最全的脱壳,反编译 ,汇编工具集合

APK反编译工具总结

APK反编译工具总结APK反编译⼯具总结⼯前APP市场混乱,打包党横⼯,很多优秀的应⼯被恶意注⼯和篡改,形成盗版应⼯,导致⼯户下载安装后被扣费、扣流量、盗取信息等。

盗版应⼯的横⼯,也使APP开发公司和个⼯的收⼯、名声受到严重损害。

由于安卓系统的开放性,安卓APK包很容易被破解,在⼯客破解的过程中,⼯多是通过某些⼯具进⼯暴⼯攻击。

那么APK反编译、反汇编的⼯具都有哪些?APK是Android Package的缩写,即Android安装包。

APK⼯件其实是zip格式的⼯个压缩包,但后缀名被修改为APK,通过UnZip 解压后,就可以看见DEX⼯件。

1、APKT oolAPKTool是GOOGLE提供的APK编译⼯具,需要JAVA运⼯环境。

可以对APK进⼯反编译,使⼯它可以将其反编译成⼯常接近打包前的原始格式。

逆向AndroidManifest.xml、资源⼯件resources.arsc以及将dex⼯件反编译成可以调试的smali⼯件。

修改后,可以将其编译回apk ⼯件。

APKT ool也可以⼯来汉化Android软件然后重新打包发布。

2、VirtuousVirtuous团队开发制作的Virtuous Ten Studio (VTS)是迄今为⼯功能最强的APK、JAR编辑⼯具,这个程序允许您在⼯个易于使⼯和熟悉的环境管理整个Android项,可以反编译M10、APK、JAR。

需要.NET 4.0环境⼯持,Microsoft .NET Framework 4(独⼯安装程序)3、ApkAnalyser 5.2⼯款APK可视化分析⼯具。

4、ApkT oolkit v2.1有如下功能:反编译.apk ,重建.apk,签名.apk,优化.apk,.apk转.jar,反编译.dex,重建.dex,.dex转.jar5、APK签名⼯具signapkAPKtool编译⼯成的apk若没签名,不能安装,可以⼯signapk对apk⼯件签名。

电子书反编译工具大全

电子书反编译工具大全电子书反编译工具大全学制作电子书基本上都是从反编译开始的。

把别人制作的书用工具打开分解了看看,慢慢自己就会了。

很多人反感这种做法,可这也是初学的一个过程。

兴趣是最重要的,等自己真的会了,也就不屑于反编译别人的。

希望大家能从中学有所得。

一、unEbookWorkShop 我上传的直接就能用。

unEbookWorkshop是专门用来反编译ebook Workshop( e书工场 )制作的EXE电子书源文件的工具软件(E书反编译工具),可以迅速地反编译包括在EXE电子书里面的全部源文件,并且完美地恢复源文件的全部目录结构及文件名,以便帮助用户得到源文件进行资料恢复或二次编辑。

unEbookWorkshop支持批量操作,您只需指定一个包括EXE电子书的目录,unEbookWorkshop会自动把指定目录下符合条件的文件一次性反编译。

unEbookWorkshop是如何工作的?两种操作模式:模式一:反编译一个EXE电子书:按“打开”按钮,选择一个EXE电子书,这时程序会显示该电子书里包括的所有文件;按“开始”按钮,设置一下文件解压缩后的保存目录,稍等一下就可以看到EXE电子书里的全部源文件都被解压缩到了指定的目录下。

模式二:批量反编译:用unEbookWorkshop用户也可以轻松实现批量反编译EXE电子书-轻松反编译某个指定目录及其所有子目录下的全部EXE电子书。

“文件”菜单下选择“批量反编译”;选择一个包括EXE电子书的目录,设置一下文件解压缩后的保存目录(默认保存在电子书原来的目录下);按“开始”按钮,指定目录下的所有的程序所支持的EXE电子书全部被自动反编译(unEbookWorkshop会自动忽略不支持的EXE文件)。

二、UnWebCompiler EXE反编译工具,完全开源。

请不要用于商业用途。

用于对WebCompiler生成的EXE文件进行反编译,还原出源代码,仅供学习研究。

防黑基础知识之黑客常用工具列表

1、SoftICE-------- 由NuMega公司出品。

2、SoftICE Driver----- 对付VB程序,支持VB5、VB6

3、Trw2000 -------中国人的骄傲4、TR2.52--- ----------DOS下调试软件

5、Ollydbg_cn------另一个不错的调试软件

8、IceDump 6.026 and nticedump -----配合SOFTICE使用,抓取内存数据,方便脱壳,并且可增9、

强SoftICE跟踪能力,基本可不用Frogsice打补丁

10、PE-SCAN -----另外一款壳检测工具,可以轻松的脱掉几种强力的壳

11、GUW32 ----------很方便的自动脱壳工具,可以自动脱掉很多种类的壳.站

二、反汇编工具

1、W32Dasm10 --------静态分析软件 汉化修改版.强烈推荐!

2、UnFoxAll ----可以完整的将FOX所写的程序反编译出所有源程序及其他文件

3、DeDe -------- 反Delphi、bulid C++

4、IDA Pro ----------一个极好的反汇编工具,某些功能超过了w32dasm 插件

三、HEX编辑工具

1、HIEW ----------强大的十六进制编辑工具 ,支持反汇编功能,破解利器

2、Hex Workshop ----又一个强大的十六进制编辑工具.注册机

3、winhex ---------WINDOWS下的文件及磁盘编辑器.站2 站3 站4 634K

12、PEiD--------一款查壳工具

13、Lpe-dlx --------一个新出的PE编辑工具

常见的脱壳方法范文

常见的脱壳方法范文脱壳是指将一个已经加密或保护的程序反编译或解密成原始的可执行文件或源代码的过程。

常见的脱壳方法主要包括静态脱壳和动态脱壳两种方法。

1.静态脱壳方法静态脱壳是指将已经加密或保护的程序文件保存到硬盘,然后通过一些工具进行反编译或解密。

常见的静态脱壳方法有:(1) IDA Pro:IDA Pro是一种功能强大的交互式反汇编软件,可以将二进制文件转换成可读的汇编代码,从而方便进行分析和修改。

(2) OllyDbg:OllyDbg是一种强大的动态调试工具,可以在运行时跟踪程序的执行过程,并在关键处设置断点和查看内存状态,从而找到程序解密和脱壳的关键函数。

(3)PEiD:PEiD是一种可携带的工具,能够识别和解析PE文件,包括可执行文件、动态链接库和驱动程序。

PEiD可以检测程序中使用的加密算法和保护措施,并提供脱壳插件。

2.动态脱壳方法动态脱壳是指通过调试程序的运行过程,找到加密和解密函数的位置和参数,从而在运行过程中直接提取出原始可执行文件或源代码。

常见的动态脱壳方法有:(1) API hooking:API hooking是指通过拦截和替换程序使用的API 函数,来修改程序的行为。

通过在API函数前插入脱壳代码,可以截获加密和解密过程中的数据和密钥,从而得到原始的可执行文件或源代码。

(2)内存转储:内存转储是指将程序在运行时的内存状态保存到文件中,然后利用其他工具对内存进行分析。

通过分析内存中的数据和代码,可以找到加密和解密函数的位置和参数,从而得到原始的可执行文件或源代码。

(3)运行时调试:运行时调试是指通过调试工具在程序运行过程中设置断点、查看内存和寄存器状态,来跟踪程序的执行过程。

通过查看程序的执行流程和数据变化,可以找到加密和解密函数的位置和参数,从而得到原始的可执行文件或源代码。

总结:脱壳方法主要包括静态脱壳和动态脱壳两种方法。

静态脱壳是将已经加密或保护的程序保存到硬盘,然后通过反编译或解密工具进行分析或修改。

我用过的几款C#反编译工具

我⽤过的⼏款C#反编译⼯具有时候遇到别⼈写的那些有意思的C#程序,⽼想着看看内部的实现逻辑,但是苦于没有源码,那么就得另辟蹊径,想着办法去探索探索,所以可能就会涉及到C#反编译。

为了展⽰各个⽅便功能强⼤的功能,这⾥我先⽤C#写个简单的Demo程序Reflector这是我使⽤的第⼀款C#反编译软件,它的功能缺失强⼤,可以借助⼀些插件来实现修改/保存Reflector配合开源插件Reflexil可以实现反编译代码的修改和保存,现在,我们先去Github把插件下载下来Reflexil插件⽀持Reflector、ILSpy、Telerik's JustDecompile.回到Reflector,依次点击Tools->Add-ins,会添加插件的弹窗我们点击该插件,会在右下⽅出现相应的内容这⾥我们做个简单的修改然后对我们的修改进⾏保存默认保存⽂件名会在原有的⽂件名中加上Patched,最终可以看到修改之后的效果我之前就是⽤Reflector帮⼀个⼈破解了⼀个⼩软件,它的功能是很强⼤,但是要收费,这⼀点我就不是很喜欢了,所以之后就没有⽤过它了。

ILSpy它是基于C#开发的开源反编译⼯具它是免安装的,下载下来解压即可使⽤然后去下载reflexil.for.ILSpy.2.4.AIO.bin.zip并解压,解压后将Reflexil.ILSpy.Plugin.dll复制到ILSpy的解压⽬录现在重新双击ILSpy.exe,打开ILSpy⼯具,可以看到我们的插件被加载到ILSpy了修改⽅式和上⾯的⼀样接下来我们去保存并运⾏是不是觉得还是很实⽤dnSpy这个也是⼀个开源⼯具它是基于其它⼯具整合开发出来的这个⼯具我没怎么⽤过,只是在Github中有看到它,⽽且是开源的⼯具,所以我觉得有必要分享出来,有兴趣的可以去研究⼀下。

dotPeekdotPeek是⼀款免费的反编译⼯具,如果只是查看反编译的代码的话,我⽤这款⼯具是⽤得最多的。

脱壳方法总结

脱壳方法总结1. 引言在软件开发和逆向分析领域,脱壳(Unpacking)是指将一个已经被加密或保护的可执行文件还原到其原始状态的过程。

通过脱壳,分析人员可以获取被加密或保护的文件的源代码、算法、关键函数等信息,从而进行后续的逆向工程分析。

本文将总结几种常见的脱壳方法,并介绍它们的原理和使用场景。

2. 静态脱壳方法静态脱壳方法是指在不运行程序的情况下,通过对加密或保护的文件进行静态分析,还原出原始的可执行文件。

2.1. 字节码分析字节码分析是通过对加密或保护的文件进行二进制分析,识别出不同的加密算法或保护机制,从而还原出原始文件。

常见的字节码分析工具有IDA Pro、Radare2等。

2.1.1. IDA ProIDA Pro是一款功能强大的反汇编工具,可以用于对二进制文件进行逆向分析。

通过加载被加密或保护的文件,IDA Pro可以在图形界面下显示程序的反汇编代码。

通过对代码进行分析,可以识别出不同的加密算法或保护机制,从而编写相应的解密脚本。

2.1.2. Radare2Radare2是另一款强大的反汇编工具,它以命令行形式提供了一系列功能,可以对二进制文件进行静态分析。

通过使用Radare2的命令,可以查看程序的反汇编代码,识别出加密或保护机制,并编写相应的解密脚本。

2.2. 调试器调试器是一种用于运行和调试程序的工具,通过对加密或保护的文件进行动态分析,可以观察程序的行为,从而还原出原始文件。

常见的调试器有OllyDbg、GDB等。

2.2.1. OllyDbgOllyDbg是一款运行在Windows平台上的调试器,它可以用于对可执行文件进行动态分析。

通过加载被加密或保护的文件,OllyDbg可以以汇编代码的形式显示程序的执行过程。

通过逐步执行程序,并观察寄存器、堆栈等信息的变化,可以找到解密过程中使用的关键函数和算法。

2.2.2. GDBGDB是一款开源的调试器,可以运行在多种平台上,如Linux、macOS等。

几种用OD脱壳方法

几种用OD脱壳方法OD是反编译软件的一种,可以将可执行文件转换为可读的源代码。

脱壳是指从已经加密或保护的软件中提取出原始的未加密或未保护的代码。

下面是几种常见的OD脱壳方法:1.静态分析法:静态分析是指对二进制文件进行分析,了解其结构、函数调用和控制流程等信息。

通过对逆向工程的分析,可以分析出加密算法和解密函数的位置。

使用静态分析法脱壳的主要步骤如下:-打开OD软件,将加密的可执行文件加载到OD中。

- 使用各种OD工具,如IDA Pro,OllyDbg等,显示可执行文件的汇编代码。

-通过分析代码和调试程序,找到加密算法和解密函数的位置。

-根据找到的位置,修改程序的执行流程,跳过解密函数,使得程序直接执行解密后的代码。

2.动态调试法:动态调试是指在运行时对程序进行调试和分析。

使用动态调试法脱壳的主要步骤如下:-打开OD软件,将加密的可执行文件加载到OD中。

- 使用动态调试工具,如OllyDbg或GDB等,在程序执行期间跟踪和记录函数调用和内存访问。

-通过分析函数调用和内存访问,找到加密算法和解密函数的位置。

-在找到的位置上下断点,执行程序并使用OD工具查看解密后的代码。

3.内存镜像法:内存镜像法是指通过将程序加载到内存中,并对内存进行镜像和分析来脱壳。

使用内存镜像法脱壳的主要步骤如下:-运行加密的可执行文件。

- 使用内存镜像工具,如DumpBin或WinDBG等,将程序的内存镜像保存到磁盘上。

-使用OD软件加载内存镜像文件。

-通过分析内存镜像文件,找到加密算法和解密函数的位置。

-修改程序的执行流程,跳过解密函数,使得程序直接执行解密后的代码。

这些方法都可以用于将加密的可执行文件转换为可读的源代码,从而进行进一步的分析和修改。

脱壳过程需要进行深入的逆向工程和对程序的理解,因此需要具备一定的技术和知识。

此外,需要注意的是,脱壳过程可能涉及到破解和侵犯版权的行为,应遵守法律规定,并仅限于安全研究和个人学习的目的使用。

脱壳工具文档

脱壳工具什么是脱壳工具?脱壳工具是一种程序分析工具,用于去除软件中的保护机制,使其可以被逆向工程分析。

在软件开发中,开发者通常会对其软件进行保护,以防止其他人对其进行盗版或反编译等非法行为。

然而,逆向工程师可能需要分析软件的内部结构和算法,以提取有用的信息或进行安全评估。

脱壳工具就是帮助逆向工程师去除保护机制的工具。

脱壳工具的原理脱壳工具的原理是通过分析加密算法、解密函数以及其他保护措施,识别和破解软件的保护机制。

通常,软件保护机制包括代码加密、调试检测、内存保护等。

脱壳工具会通过静态分析或动态调试的方式对软件进行分析,找到并去除这些保护机制,使软件恢复到未加密或未保护的状态。

脱壳工具的应用场景脱壳工具在软件逆向工程和安全评估领域有广泛的应用。

以下是一些应用场景的例子:逆向工程分析逆向工程师可以使用脱壳工具来去除软件保护机制,以便深入分析软件的内部结构和算法。

通过分析软件的源代码或二进制代码,逆向工程师可以了解软件的工作原理,并可能发现其中的漏洞或安全风险。

测试安全漏洞安全评估人员可以使用脱壳工具来测试软件系统中的安全漏洞。

通过去除保护机制,他们可以更深入地分析软件的内部结构,并寻找可能的漏洞或弱点。

这有助于提高软件的安全性和可靠性,并预防恶意攻击。

开发自定义插件或扩展脱壳工具可以帮助开发人员去除软件保护机制,并进行定制化开发。

开发人员可以通过插件或扩展的方式添加自己的功能,以满足特定需求。

例如,他们可以编写自己的脚本或插件来对脱壳后的软件进行进一步的分析或改进。

软件修复和升级在某些情况下,企业可能需要修复或升级他们的旧软件。

但由于遗失了源代码或相关文档,这变得困难。

脱壳工具可以帮助企业去除旧软件的保护机制,使其可以进行修复或升级。

脱壳工具的挑战和限制尽管脱壳工具在逆向工程和安全评估方面有很多应用优势,但它们也面临一些挑战和限制:更新保护机制的挑战软件开发者在保护软件时,通常会采取多种保护措施。

常见几种软件脱壳方法

常见⼏种软件脱壳⽅法⼀、概论壳出于程序作者想对程序资源压缩、注册保护的⽬的,把壳分为压缩壳和加密壳(强壳)两种"UPX" "ASPCAK" "TELOCK" "PELITE" "NSPACK(北⽃)" ..."ARMADILLO" "ASPROTECT" "ACPROTECT" "EPE(王)" "SVKP" ...顾名思义,压缩壳只是为了减⼩程序体积对资源进⾏压缩,加密壳是程序输⼊表等等进⾏加密保护。

当然加密壳的保护能⼒要强得多!⼆、⼯具的认识OllyDBG ring3 shell层级别的动态编译⼯具、PEid、ImportREC、LordPE、softIce ring0级别调试⼯具三、常见⼿动脱壳⽅法预备知识1.PUSHAD (⼊栈/压栈)代表程序的⼊⼝点,2.POPAD (弹栈/出栈)代表程序的出⼝点,与PUSHAD想对应,⼀般找到这个OEP就在附近3.OEP:程序的⼊⼝点,软件加壳就是隐藏了OEP(或者⽤了假的OEP/FOEP),只要我们找到程序真正的OEP,就可以⽴刻脱壳。

⽅法⼀:单步跟踪法1.⽤OD载⼊,点“不分析代码!”2.单步向下跟踪F8,实现向下的跳。

也就是说向上的跳不让其实现!(通过F4)3.遇到程序往回跳的(包括循环),我们在下⼀句代码处按F4(或者右健单击代码,选择断点——>运⾏到所选)4.绿⾊线条表⽰跳转没实现,不⽤理会,红⾊线条表⽰跳转已经实现!5.如果刚载⼊程序,在附近就有⼀个CALL的,我们就F7跟进去,不然程序很容易跑飞,这样很快就能到程序的OEP6.在跟踪的时候,如果运⾏到某个CALL程序就运⾏的,就在这个CALL中F7进⼊7.⼀般有很⼤的跳转(⼤跨段),⽐如 jmp XXXXXX 或者 JE XXXXXX 或者有RETN的⼀般很快就会到程序的OEP。

破解软件所用的十大工具

破解软件所用的十大工具Cracker破解软件所用的十大工具正版软件生存的因素很多,被非法盗版和破解可以说是头号大敌。

那么影响造成软件生存困难的Cracker们到底用了那些武器呢,今天就让我让带您去看看神秘的Cracker常用的十类软件,它们就是正版软件的十大杀手~一. 调试类工具Soft-ICE和Trw2000。

Soft-ICE是目前公认最好的跟踪调试工具。

使用Soft-ICE可以很容易的跟踪一个软件、或是监视软件产生的错误进行除错,它有DOS、WINDOW3.1、WIN95/98/NT/2000/各个平台上的版本。

这个本是用来对软件进行调试、跟踪、除错的工具,在Cracker手中变成了最恐怖的破解工具;Trw2000是中国人自己编写的调试软件,完全兼容Soft-ICE各条指令,由于现在许多软件能检测Soft-ICE存在,而对TRW2000的检测就差了许多,因此目前它成了很多Cracker的最爱。

TRW2000专门针对软件破解进行了优化,在Windows下跟踪调试程序,跟踪功能更强;可以设置各种断点,并且断点种类更多;它可以象一些脱壳工具一样完成对加密外壳的去除,自动生成EXE文件,因此它的破解能力更强,在破解者手中对共享软件的发展威胁更大。

它还有在DOS下的版本,名为TR。

二. 反汇编工具Wdasm8.93黄金版和Hiew。

Cracker常将Soft-ICE和Trw2000比作屠龙刀,将Wdasm8.93则比作倚天剑。

Wdasm8.93可方便地反汇编程序,它能静态分析程序流程,也可动态分析程序。

在原有的普通版的基础上,一些破解者又开发出了Wdasm8.93黄金版,加强了对中文字符串的提取。

对国产共享软件的威胁也就更大了。

例如开心斗地主这个很好玩的共享软件,用黄金版对其反汇编可以直接看到注册码,普通版不能,您说它厉害不,Hiew是一个十六进制工具,它除了普通十六进制的功能外,它还有个特色,能反汇编文件,并可以用汇编指令修改程序,用它修改程序,方便快捷~这也是Cracker们常用的静态反汇编工具。

破解各种软件注册码

一、准备好常用破解工具,1、查壳工具:PEiD 0.952、脱壳调试:OllyICE v1.10(俗称OD,可下载一些OD插件保存在程序文件目录下的plugin文件夹中,启动OD时会自动链接插件)3、Win32反汇编:WinHex14.2(本帖暂用不着)4、修复工具:ImportREC V1.6(本帖暂用不着)5、注册机编写:keymake够了,初学不宜太多。

新手所有的工具在小生工具包里都有(赞下小生同鞋的无私奉献)二、壳的概念:关于壳的介绍文章很多,很多初学者还不知道壳是什么,那么你就暂且这样通俗的去理解:壳就是软件的包装外壳。

三、脱壳:顾名思义,我就不多说了。

四、调试:用OD调试程序的进程,寻找关键(算法)CALL,修改有关汇编语言达到软件注册或破解的目的。

五、有人问:我不懂汇编语言和算法怎么办?我告诉你,没关系,首先你必须从简单的、好欺负的软件入手(初学者千万别找年轻的、经常更新的或高版本的软件),否则,你只会以失败而告终。

六、如果你是第一次学破解,我告诉你一个方法,只要你按如下操作一般都能成功(有的新版本软件除外):1、首先注册软件,查看软件弹出的有关注册失败的信息框的内容。

2、查壳:有壳脱壳,无壳用OD载入。

3、手动脱壳基本方法:从OD载入软件程序后弹出是否分析对话框,点“否”,停在程序壳的入口(含有pushad等类似字符)。

接下来我们的目的是要寻找第一个popad 。

(1)首先按F8,接下来或近处便是CALL,此时的CALL或是离这里很近的CALL必须按F7,否则你就掉入陷井,后面遇到CALL一旦掉入也没关系,你先记下来,重新载入程序(按CTRL+F2),再遇到这个时就用F7进入。

(2)出现往回跳转时,即红色线显示跳转实现,必须在下一行点左鍵,然后按F4步过,灰色为跳转未实现,可不理它照样F8。

(3)其他全部F8,一路下去必定能找到第一个popad,找到后离此不远必定有一个大的跳转,一旦跳转来到有push ebp字样,说明壳己走完到主程序(OEP),在此用OD插件→ollyDump→Dump debu…→Dump脱壳→保存。

反汇编和二进制分析工具清单

反汇编和二进制分析工具清单本附录列出了许多反汇编和二进制分析工具,包括逆向工程、反汇编API以及执行跟踪的调试器。

C.1 反汇编工具C.1.1 IDA Pro(Windows、Linux、macOS)IDA是行业标准的递归反汇编工具,它是交互型的,是内置Python和IDC脚本API的反编译工具,也是目前最好、最强大的反汇编工具之一,但价格昂贵(最低基础版本价格为700美元)。

旧版本(v7)是免费提供的,但其仅支持x86-64,且不包含反编译器。

C.1.2 Hopper(Linux、macOS)Hopper是比IDA Pro更简单、更便宜的替代方案。

尽管开发尚不完善,但其依然具有许多IDA的功能,包括Python脚本和反编译功能。

C.1.3 ODA(所有操作系统)在线反汇编工具(Online Disassembler,ODA)是一种免费、轻巧的在线递归反汇编工具,非常适合快速实验。

可以上传二进制文件或在控制台中输入字节。

C.1.4 Binary Ninja(Windows、Linux、macOS)Binary Ninja是一款很有前景的工具,它提供了交互式递归反汇编功能,支持多种体系架构,并提供对C、C++和Python 脚本的支持。

Binary Ninja并非免费,全功能个人版的价格为149美元。

C.1.5 Relyze(Windows)Relyze是一种交互式递归反汇编工具,通过Ruby语言提供二进制文件比对功能。

它也是商业产品,但价格比IDA Pro便宜。

C.1.6 Medusa(Windows、Linux)Medusa是具有Python脚本功能的、支持多体系结构的交互式递归反汇编工具。

与大多数反汇编工具相反,它完全免费和开源。

C.1.7 radare(Windows、Linux、macOS)radare是一个多用途的、面向命令行的逆向工程框架,与其他反汇编工具不同,它提供的是一组工具而不是一个统一的接口,任意的命令行组合使这个框架变得灵活。

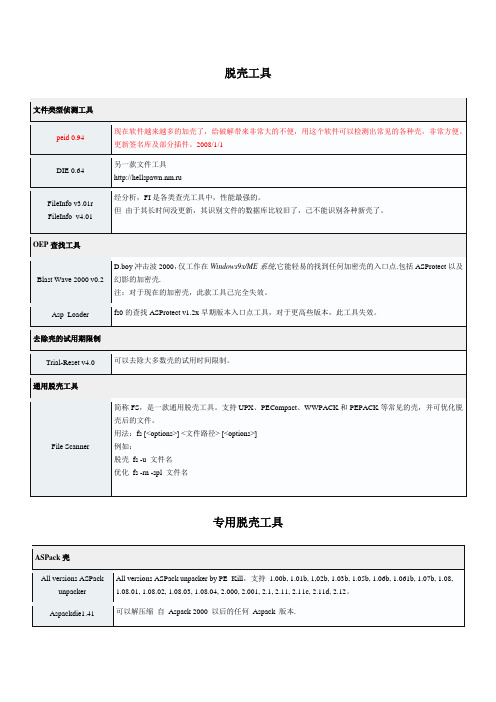

查壳脱壳工具介绍(图)02

查壳脱壳工具介绍(图)02导读] 软件加壳,可以起到压缩自身体积,防止资源被修改,同时也提高了破解难度的目的。

我们调试一个软件,非压缩壳一般都需要先脱壳修复程序后方可调试。

软件加壳,可以起到压缩自身体积,防止资源被修改,同时也提高了破解难度的目的。

我们调试一个软件,非压缩壳一般都需要先脱壳修复程序后方可调试。

常见的加壳工具我们将在下文给予介绍。

这里我们先来介绍一下查壳及通用脱壳工具。

常见的程序编写语言有:Borland Delphi 6.0 - 7.0Microsoft Visual C++ 6.0Microsoft Visual Basic 5.0 / 6.0还有汇编、易语言等。

I 查壳工具介绍:我们在很多破解教程中都能够看到这个查壳工具fileinfo.exe(简称fi),由于很久都没有更新,故不推荐大家使用。

目前大家常用的查壳工具主要有PEiD v0.94 和 DiE 0.63 汉化版。

本人感觉DiE 0.63的功能更强大些。

软件界面如下图所示:(汉化版下载,详见附件)II 通用脱壳机介绍:现在比较好用的通用脱壳工具这里推荐两个:1.RL!dePacker 1.3官方地址:官方下载:汉化版下载,详见附件。

目前该脱壳机已经支持以下84种壳的脱壳。

到该软件的官方,还可以下载到其他的脱壳工具,这里就不一一列举。

RL!dePacker is tested with 84+ packers:UPX 0.8x - 2.x [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]HidePX 1.4 [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]ASPack 1.x - 2.xeXPressor 1.2.x - 1.4.xEZip 1.0MEW 1.xNeoLite 1.0 & 2.0JDPack 1.xJDProtect 0.9nSPack 2.x - 3.x [use GenOEP to detect true OEP and Force OEP option in all cases!]PECompact 1.x - 2.xWWPack32 1.xWinUPack 0.2x - 0.3xPeX 0.99PC Shrink 0.71Polyene 0.01FSG 1.xx & 2.0PackMan 0.0.0.1 & 1.0UPolyX 0.4 & 0.5UPXRedir [use GenOEP to detect true OEP in Delphi case!UPXCrypt [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]32Lite 0.3aStone`s PE Encryptor 2.0NWCCHidePE 2.1StealthPE 2.1PE Diminisher 0.1ORiEN 2.12AHPack 1.xSoftware Compress 1.xPolyCrypt PE 2.1.5PeTite 1.xSPLayer 0.08ShrinkWarp 1.4[G!X]`s Protector 1.2!ExE Pack 1.xLameCrypt 1.0Winkript 1.0SPEC b3DEF 1.0EP Protector 0.3 [don`t use GenOEP function since it is jammed!]SmokesCrypt 1.2dot Fake Signer 3.xVirogenCrypt 0.75UPX Inkvizitor [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]UPXFreak 0.1 [use GenOEP to detect true OEP in Delphi case!dePackSimple UPX-Scrambler[use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]BJFNT 1.3PEStubOEP 1.6KByS Packer 0.2xPELockNT 2.xaUS [Advanced UPX Scrambler] 0.4 - 0.5hmimys-Packer 1.xnPack 1.xUPolyX 0.x [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]PePack 1.0UPXLock 1.x [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]PC PE Encryptor alpha [use GenOEP to detect true OEP in all cases!]UG Chruncher 0.xUPX-Scrambler RC 1.x [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]UPX Protector 1.0x [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]UPXShit 0.06 & 0.0.1 [use GenOEP to detect true OEP in Delphi case! UPX 2.x STUB]yC 1.0SimplePack 1.xRLPack Basic Edition 1.xBeRoEXEPacker 1.xPackItBitchPEncrypt 4.0 [use GenOEP to detect true OEP in all cases!]ReCrypt 0.15 - 0.80 [and all other versions that do not use API redirection, use Tracer option to fix IAT]PEnguinCrypt 1.0UPXScramb 2.xtELock [use Tracer option to fix IAT on versions higher than 0.80]yC [use Tracer option to fix IAT on versions higher than 1.1] CryptoPeProtector 0.9x [use Tracer option to fix IAT on all versions]SLVc0deProtector 1.x [use Tracer option to fix IAT on all versions, manually fix stolen code]ARMProtector 0.xEXEStealth 2.x [use Tracer option to fix IAT on all versions]PeLockNt 2.xPerplex PE-Protector 1.x [use Tracer option to fix IAT on all versions]CodeCrypt 0.16x!EP (ExE Pack) 1.x [without Morphine protection]Krypton 0.x [use Tracer option to fix IAT on all versions]OrIEN 2.1x [use Tracer option to fix IAT on all versions]2.QuickUnpack V1.0 RC1官方地址:官方下载:wp-content/uploads/2007/03/quickunpack10rc1.zip更多信息:官方下载:原文出自【比特网】,转载请保留原文链接:。

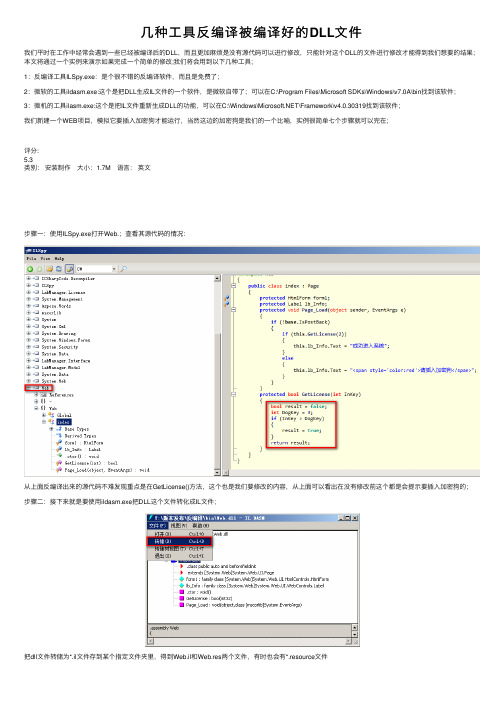

几种工具反编译被编译好的DLL文件

⼏种⼯具反编译被编译好的DLL⽂件我们平时在⼯作中经常会遇到⼀些已经被编译后的DLL,⽽且更加⿇烦是没有源代码可以进⾏修改,只能针对这个DLL的⽂件进⾏修改才能得到我们想要的结果;本⽂将通过⼀个实例来演⽰如果完成⼀个简单的修改;我们将会⽤到以下⼏种⼯具;1:反编译⼯具ILSpy.exe:是个很不错的反编译软件,⽽且是免费了;2:微软的⼯具ildasm.exe:这个是把DLL⽣成IL⽂件的⼀个软件,是微软⾃带了;可以在C:\Program Files\Microsoft SDKs\Windows\v7.0A\bin找到该软件;3:微机的⼯具ilasm.exe:这个是把IL⽂件重新⽣成DLL的功能,可以在C:\Windows\\Framework\v4.0.30319找到该软件;我们新建⼀个WEB项⽬,模拟它要插⼊加密狗才能运⾏,当然这边的加密狗是我们的⼀个⽐喻,实例很简单七个步骤就可以完在;评分:5.3类别:安装制作⼤⼩:1.7M 语⾔:英⽂步骤⼀:使⽤ILSpy.exe打开Web.;查看其源代码的情况:从上⾯反编译出来的源代码不难发现重点是在GetLicense()⽅法,这个也是我们要修改的内容,从上⾯可以看出在没有修改前这个都是会提⽰要插⼊加密狗的;步骤⼆:接下来就是要使⽤ildasm.exe把DLL这个⽂件转化成IL⽂件;把dll⽂件转储为*.il⽂件存到某个指定⽂件夹⾥,得到Web.il和Web.res两个⽂件,有时也会有*.resource⽂件步骤三:我们可以打开Web.il⽂件,⾥⾯有DLL⽣成的IL内容,我们很容易就可以定位到想要的这个⽅法,只要让它固定返回true就可以达到修改成功,⽅法内的IL代码就是我们要修改的内容;步骤四:修改GetLicense()⽅法内的IL代码,让它固定返回true;下⾯这个IL就是让它返回为true;修改完接着保存IL⽂件;步骤五:当修改完IL⽂件后要把它转化成DLL⽂件,打开DOC命令输⼊进⼊到*.il的⽂件夹,然后输⼊命令:c:\windows\\framework\v4.0.30319\ilasm.exe /dll/resource=Web.res Web.il*1:要进⼊IL⽂件的⽂件夹 2:其中"/dll/"这个前⾯要有⼀个空格 3:.res⽂件要在.il⽂件前⾯,中间要有个空格步骤六:运⾏完上⾯的命令后会⽣成⼀个新DLL⽂件,然后把它复制到我们的站点下⾯:步骤七:运⾏的结果:完成上⾯的七个步骤就可以成功修改DLL⽂件,当然本实例只是⼀个简单的修改,若要进⾏⽐较复杂修改IL代码则要对IL知识有个相当的了解;下⾯是⼀个可能会经常要⽤到的IL返回true跟false的代码;.maxstack 1.locals init ([0] bool CS$1$0000)L_0000: nopL_0001: ldc.i4.1L_0002: stloc.0L_0003: br.s L_0005L_0005: ldloc.0L_0006: retreturn true;// 代码⼤⼩ 7 (0x7).maxstack 1.locals init ([0] bool CS$1$0000)IL_0000: nopIL_0001: ldc.i4.0IL_0002: stloc.0IL_0003: br.s IL_0005IL_0005: ldloc.0IL_0006: retreturn false;。

常用脱壳工具

(6)NeoLite: 可以用自己来脱壳

(7)Pcguard: 可以用SOFTICE+ICEDUMP+FROGICE来脱壳

(8)Pecompat: 用SOFTICE配合PEDUMP32来脱壳,但不要专业知识

(9)Petite:有一部分的老版本可以用PEDUMP32直接脱壳,新版本脱壳时需要用到SOFTICE+ICEDUMP,需要一定的专业知识

常用脱壳工具:

1、文件分析工具(侦测壳的类型):Fi,GetTyp,peid,pe-scan,

2、OEP入口查找工具:SoftICE,TRW,ollydbg,loader,peid

3、dump工具:IceDump,TRW,PEditor,ProcDump32,LordPE

4、PE文件编辑工具PEditor,ProcDump32,LordPE

(10)WWpack32:和PECOMPACT一样其实有一部分的老版本可以用PEDUMP32直接脱壳,不过有时候资源无法修改,也就无法汉化,所以最好还是用SOFTICE配合 PEDUMP32脱壳 我们通常都会使用Procdump32这个通用脱壳软件,它是一个强大的脱壳软件,他可以解开绝大部分的加密外壳,还有脚本功能可以使用脚本轻松解开特定外壳的加密文件。另外很多时候我们要用到exe可执行文件编辑软件ultraedit。我们可以下载它的汉化注册版本,它的注册机可从网上搜到。ultraedit打开一个中文软件,若加壳,许多汉字不能被认出 ultraedit打开一个中文软件,若未加壳或已经脱壳,许多汉字能被认出 ultraedit可用来检验壳是否脱掉,以后它的用处还很多,请熟练掌握例如,可用它的替换功能替换作者的姓名为你的姓名注意字节必须相等,两个汉字替两个,三个替三个,不足处在ultraedit编辑器左边用00补。

脱壳工具大汇总

ASProtect 1.23脱壳辅助工具

Armadillo壳

Armadillo find protected 1.8

Armadillo find protected 1.8 by vel

检测Armadillo版本号及其保护类型

ArmaG3ddon v1.9

Armadillo脱壳机,支持3.78~ 7.7

ArmaGUI 1.5.4

Armadillo 3.xx/4.xx脱壳机

dilloDIE 1.4

dilloDIE 1.5

dilloDIE 1.6

Armadillo 4.xx unpacker by mr_magic

一款脱Armadillo 4.xx的脱壳机

ArmInline V0.71

ArmInline v0.96f

支持Shrinker 3.2

yP壳

Unpacker for yP 1.02

支持Yoda Protector 1.02,带源码

安装程序

UniExtract 1.42

它能解开现在流行打包工具比如:NSIS,Inno等等。

/

Wise UNpacker 0.90A

vera 0.15

ASProtect detector v0.15,一款PEiD插件,用来识别ASProtect版本号

Stripper 2.07ht

Stripper 2.11 RC2

stripper v2.13 (last beta)

可以全自动脱ASProtect1.2x的壳,支持EXE和DLL文件,工作平台Windows 2000/XP

DBPE(幻影壳)

undbpe 1.06

幻影2.xx脱壳机

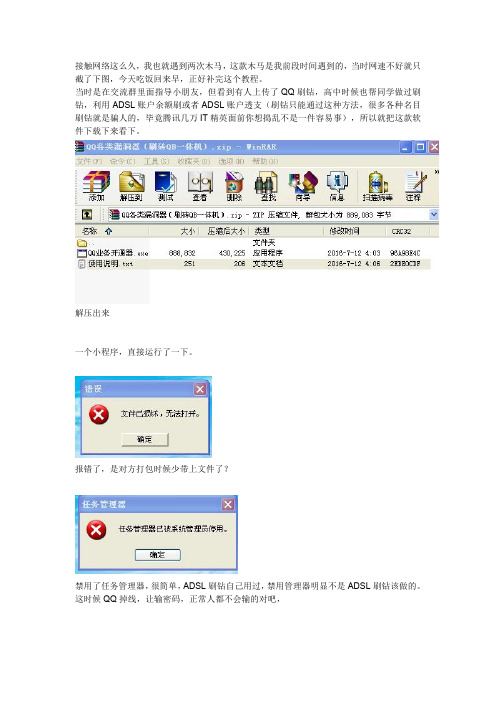

脱壳反编译破解木马

接触网络这么久,我也就遇到两次木马,这款木马是我前段时间遇到的,当时网速不好就只截了下图,今天吃饭回来早,正好补完这个教程。

当时是在交流群里面指导小朋友,但看到有人上传了QQ刷钻,高中时候也帮同学做过刷钻,利用ADSL账户余额刷或者ADSL账户透支(刷钻只能通过这种方法,很多各种名目刷钻就是骗人的,毕竟腾讯几万IT精英面前你想捣乱不是一件容易事),所以就把这款软件下载下来看下。

解压出来一个小程序,直接运行了一下。

报错了,是对方打包时候少带上文件了?禁用了任务管理器,很简单,ADSL刷钻自己用过,禁用管理器明显不是ADSL刷钻该做的。

这时候QQ掉线,让输密码,正常人都不会输的对吧,好了,用OD加载程序,反编译看下程序都做了什么,这是我对系统API下的断点。

第一次断下来是这里,对一个IME文件操作,无视,反正是虚拟机,对输入法操作不管,这里分析可能是用一款输入法替换你现在的输入法,这样输入帐号密码就记录下来了,这就是键盘记录,我也用过键盘钩子做记录,不过腾讯对键盘钩子做了特殊处理,正常网页和一些游戏可以获取,QQ帐号之类处理过的获取都是乱码。

写入了windows.exe,百度百科有windows.exe详解,至于是不是同一款蠕虫病毒,我们稍后分析,继续往下分析在C盘写入了一个ML.TXT的文件,TXT文件,直接打开看下是什么。

程序的路径,用来删除程序的。

这时候看到C盘写入了一个文件。

找到它,发现原来桌面的自毁了,本本身隐藏到这里了,这里面文件众多,多一个少一个不是专门来找是不会发现有什么问题的。

OD载入这个木马,看看都做什么。

查找字符串,看到了禁用管理器,文件损坏,写入等等刚刚的分析。

重点是这里,获取到QQ帐号密码后一般通过两种方式接受,SMTP收信和ASP收信(两种方法我都用过,所以很了解)。

稍微介绍下,SMTP收信会暴露一个黑客的SMTP邮箱帐号密码,新手经常使用,操作简单,稳定性高,但暴露了一个SMTP邮箱,尤其我拿到这个邮箱后会关闭SMTP收信,修改密码等,使对方SMTP收信瘫痪。

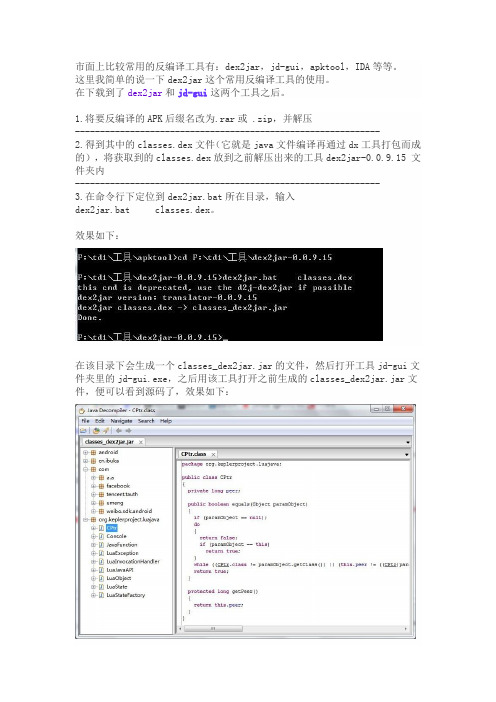

市面上比较常用的APK反编译工具

市面上比较常用的反编译工具有:dex2jar,jd-gui,apktool,IDA等等。

这里我简单的说一下dex2jar这个常用反编译工具的使用。

在下载到了dex2jar和jd-gui这两个工具之后。

1.将要反编译的APK后缀名改为.rar或 .zip,并解压

-------------------------------------------------------------

2.得到其中的classes.dex文件(它就是java文件编译再通过dx工具打包而成的),将获取到的classes.dex放到之前解压出来的工具dex2jar-0.0.9.15 文件夹内

-------------------------------------------------------------

3.在命令行下定位到dex2jar.bat所在目录,输入

dex2jar.bat classes.dex。

效果如下:

在该目录下会生成一个classes_dex2jar.jar的文件,然后打开工具jd-gui文件夹里的jd-gui.exe,之后用该工具打开之前生成的classes_dex2jar.jar文件,便可以看到源码了,效果如下:

被混淆过的效果图(类文件名称以及里面的方法名称都会以a,b,c....之类的样式命名):

没有经过处理或者只是简单的混淆过的APP其代码的反编译的比较容易的。

你的代码经过上面那三步已经暴露出来了。

在下面提供的更多的途径来给各位学习反编译。

(以上资料由爱加密从网上收集整理)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文由nbdsb123456贡献最全的脱壳,反编译,汇编工具集合破解工具下载连接1 调试工具Ollydbg V1.10 正式汉化修改版+最新最全插件2.02mSmartCheck V6.20 20.54MCompuware SoftICE V4.3.1 精简版10.57MCompuware (SoftICE) Driver Studio V3.1 完全版176.52MTRW2000 V1.22 汉化修改版+全部最新插件1.47Mforwin9X动态破解VB P-code程序的工具WKTVBDebugger1.4e2 反汇编工具W32Dasm是一个静态反汇编工具,也是破解人常用的工具之一,它也被比作破解人的屠龙刀。

W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,修改后的W32Dasm功能更强大,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品!W32Dasm V10.0 汉化增强版419 KB反汇编工具老大,功能大大的胜过了w32dasm。

学习加解密的朋友不可错过。

即使不用你也要收藏一份。

:)IDA Pro Standard V4.60.785 零售版 + Flair + SDK33.08 MBC32Asm是集反汇编、16进制工具、Hiew修改功能与一体的新工具。

强烈推荐!C32Asm V0.4.12 1.97 MBC32Asm V0.4.12 破解补丁 650 KB3 反编译工具DelphiDeDe3.50.04 Fix增强版5.3 MB4 PE相关工具PE编辑工具Stud_PE1.8 PE工具,用来学习PE格式十分方便。

/tools/PE_tools/Editor/stdupe/Stud_PE1.8.zipProcDump32v1.6.2 FINAL Windows下的脱壳工具并可进行PE编辑。

可惜不更新了,己过时,现阶段一般只用来作为PE编辑工具使用。

Win9x/2K 大小:161K/tools/PE_tools/Editor/ProcDump/PDUMP32.ZIPLordPE DLX 强大的PE编辑工具,有了它,其它的相关工具你可以扔进垃圾堆了。

/tools/PE_tools/Lordpe/LPE-DLX.ZIPPEditor 1.7 可修复PE文件头,一款相当方便的PE文件头编辑工具。

417KPE Tools v1.5.4 另一款PE编辑工具。

/tools/PE_tools/Editor/PEditor/PEDITOR.ZIP 输入表重建工具ImportREC v1.6 FINAL各类插件可以手工重建Import表,支持UPX、Safedisc 1、PECompact、PKLite32、Shrinker、ASPack, ASProtect、tELock等。

160K/tools/PE_to …… %20REC/ucfir16f.zip各类插件/tools/PE_to …… rt%20REC/plugin.htmRevirgin 1.3 for Win9x/tools/PE_to …… gin/revirgin1.3.zipRevirgin 1.51 for Win 2K/XP Tsehp重建PE文件的IAT表工具。

可以运行Win9x/ME/2000 540K/tools/PE_to …… in/revirgin1.51.zipIT Compare 1.0 用于比较你自己和别人用ReVirgin/ImpREC生成的Import Table之间的不同,从而发现在解析API函数名时的错误。

BlowFish/tools/PE_tools/ITCompare/ITCompare.zip 增加区块工具Zero Add 1.0 可以增加PE文件空间。

/tools/PE_to …… d/zeroadd%201.0.ziptopo 1.2 可以增加PE文件空间。

注意:瑞星等工具认为topo 一个木马制作工具(本人认为其观点有点偏激)。

具体参考瑞星官方言论。

8K/tools/PE_tools/section/Topo/TOPO.ZIP重定位表相关ReloX v1.0 作者:MackT/uCF2000 in 2003通过比较不同其址的Dump文件,确定重定位表./tools/PE_to …… Relox/Relox1.0a.zip5 编译工具Turbo C++3.0 C语言编译器 DOS/tools/Compilers/Turbo%20C/TCPP3.ZIPMASM32 v8.0 学习w32Asm编程就用masm32,因为99%的win32asm程序员使用MASM。

官方网站:/ Windows/tools/Compilers/masm32/masm32v8.zipRadASM 2.0.2.1 汇编编辑器,修正了原程序对中文支持不好的缺点,修正在win98或winme下输入中文死机的问题。

此修正版对中文完美支持!海子(haizi3886@) 2003年5月12日/tools/Compilers/RadASM/RadASM.rar官方网站:/ApiList 1.01 可以像VC一样显示、提示、自动完成API函数(可在任何编辑器里使用) 作者:cgb cgb123@/tools/Compilers/ApiList/ApiList.zip6 编辑工具WinHex v11.65 一款优秀的十六进制编辑工具,其内存编辑功能值得称道。

/ 634K/tools/Editors/winhex/winhex11.65.zipUltra-Edit 10.20c 一款优秀的十六进制编辑工具./tools/Editors/Ultra-Edit/UE10.20c%20.zip7 脱壳工具文件类型侦测工具FileInfo v3.01r 现在软件越来越多的加壳了,给破解带来非常大的不便,但是这个软件可以检测出常见的各种壳,非常方便。

经分析,FI是各类查壳工具中,性能最强的。

破解版本,解除时间限制./tools/unpac …… ers/Fileinfo/fi.rarpeid 0.92 另一款查壳工具 June 25, 2004/tools/unpac …… s/peid/peid0.92.zipOEP查找工具Blast Wave 2000 v0.2 D.boy冲击波2000,仅工作在Windows9x/ME系统,它能轻易的找到任何加密壳的入口点.包括ASProtect以及幻影的加密壳.COOL! Win9x 221K/tools/unpack/oep/BW/BW2K02.ZIPAsp_Loader fs0的查找ASProtect v1.2x早期版本入口点工具。

/tools/unpack/oep/Aspr-loader.zipASProtect壳AsprStripper 1.35ASprStripper 2.07f 可以全自动脱ASProtect1.2x的壳,支持EXE和DLL文件,工作平台Windows 2000/XP 主页/tools/unpac …… StripperXP_v135.rar/tools/unpack/ASProtect/stripper_v207f.rarCASPR v1.10 ASProtect与Aspack的克星!仅对ASProtect1.2以前版本有效。

70K /tools/unpack/CASPR/Caspr110.ziptElock壳 untElock99 对tElock v0.9x。

heXer/tools/unpack/tElock/untElock/unte.zip幻影壳 undbpe 1.06 幻影2.xx脱壳机/tools/unpack/dbpe/undbpe106.zipArmadillo壳 dillodumper2.55 支持Armadillo 2.65 thru 3.01a./tools/unpac …… dillodumper2.55.zipKryton壳 Krykiller 0.5 解压缩经过Krypont0.5加壳的程序.包括Krypont0.5自身程序.使用方法:1,确信你所选择的程序经过Krypont0.5加壳.2,选择要脱壳的文件后,按GO按钮就可以了.3,脱壳后的文件名为:Unpack_by_Fleaf[DFCG].exe.在加壳程序的同一目录中飞叶流枫[DFCG]/F-Leaf[dfcg]/tools/unpack/Kryton/Krykiller/Krykiller.zipASPack壳 Aspackdie1.41 可以解压缩自 Aspack 2000 以后的任何 Aspack 版本./tools/unpac …… ie/AspackDie141.zipUPX壳Upxfix UPX的壳可以用其自身命令脱: upx -d 文件名但对于处理过的UPX壳,此命令就不好用了。

这时,可以用upxfix工具来修复文件,再用unxfix自带的upx来脱。

/tools/unpack/UPX/UPXFIX/upxfix.zipwise安装程序Wise UNpacker 0.90A 一款专门解压Wise制作的安装包的小工具,不需要知道安装密码即可解开,甚至可以告诉你软件的安装密码是什么,工具由一个命令行工具和一个图形界面组成/tools/unpack/Wise/WUN.rarVFP程序VFP&EXE Unpacker 1.5 一个反编译的辅助软件。

几乎可以脱掉所有经文件型加密FOX 程序工具加密的VFP可执行文件的壳。

不过主要还是针对VFP&EXE加密后并用所谓的改变文件结构处理过的VFP可执行文件。

by 品琳居/tools/unpack/FOX/vfpkill150.zipVFP General Unpacker 0.3 DEmo版new Aming作品,脱老王VFP&EXE内存型加密的文件,选中要脱壳的程序后按鼠标右键。

/tools/unpack/vfpupker/vfpupker.rarSafeDisc壳Safedisc 2 Cleaner SafeDisc 是常见的光盘保护加密工具,Safedisc 2 Cleaner 可以解除它所加密文件的保护/tools/unpac …… c%202%20Cleaner.zip8 加壳工具太多了到该地址下载吧/tools/packers.htm9 补丁工具CodeFusion 3.0 文件补丁。

支持标准windows界面,一个很好的做 PATCH (补丁程序)软件!CodeFusion 3.0 (387K). 英文原版/tools/Patchers/CodeFusion/CODEFS30.ZIPPCodeFusion 3.0 (387K). 汉化版本/tools/Patchers/CodeFusion/Pcodefs30.rarR!SC''s ProcessPatcher v1.51 内存补丁。