Cisco路由器的时间控制策略的应用

Cisco路由器配置ACL详解之基于时间的访问控制列表

Cisco路由器配置ACL详解之基于时间的访问控制列表

基于时间的访问控制列表:

上⾯我们介绍了标准ACL与扩展ACL,实际上我们数量掌握了这两种访问控制列表就可以应付⼤部分过滤⽹络数据包的要求了。

不过实际⼯作中总会有⼈提出这样或那样的苛刻要求,这时我们还需要掌握⼀些关于ACL的⾼级技巧。

基于时间的访问控制列表就属于⾼级技巧之⼀。

⼀、基于时间的访问控制列表⽤途:

可能公司会遇到这样的情况,要求上班时间不能上QQ,下班可以上或者平时不能访问某⽹站只有到了周末可以。

对于这种情况仅仅通过发布通知规定是不能彻底杜绝员⼯⾮法使⽤的问题的,这时基于时间的访问控制列表应运⽽⽣。

⼆、基于时间的访问控制列表的格式:

基于时间的访问控制列表由两部分组成,第⼀部分是定义时间段,第⼆部分是⽤扩展访问控制列表定义规则。

这⾥我们主要讲解下定义时间段,具体格式如下:

time-range时间段名称

absolute start [⼩时:分钟] [⽇⽉年] [end] [⼩时:分钟] [⽇⽉年]

例如:time-range softer

absolute start 0:00 1 may 2005 end 12:00 1 june 2005

意思是定义了⼀个时间段,名称为softer,并且设置了这个时间段的起始时间为2005年5⽉1⽇零点,结束时间为2005年6⽉1⽇中午12点。

我们通过这个时间段和扩展ACL的规则结合就可以指定出针对⾃⼰公司时间段开放的基于时间的访问控制列表了。

当然我们也可以定义⼯作⽇和周末,具体要使⽤periodic命令。

我们将在下⾯的配置实例中为⼤家详细介绍。

思科路由器acl详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL 中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL 语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

思科路由器怎么配置限速和记录登录失败的尝试次数的方法

思科路由器怎么配置限速和记录登录失败的尝试次数的方法今天,小编就给大家介绍下思科路由器怎么配置限速和记录登录失败的尝试次数的方法。

思科路由器怎么配置限速?在路由器设置ACL(访问控制列表)将该服务所用的端口封掉,从而阻止该服务的正常运行。

对BT软件,我们可以尝试封它的端口。

一般情况下,BT软件使用的是6880-6890端口,在公司的核心思科路由器上使用以下命令将6880-6890端口全部封锁。

路由器设置限速:access-list130remarkbtaccess-list130permittcpanyanyrange68816890access-list130permittcpanyrange68816890anyrate-limitinputaccess-group13071200080008000conform-actiontransmitexceed-actiondroprate-limitoutputaccess-group13071200080008000conform-actiontransmitexceed-actiondrop路由器设置禁止下载:access-list130denytcpanyanyrange68816890access-list130denytcpanyrange68816890anyipaccess-group130in/out不过现在的bt软件,再封锁后会自动改端口,一些软件还是用到8000、8080、2070等端口,限制这些端口这样网络不正常!第二种方法是使用:NVAR(Network-BasedApplicationRecognition,网络应用识别)。

NBAR(Network-BasedApplicationRecognition)的意思是网络应用识别。

NBAR是一种动态能在四到七层寻找协议的技术,它不但能做到普通ACL能做到那样控制静态的、简单的网络应用协议TCP/UDP的端口号。

思科 cisco 课后习题答案

附录

检查你的理解和较难的问题和 练习答案

第1章

检查你的理解

1.B、C、E 以太网交换机和转发器通常用于 LAN 中。路由器可视为 LAN 设备和 WAN 设备, 用于在公司网络内部路由分组、将分组路由到 ISP 以及在自主系统之间路由分组。接入服务器集中拨 入和拨出的用户通信,它可能有模拟和数字接口,可支持数百名用户同时连接到提供商的 WAN。 2.D 3. 电路交换:D 分组交换:C 面向连接的分组交换:B 无连接的分组交换:A 4. 城域以太网:A X.25:D ATM:B 帧中继:C 5.C DTE 通过 WAN 传输来自客户网络或主机计算机的数据。DTE 通过 DCE 连接到本地环路。 路由器是一种 DTE 设备,它使用 CSU/DSU(DCE 设备)连接到 WAN。 6.E 租用线是一种专用的点到点链路,通常是向运营商租用的。 7.DLCI 唯一地标识了帧中继虚电路,这确保 DTE 设备之间能够进行双向通信。 8.异步传输模式(ATM)技术可通过私有和公共网络传输语音、视频和数据,它是建立在基于 信元的架构而不是基于帧的架构的基础之上的。 9.C 10.B 11.C 12.E 13.C 14.C 15.C Cisco 企业分支机构架构让能够将园区网中的应用程序和服务延伸到各种远程位置和用户, 接入层用于将用户连接到网络,这层通常使用第 2 层和第 3 层交换机。 在北美,ISDN PRI 包含 23 个 64kbit/s 的 B 信道和 1 个 64kbit/s 的 D 信道,总比特率高 VPN 使用隧道通过公共网络(如 Internet)在两个私有网络之间安全地传输数据。 分布层将工作组放在不同的网段中,从而隔离子网或 VLAN 中的网络问题。VLAN 之间 本地环路将用户驻地的 CPE 连接到服务提供商的 CO,有时也被称为“最后一公里” 。 企业远程工作人员架构让雇员能够远程(通常是从家里)连接到网络。 而不管其规模和位置如何。 核心层也称为网络主干,设计用于尽可能快地交换分组。

思科路由器常用配置命令大全

思科路由器常用配置命令大全(A-X) Access-enable允许路由器在动态访问列表中创建临时访问列表入口Access-group把访问控制列表(ACL)应用到接口上Access-list定义一个标准的IP ACLAccess-template在连接的路由器上手动替换临时访问列表入口Appn向APPN子系统发送命令Atmsig执行ATM信令命令B 手动引导操作系统Bandwidth 设置接口的带宽Banner motd 指定日期信息标语Bfe 设置突发事件手册模式Boot system 指定路由器启动时加载的系统映像Calendar 设置硬件日历Cd 更改路径Cdp enable 允许接口运行CDP协议Clear 复位功能Clear counters 清除接口计数器Clear interface 重新启动接口上的件逻辑Clockrate 设置串口硬件连接的时钟速率,如网络接口模块和接口处理器能接受的速率Cmt 开启/关闭FDDI连接管理功能Config-register 修改配置寄存器设置Configure 允许进入存在的配置模式,在中心站点上维护并保存配置信息Configure memory 从NVRAM加载配置信息Configure terminal 从终端进行手动配置Connect 打开一个终端连接Copy 复制配置或映像数据Copy flash tftp 备份系统映像文件到TFTP服务器Copy running-config startup-config 将RAM中的当前配置存储到NVRAMCopy running-config tftp 将RAM中的当前配置存储到网络TFTP服务器上Copy tftp flash 从TFTP服务器上下载新映像到FlashCopy tftp running-config 从TFTP服务器上下载配置文件Debug 使用调试功能Debug dialer 显示接口在拨什么号及诸如此类的信息Debug ip rip 显示RIP路由选择更新数据Debug ipx routing activity 显示关于路由选择协议(RIP)更新数据包的信息Debug ipx sap 显示关于SAP〔业务通告协议〕更新数据包信息Debug isdn q921 显示在路由器D通道ISDN接口上发生的数据链路层〔第2层〕的访问过程Debug ppp 显示在实施PPP中发生的业务和交换信息Delete 删除文件Deny 为一个已命名的IP ACL设置条件Dialer idle-timeout 规定线路断开前的空闲时间的长度Dialer map 设置一个串行接口来呼叫一个或多个地点Dialer wait-for-carrier-time 规定花多长时间等待一个载体Dialer-group 通过对属于一个特定拨号组的接口进行配置来访问控制Dialer-list protocol 定义一个数字数据接受器〔DDR〕拨号表以通过协议或ACL 与协议的组合来控制控制拨号Dir 显示给定设备上的文件Disable 关闭特许模式Disconnect 断开已建立的连接Enable 打开特许模式Enable password 确定一个密码以防止对路由器非授权的访问Enable password 设置本地口令控制不同特权级别的访问Enable secret 为enable password命令定义额外一层安全性(强制安全,密码非明文显示)Encapsulation frame-relayCisco的密码是sapEnd 退出配置模式Erase 删除闪存或配置缓存Erase startup-config 删除NVRAM中的内容Exec-timeout 配置EXEC命令解释器在检测到用户输入前所等待的时间Exit 退出所有配置模式或者关闭一个激活的终端会话和终止一个EXECExit 终止任何配置模式或关闭一个活动的对话和结束EXECformat 格式化设备Frame-relay local-dlci 为使用帧中继封装的串行线路启动本地管理接口〔LMI〕Help 获得交互式帮助系统History 查看历史记录Hostname 使用一个主机名来配置路由器,该主机名以提示符或者缺省文件名的方式使用Interface 设置接口类型并且输入接口配置模式Interface 配置接口类型和进入接口配置模式Interface serial 选择接口并且输入接口配置模式Ip access-group 控制对一个接口的访问Ip address 设定接口的网络逻辑地址Ip address 设置一个接口地址和子网掩码并开始IP处理Ip default-network 建立一条缺省路由Ip domain-lookup 允许路由器缺省使用DNSIp host 定义静态主机名到IP地址映射Ip name-server 指定至多6个进行名字-地址解析的服务器地址Ip route 建立一条静态路由Ip unnumbered 在为给一个接口分配一个明确的IP地址情况下,在串口上启动互联网协议〔IP〕的处理过程Ipx delay 设置点计数Ipx ipxwan 在串口上启动IPXWAN协议Ipx maximum-paths 当转发数据包时设置Cisco IOS软件使用的等价路径数量Ipx network 在一个特定接口上启动互联网数据包交换〔IPX〕的路由选择并且选择封装的类型〔用帧封装〕Ipx router 规定使用的路由选择协议Ipx routing 启动IPX路由选择Ipx sap-interval 在较慢的链路上设置较不频繁的SAP〔业务广告协议〕更新Ipx type-20-input-checks 限制对IPX20类数据包广播的传播的接受Isdn spid1 在路由器上规定已经由ISDN业务供给商为B1信道分配的业务简介号〔SPID〕Isdn spid2 在路由器上规定已经由ISDN业务供给商为B2信道分配的业务简介号〔SPID〕Isdntch-type 规定了在ISDN接口上的中央办公区的交换机的类型Keeplive 为使用帧中继封装的串行线路LMI〔本地管理接口〕机制Lat 打开LAT连接Line 确定一个特定的线路和开始线路配置Line concole 设置控制台端口线路Line vty 为远程控制台访问规定了一个虚拟终端Lock 锁住终端控制台Login 在终端会话登录过程中启动了密码检查Login 以某用户身份登录,登录时允许口令验证Logout 退出EXEC模式Mbranch 向下跟踪组播地址路由至终端Media-type 定义介质类型Metric holddown 把新的IGRP路由选择信息与正在使用的IGRP路由选择信息隔离一段时间Mrbranch 向上解析组播地址路由至枝端Mrinfo 从组播路由器上获取邻居和版本信息Mstat 对组播地址多次路由跟踪后显示统计数字Mtrace 由源向目标跟踪解析组播地址路径Name-connection 命名已存在的网络连接Ncia 开启/关闭NCIA服务器Network 把一个基于NIC的地址分配给一个与它直接相连的路由器把网络与一个IGRP的路由选择的过程联系起来在IPX路由器配置模式下,在网络上启动加强的IGRP Network 指定一个和路由器直接相连的网络地址段Network-number 对一个直接连接的网络进行规定No shutdown 打开一个关闭的接口Pad 开启一个X.29 PAD连接Permit 为一个已命名的IP ACL设置条件Ping 把ICMP响应请求的数据包发送网络上的另一个节点检查主机的可达性和网络的连通性对网络的基本连通性进行诊断Ping 发送回声请求,诊断基本的网络连通性Ppp 开始IETF点到点协议Ppp authentication 启动Challenge握手鉴权协议〔CHAP〕或者密码验证协议〔PAP〕或者将两者都启动,并且对在接口上选择的CHAP和PAP验证的顺序进行规定Ppp chap hostname 当用CHAP进行身份验证时,创建一批好似是同一台主机的拨号路由器Ppp chap password 设置一个密码,该密码被发送到对路由器进行身份验证的主机命令对进入路由器的用户名/密码的数量进行了限制Ppp pap sent-username 对一个接口启动远程PAP支持,并且在PAP对同等层请求数据包验证过程中使用sent-username和passwordProtocol 对一个IP路由选择协议进行定义,该协议可以是RIP,内部网关路由选择协议〔IGRP〕,开放最短路径优先〔OSPF〕,还可以是加强的IGRPPwd 显示当前设备名Reload 关闭并执行冷启动;重启操作系统Rlogin 打开一个活动的网络连接Router 由第一项定义的IP路由协议作为路由进程,例如:router rip 选择RIP 作为路由协议Router igrp 启动一个IGRP的路由选择过程Router rip 选择RIP作为路由选择协议Rsh 执行一个远程命令Sdlc 发送SDLC测试帧Send在tty线路上发送消息Service password-encryption 对口令进行加密Setup 运行Setup命令Show 显示运行系统信息Show access-lists 显示当前所有ACL的内容Show buffers 显示缓存器统计信息Show cdp entry 显示CDP表中所列相邻设备的信息Show cdp interface 显示打开的CDP接口信息Show cdp neighbors 显示CDP查找进程的结果Show dialer 显示为DDR〔数字数据接受器〕设置的串行接口的一般诊断信息Show flash 显示闪存的布局和内容信息Show frame-relay lmi 显示关于本地管理接口〔LMI〕的统计信息Show frame-relay map 显示关于连接的当前映射入口和信息Show frame-relay pvc 显示关于帧中继接口的永久虚电路〔pvc〕的统计信息Show hosts 显示主机名和地址的缓存列表Show interfaces 显示设置在路由器和访问服务器上所有接口的统计信息Show interfaces 显示路由器上配置的所有接口的状态Show interfaces serial 显示关于一个串口的信息Show ip interface 列出一个接口的IP信息和状态的小结Show ip interface 列出接口的状态和全局参数Show ip protocols 显示活动路由协议进程的参数和当前状态Show ip route 显示路由选择表的当前状态Show ip router 显示IP路由表信息Show ipx interface 显示Cisco IOS软件设置的IPX接口的状态以及每个接口中的参数Show ipx route 显示IPX路由选择表的内容Show ipx servers 显示IPX服务器列表Show ipx traffic 显示数据包的数量和类型Show isdn active 显示当前呼叫的信息,包括被叫号码、建立连接前所花费的时间、在呼叫期间使用的自动化操作控制〔AOC〕收费单元以及是否在呼叫期间和呼叫结束时提供AOC信息Show isdn status 显示所有isdn接口的状态、或者一个特定的数字信号链路〔DSL〕的状态或者一个特定isdn接口的状态Show memory 显示路由器内存的大小,包括空闲内存的大小Show processes 显示路由器的进程Show protocols 显示设置的协议Show protocols 显示配置的协议。

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

cisco路由器配置ACL详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

思科Cisco策略路由与路由策略实例详解

思科Cisco策略路由与路由策略实例详解本⽂讲述了思科Cisco策略路由与路由策略。

分享给⼤家供⼤家参考,具体如下:⼀、策略路由1. 路由策略与策略路由2. 策略路由的特点3.策略路由的配置3.1 接⼝下配置3.2 全局配置3.3 策略路由的冗余设置3.4 default语句3.5 为流量打ToS标记⼆、路由策略1.抓取流量的列表1.1 ACL访问控制列表1.2 prefix-list前缀列表2. 路由策略⼯具2.1 distribute-list分发列表2.2 route-map路由镜像2.3 OSPF filter-list⼀、策略路由1. 路由策略与策略路由路由策略是对路由信息本⾝的参数进⾏修改、控制等,最终影响路由表的⽣成,说⽩了路由策略就是告诉设备怎么学,⼀般与BGP结合使⽤⽐较多。

策略路由PBR,策略基于路由重点在路由,就是通过策略控制数据包的转发⽅向。

也有⼈把策略路由称之为⼀个复杂的静态路由。

⼀般来讲,策略路由是先于路由表执⾏的。

即设备在转发报⽂时,⾸先将报⽂与策略路由的匹配规则进⾏⽐较。

若符合匹配条件,则按策略路由进⾏转发;如果报⽂⽆法匹配策略路由的条件,再按照普通路由进⾏转发。

策略路由在转化层⾯不如路由表。

原因是匹配的东西过多,底层芯⽚处理⽀持有限。

使⽤原则是能不⽤就不⽤。

如果出现⾮⽬的地址的转发策略,果断⽤。

2. 策略路由的特点传统的路由表转发只能通过数据的⽬标地址做决策;策略路由可以根据源地址、⽬的地址、源端⼝、⽬的端⼝、协议、TOS等流量特征来做策略提供路由,灵活性⾼。

为QoS服务。

使⽤route-map及策略路由可以根据数据包的特征修改其相关QoS项,进⾏为QoS服务。

负载均衡。

使⽤策略路由可以设置数据包的⾏为,⽐如下⼀跳、下⼀接⼝等,这样在存在多条链路的情况下,可以根据数据包的应⽤不同⽽使⽤不同的链路,进⽽提供⾼效的负载均衡能⼒。

策略路由PBR默认只对穿越流量⽣效,不能处理本路由器产⽣流量3.策略路由的配置3.1 接⼝下配置接⼝下只能捕获该接⼝的⼊接⼝流量做策略(不能处理本路由器产⽣流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#int f0/0R1(config-if)#ip policy route-map pbr //接⼝下调⽤3.2 全局配置能够捕获所有⼊接⼝流量以及本路由器产⽣的流量(源地址是本路由器流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#ip local policy route-map pbr //全局下调⽤3.3 策略路由的冗余设置R1(config)#route-map PBR permit 10R1(config-route-map)#set ip next-hop verify-availability 10.1.24.2 1 track 1 //设置track监控,若track监控成功,执⾏该语句;若失败,则转为执⾏下条语句R1(config-route-map)#set ip next-hop 10.1.34.3R1(config-route-map)#exitR1(config)#ip local policy route-map PBRR1(config)#track 1 ip sla 1 //定义⼀个track监控 sla的探测结果R1(config-track)#ip sla 1 //定义⼀个slaR1(config-ip-sla)#icmp-echo 10.1.12.1 source-ip 10.4.4.4 //设置其探针R1(config)#ip sla schedule 1 life forever start-time now //设置sla 1的执⾏时间3.4 default语句在route-map的set ip default这个位置输⼊,定义为被捕获的流量先查路由表,如果能精确匹配(如果抓的为10.5.5.5,路由表中有10.5.5.5/24这不叫精确匹配;如果10.5.5.5/32则叫精确匹配)就执⾏路由表;如果不能则执⾏策略路由。

思科Cisco策略路由详细介绍

思科Cisco策略路由详细介绍思科Cisco策略路由详细介绍思科策略路由怎么配置呢?下面yjbys为大家就策略路由的以下四个方面做相关讲解,配置Cisco策略的朋友可以参考下注:PBR以前是CISCO用来丢弃报文的一个主要手段。

比如:设置set interface null 0,按CISCO说法这样会比ACL的deny要节省一些开销。

这里我提醒:interface null 0no ip unreachable //加入这个命令这样避免因为丢弃大量的报文而导致很多ICMP的不可达消息返回。

三层设备在转发数据包时一般都基于数据包的目的地址(目的网络进行转发),那么策略路由有什么特点呢?1、可以不仅仅依据目的地址转发数据包,它可以基于源地址、数据应用、数据包长度等。

这样转发数据包更灵活。

2、为QoS服务。

使用route-map及策略路由可以根据数据包的特征修改其相关QoS项,进行为QoS服务。

3、负载平衡。

使用策略路由可以设置数据包的行为,比如下一跳、下一接口等,这样在存在多条链路的情况下,可以根据数据包的应用不同而使用不同的链路,进而提供高效的负载平衡能力。

策略路由影响的只是本地的行为,所以可能会引起“不对称路由”形式的流量。

比如一个单位有两条上行链路A与B,该单位想把所有HTTP流量分担到A 链路,FTP流量分担到B链路,这是没有问题的,但在其上行设备上,无法保证下行的HTTP流量分担到A链路,FTP 流量分担到B链路。

策略路由一般针对的是接口入(in)方向的数据包,但也可在启用相关配置的情况下对本地所发出的数据包也进行策略路由。

本文就策略路由的以下四个方面做相关讲解:1、启用策略路由2、启用Fast-Switched PBR3、启用Local PBR4、启用CEF-Switched PBR启用策略路由:开始配置route-map。

使用route-map map-tag [permit | deny] [sequence-number]进入route-map的配置模式。

Cisco路由器交换机的技术应用

Cisco路由器交换机的技术应用博尔塔拉电业局王英权[摘要]无论是数据、语音、视频还是无线接入,路由器和交换机都是所有企业通信不可缺少的组成部分。

它们能够促进解决一个公司的关键问题,帮助该公司提高生产力,降低业务成本,改善安全性和客户服务质量。

文章对Cisco路由器和交换机的技术应用进行了分析和阐述。

[关键词]Cisco;路由器;交换机网络的工作方式是使用两种设备,交换机和路由器将计算机和外围设备连接起来。

这两种工具使连接到网络上的设备之间以及其它网络相互通信。

虽然路由器和交换机看起来很像,但是它们在网络中的功能却截然不同:交换机主要用于将一栋大厦或一个校园里的多台设备连接到同一个网络上。

路由器主要用于将多个网络连接起来。

首先,路由器会分析网络发送的数据,改变数据的打包方式,然后将数据发送到另一个网络上或者其他类型的网络上。

它们将公司与外界连接起来,保护信息不受安全威胁,甚至可以决定哪些计算机拥有更高的优先级。

系统管理员和安全专家经常花费大量的精力配置各种防火墙、Web服务器和那些组成企业网络的基础设备。

但是,他们经常会忽略路由器和交换机。

这经常会导致黑客监听网络数据包、修改路由和其他一些恶意攻击行为。

本文对Cisco路由器和交换机技术应用进行分析和探讨。

1网络基础设备的问题尽管很多攻击的目标是终端主机——如web服务器、应用服务器和数据库服务器,许多用户忽略了网络基础设备的安全问题。

路由器和交换机不仅可以被攻击还可以作为黑客进行攻击的工具,还是黑客收集有用信息的合适设备。

Cisco路由器和交换机有自己的操作系统,或者被称为Cisco IOS(网络操作系统)。

同其他操作系统一样,早期的版本有许多漏洞,如果用户没有升级,会带来很多问题。

从应用的角度看,路由器和交换机不仅可以作为攻击目标,还可以帮助黑客隐瞒身份、创建监听设备或者产生噪音。

例如,很多Cisco交换机可以创建一个监视端口来监听交换机的其他端口。

Cisco路由器QoS配置实例详解

QoS---CQ(定制队列)学习CQ(定制队列)的配置;本实验首先用ACL定义一些流量。

然后再将这些流量进行先后排队,最后将排好队的流量策略应用到接口上1 过滤流量R2(config)#access-list 101 permit ospf any anyR2(config)#access-list 101 permit eigrp any anyR2(config)#access-list 102 permit ip any 192.168.0.1 0.0.0.0R2(config)#access-list 102 permit ip host 192.168.0.1 anyR2(config)#access-list 103 permit tcp any host 192.168.0.1 eq 23R2(config)#access-list 103 permit tcp any host 192.168.0.1 eq 21R2(config)#access-list 103 permit tcp any host 192.168.0.1 eq 20R2(config)#access-list 104 permit udp any lt 200 any lt 200R2(config)#access-list 104 permit tcp any range 135 139 any range 135 139R2(config)#access-list 105 permit udp any range 16333 35252 any range 16333 352522 队列排序R2(config)#queue-list 1 protocol ip 1 list 101 //将与List101匹配的流量排在第一位R2(config)#queue-list 1 protocol ip 2 list 102R2(config)#queue-list 1 protocol ip 3 list 103R2(config)#queue-list 1 protocol ip 4 list 104R2(config)#queue-list 1 protocol ip 5 list 1053 将CQ应用到接口R2(config)#int s0R2(config-if)#custom-queue-list 1 //将这个定制好的队列应用到接口上4 检验R2#sh queueing //查看队列Current fair queue configuration:Interface Discard Dynamic Reserved Link Prioritythreshold queues queues queues queuesBRI0 64 16 0 8 1BRI0:1 64 16 0 8 1BRI0:2 64 16 0 8 1Serial1 64 256 0 8 1Current DLCI priority queue configuration:Current priority queue configuration:Current custom queue configuration:List Queue Args1 1 protocol ip list 1011 2 protocol ip list 1021 3 protocol ip list 1031 4 protocol ip list 1041 5 protocol ip list 105QoS---PQ11 将udp协议的16333端口至35252端口都设为低优先级2 将rip设为高优先级R1(config)#priority-list 1 protocol ip low list 100 //建立优先级列表1,将与access-list 100匹配的流量设为低优先级R1(config)#access-list 100 permit udp any range 16333 35252 any range 16333 35252 //range命令是设定一个端口范围R1(config)#priority-list 1 protocol ip high udp ripR1(config)#int s0R1(config-if)#priority-group 1 //将优先级列表1应用到接口S0上2 验证R1#sh queueingCurrent fair queue configuration:Interface Discard Dynamic Reservedthreshold queue count queue countSerial1 64 256 0Current priority queue configuration:List Queue Args1 low protocol ip list-1001 high protocol ip udp port ripR1#sh ip int s0Serial0 is administratively down, line protocol is downInternet protocol processing disabledR1#sh int s0Serial0 is administratively down, line protocol is downHardware is HD64570MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation HDLC, loopback not setKeepalive set (10 sec)Last input never, output 01:37:44, output hang neverLast clearing of "show interface" counters neverInput queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 159 Queueing strategy: priority-list 1Output queue (queue priority: size/max/drops):high: 0/20/0, medium: 0/40/0, normal: 0/60/159, low: 0/80/05 minute input rate 0 bits/sec, 0 packets/sec5 minute output rate 0 bits/sec, 0 packets/sec0 packets put, 52588119 bytes, 0 no bufferReceived 0 broadcasts, 0 runts, 0 giants, 0 throttles0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort0 packets, 52588444 bytes, 0 underruns0 output errors, 0 collisions, 2 interface resets0 output buffer failures, 0 output buffers swapped out6 carrier transitionsDCD=down DSR=down DTR=down RTS=down CTS=downQoS----PQ21 将主机192.168.0.1设为最高优先级2 将192.168.0.0/24网段下的其他主机设为中等优先级3 将所有http流量设为普通优先级4 将所有ftp流量设为低优先级配置如下:R1(config)#priority-list 2 protocol ip high list 2 //建立优先级列表2 ,将与access-list 2匹配的流量定为高优先级R1(config)#access-list 2 permit 192.168.0.1 0.0.0.0R1(config)#priority-list 2 protocol ip medium list 3R1(config)#access-list 3 deny 192.168.0.1 0.0.0.0R1(config)#access-list 3 permit 192.168.0.0 0.0.0.255R1(config)#priority-list 2 protocol ip normal tcp wwwR1(config)#priority-list 2 protocol ip low tcp ftpR1(config)#priority-list 2 protocol ip low tcp ftp-dataR1(config)#int s1R1(config-if)#priority-group 2 //在接口S1上应用该优先级列表R1#sh queueing //查看队列Current fair queue configuration:Current priority queue configuration:List Queue Args2 high protocol ip list 22 medium protocol ip list 32 normal protocol ip tcp port www2 low protocol ip tcp port ftp2 low protocol ip tcp port ftp-dataQoS---CBWFQ(基于类分配带宽)CBWFQ(基于类分配带宽)基本配置实验要求:给上一个实验所定义的3种流量,QQ,SMTP,FTP分配不同的带宽1 定义流量(直接调用上一个实验的配置)R4(config)#class-map QQR4(config-cmap)#match access-group name QQ//匹配一个名为QQ的命名ACLR4(config-cmap)#exiR4(config)#ip access-list extended QQR4(config-ext-nacl)#permit ip any 61.172.240.0 0.0.0.255R4(config-ext-nacl)#permit udp any any eq 4000R4(config-ext-nacl)#permit udp any any eq 8000R4(config-ext-nacl)#exiR4(config)#class-map smtpR4(config-cmap)#match access-group 100R4(config-cmap)#exiR4(config)#access-list 100 permit tcp any any eq smtpR4(config)#class-map ftpR4(config-cmap)#match access-group 101R4(config-cmap)#exiR4(config)#access-list 101 permit tcp any any eq 20R4(config)#access-list 101 permit tcp any any eq 212 定义策略R4(config)#policy-map CBWFQR4(config-pmap)#class QQR4(config-pmap-c)#bandwidth percent 5 //为类型为QQ的流量分配百分之五的带宽R4(config-pmap)#class smtpR4(config-pmap-c)#bandwidth percent 25R4(config-pmap)#class ftpR4(config-pmap-c)#bandwidth percent 20R4(config-pmap-c)#exi3 应用到接口上R4(config)#int s0R4(config-if)#service-policy output CBWFQ4 验证R4#sh policy-map//查看策略Policy Map wyClass QQpolice cir 10000 bc 1500conform-action dropexceed-action dropClass smtppolice cir 10000 bc 1500conform-action dropexceed-action dropClass ftppolice cir 10000 bc 1500conform-action dropexceed-action dropPolicy Map CBWFQClass QQBandwidth 5 (%) Max Threshold 64 (packets) Class smtpBandwidth 25 (%) Max Threshold 64 (packets) Class ftpBandwidth 20 (%) Max Threshold 64 (packets)。

cisco双线双路网络路由器怎么设置

cisco双线双路网络路由器怎么设置思科cisco是全球领先且顶尖的通讯厂商,出产的路由器功能也是很出色的,那么你知道cisco双线双路网络路由器怎么设置吗?下面是店铺整理的一些关于cisco双线双路网络路由器怎么设置的相关资料,供你参考。

cisco双线双路网络路由器设置一,路由策略的优势:经常关注我们IT168网络频道的读者都知道之前我们介绍过如何从本地计算机的路由信息入手解决这种双线双路的实际网络问题,然而该方法只限于在单台计算机上操作,如果企业的员工计算机非常多,一台一台机器的设置肯定不太现实,这时我们就可以通过路由策略实现对企业网络路由器设置出口的统筹管理,将出口网络路由器设置合理的路由策略,从而让网络数据包可以根据不同需求转发到不同的线路。

总体说来路由策略各个命令只需要我们在企业连接网络外部出口的网络路由器设置即可,该路由器实际连接的是双线双路,即一个接口连接通往中国网通的网络,一个接口连接抵达中国电信的网络。

cisco双线双路网络路由器设置二,路由策略命令简单讲解:路由策略的意义在于他可以让路由器根据一定的规则选择下一跳路由信息,这样就可以自动的根据接收来的网络数据包的基本信息,判断其应该按照哪个路由表中的信息进行转发了。

通过路由策略我们可以为一台路由器指定多个下一跳转发路由地址。

下面我们来看一段路由策略指令,然后根据其后面的指示信息来了解他的意义。

(1)路由策略基本信息的设置:route-map src80 permit 10//建立一个策略路由,名字为src80,序号为10,规则为容许。

match ip address 151//设置match满足条件,意思是只有满足ip address符合访问控制列表151中规定的才进行后面的set操作,否则直接跳过。

set ip next-hop 10.91.31.254//满足上面条件的话就将这些数据的下一跳路由信息修改为10.91.31.254。

Cisco路由器如何设置时间控制策略

Cisco路由器如何设置时间控制策略思科Cisco路由器是世界上一流的通讯厂商,他的相关操作也跟别的路由器不太一样,那你知道Cisco路由器如何设置时间控制策略吗?下面是店铺整理的一些关于Cisco路由器如何设置时间控制策略的相关资料,供你参考。

Cisco路由器设置时间控制策略的方法Cisco从IOS版本12.0开始引入基于时间的访问表,可以实现某个时间点或时间段的控制,如:我校控制“班班通”教室内的上网时间段为:每个工作日的早上8∶00到下午18∶00允许Web冲浪,其他时间禁止访问Internet。

一、定义时间范围1.使用Time-range命令来正确地指定时间范围。

格式:time-range time-range-nameTime-range-name 用来标志时间范围的,以便在访问表中进行引用。

2.使用Absolute或者一个或多个Periodic语句来定义时间范围,每个时间范围只能有一个Absolute语句,但它可以有多个Periodic语句。

(1)格式:absolute [start time date] [end time date]Time以小时和分钟方式(hh:mm)输入时间。

Date以日、月、年方式输入日期。

如:absolute start 8:00 end 18:00(2)格式:periodic days-of-the-week hh:mm to [days-of-the-week] hh:mmDays-of-the-week产生作用的某天或某几天;参数可以是单一的一天(如Monday)某几天(Monday到Friday)或Daily、Weekday或Weekend。

Daily从星期一到星期天。

Weekday从星期一到星期五。

Weekend星期六和星期日。

如:从星期六早上8∶00到星期天晚上18∶00periodic weekend 8:00 to 18:00一周中的每天8∶00到18∶00periodic daily 8:00 to 18:00从星期三的15∶00到星期六的8∶00periodic wednesday 15:00 to saturday 8:00二、在访问表中用Time-range引用刚刚定义的时间范围如:ip access-list 101 permit any any eq 80 time-range time-range-nameTime-range-name是用Time-range定义的名称。

Cisco-NAV10-WF功能说明

满足基本需求1,企业内部组网

• Navigator提供多达9个的100/1000M以太网端口,可 直接为PC提供以太接口,或每个接口延伸出一个经济 型HUB,为分支机构提供5-150台PC的接入。

• Navigator的100/1000M网口,可以直接与Server的千 兆端口连接。

• 具备无线AP功能,直接提供分支机构办公室内的安全 的WLAN业务,有效覆盖200平方米的分支机构空间。

Navigator的主要业务特点

双连上网 可靠!

“领航者” 独特配备的双千兆上连 接端口,让用户可以使用两条宽带上 网线路同时使用或互为备份,使上网 更快、更可靠

Internet

办公组网 高效!

“领航者”配备最多至9个高速局 域网端口,和符合802.11b/g标准 的无线接入功能,使办公组网简单 、高效。高速网络打印、高精度数 码图片共享、实时协同工作等应用 从此畅通无阻。

马、蠕 虫等病

毒攻击

•防病毒功能,所有经过网关的 流量会被检查和过滤,发现有病 毒特征或其他恶意代码特征的数 据会被清除。

入侵检测 防火墙

中文图 形界面

中文安 全报表

满足增值需求3,关键业务服务质量

• 支持QoS机制,与电信网络配合,确保关键业务,如语 音、全球眼、ERP的优先转发和带宽保证。

用得轻松,用得明白

NAV10

√ √ √ √ √ √

NAV10-WF

√ √ √ √ √ √ √

NAV10ADVSEC

√ √ √ √ √ √

√ √ √ √

NAV10WFADVSEC

√ √ √ √ √ √ √ √ √ √ √

接口形态及特点

双上连GE端口 八个下连GE端口

Cisco路由器QoS配置实例详解

Cisco路由器QoS配置实例详解Cisco路由器QoS配置实例详解1、介绍本文档旨在详细介绍如何在Cisco路由器上配置QoS (Quality of Service)以优化网络性能和资源分配。

通过正确配置QoS,可以提供更好的网络服务质量,确保重要的数据流能够得到优先处理,从而提高网络整体性能。

2、QoS的基本概念在开始配置QoS之前,了解以下几个基本概念是很重要的: - 带宽:指网络在一定时间内能够传输的数据量,通常以每秒传输的比特数(bps)来表示。

- 延迟:指数据在网络中传输所需的时间延迟。

- 丢包率:指在数据传输过程中丢失的数据包的百分比。

- 重传:当数据包丢失时,发送方会重新发送相同的数据包。

- 流量控制:通过限制数据传输的速度,以避免网络拥塞。

3、QoS的常见策略针对不同类型的网络流量,可以使用多种QoS策略来优化性能:- Traffic Shaping:通过限制数据传输速率来平滑网络流量,避免拥塞。

- Traffic Policing:对流量施加限制,超出限制的流量将被丢弃或重标记。

- Priority Queuing:给重要数据流分配高优先级,确保其能够得到及时处理。

- Class-Based Queuing:根据数据流的类别分配带宽,优先处理重要的数据流。

- Weighted Fr Queuing:根据流量的重要性将带宽公平分配给不同的数据流。

- Low Latency Queuing:通过消除队列延迟来提供低延迟的服务。

4、配置QoS的步骤在Cisco路由器上配置QoS通常需要以下步骤:4.1 创建访问列表:用于标识要进行QoS处理的流量。

4.2 创建类别地图:将访问列表与QoS策略关联起来。

4.3 配置QoS策略:根据需求选择合适的QoS策略,并应用于特定的接口。

4.4 验证QoS配置:使用适当的测试工具验证配置是否生效,并对网络性能进行评估。

5、示例配置以下是一个示例配置,用于说明如何在Cisco路由器上实现基于端口的优先级排队(Port-Based Priority Queuing): ```interface FastEthernet0/0priority-queue out```通过这个配置,接口FastEthernet0/0上的数据流将被赋予最高优先级,确保其能够得到及时处理。

cisco871w路由器QoS配置步骤

cisco871w路由器QoS配置步骤cisco 871w路由器QoS配置步骤在Cisco网络设备上使用服务质量(QoS),可以为某些类型的网络流量提供固定的带宽和优先级。

笔者会向大家介绍如何通过我们的设置模板,轻松的为Cisco路由器和交换机配置QoS.网络管理员可以通过QoS为某类网络流量指定所需的带宽和优先级。

首先我们要理解带宽和优先级之间的区别。

当我们在网络设备(路由器和交换机)上指定了某类数据流的优先级和带宽,那么这些数据就会在其它数据传输之前进行传输,同时网络设备也会通过加大该类数据的发送量的方式来提高其传输带宽。

正如我之前所说的,配置QoS是一件复杂的工作。

根据QoS的不同,使用QoS的方式也多种多样。

我们曾介绍过如何利用Cisco IOS AutoQoS对路由器进行自动配置,为VoIP数据流提供足够的带宽和优先级。

配置QoS下面我们就来看看在Cisco 871W路由器上配置QoS的具体步骤。

第1步:定义传输类型你必须告诉路由器,哪种数据流需要进行QoS管理。

你可以通过访问控制列表(ACL)或者基于网络应用程序识别(NBAR)的方式来进行定义。

其中ACL是为路由器设定不同传输数据类型的传统方式。

而NBAR则是让路由器识别流经路由器的各种数据的类别,比如HTTP数据是HTTP类别,Skype是Skype类别。

但是路由器可识别的应用程序协议数量是有限的,这依赖于路由器内部存储的一个程序协议列表。

虽然路由器无法识别全部应用程序,但是路由器厂商在每次IOS 升级时,会在列表中加入更多的程序。

另外,你也可以自己定义程序识别列表。

第2步:创建类映射(class-map)类映射就是将不同类型的数据流进行分组。

比如,你可以创建一个叫做"VoIP traffic"的类映射,然后将各种VoIP协议归入该类。

第3步:创建策略映射(policy-map)策略映射可以与类映射匹配,确定某类数据流的带宽和/或优先级。

策略路由设置命令

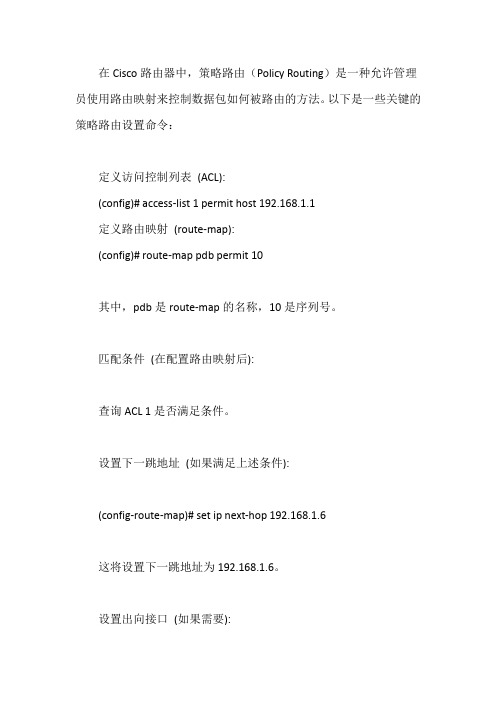

在Cisco路由器中,策略路由(Policy Routing)是一种允许管理员使用路由映射来控制数据包如何被路由的方法。

以下是一些关键的策略路由设置命令:定义访问控制列表(ACL):(config)# access-list 1 permit host 192.168.1.1定义路由映射(route-map):(config)# route-map pdb permit 10其中,pdb是route-map的名称,10是序列号。

匹配条件(在配置路由映射后):查询ACL 1是否满足条件。

设置下一跳地址(如果满足上述条件):(config-route-map)# set ip next-hop 192.168.1.6这将设置下一跳地址为192.168.1.6。

设置出向接口(如果需要):(config-route-map)# set interface GigabitEthernet0/0参数指定接口的类型和编号。

如果定义了多个接口,则使用第一个被发现的up接口。

应用策略路由:要应用策略路由,需要将其绑定到接口:(config-if)# ip policy route-map pdb这里的pdb应替换为你的路由映射名称。

其他相关命令:ip route: 显示路由表中的所有路由。

show ip route: 显示当前路由器的路由表。

clear ip route: 清除路由表中的所有条目。

ip classless: 允许路由器处理类域间路由(CIDR)。

ip helper-address: 设置帮助其他设备获取DHCP配置的IP地址。

ip default-network: 设置或显示IP默认网络的名称。

ip redirects: 允许或禁止ICMP重定向消息。

ip proxy-arp: 允许或禁止执行代理ARP。

注意事项: 策略路由可以非常复杂,具体配置可能会根据网络的具体需求和环境而有所不同。

Cisco路由器中基于时间的访问控制列表案例介绍

time-range:用来定义时间范围;time-range-name:时间范围名称,用来标识时间范围,以便在后面的访问列表中引用;absolute:该命令用来指定绝对时间范围。

它后面紧跟start和end两个关键字。

在两个关键字后面的时间要以24小时制和“hh: mm(小时:分钟)”表示,日期要按照“日/月/年”形式表示。

这两个关键字也可以都省略。

如果省略start及其后面的时间,表示与之相联系的permit 或deny语句立即生效,并一直作用到end处的时间为止;若省略end及其后面的时间,表示与之相联系的permit 或deny语句在start处表示的时间开始生效,并且永远发生作用(当然如把访问列表删除了的话就不会起作用了)。

为了便于理解,下面看两个例子。

如果要表示每天早8点到晚6点开始起作用,可以用这样的语句:absolute start 8∶00 end 18∶00再如,我们要使一个访问列表从2003年1月1日早8点开始起作用,直到2003年1月10日晚23点停止作用,命令如下:absolute start 8∶00 1 January 2003 end 23∶00 10 January 2003这样我们就可以用这种基于时间的访问列表来实现,而不用半夜跑到办公室去删除那个访问列表了。

接下来,介绍一下periodic命令及其参数。

一个时间范围只能有一个absolute语句,但是可以有几个periodic语句。

periodic:主要以星期为参数来定义时间范围。

它的参数主要有Monday、Tuesday、Wednesday、Thursday、Friday、Saturday、Sunday中的一个或者几个的组合,也可以是daily(每天)、weekday(周一到周五)或者weekend(周末)。

我们还是来看几个具体的例子。

比如表示每周一到周五的早9点到晚10点半,命令如下:periodic weekday 9∶00 to 22∶30每周一早7点到周二的晚8点可以这样表示:periodic Monday to Tuesday 20∶00在把时间范围定义清楚后,我们来看看如何在实际情况下应用这种基于时间的访问列表。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

详述Cisco路由器的时间控制策略的应用

在校园网的管理中,客户端的访问控制是重要的一环,我们经常使用Access-list来进行控制,如果和时间相结合,控制起来将更加灵活。

Cisco从IOS版本12.0开始引入基于时间的访问表,可以实现某个时间点或时间段的控制,如:我校控制“班班通”教室内的上网时间段为:每个工作日的早上8∶00到下午18∶00允许Web冲浪,其他时间禁止访问Internet。

实现基于时间的访问表只需要两个步骤:第一步,定义一个时间范围;第二步,在访问表中用Time-range引用刚刚定义的时间范围。

下面我们就详细介绍一下它的使用方法。

一、定义时间范围

定义时间范围又分为两个步骤。

1.使用Time-range命令来正确地指定时间范围。

格式:time-range time-range-name

Time-range-name 用来标志时间范围的,以便在访问表中进行引用。

2.使用Absolute或者一个或多个Periodic语句来定义时间范围,每个时间范围只能有一个Absolute语句,但它可以有多个Periodic语句。

(1)格式:absolute [start time date] [end time date]

Time以小时和分钟方式(hh:mm)输入时间。

Date以日、月、年方式输入日期。

如:absolute start 8:00 end 18:00

(2)格式:periodic days-of-the-

week hh:mm to [days-of-the-week] hh:mm

Days-of-the-week产生作用的某天或某几天;参数可以是单一的一天(如 Monday)某几天(Monday到 Friday)或Daily、Weekday或Weekend。

Daily从星期一到星期天。

Weekday从星期一到星期五。

Weekend星期六和星期日。

如:从星期六早上8∶00到星期天晚上18∶00

periodic weekend 8:00 to 18:00

一周中的每天8∶00到18∶00

periodic daily 8:00 to 18:00

从星期三的15∶00到星期六的8∶00

periodic wednesday 15:00 to saturday 8:00

二、在访问表中用Time-range引用刚刚定义的时间范围

如:ip access-list 101 permit any any eq 80 time-range time-range-name

Time-range-name是用Time-range定义的名称。

三、示例

目的:限制192.168.4.0的网络的Web冲浪,只允许其在2004年5月1日至2004年12月31日内,从星期一7∶00到星期五18∶00进行Web访问。

Interface FastEthernet 0

ip access-grop 101 in

time-range allow-http

absolute start 7:00 1 May 2004 end 18:00 31 December 2004

periodic weekday 7:00 to 18:00

ip access-list 101 permit tcp 192.168.4.0 0.0.0.255 any eq 80 time-range allow-http 最后一个语句将名称为Allow-http的时间范围应用到了扩展IP访问表中,只允许满足时间范围的进行Web冲浪。

当然我们还可以进行其他方面的控制,这就看您的需求了。

其实,路由器作为网络层最重要的设备,给我们提供了许多手段来控制和维护网络,基于时间的访问表不仅可以控制网络的访问,还可以控制某个时间段的数据流量,只要我们发挥想像,就可以实现好多功能。