使用SpringSecurity3用户验证几点体会(异常信息,验证码)

详解SpringSecurity认证流程

详解SpringSecurity认证流程前⾔Spring Seuciry相关的内容看了实在是太多了,但总觉得还是理解地不够巩固,还是需要靠知识输出做巩固。

相关版本:java: jdk 8spring-boot: 2.1.6.RELEASE过滤器链和认证过程⼀个认证过程,其实就是过滤器链上的⼀个绿⾊矩形Filter所要执⾏的过程。

基本的认证过程有三步骤:1. Filter拦截请求,⽣成⼀个未认证的Authentication,交由AuthenticationManager进⾏认证;2. AuthenticationManager的默认实现ProviderManager会通过AuthenticationProvider对Authentication进⾏认证,其本⾝不做认证处理;3. 如果认证通过,则创建⼀个认证通过的Authentication返回;否则抛出异常,以表⽰认证不通过。

要理解这个过程,可以从类UsernamePasswordAuthenticationFilter,ProviderManager,DaoAuthenticationProvider和InMemoryUserDetailsManager(UserDetailsService实现类,由UserDetailsServiceAutoConfiguration默认配置提供)进⾏了解。

只要创建⼀个含有spring-boot-starter-security的springboot项⽬,在适当地打上断点接⼝看到这个流程。

⽤认证部门进⾏讲解)请求到前台之后,负责该请求的前台会将请求的内容封装为⼀个Authentication对象交给认证管理部门,认证管理部门仅管理认证部门,不做具体的认证操作,具体的操作由与该前台相关的认证部门进⾏处理。

当然,每个认证部门需要判断Authentication是否为该部门负责,是则由该部门负责处理,否则交给下⼀个部门处理。

SpringSecurity-UsernamePasswordAuthentication。。。

SpringSecurity-UsernamePasswordAuthentication。

UsernamePasswordAuthenticationFilter应该是我们最关注的Filter,因为它实现了我们最常⽤的基于⽤户名和密码的认证逻辑。

先看⼀下⼀个常⽤的form-login配置:1<form-login login-page="/login"2 username-parameter="ssoId"3 password-parameter="password"4 authentication-failure-url ="/loginfailure"5 default-target-url="/loginsuccess"/>6<logout invalidate-session="true"/>在这⾥可以⾃定义表单中对应的⽤户名密码的name,已经登录登录成功或失败后跳转的url地址以及登录表单的action。

UsernamePasswordAuthenticationFilter继承虚拟类AbstractAuthenticationProcessingFilter。

AbstractAuthenticationProcessingFilter要求设置⼀个authenticationManager,authenticationManager的实现类将实际处理请求的认证。

AbstractAuthenticationProcessingFilter将拦截符合过滤规则的request,并试图执⾏认证。

⼦类必须实现attemptAuthentication⽅法,这个⽅法执⾏具体的认证。

认证处理:如果认证成功,将会把返回的Authentication对象存放在SecurityContext;然后setAuthenticationSuccessHandler(AuthenticationSuccessHandler)⽅法将会调⽤;这⾥处理认证成功后跳转url的逻辑;可以重新实现AuthenticationSuccessHandler的onAuthenticationSuccess⽅法,实现⾃⼰的逻辑,⽐如需要返回json格式数据时,就可以在这⾥重新相关逻辑。

insufficientauthenticationexception类 -回复

insufficientauthenticationexception类-回复什么是InsufficientAuthenticationException类?如何处理该异常?InsufficientAuthenticationException类是Spring Security框架中的一个异常类,它表示在对系统资源进行访问时,当前认证的主体身份认证不足,导致访问被拒绝的情况。

该异常通常发生在用户操作需要更高级别权限或者更强的身份认证时。

Spring Security框架是基于Spring框架的安全认证和授权解决方案,它提供了一套完善的身份认证和授权机制,以保护应用程序中的资源不受未授权的访问。

在实际的开发过程中,我们通常使用Spring Security框架来处理用户身份验证和授权,并且使用其提供的各种异常来处理不同的安全问题。

InsufficientAuthenticationException类的出现代表着当前用户的身份认证程度不足以满足访问所需的权限要求。

这可能是因为用户身份认证信息错误、缺失或者过期导致的。

为了确保系统的安全性,不允许未经身份验证的用户访问受保护的资源,因此当发生InsufficientAuthenticationException异常时,我们需要采取相应的措施进行处理。

以下是一步一步回答如何处理InsufficientAuthenticationException类的异常的方法:1. 检查用户身份认证信息:首先,我们需要检查用户的身份认证信息是否正确、完整和有效。

这包括检查用户名、密码、角色等认证信息是否与系统中存储的信息一致,以及认证令牌是否已过期。

可以通过审查用户提供的身份凭证,比对数据库中的存储信息来实现,或者使用Spring Security 提供的内置机制。

2. 更新身份认证信息:如果用户提供的身份认证信息错误或过期,我们需要更新其认证信息。

这可能包括重置密码、更新角色或延长认证令牌的有效期。

springsecurity原理

springsecurity原理Spring Security是一个基于Java的用于身份验证和授权的安全框架。

它提供了一系列功能和API,帮助开发者实现系统的安全性。

Spring Security的主要原理可以总结为以下几个方面:1. 过滤器链:Spring Security使用过滤器链来拦截所有的HTTP请求并进行安全验证。

每个请求都会经过多个过滤器,在每个过滤器中执行具体的身份验证和授权逻辑。

2. 用户认证:Spring Security提供了多种用户认证的方式,包括基于数据库、LDAP、内存等的认证方式。

开发者可以选择合适的认证方式来验证用户的身份。

认证成功后,认证信息会被保存在SecurityContext中,方便后续的授权操作。

3. 授权策略:Spring Security定义了授权策略来决定系统中不同角色用户的访问权限。

通过配置角色和权限的关系,可以实现对系统资源的精确控制。

开发者可以使用注解或者配置的方式定义授权策略。

4. 安全配置:Spring Security通过一系列的配置来控制系统的安全性。

开发者可以通过配置文件或者编程的方式定义安全规则,包括URL的保护、登录页面的定制、角色和权限的管理等。

5. 常见攻击防护:Spring Security内置了对常见攻击的防护机制,包括跨站点请求伪造(CSRF)、跨站脚本攻击(XSS)、点击劫持等。

开发者可以很方便地使用Spring Security提供的功能来保护应用程序免受这些攻击。

总之,Spring Security通过过滤器链、用户认证、授权策略、安全配置和攻击防护等机制,实现了对系统的身份认证和访问控制,提供了一种简单而灵活的方式来保护应用程序的安全性。

springsecurity认证流程

springsecurity认证流程

1、用户访问受保护的资源

2、springsecurity会从会话中获取已经登录的信息,如果为空,则进行进行认证

3、springsecurity会根据项目中配置的登录页面,跳转到登陆页面

4、用户在登陆页面输入合法的用户名和密码

5、springsecurity会将用户名和密码提交给配置的认证管理器(AuthenticationManager)

6、认证管理器会调用配置的用户服务(UserDetailsService)根据用户名查询用户信息

7、如果用户不存在,则认证失败,返回登录界面;如果用户存在,则继续

8、用户服务会根据查询到的用户信息,和用户输入的密码,生成一个 Authentication 对象

9、认证管理器会将 Authentication 对象交给配置的密码比较器(PasswordEncoder),进行密码的比较

10、验证通过后,创建一个 SecurityContext 并将 Authentication 对象存储到 SecurityContext 对象中

11、将 SecurityContext 对象存入会话中,并将授权决策管理器AuthorizationManager 存入 SecurityContext 中

12、重定向到用户原始请求的URL。

JavaSpringSecurity常见面试题目

JavaSpringSecurity常见面试题目Java Spring Security常见面试题目1. 什么是Spring Security?Spring Security是一个功能强大且高度可定制的认证和授权框架,用于保护Java应用程序的安全性。

它提供了一套全面的安全性功能,包括身份验证、授权、密码管理、会话管理等,以确保应用程序的数据和资源得到适当的保护。

2. Spring Security的主要特点有哪些?- 身份验证和授权:Spring Security提供了多种身份验证方式,如基于用户名密码的表单验证、基于OpenID的身份验证等,并支持基于角色或权限的访问控制。

- 集成简化:Spring Security能够与Spring框架无缝集成,通过简单的配置即可启用安全性功能。

- 定制化:Spring Security提供了丰富的扩展点和配置选项,可以根据应用程序的需求进行灵活的定制。

- 高度模块化:Spring Security的架构设计具有高度模块化的特点,不同的功能模块可以根据需求进行选用和定制。

- 支持多种应用场景:Spring Security适用于各种应用场景,包括Web应用、RESTful服务、方法级安全等。

3. Spring Security是如何进行身份验证的?Spring Security提供了多种身份验证方式,常见的一种是基于表单的身份验证。

在这种情况下,用户通过输入用户名和密码提交表单进行身份验证,Spring Security会将提交的用户名和密码与事先配置的用户存储库(如数据库)进行比对。

如果用户名和密码匹配,则认为身份验证成功,并生成相应的认证令牌。

4. Spring Security如何进行授权?Spring Security支持基于角色和基于权限的访问控制。

在配置中,可以指定某个URL或某个方法只能被具有特定角色或权限的用户访问。

在运行时,Spring Security会根据当前用户的角色和权限,判断其是否具有访问相应资源的权限。

Spring Security学习总结二

Spring Security学习总结二前一篇文章里介绍了Spring Security的一些基础知识,相信你对Spring Security的工作流程已经有了一定的了解,如果你同时在读源代码,那你应该可以认识的更深刻。

在这篇文章里,我们将对Spring Security进行一些自定义的扩展,比如自定义实现UserDetailsService,保护业务方法以及如何对用户权限等信息进行动态的配置管理。

一自定义UserDetailsService实现UserDetailsService接口,这个接口中只定义了唯一的UserDetails loadUserByUsername(String username)方法,它通过用户名来获取整个UserDetails对象。

前一篇文章已经介绍了系统提供的默认实现方式InMemoryDaoImpl,它从配置文件中读取用户的身份信息(用户名,密码等),如果你的客户想修改用户信息,就需要直接修改配置文件(你需要告诉用户配置文件的路径,应该在什么地方修改,如何把明文密码通过MD5加密以及如何重启服务器等)。

听起来是不是很费劲啊!在实际应用中,我们可能需要提供动态的方式来获取用户身份信息,最常用的莫过于数据库了,当然也可以是LDAP服务器等。

本文首先介绍系统提供的一个默认实现类 JdbcDaoImpl(erdetails.jdbc. JdbcDaoImpl),它通过用户名从数据库中获取用户身份信息,修改配置文件,将userDetailsService Bean的配置修改如下:1<bean id="userDetailsService"2class="erdetails.jdbc.JdbcDaoImpl"3p:dataSource-ref="dataSource"4p:usersByUsernameQuery="select userName, passWord, enabled, from users where userName=?"5p:authoritiesByUsernameQuery="selecterName,r.roleName from users u,roles7r,users_roles ur where erId=erId and8r.roleId=ur.roleId and erName=?"/>JdbcDaoImpl类继承自Spring Framework的JdbcDaoSupport类并实现了UserDetailsService接口,因为从数据库中读取信息,所以首先需要一个数据源对象,这里不在多说,这里需要重点介绍的是usersByUsernameQuery和authoritiesByUsernameQuery,属性,它们的值都是一条SQL语句,JdbcDaoImpl 类通过SQL从数据库中检索相应的信息,usersByUsernameQuery属性定义了通过用户名检索用户信息的SQL语句,包括用户名,密码以及用户是否可用,authoritiesByUsernameQuery属性定义了通过用户名检索用户权限信息的SQL 语句,这两个属性都引用一个MappingSqlQuery(请参考Spring Framework相关资料)实例,MappingSqlQuery的mapRow()方法将一个ResultSet(结果集)中的字段映射为一个领域对象,Spring Security为我们提供了默认的数据库表,如下图所示(摘自《Spring in Action》):图<!——[if supportFields]——>1<!——[if supportFields]——> JdbcDaoImp数据库表如果我们需要获取用户的其它信息就需要自己来扩展系统的默认实现,首先应该了解一下UserDetailsService实现的原理,还是要回到源代码,以下是JdbcDaoImpl类的部分代码:1private class UsersByUsernameMapping extends MappingSqlQuery {3protected UsersByUsernameMapping(DataSource ds) {5super(ds, usersByUsernameQuery);7declareParameter(new SqlParameter(Types.VARCHAR));9compile();11}13protected Object mapRow(ResultSet rs, int rownum) throws SQLException {15String username = rs.getString(1);17String password = rs.getString(2);19boolean enabled = rs.getBoolean(3);21UserDetails user = new User(username, password, enabled, true,23true, true, new GrantedAuthority[] {new GrantedAuthorityImpl("HOLDER")}); 25return user;26}28}也许你已经看出什么来了,对了,系统返回的UserDetails对象就是从这里来的,这就是读源代码的好处,DaoAuthenticationProvider提供者通过调用自己的authenticate(Authentication authentication)方法将用户在登录页面输入的用户信息与这里从数据库获取的用户信息进行匹配,如果匹配成功则将用户的权限信息赋给 Authentication对象并将其存放在SecurityContext 中,供其它请求使用。

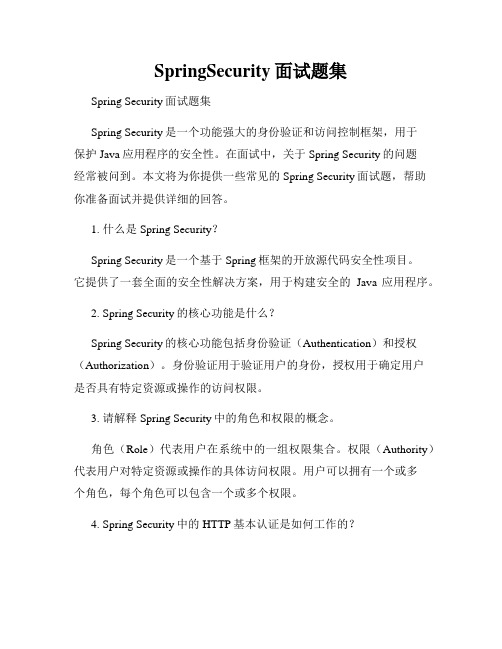

SpringSecurity面试题集

SpringSecurity面试题集Spring Security面试题集Spring Security是一个功能强大的身份验证和访问控制框架,用于保护Java应用程序的安全性。

在面试中,关于Spring Security的问题经常被问到。

本文将为你提供一些常见的Spring Security面试题,帮助你准备面试并提供详细的回答。

1. 什么是Spring Security?Spring Security是一个基于Spring框架的开放源代码安全性项目。

它提供了一套全面的安全性解决方案,用于构建安全的Java应用程序。

2. Spring Security的核心功能是什么?Spring Security的核心功能包括身份验证(Authentication)和授权(Authorization)。

身份验证用于验证用户的身份,授权用于确定用户是否具有特定资源或操作的访问权限。

3. 请解释Spring Security中的角色和权限的概念。

角色(Role)代表用户在系统中的一组权限集合。

权限(Authority)代表用户对特定资源或操作的具体访问权限。

用户可以拥有一个或多个角色,每个角色可以包含一个或多个权限。

4. Spring Security中的HTTP基本认证是如何工作的?HTTP基本认证通过在HTTP请求的头部中发送Base64编码的用户名和密码来进行身份验证。

服务器收到请求后,会对用户名和密码进行验证,如果验证通过,则允许用户访问受限资源。

5. 什么是CSRF攻击?Spring Security如何防止CSRF攻击?CSRF(Cross-Site Request Forgery)攻击是指攻击者利用用户的身份在用户不知情的情况下执行非法操作。

Spring Security通过生成和验证CSRF令牌来防止CSRF攻击。

令牌会嵌入到表单中或者作为请求头发送,服务器对令牌进行验证以确保请求的合法性。

6. Spring Security默认使用哪种加密算法来存储密码?Spring Security默认使用bcrypt算法来存储密码。

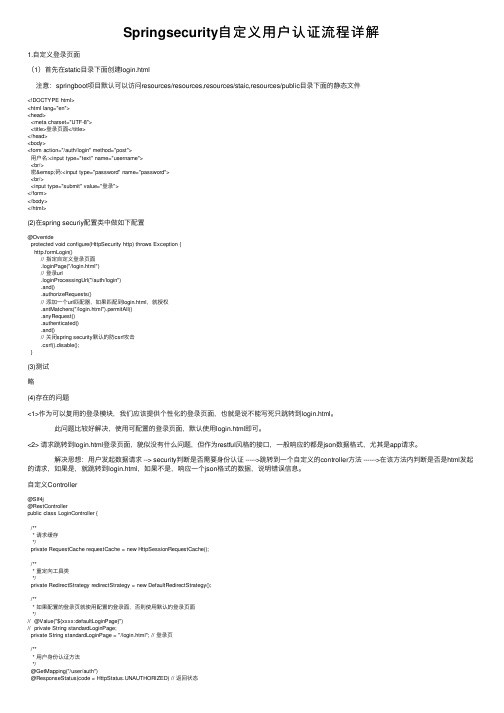

Springsecurity自定义用户认证流程详解

Springsecurity⾃定义⽤户认证流程详解1.⾃定义登录页⾯(1)⾸先在static⽬录下⾯创建login.html 注意:springboot项⽬默认可以访问resources/resources,resources/staic,resources/public⽬录下⾯的静态⽂件<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>登录页⾯</title></head><body><form action="/auth/login" method="post">⽤户名:<input type="text" name="username"><br/>密 码:<input type="password" name="password"><br/><input type="submit" value="登录"></form></body></html>(2)在spring securiy配置类中做如下配置@Overrideprotected void configure(HttpSecurity http) throws Exception {http.formLogin()// 指定⾃定义登录页⾯.loginPage("/login.html")// 登录url.loginProcessingUrl("/auth/login").and().authorizeRequests()// 添加⼀个url匹配器,如果匹配到login.html,就授权.antMatchers("/login.html").permitAll().anyRequest().authenticated().and()// 关闭spring security默认的防csrf攻击.csrf().disable();}(3)测试略(4)存在的问题<1>作为可以复⽤的登录模块,我们应该提供个性化的登录页⾯,也就是说不能写死只跳转到login.html。

基于Spring-Security自定义登陆错误提示信息

基于Spring-Security⾃定义登陆错误提⽰信息⽬录⼀. ⾃定义实现⼆. 实现⾃定义登陆页⾯Spring-Security登陆表单提交过程那么异常⼀下是如何传递给前端的呢获取⽅式实现效果如图所⽰:⾸先公布实现代码:⼀. ⾃定义实现erDetailsService类并且抛出BadCredentialsException异常,否则页⾯⽆法获取到错误信息。

@Slf4j@Servicepublic class MyUserDetailsServiceImpl implements UserDetailsService {@Autowiredprivate PasswordEncoder passwordEncoder;@Autowiredprivate UserService userService;@Autowiredprivate PermissionService permissionService;private String passwordParameter = "password";@Overridepublic UserDetails loadUserByUsername(String username) throws AuthenticationException {HttpServletRequest request = ContextHolderUtils.getRequest();String password = request.getParameter(passwordParameter);log.error("password = {}", password);SysUser sysUser = userService.getByUsername(username);if (null == sysUser) {log.error("⽤户{}不存在", username);throw new BadCredentialsException("帐号不存在,请重新输⼊");}// ⾃定义业务逻辑校验if ("userli".equals(sysUser.getUsername())) {throw new BadCredentialsException("您的帐号有违规记录,⽆法登录!");}// ⾃定义密码验证if (!password.equals(sysUser.getPassword())){throw new BadCredentialsException("密码错误,请重新输⼊");}List<SysPermission> permissionList = permissionService.findByUserId(sysUser.getId());List<SimpleGrantedAuthority> authorityList = new ArrayList<>();if (!CollectionUtils.isEmpty(permissionList)) {for (SysPermission sysPermission : permissionList) {authorityList.add(new SimpleGrantedAuthority(sysPermission.getCode()));}}User myUser = new User(sysUser.getUsername(), passwordEncoder.encode(sysUser.getPassword()), authorityList);("登录成功!⽤户: {}", myUser);return myUser;}}⼆. 实现⾃定义登陆页⾯前提是,你们已经解决了⾃定义登陆页⾯配置的问题,这⾥不做讨论。

insufficientauthenticationexception类 -回复

insufficientauthenticationexception类-回复什么是InsufficientAuthenticationException类?InsufficientAuthenticationException类是Spring Security框架中的一个异常类。

该类的主要作用是指示在认证过程中发生了不足的身份验证引发的异常。

在Spring Security中,身份验证是确保用户实体是合法的过程。

这个过程通常包括用户提供凭据(如用户名和密码)以验证其身份,并且它是保护应用程序免受未经授权的访问的重要步骤。

然而,有时在进行身份验证时,可能会遇到身份验证不足的情况,而此时就会抛出InsufficientAuthenticationException异常。

通常情况下,InsufficientAuthenticationException异常是由以下几个原因引起的:1. 缺少必需的凭据:身份验证通常需要用户提供一些凭据,例如用户名和密码。

如果用户没有提供所需的凭据,系统将无法进行适当的身份验证,从而导致发生InsufficientAuthenticationException异常。

2. 凭据无效:如果用户提供的凭据无效,系统将无法确定他们的身份是否合法。

这可能是因为密码错误、用户名不存在或用户的帐户已被锁定等原因。

在这种情况下,Spring Security会引发InsufficientAuthenticationException异常。

3. 缺乏必需的权限:除了验证用户的身份外,访问应用程序通常还需要用户具备特定的权限。

如果用户身份验证成功,但缺乏所需的权限,系统将引发InsufficientAuthenticationException异常。

如何处理InsufficientAuthenticationException异常?处理InsufficientAuthenticationException异常的方法取决于应用程序的具体需求和安全策略。

Java中SpringSecurity密码错误5次锁定用户的实现方法

Java中SpringSecurity密码错误5次锁定⽤户的实现⽅法Spring Security简介Spring Security是⼀个能够为基于Spring的企业应⽤系统提供声明式的安全访问控制解决⽅案的安全框架。

它提供了⼀组可以在Spring应⽤上下⽂中配置的Bean,充分利⽤了Spring IoC,DI(控制反转Inversion of Control ,DI:Dependency Injection 依赖注⼊)和AOP(⾯向切⾯编程)功能,为应⽤系统提供声明式的安全访问控制功能,减少了为企业系统安全控制编写⼤量重复代码的⼯作。

下⾯看下实例代码:第⼀步:创建 AuthenticationSuccessEventListener.Java ⽤来处理登录成功的事件。

package com.dcits.yft.auth;import erDao;import org.springframework.beans.factory.annotation.Autowired;import org.springframework.context.ApplicationListener;import org.springframework.security.authentication.event.AuthenticationSuccessEvent;import ponent;import java.util.Map;/*** 登陆成功监听** @author Shaoj 3/2/2017.*/@Componentpublic class AuthenticationSuccessEventListener implements ApplicationListener<AuthenticationSuccessEvent> {@Autowiredprivate UserDao userDao;@Overridepublic void onApplicationEvent(AuthenticationSuccessEvent authenticationSuccessEvent) {YftUserDetails yftUserDetails = (YftUserDetails) authenticationSuccessEvent.getAuthentication().getPrincipal();String account = yftUserDetails.getUsername();Map<String, Object> user = userDao.queryUserByAccount(account);userDao.updateStatusByAccount(account, user.get("ENABLE").toString(), 0);}}第⼆步:新建AuthenticationFailureListener.java ⽤来处理登录失败的事件。

insufficientauthenticationexception类 -回复

insufficientauthenticationexception类-回复什么是InsufficientAuthenticationException类?InsufficientAuthenticationException类是Spring Security框架中的一个异常类,用于表示使用者提供的凭证不足以满足要求的认证异常情况。

它是由于认证失败而抛出的异常,并指示认证请求未能通过所需的个人身份验证。

为什么会出现InsufficientAuthenticationException类?通常,当用户尝试通过提供的凭据进行认证时,系统会对其进行身份验证。

这些凭据可能包括用户名、密码或其他认证方式,如指纹识别或手机验证等。

然而,在某些情况下,用户提供的凭据可能不足以满足系统所要求的安全级别或访问权限。

当系统检测到此类情况时,它会抛出InsufficientAuthenticationException类以表示认证不足的异常。

InsufficientAuthenticationException类的应用场景InsufficientAuthenticationException类在许多场景下都是非常有用的。

下面是一些常见的应用场景:1. 不完整的授权信息:当用户进行认证时,系统要求提供完整的授权信息,包括用户名和密码。

如果用户只提供了其中一项或两项信息都不足以满足系统的授权要求,那么将抛出InsufficientAuthenticationException类的异常。

2. 缺少必要的认证因子:在某些情况下,系统要求用户提供额外的认证因子,以提高安全性。

例如,除了用户名和密码之外,系统可能还要求输入验证码或指纹识别等其他认证因子。

如果用户未能提供这些额外的认证因子,则会出现InsufficientAuthenticationException类的异常。

3. 访问权限不足:某些资源或操作可能要求用户具有特定的访问权限才能执行。

authenticationsuccesshandler返回token信息 -回复

authenticationsuccesshandler返回token信息-回复如何使用Spring Security的AuthenticationSuccessHandler返回Token信息在使用Spring Security进行身份验证和授权时,我们经常需要在用户成功登录后返回一个Token信息,用于后续的API调用或其他安全操作。

为了实现这个功能,我们可以使用Spring Security提供的AuthenticationSuccessHandler来处理成功的登录请求,并在其中返回Token信息。

在本文中,我将一步一步地解释如何使用AuthenticationSuccessHandler来返回Token信息,并提供一个简单的示例。

第一步:设置Spring Security配置首先,我们需要在Spring Security配置中启用Token认证。

我们可以使用Spring Security提供的一个选项`oauth2ResourceServer()`来实现这一点。

假设我们已经有一个名为SecurityConfig的类,我们可以在其中添加以下代码:java@EnableWebSecuritypublic class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeRequests().antMatchers("/api/login").permitAll().antMatchers("/api/").authenticated().and().oauth2ResourceServer().jwt();}}在这个示例中,我们允许`/api/login`端点的匿名访问,但要求对其他所有`/api/`端点进行认证。

insufficientauthenticationexception类 -回复

insufficientauthenticationexception类-回复什么是InsufficientAuthenticationException类?InsufficientAuthenticationException类是Spring Security框架中的一个异常类。

它是在认证过程中遇到身份验证不足的情况时抛出的异常。

通常情况下,这个异常由Spring Security内部的AuthenticationManager处理。

什么是认证和身份验证?在网络应用程序中,认证是确认用户身份的过程,即验证用户是谁。

而身份验证则是验证用户提供的凭据(如用户名和密码)是否正确。

在Spring Security中,认证由AuthenticationManager处理。

AuthenticationManager是一个接口,定义了用于处理认证的方法。

它通常使用提供的用户凭据与事先配置的用户存储库进行比对。

InsufficientAuthenticationException异常的主要功能是什么?InsufficientAuthenticationException异常通常在用户身份验证不足的情况下抛出。

它表示用户提供的凭据未能通过认证和身份验证流程。

例如,假设一个应用程序要求用户在登录后执行某个敏感操作。

如果用户在登录后未能提供进一步的身份验证信息(如二次验证),那么认证流程就会抛出InsufficientAuthenticationException异常。

此外,该异常还可以被用于处理其他与用户身份验证相关的问题,例如用户访问受限资源时未经授权或访问令牌过期等情况。

如何处理InsufficientAuthenticationException异常?处理InsufficientAuthenticationException异常的方法通常与Spring Security的配置有关。

以下是一些可能的处理方法:1. 强制要求更高的身份验证:可以通过配置Spring Security来要求用户提供更高级别的身份验证。

requiresroles not authorized to invoke method

requiresroles not authorized to

invoke method

"requiresRoles not authorized to invoke method" 是一个常见的错误消息,通常在Spring Security 框架中出现。

这个错误消息表示当前用户没有被授权执行所请求的方法。

要解决这个问题,你可以按照以下步骤进行检查和配置:

1. 确认角色权限:确认你的用户是否具有执行该方法所需的角色权限。

在 Spring Security 中,你可以通过注解或配置来指定方法所需的角色。

2. 检查注解配置:如果你使用注解来进行权限控制,确保方法上添加了正确的注解,如 `@PreAuthorize` 或 `@PostAuthorize`,并正确配置了所需的角色。

3. 检查配置文件:如果你使用配置文件来进行权限控制,检查你的 Spring Security 配置文件,确保正确配置了角色和权限。

4. 重新启动应用:有时候,重新启动应用程序可以解决一些配置问题。

如果你仍然遇到问题,建议仔细检查你的代码和配置,确保角色和权限的配置正确无误。

如果可能的话,提供更多的上下文和错误信息,以便更深入地了解问题所在,并给出更具体的解决方案。

SpringSecurity3源码分析-BasicAuthenticationFilter

SpringSecurity3源码分析-BasicAuthenticationFilter BasicAuthenticationFilter过滤器对应的类路径为org.springframework.security.web.authentication.www.BasicAuthenticationFilterBasic验证⽅式相⽐较⽽⾔⽤的不是太多。

spring security也⽀持basic的⽅式,配置如下Xml代码1. <security:http auto-config="true">2. <!-- <security:form-login login-page="/login.jsp"/>-->3. <security:http-basic/>4. <security:logout logout-success-url="/login.jsp" invalidate-session="true"/>5. <security:intercept-url pattern="/login.jsp*" filters="none"/>6. <security:intercept-url pattern="/admin.jsp*" access="ROLE_ADMIN"/>7. <security:intercept-url pattern="/index.jsp*" access="ROLE_USER,ROLE_ADMIN"/>8. <security:intercept-url pattern="/**" access="ROLE_USER,ROLE_ADMIN"/>9. </security:http>如果选择basic⽅式,需要把form-login标签的定义给注释掉。

springsecurity认证机制的InvalidCSRFToken问题

springsecurity认证机制的InvalidCSRFToken问题

spring security在集成spring boot的微服务框架后,进⾏了cas认证和权限控制。

但是在请求过程中,发现了⼀个问题

1.关于错误

错误指出,请求中出现了不可⽤的CSRF令牌。

查阅资料后发现这是⼀个RESTful技术与CSRF(Cross-site request forgery跨站请求伪造)的冲突造成的,CSRF默认⽀持的⽅法:

GET|HEAD|TRACE|OPTIONS,不⽀持POST。

传统的session id容易被第三⽅窃取攻击,spring security4.0版本之后,引⼊了CSRF的概念。

spring security为了正确的区别合法的post请求,采⽤了token的机制。

过程⼤致为get请求会从服务器端拿到⼀个token,这个token被拿来当做header参数通过post请求传递⾄服务器。

服务器通过区分这个token值是否合法来判定是否是正常的post请求(⽽⾮第三⽅攻击)。

2.解决

spring Security 3默认关闭csrf,Spring Security 4默认启动了csrf。

开发环境⼿动关闭csrf

@Override

protected void configure(HttpSecurity http) throws Exception {

//访问控制内容。

http .csrf().disable();

}。

insufficientauthenticationexception类

`InsufficientAuthenticationException`是一个Spring Security框架中的异常类。

它表示在

进行身份验证时,由于缺乏足够的凭据或权限,导致身份验证失败。

通常情况下,当用户提供的凭据不足以满足系统要求时,会抛出

`InsufficientAuthenticationException`异常。

例如,如果用户没有提供有效的用户名和密码、缺少必需的角色或权限等都可能导致该异常的抛出。

开发人员可以通过捕获`InsufficientAuthenticationException`异常并采取适当的处理措施,例如返回错误消息或重定向到登录页面,来处理身份验证过程中的问题。

需要注意的是,`InsufficientAuthenticationException`与具体的认证方案和配置有关,因

此在实际使用时,应该结合具体的框架和认证机制进行理解和处理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

// ~ Constructors

//

===================================================

================================================

public SpringMessageSource() {

setBasename("com.foo.resources.messages_zh_CN");

<authentication-provider ref="authenticationProvider" />

</authentication-manager>

<b:bean id="authenticationProvider"

class="org.springframework.security.authentication.dao.DaoAuthenticationPro

通过提供的静态方法,我们很方便的得到国际化资源信息。但无奈 SpringSecurityMessageSource 硬编码写死了只是获取 org.springframework.security.messages 的资源文件(英文信息)。如下:

Java 代码

public SpringSecurityMessageSource() {

"AbstractUserDetailsAuthenticationProvider.badCredentials", "Bad

credentials"));

} else {

throw notFound;

}

}

而默认情况下,hideUserNotFoundExceptions 为 true。所以就会导致明明抛 UsernameNotFoundException,但前台还是只能捕获 Bad credentials 的问题。

<b:property name="postOnly" value="false"></b:property>

<b:property name="authenticationSuccessHandler"

ref="loginLogAuthenticationSuccessHandler"></b:property>

原来 authentication-manager 中简单的定义 user-service-ref

Xml 代码

<authentication-manager alias="authenticationManager">

<authentication-provider user-service-ref="myUserDetailsService">

解决办法我们可以直接覆盖 org.springframework.security.authentication.dao.AbstractUserDetailsAuthenticationProvid er 的类,然后修改 hideUserNotFoundExceptions 为 false。

当然,这样的解决办法并不好。所以,我们还是走正规的途径,自定义 org.springframework.security.authentication.dao.DaoAuthenticationProvider 来替换默认的 即可,即修改配置文件并定义 provider,这就是 IoC 的伟大之处。

</b:bean>

<b:bean id="loginLogAuthenticationSuccessHandler"

class="org.springframework.security.web.authentication.SavedRequestAwareA

uthenticationSuccessHandler">

authentication);

} catch (UsernameNotFoundException notFound) {

logger.debug("User '" + username + "' not found");

if (hideUserNotFoundExceptions) {

throw new BadCredentialsException(messages.getMessage(

}

// ~ Methods

//

===================================================

===================================================

==

public static MessageSourceAccessor getAccessor() {

<b:property name="defaultTargetUrl"

value="/index.do"></b:property>

</b:bean>

<b:bean id="simpleUrlAuthenticationFailureHandler"

class="org.springframework.security.web.authentication.SimpleUrlAuthenticati

然后就是在 beans 内添加定义 validateCodeAuthenticationFilter 的 bean 代码

Xml 代码

<b:bean id="validateCodeAuthenticationFilter"

class="com.foo.security.ValidateCodeAuthenticationFilter">

throw new UsernameNotFoundException(

messages.getMessage("PasswordComparisonAuthenticator.badCredentials"),

username);

}

...

}

3.添加验证码

在实际应用中,其实验证码是少不了的,不然很容易就被暴力破解了。添加验证码起码也可 以增加一点安全性,而且添加验证码也比较简单。

这样修改后,在登录页面获取的异常已经是自己抛出去的 UsernameNotFoundException 了。

(注:这里保留了 md5加密方式,但是原始的加密,没加 salt,之后会继续修改为安全性高 一些的 md5+salt 加密。现在这世道普通的 md5加密和明文没多大区别。)

2. 国际化资源 i18n 信息

<!-- 密码加密方式 -->

<password-encoder hash="md5" />

</authentication-provider>

</authentication-manager>

现在修改如下:

Xml 代码

<authentication-manager alias="authenticationManager">

setBasename("org.springframework.security.messages");

}

通常情况下,这个并不符合我们的使用,并且很多情况下,使用 SpringSecurity3自定义抛 出的异常信息的话,也会出现不符合语言习惯的信息。

所以,这里是建议覆盖 org.springframework.security.core.SpringSecurityMessageSource 类,并指定获取应用中的默认国际化资源文件。

<b:property name="authenticationFailureHandler"

ref="simpleUrlAuthenticationFailureHandler"></b:property>

<b:property name="authenticationManager"

ref="authenticationManager"></b:property>

若想封装国际化资源信息到页面(不想打硬编码信息到代码内),又不想自己构造 Properties

对象的话,可以参考 SpringSecurity3中的获取资源文件方法。(也是看源码的时候学习到的) 在 SpringSecurity3中的 message 都是通过这样的方式得到的:

protected MessageSourceAccessor messages = SpringSecurityMessageSource.getAccessor();

添加自定义 UsernamePasswordAuthenticationFilter,在验证 username 和 password 之前, 我们加入t;http>代码块中添加

Xml 代码

<custom-filter before="FORM_LOGIN_FILTER" ref="validateCodeAuthenticationFilter" />