pki java相关代码实现

PKI基础知识及PKI流程

PKI基础知识及PKI流程PKI是公钥基础设施(Public Key Infrastructure)的缩写,指的是对公钥的管理、认证和分发所需要的系统架构和相关技术。

PKI的基本概念包括公钥、私钥、证书、CA和RA。

公钥和私钥是用于进行加密和解密的密钥对。

公钥可以公开和分发,私钥只能由密钥的持有者保密使用。

公钥和私钥是通过数学算法生成的,保证了信息的安全性。

证书是由证书颁发机构(CA)签发的数字凭据,用于验证公钥的真实性。

证书包含了公钥的信息以及数字签名,确保公钥的真实性和完整性。

CA是负责颁发和管理数字证书的机构。

CA的主要职责包括验证证书申请人的身份、签发数字证书、吊销无效的证书等。

RA(Registration Authority)是CA的助手,负责验证证书申请者的身份信息,并将其发送给CA进行证书申请。

PKI流程如下:1.密钥对生成:用户生成一对公钥和私钥。

2.证书申请:用户向CA申请证书,一般需要提供身份信息和公钥。

4.证书签发:CA使用私钥对用户的公钥及其身份信息进行数字签名,生成证书。

5.证书分发:CA将签发的证书发送给用户。

证书中包含了用户的公钥、身份信息和数字签名。

6.证书验证:用户使用CA的公钥验证证书的真实性和完整性。

7.加密和解密:用户使用对方的公钥进行加密,对方使用私钥进行解密;用户使用自己的私钥对消息进行签名,对方使用用户的公钥进行验证。

8.证书吊销:如果用户的私钥丢失或泄露,可以向CA申请吊销证书,以保证证书的有效性。

PKI的优点在于提供了安全的密钥管理和身份验证机制,确保了通信的保密性、完整性和可信性。

它广泛应用于互联网上的安全通信和电子商务等领域。

pki实验报告

pki实验报告PKI实验报告一、引言PKI(Public Key Infrastructure,公钥基础设施)是一种用于确保网络通信安全的技术体系。

本实验旨在通过搭建PKI环境,深入了解PKI的工作原理和应用场景,并通过实际操作来体验PKI的效果和优势。

二、PKI的概念和原理PKI是一种基于非对称加密算法的安全体系,它通过使用公钥和私钥来实现加密和解密的过程。

其中,公钥用于加密数据,私钥用于解密数据。

PKI的核心组成部分包括证书颁发机构(CA)、注册机构(RA)、证书存储库和证书吊销列表(CRL)等。

三、PKI的应用场景1. 网络通信安全PKI可以确保网络通信的机密性和完整性,防止数据被窃取或篡改。

通过使用数字证书,可以验证通信双方的身份,确保通信的安全性。

2. 数字签名PKI可以用于生成和验证数字签名,确保文件的完整性和真实性。

数字签名是通过使用私钥对文件进行加密生成的,只有持有相应公钥的人才能解密和验证签名的有效性。

3. 身份认证PKI可以用于身份认证,确保用户的身份真实可信。

通过使用数字证书,可以验证用户的身份信息,并防止冒充和伪造。

四、PKI实验环境搭建1. 安装CA服务器在实验环境中,我们选择了OpenSSL作为CA服务器的软件工具。

通过配置和启动OpenSSL,我们可以创建自己的CA服务器,并生成根证书。

2. 生成证书请求在实验中,我们使用openssl命令生成证书请求(CSR)。

CSR包含了待颁发证书的相关信息,如公钥、组织名称等。

通过提交CSR给CA服务器,我们可以获得由CA签发的数字证书。

3. 颁发数字证书CA服务器收到CSR后,会对请求进行验证,并生成相应的数字证书。

数字证书包含了证书持有者的公钥、身份信息和CA的签名等。

颁发的数字证书将用于后续的安全通信。

五、PKI实验操作与效果1. 生成证书和密钥对在实验中,我们使用openssl命令生成了证书和密钥对。

生成的证书包含了证书持有者的公钥和身份信息,密钥对中包含了公钥和私钥。

java优秀代码案例

java优秀代码案例

在Java中,有许多优秀的代码案例可供学习。

以下是一些例子:

1. Java Collections Framework: Java的集合框架是一个很好的例子,它展示了如何使用接口和抽象类来创建一个可扩展的系统。

Java集合框架主要

包括两种类型的集合:Collection和Map。

2. Java I/O 库: Java的I/O库也是非常值得学习的。

它提供了许多类和接口,用于处理文件输入和输出,网络通信,数据序列化等。

3. Spring框架: Spring框架是一个非常流行的Java框架,用于构建企业级应用程序。

它是一个开源的Java平台,提供了一种全面的编程和配置模型,用于构建企业级应用程序。

Spring框架的核心是依赖注入和面向切面编程。

4. JUnit: JUnit是一个Java编程语言的单元测试框架。

它用于对Java类进

行单元测试,并帮助开发人员编写可重复的测试。

JUnit是开源的,并且是

极限编程和许多其他方法论的核心工具。

5. Apache Commons Lang: Apache Commons Lang是一个Java核心库,提供了一些实用的工具类和实用程序,用于处理常见的Java类。

这个库包

括字符串处理,日期处理,数学等。

以上都是一些非常优秀的Java代码案例,可以帮助你提高编程技能和编写

更好的代码。

pki技术

pki技术PKI(公钥基础设施)技术是一种广泛应用于网络安全领域的加密技术,其基本原理是通过应用密码学的方法,为公钥和私钥的生成、分发、管理和撤销提供一套完整的解决方案。

PKI技术被广泛应用于数字签名、身份认证、数据加密等方面,为网络通信提供了安全和可靠的保障。

PKI技术的原理核心是非对称加密算法,也就是公钥和私钥的加密机制。

在传统的对称加密算法中,发送方和接收方使用相同的密钥进行加密和解密,但是在实际应用中,如何安全地将密钥传输给对方是一个难题。

而非对称加密算法则通过公钥和私钥的机制,可以实现安全的密钥交换,确保密钥只有合法的用户才能访问。

PKI技术的核心组成包括数字证书、证书颁发机构(CA)、注册机构(RA)和证书撤销列表(CRL)等。

数字证书是PKI技术的核心,它是通过CA机构颁发的一种电子证书,用于证明用户身份的真实性和数据完整性。

数字证书包含了用户的公钥、用户身份信息以及CA机构的签名,通过验证数字证书的有效性,可以确认用户的身份和数据的完整性。

CA机构是PKI技术的核心组织,负责管理和颁发数字证书。

CA机构通常由第三方机构担任,通过对用户身份进行验证和签名操作来验证数字证书的有效性。

CA机构的公钥会事先被广泛分发,而用户则可以使用CA机构的公钥来验证数字证书的有效性。

RA机构则是CA机构的助手,负责用户身份审核和证书申请的处理工作。

RA机构根据用户的身份信息和需求,对用户进行身份验证,并将审核通过的申请提交给CA机构进行签名和颁发数字证书。

CRL则是用于证书撤销的机制,当数字证书的私钥泄露、用户信息变更或者证书已过期等情况发生时,用户可以将相关证书加入CRL列表中,以通知其他用户该证书的无效性。

PKI技术的应用非常广泛,其中最为常见的应用是数字签名和身份认证。

数字签名利用非对称加密算法,为电子文档提供身份认证和数据完整性。

发送方通过用自己的私钥对电子文档进行加密生成数字签名,接收方可以使用发送方的公钥来验证数字签名的有效性,确保电子文档的真实性和完整性。

java 实现高效文件对比的方法

java 实现高效文件对比的方法文件对比是指比较两个文件的内容是否一致或者不一致。

在实际应用中,文件对比是一项非常重要的任务,比如在软件开发中,需要对比两个版本之间的代码文件,以查找差异和变动。

本文将介绍几种高效实现文件对比的方法。

一、基于哈希算法的文件对比哈希算法是一种将任意长度的数据映射成固定长度的唯一标识的算法。

在文件对比中,可以使用哈希算法生成文件的哈希值,然后比较两个文件的哈希值是否相等,判断文件内容是否一致。

常用的哈希算法有MD5、SHA-1和SHA-256等。

在Java中,可以使用Java提供的MessageDigest类实现对文件的哈希计算。

以下是一个示例代码:```javaimport java.io.File;import java.io.FileInputStream;import java.io.IOException;import java.security.DigestInputStream;import java.security.MessageDigest;import java.security.NoSuchAlgorithmException; public class FileComparator {public static void main(String[] args) { String file1 = "file1.txt";String file2 = "file2.txt";try {String hash1 = getFileHash(file1);String hash2 = getFileHash(file2);if (hash1.equals(hash2)) {System.out.println("文件内容一致");} else {System.out.println("文件内容不一致");}} catch (NoSuchAlgorithmException | IOException e) {e.printStackTrace();}}public static String getFileHash(String fileName) throws NoSuchAlgorithmException, IOException {MessageDigest digest = MessageDigest.getInstance("MD5");FileInputStream fis = new FileInputStream(newFile(fileName));DigestInputStream dis = new DigestInputStream(fis, digest);byte[] buffer = new byte[8192];while (dis.read(buffer) != -1) ;byte[] md5Bytes = digest.digest();StringBuilder sb = new StringBuilder();for (byte b : md5Bytes) {sb.append(Integer.toString((b & 0xff) + 0x100,16).substring(1));}fis.close();dis.close();return sb.toString();}}```以上代码中,getFileHash方法使用MD5算法计算文件的哈希值,并返回字符串形式的哈希值。

opc java client jar包代码实例

一、介绍OPC Java Client Jar包在工业控制系统中,OPC(OLE for Process Control)是一种常用的标准,用于实现不同厂商生产的自动化设备之间的通信。

OPC Java Client Jar包是为了方便Java开发者使用OPC标准进行通信而开发的工具包。

通过使用这个工具包,Java开发者可以很方便地与OPC服务器进行通信,获取实时数据,实现设备控制等功能。

二、OPC Java Client Jar包的使用方法1. 导入Jar包开发者需要将OPC Java Client Jar包导入自己的项目中。

可以通过Maven或者其他依赖管理工具,将Jar包引入到项目的依赖中。

2. 连接OPC服务器连接到OPC服务器是使用OPC Java Client Jar包的第一步。

开发者需要创建一个连接配置对象,设置OPC服务器的位置区域、用户名、密码等信息。

然后使用这个配置对象,创建一个OPC连接对象。

3. 读取数据一旦连接建立成功,开发者就可以使用OPC连接对象,向OPC服务器发送读取数据的请求。

可以根据OPC服务器中定义的标签,在Java代码中定义相应的数据类型,从而获取服务器中实时的数据。

这样,开发者就可以实现对设备数据的实时监控。

4. 写入数据除了读取数据,OPC Java Client Jar包也提供了写入数据的功能。

开发者可以使用OPC连接对象,向OPC服务器发送写入数据的请求。

这样,就可以实现对设备进行控制,改变设备的工作状态等功能。

5. 异常处理在使用OPC Java Client Jar包时,开发者需要注意处理可能出现的异常。

比如网络连接异常、服务器返回数据格式异常等情况。

通过适当的异常处理,可以保证程序的稳定性和可靠性。

三、示例代码下面是一个简单的示例,演示了如何使用OPC Java Client Jar包连接到OPC服务器,并读取数据的过程。

```javaimport opc.*;import opcda.auto.OpcServer;import opcda.auto.OPCGroups;import opcda.auto.OPCGroup;import opcda.auto.OPCItems;import opcda.auto.OPCItem;import opcda.auto.OPCItemResult;public class OpcClientExample {public static void main(String[] args) {try {// 创建连接配置对象OpcConfiguration config = new OpcConfiguration();config.setHost("localhost");config.setPort(135);// 创建OPC连接对象OpcConnection connection = new OpcConnection(config);// 连接到OPC服务器connection.connect();// 读取数据OpcItemValue value = connection.readItem("Tag001");System.out.println("Tag001的值为:" + value.getValue());// 写入数据connection.writeItem("Tag002", 100);// 断开连接connection.disconnect();} catch (OpcException e) {e.printStackTrace();}}}```在这个示例中,我们首先创建了一个连接配置对象,并设置了OPC服务器的位置区域和端口。

PKI建设方案范文

PKI建设方案范文PKI(Public Key Infrastructure,公钥基础设施)是一种基于非对称加密技术的密钥管理和认证解决方案,用于确保信息传输的机密性、完整性和真实性。

在PKI建设方案中,需要考虑以下几个方面。

1.基础设施规划:PKI的建设需要考虑组织内的基础设施规划,包括网络、服务器、存储和备份等。

需要确保基础设施的可靠性、安全性和可扩展性,以满足PKI的需求。

2.密钥管理:PKI的核心是密钥的生成、存储、分发和撤销。

需要建立安全的密钥管理机制,确保私钥的机密性和完整性,并提供有效的密钥恢复和撤销机制。

可以使用硬件安全模块(HSM)来加强密钥的保护。

3.数字证书颁发机构(CA):PKI的另一个核心组件是CA,负责颁发数字证书来证明公钥的真实性和身份。

需要选择合适的CA软件,并设置合适的证书策略和流程来确保证书的准确性和安全性。

4.证书注册机构(RA):RA负责用户的身份验证和证书的申请。

需要建立有效的RA和CA之间的安全通信通道,并确保RA的可靠性和安全性。

5.证书撤销列表(CRL)和在线证书状态协议(OCSP):为了及时撤销不再有效的证书,需要建立CRL和OCSP服务。

CRL是一个包含已撤销证书的列表,而OCSP是一种在线查询机制,以检查证书的状态。

6.安全策略和流程:PKI需要建立相关的安全策略和流程,以确保PKI的正常运行和安全性。

这包括访问控制、备份和恢复、审计和监控等方面的策略和流程。

7.域名系统(DNS)安全扩展(DNSSEC):PKI的安全性可以通过使用DNSSEC来扩展。

DNSSEC可以确保域名解析的完整性和真实性,防止DNS劫持和篡改。

8.技术支持和培训:PKI的建设需要有合适的技术支持和培训计划,以确保系统的正常运行和用户的合理使用。

总之,PKI建设方案需要综合考虑基础设施规划、密钥管理、CA和RA的配置、证书撤销和状态验证、安全策略和流程、DNS安全扩展等方面的内容,以确保PKI的可靠性和安全性。

java kdj计算代码

java kdj计算代码最近,我在学习Java编程语言的时候,遇到了一个很有趣的问题。

这个问题是关于如何使用Java代码来计算两个数的差值的。

虽然这个问题可能看起来很简单,但是在实际编写代码的过程中,我发现有一些技巧和细节需要注意。

我决定使用Java的基本算术运算符来计算差值。

这些运算符包括加法、减法、乘法和除法。

为了保证计算结果的准确性,我还考虑了数据类型的选择。

在这个问题中,我选择使用整数类型来进行计算,因为整数类型可以保证计算结果的精确性。

接下来,我开始编写代码。

首先,我声明了两个整数变量,分别表示两个需要计算差值的数。

然后,我使用减法运算符来计算这两个数的差值,并将结果赋给一个新的变量。

最后,我使用System.out.println()方法将计算结果输出到控制台。

下面是代码的具体实现:```javapublic class CalculateDifference {public static void main(String[] args) {int num1 = 10;int num2 = 5;int difference = num1 - num2;System.out.println("两个数的差值为:" + difference); }}```通过运行上述代码,我得到了两个数的差值为5的结果。

这个结果符合我的预期,并且与实际计算结果一致。

在编写这段代码的过程中,我注意到了一些细节。

首先,我在声明变量时选择了有意义的变量名,以提高代码的可读性。

其次,我使用了适当的注释来解释代码的功能和实现细节。

这样做可以让其他人更容易理解和阅读我的代码。

总的来说,通过这个问题的实践,我对Java编程语言的基本算术运算有了更深入的了解。

我学会了如何使用Java代码来计算两个数的差值,并且在编写代码的过程中,我还注意到了一些细节和技巧。

这个问题的解决过程让我更加熟悉了Java编程语言,并提高了我的编程能力。

java plc 上位机组态关联 思路

在Java中实现PLC上位机组态关联的思路如下:1. 连接PLC:首先需要通过Java的通信库来与PLC进行通信。

你可以使用一些成熟的Java Modbus库(如j2mod)或者OPC UA库(如Eclipse Milo)来实现PLC通信的功能。

2. 获取PLC数据:通过通信库向PLC发送读取数据的指令,获取PLC的数据。

你可以根据PLC的通信协议和数据结构来解析得到的数据,将其转换成Java对象。

3. 绘制图形界面:使用Java的图形库(如JavaFX或Swing)来绘制上位机的图形界面。

你可以设计界面上的各种组态元素,如按钮、开关、指示灯等,用于控制和显示PLC的状态。

4. 关联PLC数据:将获取到的PLC数据与图形界面上的组态元素进行关联。

根据PLC数据的变化,更新图形界面上相应的组态元素的状态。

例如,如果PLC的某个开关状态发生变化,你可以通过更新界面上对应的开关组件的状态来反映这个变化。

5. 处理用户操作:为图形界面上的组态元素添加事件监听器,实现用户的操作响应。

当用户操作了某个组态元素,你可以通过通信库发送相应的指令给PLC,以改变其状态。

6. 异常处理:在通信过程中,可能会出现各种异常情况,如通信错误、连接中断等。

你需要在代码中合理处理这些异常,例如通过捕获异常并给出提示来通知用户。

总结:以上是一个简要的思路,用于实现Java PLC上位机组态关联。

具体实现的细节和方法会根据PLC的品牌、通信协议和你的需求而有所差异。

确保先理解PLC的通信协议和数据结构,然后选择合适的Java库来实现与PLC的通信。

最后,通过设计直观友好的图形界面,将PLC数据与界面组态元素关联起来,实现用户操作和PLC状态的相互影响。

当您继续实现Java PLC上位机组态关联时,您可以考虑以下进一步的步骤和功能:7. 实时数据更新:使用定时器或线程,定期从PLC获取最新的数据,并更新到图形界面上的组态元素中。

这样可以确保界面上显示的数据是实时的,反映了PLC的当前状态。

最新PKI建设方案

最新PKI建设方案介绍PKI,即公钥基础设施,是一套技术和政策的组合,用于支持数字证书的生成、签发、分发和管理,以确保数据的机密性、完整性和身份验证。

PKI的建设方案是为了满足现代信息技术环境下对安全性和保密性的需求,在企业和政府部门中广泛应用。

1.设计和架构PKI建设方案的第一步是设计和架构。

在这个阶段,需要确定PKI系统的目标和需求,并根据这些需求设计一个满足安全性要求的架构。

其中包括密钥管理、证书颁发机构、证书数据库和证书撤销列表等核心组件。

2.密钥生成和管理PKI的核心是密钥生成和管理。

在密钥生成中,需要使用安全的伪随机数生成器生成加密密钥对,包括公钥和私钥。

随后,需要实施密钥管理策略,确保密钥的安全保存、备份和恢复,并定期更换加密密钥对以保证安全性。

3.证书颁发机构证书颁发机构(Certification Authority,CA)是PKI系统的核心组件之一、CA负责生成和签发数字证书,证明公钥的有效性和身份验证。

在这个新的PKI方案中,CA可以是自建或第三方提供的,具体取决于组织的需求和资源。

4.数字证书数字证书是PKI系统的核心,用于证明公钥的合法性和身份验证。

数字证书是由CA生成和签发的,其中包含了公钥、证书持有者的身份信息和签名等。

在新的PKI方案中,数字证书使用最新的加密算法和安全标准,以确保证书的机密性和完整性。

5.证书撤销和更新在PKI系统中,证书撤销和更新是必要的安全措施。

证书撤销是指当私钥泄露、证书过期或证书持有人身份信息发生变化时,撤销相关的数字证书。

证书更新是确保证书的有效期持续,并使用最新的加密算法和安全标准对数字证书进行更新。

6.安全策略和合规性PKI建设方案需要考虑安全策略和合规性要求,以满足法规和行业标准对数据安全和隐私的要求。

其中包括数据加密、访问控制、审计日志和合规性报告等。

这些策略可以根据组织的需求量身定制,以确保PKI系统的安全性和合规性。

结论最新的PKI建设方案涵盖了最新的技术和安全标准,以确保通信的安全性和完整性,实现身份认证和授权,并保护用户的隐私和数据安全。

Java实现人机对战猜拳游戏

Java实现⼈机对战猜拳游戏本⽂实例为⼤家分享了Java实现⼈机对战猜拳游戏的具体代码,供⼤家参考,具体内容如下通过控制台⽅式实现⼀个⼈机对战的猜拳游戏1.⽤户通过输⼊(2.剪⼑ 0.⽯头 5.布)2.机器随机⽣成(2.剪⼑ 0.⽯头 5.布)3.胜者积分4.n 局以后通过积分的多少判定胜负。

开发⼯具:IDEA分析:1.在这个猜拳游戏⾥⾸先要解决的是机器⼈如何出拳?解决:通过预设⼀个字符串,然后通过Random类的nextInt⽅法获取到⼀个随机整数,将这个整数作为字符串的下标,再通过循环的⽅法来组成⼀个随机数。

⽣成对应的出拳情况2.⽣成的随机数如何⽐较?解决:使⽤equals()进⾏⽐较3.如何积分?解决:先给⼈机各初始积分为0分,每⽐较⼀次就记⼀次分,这⾥赢⼀局记10分完整代码如下:import java.util.Random;import java.util.Scanner;public class MoraTest {public static void main(String[] args) {Scanner input = new Scanner(System.in);System.out.println("--- 猜拳游戏 ---");System.out.println("你想和机器⼈玩多少局:请输⼊(1-100)");//输⼊轮数int number = input.nextInt();System.out.println("请输⼊对应数值:\n0-⽯头 2-剪⼑ 5-布");int userIntegral = 0;//⽤户积分int robotIntegral = 0;//机器⼈积分for (int i = 0; i < number; i++) {String num = getRandom(1);//获取随机数String userNum = input.next();//输⼊出拳的值String u = putFist(userNum);//根据⽤户输⼊的值给对应的剪⼑、⽯头、布System.out.println("⽤户的出拳为:"+u);String n = putFist(num);//根据机器类随机⽣成的数值给对应的剪⼑、⽯头、布System.out.println("机器⼈出拳为:"+n);//如果⽤户出⽯头if ("0".equals(userNum)) {if ("2".equals(num)) {//如果机器⼈出剪⼑,⽤户获胜userIntegral += 10;System.out.println("⽤户获胜!积10分!");} else if ("5".equals(num)) {//如果机器出布,机器⼈获胜robotIntegral += 10;System.out.println("机器⼈获胜!积10分!");} else {//如果机器出⽯头,则平局,不积分System.out.println("平局!");}} else if ("2".equals(userNum)) {//如果⽤户出剪⼑if ("2".equals(num)) {//如果机器⼈也出剪⼑,则平局System.out.println("平局!");} else if ("5".equals(num)) {//如果机器出布,⽤户获胜userIntegral += 10;System.out.println("⽤户获胜!积10分!");} else {//如果机器出⽯头,机器⼈获胜robotIntegral += 10;System.out.println("机器⼈获胜!积10分!");}} else {//如果⽤户出布if ("2".equals(num)) {//如果机器⼈出剪⼑,机器⼈获胜robotIntegral += 10;System.out.println("机器⼈获胜!积10分!");} else if ("5".equals(num)) {//如果机器出布,则平局System.out.println("平局!");} else { //如果机器出⽯头,⽤户获胜userIntegral += 10;System.out.println("⽤户获胜!积10分!");}}num = null;}System.out.println("****************");System.out.println("战⽃结束,查看分数:");System.out.println("⽤户总积分:"+userIntegral+"分");System.out.println("机器⼈总积分:"+robotIntegral+"分");if (userIntegral > robotIntegral){System.out.println("经过"+number+ "局后,最终的胜利者是:⽤户!");} else if (userIntegral == robotIntegral) {System.out.println("经过"+number+ "局后,你们打成了平局");} else {System.out.println("经过"+number+ "局后,最终的胜利者是:机器⼈!");}}public static String putFist(String s){String fist = null;if ("0".equals(s)){fist = "拳头";} else if ("2".equals(s)) {fist = "剪⼑";} else if ("5".equals(s)){fist = "布";} else {System.err.println("你输⼊的不对!");return null;}return fist;}//拳头属性//0-⽯头 2-剪⼑ 5-布public static String getRandom(int length) {String fistNum = "520";//创建⼀个新的随机数⽣成器。

pki技术的基本原理及常规应用

pki技术的基本原理及常规应用PKI技术的基本原理及常规应用一、PKI技术的概念PKI技术是公钥基础设施(Public Key Infrastructure)的缩写,是一种安全通信机制。

它通过使用非对称加密算法和数字证书来确保通信的机密性、完整性和可信度。

PKI技术包括公钥加密、数字签名、证书管理等多个方面。

二、PKI技术的基本原理1. 公钥加密公钥加密是指使用公钥对数据进行加密,只有私钥才能解密。

在此过程中,发送方需要获取接收方的公钥,并使用该公钥对数据进行加密。

接收方收到数据后,使用自己的私钥进行解密。

2. 数字签名数字签名是指将消息摘要与发送者的私钥进行加密生成签名,并将该签名与消息一起发送给接收者。

接收者可以使用发送者的公钥来验证签名是否正确,从而确保消息没有被篡改过。

3. 证书管理证书管理是指建立一个可信任的第三方机构(CA)来颁发数字证书,以确保公钥和实体之间的关系可信。

数字证书包含了实体(如个人或组织)和其对应公钥信息,并由CA进行签名认证。

三、PKI技术的常规应用1. 数字证书数字证书是PKI技术的核心,它可以用于各种场景,如SSL/TLS协议中的HTTPS,VPN连接等。

数字证书还可以用于身份认证、电子邮件签名和加密等。

2. 数字签名数字签名可以用于文件和数据的完整性验证,确保数据没有被篡改。

数字签名还可以用于电子合同、电子票据等场景。

3. 数字信封数字信封是指将数据进行加密,并将加密后的数据和接收者公钥一起发送给接收者。

接收者使用自己的私钥进行解密,从而确保通信内容机密性和完整性。

4. VPN连接VPN连接是指通过公共网络建立安全通信隧道,以实现远程访问。

PKI技术可以在VPN连接中使用数字证书进行身份验证和加密通信。

5. 身份认证PKI技术可以用于实现用户身份认证,如在网银系统中使用数字证书进行用户身份认证。

四、总结PKI技术是一种安全通信机制,它通过公钥加密、数字签名和证书管理等多个方面来确保通信的机密性、完整性和可信度。

kettle java 代码

kettle java 代码kettle是一款简单易用的开源ETL工具,由Pentaho公司开发,可以用来实现数据的抽取、转换和加载等任务。

Kettle使用基于XML 的元数据来定义数据流程,通过连接输入和输出源,可以通过转换步骤来对数据进行转换和转换,然后将结果加载到目标系统中。

它提供了丰富的数据处理和转换方式,例如分割、过滤、聚合、连接和排序等。

Kettle的主要特点是它易于学习和使用。

虽然Kettle不是Java 开发语言编写的,但是Kettle包含了可利用Java代码扩展的机制。

这使得开发人员可以使用Java代码来扩展Kettle的功能,使其更适合特定的实际情况。

在Kettle中,使用Java代码的主要方式是在步骤中编写Java脚本。

在步骤中编写的Java脚本可以访问任何Java库,并可以在ETL 过程中执行任何任务。

在步骤中编写的Java脚本通常被称为用户定义的Java步骤。

Kettle的Java步骤支持通过Java代码调用Web服务,调用EJB 和JMS等消息传递系统,以及从数据库中执行SQL查询等操作。

除此之外,Kettle还支持通过Java代码对文件进行操作,包括读取和写入文件,并支持使用Java代码实现自定义数据处理步骤。

Kettle的Java步骤包括在输入流中处理数据的JavaScript脚本步骤,以及实现ETL过程中自定义处理逻辑的Java脚本步骤。

Kettle 还支持使用JavaScript脚本编写步骤,在ETL流程的不同步骤之间进行数据转换和数据处理。

Java脚本步骤通常用于实现Kettle中缺少的功能或者为特定的ETL流程提供定制化的处理逻辑。

总之,Kettle是一款易于学习和使用的开源ETL工具,它包含了可扩展的Java代码编写机制,开发人员可以通过Java代码实现自定义的数据处理逻辑和数据转换操作。

Kettle的Java步骤支持Java脚本、JavaScript脚本和用户自定义数据处理步骤,可以满足各种不同的数据转换和数据处理需求。

pki网络安全认证技术与编程实现

pki网络安全认证技术与编程实现PKI(Public Key Infrastructure,公钥基础设施)是一种网络安全认证技术,用于确保信息传输的机密性、完整性和可信性。

它基于非对称加密算法,使用公钥和私钥配对来实现安全通信。

在PKI中,存在一个受信任的实体,被称为证书颁发机构(Certificate Authority,CA),负责颁发和管理数字证书。

PKI的编程实现通常涉及以下步骤:1. 生成密钥对:使用加密算法(如RSA、DSA或ECC)生成公钥和私钥。

公钥用于加密数据,私钥用于解密数据和签名。

2. 创建证书请求:将公钥和其他身份信息(如组织名称、所属部门等)打包成证书请求。

证书请求需要发送给CA进行认证。

3. 证书颁发:CA收到证书请求后,验证请求者的身份信息,并生成数字证书。

数字证书包含公钥、颁发者信息、颁发时间等。

CA使用自己的私钥对数字证书进行签名,以确保证书的真实性。

4. 证书验证:在通信过程中,接收方需要验证发送方的数字证书是否有效。

验证包括检查证书的签名是否可信、证书是否过期、是否存在吊销信息等。

5. 加密和解密:发送方使用接收方的公钥对数据进行加密,接收方使用自己的私钥进行解密。

这样可以确保数据在传输过程中不被篡改。

6. 数字签名:发送方使用自己的私钥对消息进行签名,接收方使用发送方的公钥进行验证。

这样可以确保消息的完整性和来源可信。

编程实现PKI需要使用相应的加密算法库(如OpenSSL或Bouncy Castle)来生成密钥对、加密解密数据和进行数字签名验证。

另外,还需要实现证书请求的生成和发送,以及证书的解析和验证过程。

总结而言,PKI网络安全认证技术是一种基于非对称加密算法的通信安全机制,编程实现需涉及密钥对生成、证书请求的创建和发送、数字证书的颁发和验证,以及加密解密和数字签名验证等功能。

pki的使用流程

PKI的使用流程介绍PKI(Public Key Infrastructure,公钥基础设施)是一种加密技术体系,它利用了非对称加密算法来解决信息传输过程中的安全性问题。

PKI通过使用公钥和私钥来对通信进行加密和解密,确保传输的数据在传输过程中不被篡改。

PKI的使用流程下面是PKI的一般使用流程,包括秘钥生成、证书签发和验证等步骤。

1.秘钥生成–生成RSA密钥对:使用密钥生成工具生成RSA算法的公钥和私钥。

–导出公钥:将生成的公钥导出为.pem或其他格式的文件,以便后续使用。

–保存私钥:将生成的私钥保存在安全的位置,确保私钥不被泄露。

2.证书申请–创建证书签发请求:使用私钥生成工具创建证书签发请求(Certificate Signing Request,CSR),其中包含公钥和证书中的相关信息。

–填写申请信息:在申请表中填写相关证书申请信息,如组织名称、域名、联系信息等。

–提交申请:将申请表和CSR提交给证书签发机构(Certificate Authority,CA)进行审核。

3.证书签发–审核申请:CA对提交的申请进行审核,包括验证申请者身份和域名所有权等。

–签发证书:通过审核后,CA使用其私钥对申请的公钥进行签名生成证书。

–返回证书:CA将签发的证书返回给申请者。

4.证书安装–导入证书:将证书导入到使用PKI的应用程序或系统中。

–验证证书:验证导入的证书与申请的公钥是否匹配,并确认证书的有效性。

5.使用PKI–加密通信:使用公钥加密要传输的数据,确保数据在传输过程中不被窃取。

–数字签名:使用私钥生成数字签名来证明数据的完整性和来源,使接收方可以验证数据的真实性。

PKI的优势和应用领域PKI的使用具有以下优势和广泛的应用领域:•数据安全性提升:通过加密和数字签名机制,PKI能够确保数据在传输过程中的机密性、完整性和真实性。

•身份验证:PKI可以通过证书验证申请者的身份,防止假冒和冒用。

•电子商务:PKI可用于加密在线支付、电子合同等敏感信息,确保交易的安全性和可信度。

java策略模式代码

java策略模式代码策略模式是一种行为设计模式,它允许你在运行时改变对象的行为。

下面是一个使用Java实现的简单策略模式示例:java复制代码// 定义策略接口public interface Strategy {void execute();}// 具体策略类1public class ConcreteStrategyA implements Strategy {@Overridepublic void execute() {System.out.println("执行策略A");}}// 具体策略类2public class ConcreteStrategyB implements Strategy {@Overridepublic void execute() {System.out.println("执行策略B");}}// 上下文类,持有策略对象public class Context {private Strategy strategy;public Context(Strategy strategy) {this.strategy = strategy;}public void setStrategy(Strategy strategy) {this.strategy = strategy;}public void executeStrategy() {strategy.execute();}}// 使用示例:public class Main {public static void main(String[] args) {Context context = new Context(new ConcreteStrategyA()); // 设置策略为策略Acontext.executeStrategy(); // 执行策略,输出 "执行策略A"context.setStrategy(new ConcreteStrategyB()); // 更改策略为策略B context.executeStrategy(); // 执行策略,输出 "执行策略B"}}在这个例子中,我们定义了一个Strategy接口,它有一个execute方法。

authorization code flow with pkce java 例子

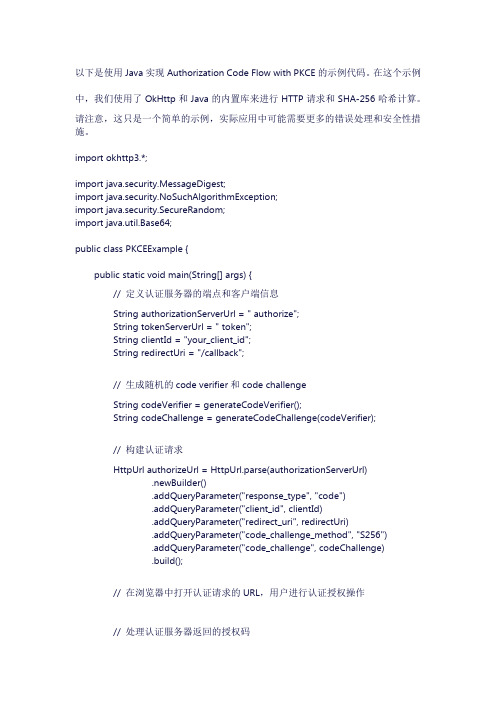

以下是使用Java实现Authorization Code Flow with PKCE的示例代码。

在这个示例中,我们使用了OkHttp和Java的内置库来进行HTTP请求和SHA-256哈希计算。

请注意,这只是一个简单的示例,实际应用中可能需要更多的错误处理和安全性措施。

import okhttp3.*;import java.security.MessageDigest;import java.security.NoSuchAlgorithmException;import java.security.SecureRandom;import java.util.Base64;public class PKCEExample {public static void main(String[] args) {// 定义认证服务器的端点和客户端信息String authorizationServerUrl = " authorize";String tokenServerUrl = " token";String clientId = "your_client_id";String redirectUri = "/callback";// 生成随机的code verifier和code challengeString codeVerifier = generateCodeVerifier();String codeChallenge = generateCodeChallenge(codeVerifier);// 构建认证请求HttpUrl authorizeUrl = HttpUrl.parse(authorizationServerUrl).newBuilder().addQueryParameter("response_type", "code").addQueryParameter("client_id", clientId).addQueryParameter("redirect_uri", redirectUri).addQueryParameter("code_challenge_method", "S256").addQueryParameter("code_challenge", codeChallenge).build();// 在浏览器中打开认证请求的URL,用户进行认证授权操作// 处理认证服务器返回的授权码String authorizationCode = "authorization_code_received_from_callback";// 使用授权码和code verifier交换访问令牌OkHttpClient client = new OkHttpClient();RequestBody formBody = new FormBody.Builder().add("grant_type", "authorization_code").add("client_id", clientId).add("redirect_uri", redirectUri).add("code", authorizationCode).add("code_verifier", codeVerifier).build();Request request = new Request.Builder().url(tokenServerUrl).post(formBody).build();try {Response response = client.newCall(request).execute();String responseBody = response.body().string();System.out.println("Token response: " + responseBody);} catch (Exception e) {e.printStackTrace();}}private static String generateCodeVerifier() {SecureRandom secureRandom = new SecureRandom();byte[] code = new byte[32];secureRandom.nextBytes(code);return Base64.getUrlEncoder().withoutPadding().encodeToString(code);}private static String generateCodeChallenge(String codeVerifier) {try {MessageDigest digest = MessageDigest.getInstance("SHA-256");byte[] hash = digest.digest(codeVerifier.getBytes());returnBase64.getUrlEncoder().withoutPadding().encodeToString(hash);} catch (NoSuchAlgorithmException e) {e.printStackTrace();return null;}}}在这个示例中,我们首先生成了一个随机的code verifier,并使用SHA-256哈希算法生成了对应的code challenge。

java scep消息对象的基本结构

java scep消息对象的基本结构全文共四篇示例,供读者参考第一篇示例:在Java编程语言中,SCEP(Simple Certificate Enrollment Protocol)消息对象是用于在公钥基础设施(PKI)中进行证书申请和获得的协议。

SCEP消息对象有着特定的基本结构,这些结构在使用SCEP时非常重要。

本文将讨论Java中SCEP消息对象的基本结构以及它们的作用和用法。

1. SCEP消息对象的基本结构在Java中,SCEP消息对象通常由几个关键成分组成,包括请求类型,操作类型,证书主题,加密算法等。

这些成分共同构成了SCEP消息对象的基本结构,使其能够在PKI系统中执行证书请求和获得的操作。

- 请求类型:SCEP消息对象的一个重要成分是请求类型。

请求类型通常指示了SCEP消息对象的具体操作,例如证书请求、证书更新、证书撤销等。

请求类型是SCEP消息对象中一个关键的属性,可以帮助系统进行正确的处理和响应。

- 证书主题:SCEP消息对象中通常包含了证书的主题。

证书主题指定了证书所属的实体或主体,例如用户、设备等。

证书主题是SCEP消息对象中一个重要的属性,可以帮助系统区分和识别不同的证书请求和证书信息。

- 加密算法:在SCEP消息对象中,加密算法是一个关键的属性。

加密算法通常用于保护SCEP消息对象的数据传输和通信安全。

通过选择适当的加密算法,可以确保SCEP消息对象的机密性和完整性。

在Java中,SCEP消息对象的主要作用是支持PKI系统中的证书请求和获得操作。

通过使用SCEP消息对象,可以实现用户或设备向PKI 系统提交证书请求,并获取相应的数字证书。

SCEP消息对象提供了一个标准化的协议和接口,使得PKI系统可以轻松地处理证书请求和响应。

SCEP消息对象通常用于自动化证书管理和部署过程。

通过使用SCEP消息对象,企业可以实现自动化的证书颁发和更新,减少了人工干预和管理成本。

SCEP消息对象还支持证书吊销和更新等操作,有助于保证PKI系统中证书的安全性和有效性。

pki网络安全认证技术与编程实现

pki网络安全认证技术与编程实现PKI(Public Key Infrastructure,公钥基础设施)是一种用于建立、管理和销毁数字证书的体系结构,旨在保障网络通信的安全性。

PKI网络安全认证技术是指利用PKI体系结构对网络通信进行安全认证和保护的方法和技术。

PKI网络安全认证技术的主要特点是依赖于公钥和私钥的配对,其中公钥用于加密和验证,私钥用于解密和签名。

PKI通过证书来管理这些公钥和私钥的配对关系,每个通信实体都有一个对应的数字证书,该证书包含了公钥和其他相关的信息,以及认证机构(CA,Certificate Authority)对该证书的签名。

通过验证数字证书的签名,可以确保通信实体的身份和证书的完整性。

PKI网络安全认证技术的编程实现需要使用相应的加密算法和数字证书库。

常用的加密算法包括RSA、DSA和ECC等,数字证书库包括OpenSSL、CryptoAPI和Java Cryptography Extension(JCE)等。

在编程实现上,首先需要生成密钥对,即公钥和私钥。

对于常见的RSA加密算法,可以使用OpenSSL库中的相关函数来生成密钥对。

然后,可以使用私钥对数据进行签名,使用公钥对签名后的数据进行验证。

签名和验证的过程可以使用OpenSSL中的RSA_sign和RSA_verify函数实现。

生成密钥对和签名验证只是PKI网络安全认证技术中的一部分,还需要编写其他相关的代码来处理数字证书的生成、管理和验证。

比如,可以使用OpenSSL库中的函数生成自签名证书或向CA申请证书,还可以使用密钥库(KeyStore)来存储和管理证书。

此外,还需要实现相关的安全通信协议,比如SSL/TLS,来建立加密通信通道。

总而言之,PKI网络安全认证技术的编程实现需要使用相应的加密算法和数字证书库,以及相关的安全通信协议。

通过生成密钥对、签名和验证等操作,可以实现对网络通信的安全认证和保护。

java subjectpublickeyinfo类代码示例

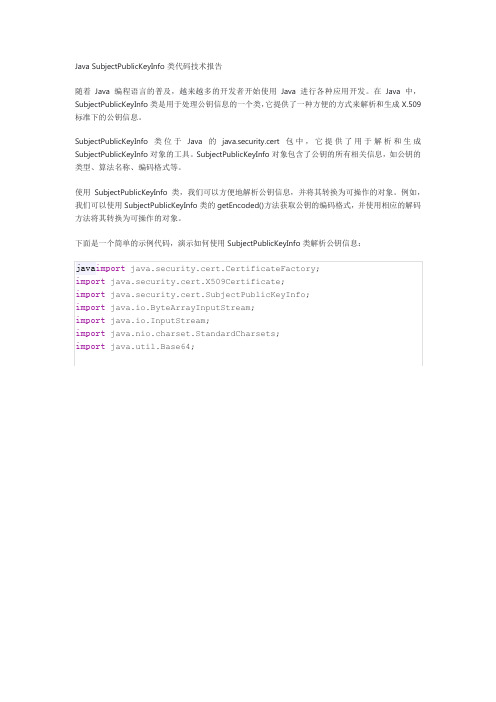

Java SubjectPublicKeyInfo类代码技术报告

随着Java编程语言的普及,越来越多的开发者开始使用Java进行各种应用开发。

在Java中,SubjectPublicKeyInfo类是用于处理公钥信息的一个类,它提供了一种方便的方式来解析和生成X.509标准下的公钥信息。

SubjectPublicKeyInfo类位于Java的java.security.cert包中,它提供了用于解析和生成SubjectPublicKeyInfo对象的工具。

SubjectPublicKeyInfo对象包含了公钥的所有相关信息,如公钥的类型、算法名称、编码格式等。

使用SubjectPublicKeyInfo类,我们可以方便地解析公钥信息,并将其转换为可操作的对象。

例如,我们可以使用SubjectPublicKeyInfo类的getEncoded()方法获取公钥的编码格式,并使用相应的解码方法将其转换为可操作的对象。

下面是一个简单的示例代码,演示如何使用SubjectPublicKeyInfo类解析公钥信息:

在这个示例中,我们首先将一个Base64编码的公钥信息字符串解码为字节数组,然后使用CertificateFactory 类创建一个SubjectPublicKeyInfo 对象。

接着,我们可以获取公钥的类型、算法名称和编码格式等信息,并将其输出到控制台上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

pki java相关代码实现

keytool -genkey -dname "CN=demo, OU=softDept, O=company,

L=puddong,S=shanghai, C=cn" -alias demo -keyalg RSA -keysize 1024

-keystore demoKeystore -validity 3650 -storepass storePwd -keypass demoPwd

生成保存公钥和私钥的密钥仓库,保存在demoKeystore文件中。

这里storepass 和 keypass 不要有java 正则表达式中的特殊字符,否则程序里要转义麻烦。

keytool -export -alias demo -keystore demoKeystore -rfc -file demo.cer //从密钥仓库中导出保存公钥的证书

输入keypass 即demoPwd

try{

//密钥仓库

KeyStore ks = KeyStore.getInstance("JKS");

//读取密钥仓库

FileInputStream ksfis = new FileInputStream("demoKeystore");

BufferedInputStream ksbufin = new BufferedInputStream(ksfis);

char[] storePwd = "storePwd".toCharArray();

ks.load(ksbufin, storePwd);

ksbufin.close();

char[] keyPwd = "demoPwd".toCharArray();

//从密钥仓库得到私钥

PrivateKey priK = (PrivateKey) ks.getKey("demo", keyPwd);

//生成cipher

Cipher cipher = Cipher.getInstance("RSA/ECB/PKCS1Padding",new org.bouncycastle.jce.provider.BouncyCastleProvider());

//用私钥初始化cipher

cipher.init(Cipher.ENCRYPT_MODE, priK);

byte[] plain = "This is plain text".getBytes("UTF-8");

//因为用的1024位rsa算法,一次只能加密1024/8-11字节数据,分开加密 byte[] code = new byte[(((plain.length-1)/117+1))*128];

int ixplain = 0;

int ixcode = 0;

while((plain.length - ixplain) > 117) {//每117字节做一次加密

ixcode += cipher.doFinal(plain, ixplain, 117, code, ixcode);

ixplain += 117;

}

cipher.doFinal(plain, ixplain, plain.length - ixplain, code, ixcode);

//加密后的code

System.out.println(Arrays.toString(code));

//通常会用base64编码

String base64 = encoder.encode(code);

CertificateFactory certificatefactory = CertificateFactory

.getInstance("X.509");

//读取证书

FileInputStream fin = new FileInputStream("demo.cer");

X509Certificate certificate = (X509Certificate) certificatefactory .generateCertificate(fin);

fin.close();

//得到公钥

PublicKey pubK = certificate.getPublicKey();

//初始化cipher

cipher.init(Cipher.DECRYPT_MODE, pubK);

//base64解码

code = decoder.decodeBuffer(base64);

System.out.println(Arrays.toString(code));

byte[] plain2 = new byte[code.length];

int ixplain2 = 0;

int ixcode2 = 0;

while((code.length - ixcode2) > 128) {//每128字节做一次解密

ixplain2 += cipher.doFinal(code, ixcode2, 128, plain2, ixplain2);

ixcode2 += 128;

}

ixplain2 += cipher.doFinal(code, ixcode2, code.length - ixcode2, plain2, ixplain2);

String s2 = new String(plain2, 0, ixplain2, "UTF-8");

System.out.println(s2);

}catch(Exception ex){

ex.printStackTrace();

}

keytool使用方法可以参考jdk文档。