防火墙桥模式PPTP配置案例

防火墙技术案例7_出差员工使用手机通过L2TP over IPSec接入总部

防火墙技术案例7】出差员工使用手机通过L2TP over IPSec 接入总部强叔最近开始在“侃墙”系列连载VPN 了,许多小伙伴们看后大呼不过瘾,希望强叔能加快更新速度。

但强叔也不是三头六臂,也需要一笔一笔来写啊。

为了满足小伙伴们对VPN 的浓厚学习兴趣,强叔就先给大家带来一篇很实用的L2TP over IPSec 的案例,算是让大家先预热下L2TP 与IPSec 的综合使用。

而且本案例还可以指导各位小伙伴在出差时使用安卓或苹果手机通过VPN 接入总部,进行安全、高效的移动办公。

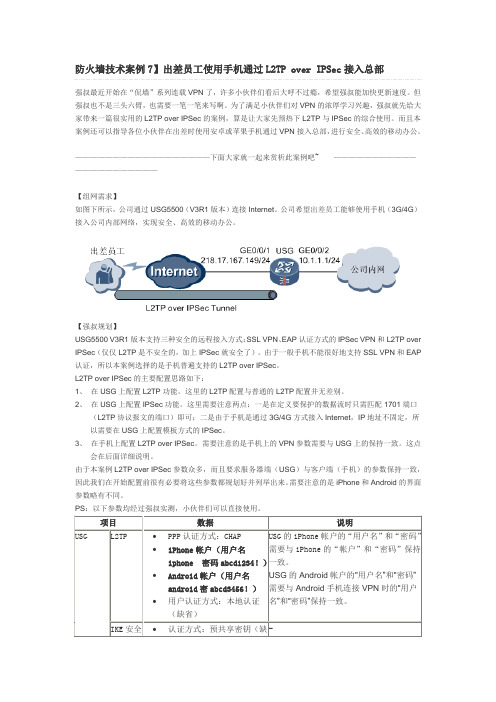

——————————————————下面大家就一起来赏析此案例吧~ ——————————————————————【组网需求】如图下所示,公司通过USG5500(V3R1版本)连接Internet 。

公司希望出差员工能够使用手机(3G/4G )接入公司内部网络,实现安全、高效的移动办公。

【强叔规划】USG5500 V3R1版本支持三种安全的远程接入方式:SSL VPN 、EAP 认证方式的IPSec VPN 和L2TP over IPSec (仅仅L2TP 是不安全的,加上IPSec 就安全了)。

由于一般手机不能很好地支持SSL VPN 和EAP 认证,所以本案例选择的是手机普遍支持的L2TP over IPSec 。

L2TP over IPSec 的主要配置思路如下:1、 在USG 上配置L2TP 功能。

这里的L2TP 配置与普通的L2TP 配置并无差别。

2、 在USG 上配置IPSec 功能。

这里需要注意两点:一是在定义要保护的数据流时只需匹配1701端口(L2TP 协议报文的端口)即可;二是由于手机是通过3G/4G 方式接入Internet ,IP 地址不固定,所以需要在USG 上配置模板方式的IPSec 。

3、 在手机上配置L2TP over IPSec 。

需要注意的是手机上的VPN 参数需要与USG 上的保持一致。

m0n0wall中配置VPN的PPTP功能

m0n0wall中配置VPN的PPTP功能 一直想实现VPN功能。

想一想,如果在家里就能连到公司的电脑上处理异常问题该多好啊,当然安全因素必须考虑,VPN无疑是最佳选择!多次用windos server 2003配置都没有达到理想的效果。

今天,在m0n0wall上终于成功实现了这个功能。

只要公司外网不断,以后在家里就能连到公司的任意一台电脑上处理问题了。

再也不需要TV啦,太TM方便了!哈哈...当然,VNC还是需要的! 如果你们公司在外地有分公司或办事处,要连到公司总部共享文件,这也是一个好的方案!以下是我的网络结构拓扑图,公司装了m0n0wall防火墙,内网IP为192.168.2.1/24。

家里所用电脑的IP段为192.168.3.1/24:1、服务器端设置,也就是公司端的设置。

登录m0n0wall的WEB管理界面,选择VPN-PPTP,详细设置见下图:2、点保存后,在防火墙--规则中会自动生成PPTTVPN选项,在这里添加一条“允许NAT规则通过的过滤规则"”这项,见下图:3、返回VPN-PPTP设置,在用户中添加一个用户名及密码,并保存。

见下图:4、OK。

到这一步服务器端已经成功设置完毕。

下面设置客户端,也就是家里的电脑上设置。

在 "网络连接" 里面,创建 一个 VPN 拨号连接.就可以了.就跟以前小猫拨号一样的.只不过创建的是 VPN 拨号.详见下图:公司名,就乱写,不要紧。

主机名或IP地址,就输入你m0n0wall的外网地址.接下来就可以拨号了!5、拨号成功,见下图:6、拨号成功之后,也许聪明的你会发现,你使用网络的时候,是从VPN这边走的了.如果你用QQ的话,刚拨号后,你还会掉线.所以.你还要把VPN的默认网关去掉.不然,VPN大于你的 LAN 了.在VPN连接上 鼠标右键->属性-> 网络 选项卡 -> 选择 internet协议(tcp/ip) -> 属性 按钮 ->高级 按钮 ->将 在远程上使用默认的网关 前面的勾去掉.这样,VPN就不会影响到你上网了.见下图:7、在自己的电脑上安装VNC服务器端,公司的电脑上都有客户端,链接成功后就可以在家里连到公司的任何一台电脑上啦!怎么样?不错吧!。

防火墙PPTP协议处理流程及PPTP ALG应用

1.PPTP VPN简介PPTP(Point to Point Tunneling Protocol),即点对点隧道协议。

该协议是在PPP协议的基础上开发的一种新的增强型安全协议,支持多协议虚拟专用网(VPN),可以通过密码验证协议(PAP)、可扩展认证协议(EAP)等方法增强安全性。

可以使远程用户通过拨入ISP、通过直接连接Internet或其他网络安全地访问企业网,默认端口号1723。

2.PPTP VPN 协商过程1、客户端(笔记本)通过PPP建立到ISP NAS的连接2、客户端建立到PNS(在这里是CISCO路由器)的PPTP连接3、客户端和PNS之间建立了一个2层的隧道。

多种协议能够在这个隧道上传输4、使用MPPE加密PPP数据包,这些数据包接下来通过enhanced GRE封装,并在IP网络上传输5、在客户端和PPTP服务器之间建立第二个PPP over GRE会话6、数据能够在这个IP/GRE/PPP上传输7、PPTP隧道使用不同的TCP连接来控制会话3. PPTP缺点1、不支持QOS2、每个用户一个隧道3、认证和加密比较脆弱4. 为什么PPTP VPN要有GRE隧道PPTP 使用GRE 的扩展版本来传输用户PPP 包,这些增强允许为在PAC和PNS之间传输用户数据的隧道提供低层拥塞控制和流控制。

这种机制允许高效使用隧道可用带宽并且避免了不必要的重发和缓冲区溢出,PPTP VPN的协议架构如下:5. PPTP ALG提取GRE报文里面的call id 作为端口来进行建立会话PPTP VPN Server:10.22.13.2 公网出接口地址:10.22.13.200①开启了PPTP ALG的成功会话如下(防火墙上查询的连接会话):GRE New 11-19 10:31:47 17998 29.29.29.233: 30372->10.22.13.2: 12872/866410.22.13.2: 128->10.22.13.200: 3096 53/2344②关闭了PPTP ALG的失败会话如下(此时PPTP拨号无法成功,数据报文无法传输):GRE New 11-19 10:37:45 29 29.29.29.233: 0->10.22.13.2: 05/285 10.22.13.2: 0->10.22.13.200: 15000/0。

PPTP服务器上的iptables防火墙实例

modprobe ip_conntrack_irc > /dev/null 2>&1

#modprobe ip_nat_irc > /dev/null 2>&1

modprobe ip_conntrack_mms > /dev/null 2>&1

modprobe ip_nat_mms > /dev/null 2>&1

#modprobe ip_conntrack_pptp > /dev/null 2>&1

#modprobe ip_nat_pptp > /dev/null 2>&1

#modprobe ip_conntrack_proto_gre > /dev/null 2>&1

echo "# Internal Network Address eth1: 192.168.0.254 #"

echo "# #"

############## Load modules

modprobe ip_tables > /dev/null 2>&1

modprobe ip_conntrack > /dev/null 2>&1

modprobe iptable_nat > /dev/null 2>&1

# ===============================================

# --------Actual NetFilter Stuff Follows---------

VPN各种配置实例

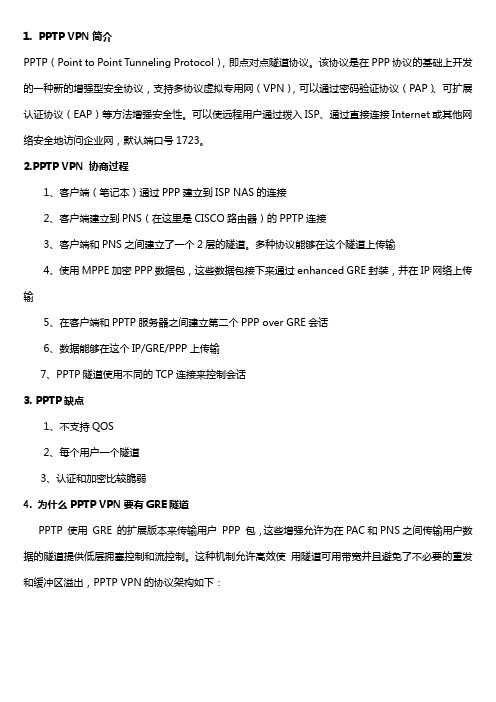

VPN配置实例(模板)篇 (2)PPTP(Point-to-Point Tunneling Protocol) (2)VPN服务端路由器配置 (2)远程VPN客户端设置方法 (7)VPN服务端路由器的查看信息 (13)L2TP(Layer 2 Tunneling Protocol) (16)VPN服务端路由器配置 (16)远程VPN客户端设置方法 (20)VPN服务端路由器的查看信息 (29)路由器同时作为PPTP Server与L2TP Server实例 (31)VPN服务端路由器配置 (31)VPN客户端路由器配置 (37)VPN服务端路由器查看信息 (42)GRE 封装隧道VPN (44)GRE封装VPN路由器1配置 (45)GRE封装VPN路由器2配置 (48)GRE封装VPN路由器Tunnel信息 (52)页脚内容0手工方式建立IPSec安全联盟 (54)仅使用Esp-des加密算法 (55)加密算法esp-des+验证算法esp-sha-hmac (61)查看手工建立IPSec安全联盟信息 (68)IKE协商建立IPSec安全联盟 (73)VPDN路由器1配置 (73)VPDN路由器2配置 (77)查看IKE协商建立IPSec安全联盟信息 (80)IKE协商建立IPSec Debug信息 (86)页脚内容1VPN配置实例(模板)篇PPTP(Point-to-Point Tunneling Protocol)PPTP使得远程用户通过Microsoft Windows NT® Workstation, Windows® 95, Windows® 98 和Windows® 2000以及其它具备ppp功能的系统拨入到本地ISP,就能跨越Internet安全地连接并访问公司网络。

其标准说明文档为RFC 2637。

VPN服务端路由器配置config t! 进入全局模式hostname PPTPserver! 主机名设置为PPTPserverenable secret 0 star! 特权口令设置为star页脚内容2access-list 1 permit any! 建立acl1,用来nat规则关联vpdn enable! 使能vpdn功能vpdn-group pptp! Default PPTP VPDN group,设置vpdn-group 接口,名为pptp accept-dialin! 允许接受远程客户端拨入protocol pptp! 设置隧道协议为pptpvirtual-template 1! 使用虚模板接口1exit!username pptp password 0 pptp! 设置用户信息(创建pptp/pptp帐号)ip local pool vpn_add 10.32.0.200 10.32.0.254页脚内容3! 创建本地地址池,分配给拨入的远程VPN客户端,10.32.0.200-10.32.0.254 interface FastEthernet 1/0! 设置FastEthernet1/0口,用于连接Internetip nat outside! 指定此接口连接外网ip address 192.168.33.39 255.255.255.0! 为此接口分配IP地址192.168.33.39/24no shutdown! 启用此接口exit!interface FastEthernet 1/1! 设置FastEthernet 1/1口,用于连接本地局域网(内网)ip nat inside! 指定此接口连接内网ip address 10.32.0.1 255.255.255.0! 为此接口分配IP地址10.32.0.1/24页脚内容4no shutdown! 启用此接口exit!interface Virtual-Template 1! 创建虚模板接口1,使之成为绑定并负载PPTP会话的virtual-access接口模板ppp authentication pap! 启动PPP验证,并指定身份验证模式为PAPip unnumbered FastEthernet 1/1! 设置此无编号接口关联的接口为FastEthernet 1/1peer default ip address pool vpn_add! 为拨入的用户选择分配IP地址的策略,使用地址池vpn_addip nat inside! 设置此虚模板接口参与nat,使远程客户端拨号到VPDN路由器之后通过此路由上网exit!ip nat inside source list 1 interface FastEthernet 1/0 overload页脚内容5! 设置nat规则,关联ACL1,允许所有源主机进行nat ip route 0.0.0.0 0.0.0.0 192.168.33.1! 设置缺省路由即网关192.168.33.1line vty 0 4! 设置vty 0-4的密码即telnet口令loginpassword 0 star! telnet口令设置为starexitendwrite! 保存配置页脚内容6远程VPN客户端设置方法页脚内容7页脚内容8页脚内容9页脚内容10页脚内容11页脚内容12VPN服务端路由器的查看信息PPTPserver#show vpdn session%No active L2TP tunnelsPPTP Session Information Total sessions 1LocID RemID TunID Intf Username State Last Chg页脚内容1331 256 30 Va0 pptp connected 00:00:15PPTPserver#show ip routeCodes: C - connected, S - static, R - RIPO - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2* - candidate defaultGateway of last resort is 192.168.33.1 to network 0.0.0.0S* 0.0.0.0/0 [1/0] via 192.168.33.1C 10.32.0.0/24 is directly connected, FastEthernet 1/1C 10.32.0.1/32 is local host.C 10.32.0.200/32 is directly connected, virtual-access 0C 192.168.33.0/24 is directly connected, FastEthernet 1/0C 192.168.33.39/32 is local host.页脚内容14PPTPserver#页脚内容15L2TP(Layer 2 Tunneling Protocol)L2TP作为一种二层隧道协议,结合了PPTP(Point to Point Tunneling Protocol,点对点隧道协议)和L2F(Layer 2 Forwarding,二层转发协议)的优点。

防火墙配置案例

防火墙配置案例一、场景设定。

假设咱有一个小公司网络,里面有办公电脑、服务器,还有员工们的手机等设备都连着公司的网络。

我们希望做到的是,让内部员工能正常上网办公、访问公司内部服务器,同时防止外面那些不怀好意的网络攻击。

二、防火墙设备选择(简单假设下)我们就选一个常见的企业级防火墙设备,比如某品牌的防火墙,它就像一个网络的大闸门,能决定哪些流量能进来,哪些得被拒之门外。

三、基本配置步骤。

1. 接口配置。

防火墙有好几个接口呢。

我们把连接外部网络(比如互联网)的接口叫做WAN接口,就像房子的大门对着外面的大街一样。

这个接口要配置好公网的IP地址,这是网络世界里别人能找到咱们公司网络的“门牌号”。

然后,还有连接内部办公网络的接口,叫LAN接口。

这个接口的IP地址就设成咱们内部网络的网段,比如说192.168.1.1/24,这就相当于公司内部各个办公室的地址范围。

2. 访问控制策略(ACLs)允许内部员工访问互联网。

我们就像给内部员工发通行证一样,设置一条规则:源地址是内部网络(192.168.1.0/24),目的地址是任何(0.0.0.0/0),端口是常见的80(用于网页浏览)、443(用于安全网页浏览)等,动作是允许。

这就好比告诉防火墙,公司里的小伙伴们想出去看看网页是可以的。

限制外部对内部服务器的访问。

假设公司有个Web服务器,IP地址是192.168.1.10。

我们只希望外部的人能通过80端口(HTTP)和443端口(HTTPS)访问这个服务器。

那我们就设置一条规则:源地址是任何(0.0.0.0/0),目的地址是192.168.1.10,端口是80和443,动作是允许。

其他端口和对内部其他设备的非授权访问都统统拒绝,就像只给来谈生意的人开了特定的会议室门,其他门都锁着不让进。

阻止恶意流量。

比如说,那些来自某些已知的恶意IP地址段的流量,我们就像看到坏蛋就把他们赶跑一样。

设置规则:源地址是那些恶意IP段,目的地址是我们内部网络任何地址,动作是拒绝。

华赛防火墙USG2210 L2TP over IPsecVPN配置实例

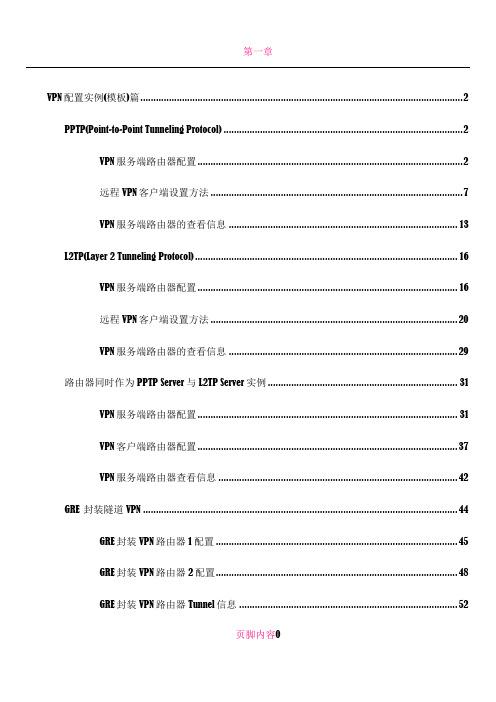

华赛防火墙USG2210 L2TP over IPsecVPN配置实例陈波2011-6-16目录项目需求类似的一个拓扑VPN配置步骤VPN 客户端的选择和配置完整防火墙配置参考项目需求公司总部使用防火墙(以USG3000为例)接入Internet。

公司出差员工安全访问公司总部资源。

出差员工在PC上安装VPN Client,向USG2210(LNS设备)发起连接请求并建立L2TP+IPSec 隧道,通过L2TP+IPSec隧道与公司内部其他用户进行通信或访问资源。

用户通过代理服务器与LNS建立VPN隧道。

允许用户在访问公司总部资源的同时访问Internet资源。

使用预共享密钥验证方式。

类似的一个拓扑VPN配置步骤# 创建并配置虚拟接口模板。

interface Virtual-Template 1ip address 10.10.10.1 24ppp authentication-mode chapremote address pool 1quit# 配置虚拟接口模板加入安全区域。

虚拟接口模板可以加入LNS的任一安全区域。

firewall zone trustadd interface Virtual-Template 1quit# 配置域间包过滤规则,允许LNS侧与通道相连的接口所在的安全区域与Local安全区域互通。

#好像防火墙默认就有,没有则加上firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inbound firewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound # 启用L2TP功能。

PPTP配置实例

PPTP配置实例(HiPER ReOS 2008 VPN配置手册)文档编号:131浏览:1997 评分:3关键字: PPTP配置实例 VPN配置—PPTP和L2TP(一)、配置HiPER作为PPTP服务器图1 方案——HiPER作为PPTP服务器在本方案中,某公司总部在上海。

在北京有一个分公司希望可以实现两地局域网内部资源的相互访问。

该公司还有一些出差和远程办公的移动用户希望在远程访问总公司局域网内部资源。

本方案使用PPTP协议建立VPN隧道,在上海公司总部使用HiPER VPN网关作为PPTP服务器,在北京放置任意品牌的标准VPN路由器(推荐使用HiPER VPN网关)作为PPTP客户端,移动用户使用Windows操作系统内置的PPTP客户端软件。

地址如下:上海(PPTP服务器):局域网网段IP地址:192.168.123.0/24;HiPER的LAN口IP地址:192.168.123.1/24;HiPER的WAN口IP地址:202.101.35.218/24;北京(PPTP客户端):局域网网段IP地址:192.168.16.0/24;路由器的LAN口IP地址:192.168.16.1/24;移动用户(PPTP客户端):使用Windows操作系统通过PPTP拨号建立PPTP隧道连接。

一、 配置HiPER作为PPTP服务器(LAN到LAN /移动用户拨入)为北京的路由器创建PPTP隧道拨入帐号1.在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容: “设置名”:vpn_bj“业务类型”:拨入(服务器)“用户类型”:LAN到LAN“密码”:vpntest“确认密码”:vpntest“密码验证方式”:PAP“远端内网IP地址”:192.168.16.1(VPN隧道对端局域网所使用的IP地址)“远端内网网络掩码”:255.255.255.0“分配IP地址”:选中“地址池开始地址”:10.10.10.10(不能和整个VPN方案中所有IP地址段重复)“地址池地址数”:50再单击“保存”按钮。

DFL-860E防火墙PPTP和L2TP VPN调试步骤

一、功能说明PPTP(点对点隧道协议)是一种支持多协议虚拟专用网络的网络技术。

在两点间建立单一的隧道,可以使远程用户通过Internet拨入到其他网络,使其安全地访问企业网。

L2TP(第二层隧道协议),是使用多隧道;提供包头压缩、隧道验证的VPN协议,而PPTP不支持这些。

二、适用环境PPTP和L2TP由于设置简单、方便,所以适用于出差在外的员工对公司总部或分部的连接。

三、拓扑图:拓扑说明:DFL-860E做PPTP或L2TP服务器,测试机B通过PPTP的VPN拨号到DFL-860E 上,并能访问到192.168.10.0/24网段的内部资源,能PING通测试机A。

四、PPTP的设置首先登陆防火墙,建立PPTP服务器IP地址和VPN拨入地址池。

建立“PPTP”的账户数据库,新建PPTP的账户。

在“PPTP”的账户数据库里建立一个叫”test”的账户,并设置其密码。

设置PPTP的服务器,选择好服务器地址、地址范围、加密方式等。

建立名为”pptp_role”用户认证规则,并对其进行如下设置。

日志设定:认证选项设定:IP规则的设置,建立一条名为”PPTP”的允许规则,置顶,保存好后,防火墙设置完毕。

测试机B创建一个VPN连接,输入在防火墙中设置好的账户和密码VPN拨号成功,查看测试机B的连接信息。

测试机B对测试机A进行ping测试。

测试机A对测试机B进行ping测试,两台测试机之间能连通,VPN调试成功。

五、L2TP的配置以PPTP的设置为基础,在防火墙中只需把隧道协议改为“L2TP”保存就行了。

对客户端的拨号进行设置:能Ping 通内网的其他测试机,调试成功。

EdgeRouter X PPTP VPN 配置(实测可用)

EdgeRouter X PPTP VPN 配置(实测可用)拓扑1、使用SSH连接到EdgeRouter X 或通过web管理打开CLI工具进行配置2、进入配置模式configure3、添加防火墙规则set firewall name WAN_LOCAL rule 30 action acceptset firewall name WAN_LOCAL rule 30 description PPTPset firewall name WAN_LOCAL rule 30 destination port 1723set firewall name WAN_LOCAL rule 30 protocol tcp#以下部分防火墙配置为补充配置,解决部分用户无法通过外网连接PPTP VPNset firewall name WAN_LOCAL rule 31 action acceptset firewall name WAN_LOCAL rule 31 description PPTP_GREset firewall name WAN_LOCAL rule 31 protocol gre4、配置服务器身份验证设置,在此示例中我们使用本地身份验证。

set vpn pptp remote-access authentication mode localset vpn pptp remote-access authentication local-users username 需要设置的帐号password 需要设置的密码#使用RADIUS而不是本地身份验证(此项配置为可选项,根据实际情况选择)。

set vpn pptp remote-access authentication mode radiusset vpn pptp remote-access authentication radius-server <RADIUS服务地址> key <RADIUS服务密码>5、定义VPN客户端将使用的IP地址池。

[整理版]华为usg防火墙设备实例足本-pppoe

![[整理版]华为usg防火墙设备实例足本-pppoe](https://img.taocdn.com/s3/m/0f4035255b8102d276a20029bd64783e09127d6d.png)

华为USG防火墙配置实例脚本-PPPOEPPPOE分两部分:PPPOE-Server(例如ADSL局端)和PPPoE Client(ADSL拨号上网。

客户端)PPPOE-Server:G0/0接WAN、G0/1接局域网。

客户端通过PPPOE拨号拿IP上网。

公网IP 129.7.66.2/24、网关129.7.66.1,局域网拨到拿1.1.1.2/8-100的IP 典型应用:小区宽带、酒店等。

============================firewall mode routeinterface GigabitEthernet 0/0ip address 129.7.66.2 24ip route-static 0.0.0.0 0.0.0.0 129.7.66.1firewall zone trustadd interface GigabitEthernet 0/1firewall zone untrustadd interface GigabitEthernet 0/0firewall packet-filter default permit all#------------------------------------interface Virtual-Template 1ppp authentication-mode papip address 1.1.1.1 255.0.0.0remote address pool 1firewall zone trustadd interface Virtual-Template 1interface GigabitEthernet 0/1pppoe-server bind Virtual-Template 1#------------------------------------aaalocal-user usg3000 password simple usg3000ip pool 1 1.1.1.2 1.1.1.100#-----------------------------------acl 2001rule 0 permit source 1.1.1.0 0.255.255.255firewall interzone trust untrustnat outbound 2001=============================PPPOE-Client防火墙G0/0上接ADSL MODEM、局域网G0/1用IP192.168.1.1/24做网关。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2 . 把防火墙配置成桥模式,在桥接口上配置好 IP,根据实际情况配置好路由和安全规 则。 3 . 在核心交换机上规划好路由,把到虚地址池的路由指向防火墙。

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 2页, 共 10页

密级:受控

配置案例

前

言

�

关于项目实施的全套方案,请参考相应的《行业模型实施方案》 (尚在筹划中) 。

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 3页, 共 10页

密级:受控

配置案例

1 案例的名称

1.1 功能需求及组网

组网图

1.3 配置文件

1.3.1 出口路由器的相关配置

出口路由器配置

interface FastEthernet 0/0

ip nat outside

ip ref

ip address 202.101.1.2 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet 0/1

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 6页, 共 10页

密级:受控

配置案例

图 1-3

�

默认路由让外网拨入的 VPN 数据包能够回到公网,细化路由让外网拨入的用

户能正常访问到内网的资源。 为 VPN 用户配置虚 IP 地址池,如图 1-4 所示

图 1-4

在防火墙开启 PPTP 功能,如图 1-5

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 4页, 共 10页

密级:受控

配置案例

方案介绍

很多时候为了不改变用户原来的网络路由地址规划 ,防火墙都是使用桥模式 .但有时候此 种情况下用户依然希望用防火墙做一个 VPN 的服务器 , 方便外网用户拨入到防火墙后 , 访问内网的资源。

1.2 配置思路

第 9页, 共 10页

密级:受控

配置案例

图 1-10 测试防火墙能否正常访问到内网的资源,如图 1-11

图 1-11

�

拨入 VPN 后外网的用户能正常的访问到内网的资源。此案例主要要注意的问

题是防火墙与核心交换机的路由配置问题。

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 10页, 共 10页

�

此处只给出了与案例相关出口路由器配置

1.3.2 防火墙的配置

选择防火墙上的两个接口把这两个接口属性配置成混合模式。如图 1-1:

图 1-1

设置后,在接口 IP 配置选项为桥接口配置一个 IP,如图 1-2 所示

图 1-2

配置防火墙路由,配置一条到公网的默认路由下一跳为出口路由,配置一条到内网资源 的细化静态路由,下一跳为内网核心交换机,如图 1-3 所示

ip nat inside

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 5页, 共 10页

密级:受控 ip ref

配置案例

ip address 192.168.33.198 255.255.255.0

duplex auto

speed auto

!

ip nat inside source static tcp 192.168.33.38 1723 202.101.1.2 1723

密级:受控配置案例来自文件类型: 配置类版本号:V1.0(2010/12/30)

防火墙桥模式 PPTP 配置案例

2010-12-2

福建星网锐捷网络有限公司

版权所有

侵权必究

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 1页, 共 10页

密级:受控

配置案例

修

日期 2010-12-2

订

记

录

修订说明 第一次发布

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 7页, 共 10页

密级:受控

配置案例

图 1-5

为外网用户配置 VPN 账号,如图 1-6

图 1-6

在防火墙上配置安全规,充许外网的用户拨入 PPTP VPN,充许虚地址池的 IP 段访问内 网的资源,如图 1-7

图 1-7

1.3.3 核心交换机的配置

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 8页, 共 10页

密级:受控

配置案例

1.3.4 VPN 客户端上的配置

PC 的配置,如图 1-8

图 1-8

1.4 检验配置效果

查看 VPN 客户端拨入后获取的地址和路由,如图 1-9,1-10

图 1-9

记录保存期限:2 年

锐捷网络机密,未经许可不得散

配置好核心交换机与出口路由器的互联地址,给用户配置好网关,此处只给出核心交换 机的路由配置。

ip route 0.0.0.0 0.0.0.0 192.168.33.198 让内网用户能上外网

ip route 192.168.111.0 255.255.255.0 192.168.33.38 让 VPN 用户的数据包能回到防 火墙