DFL 系列防火墙PPTP 功能的使用

D-Link DFL防火墙HA设置

HA(High Availability)双机热备设置一、功能说明与工作原理防火墙的HA(High Availability)双机热备功能提供一个高容错性的解决方案。

用户只需增加一个后备防火墙并与主防火墙建立连接就组成了一个HA集群。

当其中一台出现宕机后,另一台马上顶替,并继续工作,从而使整个网络继续运行而不至于网络瘫痪。

正常状态下,处于未激活状态从属的设备只会监视工作状态下的主设备,当发现主设备不工作时,从属设备便会激活并接管所有的数据流量开始工作。

当主设备恢复正常后,从属设备仍然会正常工作,这时主设备会监视从属设备的工作状态。

处于HA工作状态的两个设备之间每秒发送5次心跳信号(hearbeat),以广播的方式发送,UDP连接,端口999。

当2个设备同时接收不到对方3次心跳信号时,处于未激活状态下的从属设备就会开始工作。

为避免心跳广播给网络造成负担,可以在不需要广播的接口关闭该功能。

二、适用环境HA适用于大中规模的网络,对安全性和可靠性要求高的企业、学校、政府或金融机构。

三、实例拓扑图及说明网络里共有两台DFL防火墙A和B,A为主,B为次。

A的DMZ口与B的LAN3为同步端口。

两个同步端口之间必须属于不同的广播域,用交叉线直连。

然后建立一个虚拟端口,内网电脑通过这个虚拟接口上网。

实验要求:把防火墙A关掉,客户端能继续上网,不受影响。

IP地址分配如下:四、操作步骤首先是防火墙A的配置:配置WAN1口的IP地址,配置之前先把黄色地方的选项勾去掉,然后再设置WAN1口的IP地址。

设置热备(HA)模式和参数,设定防火墙A为主:建立一个HA-object文件夹用于存放本机的地址:建立虚拟端口的IP地址:进入WAN1的接口选项,引用wan1-ha的地址配置。

其他接口(WAN1、WAN2、DMZ、LAN1、LAN2、LAN3)都设上对应的HA地址。

防火墙A配置完毕。

防火墙B的配置如下:设置HA的模式为次,同步端口为LAN3,Cluster ID不能和防火墙A的相同,所以设置为10。

以PPTP方式使用VPN路由器连接说明

[操作文]D-Link DI-804HV配置VPN Server(PPTP篇)基本知识*什么是VPN?答:根据wiki上的解释:虚拟私人网络,又称为虚拟专用网络或英文简称VPN,是一种常用于连接中、大型企业或团体与团体间的私人网络的通讯方法。

虚拟私人网络的讯息透过公用的网络架构(例如:互联网)来传送内联网的网络讯息。

*什么是PPTP?答:PPTP是由多家公司(其中包括Ascend Communications, Microsoft, 3Com, ECI Telematics, 以及U.S. Robotics等各大公司)专门为支持VPN而开发的一种技术。

PPTP是一种通过现有的TCP/IP连接(称为"隧道")来传送网络数据包的方法。

VPN要求客户端和服务器之间存在有效的互连网连接。

一般服务器需要与互连网建立永久性连接,而客户端则通过ISP连接互连网,并且通过拨号网(Dial-Up Networking ,DUN)入口与PPTP服务器建立服从PPTP协议的连接。

这种连接需要访问身份证明(如用户名,口令和域名等)和遵从的验证协议。

RRAS 为在服务器之间建立基于PPTP的连接及永久性连接提供了可能。

解决方案VPN服务端:D-LINK DI-804HV上设置PPTP SERVER。

VPN客户端:客户端使用WINDOWS自带的VPN客户端管理软件进行Point-to-Site的VPN连接。

*注:由于本例中客户端在内网,因此其对外网关必须支持VPN Pass Through(VPN 穿透)另外,VPN客户正常拨入VPN后将得到一个与原VPN内网网段不相同的IP地址端;VPN 客户通过DI-804HV路由器对原VPN内网机器进行跨网段(路由功能)访问;我们可以通过在DI-804HV上设置ACL规则从而现实VPN客户对原VPN内网机器资源/服务的有限制性访问。

实验环境VPN服务端VPN服务器/路由D-Link DI-804HV(Firmware Version:V1.42b08)线路512Kb/s 的中国电信ADSL线路VPN客户端VPN客户端1 PIII台式机,WINXP操作系统VPN客户端2 1.7G笔记本,WINXP操作系统路由TP-LINK TL-402M宽带路由器线路512Kb/s 的中国电信ADSL线路服务端配置用浏览器打开路由器的Web Configuration(本例中为192.168.10.1):单击“Home”分页的“VPN”按钮进入“VPN Settings”配置界面…在DI-804HV中默认的VPN为IPSec VPN,而我们这篇文章的主角是PPTP,因此这里什么的不用设置,直接点击“VPN Settings”界面的“PPTP Server Setting..”按钮进入“PPTP Server”配置界面…配置选项如下:“Enable”PPTP Server----击活PPTP VPN服务端;在“Virtual IP of PPTP Server”IP输入栏输入某个C类IP地址值----该IP段为远程拨入后所分配到的IP地址范围,主机号为1的主机为该网段的虚拟网关;“Authentication Protocol”(认证方式)选择“MSCHAP”方式;“Enable”MPPE Encryption Mode----击活MPPE加密模式,其实这个选项是‘可选’的。

DFL-2500

configuration -> Save and activate

动态IP上网设置

Interfaces -> Ethernet: The settings for the wan1 interface should be:

– IP Address: wan1_ip – Network: wan1net – Default Gateway:none – Enable DHCP Client – Click OK.

Add a new IP4 Host/Network object:

– – – – – –

Interfaces -> Ethernet: The settings for the wan1 interface should be:

– – – – – – – IP Address: wan1_ip Network: wan1net Default Gateway: gw Mode: Publish Interface: wan1 IP Address: http-public-ip. MAC: 00-00-00-00-00-00 Name: SAT to WebServer Action: SAT Service: http Source Interface: any Source Network: all-nets Destination Interface: wan1 Destination Network: http-public-ip SAT Translate the: Destination IP Address To New IP Address: http-virtal-ip Name: allow-http Action: allow Service: http Source Interface: any Source Network: all-nets Destination Interface: wan1 Destination Network: http-public-ip

安全操作规程使用防火墙保护您的网络

安全操作规程使用防火墙保护您的网络使用防火墙保护您的网络的安全操作规程在当今数字化时代,网络已经成为我们生活和工作中不可或缺的一部分。

然而,随着网络的发展和普及,网络安全问题也日益凸显。

为了保护我们的网络免受不法侵害,防火墙作为一种远程访问控制技术,成为了我们网络安全的重要工具之一。

本文将为您介绍使用防火墙保护您的网络的安全操作规程。

一、安装和配置防火墙1.1 确保网络设备完好在安装和配置防火墙之前,首先确保您的网络设备处于正常工作状态。

检查路由器、交换机等关键设备,确保它们没有故障或损坏。

1.2 确定网络拓扑结构了解您的网络拓扑结构非常重要,这将有助于您选择合适的防火墙类型和部署位置。

明确网络中的主机、服务器以及其它设备的位置和功能。

1.3 选择适当的防火墙设备根据您的网络规模和需求,选择适合的防火墙设备。

可以考虑硬件防火墙、软件防火墙以及集成防火墙等各种类型。

1.4 配置防火墙规则按照网络需求,配置防火墙的访问规则。

明确允许和禁止的网络协议、端口以及地址等信息,确保访问控制策略合理有效。

二、监控和更新防火墙2.1 定期检查防火墙日志防火墙会记录网络流量和安全事件等重要信息。

定期检查防火墙日志,发现异常行为和潜在威胁,及时采取措施进行应对。

2.2 及时更新防火墙软件和规则随着网络威胁的不断演变,防火墙软件和规则也需要保持最新。

及时更新防火墙软件,并根据最新的威胁情报调整防火墙规则。

2.3 实施入侵检测和防御系统结合防火墙部署入侵检测和防御系统,进一步提升网络的安全性。

通过实时监控和分析,及时发现和阻止入侵行为,保障网络的安全。

三、授权和访问控制3.1 设定管理员账号和密码仅授权专业人员访问和管理防火墙。

设定强密码,并定期更换以确保账号的安全性。

3.2 分配访问权限根据工作职责和权限,为每个员工分配访问权限。

仅限制他们所需的服务和功能,减少网络被攻击的风险。

3.3 限制外部访问合理限制外部对内部网络的访问权限。

PPTP服务器上的iptables防火墙实例

modprobe ip_conntrack_irc > /dev/null 2>&1

#modprobe ip_nat_irc > /dev/null 2>&1

modprobe ip_conntrack_mms > /dev/null 2>&1

modprobe ip_nat_mms > /dev/null 2>&1

#modprobe ip_conntrack_pptp > /dev/null 2>&1

#modprobe ip_nat_pptp > /dev/null 2>&1

#modprobe ip_conntrack_proto_gre > /dev/null 2>&1

echo "# Internal Network Address eth1: 192.168.0.254 #"

echo "# #"

############## Load modules

modprobe ip_tables > /dev/null 2>&1

modprobe ip_conntrack > /dev/null 2>&1

modprobe iptable_nat > /dev/null 2>&1

# ===============================================

# --------Actual NetFilter Stuff Follows---------

DFL-860E防火墙PPTP和L2TP VPN调试步骤

一、功能说明PPTP(点对点隧道协议)是一种支持多协议虚拟专用网络的网络技术。

在两点间建立单一的隧道,可以使远程用户通过Internet拨入到其他网络,使其安全地访问企业网。

L2TP(第二层隧道协议),是使用多隧道;提供包头压缩、隧道验证的VPN协议,而PPTP不支持这些。

二、适用环境PPTP和L2TP由于设置简单、方便,所以适用于出差在外的员工对公司总部或分部的连接。

三、拓扑图:拓扑说明:DFL-860E做PPTP或L2TP服务器,测试机B通过PPTP的VPN拨号到DFL-860E 上,并能访问到192.168.10.0/24网段的内部资源,能PING通测试机A。

四、PPTP的设置首先登陆防火墙,建立PPTP服务器IP地址和VPN拨入地址池。

建立“PPTP”的账户数据库,新建PPTP的账户。

在“PPTP”的账户数据库里建立一个叫”test”的账户,并设置其密码。

设置PPTP的服务器,选择好服务器地址、地址范围、加密方式等。

建立名为”pptp_role”用户认证规则,并对其进行如下设置。

日志设定:认证选项设定:IP规则的设置,建立一条名为”PPTP”的允许规则,置顶,保存好后,防火墙设置完毕。

测试机B创建一个VPN连接,输入在防火墙中设置好的账户和密码VPN拨号成功,查看测试机B的连接信息。

测试机B对测试机A进行ping测试。

测试机A对测试机B进行ping测试,两台测试机之间能连通,VPN调试成功。

五、L2TP的配置以PPTP的设置为基础,在防火墙中只需把隧道协议改为“L2TP”保存就行了。

对客户端的拨号进行设置:能Ping 通内网的其他测试机,调试成功。

VPN系列之PPTP

GRE-RFC2784

RFC 2784为IETF对GRE的正式规范,相对RFC1701简化了GRE封包格式定义:

1701格式

2784定义协议版本仍然为0

2784格式

PPTP业务面封装协议GRE

会话连接:协议规定隧道报文经过GRE(基于RFC1701/1702的增强版本)封装PPP实现

IP

MTK配置-PPTP Client

MTK配置-PPTP Server

PPTP穿越NAT

PPTP用户面协议栈如下,由于不像L2TP over UDP时存在端口号字段,因此PPTP无法直接穿 越NAT,但是GRE包头中存在对于NAT来说和端口号含义类似的Call ID字段,经过特殊处理 PPTP可以穿越NAT

Point to Point Tunneling Protocol “PPTP”

Jade 2013/08

目录

概述 PPTP协议过程

PPTP

PPTP是层2隧道协议的一种,由微软,Ascend,ECI等几家公司为 支持VPDN联合开发的一种技术。

PPTP扩展PPP协议应用模型,使得PPP会话经过隧道穿越 internet网络,其直接采用了PPP提供的身份验证,压缩,保密 机制

PPTP隧道建立/释放

PAC

Start-Control-Connection-Request Start-Control-Connection-Reply

Stop-Control-Connection-Request Stop-Control-Connection-Reply

PNS

通过两次握手建立和释放隧道连接。 和L2TP区别: 由于PPTP在PAC和PNS间只有一条隧道连接,所以消息中没有tunnel ID,并且各个控制消息格

防火墙pptp穿越问题

联想网御防火墙pptp穿越问题第1页1.案例背景防火墙作为客户内网上网的网关设备,内网用户要拨pptp连接到互联网的pptp服务器时,Power v防火墙需要做相应的操作才可以允许pptp穿越过去。

2.案例拓扑用户内网pptp服务器防火墙3.解决方法3.1 powerv防火墙软件版本为3.4.2.7的解决办法在防火墙界面导入下面升级包就可以了3.2 powerv防火墙软件版本为3.4.3.8的解决办法用root登陆命令行下面输入下面命令解决PPTP NAT穿越问题themis> cd /lib/modules/2.4.22/kernel/net/ipv4/netfilter/themis> mv ip_nat_pptp.o.bak ip_nat_pptp.othemis> mv ip_conntrack_pptp.o.bak ip_conntrack_pptp.othemis> cd /这样配置后,防火墙会不明原因重启,慎用。

Root下再执行:第2页insmod /lib/modules/2.4.22/kernel/net/ipv4/netfilter/ip_nat_pptp.o insmod /lib/modules/2.4.22/kernel/net/ipv4/netfilter/ip_conntrack_pptp.othemis>cd /etc/rc.d/vi rc.init在GRE相关命令下加如下命令#load pptp protocolmodprobe ip_conntrack_pptpmodprobe ip_nat_pptpthemis> backpkg modulesthemis> backpkg etc3.3 smart v100防火墙的解决办法用root登陆命令行下面输入下面命令解决PPTP NAT穿越问题themis> cd /lib/modules/2.4.22/kernel/net/ipv4/netfilter/****注意,对于Smart系列,路径可能不太一样,可以使用find / -name ip_nat_pptp* 来确定该路径themis> mv ip_nat_pptp.o.bak ip_nat_pptp.othemis> mv ip_conntrack_pptp.o.bak ip_conntrack_pptp.o themis> insmod ip_conntrack_pptp.othemis> insmod ip_nat_pptp.o第3页themis> cd /themis> backpkg modules然后vi /etc/rc.d/init.d/cli.sh在该文件最后加入insmod ip_conntrack_pptp.oinsmod ip_nat_pptp.o两行backpkg etc第4页。

路由器pptp怎么设置

路由器pptp怎么设置推荐文章党员事迹简介怎么写热度: 2017年入党转正全年总结怎么写热度:棒球的英文怎么说热度: 2017年最新第三季度报告范文怎么写热度:恐吓单词怎么造句热度:路由器作为网际互联设备,是连接内部可信网络和外部非信任网络的枢纽节点,路由器的功能也越来越强,接入网络使得家庭和小型企业可以连接到某个互联网服务提供商,尽情的享受网络,那么你知道路由器pptp怎么设置吗?下面是店铺整理的一些关于路由器pptp设置的相关资料,供你参考。

路由器pptp设置的方法:配置--网对网模式网对网模式多用在总公司和分公司之间,网对网模式的一个优点就是内网电脑不用再配置拨号,只需要在路由器的服务端和客户端来配置就可以了。

本篇经验以NR2X6为例。

服务端配置1、进入路由器界面,在左侧导航栏处选择【】--【PPTP服务端】--【PPTP服务启用】,如图每个功能配置的意思可以选择界面右上角的【帮助】有详细的介绍可以作为参考,如图2、设置账号和密码详细设置说明如图,主要区分网对网的时候要填写对端的【网络地址】客户端配置1、进入路由器界面,在左侧导航栏处选择【】--【PPTP客户端】--【PPTP客户端启用】,如图配置配置完成以后在客户端状态会看到一条新添加的记录,如图测试两端是否能够互访:可以通过简单的命令ping一些对端双方的内网ip地址,如图能够ping通说明设置时成功的。

路由器pptp设置的方法:配置--点对网模式服务器配置点对网模式主要用在出差或者在家办公的环境,其服务器配置和网对网的配置是一样的,请参照上面网对网模式的服务器配置。

电脑上创建连接这里主要区分设置什么操作系统,现在我们常用的windows系统里面XP和win7系统的设置方法有所不同,这个大家可以参考xp和win7系统创建虚拟连接的方法,这里不再多说。

ORB305路由器与华为防火墙构建L2TP VPN配置指导手册

ORB305路由器与华为防火墙构建L2TP VPN配置指导手册一、服务器端(华为防火墙)设置:1.web登入防火墙并打开L2TP配置页面。

启用L2TP并应用。

3.新建L2TP组:3.1:填写“组名称”;组类型选择“LNS”;填写本地隧道名称;取消勾选“隧道密码认证”;认证域选择“default”;隧道关联安全域选择“untrust”。

认证方式选择“CHAP”。

地址池出下拉选择“新建地址池。

”存。

3.3新建用户:点击“对象-用户-default”。

场景选择L2TP/L2TP over IPsec即可。

在列表点击“新建用户”。

填写登录名和密码即可。

两次输入密码要一致。

不然无法保存。

输入后点击确定在页面最下方点击“应用”。

3.4新建安全策略:点击“策略-安全策略-安全策略-新建-新建安全策略”“any”;用户下拉选择“default”。

服务下拉选择“L2TP”;点击确定。

二、客户端配置:ORB305点击“网络-VPN-L2TP”:勾选“启用”;远端地址填写防火墙的公网IP地址;用户名密码填写在华为防火墙default 中添加的用户名及密码;认证类型选择“chap”;远端子网填防火墙下设备的子网地址及掩码。

保存并应用。

2.在“状态-VPN”查看VPN连接状态。

可以看到本地获得的ip是10.8.10.10(此IP地址下一步要用),远端ip是10.8.10.1。

ORB301点击“VPN功能-L2TP-L2TP客户端-”:勾选“启用”;服务器地址填写防火墙的公网IP地址;用户名密码填写在华为防火墙default 中添加的用户名及密码;认证类型选择“chap”;远端子网填防火墙下设备的子网地址及掩码。

保存并应用。

2.在“状态-VPN”查看VPN连接状态。

三、路由设置:点击“网络-路由-静态路由-新建”,新建一条静态路由:目的地址填写“192.168.2.0/24”,下一跳填写“10.8.10.10”。

防火墙L2TP VPN技术

1. 客户端通过NAS与VPDN网关建立隧道的方式。

这种方式将客户的PPP连接直接连到企业的网关上,目前可使用的协议有L2F与L2TP等。

其好处在于:对用户是透明的,用户只需要登录一次就可以接入企业网络,由企业网进行用户认证和地址分配,而不占用公共地址,用户可使用各种平台上网。

这种方式需要NAS 支持VPDN 协议,需要认证系统支持VPDN 属性,网关一般使用防火墙或VPN 专用服务器。

2. 客户端与VPDN 网关直接建立隧道的方式。

这种方式由客户机先建立与Internet的连接,再通过专用的客户软件(如Windows系统支持的L2TP客户端)与网关建立通道连接。

其好处在于:用户上网的方式和地点没有限制,不需ISP介入。

缺点是:用户需要安装专用的软件,受用户使用平台的限制,而且VPN维护难度较大。

PDF 文件使用 "pdfFactory Pro" 试用版本创建w 络自身的不足。

另外,L2TP协议还结合了L2F协议和PPTP协议的各自优点,成为IETF有关二层隧道协议的工业标准。

PDF 文件使用 "pdfFactory Pro" 试用版本创建w 幻灯片 8作为L2TP隧道的另一侧端点,是LAC的对端设备,是LAC进行隧道传输的PPP会话的逻辑终止端点。

远程拨号用户发起。

用户通过PSTN/ISDN接入NAS,获得访问Internet权限然后直接向远端LNS 服务器发起L2TP连接。

此时客户可直接向LNS发起通道连接请求,无需再经过一个单独的LAC设备。

LAC客户地址的分配由LNS来完成。

这种方式的L2TP协议允许移动用户直接发起L2TP隧道连接,要求移动用户安装VPDN的客户端软件,需要知道LNS的IP地址。

客户端软件可以是windows 自带的L2TP VPN拨号软件,也可以是华赛的secoway VPNClient。

此类组网适用于单人上网访问企业网。

各组件的工作如下:VPN Client: 首先获得公网地址,与LNS之间保持连通,向LNS发起建立隧道请求;LNS: 为用户分配私网地址,准许用户接入内部网络。

PPTP VPN配置指导

1.1.1 PPTP VPN 配置指导1.1.1.1 功能简介PPTP 是一种工业标准的Internet 隧道协议,功能大致和L2TP 协议类似,比如同样可以对网络数据流进行加密。

不过也有不同之处,比如L2TP 要求面向数据包的点对点连接,PPTP 要求网络为IP 网络;L2TP 使用多隧道,PPTP 使用单一隧道;L2TP 提供包头压缩、隧道验证,而PPTP 不支持。

1.1.1.2 网络拓扑某企业外部出差人员需要使用移动PC 接入PPTP_VPN ,能够通过公司公网地址(10.26.88.201/16)接入公司内网(172.16.1.2/24)访问资源。

172.16.1.2/24GW:172.16.1.110.26.199.210/16GW:10.26.0.11.1.1.101/24PCAPCBPPTP_VPN Tunnel外层:Src :10.26.199.210 Dst :10.26.88.201Src :1.1.1.101②①Dst :1.1.1.101③内层:Src :172.16.1.2 Dst :1.1.1.101④1.1.1.3 配置概览1.1.1.4 详细配置(1)访问:基本> 网络管理> 接口管理> 组网配置,配置接口参数(2)访问:基本> 网络管理> 网络对象> 安全域,配置安全域注意:template1接口必须加入安全域。

(3)访问:基本> 网络管理> 单播IPv4路由> 静态路由(配置静态路由),配置静态路由(4)访问:基本> 防火墙> NAT(源NAT),配置源NAT(5)访问:业务> VPN > PPTP(PPTP),配置PPTP(6)访问:基本> 防火墙> 包过滤策略(包过滤策略),配置包过滤策略说明:本案例包过滤策略允许所有数据包通过,现网中可依据真实环境对源、目的地址及服务进行精细化配置。

华为防火墙l2tp配置

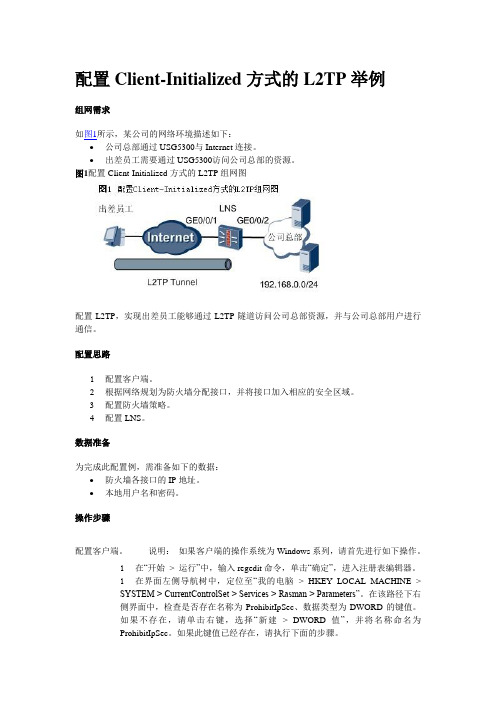

配置Client-Initialized方式的L2TP举例组网需求如图1所示,某公司的网络环境描述如下:•公司总部通过USG5300与Internet连接。

•出差员工需要通过USG5300访问公司总部的资源。

图1配置Client-Initialized方式的L2TP组网图配置L2TP,实现出差员工能够通过L2TP隧道访问公司总部资源,并与公司总部用户进行通信。

配置思路1配置客户端。

2根据网络规划为防火墙分配接口,并将接口加入相应的安全区域。

3配置防火墙策略。

4配置LNS。

数据准备为完成此配置例,需准备如下的数据:•防火墙各接口的IP地址。

•本地用户名和密码。

操作步骤配置客户端。

说明:如果客户端的操作系统为Windows系列,请首先进行如下操作。

1在“开始> 运行”中,输入regedit命令,单击“确定”,进入注册表编辑器。

1在界面左侧导航树中,定位至“我的电脑> HKEY_LOCAL_MACHINE >SYSTEM > CurrentControlSet > Services > Rasman > Parameters”。

在该路径下右侧界面中,检查是否存在名称为ProhibitIpSec、数据类型为DWORD的键值。

如果不存在,请单击右键,选择“新建> DWORD值”,并将名称命名为ProhibitIpSec。

如果此键值已经存在,请执行下面的步骤。

1选中该值,单击右键,选择“修改”,编辑DWORD值。

在“数值数据”文本框中填写1,单击“确定”。

1重新启动该PC,使修改生效。

此处以Windows XP Professional操作系统为例,介绍客户端的配置方法。

# 客户端主机上必须装有L2TP客户端软件,并通过拨号方式连接到Internet。

# 配置客户端计算机的主机名为client1。

# 创建L2TP连接。

1打开“我的电脑> 控制面板> 网络连接”,在“网络任务”中选择“创建一个新的连接”,在弹出的界面中选择“下一步”。

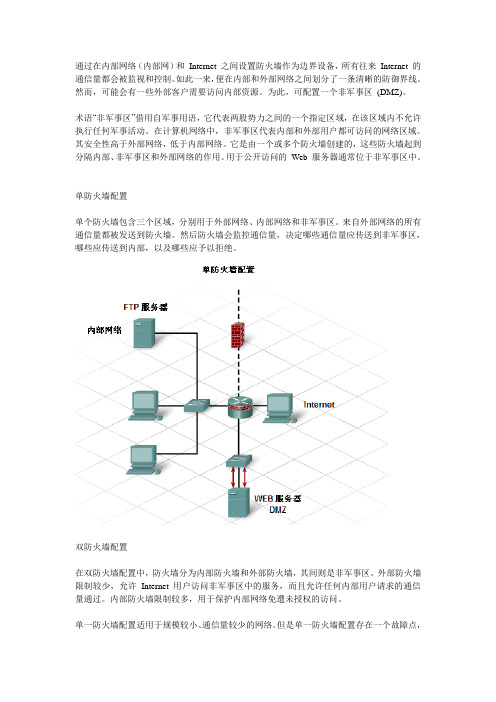

防火墙的使用

通过在内部网络(内部网)和Internet 之间设置防火墙作为边界设备,所有往来Internet 的通信量都会被监视和控制。

如此一来,便在内部和外部网络之间划分了一条清晰的防御界线。

然而,可能会有一些外部客户需要访问内部资源。

为此,可配置一个非军事区(DMZ)。

术语“非军事区”借用自军事用语,它代表两股势力之间的一个指定区域,在该区域内不允许执行任何军事活动。

在计算机网络中,非军事区代表内部和外部用户都可访问的网络区域。

其安全性高于外部网络,低于内部网络。

它是由一个或多个防火墙创建的,这些防火墙起到分隔内部、非军事区和外部网络的作用。

用于公开访问的Web 服务器通常位于非军事区中。

单防火墙配置单个防火墙包含三个区域,分别用于外部网络、内部网络和非军事区。

来自外部网络的所有通信量都被发送到防火墙。

然后防火墙会监控通信量,决定哪些通信量应传送到非军事区,哪些应传送到内部,以及哪些应予以拒绝。

双防火墙配置在双防火墙配置中,防火墙分为内部防火墙和外部防火墙,其间则是非军事区。

外部防火墙限制较少,允许Internet 用户访问非军事区中的服务,而且允许任何内部用户请求的通信量通过。

内部防火墙限制较多,用于保护内部网络免遭未授权的访问。

单一防火墙配置适用于规模较小、通信量较少的网络。

但是单一防火墙配置存在一个故障点,可能发生过载。

双防火墙配置更适合处理通信量较大的大型复杂网络。

许多家庭网络设备(例如集成路由器)往往包含多功能防火墙软件。

该防火墙一般具有网络地址转换(NAT)、状态封包侦测(SPI) 和IP、应用程序及网站过滤功能,同时还支持非军事区。

在集成路由器中,可设置简单的非军事区来允许外部主机访问内部服务器。

为此,必须在非军事区配置中为服务器指定静态IP 地址。

集成路由器会隔离以指定IP 地址为目的地址的通信量。

然后,该通信量会(而且仅会)转发到服务器连接到的交换端口。

所有其它主机仍受到防火墙保护。

启用非军事区时,以其最简单的形式为例,外部主机可访问服务器上的所有端口,例如80 (HTTP)、21 (FTP) 和110(电子邮件POP3)等。

PPTP协议

介绍PPTP协议的定义和作用PPTP(Point‑to‑Point Tunneling Protocol)是一种用于建立虚拟专用网络(VPN)连接的协议。

它被广泛应用于远程访问和安全通信场景中。

PPTP协议的主要目的是通过在公共网络上创建加密的隧道,实现远程用户与私有网络之间的安全通信。

PPTP协议的作用在于为远程用户提供一种安全、可靠且经济高效的方式,使他们能够远程连接到私有网络,并访问私有网络中的资源。

这种连接可以是通过Internet等公共网络实现的,使得用户无需在物理上与私有网络直接相连,而仍能享受到网络资源的便利。

PPTP协议的工作原理基于在公共网络上创建一条虚拟隧道,通过该隧道将用户的数据包封装和加密后传输。

这种封装和加密的过程保证了用户数据在传输过程中的安全性和完整性。

同时,PPTP协议还支持身份验证机制,确保只有经过授权的用户能够建立连接并访问私有网络资源。

PPTP协议具有易于配置和使用的特点,使得它成为广泛应用于企业和个人用户之间的VPN连接协议。

然而,需要注意的是,PPTP协议的安全性存在一些争议和漏洞,因此在一些对安全性要求较高的场景中,可能需要考虑其他更加安全的VPN协议替代方案。

虽然PPTP协议在安全性方面存在一些局限性,但在一些特定的应用场景下仍然具有实用性。

例如,对于一些简单的远程访问需求或者需要快速建立连接的临时应用,PPTP协议仍然可以是一种可行的选择。

总之,PPTP协议作为一种建立虚拟专用网络连接的协议,为用户提供了方便快捷的远程访问和安全通信方式。

然而,在实际应用中,需要根据具体的安全需求和场景特点,综合考虑PPTP协议的优点和局限性,选择合适的VPN协议来满足实际需求。

解释PPTP协议的工作原理PPTP(Point‑to‑Point Tunneling Protocol)协议是一种用于建立虚拟专用网络(VPN)连接的协议,它通过在公共网络上创建加密的隧道来实现安全通信。

PPTP协议工作原理 (2)

PPTP协议工作原理一、引言PPTP(Point-to-Point Tunneling Protocol)是一种用于虚拟专用网络(VPN)的网络协议,它允许远程用户通过公共网络(如互联网)安全地访问私有网络资源。

本协议旨在详细介绍PPTP协议的工作原理,包括协议的基本概念、通信过程以及数据传输的安全性。

二、协议概述PPTP协议是一种基于TCP/IP协议的VPN协议,它通过在公共网络上创建一个安全的隧道,实现远程用户与私有网络之间的连接。

PPTP协议使用了点对点隧道技术,将用户的数据包封装在IP包中,通过公共网络传输到目标网络,然后在目标网络上解封装并将数据包传递给目标主机。

三、通信过程1. 建立连接阶段a. 远程用户发起PPTP连接请求,向VPN服务器发送连接请求数据包。

b. VPN服务器收到连接请求后,进行身份验证和授权验证。

c. 如果验证通过,VPN服务器发送连接确认数据包给远程用户,建立连接。

2. 数据传输阶段a. 远程用户发送数据包给VPN服务器,数据包被封装在PPTP数据包中。

b. VPN服务器收到PPTP数据包后,解封装数据包,并将数据包传递给目标主机。

c. 目标主机处理数据包,并将响应数据包发送给VPN服务器。

d. VPN服务器将响应数据包封装在PPTP数据包中,通过隧道传输给远程用户。

e. 远程用户收到PPTP数据包后,解封装数据包,并处理响应数据。

四、数据传输安全性为了确保数据传输的安全性,PPTP协议采用了以下安全机制:1. 隧道加密:PPTP协议使用MPPE(Microsoft Point-to-Point Encryption)对隧道中的数据进行加密,保护数据的机密性。

2. 用户身份验证:在建立连接阶段,VPN服务器会对远程用户进行身份验证,确保只有经过授权的用户才能访问私有网络资源。

3. 数据完整性校验:PPTP协议使用MPPE对数据进行完整性校验,防止数据在传输过程中被篡改。

pptp 协议

pptp 协议PPTP协议。

PPTP(Point-to-Point Tunneling Protocol)是一种用于实现虚拟私人网络(VPN)的协议,它可以在公共网络上创建一个加密的通道,使得远程用户能够安全地访问私人网络资源。

PPTP协议是由微软公司、Ascend公司和其他公司共同开发的,它最早出现在Windows NT操作系统中。

PPTP协议的出现,使得远程接入私人网络变得更加简单和安全。

PPTP协议的工作原理是通过在公共网络上创建一个点对点的隧道,将数据进行封装和加密,然后在私人网络上进行解封和解密,从而实现远程用户与私人网络之间的安全通信。

在PPTP协议中,通信的双方分别是PPTP客户端和PPTP服务器,客户端通过拨号或者其他方式连接到服务器,然后建立一个PPTP隧道,通过这个隧道进行数据传输。

PPTP协议的优点之一是它的易用性,由于PPTP协议被广泛支持,因此在大多数操作系统中都可以找到PPTP客户端,用户只需要简单地配置一些参数,就可以快速地建立与PPTP服务器的连接。

另外,PPTP协议还具有较高的数据传输速度,这对于一些对速度要求较高的应用场景来说是非常重要的。

然而,PPTP协议也存在一些缺点,其中最主要的就是安全性问题。

由于PPTP协议使用的加密算法较为简单,因此容易受到攻击,特别是在今天的网络环境中,黑客和攻击者拥有更强大的计算能力和更先进的攻击技术。

因此,一些安全性要求较高的场景,比如企业内部网络和金融领域,通常不建议使用PPTP协议。

在实际应用中,PPTP协议通常会和其他协议结合使用,比如与L2TP协议结合使用,这样可以克服PPTP协议的一些安全性问题。

此外,一些厂商还会对PPTP协议进行一些定制化的改进,以提高其安全性和性能。

总的来说,PPTP协议作为一种实现VPN的协议,具有一定的优势和局限性,用户在选择使用时需要根据实际情况进行权衡和选择。

随着网络技术的不断发展,相信未来会有更多更先进的VPN技术出现,为用户提供更加安全、高效的网络通信解决方案。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DFL 系列防火墙PPTP 功能的使用

【课程星级】★★★☆☆【实验名称】DFL 系列防火墙PPTP 功能的使用【实验目的】使网络管理人员了解DFL 系列防火墙PPTP 功能的配置方法【背景描述】根据网络结构和应用的不同,VPN 可以分为三类,分别为:远程访问虚拟专网(Access VPN/也叫VPDN)、企业内部虚拟专网(Intranet VPN)和扩展型企业内部虚拟专网(Extranet VPN),下面我们重点看一下远程访问VPN。

远程访问VPN又称VPDN(Virtual Private Dialup Network),这种方式的VPN解决了出差员工在异地访问企业内部私有网的问题,提供了身份验证授权和计费的功能,这对于流动性很大的出差员工和分布广泛的客户来说是很有意义的。

下面我们就来利用PPTP协议在DFL系列防火墙上配置远程访问VPN

【实验拓扑】

墙接入到Internet 中。

添加IP 地址:

以上就完成了在防火墙上PPTP 的设置,接下来在远程用户的计算机上需要进行一些设置,才能通过防火墙访问到内网所提供的服务。

远程VPN 客户端可以与企业内部计算机通信:

在内网上开启web 服务器以后,也可以从VPN 客户端直接访问此web 服务器:

【注意事项】由于防火墙采用的是面向对象的配置方法,建立了某项参数以后,可以在配置中多次引用这项参数。

例如IP 地址,用户数据库等。

在此实验中建立了许多参数,在配置

的过程中一定要注意所引用的参数的选择,以免选择错误的参数。