H3C 虚拟防火墙技术白皮书v1[1].0

VMware虚拟SAN(vSAN)技术白皮书说明书

Ready NodesVMWare Virtual SANVMware's Virtual SAN (vSAN) brings performance, low cost and scalability to virtual cloud deployments running on HPE hardware. An issue the cloud deployment model raises is the problem of adequate storage performance to virtual instances. Spinning disks and limited bandwidth networks lower IO rates over local drives. VMware’s solution to this is vSAN, which adds a temporary local storage “instance” in the form of a solid-state drive to each server. vSAN extends the concept of local instance storage to a shareable storage unit in each HPE server, where additionally, the data can be accessed by other servers over a LAN. The benefits of VSAN include:• Increased performance due to local server access to Flash storage• Lower infrastructure cost by removing the need for networked storage appliances • Highly scalable --simply add more servers to increase storage • Eliminate boot storms since data is stored locally• Unified management --no storage silo versus server silo separation problemsMellanox 10/25G Ethernet interconnect solutions enable unmatched competitive advantages in VMware environments by increase efficiency of overall server utilization and eliminating I/O bottleneck to enable more virtual machines per server, faster migrations and speed access to storage. Explore this reference guide to learn more about how Mellanox key technologies can help improve efficiencies in your vSAN environment. Higher Efficiency RoCE CertifiedWithout Offloads With Mellanox Offloads Efficient Hardware OffloadsA variety of new workloads and technologies areincreasing the load on CPU utilization. Overlay networks protocols, OVS processing, access to storage and others are placing a strain on VMware environments. High performance workloads require intensiveprocessing which can waste CPU cycles, and choke networks. The end result is that application efficiency is limited and virtual environments as a whole become inefficient. Because of these challenges, data center administrators now look to alleviate CPU loads by implementing intelligent network components that can ease CPU strain, increase network bandwidth and enable scale and efficiency in virtual environments.Mellanox interconnects can reduce the burden byoffloading many networking tasks, thereby freeing CPU resources to serve more VMs and process more data. Side-by-side comparison shows over a 70% reduction in CPU resources and a 40% improvement in bandwidth.Reduce CPU OverheadvSphere 6.5, introduced Remote Direct Memory Access over Converged Ethernet (RoCE). RoCE allows direct memory access from one computer to another without involving the operating system or CPU. The transfer of data is offloaded to a RoCE-capable adapter, freeing the CPU from the data transfer process and reducing latencies. For virtual machines a PVRDMA (para-virtualized RDMA) network adapter is used tocommunicate with other virtual machines. Mellanox adapters are certified for both in vSphere.Without Offloads With OffloadsRoCE dramatically accelerates communication between two network endpoints but also requires a switch that is configured for lossless traffic. RoCE v1 operates overlossless layer 2 and RoCE v2 supports layer 2 and layer 3. To ensure a lossless environment, you must be able to control the traffic flows. Mellanox Spectrum switchessupport Priority Flow Control (PFC) and Explicit Congestion Notification (ECN) which enables a global pause across the network to support RDMA. Once RoCE is setup onvSphere close-to-local, predictable latency can be gained from networked storage along with line-rate throughput and linear scalability. This helps to accommodate dynamic, agile data movement between nodes.HPE StoreFabric M-series and Mellanox ConnectX adapter solutions for VMWareProven PerformanceRDMA for vSAN and Ne x t-Gen StorageRDMA (Remote Direct Memory Access) allows two system to connect sub-OS directly to memory without requiring CPU cycles. This enables high bandwidth, increased IOPS, and low latencyconnectivity, which accelerates workloads running on parallel systems better than traditional TCP/IP connectivity.RDMA benefits to vSAN clusters include:•Improved app performance•Improved resync/rebuild/rebalance time •NVMe-oF technology enablement •Better VM consolidation•Improves cloning and vMotion operations times •Faster metadata updates across vSAN hostsMellanox End-to-End vSAN SolutionHyperconvergedReduce CapExHypeconverged deployments, like HPE SimpliVity and HPESynergy, are a demandingenvironment for networkinginterconnects. These consist ofthree software components: compute virtualization, storage virtualization and management, in which all three require an agile and responsive network.Deploying on 25G networks, like offered with Mellanox ConnectX adapters, assists with offload capabilities to optimizeperformance and availability of synchronization and replication ofvirtualized workloads .CapEx Analysis: 10G vs 25G Mellanox adapters and switchesaccelerate VM resources to improveperformance, enhance efficiency and provide high-availability and are a must-have feature for any VMware and hyperconverged environment. Deployment ConfigsEthernet AdaptersNetwork ManagementHPE vSAN Ready node AF-86x HPE 640FLR-SFP2810/25 2p ConnectX-4Lx(included in ReadyNode bundle)Just Add HPE StoreFabric M-series ToR 2x HPE StoreFabric SN2010M18 x 10/25G SFP + 4 x 40/100G QSFP up ½ width ToR switch means Full HA in 1UvSAN vSphere VMVMVMVMVMVM VM3x HPE DL380 Gen10 with SAS Exp.36x 32GB DDR415x HPE 1.6TB SAS WI SFF SSD 75x HPE 3.2TB SAS MU SFF SSD3x HPE Smart Array P816-a Gen10 12G 3c Dual 8GB microSD USB kitSKU: DL380Gen10_Expander_SAS_AF8-1HPE vSAN ReadyNode RAUp to 80TB in 7U including ToR▪Enable near-native performance for VMs thru stateless offloads▪Extend hardware resources w/ ROCE (RDMA over converged Ethernet)▪Accelerate virtualized networks with VXLAN, GENEVE & NVGRE▪Align network services with compute services for multitenant network supportHPE 640SFP282p 10/25G Ethernet HPE 842QSFP281p 100G EthernetHPE Smart Fabric Orchestrator ▪Visibility –topology view + in-band activity monitoring▪Automation –template based deployment and self healing▪Compliance –Interop validation with HPE SPOCK▪Reports –Fabric Reports + Ad-hoc reportingMonitoring▪Performance monitoring ▪Health monitoring ▪Detailed telemetry ▪Alerts and notificationsThere are over 20 HPE vSAN ReadyNodes with Mellanox Adapters, including:RDMARDMAVMWare vSAN works BEST on Mellanox RDMA enabled adapters and switches•DL380Gen10_All_NVMe_AF4 –1•DL380Gen10_All_NVMe_AF4 –2•DL360Gen10_SAS_AF4 –1•DL380Gen10_SAS_AF4 –1•DL380Gen10_All_NVMe_AF6 –1•DL380Gen10_All_NVMe_AF6 -2•DL360Gen10_SAS_AF6 -1•DL380Gen10_SAS_AF6 –1•DL360Gen10_SAS_AF8 –1•DL380Gen10_All_NVMe_AF8 –1•DL380Gen10_All_NVMe_AF8 –2•DL380Gen10_Expander_SAS_AF8 -1•DL360Gen10_SAS_HY2-1•DL380Gen10_SAS_HY2 -1。

H3C_UniServer_R4900_G5技术白皮书

H3C UniServer R4900 G5技术白皮书目录1 概述 (1)1.1 产品特点 (2)1.1.1 更高的性能和安全特性 (2)1.1.2 更灵活的存储和更高的I/O性能 (2)1.1.3 直观、可配置的管理系统 (3)1.1.4 卓越的服务器体验 (3)1.1.5 更加的低碳环保 (3)1.1.6 定制化服务 (4)1.2 拓扑图 (4)2 机型介绍 (5)2.1 机箱外观介绍部件 (6)2.2 前面板 (8)2.2.1 前面板组件 (8)2.2.2 指示灯和按钮 (11)2.2.3 接口 (12)2.3 后面板 (12)2.3.1 后面板组件 (12)2.3.2 后面板指示灯 (13)2.3.3 接口 (14)2.4 主板 (14)2.4.1 主板布局 (15)2.4.2 系统维护开关 (16)2.4.3 DIMM插槽 (17)2.5 硬盘 (18)2.5.1 硬盘编号 (18)2.5.2 硬盘指示灯 (20)2.6 硬盘背板 (21)2.6.1 前置8SFF SAS/SATA硬盘背板 (21)2.6.2 前置8SFF UniBay硬盘背板 (22)2.6.3 前置8LFF SAS/SATA硬盘背板 (23)2.6.4 前置12LFF SAS/SATA硬盘背板 (23)2.6.5 前置12LFF UniBay硬盘背板(8SAS/SATA+4UniBay) (24)i2.6.6 前置12LFF UniBay硬盘背板(4SAS/SATA+8UniBay) (25)2.6.7 前置12LFF UniBay硬盘背板 (26)2.6.8 前置25SFF UniBay硬盘背板 (26)2.6.9 中置4LFF SAS/SATA硬盘背板 (27)2.6.10 中置4SFF UniBay硬盘背板 (28)2.6.11 后置2LFF SAS/SATA硬盘背板 (29)2.6.12 后置4LFF SAS/SATA硬盘背板 (29)2.6.13 后置2SFF SAS/SATA硬盘背板 (30)2.6.14 后置2SFF UniBay硬盘背板 (30)2.6.15 后置4SFF SAS/SATA硬盘背板 (31)2.6.16 后置4SFF UniBay硬盘背板 (32)2.6.17 后置2UniBay硬盘背板(适配OCP3.0转接模块) (32)2.7 Riser卡 (33)2.7.1 RC-1FHFL-R3-2U-G5 (33)2.7.2 RC-2FHFL-R3-2U-G5 (34)2.7.3 RC-2HHHL-R3-2U-G5 (35)2.7.4 RC-2HHHL-R4-2U-G5 (35)2.7.5 RC-3FHFL-2U-G5 (36)2.7.6 RC-3FHFL-2U-MH-G5 (37)2.7.7 RC-3FHFL-2U-SW-G5 (37)2.7.8 RC-5HHHL-R5-2U-G5 (39)2.7.9 RC-Redriver-2U-G5 (40)2.7.10 RC-Redriver-R3-2U-G5 (41)2.7.11 PCA-R4900-4GPU-G5(0231AFT5) (42)2.8 OCP转接模块 (43)2.9 LCD可触摸智能管理模块 (43)2.10 风扇 (44)2.11 PCIe slot (45)2.12 服务器B/D/F信息 (46)2.13 部件安装准则及相关信息 (46)2.13.1 CPU (46)2.13.2 内存 (47)2.13.3 SAS/SATA硬盘 (47)2.13.4 NVMe硬盘 (47)2.13.5 SATA M.2 SSD卡 (48)2.13.6 SD卡 (48)ii2.13.7 Riser卡与PCIe卡 (48)2.13.8 存储控制卡及掉电保护模块 (52)2.13.9 NVMe VROC模块 (54)2.13.10 网卡 (55)2.13.11 GPU卡 (55)2.13.12 电源模块 (55)2.13.13 风扇 (56)3 产品规格 (57)3.1 技术规格 (57)3.2 服务器工作温度宣称 (57)4 部件兼容性 (59)4.1 CPU (59)4.2 内存 (59)4.3 存储 (66)4.4 I/O扩展 (74)4.5 支持的操作系统和软件 (74)5 智能管理规格 (75)6 维保 (78)7 通过的认证 (79)iii1 概述H3C UniServer R4900 G5(下文简称R4900 G5)是新华三技术有限公司(下文简称H3C)基于Intel新一代Whitley平台所开发的新一代2U2路机架式服务器。

H3C SecCenter 解决方案技术白皮书 V1.1

SecCenter解决方案技术白皮书Hangzhou H3C Technology Co., Ltd.杭州华三通信技术有限公司All rights reserved版权所有侵权必究目录1 商业用户网络对于安全管理的需求 (5)2 安全管理技术方案比较 (6)3 H3C安全管理中心解决方案 (7)3.1 安全管理中心基本思路 (7)3.2 解决方案特点 (8)3.3 典型组网图 (9)4 系统主要技术特性分析 (10)4.1 不同种类的安全设备支持 (10)4.2 企业安全分析 (11)4.3 网络架构 (12)4.4 安全拓扑和可视化威胁 (12)4.5 监控&事件关联 (13)4.6 安全管理报告 (15)4.7 可升级日志管理 (15)4.8 搜索分析 (15)5 总结和展望 (16)6 参考文献 (16)7 附录 (16)Figure List 图目录图1 典型组网图 (10)图2 安全管理添加到网络和应用管理 (11)图3 SecCenter支持单独配置和分布式配置 (12)图4 基于拓扑的实时威胁可视化下拉菜单 (13)图5 监控仪表盘展示了一个实时的全部安全状态的一部分 (14)SecCenter解决方案技术白皮书关键词:SecCenter、安全管理、事件、日志、搜索摘要:本文档对于SecCenter安全管理中心的解决方案进行了介绍。

描述了用户对于安全管理中心的需求,各种方案的比较。

介绍了H3C推出解决方案的技术特点、组网图、主要技术分析等。

缩略语清单:1 商业用户网络对于安全管理的需求一个公司只是注重在物理上对网络安全的投资是远远不够的,即使安全防范再严密的网络,也会有可能有破坏性漏洞的产生。

据估计在世界范围内由攻击造成的经济损失已经由1997 年的33 亿美元上升到2003 年的120亿美元。

这个数字还在快速上升。

另外,为了满足政府规范要求,需要执行安全审计流程。

如果不能满足政府的规范要求,除了有可能被高额的罚款以外,还有可能触犯法律,面临刑事诉讼。

H3C防火墙双机热备虚拟防火墙

防火墙概述

流与会话

流(Flow),是一种单方向旳概念,根据 报文所携带旳三元组或者五元组唯一标识

会话(Session),是一种双向旳概念,一 种会话一般关联两个方向旳流,一种为会 话发起方(Initiator),另外一种为会话 响应方(Responder)。经过会话所属旳任 一方向旳流特征都能够唯一拟定该会话以 及方向

防火墙双机热备和虚墙

目录

防火墙概述 防火墙双机热备 虚拟防火墙

目录

防火墙双机热备 虚拟防火墙

防火墙概述

安全区域

安全区域是防火墙区别于一般网络设备旳基本特征 之一。以接口为边界,按照安全级别不同将业务提 成若干区域,防火墙旳策略(如域间策略、攻击防 范等)在区域或者区域之间下发

接口只有加入了业务安全区域后才会转发数据

虚拟防火墙

v5平台虚拟防火墙

创建vd,并加入组员接口 创建vd内旳安全域并配置域间策略 配置VPN 实例与接口关联 配置VRF 路由转刊登

虚拟பைடு நூலகம்火墙

v7平台虚拟防火墙

创建context,并加入组员接口 开启并登陆context 配置安全域及域间策略 配置互联地址及路由

防火墙概述

其他安全特征

• 域间策略(包过滤策略,对象策略) • ASPF(Advanced StatefulPacket Filter,高级状态包过滤) • ALG • 攻击检测与防范(Smurf单包攻击,SYN flood攻击等)

目录

防火墙概述

虚拟防火墙

防火墙双机热备

对网络可靠性旳要求越来越高,确保网络旳不 间断传播,在这些业务点上假如只使用一台设备, 不论其可靠性多高,系统都必然要承受因单点故障 而造成网络业务中断旳风险

华为USG6000系列防火墙产品技术白皮书(总体)

华为USG6000系列防⽕墙产品技术⽩⽪书(总体)华为USG6000系列下⼀代防⽕墙技术⽩⽪书⽂档版本V1.1发布⽇期2014-03-12版权所有? 华为技术有限公司2014。

保留⼀切权利。

⾮经本公司书⾯许可,任何单位和个⼈不得擅⾃摘抄、复制本⽂档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本⽂档提及的其他所有商标或注册商标,由各⾃的所有⼈拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本⽂档中描述的全部或部分产品、服务或特性可能不在您的购买或使⽤范围之内。

除⾮合同另有约定,华为公司对本⽂档内容不做任何明⽰或暗⽰的声明或保证。

由于产品版本升级或其他原因,本⽂档内容会不定期进⾏更新。

除⾮另有约定,本⽂档仅作为使⽤指导,本⽂档中的所有陈述、信息和建议不构成任何明⽰或暗⽰的担保。

华为技术有限公司地址:深圳市龙岗区坂⽥华为总部办公楼邮编:518129⽹址:/doc/38e0646559eef8c75fbfb3f8.html客户服务邮箱:ask_FW_MKT@/doc/38e0646559eef8c75fbfb3f8.html 客户服务电话:4008229999⽬录1 概述 (1)1.1 ⽹络威胁的变化及下⼀代防⽕墙产⽣ (1)1.2 下⼀代防⽕墙的定义 (1)1.3 防⽕墙设备的使⽤指南 (2)2 下⼀代防⽕墙设备的技术原则 (1)2.1 防⽕墙的可靠性设计 (1)2.2 防⽕墙的性能模型 (2)2.3 ⽹络隔离 (3)2.4 访问控制 (3)2.5 基于流的状态检测技术 (3)2.6 基于⽤户的管控能⼒ (4)2.7 基于应⽤的管控能⼒ (4)2.8 应⽤层的威胁防护 (4)2.9 业务⽀撑能⼒ (4)2.10 地址转换能⼒ (5)2.11 攻击防范能⼒ (5)2.12 防⽕墙的组⽹适应能⼒ (6)2.13 VPN业务 (6)2.14 防⽕墙管理系统 (6)2.15 防⽕墙的⽇志系统 (7)3 Secospace USG6000系列防⽕墙技术特点 (1)3.1 ⾼可靠性设计 (1)3.2 灵活的安全区域管理 (6)3.3 安全策略控制 (7)3.4 基于流会话的状态检测技术 (9)3.5 ACTUAL感知 (10)3.6 智能策略 (16)3.7 先进的虚拟防⽕墙技术 (16)3.8 业务⽀撑能⼒ (17)3.9 ⽹络地址转换 (18)3.10 丰富的攻击防御的⼿段 (21)3.11 优秀的组⽹适应能⼒ (23)3.12 完善的VPN功能 (25)3.13 应⽤层安全 (28)3.14 完善的维护管理系统 (31)3.15 完善的⽇志报表系统 (31)4 典型组⽹ (1)4.1 攻击防范 (1)4.2 地址转换组⽹ (2)4.3 双机热备份应⽤ (2)4.4 IPSec保护的VPN应⽤ (3)4.5 SSL VPN应⽤ (5)华为USG6000系列下⼀代防⽕墙产品技术⽩⽪书关键词:NGFW、华为USG6000、⽹络安全、VPN、隧道技术、L2TP、IPSec、IKE摘要:本⽂详细介绍了下⼀代防⽕墙的技术特点、⼯作原理等,并提供了防⽕墙选择过程的⼀些需要关注的技术问题。

H3C CDP技术白皮书

H3C CDP技术白皮书Huawei-3Com Technology Co., Ltd.华为3Com技术有限公司All rights reserved版权所有侵权必究声明Copyright © 2006 杭州H3C及其许可者版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、Aolynk、、IRF、H3Care、、Neocean、、TOP G、SecEngine、SecPath、COMWARE、VVG、V2G、V n G、PSPT、NetPilot、XGbus均为杭州H3C的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

修订记录版本描述作者日期2006年8月22日 1.00 初稿完成秦祖福2006年9月05日 1.01 根据评审意见进行修改秦祖福目录第1章引言 (8)1.1 企业面临的挑战 (8)1.1.1 数据安全 (8)1.1.2 业务连续 (8)1.1.3 “软错误”的恢复 (8)1.2 传统灾备面临的挑战 (9)1.3 CDP让灾备发新芽 (10)第2章CDP技术概述 (11)2.1 CDP的定义 (11)2.2 CDP的特点及技术优势 (11)2.3 CDP的关键技术 (13)2.3.1 基准参考数据模式 (13)2.3.2 复制参考数据模式 (14)2.3.3 合成参考数据模式, (14)2.3.4 三种模式比较 (15)2.4 CDP的实现模式 (15)2.4.1 基于应用实现持续数据保护 (16)2.4.2 基于文件实现持续数据保护 (16)2.4.3 基于数据块实现持续数据保护 (16)第3章H3C CDP技术介绍 (17)3.1 H3C CDP技术核心理念 (17)3.1.1 以快速恢复生产为前提的服务器完整保护 (17)3.1.2 有效降低数据丢失风险 (17)3.1.3 确保数据库恢复的完整性 (17)3.1.4 SAN级别的服务器保护 (17)3.1.5 备份数据立即检查及还原验证 (18)3.1.6 让关键业务先恢复正常运行再进行修复 (18)3.1.7 从本地服务器保护立即扩大为远程容灾 (18)3.2 NeoStor数据管理平台CDP技术 (18)3.2.1 NeoStor 数据管理平台-核心服务 (19)3.2.2 NeoStor 数据管理平台-Client Agents (23)第4章H3C CDP方案介绍 (26)4.1 H3C CDP解决方案特色 (26)4.1.1 服务器完整保护 (26)4.1.2 数据库恢复保障 (26)4.1.3 系统运行快速恢复 (26)4.1.4 直接升级远程机制 (26)4.2 本地CDP方案 (27)4.3 远程CDP方案 (28)4.3.1 阶段一:灾难发生前 (29)4.3.2 阶段二:灾难发生时 (30)4.3.3 阶段三:灾难发生后 (31)第5章结束语 (32)第6章附录 (33)插图目录图2-1 持续数据保护与传统数据保护技术在实施数据保护时的间隔比较 (12)图2-2 基准参考数据模式 (14)图2-3 复制参考数据模式 (14)图2-4 合成参考数据模式 (15)图3-1 COFW技术 (20)图3-2 远程复制 (21)图3-3 自适应复制 (22)图3-4 DiskSafe数据保护 (23)图4-1 本地CDP方案 (27)图4-2 远程CDP方案 (29)H3C CDP技术白皮书关键词:CDP摘要:本文档在全面分析CDP技术现状的基础上,阐述了华为3Com公司的CDP技术以及CDP方案。

SecPath虚拟防火墙技术白皮书

SecPath 虚拟防火墙技术白皮书关键词:虚拟防火墙MPLS VPN摘要:本文介绍了H3C 公司虚拟防火墙技术和其应用背景。

描述了虚拟防火墙的功能特色,并介绍了H3C 公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。

缩略语清单:目录1 概述 (3)1.1 新业务模型产生新需求 (3)1.2 新业务模型下的防火墙部署 (3)1.2.1 传统防火墙的部署缺陷 (3)1.2.2 虚拟防火墙应运而生 (4)2 虚拟防火墙技术 (5)2.1 技术特点 (5)2.2 相关术语 (6)2.3 设备处理流程 (7)2.3.1 根据入接口数据流 (7)2.3.2 根据Vlan ID数据流 (7)2.3.3 根据目的地址数据流 (8)3 典型组网部署方案 (8)3.1 虚拟防火墙在行业专网中的应用 (8)3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一 (9)3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二 (10)3.1.3 虚拟防火墙提供对VPE的安全保护 (10)3.2 企业园区网应用 (11)4 总结 (12)1 概述1.1 新业务模型产生新需求目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。

企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。

现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。

有的企业已经达到甚至超过了IT-CMM3 的级别,开始向IT-CMM4 迈进。

另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。

各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA 和数据中心等。

由于SOX 等法案或行政规定的颁布应用,各企业或机构对网络安全的重视程度也在不断增加。

对企业重点安全区域的防护要求越来越迫切。

因此,对企业信息管理人员来说,如何灵活方便的实现企业各业务部门的安全区域划分和安全区域之间有控制的互访成为其非常关注的问题。

Hillstone虚拟防火墙技术解决方案白皮书

图1 使用虚拟防火墙进行业务灵活扩展在传统数据中心方案中,业务服务器与防火墙基本上是一对一配比。

因此,当业务增加时,用户需要购置新的防火墙;而当业务减少时,对应的防火墙就闲置下来,导致投资浪费。

虚拟防火墙技术以其灵活可扩展的特性帮助用户保护投资,用户可以随时根据业务增减相应的虚拟防火墙。

同时,通过使用虚拟防火墙的CPU资源虚拟化技术,数据中心还可以为客户定量出租虚拟防火墙,例如,可以向某些客户出租10M吞吐量的虚拟防火墙,而向另一些客户出租100M吞吐量的虚拟防火墙。

Hillstone 的虚拟防火墙功能简称为VSYS ,能够将一台物理防火墙在逻辑上划分成多个虚拟防火墙,每个虚拟防火墙系统都可以被看成是一台完全独立的防火墙设备,拥有独立的系统资源,且能够实现防火墙的大部分功能。

每个虚拟防火墙系统之间相互独立,不可直接相互通信。

不同型号的Hillstone 物理防火墙设备支持的最大VSYS 个数不同,支持License 控制的VSYS 个数的扩展。

数据中心业务类型多种多样,需要使用的防火墙策略也不同。

例如,DNS 服务器需要进行DNS Query Flood 攻击防护,而HTTP 服务器则需要进行HTTP Get Flood 攻击防护。

虚拟防火墙的划分能够实现不同业务的专属防护策略配置。

同时,CPU 资源虚拟化可隔离虚拟防火墙之间的故障,当单个虚拟防火墙受到攻击或资源耗尽时,其它虚拟防火墙不会受到影响,这样就大大提升了各业务的综合可用性。

图2使用虚拟防火墙进行业务隔离Hillstone 虚拟防火墙功能包含以下特性:■ 每个VSYS 拥有独立的管理员■ 每个VSYS 拥有独立的安全域、地址簿、服务簿等■ 每个VSYS 可以拥有独立的物理接口或者逻辑接口■ 每个VSYS 拥有独立的安全策略■每个VSYS 拥有独立的日志1.2 业务隔离,互不影响3.2 专有对象与共享对象系统在没有配置任何虚拟防火墙时,只有一个逻辑的防火墙系统,称为根虚拟系统(根VSYS ),所有的系统资源都被根VSYS 所使用(不只是硬件资源)。

H3C开放云网络解决方案v1.0

二层亏联

• 数据中心服务器网络互联 (简称DCI)。在不同的数 据中心间构建一个跨数据中 心的大二层网络(VLAN), 满足多中心之间的计算集群、 迁移、扩展需求

SAN亏联

• 后端存储网络互联。借助传 输技术(DWDM、SDH等) 实现主中心和灾备中心间磁 盘阵列的数据复制

2010

标准提出

2009

1.1 1.2

Draft 1.8

2011 16

16

H3C — 全方位的开放合作

用户定制 方案

华胜天成

天云

互联网

企业

东软

系统集成 方案

电信集成

H3C

行业定制 方案

运营商

政府

浪潮

基础架构 解决方案

HP

曙光

17

H3C 于计算整体解决方案

VEB VEPA

Multi

channel

ER-Edge Relay

Port

extender

物理服务器

物理交换机

28

EVB标准进展及H3C支持情冴

VEPA 802.1 Qbg 标准技术联盟领导者:

VM VM VM

传统vSwitch

VEPA解决之道

VM VM VM

虚拟交换机 (CPU仿真)

13

H3C于战略

与注网络

推劢标准

开放合作

14

14

H3C — 与注所以与业

与注

与利

• 通信行业人均拥有量第一

与业

性能

Spirent:是目前已知的核心交换机转发 性能的最高成绩

技术

• 4×IRFII技术全球领先

TCO

H3C安全产品手册(2016-03-02)

●支持安全ONE平台(SOP)。采用 创新的基于容器的虚拟化技术实现了真 正意义上的虚拟防火墙:

◎SOP之间实现了基于进程的真正相互 隔离;

◎SOP通过统一的OS内核可以对系统的 静态及动态的资源进行细粒度的划分;

◎SOP数量可以按照系统需求的变化动 态调整;

◎SOP能力可以根据用户需求动态的进 行调整。

电信级设备高可靠性

●采用H3C公司拥有自主知识产权的软、硬件平台。产品应用 从大中型企业用户到各大电信运营商,经历了多年的市场考验;

●支持状态1:1热备功能,支持Active/Active和Active/ Backup两种工作模式,实现负载分担和业务备份;

●支持状态N:N热备功能,实现负载分担和业务备份,大幅提 高系统可靠性。

H3C Blue Valley网络内容缓存系统

103

104

安全管理平台

H3C SecPath云网站安全监测中心

104

H3C iMC SSM安全业务管理

Overlay技术白皮书

Copyright © 2014 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

目录

1 概述 ······························································································································1 1.1 产生背景 ·····················································································································1 1.2 技术优点 ·····················································································································2

虚拟机规模受网络规格限制 在大二层网络环境下,数据流均需要通过明确的网络寻址以保证准确到达目的地,因此网络设

备的二层地址表项大小(即 MAC 地址表),成为决定了云计算环境下虚拟机的规模上限,并且因为 表项并非百分之百的有效性,使得可用的虚机数量进一步降低。特别是对于低成本的接入设备而言, 因其表项一般规格较小,限制了整个云计算数据中心的虚拟机数量,但如果其地址表项设计为与核 心或网关设备在同一档次,则会提升网络建设成本。虽然核心或网关设备的 MAC 与 ARP 规格会随 着虚拟机增长也面临挑战,但对于此层次设备能力而言,大规格是不可避免的业务支撑要求。减小 接入设备规格压力的做法可以是分离网关能力,如采用多个网关来分担虚机的终结和承载,但如此 也会带来成本的巨幅上升。

华三:虚拟防火墙解决方案

9

虚拟防火墙组网图

通过不同的物理接口,或者通过各逻辑接口来识别VLAN,划分不同的虚拟防火 墙,满足在一台防火墙上实现不同的策略、路由、管理等功能的需求

SecPath防火墙

10

SecPath虚拟防火墙规格及特点

电力调度数据网

PE CE

MPLS

PE VFW SecPath 1800F CE 地调

SecPath 1800F VFW

CE 省中心

VFW

CE

县调 15

虚拟防火墙市场机会点

3、金融行业

在银行网络中,也较多的采用MPLS VPN组网。从银行总行到各省分行、支行等各分支机构,采用不 同的VPN隔离。在各PE与CE设备之间,部署一台SecPath1800F防火墙,采用虚拟防火墙技术,可以 对各分支机构的访问做安全控制,每个VPN分配一个虚拟防火墙,配置不同的安全策略,互相之间不 影响,避免MPLS VPN中IP地址重叠的问题,并且可以对VPN灵活的增加或删除。

21

友商竞争分析—Cisco

Cisco

Ø Cisco PIX/FWSM/ASA均支持虚拟防火墙 ØPIX515E、525、525支持虚拟防火墙,其他型号不支持,并且需要升级至7.0版本,7.0 需要另付费购买 ØCisco 6500交换机/7600路由起防火墙模块FWSM最多可支持256个虚拟防火墙 ØCisco Network-Based Security Service,核心是通过将安全服务和MPLS VPN功能集 成起来,使得76路由器成为IPSec集成器、虚拟防火墙设备和PE设备的集成

电子政务网

MPLS

PE SecPath 1800F

VFWLeabharlann VFWVFWCE

H3C SecPath F100系列防火墙01-入门配置指导-基本配置

• 配置 NAT 静态转换

nat static local-ip [ vpn-instance local-name ] global-ip [ vpn-instance global-name ]

• 使配置在接口上生效

nat outbound static

nat outbound [ acl-number ] [ address-group group-number [ vpn-instance vpn-instance-name ] [ no-pat ] ] [ track vrrp virtual-router-id ]

目录

1 基本配置 ············································································································································ 1-1 1.1 概述 ···················································································································································1-1 1.2 通过Web方式进行设备基本配置 ·······································································································1-1 1.3 通过命令行方式进行设备基本配置 ····································································································1-8 1.4 业务配置说明·····································································································································1-9

H3C SeerEngine-DC Underlay自动化运维技术白皮书-V1.0

H3C SeerEngine-DCUnderlay自动化运维技术白皮书Copyright © 2020 新华三技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

除新华三技术有限公司的商标外,本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

本文档中的信息可能变动,恕不另行通知。

目录1 概述 (1)1.1 产生背景 (1)1.2 技术优点 (1)2 Underlay自动化上线 (1)2.1 概念介绍 (1)2.1.1 网络层级 (1)2.1.2 Fabric (2)2.1.3 设备角色 (2)2.1.4 设备类型 (3)2.1.5 自动化模板 (3)2.1.6 设备配置模板 (3)2.1.7 设备清单 (4)2.1.8 白名单 (4)2.1.9 精细配置 (4)2.1.10 TFTP服务 (4)2.1.11 DHCP server (4)2.1.12 版本库 (4)2.1.13 自动化上线地址池 (5)2.1.14 管理网地址池 (5)2.2 运行机制 (5)2.2.1 配置流程 (5)2.2.2 运行流程 (5)3 设备维护 (8)3.1 设备版本升级 (8)3.1.1 版本库管理 (8)3.1.2 升级流程 (8)3.2 设备备份和替换 (9)3.2.1 设备备份 (9)3.2.2 设备替换 (9)i4 典型组网应用 (9)4.1 自动化上线预配置 (9)ii1 概述1.1 产生背景当前由云、网络、终端组成的IT基础架构正经历着巨大的技术变革,传统终端向智能化、移动化演进,传统IT架构也向云迁移,实现计算资源的弹性扩张、随需交付、应需而动。

在此环境下,传统的一种应用一种架构的数据中心烟囱式架构,系统的可扩展性差、普适性差,已经不适用于云业务的部署要求。

必须要对现有的IT基础架构进行变革,打通网络平台、云管理平台以及终端平台的界限,使整个IT系统成为一个融合架构,使其能够承载所有应用。

VSF(虚拟交换框架)技术白皮书-V1.0

V S F(虚拟交换框架)技术白皮书-V1.0关键词:VSF、拓扑收集、角色选举、高可靠性、冗余备份摘要:VSF是一种将多台设备虚拟成一台设备来管理和使用的技术。

本文将介绍VSF如何将这些设备进行虚拟化,以及在网络中的主要应用。

缩略语:缩略语英文全称中文全称VSF Virtual Switching Framework 虚拟交换框架目录1. 概述 (1)1.1 简介 (1)1.2 VSF技术优点 (1)2. VSF的技术实现 (2)2.1 基本概念 (2)2.2 组建VSF (3)2.2.1 物理连接 (3)2.2.2 收集拓扑 (4)2.2.3 角色选举 (4)2.3 VSF设备管理 (4)2.3.1 配置同步 (4)2.3.2 成员编号 (4)2.4 VSF维护 (5)2.4.1 设备加入 (5)2.4.2 设备离开 (5)2.4.3 拓扑更新 (5)2.5 成员设备软件自动升级 (5)3. VSF高可靠性 (6)4. VSF报文转发原理 (7)5. DCN实现的技术特色 (8)5.1 通用虚拟化软件架构 (8)5.2 应用成熟的系统结构 (9)5.3 丰富而稳定的功能支持 (9)5.4 1:N冗余保护 (9)5.5 框式交换机成员内的冗余保护 (9)6. 典型组网应用 (9)6.1 使用VSF扩展端口数目 (9)6.2 使用VSF扩展系统处理能力 (9)6.3 使用VSF扩展带宽 (10)6.4 使用VSF简化组网 (10)1. 概述1.1 简介VSF就是将多台设备通过VSF端口连接起来形成一台虚拟的逻辑设备。

用户对这台虚拟设备进行管理,来实现对虚拟设备中所有物理设备的管理。

传统的园区和数据中心网络是使用多层网络拓扑结构设计的,如图1-1所示。

这些网络类型有以下缺点:z网络和服务器复杂,从而导致运营效率低、运营开支高。

z无状态的网络级故障切换会延长应用恢复时间和业务中断时间。

z使用率低下的资源降低了投资回报(ROI),提高了资本开支。

H3C S9500 NetStream技术白皮书

H3C S9500 NetStream技术白皮书关键词:NetStream摘要:NetStream技术是一种基于网络流信息的统计技术,它可以对网络中的业务流量情况进行统计和分析,提供了通信流量的详细信息。

NetStream输出的数据有许多用途,包括网络管理和规划、企业记账和分部门的计费、ISP编制帐单、数据储备以及其他用于商业目的的数据采集等。

NetStream支持IP报文和MPLS报文的统计,以网络流的形式进行分类和统计,并将统计结果以UDP报文的方式发送到网络上的数据采集器,供进一步的统计和分析。

缩略语:缩略语英文全名中文解释ISP Internet service provider 网络服务提供商MPLS Multiprotocol label switching 多协议标签转发NAM Network Analysis Module 网络分析模块目录1 概述 (3)2 基本组网架构 (3)3 特性介绍 (3)3.1 术语 (3)3.2 协议处理机制 (4)3.2.1 统计信息的老化 (5)3.2.2 统计信息输出 (5)4 H3C S9500 NetStream特色介绍 (6)4.1 使用网络处理器 (6)4.2 双地址发送功能 (6)1 概述Internet的高速发展,为用户提供了更高的带宽和可预期的QoS,并且网络支持的业务和应用日渐增多,为了对网络进行更细致的管理和计费,用户对流量统计分析提出了更高的要求。

H3C公司的NetStream技术是一种基于网络流信息的统计技术,它可以对网络中的业务流量情况进行统计和分析,提供了通信流量的详细信息。

NetStream输出的数据有许多用途,包括网络管理和规划、企业记账和分部门的计费、ISP编制帐单、数据储备以及其他用于商业目的的数据采集等。

NetStream支持IP报文和MPLS报文的统计,以网络流的形式进行分类和统计,并将统计结果以UDP报文的方式发送到网络上的数据采集器,供进一步的统计和分析。

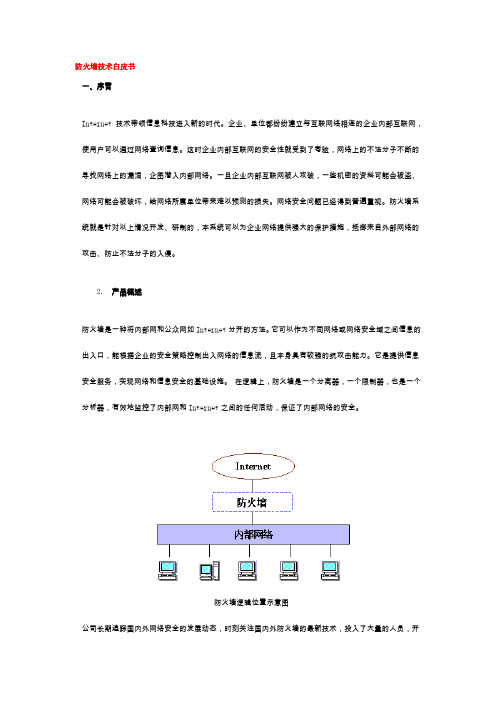

防火墙技术白皮书

防火墙技术白皮书一、序言Internet 技术带领信息科技进入新的时代。

企业、单位都纷纷建立与互联网络相连的企业内部互联网,使用户可以通过网络查询信息。

这时企业内部互联网的安全性就受到了考验,网络上的不法分子不断的寻找网络上的漏洞,企图潜入内部网络。

一旦企业内部互联网被人攻破,一些机密的资料可能会被盗、网络可能会被破坏,给网络所属单位带来难以预测的损失。

网络安全问题已经得到普遍重视。

防火墙系统就是针对以上情况开发、研制的,本系统可以为企业网络提供强大的保护措施,抵御来自外部网络的攻击、防止不法分子的入侵。

2.产品概述防火墙是一种将内部网和公众网如Internet分开的方法。

它可以作为不同网络或网络安全域之间信息的出入口,能根据企业的安全策略控制出入网络的信息流,且本身具有较强的抗攻击能力。

它是提供信息安全服务,实现网络和信息安全的基础设施。

在逻辑上,防火墙是一个分离器,一个限制器,也是一个分析器,有效地监控了内部网和Internet之间的任何活动,保证了内部网络的安全。

防火墙逻辑位置示意图公司长期追踪国内外网络安全的发展动态,时刻关注国内外防火墙的最新技术,投入了大量的人员,开发出一种高效率,高安全的综合性防火墙。

防火墙将强大的信息分析功能、高效包过滤功能、多种反电子欺骗手段、多种安全措施综合运用,它根据系统管理者设定的安全规则(Security Rules)保护内部网络,同时提供强大的访问控制、网络地址转换(Network Address Translation)、透明的代理服务(Proxy Server)、信息过滤(Filter)、流量控制等功能。

提供完善的安全性设置,通过高性能的网络核心进行访问控制。

它采用了简明的图形化用户界面(GUI),通过直观、易用的界面管理强大、复杂的系统。

是一套功能全面、安全性高的网络安全系统。

其功能示意图如下:防火墙功能示意图防火墙从用户角度考虑,旨在保护安全的内部网络。

H3C IPS防御DDoS技术白皮书V1_00

H3C IPS防御DDoS技术白皮书关键词:DDoS,IPS摘要:本文档描述H3C IPS防御DDoS技术的实现原理缩略语:缩略语英文全名中文解释IPS Intrusion Prevention System 入侵防御系统DoS Denial Of Service 拒绝服务攻击DDoS Distributed Denial of service 分布式拒绝服务攻击目录1 概述 (3)1.1 背景 (3)1.2 DDoS攻击原理 (3)1.3 DoS/DDoS攻击分类 (4)1.4 DoS与DDoS攻击的区别 (4)1.5 傀儡机和僵尸网络 (4)1.6 常见的DoS/DDoS攻击 (5)2 H3C IPS对DoS/DDoS的防御技术 (6)2.1 传统防御方案的缺点 (6)2.2 H3C IPS防御DDoS的方法 (7)3 典型组网应用 (8)1 概述1.1 背景从上世纪90年代到现在,DoS/DDoS 技术主要经历大约阶段:1) 技术发展时期。

90年代,Internet 开始普及,很多新的DoS 技术涌现。

90年代末发明和研究过许多新的技术,其中大多数技术至今仍然有效,且应用频度相当高,如Ping of death,Smurf, SYN flooding, 等等。

2) 从实验室向产业化转换2000年前后,DDoS 出现,Yahoo, Amazon等多个著名网站受到攻击并瘫痪,还有 Codered, SQL slammer 等蠕虫造成的事件。

3) “商业时代”最近一两年,宽带的发展使得接入带宽增加,个人电脑性能大幅提高,使DDoS 攻击越来越频繁,可以说随处可见,而且也出现了更专业的、用于出租的‘DDoS 攻击经济’。

可以说DDoS 攻击的威胁已经无处不在。

DDoS(分布式拒绝服务攻击)是产生大规模破坏的武器。

不像访问攻击穿透安全周边来窃取信息,DDoS攻击通过伪造的流量淹没服务器、网络链路和网络设备(路由器,防火墙等)瘫痪来使得网络系统瘫痪。

H3C 防火墙产品培训

H3C 防火墙产品培训(Comware V5)ISSUE 1.0日期:2011.08UnRegisteredn H3C Comware V5平台防火墙采用H3C 公司最新的硬件平台和体系架构,是H3C 公司面向大中型企业和运营商用户开发的新一代防火墙设备。

引入Un Re gi st er ed课程目标n V5 防火墙产品介绍n V5 防火墙基本配置管理n V5 防火墙转发方式介绍n V5 防火墙安全特性简介n V5 防火墙基本维护目录Un Re gi st er ed1个Console 接口、1个AUX 接口1个CF 卡接口,支持容量为256M 、512M 、1G 的CF 卡2个USB 接口(预留)2个HIM 扩展槽位电源接口Console/AUX系统指示灯4GE Combo (背面)CF 卡Un Re gi st er ed1个Console 接口12个千兆Combo (光电复合)接口1个USB 接口(预留)1个HIM 扩展槽位2个电源模块插槽电源模块槽位Console系统指示灯12GE Combo 口Un Re gi st er ed1个Console 接口,1个AUX 接口,1个管理口,业务板一:8个千兆电接口+4个Combo (光电复合)接口业务板二:2个万兆光接口1个风扇框1个CF 卡接口,支持容量为256M 、512M 、1G 2个电源模块插槽业务板Un Re gi st er ed1个Console 接口1个CF 卡接口,支持容量为256M 、512M 、1G 的CF 卡2个USB 接口(预留)2个10/100/1000BASE-T 电接口2个千兆Combo (光电复合)接口后插板10GE 接口(内部互联)CF 卡Console 口2GE 电口2GE Combo 口Un Re gi st er edFW Module ChassisH3C S9500H3C S7500EH3C S9500EH3C S12500SecBlade FW ModuleH3C S5800SecBlade II 与路由交换主机的配合H3C SR6600H3C SR8800SecBlade For S5800SecBlade For S7500E/S9500/S9500E/S12500SecBlade For SR6600/SR8800Un Re gi st er edSecBlade II FW 型号标识型号描述LST M1FW2A1H3C S12500防火墙业务板模块LSR M1FW2A1H3C S9500E 防火墙业务板LSB 1FW2A0H3C S9500防火墙业务板LSQ M1FWBSC0H3C S7500E 防火墙业务板模块LSW M1FW10H3C S5800系列-防火墙模块SPE -FWMH3C SR6600千兆防火墙业务板模块SPE -FWM-200IM -FW H3C SR8800防火墙业务处理板IM -FW-IIUn Re gi st er ed丰富的NAT 特性:NAT 、ALG领先的虚拟化技术:虚拟防火墙高可靠性:VRRP 、双机热备集中统一管理:Log 、SNMP 、FWM全面的安全防护:L2-L7安全防护Sec完善的VPN 功能:GRE 、L2TP 、IPSec 良好的易用性:CLI 、Web先进的硬件架构:多核多线程Comware V5 FW 功能特点Un Re gi st er edn V5 防火墙产品介绍n V5 防火墙基本配置管理n V5 防火墙转发方式介绍n V5 防火墙安全特性简介n V5 防火墙基本维护目录Un Re gi st er edCLI 与Web 管理方式的选择lComware V5防火墙集成强大的WEB 管理功能,大部分配置都能通过WEB 完成,推荐使用WEB 方式进行配置lComware V5防火墙同时也支持命令行管理,但很多安全特性不支持在命令行方式下配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C 虚拟防火墙技术白皮书关键词:虚拟防火墙 MPLS VPN摘要:本文介绍了H3C公司虚拟防火墙技术和其应用背景。

描述了虚拟防火墙的功能特色,并介绍了H3C公司具备虚拟防火墙功能的独立防火墙和防火墙插板产品的组网环境应用。

缩略语清单:目录1概述 (3)1.1新业务模型产生新需求 (3)1.2新业务模型下的防火墙部署 (3)1.2.1传统防火墙的部署缺陷 (3)1.2.2虚拟防火墙应运而生 (4)2虚拟防火墙技术 (5)2.1技术特点 (5)2.2相关术语 (6)2.3设备处理流程 (6)2.3.1根据入接口数据流 (7)2.3.2根据Vlan ID数据流 (7)2.3.3根据目的地址数据流 (8)3典型组网部署方案 (8)3.1虚拟防火墙在行业专网中的应用 (8)3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一 (9)3.1.2 MPLS VPN组网的园区中的虚拟防火墙部署二 (10)3.1.3虚拟防火墙提供对VPE的安全保护 (10)3.2企业园区网应用 (11)4总结 (12)1 概述1.1 新业务模型产生新需求目前,跨地域的全国性超大企业集团和机构的业务规模和管理复杂度都在急剧的增加,传统的管理运营模式已经不能适应其业务的发展。

企业信息化成为解决目前业务发展的关键,得到了各企业和机构的相当重视。

现今,国内一些超大企业在信息化建设中投入不断增加,部分已经建立了跨地域的企业专网。

有的企业已经达到甚至超过了IT-CMM3的级别,开始向IT-CMM4迈进。

另一方面,随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰。

各业务部门也初步形成了的相应不同安全级别的安全区域,比如,OA和数据中心等。

由于SOX等法案或行政规定的颁布应用,各企业或机构对网络安全的重视程度也在不断增加。

对企业重点安全区域的防护要求越来越迫切。

因此,对企业信息管理人员来说,如何灵活方便的实现企业各业务部门的安全区域划分和安全区域之间有控制的互访成为其非常关注的问题。

这也对安全区域隔离“利器”――防火墙提出了更高的要求。

1.2 新业务模型下的防火墙部署目前许多企业已经建设起自己的MPLS VPN专网,例如电力和政务网。

下面我们以MPLS VPN 组网为例介绍在新的业务模型下防火墙的如何实现对各相互独立的业务部门进行各自独立的安全策略部署呢?1.2.1 传统防火墙的部署缺陷面对上述需求,业界通行的做法是在园区各业务VPN前部署防火墙来完成对各部门的安全策略部署实现对部门网络的访问控制。

一般部署模式如下图所示:图1传统防火墙部署方式然而,由于企业业务VPN数量众多,而且企业业务发展迅速。

显而易见的,这种传统的部署模式已经不太适应现有的应用环境,存在着如下的不足:⏹为数较多的部门划分,导致企业要部署管理多台独立防火墙,导致拥有和维护成本较高⏹集中放置的多个独立防火墙将占用较多的机架空间,并且给综合布线带来额外的复杂度⏹由于用户业务的发展,VPN的划分可能会发生新的变化。

MPLS VPN以逻辑形式的实现,仅仅改动配置即可方便满足该需求。

而传统防火墙需要发生物理上的变化,对用户后期备件以及管理造成很大的困难⏹物理防火墙的增加意味着网络中需要管理的网元设备的增多。

势必增加网络管理的复杂度1.2.2 虚拟防火墙应运而生为了适应这种业务模式。

虚拟防火墙技术应运而生。

虚拟防火墙通过在同一台物理设备上划分多个逻辑的防火墙实例来实现对多个业务VPN的独立安全策略部署。

也可以利用这种逻辑防火墙的部署的灵活性来来实现企业网络的对新业务的适应性。

虚拟防火墙诞生以后,对用户来说其部署模式变为如图所示:图2虚拟防火墙部署模型如上图所示,在MPLS网络环境中,在PE与CE之间部署一台物理防火墙。

利用逻辑划分的多个防火墙实例来部署多个业务VPN的不同安全策略。

这样的组网模式极大的减少了用户拥有成本。

随着业务的发展,当用户业务划分发生变化或者产生新的业务部门时,可以通过添加或者减少防火墙实例的方式十分灵活的解决后续网络扩展问题,在一定程度上极大的降低了网络安全部署的复杂度。

另一方面,由于以逻辑的形式取代了网络中的多个物理防火墙。

极大的减少了企业运维中需要管理维护的网络设备。

简化了网络管理的复杂度,减少了误操作的可能性。

2 虚拟防火墙技术2.1 技术特点为了解决传统防火墙部署方式存在的不足,H3C公司推出了虚拟防火墙特性,旨在解决复杂组网环境中大量VPN的独立安全策略需求所带来的网络拓扑复杂、网络结构扩展性差、管理复杂,用户安全拥有成本高等几大问题。

虚拟防火墙是一个逻辑概念,可以在一个单一的硬件平台上提供多个防火墙实体,即,将一台防火墙设备在逻辑上划分成多台虚拟防火墙,每台虚拟防火墙都可以被看成是一台完全独立的防火墙设备,可拥有独立的管理员、安全策略、用户认证数据库等。

每个虚拟防火墙能够实现防火墙的大部分特性。

每个虚拟防火墙之间相互独立,一般情况下不允许相互通信。

SecPath/SecBlade虚拟防火墙具有如下技术特点:⏹每个虚拟防火墙维护自己一组安全区域;⏹每个虚拟防火墙维护自己的一组资源对象(地址/地址组,服务/服务组等)⏹每个虚拟防火墙维护自己的包过滤策略⏹每个虚拟防火墙维护自己的ASPF策略、NAT策略、ALG策略⏹限制每个虚拟防火墙占用资源数:防火墙Session以及ASPF Session数目2.2 相关术语1)安全区域防火墙使用安全区域的概念来表示与其相连接的网络。

防火墙预先定义了四个安全区域,这些安全区域也称为系统安全区域,分别为Local区域、Trust区域、Untrust区域和DMZ区域。

这些区域分别代表了不同的安全级别,安全级别由高到低依次为Local、Trust、DMZ、Untrust。

2)专有接口、共享接口与公共接口专有接口:防火墙采用专有接口表示只属于某个特定虚拟防火墙的接口。

该接口必须通过ip binding vpn-instance命令完成绑定到一个指定的vpn实例。

共享接口:防火墙采用共享接口表示可被多个指定的虚拟防火墙共同享有的接口。

该接口必须通过nat server vpn-instance命令或nat outbound static命令关联到一个或多个指定的vpn实例。

公共接口:特指区别于专有接口和共享接口的其他接口。

3)NAT多实例在访问控制列表的规则rule中配置vpn-instance vpn-instance-name,指明哪个虚拟防火墙需要进行地址转换,即可以实现对虚拟防火墙NAT多实例的支持。

4)ASPF多实例在接口下引用ASPF中配置vpn-instance vpn-instance-name,指明哪个虚拟防火墙需要ASPF的处理,即可实现虚拟防火墙ASPF多实例的支持。

5)包过滤多实例在ACL配置子规则时增加vpn-instance vpn-instance-name,指明此规则对哪个虚拟防火墙生效,即可实现虚拟防火墙包过滤多实例的支持。

6)资源限制防火墙使用资源限制的可完成各个虚拟防火墙的Session限制。

可根据不同的流量背景,对对应的虚拟防火墙在vpn视图下通过firewall session limit 以及aspf session limit等进行限制。

2.3 设备处理流程虚拟防火墙是一个逻辑上的概念,每个虚拟防火墙都是VPN实例和安全实例的综合体,能够为虚拟防火墙用户提供私有的路由转发业务和安全服务。

每个虚拟防火墙中可以包含三层接口、二层物理接口、二层VLAN子接口和二层Trunk接口+VLAN。

默认情况下,所有的接口都属于根防火墙实例(Root),如果希望将部分接口划分到不同的虚拟防火墙,必须创建虚拟防火墙实例,并且将接口加入虚拟防火墙中。

根虚拟防火墙不需要创建,默认存在。

VPN实例与虚拟防火墙是一一对应的,它为虚拟防火墙提供相互隔离的VPN路由,与虚拟防火墙相关的信息主要包括:VPN路由以及与VPN实例绑定的接口。

VPN路由将为转发来自与VPN实例绑定的接口的报文提供路由支持。

安全实例为虚拟防火墙提供相互隔离的安全服务,同样与虚拟防火墙一一对应。

安全实例具备私有的ACL规则组和NAT地址池;安全实例能够为虚拟防火墙提供地址转换、包过滤、ASPF和NAT ALG等私有的安全服务。

虚拟防火墙的引入一方面是为了解决业务多实例的问题,更主要的是为了将一个物理防火墙划分为多个逻辑防火墙来用。

多个逻辑防火墙可以分别配置单独不同的安全策略,同时默认情况下,不同的虚拟防火墙之间是默认隔离的。

对于防火墙系统接收到的数据流,系统根据数据的Vlan ID、入接口、源地址确定数据流所属的系统。

在各个虚拟防火墙系统中,数据流将根据各自系统的路由完成转发。

2.3.1 根据入接口数据流根据数据流的的入接口信息,防火墙系统根据所绑定的VPN实例信息从而把数据流送入所绑定的虚拟防火墙系统。

如图3所示。

图3防火墙根据入接口识别数据流所属虚拟防火墙2.3.2 根据Vlan ID数据流根据数据流的Vlan ID信息,防火墙系统将会识别出所对应的Vlan子接口从而把数据流送入所绑定的虚拟防火墙系统。

如图4所示。

图4防火墙根据Vlan ID识别数据流所属虚拟防火墙2.3.3 根据目的地址数据流对于访问内部服务器的数据流,根据数据流的目的地址,防火墙根据Nat server配置把数据流送入所绑定的虚拟防火墙系统。

如图5所示。

图5防火墙根据目的地址识别数据流所属虚拟防火墙3 典型组网部署方案3.1 虚拟防火墙在行业专网中的应用目前一些超大型企业(比如:政府,电力)利用MPLS VPN实现跨地域的部门的连通和相关业务部门之间有控制的安全互访。

虽然这些企业的业务和背景都有很大差异,但归纳起来,这些企业主要提出了两个需求:⏹如何实现各业务VPN的独立安全策略,进而能够对相关部门的互访进行有效控制⏹移动办公用户以及分支机构如何通过公网低成本的安全接入到企业MPLS VPN核心网络中在MPLS VPN网络中,虚拟防火墙可以部署在PE和MCE之间实现对各业务VPN独立的安全策略的部署,从而很好的满足上述需求。

详见如下组网模型图。

图6虚拟防火墙在MPLS VPN网络中的部署模式3.1.1 MPLS VPN组网的园区中的虚拟防火墙部署一对大中型的企业MPLS VPN专网,我们主推SecBlade防火墙插板在中、高端交换机上进行部署。

利用交换机的高密度端口和可以动态增减的虚拟防火墙保证企业对今后业务发展的适应能力。

另一方面,充分利用基础网络平台,实现网络和安全的融合。

可以有效的简化拓扑,方便管理。

详见下图:图7防火墙插板的虚拟防火墙典型部署组网说明:1)插入防火墙插板的中、高端交换机部署为MCE。