H3C防火墙配置说明书

H3C防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL 和其他访问控制的策略都需要在安全策略中去执 行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB 命令为: yssecurity-zone name Trustimport interface GigabitEthernet1/0/0 import interface GigabitEthernet1/0/1 interface GigabitEthernet1/0/0 port link-mode routeip address 100.0.0.1 255.255.255.0 acl advanced 3333 rule 0 permit ipzone-pair security source Trust destination local packet-filter 3333zone-pair security source local destination Trust packet-filter 3333local-user admin class manage password hash adminservice-type telnet terminal http https authorization-attribute user-role level-3authorization-attribute user-role network-admin ip http enable ip https enable详情:将接口划入到域中,例如将G1/0/2、G1/0/3 口变成二层口,并加入到="$=域中□mt1巨加 1出1*T1部世上田口 D 目的电北同声 IES1应用 1 SrfliS 1时向率1卡志^slwsjz I 氏为1倜由=ArvMy 0日n 乎any sn/any- 开启 音 - □ Tmsi rnjtf [心•伊内部址 any 目的 a ❿ 孙-开启 e - 4 a□ Trust Tiufl 1 AfF芷有勘F访问1翻5 anyiW开启 E -□ Irusit Unlruat-any耐 any 3N 呻开启 舌-□ urenjKFruM0 ftHF any;3叮a 值a*-开售 3 -二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust 安全域中。

H3C防火墙配置手册全集

H3C SecPath F1000-S防火墙安装手册杭州华三通信技术有限公司资料版本:T1-08044S-20070419-C-1.03声明Copyright ©2006-2007 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、、Aolynk、、H3Care、、TOP G、、IRF、NetPilot、Neocean、NeoVTL、SecPro、SecPoint、SecEngine、SecPath、Comware、Secware、Storware、NQA、VVG、V2G、V n G、PSPT、XGbus、N-Bus、TiGem、InnoVision、HUASAN、华三均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

如需要获取最新手册,请登录。

技术支持用户支持邮箱:customer_service@技术支持热线电话:800-810-0504(固话拨打)400-810-0504(手机、固话均可拨打)网址:前言相关手册手册名称用途《H3C SecPath系列安全产品操作手册》介绍H3C SecPath系列安全网关/防火墙的功能特性、工作原理和配置及操作指导。

《H3C SecPath系列安全产品命令手册》详细介绍H3C SecPath系列安全网关/防火墙所涉及的配置和操作命令。

包括命令名、完整命令行、参数、操作视图、使用指导和操作举例。

《H3C SecPath系列安全产品Web配置手册》指导用户通过Web方式对H3C SecPath系列防火墙进行配置操作。

本书简介本手册各章节内容如下:z第1章产品介绍。

介绍H3C SecPath F1000-S防火墙的特点及其应用。

H3C 防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL和其他访问控制的策略都需要在安全策略中去执行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB命令为:yssecurity-zone name Trustimport interface GigabitEthernet1/0/0import interface GigabitEthernet1/0/1interface GigabitEthernet1/0/0port link-mode routeip address 100.0.0.1 255.255.255.0acl advanced 3333rule 0 permit ipzone-pair security source Trust destination localpacket-filter 3333zone-pair security source local destination Trustpacket-filter 3333local-user admin class managepassword hash adminservice-type telnet terminal http httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminip http enableip https enable二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust安全域中。

管理口在管理域中。

配置安全策略,安全策略配置完如图详情:将接口划入到域中,例如将G1/0/2、G1/0/3口变成二层口,并加入到trust域中域间策略控制配置其他网段只能访问其中的服务器DHCP 要启用 DHCP中继dhcp-relay。

H3C_防火墙用户手册

z 第 4 章 防火墙的启动与配置。介绍 H3C SecPath F1000-S 防火墙的启动与配 置基础知识,包括:防火墙的启动、上电、系统文件初始化等内容。

z 第 8 章 MIM 多功能接口模块。介绍 H3C SecPath F1000-S 防火墙各功能模块 的外观、面板及指示灯的含义,并介绍功能模块的安装及接口电缆的连接方法 等。

本书约定

1. 命令行格式约定

格式 粗体 斜体 [] { x | y | ... } [ x | y | ... ] { x | y | ... } * [ x | y | ... ] * &<1-n> #

z 第 1 章 产品介绍。介绍 H3C SecPath F1000-S 防火墙的特点及其应用。提供 H3C SecPath F1000-S 防火墙的外观图及系统特性描述。

z 第 2 章 安装前的准备工作。介绍 H3C SecPath F1000-S 防火墙对安装环境的 要求,以及安装前和安装过程中需要注意的事项,安装所需工具也是本章介绍 内容。

H3C SecPath F1000-S 防火墙 安装手册

杭州华三通信技术有限公司

资料版本:T1-08044S-20070622-C-1.04

声明

Copyright ©2006-2007 杭州华三通信技术有限公司及和个人不得擅自摘抄、复制本书内容的部分或 全部,并不得以任何形式传播。

详细介绍 H3C SecPath 系列安全网关/防火墙所涉及的配 置和操作命令。包括命令名、完整命令行、参数、操作视 图、使用指导和操作举例。

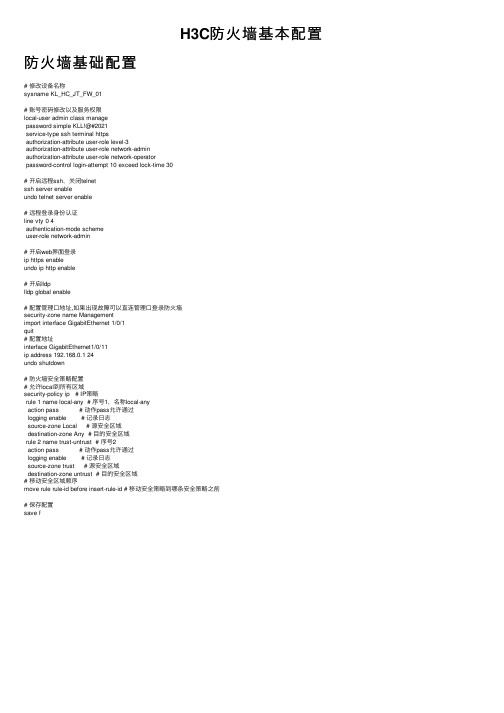

H3C防火墙基本配置

H3C防⽕墙基本配置防⽕墙基础配置# 修改设备名称sysname KL_HC_JT_FW_01# 账号密码修改以及服务权限local-user admin class managepassword simple KLL!@#2021service-type ssh terminal httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminauthorization-attribute user-role network-operatorpassword-control login-attempt 10 exceed lock-time 30# 开启远程ssh,关闭telnetssh server enableundo telnet server enable# 远程登录⾝份认证line vty 0 4authentication-mode schemeuser-role network-admin# 开启web界⾯登录ip https enableundo ip http enable# 开启lldplldp global enable# 配置管理⼝地址,如果出现故障可以直连管理⼝登录防⽕墙security-zone name Managementimport interface GigabitEthernet 1/0/1quit# 配置地址interface GigabitEthernet1/0/11ip address 192.168.0.1 24undo shutdown# 防⽕墙安全策略配置# 允许local到所有区域security-policy ip # IP策略rule 1 name local-any # 序号1,名称local-anyaction pass # 动作pass允许通过logging enable # 记录⽇志source-zone Local # 源安全区域destination-zone Any # ⽬的安全区域rule 2 name trust-untrust # 序号2action pass # 动作pass允许通过logging enable # 记录⽇志source-zone trust # 源安全区域destination-zone untrust # ⽬的安全区域# 移动安全区域顺序move rule rule-id before insert-rule-id # 移动安全策略到哪条安全策略之前# 保存配置save f。

h3c防火墙配置教程

h3c防火墙配置教程H3C防火墙是一种常见的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

通过配置H3C防火墙,可以实现对网络流量进行监控和管理,提高网络的安全性和稳定性。

下面将为您介绍H3C防火墙的配置教程。

首先,我们需要连接到H3C防火墙的管理界面。

可以通过网线将计算机连接到防火墙的管理口上。

然后,打开浏览器,输入防火墙的管理IP地址,登录到防火墙的管理界面。

登录成功后,我们可以开始配置防火墙的策略。

首先,配置入方向和出方向的安全策略。

点击“策略”选项卡,然后选择“安全策略”。

接下来,我们需要配置访问规则。

点击“访问规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件。

除了访问规则,我们还可以配置NAT规则。

点击“NAT规则”选项卡,然后选择“新增规则”。

在规则配置页面,我们可以设置源地址、目的地址、服务类型等规则条件,并设置相应的转换规则。

配置完访问规则和NAT规则后,我们还可以进行其他配置,如VPN配置、远程管理配置等。

点击对应的选项卡,然后根据实际需求进行配置。

配置完成后,我们需要保存配置并生效。

点击界面上的“保存”按钮,然后点击“应用”按钮。

防火墙将会重新加载配置,并生效。

最后,我们需要进行测试,确保防火墙的配置可以实现预期的效果。

可以通过给防火墙配置规则的源地址发送网络流量进行测试,然后查看防火墙是否根据配置对流量进行了相应的处理。

总结起来,配置H3C防火墙需要连接到防火墙的管理界面,配置安全策略、访问规则、NAT规则等,保存配置并生效,最后进行测试。

通过这些步骤,可以配置H3C防火墙以提高网络的安全性和稳定性。

希望以上的H3C防火墙配置教程对您有所帮助。

如果还有其他问题,可以随时向我提问。

h3c 防火墙配置

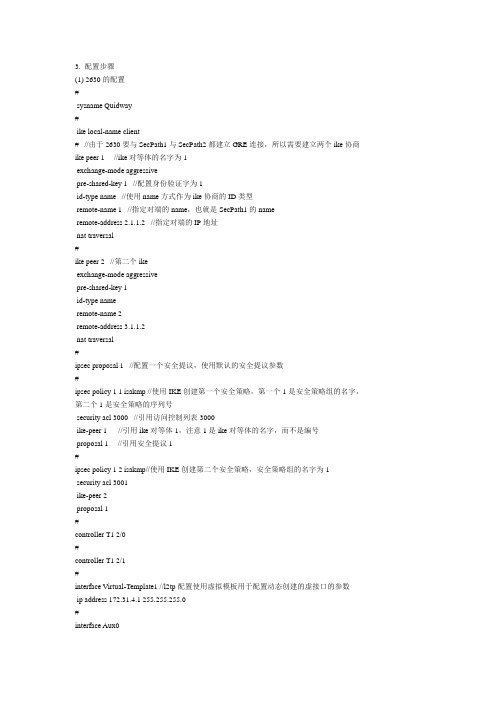

3. 配置步骤(1) 2630的配置#sysname Quidway#ike local-name client# //由于2630要与SecPath1与SecPath2都建立GRE连接,所以需要建立两个ike协商ike peer 1 //ike对等体的名字为1exchange-mode aggressivepre-shared-key 1 //配置身份验证字为1id-type name //使用name方式作为ike协商的ID类型remote-name 1 //指定对端的name,也就是SecPath1的nameremote-address 2.1.1.2 //指定对端的IP地址nat traversal#ike peer 2 //第二个ikeexchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1 //配置一个安全提议,使用默认的安全提议参数#ipsec policy 1 1 isakmp //使用IKE创建第一个安全策略,第一个1是安全策略组的名字,第二个1是安全策略的序列号security acl 3000 //引用访问控制列表3000ike-peer 1 //引用ike对等体1,注意1是ike对等体的名字,而不是编号proposal 1 //引用安全提议1#ipsec policy 1 2 isakmp//使用IKE创建第二个安全策略,安全策略组的名字为1security acl 3001ike-peer 2proposal 1#controller T1 2/0#controller T1 2/1#interface Virtual-Template1 //l2tp配置使用虚拟模板用于配置动态创建的虚接口的参数ip address 172.31.4.1 255.255.255.0#interface Aux0async mode flowlink-protocol ppp#interface Dialer1 //创建一个共享式拨号接口1link-protocol ppp //拨号接口封装的链路层协议为PPPmtu 1450ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到dialer user test //配置呼叫对端的用户dialer bundle 1 //创建拨号接口池1ipsec policy 1#interface Ethernet0/0pppoe-client dial-bundle-number 1 //pppoe client配置在以太网接口上配置,也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话#interface Tunnel0ip address 6.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 7.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.2ospf cost 99#interface NULL0#interface LoopBack0 //这里配置loopback解决的目的是为了给tunnel接口配置源ip地址ip address 192.168.0.4 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.1 0acl number 3001rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.2 0#ospf 1area 0.0.0.0network 6.1.1.0 0.0.0.255network 7.1.1.0 0.0.0.255network 172.31.4.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return(2)3640的配置#sysname Quidway#ike local-name client#ike peer 1exchange-mode aggressivepre-shared-key 1id-type nameremote-name 1remote-address 2.1.1.2nat traversal#ike peer 2exchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1#ipsec policy 1 1 isakmpsecurity acl 3000ike-peer 1proposal 1#ipsec policy 1 2 isakmpsecurity acl 3001ike-peer 2proposal 1#interface Virtual-Template1ip address 172.31.3.1 255.255.255.0 #interface Aux0async mode flowlink-protocol ppp#interface Dialer1link-protocol pppppp pap local-user 1 password simple 1 mtu 1450ip address ppp-negotiatedialer user testdialer bundle 1ipsec policy 1#interface Ethernet2/0pppoe-client dial-bundle-number 1#interface Ethernet2/1#interface Ethernet3/0#interface Serial0/0link-protocol ppp#interface Serial0/1clock DTECLK1link-protocol ppp#interface GigabitEthernet1/0#interface Tunnel0ip address 4.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 5.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.2ospf cost 99#interface Tunnel9#interface NULL0#interface LoopBack0ip address 192.168.0.3 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.1 0 acl number 3001rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.2 0 #ospf 1area 0.0.0.0network 4.1.1.0 0.0.0.255network 5.1.1.0 0.0.0.255network 172.31.3.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return。

H3C-SecPath系列防火墙基本上网配置

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~!可以用超级终端配置,也可以用CRT配置如果配置了,还是不能上网,可以加我的QQ:957602411恢复出厂设置:Reset saved-configuration配置防火墙缺省允许报文通过:system-viewfirewall packet-filter default permit为防火墙的以太网接口(以Ethernet0/0为例)配置IP位置,并将接口加入到安全区域:interface Ethernet0/0ip address IP位置子网掩码quitfirewall zone trustadd interface Ethernet0/0quit添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限:local-user 登录账号password simple 登录密码service-type telnetlevel 3quitquitsysfirewall packet-filter default permitdialer-rule 1 ip permitacl number 3000rule 0 permit ipquitinterface Dialer1link-protocol pppppp chap user PPPOE账号ppp chap password simple PPPOE密码ip address ppp-negotiatedialer-group 1dialer bundle 1nat outbound 3000quitinterface Ethernet0/4pppoe-client dial-bundle-number 1firewall zone untrustadd interface Ethernet0/4add interface Dialer1quitfirewall zone trustadd interface Ethernet0/0quitip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60save友情提示:部分文档来自网络整理,供您参考!文档可复制、编辑,期待您的好评与关注!。

华为H3C防火墙配置手册

华为防火墙USG2000实验文档要求:通过配置华为防火墙实现本地telnet 服务器能够通过NAT上网.并且,访问电信网络链路时走电信,访问网通链路时走网通.具体配置如下:华为 USG 2000Username:admin[USG2205BSR]sysname[huawei]interface GigabitEthernet[huawei-GigabitEthernet0/0/0]ipaddress 202.100.1.1[huawei-GigabitEthernet0/0/0]undo[huawei]interface GigabitEthernet 0/0/1[huawei-GigabitEthernet0/0/1]description ###conn to yidong link###[huawei-GigabitEthernet0/0/1]ip address 202.200.1.1 255.255.255.0[huawei-GigabitEthernet0/0/1]undo shutdown[huawei-GigabitEthernet0/0/1]quit[huawei]interface Vlanif 1[huawei-Vlanif1]description ###conn to local###[huawei-Vlanif1]ip address 192.168.1.1 255.255.255.0[huawei-Vlanif1]undo shutdown[huawei-Vlanif1]quit[huawei-zone-trust]undo add interface GigabitEthernet 0/0/1[huawei-zone-trust]add interface Vlanif[huawei]firewall zone name[huawei-zone-dianxin]set priority 4[huawei-zone-dianxin]add interface GigabitEthernet 0/0/0[huawei-zone-dianxin]quit[huawei-zone-yidong]set priority 3[huawei-zone-yidong]add interface GigabitEthernet 0/0/1[huawei-zone-yidong]quit[huawei]acl number[huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255[huawei-acl-basic-2000]quit[huawei]firewall interzone trust[huawei-interzone-trust-dianxin]packet-filter 2000 outbound[huawei-interzone-trust-dianxin]nat outbound 2000 interface GigabitEthernet 0/0/0[huawei-interzone-trust-dianxin]quit[huawei-interzone-trust-yidong]nat outbound 2000 interface GigabitEthernet 0/0/1[huawei-interzone-trust-yidong]quit[huawei]user-interface vty 0 4[huawei-ui-vty0-4]authentication-mode password[huawei-ui-vty0-4]quit[huawei]ip route-static 0.0.0.0 0.0.0.0 202.100.1.2[huawei]ip route-static …… …… 202.200.1.2[huawei]ip route-static 222.160.0.0 255.252.0.0 202.200.1.2[huawei] firewall packet-filter default permit interzone local dianxin direction outbound[huawei] firewall packet-filter default permit interzone trust dianxin direction inbound[huawei] firewall packet-filter default permit interzone trust dianxin direction outbound[huawei] firewall packet-filter default permit interzone local yidong direction inbound[huawei] firewall packet-filter default permit interzone local yidong direction outbound[huawei] firewall packet-filter default permit interzone trust yidong direction inbound如图:电信网络、网通网络和telnet服务器配置 略!验证:内网192.168.1.2 分别PING 电信与网通.inside#ping 202.100.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 msinside#ping 202.200.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.200.1.2, timeout is 2 seconds:Current total sessions: 3icmp VPN: public -> public192.168.1.2:3[202.100.1.1:23088]-->202.100.1.2:3tcp VPN: public -> public 192.168.1.1:1024-->192.168.1.2:23icmp VPN: public -> public192.168.1.2:4[202.200.1.1:43288]-->202.200.1.2:4验证成功!!![huawei]display current-configuration 11:54:30 2010/11/06 #acl number 2000rule 10 permit source 192.168.1.0 0.0.0.255 #sysname huawei #super password level 3 cipher ^]S*H+DFHFSQ=^Q`MAF4<1!! #web-manager enable #info-center timestamp debugging date #firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inboundfirewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone local vzone direction inbound firewall packet-filter default permit interzone local vzone direction outbound firewall packet-filter default permit interzone local dianxin direction inbound firewall packet-filter default permit interzone local dianxin direction outbound firewall packet-filter default permit interzone local yidong direction inbound firewall packet-filter default permit interzone local yidong direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone trust vzone direction inbound firewall packet-filter default permit interzone trust vzone direction outbound firewall packet-filter default permit interzone trust dianxin direction inbound firewall packet-filter default permit interzone trust dianxin direction outbound firewall packet-filter default permit interzone trust yidong direction inbound firewall packet-filter default permit interzone trust yidong direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound firewall packet-filter default permit interzone untrust vzone direction inbound firewall packet-filter default permit interzone untrust vzone direction outbound firewall packet-filter default permit interzone dmz vzone direction inbound firewall packet-filter default permit interzone dmz vzone direction outbound #dhcp enable#firewall statistic system enable#vlan 1#interface Cellular0/1/0link-protocol ppp#interface Vlanif1description ###conn to local###ip address 192.168.1.1 255.255.255.0 #interface Ethernet1/0/0port link-type access#interface Ethernet1/0/1port link-type access#interface Ethernet1/0/2port link-type access#interface Ethernet1/0/3port link-type access#interface Ethernet1/0/4port link-type access#interface GigabitEthernet0/0/0 description ###conn to dianxin link### ip address 202.100.1.1 255.255.255.0 #interface GigabitEthernet0/0/1 description ###conn to yidong link### ip address 202.200.1.1 255.255.255.0 #interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface Vlanif1#firewall zone untrustset priority 5#firewall zone dmzset priority 50#firewall zone vzoneset priority 0#firewall zone name dianxinset priority 4add interface GigabitEthernet0/0/0#firewall zone name yidongset priority 3add interface GigabitEthernet0/0/1#firewall interzone trust dianxinpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/0 #firewall interzone trust yidongpacket-filter 2000 outboundnat outbound 2000 interface GigabitEthernet0/0/1#aaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type web telnetlocal-user admin level 3authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##right-manager server-group#slb#ip route-static 0.0.0.0 0.0.0.0 202.100.1.2ip route-static 27.8.0.0 255.248.0.0 202.200.1.2ip route-static …… …… 202.200.1.2ip route-static 222.160.0.0 255.252.0.0 202.200.1.2#user-interface con 0user-interface tty 9authentication-mode nonemodem bothuser-interface vty 0 4user privilege level 3N专注高端,技术为王#return[huawei]N。

h3c 防火墙配置

1.路由器防火墙配置指导防火墙一方面可以阻止来自因特网的、对受保护网络的未授权访问,另一方面可以作为一个访问因特网的权限控制关口,控制内部网络用户对因特网进行Web访问或收发E-mail等。

通过合理的配置防火墙可以大大提高网络的安全性和稳定性。

防火墙配置指导防火墙的基本配置顺序如下:首先使能防火墙:1.ipv4:系统视图下输入firewall enableipv6:系统视图下输入firewall ipv6 enable然后配置acl2.acl number 2000rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 deny ip3.然后在接口上根据需要应用防火墙interface Ethernet0/1port link-mode routefirewall packet-filter2000 inboundip address 5.0.0.2 255.255.255.0基础配置举例:如前所说,在使能了防火墙后,就要按需求配置acl并应用在接口上,下面给出几个常见的需求的配置方法:1.禁止内网访问外网的某些地址用途:限制上网。

比如禁止访问100.0.0.1地址acl配置:[H3C]acl n 3000[H3C-acl-adv-3000]rule deny ip destination 100.0.0.1 0.0.0.0[H3C-acl-adv-3000]rule permit ip destination 200.0.0.0 0.0.0.255[H3C-acl-adv-3000]rule permit ip允许其它ip端口配置,在内网口入方向配置防火墙[H3C]int et0/1[H3C-Ethernet0/1]firewall packet-filter 3000 inbound备注:1)如果要禁止某个网段,则选择配置适当的掩码就可以了2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙2.禁止外网某些地址访问内网用途:放置非法访问。

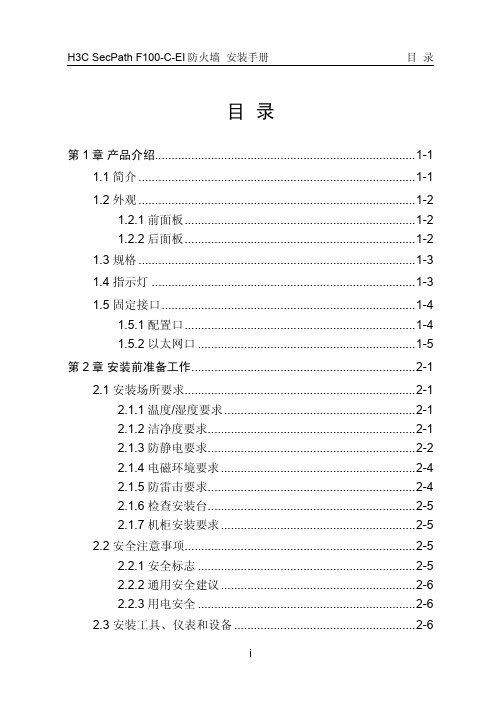

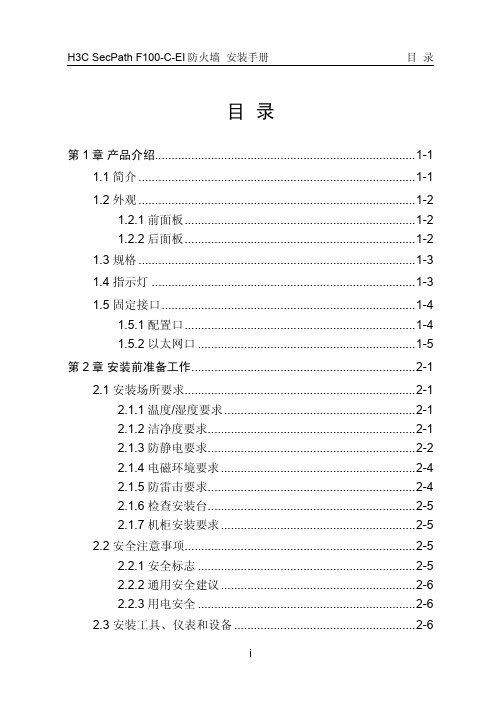

H3C SecPath F100-C-EI 防火墙说明书

目录第1章产品介绍...............................................................................1-11.1 简介....................................................................................1-11.2 外观....................................................................................1-21.2.1 前面板......................................................................1-21.2.2 后面板......................................................................1-21.3 规格....................................................................................1-31.4 指示灯................................................................................1-31.5 固定接口.............................................................................1-41.5.1 配置口......................................................................1-41.5.2 以太网口..................................................................1-5第2章安装前准备工作....................................................................2-12.1 安装场所要求......................................................................2-12.1.1 温度/湿度要求..........................................................2-12.1.2 洁净度要求...............................................................2-12.1.3 防静电要求...............................................................2-22.1.4 电磁环境要求...........................................................2-42.1.5 防雷击要求...............................................................2-42.1.6 检查安装台...............................................................2-52.1.7 机柜安装要求...........................................................2-52.2 安全注意事项......................................................................2-52.2.1 安全标志..................................................................2-52.2.2 通用安全建议...........................................................2-62.2.3 用电安全..................................................................2-62.3 安装工具、仪表和设备.......................................................2-6第3章防火墙的安装.......................................................................3-13.1 防火墙安装流程..................................................................3-13.2 安装防火墙到指定位置.......................................................3-13.2.1 安装防火墙到工作台................................................3-23.2.2 安装防火墙到机柜....................................................3-23.3 连接保护地线......................................................................3-43.4 连接电源线.........................................................................3-53.5 连接接口电缆......................................................................3-73.5.1 连接配置口电缆.......................................................3-73.5.2 连接以太网电缆.......................................................3-83.6 安装后的检查......................................................................3-8第4章防火墙的启动与配置............................................................4-14.1 搭建配置环境......................................................................4-14.1.1 连接防火墙到配置终端............................................4-14.1.2 设置配置终端的参数................................................4-14.2 防火墙上电.........................................................................4-44.2.1 上电前检查...............................................................4-44.2.2 防火墙上电...............................................................4-54.2.3 上电后检查/操作......................................................4-54.3 启动过程.............................................................................4-54.4 防火墙配置的基本思路.......................................................4-64.5 命令行接口.........................................................................4-74.5.1 命令行接口的特点....................................................4-74.5.2 命令行接口...............................................................4-7第5章防火墙的软件维护................................................................5-15.1 Boot菜单.............................................................................5-15.1.1 防火墙的Boot菜单....................................................5-25.1.2 防火墙的Boot ROM子菜单......................................5-35.2 利用XModem协议完成应用程序和Boot ROM程序升级.........5-45.2.1 应用程序的升级.......................................................5-45.2.2 Boot ROM程序的升级..............................................5-75.2.3 Boot ROM程序扩展段的升级...................................5-85.3 通过TFTP完成应用程序的升级..........................................5-85.4 利用FTP完成程序/文件的上传下载..................................5-125.5 应用程序及配置文件的维护..............................................5-165.5.1 显示所有文件.........................................................5-165.5.2 删除文件................................................................5-175.6 Boot ROM程序扩展段的备份及恢复.................................5-185.6.1 在FLASH中备份Boot ROM程序的扩展段..............5-185.6.2 从FLASH中恢复Boot ROM程序扩展段..................5-185.7 口令丢失的处理................................................................5-195.7.1 用户口令丢失.........................................................5-195.7.2 Boot ROM口令丢失...............................................5-20第6章安装故障处理.......................................................................6-16.1 电源系统问题故障处理.......................................................6-16.2 配置系统故障处理..............................................................6-1插图目录图1-1 F100-C-EI防火墙前面板.................................................1-2图1-2 F100-C-EI防火墙后面板.................................................1-2图1-3 配置口电缆示意图..........................................................1-5图1-4 以太网电缆示意图..........................................................1-6图2-1 佩戴防静电手腕示意图...................................................2-4图3-1 防火墙安装流程..............................................................3-1图3-2 挂耳结构图.....................................................................3-2图3-3 安装左、右前挂耳到防火墙的两侧.................................3-3图3-4 固定防火墙到机架..........................................................3-3图3-5 连接保护地接地端子到防火墙........................................3-4图3-6 连接保护地线到接地排...................................................3-5图3-7 连接交流电源线..............................................................3-6图3-8 连接配置口电缆..............................................................3-7图4-1 新建连接........................................................................4-1图4-2 本地配置连接端口设置...................................................4-2图4-3 串口参数设置.................................................................4-2图4-4 超级终端窗口.................................................................4-3图4-5 终端类型设置.................................................................4-4图5-1 断开终端连接.................................................................5-5图5-2 修改波特率.....................................................................5-5图5-3 [发送文件]对话框............................................................5-6图5-4 正在发送文件界面..........................................................5-6图5-5 搭建TFTP升级环境........................................................5-9图5-6 搭建FTP升级环境........................................................5-12表格目录表1-1 F100-C-EI防火墙规格....................................................1-3表1-2 F100-C-EI指示灯含义....................................................1-3表1-3 配置口属性.....................................................................1-4表1-4 以太网口属性.................................................................1-5表2-1 机房温度/湿度要求.........................................................2-1表2-2 机房灰尘含量限值..........................................................2-2表2-3 机房有害气体限值..........................................................2-2第1章产品介绍1.1 简介H3C SecPath F100-C-EI防火墙设备(以下简称F100-C-EI)是H3C公司面向家庭办公、小型办公室(Small Office Home Office,SOHO)开发的新一代专业防火墙产品。

h3c防火墙怎么样设置

h3c防火墙怎么样设置h3c防火墙设置一:1、配置要求1)防火墙的e0/2接口为trust区域,ip地址是:192.168.254.1/29;2)防火墙的e1/2接口为untrust区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

2、防火墙的配置脚本如下dis cur#sysname h3cf100a#super password level 3 cipher 6aq>q57-$.i)0;4:\(i41!!!#firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2 nat static inside ip 192.168.254.3 global ip 202.111.0.3 #firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user net1980password cipher ######service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#object address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001deion out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq wwwrule 1000 deny ipacl number 3002deion inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface aux0async mode flow#interface ethernet0/0shutdown#interface ethernet0/1shutdown#interface ethernet0/2speed 100duplex fulldeion to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inbound firewall aspf 1 outbound#interface ethernet0/3shutdown#interface ethernet1/0shutdown#interface ethernet1/1shutdown#interface ethernet1/2speed 100duplex fulldeion to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface null0#firewall zone localset priority 100#firewall zone trustadd interface ethernet0/2set priority 85#firewall zone untrustadd interface ethernet1/2set priority 5#firewall zone dmzadd interface ethernet0/3set priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local dmz#firewall interzone trust untrust#firewall interzone trust dmz#firewall interzone dmz untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#h3c防火墙设置二:1、可以找一下买给你设备的人,让他给你找人来上门服务。

H3C SecPath F100-C-EI 防火墙说明书

目录第1章产品介绍...............................................................................1-11.1 简介....................................................................................1-11.2 外观....................................................................................1-21.2.1 前面板......................................................................1-21.2.2 后面板......................................................................1-21.3 规格....................................................................................1-31.4 指示灯................................................................................1-31.5 固定接口.............................................................................1-41.5.1 配置口......................................................................1-41.5.2 以太网口..................................................................1-5第2章安装前准备工作....................................................................2-12.1 安装场所要求......................................................................2-12.1.1 温度/湿度要求..........................................................2-12.1.2 洁净度要求...............................................................2-12.1.3 防静电要求...............................................................2-22.1.4 电磁环境要求...........................................................2-42.1.5 防雷击要求...............................................................2-42.1.6 检查安装台...............................................................2-52.1.7 机柜安装要求...........................................................2-52.2 安全注意事项......................................................................2-52.2.1 安全标志..................................................................2-52.2.2 通用安全建议...........................................................2-62.2.3 用电安全..................................................................2-62.3 安装工具、仪表和设备.......................................................2-6第3章防火墙的安装.......................................................................3-13.1 防火墙安装流程..................................................................3-13.2 安装防火墙到指定位置.......................................................3-13.2.1 安装防火墙到工作台................................................3-23.2.2 安装防火墙到机柜....................................................3-23.3 连接保护地线......................................................................3-43.4 连接电源线.........................................................................3-53.5 连接接口电缆......................................................................3-73.5.1 连接配置口电缆.......................................................3-73.5.2 连接以太网电缆.......................................................3-83.6 安装后的检查......................................................................3-8第4章防火墙的启动与配置............................................................4-14.1 搭建配置环境......................................................................4-14.1.1 连接防火墙到配置终端............................................4-14.1.2 设置配置终端的参数................................................4-14.2 防火墙上电.........................................................................4-44.2.1 上电前检查...............................................................4-44.2.2 防火墙上电...............................................................4-54.2.3 上电后检查/操作......................................................4-54.3 启动过程.............................................................................4-54.4 防火墙配置的基本思路.......................................................4-64.5 命令行接口.........................................................................4-74.5.1 命令行接口的特点....................................................4-74.5.2 命令行接口...............................................................4-7第5章防火墙的软件维护................................................................5-15.1 Boot菜单.............................................................................5-15.1.1 防火墙的Boot菜单....................................................5-25.1.2 防火墙的Boot ROM子菜单......................................5-35.2 利用XModem协议完成应用程序和Boot ROM程序升级.........5-45.2.1 应用程序的升级.......................................................5-45.2.2 Boot ROM程序的升级..............................................5-75.2.3 Boot ROM程序扩展段的升级...................................5-85.3 通过TFTP完成应用程序的升级..........................................5-85.4 利用FTP完成程序/文件的上传下载..................................5-125.5 应用程序及配置文件的维护..............................................5-165.5.1 显示所有文件.........................................................5-165.5.2 删除文件................................................................5-175.6 Boot ROM程序扩展段的备份及恢复.................................5-185.6.1 在FLASH中备份Boot ROM程序的扩展段..............5-185.6.2 从FLASH中恢复Boot ROM程序扩展段..................5-185.7 口令丢失的处理................................................................5-195.7.1 用户口令丢失.........................................................5-195.7.2 Boot ROM口令丢失...............................................5-20第6章安装故障处理.......................................................................6-16.1 电源系统问题故障处理.......................................................6-16.2 配置系统故障处理..............................................................6-1插图目录图1-1 F100-C-EI防火墙前面板.................................................1-2图1-2 F100-C-EI防火墙后面板.................................................1-2图1-3 配置口电缆示意图..........................................................1-5图1-4 以太网电缆示意图..........................................................1-6图2-1 佩戴防静电手腕示意图...................................................2-4图3-1 防火墙安装流程..............................................................3-1图3-2 挂耳结构图.....................................................................3-2图3-3 安装左、右前挂耳到防火墙的两侧.................................3-3图3-4 固定防火墙到机架..........................................................3-3图3-5 连接保护地接地端子到防火墙........................................3-4图3-6 连接保护地线到接地排...................................................3-5图3-7 连接交流电源线..............................................................3-6图3-8 连接配置口电缆..............................................................3-7图4-1 新建连接........................................................................4-1图4-2 本地配置连接端口设置...................................................4-2图4-3 串口参数设置.................................................................4-2图4-4 超级终端窗口.................................................................4-3图4-5 终端类型设置.................................................................4-4图5-1 断开终端连接.................................................................5-5图5-2 修改波特率.....................................................................5-5图5-3 [发送文件]对话框............................................................5-6图5-4 正在发送文件界面..........................................................5-6图5-5 搭建TFTP升级环境........................................................5-9图5-6 搭建FTP升级环境........................................................5-12表格目录表1-1 F100-C-EI防火墙规格....................................................1-3表1-2 F100-C-EI指示灯含义....................................................1-3表1-3 配置口属性.....................................................................1-4表1-4 以太网口属性.................................................................1-5表2-1 机房温度/湿度要求.........................................................2-1表2-2 机房灰尘含量限值..........................................................2-2表2-3 机房有害气体限值..........................................................2-2第1章产品介绍1.1 简介H3C SecPath F100-C-EI防火墙设备(以下简称F100-C-EI)是H3C公司面向家庭办公、小型办公室(Small Office Home Office,SOHO)开发的新一代专业防火墙产品。

h3c防火墙配置简要说明

H3c f100-s配置简要说明一、通过console连接防火墙1、将机器自带的console连接线接在电脑的串口上2、在电脑里启动超级终端如参数下图、3、接通防火墙电源稍等几分钟就会看到防火墙的开机自检过程二、使用静态路由上网的防火墙配置方法1、首先将防火墙工作模式调整到“路由模式”命令:sys (回车)firewall mode route(回车)2、再建立一个acl列表命令:acl number 2000(回车)rule 0 permit source 192.168.0.0 0.0.255.255(回车)4、指定防火墙上的一个接口为外网接口并为其配置IP地址及子网掩码命令:int Ethernet 0/0 (回车)ip address 221.211.164.204 255.255.255.248(回车)nat outbound 2000(回车)5、指定防火墙上的一个接口为内网接口并为其配置IP地址及子网掩码int Ethernet 0/1 (回车)ip address 192.168.0.1 255.255.255.248(回车)6、设置默认网关,此默认网关是外网默认网关。

命令:ip route-static0.0.0.0 0.0.0.0 221.211.164.201 preference 60(回车)7、将电脑的网线与防火墙的0/1口连接、将外网网线与防火墙的0/0口连接8、将电脑的IP地址设置为192.168.0.6 子网掩码为255.255.255.248 默认网关为192.168.0.1如上步骤配置完成后,与防火墙连接的电脑就可以正常访问网络了,但其他计算机无法访问到本地电脑,如本地电脑对外提供www服务,则要进行如下配置,为内网端口0/1添加端口映射命令:int Ethernet 0/1(回车)Nat server tcp global 221.211.164.204 inside 192.168.0.6 www (回车)至此,外网可以访问本地计算机通过80端口提供的www服务了。

H3C_防火墙典型配置案例集(V7)-6W101-整本手册

目录

1 简介 ······················································································································································ 1 2 配置前提 ··············································································································································· 1 3 配置举例 ··············································································································································· 1

(3) 创建 Tunnel 1,绑定 VPN 实例并配置 IP 地址及 GRE Tunnel 参数。

[Sysname] interface Tunnel 1 [Sysname-Tunnel1] ip binding vpn-instance vpn_a

2

H3C 防火墙IPsec典型配置案例(V7)

3

H3C 防火墙NAT444典型配置案例(V7)

h3csecpath防火墙设备使用手册v1.0

H3C设备使用手册H3C SecPath F100-C防火墙安装手册1、设备介绍H3C SecPath F100-C/ SecPath 10F防火墙(塑料外壳)提供4个10/100M自适应FE LAN 口和1个10M 半双工WAN以太网接口。

前面板外观图如下:1 以太网口指示灯LAN3 5 广域网口指示灯WAN2 以太网口指示灯LAN2 6 系统运行指示灯SYS3 以太网口指示灯LAN1 7 电源指示灯PWR4 以太网口指示灯LAN0H3C SecPath F100-C/ SecPath 10F(塑料外壳)防火墙后面板:1 电源开关 6 以太网口2(LAN2)2 电源输入插座 7 以太网口3(LAN3)3 配置口(CONSOLE ) 8 接地端子4 以太网口0(LAN0) 9 广域网口(WAN )5 以太网口1(LAN1)H3C SecPath F100-C II (铁盒外壳)的外观:(1)(2)(3)(4)(5)(6)(7)(8)(9)(10)1 以太网口指示灯(黄色) 6 以太网口(WAN )2 以太网口指示灯(绿色) 7 以太网口(LAN3) 3系统运行指示灯(SYS )8 以太网口(LAN2)4 电源指示灯(PWR)9 以太网口(LAN1)5 配置口(CONSOLE)10 以太网口(LAN0)(1)(2)1 交流电源输入插座2 接地端子2、登陆设备使用超级终端方式:如下图所示,将配置电缆(即console线)一端与防火墙的配置口相连,DB9一端与微机的串口相连。

设置配置终端的参数第一步:打开配置终端,建立新的连接。

第二步:设置终端参数。

确定后键入<Enter>后屏幕出现(若没有设置登录验证):<h3c>该提示符表明防火墙已经进入用户视图,可以对防火墙进行配置了。

四、H3C SecPath F100-C防火墙配置手册下面是H3C F100-C/ SecPath 10F(一代产品为塑料盒)配置容:1、配置容一览表●保存/删除原有配置●配置接口●配置DHCP服务器●配置BIMS管理●配置静态路由●配置SSH访问●配置用户和密码●配置虚拟线路终端●查看检查配置●配置测试●回退操作2、配置保存为了确保保险集团站点式VPN迁移的顺利实施,首先需要将设备的原有配置进行备份,具体操作如下:✧用超级终端登录到设备✧备份现有配置:<h3c> copy config.cfg config.bak/备份当前配置Copy flash:/config.cfg to flash:/config.bak?[Y/N]:y...%Copy file flash:/config.cfg to flash:/config.bak...Done.<h3c>查看备份文件是否在flash中:<h3c>dirDirectory of flash:/(*) -rw- 1561 Apr 02 2000 00:17:55 config.cfg-rw- 1561 Apr 01 2000 23:56:36 config.bak(*) -with main attribute (b) -with backup attribute(*b) -with both main and backup attribute注: h3c处为设备名,不用修改,请记下配置的该台设备的设备名称,每台设备不一样,请注意<h3c>表示处于用户模式[h3c]表示处于配置模式3、删除原有配置在本次迁移中,原有的ADSL线路需要迁移到中国电信CN2网络上,因此首先需要将原先的配置删除,具体如下:✧删除原有配置✧使用超级终端登陆到设备上,依次使用如下的命令:<h3c>reset saved-configuration /删除原有配置The saved configuration will be erased.Are you sure?[Y/N]yConfiguration in flash memory is being cleared.Please wait ......reset saved-configuration successfully.<h3c>reboot /重启设备Start to check configuration with next startup configuration file, please wait.........DONE!This command will reboot the device. Current configuration may be lost in nextstartup if you continue. Continue? [Y/N]:y4、加载新配置删除完原有的配置后,依次使用如下的命令:配置接口E1/0作为分支机构的网网关:<h3c>system-view /进入配置模式[h3c] interface Ethernet1/0 /进入E1/0端口配置视图[h3c-Ethernet1/0] ip address x.x.x.x x.x.x.x /配置E1/0地址(地址为网网关) [h3c-Ethernet1/0] quit /返回上一层配置防火墙作为各分支机构的DHCP服务器:[h3c]dhcp server ip-pool 1 /创建DHCP全局地址池或进入DHCP地址池视图[h3c-dhcp-pool-1] network x.x.x.x mask 255.255.255.240 /配置动态分配的IP地址围(网地址段) [h3c-dhcp-pool-1] gateway-list x.x.x.x /配置DHCP客户端的出口网关(网网关) [h3c-dhcp-pool-1] dns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的DNS服务器的IP地址[h3c-dhcp-pool-1] nbns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的NetBIOS服务器地址[h3c-dhcp-pool-1]quit /返回上一层[h3c] dhcp server forbidden-ip x.x.x.x /配置DHCP地址池中不参与自动分配的IP地址(网网关)配置防火墙支持BIMS管理:[h3c] bims enable (Branch Intelligent Management System) /配置在设备上启动BIMS功能[h3c-bims]bims device-id设备名称 /配置设备的唯一标识符(填写当前的设备名称)[h3c-bims]bims ip address 10.16.111.156 port 80 /配置BIMS中心的IP地址和使用的端口号[h3c-bims]bims source ip-address 10.255.x.x(网网关)/配置BIMS设备发送报文时携带的源地址[h3c-bims]bims interval 10 /配置触发访问BIMS中心的间隔时间(分钟) [h3c-bims]bims boot request /配置设备上电启动完成时访问BIMS中心[h3c-bims]bims sharekey simple 123 /设置BIMS设备侧和BIMS中心侧的共享密钥配置接口E2/0作为分支机构的外网CE口:[h3c]int Ethernet 2/0 /进入E2/0端口配置视图[h3c-Ethernet2/0]ip address x.x.x.x x.x.x.x WAN口 /配置CE地址[h3c-Ethernet2/0]quit /返回上一层配置静态路由:[h3c] ip route-static 10.0.0.0 255.0.0.0 x.x.x.x x.x.x.x /去往10.0.0.0网段的路由下一跳为x.x.x.x即PE地址[h3c] ip route-static 172.16.0.0 255.255.0.0 x.x.x.x x.x.x.x /去往172.16.0.0网段的路由下一跳同上[h3c] ip route-static 61.129.61.0 255.255.255.192 x.x.x.x x.x.x.x /去往61.129.61.0网段的路由下一跳同上配置SSH访问:[h3c]local-user pingan /创建新的本地用户pingan,并且进入本地用户视图New local user added.[h3c-luser-pingan]service-type ssh /设置用户可以使用的服务类型[h3c-luser-pingan]password cipher pingan /配置用户的密码[h3c-luser-pingan]quit /返回上一层[h3c]rsa local-pair creat /产生本地RSA密钥对,注意个别华三型号只能用rsa local-key-pair creat 配置指令The range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512, It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]: /(直接回车)配置本地RSA密匙对的长度Generating keys….....++++++[h3c] ssh user pingan authentication-type password /为SSH用户配置验证方式[h3c]user-interface vty 0 4 /配置虚拟线路VTY 0 4用户界面视图[h3c-ui-vty0-4]authentication-mode scheme /设置所在用户界面验证方式[h3c-ui-vty0-4]protocol inbound ssh /设置所在用户界面支持的协议[h3c-ui-vty0-4]quit /返回上一层[h3c]super password cipher pingan /配置切换用户级别的口令[h3c]snmp-agent /网管snmp配置(共7行)[h3c]snmp-agent local-engineid 000007DB7FD19[h3c]snmp-agent community read Ragga0ck3rd0M[h3c]snmp-agent community write Raggawall0p3R[h3c]snmp-agent sys-info version all[h3c]snmp-agent target-host trap address udp-domain 61.129.61.50 params securitynameRagga0ck3rd0M v2c[h3c]snmp-agent trap source Ethernet2/0查看当前设备使用的版本信息:[H3C]display version /显示当前设备使用的版本信息H3C Comware Software Comware software, Version 3.40, Release 1608P04Copyright (c) 2004-2007 Hangzhou H3C Technologies Co., Ltd. All rights reserved.Without the owner's prior written consent, no decompiling nor reverse-engineering shall be allowed.H3C SecPath F100-C uptime is 0 week, 0 day, 1 hour, 39 minutesCPU type: PowerPC 859DSL 80MHz 64M bytes SDRAM Memory 8M bytes Flash Memory 0K bytes NvRAM Memory Pcb Version:5.0 Logic Version:1.0 BootROM Version:2.06[SLOT 1] 1FE (Hardware)5.0, (Driver)1.0, (Cpld)1.0[SLOT 2] 1ETH (Hardware)5.0, (Driver)1.0, (Cpld)1.0查看目前接口状态:查看WAN口的协商速率/工作模式/与协转是否协商正常:[h3c]display interface e2/0下面是H3C F100-C II(二代产品为铁盒)配置容:1、配置容一览表●保存/删除原有配置●配置接口和网桥组●配置DHCP服务器●配置BIMS管理●配置静态路由●配置SSH访问●配置用户和密码●配置虚拟线路终端●查看配置●配置测试●回退操作2、H3C SecPath F100-C II型防火墙新配置配置网桥组:<h3c>system-view /进入配置模式[h3c]bridge enable /启用网桥功能[h3c]bridge 1 enable /启用网桥组功能并建立网桥组1[h3c] interface Ethernet0/0 /进入E0/0端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/1 /进入E0/1端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/2 /进入E0/2端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c] interface Ethernet0/3 /进入E0/3端口配置视图[h3c-Ethernet0/0] bridge-set 1 /把端口加入桥组1[h3c-Ethernet0/0] quit /返回上一层[h3c]interface bridge-template 1 /创建bridge-template虚拟接口,将指定的网桥组连接到网络中[h3c- bridge-template 1] ip address x.x.x.x x.x.x.x /配置bridge-template 1接口IP地址(网网关)[h3c- bridge-template 1] quit /返回上一层配置防火墙作为各分支机构的DHCP服务器:[h3c]dhcp server ip-pool 1 /创建DHCP全局地址池或进入DHCP地址池视图[h3c-dhcp-pool-1] network x.x.x.x mask 255.255.255.240 /配置动态分配的IP地址围(网地址段) [h3c-dhcp-pool-1] gateway-list x.x.x.x /配置DHCP客户端的出口网关(网网关) [h3c-dhcp-pool-1] dns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的DNS服务器的IP地址[h3c-dhcp-pool-1] nbns-list 10.11.111.9 10.11.111.10 10.37.111.8 /配置DHCP客户端的NetBIOS服务器地址[h3c-dhcp-pool-1]quit /返回上一层[h3c] dhcp server forbidden-ip x.x.x.x /配置DHCP地址池中不参与自动分配的IP地址(网网关)配置防火墙支持BIMS管理:[h3c] bims enable (Branch Intelligent Management System) /配置在设备上启动BIMS功能[h3c-bims]bims device-id设备名称 /配置设备的唯一标识符(填写当前的设备名称)[h3c-bims]bims ip address 10.16.111.156 port 80 /配置BIMS中心的IP地址和使用的端口号[h3c-bims]bims source ip-address 10.255.x.x(网网关)/配置BIMS设备发送报文时携带的源地址[h3c-bims]bims interval 10 /配置触发访问BIMS中心的间隔时间(分钟) [h3c-bims]bims boot request /配置设备上电启动完成时访问BIMS中心[h3c-bims]bims sharekey simple 123 /设置BIMS设备侧和BIMS中心侧的共享密钥配置接口E0/4作为分支机构的外网CE口:[h3c]int Ethernet 0/4 /进入E0/4端口配置视图[h3c-Ethernet0/4]ip address x.x.x.x x.x.x.x WAN口 /配置CE地址[h3c-Ethernet0/4]quit /返回上一层配置静态路由:[h3c] ip route-static 10.0.0.0 255.0.0.0 x.x.x.x x.x.x.x /去往10.0.0.0网段的路由下一跳为x.x.x.x即PE地址[h3c] ip route-static 172.16.0.0 255.255.0.0 x.x.x.x x.x.x.x /去往172.16.0.0网段的路由下一跳同上[h3c] ip route-static 61.129.61.0 255.255.255.192 x.x.x.x x.x.x.x /去往61.129.61.0网段的路由下一跳同上配置SSH访问:[h3c]local-user pingan /创建新的本地用户pingan,并且进入本地用户视图New local user added.[h3c-luser-pingan]service-type ssh /设置用户可以使用的服务类型[h3c-luser-pingan]password cipher pingan /配置用户的密码[h3c-luser-pingan]quit /返回上一层[h3c]rsa local-pair creat /产生本地RSA密钥对The range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512, It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]: /(直接回车)配置本地RSA密匙对的长度Generating keys….....++++++[h3c] ssh user pingan authentication-type password /为SSH用户配置验证方式[h3c]user-interface vty 0 4 /配置虚拟线路VTY 0 4用户界面视图[h3c-ui-vty0-4]authentication-mode scheme /设置所在用户界面验证方式[h3c-ui-vty0-4]protocol inbound ssh /设置所在用户界面支持的协议[h3c-ui-vty0-4]quit /返回上一层[h3c]super password cipher pingan /配置切换用户级别的口令[h3c]snmp-agent /网管snmp配置(共7行)[h3c]snmp-agent local-engineid 000007DB7FD19[h3c]snmp-agent community read Ragga0ck3rd0M[h3c]snmp-agent community write Raggawall0p3R[h3c]snmp-agent sys-info version all[h3c]snmp-agent target-host trap address udp-domain 61.129.61.50 params securitynameRagga0ck3rd0M v2c[h3c]snmp-agent trap source Ethernet0/4查看当前设备使用的版本信息:[H3C]display version /显示当前设备使用的版本信息H3C Comware Software Comware software, Version 3.40, Release 5102P02Copyright (c) 2004-2009 Hangzhou H3C Technologies Co., Ltd. All rights reserved.Without the owner's prior written consent, no decompiling nor reverse-engineering shall be allowed.H3C SecPath F100-C uptime is 0 week, 0 day, 3 hours, 58 minutesCPU type: Mips IDT RC32365 150MHz 64M bytes SDRAM Memory 8M bytes Flash MemoryPcb Version:2.0 Logic Version:1.0 BootROM Version:1.17[SLOT 0] 5FE (Hardware)2.0, (Driver)2.0, (Cpld)1.0[SLOT 1] 1SE (Hardware)1.0, (Driver)1.0, (Cpld)1.0保存配置:<h3c>save /将设备的配置进行保存The current configuration will be written to the device. Are you sure? [Y/N]:yPlease input the file name(*.cfg)[config.cfg](To leave the existing filename unchanged, press the enter key): (直接回车 )五、H3C SecPath F100-C 防火墙测试手册1、设备接线图配置完成后,保持设备接线图中的局域网PC至少有一台接在上面,具体设备接线图如下:H3C SecPath F100-C塑料外壳型号H3C SecPath F100-CII铁盒外壳型号2、检查验证广域网线及CN2线路连通性1)当按上述图接好后,首先通过超级终端登陆到设备中,然后使用下面的命令:<h3c>ping x.x.x.x /(x.x.x.x为当地电信PE地址)<h3c>ping –a x.x.x.x 10.16.111.156 /(-a后x.x.x.x为ICMP的源IP地址,即各分支机构网网关)查看这两个地址是否能ping通,如果<h3c>ping –a x.x.x.x 10.16.111.156 不通,则登陆设备来检查配置,同时按如下步骤测试线路连通性:2)用一台PC直接连接电信线路;3)将此电脑配置成分支机构的CE地址,不设置网关;4)使用电脑的ping命令:开始运行输入cmd ping 分支机构所在地电信PE地址,查看是否能够成功ping通。

华三防火墙H3CF100基本配置说明资料

华三防火墙H3CF100基本配置说明资料华三防火墙h3cf100配置说明

一、开放网络端口

用超级终端开通ge0/0网口

首先进入<H3C>的系统视图,初始化配置

再输入[h3c]interzonepolicydefaultby-priority开通ge0/0网口

二、连接

将服务器的ip设成192.168.0.2子网掩码255.255.255.0与华为防火墙的ge0/0相连(默认ip是192.168.0.1)

三、性情

1.打开浏览器,输入19

2.168.0.1

2.输入用户名(管理员)、密码(管理员)和验证码(注意:

大小写)后进入配置界面。

3.首先将端口添加到相应的域中。

外部网络端口添加到不信任域,内部网络端口添加到信任端口。

设备管理-安全域、编辑信任和不信任区域。

选择0/1为trust区域,选择0/2为untrust区域。

4.为相应的接口配置相应的IP地址。

设备管理-接口管理,编辑0/1,三层模式,静态路由,IP地址192.168.1.1,掩码:25

5.255.255.0

编辑0/2,三层模式,静态路由,ip地址10.178.177.230掩码:255.255.255.0。

H3C_防火墙_交换机基础配置

• 登陆信息首次配置: 1.创建用户 • <H3C>sys #进入系统视图 • [H3C]local-user admin #创建一个用户admin • [H3C-luser-admin]password simple root0000 #设置密码为可见类型的 root0000 • [H3C-luser-admin]service-type telnet level 3 #设置远控方式为telnet 级别为3 2.开启包过滤 • [H3C]firewall packet-filter enable #开启包过滤 • [H3C]firewall packet-filter default permit #设置包的默认规则是允许 3.配置虚拟终端 • [H3C]user-interface vty 0 4 #配置虚拟终端 • [H3C-ui-vty0-4]authentication-mode scheme # 设定终端的验证方式为 复合 • [H3C-ui-vty0-4]protocol inbound telnet #配置可以通过telnet登录 4.配置远程登录的端口 或 ip • [H3C]telnet source-interface Ethernet1/0 #配置可以通过该IP远程控制 5.配置端口ip • [H3C]interface Ethernet 1/0 #进入Ethernet 1/0口 • [H3C-Ethernet1/0]ip address 10.10.192.2 255.255.248.0 #配置ip 6.配置域 信息 • [H3C]firewall zone untrust #进入安全域 • [H3C-zone-untrust]add interface Ethernet 1/0 #把Ethernet 1/0 加入该域

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C防火墙配置说明华三通信技术所有侵权必究All rights reserved相关配置方法:配置OSPF验证从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。

OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。

要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段的路由器需要配置相同的接口验证模式和口令。

表1-29 配置OSPF验证提高IS-IS 网络的安全性在安全性要求较高的网络中,可以通过配置IS-IS 验证来提高IS-IS网络的安全性。

IS-IS 验证特性分为邻居关系的验证和区域或路由域的验证。

配置准备在配置IS-IS 验证功能之前,需完成以下任务:•配置接口的网络层地址,使相邻节点网络层可达 •使能IS-IS 功能配置邻居关系验证配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello 报文中,并对接收到的Hello 报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性和有效性,防止与无法信任的路由器形成邻居。

两台路由器要形成邻居关系必须配置相同的验证方式和验证密码。

表1-37 配置邻居关系验证操作命令说明配置邻居关系验证方式和验证密码isis authentication-mode{ md5 | simple}[ cipher ] password [ level-1 | level-2 ] [ ip |osi ]必选缺省情况下,接口没有配置邻居关系验证,既不会验证收到的Hello报文,也不会把验证密码插入到Hello报文中参数level-1和level-2的支持情况和产品相关,具体请以设备的实际情况为准必须先使用isis enable命令使能该接口才能进行参数level-1和level-2的配置。

如果没有指定level-1或level-2参数,将同时为level-1和level-2的Hello报文配置验证方式及验证密码。

如果没有指定ip或osi参数,将检查Hello报文中OSI的相应字段的配置容。

配置区域验证通过配置区域验证,可以防止将从不可信任的路由器学习到的路由信息加入到本地Level-1的LSDB中。

配置区域验证后,验证密码将会按照设定的方式封装到Level-1报文(LSP、CSNP、PSNP)中,并对收到的Level-1报文进行验证密码的检查。

同一区域的路由器必须配置相同的验证方式和验证密码。

表1-38 配置区域验证操作命令说明进入系统视图system-view-进入IS-IS视图isis [ process-id ] [ vpn-instance vpn-instance-name ] -配置路由域验证通过配置路由域验证,可以防止将不可信的路由信息注入当前路由域。

配置路由域验证后,验证密码将会按照设定的方式封装到Level-2报文(LSP、CSNP、PSNP)中,并对收到的Level-2报文进行验证密码的检查。

所有骨干层(Level-2)路由器必须配置相同的验证方式和验证密码。

表1-39 配置路由域验证配置BGP的MD5认证通过在BGP对等体上配置BGP的MD5认证,可以在以下两方面提高BGP的安全性:• 为BGP建立TCP连接时进行MD5认证,只有两台路由器配置的密码相同时,才能建立TCP连接,从而避免与非法的BGP路由器建立TCP连接。

•传递BGP报文时,对封装BGP报文的TCP报文段进行MD5运算,从而保证BGP 报文不会被篡改。

表1-41 配置BGP的MD5认证操作命令说明进入系统视图system-view-进入BGP视图或BGP-VPN 实例视图进入BGP视图bgp as-number二者必选其一进入BGP-VPN实例视图bgp as-numberipv4-family vpn-instancevpn-instance-name配置BGP的MD5认证peer{ group-name| ip-address}password{ cipher| simple}password必选缺省情况下,BGP不进行MD5认证安全要求-设备-防火墙-功能-2防火墙应具备记录VPN日志功能,记录VPN访问登陆、退出等信息。

待确认暂不支持安全要求-设备-防火墙-功能-5 防火墙应具备日志容量告警功能,在日志数达到指定阈值时产生告警。

待确认暂不支持安全要求-设备-防火墙-功能-3防火墙应具备流量日志记录功能,记录通过防火墙的网络连接。

待确认支持Userlog日志设置(Fl ow日志)要生成Userlog日志,需要配置会话日志功能,详细配置请参见“1.6 会话日志”。

Userlog日志简介Userlog日志是指用户访问外部网络流信息的相关记录。

设备根据报文的5元组(源IP地址、目的IP地址、源端口、目的端口、协议号)对用户访问外部网络的流进行分类统计,并生成Userlog日志。

Userlog日志会记录报文的5元组和发送、接收的字节数等信息。

网络管理员利用这些信息可以实时跟踪、记录用户访问网络的情况,增强网络的可用性和安全性。

Userlog日志有以下两种输出方式,用户可以根据需要使用其中一种:• 以系统信息的格式输出到本设备的信息中心,再由信息中心最终决定日志的输出方向。

• 以二进制格式封装成UDP报文输出到指定的Userlog日志主机。

Userlog日志有1.0和3.0两个版本。

两种Userlog日志的格式稍有不同,具体差别请参见表1-2和表1-3。

表1-2 1.0版本Userlog日志信息表1-3 3.0版本Userlog日志信息配置Userlog日志(1)在导航栏中选择“日志管理> Userlog日志”,进入如下图所示的页面。

图1-2 Userlog日志(2)配置Userlog日志参数,的详细配置如下表所示。

(3)单击<确定>按钮完成操作。

表1-4 Userlog日志的详细配置配置项说明设置Userlog日志的版本。

包括1.0、3.0版本请根据日志接收设备的实际能力配置Userlog日志的版本,如果接收设备不支持某个版本的Userlog日志,则无确解析收到的日志配置项说明报文源IP地址设置Userlog日志报文的源IP地址指定源地址后,当设备A向设备B发送Userlog日志时,就使用这个IP地址作为报文的源IP地址,而不使用报文出接口的真正地址。

这样,即便A使用不同的端口向B发送报文,B也可以根据源IP地址来准确的判断该报文是否由A产生。

而且该功能还简化了ACL规则和安全策略的配置,只要将ACL规则中定义的源地址或者目的地址参数指定为该源地址,就可以屏蔽接口IP地址的差异以及接口状态的影响,实现对Userlog日志报文的过滤建议使用Loopback接口地址作为日志报文的源IP地址日志主机配置日志主机1设置Userlog日志主机的IPv4/IPv6地址、端口号和所在的VPN实例(只在指定IPv4地址的日志主机时可以显示和设置此项),以便将Userlog日志封装成UDP报文发送给指定的Userlog日志主机。

日志主机可以对Userlog日志进行解析和分类显示,以达到远程监控的目的• 集中式设备:最多可以指定2台不同的Userlog日志主机• 分布式设备:每个单板上最多可以指定2台不同的Userlog日志主机• 日志主机IPv6地址的支持情况与设备的具体型号有关,请以设备的实际情况为准• 为避免与通用的UDP端口号冲突,建议使用1025~65535的UDP端口号日志主机2日志输出到信息中心设置将Userlog日志以系统信息的格式输出到信息中心• 启用此功能时,Userlog日志将不会发往指定的Userlog日志主机• 日志输出到信息中心会占用设备的存储空间,因此,建议在日志量较小的情况下使用该输出方向查看Userlog日志统计信息当设置了将Userlog日志封装成UDP报文发送给指定的Userlog日志主机时,可以查看相关的统计信息,包括设备向指定日志主机发送的Userlog日志总数和包含Userlog日志的UDP报文总数,以及设备缓存中的Userlog日志总数。

(1)在导航栏中选择“日志管理> Userlog日志”,进入如图1-2所示的页面。

(2)单击页面下方的“查看统计信息”扩展按钮,展开如下图所示的容,可以查看Userlog日志的统计信息。

图1-3 查看Userlog日志统计信息清空Userlog日志及统计信息(1)在导航栏中选择“日志管理> Userlog日志”,进入如图1-2所示的页面。

(2)单击页面下方的“查看统计信息”扩展按钮,展开如图1-3所示的容。

(3)集中式设备:单击<清空>按钮,可以清除设备上的所有Userlog日志统计信息和缓存中的Userlog日志。

(4)分布式设备:单击<清空>按钮,可以清除相应单板上的所有Userlog日志统计信息和缓存中的Userlog日志。

安全要求-设备-防火墙-功能-11防火墙必须具备扫描攻击检测和告警功能。

并阻断后续扫描流量。

扫描的检测和告警的参数应可由管理员根据实际网络情况设置。

待确认支持配置扫描攻击检测• 扫描攻击检测主要用于检测攻击者的探测行为,一般配置在设备连接外部网络的安全域上。

•扫描攻击检测自动添加了黑项,如果在短时间手动删除了该黑项,则系统不会再次添加。

因为系统会把再次检测到的攻击报文认为是同一次攻击尚未结束。

(1)在导航栏中选择“攻击防> 流量异常检测> 扫描攻击”,进入如下图所示页面。

图1-10 扫描攻击(2)为安全域配置扫描攻击检测,详细配置如下表所示。

(3)单击<确定>按钮完成操作。

表1-6 扫描攻击检测的详细配置配置项说明安全区域设置要进行扫描攻击检测设置的安全域启动扫描攻击检测设置是否对选中的安全域启动扫描攻击检测功能扫描阈值设置扫描建立的连接速率的最大值源IP加入黑设置是否把系统发现的扫描源IP地址添加到黑中必须在“攻击防> 黑”中启用黑过滤功能,扫描攻击检测才会将发现的扫描源IP地址添加到黑中,并对来自该IP地址的报文做丢弃处理黑持续时间设置扫描源加入黑的持续时间安全要求-设备-防火墙-功能-12防火墙必须具备关键字容过滤功能,在HTTP,SMTP,POP3等应用协议流量过滤包含有设定的关键字的报文。

待确认支持容过滤典型配置举例1. 组网需求如下图所示,局域网192.168.1.0/24网段的主机通过Device访问Internet。