测试VPN最简单的方法

VPN测试方案

VPN产品测试方案

XX单位信息中心

单位名称:

地址:

电话:

传真:

网址:

目录

1测试目的 (1)

2测试环境及网络拓扑 (1)

3功能测试内容及测试方法 (2)

3.1重点项-并发用户2000 (2)

3.2重点测试项-产品是否为SSL /IPSec VPN二合一VPN产品 (2)

3.3重点测试项-产品是否支持标准加密算法及国密办算法 (3)

3.4双机热备功能 (3)

3.5是否支持虚拟桌面功能 (4)

3.6标准USB-KEY及国密办加密Key支持情况 (4)

3.7账号与硬件特征信息绑定功能 (4)

3.8统一身份认证平台支持 (5)

3.9用户权限控制 (5)

3.10用户统计报表 (5)

3.11灵活部署方式 (5)

1测试目的

为了达到项目实施后的预期效果规避各品牌产品型号带来的不确定因素,故决定对前期意向产品进行全面、有效的系统测试;让产品在实际网络中应用时达到最佳效果。

2测试环境及网络拓扑

请简单描述测试环境及网络拓扑

3功能测试内容及测试方法

3.1重点项-并发用户2000

3.2重点测试项

-产品是否为SSL /IPSec VPN二合一VPN产品

3.3重点测试项-产品是否支持标准加密算法及国密办算法

3.4双机热备功能

3.5是否支持虚拟桌面功能

3.6标准USB-KEY及国密办加密Key支持情况

3.7账号与硬件特征信息绑定功能

3.8统一身份认证平台支持

用户权限控制

3.9

3.10用户统计报表。

IPSec VPN的测试

IPSec VPN 的测试

1引言

利用IPSecVPN技术,企业能够将Internet作为其通信网络基础的骨干,实现全球通达,并大大节约成本,同时保持内部通信的安全。

然而,成功的IPSec产品开发与实施面临严峻的挑战,即如何确保IPSec协议的一致性,并在网络性能和功能方面管理IPSecVPN的效果。

正确的测试方法能够绝妙地应对挑战,思博伦通信的IPSec一致性与性能测试方法便是一个例证。

2IPSec一致性测试的重要性

尽管IETF确立IPSec协议标准已有数年之久,但是早期的实施并不完全符

合标准,因而无法一致。

对IPSecVPN服务的实施者来说,这是无法接受的。

从IPSec网关厂商的角度来看,服务提供商和网络管理员需要IPSec与标准保持一致,他们经常自行校验,以确保一致性。

在竞争激烈的市场环境中,厂商无法负担被客户查证出错误的后果。

除了确保一致性之外,一致性测试不仅能够确保产品的质量,而且还能够缩短产品的开发周期,因为在开发周期中如果发现一个程序错误或者更正一个设计逆流,都将会对产品的最终质量产生重大影响。

对于服务提供商和网络管理员来说,多厂商环境是现实的,如果没有基于标准的实施,这种现实性将无法管理。

由于他们还定期升级自己的IPSecVPN,因此确保这些升级不会打破现有的服务就变得非常重要。

虽然并非所有的一致性要求都是针对IPSec的,但是将IPSec加载到网络上增加了一致性测试的复杂性和必要性。

3可扩展性与性能测试的重要性

IPSec要求在发送数据之前先在站点之间或客户端与网关之间建立隧道。

使。

VPN迁移测试方案

VPN测试方案2013年5月目录1测试说明 (3)1.1测试目的 (3)1.2测试人员、时间及测试地点 (3)1.3测试环境TOPOLOGY图 (3)1.4测试环境所需设备列表 (4)2测试项目 (5)2.1笔记本电脑访问VPN测试 (5)2.1.1VPN无客户端方式访问web网页 (5)2.1.2Usb Key认证功能 (6)2.1.3软体数字证书认证 (7)2.2A NDROID系统移动终端访问VPN测试 (7)2.2.1Android平板接入功能 (7)2.2.2硬件载体数字证书认证 (8)2.2.3软体数字证书认证 (9)2.3IOS操作系统终端访问VPN测试 (10)2.3.1IPAD接入功能 (10)2.3.2软件体数字证书认证 (11)1测试说明1.1测试目的本测试方案根据VPN产品的特点及测试标准,选取该产品主要功能和性能的测试用例,结合典型应用环境及场景,详细描述了测试方法、步骤和测试结果,为评估VPN在实际应用中的功能的符合度提供参考。

1.2测试人员、时间及测试地点测试人员:总公司信息技术部全体员工测试时间:测试地点:1.3测试环境topology图1.4测试环境所需设备列表2测试项目2.1笔记本电脑访问VPN测试2.1.1VPN无客户端方式访问web网页序号 1. 测试名称SV 无客户端方式访问web网页测试内容测试使用笔记本电脑通过设备的无客户端模块即web转发模块访问相应的web资源的功能。

特殊要求或配置无测试网络拓扑测试说明设备提供了web转发功能,用户登录设备之后,可以不安装任何客户端进行web资源的访问。

测试步骤1.以超级管理员superman的身份登录设备进入管理员配置界面。

2.在VPN模块的资源管理中添加一个web转发资源,如资源名为topsec,地址为http://192.168.2.3。

3.在VPN模块的acl管理中给资源topsec添加一条acl规则,如名称为top_acl,策略设置为允许所有时间访问。

学习电脑网络的VPN配置

学习电脑网络的VPN配置VPN是Virtual Private Network(虚拟私人网络)的缩写,是一种通过公共网络(通常是互联网)建立安全连接的技术,用于在不同地点的计算机之间传输数据。

VPN可以提供安全、私密的连接,使用户能够访问远程网络资源,同时保护数据的机密性和完整性。

本文将介绍学习电脑网络的VPN配置的相关内容,包括VPN的基本原理、常见的VPN协议以及VPN的配置步骤。

一、VPN的基本原理VPN的基本原理是通过加密和隧道技术,在公共网络上模拟私人网络。

VPN采用加密技术可以保证数据的机密性,使得数据在传输过程中不易被窃取和篡改。

而隧道技术则是通过在公共网络上建立一条私密的通道,将数据包封装起来,确保数据的安全传输。

二、常见的VPN协议1. PPTP(Point-to-Point Tunneling Protocol,点对点隧道协议):PPTP是一种最早出现的VPN协议,具有配置简单、易于使用的特点。

它可以在各种操作系统中使用,并能够实现基本的加密和隧道功能。

然而,PPTP的安全性相对较低,容易受到攻击。

2. L2TP(Layer 2 Tunneling Protocol,第二层隧道协议):L2TP是一种较为安全的VPN协议,它结合了PPTP和L2F(Layer 2 Forwarding,第二层转发协议)的优点,采用了IPSec(Internet Protocol Security)来提高安全性。

L2TP在配置和使用方面相对较复杂。

3. IPSec(Internet Protocol Security,网络协议安全):IPSec是一种常用的VPN加密协议,可以提供较高的安全性。

它可以独立使用,也可以与其他VPN协议(如L2TP)结合使用。

IPSec使用了多种加密机制,包括对称加密和非对称加密,确保数据的机密性和完整性。

三、VPN的配置步骤1. 选择VPN服务提供商:首先,你需要选择一个可信赖的VPN服务提供商。

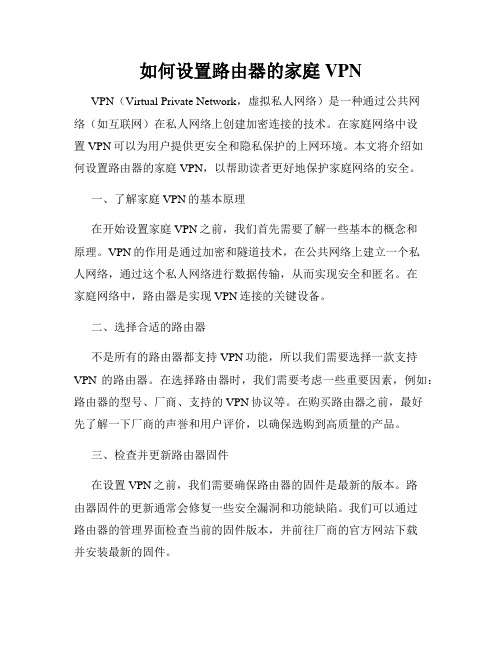

如何设置路由器的家庭VPN

如何设置路由器的家庭VPNVPN(Virtual Private Network,虚拟私人网络)是一种通过公共网络(如互联网)在私人网络上创建加密连接的技术。

在家庭网络中设置VPN可以为用户提供更安全和隐私保护的上网环境。

本文将介绍如何设置路由器的家庭VPN,以帮助读者更好地保护家庭网络的安全。

一、了解家庭VPN的基本原理在开始设置家庭VPN之前,我们首先需要了解一些基本的概念和原理。

VPN的作用是通过加密和隧道技术,在公共网络上建立一个私人网络,通过这个私人网络进行数据传输,从而实现安全和匿名。

在家庭网络中,路由器是实现VPN连接的关键设备。

二、选择合适的路由器不是所有的路由器都支持VPN功能,所以我们需要选择一款支持VPN的路由器。

在选择路由器时,我们需要考虑一些重要因素,例如:路由器的型号、厂商、支持的VPN协议等。

在购买路由器之前,最好先了解一下厂商的声誉和用户评价,以确保选购到高质量的产品。

三、检查并更新路由器固件在设置VPN之前,我们需要确保路由器的固件是最新的版本。

路由器固件的更新通常会修复一些安全漏洞和功能缺陷。

我们可以通过路由器的管理界面检查当前的固件版本,并前往厂商的官方网站下载并安装最新的固件。

四、访问路由器管理界面要设置家庭VPN,我们需要访问路由器的管理界面。

通常情况下,我们可以通过在浏览器地址栏输入路由器的IP地址来访问管理界面。

路由器的IP地址通常是一组数字,例如:192.168.1.1。

如果不清楚路由器的IP地址,可以查阅路由器的使用手册或者在互联网上搜索相关的信息。

五、配置VPN服务器一旦我们进入了路由器的管理界面,我们就可以开始配置VPN服务器了。

具体的配置过程因厂商和型号而异,下面是一些常见的配置步骤:1. 打开VPN设置界面:在管理界面中,我们可以找到相应的VPN 设置选项。

通常这个选项会在“设置”或者“安全性”等菜单下。

2. 启用VPN服务器:在VPN设置界面中,我们可以找到一个“启用VPN服务器”或类似的选项。

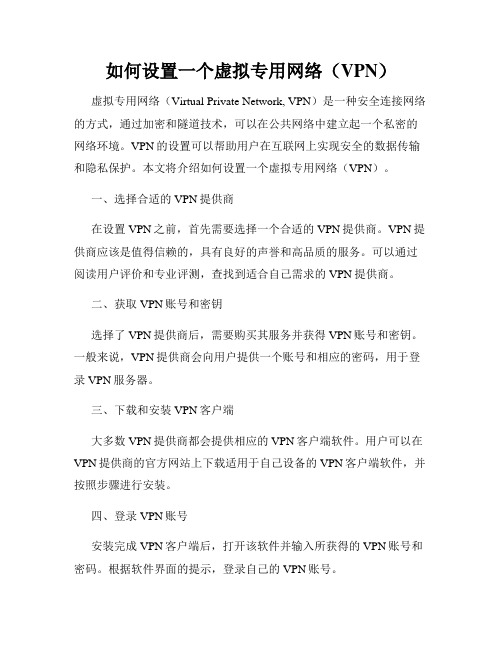

如何设置一个虚拟专用网络(VPN)

如何设置一个虚拟专用网络(VPN)虚拟专用网络(Virtual Private Network, VPN)是一种安全连接网络的方式,通过加密和隧道技术,可以在公共网络中建立起一个私密的网络环境。

VPN的设置可以帮助用户在互联网上实现安全的数据传输和隐私保护。

本文将介绍如何设置一个虚拟专用网络(VPN)。

一、选择合适的VPN提供商在设置VPN之前,首先需要选择一个合适的VPN提供商。

VPN提供商应该是值得信赖的,具有良好的声誉和高品质的服务。

可以通过阅读用户评价和专业评测,查找到适合自己需求的VPN提供商。

二、获取VPN账号和密钥选择了VPN提供商后,需要购买其服务并获得VPN账号和密钥。

一般来说,VPN提供商会向用户提供一个账号和相应的密码,用于登录VPN服务器。

三、下载和安装VPN客户端大多数VPN提供商都会提供相应的VPN客户端软件。

用户可以在VPN提供商的官方网站上下载适用于自己设备的VPN客户端软件,并按照步骤进行安装。

四、登录VPN账号安装完成VPN客户端后,打开该软件并输入所获得的VPN账号和密码。

根据软件界面的提示,登录自己的VPN账号。

五、选择连接服务器位置一般情况下,VPN客户端会提供多个服务器位置供用户选择。

根据自己的需求,选择一个适合的服务器位置。

若需要访问特定国家或地区的网站,可以选择相应地区的服务器。

六、建立VPN连接在选择了服务器位置后,点击软件界面上的“连接”按钮,等待VPN 客户端建立连接。

连接成功后,可以看到连接状态的变化,并且VPN 客户端会显示已连接的时间和服务器位置等信息。

七、测试VPN连接连接成功后,建议对VPN连接进行测试,保证连接的稳定性和正常工作。

可以尝试访问一些被地理限制或审查的网站,来确认VPN连接是否有效。

八、设置VPN自动连接(可选)部分VPN客户端提供了自动连接的设置选项,可在软件界面内进行设置。

选择自动连接后,每次启动设备时,VPN客户端会自动连接到上次使用的服务器位置,方便用户的操作。

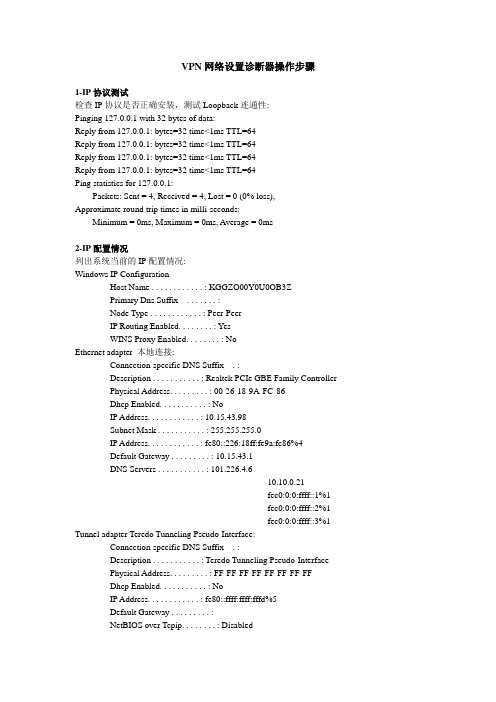

VPN网络设置诊断器操作步骤

VPN网络设置诊断器操作步骤1-IP协议测试检查IP协议是否正确安装,测试Loopback连通性:Pinging 127.0.0.1 with 32 bytes of data:Reply from 127.0.0.1: bytes=32 time<1ms TTL=64Reply from 127.0.0.1: bytes=32 time<1ms TTL=64Reply from 127.0.0.1: bytes=32 time<1ms TTL=64Reply from 127.0.0.1: bytes=32 time<1ms TTL=64Ping statistics for 127.0.0.1:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms-----------------------------------------2-IP配置情况列出系统当前的IP配置情况:Windows IP ConfigurationHost Name . . . . . . . . . . . . : KGGZO00Y0U0OB3ZPrimary Dns Suffix . . . . . . . :Node Type . . . . . . . . . . . . : Peer-PeerIP Routing Enabled. . . . . . . . : YesWINS Proxy Enabled. . . . . . . . : NoEthernet adapter 本地连接:Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Realtek PCIe GBE Family ControllerPhysical Address. . . . . . . . . : 00-26-18-9A-FC-86Dhcp Enabled. . . . . . . . . . . : NoIP Address. . . . . . . . . . . . : 10.15.43.98Subnet Mask . . . . . . . . . . . : 255.255.255.0IP Address. . . . . . . . . . . . : fe80::226:18ff:fe9a:fc86%4Default Gateway . . . . . . . . . : 10.15.43.1DNS Servers . . . . . . . . . . . : 101.226.4.610.10.0.21fec0:0:0:ffff::1%1fec0:0:0:ffff::2%1fec0:0:0:ffff::3%1 Tunnel adapter Teredo Tunneling Pseudo-Interface:Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Teredo Tunneling Pseudo-InterfacePhysical Address. . . . . . . . . : FF-FF-FF-FF-FF-FF-FF-FFDhcp Enabled. . . . . . . . . . . : NoIP Address. . . . . . . . . . . . : fe80::ffff:ffff:fffd%5Default Gateway . . . . . . . . . :NetBIOS over Tcpip. . . . . . . . : DisabledTunnel adapter Automatic Tunneling Pseudo-Interface:Connection-specific DNS Suffix . :Description . . . . . . . . . . . : Automatic Tunneling Pseudo-InterfacePhysical Address. . . . . . . . . : 0A-0F-2B-62Dhcp Enabled. . . . . . . . . . . : NoIP Address. . . . . . . . . . . . : fe80::5efe:10.15.43.98%2Default Gateway . . . . . . . . . :DNS Servers . . . . . . . . . . . : fec0:0:0:ffff::1%1fec0:0:0:ffff::2%1fec0:0:0:ffff::3%1 NetBIOS over Tcpip. . . . . . . . : Disabled-----------------------------------------3-网关连通性检查默认网关连通性:Pinging 10.15.43.1 with 32 bytes of data:Request timed out.Request timed out.Request timed out.-----------------------------------------4-地址连通性-----------------------------------------5-ARP地址表显示系统缓存的ARP对应表:Interface: 10.15.43.98 --- 0x2Internet Address Physical Address Type10.15.43.1 00-13-1a-d4-19-80 dynamic-----------------------------------------6-清空ARP表清除系统缓存的ARP表,从网络上重新学习。

VPN测试用例-L2TP

VPN测试用例——L2TP文档版本历史文档版本号编辑时间编者备注适用性说明参考文档适用版本1.功能说明:支持L2TPv2功能,支持在UDP上承载L2TP报文,符合RFC2661;建议支持L2TP隧道交换功能,允许终结在L2TP LNS上的会话和另一个L2TP LAC发起的会话之间交换数据;必须支持LNS,可选支持LAC;可选支持提供L2TP断开连接的原因,符合RFC2145的规定;必须RFC3193,即支持使用IPSec加密的L2TP隧道;2.工作机制:1)关键词:L2TP(RFC 2661):是一种对PPP 链路层数据包进行隧道传输的技术,允许二层链路端点(LAC)和PPP 会话点(LNS)驻留在通过分组交换网络连接的不同设备上,从而扩展了PPP 模型,使得PPP 会话可以跨越帧中继或Internet 等网络。

LAC:是L2TP访问集中器,是附属在交换网络上的具有PPP端系统和L2TP协议处理能力的设备。

LAN一般是一个网络接入服务器NAS,主要用于通过PSTN/ISDN 网络为用户提供接入服务。

LNS:表示L2TP网络服务器,是PPP端系统上用于处理L2TP协议服务器端部分的设备。

2)工作拓扑图:L2TP VPN的工作过程如下图:3)工作过程:(1)远端客户机Client发起呼叫连接请求(2)Client 和LAC端进行PPP LCP协商(即认证方式的协商)(3)LAC对Client提供的用户信息进行PAP 或者CHAP认证(4)LAC将认证信息(用户名、密码)发给Radius服务器进行认证(5)Radius服务器认证该用户,如果通过,LAC准备发起Tunnel连接请求(6)LAC端向指定的LNS发起Tunnel连接请求(7)在需要对隧道进行认证的情况下,LAC端向指定LNS端发送CHAP challenge信息,LNS返回响应消息CHAP response,并发送LNS侧的CHAP challenge,LAC返回对应的响应消息CHAP response(8)隧道验证通过(9)LAN端将用户CHAP response、response identifier 和PPP协商参数传送给LNS(10)LNS将接入请求信息发送给Radius服务器进行认证(11)Radius服务器请求认证该请求信息,如果认证通过则返回响应消息(12)若用户在LNS侧配置强制本端CHAP认证,则LNS对用户进行认证,发送CHAP challenge,用户侧回应CHAP response(13)LNS再次将接入请求信息发送给Radius服务器进行认证(14)Radius服务器认证该请求信息,如果通过认证则返回响应信息(15)验证通过,LNS端会给client用户分配一个企业内部IP地址,用户即可访问企业内部资源4)L2TP报文结构:3.网络拓扑:4.测试用例:编号测试标题前置条件执行步骤预期结果实际结果测试结论添加帐号能够正常访问服务器配置界面1.进入服务器配置界面2.配置用户名为test,密码为test,点击保存3.配置用户名为test,密码为空,点击保存步骤2:保存成功步骤3:保存失败,提示密码不能为空4.配置用户名为空,密码为test,点击保存5.配置用户名为:测试,密码为:test,点击保存6.配置用户名为:1234,密码为1234,点击保存步骤4:保存失败,提示用户名不能为空步骤5:保存成功步骤6:保存成功删除帐号 1.能够正常访问服务器配置界面2.已经配置好正确的帐号密码1.进入配置界面,进入用户信息列表2.勾选所要删除的帐号,点击删除3.客户端使用被删除的帐号进行连接步骤2:帐号删除成功步骤3:连接失败修改帐号 1.能够正常访问服务器配置界面2.已经配置好正确的帐号密码1.进入配置界面-用户列表里2.选中所要修改的帐号,点击编辑3.修改符合规则的账户信息,点击保存步骤2:进入帐号编辑界面步骤3:保存信息联网下正确帐号密码连接PC1到PC2网络正常,可正常访问1.服务端配置账号信息test/test,应用到L2TP2.设置地址池范围192.168.10.1-192.168.10.100以及通道IP为192.168.10.1113.客户端配置服务器地址192.168.10.111,账号信息test/test,步骤5:PC1可以ping通PC2与服务器匹配4.客户端及服务端均使能L2TP VPN5.PC1pingPC2联网下错误帐号密码连接PC1到PC2网络正常,可正常访问1.按上个测试配置好帐号信息和服务器2.客户端和服务端均使能L2TP VPN3.在配置区修改用户名,密码不变,PC1pingPC24.在配置去保持用户名不变,修改密码PC1pingPC2步骤3:PC1无法ping通PC2步骤4:PC1无法ping通PC2未联网状态下正确帐号密码接入PC1到PC2网络无连通1.按上个测试配置好帐号信息和服务器2.客户端输入正确账户/密码,点击连接步骤2:连接失败建立连接后PC2与LNS断开连接PC1到PC2网络正常,可正常访问1.按上个测试配置好帐号信息和服务器2.客户端和服务端均使能L2TP VPN3.PC1pingPC24.ping通一段时间后断开PC2与LNS的连接步骤3:PC1可以ping通PC2步骤4:PC1无法Ping通PC2建立连接后PC1与LAS断开连接PC1到PC2网络正常,可正常访问1.按上个测试配置好帐号信息和服务器2.客户端和服务端均使能L2TP VPN3.PC1pingPC24.ping通一段时间后断开PC1与LAS的连接步骤3:PC1可以ping通PC2步骤4:PC1无法Ping通PC2服务器地址池验证同上 1.配置多个账号信息,应用到L2TP设置地址池范围为192.168.10.1~192.168.10.2步骤2:客户端可成功拨号进入(抓包可看到ip为2.一个客户端拨号接入3.第二个客户端拨号接入4.第三个客户端拨号接入5.所有客户端均断开与服务端的链接后,一个客户端再次拨号接入192.168.10.1)步骤3:客户端可成功拨号进入(抓包可看到ip为192.168.10.1)步骤4:客户端拨号失败步骤5:客户端拨号进入成功(抓包可看到ip为192.168.10.1)多个客户端使用同一用户名拨号1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确3.客户端配置服务器地址、帐号信息与服务器匹配1.先用一个客户端拨号接入2.第二个客户端使用相同账号拨号接入步骤1:客户端可成功拨号进入步骤2:客户端拨号失败CHAP认证账号登录1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确3.客户端配置服务器地址、帐号信息与服务器匹配1.进入配置页面,设置认证方式为CHAP认证2.PC1pingPC2步骤2:PC1可ping通PC2PAP认证帐号登陆1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确1.进入配置页面,设置认证方式为PAP认证2.PC1pingPC2步骤2:PC1可ping通PC23.客户端配置服务器地址、帐号信息与服务器匹配MSCHAP认证帐号登录1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确3.客户端配置服务器地址、帐号信息与服务器匹配1.进入配置页面,设置认证方式为MSCHAP2.PC1pingPC2步骤2:PC1可ping通PC2客户端和服务端VPN类型不一致1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确1.进入服务器端配置界面,设置为L2TP2.客户端设置正确的服务器地址和账户信息3.客户端设置VPN类型为IPsec4.输入正确的账户密码,点击连接步骤4:连接失败客户端设置服务器IP错误1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确1.服务端配置服务器Ip为:192.168.10.1112.客户端配置服务器IP为:192.168.10.1123.输入正确的账户密码,点击连接步骤3:连接失败客户端和服务端认证方式不一致1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确1.进入服务器配置页面,设置认证方式为CHAP,进入客户端界面配置认证方式为PAP2.PC1pingPC23.进入服务器配置页面,认证方式设为PAP,进入客户端配置认证方式为CHAP4.PC1pingPC25.进入服务器配置页面,认证方式设为MSCHAP,进入客户端配置认证方式为步骤2:PC1无法ping通PC2步骤4:PC1无法ping通PC2步骤6:PC1无法ping通PC2PAP6.PC1pingPC2客户端静态地址超出地址池范围1.PC1到PC2网络正常,可正常访问2.帐号信息配置正确1.进入服务器端配置地址池为192.168.10.1-192.168.10.1002.进入客户端勾选静态地址并配置静态地址为:192.168.10.1013.服务端和客户端使能L2TP4.客户端输入正确帐号密码,点击连接步骤4:连接失败服务端启动IPsec加密1.PC1到PC2网络正常,可正常访问2.服务端帐号信息、地址池等配置正确1.客户端关闭IPsec加密2.使能客户端和服务端L2TP3.PC1pingPC24.客户端开启IPsec加密5.PC1pingPC2步骤3:PC1可ping通PC2步骤4:PC1可ping通PC2服务端关闭IPsec加密1.PC1到PC2网络正常,可正常访问2.服务端帐号信息、地址池等配置正确1.客户端关闭IPsec加密2.使能客户端和服务端L2TP3.PC1pingPC24.客户端开启IPsec加密5.PC1pingPC2步骤3:PC1可ping通PC2步骤4:PC2无法ping通PC2。

SSL VPN测试方案v21

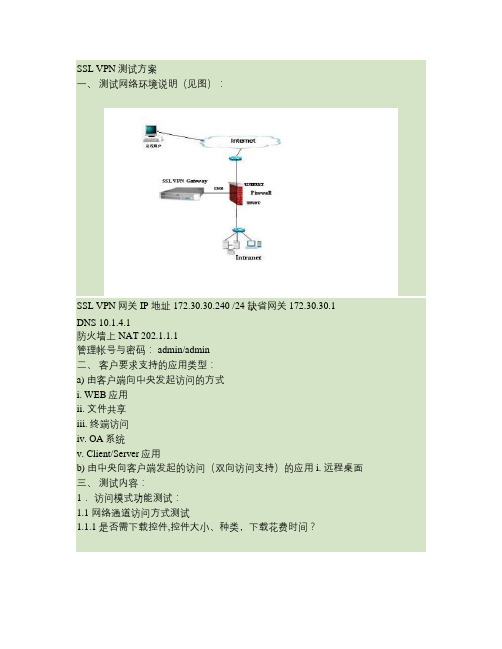

SSL VPN测试方案一、测试网络环境说明(见图):SSL VPN网关IP 地址172.30.30.240 /24 缺省网关 172.30.30.1 DNS 10.1.4.1防火墙上NAT 202.1.1.1管理帐号与密码: admin/admin二、客户要求支持的应用类型:a) 由客户端向中央发起访问的方式i. WEB应用ii. 文件共享iii. 终端访问iv. OA系统v. Client/Server应用b) 由中央向客户端发起的访问(双向访问支持)的应用 i. 远程桌面三、测试内容:1.访问模式功能测试:1.1 网络通道访问方式测试1.1.1 是否需下载控件,控件大小、种类,下载花费时间?1.1.2 B/S应用测试1.1.3 C/S应用测试1.1.4 文件共享(网络驱动器方式)1.1.5 远程桌面管理1.1.6 备注说明1.2 Portal 访问方式功能测试(SSL SERVER代理模式)1.2.1 是否需下载控件,控件大小、种类,下载花费时间?1.2.2 WEB服务应用测试(测试访问不同页面时的反应速度)1.2.3 OA应用测试(测试访问不同页面时的反应速度)1.2.4 文件共享(指引到windows文件共享服务器,在共享目录下进行文件浏览、加载、下载、移动、删除等操作)1.2.5 备注说明2.特性测试:2.1 安全特性2.1.1 安全控件对客户端操作系统版本、系统补丁、注册表、系统进程、防病毒、防火墙软件的检测2.1.2 联接完毕后,自动清除浏览器会话缓存、临时文件、浏览历史等信息2.1.3 隐藏内部服务器IP地址2.1.4 在同一时间段内,禁止用户在不同的客户端电脑上用同一个用户名和令牌密码登入SSL VPN2.1.5 隧道分离(三层通道方式下)2.1.6 可针对一些常见的攻击443端口的HTTP攻击进行防护2.1.7 可把客户端地址NAT成VPN网关地址,避免在内部路由器上设置多条指向客户端的路由(三层通道方式下)2.1.8 备注说明2.2 操作简易性2.2.1 主页定制2.2.2 中文管理界面2.2.3 控件下载后可自动运行某应用程序2.2.4 可支持URL改写2.2.5 备注说明3.用户验证与授权功能测试:3.1 用户验证功能测试:3.1.1 需要支持的用户认证方式:3.1.1.1 内部数据库认证方式3.1.1.2 Windows活动目录3.1.1.3 RSA Secure ID令牌认证3.1.1.4 外部数据库认证方式3.1.1.5 ……3.1.2 可与用户的现有的集中身份认证服务器无缝结合3.1.3 可进行单点登陆3.2 权限管理3.2.1 管理员权限可分级管理3.2.2 可根据用户不同权限分配不同的访问资源3.2.3 备注说明3.3 配置管理3.3.1 可通过CLI、图形化、WEB等方式进行配置管理3.3.2 界面友好、易操作3.3.3 配置文件可以导入导出3.3.4 备注说明3.4 日志管理3.4.1 日志可详细记录登录时间、登出时间、认证或授权失败、被请求的URL、流量负载、活动连接、异常信息等会话内容3.4.2 日志内容可定制、分级选择,可发送到其他服务器上3.4.3 日志统计与查询要方便、易用,可实时查询系统状态3.4.4 可生成详细的报表、图表(例如:每小时用户数量统计、每小时网页访问量统计等)3.4.5 可对数据包进行一定的网络流量分析3.4.6 备注说明四、说明在测试中,厂商对产品需强调说明或备注解释的方面:五、单位:厂商:7 确认测试人:测试人:时间:时间:。