HCF配置实例

HC防火墙配置实例

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下<H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2 nat static inside ip 192.168.254.3 global ip 202.111.0.3 #firewall statistic system enable#radius scheme systemserver-type extended#domain systemlocal-user net1980 password cipher ###### service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udpobject address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001description out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ipacl number 3002description inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface Aux0async mode flow#interface Ethernet0/0shutdown#interface Ethernet0/1shutdown#interface Ethernet0/2speed 100duplex fulldescription to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inboundfirewall aspf 1 outbound #interface Ethernet0/3 shutdown#interface Ethernet1/0 shutdown#interface Ethernet1/1 shutdown#interface Ethernet1/2 speed 100duplex full description to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/2set priority 85#firewall zone untrustadd interface Ethernet1/2 set priority 5#firewall zone DMZadd interface Ethernet0/3 set priority 50#firewall interzone local trust #firewall interzone local untrust #firewall interzone local DMZ #firewall interzone trust untrust #firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60 #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return。

HCSEIRF典型配置举例

Copyright © 2015 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

目录

1 简介 ······················································································································································ 1 2 配置前提 ··············································································································································· 1 3 使用限制 ··············································································································································· 1 4 两台成员设备的IRF配置举例 ················································································································ 3

4.4.1 搭建IRF·····················································

HC华为路由器配置实例

H C华为路由器配置实例 Written by Peter at 2021 in January通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list[MSR20-20-dhcp-pool-1] gateway-list3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c1)地址池要连续;2)在出接口做转换;3)默认路由一般要配置。

华为HCNA实验典型实例

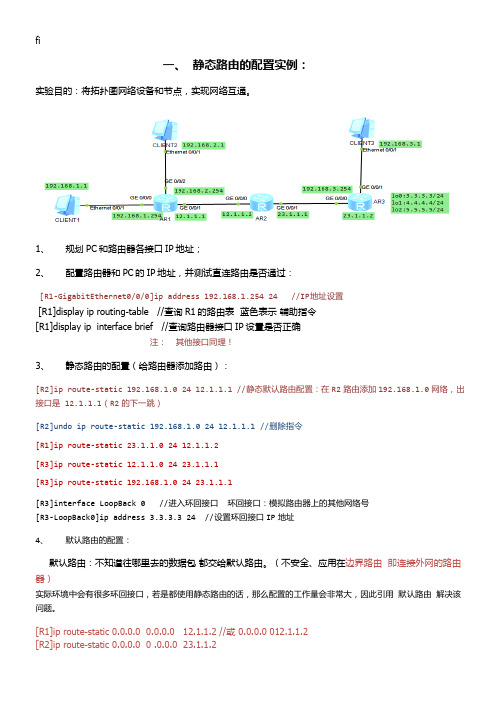

fi一、静态路由的配置实例:实验目的:将拓扑图网络设备和节点,实现网络互通。

1、规划PC和路由器各接口IP地址;2、配置路由器和PC的IP地址,并测试直连路由是否通过:[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24 //IP地址设置[R1]display ip routing-table //查询R1的路由表蓝色表示辅助指令[R1]display ip interface brief //查询路由器接口IP设置是否正确注:其他接口同理!3、静态路由的配置(给路由器添加路由):[R2]ip route-static 192.168.1.0 24 12.1.1.1 //静态默认路由配置:在R2路由添加192.168.1.0网络,出接口是 12.1.1.1(R2的下一跳)[R2]undo ip route-static 192.168.1.0 24 12.1.1.1 //删除指令[R1]ip route-static 23.1.1.0 24 12.1.1.2[R3]ip route-static 12.1.1.0 24 23.1.1.1[R3]ip route-static 192.168.1.0 24 23.1.1.1[R3]interface LoopBack 0 //进入环回接口环回接口:模拟路由器上的其他网络号[R3-LoopBack0]ip address 3.3.3.3 24 //设置环回接口IP地址4、默认路由的配置:默认路由:不知道往哪里去的数据包都交给默认路由。

(不安全、应用在边界路由即连接外网的路由器)实际环境中会有很多环回接口,若是都使用静态路由的话,那么配置的工作量会非常大,因此引用默认路由解决该问题。

[R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 //或 0.0.0.0 012.1.1.2[R2]ip route-static 0.0.0.0 0 .0.0.0 23.1.1.2问题:1、为什么要在边界路由器上默认路由?答:因为企业员工要上网,运行默认路由的这台路由器,都会把不知道往哪里的数据包往互联网上扔!<R2>save //保存路由器配置The current configuration will be written to the device.Are you sure to continue? (y/n)[n]:yIt will take several minutes to save configuration file, please wait.......Configuration file had been saved successfullyNote: The configuration file will take effect after being activated静态路由的负载分担如图:静态路由负载分担拓扑图配置地址后,使用静态路由到达网络号 2.2.2.0/24 。

HC三层交换机配置实例

H3C三层交换机配置实例1 网络拓扑图 02 配置要求 03划分VLAN并描述 03.1进入系统视图 03.2 创建VLAN并描述 .................................................................. 错误!未定义书签。

4 给VLAN设置网关 (1)4.1 VLAN1的IP地址设置 (1)4.2 VLAN100的网关设置 (2)4.3 VLAN101的网关设置 (2)4.4 VLAN102的网关设置 (3)4.5 VLAN103的网关设置 (3)5 给VLAN指定端口,设置端口类型 (4)5.1 VLAN100指定端口 (4)5.2 VLAN102指定端口 (5)5.3 VLAN1/101/103指定端口 (5)6 配置路由协议 (6)6.1 默认路由 (6)6.2配置流分类 (7)6.3 定义行为 (7)6.4 应用QOS策略 (8)6.5 接口配置QOS策略 (8)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:172.16.1.0/24 至出口1网络:172.16.100.0/24用户2网络:192.168.1.0/24 至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述3.1进入系统视图<H3C>system-view //进入系统视图图3-1 系统视图3.2 创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN 100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关4.1 VLAN1的IP地址设置把VLAN1的IP地址设置为192.168.0.254,子网掩码为255.255.255.0,用于本地使用。

史上最详细HC路由器NAT典型配置案例

史上最详细H C路由器N A T典型配置案例 Last updated on the afternoon of January 3, 2021H3C路由器N A T典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router>system-view[Router]natstaticoutbound#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router]interfacegigabitethernet1/2[Router-GigabitEthernet1/2]natstaticenable[Router-GigabitEthernet1/2]quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatstaticStaticNATmappings:Thereare1outboundstaticNATmappings.IP-to-IP:LocalIP?:GlobalIP:InterfacesenabledwithstaticNAT:Thereare1interfacesenabledwithstaticNAT.Interface:GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router]displaynatsessionverboseInitiator:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)Responder:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)State:ICMP_REPLYApplication:INVALIDStarttime:2012-08-1609:30:49?TTL:27sInterface(in):GigabitEthernet1/1Interface(out):GigabitEthernet1/2Initiator->Responder:5packets?420bytesResponder->Initiator:5packets?420bytesTotalsessionsfound:1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

H3C交换机 典型配置举例-6W100-DHCP典型配置举例

1.2.3 配置思路

• DHCP Server 分配 IP 地址时,不能将 DNS Server 的 IP 地址分配出去,所以需要将 DNS Server 的 IP 地址配置为不参与自动分配的 IP 地址。

i

1 DHCP绍了使用 DHCP 功能实现动态分配 IP 地址的典型配置案例。

1.2 DHCP服务器典型配置举例

1.2.1 适用产品和版本

表1 配置适用的产品与软件版本关系

产品 S10500系列以太网交换机 S5800&S5820X系列以太网交换机 S5830系列以太网交换机 S5500-EI&S5500-SI系列以太网交换机

目录

1 DHCP典型配置举例···························································································································1-1 1.1 简介 ···················································································································································1-1 1.2 DHCP服务器典型配置举例 ·······································································

华为路由器dhcp简单配置实例

华为路由器dhcp简单配置实例session 1 DHCP得工作原理DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)就是一个局域网得网络协议,使用UDP协议工作, 主要有两个用途:给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理得手段,在RFC 2131中有详细得描述。

DHCP有3个端口,其中UDP67与UDP68为正常得DHCP服务端口,分别作为DHCP Server与DHCP Client得服务端口;546号端口用于DHCPv6 Client,而不用于DHCPv4,就是为DHCP failover服务,这就是需要特别开启得服务,DHCP failover就是用来做“双机热备”得。

DHCP协议采用UDP作为传输协议,主机发送请求消息到DHCP服务器得67号端口,DHCP服务器回应应答消息给主机得68号端口,DHCP得IP地址自动获取工作原理及详细步骤如下:1、DHCP Client以广播得方式发出DHCP Discover报文。

2、所有得DHCP Server都能够接收到DHCP Client发送得DHCP Discover报文,所有得DHCP Server都会给出响应,向DHCP Client发送一个DHCP Offer报文。

DHCP Offer报文中“Your(Client) IP Address”字段就就是DHCP Server 能够提供给DHCP Client使用得IP地址,且DHCP Server会将自己得IP地址放在“option”字段中以便DHCP Client 区分不同得DHCP Server。

DHCP Server在发出此报文后会存在一个已分配IP地址得纪录。

3、DHCP Client只能处理其中得一个DHCP Offer报文,一般得原则就是DHCP Client处理最先收到得DHCP Offer 报文。

H3C中低端交换机DHCP 典型配置案例

HCIP地址配置举例

I P地址配置举例1.组网需求Switch的端口属于VLAN1连接一个局域网;局域网中的计算机分别属于2个网段:和..要求这两个网段的主机都可以通过Switch与外部网络通信;且这两个网段中的主机能够互通..2.组网图图1-3IP地址配置组网图3.配置步骤针对上述的需求;如果在Switch的VLAN接口1上只配置一个IP地址;则只有一部分主机能够通过Switch与外部网络通信..为了使局域网内的所有主机都能够通过Switch访问外部网络;需要配置VLAN接口1的从IP地址..为了使两个网段中的主机能够互通;两个网段中的主机需要分别将Switch上VLAN接口1的主IP地址和从IP地址设置为网关..配置VLAN接口1的主IP地址和从IP地址..<Switch>system-viewSwitchinterfacevlan-interface1在网段中的主机上配置网关为;在网段中的主机上配置网关为..使用ping命令检测Switch与网络内主机的连通性..5packetstransmitted5packetsreceived0.00%packetlossround-tripmin/avg/max=25/26/27ms显示信息表示Switch与网络内的主机可以互通..使用ping命令检测Switch与网络内主机的连通性..5packetstransmitted5packetsreceived0.00%packetlossround-tripmin/avg/max=25/25/26ms显示信息表示Switch与网络内的主机可以互通..使用ping命令检测网络和网络内主机的连通性..在HostA上可以ping通HostB..。

hc无线控制器加fip配置实例

一栋大楼内部组建公共无线网络,考虑到客户端数量可能众多,而客户端频繁移动可能性不大,规划将无线客户端划分到不同的vlan内,无线ap及接入层交换机划在一个vlan内。

网络连接示意图如下:无线控制器配置文件:#version , Release 2308P10#sysname wx5004#domain default enable system#port-security enable#wlan auto-ap enable#vlan 1vlan 96 description ap-client #vlan 97 description ap-client #vlan 98 description ap-client #vlan 99 description ap-client #vlan 100 description ap-clientvlan 101description ap-client#vlan 102description ap-client#vlan 103description managerdevice #domain systemaccess-limit disable state activeidle-cut disableself-service-url disablepublic-key peerpublic-key-code begin30819F300D06092A864886F70D08D00308C2171D5A373DAB7E0E2B1B202AA713CB3BC6CAD3557BB740D5F9CF3CA1935F20EB05B823B1CACA18E0 CC401FE26B61DDE098EE75610ACFE2FCD305EE3CF30F6D5E8885F0D3BA5ADE913B CD672E038FEACBD4B3CDB9809B2E1D57B660CDCF7F50282DF5EF8D973B2DE82E5C 3EC3B7C9F11D54357D01public-key-code endpeer-public-key end#dhcp server ip-pool managernetwork maskgateway-listexpired day 7dhcp server ip-pool pub-wireless-use network maskdns-list#dhcp server ip-pool vlan100 network maskgateway-list#dhcp server ip-pool vlan101 network maskgateway-list#dhcp server ip-pool vlan102 network maskgateway-list#dhcp server ip-pool vlan96 network mask gateway-list#dhcp server ip-pool vlan97 network mask gateway-list#dhcp server ip-pool vlan98 network mask gateway-list#dhcp server ip-pool vlan99network maskgateway-list#user-group systemgroup-attribute allow-guest#local-user adminpassword simple xxxxx authorization-attribute level 3 service-type ssh telnet#wlan rrmdot11a mandatory-rate 6 12 24dot11a supported-rate 9 18 36 48 54 dot11b mandatory-rate 1 2dot11b supported-rate 11dot11g mandatory-rate 1 2 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan radio-policy 101#wlan radio-policy 103#wlan service-template 103 clearssid pubwirelessbind WLAN-ESS 103service-template enable#interface NULL0#interface Vlan-interface1 #interface Vlan-interface96 ip address#interface Vlan-interface97 ip address#interface Vlan-interface98 ip address#interface Vlan-interface99 ip address#interface Vlan-interface100ip address#interface Vlan-interface101ip address#interface Vlan-interface102ip address#interface Vlan-interface103ip address#interface GigabitEthernet1/0/1 port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103interface GigabitEthernet1/0/2 port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103 #interface GigabitEthernet1/0/3 port access vlan 101#interface GigabitEthernet1/0/4 port access vlan 101#interface M-Ethernet1/0/0#interface Ten-GigabitEthernet1/0/5interface WLAN-ESS1#interface WLAN-ESS101port access vlan 101#interface WLAN-ESS103port access vlan 103#wlan ap 3c01 model WA2100 id 2 serial-id 210235A22WB0 radio 1radio-policy 103service-template 103 vlan-id 96 radio enablewlan ap autoap model WA2100 id 1 serial-id autoradio 1#wlan ap autoap_0001 model WA2100 id 3 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 96radio enable#wlan ap autoap_0002 model WA2100 id 4 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 96radio enable#wlan ap autoap_0003 model WA2100 id 5 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 96radio enable#wlan ap autoap_0004 model WA2100 id 6 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable#wlan ap autoap_0005 model WA2100 id 7 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable#wlan ap autoap_0006 model WA2100 id 8 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable#wlan ap autoap_0007 model WA2100 id 9 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable#wlan ap autoap_0008 model WA2100 id 10 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable#wlan ap autoap_0009 model WA2100 id 11 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 98radio enable#wlan ap autoap_0010 model WA2100 id 12 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 98radio enable#wlan ap autoap_0011 model WA2100 id 13 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 98radio enable#wlan ap autoap_0012 model WA2100 id 14 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 98radio enable#wlan ap autoap_0013 model WA2100 id 15serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 99radio enable#wlan ap autoap_0014 model WA2100 id 16 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 99radio enable#wlan ap autoap_0018 model WA2100 id 17 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 99radio enable#wlan ap autoap_0019 model WA2100 id 18 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 99radio enable#wlan ap autoap_0020 model WA2100 id 19 serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 99 radio enable#undo info-center logfile enable #dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ip dhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ipdhcp server forbidden-ip#dhcp enable#ssh server enablessh client authentication server assign publickey #load xml-configuration#user-interface con 0user-interface vty 0 4 authentication-mode scheme user privilege level 3#return核心交换机配置文件:#version , Release 2202#sysname wirelessandvideoswitch #irf mac-address persistent timer irf auto-update enableundo irf link-delay#domain default enable system #undo ip ttl-expires#vlan 1#vlan 96description ap-client#description ap-client #vlan 98 description ap-client #vlan 99 description ap-client #vlan 100 description ap-client #vlan 101 description ap-client #description ap-client#vlan 103description managerdevice#vlan 104description connection FW#radius scheme systemserver-type extendedprimary authentication 1645 primary accounting 1646user-name-format without-domain #domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable##user-group system#local-user admin password simple xxxxxxxxxx authorization-attribute level 3 service-type ssh telnet#interface NULL0#interface Vlan-interface96 ip address#interface Vlan-interface97 ip address#interface Vlan-interface98 ip address#interface Vlan-interface99 ip address#interface Vlan-interface100ip address#interface Vlan-interface101 ip address#interface Vlan-interface102 ip address#interface Vlan-interface103 ip address#interface Vlan-interface104 description connectionFW ip address#interface GigabitEthernet1/0/1 #interface GigabitEthernet1/0/2 #interface GigabitEthernet1/0/3 #interface GigabitEthernet1/0/4 #interface GigabitEthernet1/0/5 #interface GigabitEthernet1/0/6 #interface GigabitEthernet1/0/7 #interface GigabitEthernet1/0/8#interface GigabitEthernet1/0/9 #interface GigabitEthernet1/0/10 #interface GigabitEthernet1/0/11 #interface GigabitEthernet1/0/12 #interface GigabitEthernet1/0/13 port access vlan 103#interface GigabitEthernet1/0/14 port access vlan 103#port access vlan 103#interface GigabitEthernet1/0/16 port access vlan 103#interface GigabitEthernet1/0/17 port access vlan 103#interface GigabitEthernet1/0/18 port access vlan 103#interface GigabitEthernet1/0/19 shutdown#shutdown#interface GigabitEthernet1/0/21 #interface GigabitEthernet1/0/22 shutdown#interface GigabitEthernet1/0/23 shutdown#interface GigabitEthernet1/0/24 shutdown#interface GigabitEthernet1/0/25port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103 shutdown#interface GigabitEthernet1/0/26 port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103 shutdown#interface GigabitEthernet1/0/27 port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103#interface GigabitEthernet1/0/28 port link-type trunkundo port trunk permit vlan 1 port trunk permit vlan 96 to 103 #interface GigabitEthernet1/0/29 shutdown#interface GigabitEthernet1/0/30 port access vlan 103#interface GigabitEthernet1/0/31 #interface GigabitEthernet1/0/32port access vlan 104#ssh server enablessh client authentication server assign publickey ssh client authentication server assign publickey #user-interface aux 0 8user-interface vty 0 4authentication-mode schemeuser privilege level 3#return配置要点:无线控制器中:创建服务模板wlan service-template 103 clearssid pubwirelessbind WLAN-ESS 103service-template enable创建无线虚接口,注意此处的vlan号要与无线ap上联的交换机端口的vlan号一致interface WLAN-ESS103port access vlan 103配置fit apwlan ap autoap_0006 model WA2100 id 8serial-id 210235A22WB0radio 1radio-policy 103service-template 103 vlan-id 97radio enable因无线客户端的数据包已经经过封装的,所以AP上联端口不用trunk,而采用access模式。

HC端口聚合的配置方法及实践案例

HC端口聚合的配置方法及实践案例link-aggregation group环境:H3C S2000系列交换机下级联一S5000系列交换机S2000为公司百兆交换机,S5000为客户自用千兆交换机客户原带宽为100M,现因业务的拓展新购买50M带宽目的:在现有设备的情况下,为满足客户要求,即采用端口汇聚可以实现增加带宽,并且可以实现负载分担和链路备份效果配置:S2000 : 将23各24端口配置端口聚合这个是自己的交换机直接找了两个没有使用的端口做的配置1.首先创建汇聚组,并描述link-aggregation group 10 mode manuallink-aggregation group 10 description BeiJing_150M2.将端口加入到汇聚组interface Ethernet1/0/23duplex fullspeed 100line-rate inbound 76800line-rate outbound 76800port link-aggregation group 10interface Ethernet1/0/24duplex fullspeed 100line-rate inbound 76800line-rate outbound 76800port link-aggregation group 10S5000:将正在使用的1和2口做端口聚合,因1口正在使用,中间要断一会,所以客户授权可以机房登录因是客户交换机所以直接把做好的配置写上了,其实中间也是曲折的,客户端口配置的东西比较多,只好一点点的NO 掉1.创建汇聚组int eth-trunk 10port default vlan 1002.将端口加入到汇聚组中int gi 0/0/1undo nonegotiate autoduplex fullspeed 100eth-trunk 10int gi 0/0/2undo nonegotiate autoduplex fullspeed 100eth-trunk 10在客户规定的时间内完成此操作,并测试所有业务均可正常运行。

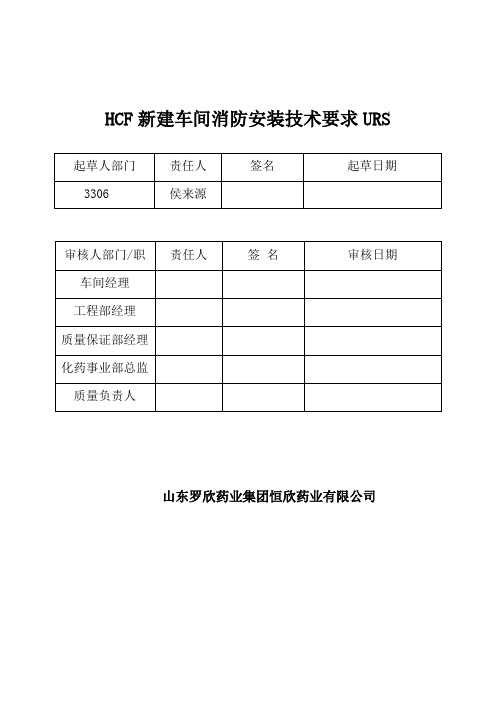

HCF新建车间消防安装技术要求URS

HCF新建车间消防安装技术要求URS山东罗欣药业集团恒欣药业有限公司目录1 目的 (2)2 范围 (2)3 术语及定义 (2)4 职责 (2)4.1需求方职责 (2)4.2施工方职责 (2)5 项目概述 (3)5.1项目简介 (3)5.2主要用途 (3)6 施工范围 (3)7 法规和国家标准 (3)8 用户基本要求 (4)8.1 消防给水系统 (4)8.2 火灾自动报警及联动控制系统 (4)8.3 可燃气体报警系统 (5)8.4防火门见监控系统 (4)8.5整体安装要求 (5)8.6资料要求 (5)8.7工程承包方式 (5)8.8施工要求 (5)8.9 工程材料指定品牌 (6)9 限制条款或其他要求 (6)9.1保密协议 (6)9.2要求和时间规定 (6)10 参考书目与控制准则 (6)1 目的本文件的目的是记录和证明向施工方提出关于HCF新建车间对消防安装技术要求的具体内容,施工方确认后以用户需求为依据进行消防给水、火灾自动报警系统、小区广播及消防广播、可燃气体报警系统及低氧报警系统、防火门监控系统等详细设计,为将来的消防验收提供充分依据。

2 范围本文件的范围涉及到了HCF新建车间对消防安装技术要求的最低要求,施工方应将URS 作为详细设计以及报价的基础。

供应商在设计、制造、安装时必须要按照URS来执行。

此文件将作为消防安装技术基础以进行竞争性招标。

施工方应该提供迄今为止被证实的标准技术,尤其是被证实的标准的安装技术,施工方必须指出他的标准与该用户需求标准的不符之处。

URS中描述了该项工程的技术要求,包括:所要实现的功能,使用过程中的要求,所要实现的效果,环境条件和希望完成时间。

本用户要求将作为订购合同的附件形式递交给供应商。

3 术语及定义3.1 GMP:药品生产质量管理规范3.2 URS:用户需求说明3.3 FAT:工厂验收测试3.4 SAT:现场验收测试3.5 DQ:设计确认3.6 IQ:安装确认3.7 OQ:运行确认3.8 PQ:性能确认3.9 GAMP:良好自动化生产规范3.10 PLC:程序控制器3.11 DB:分贝4 职责4.1需求方职责需方对用户需求的编制质量负责。

华为路由器dhcp简单配置实例

华为路由器dhcp简单配置实例session 1 DHCP的工作原理DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,使用UDP协议工作,主要有两个用途:给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理的手段,在RFC 2131中有详细的描述。

DHCP有3个端口,其中UDP67和UDP68为正常的DHCP 服务端口,分别作为DHCP Server和DHCP Client的服务端口;546号端口用于DHCPv6 Client,而不用于DHCPv4,是为DHCP failover服务,这是需要特别开启的服务,DHCP failover是用来做“双机热备”的。

DHCP协议采用UDP作为传输协议,主机发送请求消息到DHCP服务器的67号端口,DHCP服务器回应应答消息给主机的68号端口,DHCP的IP地址自动获取工作原理及详细步骤如下:1、DHCP Client以广播的方式发出DHCP Discover报文。

2、所有的DHCP Server都能够接收到DHCP Client发送的DHCP Discover报文,所有的DHCP Server都会给出响应,向DHCP Client发送一个DHCP Offer报文。

DHCP Offer报文中“Your(Client) IP Address”字段就是DHCP Server 能够提供给DHCP Client使用的IP地址,且DHCP Server会将自己的IP地址放在“option”字段中以便DHCP Client 区分不同的DHCP Server。

DHCP Server在发出此报文后会存在一个已分配IP地址的纪录。

3、DHCP Client只能处理其中的一个DHCP Offer报文,一般的原则是DHCP Client处理最先收到的DHCP Offer报文。

HC三层交换机DHCP配置实例HC网络设备精编版

H C三层交换机D H C P 配置实例H C网络设备集团企业公司编码:(LL3698-KKI1269-TM2483-LUI12689-ITT289-D H C P典型配置【需求】DHCP的主要用途是:通过DHCP服务器的协助来控管各个客户机(执行中的用户端)上不可缺少的网络配置参数,包括DNS(DomainNameService?域名服务),WINS(WindowsInternetNameService?Windows互联网名字服务)等。

【组网图】在PC上执行“ipconfig”,该PC已经通过DHCP自动获取IP地址、网关、域名信息。

C:\>ipconfigWindowsIPConfigurationEthernetadapter本地连接:Connection-specificDNSSuffix.: IPAddress............:SubnetMask...........:DefaultGateway.........:【提示】1、只给出DHCPserver上最基本的配置,其它可选配置可以查看《操作手册》5.1.2DHCPRelay典型配置【需求】路由器进行DHCPRelay,将DHCP报文进行中继。

【组网图】1、DHCPServer可以使用PCServer,也可以使用路由器充当。

2、当使用路由器作为DHCPServer的配置,和上一节的配置类似。

5.1.3DHCPClient典型配置【需求】路由器作为DHCPClient,获取接口的动态IP地址。

主要用在使用路由器的以太网接口通过LAN方式接入公网的组网。

【组网图】通过dispint可以查看接口获取的IP地址[Quidway]dispinte1/0/0Ethernet1/0/0currentstate:UP?Lineprotocolcurrentstate:UPDescription:Ethernet1/0/0InterfaceTheMaximumTransmitUnitis1500,Holdtimeris10(sec) InternetAddressisacquiredviaDHCPIPSendingFrames'FormatisPKTFMT_ETHNT_2,Hardwareaddressis00e0-fc45-2ca7Mediatypeistwistedpair,loopbacknotset,promiscuousmodenotset 100Mb/s,Full-duplex,linktypeisautonegotiationOutputflow-controlisdisabled,inputflow-controlisdisabled Outputqueue:(Urgentqueue:Size/Length/Discards)0/50/0 Outputqueue:(Protocolqueue:Size/Length/Discards)0/500/0 Outputqueue:(FIFOqueuing:Size/Length/Discards)0/75/0Last300secondsinputrate0.00bytes/sec,0.00packets/secLast300secondsoutputrate0.00bytes/sec,0.00packets/secInput:406packets,57174bytes,406buffers218broadcasts,0multicasts,0pauses0errors,0runts,0giants0crc,0alignerrors,0overruns0dribbles,0drops,0nobuffersOutput:268packets,37113bytes,269buffers86broadcasts,19multicasts,0pauses0errors,0underruns,0collisions0deferred,0lostcarriers【提示】1、为了实现上网功能必须指定默认路由器。

HCIP地址配置举例

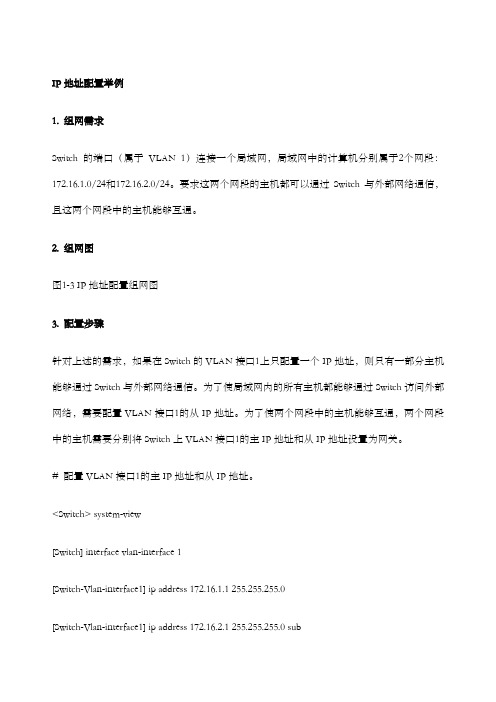

IP地址配置举例1. 组网需求Switch的端口(属于VLAN 1)连接一个局域网,局域网中的计算机分别属于2个网段:172.16.1.0/24和172.16.2.0/24。

要求这两个网段的主机都可以通过Switch与外部网络通信,且这两个网段中的主机能够互通。

2. 组网图图1-3 IP地址配置组网图3. 配置步骤针对上述的需求,如果在Switch的VLAN接口1上只配置一个IP地址,则只有一部分主机能够通过Switch与外部网络通信。

为了使局域网内的所有主机都能够通过Switch访问外部网络,需要配置VLAN接口1的从IP地址。

为了使两个网段中的主机能够互通,两个网段中的主机需要分别将Switch上VLAN接口1的主IP地址和从IP地址设置为网关。

# 配置VLAN接口1的主IP地址和从IP地址。

<Switch> system-view[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 172.16.1.1 255.255.255.0[Switch-Vlan-interface1] ip address 172.16.2.1 255.255.255.0 sub# 在172.16.1.0/24网段中的主机上配置网关为172.16.1.1;在172.16.2.0/24网段中的主机上配置网关为172.16.2.1。

# 使用ping命令检测Switch与网络172.16.1.0/24内主机的连通性。

<Switch> ping 172.16.1.2PING 172.16.1.2: 56 data bytes, press CTRL_C to breakReply from 172.16.1.2: bytes=56 Sequence=1 ttl=255 time=25 msReply from 172.16.1.2: bytes=56 Sequence=2 ttl=255 time=27 msReply from 172.16.1.2: bytes=56 Sequence=3 ttl=255 time=26 msReply from 172.16.1.2: bytes=56 Sequence=4 ttl=255 time=26 msReply from 172.16.1.2: bytes=56 Sequence=5 ttl=255 time=26 ms--- 172.16.1.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 25/26/27 ms显示信息表示Switch与网络172.16.1.0/24内的主机可以互通。

华为交换机配置FTP服务器端示例_百度文库.

S2300 S3300 S5300 v100r005才支持web S9300 v100r003才支持配置FTP服务器端示例在本示例中,通过使用正确的用户名和密码以FTP方式登录到FTP服务器,实现下载文件到交换机的存储器。

组网需求如图1所示。

本端PC作为FTP客户端,IP地址为10.1.1.1/24。

Switch作为FTP Server。

在Switch上配置VLAN 10,将端口GigabitEthernet3/0/1加入VLAN 10。

配置VLAN 10的接口IP地址为10.1.1.2/24。

PC向Switch上传文件。

图1 Switch作为FTP服务器的组网图Switch 接口对应的VLANIF IP地址FTP Server GigabitEthernet3/0/1 VLANIF 10 10.1.1.2/24 配置思路采用如下的思路配置FTP服务器功能:1.在FTP服务器端Switch上建立正确的FTP用户名和密码。

2.PC以FTP方式登录到Switch上。

3.上传文件到FTP服务器端。

数据准备为完成此配置例,需准备如下的数据:FTP服务器端的IP地址。

在服务器端设置FTP用户名为u1,密码为ftppwd。

源文件在PC上正确的路径。

目标文件名和在Switch存放的位置。

操作步骤1.在Switch上创建VLAN 10,并配置VLAN 10的接口IP地址为10.1.1.2/242.system-view3.[Quidway] vlan 104.[Quidway-vlan10] quit5.[Quidway] interface gigabitethernet 3/0/16.[Quidway-GigabitEthernet3/0/1] port hybrid pvid vlan 107.[Quidway-GigabitEthernet3/0/1] port hybrid untagged vlan 108.[Quidway-GigabitEthernet3/0/1] quit9.[Quidway] interface vlanif 10[Quidway-Vlanif10] ip address 10.1.1.2 2410.在Switch上启动FTP服务,并配置FTP用户名u1,口令ftppwd[Quidway] ftp server enable[Quidway] aaa[Quidway-aaa] local-user u1 password simple ftppwd[Quidway-aaa] local-user u1 service-type ftp[Quidway-aaa] local-user u1 ftp-directory cfcard:/[Quidway-aaa] return11.在PC机上,向Switch发起FTP连接,输入用户名u1和口令ftppwdPC机上的FTP客户端以Window XP操作系统为例说明。

华为配置实例

华为配置实例同网段内配置基于接口地址池的DHCP服务器示例组网需求如所示,某企业有两个处于同一网络内的办公室,为了节省资源,两个办公室内的主机由SwitchA 作为DHCP服务器统一分配IP地址。

办公室1所属的网段为,主机都加入VLAN10,办公室1使用DNS服务和NetBIOS服务,地址租期30天;办公室2所属的网段为,主机都加入VLAN11,办公室2不使用DNS服务和NetBIOS服务,地址租期20天。

配置思路基于VLANIF接口地址池的DHCP服务器的配置思路如下:1.在SwitchA上创建两个接口地址池并配置地址池相关属性,实现DHCP服务器可以根据不同需求,从不同的接口地址池中选择合适的IP地址及其配置参数分配给办公室主机。

2.在SwitchA上配置VLANIF接口基于接口地址池的地址分配方式,实现DHCP服务器从基于接口的地址池中选择IP地址分配给办公室主机。

操作步骤1.使能DHCP服务2. system-view3. [HUAWEI] sysname SwitchA[SwitchA] dhcp enable4.配置接口加入VLAN#配置GE0/0/1接口加入VLAN10。

[SwitchA] vlan batch 10 to 11[SwitchA] interface gigabitethernet 0/0/1[SwitchA-GigabitEthernet0/0/1] port hybrid pvid vlan 10[SwitchA-GigabitEthernet0/0/1] port hybrid untagged vlan10[SwitchA-GigabitEthernet0/0/1] quit#配置GE0/0/2加接口入VLAN11。

[SwitchA] interface gigabitethernet 0/0/2[SwitchA-GigabitEthernet0/0/2] port hybrid pvid vlan 11[SwitchA-GigabitEthernet0/0/2] port hybrid untagged vlan 11[SwitchA-GigabitEthernet0/0/2] quit5.配置VLANIF接口IP地址#配置VLANIF10接口地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络环境:固定IP,光钎接入。

硬件环境:IbmX3650M3一台(OA),双网卡,一台H3C F100-A防火墙一台。

客户需求:要求内部网络通过防火墙访问外网,外网客户端通过防火墙能够访问内部OA服务器。

实施步骤:服务器做好系统并把数据库调试好。

防火墙的调试,通过串口线连接本子PC和防火墙,用超级终端。

可用2种调试方法。

Web 界面的调试和命令行的调试。

先是第一种方法。

具体操作如下:

1》因为机器默认是没有ip和用户名和密码的,所以就需要超级终端通过命令行来给机器配置,操作如下:因为机器本身带一条console口的串口线,把另一端连接到带串口的笔记本上,因为有的本子没有9针的串口,所以最好买一条九针转U口的,连到笔记本的U口上面,接下来就是打串口的驱动了,在网上下个万能的串口驱动也是能用的(附件里有自己用的一个驱动),连接好以后,把防火墙通上电。

2》在本子上点击开始-程序-附件-通讯-超级终端,打开后是新建连接,在名称里输入comm1,选第一个图标,点击确定,在连接时使用的下拉菜单中选直接连接到串口1,点击确定,然后

在串口的属性对话框中设置波特率为9600,数据位为8,奇偶校验为无,停止

位为1,流量控制为无,按[确定]按钮,返回超级终端窗口。

接下来配置

超级终端属性

在超级终端中选择[属性/设置]一项,进入图4-5所示的属性设置窗口。

选择

终端仿真类型为VT100或自动检测,按[确定]按钮,返回超级终端窗口。

连通后在超级终端里会显示防火墙的信息。

机子会提示你

Ctrl+B

你不用管,这是进ROOT菜单的。

接下来就要为防火墙配置管理IP,用户名和密码了

配置有2种模式,一般情况下用路由模式,先配置IP

为使防火墙可以与其它网络设备互通,必须先将相应接口加入到某一安全区域中,且将缺省的过滤行为设置为允许,并为接口(以GigabitEthernet0/0

为例)这是lan0的接口,配置IP地址。

[H3C] firewall zone trust [H3C-zone-trust] add interface

GigabitEthernet0/0

[H3C-zone-trust] quit

[H3C] firewall packet-filter default permit

[H3C] interface GigabitEthernet0/0

[H3C-GigabitEthernet

L

PING通后,接下来就是为防火墙配置用户名和密码

例如:建立一个用户名和密码都为admin,帐户类型为telnet,权限等级为3的

管理员用户,运行下面的命令:

[H3C] local-user admin

[H3C-luser-admin] password simple admin

[H3C-luser-admin] service-type telnet

[H3C-luser-admin] level 3

就进入WEB界面,敲入admin后就进入WEB的配置管理界面。

假设

一个公司通过SecPath防火墙连接到Internet。

公司内部网段为。

由ISP分配给

防火墙外部接口的地址范围为~202.169.10.5。

其中防火墙的接口

GigabitEthernet0/0连接内部网络,地址为;接口GigabitEthernet0/1连接到

Internet,地址为。

WWW Server和FTP Server位于公司网络内部,地址分别为

和。

要求公司内部网络可以通过防火墙的NAT功能访问Internet,并且外部的用

户可以访问内部的WWW Server和Telnet Server。

实现的步骤为:

第一步:创建允许内部网段访问所有外部资源的基本ACL,以供NAT使用。

创

建ACL的方法可参见5.2.1 ACL配置。

✍✍✍点击❽防火墙❾目录中的❽ACL”,在右边的ACL配置区域中单击<ACL配置信息>按钮。

✍✍✍在❽ACL编号”中输入基本ACL的编号2001(基本ACL的编号范围为2000~2999),单击<创建>按钮。

在下面的列表中选择此ACL,单击<配置>按

钮。

✍✍✍在ACL配置参数区域中,从“操作”下拉框中选择“Permit”,在“源IP地址”栏中输入,“源地址通配符”中输入0.0.0.255,单击<应用>按钮。

第二步:创建NAT地址池。

✍✍✍在❽业务管理❾目录下的❽NAT”子目录中点击“地址池管理”,在右边的配置区域中单击<创建>按钮。

✍✍✍在❽地址池索引号❾栏中输入1,“起始地址”栏中输入,“结束地址”栏中输入,单击<应用>按钮。

第三步:配置NAT转换类型。

✍✍✍点击❽地址转换管理❾,在右边的配置区域中单击<创建>按钮。

在“接口名称”下拉框中选择“GigabitEthernet0/1”,选中“ACL编号”复选框并输入已创

建好的基本ACL编号2001。

在“地址池”下拉框中选择地址池索引号“1”。

由

于地址池的地址数量有限且内部主机较多,所以在“转换类型”中选择

“NAPT”以启用NAT地址复用,单击<应用>按钮。

第四步:配置NAT内部服务器映射。

✍✍✍点击❽内部服务器❾,在右边的配置区域中单击<创建>按钮。

✍✍✍在❽接口名称❾中选择❽GigabitEthernet0/1”,“协议类型”选择“TCP”,“外部地址”栏中输入。

✍✍✍选中❽外部起始端口❾输入栏选项,输入WWW服务器使用的端口号,这里

假设为80端口。

✍✍✍在❽内部起始地址❾栏中输入内部WWW服务器的IP地址。

✍✍✍选中❽内部端口❾输入栏选项,输入内部WWW服务器使用的端口号,这里也假设为80端口,单击<应用>按钮。

✍✍✍内部Telnet服务器映射的配置方法与此相同。

这样WEB界面下的配置就完成了,配置完成后一定要保存和备份配置文件。

然后接入网线,一个简单的局域网就组建成功了。