利用Iptables实现网络黑白名单防火墙怎么设置

Linux命令高级技巧使用iptables命令进行防火墙配置

Linux命令高级技巧使用iptables命令进行防火墙配置Linux系统中,iptables是一个非常常用的命令,用于配置Linux操作系统的防火墙规则。

掌握iptables的高级技巧,可以帮助我们更好地保护系统安全和网络通信。

本文将介绍使用iptables命令进行防火墙配置的一些高级技巧,以帮助读者更好地理解和运用这个强大的工具。

一、什么是iptables命令iptables是一个在Linux内核中实现的防火墙工具,用于管理网络通信规则。

它允许我们定义输入、输出和转发数据包的规则,从而控制网络流量。

使用iptables命令,我们可以过滤和转发数据包,以及进行网络地址转换和端口转发等操作。

二、iptables配置文件在开始使用iptables命令之前,了解iptables的配置文件将有助于更好地理解和调整防火墙规则。

iptables的配置文件位于"/etc/sysconfig/iptables"路径下,可以使用文本编辑器打开进行编辑。

三、基本的iptables规则1. 允许特定IP地址访问若想允许特定IP地址访问服务器的某个端口,可以使用如下命令:```iptables -A INPUT -p tcp -s IP地址 --dport 端口号 -j ACCEPT```例如,若要允许IP地址为192.168.1.100的主机访问SSH端口(22),可以使用以下命令:```iptables -A INPUT -p tcp -s 192.168.1.100 --dport 22 -j ACCEPT```2. 允许特定IP地址范围访问如果要允许一个IP地址范围访问特定端口,可以通过指定源IP范围来实现。

例如,要允许192.168.1.0/24子网段中的主机访问SSH端口,可以执行如下命令:```iptables -A INPUT -p tcp -s 192.168.1.0/24 --dport 22 -j ACCEPT```此规则将允许192.168.1.0/24网段中的所有主机访问SSH端口。

iptables设置防火墙规则

iptables设置防火墙规则以iptables设置防火墙规则为标题,可以写一篇关于iptables防火墙规则的文章。

下面是一种可能的写作方式:标题:使用iptables设置防火墙规则保护网络安全导言:在当前的网络环境中,保护网络安全是至关重要的。

为了防止网络攻击和非法访问,我们可以使用iptables来设置防火墙规则。

本文将介绍iptables的基本概念和常用命令,并提供一些示例来帮助您理解如何使用iptables保护您的网络。

一、iptables简介iptables是一个在Linux系统上使用的防火墙工具,它可以监控和过滤网络流量,以及控制网络数据包的传输。

iptables可以根据预定义的规则集来允许或拒绝特定的网络连接。

二、iptables基本命令1. 添加规则:使用iptables的-A选项可以向规则链中添加新的规则。

例如,以下命令将允许从特定IP地址(192.168.1.100)访问SSH服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT2. 删除规则:使用iptables的-D选项可以从规则链中删除指定的规则。

例如,以下命令将删除允许从特定IP地址(192.168.1.100)访问SSH服务的规则:iptables -D INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT3. 查看规则:使用iptables的-L选项可以查看当前规则链中的规则。

例如,以下命令将显示INPUT规则链中的所有规则:iptables -L INPUT三、常用的防火墙规则示例1. 允许特定IP地址的访问:以下命令将允许来自192.168.1.100的IP地址访问HTTP服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 80 -j ACCEPT2. 允许特定端口的访问:以下命令将允许所有IP地址访问SSH服务:iptables -A INPUT -p tcp --dport 22 -j ACCEPT3. 拒绝特定IP地址的访问:以下命令将拒绝来自192.168.1.200的IP地址访问FTP服务:iptables -A INPUT -s 192.168.1.200 -p tcp --dport 21 -j DROP4. 阻止所有对外部SSH服务的访问:以下命令将阻止所有对外部SSH服务的访问:iptables -A INPUT -p tcp --dport 22 -j DROP四、更高级的防火墙规则设置1. 限制连接速率:可以使用iptables的限速模块来限制特定IP地址的连接速率。

使用iptables命令在Linux中配置和管理防火墙规则

使用iptables命令在Linux中配置和管理防火墙规则防火墙是计算机网络安全的重要组成部分,用于保护计算机免受恶意攻击和未经授权的访问。

在Linux系统中,可以使用iptables命令进行防火墙的配置和管理。

本文将介绍如何使用iptables命令来配置和管理防火墙规则。

一、iptables概述iptables是Linux系统中的一个用于配置和管理防火墙规则的命令行工具。

它可以通过定义规则集来限制、修改和重定向进出系统的网络数据流量。

二、iptables命令基本用法1. 查看当前的iptables规则使用以下命令可以查看当前系统上的iptables规则:```bashiptables -L```该命令将显示当前系统上的所有iptables规则,包括过滤规则、NAT规则和Mangle规则。

2. 清除所有的iptables规则使用以下命令可以清除当前系统上的所有iptables规则:```bashiptables -F```该命令会将所有的iptables规则删除,恢复到默认的配置。

3. 添加一条iptables规则使用以下命令可以添加一条iptables规则:```bashiptables -A [chain] -p [protocol] [--dport] [port] -j [target]```其中,[chain]是要添加规则的链的名称,常见的链包括INPUT、OUTPUT和FORWARD;[protocol]是要过滤的协议,如TCP、UDP或ICMP;[--dport]和[port]用于指定要过滤的端口;[target]是规则的动作,如ACCEPT、DROP或REJECT。

4. 删除一条iptables规则使用以下命令可以删除一条iptables规则:```bashiptables -D [chain] [rule number]```其中,[chain]是要删除规则的链的名称,[rule number]是要删除的规则的序号。

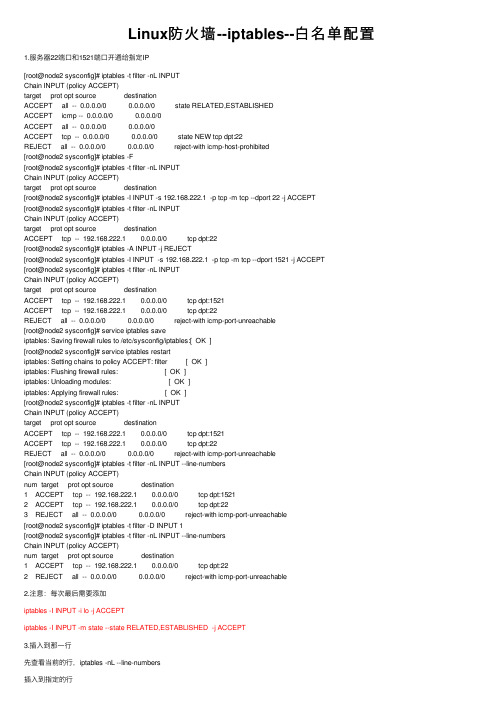

Linux防火墙--iptables--白名单配置

Linux防⽕墙--iptables--⽩名单配置1.服务器22端⼝和1521端⼝开通给指定IP[root@node2 sysconfig]# iptables -t filter -nL INPUTChain INPUT (policy ACCEPT)target prot opt source destinationACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHEDACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0ACCEPT all -- 0.0.0.0/0 0.0.0.0/0ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited[root@node2 sysconfig]# iptables -F[root@node2 sysconfig]# iptables -t filter -nL INPUTChain INPUT (policy ACCEPT)target prot opt source destination[root@node2 sysconfig]# iptables -I INPUT -s 192.168.222.1 -p tcp -m tcp --dport 22 -j ACCEPT[root@node2 sysconfig]# iptables -t filter -nL INPUTChain INPUT (policy ACCEPT)target prot opt source destinationACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:22[root@node2 sysconfig]# iptables -A INPUT -j REJECT[root@node2 sysconfig]# iptables -I INPUT -s 192.168.222.1 -p tcp -m tcp --dport 1521 -j ACCEPT[root@node2 sysconfig]# iptables -t filter -nL INPUTChain INPUT (policy ACCEPT)target prot opt source destinationACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:1521ACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:22REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable[root@node2 sysconfig]# service iptables saveiptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ][root@node2 sysconfig]# service iptables restartiptables: Setting chains to policy ACCEPT: filter [ OK ]iptables: Flushing firewall rules: [ OK ]iptables: Unloading modules: [ OK ]iptables: Applying firewall rules: [ OK ][root@node2 sysconfig]# iptables -t filter -nL INPUTChain INPUT (policy ACCEPT)target prot opt source destinationACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:1521ACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:22REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable[root@node2 sysconfig]# iptables -t filter -nL INPUT --line-numbersChain INPUT (policy ACCEPT)num target prot opt source destination1 ACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:15212 ACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:223 REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable[root@node2 sysconfig]# iptables -t filter -D INPUT 1[root@node2 sysconfig]# iptables -t filter -nL INPUT --line-numbersChain INPUT (policy ACCEPT)num target prot opt source destination1 ACCEPT tcp -- 192.168.222.1 0.0.0.0/0 tcp dpt:222 REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable2.注意:每次最后需要添加iptables -I INPUT -i lo -j ACCEPTiptables -I INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT3.插⼊到那⼀⾏先查看当前的⾏,iptables -nL --line-numbers插⼊到指定的⾏[root@node2 sysconfig]# iptables -I INPUT ⾏号 -s 192.168.222.1 -p tcp -m tcp --dport 1521 -j ACCEPT 4.针对某个端⼝设置⽩名单机制[root@node2 ~]# iptables -F[root@node2 ~]# iptables -I INPUT -p tcp --dport 1521 -j DROP[root@node2 ~]#[root@node2 ~]# telnet 192.168.222.11 1521Trying 192.168.222.11...^C[root@node2 ~]# iptables -I INPUT -s 192.168.222.11 -p tcp --dport 1521 -j ACCEPT[root@node2 ~]# telnet 192.168.222.11 1521Trying 192.168.222.11...Connected to 192.168.222.11.Escape character is '^]'.。

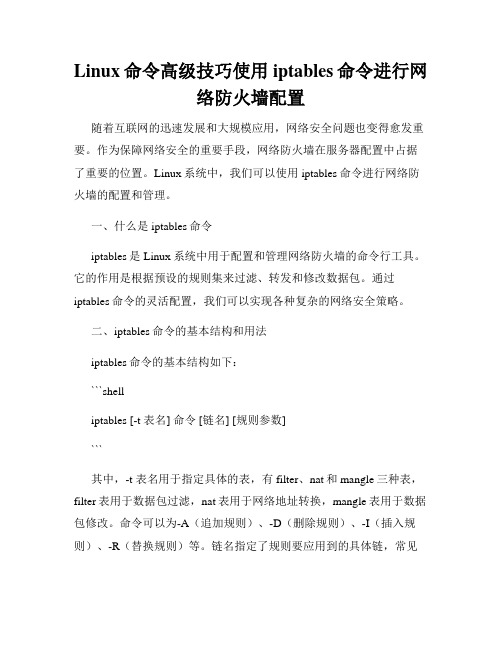

Linux命令高级技巧使用iptables命令进行网络防火墙配置

Linux命令高级技巧使用iptables命令进行网络防火墙配置随着互联网的迅速发展和大规模应用,网络安全问题也变得愈发重要。

作为保障网络安全的重要手段,网络防火墙在服务器配置中占据了重要的位置。

Linux系统中,我们可以使用iptables命令进行网络防火墙的配置和管理。

一、什么是iptables命令iptables是Linux系统中用于配置和管理网络防火墙的命令行工具。

它的作用是根据预设的规则集来过滤、转发和修改数据包。

通过iptables命令的灵活配置,我们可以实现各种复杂的网络安全策略。

二、iptables命令的基本结构和用法iptables命令的基本结构如下:```shelliptables [-t 表名] 命令 [链名] [规则参数]```其中,-t 表名用于指定具体的表,有filter、nat和mangle三种表,filter表用于数据包过滤,nat表用于网络地址转换,mangle表用于数据包修改。

命令可以为-A(追加规则)、-D(删除规则)、-I(插入规则)、-R(替换规则)等。

链名指定了规则要应用到的具体链,常见的链有INPUT、OUTPUT和FORWARD。

规则参数为具体的规则内容,如源地址、目标地址、端口等。

下面以实际例子来介绍iptables命令的使用。

1. 添加规则要添加一条规则,可以使用-A选项,并指定表名、链名和规则参数。

```shelliptables -t filter -A INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT```以上命令表示在filter表的INPUT链上添加一条规则,允许来自192.168.1.0/24网段的TCP协议的22端口的数据包通过。

2. 删除规则要删除一条规则,可以使用-D选项,并指定表名、链名和规则参数。

```shelliptables -t filter -D INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT```以上命令表示在filter表的INPUT链上删除一条规则,该规则与添加规则的例子相同。

Linux命令高级技巧使用iptables和ufw命令进行网络防火墙配置

Linux命令高级技巧使用iptables和ufw命令进行网络防火墙配置Linux命令高级技巧:使用iptables和ufw命令进行网络防火墙配置在Linux操作系统中,网络防火墙是保护系统网络安全的重要组成部分。

通过合理配置网络防火墙规则,可以控制网络流量的进出,阻挡恶意攻击和未经授权的访问,确保系统的安全性。

本文将介绍Linux 中的两个重要命令iptables和ufw,以及使用它们进行网络防火墙配置的高级技巧。

一、iptables命令iptables是Linux中主要的防火墙工具,可以在内核级别对进出的网络流量进行过滤、转发和NAT(Network Address Translation)等操作。

下面是一些常用的iptables命令及其用法:1. 启用IP转发功能在做网络防火墙配置之前,需要确保系统开启了IP转发功能。

可以使用以下命令启用:```shellsysctl -w net.ipv4.ip_forward=1```此命令将系统的`net.ipv4.ip_forward`参数设置为1,即开启IP转发功能。

2. 基本规则设置使用以下命令创建一条基本的防火墙规则,允许本地主机的所有传入和传出流量:```shelliptables -P INPUT ACCEPTiptables -P OUTPUT ACCEPTiptables -P FORWARD ACCEPT```这些命令将INPUT、OUTPUT和FORWARD链的默认策略都设置为ACCEPT,即允许全部流量。

3. 添加规则可以使用iptables命令添加特定的防火墙规则,以允许或拒绝特定的流量。

例如,以下命令将允许来自192.168.1.100的主机的SSH连接:```shelliptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT```此命令将在INPUT链中添加一条规则,允许源IP为192.168.1.100,目标端口为22的TCP连接。

Linux命令高级技巧使用iptables命令配置防火墙

Linux命令高级技巧使用iptables命令配置防火墙Linux命令高级技巧:使用iptables命令配置防火墙防火墙是保护计算机网络安全的重要工具。

在Linux系统中,iptables是一款强大的防火墙管理工具,可以通过配置规则,限制网络访问和数据传输,提高系统的安全性。

本文将介绍如何使用iptables命令进行高级配置和技巧应用。

一、iptables命令简介iptables是Linux系统中的一个工具集,用于配置ipv4数据包的过滤,转发和网络地址转换(NAT)。

通过iptables命令,可以设置规则来控制数据包的流动,实现防火墙的功能。

iptables命令的主要参数包括:- A: 添加规则- D: 删除规则- I: 插入规则- L: 列出规则- F: 清空规则- P: 设置默认策略- S: 保存规则- R: 替换规则- N: 新建自定义链二、iptables配置基础1. 清空规则链在配置iptables之前,可以使用以下命令清空所有规则链,以确保开始时处于一个干净的状态:```shelliptables -Fiptables -Xiptables -Ziptables -t nat -F```2. 设置默认策略默认情况下,iptables会根据规则链上的规则来对数据包进行过滤,如果没有匹配到任何规则,则会根据默认策略来处理。

可以使用以下命令设置默认策略:```shelliptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT ACCEPT```3. 添加规则可以使用以下命令添加规则到指定的规则链,例如,添加允许SSH 访问的规则:```shelliptables -A INPUT -p tcp --dport 22 -j ACCEPT```4. 保存规则配置完iptables后,可以使用以下命令将规则保存到文件中,以便重启后自动加载:```shelliptables-save > /etc/iptables/rules.v4```三、高级配置和技巧1. 自定义链iptables支持用户自定义链,可以将一组规则封装到一个新链中,提高规则的可读性和管理性。

Linux命令高级技巧使用iptables命令配置和管理防火墙规则

Linux命令高级技巧使用iptables命令配置和管理防火墙规则Linux系统中有许多命令可以使用,其中iptables命令是用于配置和管理防火墙规则的重要工具。

本文将介绍一些使用iptables命令的高级技巧,帮助读者更好地理解和使用这个命令。

一、iptables命令简介iptables是一个用于IPv4包过滤和控制Linux内核防火墙服务的用户空间工具。

它可以进行网络地址转换(NAT)、数据包过滤、端口重定向等操作,是保护计算机系统免受恶意攻击的重要工具。

二、iptables命令基本语法iptables命令的基本语法如下所示:iptables [选项] [链] [规则规格]其中,选项是可选的,用于指定不同的功能;链用于指定规则要应用的链,例如INPUT、FORWARD、OUTPUT等;规则规格用于指定具体的防火墙规则。

三、iptables命令常用选项1. -A:追加一条规则到某个链的末尾2. -I:向某个链中的指定位置插入一条规则3. -D:从某个链中删除一条规则4. -P:设置某个链的默认策略5. -L:列出某个链中的所有规则6. -F:清除某个链中的所有规则四、iptables命令高级技巧1. 配置端口转发使用iptables命令可以轻松实现端口转发,将外部请求转发到内部服务器。

例如,要将外部的SSH请求转发到内部服务器的SSH端口,可以使用如下命令:iptables -t nat -A PREROUTING -p tcp --dport 22 -j DNAT --to-destination 内部服务器IP地址:22这样,外部用户连接到本机的22端口时,请求将被转发至内部服务器的22端口。

2. 过滤IP地址通过iptables命令,可以方便地过滤特定的IP地址或IP地址段。

例如,要拒绝来自某个IP地址的所有请求,可以使用如下命令:iptables -A INPUT -s 某个IP地址 -j DROP这样,来自该IP地址的请求将被直接拒绝。

linux下用iptable实现防火墙

linux下用iptable实现防火墙(例子)2006-08-18 17:59一般LINUX防火墙(iptalbes)的运用无非是用nat 表(PREROUTING、OUTPUT、POSTROUTING)和filter表(FORWARD、INPUT、OUTPUT)。

我们只有知道了数据的流向才能正确的配置防火墙。

现用一个相对比较直观的图形解释数据的走向。

(此处只作最基本的iptables数据流走向说明。

)上图是你的家,蓝色的圈是你家院子,有两扇大门①⑥进出,你家有两个房间,分别为eth0和 eth1房间,每个房间有两个门可以进出②③④⑤。

旁边是张三和李四的家,张三家和李四家之间的往返必须要过你家院子。

现假设,eth0网卡IP为:192.168.5.1链接内网,eth1网卡IP为:218.100.100.111链接互连网。

再假设,“张三家”为一个局域网,“李四家”为互连网。

进我家院子用PREROUTING,出我家院子用FORWARD,进我家门用INPUT,出我家门用OUTPUT。

(当我们的操作是征对服务器本身而言的话,如SSH操作,此时肯定会用到PREROUTING、INPUT和OUTPUT,当数据只是通过服务器去访问别的机器时会用到PREROUTING和FORWARD。

)又假设,默认这六个门都是关的。

生成如下代码。

##################################################################### ######*nat################################:PREROUTING DROP [0:0]:OUTPUT DROP [0:0]:POSTROUTING DROP [0:0]################################-F-Z-X### 以后要新增语句请在此处增加。

-L –vCOMMIT################################################*filter##############################:INPUT DROP [0:0]:FORWARD DROP [0:0]:OUTPUT DROP [0:0]##############################-F-Z-X### 以后要新增语句请在此处增加。

linux防火墙添加白名单规则

linux防火墙添加白名单规则

在Linux系统中,你可以使用iptables命令来添加防火墙白名单规则。

以下是一些步骤:

1. 打开终端或SSH连接到你的Linux服务器。

2. 使用sudo或root权限运行以下命令,创建一个名为"whitelist"的白名单链:

sudo iptables -N whitelist

3. 添加允许通过的IP地址到白名单链中。

假设你要添加的IP地址是"192.168.1.100",运行以下命令:

sudo iptables -A whitelist -s 192.168.1.100 -j ACCEPT

4. 将白名单链与防火墙的INPUT链关联,以确保只有白名单中的IP地址可以通过。

运行以下命令:

sudo iptables -A INPUT -j whitelist

5. 保存并应用规则。

根据你使用的Linux发行版,规则的保存方式可能会有所不同。

一些常见的保存命令包括:

•Ubuntu/Debian:运行以下命令保存规则:

sql`sudo service iptables save`

* CentOS/RHEL:运行以下命令保存规则:

```

sudo systemctl save iptables

```现在,你已经成功将IP地址"192.168.1.100"添加到防火墙白名单中。

只有该IP地址可以访问受保护的网络资源。

请注意,这些步骤仅适用于Linux系统,并且可能需要根据你的具体需求进行调整。

在生产环境中使用防火墙规则时要格外小心,以免意外阻止必要的网络流量。

Linux命令技巧使用iptables进行高级网络防火墙配置

Linux命令技巧使用iptables进行高级网络防火墙配置使用iptables进行高级网络防火墙配置在Linux系统中,iptables是一个非常强大的工具,它可以用于配置和管理网络防火墙。

通过使用iptables,我们可以实现高级的网络防火墙配置,以保护我们的计算机和网络资源免受潜在的安全威胁。

本文将介绍一些常用的Linux命令技巧,以帮助你更好地使用iptables进行高级网络防火墙配置。

1. 检查当前iptables规则使用以下命令可以查看当前的iptables规则:```shelliptables -L```该命令将显示当前生效的iptables规则列表,包括输入、输出和转发规则。

通过查看这些规则,可以了解当前系统的网络访问策略。

2. 添加规则可以使用以下命令添加iptables规则:```shelliptables -A <chain> <rule>```其中,`<chain>`表示规则要添加到的链,可以是输入链(INPUT)、输出链(OUTPUT)或转发链(FORWARD)等。

`<rule>`表示要添加的规则内容。

例如,如果要允许来自特定IP地址的HTTP访问,可以使用以下命令:```shelliptables -A INPUT -s <IP地址> -p tcp --dport 80 -j ACCEPT```该命令将添加一个在输入链中生效的规则,允许源IP地址为`<IP地址>`,目标端口为80的TCP连接。

3. 删除规则如果需要删除已添加的规则,可以使用以下命令:```shelliptables -D <chain> <rule_number>```其中,`<chain>`表示规则所在的链,`<rule_number>`表示规则在该链中的序号。

例如,如果要删除输入链中的第一条规则,可以使用以下命令:```shelliptables -D INPUT 1```该命令将删除输入链中的第一条规则。

Linux命令高级技巧使用iptables进行网络防火墙配置

Linux命令高级技巧使用iptables进行网络防火墙配置Linux命令高级技巧:使用iptables进行网络防火墙配置在网络安全领域,配置网络防火墙是一项关键任务。

为了保护网络免受未授权访问和恶意攻击,管理员需要掌握一些高级技巧来使用Linux命令iptables进行网络防火墙配置。

本文将介绍iptables的基本概念和使用方法,并提供一些高级技巧来加强网络防火墙的安全性。

1. iptables简介iptables是Linux系统中一款强大的防火墙工具,它能够根据管理员设定的规则筛选、修改和重定向网络数据。

iptables提供了一套规则集,允许管理员创建自定义的规则来控制数据包的流向和处理方式。

常用的iptables命令包括iptables、iptables-save、iptables-restore和iptables-apply等。

2. 基本用法iptables命令的基本语法如下:```bashiptables [-t 表名] 命令 [链名] [规则选项]```其中,表名可以是filter、nat或mangle,命令可以是-A(追加规则)、-D(删除规则)、-I(插入规则)等,链名可以是INPUT、FORWARD或OUTPUT等,规则选项包括-s(源IP地址)、-d(目标IP地址)、-p(协议类型)和-j(动作)等。

3. 添加规则为了保护网络,我们需要添加一些规则来控制数据包的流向和允许的服务。

例如,我们可以使用以下命令允许SSH连接: ```bashiptables -A INPUT -p tcp --dport 22 -j ACCEPT```上述命令在INPUT链中追加了一条规则,允许TCP协议的22端口的连接请求。

可以根据需要设置源IP地址或目标IP地址等其他规则选项。

4. 删除规则如果某条规则不再需要,可以使用iptables命令删除。

例如,我们可以使用以下命令删除上一节中添加的SSH规则:```bashiptables -D INPUT -p tcp --dport 22 -j ACCEPT```上述命令将从INPUT链中删除匹配的规则。

如何使用iptables命令在Linux中配置防火墙和网络转发

如何使用iptables命令在Linux中配置防火墙和网络转发由于网络安全的重要性日益凸显,配置防火墙和网络转发成为Linux系统管理员必备的技能之一。

在Linux系统中,iptables命令提供了灵活的方式来配置防火墙规则和网络转发设置。

本文将介绍如何使用iptables命令来完成这些任务。

一、什么是iptables命令iptables是Linux操作系统中一个非常强大的防火墙工具,它可以通过管理网络数据包的流动来控制网络访问权限。

iptables命令可以根据预先定义的规则集过滤网络数据包,拒绝无效或危险的连接,从而保护系统的安全性。

二、基本概念与术语在开始使用iptables命令之前,我们需要了解一些基本的概念和术语。

1. 表(Table):iptables命令使用表来组织和管理规则。

常用的表有:filter、nat和mangle等。

2. 链(Chain):每个表都包含多个链,链是规则的组合。

常用的链有:INPUT、FORWARD和OUTPUT等。

3. 规则(Rule):规则是iptables命令的基本单位,它定义了针对网络数据包的动作和匹配条件。

4. 动作(Action):动作定义了对匹配到的数据包的处理方式,常见的动作有:ACCEPT、DROP和REJECT等。

5. 匹配条件(Match):匹配条件定义了规则在应用到数据包时需要满足的条件。

常见的匹配条件有:source、destination和protocol等。

三、配置防火墙规则配置防火墙规则是保护系统安全的第一步。

使用iptables命令可以轻松地添加、修改和删除防火墙规则。

1. 查看当前防火墙规则首先,我们需要查看当前的防火墙规则,可以使用以下命令:```iptables -L```该命令将列出当前的防火墙规则,包括表、链、规则和动作等信息。

2. 添加规则要添加一个防火墙规则,可以使用以下命令:```iptables -A INPUT -s 192.168.0.0/24 -p tcp --dport 22 -j ACCEPT```该命令将允许来自192.168.0.0/24网段的TCP连接访问本地的SSH 服务。

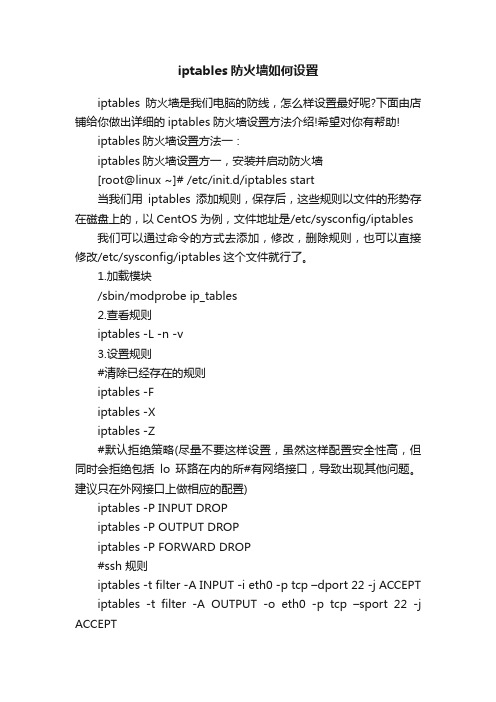

iptables防火墙如何设置

iptables防火墙如何设置iptables防火墙是我们电脑的防线,怎么样设置最好呢?下面由店铺给你做出详细的iptables防火墙设置方法介绍!希望对你有帮助!iptables防火墙设置方法一:iptables防火墙设置方一,安装并启动防火墙[root@linux ~]# /etc/init.d/iptables start当我们用iptables添加规则,保存后,这些规则以文件的形势存在磁盘上的,以CentOS为例,文件地址是/etc/sysconfig/iptables 我们可以通过命令的方式去添加,修改,删除规则,也可以直接修改/etc/sysconfig/iptables这个文件就行了。

1.加载模块/sbin/modprobe ip_tables2.查看规则iptables -L -n -v3.设置规则#清除已经存在的规则iptables -Fiptables -Xiptables -Z#默认拒绝策略(尽量不要这样设置,虽然这样配置安全性高,但同时会拒绝包括lo环路在内的所#有网络接口,导致出现其他问题。

建议只在外网接口上做相应的配置)iptables -P INPUT DROPiptables -P OUTPUT DROPiptables -P FORWARD DROP#ssh 规则iptables -t filter -A INPUT -i eth0 -p tcp –dport 22 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 22 -j ACCEPT#本地还回及tcp握手处理iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPTiptables -A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT#www-dns 规则iptables -I INPUT -p tcp –sport 53 -j ACCEPTiptables -I INPUT -p udp –sport 53 -j ACCEPTiptables -t filter -A INPUT -i eth0 -p tcp –dport 80 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 80 -j ACCEPT#ICMP 规则iptables -A INPUT -p icmp –icmp-type echo-request-j ACCEPTiptables -A INPUT -p icmp –icmp-type echo-reply -j ACCEPT iptables -A OUTPUT -p icmp –icmp-type echo-request -j ACCEPTiptables -A OUTPUT -p icmp –icmp-type echo-reply -j ACCEPTiptables防火墙设置方二,添加防火墙规则1,添加filter表1.[root@linux ~]# iptables -A INPUT -p tcp -m tcp --dport 21 -j ACCEPT //开放21端口出口我都是开放的iptables -P OUTPUT ACCEPT,所以出口就没必要在去开放端口了。

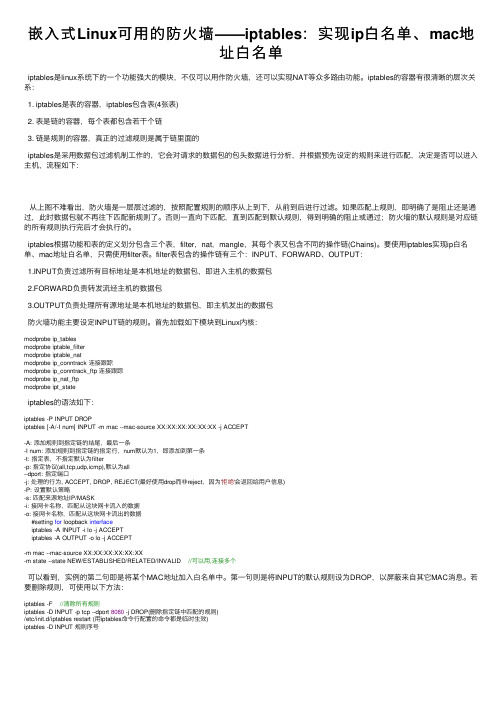

嵌入式Linux可用的防火墙——iptables:实现ip白名单、mac地址白名单

嵌⼊式Linux可⽤的防⽕墙——iptables:实现ip⽩名单、mac地址⽩名单iptables是linux系统下的⼀个功能强⼤的模块,不仅可以⽤作防⽕墙,还可以实现NAT等众多路由功能。

iptables的容器有很清晰的层次关系:1. iptables是表的容器,iptables包含表(4张表)2. 表是链的容器,每个表都包含若⼲个链3. 链是规则的容器,真正的过滤规则是属于链⾥⾯的iptables是采⽤数据包过滤机制⼯作的,它会对请求的数据包的包头数据进⾏分析,并根据预先设定的规则来进⾏匹配,决定是否可以进⼊主机,流程如下:从上图不难看出,防⽕墙是⼀层层过滤的,按照配置规则的顺序从上到下,从前到后进⾏过滤。

如果匹配上规则,即明确了是阻⽌还是通过,此时数据包就不再往下匹配新规则了。

否则⼀直向下匹配,直到匹配到默认规则,得到明确的阻⽌或通过;防⽕墙的默认规则是对应链的所有规则执⾏完后才会执⾏的。

iptables根据功能和表的定义划分包含三个表,filter,nat,mangle,其每个表⼜包含不同的操作链(Chains)。

要使⽤iptables实现ip⽩名单、mac地址⽩名单,只需使⽤filter表。

filter表包含的操作链有三个:INPUT、FORWARD、OUTPUT:1.INPUT负责过滤所有⽬标地址是本机地址的数据包,即进⼊主机的数据包2.FORWARD负责转发流经主机的数据包3.OUTPUT负责处理所有源地址是本机地址的数据包,即主机发出的数据包防⽕墙功能主要设定INPUT链的规则。

⾸先加载如下模块到Linux内核:modprobe ip_tablesmodprobe iptable_filtermodprobe iptable_natmodprobe ip_conntrack 连接跟踪modprobe ip_conntrack_ftp 连接跟踪modprobe ip_nat_ftpmodprobe ipt_stateiptables的语法如下:iptables -P INPUT DROPiptables [-A/-I num] INPUT -m mac --mac-source XX:XX:XX:XX:XX:XX -j ACCEPT-A: 添加规则到指定链的结尾,最后⼀条-I num: 添加规则到指定链的指定⾏,num默认为1,即添加到第⼀条-t: 指定表,不指定默认为filter-p: 指定协议(all,tcp,udp,icmp),默认为all--dport: 指定端⼝-j: 处理的⾏为, ACCEPT, DROP, REJECT(最好使⽤drop⽽⾮reject,因为'拒绝'会返回给⽤户信息)-P: 设置默认策略-s: 匹配来源地址IP/MASK-i: 接⽹卡名称,匹配从这块⽹卡流⼊的数据-o: 接⽹卡名称,匹配从这块⽹卡流出的数据#setting for loopback interfaceiptables -A INPUT -i lo -j ACCEPTiptables -A OUTPUT -o lo -j ACCEPT-m mac --mac-source XX:XX:XX:XX:XX:XX-m state --state NEW/ESTABLISHED/RELATED/INVALID //可以⽤,连接多个可以看到,实例的第⼆句即是将某个MAC地址加⼊⽩名单中。

iptables白名单规则

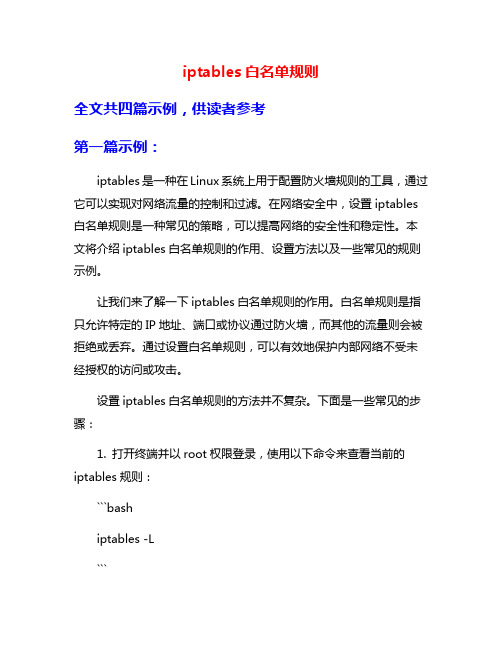

iptables白名单规则全文共四篇示例,供读者参考第一篇示例:iptables是一种在Linux系统上用于配置防火墙规则的工具,通过它可以实现对网络流量的控制和过滤。

在网络安全中,设置iptables 白名单规则是一种常见的策略,可以提高网络的安全性和稳定性。

本文将介绍iptables白名单规则的作用、设置方法以及一些常见的规则示例。

让我们来了解一下iptables白名单规则的作用。

白名单规则是指只允许特定的IP地址、端口或协议通过防火墙,而其他的流量则会被拒绝或丢弃。

通过设置白名单规则,可以有效地保护内部网络不受未经授权的访问或攻击。

设置iptables白名单规则的方法并不复杂。

下面是一些常见的步骤:1. 打开终端并以root权限登录,使用以下命令来查看当前的iptables规则:```bashiptables -L```3. 确保在INPUT链中允许内部访问,以防止白名单规则无法生效:```bashiptables -A INPUT -i lo -j ACCEPT```4. 添加白名单规则,例如允许IP地址为192.168.1.1的主机访问SSH服务(端口22):```bashiptables -A whitelist -s 192.168.1.1 -p tcp --dport 22 -j ACCEPT```通过以上步骤,我们就成功地设置了一个简单的iptables白名单规则。

需要注意的是,iptables规则是有先后顺序的,因此确保白名单规则在其他规则之前生效是非常重要的。

除了设置IP地址的白名单规则,还可以根据端口号或协议来过滤流量。

以下是一个允许80端口(HTTP)和443端口(HTTPS)的访问规则示例:```bashiptables -A whitelist -p tcp --dport 80 -j ACCEPTiptables -A whitelist -p tcp --dport 443 -j ACCEPT```这些规则将允许通过HTTP和HTTPS访问服务器,而其他端口的访问将被拒绝。

利用Iptables实现网络黑白名单防火墙怎么设置.doc

利用Iptables实现网络黑白名单防火墙怎么设置具体步骤二、Iptables网络黑白名单(防火墙)实现细节因为考虑到一些权限的问题所以在实现方法上采用的是创建一个systemserver来运行这些方法。

并提供出manager 到三方应用,这样在调用时可以排除一些权限的限制。

同时本文只是做一个简单的参考概述,所以在后文中只提供了增加黑白名单的方法和iptables规则,并没有提供相应的删除规则等,原理类似大家可自行补充添加。

2.1、创建systemserver2.1.1、在/system/sepolicy/service.te中添加type fxjnet_service, system_api_service, system_server_service, service_manager_type;2.2.2、在/system/sepolicy/service_contexts中添加如下,fxjnet u:object_r:fxjnet_service:s02.2.3、在frameworks/base/core/java/android/content/Context.java中添加也可以不添加这个,只不过为了后面调用方便所以添加了。

如果跳过此步,那么后面出现Context.FXJNET_SERVICE 的地方都用字串代替即可。

public static final String FXJNET_SERVICE=fxjnet;2.2.4、在/frameworks/base/core/java/android/app/SystemServiceRegistry. java的静态代码块中添加如下代码注册service。

registerService(Context.FXJNET_SERVICE, FXJNETManager.class,new CachedServiceFetcher() {@Overridepublic FXJNETManager createService(ContextImpl ctx) { IBinder b = ServiceManager.getService(Context.FXJNET_SERVICE);IFXJNETService service = IFXJNETService.Stub.asInterface(b);return new FXJNETManager(ctx, service);}});2.2.5、在frameworks/base/services/java/com/android/server/SystemServe r.java中添加如下代码,将service加入systemserver中。

添加ip黑名单规则

添加ip黑名单规则添加IP黑名单规则的方式主要取决于使用的工具或服务。

在Linux操作系统中,可以通过`iptables`命令来添加规则,以将某个IP地址加入黑名单,使得该IP地址无法访问目标主机。

以下是详细的步骤:1. 打开终端。

2. 输入以下命令来添加黑名单规则,其中“[IP地址]”替换为你要加入黑名单的具体IP地址:```bashiptables -A INPUT -s [IP地址] -j DROP```这条命令将添加一条规则,将来自指定IP地址的所有数据包丢弃。

3. 输入以下命令来保存新的规则,以便下次启动时自动加载:```bashservice iptables save```在某些web应用防火墙(WAF)中,也可以通过图形界面来添加IP黑名单规则。

以下是在WAF中添加IP黑名单的步骤:1. 打开WAF的管理界面。

2. 在左侧导航树中,选择“网站设置”。

3. 在“网站设置”页面中,找到目标域名所在行的“防护策略”栏。

4. 单击“已开启N项防护”,进入“防护策略”页面。

5. 在“黑白名单设置”配置框中,根据需要更改“状态”。

6. 单击“自定义黑白名单设置规则”,进入黑白名单设置规则页面。

7. 在“黑白名单”页面左上角,单击“添加规则”。

8. 在弹出的对话框中,添加黑白名单规则,将IP配置为仅记录后,来自该IP的访问将被阻止。

9. 输入完成后,单击“确认”,添加的黑白名单将展示在黑白名单规则列表中。

规则添加成功后,默认的“规则状态”为“已开启”,若暂时不想使该规则生效,可在目标规则所在行的“操作”列,单击“关闭”。

请注意,具体的操作步骤可能会因所使用的工具或服务的不同而有所差异。

如果在使用过程中遇到问题,建议查阅相关的文档或联系技术支持获取帮助。

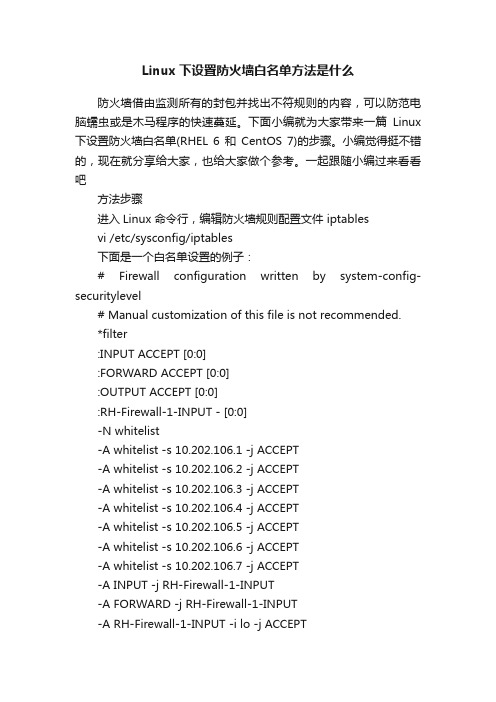

Linux下设置防火墙白名单方法是什么

Linux下设置防火墙白名单方法是什么防火墙借由监测所有的封包并找出不符规则的内容,可以防范电脑蠕虫或是木马程序的快速蔓延。

下面小编就为大家带来一篇Linux 下设置防火墙白名单(RHEL 6和CentOS 7)的步骤。

小编觉得挺不错的,现在就分享给大家,也给大家做个参考。

一起跟随小编过来看看吧方法步骤进入Linux 命令行,编辑防火墙规则配置文件 iptablesvi /etc/sysconfig/iptables下面是一个白名单设置的例子:# Firewall configuration written by system-config-securitylevel# Manual customization of this file is not recommended.*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]:RH-Firewall-1-INPUT - [0:0]-N whitelist-A whitelist -s 10.202.106.1 -j ACCEPT-A whitelist -s 10.202.106.2 -j ACCEPT-A whitelist -s 10.202.106.3 -j ACCEPT-A whitelist -s 10.202.106.4 -j ACCEPT-A whitelist -s 10.202.106.5 -j ACCEPT-A whitelist -s 10.202.106.6 -j ACCEPT-A whitelist -s 10.202.106.7 -j ACCEPT-A INPUT -j RH-Firewall-1-INPUT-A FORWARD -j RH-Firewall-1-INPUT-A RH-Firewall-1-INPUT -i lo -j ACCEPT-A RH-Firewall-1-INPUT -p icmp --icmp-type any -j ACCEPT -A RH-Firewall-1-INPUT -p 50 -j ACCEPT-A RH-Firewall-1-INPUT -p 51 -j ACCEPT-A RH-Firewall-1-INPUT -p udp --dport 5353 -d 224.0.0.251 -j ACCEPT-A RH-Firewall-1-INPUT -p udp -m udp --dport 631 -j ACCEPT-A RH-Firewall-1-INPUT -p tcp -m tcp --dport 631 -j ACCEPT -A RH-Firewall-1-INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 4750 -j ACCEPT-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 3306 -j whitelist-A RH-Firewall-1-INPUT -j REJECT --reject-with icmp-host-prohibitedCOMMIT其中设置白名单的部分为:-N whitelist-A whitelist -s 10.202.106.1 -j ACCEPT-A whitelist -s 10.202.106.2 -j ACCEPT-A whitelist -s 10.202.106.3 -j ACCEPT-A whitelist -s 10.202.106.4 -j ACCEPT-A whitelist -s 10.202.106.5 -j ACCEPT-A whitelist -s 10.202.106.6 -j ACCEPT-A whitelist -s 10.202.106.7 -j ACCEPT使用白名单规则使用 j 参数指定:-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp--dport 3306 -j whitelist补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

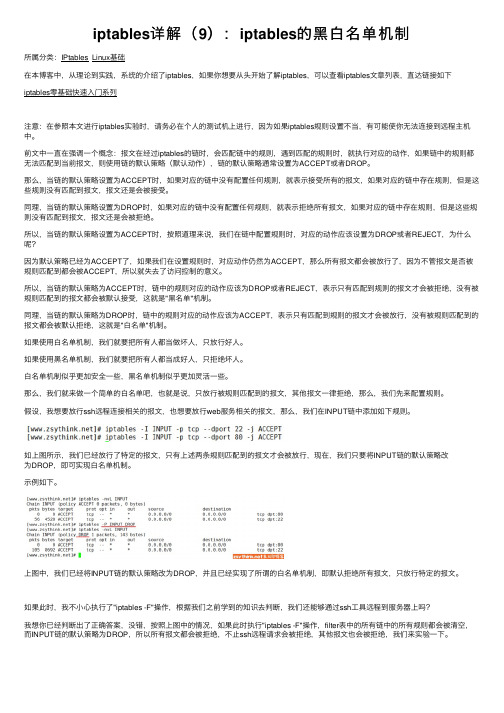

iptables详解(9):iptables的黑白名单机制

iptables详解(9):iptables的⿊⽩名单机制所属分类:IPtables Linux基础在本博客中,从理论到实践,系统的介绍了iptables,如果你想要从头开始了解iptables,可以查看iptables⽂章列表,直达链接如下iptables零基础快速⼊门系列注意:在参照本⽂进⾏iptables实验时,请务必在个⼈的测试机上进⾏,因为如果iptables规则设置不当,有可能使你⽆法连接到远程主机中。

前⽂中⼀直在强调⼀个概念:报⽂在经过iptables的链时,会匹配链中的规则,遇到匹配的规则时,就执⾏对应的动作,如果链中的规则都⽆法匹配到当前报⽂,则使⽤链的默认策略(默认动作),链的默认策略通常设置为ACCEPT或者DROP。

那么,当链的默认策略设置为ACCEPT时,如果对应的链中没有配置任何规则,就表⽰接受所有的报⽂,如果对应的链中存在规则,但是这些规则没有匹配到报⽂,报⽂还是会被接受。

同理,当链的默认策略设置为DROP时,如果对应的链中没有配置任何规则,就表⽰拒绝所有报⽂,如果对应的链中存在规则,但是这些规则没有匹配到报⽂,报⽂还是会被拒绝。

所以,当链的默认策略设置为ACCEPT时,按照道理来说,我们在链中配置规则时,对应的动作应该设置为DROP或者REJECT,为什么呢?因为默认策略已经为ACCEPT了,如果我们在设置规则时,对应动作仍然为ACCEPT,那么所有报⽂都会被放⾏了,因为不管报⽂是否被规则匹配到都会被ACCEPT,所以就失去了访问控制的意义。

所以,当链的默认策略为ACCEPT时,链中的规则对应的动作应该为DROP或者REJECT,表⽰只有匹配到规则的报⽂才会被拒绝,没有被规则匹配到的报⽂都会被默认接受,这就是"⿊名单"机制。

同理,当链的默认策略为DROP时,链中的规则对应的动作应该为ACCEPT,表⽰只有匹配到规则的报⽂才会被放⾏,没有被规则匹配到的报⽂都会被默认拒绝,这就是"⽩名单"机制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用Iptables实现网络黑白名单防火墙怎么设置防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

这篇文章主要介绍了详解Android 利用Iptables实现网络黑白名单(防火墙),小编觉得挺不错的,现在分享给大家,也给大家做个参考。

一起跟随小编过来看看吧具体步骤二、Iptables网络黑白名单(防火墙)实现细节因为考虑到一些权限的问题所以在实现方法上采用的是创建一个systemserver来运行这些方法。

并提供出manager到三方应用,这样在调用时可以排除一些权限的限制。

同时本文只是做一个简单的参考概述,所以在后文中只提供了增加黑白名单的方法和iptables规则,并没有提供相应的删除规则等,原理类似大家可自行补充添加。

2.1、创建systemserver2.1.1、在/system/sepolicy/service.te中添加type fxjnet_service, system_api_service, system_server_service, service_manager_type;2.2.2、在/system/sepolicy/service_contexts中添加如下,fxjnet u:object_r:fxjnet_service:s02.2.3、在frameworks/base/core/java/android/content/Context.java中添加也可以不添加这个,只不过为了后面调用方便所以添加了。

如果跳过此步,那么后面出现Context.FXJNET_SERVICE的地方都用字串代替即可。

public static final String FXJNET_SERVICE="fxjnet";2.2.4、在/frameworks/base/core/java/android/app/SystemServiceRegi stry.java的静态代码块中添加如下代码注册service。

registerService(Context.FXJNET_SERVICE, FXJNETManager.class,new CachedServiceFetcher() {@Overridepublic FXJNETManager createService(ContextImpl ctx) {IBinder b = ServiceManager.getService(Context.FXJNET_SERVICE);IFXJNETService service = IFXJNETService.Stub.asInterface(b);return new FXJNETManager(ctx, service);}});2.2.5、在frameworks/base/services/java/com/android/server/SystemS erver.java中添加如下代码,将service加入systemserver中。

ServiceManager.addService(Context.FXJNET_SERVICE, new FXJNETService());2.2.6 、AIDL文件package android.os;interface IFXJNETService{void addNetworkRestriction(List ipName,int type);}2.2.7、提供给外部的FXJNETManagerpackage android.app;import android.os.IFXJNETService;import android.os.RemoteException;import android.content.Context;public class FXJNETManager{IFXJNETService mService;public FXJNETManager(Context ctx,IFXJNETService service){mService=service;}public void addNetworkRestriction(List ipName,int type) {try{mService.addNetworkRestriction(ipName,type); }catch (RemoteException e){}}//end addNetworkRestriction}2.2.8、系统服务即AIDL的实现server package com.android.server;import android.os.IFXJNETService;import java.io.File;import java.io.FileOutputStream;import java.io.IOException;public class FXJNETService extends IFXJNETService.Stub {final File file = new File("/data/fxj/", "firewall.sh");/*** 增加{网络IP访问}黑白名单数据*/public void addNetworkRestriction(List ipName,int type) {String str= getIPlist(type,ipName);setiptablesRestriction();}//构建Iptables的规则,1-黑名单;2-白名单private String getIPlist(int type,List iplist){ StringBuilder sb = new StringBuilder();sb.append("echo runscript start\n"); sb.append("iptables -F OUTPUT\n"); if (type == 1){if (iplist != null && iplist.size() > 0){ for (int i = 0 ; i < iplist.size() ;i++){String ipname = iplist.get(i);sb.append("echo blacklist mode\n"); sb.append("iptables -I OUTPUT -d ");sb.append(ipname);sb.append(" -j DROP\n");}}}else if (type == 2){if (iplist != null && iplist.size() > 0){for (int i = 0 ; i < iplist.size() ; i++){String ipname =iplist.get(i);sb.append("echo whitelist mode\n");sb.append("iptabless -P OUTPUT DROP\n");sb.append("iptables -I OUTPUT -d ");sb.append(ipname);sb.append(" -j ACCEPT\n");}}}sb.append("run script end\n");return sb.toString();}private void setiptablesRestriction(String ipName){final FXJScriptRunner runner = new FXJScriptRunner(file,ipName,new StringBuilder());new Thread(new Runnable() {@Overridepublic void run() {runner.run();}}).start();}}2.2.9、运行IPTABLES脚本命令的工具类package com.android.server; import java.io.File;import java.io.FileOutputStream;import java.io.IOException;import java.io.InputStream;import java.io.OutputStreamWriter;import android.os.FileUtils;import android.os.SystemProperties; import android.util.Log;public class FXJScriptRunner extends Thread{ private final File file;private final String script;private final StringBuilder res;public int exitcode = -1;private final String TAG = "ScriptRunner" ;public ScriptRunner(File file, String script, StringBuilder res,boolean asroot) {this.file = file;this.script = script;this.res = res;}@Overridepublic void run() {// TODO Auto-generated method stubtry {file.delete();file.createNewFile();final String abspath = file.getAbsolutePath();// make sure we have execution permission on the script fileFileUtils.setPermissions(abspath, 00700, -1, -1);Runtime.getRuntime().exec("chmod 777 " + abspath).waitFor();//给创建的sh文件设置权限// Write the script to be executedfinal OutputStreamWriter out = new OutputStreamWriter(new FileOutputStream(file));if (new File("/system/bin/sh").exists()) {out.write("#!/system/bin/sh\n");}out.write(script);if (!script.endsWith("\n"))out.write("\n");out.write("exit 0\n");out.flush();out.close();//通过SystemProperties.set("ctl.start", "fxjmotnitor")执行service,来运行脚本,//fxjmotnitor为service名称,可以根据自己的爱好随便叫SystemProperties.set("ctl.start", "fxjmotnitor");} catch (Exception ex) {if (res != null)res.append("\n" + ex);} finally {//destroy();}}}补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。