北语 18秋《信息安全》 作业1234

北语18秋《管理信息系统》作业1234满分答案

18秋《管理信息系统》作业1邮政编号属于编码中的()。

A.顺序码B.多位码C.层次码D.十进制码正确答案:C信息系统的维护应()时进行。

A.在系统刚建成B.在系统总调C.在联调D.根据情况的变化,在需要正确答案:D培训操作和使用人员是()阶段的工作。

A.系统分析B.系统规划C.系统实施D.系统维护与管理正确答案:C系统开发中强调系统的整体性,它采用先确定()模型,再设计()模型的思路。

A.实体,用户B.用户,实体C.逻辑,物理D.物理,逻辑正确答案:C系统分析的主要目的是()。

A.提出新系统的逻辑方案B.提出总体目标C.提出实施方案D.提出运行方案正确答案:A在系统结构化开发方法中,编写程序是属于那一个阶段的任务()。

A.系统分析B.系统设计C.系统维护D.系统实施正确答案:DDSS的工作方式主要是()。

A.人机对话方式B.键盘操作方式C.交互会话方式D.非交互会话方式正确答案:A每秒钟执行的作业数,称为系统的()。

A.速度B.吞吐量C.响应时间D.效率正确答案:B省份证编码属于()。

A.层次码B.顺序码C.助记码D.没有正确答案正确答案:A企业系统规划法的基本概念是:()地进行系统规划和()地付诸实施A.自上而下,自下而上B.自下而上,自上而下C.自上而下,由总到分D.由总到分,自上而下正确答案:AERP外部集成的扩展功能有()。

A.增加优化供应和流通渠道的供应链管理功能B.增加人力资源管理C.增加客户关系管理功能D.加强对外部和环境信息的分析功能正确答案:ACD下列属于系统维护类型的有()。

A.纠错性维护B.适应性维护C.完善性维护D.预防性维护正确答案:ABCD按决策层次分类,将管理信息分为:()。

A.业务信息B.战略信息C.固定信息D.战术信息正确答案:ABD原型法信息系统建设可以分为()。

A.探索型B.实验型C.演化型D.试验型正确答案:ABC信息系统结构的复杂性表现在()。

A.用户需求的多样性B.组织业务的复杂性C.社会与组织环境复杂多变D.技术手段的复杂性正确答案:ABCD计算机中采用的是十进制数据表达方式。

北语网院 18秋《远程学习方法导论》作业1234

18秋《远程学习方法导论》作业_1一、单选题( 每题5分, 共4道小题, 总分值20分)1.自主学习的动机是()A. 自我驱动B. 自我计划C. 自我管理D. 自我监控答案:A作业代做QQ:805009261 成绩保证95分以上,基本满分!2.大学英语和计算机统考全部免考的条件有()。

A. 具有国民教育本科学历B. 少数民族学生C. 计算机证书D. 年满40周岁及以上答案:A3.课程作业的提交方式是()A. 交到学习中心B. 网上提交C. 线下提交D. 不用提交答案:B4.一般情况,考前模拟题在哪下载?A. 课程论坛B. 课件C. 学院公告D. 阶段练习/考前模拟答案:D二、多选题( 每题5分, 共4道小题, 总分值20分)1.自主学习的策略包括()A. 时间管理B. 自我监控C. 情绪调节D. 自我激励2.自主学习需要做到以下哪几点?A. 调动、激发自己的学习动机,增加学习的兴趣;B. 制定学习计划,并严格按照计划开展学习;C. 学习过程中自我检查、自我鼓励、自我调节。

3.申请学位必须达到下列哪些的条件?A. 未毕业但已经符合毕业条件B. 学位审核时已毕业时间不超过1年且总学习时长不超过5年C. 通过学位外语考试D. 必修课平均成绩达到70分及以上E. 学位论文及答辩成绩达到70分及以上4.学生活动中的评优项目有()。

A. 优秀毕业生B. 优秀学生C. 优秀班干部三、填空题( 每题5分, 共4道小题, 总分值20分)1. 既是自主学习的一个重要成分过程,也是自主学习能力的一个表现。

2.本院专科毕业续读本科时,申请免修的课程累积不能超过学分。

3.点击平台上的“”栏目,可进行预约考试、查询考试预约情况和查询考场安排。

4.强烈的,能让自己保持饱满的学习热情和产生坚强的学习毅力,并在学习中获得成功。

四、判断题( 每题5分, 共8道小题, 总分值40分)1.针对网上课程,四次作业的提交时间各不相同。

2.网络教育是以自学为主的教育形式。

北语18秋《综合英语(I)》作业1234

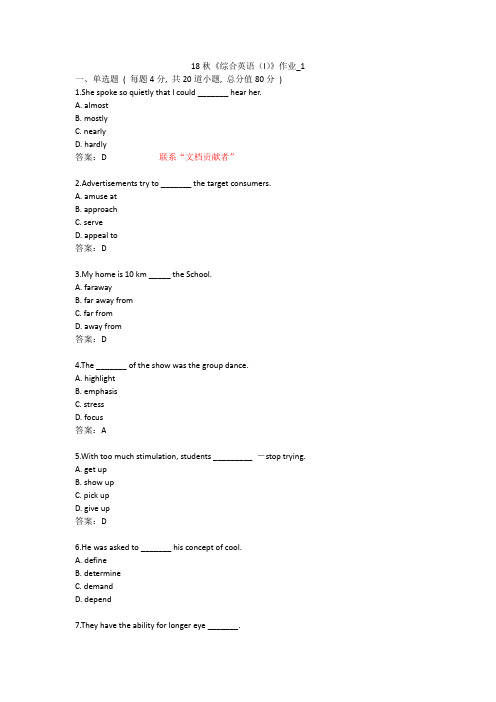

北语18秋《综合英语(I)》作业123418秋《综合英语(I)》作业_1一、单选题( 每题4分, 共20道小题, 总分值80分)1.She spoke so quietly that I could _______ hear her.A. almostB. mostlyC. nearlyD. hardly答案:D 联系“文档贡献者”2.Advertisements try to _______ the target consumers.A. amuse atB. approachC. serveD. appeal to答案:D3.My home is 10 km _____ the School.A. farawayB. far away fromC. far fromD. away from答案:D4.The _______ of the show was the group dance.A. highlightB. emphasisC. stressD. focus答案:A5.With too much stimulation, students _________ -stop trying.A. get upB. show upC. pick upD. give up答案:D6.He was asked to _______ his concept of cool.A. defineB. determineC. demandD. depend7.They have the ability for longer eye _______.A. connectionB. contactC. stareD. watch8.The problem has been _______ me for weeks .A. botheringB. interruptingC. disturbingD. suspending9.True happiness does not usually come from passive entertainment such as _______ TV or sitting on a beach.A. watchingB. seeingC. to watchD. to see10.We all _______ characteristics from our parents.A. obtainB. attainC. inheritD. descend11.We won't change our minds _______ happens.A. whichB. itC. howeverD. whatever12.He finds it hard to ________ his thoughts ________ one thing for longer than five minutes.A. pay,onB. focus,atC. focus,onD. get,on13.He ______ to Japan, and will be back next week.A. wentB. has beenC. has goneD. goes14.These are times _____an activity goes very smoothly and brings great happiness.A. in whichB. whichC. thatD. when15.I admire your _____ in saying what you think.A. mindB. thoughtC. encouragementD. courage16.The US news media will _______ the Conference closely.A. broadcastB. releaseC. issueD. cover17.Italy versus Japan is turning out to be a _______ well matched competition.A. veryB. surprisinglyC. particularlyD. much18.The company _______ adults as its primary customers.A. regardedB. choseC. targetedD. deemed19.She is not beautiful but very __________.A. intelligenceB. intelligentC. intelligentlyD. unintelligent20._______ we have all the material ready,we should begin the new task at once.A. Since thatB. Since thenC. By nowD. Now that二、判断题( 每题4分, 共5道小题, 总分值20分)1.Much of his success lies in his skill in handling different people.答案:正确2.The twin brothers even noticed that they had the same likes and dislikes.3.He always begins his lessons from a warm-up exercise.4.Elizabeth Taylor describes actors as "shy"-a little nervous and afraid of people.5.Not only the students, but also the teacher listen to the lecture.18秋《综合英语(I)》作业_2一、单选题( 每题4分, 共20道小题, 总分值80分)1.Earnings _________ one’s living level.A. determineB. decideC. delightD. divide2.The president made a _______ speech at the funeral.A. memorableB. memorialC. memorizedD. memory3.With a bit of your _______,she could do really well.A. encouragementB. encourageC. courageD. bravery4.We can’t judge a person by his or her _______.A. outsideB. lookingC. identificationD. appearance5.The exam is going to ________ all the stuff from Chapter 7 and 8.A. coverB. uncoverC. discoverD. recover6.A mnemonic is a ________ to help the memory.A. toolB. techniqueC. bookD. programme7._ yourself ______ that box, for there may be some dangerous insects inside.A. Get,awayB. Keep,away fromC. Keep,far fromD. Get,from8.We don't practice listening or speaking, _______ that isn't a problem for me.A. whileB. butC. andD. as9.Experts in the field from _______ the world will be invited to attend the meeting.A. all aroundB. allC. aroundD. all round10.These are the highlights of advertising ______ history.A. acrossB. inC. throughoutD. during11.The couple are now ______ because they fight a lot in life.A. separableB. separationC. separateD. separated12.He is _______ today because of his father's illness.A. sadB. absentC. upsetD. out13.The bar is closed until further _______.A. noticeB. informC. messageD. notification14.He is now very busy in _________ the final examinations.A. prepare forB. preparing forC. preparing atD. prepared at15.When you have filled in the questionnaire, copy it and send the _______ to your employer.A. originalB. oldC. genuineD. real16._______ it will do us harm or good remains to be seen.A. IfB. WhetherC. ThatD. Which17.The young man has a pleasant ________ which makes him popular among his friends.A. personB. temperC. appearanceD. personality18.There is connection between memory and physical actions such as sports, dance, or simply ________ the classroom.A. movesB. movingC. moves aroundD. moving around19.Goodall learned in many ways, chimps society is similar _____ human society.A. withB. toC. /D. of20.When I was young I _____ becoming a scientist.A. wanted toB. intended toC. dreamt ofD. strive for二、判断题( 每题4分, 共5道小题, 总分值20分)1.Several universities are studying the effects of stereotypes for people during tests of ability.2.The book is high in quality thanks to the writers who worked so hard for so many months.3.Students can read and look up all new words in the dictionary.4.Some students learn vocabulary by memorizing lists of new words.5.The movie was such successful that it was shown internationally.18秋《综合英语(I)》作业_3一、单选题( 每题4分, 共20道小题, 总分值80分)1.What Tom did was important, but _______.A. more important the way of he did things wasB. the way of he did things was more importantC. more important was the way he did thingsD. more important the way were he did things2.The beautiful scene ______ me.A. appealsB. appeals toC. annoysD. interrupts3.I tried to _______ what was happening to me.A. reflect onB. think ofC. think aboutD. consider4.Paris is the _______ of many romance movies.A. centerB. sceneC. placeD. plot5.There were always a lot of children and animals around our house _______ but not many toys.A. yetB. andC. butD. while6.Jane Goodall always had a _____ for animals. She likes to study chimps, horses, dogs, birds, and everything else.A. problemB. passionC. compassionD. companion7.She has been _______ a letter from him, but nothing arrived.A. wantingB. expectingC. desiringD. longing8.By making some research, everybody can find the answer ________ the issue.A. toB. ofC. aboutD. on9.Movies from England, the US, France and Japan are ______ popular.A. speciallyB. reallyC. especiallyD. fortunately10.He is not happy _______ his career.A. atB. withD. on11.His great deeds _______ his great speeches.A. conformedB. correspondedC. accordedD. responded12.As we all know, the earth ______ around the sun.A. movesB. is movingC. movedD. is moved13.She was in fine _______ for the performance.A. formB. shapeC. situationD. figure14.I can’t _______ who to invite.A. determineB. decideC. make up mindD. decide on15.At birth, female infants are naturally _______ mature than male infants.A. muchB. a littleC. farD. a little more16.Smoking is _______ many cases of lung cancer.A. result ofC. bring aboutD. responsible for17.He was _______ in this accident and was injured.A. involvedB. entangledC. drawnD. caught18.The mud is a feeding ground for large _______ birds.A. a number ofB. numbers ofC. number ofD. number19.Remind him _______ the window when he leaves.A. of closingB. closingC. to closeD. close20.Only those who are ______ can be good writers.A. imaginativeB. imaginaryC. imaginableD. imaginating二、判断题( 每题4分, 共5道小题, 总分值20分)/doc/be6218096.html,pared to the Earth, the moon is much smaller.2.As a child, he loved music./doc/be6218096.html,pared with other paints, the color of our product is the best.4.Together, either nature or nurture make you the person youare.5.Parents can encourage their children playing with both types of toys.18秋《综合英语(I)》作业_4一、单选题1. Romeo has a great love _______ things _______ the distant past.A. for;fromB. for;inC. in;fromD. at;from答案A2. _______, he was struck by a snake.A. SurprisinglyB. UnfortunatelyC. LuckilyD. Unexpectedly答案B3.At Yale University, _______ people (all over age 60) took a test of memory.A. elderB. elderlyC. olderD. old答案B4.He lost his wallet, with his ________ card inside.A. identificationB. identifyC. identityD. identicalThe picture exhibition bored me to death. I wish I _______ to it.A. have not goneB. did not goC. could not have goneD. had not gone答案D6.The Browns had ambition to take _______ of the troop.A. commandB. controlC. dominanceD. direction答案A7.Smokers are well _______ the dangers to their own health.A. aware ofB. conciousC. realizedD. acquainted答案A8.Consumers ______ buy a product for its image even more than for its price or quality.A. frequentlyB. frequentC. seldomD. seldomly答案A9.Outdoor ads _______ film posters and road billboards are found everywhere.A. for exampleC. such asD. for instance答案C10.It ________ there has been a mistake.A. appearB. appears likeC. is appearingD. appears答案D11.Birth order has _______ on personality.A. influenceB. a influenceC. an influenceD. influences答案C12.Please use your best discretion to _______ the matter.A. dealB. doC. handleD. conduct答案C13.Mark and Gerald are twins. They look ______ -exactly the same.A. similarB. alikeC. identicalD. good答案C14.I’ll _______ you after I come back from Europe.A. get toB. get back toC. come toD. go to答案B15.Your own life is a movie. You _______ of the hero in your movie.A. play the roleB. areC. devise the roleD. play a role答案A16.My grandmother was an important influence _______ me as a child.A. toB. atC. inD. on答案D17.It _______ there has been a mistake.A. looksB. goesC. appearsD. sounds答案C18. My father as well as his workmates _____ to Beijing.A. are goingB. have goneC. have beenD. has been答案D19.Go right on _______ you reach the end of the street.A. whenB. beforeC. untilD. after答案C20.Mr Green has taught in that school _____ he came to China three years ago.A. sinceB. whenC. asD. before答案A二、判断题1. Ads can be funny, irritating, or informative.答案正确2. Though she spent a lot of time in school activities, she did great at her final exams.答案错误3. In the content-based learning approach, students learn the vocabulary and grammar necesarily to the content.答案错误4. She was acting as if she didn’t know her.答案正确5. Children could take apart the toy car and put the pieces back together.答案正确。

北语 18秋《计算机科学导论》作业1234

18秋《计算机科学导论》作业_1一、单选题( 每题4分, 共20道小题, 总分值80分)1.在所有语言中使用的32位码表示系统称为()。

A. ANSIB. UnicodeC. EBCDICD. 扩展ASCII码答案:B作业代做QQ:805009261 成绩保证95分以上,基本满分!2.一元运算符()将一个输入取反。

A. ANDB. ORC. NOTD. XOR答案:C3.用硬盘空间做内存来弥补计算机RAM空间的缺乏的技术被称为()。

A. 分区调度B. 分页调度C. 请求分段调度D. 虚拟内存答案:D4.在()数字表示法中,如果最左边一位为0,其表示的十进制数是非负的。

A. 二进制补码B. 浮点C. 余码系统D. 答案A和B答案:D5.一个有5根线的控制单元可以定义()种运算。

A. 5B. 10C. 16D. 32答案:D6.超文本传输协议()是互联网上应用最为广泛的一种网络协议。

A. HTTPB. FTPC. HTMLD. XLS7.关系数据库管理系统中的关系的每一列称为()。

A. 名称B. 属性C. 元组D. 值8.Adobe Premiere隶属于()。

A. 音频处理软件B. 图像处理软件C. 动画制作软件D. 视频编辑软件9.在SQL语言中,实现删除表内记录的语句为()。

A. DELETEB. UPDATEC. DROPD. ALTER10.CPU的性能指标由多方面来衡量,下列与CPU性能指标无关的是()。

A. 主频B. 地址总线宽度C. 数据保密性D. 工作电压11.二进制数10101011用十进制表示是()。

A. 169B. 170C. 171D. 17212.()是可以存放临时数据的独立存储单元。

A. ALUB. 寄存器C. 控制单元D. 磁带驱动器13.微处理器CPU包括()。

A. 运算器、控制器和存储器B. 寄存器、控制器和存储器C. 运算器、寄存器和控制器D. 控制器、存储器和输入设备14.用OR运算符计算位模式10011011和00101110的结果为?()A. 10111111B. 10110101C. 00001010D. 0100000115.二进制数字系统中的底是()。

北语18秋《程序设计引论》作业1234满分答案

18秋《程序设计引论》作业1C程序编译、连接后最终产生(即计算机执行)的文件的扩展名为()A..exeB..cC..objD..cpp正确答案:A以下命令不是编译预处理命令的是()。

A.#defineB.#includeC.#ifD.typedef正确答案:D顺利执行文件关闭操作时,fclose函数的返回值是()A.1B.-1C.0D.非0值正确答案:C下面有关C程序操作过程的说法中,错误的是()A.C源程序经过编译,得到的目标文件即为可执行文件B.C源程序的链接实质上是将目标代码文件和库函数等代码进行连接的过程C.C源程序不能通过编译,通常是由于语法错误引起的D.导致不能得到预期计算结果的主要原因是程序算法考虑不周正确答案:A若有定义:int a[5]={3,5,4,6,8},*p=a;则引用数组元素错误的是()。

A.a[3]B.*(a+1)C.&a[2]D.p[2]正确答案:C下列不是C语言关键字的选项是()。

A.ifB.printfC.caseD.while正确答案:B一个C语言程序是由()组成的。

A.主程序B.子程序C.函数D.过程正确答案:C以下叙述中最准确的是()A.计算机程序是处理某一问题所有指令的集合B.计算机程序是处理某一问题所用到的所有数据的集合C.计算机程序是处理某一问题的所有指令及其数据的集合D.计算机程序是处理某一问题的所有指令及其数据的有序集合正确答案:D下列变量名定义错误的是()。

A.a4B.sumC._chD.f(x)正确答案:DC语言属于()。

A.机器语言B.汇编语言C.低级语言D.高级语言正确答案:D数组名作为参数时,以下叙述错误的是()A.函数调用时是将实参数组的所有元素传给形参B.函数调用时是将实参数组的首地址传给形参C.函数调用时是将实参数组的第一个元素传给形参D.函数调用时是将实参数组的所有元素地址传给形参正确答案:ACD以下函数首部的定义形式错误的是()A.int fun(int x;int y)B.int fun(int x,int y)C.int fun(int x,y)D.int fun(int x,int y)正确答案:ACD在下列有关宏替换的叙述中,错误的是()A.宏替换占用运行时间B.宏替换只是字符替换C.带参数的宏替换和函数等价D.宏名有类型正确答案:ACD以下关于宏的叙述错误的是()A.宏名必须用大写字母表示B.宏替换时要进行语法检查C.宏替换不占用运行时间D.宏定义中不允许引用已有的宏名正确答案:ABD以下关于文件的描述正确的是()A.用fopen函数时一般会判断打开文件操作是否出错B.在C程序中直接使用文件名来访问文件C.文本文件和二进制文件的数据存储方式是不同的D.C语言把文件看成是一个字节的序列正确答案:ACDint fun(int x,int y)函数首部的定义形式是正确的。

北语 18秋《大学语文》 作业1234

C.使君

D.夫婿

12.“春蚕到死丝方尽,()。”

A.东风无力百花残

B.蜡炬成灰泪始干

C.夜吟应觉月光寒

D.青鸟殷勤为探看

二、多选题(每题4分,共5道小题,总分值20分)

1.朱自清的散文作品包括()。

A.《背影》

B.《绿》

C.《给亡妇》

D.《喝茶》

答案:ABC

2.余秋雨《都江堰》的景象描写手法包括()。

1.风、雅、颂是《诗经》主要运用的三种艺术手法。

2.庄子所谓的“逍遥游”即无拘无束、怡然自得的遨游。

3.《诗经•卫风•伯兮》是写夫妇离别的怀人之作。

4.“论时事不留面子,砭锢弊常取类型”是对鲁迅杂文的评价。

5.王维《钟南山》表现了一种隐逸情怀。

6.黍离之悲被用来作为慨叹亡国之情的典故。

7.《诗经•王风•黍离》是一首沉重而含蓄的抒愤之作。

D.男女之间的逢场作戏

2.我国先秦时期已经基本具备史传文学雏形的作品包括()。

A.《左传》

B.《国语》

C.《论语》

D.《韩非子》

3.下列属于汤显祖作品的有()。

A.《牡丹亭》

B.《邯郸记》

C.《南柯记》

D.《紫箫记》

4.“九叶诗派”的九位诗人包括()。

A.唐祈

B.陈敬容

C.杜运燮

D.郑敏

5.“七月派”代表人物有()。

7.《终南山》这首诗作者是王维。

8.“诸子百家”思想活跃现象发生于春秋时代。

A.骚赋

B.古赋

C.骈赋

D.文赋

8.韩愈的古文主张主要是()。

A.文以明道

B.文以载道

C.微言大义

D.文章合为事而著

9.下面不是郭沫若的历史剧的是()。

北语 18秋《古代汉语》(专) 作业1234

18秋《古代汉语》(专)作业_1一、单选题( 每题4分, 共10道小题, 总分值40分)1.“春日载阳,有鸣仓庚”中“载”的意思是。

()。

A. 开始B. 栽种C. 暖和D. 记载答案:A作业代做QQ:805009261 成绩保证95分以上,基本满分!2.“学而不厌,诲人不倦”句中“厌”的意思是()。

A. 厌倦B. 厌恶C. 放弃D. 满足答案:D3.“冰,水为之而寒于水。

”句中介词“于”的用法是()。

A. 引进处所B. 引进比较对象C. 引进原因D. 引进主动者答案:B4.下列句子中的“封”,当“聚土筑坟”讲的是()。

A. 既东封郑,又欲肆其西封B. 封书两行泪C. 封王子比干之墓D. 羿淫游以佚畋兮,又好射夫封狐。

答案:C5.“卫君侍子而为政,子将奚先”句中的前置宾语是()。

A. 卫君B. 子C. 政D. 奚答案:D6.“天汉四年春正月,朝诸侯王于甘泉宫。

”句中“朝”的用法是()。

A. 动词使动用法B. 名词使动用法C. 名词意动用法D. 名词用如动词7.“齐晋鞍之战”中战争的双方是()。

A. 齐国和赵国B. 齐国和秦国C. 齐国和晋国D. 晋国和赵国8.“子是之学,亦为不善变矣”句中“善”可以理解为()。

A. 指美好B. 指有道德C. 指高明D. 指做得对9.在下列四组词中,在先秦不是双声连绵字的是()。

A. 威望B. 缤纷C. 蒹葭D. 觱发10.“海内风尘诸弟隔,天涯涕泪一身遥”中“涕泪”的意思是A. 鼻涕和眼泪B. 眼泪C. 眼泪和鼻涕D. 鼻涕二、多选题( 每题4分, 共5道小题, 总分值20分)1.下列哪些词是疑问代词?()。

A. 安B. 胡C. 焉D. 奚答案:ABCD2.下列句子中的“朝”,指“早晨”的是。

A. 朝闻道,夕死足矣B. 朝菌不知晦朔C. 盛服将朝,尚早,坐而假寐D. 耆老皆朝于庠3.“令”有发出命令的意思,下列句子中含有此义项的是()。

A. 其身正,不令而行B. 既不能令,又不受命C. 王速出令D. 孟春行夏令4.历史音变按照时间,可以划分为()。

北语 18秋《会计信息系统》 作业1234

18秋《会计信息系统》作业_1一、单选题( 每题4分, 共10道小题, 总分值40分)1.()是由具有—定格式、相互联系的账页所组成,用来序时、分类地全面记录一个企业、单位经济业务事项的会计簿籍。

A. 会计凭证B. 会计账簿C. 会计报表D. 会计档案答案:B 答案联系“文档贡献者”2.()是企事业单位的主要存款账户,该账户主要办理日常转账结算和现金收付,存款单位的工资、奖金等现金的支取只能通过该账户办理。

A. 基本存款账户B. 一般存款账户C. 临时存款账户D. 专用账户答案:A3.()是会计信息系统的核心模块,它将完成会计循环的主要工作。

A. 录入凭证B. 账务处理C. 报表编制D. 财务分析答案:B4.复制该批固定资产资料,生成与被复制的固定资产凭证不一样的凭证,称为()。

A. 整批复制B. 批内复制C. 单张复制D. 多张复制答案:A5.()是按照经济业务发生或完成时间的先后顺序逐日逐笔进行登记的账簿。

A. 序时账簿B. 分类账簿C. 备查账簿D. 总账账簿答案:A6.()显示当前会计期间固定资产的增减情况,如各种增减明细方式的金额、累计折旧金额、累积减值准备金额等内容。

A. 固定资产清单B. 固定资产减值表C. 固定资产变动情况表D. 固定资产明细账7.()是外来临时机构或个体经济户因临时经营活动需要开立的账户,该账户可办理转账结算和符合国家现金管理规定的现金。

A. 基本存款账户B. 一般存款账户C. 临时存款账户D. 专用账户8.()显示各项固定资产数值变动情况。

A. 固定资产清单B. 固定资产减值表C. 固定资产变动情况表D. 固定资产明细账9.只有借方和贷方两个基本金额的账簿是()。

A. 两栏式账簿B. 三栏式账簿C. 多栏式账簿D. 数量金额式账簿10.()用于统计各部门及单位所需各种面额货币的数量。

A. 人员结构分析B. 银行代发工资文件C. 工资配款表D. 工资费用分配表二、多选题( 每题4分, 共5道小题, 总分值20分)1.关于现金盘点与对账业务,下列项目解释正确的有_。

北语18秋《综合英语》(IV)作业1234满分答案

18秋《综合英语》(IV)作业1I wonder how the doughnuts bear___.A.upB.inC.onD.at正确答案:AAs the Summer Holiday is coming, students ___for home.A.set offB.go backC.prepareD.ready正确答案:AShe asked me what I___all these years.A.have been doingB.had doneC.have doneD.had been doing正确答案:DIt is said that petroleum will be___by a new kind of energy.A.inventedB.replaceC.replacedD.instead正确答案:CIt was cold last winter,but it is___colder this year.A.justB.evenC.onlyD.fairly正确答案:BI could have done it better, if I___enough time.A.haveB.hadC.had hadD.have had正确答案:C___your help, I passed the exam successfully.A.Owing forB.ThanksC.Owing toD.Without正确答案:CBecause of his hard-working, he___through at last.A.wentB.madeC.cameD.succeeded正确答案:CIt's a surprise that we___invited to the party.A.areB.wereC.beD.have been正确答案:CYou ought to have told me in___.A.advantageB.adverbC.aheadD.advance正确答案:D___wins the civil war, there will be little rejoicing at the victory.A.WhateverB.WhoeverC.WhicheverD.Wherever正确答案:BUnder no circumstances ___leave the house.A.is he allowed toB.he is allowed toC.will allow him toD.he will be allowed to正确答案:ANowadays you can buy many things on___in many big supermarkets.A.creditB.cardC.callD.cost正确答案:AThe water isn't warm enough for us___.A.going swimming eitherB.to be going swimmingC.go swimmingD.to go swimming正确答案:DThe excited girl quickly___down.A.calmedeC.runD.went正确答案:ABy the time he retires John___here for 30 years.A.has taughtB.has been teachingC.will have been teachingD.has been taught正确答案:CThe crowd stared at the giant and the dwarf as if they were___monsters.A.credulousB.incredulousC.creditableD.incredible正确答案:DI've written ten pages___you've only written eight.A.whereasB.whenC.whileD.as正确答案:CNot only you but also___was mistaken on this point.A.meB.himC.myD.I正确答案:DEvery means___tried but all in vain.A.haveB.hasC.have beenD.has been正确答案:DHis tastes are in___ with mine.A.harmoniousB.termsC.needD.harmony正确答案:DHe told me I___go and see him at any time.A.canB.shouldC.wouldD.might正确答案:DHe is___man whom I have been looking for.A.theB.aC.anD.x正确答案:AThis problem is not difficult___.A.and neither is that oneB.neither that one isC.either is not that oneD.neither isn't that one正确答案:AAll the students should live___to the school's discipline.A.onB.inD.up正确答案:D18秋《综合英语》(IV)作业2The autumn air felt___so she went to fetch a coat.A.coolB.shillC.chillyD.shivery正确答案:C___wins the civil war, there will be little rejoicing at the victory.A.WhateverB.WhoeverC.WhicheverD.Wherever正确答案:BIf I___you, I would go there.A.wereB.amC.wasD.be正确答案:AShe felt very___when her husband forgot her birthday.A.deceivedB.desertedC.desperateD.disappointed正确答案:DHe had___exciting experience last night.A.theC.anD.x正确答案:CEvery means___tried but all in vain.A.haveB.hasC.have beenD.has been正确答案:D___the candidate failed to win the election. Look at his scandal.A.BecauseB.No wonderC.SoD.Therefore正确答案:B___you may go, he will not forget you.A.WhateverB.WhoeverC.WhicheverD.Wherever正确答案:DIf you see him, please give him my___wishes.A.honestB.deepestC.highestD.best正确答案:D___did her husband go shopping.A.CertainlyB.SometimesC.SeldomD.Once正确答案:CSome of the older villagers prefer___tobacco rather than to smoke it.A.to chewB.chewC.chewedD.chewing正确答案:AThe water isn't warm enough for us___.A.going swimming eitherB.to be going swimmingC.go swimmingD.to go swimming正确答案:D___arrival was good news to us.A.HimB.HeC.HimselfD.His正确答案:DThe old man was very worried about his son's safety, and he walked___in his room.A.by and byB.to and froC.again and againD.foot by foot正确答案:BThey have been on good___with each other since they met.A.relationsB.friendshipC.termD.terms正确答案:DWhat the Professor talked about was too difficult; it's really___my head.A.inB.overC.aboveD.off正确答案:BLast week the teacher, as well as a number of students,___to attend the party.A.was askedB.had been askedC.be askedD.were asked正确答案:AYou should take only one at___time.A.oneB.theC.xD.a正确答案:DYou must remember to___all your belongings out of this room today.A.fetchB.take awayC.bringD.take正确答案:DBecause of his hard-working, he___through at last.A.wentB.madeC.cameD.succeeded正确答案:CThis problem is not difficult___.A.and neither is that oneB.neither that one isC.either is not that oneD.neither isn't that one正确答案:AThe movie was so exciting that it took my___away.A.lifeB.heartC.breathD.bread正确答案:CThe excited girl quickly___down.A.calmedeC.runD.went正确答案:AUnder no circumstances ___leave the house.A.is he allowed toB.he is allowed toC.will allow him toD.he will be allowed to正确答案:AI've written ten pages___you've only written eight.A.whereasB.whenC.whileD.as正确答案:C18秋《综合英语》(IV)作业3You should take only one at___time.A.oneB.theC.xD.a正确答案:DSheep___mostly on grass.A.eatB.feedsC.feedD.have正确答案:CHe had___exciting experience last night.A.theB.aC.anD.x正确答案:CTo___our interest, the clothes must be very special and of high quality.A.catchB.getC.grabD.exciting正确答案:CUnder no circumstances ___leave the house.A.is he allowed toB.he is allowed toC.will allow him toD.he will be allowed to正确答案:AAfter lunch I felt___enough to ask my boss for a rise.A.strongB.encouragedC.fearlessD.bold正确答案:DBuildings should be specially designed so they can be easily used by___.A.disabledB.the disabledC.the poorD.poor正确答案:BAs the Summer Holiday is coming, students ___for home.A.set offB.go backC.prepareD.ready正确答案:AHe is___man whom I have been looking for.A.theB.aC.anD.x正确答案:AThe old man was very worried about his son's safety, and he walked___in his room.A.by and byB.to and froC.again and againD.foot by foot正确答案:BAfter they___down in the village, they began to live a more peaceful life.A.arrivedB.gotC.stayedD.settled正确答案:DOnly when you have a large vocabulary___read fast.A.you willB.you canC.can youD.can't you正确答案:CAmong the visitors are five___.A.woman chemistsB.women chemistsC.women chmistD.woman chemist正确答案:BHe worked___a bus driver for six months.A.aboutB.asC.likeD.alike正确答案:BThe size of the audience,___we had expected, was well over twenty thousand.A.whatB.asC.whomD.while正确答案:BLast week the teacher, as well as a number of students,___to attend the party.A.was askedB.had been askedC.be askedD.were asked正确答案:AThe excited girl quickly___down.A.calmedeC.runD.went正确答案:A___did her husband go shopping.A.CertainlyB.SometimesC.SeldomD.Once正确答案:C___your help, I passed the exam successfully.A.Owing forB.ThanksD.Without正确答案:CThe autumn air felt___so she went to fetch a coat.A.coolB.shillC.chillyD.shivery正确答案:CThey have been on good___with each other since they met.A.relationsB.friendshipC.termD.terms正确答案:DHis tastes are in___ with mine.A.harmoniousB.termsC.needD.harmony正确答案:DShe asked me what I___all these years.A.have been doingB.had doneC.have doneD.had been doing正确答案:D___the candidate failed to win the election. Look at his scandal.A.BecauseC.SoD.Therefore正确答案:B___you may go, he will not forget you.A.WhateverB.WhoeverC.WhicheverD.Wherever正确答案:D18秋《综合英语》(IV)作业4Their friendship dates___to college days.A.fromB.accordingC.backD.till正确答案:CAll of us were___with the news.A.pleasantB.interestedC.gladD.pleased正确答案:DThe advice is that he___at once.A.leftB.leaveC.leavesD.goes正确答案:BHe insisted that we___him the news.A.toldrmedC.helpedD.tell正确答案:DPolar explorers have to be extremely___to endure the climate and other hardships.A.toughB.hardC.roughD.brave正确答案:AWe have little___information about developments in this field.A.actualB.up to dateC.present dayD.modern正确答案:BThe doctor suggested that he___to lose his weight._A.hasB.hadC.tryD.tried正确答案:CAdvertising is now a___business.A.highly developedB.high developedC.highly developingD.high developing正确答案:AShe is___of his innocence.A.believedB.trustC.persuadedD.convinced正确答案:DYou study hard, and in___you passed the test.A.resultB.conclusionC.consequentD.consequence正确答案:DHis compass proved___to him when he was lost in an unknown country.A.expensiveB.dearC.valuableD.precious正确答案:CWe couldn't find an open restaurant___.A.nowhereB.somewhereC.anywhereD.everywhere正确答案:CYou can't expect to become a millionaire___.A.by nightB.overnightC.in a nightD.from one night正确答案:BIn the___of the King, I arrest you.A.orderB.nodD.respect正确答案:CHe was thinking deeply, but Emily's voice brought him___to earth.A.downB.upC.overD.into正确答案:AEven if you've never done it before, make a___at it.A.stabB.tryC.testD.step正确答案:AThe judge said that he was___by the high standards of the rider's performance.A.imposedB.touchedC.interestedD.impressed正确答案:DIt was necessary that we___everything ready ahead of time.A.makeB.madeC.had madeD.have made正确答案:AI just can't___her out, she is a mystery to me.A.understandB.makeC.figureD.see正确答案:CPoor people often live in___.A.hardB.the deprivationC.deprivationD.difficult正确答案:C。

北语《组织》1234答案

18秋《组织行为学》作业1最新的群体决策方式将()法与尖端的计算机技术结合起来。

这种方法成为电子会议。

A.名义群体法B.头脑风暴法C.德尔菲法D.罗宾斯法正确答案:A多元智力理论是由()提出的A.塞西B.达斯C.阜南D.加德纳正确答案:D()是高效团队的灵魂。

A.新型团队领导B.精英队员C.新型规章制度D.严格的训练正确答案:A关于群体特征表述不正确的是()A.群体成员是松散的B.群体成员目标具有一致性C.群体成员具有群体意识D.群体自身的相对独立性正确答案:A下列不属于工作设计需要遵循的原则的是()A.以人为中心,正确处理好人和工作的关系B.重视工艺流程C.重视技术要求D.以领导为中心正确答案:D行为决策模型试图确定管理者的()A.行为方式B.理性程度C.个人能力D.决策水平正确答案:B下列属于内容型激励理论的是()A.期望理论B.ERG理论C.目标设置理论D.公平理论正确答案:B最早进行行为理论中领导风格理论研究的是()A.吉尔福特B.瑟斯顿C.勒温D.斯腾伯格正确答案:C下列不属于正式组织特征的是()A.有十分明确的组织目标组织目标B.讲究效率C.经过规划而不是自发形成的D.组织的最主要作用是满足个人不同的需要正确答案:D()是指一种角色的态度与实际角色行为的一致性,即表现与需求的一致。

A.角色同一性B.角色期待C.角色知觉D.角色培训官僚制理论代表人物是()A.梅耶B.艾伦C.彼得·圣吉D.马克斯·韦伯正确答案:D提出著名的“三种需要理论”的学者是()。

A.阿特金森B.麦克利兰C.杜威亚当斯正确答案:B组织理论的四种类型是()A.原始组织理论、行为组织理论、现代组织理论、后现代组织理论B.古典组织理论、行为组织理论、现代组织理论、后现代组织理论C.古典组织理论、行为组织理论、现代组织理论、超现代组织理论D.古典组织理论、近代组织理论、现代组织理论、后现代组织理论正确答案:B下面关于追随者的表述不正确的是()A.没有追随者便没有领导者B.被领导者一定是追随者C.追随者并不是天然的D.领导者对追随者具有影响力正确答案:B当代组织发展与变革中最为重要的主题是( )A.做好组织的领导B.激发组织的创新C.引进先进的管理经验、技术D.引进高层次的管理人才下列属于组织行为学特点的是()。

北语 18秋《综合英语(I)》 作业1234

18秋《综合英语(I)》作业_1一、单选题( 每题4分, 共20道小题, 总分值80分)1.She spoke so quietly that I could _______ hear her.A. almostB. mostlyC. nearlyD. hardly答案:D 联系“文档贡献者”2.Advertisements try to _______ the target consumers.A. amuse atB. approachC. serveD. appeal to答案:D3.My home is 10 km _____ the School.A. farawayB. far away fromC. far fromD. away from答案:D4.The _______ of the show was the group dance.A. highlightB. emphasisC. stressD. focus答案:A5.With too much stimulation, students _________ -stop trying.A. get upB. show upC. pick upD. give up答案:D6.He was asked to _______ his concept of cool.A. defineB. determineC. demandD. depend7.They have the ability for longer eye _______.A. connectionB. contactC. stareD. watch8.The problem has been _______ me for weeks .A. botheringB. interruptingC. disturbingD. suspending9.True happiness does not usually come from passive entertainment such as _______ TV or sitting on a beach.A. watchingB. seeingC. to watchD. to see10.We all _______ characteristics from our parents.A. obtainB. attainC. inheritD. descend11.We won't change our minds _______ happens.A. whichB. itC. howeverD. whatever12.He finds it hard to ________ his thoughts ________ one thing for longer than five minutes.A. pay,onB. focus,atC. focus,onD. get,on13.He ______ to Japan, and will be back next week.A. wentB. has beenC. has goneD. goes14.These are times _____an activity goes very smoothly and brings great happiness.A. in whichB. whichC. thatD. when15.I admire your _____ in saying what you think.A. mindB. thoughtC. encouragementD. courage16.The US news media will _______ the Conference closely.A. broadcastB. releaseC. issueD. cover17.Italy versus Japan is turning out to be a _______ well matched competition.A. veryB. surprisinglyC. particularlyD. much18.The company _______ adults as its primary customers.A. regardedB. choseC. targetedD. deemed19.She is not beautiful but very __________.A. intelligenceB. intelligentC. intelligentlyD. unintelligent20._______ we have all the material ready,we should begin the new task at once.A. Since thatB. Since thenC. By nowD. Now that二、判断题( 每题4分, 共5道小题, 总分值20分)1.Much of his success lies in his skill in handling different people.答案:正确2.The twin brothers even noticed that they had the same likes and dislikes.3.He always begins his lessons from a warm-up exercise.4.Elizabeth Taylor describes actors as "shy"-a little nervous and afraid of people.5.Not only the students, but also the teacher listen to the lecture.18秋《综合英语(I)》作业_2一、单选题( 每题4分, 共20道小题, 总分值80分)1.Earnings _________ one’s living level.A. determineB. decideC. delightD. divide2.The president made a _______ speech at the funeral.A. memorableB. memorialC. memorizedD. memory3.With a bit of your _______,she could do really well.A. encouragementB. encourageC. courageD. bravery4.We can’t judge a person by his or her _______.A. outsideB. lookingC. identificationD. appearance5.The exam is going to ________ all the stuff from Chapter 7 and 8.A. coverB. uncoverC. discoverD. recover6.A mnemonic is a ________ to help the memory.A. toolB. techniqueC. bookD. programme7._ yourself ______ that box, for there may be some dangerous insects inside.A. Get,awayB. Keep,away fromC. Keep,far fromD. Get,from8.We don't practice listening or speaking, _______ that isn't a problem for me.A. whileB. butC. andD. as9.Experts in the field from _______ the world will be invited to attend the meeting.A. all aroundB. allC. aroundD. all round10.These are the highlights of advertising ______ history.A. acrossB. inC. throughoutD. during11.The couple are now ______ because they fight a lot in life.A. separableB. separationC. separateD. separated12.He is _______ today because of his father's illness.A. sadB. absentC. upsetD. out13.The bar is closed until further _______.A. noticeB. informC. messageD. notification14.He is now very busy in _________ the final examinations.A. prepare forB. preparing forC. preparing atD. prepared at15.When you have filled in the questionnaire, copy it and send the _______ to your employer.A. originalB. oldC. genuineD. real16._______ it will do us harm or good remains to be seen.A. IfB. WhetherC. ThatD. Which17.The young man has a pleasant ________ which makes him popular among his friends.A. personB. temperC. appearanceD. personality18.There is connection between memory and physical actions such as sports, dance, or simply ________ the classroom.A. movesB. movingC. moves aroundD. moving around19.Goodall learned in many ways, chimps society is similar _____ human society.A. withB. toC. /D. of20.When I was young I _____ becoming a scientist.A. wanted toB. intended toC. dreamt ofD. strive for二、判断题( 每题4分, 共5道小题, 总分值20分)1.Several universities are studying the effects of stereotypes for people during tests of ability.2.The book is high in quality thanks to the writers who worked so hard for so many months.3.Students can read and look up all new words in the dictionary.4.Some students learn vocabulary by memorizing lists of new words.5.The movie was such successful that it was shown internationally.18秋《综合英语(I)》作业_3一、单选题( 每题4分, 共20道小题, 总分值80分)1.What Tom did was important, but _______.A. more important the way of he did things wasB. the way of he did things was more importantC. more important was the way he did thingsD. more important the way were he did things2.The beautiful scene ______ me.A. appealsB. appeals toC. annoysD. interrupts3.I tried to _______ what was happening to me.A. reflect onB. think ofC. think aboutD. consider4.Paris is the _______ of many romance movies.A. centerB. sceneC. placeD. plot5.There were always a lot of children and animals around our house _______ but not many toys.A. yetB. andC. butD. while6.Jane Goodall always had a _____ for animals. She likes to study chimps, horses, dogs, birds, and everything else.A. problemB. passionC. compassionD. companion7.She has been _______ a letter from him, but nothing arrived.A. wantingB. expectingC. desiringD. longing8.By making some research, everybody can find the answer ________ the issue.A. toB. ofC. aboutD. on9.Movies from England, the US, France and Japan are ______ popular.A. speciallyB. reallyC. especiallyD. fortunately10.He is not happy _______ his career.A. atB. withC. aboutD. on11.His great deeds _______ his great speeches.A. conformedB. correspondedC. accordedD. responded12.As we all know, the earth ______ around the sun.A. movesB. is movingC. movedD. is moved13.She was in fine _______ for the performance.A. formB. shapeC. situationD. figure14.I can’t _______ who to invite.A. determineB. decideC. make up mindD. decide on15.At birth, female infants are naturally _______ mature than male infants.A. muchB. a littleC. farD. a little more16.Smoking is _______ many cases of lung cancer.A. result ofB. lead toC. bring aboutD. responsible for17.He was _______ in this accident and was injured.A. involvedB. entangledC. drawnD. caught18.The mud is a feeding ground for large _______ birds.A. a number ofB. numbers ofC. number ofD. number19.Remind him _______ the window when he leaves.A. of closingB. closingC. to closeD. close20.Only those who are ______ can be good writers.A. imaginativeB. imaginaryC. imaginableD. imaginating二、判断题( 每题4分, 共5道小题, 总分值20分)pared to the Earth, the moon is much smaller.2.As a child, he loved music.pared with other paints, the color of our product is the best.4.Together, either nature or nurture make you the person you are.5.Parents can encourage their children playing with both types of toys.18秋《综合英语(I)》作业_4一、单选题1. Romeo has a great love _______ things _______ the distant past.A. for;fromB. for;inC. in;fromD. at;from答案A2. _______, he was struck by a snake.A. SurprisinglyB. UnfortunatelyC. LuckilyD. Unexpectedly答案B3.At Yale University, _______ people (all over age 60) took a test of memory.A. elderB. elderlyC. olderD. old答案B4.He lost his wallet, with his ________ card inside.A. identificationB. identifyC. identityD. identical答案C5.The picture exhibition bored me to death. I wish I _______ to it.A. have not goneB. did not goC. could not have goneD. had not gone答案D6.The Browns had ambition to take _______ of the troop.A. commandB. controlC. dominanceD. direction答案A7.Smokers are well _______ the dangers to their own health.A. aware ofB. conciousC. realizedD. acquainted答案A8.Consumers ______ buy a product for its image even more than for its price or quality.A. frequentlyB. frequentC. seldomD. seldomly答案A9.Outdoor ads _______ film posters and road billboards are found everywhere.A. for exampleB. likeC. such asD. for instance答案C10.It ________ there has been a mistake.A. appearB. appears likeC. is appearingD. appears答案D11.Birth order has _______ on personality.A. influenceB. a influenceC. an influenceD. influences答案C12.Please use your best discretion to _______ the matter.A. dealB. doC. handleD. conduct答案C13.Mark and Gerald are twins. They look ______ -exactly the same.A. similarB. alikeC. identicalD. good答案C14.I’ll _______ you after I come back from Europe.A. get toB. get back toC. come toD. go to答案B15.Your own life is a movie. You _______ of the hero in your movie.A. play the roleB. areC. devise the roleD. play a role答案A16.My grandmother was an important influence _______ me as a child.A. toB. atC. inD. on答案D17.It _______ there has been a mistake.A. looksB. goesC. appearsD. sounds答案C18. My father as well as his workmates _____ to Beijing.A. are goingB. have goneC. have beenD. has been答案D19.Go right on _______ you reach the end of the street.A. whenB. beforeC. untilD. after答案C20.Mr Green has taught in that school _____ he came to China three years ago.A. sinceB. whenC. asD. before答案A二、判断题1. Ads can be funny, irritating, or informative.答案正确2. Though she spent a lot of time in school activities, she did great at her final exams.答案错误3. In the content-based learning approach, students learn the vocabulary and grammar necesarily to the content.答案错误4. She was acting as if she didn’t know her.答案正确5. Children could take apart the toy car and put the pieces back together.答案正确。

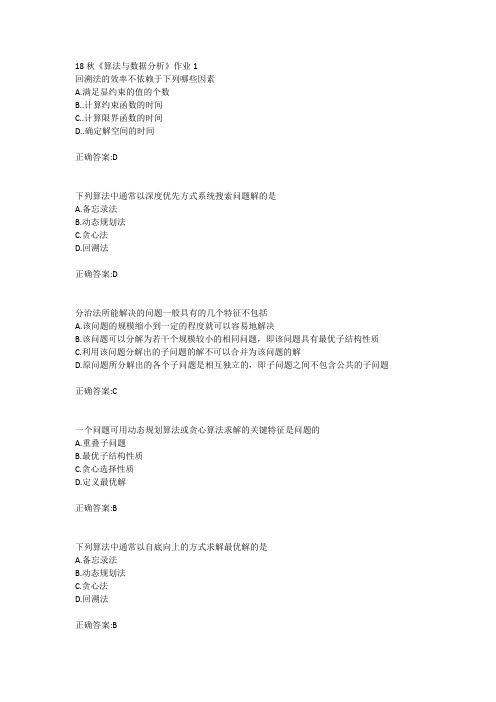

北语18秋《算法与数据分析》作业1234满分答案

18秋《算法与数据分析》作业1回溯法的效率不依赖于下列哪些因素A.满足显约束的值的个数B..计算约束函数的时间C..计算限界函数的时间D..确定解空间的时间正确答案:D下列算法中通常以深度优先方式系统搜索问题解的是A.备忘录法B.动态规划法C.贪心法D.回溯法正确答案:D分治法所能解决的问题一般具有的几个特征不包括A.该问题的规模缩小到一定的程度就可以容易地解决B.该问题可以分解为若干个规模较小的相同问题,即该问题具有最优子结构性质C.利用该问题分解出的子问题的解不可以合并为该问题的解D.原问题所分解出的各个子问题是相互独立的,即子问题之间不包含公共的子问题正确答案:C一个问题可用动态规划算法或贪心算法求解的关键特征是问题的A.重叠子问题B.最优子结构性质C.贪心选择性质D.定义最优解正确答案:B下列算法中通常以自底向上的方式求解最优解的是A.备忘录法B.动态规划法C.贪心法D.回溯法正确答案:B在下列算法中有时找不到问题解的是A.蒙特卡罗算法B.拉斯维加斯算法C.舍伍德算法D.数值概率算法正确答案:B矩阵连乘问题的算法可由什么设计实现A.分支界限算法B.动态规划算法C.贪心算法D.回溯算法正确答案:B贪心算法与动态规划算法的共同点是A.重叠子问题B.构造最优解C.贪心选择性质D.最优子结构性质正确答案:D下列是动态规划算法基本要素的是A.定义最优解B.构造最优解C.算出最优解D.子问题重叠性质正确答案:D下面哪种函数是回溯法中为避免无效搜索采取的策略A.递归函数B..剪枝函数C.。

随机数函数D..搜索函数正确答案:B贪心选择性质是贪心算法可行的第一个基本要素,但不是贪心算法与动态规划算法的主要区别A.错误B.正确正确答案:A优先队列式分支限界法是指按照优先队列中规定的优先级选取优先级最高的节点成为当前扩展节点A.错误B.正确正确答案:B矩阵连乘问题的算法可由动态规划设计实现A.错误B.正确正确答案:B分治法与动态规划法的不同点是:适合于用动态规划法求解的问题,经分解得到的子问题往往不是互相独立的。

北语 18秋《中国当代文学史》作业1234

18秋《中国当代文学史》作业_1一、单选题( 每题4分, 共10道小题, 总分值40分)1.________的主题就是关于流氓无产者混进新政权问题,关于斗争扩大化问题。

A. 《锻炼锻炼》B. 《邪不压正》C. 《李有才板话》D. 《地板》答案:B 联系“文档贡献者”2.《黄河东流去》的作者是____。

A. 方之B. 高晓声C. 李准D. 王蒙答案:C3.《金牧场》的作者是_____。

A. 路遥B. 史铁生C. 扎西达娃D. 张承志答案:D4._________以对于历史运行中的人生的描写,实现关于人生价值的反思。

A. “问题小说”B. 伤痕文学C. 寻根小说D. 反思文学答案:D5.竹林的__________,是较早地反映“文革”时期农村的衰败景象和下乡知识青年悲剧的作品。

A. 《生活的路》B. 《挚爱在人间》C. 《女巫》D. 《呜咽的澜沧江》答案:A6.刘心武的_________提出并回答了什么才是真正的爱情以及爱情在人生中占什么位置的问题。

A. 《班主任》B. 《爱情的位置》C. 《四牌楼》D. 《风过耳》7.__________用隐喻的方法在浓重的黑色背景上凸现了中心意象——一双不同寻常的“黑色的眼睛”,凸现了在荒谬年代扭曲着成长起来的青年一代在苦苦地“寻找光明”。

A. 《回答》B. 《纪念碑》C. 《一代人》D. 《致橡树》8.研究者认为,__________是我国觉察“左”倾错误最早,而且反抗力度最大的少数人之一。

A. 周立波B. 柳青C. 浩然D. 赵树理9.王蒙在__________里最早地表现了“转机”。

A. 《夜的眼》B. 《布礼》C. 《青春万岁》D. 《活动变人形》10.古华的长篇小说__________,将一个湘南山乡建国后近三十年的治乱变动、风气移易,尤其是以胡玉音的命运为中心的人事沉浮,置于这一特定历史时期的政治风云变幻之中。

A. 《爬满青藤的小屋》B. 《姐姐寨》C. 《山川呼啸》D. 《芙蓉镇》二、多选题( 每题4分, 共5道小题, 总分值20分)1.以下哪些属于贾平凹创作的描写农村改革的中篇小说?A. 《小月前本》B. 《鸡窝洼的人家》C. 《腊月•正月》D. 《浮躁》答案:ABC2.以下哪些是《平凡的世界》中的人物?A. 孙少平B. 吴仲平C. 田晓霞D. 金秀3.哪两部作品都是描写太行山区人们的生活历程,其情节都进入了“今天”而主题又都在“昨天”,且都肯定了传统文化的现代价值,表现了民族本位的现代文化观念?A. 《远村》B. 《老井》C. 《古船》D. 《白鹿原》4.以下哪些属于路遥创作的作品?A. 《龙种》B. 《乡场上》C. 《平凡的世界》D. 《人生》5.以下哪些属于食指所创作的作品?A. 《波浪与海洋》B. 《相信未来》C. 《热爱生命》D. 《回答》三、判断题( 每题4分, 共10道小题, 总分值40分)1.王蒙在《春之声》中追求的是“没有结构痕迹的行云流水式的结构”。

北京语言大学 18秋《信息安全》作业3满分答案

18秋《信息安全》作业3

VPN的加密手段为()。

A.具有加密功能的防火墙

B.具有加密功能的路由器

C.VPN内的各台主机对各自的信息进行相应的加密

D.单独的加密设备

正确答案:C

下面哪个不是系统还原的方法()。

A.安全模式

B.故障恢复控制台

C.自动系统恢复

D.普通模式

正确答案:D

在设计网络安全方案中,系统是基础、()是核心,管理是保证。

A.人

B.领导

C.系统管理员

D.安全策略

正确答案:A

下列对访问控制影响不大的是()。

A.主体身份

B.客体身份

C.访问类型

D.主体与客体的类型

正确答案:D

备份在()功能菜单下。

A.管理工具

B.附件

C.系统工具

D.辅助工具

正确答案:B。

北语18秋《信息安全》作业1234满分答案

18秋《信息安全》作业1()就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。

A.扫描B.入侵C.踩点D.监听正确答案:C为了防御网络监听,最常用的方法是:()。

A.采用物理传输(非网络)B.信息加密C.无线网D.使用专线传输正确答案:B对非军事DMZ而言,正确的解释是()。

A.DMZ是一个真正可信的网络部分B.DMZ网络访问控制策略决定允许或禁止进入DMZ通信C.允许外部用户访问DMZ系统上合适的服务D.以上3项都是正确答案:D下面不属于入侵检测分类依据的是()。

A.物理位置B.静态配置C.建模方法D.时间分析正确答案:B()分析法实际上是一个模板匹配操作,匹配的一方是系统设置情况和用户操作动作,一方是已知攻击的签名数据库。

A.签名分析法B.统计分析法C.数据完整性分析法D.以上都正确正确答案:A身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是()。

A.身份鉴别是授权控制的基础B.身份鉴别一般不用提供双向的认证C.目前一般采用基于对称密钥加密或公开密钥加密的方法D.数字签名机制是实现身份鉴别的重要机制正确答案:B()是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

A.安全策略B.安全模型C.安全框架D.安全原则正确答案:AISO定义的安全体系结构中包含()种安全服务。

A.4B.5C.6D.7正确答案:B打电话请求密码属于()攻击方式。

A.木马B.社会工程学C.电话系统漏洞D.拒绝服务正确答案:B()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

A.分组过滤防火墙B.应用代理防火墙C.状态检查防火墙D.分组代理防火墙正确答案:B文件共享漏洞主要是使用NetBIOS协议。

A.错误B.正确正确答案:B防火墙是万能的,可以用来解决各种安全问题。

北语 18秋《小说专题》作业1234

18秋《小说专题》作业_1一、单选题( 每题4分, 共15道小题, 总分值60分)1.香港大众文化最主要的成就是?A. 诗歌B. 通俗文学C. 报告文学答案:B 答案联系“文档贡献者”2.於梨华的作品( )获1968年台湾嘉新最佳小说奖。

A. 《又见棕榈,又见棕榈》B. 《归》C. 《也是秋天》D. 《傅家的儿女们》答案:A3.徐克导演的电影《七剑》改编自梁羽生的哪部作品?A. 《白发魔女转》B. 《七剑下天山》C. 《萍踪侠影》答案:B4.以《古瑟哀弦》开启台湾武侠小说先河的是?A. 卧龙生B. 郎红浣C. 诸葛青云答案:B5.被誉为“台湾现代派小说旗手”的是?A. 白先勇B. 欧阳子C. 王文兴答案:A6.反映台湾作家钟理和坎坷一生的传记片是A. 《原乡人》B. 《我这样过了一生》C. 《老莫的第二个春天》D. 《海滩的一天》7.三苏的小说《香港二十年目睹之怪现状》模仿了清末四大谴责小说之一的《二十年目睹之怪现状》,那么《二十年目睹之怪现状》的作者是?A. 曾朴B. 李宝嘉C. 吴沃尧8.下列不属于香港本土小说家侣伦作品的是()A. 《无尽的爱》B. 《残渣》C. 《漂亮的男客》D. 《换票》9.被称为“台湾新文学的奶母”是哪位作家()A. 赖和B. 杨逵C. 吴浊流10.被白先勇评价为“第一篇台湾中国作家受西方存在主义影响,产生的第一篇探讨人类基本存在困境的小说”是丛甦的哪部小说?A. 《自由人》B. 《野宴》C. 《盲猎》11.被欧阳子翻译过来的《第二性》的原作者是?A. 克里斯蒂娃B. 波伏娃C. 弗洛伊德12.李寻欢这个人物出自古龙的哪部作品?A. 《多情剑客无情剑》B. 《欢乐英雄》C. 《流星蝴蝶剑》13.白先勇的小说集中,以大陆去台人员为主人公,其中多为国民党中高级的党政军官员及其眷属的是?A. 《台北人》B. 《纽约客》C. 《游园惊梦》14.以睿智的思想和锋利的笔墨在台湾刮起了一股“龙旋风”的是?A. 王鼎钧B. 赵淑侠C. 龙应台15.哪位作家是台湾科幻小说的开创者。

北京语言大学 18秋《信息安全》作业2满分答案

18秋《信息安全》作业2

ISO定义的安全体系结构中包含()种安全服务。

A.4

B.5

C.6

D.7

正确答案:B

终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A.25

B.3389

C.80

D.1399

正确答案:B

()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

A.分组过滤防火墙

B.应用代理防火墙

C.状态检查防火墙

D.分组代理防火墙

正确答案:B

收藏夹的目录名称为()。

A.Favorites

B.temp

C.Windows

D.My Documents

正确答案:A

访问控制是指确定()以及实施访问权限的过程。

A.用户权限

B.可给予哪些主体访问权利

C.可被用户访问的资源

D.系统是否遭受入侵。

北语18秋《信息安全》作业4

------------------------------------------------------------------------------------------------------------------------------ (单选题) 1: 从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A: 机密性B: 可用性C: 完整性D: 真实性正确答案:(单选题) 2: VPN的加密手段为()。

A: 具有加密功能的防火墙B: 具有加密功能的路由器C: VPN内的各台主机对各自的信息进行相应的加密D: 单独的加密设备正确答案:(单选题) 3: 终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A: 25B: 3389C: 80D: 1399正确答案:(单选题) 4: 备份在()功能菜单下。

A: 管理工具B: 附件C: 系统工具D: 辅助工具正确答案:(单选题) 5: “公开密钥密码体制”的含义是()。

A: 将所有密钥公开B: 将私有密钥公开,公开密钥保密C: 将公开密钥公开,私有密钥保密D: 两个密钥相同正确答案:(单选题) 6: 收藏夹的目录名称为()。

A: FavoritesB: tempC: WindowsD: My Documents正确答案:(单选题) 7: 审计管理指:()。

A: 保证数据接收方收到的信息与发送方发送的信息完全一致B: 防止因数据被截获而造成的泄密C: 对用户和程序使用资源的情况进行记录和审查D: 保证信息使用者都可有得到相应授权的全部服务正确答案:------------------------------------------------------------------------------------------------------------------------------ (单选题) 8: 用于实现身份鉴别的安全机制是()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

18秋《信息安全》作业_1一、单选题( 每题4分, 共15道小题, 总分值60分)1.下面不属于DoS攻击的是()。

A. Smurf攻击B. Ping of DeatchC. Land攻击D. TFN攻击答案:D 联系“文档贡献者”2.在设计网络安全方案中,系统是基础、()是核心,管理是保证。

A. 人B. 领导C. 系统管理员D. 安全策略答案:A3.VPN的英文全称是()。

A. Visual Protocol NetworkB. Virtual Private NetworkC. Virtual Protocol NetworkD. Visual Private Network答案:B4.网络攻击的有效载体是什么?()A. 黑客B. 网络C. 病毒D. 蠕虫答案:C5.拒绝服务攻击的后果是()。

A. 信息不可用B. 应用程序不可用C. 系统宕机D. 上面几项都是答案:D6.IPSec属于()层上的安全机制。

A. 传输层B. 应用层C. 数据链路层D. 网络层7.操作系统中的每一个实体组件不可能是()。

A. 主体B. 客体C. 既是主体又是客体D. 既不是主体又不是客体8.()不属于ISO/OSI安全体系结构的安全机制。

A. 通信业务填充机制B. 访问控制机制C. 数字签名机制D. 审计机制9.PPTP和L2TP最适合于()。

A. 局域网B. 企业内部虚拟网C. 企业扩展虚拟网D. 远程访问虚拟专用网10.信息安全的基本属性是()。

A. 机密性B. 可用性C. 完整性D. 上面3项都是11.在main()函数中定义两个参数argc和argv,其中argc存储的是()。

A. 命令行参数的个数B. 命令行程序的名称C. 命令行各个参数的值D. 命令行变量12.访问控制是指确定()以及实施访问权限的过程。

A. 用户权限B. 可给予哪些主体访问权利C. 可被用户访问的资源D. 系统是否遭受入侵13.SSL产生会话密钥的方式是()。

A. 从密钥管理数据库中请求获得B. 每一台客户机分配一个密钥的方式C. 随机由客户机产生并加密后通知服务器D. 由服务器产生并分配给客户机14.数字签名要预先使用单向Hash函数进行处理的原因是()。

A. 多一道加密工序使密文更难破译B. 提高密文的计算速度C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度D. 保证密文能正确还原成明文15.用于实现身份鉴别的安全机制是()。

A. 加密机制和数字签名机制B. 加密机制和访问控制机制C. 数字签名机制和路由控制机制D. 访问控制机制和路由控制机制二、判断题( 每题4分, 共10道小题, 总分值40分)1.基于网络的漏洞扫描器的优点是价格相对来说比较便宜、安装方便和维护简单。

答案:正确2.为了防御网络监听,最常用的方法是采用物理传输。

3.一般认为具有最高安全等级的操作系统是绝对安全的。

4.明文是可理解的数据, 其语义内容是可用的。

5.防火墙中应用的数据包过滤技术是基于数据包的IP地址及TCP端口号的而实现对数据过滤的。

6.黑客攻击是属于人为的攻击行为。

7.VPN的主要特点是通过加密使信息能安全的通过Internet传递。

8.IDS具备实时监控入侵的能力。

9.木马不是病毒。

10.人为的主动攻击是有选择地破坏信息的有效性和完整性。

18秋《信息安全》作业_2一、单选题( 每题4分, 共15道小题, 总分值60分)1.TCSEC定义的属于D级的系统是不安全的,以下操作系统中属于D级的是()。

A. 运行非UNIX的Macintosh机B. XENIXC. 运行Linux的PC机D. UNIX系统2.2003 年,SLammer 蠕虫在10 分钟内导致()互联网脆弱主机受到感染。

A. 60%B. 70%C. 80%D. 90%3.()通过一个使用专用连接的共享基础设施,将客户、供应商、合作伙伴或感兴趣的群体连接到企业内部网。

A. Access VPNB. Intranet VPNC. Extranet VPND. Internet4.有关数字签名的作用,哪一点不正确。

()A. 唯一地确定签名人的身份B. 对签名后信件的内容是否又发生变化进行验证C. 发信人无法对信件的内容进行抵赖D. 权威性5.下面不属于入侵检测分类依据的是()。

A. 物理位置B. 静态配置C. 建模方法D. 时间分析6.VPN的加密手段为()。

A. 具有加密功能的防火墙B. 具有加密功能的路由器C. VPN内的各台主机对各自的信息进行相应的加密D. 单独的加密设备7.数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

A. 可靠性B. 一致性C. 完整性D. 安全性8.ISO 7498-2从体系结构观点描述了5种安全服务,以下不属于这5种安全服务的是()。

A. 身份鉴别B. 数据报过滤C. 授权控制D. 数据完整性9.ISO安全体系结构中的对象认证服务,使用()完成。

A. 加密机制B. 数字签名机制C. 访问控制机制D. 数据完整性机制10.数字签名技术,在接收端,采用()进行签名验证。

A. 发送者的公钥B. 发送者的私钥C. 接收者的公钥D. 接收者的私钥11.网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全设施投资外,还应考虑()。

A. 用户的方便性B. 管理的复杂性C. 对现有系统的影响及对不同平台的支持D. 上面3项都是12.数据备份常用的方式主要有:完全备份、增量备份和()。

A. 逻辑备份B. 按需备份C. 差分备份D. 物理备份13.收藏夹的目录名称为()。

A. FavoritesB. tempC. WindowsD. My Documents14.()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A. Access VPNB. Intranet VPNC. Extranet VPND. Internet VPN15.Windows server 2003系统的安全日志如何设置()。

A. 事件查看器B. 服务管理器C. 本地安全策略D. 网络适配器里二、判断题( 每题4分, 共10道小题, 总分值40分)1.防火墙中不可能存在漏洞。

2.计算机信息系统的安全威胁同时来自内、外两个方面。

3.网络安全应具有以下四个方面的特征:保密性、完整性、可用性、可查性。

4.Windows 系统中,系统中的用户帐号可以由任意系统用户建立。

用户帐号中包含着用户的名称与密码、用户所属的组、用户的权利和用户的权限等相关数据。

5.非法访问一旦突破数据包过滤型防火墙,即可对主机上的软件和配置漏洞进行攻击。

6.利用互联网传播已经成为了计算机病毒传播的一个发展趋势。

7.在网络建设初期可以不考虑自然和人为灾害。

8.“木马”是一种计算机病毒。

9.防火墙不能防止内部的泄密行为。

10.WIN2000系统给NTFS格式下的文件加密,当系统被删除,重新安装后,原加密的文件就不能打开了。

18秋《信息安全》作业_3一、单选题( 每题4分, 共15道小题, 总分值60分)1.在网络攻击的多种类型中,攻击者窃取到系统的访问权并盗用资源的攻击形式属于哪一种?()A. 拒绝服务B. 侵入攻击C. 信息盗窃D. 信息篡改2.电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A. 邮件病毒B. 邮件炸弹C. 特洛伊木马D. 逻辑炸弹3.黑客们在编写编写扰乱社会和他人的计算机程序,这些代码统称为()。

A. 恶意代码B. 计算机病毒C. 蠕虫D. 后门4.()是一种可以驻留在对方服务器系统中的一种程序。

A. 后门C. 终端服务系统D. 木马5.()作用是为除IKE之外的协议协商安全服务。

A. 主模式B. 野蛮模式C. 快速交换模式D. IPSec的安全服务6.密码学的目的是()。

A. 研究数据加密B. 研究数据解密C. 研究数据保密D. 研究信息安全7.()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

A. 分组过滤防火墙B. 应用代理防火墙C. 状态检查防火墙D. 分组代理防火墙8.()属于Web中使用的安全协议。

A. PEM、SSLB. S-HTTP、S/MIMEC. SSL、S-HTTPD. S/MIME、SSL9.下面哪个不是系统还原的方法()。

A. 安全模式B. 故障恢复控制台C. 自动系统恢复D. 普通模式10.PKI支持的服务不包括()。

A. 非对称密钥技术及证书管理B. 目录服务C. 对称密钥的产生和分发D. 访问控制服务11.DDoS攻击破坏了()。

A. 可用性B. 保密性D. 真实性12.终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A. 25B. 3389C. 80D. 139913.()就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。

A. 扫描B. 入侵C. 踩点D. 监听14.L2TP隧道在两端的VPN服务器之间采用()来验证对方的身份。

A. 口令握手协议CHAPB. SSLC. KerberosD. 数字证书15.当数据库损坏时,数据库管理员可通过何种方式恢复数据库()。

A. 事务日志文件B. 主数据文件C. DELETE语句D. 联机帮助文件二、判断题( 每题4分, 共10道小题, 总分值40分)1.入侵防护系统(IPS)倾向于提供主动防护,其设计宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失,而不是简单地在恶意流量传送时或传送后才发出警报。

2.在非对称密钥密码体制中,发信方与收信方使用不同的密钥。

3.IP劫持不同于用网络侦听来窃取密码的被动攻击方式,而是一种主动攻击方式。

4.网络交易的信息风险主要来自冒名偷窃、篡改数据、信息丢失等方面的风险。

5.在堡垒主机上建立内部DNS服务器以供外界访问,可以增强DNS服务器的安全性。

6.在防火墙产品中,不可能应用多种防火墙技术。

7.防火墙的作用是防止不希望的、未授权的通信进出被保护的网络。

8.计算机病毒的传播媒介来分类,可分为单机病毒和网络病毒。

9.防火墙可以用来控制进出它们的网络服务及传输数据。

10.不要打开附件为SHS格式的文件。

18秋《信息安全》作业_4一、单选题( 每题4分, 共15道小题, 总分值60分)1.计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A. 计算机B. 主从计算机C. 自主计算机D. 数字设备2.下面不是防火墙的局限性的是()。