juniper srx100 防火墙配置

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

Juniper_SRX防火墙配置手册

美河学习在线 仅学习参考Juniper SRX防火墙简明配置手册第 1 页共18 页美河学习在线 仅学习参考第 2 页 共 18 页目录一、JUNOS 操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (5)二、SRX 防火墙配置对照说明 (5)2.1 初始安装 (5)2.1.1 登陆 (5)2.1.2 设置root 用户口令 (6)2.1.3 设置远程登陆管理用户 (6)2.1.4 远程管理SRX 相关配置 (6)2.2 Policy (7)2.3 NAT (7)2.3.1 Interface based NAT (8)2.3.2 Pool based Source NAT (9)2.3.3 Pool base destination NAT (9)2.3.4 Pool base Static NAT (10)2.4 IPSEC VPN (11)2.5 Application and ALG (13)2.6 JSRP (13)三、SRX 防火墙常规操作与维护 (15)3.1 设备关机 (15)3.2 设备重启 (16)3.3 操作系统升级 (16)3.4 密码恢复 (16)3.5 常用监控维护命令 (17)Juniper SRX行添加进系统里1.2 JunOS配置管理第 5 页 共SRX 通过set nat / delete1.3 SRX 部署SRX System :Interface:Security: 是如NAT 、Application二、2.1 2.1.1 登陆Console 口(login: rootPassword:root% cli root>root> [edit]第 6 页 共 18 页Root#2.1.2 设置设置root 用户口令root# 方式)注:root 2.1.3 root# 注:此lab2.1.4 /***或/***的子接口),通常使用逻辑接口美河学习在线 仅学习参考第 8 页 共 18 页SRX 中不再使用MIP/VIP/DIP 这些概念,其中MIP 被Static 静态地址转换取代,两者在功能上完全一致;DIP 被Source NA T 取代;基于Policy 的目的地址转换及VIP 被 Destination NA T 取代。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

JuniperSRX中文配置手册及图解

JuniperSRX中文配置手册及图解前言、版本说明 (1)一、界面菜单管理 (3)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (38)九、双机 (39)十、故障诊断 (39)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

SRX100服务网关快速入门-JuniperNetworks

注意: 接通电源后,必须等待色常亮,再执行下一部分。

第 2 部分:连接管理设备

使用以下任一方法将管理设备连接到服务网关:

按照第 2 页中的图示,将 RJ-45 电缆 (以太网电缆)从前面板上 fe-0/0/1 至 fe-0/0/7 端口中的任何一个连接到管理设备 (工作站或便携式计算机)上的以太网端口。我们 建议使用这种连接方法。如果您使用此方法进行连接,请继续第 3 部分。 将 RJ-45 电缆(以太网电缆)从标有 CONSOLE 的端口连接到提供的 DB-9 适配器, 然后将其连接到管理设备上的串行端口。 (串行端口设置:9600 8-N-1。 ) 如果使用此方法进行连接,请继续执行 Branch SRX Series Services Gateways Golden Configurations 中提供的 CLI 配置说明,该文档的网址为 /us/en/local/pdf/app-notes/3500153-en.pdf。

第 6 部分:访问 J-Web 界面

1. 2. 3. 4. 在管理设备上启动 Web 浏览器。 在 URL 地址字段中输入 http://192.168.1.1。将显示 J-Web 登录页面。 指定缺省用户名为 root。不要在 Password 字段中输入任何值。 单击 Log In。将显示 J-Web Initial Setup 页面。

SRX100 服务网关型号

提供以下两种型号的 SRX100 服务网关:

SRX100 服务网关前面板

设备

SRX100B SRX100H

DDR 内存

512 MB 1 GB

连接和配置 SRX100 服务网关

J-SRX100

按照下面的说明连接和设置 SRX100 服务网关以保护网络。参照设备前面板上的 LED 来 帮助您确定设备的状态。

Juniper SRX防火墙简明配置手册-090721

J u n i p e r S R X防火墙简明配置手册卞同超Juniper服务工程师JuniperNetworks,Inc.北京市东城区东长安街1号东方经贸城西三办公室15层1508室邮编:100738目录JuniperSRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS 是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSLVPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

本文旨在为熟悉Netscreen防火墙ScreenOS操作系统的工程师提供SRX防火墙参考配置,以便于大家能够快速部署和维护SRX防火墙,文档介绍JUNOS操作系统,并参考ScreenOS配置介绍SRX防火墙配置方法,最后对SRX防火墙常规操作与维护做简要说明。

一、JUNOS操作系统介绍1.1层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI 两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOSCLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

Juniper-SRX-防火墙配置管理手册范本

Juniper SRX系列防火墙配置管理手册目录一、JUNOS操作系统介绍31.1 层次化配置结构31.2 JunOS配置管理31.3 SRX主要配置容4二、SRX防火墙配置操作举例说明52.1 初始安装52.1.1 设备登陆52.1.2 设备恢复出厂介绍52.1.3 设置root用户口令52.1.4 设置远程登陆管理用户62.1.5 远程管理SRX相关配置62.2 配置操作实验拓扑72.3 策略相关配置说明72.3.1 策略地址对象定义82.3.2 策略服务对象定义82.3.3 策略时间调度对象定义82.3.4 添加策略配置举例92.3.5 策略删除102.3.6 调整策略顺序102.3.7 策略失效与激活102.4 地址转换112.4.1 Interface based NAT 基于接口的源地址转换112.4.2 Pool based Source NAT基于地址池的源地址转换122.4.3 Pool base destination NAT基于地址池的目标地址转换132.4.4 Pool base Static NAT基于地址池的静态地址转换142.5 路由协议配置14静态路由配置14OSPF配置16交换机Firewall限制功能22限制IP地22限制MAC地址23三、SRX防火墙常规操作与维护243.2设备关机243.3设备重启243.4操作系统升级253.5密码恢复253.6常用监控维护命令26Juniper SRX Branch系列防火墙配置管理手册说明SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

Juniper SRX防火墙配置手册-命令行模式

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (5)二、SRX防火墙配置对照说明 (6)2.1 初始安装 (6)2.1.1 登陆 (6)2.1.2 设置root用户口令 (6)2.1.3 设置远程登陆管理用户 (7)2.1.4 远程管理SRX相关配置 (7)2.2 Policy (8)2.3 NAT (8)2.3.1 Interface based NAT (9)2.3.2 Pool based Source NAT (10)2.3.3 Pool base destination NAT (11)2.3.4 Pool base Static NAT (12)2.4 IPSEC VPN (13)2.5 Application and ALG (15)2.6 JSRP (15)三、SRX防火墙常规操作与维护 (19)3.1 设备关机 (19)3.2设备重启 (20)3.3操作系统升级 (20)3.4密码恢复 (21)3.5常用监控维护命令 (22)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。

junipersrx防火墙配置管理手册

Juniper SRX系列防火墙配置管理手册目录一、JUNOS操作系统介绍 (3)层次化配置结构 (3)JunOS配置管理 (4)SRX主要配置内容 (4)二、SRX防火墙配置操作举例说明 (5)初始安装 (5)设备登陆 (5)设备恢复出厂介绍 (5)设置root用户口令 (5)设置远程登陆管理用户 (6)远程管理SRX相关配置 (6)配置操作实验拓扑 (7)策略相关配置说明 (7)策略地址对象定义 (8)策略服务对象定义 (8)策略时间调度对象定义 (8)添加策略配置举例 (9)策略删除 (10)调整策略顺序 (10)策略失效与激活 (10)地址转换 (10)Interface based NAT 基于接口的源地址转换 (11)Pool based Source NAT基于地址池的源地址转换 (12)Pool base destination NAT基于地址池的目标地址转换 (12)Pool base Static NAT基于地址池的静态地址转换 (13)路由协议配置 (14)静态路由配置 (14)OSPF配置 (15)交换机Firewall限制功能 (22)限制IP地 (22)限制MAC地址 (22)三、SRX防火墙常规操作与维护 (23)设备关机 (23)设备重启 (23)操作系统升级 (24)密码恢复 (24)常用监控维护命令 (25)Juniper SRX Branch系列防火墙配置管理手册说明SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。

JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。

Juniper_SRX防火墙简明配置手册

JUNOS 通过 set 语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate

第 3 页 共 17 页

Config)等待管理员提交确认,管理员通过输入 commit 命令来提交配置,配置内容在通过 SRX 语法检查后才会生效,一旦 commit 通过后当前配置即成为有效配置( Active config) 。另外, JUNOS 允 许 执 行 commit 命 令 时 要 求 管 理 员 对 提 交 的 配 置 进 行 两 次 确 认 , 如 执 行 commit confirmed 2 命令要求管理员必须在输入此命令后 2 分钟内再次输入 commit 以确认提交, 否则 2 分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对 SRX 的远程连接风险。 在执行 commit 命令前可通过配置模式下 show 命令查看当前候选配置( Candidate Config) ,在 执行 commit 后配置模式下可通过 run show config 命令查看当前有效配置(Active config) 。此外 可通过执行 show | compare 比对候选配置和有效配置的差异。 SRX 上由于配备大容量硬盘存储器,缺省按先后 commit 顺序自动保存 50 份有效配置,并可通 过执行 rolback 和 commit 命令返回到以前配置 (如 rollback 0/commit 可返回到前一 commit 配置) ; 也 可 以 直 接 通 过 执 行 save configname.conf 手 动 保 存 当 前 配 置 , 并 执 行 load override configname.conf / commit 调用前期手动保存的配置。执行 load factory-default / commit 命令可恢 复到出厂缺省配置。 SRX 可对模块化配置进行功能关闭与激活,如执行 deactivate security nat/comit 命令可使 NAT 相关配置不生效,并可通过执行 activate security nat/commit 使 NAT 配置再次生效。 SRX 通过 set 语句来配置防火墙, 通过 delete 语句来删除配置, 如 delete security nat 和 edit security nat / delete 一样,均可删除 security 防火墙层级下所有 NAT 相关配置,删除配置和 ScreenOS 不 同,配置过程中需加以留意。

Juniper_SRX配置手册

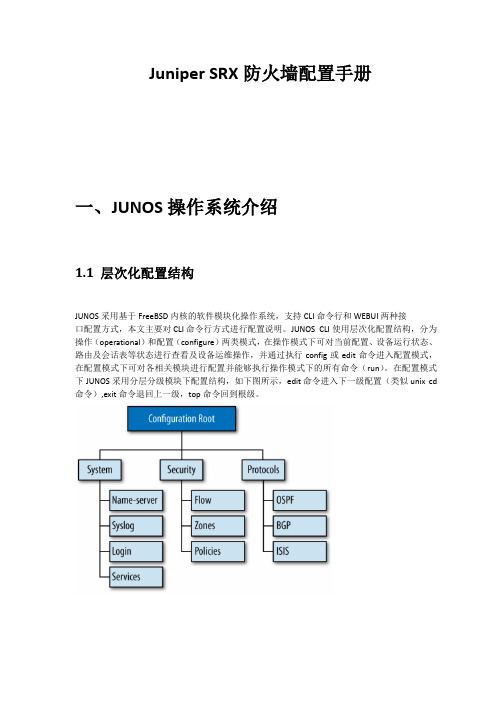

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd 命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS 允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit配置);也可以直接通过执行save configname.conf手动保存当前配置,并执行load override configname.conf / commit调用前期手动保存的配置。

Juniper SRX防火墙简明配置手册

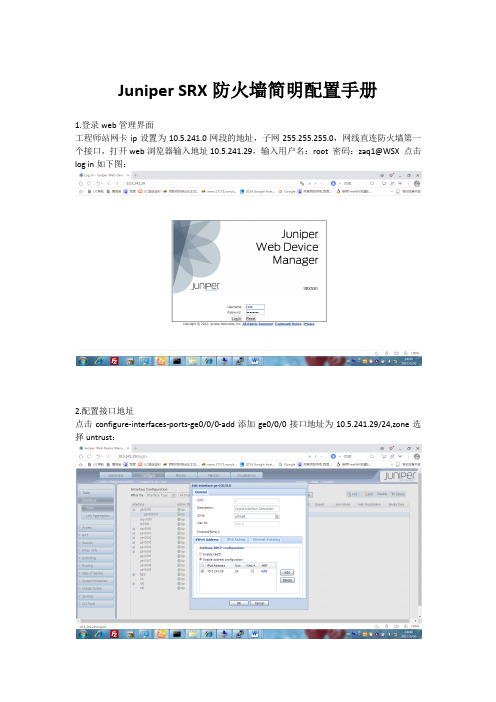

Juniper SRX防火墙简明配置手册1.登录web管理界面工程师站网卡ip设置为10.5.241.0网段的地址,子网255.255.255.0,网线直连防火墙第一个接口,打开web浏览器输入地址10.5.241.29,输入用户名:root 密码:zaq1@WSX 点击log in如下图:2.配置接口地址点击configure-interfaces-ports-ge0/0/0-add添加ge0/0/0接口地址为10.5.241.29/24,zone选择untrust:点击configure-interfaces-ports-ge0/0/1-add添加ge0/0/1接口地址为10.56.21.29/24,zone选择trust:3.配置静态nat点击nat-staticnat-add 配置rule名称,from选择untrust,rules点击add添加静态路由,如下图:4.配置proxy点击nat-proxy-add,interface选择ge0/0/0,将映射的外网ip地址添加进来,如下图:5.配置静态路由点击Routing-StaticRouting-Add,route配置为0.0.0.0,next-hop配置为10.5.241.1(外网网关地址)6.配置zone策略点击security-zones/screens-add配置zone name为untrust,binding screen选择untrust-screen,interface in the zone选择接口ge0/0/0.0,host inbound traffic-zone里配置好允许访问的服务端口。

点击security-zones/screens-add配置zone name为trust,interface in the zone选择接口ge0/0/1.0,host inbound traffic-zone里配置好允许访问的服务端口。

Juniper_SRX配置手册之欧阳歌谷创作

Juniper SRX防火墙配置手册欧阳歌谷(2021.02.01)一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI 命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(CandidateConfig)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

Juniper SRX防火墙配置手册

Juniper SRX防火墙简明配置手册Juniper Networks, Inc.北京市东城区东长安街1号东方经贸城西三办公室15层1508室邮编:100738电话:65288800目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (3)1.3 SRX主要配置内容 (4)二、SRX防火墙配置对照说明 (5)2.1 初始安装 (5)2.1.1 登陆 (5)2.1.2 设置root用户口令 (5)2.1.3 设置远程登陆管理用户 (5)2.1.4 远程管理SRX相关配置 (6)2.2 Policy (6)2.3 NAT (6)2.3.1 Interface based NAT............................................................. 错误!未定义书签。

2.3.2 Pool based Source NAT......................................................... 错误!未定义书签。

2.3.3 Pool base destination NAT................................................. 错误!未定义书签。

2.3.4 Pool base Static NAT (7)2.4 IPSEC VPN (7)2.5 Application and ALG (8)2.6 JSRP ........................................................................................................ 错误!未定义书签。

三、SRX防火墙常规操作与维护 (9)3.1 设备关机 (9)3.2 设备重启 (9)3.3 操作系统升级 (10)3.4 密码恢复 (10)3.5 常用监控维护命令 (11)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

juniper srx100 防火墙配置

Junipersrx100防火墙配置指导#一、初始化安装1.1设备登录Juniper SRX系列防火墙。

开机之后,第一次必须通过console 口(通用超级终端缺省配置)连接SRX , 输入root 用户名登陆,密码为空,进入到SRX设备之后可以开始加载基线配置。

特别注意:SRX低端系列防火墙,在第一次登陆时,执行命令“show configuration”你会发现系统本身已经具备一些配置内容(包括DNS名称、DHCP服务器等),建议删除这些配置,重新配置。

Delete 删除设备开机请直接通过console 连接到防火墙设备Login : rootPassword : /***初始化第一次登陆的时候,密码为空**/Root% cli /**进入操作模式**/Root>Root> configure /** 进入配置模式**/Root# delete /***配置模式执行命令“delete”全局删除所有的系统缺省配置***/1.2 系统基线配置Set system host-name name/***配置设备名称“name”***/Set system time-zone Asia/Chongqing/***配置系统时区***/Set system root-authentication plain-text-password 输入命令,回车New password: 第一次输入新密码,Retype new password 重新确认新密码/***配置系统缺省根账号密码,不允许修改根账号名称“root” ***/注意:root帐号不能用于telnet,但是可以用于web和ssh管理登录到设备S et system login user topsci class super-user authentication plain-text-password New password 输入密码Retype new password 确认密码/***创建一个系统本地账号“name“,set system services sshset system services telnetset system services web-management http interface allset systhm services web-management http port 81 interface allset system services web-management https system-generated-certificateset system services web-management https interface all/***全局开启系统管理服务,ssh\telnet\http\https***/set interfacesge-0/0/2unit 0 family inet address 10.10.10.1/24set security zones security-zone trustinterfaces ge-0/0/2.0host-inbound-traffic system-services allset security zones security-zone trustinterfacesge-0/0/2.0host-inbound-traffic protocols all/***定义内网接口同时定义安全区域并将接口加入到安全区域,接口的选择根据实际需求安排***/★至此系统的基线配置完成,你可以通过PC机连接到防火墙的ge-0/0/2端口配置同网段的IP地址,使用WEB 界面或者telnet\SSH方式登录到防火墙,实施生产配置和进一步完善基线配置,比如配置NTP服务器、SYSLOG 服务器、SNMP服务器、安全策略、路由协议、地址转换、UTM等功能。

junipersrx100防火墙配置

Junipersrx100防火墙配置指导#一、初始化安装1.1设备登录Juniper SRX系列防火墙。

开机之后,第一次必须通过console 口(通用超级终端缺省配置)连接SRX , 输入root 用户名登陆,密码为空,进入到SRX设备之后可以开始加载基线配置。

特别注意:SRX低端系列防火墙,在第一次登陆时,执行命令“show configuration”你会发现系统本身已经具备一些配置内容(包括DNS名称、DHCP服务器等),建议删除这些配置,重新配置。

Delete 删除设备开机请直接通过console 连接到防火墙设备Login : rootPassword : /***初始化第一次登陆的时候,密码为空**/Root% cli /**进入操作模式**/Root>Root> configure /** 进入配置模式**/Root# delete /***配置模式执行命令“delete”全局删除所有的系统缺省配置***/1.2 系统基线配置Set system host-name name/***配置设备名称“name”***/Set system time-zone Asia/Chongqing/***配置系统时区***/Set system root-authentication plain-text-password 输入命令,回车New password: 第一次输入新密码,Retype new password 重新确认新密码/***配置系统缺省根账号密码,不允许修改根账号名称“root” ***/注意:root帐号不能用于telnet,但是可以用于web和ssh管理登录到设备S et system login user topsci class super-user authentication plain-text-password New password 输入密码Retype new password 确认密码/***创建一个系统本地账号“name“,set system services sshset system services telnetset system services web-management http interface allset systhm services web-management http port 81 interface allset system services web-management https system-generated-certificateset system services web-management https interface all/***全局开启系统管理服务,ssh\telnet\http\https***/set interfacesge-0/0/2unit 0 family inet address 10.10.10.1/24set security zones security-zone trustinterfaces ge-0/0/2.0host-inbound-traffic system-services allset security zones security-zone trustinterfacesge-0/0/2.0host-inbound-traffic protocols all/***定义内网接口同时定义安全区域并将接口加入到安全区域,接口的选择根据实际需求安排***/★至此系统的基线配置完成,你可以通过PC机连接到防火墙的ge-0/0/2端口配置同网段的IP地址,使用WEB 界面或者telnet\SSH方式登录到防火墙,实施生产配置和进一步完善基线配置,比如配置NTP服务器、SYSLOG 服务器、SNMP服务器、安全策略、路由协议、地址转换、UTM等功能。

JuniperSRX防火墙Web配置说明

Juniper SRX防火墙配置说明1系统配置 (1)1.1配置ROOT帐号密码 (1)1.2配置用户名和密码 (2)1.3系统时间配置 (4)1.4设备名称配置 (5)1.5系统服务配置 (6)2接口配置 (8)2.1IPV4地址配置 (9)2.2接口T RUNK模式配置 (13)2.3接口A CCESS模式配置 (14)3VLAN配置 (15)3.1创建VLAN配置 (15)4区域配置 (19)4.1安全区域配置 (19)5路由配置 (21)5.1静态路由配置 (21)6自定义应用配置 (22)6.1自定义服务配置 (22)6.2应用组配置 (23)7地址组配置 (24)7.1地址簿配置 (24)7.2地址组配置 (25)8日程表配置 (27)9NAT配置 (30)9.1S TATIC NAT配置 (30)9.2D ESTINATION NA T配置 (30)9.3S OURCE NA T配置 (33)9.4P ROXY ARP配置 (38)10策略配置 (39)1 系统配置1.1 配置root帐号密码首次登陆设备时,需要采用console方式,登陆用户名为:root,密码为空,登陆到cli下以后,执行如下命令,设置root帐号的密码。

root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示。

注意:必须要首先配置root帐号密码,否则后续所有配置的修改都无法提交。

SRX系列低端设备在开机后,系统会加载一个默认配置,设备的第一个接口被划分在trust区域,配置一个ip地址192.168.1.1,允许ping、telnet、web等管理方式,可以通过该地址登陆设备。

登陆后显示页面如下:在该页面上,可以看到设备的基本情况,在左边的chassis view中可以看到端口up/down情况,在system identification中可以看到设备序列号、设备名称、软件版本等信息,在resource utilization 中可以看到cpu、menory、session、存储空间等信息,在security resources中可以看到当前的会话统计、策略数量统计等信息。

Juniper-SRX防火墙Web配置说明

Juniper-SRX防火墙Web配置说明Juniper SRX防火墙配置说明1系统配置 (1)1.1配置ROOT帐号密码 (1)1.2配置用户名和密码 (2)2接口配置 (9)2.1IPV4地址配置 (9)2.2接口T RUNK模式配置 (13)2.3接口A CCESS模式配置 (14)3VLAN配置 (15)3.1创建VLAN配置 (15)4路由配置 (19)4.1静态路由配置 (21)5自定义应用配置 (22)5.1自定义服务配置 (22)5.2应用组配置 (23)6地址组配置 (24)6.1地址簿配置 (24)6.2地址组配置 (25)7日程表配置 (27)8NAT配置 (30)8.1S TATIC NAT配置 (30)1 系统配置1.1 配置root帐号密码首次登陆设备时,需要采用console方式,登陆用户名为:root,密码为空,登陆到cli下以后,执行如下命令,设置root帐号的密码。

root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示。

注意:必须要首先配置root帐号密码,否则后续所有配置的修改都无法提交。

SRX系列低端设备在开机后,系统会加载一个默认配置,设备的第一个接口被划分在trust区域,配置一个ip地址192.168.1.1,允许ping、telnet、web等管理方式,可以通过该地址登陆设备。

登陆后显示页面如下:在该页面上,可以看到设备的基本情况,在左边的chassis view 中可以看到端口up/down情况,在system identification中可以看到设备序列号、设备名称、软件版本等信息,在resource utilization 中可以看到cpu、menory、session、存储空间等信息,在security resources中可以看到当前的会话统计、策略数量统计等信息。

JuniperSRX防火墙批量导入配置

Juniper交换机和防火墙批量导入配置方法一:1、以set格式备份原有设备的配置。

root>show configuration | display set | no-more2、使用secureCRT或者超级终端通过console线缆连接新交换机或者防火墙的console口。

3、交换机或者防火墙加电。

4、登陆交换机或者防火墙进入配置模式输入命令“load set terminal”进入配置加载界面。

root# load set terminal[Type ^D at a new line to end input]5、在配置加载界面输入原有设备备份的配置。

(注:输入的配置必须是以set格式开头的配置,可将原配置复制后粘贴)如下所示:root# load set terminal[Type ^D at a new line to end input]set system services web-management http port 806、配置输入完成后使用“ctrl+d”退出配置加载界面。

7、在配置模式使用命令“commit check”检查输入配置的正确性。

8、确认配置无误后在配置模式使用命令“commit”提交。

9、配置恢复完成。

方法二:1、以文件形式备份原有设备的配置。

(filename.txt为文件名)root> show configuration | save filename.txt2、将原有设备备份后的配置文件上传至FTP服务器,如下所示:root>ftp 10.1.1.2ftp> put filename.txt3、将FTP服务器上的配置文件拷入U盘。

4、使用secureCRT或者超级终端通过console线缆连接新交换机或者防火墙的console口。

5、交换机或者防火墙加电。

6、将装有配置文件的U盘插入交换机或防火墙并加载,如下所示:root> start shellroot@% mkdir /tmp/usbroot@% mount -t msdosfs /dev/da1s1 /tmp/usb7、将U盘中的文件拷入交换机或者防火墙。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Junipersrx100防火墙配置指导#一、初始化安装1.1设备登录Juniper SRX系列防火墙。

开机之后,第一次必须通过console 口(通用超级终端缺省配置)连接SRX , 输入root 用户名登陆,密码为空,进入到SRX设备之后可以开始加载基线配置。

特别注意:SRX低端系列防火墙,在第一次登陆时,执行命令“show configuration”你会发现系统本身已经具备一些配置内容(包括DNS名称、DHCP服务器等),建议删除这些配置,重新配置。

Delete 删除设备开机请直接通过console 连接到防火墙设备Login : rootPassword : /***初始化第一次登陆的时候,密码为空**/Root% cli /**进入操作模式**/Root>Root> configure /** 进入配置模式**/Root# delete /***配置模式执行命令“delete”全局删除所有的系统缺省配置***/1.2 系统基线配置Set system host-name name/***配置设备名称“name”***/Set system time-zone Asia/Chongqing/***配置系统时区***/Set system root-authentication plain-text-password 输入命令,回车New password: 第一次输入新密码,Retype new password 重新确认新密码/***配置系统缺省根账号密码,不允许修改根账号名称“root” ***/注意:root帐号不能用于telnet,但是可以用于web和ssh管理登录到设备S et system login user topsci class super-user authentication plain-text-passwordNew password 输入密码Retype new password 确认密码/***创建一个系统本地账号“name“,set system services sshset system services telnetset system services web-management http interface allset systhm services web-management http port 81 interface allset system services web-management https system-generated-certificateset system services web-management https interface all/***全局开启系统管理服务,ssh\telnet\http\https***/set interfacesge-0/0/2unit 0 family inet address 10.10.10.1/24set security zones security-zone trustinterfaces ge-0/0/2.0host-inbound-traffic system-services allset security zones security-zone trustinterfacesge-0/0/2.0host-inbound-traffic protocols all/***定义内网接口同时定义安全区域并将接口加入到安全区域,接口的选择根据实际需求安排***/★至此系统的基线配置完成,你可以通过PC机连接到防火墙的ge-0/0/2端口配置同网段的IP地址,使用WEB界面或者telnet\SSH方式登录到防火墙,实施生产配置和进一步完善基线配置,比如配置NTP服务器、SYSLOG服务器、SNMP服务器、安全策略、路由协议、地址转换、UTM等功能。

二、应用场景——生产配置实施步骤2.1 打开浏览器,输入http://Ip地址,输入用户名和密码,点击login进入到WEB管理。

2.2 配置接口IP 地址首先点击WEB 界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”interface”按钮,接下来点击ports ,按钮,页面将展示系统在线的所有端口。

然后我们可以开始查看并配置相应的物理接口IP 地址,在本应用场景中,我们将需要在WEB 界面配置fe-0/0/0/端口(连接公网)和ge-0/0/2端口由于属于内网接口,ge-0/0/2在之前基线配置中已经完成,因此WEB 界面不再重新说明如何配置,配置方法与接下来的端口配置一致。

在此选择一个你想要配置的物理接口,点击右上角的”ADD”按钮下拉,然后再点击“logicalinterface”。

当点击”logicalinterface”之后,系统会自动跳出一个对话框,让你配置接口IP地址、接口描述等信息。

必须填写一个unit数字,比如0(建议),这个unit是一个物理接口中逻辑接口的标识,没有特殊的意义,但是必须要配置。

在描述信息中可以根据实际情况进行填写,一般建议取一个比较有意义易识别的简单拼音或英语。

在ZONE此处可以暂时不选择,因为后面会配置。

VLAN ID也不需要配置,因为是三层接口,而并非VLAN接口,接下来就是需要配置一个通信IP地址和子网掩码。

最后点击OK按钮,代表此接口配置结束,仅仅是结束并不是生效,后面我们需要根据步骤和系统右上角的”Actions”按钮会出现闪烁,提醒我们需要对刚刚完成的配置进行提交和保存,如下图,我们需要点击右上角的”Actions”按钮下拉,然后点击commmit按钮,提交和保存配置,如果配置校验检查失败,将会有告警提醒用户。

三、配置安全区域首先点击WEB界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”security”按钮,接下来点击zone/screens,按钮,页面将展示已经存在的安全功能区域,如下图配置四、配置路由协议首先点击WEB界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”routing”按钮,接下来点击static routing,按钮,开始添加静态路由,点击右上角的ADD按钮,系统将自动弹出一个对话框完成静态路由的添加(本次配置缺省路由到公网),点击add按钮添加下一跳网关地址,完成静态路由的添加配置,最后点击右上角的actions按钮下拉commit并点击,完成静态路由配置的提交和保存。

五、配置NAT地址装换首先点击WEB界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”NAT”按钮,接下来点击Static NAT按钮,开始配置静态地址转换,在配置静态地址转换之前,还需要做一个与NAT相关的配置,那就是定义Proxy ARP,定义Proxy ARP是因为我们接下来使用的NAT公网地址并不是接口自身的IP地址。

点击Proxy ARP按钮在NAT配置菜单里,点击add,系统自动弹出对话框要求填写NAT公网地址段、连接公网的接口。

最后如下图:接下来配置静态地址转换的规则,其中有两个部分内容需要填写,第一部分是rule-set,然后在rule-set里面定义真正的NAT 规则rules,rules由多个小的rule组成,比如下图中的右边部分就是rule 配置,一个公网地址对应一个内部DMZ区域私网IP地址,实现一对一的静态地址转换。

下图就是在完成上图之后的结果展示,点击定义好的rule-set,可以看到相应的ruels资源。

接下来配置源地址转换的规则,内网地址转换到fe-0/0/0.0接口地址。

实现内网地址访问公网。

打开 source nat,点击add,首先配置rule set,此时需要指定rule set name以及NAT的方向,比如从trust zone to untrust zone,接下来点击rules中的Add,开始添加rule,同样需要填写rule name、匹配的条件(源地址、目标地址必须,可选IP协议和目的端口号),然后在action部分选择引用inteface最后我们可以查看定义完之后的源地址rule-set对象并执行commit提交配置,最终结果展现如下:五、配置安全策略本次应用场景一中的安全策略配置涉及三个方向,内网与外网之间的访问、、外网到内网之间的访问,在配置安全策略之前,我们需要提前配置与安全策略相关的策略元素,其中包括地址对象的自定义,服务对象的自定义等。

下面首先将介绍策略元素的自定义,地址对象与服务对象。

首先点击WEB界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”security”按钮,接下来点击policy elements按钮,然后再点击”address book”按钮,接着可以点击右上角的ADD按钮添加地址对象和地址组,地址对象菜单“address”地址组对象菜单”address sets”。

当我们完成地址对象和服务对象的自定义之后,接下来可以书写安全访问控制策略,首先点击WEB界面顶端菜单栏的”Configure”按钮,然后点击并展开左边菜单栏的”security”按钮,接下来点击policy 按钮,最后点击apply policy按钮去创建区域与区域之间的安全策略。

配置完成。

可以利用内网地址,ping外网测试下。

六、应用场景一测试配置CLI(生产配置)set version 12.1X44-D35.5set system host-name juniper-fw-srx100set system time-zone Asia/Chongqingset system root-authentication encrypted-password "$1$SL2B6zY9$bo.R3TbT4v0vO7sWgR7Vl."set system login user topsci uid 2001set system login user topsci class super-userset system login user topsci authentication encrypted-password "$1$EjN.ZIvT$YYy6M6qo5oTxvSnWqCFq2/"set system services sshset system services telnetset system services web-management http port 6666set system services web-management http interface allset system services web-management https system-generated-certificateset system services web-management https interface allset system syslog file policy_session user infoset system syslog file policy_session match RT_FLOWset system syslog file policy_session archive size 1000kset system syslog file policy_session archive world-readableset system syslog file policy_session structured-dataset interfaces fe-0/0/0 unit 0 family inet address 192.1685.1/24set interfaces fe-0/0/2 unit 0 family inet address 10.10.10.1/24set interfaces fe-0/0/7 unit 0 family inet address 192.168.1.1/24set interfaces st0 unit 0 family inetset routing-options static route 0.0.0.0/0 next-hop 192.168.5.1set routing-options static route 168.192.0.0/16 next-hop 10.10.10.2set routing-options static route 172.16.0.0/24 next-hop st0.0set routing-options static route 192.168.0.0/16 next-hop st0.0set security ike policy aike mode mainset security ike policy aike proposal-set standardset security ike policy aike pre-shared-key ascii-text"$9$WTu8-wkqf5z6k.5Fn9OBL x7NwYgoJ"set security ike gateway gw1 ike-policy aikeset security ike gateway gw1 address 58.135.84.24set security ike gateway gw1 external-interface fe-0/0/0.0set security ipsec policy ap2 proposal-set standardset security ipsec vpn vpn1 bind-interface st0.0set security ipsec vpn vpn1 ike gateway gw1set security ipsec vpn vpn1 ike ipsec-policy ap2set security ipsec vpn vpn1 establish-tunnels immediatelyset security nat source pool nap-pool1 address 192.168.5.2/25 to 192.168.5.3 /24set security nat source rule-set nat1 from zone trustset security nat source rule-set nat1 to zone untrueset security nat source rule-set nat1 rule nat1 match source-address168.192.0.0/16set security nat source rule-set nat1 rule nat1 match source-address10.10.10.0/24set security nat source rule-set nat1 rule nat1 match destination-address0.0.0.0/0set security nat source rule-set nat1 rule nat1 then source-nat interfaceset security nat static rule-set nat-1 from zone untrueset security nat static rule-set nat-1 rule rule1 match destination-address192.168.5.1/32set security nat static rule-set nat-1 rule rule1 match destination-port 80set security nat static rule-set nat-1 rule rule1 then static-nat prefix168.192.1.18/32set security nat static rule-set nat-1 rule rule1 then static-nat prefixmapped-port 80set security policies from-zone trust to-zone untrue policy trust-untrust matchsource-address 168.192set security policies from-zone trust to-zone untrue policy trust-untrust match source-address 10.10set security policies from-zone trust to-zone untrue policy trust-untrust match destination-address anyset security policies from-zone trust to-zone untrue policy trust-untrust match application anyset security policies from-zone trust to-zone untrue policy trust-untrust then permitset security policies from-zone trust to-zone untrue policy trust-untrust then log session-initset security policies from-zone trust to-zone untrue policy trust-untrust then log session-closeset security policies from-zone untrue to-zone trust policy untrust-trust match source-address anyset security policies from-zone untrue to-zone trust policy untrust-trust match destination-address 168.192set security policies from-zone untrue to-zone trust policy untrust-trust match destination-address 10.10set security policies from-zone untrue to-zone trust policy untrust-trust match application anyset security policies from-zone untrue to-zone trust policy untrust-trust then permitset security policies from-zone untrue to-zone trust policy untrust-trust then log session-initset security policies from-zone untrue to-zone trust policy untrust-trust then log session-closeset security policies from-zone untrue to-zone untrue policy untrue-untrue match source-address anyset security policies from-zone untrue to-zone untrue policy untrue-untrue match destination-address anyset security policies from-zone untrue to-zone untrue policy untrue-untrue match application anyset security policies from-zone untrue to-zone untrue policy untrue-untrue then permitset security policies from-zone vpn to-zone trust policy vpn-policy match source-address anyset security policies from-zone vpn to-zone trust policy vpn-policy match destination-address anyset security policies from-zone vpn to-zone trust policy vpn-policy match application anyset security policies from-zone vpn to-zone trust policy vpn-policy then permit set security policies from-zone trust to-zone vpn policy vpn-policy match source-address anyset security policies from-zone trust to-zone vpn policy vpn-policy matchdestination-address anyset security policies from-zone trust to-zone vpn policy vpn-policy match application anyset security policies from-zone trust to-zone vpn policy vpn-policy then permit set security policies policy-rematchset security zones security-zone trust address-book address 168.192 168.192.0.0/16set security zones security-zone trust address-book address 10.10 10.10.10.0/24 set security zones security-zone trust host-inbound-traffic system-services allset security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/2.0 host-inbound-traffic system-services allset security zones security-zone trust interfaces fe-0/0/2.0 host-inbound-traffic protocols allset security zones security-zone trust interfaces fe-0/0/7.0 host-inbound-traffic system-services allset security zones security-zone trust interfaces fe-0/0/7.0 host-inbound-traffic protocols allset security zones security-zone untrue host-inbound-traffic system-services allset security zones security-zone untrue host-inbound-traffic protocols all set security zones security-zone untrue interfaces fe-0/0/0.0 host-inbound-traffic system-services allset security zones security-zone untrue interfaces fe-0/0/0.0 host-inbound-traffic system-services ikeset security zones security-zone untrue interfaces fe-0/0/0.0 host-inbound-traffic protocols allset security zones security-zone vpn interfaces st0.0。