计算机网络课后题答案第九章

谢希仁计算机网络第五版课后习题答案第8_9_10章

第八章因特网上的音频/视频服务8-1音频/视频数据和普通文件数据都有哪些主要区别?这些区别对音频/视频数据在因特网上传送所用的协议有哪些影响?既然现有的电信网能够传送音频/视频数据,并且能够保证质量,为什么还要用因特网来传送音频/视频数据呢?答:区别第一,多音频/视频数据信息的信息量往往很大,第二,在传输音频/视频数据时,对时延和时延抖动均有较高的要求。

影响如果利用TCP协议对这些出错或丢失的分组进行重传,那么时延就会大大增加。

因此实时数据的传输在传输层就应采用用户数据报协议UDP而不使用TCP协议。

电信网的通信质量主要由通话双方端到端的时延和时延抖动以及通话分组的丢失率决定。

这两个因素都是不确定的,因而取决于当时网上的通信量,有网络上的通信量非常大以至于发生了网络拥塞,那么端到端的网络时延和时延抖动以及分组丢失率都会很高,这就导致电信网的通信质量下降。

8-2端到端时延与时延抖动有什么区别?产生时延抖动的原因时什么?为什么说在传送音频/视频数据时对时延和时延抖动都有较高的要求?答:端到端的时延是指按照固定长度打包进IP分组送入网络中进行传送;接收端再从收到的IP包中恢复出语音信号,由解码器将其还原成模拟信号。

时延抖动是指时延变化。

数据业务对时延抖动不敏感,所以该指标没有出现在Benchmarking测试中。

由于IP上多业务,包括语音、视频业务的出现,该指标才有测试的必要性。

产生时延的原因IP数据包之间由于选择路由不同,而不同路由间存在不同时延等因素,导致同一voip 的数据包之间会又不同的时延,由此产生了时延抖动。

把传播时延选择的越大,就可以消除更大的时延抖动,但所要分组经受的平均时延也增大了,而对某些实时应用是很不利的。

如果传播时延太小,那么消除时延抖动的效果就较差。

因此播放时延必须折中考虑。

8-3目前有哪几种方案改造因特网使因特网能够适合于传送/音频视频数据?答: 1.大量使用光缆,是网络的时延和时延抖动减小,使用具有大量高速缓存的高数路由器,在网上传送实时数据就不会有问题。

第九章 计算机网络安全(TK)

第九章计算机网络安全基于对网络安全性的需求,网络操作系统一般采用4级安全保密机制,即注册安全、用户信任者权限、最大信任者权限屏蔽与()A.磁盘镜像B.UPS监控C.目录与文件属性D.文件备份正确答案是:C美国国防部与国家标准局将计算机系统的安全性划分为不同的安全等级。

下面的安全等级中,最低的是()A.A1B.B1C.C1D.D1正确答案是:D计算机网络系统中广泛使用的DES算法属于()A.不对称加密B.对称加密C.不可逆加密D.公开密钥加密正确答案是:B以下哪种技术不是实现防火墙的主流技术()A.包过滤技术B.应用级网关技术C.代理服务器技术D.NA T技术正确答案是:D在以下认证方式中,最常用的认证方式是()A.基于账户名/口令认证B.基于摘要算法认证C.基于PKI认证D.基于数据库认证正确答案是:A关于防火墙,以下哪种说法是错误的?A) 防火墙能隐藏内部IP地址B) 防火墙能控制进出内网的信息流向和信息包C) 防火墙能提供VPN功能D) 防火墙能阻止来自内部的威胁为了预防计算机病毒应采取的正确措施之一是( )。

A.不同任何人交流 B.绝不玩任何计算机游戏C.不用盗版软件和来历不明的磁盘 D.每天对磁盘进行格式化下面几种说法中,正确的是()。

A|、在网上故意传播病毒只受到道义上的遣责B、在网上故意传播病毒应付相应的责任,以至刑事责任C、在网上可查阅、传播任意内容,包括黄色的、反动的D、在网上可对他人进行肆意攻击而不付任何责任Windows 2000与Windows 98相比在文件安全性方面有哪项改进?( )A.Windows 2000支持NTFS文件系统而Windows 98不支持B.Windows 2000可以提供共享目录而Windows 98不支持C.Windows 98支持FA T32而Windows 2000不支持D.Windows 98可以恢复已删除的文件而Windows 2000不支持在桌面办公系统(如:win98、win2000)中,什么类型的软件能够阻止外部主机对本地计算机的端口扫描?( )A:个人防火墙B:反病毒软件C:基于TCP/IP的检查工具,如netstatD:加密软件在非对称加密方式中使用那种密钥?( )A. 单密钥B. 公共/私有密钥C. 两对密钥D. 64bits加密密钥8、有设计者有意建立起来的进人用户系统的方法是;()A、超级处理B、后门C、特洛伊木马D、计算机蠕虫9、一般而言,Internet防火墙建立在一个网络的()A)内部子网之间传送信息的中枢B)每个子网的内部C)内部网络与外部网络的交叉点D)部分内部网络与外部网络的接合处10、计算机网络安全受到的威胁有很多,以下错误的是:( )A、黑客攻击B、计算机病毒C、拒绝服务攻击D、DMZ11、外部安全包括很多,以下错误的是:( )A、物理安全B、行为安全C、人事安全D、过程安全对照ISO/OSI 参考模型各个层中的网络安全服务,在物理层可以采用__(12)__加强通信线路的安全;在数据链路层,可以采用__(13)__进行链路加密;在网络层可以采用__(14)__来处理信息内外网络边界流动和建立透明的安全加密信道;在传输层主要解决进程到进程间的加密,最常见的传输层安全技术有SSL;为了将低层安全服务进行抽象和屏蔽,最有效的一类做法是可以在传输层和应用层之间建立中间件层次实现通用的安全服务功能,通过定义统一的安全服务接口向应用层提供__(15)__安全服务。

计算机网络第3版课后题参考答案

第1章计算机网络的基本概念一、填空题(1)按照覆盖的地理范围,计算机网络可以分为局域网、城域网、和广域网。

(2)ISO/OSI参考模型将网络分为物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

(3)建立计算机网络的主要目的是:资源共享和在线通信。

二、单项选择题(1)在TCP/IP体系结构中,与OSI参考模型的网络层对应的是:(B )A.主机-网络层B.互联层C.传输层D.应用层(2)在OSI参考模型中,保证端-端的可靠性是在哪个层次上完成的( C )A.数据链路层B.网络层C.传输层D.会话层三、问答题计算机网络为什么采用层次化的体系结构【要点提示】采用层次化体系结构的目的是将计算机网络这个庞大的、复杂的问题划分成若干较小的、简单的问题。

通过“分而治之”,解决这些较小的、简单的问题,从而解决计算机网络这个大问题(可以举例加以说明)。

第2章以太网组网技术一、填空题(1)以太网使用的介质访问控制方法为CSMA/CD。

(2)计算机与10BASE-T集线器进行连接时,UTP电缆的长度不能超过100米。

在将计算机与100BASE-TX集线器进行连接时,UTP电缆的长度不能超过100米。

(3)非屏蔽双绞线由4对导线组成,10BASE-T用其中的2对进行数据传输,100BASE-TX用其中的2对进行数据传输。

二、单项选择题(1)MAC地址通常存储在计算机的( B )A.内存中B.网卡上C.硬盘上D.高速缓冲区(2)关于以太网中“冲突”的描述中,正确的是( D )A.冲突时由于电缆过长造成的B.冲突是由于介质访问控制方法的错误使用造成的C.冲突是由于网络管理员的失误造成的D.是一种正常现象(3)在以太网中,集线器的级联( C )A.必须使用直通UTP电缆B.必须使用交叉UTP电缆C.必须使用同一种速率的集线器D.可以使用不同速率的集线器(4) 下列哪种说法是正确的( A )A.集线器可以对接收到的信号进行放大B.集线器具有信息过滤功能C.集线器具有路径检测功能D.集线器具有交换功能第3章交换与虚拟局域网一、填空题(1)以太网交换机的数据转发方式可以分为直接交换、存储转发交换、和改进的直接交换3类。

计算机网络与技术第9章练习题答案

填空题。

注意以下地址范围:2001:0DB8:BC15:0600:0000:: to 2001:0DB8:BC15:0FFF:0000::该地址范围的前缀是/52Refer to curriculum topic: 9.3.1所有地址具有相同部分2001:0DB8:BC15:0。

地址中的每个数字或字母代表4 位,因此前缀是/52。

IP 地址192.168.1.15/29 代表什么?广播地址Refer to curriculum topic: 9.1.3广播地址是任意给定网络的最后一个地址。

此地址不能分配给主机,它用于与该网络中的所有主机通信。

对网络划分子网的优点是什么?它在其子网中包含广播流量。

Refer to curriculum topic: 9.1.1从网络创建子网会导致子网中的可用主机IP 地址比原始网络中少。

但是因为每个子网都包含广播流量,所以对所有子网间的带宽使用较少。

ARP 协议用于确定目的主机MAC 地址。

哪两台设备在网络中运行时不需要IP 地址?(请选择两项。

)集线器交换机Refer to curriculum topic: 9.2.1集线器和交换机作为中间设备运行时并不需要IP 地址。

可以为交换机分配IP 地址以便进行设备管理。

路由器、工作站和服务器在网络中运行时都需要第3 层IP 寻址。

以下哪两种类型的设备通常为其分配静态IP 地址?(请选择两项。

)Web 服务器打印机请参见图示。

公司正在为它的网络部署IPv6 寻址方案。

公司的设计文档指明IPv6 地址的子网部分将用于新的分层网络设计,其中站点部分代表公司多个区域的站点,子站点部分代表每个站点的多个园区,而子网部分表示由路由器分隔的每个网段。

使用这种方案,每个子站点可实现的最大子网数是多少?16网络工程师要将网络10.0.240.0/20 划分成更小的子网。

每个新的子网将包含至少20 台主机,至多30 台主机。

哪个子网掩码可以满足这些要求?255.255.255.224Refer to curriculum topic: 9.1.3对于包含20 到30 台主机的每个新子网,需要 5 个主机位。

(完整版)计算机网络课后题答案第九章

第九章无线网络9-01.无线局域网都由哪几部分组成?无线局域网中的固定基础设施对网络的性能有何影响?接入点AP 是否就是无线局域网中的固定基础设施?答:无线局域网由无线网卡、无线接入点(AP)、计算机和有关设备组成,采用单元结构,将整个系统分成许多单元,每个单元称为一个基本服务组。

所谓“固定基础设施”是指预先建立起来的、能够覆盖一定地理范围的一批固定基站。

直接影响无线局域网的性能。

接入点AP 是星形拓扑的中心点,它不是固定基础设施。

9-02.Wi-Fi 与无线局域网WLAN 是否为同义词?请简单说明一下。

答:Wi-Fi 在许多文献中与无线局域网WLAN 是同义词。

802.11 是个相当复杂的标准。

但简单的来说,802.11 是无线以太网的标准,它是使用星形拓扑,其中心叫做接入点AP(Access Point),在MAC 层使用CSMA/CA 协议。

凡使用802.11系列协议的局域网又称为Wi-Fi(Wireless-Fidelity,意思是“无线保真度”)。

因此,在许多文献中,Wi-Fi 几乎成为了无线局域网WLAN 的同义词。

9-03 服务集标示符SSID 与基本服务集标示符BSSID 有什么区别?答:SSID(Service Set Identifier)AP 唯一的ID 码,用来区分不同的网络,最多可以有32 个字符,无线终端和AP 的SSID 必须相同方可通信。

无线网卡设置了不同的SSID 就可以进入不同网络,SSID 通常由AP 广播出来,通过XP 自带的扫描功能可以相看当前区域内的SSID。

出于安全考虑可以不广播SSID,此时用户就要手工设置SSID 才能进入相应的网络。

简单说,SSID 就是一个局域网的名称,只有设置为名称相同SSID 的值的电脑才能互相通信。

BSS 是一种特殊的Ad-hoc LAN 的应用,一个无线网络至少由一个连接到有线网络的AP 和若干无线工作站组成,这种配置称为一个基本服务装置BSS (Basic Service Set)。

大学计算机基础第九章课后答案.doc

1.2. 后序遍历结果是DEBFCA5.结点数最多有32个习题九答案图9.13(b)所对应的二叉树前序、中序及后序遍历序列。

前序遍历序列ABDHIEJCFG中序遍历序列HDIBJEAFCG后序遍历序列HIDJEBFGCA3.该二叉树中有14个叶子结点。

4.该二叉树中有19个叶子结点6.线性表的顺序存储结构和链式结构的优缺点。

答:线性表的顺序存储是指在内存中用地址连续的一块存储空间顺序存放线性表的各个元素,用这种存储形式存储的线性表称其为顺序表。

也就是说只要知道顺序表首地址和每个数据元素所占地址单元的个数就可求出第i个数据元素的地址来。

顺序表能实现按数据元素的序号存取的特点。

顺序表的插入元素则需要先将第i个元素后的每个元素向后移动,为新元素让出位置。

最后修改表的长度。

而链式结构不采用地址连续的存储空间,它是通过“链”来建立数据元素之间的逻辑关系,对线性表插入、删除不需要移动数据元素。

7.数据存储结构的类型答:数据存储结构常用的有两种:顺序存储、链式存储,另外还有索引存储和散列存储。

8.栈和队列的主要特征。

答:栈是插入和删除的操作被限制在某一端进行线性表。

允许插入、删除的这一端称为栈顶,另一端称为栈底。

往栈中插入元素称为进栈,删除元素称为出栈。

栈的特点是后进先出。

队列是限定插入元素操作在表一端进行,而删除操作在表的另一端进行的特殊数据结构。

把允许插入元素的一端叫队尾,允许删除元素的一端叫队首。

队列的特点是先进先出。

9.流程图(1)⑸解法1:结束(7)程序流程图程序N-S图for(n=100;n<1000;n++) 换行开始。

计算机基础第九章习题答案

第九章习题答案1.小型网络的类型有对等网络和基于服务器的网络。

在对等网络模型中,计算机直接相互通讯,不需要服务器来管理网络资源。

其特点是:适用于位于同一范围之内且少于10台计算机的网络规模。

维护起来费用较低而且很容易,但是它没有基于服务器的模型那么安全,而且功能更少。

基于服务器的网络适用于较大规模的公司或那些具有更复杂网络的公司。

其特点是:支持成千上万的用户,一组监督网络操作并维护安全的中央管理员就能管理。

客户机用户很少在服务器上进行工作。

2.零调制解调电缆的制作方法是什么?请实践制作一个进行连接。

答:要在两台Windows 计算机间,或一台Windows 计算机与一台Macintosh 计算机之间建立直接串行连接,电缆必须依据6-1表制作9针电缆、根据表6-2制作25针电缆和根据表6-3制作9针到25针电缆。

有条件的学校根据实际条件实习进行制作。

3.“对等网”又称作“工作组网”,在对等网中没有“域”概念,只有“工作组”。

对等网络的主要优点是网络成本低、网络配置和维护简单。

4.在Windows 2000系统中,可以通过“网络和拨号连接”,使用串行电缆、Direct Parallel电缆、调制解调器、ISDN 设备,或其他方法创建与另一台计算机之间的通信。

5.答案略6.虚拟专用网是虚拟私有网络(VPN,Virtual Private Network)的简称,它是一种利用公共网络来组建的私有专用网络。

7.虚拟专用网络主要使用网络隧道(Tunneling)技术。

常用的连接方式有:通过拨号到ISP或者直接连接到Internet,而对于已连接到Internet的用户则使用VPN连接拨号连接远程访问服务器。

8.(1)打开【网络与拨号连接】窗口,双击【新建连接】图标,打开【网络连接向导】窗口,然后单击按钮。

(2)在弹出的窗口中单击选中【通过Internet 连接到专用网络】单选按钮,然后单击按钮。

(3)如果已建立了拨号连接,请执行以下任一项操作:如果需要在建立到目标计算机或网络的隧道之前建立与ISP 或其他网络的连接,选择【自动拨此初始连接】选项,在列表中选择需要的连接,然后单击按钮。

计算机网络技术第9章习题参考答案

A. 保密性

B. 可选择性

C. 可用性

D. 审查性

⑹ [ D ]用来记录网络中被管理对象的状态参数值。

A. 管理对象

B. 管理协议

C. 管理进程

D. 管理信息库

⑺ [ B ]功能是用来评测网络运行状态的网络管理功能域。

A. 安全管理

B. 性能管理

C. 故障管理

D. 配置管理

⑻ [ A ]服务用来保证收发双方不能对已发送或接收的信息予以否认。

建议只在未加入域的计算机内建立本地用户账户而不要在成员服务器或已加入域的windows2000professional内建立本地用户账户因为无法通过域内其他任何一台计算机来访问这些账户设置这些账户的权限因此这些账户无法访问域上的资源同时域系统管理员也无法管理这些本地用户账户因此要访问域资源的用户账户应该被建立在域控制器的活动目录内

⑺ 什么是防火墙(Firewall)?防火墙能够用哪些方式防范网络内外的攻击?简述防火 墙的基本功能及其技术分类。

答: 防火墙通常是指设置在不同网络(例如,可信任的内部网络和不可信的外部网络)或网 络安全域之间的一系列部件的组合。它是不同网络或网络安全域之间信息的唯一出入口, 能根据网络安全政策控制(允许、拒绝、监测)出入网络的信息流,且本身具有较强的抗攻 击能力。它是提供信息安全服务,实现网络和信息安全的基础设施。它有效地监控内部网 和互联网之间的任何活动,保证内部网络的安全。 防火墙一般具有以下功能:过滤进出网络的数据;管理进出网络的访问行为;封堵某 些禁止的业务;记录通过防火墙的信息内容和活动;对网络攻击进行检测和报警。 防火墙技术分类,数据包过滤、应用级网关、代理服务。

⑵ 请简述 SNMP 中的五种网络管理的请求/响应操作原语。 答: SNMP 的工作方式: 采用轮询监控的工作方式:管理者按一定时间间隔向代理请求管理信息,根据管理信 息判断是否有异常事件发生;当管理对象发生紧急情况时,也可以使用 trap 信息的报文主 动报告。 特点:SNMP 提供了以下五个服务原语: ⑴ GetRequest ⑵ GetNextRequest ⑶ GetResponse ⑷ SetRequest ⑸ Trap

谢希仁计算机网络第五版课后习题答案第8_9_10章

第四章网络层1.网络层向上提供的服务有哪两种?是比较其优缺点。

网络层向运输层提供“面向连接”虚电路(Virtual Circuit)服务或“无连接”数据报服务前者预约了双方通信所需的一切网络资源。

优点是能提供服务质量的承诺。

即所传送的分组不出错、丢失、重复和失序(不按序列到达终点),也保证分组传送的时限,缺点是路由器复杂,网络成本高;后者无网络资源障碍,尽力而为,优缺点与前者互易2.网络互连有何实际意义?进行网络互连时,有哪些共同的问题需要解决?网络互联可扩大用户共享资源范围和更大的通信区域进行网络互连时,需要解决共同的问题有:不同的寻址方案不同的最大分组长度不同的网络接入机制不同的超时控制不同的差错恢复方法不同的状态报告方法不同的路由选择技术不同的用户接入控制不同的服务(面向连接服务和无连接服务)不同的管理与控制方式3.作为中间设备,转发器、网桥、路由器和网关有何区别?中间设备又称为中间系统或中继(relay)系统。

物理层中继系统:转发器(repeater)。

数据链路层中继系统:网桥或桥接器(bridge)。

网络层中继系统:路由器(router)。

网桥和路由器的混合物:桥路器(brouter)。

网络层以上的中继系统:网关(gateway)。

4.试简单说明下列协议的作用:IP、ARP、RARP和ICMP。

IP协议:实现网络互连。

使参与互连的性能各异的网络从用户看起来好像是一个统一的网络。

网际协议IP是TCP/IP体系中两个最主要的协议之一,与IP协议配套使用的还有四个协议。

ARP协议:是解决同一个局域网上的主机或路由器的IP地址和硬件地址的映射问题。

RARP:是解决同一个局域网上的主机或路由器的硬件地址和IP地址的映射问题。

ICMP:提供差错报告和询问报文,以提高IP数据交付成功的机会因特网组管理协议IGMP:用于探寻、转发本局域网内的组成员关系。

5.IP地址分为几类?各如何表示?IP地址的主要特点是什么?分为ABCDE 5类;每一类地址都由两个固定长度的字段组成,其中一个字段是网络号net-id,它标志主机(或路由器)所连接到的网络,而另一个字段则是主机号host-id,它标志该主机(或路由器)。

《计算机网络》第3版课后题参考答案(徐敬东、张建忠编著)

第1章计算机网络的基本概念一、填空题(1)按照覆盖的地理范围,计算机网络可以分为局域网、城域网、和广域网。

(2)ISO/OSI参考模型将网络分为物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

(3)建立计算机网络的主要目的是:资源共享和在线通信。

二、单项选择题(1)在TCP/IP体系结构中,与OSI参考模型的网络层对应的是:(B )A.主机-网络层B.互联层C.传输层D.应用层(2)在OSI参考模型中,保证端-端的可靠性是在哪个层次上完成的?( C )A.数据链路层B.网络层C.传输层D.会话层三、问答题计算机网络为什么采用层次化的体系结构?【要点提示】采用层次化体系结构的目的是将计算机网络这个庞大的、复杂的问题划分成若干较小的、简单的问题。

通过“分而治之”,解决这些较小的、简单的问题,从而解决计算机网络这个大问题(可以举例加以说明)。

第2章以太网组网技术一、填空题(1)以太网使用的介质访问控制方法为CSMA/CD。

(2)计算机与10BASE-T集线器进行连接时,UTP电缆的长度不能超过100米。

在将计算机与100BASE-TX集线器进行连接时,UTP 电缆的长度不能超过100米。

(3)非屏蔽双绞线由4对导线组成,10BASE-T用其中的2对进行数据传输,100BASE-TX用其中的2对进行数据传输。

二、单项选择题(1)MAC地址通常存储在计算机的( B )A.内存中B.网卡上C.硬盘上D.高速缓冲区(2)关于以太网中“冲突”的描述中,正确的是( D )A.冲突时由于电缆过长造成的B.冲突是由于介质访问控制方法的错误使用造成的C.冲突是由于网络管理员的失误造成的D.是一种正常现象(3)在以太网中,集线器的级联( C )A.必须使用直通UTP电缆B.必须使用交叉UTP电缆C.必须使用同一种速率的集线器D.可以使用不同速率的集线器(4) 下列哪种说法是正确的?( A )A.集线器可以对接收到的信号进行放大B.集线器具有信息过滤功能C.集线器具有路径检测功能D.集线器具有交换功能第3章交换与虚拟局域网一、填空题(1)以太网交换机的数据转发方式可以分为直接交换、存储转发交换、和改进的直接交换3类。

计算机网络自顶向下第七版第九章答案

计算机⽹络⾃顶向下第七版第九章答案Computer Networking: A Top-Down Approach,7th Edition计算机⽹络⾃顶向下第七版Solutions to Review Questions and ProblemsChapter 9 Review Questions1.2.Spatial Redundancy: It is the redundancy within a given image. Intuitively, an imageconsists of mostly white space has a high degree of redundancy and can be efficiently compressed without significantly sacrificing image quality.Temporal Redundancy reflects repetition from image to subsequent image. If, for example, an image and the subsequent image are exactly the same, there is no reason to re-encode the subsequent image; it is instead more efficient simply to indicate during encoding that the subsequent image is exactly the same. If the two images are very similar, it may be not efficient to indicate how the second image differs from the first, rather than re-encode the second image.3.Quantizing a sample into 1024 levels means 10 bits per sample. The resulting rate ofthe PCM digital audio signal is 160 Kbps.4.Streaming stored audio/video: In this class of applications, the underlying medium isprerecorded video, such as a movie, a television show, or a prerecorded sportingevent. These prerecorded videos are played on servers, and users send requests to the servers to view the videos on demand. Many internet companies today providestreaming video, including YouTube, Netflix, and Hulu.Conversational Voice- and Video-over-IP: Real-time conversational voice over the Internet is often referred to as Internet telephony, since, from the user’s perspective, it is similar to the traditional circuit-switched telephone service. It is also commonly called Voice-over-IP (VOIP).Conversational video is similar except that it includes the video of the participants as well as their voices. Conversational voice and video are widely used inthe Internet today, with the Internet companies like Skype and Google Talk boasting hundreds of millions of daily users. Streaming Live Audio and Video: These applications allow users to receive a live radio or television transmission over the Internet. Today, thousands of radio and television stations around the world are broadcasting content over the internet.5.UDP Streaming: With UDP streaming, the server transmits video at a rate thatmatches the client’s video consumption rate by clocking out the video chunks over UDP at a steady rate.HTTP Streaming: In HTTP streaming, the video simply stored in an HTTP server as ordinary file with a specific URL. When a user wants to see the video, the client establishes a TCP connection with the server and issues an HTTP GET request for that URL. The server then sends the video file, within an HTTP response message, as quickly as possible, that is, as quickly as TCP congestion control and flow control will allow.Adaptive HTTP Streaming (DASH): In Dynamic Adaptive Streaming over HTTP, the video is encoded several different versions, with each version having a different bit rate and, correspondingly, a different quality level. The client dynamically requests the chunks of video segments of a few seconds in length from the different versions. When the amount of available bandwidth is high, the client naturally selects chunks from a high-rate version; and when the available bandwidth is low, itnaturally selects from a low-rate version.6.The three significant drawbacks of UDP Streaming are:1.Due to unpredictable and varying amount of available bandwidth between serverand client, constant-rate UDP streaming can fail to provide continuous play out.2.It requires a media control server, such as an RTSP server, to process client-to-server interactivity requests and to track client state for each ongoing clientsession.3.Many firewalls are configured to block UDP traffic, preventing users behindthese firewalls from receiving UDP video.7.No. On the client side, the client application reads bytes from the TCP receive bufferand places the bytes in the client application buffer.8.The initial buffering delay is t p = Q/x = 4 seconds.9.End-to-end delay is the time it takes a packet to travel across the network from sourceto destination. Delay jitter is the fluctuation of end-to-end delay from packet to the next packet.10.A packet that arrives after its scheduled play out time cannot be played out.Therefore, from the perspective of the application, the packet has been lost.11.First scheme: send a redundant encoded chunk after every n chunks; the redundantchunk is obtained by exclusive OR-ing the n original chunks. Second scheme: send a lower-resolution low-bit rate scheme along with the original stream. Interleaving does not increase the bandwidth requirements of a stream.12.RTP streams in different sessions: different multicast addresses; RTP streams in thesame session: SSRC field; RTP packets are distinguished from RTCP packets by using distinct port numbers.13.The role of a SIP registrar is to keep track of the users and their corresponding IPaddresses which they are currently using. Each SIP registrar keeps track of the users that belong to its domain. It also forwards INVITE messages (for users in its domain) to the IP address which the user is currently using. In this regard, its role is similar to that of an authoritative name server in DNS.Chapter 9 ProblemsProblem 1a)Client begins playout as soon as first block arrives at t1 and video blocks are to beplayed out over the fixed amount of time, d. So it follows that second video block should be arrived before time t1 + d to be played at right time, third block att1 + 2d and so on. We can see from figure that only blocks numbered 1,4,5,6 arrive at receiver before their playout times. b)Client begins playout at time t1 + d and video blocks are to be played out over thefixed amount of time, d. So it follows that second video block should be arrived before time t1 +2d to be played at right time, third block at t1 + 3d and so on. We can see from figure that video blocks numbered from 1 to 6 except 7 arrive atreceiver before their playout times.c)Maximum two video blocks are ever stored in the client buffer. Video blocksnumbered 3 and 4 arrive before t1 + 3d and after t1 + 2d, hence these two blocks are stored in the client buffer. Video block numbered 5 arrives before time t1 + 4d and after t1 + 3d, which is stored in the client buffer along with already stored videoblock numbered 4.d)The smallest playout at the client should be t1 + 3d to ensure that every block hasarrived in time.Problem 2a)During a playout period, the buffer starts with Q bits and decreases at rate r - x.Thus, after Q/(r - x) seconds after starting playback the buffer becomes empty.Thus, the continuous playout period is Q/(r - x) seconds. Once the buffer becomes empty, it fills at rate x for Q/x seconds, at which time it has Q bits and playback begins. Therefore, the freezing period is Q/x seconds.b)Time until buffer has Q bits is Q/x seconds. Time to add additional B - Q bits is(B - Q)/(x - r) seconds. Thus the time until the application buffer becomes full isQ x + B?Qx?rseconds.Problem 3a)The server’s average send rate is H/2 .b)This part (b) is an odd question and will be removed from the next edition. Afterplaying out the first frame, because x(t) < r, the next frame will arrive after the scheduled playout time of the next frame. Thus playback will freeze afterdisplaying the first frame.c)Let q(t) denote the number of bits in the buffer at time t. Playout begins when q(t)= Q. Let’s assume throughout this problem that HT/2 ≥ Q, so that q(t) = Q by the end of the first cycle for x(t). We haveq(t)=∫HT sdst=Ht2/2T.Therefore, q (t) = Q when t = √2QT/H= tp.d)At time t = T, q (t) = HT/2 = Q, so that playout begins. If subsequently there is nofreezing, we need q(t + T) > 0 for all t ≥ T, we haveq(t+T)=HT2?rt+∫ x(s)dst> H2(T?t)+∫ x(s)dstWith t = nT + ?, with 0 < ? < T, we have from above2(T?nT??)+nHT2+H?22T= H2(T??+?2T)Which is easily seen to be possible for all 0 < ? < T.e)First consider the [0, T]. We haveq(t)=H2Tt2?r(t?tp)for t p ≤ t≤ Tq (t) is minimized at t = rT/H. It can then be shown that q (rT/H) ≥ 0 if and only if t p≥ rT/2H. Furthermore, if t p = rT/2H, proof can be extended to show q (t) > 0 for all t ≥ T thus, tp < rT/2H and Q = r2T/8H.f)This is a very challenging problem. Assuming that B is reached before time T,then tf is solution to H2Tt2?r(t? √2QT/H)= B.Problem 4a) Buffer grows at rate x – r. At time E, (x - r)*E bits are in buffer and are wasted.b) Let S be the time when the server has transmitted the entire video. If S > E, buffer grows at rate x – r until time E, so the waste is again (x - r)*E. If S < E, then attime E there are T – E seconds of video still to be played in buffer. So the waste is r* (T - E).Problem 5a) N*N = N 2.b) N+N = 2NProblem 6a) h +160 bytes are sent every 20 msec. Thus the transmission rate isKbpsh Kbps h )4.64(208)160(+=?+ b)IP header: 20 bytes UDP header: 8 bytes RTP header: 12 bytesc) h=40 bytes (a 25% increase in the transmission rate!)a) Denote )(n d for the estimate after the n th sample.44)1(t r d -=))(1()(4433)2(t r u t r u d --+-=[]))(1()()1()(443322)3(t r u t r u u t r u d --+--+-=)()1()()1()(4423322t r u t r u u t r u --+--+-=)3(11)4()1()(d u t r u d -+-=)()1()()1()()1()(4433322211t r u t r u u t r u u t r u --+--+--+-=b))()1()()1(11)(n n n j j n j j n t r u t r u u d--+--=∑-=c))()1(11)(j j j j t r u u u d---=∑∞=∞)(9.911j j j jt r -=∑∞=The weight given to past samples decays exponentially. Problem 8a) Denote )(n v for the estimate after the n th sample. Let j j j t r -=?. )1(4)1(d v -?= (=0))1(4)2(3)2()1(d u d u v -?-+-?=)2()3(2)3()1(v u d u v -+-?=)1(42)2(3)3(2)1()1(d u d u u d u -?-+-?-+-?=)3()4(1)4()1(v u d u v -+-?=)2(32)3(2)4(1)1()1(d u u d u u d u -?-+-?-+-?=)1(43)1(d u -?-+[])2(32)3(2)4(1)1()1(d u d u d u -?-+-?-+-?=)1(43)1(d u -?-+ b))1()1(111)()1()1(d u d u u v n n j n j n j j n -?-+-?-=+--=-∑Problem 9a) r 1 – t 1 + r 2 - t 2 + …+r n-1-t n-1 = (n-1)d n-1Substituting this into the expression for d n givesn t r d n n d n n n n -+-=-11b) The delay estimate in part (a) is an average of the delays. It gives equal weight to recent delays and to “old” delays. The delay estimate in Section 6.3 gives more weight to recent delays; delays in the distant past have relatively little impact on the estimate.Problem 10The two procedures are very similar. They both use the same formula, thereby resulting in exponentially decreasing weights for past samples.One difference is that for estimating average RTT, the time when the data is sent and when the acknowledgement is received is recorded on the same machine. For the delay estimate, the two values are recorded on different machines. Thus the sample delay can actually be negative.Problem 11a)The delay of packet 2 is 7 slots. The delay of packet 3 is 9 slots. The delay ofpacket 4 is 8 slots. The delay of packet 5 is 7 slots. The delay of packet 6 is 9slots. The delay of packet 7 is 8 slots. The delay of packet 8 is > 8 slots.b)Packets 3, 4, 6, 7, and 8 will not be received in time for their playout if playoutbegins at t-8.c)Packets 3 and 6 will not be received in time for their playout if playout begins att=9.d)No packets will arrive after their playout time if playout time begins at t=10. Problem 12The answers to parts a and b are in the table below:Problem 13a)Both schemes require 25% more bandwidth. The first scheme has a playbackdelay of 5 packets. The second scheme has a delay of 2 packets.b)The first scheme will be able to reconstruct the original high-quality audioencoding. The second scheme will use the low quality audio encoding for the lost packets and will therefore have lower overall quality.c)For the first scheme, many of the original packets will be lost and audio qualitywill be very poor. For the second scheme, every audio chunk will be available at the receiver, although only the low quality version will be available for everyother chunk. Audio quality will be acceptable.Problem 14a)Each of the other N - 1 participants sends a single audio stream of rate r bps to theinitiator. The initiator combines this stream with its own outgoing stream to createa stream of rate r. It then sends a copy of the combined stream to each of the N -1other participants. The call initiator therefore sends at a total rate of (N-1)r bps, and the total rate aggregated over all participants is 2(N-1)r bps.b)As before, each of the other N - 1 participants sends a single video stream of rate rbps to the initiator. But because the streams are now video, the initiator can no longer combine them into a single stream. The initiator instead must send each stream it receives to N - 2 participants. The call initiator therefore sends at a total rate of (N-1)*(N-1)r bps, and the total rate aggregated over all participants is (N-1)r + (N-1)*(N-1)r = N (N-1) r bps.c)N *(N-1)r bpsProblem 15a)As discussed in Chapter 2, UDP sockets are identified by the two-tuple consistingof destination IP address and destination port number. So the two packets will indeed pass through the same socket.b)Ye s, Alice only needs one socket. Bob and Claire will choose different SSRC’s,so Alice will be able distinguish between the two streams. Another question we could have asked is: How does Alice’s software know which stream (i.e. SSRC) belongs to Bob and whic h stream belongs to Alice? Indeed, Alice’s software may want to display the sender’s name when the sender is talking. Alice’s software gets the SSRC to name mapping from the RTCP source description reports. Problem 16a)Trueb)Truec)No, RTP streams can be sent to/from any port number. See the SIP example inSection 6.4.3d)No, typically they are assigned different SSRC values.e)Truef)False, she is indicating that she wishes to receive GSM audiog)False, she is indicating that she wishes to receive audio on port 48753h)True, 5060 for both source and destination port numbersi)Truej)False, this is a requirement of H.323 and not SIP.Problem 17Problem 18Problem 19No. The answer still remains the same as in Problem 21. Problem 20 See figure below. For the second leaky bucket, .1r,=p=bFigure: Solution to problem 26Problem 21No.Problem 22Let τ be a time at which flow 1 traffic starts to accumulate in the queue. We refer to τ as the beginning of a flow-1 busy period. Let τ>t be another time in the same flow-1 busy period. Let ),(1t T τ be the amount of flow-1 traffic transmitted in the interval ],[t τ. Clearly,)(),(11ττ-≥∑t R W W t T jLet )(1t Q be the amount of flow-1 traffic in the queue at time t . Clearly,),()()(1111t T t r b t Q ττ--+=)()(111ττ-+-+≤∑t R W W t r b j--+=∑R W W r t b j 111)(τSince R W W r j∑<11, 11)(b t Q ≤. Thus the maximum amount of flow-1 traffic in the queue is 1b . The minimal rate at which this traffic is served is ∑jW RW 1.Thus, the maximum delay for a flow-1 bit is ./max 11d W R W b j=∑。

计算机网络课后习题和答案解析

计算机网络课后习题和答案解析(总11页)-CAL-FENGHAI.-(YICAI)-Company One1-CAL-本页仅作为文档封面,使用请直接删除第一章计算机网络概论第二章数据通信技术1、基本概念(1)信号带宽、信道带宽,信号带宽对信道带宽的要求答:信号带宽是信号所占据的频率范围;信道(通频)带宽是信道能够通过的信号的频率范围;信号带宽对信道带宽的要求:信道(通频)带宽>信号带宽。

(2)码元传输速率与数据传输速率概念及其关系答:码元传输速率(调制速率、波特率)是数据信号经过调制后的传输速率,表示每秒传输多少电信号单元,单位是波特;数据传输速率(比特率)是每秒传输二进制代码的位数,单位是b/s或bps;两者的关系:比特率=波特率×log2N,N为电脉冲信号所有可能的状态。

(3)信道容量与数据带宽答:信道容量是信道的最大数据传输速率;信道带宽W是信道能够通过的信号的频率范围,由介质的质量、性能决定。

(4)数字信号的传输方式、模拟信号的传输方式答:数字信号传输:数据通信1)数/模转换-->模拟通信系统-->模/数转换2)直接通过数字通信系统传输模拟信号传输1)模拟通信:直接通过模拟通信系统2)数字通信:模/数转换-->数字通信系统-->数/模转换2、常用的多路复用技术有哪些时分复用与统计复用技术的主要区别是什么答:常用的多路复用技术有空分多路复用SDM、频分多路复用FDM、时分多路复用TDM和波分多路复用WDM;时分复用与统计复用技术的主要区别是:时分多路复用:1)时隙固定分配给某一端口2)线路中存在空闲的时隙统计时分多路复用(按排队方式分配信道):1)帧的长度固定2)时隙只分配给需要发送的输入端3、掌握T1和E1信道的带宽计算方法。

答:每一个取样值用8位二进制编码作为一个话路,则24路电话复用后T1标准的传输比特率为多少 8000×(8×24+1)=1544000b/sE1 标准是32路复用(欧洲标准)传输比特率为多少8000×(8×32)= 2048000bps4、比较电路交换、报文交换、分组交换的数据报服务、分组交换的虚电路服务的优缺点5、指出下列说法错误在何处:(1)“某信道的信息传输速率是300Baud”;(2)“每秒50Baud的传输速率是很低的”;(3)“600Baud和600bps是一个意思”;(4)“每秒传送100个码元,也就是每秒传送100个比特”。

计算机网络作业5-9章参考答案

(1)假定从下往上把 7 层楼分别编号为 1-7 层。在星型配置中,路由器房子 4 层中 间位置。到达 7×15-1=104 个场点中的每一个场点都需要有电缆。因此电缆的总长度等 于

7 15

4∑ ∑[(i-4)2+(j-8)2]1/2=1832(m)

i=1 j=1

(2)对于 802.3LAN,每一层都需要 56m 水平电缆再加上 24m(=4×6)垂直方向 电缆,所以总长度等于

C<D(5)=∞

4

西南交通大学_信息科学与技术学院 计算机网络实验室

4 5(E) {6,7,8,9,10} 5 7(G) {6,8,9,10}

6 8(H) {6,9,10} 7 9(I) {6,10} 8 6(F) {10} 9 10(J) {}空集

(2,4) (2,6) (5,3) (5,6) (5,6) (5,7) (7,5) (7,8) (7,9)

则争用期 2t=28.41µs。信号经过每一个转发器还要额外增加一些时间,经分析估算, 在最坏情况下往返时延为 45µs,为强化冲突,需要发送 32 比特人为干扰信号,需 3.2µs。 最后争用期(碰撞窗口)取 2t=51.2µs。

于是最小帧长为 争用期 * 发送速率=2t×K=51.2µs×10Mb/s=512bit。

从 B:(5, 0, 8, 12, 6, 2);从 D:(16, 12, 6, 0, 9, 10);从 E:(7, 6, 3, 9, 0, 4)

而 C 测量出到 B,D 和 E 的时延分别为 6, 3 和 5。试计算结点 C 新的路由表,和给出 C 到各结点的下一站路由。

1)分组交换机 C 的初始路由表为:

3

4

5

6

7

计算机网络课后习题与解答讲解

本文所有的习题均来自教师上课布置的题目和书上,答案是一家之言,仅供参考。

第一章计算机概论1.术语解释计算机网络网络拓扑结构局域网城域网广域网通信子网资源子网2.计算机网络的的发展可以划分为几个阶段?每个阶段各有什么特点?3.以一个你所熟悉的因特网应用为例,说明你对计算机网络定义和功能的理解。

4.计算机网络如何分类?请分别举出一个局域网、城域网和广域网的实例,并说明它们之间的区别。

5.何为计算机网络的二级子网结构?请说明它们的功能和组成。

6.常用的计算机网络的拓扑结构有哪几种?各自有何特点?试画出它们的拓扑结构图。

7.计算机网络具有哪些功能?8.目前,计算机网络应用在哪些方面?第二章网络体系结构与网络协议1.解释下列术语网络体系结构服务接口协议实体协议数据单元数据封装数据解封装2.在OSI参考模型中,保证端-端的可靠性是在哪个层次上完成的?CA.数据连路层B.网络层C.传输层D.会话层3.数据的加密和解密属于 OSI 模型的功能。

BA.网络层 B.表示层 C.物理层 D.数据链路层4.O SI 参考模型包括哪 7 层?5.同一台计算机之间相邻层如何通信?6.不同计算机上同等层之间如何通信?7.简述 OSI参考模型各层的功能。

8.简述数据发送方封装的过程。

9.O SI 参考模型中每一层数据单元分别是什么?10.在 TCP/IP协议中各层有哪些主要协议?11.试说明层次、协议、服务和接口的关系12.计算机网络为什么采用层次化的体系结构?13.试比较 TCP/IP 模型和 OSI 模型的异同点。

计算机网络为什么采用层次化的体系结构?【要点提示】采用层次化体系结构的目的是将计算机网络这个庞大的、复杂的问题划分成若干较小的、简单的问题。

通过“分而治之”,解决这些较小的、简单的问题,从而解决计算机网络这个大问题(可以举例加以说明)。

2.81.用生活中的实例说明面向连接的网络服务与无连接的网络服务解析:面向连接的网络服务与无连接的网络服务就相当于生活中的电话系统和普通邮政系统所提供服务。

计算机网络课后习题 第九章

计算机网络课后习题第九章一、名词解释用所给定义解释以下术语(请在每个术语后的下划线上标出正确的定义)术语:1.保护方式2.跟踪方式3.网络访问点4.防火墙5.分组过滤路由器6.应用网关7.性能管理8.故障管理定义:A.网络系统与每个外部用户的连接点。

B.检测与恢复故障设备等故障排除方面的网络管理功能。

C.在企业内部网与Internet之间检查数据分组或服务请求合法性的设备。

D.检测用户发出的应用服务请求合法性的设备。

E.当网络管理员发现网络存在非法入侵时,立即采取措施制止入侵者活动的方法。

F.持续检测、统计与分析网络运行性能,为网络管理提供决策依据的网络管理功能。

G.依据安全检查规则过滤网络之间传输的数据分组合法性的设备。

H.当网络管理员发现网络存在非法入侵时,不立即制止而是跟踪入侵者活动的方法。

二、单项选择1. 服务用来确认网络传输的源结点与目的节点的用户身份是否真实。

A.身份认证B.数据完整性C.防抵赖D.访问控制2.在可信计算机系统评估准则中,计算机系统安全等级要求最高的是级。

A.DB.C1C.B1D.A13.如果发现入侵者可能对网络资源造成严重破坏时,网络管理员应采取的反应措施。

A.跟踪方式B.保护方式C.修改密码D.修改权限4.对网络系统的安全负有最重要责任的用户是。

A.普通网络用户B.临时网络用户C.网络管理员D.网络操作员5.引导型病毒的基本特征是对的感染。

A.Word模板文件B.浏览器程序C.电子邮件正文D.硬盘引导程序6. 功能是用来保护网络资源安全的网络管理功能。

A.计费管理B.安全管理C.性能管理D.配置管理7.在制定网络安全策略时,通常采用的是的思想。

A.凡是没有明确表示允许的就要被禁止B.凡是没有明确表示禁止的就要被允许C.凡是没有明确表示允许的就要被允许D.凡是没有明确表示禁止的就要被禁止8.信息是指信息在从源结点到目的结点的传输过程中被截获,攻击者在信息中进行修改或插入欺骗性的信息,然后将修改后的错误信息发送给目的结点。

计算机第9章练习题

第九章网络信息安全选择题1.网络安全的属性不包括______。

A.保密性 B.完整性 C.可用性 D.通用性答案:D2.计算机安全通常包括硬件、______安全。

A.数据和运行 B.软件和数据C.软件、数据和操作 D.软件答案:B3.用某种方法伪装消息以隐藏它的内容的过程称为______。

A.数据格式化 B.数据加工C.数据加密 D.数据解密答案:C4.若信息在传输过程被未经授权的人篡改,将会影响到信息的________。

A.保密性 B.完整性 C.可用性 D.可控性答案:B5.加密技术不仅具有______,而且具有数字签名、身份验证、秘密分存、系统安全等功能。

A.信息加密功能 B.信息保存功能C.信息维护功能 D.信息封存功能答案:A6.基于密码技术的传输控制是防止数据______泄密的主要防护手段。

A.连接 B.访问C.传输 D.保护答案:C7.在数据被加密后,必须保证不能再从系统中_____它。

A.阅读 B.传输 C.可见 D.删除答案:A8.网络环境下身份认证协议通常采用______来保证消息的完整性、机密性。

A.知识因子 B.拥有因子C.生物因子 D.密码学机制答案:D9.活动目录服务通过________服务功能提升Windows的安全性。

A.域间信任关系 B.组策略安全管理C.身份鉴别与访问控制 D.以上皆是答案:D10.不属于Windows XP系统安全优势的是________。

A.安全模板 B.透明的软件限制策略C.支持NTFS和加密文件系统EFS D.远程桌面明文账户名传送答案:D11. 下面不能够预防计算机病毒感染的方式是_______。

A. 及时安装各种补丁程序B. 安装杀毒软件,并及时更新和升级C. 定期扫描计算机D. 经常下载并安装各种软件答案:D12.网络安全攻击事件中大部分是来自( )的侵犯。

A.城域网 B.内部网络C.广域网 D.外部网络答案:B13.保护计算机网络免受外部的攻击所采用的常用技术称为______。

计算机网络9章习题及参考答案(20080723)

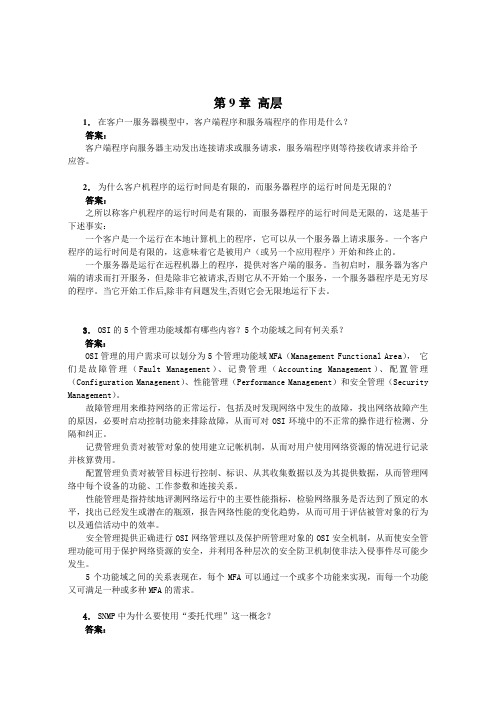

第9章高层1.在客户一服务器模型中,客户端程序和服务端程序的作用是什么?答案:客户端程序向服务器主动发出连接请求或服务请求,服务端程序则等待接收请求并给予应答。

2.为什么客户机程序的运行时间是有限的,而服务器程序的运行时间是无限的?答案:之所以称客户机程序的运行时间是有限的,而服务器程序的运行时间是无限的,这是基于下述事实:一个客户是一个运行在本地计算机上的程序,它可以从一个服务器上请求服务。

一个客户程序的运行时间是有限的,这意味着它是被用户(或另一个应用程序)开始和终止的。

一个服务器是运行在远程机器上的程序,提供对客户端的服务。

当初启时,服务器为客户端的请求而打开服务,但是除非它被请求,否则它从不开始一个服务,一个服务器程序是无穷尽的程序。

当它开始工作后,除非有问题发生,否则它会无限地运行下去。

3.OSI的5个管理功能域都有哪些内容?5个功能域之间有何关系?答案:OSI管理的用户需求可以划分为5个管理功能域MFA(Management Functional Area),它们是故障管理(Fault Management)、记费管理(Accounting Management)、配置管理(Configuration Management)、性能管理(Performance Management)和安全管理(Security Management)。

故障管理用来维持网络的正常运行,包括及时发现网络中发生的故障,找出网络故障产生的原因,必要时启动控制功能来排除故障,从而可对OSI环境中的不正常的操作进行检测、分隔和纠正。

记费管理负责对被管对象的使用建立记帐机制,从而对用户使用网络资源的情况进行记录并核算费用。

配置管理负责对被管目标进行控制、标识、从其收集数据以及为其提供数据,从而管理网络中每个设备的功能、工作参数和连接关系。

性能管理是指持续地评测网络运行中的主要性能指标,检验网络服务是否达到了预定的水平,找出已经发生或潜在的瓶颈,报告网络性能的变化趋势,从而可用于评估被管对象的行为以及通信活动中的效率。

04741计算机网络原理复习第九章习题

B.包交换 C.帧交换 D.信元交换

–

28.VPN的基本技术是( )

– – –

A.加解密技术 B.密钥管理技术 C.身份认证技术 D.隧道技术 D

29.ISO建议网络管理的基本功能应包括故障管理、配 置管理、性能管理、安全管理和( )

– – –

A.计费管理 C.设备管理 A

B.应用管理 D.运营管理

– – –

)。

A.频分多路复用 B.异步时分多路复用 C.同步时分多路复用 D.空分多路复用 B A.需进行流量和差错控制 B.只进行流量控制不进行差错控制 C.只进行差错控制不进行流量控制 D.不进行差错控制和流量控 制 D

19.在ATM网络中每个交换节点对数据传输( )。

– – –

20.ATM信头格式中的虚通道标识字段VPI和虚通路标识字段VCI 的功能是( )。

11.说明网络安全攻击的四种形式和攻击目标、 并画出网络安全攻击的四种形式示意图。

– –

–

– –

网络安全攻击四种形式: (1)中断 :以可用性作为攻击目标,有意中断他 人在网络上的通信。 (2)截获:以保密性作为攻击目标,从网络上窃 听他人的通信内容。 (3)修改:以完整性作为攻击目标,故意篡改网 络上传送的报文。 (4)伪造:以完整性作为攻击目标,伪造信息在 网络上传送。

3.ATM的信元头长度为(

–

)

D.53字节

–

A.5字节 B.8字节 【答案】 A

C.48字节

4.下列关于帧中继网络特点的叙述,正确的是( )

– – – – –

A.支持OSI下三层服务并提供部分网络层功能 B.采用光纤作为传输介质误码率低 C.用户接入费用高 D.采用永久虚电路为多条物理连接提供一个逻辑连接 【答案】 B

计算机网络(第二版)课后习题答案第九章

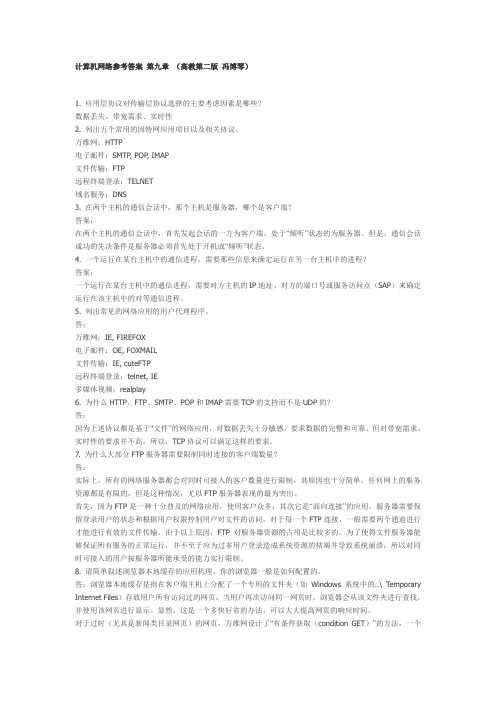

计算机网络参考答案第九章(高教第二版冯博琴)1. 应用层协议对传输层协议选择的主要考虑因素是哪些?数据丢失、带宽需求、实时性2. 列出五个常用的因特网应用项目以及相关协议。

万维网:HTTP电子邮件:SMTP, POP, IMAP文件传输:FTP远程终端登录:TELNET域名服务:DNS3. 在两个主机的通信会话中,那个主机是服务器,哪个是客户端?答案:在两个主机的通信会话中,首先发起会话的一方为客户端,处于“倾听”状态的为服务器。

但是,通信会话成功的先决条件是服务器必须首先处于开机或“倾听”状态。

4. 一个运行在某台主机中的通信进程,需要那些信息来确定运行在另一台主机中的进程?答案:一个运行在某台主机中的通信进程,需要对方主机的IP地址、对方的端口号或服务访问点(SAP)来确定运行在该主机中的对等通信进程。

5. 列出常见的网络应用的用户代理程序。

答:万维网:IE, FIREFOX电子邮件:OE, FOXMAIL文件传输:IE, cuteFTP远程终端登录:telnet, IE多媒体视频:realplay6. 为什么HTTP、FTP、SMTP、POP和IMAP需要TCP的支持而不是UDP的?答:因为上述协议都是基于“文件”的网络应用,对数据丢失十分敏感,要求数据的完整和可靠、但对带宽需求、实时性的要求并不高,所以,TCP协议可以满足这样的要求。

7. 为什么大部分FTP服务器需要限制同时连接的客户端数量?答:实际上,所有的网络服务器都会对同时可接入的客户数量进行限制,其原因也十分简单,任何网上的服务资源都是有限的,但是这种情况,尤以FTP服务器表现的最为突出。

首先,因为FTP是一种十分普及的网络应用,使用客户众多;其次它是“面向连接”的应用,服务器需要保留登录用户的状态和根据用户权限控制用户对文件的访问,对于每一个FTP连接,一般需要两个通道进行才能进行有效的文件传输。

由于以上原因,FTP对服务器资源的占用是比较多的。

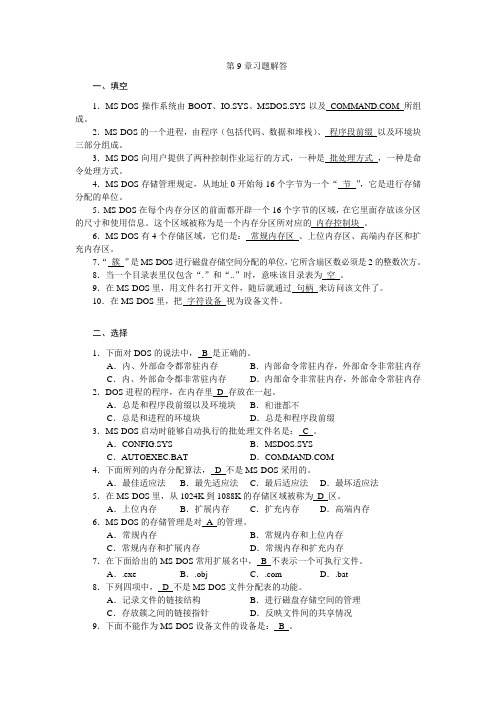

计算机操作系统课后答案第9章习题解答

第9章习题解答一、填空1.MS-DOS操作系统由BOOT、IO.SYS、MSDOS.SYS以及 所组成。

2.MS-DOS的一个进程,由程序(包括代码、数据和堆栈)、程序段前缀以及环境块三部分组成。

3.MS-DOS向用户提供了两种控制作业运行的方式,一种是批处理方式,一种是命令处理方式。

4.MS-DOS存储管理规定,从地址0开始每16个字节为一个“节”,它是进行存储分配的单位。

5.MS-DOS在每个内存分区的前面都开辟一个16个字节的区域,在它里面存放该分区的尺寸和使用信息。

这个区域被称为是一个内存分区所对应的内存控制块。

6.MS-DOS有4个存储区域,它们是:常规内存区、上位内存区、高端内存区和扩充内存区。

7.“簇”是MS-DOS进行磁盘存储空间分配的单位,它所含扇区数必须是2的整数次方。

8.当一个目录表里仅包含“.”和“..”时,意味该目录表为空。

9.在MS-DOS里,用文件名打开文件,随后就通过句柄来访问该文件了。

10.在MS-DOS里,把字符设备视为设备文件。

二、选择1.下面对DOS的说法中,B 是正确的。

A.内、外部命令都常驻内存B.内部命令常驻内存,外部命令非常驻内存C.内、外部命令都非常驻内存D.内部命令非常驻内存,外部命令常驻内存2.DOS进程的程序,在内存里 D 存放在一起。

A.总是和程序段前缀以及环境块B.和谁都不C.总是和进程的环境块D.总是和程序段前缀3.MS-DOS启动时能够自动执行的批处理文件名是: C 。

A.CONFIG.SYS B.MSDOS.SYSC.AUTOEXEC.BAT D.4.下面所列的内存分配算法, D 不是MS-DOS采用的。

A.最佳适应法B.最先适应法C.最后适应法D.最坏适应法5.在MS-DOS里,从1024K到1088K的存储区域被称为 D 区。

A.上位内存B.扩展内存C.扩充内存D.高端内存6.MS-DOS的存储管理是对A的管理。

A.常规内存B.常规内存和上位内存C.常规内存和扩展内存D.常规内存和扩充内存7.在下面给出的MS-DOS常用扩展名中,B 不表示一个可执行文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第九章无线网络9-01 .无线局域网都由哪几部分组成?无线局域网中的固定基础设施对网络的性能有何影响?接入点AP 是否就是无线局域网中的固定基础设施?答:无线局域网由无线网卡、无线接入点(AP) 、计算机和有关设备组成,采用单元结构,将整个系统分成许多单元,每个单元称为一个基本服务组。

所谓“固定基础设施”是指预先建立起来的、能够覆盖一定地理范围的一批固定基站。

直接影响无线局域网的性能。

接入点AP 是星形拓扑的中心点,它不是固定基础设施。

9-02 .Wi-Fi 与无线局域网WLAN 是否为同义词?请简单说明一下。

答:Wi-Fi 在许多文献中与无线局域网WLAN 是同义词。

802.11 是个相当复杂的标准。

但简单的来说,802.11 是无线以太网的标准,它是使用星形拓扑,其中心叫做接入点AP(Access Point) ,在MAC 层使用CSMA/CA 协议。

凡使用802.11 系列协议的局域网又称为Wi-Fi(Wireless-Fidelity, 意思是“无线保真度” )。

因此,在许多文献中,Wi-Fi 几乎成为了无线局域网WLAN 的同义词。

9-03 服务集标示符SSID 与基本服务集标示符BSSID 有什么区别?答:SSID (Service Set Identifier )AP 唯一的ID 码,用来区分不同的网络,最多可以有32 个字符,无线终端和AP 的SSID 必须相同方可通信。

无线网卡设置了不同的SSID 就可以进入不同网络,SSID 通常由AP 广播出来,通过XP 自带的扫描功能可以相看当前区域内的SSID 。

出于安全考虑可以不广播SSID ,此时用户就要手工设置SSID 才能进入相应的网络。

简单说,SSID 就是一个局域网的名称,只有设置为名称相同SSID 的值的电脑才能互相通信。

BSS 是一种特殊的Ad-hoc LAN 的应用,一个无线网络至少由一个连接到有线网络的AP 和若干无线工作站组成,这种配置称为一个基本服务装置BSS (Basic Service Set) 。

一群计算机设定相同的BSS 名称,即可自成一个group ,而此BSS 名称,即所谓BSSID 。

9-04 .在无线局域网中的关联( association )的作用是什么?答:802.11 标准并没有定义如何实现漫游,但定义了一些基本的工具。

例如,一个移动站若要加入到一个基本服务及BSS ,就必须先选择一个接入点AP,并与此接入点建立关联(association )。

建立关联就表示这个移动站加入了选定的AP 所属子网,并和这个接入点AP 之间粗昂见了一个虚拟线路。

只有关联的AP 才想这个移动站发送数据帧,而这个移动站也只有通过关联的AP 才能向其他站点发送数据帧。

这和手机开机之后必须和某个基站建立关联的概念是相似的。

9-05 .以下几种接入(固定接入、移动接入、便携接入和游牧接入)的主要特点是什么?答:9-06 .无线局域网的物理层主要有哪几种?答:无线局域网的物理层主要有802.11 家族谱、蓝牙新贵、家庭网络的HomeRF9-07 .无线局域网的MAC 协议有哪些特点?为什么在无线局域网中不能使用CSMA/CD 协议而必须使用CSMA/CA 协议?答:无线局域网的MAC 协议提供了一个名为分布式协调功能(DCF )的分布式接入控制机制接入方式主要特点固定接入在作为网络用户期间,用户设置的地理位置保持不变移动接入用户设备能够以车辆熟读(一般取为每小时120 公里)移动时进行网络通讯。

当发生切换(即用户移动到不同蜂窝小区)时,通信仍然是连续的。

便携接入在受限的网络覆盖面积中,用户设备能够在以步行速度移动时进行网络通信,提供有限的切换能力。

游牧接入用户设备的地理位置至少在进行网络通信时保持不变。

如果用户设备移动了位置(改变了蜂窝小区),那么再次进行通信时可能还要寻找最佳的基站。

以及工作于其上的一个可选的集中式控制,该集中式控制算法称为点协调功能(PCF )。

DCF 采用争用算法为所有通信量提供接入;PCF 提供无争用的服务,并利用了DCF 特性来保证它的用户可靠接入。

PCF 采用类似轮询的方法将发送权轮流交给各站,从而避免了冲突的产生,对于分组语音这样对于时间敏感的业务,就应提供PCF 服务。

由于无线信道信号强度随传播距离动态变化范围很大,不能根据信号强度来判断是否发生冲突,因此不适用有线局域网的的冲突检测协议CSMA/CD 。

802.11 采用了CSMA/CA 技术,CA 表示冲突避免。

这种协议实际上是在发送数据帧前需对信道进行预约。

这种CSMA/CA 协议通过RTS (请求发送)帧和CTS (允许发送)帧来实现。

源站在发送数据前,先向目的站发送一个称为RTS 的短帧,目的站收到RTS 后向源站响应一个CTS 短帧,发送站收到CTS 后就可向目的站发送数据帧。

9-08 .为什么无线局域网的站点在发送数据帧时,即使检测到信道空闲也仍然要等待一小段时间?为什么在发送数据帧的过程中不像以太网那样继续对信道进行检测?答:因为电磁波在总线上总是以有限的速率传播的。

无线局域网的站点在传送数据帧时,检测到信道空闲,其实并不空闲。

数据在线路上还会出现碰撞,一旦出现碰撞,在这个帧的发送时间内信道资源都被浪费了,所以要等待一小段时间。

因为无线局域网上发送数据帧后要对方必须放回确认帧,以太网就不需要对方发回确认帧。

9-09 .结合隐蔽站问题和暴露站问题说明RTS 帧和CTS 帧的作用。

RTS/CTS 是强制使用还是选择使用?请说明理由。

答:源站在发送数据帧之前发送RTS 帧,若信道空闲,则目的站响应CTS 帧,当源站收到CTS 帧后就可发送其数据帧,实际上就是在发送数据帧前先对信道预约一段时间。

RTS/CTS 是选择使用的,因为当数据帧本身长度很短时,使用RTS/CTS 反而会降低效率。

9-10 .为什么在无线局域网上发送数据帧后要对方必须发回确认帧,而以太网就不需要对方发回确认帧?答:无线局域网可能出现检测错误的情况:检测到信道空闲,其实并不空闲,而检测到信道忙,其实并不忙,因此需要接收方发回确认帧来确定信道是否空闲。

9-11 .无线局域网的MAC 协议中的SIFS ,PIFS 和DIFS 的作用是什么?答:SIFS ,即短帧间间隔。

SIFS 是最短的帧间间隔,用来分隔开属于一次对话的各帧;PIFS ,即点协调功能帧间间隔(比SIFS 长),是为了在开始使用PCF 方式时(在PCF 方式下使用,没有争用)优先获得接入到媒体中;DIFS ,即分布协调功能帧间间隔(最长的IFS ),在DCF 方式中用来发送数据帧和管理帧。

9-12 .试解释无线局域网中的名词:BSS,ESS,AP,BSA,DCF,PCF 和NAV.答:BSS :一种非凡的Ad-hoc LAN 的应用,称为Basic ServiceSet (BSS) ,一群计算机设定相同的BSS 名称,即可自成一个Group ,而此BSS 名称,即所谓BSSID 。

ESS :一种infrastructure 的应用,一个或多个以上的BSS ,即可被定义成一个ExtendedService Set ( ESS ),使用者可于ESS 上Roaming 及存取BSS 中的任何资料,其中AccessPoints 必须设定相同的ESSID 及channel 才能允许Roaming.AP 接入点:用于无线网络的无线HUB ,是无线网络的核心。

它是移动计算机用户进入有线以太网骨干的接入点,AP 可以简便地安装在天花板或墙壁上,它在开放空间最大覆盖范围可达300 米,无线传输速率可以高达11Mbps 。

BSA: 一个基本服务集BSS 所覆盖的地理范围。

DCF: 分布协调功能,DCF 不采用任何中心控制,而是在每一个节点使用CSMA 机制的分布式接入算法,让各个站通过争用信道来获取发送权。

PCF: 点协调功能,PCF 是选项,是用接入点AP 集中控制整个BSS 内的活动,因此自组网络就没有PCF 子层。

PCF 使用集中控制的接入算法,用类似于探询的方法把发送数据权轮流交给各个站,从而避免碰撞的产生。

NAV: 网络分配向量指出了信道处于忙状态的持续时间,信道处于忙状态就表示:或者是由于物理层的载波监听检测到信道忙,或者是由于MAC 层的虚拟载波监听机制指出了信道忙。

9-13 .冻结退避计时器剩余时间的做法是为了使协议对所有站点更加公平,请进一步解释。

答:站点每经历一个时隙的时间就检测一次信道。

这可能发生两种情况,若检测到信道空闲,退避计时器就继续倒计时,若检测到信道忙,就冻结退避计时器的剩余时间,重新等待信道变为空闲并经过时间DIFS 后,从剩余时间开始继续倒计时。

如果退避计时器的时间减小到零时,就开始发送整个数据帧。

9-14 .为什么某站点在发送第一帧之前,若检测到信道空闲就在等待时间DIFS 后立即发送出去,但在收到第一帧的确认后并打算发送下一帧时,就必须执行退避算法。

答:因为( 1 )在发送它的第一帧之前检测到信道处于忙状态;(2)每一次的重传;(3)每一次的成功发送后再要发送下一帧。

9-15 .无线局域网的MAC 帧为什么要使用四个地址字段?请用简单的例子说明地址 3 的作用。

答:地址 4 用于自组网络,前三个地址的内容取决于帧控制字段中的“到DS ”(到分配系统)和“从DS ”(从分配系统)这两个子字段的数值。

这两个子字段各占 1 位,合起来共有4种组合,用于定义802.11 帧中的几个地址字段的含义。

例如:站点A 向B 发送数据帧,但这个过程要分两步走。

首先要由站点A 把数据帧发送到接入点AP1 ,然后再由AP1 把数据帧发送到站点B。

当站点 A 把数据帧发送到AP1 时,帧控制字段中的“到DS=1 ”而“从DS=0 ”。

因此地址 1 是AP1 的MAC 地址(接收地址),地址2 是 A 的MAC 地址(源地址),地址 3 是 B 的MAC 地址(目的地址)。

当AP1 把数据帧发送到站点 B 时,帧控制字段中的“到DS=0 ”而“从DS=1 ”。

因此地址 1 是 B 的MAC地址(目的地址),地址 2 是AP1 的MAC 地址(发送地址),地址 3 是 A 的MAC 地址(源地址)。

9-16 .试比较IEEE 802.3 和IEEE802.11 局域网,找出它们之间的主要区别?答:IEEE 最初制定的一个无线局域网标准,主要用于解决办公室局域网和校园网中,用户与用户终端的无线接入,业务主要限于数据存取,速率最高只能达到2Mbps 。

目前,3Com 等公司都有基于该标准的无线网卡。

由于802.11 在速率和传输距离上都不能满足人们的需要,因此,IEEE 小组又相继推出了802.11b 和802.11a 两个新标准。