ISOIEC27004-2009信息安全测量中文版分解

ISO_IEC27001信息安全管理系统标准中文版

ISO标准——IEC 27001:2005信息安全管理体系——规范与使用指南Reference numberISO/IEC 27001:2005(E)0简介0.1总则本国际标准的目的是提供建立、实施、运作、监控、评审、维护和改进信息安全管理体系(ISMS)的模型。

采用ISMS应是一个组织的战略决定。

组织ISMS的设计和实施受业务需求和目标、安全需求、应用的过程及组织的规模、结构的影响。

上述因素和他们的支持系统预计会随事件而变化。

希望根据组织的需要去扩充ISMS的实施,如,简单的环境是用简单的ISMS解决方案。

本国际标准可以用于内部、外部评估其符合性。

0.2过程方法本国际标准鼓励采用过程的方法建立、实施、运作、监控、评审、维护和改进一个组织的ISMS的有效性。

一个组织必须识别和管理许多活动使其有效地运行。

通过利用资源和管理,将输入转换为输出的活动,可以被认为是一个过程。

通常,一个过程的输出直接形成了下一个过程的输入。

组织内过程体系的应用,连同这些过程的识别和相互作用及管理,可以称之这“过程的方法”。

在本国际标准中,信息安全管理的过程方法鼓励用户强调以下方面的重要性:a)了解组织信息安全需求和建立信息安全策略和目标的需求;b)在组织的整体业务风险框架下,通过实施及运作控制措施管理组织的信息安全风险;c)监控和评审ISMS的执行和有效性;d)基于客观测量的持续改进。

本国际标准采用了“计划-实施-检查-改进”(PDCA)模型去构架全部ISMS流程。

图1显示ISMS如何输入相关方的信息安全需求和期望,经过必要的处理,产生满足需求和期望的产品信息安全输出,图1阐明与条款4、5、6、7、8相关。

采用PDCA模型将影响OECD《信息系统和网络的安全治理》(2002)中陈述的原则,0 Introduction0.1 GeneralThis International Standard has been prepared to provide a model for establishing, implementing, operating, monitoring, reviewing, maintaining and improving an Information Security Management System (ISMS). The adoption of an ISMS should be a strategic decision for an organization. The design and implementation of an organization’s ISMS is influenced by their needs and objectives, security requirements, the processes employed and the size and structure of the organization. These and their supporting systems are expected to change over time. It is expected that an ISMS implementation will be scaled in accordance with the needs of the organization, e.g. a simple situation requires a simple ISMS solution.This International Standard can be used in order to assess conformance by interested internal and external parties.0.2 Process approachThis International Standard adopts a process approach for establishing, implementing, operating, monitoring, reviewing, maintaining and improving an organization's ISMS.An organization needs to identify and manage many activities in order to function effectively. Any activity using resources and managed in order to enable the transformation of inputs into outputs can be considered to be a process. Often the output from one process directly forms the input to the next process.The application of a system of processes within an organization, together with the identification and interactions of these processes, and their management, can be referred to as a “process approach”.The process approach for information security management presented in this International Standard encourages its users to emphasize the importance of: a) understanding an organization’s information security requirements and the need to establish policy and objectives for information security;b) implementing and operating controls to manage an organization's information security risks in the context of the organization’s overall business risks;c) monitoring and reviewing the performance and effectiveness of the ISMS; andd) continual improvement based on objective measurement.This International Standard adopts the "Plan-Do-Check-Act" (PDCA) model, which is applied to structure all ISMS processes. Figure 1 illustrates how an ISMS takes as input the information security requirements and expectations of the interested parties and through the necessary actions and processes produces information security outcomes that meets those requirements and expectations. Figure 1 also illustrates the links in the processes presented in Clauses 4, 5, 6, 7 and 8.The adoption of the PDCA model will also reflect the principles as set out in the本国际标准提供一个健壮的模型去实施指南中的控制风险评估、安全设计和实施、安全管理和再评估的原则。

EN12184中文版本

NEN-EN12184:2009欧洲标准2009年9月ICS 11.180 10 取代EN12184:2006 电动轮椅、小型摩托车及其充电器-要求和试验方法本欧洲标准由欧洲标准化委员会于2009年8月27日批准。

CEN成员必须遵守CEN/CENELEC内部规则,其规定在国家标准没有任何变动的情况下制定出此欧洲标准。

最新的列表和有关这些国家标准的参考书目可向CEN管理中心或者任何CEN 成员申请获得。

这项欧洲标准有三种官方版本(英语版,法语版,德语版)。

由CEN成员翻译的并通知到CEN 管理中心的其他任何语言版本具有与官方版本同样的地位。

CEN成员是奥地利,比利时、保加利亚、塞浦路斯、捷克共和国,丹麦,爱沙尼亚,芬兰,法国,德国,希腊,匈牙利,冰岛,爱尔兰,意大利,拉脱维亚、立陶宛,卢森堡、马尔他、荷兰、挪威、波兰、葡萄牙、罗马尼亚,斯洛伐克,斯洛文尼亚,西班牙,瑞典,瑞士和英国的国家标准的主体。

管理中心:马尼克斯大街17号,B-1000 布鲁塞尔CEN国家成员保留任何形式、任何方式的开发权。

参考号:EN 12184:2009:E目录页数前言---------------------------------------------------------------------------------------------------------5介绍---------------------------------------------------------------------------------------------------------61.范围----------------------------------------------------------------------------------------------------72.引用标准----------------------------------------------------------------------------------------------73.术语及定义-----------------------------------------------------------------------------------------94.试验装置--------------------------------------------------------------------------------------------95.种类级别--------------------------------------------------------------------------------------------106.总体要求-------------------------------------------------------------------------------------------107.设计要求-------------------------------------------------------------------------------------------117.1脚支架,下肢支架和臂支架-----------------------------------------------------------------117.2充气轮胎---------------------------------------------------------------------------------------------117.3安装前骨盆支架-----------------------------------------------------------------------------------117.4在机动车中用作座椅的轮椅-------------------------------------------------------------------117.5刹车系统---------------------------------------------------------------------------------------------127.6飞轮装置---------------------------------------------------------------------------------------------127.7组件质量---------------------------------------------------------------------------------------------127.8电池外壳和电池盒--------------------------------------------------------------------------------127.9由乘员或者助手实行的操作-------------------------------------------------------------------137.10乘员操作的控制器-------------------------------------------------------------------------------137.11辅助控制组件,推手和手柄-------------------------------------------------------------------147.12充电连接器------------------------------------------------------------------------------------------148.性能要求-----------------------------------------------------------------------------------------------148.1总则-------------------------------------------------------------------------------------------------------148.2脚支架,下肢支撑组件和臂支架---------------------------------------------------------------148.21要求-----------------------------------------------------------------------------------------------------148.22测试-----------------------------------------------------------------------------------------------------158.3静态,冲击和疲劳强度-----------------------------------------------------------------------------15 8.3.1要求-----------------------------------------------------------------------------------------------------15 8.3.2测试-----------------------------------------------------------------------------------------------------15 8.4刹车系统-------------------------------------------------------------------------------------------------16 8.4.1总体要求-----------------------------------------------------------------------------------------------16 8.4.2测试------------------------------------------------------------------------------------------------------17 8.5操作力------------------------------------------------------------------------------------------------------18 8.5.1要求--------------------------------------------------------------------------------------------------------18 8.5.2测试----------------------------------------------------------------------------------------------------------19 8.6辅助控制组件,推手和手柄---------------------------------------------------------------------------19 8.6.1要求----------------------------------------------------------------------------------------------------------19 8.6.2测试----------------------------------------------------------------------------------------------------------20 8.7充电连接器---------------------------------------------------------------------------------------------------20 8.7.1要求-----------------------------------------------------------------------------------------------------------208.8驱动特性性能------------------------------------------------------------------------------------------------20 8.8.1总体-----------------------------------------------------------------------------------------------------------20 8..8.2攀爬最高安全斜坡的能力-----------------------------------------------------------------------------20 8.8.3地面不平坦性----------------------------------------------------------------------------------------------21 8.8.4最大下坡速度----------------------------------------------------------------------------------------------21 8.8.5动态稳定性-------------------------------------------------------------------------------------------------22 8.8.6越障-----------------------------------------------------------------------------------------------------------22 8.8.7静态稳定性-------------------------------------------------------------------------------------------------23 8.8.8最大速度-----------------------------------------------------------------------------------------------------23 8.8.9距离范围-----------------------------------------------------------------------------------------------------23 8.9表面温度--------------------------------------------------------------------------------------------------------23 8.10耐燃性----------------------------------------------------------------------------------------------------------24 8.10.1软垫复合部件----------------------------------------------------------------------------------------------24 8.10.2发泡材料----------------------------------------------------------------------------------------------------24 8.10.3其他部件----------------------------------------------------------------------------------------------------24 8.11气候试验---------------------------------------------------------------------------------------------24 8.12倾斜系统座椅调整--------------------------------------------------------------------------------24 8.12.1要求------------------------------------------------------------------------------------------------248.12.2测试方法------------------------------------------------------------------------------------------249.电气要求------------------------------------------------------------------------------------------------25 9.1总体要求---------------------------------------------------------------------------------------------25 9.2控制器开关要求------------------------------------------------------------------------------------25 9.3电源指示灯要求------------------------------------------------------------------------------------25 9.4电路保护要求---------------------------------------------------------------------------------------25 9.5电池充电器要求------------------------------------------------------------------------------------25 9.6充电指示器------------------------------------------------------------------------------------------26 10制造商提供的信息要求----------------------------------------------------------------------------26 10.1总则--------------------------------------------------------------------------------------------------26 10.2售前信息--------------------------------------------------------------------------------------------26 10.3用户信息--------------------------------------------------------------------------------------------27 10.4服务信息--------------------------------------------------------------------------------------------2810.5标签--------------------------------------------------------------------------------------------------2811.测试报告-----------------------------------------------------------------------------------------------2812 表格-----------------------------------------------------------------------------------------------------30 13图表------------------------------------------------------------------------------------------------------32 附录A(信息性的)质量超过100KG的测试假人的建议------------------------------------------36 A.1总则-----------------------------------------------------------------------------------------------------36 A.2结构-----------------------------------------------------------------------------------------------------36 A.3加速器安装--------------------------------------------------------------------------------------------36 A.4设计目的-----------------------------------------------------------------------------------------------37 附录B(信息性的)电动轮椅尺寸和操作空间的建议-----------------------------------------------45 B.1具体尺寸-----------------------------------------------------------------------------------------------45 B.1.1准备使用时的尺寸--------------------------------------------------------------------------------45B.1.3离地间隙--------------------------------------------------------------------------------------------45 B.2操作空间--------------------------------------------------------------------------------------------------45 B.2.1转向直径-----------------------------------------------------------------------------------------------45 B2.2换向宽度------------------------------------------------------------------------------------------------45 B.3速度设置-------------------------------------------------------------------------------------------------45 附录C(信息性的)推荐设计特点----------------------------------------------------------------------47C.1引言-------------------------------------------------------------------------------------------------------47 C.2总体建议-------------------------------------------------------------------------------------------------47 C.2.1防倾斜装置--------------------------------------------------------------------------------------------47 C.2.2组件质量-----------------------------------------------------------------------------------------------47 C.2.3配件和工具--------------------------------------------------------------------------------------------47 C.2.4轮胎-----------------------------------------------------------------------------------------------------47 C.2.5轮胎充气方法-----------------------------------------------------------------------------------------47 C.2.6表面温度--------------------------------------------------------------------------------------------- -47 C.2.7乘员坐入或者离开轮椅------------------------------------------------------------------------ ----48 C.2.8耐尿失禁污染-----------------------------------------------------------------------------------------48 C.2.9最大安全斜坡指示-----------------------------------------------------------------------------------48 C.2.10镜子---------------------------------------------------------------------------------------------------48 C.2.11头部支撑----------------------------------------------------------------------------------------------48 C.2.12意外释放刹车制动器和飞轮装置---------------------------------------------------------------48 C.3性能特征建议-------------------------------------------------------------------------------------------49 C.3.1电气故障的指示--------------------------------------------------------------------------------------49 C.3.2电池和电池盒-----------------------------------------------------------------------------------------49 C.3.3照明-----------------------------------------------------------------------------------------------------49 C.3.4控制机能反馈-----------------------------------------------------------------------------------------49 C.3.5飞轮报警-----------------------------------------------------------------------------------------------49 C.3.6最大速度-----------------------------------------------------------------------------------------------49 附录D(信息性的)推荐的座椅设计---------------------------------------------------------------------50 附录E(信息性的)操作力-----------------------------------------------------------------------------------51 E.1建议--------------------------------------------------------------------------------------------------------51 E.1.1推手力--------------------------------------------------------------------------------------------------51 E.1.2轮圈力--------------------------------------------------------------------------------------------------51 E.2轮圈电助力轮椅的操作测试-------------------------------------------------------------------------51 附录F(信息性的)相对于原先版本EN12184的技术改变--------------------------------------52 F.1第一版本(1999)与第二版本(2006)的技术改变------------------------------------------52 F.2相对于第二版本(2006)的技术改变-------------------------------------------------------------53 附录ZA(信息性的)此欧洲标准与1993年6月14日颁布的关于医疗设备的理事会指令93/42/EEC中的基本要求的之间的关系。

ISO27001信息安全管理国标新版解读精要

ISO27001:2013 新版解读精要1.综述ISO/IEC 27001(信息安全管理体系国际标准)是全球范围内发展最为快速的管理体系标准之一,2005 年发布迄今在全国100 多个国家中已签发17,500 多张证书,证书数量保持每年两位数增长。

信息安全最佳实践标准ISO/IEC 27002 为该ISO27001 的使用提供了必要的支持。

这两个标准均通过国际标准化组织(该组织的成员包括47 个国家标准机构)达成共识的方式而制定。

信息安全管理体系国际标准新版BS ISO/IEC 27001:2013 与BS ISO/IEC 27002:2013 在2013 年10 月已正式发布。

相关的几个标准,包括27003,27004,27005 亦正在修订中。

ISO27001:2013 版(以下简称新版)大幅修改了结构,以适应未来管理体系标准中使用的新的架构,简化与其他管理体系的整合。

标准新版删除了旧版中重复、不适用的内容,结构上更清晰,内容上更精炼,逻辑上更严谨,并且在管理要求的定义上变得更具弹性,给予组织更灵活的实施空间。

值得信息安全从业人员去学习、实践。

2.标准新版与旧版的差异2.1整体变化注:图1 ISO 27001:2005 有11 个域、133 项控制措施,新版已调整为14 个域、114 项控制措施。

2.2正文的变化a)编写架构新版编写终于采用了标准化的ISO Annex SL通用架构(同ISO22301),采用此架构的好处在于可将各标准的要求,以统一的架构进行描述。

Annex SL架构考虑了管理体系间的兼容性,有利于不同管理体系间进行接轨、整合。

b)PDCA 与持续改进PDCA 是旧版标准中强调在体系建设及实施过程使用的过程方法,新版标准中已不见旧版 0.2 中大段对过程方法 PDCA 模型的描述,取而代之的是正文 10.2 中的一句“持续改进”。

但从标准编写的目录结构上看,新版调整为 Planning-Support-Operation-Performance evaluation-Improvement,架构上其实是更趋 PDCA 了。

ISO27001标准:2013中英文对照版

The mainห้องสมุดไป่ตู้task of the joint technical committee is to prepare International Standards. Draft International Standards adopted by the joint technical committee are circulated to national bodies for voting. Publication as an International Standard requires approval by at least 75 % of the national bodies casting a vote. 联合技术委员会的主要任务是起草国际标准,并将国际标准草案提交给国家机构投票表决。 国际标准的出版发行必须至少75%以上的成员投票通过。

Information technology- Security techniques -Information security management systems-Requirements

信息技术-安全技术-信息安全管理体系-要求

Foreword 前言

ISO (the International Organization for Standardization) and IEC (the International Electro technical Commission) form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the development of International Standards through technical committees established by the respective organization to deal with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1. ISO(国际标准化组织)和IEC(国际电工委员会)是为国际标准化制定专门体制的国际组 织。国家机构是ISO或IEC的成员,他们通过各自的组织建立技术委员会参与国际标准的制 定,来处理特定领域的技术活动。ISO和IEC技术委员会在共同感兴趣的领域合作。其他国 际组织、政府和非政府等机构,通过联络ISO和IEC参与这项工作。ISO和IEC已经在信息技 术领域建立了一个联合技术委员会ISO/IECJTC1。

ISO27003信息安全管理体系实施指南(中文)

4.2.1 图形符号....................................................... 7 4.2.2 部署与图表..................................................... 9 4.3 ISMS 实施总图 ........................................................ 9 4.4 总说明.............................................................. 10 4.4.1 实施考虑事项.................................................. 10 4.4.2 中小企业(SME)的考虑事项....................................... 11 5 获得管理者对实施 ISMS 的正式批准........................................... 12 5.1 管理者对实施 ISMS 正式批准的概要 ..................................... 12 5.2 定义 ISMS 的目标、信息安全需要和业务要求 ............................. 14 5.3 定义最初的 ISMS 范围................................................. 16 5.3.1 ISMS 范围的概要 ............................................... 16 5.3.2 角色和责任的定义.............................................. 16 5.4 创建业务框架与项目启动计划.......................................... 18 5.5 获得管理者对实施 ISMS 的正式批准和承诺 ............................... 19 6 定义 ISMS 范围和 ISMS 方针.................................................. 22 6.1 定义 ISMS 范围和 ISMS 方针的概要 ...................................... 22 6.2 定义组织的边界...................................................... 24 6.3 定义信息通信技术边界................................................ 25 6.4 定义物理边界........................................................ 25 6.5 完成 ISMS 范围边界................................................... 26 6.6 开发 ISMS 方针....................................................... 27 7 进行业务分析 .............................................................. 29 7.1 业务分析的概要...................................... 错误!未定义书签。 7.2 定义支持 ISMS 的信息安全要求......................... 错误!未定义书签。 7.3 创建信息资产清单.................................... 错误!未定义书签。 7.4 产生信息安全评估.................................... 错误!未定义书签。 8 进行风险评估.............................................. 错误!未定义书签。 8.1 风险评估概要........................................ 错误!未定义书签。 8.2 风险评估描述........................................ 错误!未定义书签。 8.3 进行风险评估........................................ 错误!未定义书签。 8.4 计划风险处理和选择控制措施.......................... 错误!未定义书签。 8.4.1 风险处理和控制措施选择概要 .................... 错误!未定义书签。 8.4.2 识别风险处理选择方案.......................... 错误!未定义书签。

ISO27000系列标准介绍

ISO27000系列标准介绍ISO 27000系列标准介绍ISO已为信息安全管理体系标准预留了ISO/IEC 27000系列编号,类似于质量管理体系的ISO 9000系列和环境管理体系的ISO 14000系列标准。

规划的ISO 27000系列包含下列标准:ISO 27000——《信息安全管理体系原理和术语》《Information security management system fundamentals and vocabulary》该标准主要用于阐述ISMS的基本原理和术语,预计2008年发布。

ISO 27001——《信息安全管理体系要求》《Information security management system requirements》该标准源于BS7799-2,主要提出ISMS的基本要求,已于2005年10月正式发布。

ISO 27002——《信息安全管理实践规则》《Code of practice for information security management》该标准将取代 ISO /IEC 17799:2005,计划2007年发布。

ISO 27003——《信息安全管理体系实施指南》《Information security management systems implementation guidance》该标准将为ISMS的建立、实施、维持、改进提供指导,目前还在开发中,预计2007年发布。

ISO 27004——《信息安全管理测量与指标》《Information security management measurements and metrics》该标准阐述信息安全管理的测量和指标,用于测量信息安全管理的实施效果,预计2007年底或2008年发布。

ISO 27005——《信息安全风险管理》《Information security risk management》该标准以BS7799-3和ISO13335为基础,预计2007年发布。

ISOIEC27004-2009信息安全测量中文版

信息技术—安全技术—信息安全管理—测量27004 N6614 (FCD)标准草案目录0 介绍 (4)0.1 概述 (4)0.2 管理层概述 (4)1 范围 (5)2 规范性引用 (5)3 术语和定义 (5)4 本标准的结构 (9)5 信息安全测量概述 (9)5.1 信息安全目标 (9)5.2 信息安全测量项目 (10)5.3 信息安全测量模型 (12)5.3.1 基本测度和测量方法 (13)5.3.2 导出测度和测量函数 (13)5.3.3 指标和分析模型 (14)5.3.4 测量结果和决策准则 (15)6. 管理职责 (15)6.1 概述 (15)6.2 资源管理 (16)6.3 测量培训,意识和能力 (16)7. 测度和测量开发 (16)7.1 概述 (16)7.2 测量范围识别 (16)7.3 信息需要识别 (17)7.4 对象识别 (18)7.5 测量开发和选择 (18)7.5.1 测量方法 (18)7.5.2 测量函数 (19)7.5.3 利益相关方 (19)7.5.4 属性选择和评审 (19)7.5.5 分析模型 (20)7.5.6 指标和报告格式 (20)7.5.7 决策准则 (20)7.6 测度证实 (21)7.7 数据收集、分析和报告 (21)7.8 记录 (22)8. 测量运行 (22)8.1 概述 (22)8.2 规程整合 (22)8.3 数据收集和处理 (23)9. 测量分析和报告 (23)9.1 概述 (23)9.2 分析数据和产生测量结果 (23)9.3 沟通结果 (24)10. 测量项目评价和改进 (25)10.1 概述 (25)10.2 识别测量项目的评价准则 (25)10.3 监控、评审与评价测量项目 (26)10.4 实施改进 (26)附录A (资料性附录)信息安全测量模板 (27)附录B (资料性附录)测度范例 (29)参考文献 (31)0 介绍0.1 概述本国际标准就测度和测量的开发和使用提供了指南和建议,以评估信息安全管理体系(ISMS)的有效性,包括ISO/IEC 27001中用来实施和管理信息安全的ISMS策略、控制目标和安全控制措施。

ISOIEC27000系列标准介绍

ISO/IEC27000系列标准介绍一、背景病毒破坏、黑客攻击、信息系统瘫痪、网络欺诈、重要信息资料丢失以及利用计算机网络实施的各种犯罪行为,人们已不再陌生,并且这样的事件好像经常在我们身边程度不同的发生过。

因此,保护信息资产,解决信息安全问题,已经成了企业必须高度重视并着力解决的问题。

人们在解决信息安全问题以满足信息安全要求的过程中,经历了由“重技术轻管理”到“技术和管理并重”的两个不同阶段。

当信息安全问题开始出现的初期,人们解决信息安全问题的主要途径就是安装和使用信息安全产品,如加密机、防火墙、入侵检测设备等。

信息安全技术和产品的应用,一定程度上解决了部分信息安全问题。

但是人们发现仅仅靠这些产品和技术还不够,即使采购和使用了足够先进、足够多的信息安全产品,仍然无法避免一些信息安全事件的发生。

与组织中个人有关的信息安全问题、信息安全成本和效益的平衡、信息安全目标、业务连续性、信息安全相关法规符合性等,这些问题与信息安全的要求都密切相关,而仅仅通过产品和技术是无法解决的。

例如,与企业员工相关的信息安全问题、信息安全和效益的平衡问题、信息安全目标、业务连续性、信息安全法规遵从等问题,只靠产品和技术是解决不了的。

有效解决信息安全问题,还要靠“三分技术、七分管理”。

ISO国际标准化组织近10年来针对信息安全和信息安全管理体系(ISMS)先后发布了一系列的国际标准,下面列出其中的一部分:⒈ISO/IEC 27001(Information security management system-fundamentals and vocabulary 信息安全管理体系-基础和术语:提供了ISMS标准族中所涉及的通用术语及基本原则,是ISMS标准族中最基础的标准之一。

ISMS标准族中的其他每个标准都有“术语和定义”部分,但不同标准的术语间往往缺乏协调性,而ISO/IEC 27000则主要用于实现这种协调。

⒉ISO/IEC27001:2005:Information technology-securitytechniques-Information security management systems-Requirements (信息安全管理体系—要求)于2005年10月15日正式发布,是ISMS的要求标准,容共分8章和3个附录,其中重要附录A中的容直接引用并与其前身ISO/IEC17799:2005第5到15章一致。

ISO27001信息安全管理体系介绍(PPT 52张)

2

3

4

5

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

页数 9

信息安全管理体系(ISMS)介绍

►

Information Security Management System(ISMS)信息安全管理体系

►

► ► ►

基于国际标准ISO/IEC27001:信息安全管理体系要求

是综合信息安全管理和技术手段,保障组织信息安全的一种方法 ISMS是管理体系(MS)家族的一个成员

2005年10月 2007年4月

起草中,未发布

ISO/IEC 27002

ISO/IEC 27003

ISO/IEC 27004

起草中,未发布

ISO/IEC 27005

2008年6月

ISO/IEC 27006

Certification and Registration process审核认证机构要求

2007年2月

ISO27001信息安全管理体系介绍

页数 3

招商银行信息系统内部审计培训

目录

1

信息安全概述 ISMS介绍 ISO27001 信息安全管理体系要求 信息安全风险评估 ISO27002 信息安全管理实用规则

2

3

4

5

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

页数 4

信息资产

信息资产类型:

ISO27001信息安全管理体系介绍

页数 2

几个问题

► ► ► ► ► ► ► ► ►

信息是否是企业的重要资产? 信息的泄漏是否会给企业带来重大影响? 信息的真实性对企业是否带来重大影响? 信息的可用性对企业是否带来重大影响? 我们是否清楚知道什么信息对企业是重要的? 信息的价值是否在企业内部有一个统一的标准? 我们是否知道企业关系信息的所有人 我们是否知道企业关系信息的信息流向、状态、存储 方式,是否收到足够保护? 信息安全事件给企业造成的最大/最坏影响?

ISOIEC27004-2009信息安全测量中文版

ISOIEC27004-2009信息安全测量中文版信息技术—安全技术—信息安全管理—测量27004 N6614 (FCD) 标准草案目录0 介绍 (4)0.1 概述 (4)0.2 管理层概述 (4)1 范围 (5)2 规范性引用 (5)3 术语和定义 (5)4 本标准的结构 (9)5 信息安全测量概述 (9)5.1 信息安全目标 (9)5.2 信息安全测量项目 (10)5.3 信息安全测量模型 (12)5.3.1 基本测度和测量方法 (13)5.3.2 导出测度和测量函数 (13)5.3.3 指标和分析模型 (14)5.3.4 测量结果和决策准则 (15)6. 管理职责 (15)6.1 概述 (15)6.2 资源管理 (16)6.3 测量培训,意识和能力 (16)7. 测度和测量开发 (16)7.1 概述 (16)7.2 测量范围识别 (16)7.3 信息需要识别 (17)7.4 对象识别 (18)7.5 测量开发和选择 (18)7.5.1 测量方法 (18)7.5.2 测量函数 (19)7.5.3 利益相关方 (19)7.5.4 属性选择和评审 (19)7.5.5 分析模型 (20)7.5.6 指标和报告格式 (20)7.5.7 决策准则 (20)7.6 测度证实 (21)7.7 数据收集、分析和报告 (21)7.8 记录 (22)8. 测量运行 (22)8.1 概述 (22)8.2 规程整合 (22)8.3 数据收集和处理 (23)9. 测量分析和报告 (23)9.1 概述 (23)9.2 分析数据和产生测量结果 (23)9.3 沟通结果 (24)10. 测量项目评价和改进 (25)10.1 概述 (25)10.2 识别测量项目的评价准则 (25)10.3 监控、评审与评价测量项目 (26)10.4 实施改进 (26)附录A(资料性附录)信息安全测量模板 (27)附录B(资料性附录)测度范例 (29)参考文献 (31)0 介绍0.1 概述本国际标准就测度和测量的开发和使用提供了指南和建议,以评估信息安全管理体系(ISMS)的有效性,包括ISO/IEC 27001中用来实施和管理信息安全的ISMS策略、控制目标和安全控制措施。

ISOIEC27000系列标准介绍

ISOIEC27000系列标准介绍ISO/IEC 27000系列标准介绍引言ISO/IEC 27000系列标准是国际标准化组织(ISO)和国际电工委员会(IEC)联合制定的关于信息安全管理系统(ISMS)的一系列标准。

本文将介绍ISO/IEC 27000系列标准的背景、目的以及主要内容,旨在帮助读者更好地了解和应用这一系列标准。

1. ISO/IEC 27000系列标准的背景ISO/IEC 27000系列标准最早于2005年发布,起初由ISO/IEC JTC1/SC 27(信息技术安全技术委员会)负责制定和管理。

这一系列标准的主要目的是为组织提供信息安全管理的最佳实践,并为利益相关方提供可信和可靠的信息和数据保护。

2. ISO/IEC 27000系列标准的目的ISO/IEC 27000系列标准旨在提供一个完整的信息安全管理框架,使组织能够根据自身信息安全需求,建立、实施、运行、监控、评审、维护和改进其信息安全管理系统。

通过执行ISO/IEC 27000系列标准,组织可以确保其信息资产受到适当的保护,有效降低信息安全风险,并提高信息安全的管理效能。

3. ISO/IEC 27000系列标准的主要内容ISO/IEC 27000系列标准包括多个具体的标准和指南,每个标准都涵盖了信息安全管理的不同方面。

以下是该系列标准的一些重要成员:- ISO/IEC 27001:信息安全管理体系要求ISO/IEC 27001是该系列标准的核心标准,规定了信息安全管理体系的要求。

该标准主要包括信息安全政策、组织的范围、风险评估和管理、安全措施和控制、内部审计、持续改进等内容。

- ISO/IEC 27002:信息安全管理实施指南ISO/IEC 27002为信息安全管理提供了实施指南和控制措施。

该标准详细介绍了各种信息安全管理的最佳实践,并提供了对安全控制的详细说明,以帮助组织根据自身需求选择适合的控制措施。

- ISO/IEC 27005:信息安全风险管理ISO/IEC 27005为组织提供了关于信息安全风险管理的指南,帮助组织确定和评估信息安全风险,并提供相应的风险处理和控制建议。

ISO27001信息安全管理体系介绍

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

页数 10

ISO 27000系列标准

标准序号

标准名称

ISO/IEC 27000 基础与术语

ISO/IEC 27001 ISMS Requirement ISMS要求

ISO/IEC 27006 Certification and Registration process审核认证机构要求

发布时间

起草中,未发布 2005年10月 2007年4月 起草中,未发布 起草中,未发布 2008年6月 2007年2月

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

► GB/T 22080-2008 信息技术 安全技术 信息安全管理体系 要求 ► GB/T 22081-2008 信息技术 安全技术 信息安全管理实用规则

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

页数 9

信息安全管理体系(ISMS)介绍

► Information Security Management System(ISMS)信息安全管理体系 ► 基于国际标准ISO/IEC27001:信息安全管理体系要求 ► 是综合信息安全管理和技术手段,保障组织信息安全的一种方法 ► ISMS是管理体系(MS)家族的一个成员 ► ISO/IEC JTC1/SC27/WG1(国际标准化组织/国际电工委员会 联合技

招商银行信息系统内部审计培训

ISO27001信息安全管理体系介绍

页数 2

几个问题

► 信息是否是企业的重要资产? ► 信息的泄漏是否会给企业带来重大影响? ► 信息的真实性对企业是否带来重大影响? ► 信息的可用性对企业是否带来重大影响? ► 我们是否清楚知道什么信息对企业是重要的? ► 信息的价值是否在企业内部有一个统一的标准? ► 我们是否知道企业关系信息的所有人 ► 我们是否知道企业关系信息的信息流向、状态、存储

27000信息安全管理体系

27000信息安全管理体系信息安全管理体系(ISMS)是指一个组织为了保护其信息资产而采取的有组织的方法。

ISO/IEC 27000系列是国际信息安全标准化组织(ISO)和国际电工委员会(IEC)联合组织制定的关于信息安全管理标准的系列标准。

本文将介绍ISO/IEC 27000系列标准中的信息安全管理体系。

一、ISO/IEC 27001ISO/IEC 27001是ISO/IEC 27000系列标准中最重要的标准,它规定了信息安全管理体系的要求。

它通过制定一系列政策和程序,帮助组织管理信息安全风险。

ISO/IEC 27001的应用范围包括所有的组织类型,无论其规模如何,都可以通过执行这个标准来建立,实施,维护和持续改进信息安全管理体系。

ISO/IEC 27001标准的实施包括以下几个关键步骤:1. 制定信息安全政策:组织需要明确其信息安全政策,并确保该政策符合法律法规及相关利益相关者的要求。

2. 进行风险评估:组织需要对其信息资产进行风险评估,确定哪些信息资产存在潜在的威胁和漏洞,并根据评估结果采取相应的控制措施。

3. 设计和实施安全控制措施:基于风险评估的结果,组织需要确定和实施适当的安全控制措施,以减轻或消除风险。

4. 进行内部审核和管理评审:组织应定期进行内部审核和管理评审,以确保信息安全管理体系的有效性和持续改进。

5. 进行监督和持续改进:组织应对信息安全管理体系进行监督和持续改进,以确保其与业务需求的一致性和有效性。

二、ISO/IEC 27002ISO/IEC 27002是一份指南性文件,提供了ISO/IEC 27001标准中信息安全管理要求的解释和实施指导。

它列举了一系列信息安全控制措施,包括组织安全政策、人员安全、资产管理、访问控制、密码管理、物理和环境安全、通信和运营管理、安全事件管理等。

ISO/IEC 27002标准的应用可以帮助组织制定并实施适合其特定需求的信息安全管理措施。

通过参照这个标准,组织可以更好地管理信息安全风险,保护其信息资产,并满足法律、法规和合同中的信息安全要求。

信息安全国际标准

信息安全国际标准

信息安全国际标准是指由国际标准化组织 (ISO) 提出和制定的用于指导和规范信息安全管理的国际标准。

这些国际标准包括以下几个方面:

1. ISO/IEC 27001:信息安全管理体系标准,为组织提供了建立、实施、维护和持续改进信息安全管理体系的要求和指南。

2. ISO/IEC 27002:信息技术安全控制标准,提供了一系列信息安全控制措施的最佳实践,供组织根据其风险和安全需求选择和实施。

3. ISO/IEC 27005:信息安全风险管理标准,提供了一种方法来评估和处理信息安全风险,以帮助组织在制定决策和投资时有效管理风险。

4. ISO/IEC 27017:云计算安全控制标准,提供了在云计算环境中保护信息资产和确保云服务提供商安全性的控制要求和指南。

5. ISO/IEC 27018:云计算个人信息保护标准,为云服务提供商提供了保护个人身份信息的指南,包括隐私保护、数据安全性和合规性要求。

这些国际标准通过为组织提供明确的要求和指南,帮助组织建立和实施有效的信息安全管理体系,保护信息资产免受威胁和风险,并加强组织对信息安全的管理和控制。

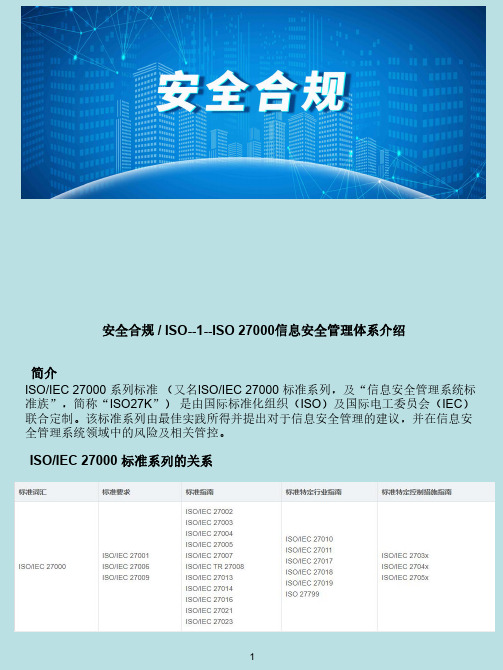

安全合规ISO--1--ISO 27000信息安全管理体系介绍

安全合规 / ISO--1--ISO 27000信息安全管理体系介绍简介ISO/IEC 27000 系列标准(又名ISO/IEC 27000 标准系列,及“信息安全管理系统标准族”,简称“ISO27K”)是由国际标准化组织(ISO)及国际电工委员会(IEC)联合定制。

该标准系列由最佳实践所得并提出对于信息安全管理的建议,并在信息安全管理系统领域中的风险及相关管控。

ISO/IEC 27000 标准系列的关系ISO/IEC 270002016信息安全管理系统 - 综述及词汇ISO/IEC 270012013信息安全管理系统 - 要求ISO/IEC 270022013信息安全管理实践准则ISO/IEC 270032017信息安全管理系统实施指导ISO/IEC 270042016信息安全管理系统 - 监测、测量、分析、评估ISO/IEC 270052011信息安全风险管理ISO/IEC 270062015信息安全管理体系审核认证机构的要求ISO/IEC 270072017信息安全管理系统审核指南ISO/IEC TR 270082011信息安全管理体系控制措施审核指南ISO/IEC 270092016ISO27001在特定行业中的使用 - 要求ISO/IEC 270102015行业间和组织间通信的信息安全管理ISO/IEC 270112016基于ISO/IEC 27002的电信部门的信息安全控制措施实用规则ISO/IEC 270132015ISO/IEC 20000-1 和 ISO/IEC 27001 整合实施的指南ISO/IEC 270142013信息安全治理ISO/IEC 270152013对于金融服务的信息安全管理指南ISO/IEC TR 270162014信息安全管理 - 组织经济学ISO/IEC 270172015基于ISO/IEC 27002的云计算服务的信息安全控制措施实用规则ISO/IEC 270182014公有云服务的数据保护控制实用规则ISO/IEC 270192017能源行业的信息安全控制措施ISO/IEC 270212017信息安全管理体系专业人员能力要求ISO/IEC TR 270232015ISO/IEC 27001 修订版和ISO/IEC 27002修订版的对照ISO/IEC 270312011对于配备信息及通讯技术的业务连续性的指南ISO/IEC 270322012网际安全指南ISO/IEC 27033-12015网络安全 -1- 综述及概念ISO/IEC 27033-22012网络安全 -2- 网络安全设计和实施指南ISO/IEC 27033-32010网络安全 -3- 参考网络场景 — 威胁、设计技术和控制问题ISO/IEC 27033-42014网络安全 -4- 使用安全网关的网络之间的安全通讯ISO/IEC 27033-52013网络安全 -5- 使用VPN的网络间的安全通信ISO/IEC 27033-62016网络安全 -6- 无线IP网络访问安全ISO/IEC 27034-12011应用安全 -1- 概述和概念ISO/IEC 27034-22015应用安全 -2- 组织规范性框架ISO/IEC 27034-32018应用安全 -3- 应用安全管理过程ISO/IEC 27034-42018应用安全 -4- 有效性验证ISO/IEC 27034-52017应用安全 -5- 协议和应用安全控制措施数据结构ISO/IEC 27034-62016应用安全 -6- 个案研究ISO/IEC 27035-12016信息安全事件管理 -1- 事件管理原则。

ISO IEC 27000系列标准介绍

ISO27000系列标准介绍ISO已为信息安全管理体系标准预留了ISO/IEC 27000系列编号,类似于质量管理体系的ISO 9000系列和环境管理体系的ISO 14000系列标准。

规划的ISO 27000系列包含下列标准:ISO27000,ISO27001,ISO27002,ISO27003,ISO27004,ISO27005,ISO27006,ISO27007上述标准中,ISO 27001是ISO 27000系列的主标准,类似于ISO 9000系列中的ISO9001,各类组织可以按照ISO 27001的要求建立自己的信息安全管理体系(ISMS),并通过认证。

目前的有效版本是ISO/IEC 27001:2005。

注:上述标准以ISO发布的为准。

•ISO/IEC 27000Information technology -- Security techniques -- Information security management systems -- Overview and vocabulary信息技术—安全技术—信息安全管理体系—概况与术语该标准目前已完成委员会草案,计划2007年11月完成最终标准草案,2008年5月发布。

标准介绍:该标准对应用于信息安全管理体系的ISO/IEC 27000系列标准的概况、状态和关系提供说明,并规定了与ISO/IEC 27000 ISMS系列标准相关的术语。

ISO/IEC 27000标准有三个章节,第一章是标准的范围说明,第二章对ISO27000系列的各个标准进行了介绍,说明了各个标准之间的关系,包括:ISO27000,ISO27001,ISO27002,ISO27003,ISO27004,ISO27005,ISO27006。

第三章给出了与 ISO27000系列标准相关的术语和定义,共63个。

•ISO/IEC 27001Information technology -- Security techniques -- Information security management systems –Requirements信息技术—安全技术—信息安全管理体系—要求该标准源于BS7799-2,主要提出ISMS的基本要求,已于2005年10月正式发布。

ISO_IEC 27004-信息安全管理测量

Reference number ISO/IEC 27004:2009(E)© ISO/IEC 2009INTERNATIONAL STANDARD ISO/IEC 27004First edition 2009-12-15Information technology — Security techniques — Information security management — MeasurementTechnologies de l'information — Techniques de sécurité — Management de la sécurité de l'information — MesurageCopyright International Organization for Standardization--`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)PDF disclaimerThis PDF file may contain embedded typefaces. In accordance with Adobe's licensing policy, this file may be printed or viewed but shall not be edited unless the typefaces which are embedded are licensed to and installed on the computer performing the editing. In downloading this file, parties accept therein the responsibility of not infringing Adobe's licensing policy. The ISO Central Secretariat accepts no liability in this area.Adobe is a trademark of Adobe Systems Incorporated.Details of the software products used to create this PDF file can be found in the General Info relative to the file; the PDF-creation parameters were optimized for printing. Every care has been taken to ensure that the file is suitable for use by ISO member bodies. In the unlikely event that a problem relating to it is found, please inform the Central Secretariat at the address given below.COPYRIGHT PROTECTED DOCUMENT© ISO/IEC 2009All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means, electronic or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or ISO's member body in the country of the requester. ISO copyright officeCase postale 56 • CH-1211 Geneva 20 Tel. + 41 22 749 01 11 Fax + 41 22 749 09 47 E-mail copyright@ Web Published in Switzerlandii © ISO/IEC 2009 – All rights reservedCopyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)© ISO/IEC 2009 – All rights reservediii Contents PageForeword.............................................................................................................................................................v 0 Introduction...........................................................................................................................................vi 0.1 General..................................................................................................................................................vi 0.2 Management overview.........................................................................................................................vi 1 Scope......................................................................................................................................................1 2 Normative references............................................................................................................................1 3 Terms and definitions...........................................................................................................................1 4 Structure of this International Standard.............................................................................................3 5 Information security measurement overview.....................................................................................4 5.1 Objectives of information security measurement..............................................................................4 5.2 Information Security Measurement Programme................................................................................5 5.3 Success factors.....................................................................................................................................6 5.4 Information security measurement model..........................................................................................6 5.4.1 Overview.................................................................................................................................................6 5.4.2 Base measure and measurement method..........................................................................................7 5.4.3 Derived measure and measurement function....................................................................................9 5.4.4 Indicators and analytical model.........................................................................................................10 5.4.5 Measurement results and decision criteria......................................................................................11 6 Management responsibilities.............................................................................................................12 6.1 Overview...............................................................................................................................................12 6.2 Resource management.......................................................................................................................13 6.3 Measurement training, awareness, and competence......................................................................13 7 Measures and measurement development.......................................................................................13 7.1 Overview...............................................................................................................................................13 7.2 Definition of measurement scope......................................................................................................13 7.3 Identification of information need .....................................................................................................14 7.4 Object and attribute selection............................................................................................................14 7.5 Measurement construct development...............................................................................................15 7.5.1 Overview...............................................................................................................................................15 7.5.2 Measure selection ...............................................................................................................................15 7.5.3 Measurement method.........................................................................................................................15 7.5.4 Measurement function........................................................................................................................16 7.5.5 Analytical model..................................................................................................................................16 7.5.6 Indicators .............................................................................................................................................16 7.5.7 Decision criteria...................................................................................................................................16 7.5.8 Stakeholders........................................................................................................................................17 7.6 Measurement construct......................................................................................................................17 7.7 Data collection, analysis and reporting ............................................................................................17 7.8 Measurement implementation and documentation.........................................................................18 8 Measurement operation......................................................................................................................18 8.1 Overview...............................................................................................................................................18 8.2 Procedure integration.........................................................................................................................18 8.3 Data collection, storage and verification..........................................................................................19 9 Data analysis and measurement results reporting..........................................................................19 9.1 Overview...............................................................................................................................................19 9.2 Analyse data and develop measurement results.............................................................................19 9.3Communicate measurement results (20)Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)iv © ISO/IEC 2009 – All rights reserved10 Information Security Measurement Programme Evaluation and Improvement............................20 10.1 Overview...............................................................................................................................................20 10.2 Evaluation criteria identification for the Information Security Measurement Programme..........21 10.3 Monitor, review, and evaluate the Information Security Measurement Programme ....................21 10.4 Implement improvements. (21)Annex A (informative) Template for an information security measurement construct............................22 Annex B (informative) Measurement construct examples..........................................................................24 Bibliography (55)Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)© ISO/IEC 2009 – All rights reservedv ForewordISO (the International Organization for Standardization) and IEC (the International Electrotechnical Commission) form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the development of International Standards through technical committees established by the respective organization to deal with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.International Standards are drafted in accordance with the rules given in the ISO/IEC Directives, Part 2. The main task of the joint technical committee is to prepare International Standards. Draft International Standards adopted by the joint technical committee are circulated to national bodies for voting. Publication as an International Standard requires approval by at least 75 % of the national bodies casting a vote.Attention is drawn to the possibility that some of the elements of this document may be the subject of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent rights.ISO/IEC 27004 was prepared by Joint Technical Committee ISO/IEC JTC 1, Information technology , Subcommittee SC 27, IT Security techniques .Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)vi © ISO/IEC 2009 – All rights reserved0 Introduction0.1 GeneralThis International Standard provides guidance on the development and use of measures and measurement in order to assess the effectiveness of an implemented information security management system (ISMS) and controls or groups of controls, as specified in ISO/IEC 27001.This would include policy, information security risk management, control objectives, controls, processes and procedures, and support the process of its revision, helping to determine whether any of the ISMS processes or controls need to be changed or improved. It needs to be kept in mind that no measurement of controls can guarantee complete security.The implementation of this approach constitutes an Information Security Measurement Programme. The Information Security Measurement Programme will assist management in identifying and evaluating non-compliant and ineffective ISMS processes and controls and prioritizing actions associated with improvement or changing these processes and/or controls. It may also assist the organization in demonstrating ISO/IEC 27001 compliance and provide additional evidence for management review and information security risk management processes.This International Standard assumes that the starting point for the development of measures and measurement is a sound understanding of the information security risks that an organization faces, and that an organization’s risk assessment activities have been performed correctly (i.e. based on ISO/IEC 27005), as required by ISO/IEC 27001. The Information Security Measurement Programme will encourage an organization to provide reliable information to relevant stakeholders concerning its information security risks and the status of the implemented ISMS to manage these risks.Effectively implemented, the Information Security Measurement Programme would improve stakeholder confidence in measurement results, and enable the stakeholders to use these measures to effect continual improvement of information security and the ISMS.The accumulated measurement results will allow comparison of progress in achieving information security objectives over a period of time as part of an organization’s ISMS continual improvement process.0.2 Management overviewISO/IEC 27001 requires the organization to “undertake regular reviews of the effectiveness of the ISMS taking into account results from effectiveness measurement” and to “measure the effectiveness of controls to verify that security requirements have been met”. ISO/IEC 27001 also requires the organization to “define how to measure the effectiveness of the selected controls or groups of controls and specify how these measures are to be used to assess control effectiveness to produce comparable and reproducible results”.The approach adopted by an organization to fulfil the measurement requirements specified in ISO/IEC 27001 will vary based on a number of significant factors, including the information security risks that the organization faces, its organizational size, resources available, and applicable legal, regulatory and contractual requirements. Careful selection and justification of the method used to fulfil the measurement requirements are important to ensure that excessive resources are not devoted to these activities of the ISMS to the detriment of others. Ideally, ongoing measurement activities are to be integrated into the regular operations of the organization with minimal additional resource requirements.This International Standard gives recommendations concerning the following activities as a basis for an organization to fulfil measurement requirements specified in ISO/IEC 27001:a) developing measures (i.e. base measures, derived measures and indicators);Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)© ISO/IEC 2009 – All rights reservedvii b) implementing and operating an Information Security Measurement Programme; c) collecting and analysing data; d) developing measurement results;e) communicating developed measurement results to the relevant stakeholders; f) using measurement results as contributing factors to ISMS-related decisions;g)using measurement results to identify needs for improving the implemented ISMS, including its scope, policies, objectives, controls, processes and procedures; andh) facilitating continual improvement of the Information Security Measurement Programme.One of the factors that will impact the organization’s ability to achieve measurement is its size. Generally the size and complexity of the business in combination with the importance of information security affect the extent of measurement needed, both in terms of the numbers of measures to be selected and the frequency of collecting and analysing data. For SMEs (Small and Medium Enterprises) a less comprehensive information security measurement program will be sufficient, whereas large enterprises will implement and operate multiple Information Security Measurement Programmes.A single Information Security Measurement Programme may be sufficient for small organizations, whereas for large enterprises the need may exist for multiple Information Security Measurement Programmes.The guidance provided by this International Standard will result in the production of documentation that will contribute to demonstrating that control effectiveness is being measured and assessed.Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`-----`,,```,,,,````-`-`,,`,,`,`,,`---Copyright International Organization for StandardizationINTERNATIONAL STANDARD ISO/IEC 27004:2009(E)© ISO/IEC 2009 – All rights reserved1Information technology — Security techniques — Information security management — Measurement1 ScopeThis International Standard provides guidance on the development and use of measures and measurement in order to assess the effectiveness of an implemented information security management system (ISMS) and controls or groups of controls, as specified in ISO/IEC 27001.This International Standard is applicable to all types and sizes of organization.NOTE This document uses the verbal forms for the expression of provisions (e.g. “shall”, “shall not”, “should”, “should not”, “may”, “need not”, “can” and “cannot”) that are specified in the ISO/IEC Directives, Part 2, 2004, Annex H. See also ISO/IEC 27000:2009, Annex A.2 Normative referencesThe following referenced documents are indispensable for the application of this document. For dated references, only the edition cited applies. For undated references, the latest edition of the referenced document (including any amendments) applies.ISO/IEC 27000:2009, Information technology — Security techniques — Information security management systems — Overview and vocabularyISO/IEC 27001:2005, Information technology — Security techniques — Information security management systems — Requirements3 Terms and definitionsFor the purposes of this document, the terms and definitions given in ISO/IEC 27000 and the following apply. 3.1analytical modelalgorithm or calculation combining one or more base and/or derived measures with associated decision criteria[ISO/IEC 15939:2007] 3.2attributeproperty or characteristic of an object that can be distinguished quantitatively or qualitatively by human or automated means[ISO/IEC 15939:2007] 3.3base measuremeasure defined in terms of an attribute and the method for quantifying it[ISO/IEC 15939:2007]NOTEA base measure is functionally independent of other measures.Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---ISO/IEC 27004:2009(E)2© ISO/IEC 2009 – All rights reserved3.4 datacollection of values assigned to base measures, derived measures and/or indicators[ISO/IEC 15939:2007] 3.5decision criteriathresholds, targets, or patterns used to determine the need for action or further investigation, or to describe the level of confidence in a given result[ISO/IEC 15939:2007] 3.6derived measuremeasure that is defined as a function of two or more values of base measures[ISO/IEC 15939:2007] 3.7indicatormeasure that provides an estimate or evaluation of specified attributes derived from an analytical model with respect to defined information needs 3.8information needinsight necessary to manage objectives, goals, risks and problems[ISO/IEC 15939:2007] 3.9measurevariable to which a value is assigned as the result of measurement[ISO/IEC 15939:2007]NOTEThe term “measures” is used to refer collectively to base measures, derived measures, and indicators.EXAMPLE A comparison of a measured defect rate to planned defect rate along with an assessment of whether or not the difference indicates a problem.3.10measurementprocess of obtaining information about the effectiveness of ISMS and controls using a measurement method, a measurement function, an analytical model, and decision criteria 3.11measurement functionalgorithm or calculation performed to combine two or more base measures[ISO/IEC 15939:2007] 3.12measurement methodlogical sequence of operations, described generically, used in quantifying an attribute with respect to a specified scale[ISO/IEC 15939:2007]Copyright International Organization for Standardization --`,,```,,,,````-`-`,,`,,`,`,,`---NOTE The type of measurement method depends on the nature of the operations used to quantify an attribute. Two types can be distinguished:— subjective: quantification involving human judgment; — objective: quantification based on numerical rules.3.13measurement resultsone or more indicators and their associated interpretations that address an information need 3.14 objectitem characterized through the measurement of its attributes 3.15 scaleordered set of values, continuous or discrete, or a set of categories to which the attribute is mapped[ISO/IEC 15939:2007]NOTE The type of scale depends on the nature of the relationship between values on the scale. Four types of scale are commonly defined:— nominal: the measurement values are categorical; — ordinal: the measurement values are rankings; — interval: the measurement values have equal distances corresponding to equal quantities of the attribute; — ratio: the measurement values have equal distances corresponding to equal quantities of the attribute, where the value of zero corresponds to none of the attribute.These are just examples of the types of scale.3.16unit of measurementparticular quantity, defined and adopted by convention, with which other quantities of the same kind are compared in order to express their magnitude relative to that quantity[ISO/IEC 15939:2007] 3.17validationconfirmation, through the provision of objective evidence, that the requirements for a specific intended use or application have been fulfilled 3.18verificationconfirmation, through the provision of objective evidence, that specified requirements have been fulfilled[ISO 9000:2005]NOTEThis could also be called compliance testing.4 Structure of this International StandardThis International Standard provides an explanation of measures and measurement activities needed to assess the effectiveness of ISMS requirements for the management of adequate and proportionate security controls as required in ISO/IEC 27001:2005, 4.2.--`,,```,,,,````-`-`,,`,,`,`,,`---This International Standard is structured as follows:-Overview on the Information Security Measurement Programme and the Information Security Measurement Model (Clause 5);-Management responsibilities for information security measurements (Clause 6); and-Measurement constructs and the processes (i.e. planning and developing, implementing and operating, and improving measurements: communicating measurement results) to be implemented in the Information Security Measurement Programme (Clauses 7-10).In addition, Annex A provides an example template for the measurement construct of which the constituents are the elements of the Information Security Measurement Model (see Clause 7). Annex B provides the measurement construct examples for specific controls or processes of an ISMS, using the template provided in Annex A.These examples are intended to help an organization on how to implement the Information Security Measurement and how to record measurement activities and outcomes from them.5 Information security measurement overview5.1 Objectives of information security measurementThe objectives of information security measurement in the context of an ISMS includes:a) evaluating the effectiveness of the implemented controls or groups of controls (See “4.2.2 d)” in Figure 1);b) evaluating the effectiveness of the implemented ISMS (See “4.2.3 b)” in Figure 1);c) verifying the extent to which identified security requirements have been met (See “4.2.3 c)” in Figure 1);d) facilitating performance improvement of information security in terms of the organization’s overallbusiness risks;e) providing input for management review to facilitate ISMS-related decision making and justify neededimprovements of the implemented ISMS.Figure 1 illustrates the cyclical input–output relationship of the measurement activities in relation to the Plan-Do-Check-Act (PDCA) cycle, specified in ISO/IEC 27001. Numbers in each figure represent relevant sub-clauses of ISO/IEC 27001:2005.--`,,```,,,,````-`-`,,`,,`,`,,`---Figure 1 — Measurement inputs and outputs in ISMS PDCA cycle of information security managementThe organization should establish measurement objectives based on a number of considerations, including:a) The role of information security in support of the organization’s overall business activities and the risksit faces;b) Applicable legal, regulatory, and contractual requirements; c) Organizational structure;d) Costs and benefits of implementing information security measures; e) Risk acceptance criteria for the organization; andf) A need to compare several ISMSs within the same organization.5.2 Information Security Measurement ProgrammeAn organization should establish and manage an Information Security Measurement Programme in order to achieve the established measurement objectives and adopt the PDCA model within the organization’s overall measurement activities. An organization should also develop and implement measurement constructs in order to obtain repeatable, objective and useful results of measurement based on the Information Security Measurement Model (see 5.4).The Information Security Measurement Programme and the developed measurement construct should ensure that an organization effectively achieves objective and repeatable measurement and provides measurement results for relevant stakeholders to identify needs for improving the implemented ISMS, including its scope, policies, objectives, controls, processes and procedures.--`,,```,,,,````-`-`,,An Information Security Measurement Programme should include the following processes:a) Measures and measurement development (see Clause 7) ;b) Measurement operation (see Clause 8);c) Data analysis and measurement results reporting (see Clause 9); andd) Information Security Measurement Programme evaluation and improvement (see Clause 10).The organisational and operational structure of an Information Security Measurement Programme should be determined by taking into account the scale and complexity of the ISMS of which it is a part. In all cases, roles and responsibilities for the Information Security Measurement Programme should be explicitly assigned to competent personnel (see 7.5.8).The measures selected and implemented by the Information Security Measurement Programme should be directly related to the operation of an ISMS, other measures, as well as organization’s business processes. Measurement can be integrated into regular operational activities or performed at regular intervals determined by ISMS management.5.3 Success factorsThe following are some contributing factors to the success of Information Security Measurement Programmein facilitating continual ISMS improvement:a) Management commitment supported by appropriate resources;b) Existence of ISMS processes and procedures;c) A repeatable process capable of capturing and reporting meaningful data to provide relevant trends overa period of time;d) Quantifiable measures based on ISMS objectives;e) Easily obtainable data that can be used for measurement;f) Evaluation of effectiveness of Information Security Measurement Programme and implementation ofidentified improvements;g) Consistent periodic collection, analysis, and reporting of measurement data in a manner that ismeaningful;h) Use of the measurement results by relevant stakeholders to identify needs for improving the implementedISMS, including its scope, policies, objectives, controls, processes and procedures;i) Acceptance of feedback on measurement results from relevant stakeholders; andj) Evaluations of the usefulness of measurement results and implementation of identified improvements. Once successfully implemented, an Information Security Measurement Programme can:1) Demonstrate an organization’s compliance with applicable legal or regulatory requirements andcontractual obligations;2) Support identification of previously undetected or unknown information security issues;3) Assist in satisfying management reporting needs when stating measures for historical and currentactivities; and4) Be used as input into information security risk management process, internal ISMS audits andmanagement reviews.5.4 Information security measurement modelNOTE. The concepts of the information security measurement model and measurement constructs adopted in this International Standard are based on those in ISO/IEC 15939. The term “information product” used in ISO/IEC 15939 is a synonym with “measurement results” in this International Standard and “measurement process” used in ISO/IEC 15939 isa synonym with “Measurement Programme” in this International Standard.5.4.1 OverviewThe information security measurement model is a structure linking an information need to the relevant objects of measurement and their attributes. Objects of measurement may include planned or implemented processes, procedures, projects and resources.--`,,```,,,,````-`-`,,`,,`,`,,`---。

27000信息安全管理体系

27000信息安全管理体系信息安全对于任何组织来说都是至关重要的,尤其在数字化时代。

为了确保信息安全,ISO/IEC 27000系列标准应运而生。

本文将介绍27000信息安全管理体系的重要性以及其在实践中的应用。

一、引言信息安全管理体系是一组相互关联的政策、流程、技术和控制措施,旨在管理和保护组织的信息资产。

ISO/IEC 27000系列标准提供了一套规范,用于指导组织建立、实施、监控和改进信息安全管理体系。

二、ISO/IEC 27000系列标准ISO/IEC 27000系列标准包含多个文件,用于指导信息安全管理体系的各个方面。

其中最核心的标准是ISO/IEC 27001,它为组织提供了建立信息安全管理体系所需的要求和指南。

该标准可帮助组织制定合适的风险管理策略,确保信息资产得到适当的保护。

三、信息安全管理体系的重要性1. 保护信息资产:通过建立信息安全管理体系,组织可以确保其信息资产受到适当的保护。

这包括保护机密信息、确保数据完整性和可用性等。

2. 遵守法律法规:信息安全管理体系有助于组织遵守适用的法律法规和合规要求。

它可以帮助组织识别并满足与信息安全相关的法律义务,减少法律风险。

3. 提高客户信任:信息安全是客户与组织之间建立信任的重要因素。

通过实施信息安全管理体系,组织可以向客户传递信息安全的承诺,增强客户对组织的信任。

4. 减少安全事件风险:信息安全管理体系可以帮助组织识别和评估潜在的安全风险,并采取相应的防范措施。

这有助于减少安全事件的发生,并对组织产生的影响进行控制。

四、信息安全管理体系的实施步骤1. 确定信息资产和关键信息:组织需要明确其重要的信息资产和关键信息,以便对其进行适当的保护。

2. 进行风险评估:通过风险评估,组织可以确定潜在的威胁和弱点,并针对这些风险制定相应的控制策略。

3. 制定政策和程序:组织需要制定相应的信息安全政策和程序,确保所有员工和利益相关者都能够理解并遵守这些要求。

ISO27000标准族

电子政务的ISMS(尚未发布任何草案)

ISO/IEC 27013:(draft)

Guideline on the integrated implementation of ISO/IEC 20000-1 and ISO/IEC 27001

ISO20000-1和ISO27001集成实施指南(草案)

ISO/IEC 27032:(2nd CD)

Guidelines for cybersecurity

网际安全指南

(2nd Committee Draft,第二次委员会草案)

ISO/IEC 27033:

(part 1 relesed, others in development)

Network Security

金融和保险行业信息安全管理体系指南(草案)

ISO/IEC 27031:(FDIS)

Guidelines for information and communications technology readiness for business continuity

业务连续性的信息和通信技术指南

(FDIS:Final Draft International Standard,最终草案国际标准)

网络安全

(第一部分已经发布,其它尚在开发中)

(ISO/IEC 27033-1:2009: network security overview and concepts

网络安全概述和概念)

ISO/IEC 27034:(draft)

Application Security

应用安全(草案)

ISO/IEC 27035:(draft)

信息安全管理体系认证机构要求

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息技术—安全技术—信息安全管理—测量27004 N6614 (FCD)标准草案目录0 介绍 (4)0.1 概述 (4)0.2 管理层概述 (4)1 范围 (5)2 规范性引用 (5)3 术语和定义 (5)4 本标准的结构 (9)5 信息安全测量概述 (9)5.1 信息安全目标 (9)5.2 信息安全测量项目 (10)5.3 信息安全测量模型 (12)5.3.1 基本测度和测量方法 (13)5.3.2 导出测度和测量函数 (13)5.3.3 指标和分析模型 (14)5.3.4 测量结果和决策准则 (15)6. 管理职责 (15)6.1 概述 (15)6.2 资源管理 (16)6.3 测量培训,意识和能力 (16)7. 测度和测量开发 (16)7.1 概述 (16)7.2 测量范围识别 (16)7.3 信息需要识别 (17)7.4 对象识别 (18)7.5 测量开发和选择 (18)7.5.1 测量方法 (18)7.5.2 测量函数 (19)7.5.3 利益相关方 (19)7.5.4 属性选择和评审 (19)7.5.5 分析模型 (20)7.5.6 指标和报告格式 (20)7.5.7 决策准则 (20)7.6 测度证实 (21)7.7 数据收集、分析和报告 (21)7.8 记录 (22)8. 测量运行 (22)8.1 概述 (22)8.2 规程整合 (22)8.3 数据收集和处理 (23)9. 测量分析和报告 (23)9.1 概述 (23)9.2 分析数据和产生测量结果 (23)9.3 沟通结果 (24)10. 测量项目评价和改进 (25)10.1 概述 (25)10.2 识别测量项目的评价准则 (25)10.3 监控、评审与评价测量项目 (26)10.4 实施改进 (26)附录A(资料性附录)信息安全测量模板 (27)附录B(资料性附录)测度范例 (29)参考文献 (31)0 介绍0.1 概述本国际标准就测度和测量的开发和使用提供了指南和建议,以评估信息安全管理体系(ISMS)的有效性,包括ISO/IEC 27001中用来实施和管理信息安全的ISMS策略、控制目标和安全控制措施。

通过使用信息安全测度,组织能识别现有信息安全管理体系的充分性,包括策略、风险管理、控制目标、控制措施、过程和规程,并支持组织进行过程的修订,决定哪些ISMS过程或控制措施应该变更和改进。

对该方法的实施组成了一个信息安全测量项目。

信息安全测量项目将帮助管理层识别和评价不符合和无效的控制措施,以及排列与这些控制措施改进或变更相关行动的优先次序。

测量项目也能帮助组织展示与ISO/IEC 27001标准的符合程度,并能产生管理评审过程的输入。

对信息安全测量项目的实施,应该优先保证向利益相关方提供了关于各种最严重(或是最高优先级别)风险及其处置/控制措施状态的可靠信息。

本国际标准假定开发测量的起点是对组织和利益相关方所面临信息安全风险的充分理解,并且风险评估过程已经按照ISO/IEC 27001要求得到了正确地实施。

一个有效的信息安全测量项目应改进利益相关方对可提供状态信息的各种测量的信心,并使利益相关方能使用这些测量有效持续改进信息安全和信息安全管理体系。

本国际标准的使用能够支持对一段时间内信息安全目标达成情况的比较,以作为组织信息安全管理体系持续改进过程的一部分。

本指南包括:a)开发测度;b)实施和运行一个信息安全测量项目;c)向利益相关方收集、分析和沟通测度;d)使用所收集的测度来帮助信息安全管理体系的相关决策;e)使用所收集的测度来有效改进信息安全管理体系的控制目标和控制措施;f)促进信息安全测量项目的持续改进。

本国际标准提供了模板,可能对测量的管理有所帮助。

0.2 管理层概述ISO/IEC 27001 要求管理层“定义怎样测量所选择的一个或一组控制措施的有效性,并指明这些测度是怎样被用来评估控制措施有效性,以产生可比较和可再现的结果。

”公认地,根据多种因素,包括风险暴露、规模、资源可用性、能力、行为和部门需求的不同,被组织采用来测量控制措施有效性的方法也有所不同。

仔细地选择和证明所使用的方法是很重要的,这可以保证过多的资源不被投入到信息安全管理体系中某个方面,从而损害到其它必要的领域。

明智地,应该将控制措施有效性测量纳入到组织的日常运作中,包括最小的附加资源需求,以满足对测量的持续需求。

对所有组织来说,基本规程的要求已概括在0.1(指南列表)中。

然而,某个因素(如系统规模)可能影响组织测量控制措施有效性。

一般而言,业务的规模和复杂度,及其与信息安全重要性的组合,将影响所需测量的扩展程度,无论是测度数量还是测量频度。

中小企业可以实施基本理解意义上的信息安全测量项目,而大企业则可能多个信息安全测量项目。

在初始实施和适当改进措施被实施后,整个测量过程应该被评审。

本国际标准的使用将提供适当的文档和支持,这将有助于展示控制措施有效性正在被测量和评估。

1 范围本国际标准为开发和使用测量提供了指南,以评估ISO/IEC 27001中所描述的信息安全管理体系(ISMS)过程、控制目标以及控制措施的有效性。

本国际标准适用于任何类型和规模的组织。

2 规范性引用以下的引用文档对本文的应用是不可缺少的。

对那些标有日期的引用,只有该引用的版本才适用。

对于没有标日期的引用,应使用最新版本(包括任何修正文档)。

ISO/IEC 27001,信息技术——安全技术——信息安全管理体系――要求3 术语和定义以下术语和定义适用于本标准:3.1测量分析模型 analytical model for measurement分析模型 analytical model将一个或多个基本测度和/或导出测度与相关决策准则组合在一起的算法或计算。

3.2属性 attribute可由人或自动化工具定量或定性辨别的实体特征或特性。

[ISO/IEC 15939:2007]3.3基本测度 base measure用某个属性及其量化方法定义的测度。

[ISO/IEC 15939:2007]注1:一个基本测度在功能上独立于其它测度。

3.4控制措施 control管理风险的方法,包括策略、规程、指南、惯例或组织结构。

它们可以是行政、技术、管理、法律等方面的。

[ISO/IEC 27002:2005]注:控制措施也用于防护措施或对策的同义词。

3.5数据 data赋予基本测度、导出测度和(或)指标的值的集合。

[ISO/IEC 15939:2007]3.6决策准则 decision criteria用于确定是否需要行动或进一步调查的,或者用于描述给定结果置信度的阈值、目标或模式。

[ISO/IEC 15939:2007]3.7导出测度 derived measure定义为两个或两个以上基本测度的函数的测度。

[ISO/IEC 15939:2007]3.8指标 indicator对由规定信息需要的相关模型导出的指定属性提供估算或评价的测度。

[ISO/IEC 15939:2007]3.9信息需要 information need为管理目标、目的、风险和问题所必需的见解。

[ISO/IEC 15939:2007]3.10信息安全管理体系 information security management system (ISMS)整体管理体系的一部分,基于业务风险方法,建立、实施、运行、监控、核查、维持和改进信息安全[ISO/IEC 27001: 2005]。

注:管理系统包括组织结构,策略,计划活动,责任,实践,规程,过程和资源。

3.11ISMS有效性 ISMS effectiveness信息安全活动满足组织目标的程度。

注:在本标准中,效率仅关注于控制措施的有效性。

3.12测度 Measure一个变量,该变量被赋值,作为执行一次测量的结果。

[ISO/IEC 15939:2007]注:术语”measures”用来指基本测度、导出测度,以及指标。

3.13测量 measurement一个过程,包括信息安全管理体系和用以实现控制目标的控制措施的有效性,以及信息安全管理体系各过程性能相关信息的获取,以及测量方法、测量函数、测量模型及测量准则的使用。

3.14测量函数 measurement function为组合两个或两个以上基本测度而执行的算法或计算。

[ISO/IEC 15939:2007]3.15测量方法 measurement method一般地描述为,用于以指定的标度量化属性的逻辑操作序列。

[ISO/IEC 15939:2007]注:测量方法类型取决于用来量化属性的操作的性质。

可分为两种类型:主观类――涉及人为判断的量化;客观类――基于数字规则的量化。

3.16测量结果 measurement results针对信息安全需求的一个或多个指标及其相关的解释。

3.17对象 object一个对象通过对其属性的测量得以识别3.18标度 scale一组有序的连续或离散值,或与属性映射的类目。

[ISO/IEC 15939:2007]注:标度类型取决于标度值间关系的性质,通常定义四种类型的标度:标称标度――测量值是类目;顺序标度――测量值是队列;间隔标度――测量值的等距与属性的等量对应;比率标度――测量值的等距与属性的等量对应,其中零值对应于无属性。

3.19测量单位 unit of measurement按约定定义和采用的具体量,其他同类量与这个量进行比较,用以表示它们相对于这个量的大小。

[ISO/IEC 15939:2007]3.20确认 validation通过提供客观证据,证实对某个有意使用或应用的需求已经得到满足。

3.21验证 verification通过提供客观证据,证实特定的要求已经得到满足。

注:也称为符合性测试4 本标准的结构除了为开发和使用测量提供了指南,以评估ISO/IEC 27001中所描述的信息安全管理体系(ISMS)过程、控制目标以及控制措施的有效性外,本国际标准还提供了对测量过程及其活动的描述。

对信息安全测量项目及其模型的概述和背景信息见第5节。

管理职责见第6节。

第7节到第10节描述了测量项目中的各过程(详见5.2)。

如何开发和记录测量的附加信息见附录。

附录A提供了测量模板的范例,附录B提供了使用附录A中模板的测量范例。

5 信息安全测量概述5.1 信息安全目标在信息安全管理体系背景下,测量项目的目标可以包括:a)评价所实施信息安全控制目标和控制措施的有效性;b)评价信息安全管理体系有效性,包括持续改进循环;c)基于组织整体业务风险,促进信息安全的性能改进;d)提供客观数据和分析,来帮助管理评审、辅助决策,以及向管理层证明控制措施的改进;e)为安全审核提供输入;f)向相关的利益相关方沟通信息安全的有效性;g)作为风险管理过程的输入;h)为对有效性的内部比较和内部打分提供信息;以及i)支持对所识别安全需求满足到何种程度的验证。