08-端口隔离典型配置指导

Windows Server 2008 R2 WEB 服务器安全设置指南(四)之禁用不必要的服务和关闭端口

Windows Server 2008 R2 WEB 服务器安全设置指南(四)之禁用不必要的服务和关闭端口安全是重中之重,以最少的服务换取最大的安全。

通过只启用需要用到的服务、关闭暂时用不到的服务或不用的服务,这样最大程度来提高安全性。

作为web服务器,并不是所有默认服务都需要的,所以像打印、共享服务都可以禁用。

当然了,你的系统补丁也需要更新到最新,一些端口的漏洞已经随着补丁的更新而被修复了。

网上的一些文章都是相互复制且是基于win2003系统较多,而win2008相比win2003本身就要安全很多。

那我们为什么还要谈关闭端口呢,因为我们要防患于未然,万一服务器被黑就不好玩了。

禁用不必要的服务控制面板―――管理工具―――服务:把下面的服务全部停止并禁用。

TCP/IP NetBIOS HelperServer 这个服务器需要小心。

天翼云主机需要用到这个服务,所以在天翼云主机上不能禁用。

Distributed Link Tracking ClientMicrosoft Search 如果有,则禁用Print SpoolerRemote Registry因为我们使用的是云主机,跟单机又不一样,所以有些服务并不能一概而论,如上面的Server服务。

例如天翼云的主机,上海1和内蒙池的主机就不一样,内蒙池的主机需要依赖Server服务,而上海1的不需要依赖此服务,所以上海1的可以禁用,内蒙池就不能禁用了。

所以在禁用某一项服务时必须要小心再小心。

删除文件打印和共享本地连接右击属性,删除TCP/IPV6、Microsoft网络客户端、文件和打印共享。

打开防火墙,入站规则,所的“网络发现”和“文件和打印机共享”的规则全部禁用。

关闭端口关闭139端口本地连接右击属性,选择“TCP/IPv4协议”,属性,在“常规”选项卡下选择“高级”,选择“WINS”选项卡,选中“禁用TCP/IP 上的NetBIOS”,这样即关闭了139端口。

端口隔离原理

端口隔离原理“哎呀,这网络咋又不行啦!”我嘟囔着。

这时候,我的好朋友小明跑了过来,“咋啦?又为网络的事儿发愁呢?”我无奈地点点头。

你知道啥是端口隔离原理不?嘿嘿,一开始我也不知道呢。

后来我去请教了老师,才明白这里面的奥秘。

端口隔离原理就像一个神奇的大管家,它把网络世界里的各个通道都管理得井井有条。

咱先说说它的结构吧。

这里面有好多关键部件呢!就好像一个大城堡,有各种不同的房间。

每个房间就像是一个端口,它们都有自己的功能。

有的端口负责接收信息,就像一个小邮箱,等着信件(信息)送过来;有的端口负责发送信息,就像一个小邮差,把信件送出去。

这些端口互相独立,不会乱串门,这样就能保证信息的安全和有序啦。

那它的主要技术和工作原理是啥呢?就好比我们在学校里,每个班级都有自己的教室门,大家不能随便从一个班级的门跑到另一个班级去。

端口隔离也是这样,它让不同的端口之间不能随便交流信息,只有经过特定的允许才能互通。

这样一来,要是有一个端口出了问题,也不会影响到其他端口,就像一个班级里有同学调皮捣蛋,也不会影响到其他班级的秩序一样。

那端口隔离原理在生活中有啥用呢?有一次,我和爸爸妈妈在家里同时用电脑和手机上网。

我在玩游戏,爸爸在看新闻,妈妈在逛网店。

要是没有端口隔离原理,说不定我们的网络就会乱成一团,我的游戏可能会卡顿,爸爸的新闻也看不成,妈妈的网店也逛不了啦。

但是有了端口隔离原理,我们就可以各自享受自己的网络世界,互不干扰。

这就像我们在一个大家庭里,每个人都有自己的小空间,可以做自己喜欢的事情,多棒啊!端口隔离原理真的太厉害啦!它让我们的网络生活更加安全、有序、高效。

你觉得呢?。

端口隔离典型配置举例(仅限借鉴)

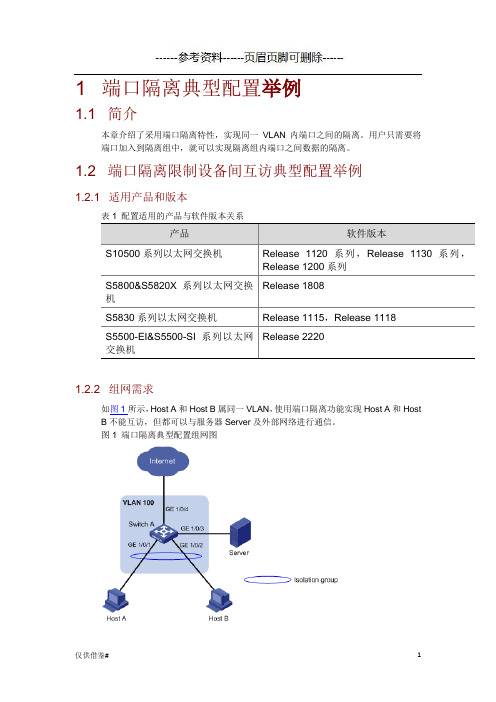

1 端口隔离典型配置举例1.1 简介本章介绍了采用端口隔离特性,实现同一VLAN内端口之间的隔离。

用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间数据的隔离。

1.2 端口隔离限制设备间互访典型配置举例1.2.1 适用产品和版本表1 配置适用的产品与软件版本关系产品软件版本S10500系列以太网交换机Release 1120系列,Release 1130系列,Release 1200系列S5800&S5820X系列以太网交换Release 1808机S5830系列以太网交换机Release 1115,Release 1118S5500-EI&S5500-SI系列以太网Release 2220交换机1.2.2 组网需求如图1所示,Host A和Host B属同一VLAN,使用端口隔离功能实现Host A和HostB不能互访,但都可以与服务器Server及外部网络进行通信。

图1 端口隔离典型配置组网图1.2.3 配置注意事项(1) 将端口加入隔离组前,请先确保端口的链路模式为bridge,即端口工作在二层模式下。

(2) 同一端口不能同时配置为业务环回组成员端口和隔离组端口,即业务环回组成员端口不能加入隔离组。

1.2.4 配置步骤# 创建VLAN 100 ,并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4全部加入VLAN 100。

<SwitchA> system-view[SwitchA] vlan 100[SwitchA-vlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchA-vlan100] quit# 将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入隔离组。

路由器设置网络端口隔离

路由器设置网络端口隔离在网络设置中,路由器作为关键设备起到了很重要的作用,而网络端口隔离则是路由器设置中的一个非常重要的功能。

网络端口隔离是什么呢?它的作用是什么呢?怎样设置呢?接下来我们来为大家详细介绍。

1. 什么是网络端口隔离网络端口隔离是指将各个端口进行隔离,从而避免局域网内的设备出现网络冲突,提高网络的安全性和稳定性。

这种方式可以有效地解决多设备连网时的网络拥塞问题,提高局域网内设备的网络通信速度和质量。

2. 网络端口隔离的作用在网络设置中,通过网络端口隔离的方式,可以有效地防止不同的设备之间发生网络拥塞。

网络端口隔离可以通过隔离vlan的方式来实现,从而将不同的设备分配到不同的vlan中,保障了网络的安全性,防止了网络攻击和受到病毒的影响。

3. 怎样设置网络端口隔离在路由器的管理界面中,进入网络设置界面,找到网络隔离功能,并将其开启。

通常情况下,网络隔离功能可以分为物理端口隔离和逻辑端口隔离两种方式进行实现。

物理端口隔离:通过将不同的设备分配到不同的物理端口中,实现不同设备之间的互相隔离。

在设置过程中,需要根据设备连接的物理端口进行选择。

逻辑端口隔离:通过设置不同的VLAN,将不同的设备隔离开。

在设置过程中,需要根据设备的Mac地址进行规划,并分配到不同的VLAN中。

在进行网络端口隔离设置的过程中,需要注意的是,不同的路由器品牌和型号可能有所不同,因此在设置过程中需要仔细阅读说明书,确保操作正确。

4. 注意事项在进行网络端口隔离设置的过程中,需要注意以下事项:(1)要确保设备的网线连接正确,避免物理连接的错误导致隔离出现异常;(2)要根据设备的特点和使用情况来设定VLAN的规划,保障网络通信的有效性和质量;(3)要随时监测网络设备的运行状态,及时发现设备故障并进行修复,避免影响网络通信质量。

以上就是关于路由器设置网络端口隔离的详细介绍,希望对大家有所帮助。

在设置过程中,需要仔细阅读说明书,遵循操作步骤,确保操作正确。

交换机 端口隔离 流控关闭 标准模式

交换机端口隔离流控关闭标准模式交换机端口隔离流控关闭标准模式:构建高效网络通信的关键要素1. 概述1.1 交换机作为计算机网络中重要的设备之一,负责将数据包从一个端口转发到另一个端口,实现网络通信。

1.2 端口隔离、流控关闭、标准模式是交换机的关键功能,它们协同工作,有助于提高网络通信的效率和安全性。

2. 端口隔离2.1 端口隔离是一种通过配置交换机来实现对不同端口之间的流量分割的技术。

2.2 在网络中,不同的端口可能承载不同类型的流量,如语音、视频和数据等,通过端口隔离可以将这些流量分开处理,减少互相之间的干扰。

2.3 一个交换机集成了语音、视频和数据,通过配置端口隔离,可以保证语音的实时性、视频的流畅性,同时不影响数据的传输速度和稳定性。

2.4 端口隔离还可以用于隔离不同网络的流量,增强网络的安全性。

3. 流控关闭3.1 流控关闭是一种配置交换机的方式,用于控制流量在端口之间的传输速率。

3.2 在网络通信中,流量过大可能导致拥塞,从而影响数据的正常传输。

通过关闭某些端口的流控功能,可以提高网络的传输效率。

3.3 在一个网络中,某些端口的流量较大,可以关闭其流控功能,使其能够更快地传输数据,提高网络的整体性能。

3.4 然而,关闭流控功能也可能会导致网络拥塞,需要合理配置,根据网络的实际情况进行调整。

4. 标准模式4.1 标准模式是交换机的一种工作模式,也称为"学习模式"。

4.2 在标准模式下,交换机会自动学习网络中各个端口的MAC 位置区域,并将这些位置区域与相应的端口绑定,从而实现数据包的转发。

4.3 标准模式具有自学习、自适应的特点,能够根据网络的变化自动调整MAC位置区域表,保证数据包能够迅速、准确地传输。

4.4 与标准模式相对应的是静态模式,静态模式需要手动配置MAC位置区域表,不具备自学习、自适应的能力。

5. 个人观点和理解5.1 在构建高效网络通信中,交换机起着重要的作用,而端口隔离、流控关闭和标准模式则是构建高效网络通信的关键要素。

08-端口附加特性配置命令

1.2.2 description

端口附加特性配置命令

命令描述

description word 配置端口隔离组描述。 no description 删除描述。

Hale Waihona Puke 参数Word参数参数说明 配置端口隔离组描述,最多31个字符。

-2-

缺省 无

说明 在全局配置隔离组下配置,用于描述该组。

示例 配置 id 为 1 的隔离组的描述 g1 Switch-config-p1#description g1

删除的内容: _g0/1

1.4 配置端口限速命令

命令描述 switchport rate-limit {band | bandwidth percent} { ingress|egress} no switchport rate-limit{ ingress|egress} 配置端口的流量速率限制。

删除的内容: [no] 带格式的: 字体: 加粗

-4-

参数

Band

参数

percent

ingress

egress

流量速率。步长64Kbps 流量比率。单位1% 对入口起作用。 对出口起作用。

参数说明

缺省

端口没有速率限制。

说明

二层端口配置模式

示例

在 g0/1 端口上配置流量入速率限制为 1M。 Switch_config#interface g0/1 Switch_config_g0/1#switchport rate-limit 16 ingress

1.2.3 switchport protected

端口附加特性配置命令

命令描述

[no] switchport protected <group-id> 配置端口隔离。

交换机 端口隔离 流控关闭 标准模式

交换机:探索端口隔离、流控关闭及标准模式作为网络技术中的重要组成部分,交换机在局域网中起着至关重要的作用。

它不仅可以实现计算机之间的数据交换,还可以提供各种功能来保障网络的稳定和安全。

其中,端口隔离、流控关闭和标准模式是交换机中的重要功能,它们对网络性能和数据安全起着至关重要的作用。

在本篇文章中,我将深入探讨这些功能,并共享我的个人观点和理解。

一、端口隔离1. 为什么需要端口隔离?当局域网内部存在多个子网或者用户时,为了防止数据的泄露或者网络的混乱,需要对交换机进行端口隔离。

通过端口隔离,可以将不同的用户或者设备进行隔离,让它们之间无法直接通信,从而提高网络的安全性和稳定性。

2. 端口隔离的实现方法在交换机中,可以通过VLAN(虚拟局域网)来实现端口隔离。

通过将不同端口划分到不同的VLAN中,可以实现不同用户或设备之间的隔离,从而确保网络的安全和数据的稳定传输。

3. 端口隔离的应用场景端口隔离广泛应用于企业内部网络中,尤其是对于一些需要保密性的部门或者项目组,可以通过端口隔离来实现数据的隔离和安全传输。

二、流控关闭1. 流控的作用和原理流控是指在网络拥塞或者数据冲突时,通过控制数据的传输速率来保证网络的稳定和数据的可靠传输。

而关闭流控则是指关闭这一功能,让数据在网络拥塞时仍然能够传输,但可能会导致数据丢失或者网络延迟增加。

2. 开启和关闭流控的影响在一般情况下,开启流控可以保证网络的稳定和数据的可靠传输,但可能会导致数据传输速率的下降。

而关闭流控则可以提高数据传输速率,但可能会导致数据丢失或者网络拥塞。

3. 流控关闭的应用场景流控关闭一般适用于一些对数据传输速率要求较高的场景,如视频直播、大文件传输等,可以通过关闭流控来提高数据传输速率。

三、标准模式1. 标准模式的定义和特点标准模式是交换机中的一个工作模式,它通常是指交换机按照IEEE标准进行配置和工作的模式。

在这种模式下,交换机会按照一定的规范来进行数据交换和转发,从而确保网络的稳定和数据的可靠传输。

锐捷08-端口基本配置命令

目录

目录

第 1 章 端口基本配置命令 .......................................................................................................1-1

1.1 端口基本配置命令 .............................................................................................................. 1-1 1.1.1 broadcast-suppression ............................................................................................ 1-1 1.1.2 copy configuration ................................................................................................... 1-2 1.1.3 description ............................................................................................................... 1-4 1.1.4 display brief interface .........................................................................................

VRP5.3操作手册 接入分册08-第8章 VLAN配置

目录第8章 VLAN配置..................................................................................................................8-18.1 简介....................................................................................................................................8-18.1.1 VLAN的产生...........................................................................................................8-28.1.2 VLAN的实现...........................................................................................................8-48.1.3 VLAN间的通信........................................................................................................8-78.1.4 VLAN Trunk.............................................................................................................8-98.1.5 VLAN聚合.............................................................................................................8-108.1.6 VLAN的Stacking和Mapping功能.......................................................................8-108.1.7 VLAN Damping功能.............................................................................................8-118.1.8 参考信息................................................................................................................8-118.2 配置基于端口的VLAN.....................................................................................................8-118.2.1 建立配置任务.........................................................................................................8-118.2.2 创建VLAN并配置其属性......................................................................................8-138.2.3 配置交换式以太网接口的属性...............................................................................8-138.2.4 将交换式以太网接口加入到VLAN中....................................................................8-148.2.5 配置VLAN间路由.................................................................................................8-148.2.6 检查配置结果.........................................................................................................8-158.3 配置子接口支持VLAN间的通信......................................................................................8-158.3.1 建立配置任务.........................................................................................................8-158.3.2 配置子接口的IP地址............................................................................................8-168.3.3 配置子接口封装dot1q...........................................................................................8-168.3.4 检查配置结果.........................................................................................................8-178.4 配置VLAN Trunk.............................................................................................................8-178.4.1 建立配置任务.........................................................................................................8-178.4.2 配置接入VLAN......................................................................................................8-188.4.3 配置端口允许多个VLAN通过...............................................................................8-188.4.4 检查配置结果.........................................................................................................8-198.5 配置VLAN聚合...............................................................................................................8-198.5.1 建立配置任务.........................................................................................................8-198.5.2 配置sub-VLAN......................................................................................................8-208.5.3 创建super-VLAN...................................................................................................8-218.5.4 配置VLAN接口的IP地址.....................................................................................8-218.5.5 配置super-VLAN的ARP代理功能.......................................................................8-228.5.6 检查配置结果.........................................................................................................8-228.6 配置VLAN的Stacking和Mapping功能.........................................................................8-228.6.1 建立配置任务.........................................................................................................8-228.6.2 配置VLAN Stacking功能......................................................................................8-238.6.3 配置VLAN Mapping功能......................................................................................8-238.6.4 检查配置结果.........................................................................................................8-24 8.7 配置VLAN Damping功能................................................................................................8-248.7.1 建立配置任务.........................................................................................................8-248.7.2 配置VLAN Damping功能.....................................................................................8-258.7.3 检查配置结果.........................................................................................................8-25 8.8 维护..................................................................................................................................8-258.8.1 清除VLAN报文统计信息......................................................................................8-258.8.2 调试VLAN.............................................................................................................8-25 8.9 配置举例...........................................................................................................................8-268.9.1 配置VLAN示例.....................................................................................................8-268.9.2 配置基于端口的VLAN示例...................................................................................8-288.9.3 配置不同VLAN通过路由器通信示例....................................................................8-318.9.4 配置VLAN与非VLAN通过路由器通信示例.........................................................8-348.9.5 配置VLAN Trunk示例...........................................................................................8-358.9.6 配置Trunk接口示例..............................................................................................8-388.9.7 配置VLAN聚合示例..............................................................................................8-39 8.10 故障处理.........................................................................................................................8-438.10.1 向VLAN中加入端口失败....................................................................................8-438.10.2 删除VLAN失败...................................................................................................8-448.10.3 配置VLAN接口失败............................................................................................8-448.10.4 把VLAN设置成super-VLAN失败......................................................................8-458.10.5 把VLAN加入到super-VLAN时失败...................................................................8-458.10.6 从Trunk端口中删除VLAN时失败......................................................................8-46第8章 VLAN配置虚拟局域网VLAN(Virtual Local Area Network)用来把某些特定的用户从逻辑上进行划分,而无需考虑他们所在的物理位置。

简述端口隔离的配置步骤与配置命令。

简述端口隔离的配置步骤与配置命令。

端口隔离是一种网络安全措施,用于限制网络流量在不同网络端口之间的传输。

通过配置端口隔离,可以提高网络的安全性和性能。

以下是配置端口隔离的步骤:1. 确定需要隔离的网络端口:首先需要确定哪些网络端口需要进行隔离。

这可以根据网络安全需求和业务需求来确定。

2. 配置网络设备:使用网络设备的管理界面进入配置模式。

这可以通过登录到网络设备的控制台或使用远程管理软件来完成。

3. 创建访问控制列表(ACL):ACL是用于限制网络流量的规则集合。

根据网络端口的需求,创建适当的ACL来实现隔离。

ACL可以基于源IP地址、目标IP地址、端口号等进行设置。

4. 应用ACL到网络端口:将所创建的ACL应用到需要隔离的网络端口上。

这将使ACL生效并开始限制流经特定端口的流量。

5. 验证配置:通过发送数据包和监控网络流量来验证端口隔离的配置。

确保配置生效并且网络端口间的流量被正确隔离。

以下是一些常用的配置命令:1. 进入配置模式:在设备管理界面中输入命令“configure termina l”进入配置模式。

2. 创建ACL规则:使用命令“access-list <ACL名称> <允许/拒绝> <源IP地址> <目标IP地址> <协议> <源端口> <目标端口>”来创建ACL规则。

例如,“access-list ACL-1 permit any any tcp eq 80”表示允许任何源IP地址和目标IP地址的TCP流量通过端口80。

3. 将ACL应用到端口:使用命令“interface <端口名称>”进入特定的端口配置模式,然后使用命令“ip access-group <ACL名称> i n”或“ip access-group <ACL名称> out”将ACL应用到相应的端口上。

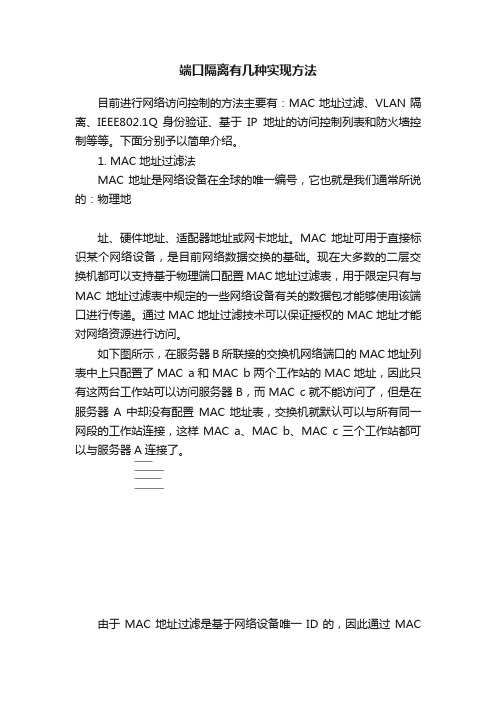

端口隔离有几种实现方法

端口隔离有几种实现方法目前进行网络访问控制的方法主要有:MAC地址过滤、VLAN隔离、IEEE802.1Q 身份验证、基于IP地址的访问控制列表和防火墙控制等等。

下面分别予以简单介绍。

1. MAC地址过滤法MAC地址是网络设备在全球的唯一编号,它也就是我们通常所说的:物理地址、硬件地址、适配器地址或网卡地址。

MAC地址可用于直接标识某个网络设备,是目前网络数据交换的基础。

现在大多数的二层交换机都可以支持基于物理端口配置MAC地址过滤表,用于限定只有与MAC地址过滤表中规定的一些网络设备有关的数据包才能够使用该端口进行传递。

通过MAC地址过滤技术可以保证授权的MAC地址才能对网络资源进行访问。

如下图所示,在服务器B所联接的交换机网络端口的MAC地址列表中上只配置了MAC a和MAC b两个工作站的MAC地址,因此只有这两台工作站可以访问服务器B,而MAC c就不能访问了,但是在服务器A中却没有配置MAC地址表,交换机就默认可以与所有同一网段的工作站连接,这样MAC a、MAC b、MAC c三个工作站都可以与服务器A连接了。

由于MAC地址过滤是基于网络设备唯一ID的,因此通过MAC地址过滤,可以从根本上限制使用网络资源的使用者。

基于MAC地址的过滤对交换设备的要求不高,并且基本对网络性能没有影响,配置命令相对简单,比较适合小型网络,规模较大的网络不是适用。

因为使用MAC地址过滤技术要求网络管理员必须明确网络中每个网络设备的MAC地址,并要根据控制要求对各端口的过滤表进行配置;且当某个网络设备的网卡发生变化,或是物理位置变化时要对系统进行重新配置,所以采用MAC地址过滤方法,对于网管员来说,其负担是相当重的,而且随着网络设备数量的不断扩大,它的维护工作量也不断加大。

另外,还存在一个安全隐患,那就是现在许多网卡都支持MAC地址重新配置,非法用户可以通过将自己所用网络设备的MAC地址改为合法用户MAC地址的方法,使用MAC地址“欺骗”,成功通过交换机的检查,进而非法访问网络资源。

烽火交换机端口隔离配置方法

烽火交换机端口隔离配置方法烽火交换机端口隔离配置方法随着各个WLAN站点POE交换机下联的AP逐渐增多,为防止网络中的广播风暴对交换机的正常运行速度造成影响,建议对下联AP较多的交换机做一下端口隔离,这样可以有效防止由于广播风暴导致的交换机运行速度太慢甚至将交换机冲死的问题。

具体配置方法如下:对于CONSOLE口在左边的烽火交换机的配置方法为:使用串口线连接交换机,然后使用超级终端(还原默认设置)进入命令行模式:Switch>enableSwitch#configSwitch_config#interface range 2,3,4,6,8-12(假设其中2,3,4,6,8,9,10,11,12端口为设备下联端口,上联端口为1号口,端口要根据具体情况而定。

注意:上联口一定不要加入,否则将导致无法上网)Switch_config_if_range#switchport protected(开启上述端口的端口隔离)Switch_config_if_range#quitSwitch_config#quitSwitch#write(保存配置)对于CONSOLE口在右边的烽火交换机的配置方法为:使用网线连接交换机右边CON口下面的ETH端口,此端口为带外网管口,默认ip地址为192.168.2.1,将笔记本网口ip地址设置为192.168.2.2 255.255.255.0,关闭防火墙,保证笔记本网口可以ping 通ETH端口地址192.168.2.1。

然后在开始菜单中点击运行,输入cmd,进入命令行,输入如下命令,telnet 192.168.2.1,进入交换机配置界面:Username:adminPassword:12345S2200>enableS2200#configS2200(config)#pvlan 1S2200(config-pvlan 1)#isolate-ports 2,3,5,6,8-12(将连接AP 的交换机端口加入Pvlan1即可,注意:上联端口不要加入此pvlan,否则无法正常上网) S2200(config-pvlan 1)#quitS2200(config)#quitS2200#write file输入y,保存配置。

端口隔离技术

端口隔离技术

端口隔离技术是一种网络安全技术,用于限制网络中不同设备或应用程序之间的通信。

它的目的是防止恶意活动或攻击者利用某个设备或应用程序的漏洞来入侵其他设备或应用程序。

端口隔离技术有多种实现方法,以下是其中几种常见的技术:

1. 虚拟局域网(VLAN):使用VLAN可以将网络中的设备

分割成多个虚拟的逻辑网络,将不同的设备或应用程序放置在不同的VLAN中,从而限制它们之间的通信。

2. 网络隔离:将不同的设备或应用程序连接到不同的物理网络,通过路由器或防火墙对不同网络之间的通信进行控制和限制。

3. 端口隔离:通过网络交换机或防火墙配置,将不同的设备或应用程序连接到不同的物理或逻辑端口上,从而限制它们之间的通信。

4. 应用隔离:在操作系统或容器级别对不同的应用程序进行隔离,使它们之间无法直接通信,从而降低攻击面。

5. 服务器隔离:将服务部署在不同的服务器上,并使用网络设备或防火墙来限制它们之间的通信。

端口隔离技术可以有效地提高网络的安全性,减少潜在的攻击面,并帮助防止横向移动和数据泄露等安全威胁。

端口隔离技术

端口隔离技术端口隔离技术在网络安全领域扮演着重要的角色,它通过对网络通信中的不同端口进行隔离,有效地提升了网络的安全性和可靠性。

本文将从端口隔离技术的基本原理、应用场景、优势和挑战等方面进行详细介绍。

### 一、端口隔离技术的基本原理端口隔离技术是指通过对网络通信中的不同端口进行隔离,实现网络流量的分离和管理。

在计算机网络中,不同的网络服务通常会使用不同的端口,例如HTTP服务通常使用80端口,FTP服务通常使用21端口等。

通过对这些端口进行隔离,可以有效地限制不同网络服务的通信范围,从而降低网络攻击的风险。

端口隔离技术可以通过网络设备的配置、防火墙规则的设置等方式实现。

通过限制不同端口的通信范围,可以有效地减少网络攻击的风险,保障网络的安全性和可靠性。

### 二、端口隔离技术的应用场景1. 企业网络安全:在企业网络中,不同部门或不同业务往往需要使用不同的网络服务,通过对端口进行隔离,可以有效地限制不同部门或业务之间的网络通信,增强网络安全性。

2. 云计算环境:在云计算环境中,不同租户之间的网络安全隔离是非常重要的,通过端口隔离技术,可以确保不同租户之间的网络流量不会相互干扰或者被窃取。

3. 数据中心网络:在大型数据中心网络中,通过对不同应用或不同服务使用的端口进行隔离,可以提升网络的安全性和性能。

### 三、端口隔离技术的优势1. 提升网络安全性:通过对端口进行隔离,可以有效地降低网络攻击的风险,保障网络的安全性。

2. 简化网络管理:端口隔离技术可以帮助网络管理员更加有效地管理网络流量,减少网络故障的发生。

3. 提高网络性能:通过对网络流量进行精细化管理,可以提高网络的性能和响应速度。

### 四、端口隔离技术的挑战1. 配置复杂:在实际应用中,对端口进行隔离需要进行复杂的配置和规则管理,对网络管理员的要求较高。

2. 可扩展性:随着网络规模的扩大,端口隔离技术的可扩展性可能会受到限制。

3. 网络性能影响:在一些情况下,对端口进行隔离可能会影响网络的性能和吞吐量。

交换机端口隔离安全实验报告

交换机端口隔离安全实验报告实验目的:本实验旨在通过交换机端口隔离技术,提高网络的安全性和隔离性,并验证隔离效果。

实验环境:本实验使用了一台拥有多个可配置端口的交换机,并连接了多台主机设备。

实验步骤:1. 配置交换机端口隔离功能:首先,登录交换机管理界面,在交换机配置页面上找到端口隔离选项。

根据实际需求,选择需要隔离的端口,并启用隔离功能。

2. 设置隔离规则:在交换机端口隔离配置页面上,为每个需要隔离的端口设置隔离规则。

可以根据IP地址、MAC地址等进行隔离规则的设定。

3. 验证隔离效果:连接不同的主机设备至交换机的不同端口,并在各个主机之间进行通信测试。

检查是否存在跨端口通信,验证隔离效果的可行性。

实验结果:通过交换机端口隔离功能的配置,我们成功实现了端口之间的隔离。

在测试过程中,我们发现无法实现跨端口的通信,证明了隔离的效果。

实验总结:交换机端口隔离技术在网络安全中发挥了重要作用。

通过该技术,可以有效隔离不同端口之间的通信,增强网络的安全性和隔离性。

在实验中,我们成功配置了交换机端口隔离功能,并验证了其有效性。

然而,需要注意的是,在实际应用中,还需要综合考虑业务需求和网络拓扑结构,合理配置端口隔离规则,以达到最佳的网络安全效果。

实验局限性:本实验仅仅针对交换机端口隔离功能的验证,未对其他相关安全功能进行测试。

在实际应用中,需要综合考虑其他网络设备和安全机制,搭建完整的网络安全体系。

未来展望:随着网络安全威胁的不断演变和升级,交换机端口隔离技术也需要不断更新和改进。

未来,我们希望通过进一步的研究和实践,提高交换机端口隔离技术的性能和可靠性,更好地应对网络安全挑战。

参考文献:[1] 张三, 李四. 交换机端口隔离技术及其应用[J]. 计算机科学, 20XX, XX(X): XX-XX.[2] 王五, 赵六. 网络安全技术概论[M]. 北京:XX出版社, 20XX.。

端口隔离

现在网络安全要求也越来越多样化了,一个局域网有时候也希望用户不能互相访问(如小区用户),只能和网关进进行通讯。

H3C交换机可以用端口隔离来实现,下面给大家介绍一下在cisco的交换机上面如何来实现这样的(端口隔离)需求。

在cisco 低端交换机中的实现方法:1.通过端口保护(Switchitchport protected)来实现的。

2.通过PVLAN(private vlan 私有vlan)来实现. 主要操作如下:相对来说cisco 3550或者2950交换机配置相对简单,进入网络接口配置模式:Switch(config)#int range f0/1 - 24 #同时操作f0/1到f0/24口可根据自己的需求来选择端口Switch(config-if-range)#Switchitchport protected #开启端口保护 ok...到此为止,在交换机的每个接口启用端口保护,目的达到. 由于4500系列交换机不支持端口保护,可以通过PVLAN 方式实现。

主要操作如下:交换机首先得设置成transparents模式,才能完成pvlan的设置。

首先建立second Vlan 2个 Switch(config)#vlan 101Switch(config-vlan)#private-vlan community ###建立vlan101 并指定此vlan为公共vlan Switch(config)vlan 102Switch(config-vlan)private-vlan isolated ###建立vlan102 并指定此vlan为隔离vlan Switch(config)vlan 200Switch(config-vlan)private-vlan primarySwitch(config-vlan)private-vlan association 101 Switch(config-vlan)private-vlan association ad d 102###建立vlan200 并指定此vlan为主vlan,同时制定vlan101以及102为vlan200的second vlanSwitch(config)#int vlan 200Switch(config-if)#private-vlan mapping 101,102###进入vlan200 配置ip地址后,使second vlan101与102之间路由,使其可以通信Switch(config)#int f3/1Switch(config-if)#Switchitchport private-vlan host-association 200 102Switch(config-if)#Switchitchport private-vlan mapping 200 102 Switch(config-if)#Switchitchp ort mode private-vlan host###进入接口模式,配置接口为PVLAN的host模式,配置Pvlan的主vlan以及second vlan,一定用102,102是隔离vlan至此,配置结束,经过实验检测,各个端口之间不能通信,但都可以与自己的网关通信。

win2008服务器安全设置部署文档(推荐)

win2008服务器安全设置部署⽂档(推荐)年前⼀直在赶项⽬,到最后⼏⽇才拿到新服务器新添加的硬盘,重做阵列配置⽣产环境,还要编写部署⽂档做好安全策略,交给测试部门与相关部门做上线前最后测试,然后将部署⽂档交给相关部门同事,让他根据部署⽂档再做⼀次系统,以保证以后其他同事能⾃⼰正常部署服务器,最后终于赶在放假前最后⼀天匆忙搞定测试后,简单的指导同事按部署⽂档将服务器重新部署了⼀次就先跑路回家了,剩下的就留给加班的同事负责将服务器托管到机房了。

年后回来上班后按⼯作计划开始做⽂档(主要对之前编写的部署⽂档进⾏修正和将相关未添加的安全策略添加进⽂档中,并在测试环境进⾏安全测试)。

等搞定后要对服务器做最后⼀次安全检查时,运营部门已将⽹站推⼴出去了,真是晕死,都不给⼈活了......只能是加班加点对已挂到公⽹的服务器⽇志和相关设置项做⼀次体检。

当然⼀检查发现挂出去的服务器有着各种各样的攻击记录,不过还好都防住了,没有什么问题,然后就是继续添加⼀些防⽕墙策略和系统安全设置。

接下来还是不停的忙,要写《服务器安全检查指引——⽇常维护说明》。

公司新项⽬要开发,得对新项⽬分析需求,编写开发⽂档,然后搭建前后端开发框架,旧系统要增加新功能,⼜得写V3、V4不同版本的功能升级开发⽂档......今天终于忙得七七⼋⼋了,回头⼀看,2⽉份就这样⼀眨眼就过去了,看来程序员⽼得快还是有道理的,时间都不是⾃⼰的了。

前⾯啰哩啰嗦的讲了⼀⼤堆费话,现在开始转⼊正题。

对于服务器的安全,相信很多开发⼈员都会碰到,但绝⼤多数⼈对安全都没有什么概念。

记得10年前我刚接⼿服务器时,仅兴奋,⼜彷徨,⽽真正⾯对时,却⽆从下⼿,上百度和⾕歌上找,也没有完整的说明介绍,对安全都是⼀头雾⽔。

刚开始配置的服务器漏洞百出,那时⼏乎吃睡在机房,也避免不了服务器给⿊的事情发⽣,⽽且⼤多被⿊后还⼀⽆所知,想想都是郁闷~~~当然经验也是在被⿊的过程中慢慢升级的,哈哈...... 下⾯就将写好的《服务器安全部署⽂档》分享出来,希望能对⼤家有所帮助。

端口隔离命令

i

Quidway S3100 系列以太网交换机 命令手册 端口隔离

第 1 章 端口隔离配置命令

第1章 端口隔离配置命令

1.1 端口隔离配置命令

1.1.1 display splay isolate port

【视图】 任意视图

【参数】 无

【描述】 display isolate port 命令用来显示已经加入到隔离组中的以太网端口信息。

【视图】 以太网端口视图

【参数】 无

【描述】

1-1

Quidway S3100 系列以太网交换机 命令手册 端口隔离

第 1 章 端口隔离配置命令

port isolate 命令用来将当前的以太网端口加入到隔离组中,undo port isolate 命 令用来将当前的以太网端口从隔离组中删除。

缺省情况下,隔离组中没有加入任何以太网端口。

【举例】 # 将以太网端口 Ethernet1/0/1 加入到隔离组中。

<Quidway> system-view System View: return to User View with Ctrl+Z. [Quidway] interface ethernet1/0/1 [Quidway-Ethernet1/0/1] port isolate

Quidway S3100 系列以太网交换机 命令手册 端口隔离

目录

目录

第 1 章 端口隔离配置命令 .......................................................................................................1-1 1.1 端口隔离配置命令 .............................................................................................................. 1-1 1.1.1 display isolate port .................................................................................................. 1-1 1.1.2 port isolate............................................................................................................... 1-1

端口隔离

配置方法Байду номын сангаас

端口隔离技术在H3C交换机上的实现 system-view进入系统视图 interface interface-type interface-number进入以太端口视图 port isolate将以太端口加入到隔离组中 端口隔离技术在H3C交换机上实现很强,使用也方便,上述的三条命令就可以实现相应端口之间 隔离。 端口隔离技术在D-LINK交换机上的实现 config traffic_segmentation forward_list [null |] 其中表示指定哪个端口作为隔离端口,参数null表示没有上连端口,参数表示上连端口。

01 含义

03 缺点

目录

02 配置方法

含义

有些设备只支持一个隔离组(以下简称单隔离组),由系统自动创建隔离组1,用户不可删除该 隔离组或创建其它的隔离组。有些设备支持多个隔离组(以下简称多隔离组),用户可以手工配 置。不同设备支持的隔离组数不同,请以设备实际情况为准。

隔离组内可以加入的端口数量没有限制。

端口隔离技术在港湾交换机上的实现

config vcn up [notagout|tagout] baseVID <1-4069>

其中表示指定哪个端口作为上行通信端口,可以指定一个或两个上行端口;参数notagout表示 上连端口以untag方式属于vcn所创建的所有vlan,参数tagout表示上连端口以tag方式属于 baseVID后面所跟的vlanID。

端口隔离特性与端口所属的VLAN无关。对于属于不同VLAN的端口,只有同一个隔离组的普通端 口到上行端口的二层报文可以单向通过,其它情况的端口二层数据是相互隔离的。对于属于同一 VLAN的端口,隔离组内、外端口的二层数据互通的情况,又可以分为以下两种:

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口隔离目录

目录

第1章端口隔离典型配置指导................................................................................................1-1

1.1 端口隔离典型配置指导.......................................................................................................1-1

1.1.1 组网图......................................................................................................................1-1

1.1.2 应用要求..................................................................................................................1-1

1.1.3 适用产品、版本.......................................................................................................1-1

1.1.4 配置过程和解释.......................................................................................................1-2

1.1.5 完整配置..................................................................................................................1-3

1.1.6 配置注意事项...........................................................................................................1-3

第1章端口隔离典型配置指导

1.1 端口隔离典型配置指导

通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔

离组中的端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供

了灵活的组网方案。

目前一台设备只支持建立一个隔离组,组内的以太网端口数量不限。

1.1.1 组网图

图1-1以太网端口配置举例组网图

1.1.2 应用要求

z小区用户PC2、PC3、PC4分别与交换机的以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4相连

z交换机通过Ethernet1/0/1端口与外部网络相连

z小区用户PC2、PC3和PC4之间两两不能互通

1.1.3 适用产品、版本

表1-1配置适用的交换机产品与软硬件版本关系

产品软件版本硬件版本

1510、Release 1602软件版本全系列硬件版本

S5600系列 Release

S5100-SI/EI系列 Release2200、Release 2201软件版本全系列硬件版本

产品软件版本硬件版本S3600-SI/EI系列 Release

1510、Release 1602软件版本全系列硬件版本S3100-EI系列 Release

2104、Release 2107软件版本全系列硬件版本

S3100-C-SI系列S3100-T-SI系列Release 0011、Release 2102、Release

2107软件版本

全系列硬件版本

S3100-TP-SI系列 Release

2102、Release 2107软件版本全系列硬件版本

(除S3100-52TP-SI)

S3100-52TP-SI Release 2106、Release 2107软件版本S3100-52TP-SI S3100-52P Release 1500、Release 1602软件版本S3100-52P

S2126-EI Release 2102、Release 2106、Release

2107软件版本

S2126-EI

S2000-EA系列 Release

2107软件版本全系列硬件版本E352&E328 Release 1510、Release 1602软件版本E352&E328

E152 Release 1500、Release 1602软件版本E152

E126 Release 0011、Release 2102、Release

2107软件版本

E126

E126A Release 2104、Release 2107软件版本E126A

1.1.4 配置过程和解释

# 将以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4加入隔离组。

<Switch> system-view

System View: return to User View with Ctrl+Z.

[Switch] interface ethernet1/0/2

[Switch-Ethernet1/0/2] port isolate

[Switch-Ethernet1/0/2] quit

[Switch] interface ethernet1/0/3

[Switch-Ethernet1/0/3] port isolate

[Switch-Ethernet1/0/3] quit

[Switch] interface ethernet1/0/4

[Switch-Ethernet1/0/4] port isolate

[Switch-Ethernet1/0/4] quit

[Switch]

# 显示隔离组中的端口信息。

<Switch> display isolate port

Isolated port(s) on UNIT 1:

Ethernet1/0/2, Ethernet1/0/3, Ethernet1/0/4

1.1.5 完整配置

#

interface Ethernet1/0/2

port isolate

#

interface Ethernet1/0/3

port isolate

#

interface Ethernet1/0/4

port isolate

#

1.1.6 配置注意事项

z当汇聚组中的某个端口加入或离开隔离组后,本地Unit中同一汇聚组内的其它端口,均会自动加入或离开该隔离组。

z对于既处于某个聚合组又处于某个隔离组的一组端口,其中的一个端口离开聚合组时不会影响其他端口,即其他端口仍将处于原聚合组和原隔离组中。

z如果某个聚合组中的端口同时属于某个隔离组,当在系统视图下直接删除该聚合组后,该聚合组中的端口仍将处于该隔离组中。

z当隔离组中的某个端口加入聚合组时,该聚合组中的所有端口,将会自动加入隔离组中。

z S3600系列交换机在开启IRF特性形成Fabirc后,将支持跨设备的端口隔离,即不同Unit上的端口,可以加入到同一隔离组中。

z S3600系列交换机在开启IRF特性形成Fabirc后,当在某个跨设备聚合组的端口上配置端口隔离时,该配置不会在其他Unit的同一聚合组内同步。

也即是

说,如果需要对某个跨设备聚合组的多个端口配置端口隔离时,需要在该聚合

组的每一个端口上分别进行配置。