计网实验DNS--Data-Encapsulation-and-Frame-Examination

计算机网络实验三参考答案

1. What is the IP address and TCP port number used by the client computer (source) that is transferring the file to ? To answer this questio n, it’s probably easiest to select an HTTP message and explore the details of the TCP packet used to carry this HTTP message, using the “details of the selected packet header window” (refer to Figure 2 in the “Getting Started with Wireshark” Lab if you’re uncertain about the Wireshark windows).Ans: IP address:192.168.1.102 TCP port:11612. What is the IP address of ? On what port number is it sending and receiving TCP segments for this connection?Ans: IP address:128.119.245.12 TCP port:80If you have been able to create your own trace, answer the following question:3. What is the IP address and TCP port number used by your client computer(source) to transfer the file to ?ANS: IP address :10.211.55.7 TCP port:492654. What is the sequence number of the TCP SYN segment that is used to initiate the TCP connection between the client computer and ? What is it in the segment that identifies the segment as a SYN segment?ANS: sequence number: 0 Syn Set = 1 identifies the segment as a SYN segment5. What is the sequence number of the SYNACK segment sent by to the client computer in reply to the SYN? What is the value of the ACKnowledgement field in the SYNACK segment? How did determine that value? What is it in the segment that identifies the segment as a SYNACK segment?ANS: The sequence number: 0ACKnowledgement number : 1 which is sequence number plus 1Both the sequence flag and the ACKnowledgement flag been set as 1, identifies the segment as SYNACK segment.6. What is the sequence number of the TCP segment containing the HTTP POST command? Note that in order to find the POST command, you’ll need to dig into the packet content field at the bottom of the Wireshark window, looking for a segment with a “POST” within its DATA field.Ans: The sequence number : 17. Consider the TCP segment containing the HTTP POST as the first segment in the TCP connection. What are the sequence numbers of the first six segments in the TCP connection (including thesegment containing the HTTP POST)? At what time was each segment sent? When was the ACK for each segment received? Given the difference between when each TCP segment was sent, and when its acknowledgement was received, what is the RTT value for each of the six segments? What is the EstimatedRTT value (see page 249 in text) after the receipt of each ACK? Assume that the value of the EstimatedRTT is equal to the measured RTT for the first segment, and then is computed using the EstimatedRTT equation on page 249 for all subsequent segments.Note: Wireshark has a nice feature that allows you to plot the RTT for each of the TCP segments sent. Select a TCP segment in the “listing of captured packets” window that is being sent from the client to the server. Then select: Statistics->TCP Stream Graph- >Round Trip Time Graph.Segment 1 Segment 2 Segment 3Segment 4Segment 5Segment 6After Segment 1 : EstimatedRTT = 0.02746After Segment 2 : EstimatedRTT = 0.875 * 0.02746 + 0.125*0.035557 = 0.028472 After Segment 3 : EstimatedRTT = 0.875 * 0.028472 + 0.125*0.070059 = 0.033670 After Segment 4 : EstimatedRTT = 0.875 * 0.033670 + 0.125*0.11443 = 0.043765 After Segment 5 : EstimatedRTT = 0.875 * 0.043765 + 0.125*0.13989 = 0.055781 After Segment 6 : EstimatedRTT = 0.875 * 0.055781 + 0.125*0.18964 = 0.072513 8. What is the length of each of the first six TCP segments?(see Q7)9. What is the minimum amount of available buffer space advertised at the received for the entire trace? Does the lack of receiver buffer space ever throttle thesender?ANS:The minimum amount of buffer space (receiver window) advertised at for the entire trace is 5840 bytes;This receiver window grows steadily until a maximum receiver buffer size of 62780 bytes.The sender is never throttled due to lacking of receiver buffer space by inspecting this trace.10. Are there any retransmitted segments in the trace file? What did you check for (in the trace) in order to answer this question?ANS: There are no retransmitted segments in the trace file. We can verify this by checking the sequence numbers of the TCP segments in the trace file. All sequence numbers are increasing.so there is no retramstmitted segment.11. How much data does the receiver typically acknowledge in an ACK? Can youidentify cases where the receiver is ACKing every other received segment (seeTable 3.2 on page 257 in the text).ANS: According to this screenshot, the data received by the server between these two ACKs is 1460bytes. there are cases where the receiver is ACKing every other segment 2920 bytes = 1460*2 bytes. For example 64005-61085 = 292012. What is the throughput (bytes transferred per unit time) for the TCP connection? Explain how you calculated this value.ANS: total amount data = 164091 - 1 = 164090 bytes#164091 bytes for NO.202 segment and 1 bytes for NO.4 segmentTotal transmission time = 5.455830 – 0.026477 = 5.4294So the throughput for the TCP connection is computed as 164090/5.4294 = 30.222 KByte/sec.13. Use the Time-Sequence-Graph(Stevens) plotting tool to view the sequence number versus time plot of segments being sent from the client to the server. Can you identify where TCP’s slow start phase begins and ends, and where congestion avoidance takes over? Comment on ways in which the measured data differs from the idealized behavior of TCP that we’ve studied in the text.ANS: Slow start begins when HTTP POST segment begins. But we can’t identify where TCP’s slow start phase ends, and where congestion avoidance takes over.14. Answer each of two questions above for the trace that you have gathered when you transferred a file from your computer to ANS: Slow start begins when HTTP POST segment begins. But we can’t identify where TCP’s slow start phase ends, and where congestion avoidance takes over.。

计算机网络实验-传输层协议分析

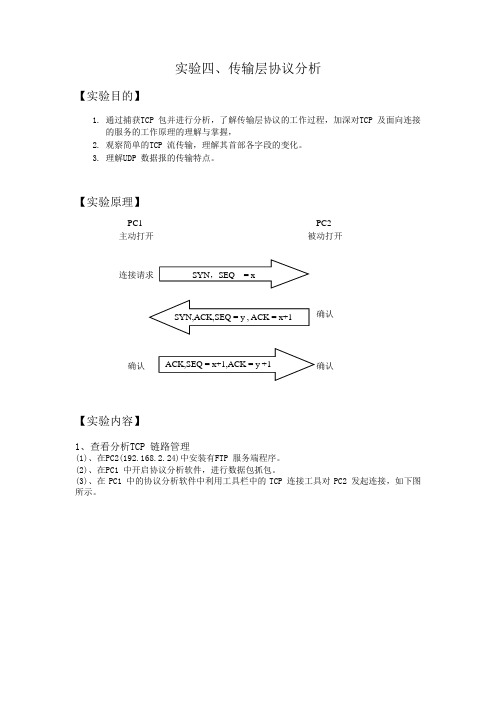

实验四、传输层协议分析【实验目的】1. 通过捕获TCP 包并进行分析,了解传输层协议的工作过程,加深对TCP 及面向连接的服务的工作原理的理解与掌握,2. 观察简单的TCP 流传输,理解其首部各字段的变化。

3. 理解UDP 数据报的传输特点。

【实验原理】【实验内容】1、查看分析TCP 链路管理(1)、在PC2(192.168.2.24)中安装有FTP 服务端程序。

(2)、在PC1 中开启协议分析软件,进行数据包抓包。

(3)、在PC1 中的协议分析软件中利用工具栏中的TCP 连接工具对PC2 发起连接,如下图所示。

PC1 主动打开连接请求确认PC2 被动打开确认确认SYN ,SEQ = xACK,SEQ = x+1,ACK = y +1SYN,ACK,SEQ = y , ACK = x+1图 4-12 TCP连接工具在IP地址中填入PC2地址192.168.2.24,端口填入FTP服务端口21,然后点击连接。

分析捕获到的三次握手报文。

图 4-13 三次握手第一次连接查看上图TCP报文中的报头部分:源端口:3241,由于发起连接的是客户端,因此源端口为TCP程序随机出的短暂端口,在此连接中是3241。

目的端口:21,由于是向FTP服务发起连接,因此目的端口为FTP服务的熟知端口,为21。

序列号:0X732020CD,此序列号为TCP程序随机出的字节编号。

确认序号:0X00000000,第一个发出的连接请求中,确认号为0。

TCP首部长度:7,TCP首部长度包括TCP报头长度和数据长度,这个字段表示TCP报头长度,其中20字节为标准TCP报头长度,另有8字节选项字段长度,选项字段中和服务器端协商了最大报文段长度。

标识位:SYN位置1,只有TCP连接中三次握手第一次连接的报文段中SYN位置1。

窗口大小:65535,默认大小。

校验和:0X5D64,校验和是对TCP报头、数据和伪首部进行计算得出的校验和。

实验四、计算机网络实验指导书-tcp协议分析及应用层命令

计算机网络实验指导书-TCP协议分析及应用层命令实验指导教师:韩家伟孙玉钰实验4TCP报文段分析及应用层命令实验1.实验目的1.掌握使用IRIS工具对TCP与UDP协议进行抓包分析的方法。

2.掌握TCP协议的报文格式及其优缺点。

3.熟悉应用层命令。

2.实验设备与环境1.Iris网络分析软件2.网络数据包捕获3.捕获TCP报文段并分析(一)实验内容1.启动网络嗅探工具,设置好过滤条件,捕获UDP用户数据报和TCP报文段。

2.分析UDP与TCP协议。

(二)TCP协议实验指导传输控制协议(Transmission Control Protocol,TCP)是一种可靠的面向连接的传送协议。

它在传送数据时是分段进行的,主机之间交换数据必须建立一个会话。

它用比特流通信,即数据被作为无结构的字节流。

通过每个TCP传输的字段指定顺序号,以获得可靠性。

它是在OSI参考模型的第4层,TCP是使用IP的网际间互联功能而提供可靠的数据传输,IP不停地把报文放到网络上,而TCP负责确信报文到达。

在协同IP的操作中TCP负责握手过程、报文管理、流量控制、错误检测和处理(控制),并根据一定的编号顺序对非正常顺序的报文给予重新排列顺序。

TCP是面向连接的协议。

在面向连接的环境中,开始传输数据之前,在两个终端之间必须先建立一个连接。

对于一个要建立的连接,通信双方必须用彼此的初始化序列号seq和来自对方成功传输确认的应答号ack(指明希望收到的下一个八位组的编号)来同步,习惯上将同步信号写为SYN,应答信号写为ACK。

整个同步的过程称为三次握手,如图4-1所示。

图4-1 TCP连接的建立对于一个已经建立的连接,TCP使用四次握手来结束通话(使用一个带有FIN附加标记的报文段)。

如图4-2所示。

图4-2 TCP连接的释放TCP每发送一个报文段,就对这个报文段设置一次计时器。

只要计时器设置的重传时间到期,但还没有收到确认,就要重传这一报文段。

网络实验--分析HTTP,DNS协议

实验七利用分组嗅探器(ethereal)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

DNS协议分析实验

DNS协议分析实验DNS(Domain Name System)是互联网中负责域名解析的协议,通过将人类可读的域名转换为计算机可识别的IP地址,实现了互联网上不同计算机之间的通信。

在本实验中,我们将对DNS协议进行深入分析,了解其工作原理和数据包结构。

实验环境:在本实验中,我们将使用Wireshark作为数据包捕获工具,通过观察和分析DNS请求和响应数据包来了解DNS协议的工作原理。

实验所需的系统环境为Windows或Linux操作系统,需要安装最新版本的Wireshark软件。

实验步骤:1. 打开Wireshark软件,并选择要抓取数据包的网络接口。

2. 在过滤器中输入“dns”,以过滤出DNS协议相关的数据包。

3. 进行一系列的DNS请求和响应操作,如访问一个网站、ping一个域名等。

4. 观察Wireshark中捕获到的数据包,分析其中DNS请求和响应的数据结构。

5.获取一个真实的DNS数据包,对其进行深入分析,包括报头和数据部分的结构。

6.总结实验过程中获得的知识,对DNS协议的工作原理和数据包结构进行总结和分析。

实验结果:在实验过程中,我们可以清晰地观察到DNS请求和响应数据包的结构。

一个典型的DNS请求数据包包括报头和问题部分,而DNS响应数据包包括报头、问题部分、回答部分、授权部分和附加部分。

通过分析这些数据包,我们可以了解DNS协议是如何解析域名的,以及实现域名解析时所涉及的相关参数和信息。

在DNS请求数据包中,最重要的部分是问题部分,其中包含了要查询的域名和查询类型(A记录或AAAA记录)。

而在DNS响应数据包中,回答部分则包含了查询结果的IP地址信息,授权部分和附加部分则包含了其他相关的信息,如授权服务器和附加信息等。

通过分析实验中捕获到的真实数据包,我们可以更加深入地了解DNS协议的工作原理。

在DNS数据包的报头部分,包括了一些重要的字段信息,如标识符、查询/响应标志、授权回答标志等,这些信息对于解析数据包和理解DNS协议非常重要。

计算机网络实验指导书(附部分答案)..

计算机网络实验指导书湖南工业大学计算机与通信学院网络工程系目录实验一 802.3协议分析和以太网 (3)一、实验目的 (3)二、预备知识 (3)三、实验环境 (4)四、实验步骤 (5)五、实验报告内容 (6)实验二 IP层协议分析 (7)一、实验目的 (7)二、实验环境 (7)三、实验步骤 (7)四、实验报告内容 (8)实验三 TCP协议分析 (9)一、实验目的及任务 (9)二、实验环境 (9)三、实验步骤 (9)四、实验报告内容 (10)实验四 HTTP和DNS分析 (11)一、实验目的及任务 (11)二、实验环境 (11)三、实验步骤 (11)四、实验报告内容 (12)实验一802.3协议分析和以太网一、实验目的1.分析802.3协议2.熟悉以太网帧的格式3.熟悉ARP报文的格式二、预备知识要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器捕获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被捕获报文的各协议头部字段内容。

图1为一个分组嗅探器的结构。

图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:Web浏览器和ftp客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组捕获库接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧(Frame)中,并沿着物理介质(如以太网的电缆)传输。

图1假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

计网实验二

实验二应用层协议分析实验报告序号:姓名:学号:成绩1.实验目的:分析HTTP协议报文的首部格式,理解HTTP协议的工作过程;分析DNS的工作过程。

2.实验环境:连入Internet的主机一台。

3.实验步骤:见实验指导实验abcd.4.实验分析,回答下列问题。

实验a(1)填写浏览器的输入的URL地址。

URL地址:/IETF-Standards-Process.html。

(2)打开test1的捕获文件,分析请求报文请求行字段:首部字段:(3)打开test1的捕获文件,分析响应报文状态行字段:首部行字段:(4)根据捕获的报文,填写相应的内容实验b.根据操作回答下面的问题。

(1)填写浏览器的输入的URL地址。

URL地址: 。

(2)分析test2的捕获文件,你的浏览器一共发出了多少个HTTP GET请求,每个GET 请求的对象是什么?这些请求被发送到的目的地的IP地址是多少?一共发出五个HTTP GET请求。

(3)浏览器在下载这多个对象时,是串行下载还是并行下载?请解释。

并行下载;这样只需要建立一次TCP连接,节省时间。

(4)分析你的浏览器向服务器发出的第一个HTTP GET请求的内容,在该请求报文中,是否有一行是:IF-MODIFIED-SINCE?分析服务器响应报文的内容,服务器是否明确返回了文件的内容?如何获知?没有IF-MODIFIED-SINCE。

服务器明确返回了文件内容,因为该相应报文的状态码是200,表示请求成功,信息包含在返回的响应报文中。

(5)分析捕获文件test3分析你的浏览器向服务器发出的第二个“HTTP GET”请求,在该请求报文中是否有一行是:IF-MODIFIED-SINCE?如果有,在该首部行后面跟着的信息是什么?在该HTTP GET请求中有IF-MODIFIED-SINCE,该首部行后面跟着的信息是Wed, 03 Sep 2014 10:00:27 GMT。

(6)服务器对第二个HTTP GET请求的响应中的HTTP状态代码是多少?服务器是否明确返回了文件的内容?请解释。

宁波大学计算机网络实验答案

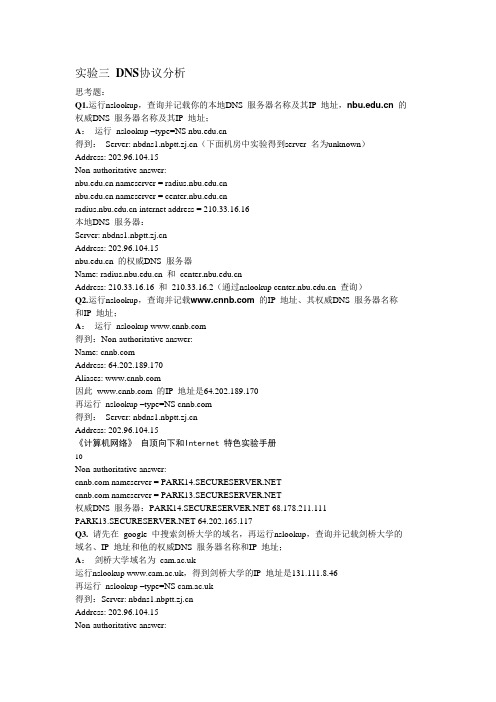

实验三DNS协议分析思考题:Q1.运行nslookup,查询并记载你的本地DNS 服务器名称及其IP 地址, 的权威DNS 服务器名称及其IP 地址;A:运行nslookup –type=NS 得到:Server: (下面机房中实验得到server 名为unknown)Address: 202.96.104.15Non-authoritative answer: nameserver = nameserver = internet address = 210.33.16.16本地DNS 服务器:Server: Address: 202.96.104.15 的权威DNS 服务器Name: 和Address: 210.33.16.16 和210.33.16.2(通过nslookup 查询)Q2.运行nslookup,查询并记载 的IP 地址、其权威DNS 服务器名称和IP 地址;A:运行nslookup 得到:Non-authoritative answer:Name: Address: 64.202.189.170Aliases: 因此 的IP 地址是64.202.189.170再运行nslookup –type=NS 得到:Server: Address: 202.96.104.15《计算机网络》自顶向下和Internet 特色实验手册10Non-authoritative answer: nameserver = nameserver = 权威DNS 服务器: 68.178.211.111 64.202.165.117Q3. 请先在google 中搜索剑桥大学的域名,再运行nslookup,查询并记载剑桥大学的域名、IP 地址和他的权威DNS 服务器名称和IP 地址;A:剑桥大学域名为运行nslookup ,得到剑桥大学的IP 地址是131.111.8.46再运行nslookup –type=NS 得到:Server: Address: 202.96.104.15Non-authoritative answer: nameserver = nameserver = nameserver = nameserver = nameserver = nameserver = nameserver = 其中权威服务器 internet address = 128.232.0.19Q4.运行ipconfig/all,查询并记载你的本地DNS 服务器,看和nslookup 显示的有无差别,如有差别差在哪里?为什么?A:本地DNS 服务器为202.96.104.15。

计算机网络(第二版)课后习题答案

计算机网络(第二版)课后习题答案计算机网络(第二版)课后习题答案一、绪论计算机网络是指在多个计算机之间传输数据和共享资源的系统。

随着互联网的普及和发展,计算机网络已经成为现代社会中不可或缺的组成部分。

本文将回答《计算机网络(第二版)》课后习题,并提供详细的解答。

二、物理层1. 什么是物理层?物理层的任务是什么?物理层是计算机网络模型中的第一层,主要负责传输比特流。

其任务包括确定物理传输媒介的规范、数据的编码认证、物理连接的建立和维护等。

2. 传输媒介可分为哪几种类型?各有什么特点?传输媒介可分为有线传输媒介和无线传输媒介两种类型。

有线传输媒介包括双绞线、同轴电缆和光纤等,其特点是传输速度快、传输距离较长、抗干扰能力强。

无线传输媒介包括无线电波和红外线等,其特点是灵活性高、易于扩展和部署,但传输速度和距离受到限制。

3. 什么是调制和解调?其作用是什么?调制是将数字信号转换为模拟信号的过程,解调是将模拟信号转换为数字信号的过程。

调制和解调的作用是在发送端将数字数据转换为适合在传输媒介上传输的模拟信号,然后在接收端将模拟信号转换为可被计算机理解的数字数据。

4. 什么是信道复用?常见的信道复用技术有哪些?信道复用是指通过合理地利用通信线路,将不同用户的数据流合并在一起传输的技术。

常见的信道复用技术包括频分复用(FDM)、时分复用(TDM)和码分复用(CDM)等。

三、数据链路层1. 数据链路层有哪些基本的功能?数据链路层的基本功能包括封装成帧、物理寻址、错误检测和流量控制等。

封装成帧将网络层交付的数据分成适当的数据帧进行传输;物理寻址通过物理地址标识源和目的设备;错误检测使用帧检验序列等方法检测传输中的错误;流量控制通过控制数据的发送速率来保证接收端能够正确接收数据。

2. 什么是差错控制?常见的差错检测技术有哪些?差错控制是指在数据传输过程中采取一定的机制来检测和纠正传输中发生的差错。

常见的差错检测技术有纵向奇偶校验、循环冗余检验(CRC)和海明码等。

实验4_北航研究生计算机网络实验

实验4_北航研究生计算机网络实验第一部分:实验目的本实验旨在帮助研究生理解和掌握计算机网络的基本概念和原理,通过实际操作加深对计算机网络的理解。

通过完成实验,研究生将能够熟练地使用各种网络工具和协议进行网络配置和故障排除,提高其网络管理和维护的能力。

第二部分:实验原理本实验有三个主要的实验内容。

首先,研究生将使用Wireshark软件捕获并分析TCP/IP协议的传输过程,以加深对协议的了解。

然后,研究生将配置并测试一个简单的局域网,了解网络拓扑和设备间的通信方式。

最后,研究生将使用路由器和交换机的配置命令进行网络配置和故障排除。

第三部分:实验步骤2. 在捕获窗口中,选择“Start”按钮开始捕获数据包。

3. 打开一个浏览器窗口,输入一个网址并访问。

在Wireshark软件中可以看到捕获到的数据包。

4. 在Wireshark软件中的数据包列表中,选择一条数据包并点击右键,然后选择“Follow TCP Stream”选项,可以查看这个TCP流的内容。

5.配置一个简单的局域网,使用至少两台计算机和一个交换机。

连接计算机和交换机,并使用交换机上的端口连接计算机。

6. 配置计算机的IP地址和子网掩码,确保两台计算机在同一子网中。

测试两台计算机是否能够互相ping通,以验证配置的正确性。

7. 配置一个路由器,将两个子网连接起来。

配置路由器的IP地址、子网掩码和默认网关。

测试两个子网的计算机是否能够互相ping通,以验证配置的正确性。

8. 配置一个交换机,将多个子网连接起来。

使用交换机的端口连接路由器和各个子网的计算机。

测试各个子网的计算机是否能够互相ping 通,以验证配置的正确性。

第四部分:实验总结通过完成本实验,研究生将对计算机网络的基本原理和概念有更深入的了解。

研究生能够熟练地使用Wireshark软件进行数据包捕获与分析,了解TCP/IP协议的传输过程。

研究生还能够独立配置和维护一个简单的局域网,使用路由器和交换机的命令进行网络配置和故障排除。

实验2_北航研究生计算机网络实验

实验2_北航研究生计算机网络实验引言:计算机网络实验是计算机网络课程中非常重要的一部分。

通过实验,可以加深对计算机网络原理和协议的理解,并且提高实践能力。

在北航研究生计算机网络实验中,实验2是一个关于网络通信的实验,本文将对该实验进行详细描述和分析。

一、实验目的1.通过实验深入了解网络通信原理和实现;2.熟悉并掌握网络通信调试工具的使用方法;3.通过实验提高网络故障排查和修复的能力。

二、实验内容本次实验的内容是使用网络通信技术完成一个具体任务。

实验使用的工具是Wireshark,这是一款常用的网络抓包分析软件。

学生需要在虚拟机上模拟网络环境,并且使用Wireshark工具对网络通信进行抓包和分析。

实验的具体步骤如下:1.准备实验环境:使用虚拟机软件搭建网络环境,一般使用VMware Workstation或VirtualBox软件;2.配置网络参数:为虚拟机配置IP地址、网关地址、子网掩码等网络参数;3.设置Wireshark:在虚拟机上安装Wireshark软件,并进行基础的配置;4.抓包分析:使用Wireshark对网络通信进行抓包,并对抓包结果进行分析;5.故障排查和修复:根据抓包结果分析,定位网络故障的原因,并进行相应的修复。

三、实验结果与分析进行实验后,我们得到了一份Wireshark的抓包结果。

通过对抓包结果的分析,我们可以得到以下结论:1.网络通信存在问题,通信过程中有大量的丢包和重传;2.网络延迟较高,造成通信速度较慢;3.一些数据包在传输过程中被篡改。

根据以上结论,我们可以推断网络通信存在以下问题:1.网络链路质量差,导致数据包丢失和重传;2.网络带宽不足,导致通信速度较慢;3.网络安全问题,导致数据包被篡改。

为了解决以上问题,我们可以尝试以下解决方案:1.改善网络链路质量,可以通过替换网线、调整网络设备位置等方式改善网络信号质量;2.增加网络带宽,可以通过升级网络设备或增加网络带宽来提高通信速度;3.加强网络安全防护,可以使用防火墙软件、数据包加密等方式来防止数据包被篡改。

北航专业综合实验报告

实验名称:网络安全综合实验实验时间: 2023年11月15日实验地点:北京航空航天大学计算机学院实验室实验人员: [姓名]一、实验目的1. 深入理解网络安全的基本概念和原理。

2. 掌握网络安全设备的配置与调试方法。

3. 熟悉网络安全攻防技术,提高安全意识。

4. 培养动手实践能力和团队合作精神。

二、实验内容本次实验主要包括以下内容:1. 路由器配置实验:学习路由器的基本配置,包括IP地址、子网掩码、默认网关等,并实现网络的互连互通。

2. APP欺骗攻击与防御实验:学习APP欺骗攻击的原理,并尝试防御此类攻击。

3. 源IP地址欺骗攻击防御实验:学习源IP地址欺骗攻击的原理,并尝试防御此类攻击。

4. DHCP欺骗攻击与防御实验:学习DHCP欺骗攻击的原理,并尝试防御此类攻击。

5. 密码实验:学习密码学的基本原理,并尝试破解简单的密码。

6. MD5编程实验:学习MD5算法的原理,并实现MD5加密程序。

7. 数字签名综合实验:学习数字签名的原理,并尝试实现数字签名程序。

8. RIP路由项欺骗攻击实验:学习RIP路由项欺骗攻击的原理,并尝试防御此类攻击。

9. 流量管制实验:学习流量管制的原理,并尝试实现流量控制。

10. 网络地址转换实验:学习网络地址转换的原理,并尝试实现NAT功能。

11. 防火墙实验:学习防火墙的配置与调试方法,并尝试设置防火墙规则。

12. 入侵检测实验:学习入侵检测的原理,并尝试实现入侵检测系统。

13. WEP配置实验:学习WEP加密协议的配置方法,并尝试破解WEP加密。

14. 点对点IP隧道实验:学习点对点IP隧道的配置方法,并尝试实现VPN功能。

三、实验步骤1. 路由器配置实验:- 搭建实验环境,连接路由器。

- 配置路由器的IP地址、子网掩码、默认网关等。

- 通过ping命令测试网络连通性。

2. APP欺骗攻击与防御实验:- 利用欺骗软件模拟APP欺骗攻击。

- 分析欺骗攻击的原理,并尝试防御此类攻击。

《计算机网络》实验指导书步骤及答案

目录实验1 实验环境熟悉 (1)实验2 网络协议仿真软件的熟悉 (2)实验3 编辑并发送LLC帧 (3)实验4 编辑并发送MAC帧 (4)实验5 (5)实验6 网际协议IP (6)实验7 Internet控制报文协议icmp (8)实验8 用户数据报协议UDP (10)实验9 传输控制协议TCP (11)实验一:实验环境的熟悉实验目的:1.掌握实验系统的软硬件组成2.熟悉实验系统软件界面实验设备:N台计算机,中软吉大的协议仿真软件实验步骤:1.由教师引领,观察实验室硬件布局、网线连接、主要设备等相关情况;2.打开中软吉大的协议仿真软件,了解软件的组成模块(包括仿真编辑器和协议分析器);2.了解实验中要用到的3种网络拓扑结构图;3.了解每种拓扑图中计算机的连接方法和ip地址的设置方法;主服务器IP设为172.16.1.100;其它机器设为172.16.1.*mask:255.255.255.0Gateway:172.16.1.1Dns:172.16.1.1004.打开中软吉大网络协议仿真教学系统(通用版)课件,熟悉9个实验的名称,有关实验的说明。

实验二:网络协议仿真软件的熟悉实验目的:1.熟悉仿真编辑器界面的操作2.熟悉协议分析器界面的操作实验设备:N台计算机,中软吉大的协议仿真软件实验步骤:打开中软吉大的协议仿真软件,浏览界面,尝试使用界面上的工具按钮。

(1)打开仿真编辑器。

该系统的初始界面分为5个部分:多帧编辑区、单帧编辑区、协议模型区、地址本和十六进制显示区a.多帧编辑区b.单帧编辑区c.协议模型区d.地址本e.十六进制显示区(2)应用实例a.编辑MAC层b.编辑IP层c.编辑TCP层(3)协议分析器使用简介a.会话分析b.协议解析(4)应用实例a.在单帧编辑区中编辑一个ICMP帧b.在协议分析器捕获该帧并分析实验三: 编辑并发送LLC帧实验目的:1.掌握以太网报文格式;2.掌握LLC帧报文格式;3.掌握仿真编辑器和协议分析器的使用方法;实验设备:集线器,N台计算机,N条双绞线,协议仿真系统实验步骤:1.将服务器和工作站用双绞线和HUB连通并加载协议仿真模块2.将主机A和B作为一组,主机A启动仿真编辑器,并编写一个LLC 帧。

计算机网络安全实验2_snort与其基础环境的安装配置

《计算机网络安全》实验报告实验序号: 2 实验项目名称:snort与其基础环境的安装配置学号姓名专业班级20网络工程实验地点指导教师实验时间2022-10-13 snort与其基础环境的安装配置【实验目的】1)熟悉基础环境的搭建和snort的安装配置【实验原理】1)Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。

Snort 通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log (不报警但记录网络流量)五种响应的机制。

Snort有数据包嗅探,数据包分析,数据包检测,响应处理等多种功能,每个模块实现不同的功能,各模块都是用插件的方式和Snort相结合,功能扩展方便。

例如,预处理插件的功能就是在规则匹配误用检测之前运行,完成TIP碎片重组,http解码,telnet解码等功能,处理插件完成检查协议各字段,关闭连接,攻击响应等功能,输出插件将得理后的各种情况以日志或警告的方式输出。

【实验环境】CentOS6.5:192.168.1.2【实验步骤】一、安装snort+barnyard21.1进入/home/software目录,解压libpcap-1.0.0.tar.gz。

如图1所示图11.2进入目录libpcap-1.0.0的目录执行“./configure”命令进行配置。

如图2所示图21.3执行命令“make && make install”,进行libpcap的编译安装。

如图3所示图31.4进入目录“/home/software”,ls查看文件,执行命令“tar zxvf daq-2.0.4.tar.gz”,解压daq-2.0.4.tar.gz文件。

如图4所示图41.5使用cd命令切换到daq-2.0.4的目录下。

计算机网络实验-DNS、SMTP、POP3协议分析

实验三DNS、SMTP、POP3协议分析【实验目的】了解DNS解析的过程;掌握DNS报文格式, 学习DNS协议的原理和实现方法掌握nslookup命令和ipconfig命令的使用;理解SMTP, POP3协议的基本原理及其与传输层协议的关系。

【实验内容】一、DNS协议分析使用nslookup工具解析域名,捕获数据包并进行分析1、在实验主机上启动网络协议分析仪进行数据捕获并设置过滤条件,在工具栏点击“过滤器”按钮,会弹出“设置&过滤器”对话框,在“过滤器类型”中选择“类型过滤器”,类型值中选择“DNS协议”,点击“设置参数”按钮后“确定”,开始进行数据包的捕获:图5- 1 设置DNS协议过滤器2、使用nslookup工具进行域名的解析。

nslookup命令是查询域名对应IP的工具,其用法可以直接在Windows系统的命令提示符下运行命令:nslookup域名来进行域名解析,例如:图5- 2 使用nslookup工具(一)也可以仅仅运行nslookup命令(不需任何参数),进入nslookup的交互界面,在“>”提示符后可以多次输入不同的域名,以实现多次的查询,例如可以在一次nslookup的交互过程中,进行图5- 3 使用nslookup工具(二)最后,可用“exit”命令退出nslookup的交互状态。

3、分析捕获到的数据报文。

图5- 4 是一个DNS的查询报文,从中可以看到,报文的标识为10,问题数是1,答案数、权威答案数、附加答案数都是0,而要查询的域名是图5- 4 DNS的查询报文图5- 5 则是相应的响应报文,报文标识同样为10,指明这个响应是针对哪一个查询报文的,问题数是1,答案数是2,权威答案数和附加答案数都是0,并且对域名 的查询结果是209.131.36.158图5- 5 DNS的响应报文1、继续使用协议分析仪进行数据的捕获,同时打开IE浏览器,访问、、 ,观察此时是否还有DNS请求?2、关闭IE浏览器后再重新打开,访问一个尚未访问过的网站,例如,观察此时是否有DNS请求?为什么?3、在Windows系统的命令提示符下运行:ipconfig /displaydns显示本机缓冲区中的DNS解析内容,如图5- 6所示:图5- 6 显示本机的DNS缓存4、在Windows系统的命令提示符下运行:ipconfig /flushdns,则可以清除本机的DNS缓存记录,如图5- 7所示:图5- 7 清除本机的DNS缓存二、SMTP协议分析说明:实验室收发邮件服务器为192.168.2.24并且能够支持SMTP和POP3协议,实验室主机安装有Outlook Express软件,学生可以进行账号的配置,并利用其进行收发邮件的的操作:邮箱为nxx@netlab.ie ,(注意其中xx=01-40,每位同学取与自己的机器号相同的数字)密码为123,配置完成后可看到的邮件帐户属性(帐户名一定要写完整:nxx@netlab.ie)在Outlook中创建一封邮件,发送出去。

网络安全技术与实践第二版课后答案

网络安全期末复习题型:1、选择、判断、简答(45%)2、分析题(55%)注:如有发现错误,希望能够提出来。

第一章引言一、填空题1、信息安全的3个基本目标是:保密性、完整性和可用性。

此外,还有一个不可忽视的目标是:合法使用。

2、网络中存在的4种基本安全威胁有:信息泄漏、完整性破坏、拒绝服务和非法使用。

3、访问控制策略可以划分为:强制性访问控制策略和自主性访问控制策略。

4、安全性攻击可以划分为:被动攻击和主动攻击。

5、X.800定义的5类安全服务是:认证、访问控制、数据保密性、数据完整性、不可否认性。

6、X.800定义的8种特定的安全机制是:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证。

7、X.800定义的5种普遍的安全机制是:可信功能度、安全标志、事件检测、安全审计跟踪和安全恢复。

二、思考题2、基本的安全威胁有哪些?主要的渗入类型威胁是什么?主要的植入类型威胁时什么?请列出几种最主要的威胁。

答:基本的安全威胁有:信息泄露、完整性破坏、拒绝服务、非法使用。

主要的渗入类型威胁有:假冒、旁路、授权侵犯。

主要的植入威胁有:特洛伊木马、陷门最主要安全威胁:(1)授权侵犯(2)假冒攻击(3)旁路控制(4)特洛伊木马或陷阱(5)媒体废弃物(出现的频率有高到低)4.什么是安全策略?安全策略有几个不同的等级?答:安全策略:是指在某个安全区域内,施加给所有与安全相关活动的一套规则。

安全策略的等级:1安全策略目标;2机构安全策略;3系统安全策略。

6.主动攻击和被动攻击的区别是什么?请举例说明。

答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

主动攻击的例子:伪装攻击、重放攻击、消息篡改、拒绝服务。

被动攻击的例子:消息泄漏、流量分析。

9、请画出一个通用的网络安全模式,并说明每个功能实体的作用。

计算机网络DNS以及HTTP协议实验报告

学生实验报告姓名:学号:班级:指导老师:内容摘要该实验报告介绍了DNS协议分析实验和http的相关分析。

DNS协议分析是通过nslookup进行域名解析并通过协议分析软件来分析DNS协议的报文格式,如:DNS中RR格式的具体内容,以及DNS报文中事物标号,报文类型,问题的个数,回答RR个数,权威域名RR数,附加RR数,问题具体RR数,回答具体RR数,域名对应的权威域名服务器的相关RR和附加的具体RR数;http 协议分析主要有获取网页的流程,其次是分析http请求报文和响应报文的格式并进行简单的报文分析,和对于网页中用户登录时的密码是为明文的分析,WEB缓存的验证,以及对http1.0和1.1之间的区别分析一、DNS协议分析:实验目的1.学会客户端使用nslookup命令进行域名解析2.通过协议分析软件掌握DNS协议的报文格式实验原理连上internet的PC机,并且安装有协议分析软件Wireshark。

实验原理及概况1.DNS解析过程:(1)当客户机提出查询请求时,首先在本地计算机的缓存中查找,如果在本地无法查询信息,则将查询请求发给DNS服务器(2)首先客户机将域名查询请求发送到本地DNS服务器,当本地DNS服务器接到查询后,首先在该服务器管理的区域的记录中查找,如果找到该记录,则进行此记录进行解析,如果没有区域信息可以满足查询要求,服务器在本地缓存中查找(3)如果本地服务器不能在本地找到客户机查询的信息,将客户机请求发送到根域名DNS服务器(4)根域名服务器负责解析客户机请求的根域名部分,它将包含下一级域名信息的DNS服务器地址地址返回给客户机的DNS服务器地址(5)客户机的DNS服务器利用根域名服务器解析的地址访问下一级DNS服务器,得到再下一级域名的DNS服务器地址(6)按照上述递归方法逐级接近查询目标,最后在有目标域名的DNS服务器上找到相应IP地址信息(7)客户机的本地DNS服务器将递归查询结构返回客户机(8)客户机利用从本地DNS服务器查询得到的IP访问目标主机,就完成了一个解析过程(9)同时客户机本地DNS服务器更新其缓存表,客户机也更新期缓存表,方便以后查询 3. DNS处于IP分层结构的应用层,是一种应用层协议,DNS协议数据单元封装在UDP数据报文中,DNS服务器端使用公用端口号为53(使用UDP协议0x11)2.DNS报文协议结构;标识标志问题数资源记录数授权资源记录数额外资源记录数查询问题回答(资源记录数可变)授权(资源记录数可变)额外资源记录数(资源记录数可变)该报文是由12字节的首部和4个长度可变的字节组成标识字段:占用两个字节,由客户程序设置,并由服务器返回结果标志字段:该字段占两个字节长,被细分成8个字段:QR 1 Opcode 4 AA 1 TC 1 RD 1 RA 1 Zero 3 Rcode 4QR:1bits字段,0表示查询报文,1表示响应报文 Opcode:4bits字段,通常值为0(标准查询),其他值为1(反向查询)和2(服务器状态请求)AA:1bits标志表示授权回答(authoritive answer),该名字服务器是授权于该领域的 TC:1bits 字段,表示可截(truncated),使用UDP时,它表示当应答的总长度超过512字节时,只返回前512个字节RD:1bits字段,表示期望递归,该比特能在一个查询中设置,并在一个响应中返回,这个标志告诉名字服务器必须处理这个查询,也称为一个递归查询,如果该位为0,且被请求的名字服务器没有一个授权回答,它就返回一个能解答该查询的其他名字服务器列表,这称为迭代查询(期望递归)RA:1bits字段,表示可用递归,如果名字服务器支持递归查询,则在响应中将该bit置为1(可用递归)zero:必须为0rcode:是一个4bit的返回码字段,通常值为0(没有差错)和3(名字差错),名字差错只有从一个授权名字服务器上返回,它表示在查询中指定的域名不存在随后的4个bit字段说明最后4个变长字段中包含的条目数,对于查询报文,问题数通常是1,其他三项为0,类似的,对于应答报文,回答数至少是1,剩余两项可以使0或非0 5. DNS 查询报文中每个查询问题的格式0 16 31查询名查询类型查询类查询名:要查找的名字查询类:通常值为1,表示是互联网的地址,也就是IP协议族的地址查询类型:有很多种查询类型,一般最常用的查询类型是A类型(表示查找域名对应的IP 地址)和PTR类型(表示查找IP地址对应的域名)查询名为要查找的名字,它由一个或者多个标示符序列组成,每个标示符已首字符字节数的计数值来说明该表示符长度,每个名字以0结束,计数字节数必须是0~63之间,该字段无需填充字节,如:实验步骤1.打开Wireshark,设置好过滤器(1).打开后选择capture,后选择interfaces;(2).接着选择有数据变动的网络连接,后选option;(3)在Filter里输入udp port 53;2.使用命令提示符输入nslookup查找的IP地址,分析Wireshark捕获的数据包;具体分析如下:1.第一帧:由本地PC机IP地址为182.1.63.149发送报文给本地DNS服务器219.229.240.19的反向查询,用于查询本地服务器的名字,具体协议如下:报文标识为1;标志为1;问题数1;回答数0;权威RR 为0;附加RR 为0;询问IP 地址为219.229.240.19的权威域名,type 类型为PTR ;第二帧是本地DNS 服务器响应报文,包含了查询结果,即本地DNS 服务器的名字:权威回答数1;本地DNS 服务器的名字为附加RR 回答了本地域名服务器域名对应的IP 地址;第三帧用于客户端发送给本地DNS 服务器的请求报文,用于请求 的IP 地址 查询结果回复的帧数第四帧是本地DNS域名服务器的响应报文,包含了回答的IP地址其中,权威RR回答了IP地址,别名等信息;二、Http协议分析:生存时间别名实验目的1.分析http1.0和1.1之间的区别(持续连接和非持续连接,流水线和非流水线)。

计算机网络实验指导书 带答案

辽东学院自编教材《计算机网络》实验指导书姜春霞编(计算机专业用)信息技术学院2012年12月目录实验一非屏蔽双绞线的制作与测试 (3)实验二链路层协议分析 (8)实验三网络层协议分析 (8)实验四静态路由 (10)实验一非屏蔽双绞线的制作与测试实验类型:验证型实验课时: 2 指导教师:时间:201 4 年12 月日课次:第节教学周次:第周实验分室:实验台号:实验员:一、实验目的1.了解双绞线的特性与应用场合。

2.熟悉T568A和T568B标准线序的排列顺序。

3.掌握双绞线的制作方法。

4.让学生掌握线缆测试的简单方法,学会使用简易测线仪,了解连接状态指示灯的含义。

二、实验要求1.熟悉各种网络组成元件,了解设备功能;2.准备实验工具:双绞线,测试仪,水晶头,压线钳;3.掌握各种网线应用场合,能够制作标准网线;4.连通测试;三、实验内容1.直通UTP电缆的制作;2.交叉UTP电缆的制作;3.网线的连通性的测试;4.认识常用联网设备。

四、实验步骤1.认识在制作过程中要用到的材料和工具。

UTP-5双绞线图3-1 非屏蔽双绞线UTP-5(5类非屏蔽双绞线)是目前局域网中使用最为广泛的网线。

它有八根铜质导线两两绞合在一起,形成4对。

绞合的目的是利用铜线中电流产生的电磁场互相作用抵消邻近线路的干扰,并减少来自外界的干扰,提高信号传输质量。

每英寸长度上相互缠绕的次数决定其抗干扰的能力和通信的质量,绞合得越紧密其通信质量越高。

导线的主体颜色分别为:橙、蓝、绿、棕。

与橙色线绞合在一起的白线为橙白,与蓝色线绞合在一起的白线为蓝白,与绿色线绞合在一起的白线为绿白,与棕色线绞合在一起的白线为棕白。

UTP-5的有效传输距离为100米/段,传输速率可达100Mbps。

RJ-45压线钳图3-2 压线钳RJ-45压线钳有三处不同的功能,最前端是剥线口,它用来剥开双绞线外壳。

中间是压制RJ-45头工具槽,这里可将RJ-45头与双绞线合成(将RJ-45接头上的金属片压入线路中,让金属片穿过双绞线的塑料皮,从而和内部铜质导线接触)。

宁波大学计算机网络实验答案

,持续了多久?A:样例数据中是13:02:42.904953-13:02:42.525377=379.576ms 的IP 地址是多少?你的电脑IP 地址是多少?A: :128.119.245.12, lochost:192.168.0.202Q4.导出这两个HTTP 消息,你可以在Ethereal 的File 命令菜单中选择save 菜单,导出的文件命名为ethereal-1。

参考数据:ethereal-1Q5.记录是否成功?如果成功,Reply from 的IP 地址、bytes、time 和TTL 的值是什么?A:成功,IP:210.33.16.188,bytes=32 time<1ms TTL=124Q6.根据Q5 的结果分析到 的中间路由数量大约是多少?A:大约128-124=4 个Q7.ping 的四次收发的数据是些什么内容,接收和发送的是一样的吗?A:收发的内容是:abcdefghijklmnopqrstuvwabcdefghi,一样的。

参考数据:ping-1显示结果:Pinging [210.33.16.188] with 32 bytes of data:Reply from 210.33.16.188: bytes=32 time<1ms TTL=124Reply from 210.33.16.188: bytes=32 time<1ms TTL=124Reply from 210.33.16.188: bytes=32 time<1ms TTL=124Reply from 210.33.16.188: bytes=32 time=5ms TTL=124Q8.到该网站的中间路由有多少个?和用ping 分析的结果一样吗?为什么?A:共4 个中间路由器。

和ping 的结果一样。

都是ICMP 分析方法。

《计算机网络》自顶向下和Internet 特色实验手册4Q9.中间路由耗时都一样吗?会不一样吗?为什么?A:耗时不一样,但基本一致。

实验三 应用层协议_DNS

实验三应用层协议——DNS实验目的:通过网络协议分析软件Ethereal来观察应用层协议:DNS的活动细节.实验设备:已经接入Internet的网络实验室,机器上装有IE浏览器、网络分析软件Ethereal。

实验内容:1、查询自己机器的本地DNS服务器。

记下自己机器的IP地址和本地DNS域名服务器的IP地址,以备以后观察实验使用。

2、学会使用nslookup命令要在交互模式下启动Nslookup.exe,只需在命令提示符下输入nslookup:C:\>nslookupDefault Server: 202.196.64.1> 在命令提示符下输入help 或? 将生成可用的命令列表。

自己上网查找nslookup命令使用的信息。

nslookup命令的功能是查询一台机器的IP地址和其对应的域名。

它通常需要一台域名服务器来提供域名服务。

如果用户已经设置好域名服务器,就可以用这个命令查看不同主机的IP地址对应的域名。

Nslookup 必须要安装了TCP/IP 协议的网络环境之后才能使用。

该命令的一般格式为:nslookup [IP地址/域名]3、正向地址解析单击“ 开始”>“ 程序”>“ 附件” >“ 命令提示符”C:\> Nslookup “ 回车” 之后即可看到如下结果:说明已经能顺利实现正向解析。

正在工作的DNS 服务器的主机名为,它的IP地址是202.196.64.1,而域名 所对应的IP 地址为64.233.189.104,别名为,4、反向地址解析它的反向解析是否正常呢? 也就是说,能否把IP 地址64.233.189.104反向解析为域名?C:\> Nslookup 64.233.189.104得到结果说明,DNS服务器的反向解析功能也正常。

然而,有的时候,我们键入Nslookup ,却出现如下结果:Server: Address: 202.96.209.5*** can't find : Non-existent domain这种情况说明网络中DNS 服务器 在工作,却不能实现域名 的正确解析。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Computer netowrks LabsDNS, Data Encapsulation and FrameExaminationDNS, Data Encapsulation and FrameExaminationLearning ObjectivesAt completion of this lab, you will be able to:e Wireshark to capture and analyze DNS message2.Understand how DNS workse nslookup and ipconfig commands4.Explain the header fields in an Ethernet II frame.5.understand data encapsulation6. Report and Feedback on this labA nswer all questions with supporting screenshots. Please fill in the following feedback form and append it to the report. Your feedback is valuable to us so that we can improve this lab, and make the course welcome.For each task, please rate the following in the scale of 1 through 5: •The degree of difficulty: 1 = too easy; 5 = too difficult•The learning experience: 1 = learned nothing; 5 = learned a lot •Your interest: 1 = no interest; 5= high interest•Time used for the task: in minutesTask Difficulty(1—5) Learning (1—5)Interest(1—5)Time ( min)Task 0Task 1Task 2Task 3Task 4Your suggestion/comment: BackgroundWhen upper layer protocols communicate with each other, data at the sending host flows down the TCP/IP protocol layers and is encapsulated into a protocol data unit at lower layer, and finally encapsulated in a Layer 2 frame. For example, DNS message is often transported by UDP protocol onlayer 4. So DNS message at the sending host is encapsulated in a UDP segment; the UDP segment is then encapsulated in an IP packet, and the IP packet is encapsulated finally in a layer 2 frame. The frame composition is dependent on the media access type, or the network. For example, if themedia access is Ethernet, then the Layer 2 frame encapsulation will be Ethernet II.When learning about data encapsulation and protocol operations, it ishelpful to analyze the header information found in the protocol data units. The DNS protocol operation, ipconfig command, and Ethernet II frame headerwill be examined in this lab. Ethernet II frames can support various upper layer protocols.For more background information, please read the lectures 02, 04-05, 10, 11. TasksTask 0 Protocol Layers and Data EncapsulationAs we have discussed in Lecture 02, Internet is inter-connected networks based on TCP/IP protocols. Read the slides or textbook to learn how datagoes through protocol layers and how data is encapsulated in the protocoldata units. There are conventional names for the protocol data units for different layer protocols.Question 1. What are names for the protocol data units (PDUs) for layer 4, layer 3, and layer 2 protocols in TCP/IP reference model by filling thefollow form:name for PDU of layer 4 protocols: segmentname for PDU of layer 3 protocol: packetname for PDU of layer 2 protocol: frameTask 1 DNS and nslookupAs we discussed, IP address is used to identify a host uniquely on the Internet. But IP address is not user-friendly and that is why domain namewas introduced. The Domain Name System (DNS) translates host names to IP addresses, providing a critical role in the Internet infrastructure.In this task, we practice the nslookup tool, which is available both inLinux/Unix and MS Windows. To run nslookup in MS Windows, you need to open the command line window by starting the command "cmd.exe". With nslookup, you can query any specified DNS server (by default, your local configured DNS server) for a DNS record. To accomplish this task, nslookup sends a DNS query to the specified DNS server, receives a DNS reply from that same DNS server, and displays the result.Type the command "nslookup ", and capture the output, as I did and showed below:Question 2: What is the DNS server IP address that is used to query and find IP address for ? And IP address for ?Type the command “nslookup -type=NS ”, and capture the output, as I did and showed below:Question 3: What are domain name servers for and their IP addresses?Type the command “nslookup ”, and capture the output, as I did and showed below:Question 4: Which DNS server is used to query and for name resolution?You can also use nslookup to find the mapping from IP addresses to the host names. Type the commands “nslookup 192.168.156.101” and “nslookup ”, and capture the output, as I did and showed below:Question 5: Can a host have multiple host names? What is the IP address for moodle.tec.hkr.se? How many names do you find for this IP address?Task 2 DNS and ipconfigipconfig (for Windows) and ifconfig (for Linux/Unix, i nter f aceconfiguration) are among the most useful tools for debugging network issues. ipconfig can be used to show your current TCP/IP information, includingyour address, DNS server addresses, adapter (network interface card) typeand so on. For example, if you want to find all this information about your host, simply enter the command “ipconfig /all” in the command line.Read more on “using ipconfig” at support.microsoft./kb/314850.Question 6: What is the IP address for your computer, and what is thelocal DNS server IP address?答:IP:192.168.1.143DNS: 210.32.32.10 210.32.32.11ipconfig is also very useful for managing the DNS information stored inyour host. To improve the networking performance, a host can cache DNSrecords it recently obtained. To view these cached records, you can use the command “ipconfig /displaydns”. Each entry shows the remaining Time to Live (TTL) in seconds. To clear the cache, enter the command “ipconfig /flushdns”. Flushing the DNS cache clears all entries and reloads the entries from the hosts file.Task 3 DNS Protocol Analysis with WireSharkNow it is time to capture DNS protocol data and do the analysis with WireShark. Follow the steps to capture the DNS packets:•close all other Internet applications to reduce the captured data•start a web browser•use ipconfig to empty the DNS cache in your computer•start WireShark program, and enter the display filter“ip.addr==192.168.0.100 and dns”, where the IP address192.168.0.100 should be the IP address for your computer. You find it in question 6.•Start packet capture in WireShark•Enter the url address to your web browser to view the page.•Stop the packet capture.I got the following screenshot for this operation:Answer the following questions:Question 7: Locate the DNS query and response for resolving . Are they sent over UDP or TCP?UDPQuestion 8: What is the destination port for the DNS query message? What is the source portof DNS response message?Destination:210.32.32.10Source:192.168.1.143Question 9: To what IP address is the DNS query message sent? Use ipconfig to determine the IP address of your local DNS server. Are these two IP addresses the same?IP:210.32.32.10sameQuestion 10: Examine the D NS query message. What “Type” of DNS query is it? Does thequery message contain any “answers”?(1) The “Type”of DNS query is A。