linux服务器防毒部署

卡巴斯基linux手册

卡巴斯基linux手册卡巴linux 反病毒8.0快捷安装、配置手册安装准备:卡巴斯基linux反病毒8.0文件服务器版卡巴网络代理linux版本安装程序卡巴斯基linux产品管理插件SSH Secure Shell工具Key文件系统环境配置(本人使用suse linux 11):查看并配置ip地址配置gcc编译环境关闭防火墙注:新的卡巴斯基linux反病毒产品,提供KDE和Gnome 界面的支持,安装简便很多,可以图形化操作,这边主要说一下命令行的安装过程,以及如何通过卡巴管理工具管理linux主机产品安装:1、使用SSH Secure Shell工具连接到linux目的主机2、上传卡巴斯基linux反病毒8.0文件服务器版、卡巴网络代理linux版本安装程序、Key文件,3个文件到root目录。

3、安装网络代理( rpm -ivh /root/klnagent-8.5.0-643.i386.rpm)1)运行脚本/opt/kaspersky/klnagent/lib/bin/setup/postinstall.pl进入卡巴网络代理快速配置向导,按提示进行操作:2)需要进行如下配置a.指定的DNS名称或管理服务器的IP地址。

b.指定管理服务器的端口号或使用默认端口号(__)。

c.指定管理服务器或使用默认端口号(__)的SSL端口号。

d. SSL连接的定义,是否应该用于数据传输。

默认情况下,启用SSL连接。

4、安装卡巴反病毒程序(rpm -ivh /root/kav4fs-8.0.0-136.i386\ \(2\).rpm)1)运行脚本/opt/kaspersky/kav4fs/bin/kav4fs-setup.pl进入卡巴反病毒程序的快速配置向导,按提示进行操作:2)需要进行如下配置a.审查许可协议b.选择区域设置的c.安装授权(输入路径,如果授权加载不成功,可以通过管理工具推送授权)d.设置代理服务器e.下载病毒库f.预订更新时间g.配置实时保护(编译内核,需要提供内核路径,并配置gcc编译环境,不编译,实时保护无法开启)h.Samba服务器的设置实时保护i.设置web控制台密码j.启动实时保护任务5、管理WEB管理控制台服务(开启/etc/init.d/kav4fs-wmconsole start)6、访问Web管理控制台(端口号9080)7、在卡巴管理服务器上管理linux主机a.安装管理插件,并添加linux主机到管理组b.建立linux管理策略c.建立linux升级病毒库的任务d.建立linux病毒扫描任务8、Linux主机的策略和任务的设置(web控制的界面很简单,我这边主要说一下管理工具里linux主机的策略和任务的配置)设置项有4个,后面为保护区域和排除区域,主要的配置在保护区域进行,可以添加保护区域,设置不同的保护区域,并制定不同的保护规则依次是:区域、访问权限(添加帐户)、设置(设置扫描和保护)、处理动作(发现病毒如何处理)、排除区域和普通的windows 病毒扫描任务一样,需要设置后面三项:扫描区域、扫描设置、扫描时间。

linux下clamav用法

linux下clamav用法在Linux下使用ClamAV的用法ClamAV是一款开源的杀毒软件,广泛应用于Linux系统中。

它提供了一套简单而强大的命令行工具,用于扫描和清除恶意软件。

本文将逐步介绍如何在Linux系统中使用ClamAV进行病毒扫描和处理。

步骤一:安装ClamAV首先,我们需要安装ClamAV软件。

在大多数Linux系统中,可以通过包管理器来安装ClamAV。

例如,对于Debian和Ubuntu系统,可以使用以下命令安装ClamAV:sudo apt-get install clamav安装过程可能需要一些时间,取决于你的Internet连接速度和系统硬件性能。

步骤二:更新病毒数据库一旦安装完成,你需要手动更新ClamAV的病毒数据库。

这可以确保你的系统能够检测到最新的病毒和恶意软件。

执行以下命令以更新:sudo freshclam这将下载最新的病毒数据库文件并进行安装。

步骤三:扫描文件和目录现在,你可以开始扫描文件和目录以检测潜在的病毒。

使用以下命令来扫描一个特定的文件或目录:clamscan -r /path/to/file_or_directory这将递归地扫描指定的文件或目录,并输出任何检测到的恶意软件。

步骤四:处理检测到的病毒当ClamAV检测到病毒时,你可以选择如何处理它们。

你可以使用以下命令将病毒文件移动到隔离区:clamscan -r move=/path/to/quarantine /path/to/file_or_directory这将把检测到的病毒文件移动到指定的隔离区。

请确保指定的隔离区是安全的,并且不会对其他系统组件或文件产生副作用。

你也可以使用以下命令直接删除病毒文件:clamscan -r remove /path/to/file_or_directory但是,请谨慎使用此选项,因为删除文件可能会对系统的正常运行产生不良影响。

步骤五:定期扫描和自动化为了保持系统的安全性,最好定期扫描文件和目录。

Linux病毒分类以及防范方法

( )不 要 随 便 安 装 来 历 不 明 的 各 4

《 计算机与两络 》2 1 年第 0 、 02 30 4期

安 全 咖 啡 屋

计 算 机 与 网 络 创 新 生 活 15 0

解橱路幽器襁赫 鳓赫瓣

现 在 我 们 生 活 中 已 经 越 来 越 多 地 开 始 接 触 无 线 网 络 , 而 且 其 也 以 器 连 接 到 互 联 网 的 IP提 供 的 。 S 这 样 一 来 , 除 非 做 到 公 网 I 仅 P 能 被 互 联 网 上 的 计 算 机 找 到 , 而 私 有 I 地 址 仅 能 被 局 域 网 上 的 计 算 P 机看到 , 样才能够筑起一道屏障 , 这 否 则 黑 客 们 便 可 能 登 录 进 路 由器 , 进 而 危 及 到 整 个 局 域 网 的设 备 。 既 然 了 解 了 我 们 的 路 由 器 容 易 议 ) ig请 求 : ig和 其 它 I MP 功 pn pn C

来 攻 击 你 的 网络 的信 息 。

禁 用 来 自 互 联 网 的 tn t 令 : ee命 l 在 大 多 数 情 况 下 , 你 不 需 要 来 自 互

联 网 接 口 的 主 动 的 tn t 话 。 果 ee会 l 如 从 内 部 访 问 你 的 路 由 器 设 置 会 更 安

卿 屋

计 算 机 与 网 络 创 新 生 活

癣毒 豢潋黧赫藏 法

L n x的 用 户 也 许 听 说 甚 至 遇 到 iu 过 一 些 Ln x病 毒 , 这 些 Ln x病 毒 iu iu 的 原 理 和 发 作 症 状 各 不 相 同 。 以 采 所 取的 防范 方 法也 各 不相 同 。 为 了 更 好 地 防 范 Ln x病 毒 , iu 我 们 先 对 已 知 的 一 些 Ln x病 毒 进 行 分 iu 类 。 从 目 前 出 现 的 Ln x病 毒 来 看 , i u 可 以归纳 到 以下 几 个病 毒 类型 中去 :

linux下防病毒策略

Linux系统服务器防病毒实战一、Linux病毒简介随着Linux应用的日益广泛,有大量的网络服务器使用Linux操作系统。

由于Linux的桌面应用和Windows相比还有一定的差距,所以在企业应用中往往是Linux和Windows操作系统共存形成异构网络。

在服务器端大多使用Linux和Unix的,桌面端使用Windows XP、Vista。

Linux操作系统一直被认为是Windows 系统的劲敌,因为它不仅安全、稳定、成本低,而且很少发现有病毒传播。

但是,随着越来越多的服务器、工作站和个人电脑使用Linux软件,电脑病毒制造者也开始攻击这一系统。

对于Linux系统无论是服务器,还是工作站的安全性和权限控制都是比较强大的,这主要得力于其优秀的技术设计,不仅使它的作业系统难以宕机,而且也使其难以被滥用。

Unix经过20多年的发展和完善,已经变得非常坚固,而Linux基本上继承了它的优点。

在Linux里,如果不是超级用户,那么恶意感染系统文件的程序将很难得逞。

当然,这并不是说Linux就无懈可击,病毒从本质上来说是一种二进制的可执行的程序。

速客一号(Slammer)、冲击波(Blast)、霸王虫(Sobig)、米虫(Mimail)、劳拉(Win32.Xorala)病毒等恶性程序虽然不会损坏Linux服务器,但是却会传播给访问它的Windows系统平台的计算机。

Linux平台下的病毒分类:1、可执行文件型病毒:可执行文件型病毒是指能够寄生在文件中的,以文件为主要感染对象的病毒。

病毒制造者们无论使用什么武器,汇编或者C,要感染ELF文件都是轻而易举的事情。

这方面的病毒有Lindose。

2、蠕虫(worm)病毒:1988年Morris蠕虫爆发后,Eugene H. Spafford 为了区分蠕虫和病毒,给出了蠕虫的技术角度的定义,“计算机蠕虫可以独立运行,并能把自身的一个包含所有功能的版本传播到另外的计算机上。

Linux系统的系统安全加固和防护措施

Linux系统的系统安全加固和防护措施随着信息技术的飞速发展,网络安全问题日益凸显。

作为一种开放源代码操作系统,Linux系统广泛应用于互联网服务器等重要领域,其系统安全加固和防护措施显得尤为重要。

本文将重点探讨Linux系统的系统安全加固和防护措施。

一、操作系统的安全加固1. 更新操作系统和软件版本:经常检查并更新操作系统和软件的最新版本,以获取最新的安全补丁和功能更新。

同时,及时删除不再使用的软件和插件,减少潜在的漏洞。

2. 强化账户和密码策略:对超级用户(root)账户和其他普通账户设定复杂的密码,并定期更换密码。

此外,禁止使用弱密码和常见密码,提高系统的安全性。

3. 配置文件权限设置:限制普通用户对系统核心配置文件的访问权限,避免恶意代码或攻击者利用改动配置文件来破坏系统稳定性。

4. 禁用不必要的服务和端口:检查系统中运行的服务和开放的端口,禁用不必要的服务和端口,减少系统的攻击面。

5. 安装防火墙:配置和启动防火墙,限制进出系统的网络流量,防止外部攻击和恶意流量的入侵。

二、访问控制和权限管理1. 用户权限管理:为每个用户分配合适的权限,限制其对系统资源和敏感文件的访问。

使用sudo(superuser do)命令,授予合适的特权给普通用户,降低系统被滥用的风险。

2. 使用访问控制列表(ACL):通过使用ACL实现对文件和目录的详细权限控制,限制除所有者和管理员外的其他用户对文件的访问与修改。

3. 文件加密:通过使用加密文件系统或单独对敏感文件进行加密,保护数据的机密性,即使系统受到攻击,攻击者也无法窃取敏感信息。

三、日志和监控1. 日志管理:配置系统日志以记录关键事件和错误信息。

定期检查系统日志,及时发现异常和潜在威胁,并采取相应措施进行应对。

2. 实施入侵检测系统(IDS)和入侵防御系统(IPS):部署IDS和IPS来监控系统的网络流量和行为,及时识别并阻止潜在的攻击。

3. 安全审计:进行定期的系统安全审计,发现系统中的安全漏洞和风险,及时加以修复和改进。

在Linux终端中安装和配置防病毒软件

在Linux终端中安装和配置防病毒软件随着互联网的普及和发展,计算机病毒成为了网络安全的一个重要问题。

为了保护我们的计算机不受恶意软件的侵害,安装和配置防病毒软件是至关重要的。

在Linux操作系统中,也存在着一些针对病毒和恶意软件的防护工具。

本文将介绍如何在Linux终端中安装和配置防病毒软件。

一、安装防病毒软件在Linux中,有一些常用的防病毒软件,如ClamAV、Sophos Antivirus和Comodo Antivirus等。

这些软件都可以通过终端命令来安装。

下面以ClamAV为例,介绍如何在Linux终端中安装该软件。

1. 打开终端命令行界面。

2. 输入以下命令安装ClamAV:```sudo apt-get updatesudo apt-get install clamav```3. 等待安装完成,系统会自动下载并安装ClamAV软件。

二、配置防病毒软件安装完成后,我们需要对防病毒软件进行一些配置,以确保其能够正常工作并对系统进行保护。

1. 更新病毒数据库:```sudo freshclam```输入该命令可以更新病毒数据库,使ClamAV能够检测到最新的病毒。

2. 扫描文件或目录:```clamscan -r /path/to/scan```上述命令中,`/path/to/scan`为需要扫描的文件或目录的路径。

使用该命令可以对指定的文件或目录进行病毒扫描。

3. 设置定期扫描任务:```sudo crontab -e```在打开的文件中,添加以下内容:```0 0 * * * clamscan -r /path/to/scan```该命令将在每天的午夜零点执行扫描任务,`/path/to/scan`为需要扫描的文件或目录的路径。

你也可以根据自己的需求进行定制。

4. 配置自动更新:```sudo nano /etc/clamav/freshclam.conf```在打开的文件中,找到以下行:```# Example# UpdateLogFile /var/log/freshclam.log# LogVerbose false# LogSyslog false# LogFacility LOG_LOCAL6```将前面的注释符`#`删除,并根据需要进行配置。

Linux防火墙的配置与管理:防火墙的包过滤功能设置

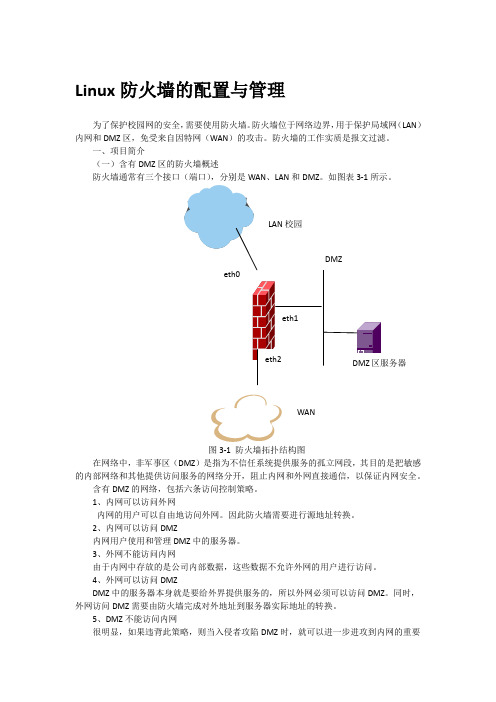

Linux防火墙的配置与管理为了保护校园网的安全,需要使用防火墙。

防火墙位于网络边界,用于保护局域网(LAN)内网和DMZ区,免受来自因特网(WAN)的攻击。

防火墙的工作实质是报文过滤。

一、项目简介(一)含有DMZ区的防火墙概述防火墙通常有三个接口(端口),分别是WAN、LAN和DMZ。

如图表3-1所示。

图3-1 防火墙拓扑结构图在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

含有DMZ的网络,包括六条访问控制策略。

1、内网可以访问外网内网的用户可以自由地访问外网。

因此防火墙需要进行源地址转换。

2、内网可以访问DMZ内网用户使用和管理DMZ中的服务器。

3、外网不能访问内网由于内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。

4、外网可以访问DMZDMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。

同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

5、DMZ不能访问内网很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。

6、DMZ不能访问外网此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

(二)Linux防火墙简介Linux下的防火墙是iptables/netfilter。

iptables是一个用来指定netfilter规则和管理内核包过滤的工具,它为用户配置防火墙规则提供了方便。

与大多数的Linux软件一样,这个包过滤防火墙是免费的,它可代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换NAT等功能。

1、netfilter的组成netfilter主要包括三个表(table):filter、nat和mangle,分别用于实现报文过滤、网络地址转换和报文重构。

Linux系统安全设置步骤

Linux系统安全设置步骤一直以来,许多人认为,Linux系统本身就是很安全的,不需要做太多的安全防护,另外基于Linux系统的防护、杀毒软件目前还较少被大众认知,因而在很多时候,我们安装完linux系统,经常不知道系统本身的安全设置从何做起,有的管理员干脆不做任何设置,或者随便下载安装一个杀毒软件完事,这样的做法基本起不了什么作用。

其实如windows server 2003系统本身也是一样,其系统自身的安全设置如果到位,对于服务器的整体安全是非常关键的。

笔者因为业务的关系,和铁通数据中心有较多的接触,通过对一些不法分子对服务器攻击方式的了解,更是深深体会到这点。

很多时候,安装完操作系统,一些看似随手进行的设置,很可能改变了操作系统的安全命运。

Linux安全配置步骤1. BIOS Security任何系统,给BIOS设置密码都是必须的,以防止其它用户通过在BIOS中改变启动顺序, 用特殊的启动盘启动你的系统.2. 磁盘分区1、如果是新安装系统,对磁盘分区应考虑安全性:1)根目录(/)、用户目录(/home)、临时目录(/tmp)和/var目录应分开到不同的磁盘分区;2)以上各目录所在分区的磁盘空间大小应充分考虑,避免因某些原因造成分区空间用完而导致系统崩溃;2、对于/tmp和/var目录所在分区,大多数情况下不需要有suid属性的程序,所以应为这些分区添加nosuid属性;●方法一:修改/etc/fstab文件,添加nosuid属性字。

例如:/dev/hda2 /tmp ext2 exec,dev,nosuid,rw 0 0●方法二:如果对/etc/fstab文件操作不熟,建议通过linuxconf程序来修改。

*运行linuxconf程序;*选择"File systems"下的"Access local drive";*选择需要修改属性的磁盘分区;*选择"No setuid programs allowed"选项;*根据需要选择其它可选项;*正常退出。

Linux操作系统的漏洞及防范措施

Linux操作系统的漏洞及防范措施Linux操作系统的漏洞威胁会被黑客利用,从而危害到系统安全。

下面由店铺为大家整理了Linux操作系统的漏洞及防范措施的相关知识,希望对大家有帮助!Linux操作系统的漏洞及防范措施一1. 安全漏洞:Linux VMLinux 任意内核执行拒绝服务漏洞漏洞描述:Linux 是 UNIX 操作系统的变种,目前已经出现了很多版本,其中某些版本的内核存在安全问题,可能导致拒绝服务攻击。

如果本地用户从命令行执行第二种内核时,该内核通常会被正在运行的内核杀死,但是对于某些版本的内核来说,第二种内核会使正在运行的内核崩溃,从而导致拒绝服务。

防范措施:如果不能立刻安装补丁或者升级,建议采取以下措施以减少风险:禁止用户运行第二种内核。

建议使用Linux系统的用户立刻升级到2.4.12或更新内核2. 安全漏洞:SuSE Linux SuSEHelp CGI 脚本执行任意命令漏洞漏洞描述:SuSE Linux由SuSE发布的免费、开放源代码的UNIX操作系统的变种。

susehelp是SuSE用户帮助文档的一部分,用来快速解决用户遇到的常见问题。

该程序存在一个安全问题,可能允许攻击者执行任意命令。

这是由于susehelp所带的几个CGI脚本在打开文件时没有过滤用户输入的元字符造成的。

防范措施:如果不能立刻安装补丁或者升级,建议采取以下措施以减少风险:暂时去掉这些CGI脚本的执行权限。

厂商已经发布了补丁以修复该安全问题。

3. 安全漏洞:RedHat Linux IPTables 保存选项无法恢复规则漏洞漏洞描述:Red Hat Linux 是免费、开放源代码的UNIX操作系统的变种,是由Red Hat 公司发布和维护的。

该系统的防火墙存在一个安全问题,可能导致管理员在不知情的情况下将系统暴露在危险之中。

这是由于“-c”选项创建了一个iptables无读权限的文件,当系统重新启动,iptables试图加载这个文件时会失败,这样该系统就会失去保护。

Linux服务器安全防护措施

Linux服务器安全防护措施王杰林2012-3-19目前公司已经确定,数据库应用层和中间键应用层。

而服务器的安全是从两个方面来保障的。

一个是网络安全方面,另一个是程序安全方面。

当程序没有漏洞,但是网络安全没有保障,那么所有的程序和数据都可能被丢失或破解。

如果程序留有漏洞和后门,就算网络配置的再安全,也是枉然。

这两个安全得到了保障才能真正的保证服务器的安全,仅仅采用网络安全配置是没有作用的。

下面对于公司的Linux服务器安全设置和程序开发及安全应用措施如下:一、网络安全配置1、服务器系统的安全配置◆Linux操作系统的防火墙设置选择软件:由于公司采用的是Ubuntu Server 64bit Linux 操作系统。

在这种操作系统下,有一个高级别安全性能的防火墙IPFire最新版,IPFire是基于状态检测的防火墙,采用了内容过滤引擎,通讯服务质量(QoS :解决网络延迟,阻塞,丢失数据包,传输顺序出错等问题的一种技术,确保重要业务量不受延迟或丢弃,同时保证网络的高效运行。

),虚拟专用网络技术(VPN :主要功能是:信息包分类,带宽管理,通信量管理,公平带宽,传输保证)和大量的检测记录。

而且设置简单,上手快。

设置:a、开启数据库的端口,这个是可以根据公司的要求设置的,比如,3306,4580,8868等等从1000-65535之间,一个终端只开放一个端口;b、开放22端口,即SSH远程管理端口,只针对某个终端开放;c、ubuntu service 版linux的最高权限用户root不要设置使用固定密码(系统会在每隔5分钟自动生成一个密码,连服务器管理员都不可能知道的);◆安装杀毒软件目前网络上用的比较多的杀毒软件,像avast、卡巴斯基都有linux版本的。

我这里推荐使用能够avast,因为其是免费的。

在杀毒方面也比较强,下面是国内检测杀毒软件的2011年的数据:◆多终端应用Linux是可以多终端独立应用的,为了保障服务器和数据的安全。

linux杀毒软件企业版介绍

linux杀毒软件企业版介绍

虽然linux系统的安全系数相对与windows系统是比较高的,但是仍然存在安全隐患,很多企业都在寻找合适的linux杀毒软件,那么今天我就来给大家介绍一款为服务器安全而生的杀毒软件,希望对企业有帮助,一起来看看吧。

linux杀毒软件:服务器

一款服务器防黑可杀毒软件linux有32位以及64位可以下载,该软件可以针对linux进行安全防护,具有防病毒入侵,防流量攻击,防黑客篡改等功能,详细功能如下:

1、各类木马,服务器病毒的查杀:利用先进的云查杀引擎以及病毒引擎功能可以对各类网马,服务器病毒进行精准查杀,保证服务器安全。

2、网络防护,保护网络流量安全:针对各个访问的合法性进行监测,实时拦截arp攻击,cc攻击,DDOS攻击以及暴力破解攻击类型。

3、保护服务器注册表、文件、服务不被非法篡改:采用可以。

5、服务器体检功能:一键排查存在的安全隐患,并相应的解决措施,使得我们加固服务器更加得心应手。

以上就是linux杀毒软件企业版的全部内容介绍,对于想要使用软件进行linux杀毒防护的用户建议赶紧下载使用起来,有任何使用问题可以对技术支持进行提问哦。

—1 —。

linux服务器的安全配置策略

linux服务器的安全配置策略

Linux服务器的安全配置策略是非常重要的,因为服务器是许多网络服务和工作负载的集中点,因此需要采取一系列措施来保护它。

以下是

一些基本的Linux服务器安全配置策略:

1. 更新和补丁管理:确保服务器及其软件包(如操作系统、Web服务器、数据库等)都是最新版本,并安装所有安全补丁。

2. 防火墙设置:设置防火墙规则以限制对服务器的访问。

这包括只允

许必要的网络接口和端口,并关闭不必要的服务。

3. 用户和组管理:限制对服务器的访问权限,只允许必要的用户和组

访问。

使用强密码策略,并定期更改密码。

4. 文件权限:确保文件和目录的权限设置正确,以防止未经授权的访问。

5. 远程访问控制:限制远程访问服务器的数量和类型,并使用安全的

远程访问协议(如SSH)。

6. 日志管理:记录所有活动和错误日志,以便于故障排除和安全审计。

7. 限制根访问:禁用root用户默认登录,并限制只有必要的情况下

才使用root权限。

8. 加密和备份:使用加密存储和备份策略来保护敏感数据。

定期备份

数据,并确保备份的安全存储。

9. 防病毒软件:安装并定期更新防病毒软件,以防止恶意软件攻击服

务器。

10. 安全审计和监控:实施安全审计和监控策略,以确保服务器始终

处于安全状态。

可以使用安全监控工具(如防火墙日志分析器)来监

视和分析服务器活动。

此外,还需要考虑定期进行安全审计和风险评估,以确保服务器始终

处于最佳安全状态。

总之,确保您的Linux服务器遵循上述最佳实践,以提高安全性并降低风险。

linux系统中毒的解决过程

前段时间贵公司的服务器中毒了。

被我查出来了。

现在弄出来给大家看看。

以及我的解决办法。

环境ubuntu12.0.4 ,开放22端口root权限,密码长度8位字母加数字全小写无规律-------------------------------------------------------------------------------------现象服务器不停往外发包,带宽占满(5分钟能发10G)。

能看到名为sfewfesfs的进程还有.sshddXXXXXXXXXXX(一串随机数字)的进程。

/etc/下能看到名为sfewfesfs,nhgbhhj等多个奇怪名字的文件。

重启后一插网线立即开始执行。

---------------------------------------------------------------------解决过程修改外网映射22端口到XXXX修改root密码passwd关闭root的22权限在/etc/ssh/sshd_config文件中找到PermitRootLogin去掉#改成PermitRootLogin no查看占用端口netstat -atunlp看到sfewfesfs和.sshdd1401029348进程在发包查看进程位置ll /proc/进程PID删除病毒文件sudo chattr -i /etc/sfewfesfs*sudo rm -rf /etc/sfewfesfs*看到名为nhgbhhj的可疑文件一并删除sudo rm -rf /etc/nhgbhhj删除计划任务sudo rm -rf /var/spool/cron/rootsudo rm -rf /var/spool/cron/root.1用ls -al看到.SSH2隐藏文件,删除sudo rm -rf /etc/.SSH2用ls -al看到.sshdd1401029348隐藏文件,删除sudo rm -rf /tmp/.sshdd140*重启服务器,搞定。

linux系统安全配置基线

linux系统安全配置基线Linux系统的安全配置基线是指为了保护系统免受各种威胁和攻击,所采取的一系列配置措施和安全策略。

一个良好的安全配置基线可以有效减少系统被攻击的风险,并保护系统的机密性、完整性和可用性。

以下是一些常见的Linux系统安全配置基线措施:1.更新和升级软件:定期更新和升级操作系统和软件包,以获取最新的安全补丁和修复漏洞。

2.禁用不必要的服务和端口:关闭不需要的网络服务和端口,只保留必要的服务,以减少系统暴露在外部的风险。

3.配置强密码策略:设置密码复杂性和长度要求,包括大写字母、小写字母、数字和特殊字符的组合,并定期要求密码更换。

4.设置账户锁定策略:在一定的登录尝试失败次数后,锁定用户账户,以防止恶意破解密码。

5.使用防火墙:配置和启用系统防火墙,限制进入和离开系统的网络连接,只允许必要的通信。

6.禁用root远程登录:禁止root账户通过SSH远程登录系统,使用普通用户登录后再通过su或sudo提升权限。

7.文件和目录权限设置:将敏感文件和目录设置为只有root用户或授权用户可读写,限制其他用户的访问权限。

8.定期备份数据:定期备份系统数据和配置,以防止数据丢失或系统故障时能够恢复系统。

9.启用日志记录:启用系统的日志记录功能,并定期检查和分析日志文件,及时发现异常行为和攻击行为。

10.安装和配置入侵检测系统(IDS):通过安装和配置IDS,可以实时监控系统的网络流量和行为,并发现潜在的入侵行为。

11.限制物理访问:对于物理服务器,限制只有授权人员可以访问服务器,并监控系统进出的人员和设备。

12.安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,发现系统中的安全隐患和漏洞,并及时修复。

13.加密通信:通过使用SSL / TLS等加密协议,保障网络通信的机密性和完整性。

14.安装安全软件和工具:安装合适的安全软件和工具,如防病毒软件、入侵检测系统、防火墙等,增强系统的安全性。

Linux系统ClamAntivirus安装使用教程

Linux系统Clam Antivirus安装使用教程对于Linux系统,Clam Antivirus就是很好的病毒查杀软件,但是很多用户还不会使用,其实不难操作,下面小编就给大家介绍下Linux安装使用Clam Antivirus的方法。

安装在开始之前你应该先安装Clam Antivirus引擎。

你可以在对应的包管理工具上搜索“clam antivirus”,然后安装主软件包。

所有的依赖应该都会自动处理完。

如果你在使用Ubuntu,也可以通过运行sudo apt-get install clamav clamav-freshclam 来安装,或者Fedora: sudo yum install clamav clamav-updates 。

由于Clam是十分轻量级的,下载和安装软件包应该不会花太多时间。

升级病毒库安装完毕后第一件事应该是升级病毒库以检测最新的威胁。

这一步只要运行 sudo freshclam 就可以轻易完成。

它会立即连接Clam服务器并下载最新病毒信息。

第一次下载可能会花点儿时间,因为本地上没有任何信息。

之后的更新则快多了,因为freshclam 只会下载本地没有的更新。

例子一旦病毒库升级完毕后就可以使用clamscan 开始扫描了。

在终端运行 clamscan –help 会列出很多不同的选项,从而你可以自定义扫描选项。

然而,如果你想简单点,可以直接运行clamscan -r /home/usr 来深入扫描home里面的usr文件夹。

参数 -r 很重要否则Clam只会简单扫描usr里的文件,而忽略里面的各种子文件夹。

当然了,如果你需要扫描另一个目录,只需要把路径调整一下。

如果有其他特殊需求,看看 clamscan –help 的输出就好了。

每个人的需求都不同,有些不会满足于简单的 -r 深入扫描。

补充:电脑常见的病毒:1.文件型病毒文件型病毒是一种受感染的可执行文件,也就是.exe病毒文件。

linux系统安全措施

linux系统安全措施

在Linux系统中,有许多安全措施可以采取来保护系统的安全性。

以下是一些常见的Linux系统安全措施:

1. 防火墙设置:通过配置防火墙规则来限制入站和出站流量,只允许必要的网络连接。

2. 更新系统:保持系统和应用程序的最新版本,以获取最新的安全补丁和修复程序。

3. 强密码策略:使用复杂的密码,并将其定期更改。

可以通过将密码策略配置为要求密码长度、包含字母、数字和特殊字符来增加密码的强度。

4. 限制用户访问权限:仅将最低必要的访问权限授予用户,减少系统被未授权用户访问的风险。

5. 使用安全套接层(SSL)/传输层安全性(TLS):通过对网络通信进行加密来保护敏感信息的传输。

6. 文件和目录权限设置:为敏感文件和目录设置适当的权限,以确保只有授权用户才能访问。

7. 日志记录和监控:定期监控系统日志以发现任何异常活动,并采取相应的措施。

8. 安全更新管理:及时应用系统和应用程序的安全更新,以修

复已知的漏洞和安全问题。

9. 禁用不必要的服务:只启用必要的服务,禁用不必要或不安全的服务,以降低系统遭到攻击的风险。

10. 使用安全软件:安装和使用可信赖的安全软件来提供额外的保护措施,例如防病毒软件和入侵检测系统。

11. 定期备份数据:确保数据定期备份,以防止数据丢失或受到恶意软件的攻击。

12. 安全认证和授权:使用安全认证和授权机制,例如SSH密钥身份验证和访问控制列表,以确保只有授权用户可以访问系统。

以上只是一些常见的Linux系统安全措施,实际上还有许多其他的安全策略和措施可以采取,具体取决于系统的需求和安全性要求。

Linux(redhat版)系统下瑞星杀毒软件网络版的安装

Linux系统下瑞星杀毒软件网络版的安装

1、以超级管理员root登陆,放入光盘,桌面出现光盘图标,双击光盘,运行ravsetup文件

2、选择中文简体

3、下一步,选择我接受下一步

4、输入产品序列号

5、输入系统中心IP。

系统中心端口,服务端口。

点击下一步

6 、默认的安装路径/usr/local/Rising/Rav

7、下一步安装

8、显示瑞星软件成功安装在电脑里

9、右键打开终端cd 命令进入/usr/local/Rising/Rav/

10、cd 命令进入bin目录。

./命令运行ravunix打开瑞星软件

11、设置—手动扫描设置

12、查杀,选择左侧要查杀目录点击杀毒

(部分设置截图)

12、安装完成后在控制台的显示

13、升级,点击工具选择unix客户端升级工具,添加升级文件

14、添加升级文件后,在客户端瑞星安装目录下bin目录中的setupini文件,具体命令格式为:./setupini –u update=1,运行该命令后,客户端会自动从系统中心下载升级包进行升级,且不在客户端显示升级过程。

15、瑞星软件的卸载,运行光盘中ravunsetup

在终端命令窗口,运行下面的命令:

./usr/local/Rising/Rav/bin/ravunsetup

16、选择下一步,卸载完成。

linux配置防火墙详细步骤(iptables命令使用方法)

linux配置防⽕墙详细步骤(iptables命令使⽤⽅法)通过本教程操作,请确认您能使⽤linux本机。

如果您使⽤的是ssh远程,⽽⼜不能直接操作本机,那么建议您慎重,慎重,再慎重!通过iptables我们可以为我们的Linux服务器配置有动态的防⽕墙,能够指定并记住为发送或接收信息包所建⽴的连接的状态,是⼀套⽤来设置、维护和检查Linux内核的IP包过滤规则的命令包。

iptables定义规则的⽅式⽐较复杂,本⽂对Linux防⽕墙Iptables规则写法进⾏详细介绍:⑴、Iptables规则写法的基本格式是: Iptables [-ttable] COMMAND chain CRETIRIA -j ACTION⑵、Iptables规则相关参数说明: -t table:3个filter nat mangle :定义如何对规则进⾏管理 chain:指定你接下来的规则到底是在哪个链上操作的,当定义策略的时候,是可以省略的; CRETIRIA:指定匹配标准; -j ACTION:指定如何进⾏处理;⑶、Iptables规则其他写法及说明: Iptables -L -n -v #查看定义规则的详细信息 Iptables是Linux服务器上防⽕墙配置必备的设置⼯具,是我们在做好服务器安全及部署⼤型⽹络时,常会⽤到的重要⼯具,很好的掌握iptables,可以让我们对Linux服务器整个⽹络的结构有⼀个⽐较透彻的了解,更能够很好的掌握Linux服务器的安全配置技巧。

我们来配置⼀个filter表的防⽕墙.(1)查看本机关于IPTABLES的设置情况复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination</p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination</p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination</p> <p>Chain RH-Firewall-1-INPUT (0 references)target prot opt source destinationACCEPT all -- 0.0.0.0/0 0.0.0.0/0ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0 icmp type 255ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0ACCEPTah--0.0.0.0/00.0.0.0/0ACCEPTudp--0.0.0.0/0224.0.0.251udpdpt:5353ACCEPTtcp--0.0.0.0/00.0.0.0/0stateNEWtcpdpt:80ACCEPTtcp--0.0.0.0/00.0.0.0/0stateNEWtcpdpt:25REJECTall--0.0.0.0/00.0.0.0/0reject-withicmp-host-prohibited可以看出我在安装linux时,选择了有防⽕墙,并且开放了22,80,25端⼝.如果你在安装linux时没有选择启动防⽕墙,是这样的复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination </p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination </p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination什么规则都没有.(2)清除原有规则.不管你在安装linux时是否启动了防⽕墙,如果你想配置属于⾃⼰的防⽕墙,那就清除现在filter的所有规则.复制代码代码如下:[root@tp ~]# iptables -F 清除预设表filter中的所有规则链的规则[root@tp ~]# iptables -X 清除预设表filter中使⽤者⾃定链中的规则我们在来看⼀下复制代码代码如下:[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destination </p> <p>Chain FORWARD (policy ACCEPT)target prot opt source destination </p> <p>Chain OUTPUT (policy ACCEPT)target prot opt source destination什么都没有了吧,和我们在安装linux时没有启动防⽕墙是⼀样的.(提前说⼀句,这些配置就像⽤命令配置IP⼀样,重起就会失去作⽤),怎么保存.复制代码代码如下:[root@tp ~]# /etc/rc.d/init.d/iptables save复制代码代码如下:[root@tp ~]# service iptables restart现在IPTABLES配置表⾥什么配置都没有了,那我们开始我们的配置吧(3)设定预设规则复制代码代码如下:[root@tp ~]# iptables -P INPUT DROP[root@tp ~]# iptables -P OUTPUT ACCEPT[root@tp ~]# iptables -P FORWARD DROP上⾯的意思是,当超出了IPTABLES⾥filter表⾥的两个链规则(INPUT,FORWARD)时,不在这两个规则⾥的数据包怎么处理呢,那就是DROP(放弃).应该说这样配置是很安全的.我们要控制流⼊数据包⽽对于OUTPUT链,也就是流出的包我们不⽤做太多限制,⽽是采取ACCEPT,也就是说,不在着个规则⾥的包怎么办呢,那就是通过.可以看出INPUT,FORWARD两个链采⽤的是允许什么包通过,⽽OUTPUT链采⽤的是不允许什么包通过.这样设置还是挺合理的,当然你也可以三个链都DROP,但这样做我认为是没有必要的,⽽且要写的规则就会增加.但如果你只想要有限的⼏个规则是,如只做WEB服务器.还是推荐三个链都是DROP.注:如果你是远程SSH登陆的话,当你输⼊第⼀个命令回车的时候就应该掉了.因为你没有设置任何规则.怎么办,去本机操作呗!(4)添加规则.⾸先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要ACCETP(通过)的链为了能采⽤远程SSH登陆,我们要开启22端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT[root@tp ~]# iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT(注:这个规则,如果你把OUTPUT 设置成DROP的就要写上这⼀部,好多⼈都是望了写这⼀部规则导致,始终⽆法SSH.在远程⼀下,是不是好了.其他的端⼝也⼀样,如果开启了web服务器,OUTPUT设置成DROP的话,同样也要添加⼀条链:复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT如果做了WEB服务器,开启80端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT如果做了邮件服务器,开启25,110端⼝.复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 110 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 25 -j ACCEPT如果做了FTP服务器,开启21端⼝复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT如果做了DNS服务器,开启53端⼝复制代码代码如下:[root@tp ~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT如果你还做了其他的服务器,需要开启哪个端⼝,照写就⾏了.上⾯主要写的都是INPUT链,凡是不在上⾯的规则⾥的,都DROP允许icmp包通过,也就是允许ping,复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话) [root@tp ~]# iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)允许loopback!(不然会导致DNS⽆法正常关闭等问题)IPTABLES -A INPUT -i lo -p all -j ACCEPT (如果是INPUT DROP)IPTABLES -A OUTPUT -o lo -p all -j ACCEPT(如果是OUTPUT DROP)下⾯写OUTPUT链,OUTPUT链默认规则是ACCEPT,所以我们就写需要DROP(放弃)的链.减少不安全的端⼝连接复制代码代码如下:[root@tp ~]# iptables -A OUTPUT -p tcp --sport 31337 -j DROP[root@tp ~]# iptables -A OUTPUT -p tcp --dport 31337 -j DROP有些些特洛伊⽊马会扫描端⼝31337到31340(即⿊客语⾔中的 elite 端⼝)上的服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

linux服务器防毒部署方案

1、文件服务器SAMBA限制文件类型

在samba和Windows客户端混合的网络环境中,基于文件扩展名来限制文件访问是非常有效的一种方法。

这种方法通常的作用是禁止访问那些被木马或者病毒感染的系统的上那些文件。

在samba的配置文件smb.conf文件中,有一个叫veto file的参数用来列出禁止看到和访问的文件或者目录列表。

列表中的每个字符串用"/"分隔开。

在指定多个文件和目录的时候,可以使用通配符"*"或者“?”。

但是如果一个包含着veto file的目录要删除了,则需要设置veto files 参数设置为yes。

下面是一个禁止查看和访问.exe,.dll,.com扩展名的示例:

veto files = /*.exe/*.dll/*.com/

有一个和veto file类似的一个参数可以用来隐藏文件,但是区别是隐藏文件仍然可以被访问。

下面是隐藏文件选项的示例:

hide files = /*.exe/*.dll/*.com/

同时需要注意的是,如果在Samba中开启了扫描所有文件和目录的字符串匹配,可能会对Samba服务的性能有一些影响。

测试过程:

在测试电脑上,进入/etc/samba/smb.conf编辑,在[tool]下添加一行,输入“veto files = /*.exe/*.dll/*.com/”,不包括引号。

这样就把“tool”共享目录限制文件上传的类型。

进入10.168.193.191下的tool共享目录,在本目录下进行上传exe文件,提示如下:

加入限制前,目录下有“ravf.exe”文件,加入限制后,加入限制后,受限制的后缀名文件都不能在共享中看到。

要对每个共享的目录进行共享文件类型的限制,就需要在smb.conf中每个共享文件配置目录下添加veto files字段进行限制。

注:

此方法不能对文件类型完全杜绝,用户修改后缀名也可上传文件,但可以限制用户直接运行exe文件,一定程度上杜绝服务器感染病毒。

2、杀毒软件安装

avast! Antivirus for linux

1)程序安装

进入/linux-home-edition#tab4下载avast! Linux Home Edition的“avast! Linux Edition (TAR GZ package)”压缩包。

并注册试用账号,试用期限是一年,地址:

/registration-free-antivirus.php。

注册码会在24小时内发到注册的邮箱。

将安装文件解压缩,进入安装目录下/bin目录下,会看到三个文件,“avastgui”为图形界面启动程序。

进入avast4workstation-1.3.0/lib/avast4workstation/share/avast/desktop下,把这

个文件拷到桌面即可使用。

2)病毒库升级

手动升级:

由于avast没有设置通过代理升级的选项,但可通过手动的形式更新病毒库。

记事本方式打开avast4workstation-1.3.0/bin/avast-update文件,可看到更新病毒库文件的地址,“/files/latest/400.vps”此段为病毒库文件下载地址。

下载完成后,更新到/root/.avast文件夹下覆盖即可,注:.avast是隐藏文件夹,要在途经栏手动输入"/root/.avast"才能进入。

升级病毒库后如果出现“An error occured in avast! engine: é?????????????”错误提示,解决办法是:终端执行:

Set the limit to higher values (as root):

sysctl -w kernel.shmmax=128000000

OR

echo 128000000 >/proc/sys/kernel/shmmax

同步文件夹升级:

由于代理服务器可直连外网,使用代理服务器设置病毒库自动升级,并在文件服务器和备用服务器上使用rsync同步/root/.avast文件夹。

3)命令行执行杀毒

终端执行:

opt/avast4workstation-1.3.0/bin/avast --continue=3 -archivetype=A -r=/var/log/avast/avastscan.log /clifford

/avast4workstation-1.3.0/bin/avast 安装目录下avast的命令行文件;

--continue=3 :对扫描到的病毒文件进行修复处理;

-archive=A:扫描所有类型文件;

-r=/var/log/avast/avastscan.log :建立一个扫描报告avastscan.log保存到/var/log/avast/目录下

注:avast命令行参数(可在终端中输入/avast4workstation-1.3.0/bin/avast -help查询)avast是基于命令行下的工具,配合一些参数可以更有效查杀Linux、Windows病毒。

格式:avast[OPTION...]

[options]主要参数:

-_, --console :工作在STDIN/STDOUT模式下。

-a, --testall :测试所有文件。

-b, --blockdevices :扫描外设设备文件。

-c, --testfull :扫描所有文件。

-d, --directory :说明目录,不包括子目录。

-i, --ignoretype :忽略病毒报警信息。

-n, --nostats :不统计病毒数量。

-p, --continue=1234 :根据设定处理病毒文件,

1:删除, 2:没有设置2选项, 3:修复, 4:停止扫描工作

-r, --report=[*]file 建立一个报告文件。

-t, --archivetype[=ZGBTIJRXOQHFVPYD6UWAN] 扫描文件后缀类型:

Z:ZIP(default),G:GZ(default), B:BZIP2(default), T:TAR(default),

I:MIME, J:ARJ, R:RAR, X:Exec(default), O:ZOO,

Q:ARC, H:LHA, F:TNEF, V:CPIO, K:CHM, P:RPM, Y:ISO,

D:DBX, 6:SIS, U:OLE(default), 1:INSTALL(default),

W:WINEXEC(default), A:All, N:None

-v, --viruslist=mask 显示所有病毒列表

-h, --help 显示帮助

--usage

-V, --version 打印版本信息

代表驱动器名称、文件名称或者目录名称。

4)使用cron命令定时启动avastscan.sh

cron 是一个可以用来根据时间、日期、月份、星期的组合来调度对重复任务的执行的守护进程。

cron 假定系统持续运行。

cron 的主配置文件是/etc/crontab,/etc/crontab 文件中的每一行都代表一项任务,它的格式是:

minute hour day month dayofweek command

· minute —分钟,从0 到59 之间的任何整数。

· hour —小时,从0 到23 之间的任何整数。

· day —日期从1 到31 之间的任何整数(必须是该月份的有效日期)。

· month —月份,从1 到12 之间的任何整数(或使用月份英文简写如jan)。

· dayofweek —星期从0 到7 之间的任何整数(或使用星期的英文简写如sun等)。

· command —要执行的命令。

终端执行:crontab -e

添加以下行:

15 0 * * * /opt/avast4workstation-1.3.0/bin/avast --continue=3 -archivetype=A -r=/var/log/avast/avastscan.log /clifford

每日凌晨0点15分对clifford文件夹进行杀毒扫描。