计算机网络实验2 分析 Ethernet帧.

计算机网络实验2报告

计算机网络实验2报告一、实验目的本次计算机网络实验 2 的主要目的是深入了解和掌握计算机网络中的相关技术和概念,通过实际操作和实验分析,提高对计算机网络的理解和应用能力。

二、实验环境本次实验在学校的计算机实验室进行,使用的操作系统为 Windows 10,实验中所用到的软件和工具包括 Wireshark 网络协议分析工具、Packet Tracer 网络模拟软件等。

三、实验内容与步骤(一)网络拓扑结构的搭建使用 Packet Tracer 软件搭建了一个简单的星型网络拓扑结构,包括一台交换机、四台计算机和一台服务器。

为每台设备配置了相应的 IP 地址、子网掩码和网关等网络参数。

(二)网络协议分析1、启动 Wireshark 工具,选择对应的网络接口进行抓包。

2、在网络中进行文件传输、网页浏览等操作,观察 Wireshark 捕获到的数据包。

3、对捕获到的数据包进行分析,包括数据包的源地址、目的地址、协议类型、数据长度等信息。

(三)网络性能测试1、使用 Ping 命令测试网络中不同设备之间的连通性和延迟。

2、通过发送大量数据包,测试网络的带宽和吞吐量。

四、实验结果与分析(一)网络拓扑结构搭建结果成功搭建了星型网络拓扑结构,各设备之间能够正常通信,IP 地址配置正确,网络连接稳定。

(二)网络协议分析结果1、在文件传输过程中,观察到使用的主要协议为 TCP 协议,数据包有序且可靠地传输。

2、网页浏览时,发现涉及到 HTTP 协议的请求和响应,包括获取网页内容、图片等资源。

(三)网络性能测试结果1、 Ping 命令测试结果显示,网络中设备之间的延迟较低,均在可接受范围内,表明网络连通性良好。

2、带宽和吞吐量测试结果表明,网络能够满足一般的数据传输需求,但在大量数据并发传输时,可能会出现一定的拥塞现象。

五、实验中遇到的问题及解决方法(一)IP 地址配置错误在配置设备的 IP 地址时,出现了部分设备 IP 地址冲突的问题,导致网络通信异常。

第02章 Ethernet帧结构解析-2

8 字节

7 字节 10101010101010 1 字节

MAC 帧

物理层

… 10101010101010101011

帧开始 定界符

计算机硬件基础教学中心

前同步码

Copyright © by LIPENG All rights reserved.

帧结构解析

1、以太网的MAC层

以太网 V2 的格式

局域网介绍

2、局域网概述

局域网技术发展的过程

Copyright © by LIPENG All rights reserved.

计算机硬件基础教学中心

局域网介绍

2、局域网概述

最早的Ethernet原理设计图

Copyright © by LIPENG All rights reserved.

计算机硬件基础教学中心

局域网介绍

1、IEEE 802 标准

ISO/OSI-RM

7 6 5 4 3 2 1 应用层 表示层 会话层 传输层 网络层 数据 链路层 物理层

UTP 同轴电缆 光缆

Copyright © by LIPENG All rights reserved.

802.10 网络安全

802.1 802.2

帧开始 定界符

计算机硬件基础教学中心

前同步码

Copyright © by LIPENG All rights reserved.

帧结构解析

1、以太网的MAC层

以太网 V2 的格式

IP 数据报 字节 以太网 V2 MAC 帧 插入 6 目的地址 6 源地址 2 类型 数 46 ~ 1500 据 4 FCS MAC 层 IP 层

• 随机接入:所有的用户可随机地发送信息。 • 受控接入:如多点线路探询(polling),或轮询。

计算机网络帧的封装实验报告

一、实验目的1.了解协议分析器安装;2.了解协议分析器使用方法和基本特点;3.分析以太网层的数据帧格式(包括源地址、目的地址和上层协议)。

二、实验前的准备1.了解协议分析器的功能和工作原理;2.了解Ethereal分析器的使用方法;3.阅读实验的相关阅读文献。

三、实验内容1.Ethereal协议分析器并安装。

记录安装过程。

安装wireshark截图如下:2.分析以太网层的数据帧格式(包括源地址、目的地址和上层协议),下图是打开的已经捕获的文件界面,选中第4个组,再选中Ethernet 层即以太网层。

观察帧信息。

以太网层的数据帧格式:前导码:由7字节的前同步码和1字节的帧起始定界符构成起始定界符:这个字段用1字节(10101011)作为帧开始的信号,表示一帧的开始。

最后两位是11,表示下面的字段是目的地址。

目的地址(DA):共48位,表示帧准备发往目的站的地址,共6个字节,可以是单址(代表单个站)、多址(代表一组站)或全地址(代表局域网上的所有站)。

当目的地址出现多址时,表示该帧被一组站同时接收,称为“组播”(Multicast)。

目的地址出现全地址时,表示该帧被局域网上所有站同时接收,称为“广播”(Broadcast),通常以DA的最高位来判断地址的类型,若第一字节最低位为“0”则表示单址,第一字节最低位为“1”则表示组播。

源地址(SA):共48位,表明该帧的数据是哪个网卡发的,即发送端的网卡地址。

类型:该字段用于标识数据字段中包含的高层协议,也就是说,该字段告诉接收设备如何解释数据字段。

例如:0X0800代表为IP,0X0806代表为ARP。

数据:数据字段的最小长度必须为46字节以保证帧长至少为64字节,这意味着传输一字节信息也必须使用46字节的数据字段:如果填入该字段的信息少于46字节,该字段的其余部分也必须进行填充。

数据字段的默认最大长度为1500字节。

帧检验序列(FCS):FCS是32位冗余检验码(CRC),检验除前导、SFD和FCS以外的内容。

协议分析实验(2)使用 Wireshark 检查以太网帧

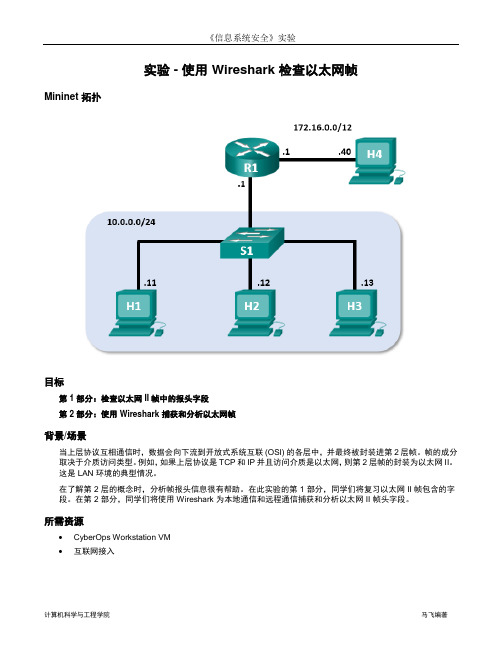

《信息系统安全》实验实验 - 使用 Wireshark 检查以太网帧Mininet 拓扑目标第 1 部分:检查以太网 II 帧中的报头字段第 2 部分:使用 Wireshark 捕获和分析以太网帧背景/场景当上层协议互相通信时,数据会向下流到开放式系统互联 (OSI) 的各层中,并最终被封装进第 2 层帧。

帧的成分取决于介质访问类型。

例如,如果上层协议是 TCP 和 IP 并且访问介质是以太网,则第 2 层帧的封装为以太网 II。

这是 LAN 环境的典型情况。

在了解第 2 层的概念时,分析帧报头信息很有帮助。

在此实验的第 1 部分,同学们将复习以太网 II 帧包含的字段。

在第 2 部分,同学们将使用 Wireshark 为本地通信和远程通信捕获和分析以太网 II 帧头字段。

所需资源•CyberOps Workstation VM•互联网接入第 1 部分:检查以太网 II 帧中的报头字段在第 1 部分中,同学们需要检查提供给同学们的以太网 II 帧中的报头字段和内容。

Wireshark 捕获可用于检查这些字段中的内容。

第 1 步:检查以太网 II 帧头字段的描述和长度。

第 2 步:在 Wireshark 捕获中检查以太网帧。

以下 Wireshark 捕获显示了从 PC 主机向其默认网关发出 ping 操作生成的数据包。

Wireshark 应用了一个过滤器,以仅查看 ARP 和 ICMP 协议。

会话首先利用 ARP 查询网关路由器的 MAC 地址,然后是四次 ping 请求和应答。

第 3 步:检查 ARP 请求的以太网 II 报头内容。

下表使用 Wireshark 捕获中的第一个帧,并显示以太网 II 帧头字段中的数据。

关于目的地址字段的内容,需要注意什么?_______________________________________________________________________________________ _______________________________________________________________________________________ 为什么 PC 会在发送第一个 ping 请求之前发送广播 ARP?_______________________________________________________________________________________ _______________________________________________________________________________________ _______________________________________________________________________________________ 第一个帧的源设备的 MAC 地址是什么?_______________________________________________________ 源设备的网卡的供应商 ID (OUI) 是什么? ______________________________________________________ MAC 地址的哪个部分是 OUI?______________________________________________________________ 源设备的网卡序列号是什么?_______________________________________________________________ 第 2 部分:使用 Wireshark 捕获和分析以太网帧在第 2 部分中,同学们将使用 Wireshark 捕获本地和远程以太网帧。

实验二 网络实用工具与以太网帧分析

实验二网络实用工具与以太网帧分析【实验目的】1.加深理解TCP/IP体系结构;理解与掌握网络基本配置2.掌握几个基本的实用网络命令3.熟悉以太网报文格式;熟悉网络分析工具wireshark使用【实验原理】1.以太网协议典型的两种帧格式: Ehternet II, ieee802.3基本组成:如图所示,以太网和IEEE 802.3帧的基本结构如下:1、前导码:由0、1间隔代码组成,可以通知目标站作好接收准备。

IEEE 802.3帧的前导码占用7个字节,紧随其后的是长度为1个字节的帧首定界符(SOF)。

以太网帧把SOF包含在了前导码当中,因此,前导码的长度扩大为8个字节。

2、帧首定界符(SOF):IEEE 802.3帧中的定界字节,以两个连续的代码1结尾,表示一帧实际开始。

3、目标和源地址:表示发送和接收帧的工作站的地址,各占据6个字节。

其中,目标地址可以是单址,也可以是多点传送或广播地址。

类型(以太网):占用2个字节,指定接收数据的高层协议。

长度(IEEE 802.3):表示紧随其后的以字节为单位的数据段的长度。

数据(以太网):在经过物理层和逻辑链路层的处理之后,包含在帧中的数据将被传递给在类型段中指定的高层协议。

虽然以太网版本2中并没有明确作出补齐规定,但是以太网帧中数据段的长度最小应当不低于46个字节。

数据(IEEE 802.3):IEEE 802.3帧在数据段中对接收数据的上层协议进行规定。

如果数据段长度过小,使帧的总长度无法达到64个字节的最小值,那么相应软件将会自动填充数据段,以确保整个帧的长度不低于64个字节。

帧校验序列(FCS):该序列包含长度为4个字节的循环冗余校验值(CRC),由发送设备计算产生,在接收方被重新计算以确定帧在传送过程中是否被损坏。

2.以太网报文(帧)长度最大长度:1518字节最小长度:64字节3.网络分析工具wireshark简介主要功能:网络报文捕捉、解码分析类似的软件还有sniffer实际使用中,在开始捕捉报文前,需要设置“过滤器”,以设定条件。

以太网帧格式分析实验报告

以太网帧格式分析实验报告以太网帧格式分析实验报告一、实验目的本次实验旨在通过对以太网帧格式的分析,深入了解以太网的工作原理和数据传输过程,掌握以太网帧的基本结构和各个字段的含义,为今后的网络协议分析和网络编程打下坚实的基础。

二、实验原理以太网是一种局域网协议,采用广播方式进行数据传输。

在以太网中,数据传输的基本单位是帧。

以太网帧由一系列字段组成,包括前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等。

通过对这些字段的分析,可以了解以太网帧的传输过程和数据结构。

三、实验步骤1.搭建实验环境:在本次实验中,我们使用Wireshark软件捕获网络数据包,并对捕获到的以太网帧进行分析。

首先,我们需要将计算机连接到局域网中,并确保Wireshark软件已经正确安装和运行。

2.数据包捕获:打开Wireshark软件,选择正确的网络接口,开始捕获数据包。

在捕获过程中,我们可以设置过滤器,只捕获以太网帧。

3.数据分析:在捕获到数据包后,我们可以对以太网帧进行分析。

首先,我们可以查看以太网帧的基本信息,如源MAC地址、目的MAC地址、类型/长度等。

然后,我们可以深入了解各个字段的含义和作用。

4.数据统计:在数据分析的基础上,我们可以对捕获到的以太网帧进行统计和分析。

例如,我们可以统计不同类型以太网帧的数量和比例,分析网络流量的特点和规律。

5.实验总结:根据实验结果和分析,对以太网帧格式进行深入理解和掌握,总结实验经验和收获。

四、实验结果与分析在本次实验中,我们捕获了大量的以太网帧,并对这些帧进行了详细的分析。

以下是我们对实验结果的分析和总结:1.以太网帧的基本结构:以太网帧由前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等字段组成。

其中,前导码和帧起始定界符用于同步和标识帧的开始;目的MAC地址和源MAC地址分别表示接收方和发送方的MAC地址;类型/长度字段用于标识上层协议的类型或数据的长度;数据字段包含实际传输的数据;帧校验序列用于校验数据的正确性。

Ethernet帧结构解析汇报..

实验一 Ethernet帧结构解析一.需求分析实验目的:(1)掌握Ethernet帧各个字段的含义与帧接收过程;(2)掌握Ethernet帧解析软件设计与编程方法;(3)掌握Ethernet帧CRC校验算法原理与软件实现方法。

实验任务:(1)捕捉任何主机发出的Ethernet 802.3格式的帧和DIX Ethernet V2(即Ethernet II)格式的帧并进行分析。

(2)捕捉并分析局域网上的所有ethernet broadcast帧进行分析。

(3)捕捉局域网上的所有ethernet multicast帧进行分析。

实验环境:安装好Windows 2000 Server操作系统+Ethereal的计算机实验时间; 2节课二.概要设计1.原理概述:以太网这个术语通常是指由DEC,Intel和Xerox公司在1982年联合公布的一个标准,它是当今TCP/IP采用的主要的局域网技术,它采用一种称作CSMA/CD的媒体接入方法。

几年后,IEEE802委员会公布了一个稍有不同的标准集,其中802.3针对整个CSMA/CD网络,802.4针对令牌总线网络,802.5针对令牌环网络;此三种帧的通用部分由802.2标准来定义,也就是我们熟悉的802网络共有的逻辑链路控制(LLC)。

以太网帧是OSI参考模型数据链路层的封装,网络层的数据包被加上帧头和帧尾,构成可由数据链路层识别的数据帧。

虽然帧头和帧尾所用的字节数是固定不变的,但根据被封装数据包大小的不同,以太网帧的长度也随之变化,变化的范围是64-1518字节(不包括8字节的前导字)。

帧格式 Ethernet II和IEEE802.3的帧格式分别如下。

EthernetrII帧格式:----------------------------------------------------------------------------------------------| 前序 | 目的地址 | 源地址 | 类型 | 数据| FCS |----------------------------------------------------------------------------------------------| 8 byte | 6 byte | 6 byte | 2 byte | 46~1500 byte | 4 byte| IEEE802.3一般帧格式----------------------------------------------------------------------------------------------------------- | 前序 | 帧起始定界符 | 目的地址 |源地址| 长度| 数据| FCS | ----------------------------------------------------------------------------------------------------------- | 7 byte | 1 byte | 2/6 byte | 2/6 byte| 2 byte| 46~1500 byte | 4 byte | Ethernet II和IEEE802.3的帧格式比较类似,主要的不同点在于前者定义的2字节的类型,而后者定义的是2字节的长度;所幸的是,后者定义的有效长度值与前者定义的有效类型值无一相同,这样就容易区分两种帧格式2程序流程图:三.详细设计:1.CRC校验部分设计:为了对以太网帧的对错进行检验,需要设计CRC校验部分。

Ethernet 帧格式分析文档及结果报告

数据域:到此为止,以太网帧的头就完了,之后为数据域。

0000 01 00 5e 7f ff fa 00 1a 80 ef c7 2d 08 00 45 00 ..^..... ...-..E.

在不定长的数据字段后是4个字节的帧校验序列(Frame. Check Sequence,FCS),采用32位CRC循环冗余校验对从"目标MAC地址"字段到"数据"字段的数据进行校验。

在包分析的时候并没有先导域和校验码,是由于在物理层向数据链路层递交数据时会将FCS和先导域抛弃导致的。

五、帧格式分析

A.

20 a9 00 3d c8 51 88 de 45 d7 ad 00 50 c0 5e 9c 90 ..=.Q..E ...P.^..

0030 bf 53 7c 67 39 c8 80 10 0c 18 70 4e 00 00 01 01 .S|g9... ..pN....

0040 08 0a b1 bd cf f2 00 03 20 5c a9 61 87 11 4d ce ........ \.a..M.

|前序|帧起始定界符|目的地址|源地址|长度|数据| FCS |

------------------------------------------------------------------------------------------------------------

| 7 byte | 1 byte | 2/6 byte | 2/6 byte | 2 byte | 46~1500 byte | 4 byte |

《计算机网络》实验二分析以太网数据帧的构成

成绩:教师评语指导教师签名:批阅日期:一、实验目的及要求实验目的掌握以太网帧的构成,了解各个字段的含义;掌握网络协议分析软件的基本使用方法;掌握常用网络管理命令的使用方法。

实验要求:基本上要掌握以太网的构成,学会对网络协议分析软件的使用方法及对网络进行管理命令的使用。

二、实验原理数据链路层将不可靠的物理层转变为一条无差错的链路,涉及的数据单位是帧(frame),高层的协议数据被封装在以太网帧的数据字段发送。

使用网络协议分析软件可以捕获各种协议数据包,通过查看这些协议数据包中数据链路帧的各字段可以分析网络协议的内部机制。

三、实验软硬件环境计算机及以太网环境。

四、实验内容与步骤1.打开网络协议分析软件(Ethereal),图标为:。

成功运行后界面如下:Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,我们既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

目前,Ethereal能够解析761种协议数据包,选择菜单命令“Help”→“Supported Protocol”子菜单项可以查看详细信息。

2.选择菜单命令“Capture”→“Interfaces…”子菜单项。

弹出“Ethereal: Capture Interfaces”对话框。

此对话框列出了本地计算机中存在的网络适配器。

单击“Details”按钮可以查看对应适配器的详细信息。

从上图中可以看出,本机可用适配器的IP地址为:10.0.1.94。

单击“Capture”按钮可以立即开始捕获网络数据包,单击“Prepare”按钮可以在经过详细设置后开始捕获网络数据包。

3.单击“Prepare”按钮,弹出“Ethereal: Capture Options”对话框。

此对话框列出了当前可用适配器、本地计算机IP地址、数据捕获缓冲区大小、是否采用混杂模式、捕获数据包最大长度限制、数据捕获过滤规则等配制参数。

实验二 用协议分析器分析以太帧结构

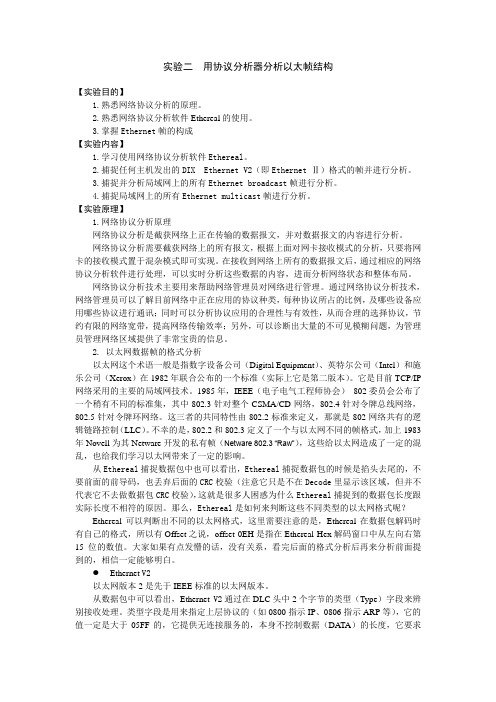

实验二用协议分析器分析以太帧结构【实验目的】1.熟悉网络协议分析的原理。

2.熟悉网络协议分析软件Ethereal的使用。

3.掌握Ethernet帧的构成【实验内容】1.学习使用网络协议分析软件Ethereal。

2.捕捉任何主机发出的DIX Ethernet V2(即Ethernet Ⅱ)格式的帧并进行分析。

3.捕捉并分析局域网上的所有Ethernet broadcast帧进行分析。

4.捕捉局域网上的所有Ethernet multicast帧进行分析。

【实验原理】1.网络协议分析原理网络协议分析是截获网络上正在传输的数据报文,并对数据报文的内容进行分析。

网络协议分析需要截获网络上的所有报文,根据上面对网卡接收模式的分析,只要将网卡的接收模式置于混杂模式即可实现。

在接收到网络上所有的数据报文后,通过相应的网络协议分析软件进行处理,可以实时分析这些数据的内容,进而分析网络状态和整体布局。

网络协议分析技术主要用来帮助网络管理员对网络进行管理。

通过网络协议分析技术,网络管理员可以了解目前网络中正在应用的协议种类,每种协议所占的比例,及哪些设备应用哪些协议进行通讯;同时可以分析协议应用的合理性与有效性,从而合理的选择协议,节约有限的网络宽带,提高网络传输效率;另外,可以诊断出大量的不可见模糊问题,为管理员管理网络区域提供了非常宝贵的信息。

2. 以太网数据帧的格式分析以太网这个术语一般是指数字设备公司(Digital Equipment)、英特尔公司(Intel)和施乐公司(Xerox)在1982年联合公布的一个标准(实际上它是第二版本)。

它是目前TCP/IP 网络采用的主要的局域网技术。

1985年,IEEE(电子电气工程师协会)802委员会公布了一个稍有不同的标准集,其中802.3针对整个CSMA/CD网络,802.4针对令牌总线网络,802.5针对令牌环网络。

这三者的共同特性由802.2标准来定义,那就是802网络共有的逻辑链路控制(LLC)。

计网实验-以太网帧格式和ARP协议分析

计算机网络技术试验报告学生学号:1107300215学生姓名:田凯飞专业年级:计科111开课学期:2013-2014(上)指导教师:宋玲一、实验名称以太网帧格式和ARP协议分析二、实验目的1.分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

2.分析ARP协议报文首部格式,分析ARP协议在同一网段内的解析过程。

三、实验任务3.通过对截获帧进行分析,分析和验证Ethernet V2和IEEE802.3标准规定的MAC层帧结构,初步了解TCP/IP的主要协议和协议的层次结构。

4.通过在同一网段的主机之间执行ping命令,截获报文,分析ARP协议报文结构,并分析ARP协议在同一网段内的解析过程。

四、实验环境及工具Win7系统电脑若干台,交换机一台,抓包工具wireshark五、实验记录(1)实验任务1实验时间实验内容实验地点实验人2013.12.10 分析MAC层帧结构计电学院307 田凯飞实验步骤1.打开WireShark网络协议分析器;2.点击“接口列表”按钮;3.选择相应的IP地址后点击“开始”按钮;4.选择列表框内任意一个“TCP/UDP”协议数据包,查看列表框下的MAC帧结构与TCP/IP协议的层次结构并分析。

实验现象实验现象见实验截图。

(2)实验任务2实验时间实验内容实验地点实验人2013.12.10 分析ARP协议报文结构计电学院307 田凯飞实验步骤1.打开WireShark网络协议分析器;2.点击“接口列表”按钮;3.选择相应的IP地址后点击“开始”按钮;4.选择列表框内任意一个“ARP”协议数据包,查看列表框下的ARP 协议报文的层次结构并分析。

实验现象见实验截图。

实验现象六、结果及分析1.任务一:实验结果:实验分析:从上面的实验截图中可以看到上面的16进制数字段详细的记录着MAC帧各部分以及TCP/IP协议各部分的详细信息。

实验二 以太网链路层帧格式分析

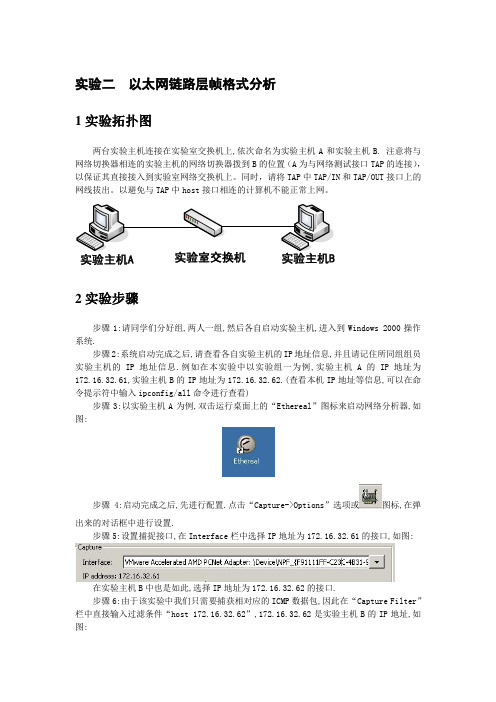

实验二以太网链路层帧格式分析1实验拓扑图两台实验主机连接在实验室交换机上,依次命名为实验主机A和实验主机B. 注意将与网络切换器相连的实验主机的网络切换器拨到B的位置(A为与网络测试接口TAP的连接),以保证其直接接入到实验室网络交换机上。

同时,请将TAP中TAP/IN和TAP/OUT接口上的网线拔出。

以避免与TAP中host接口相连的计算机不能正常上网。

实验主机A实验主机B2实验步骤步骤1:请同学们分好组,两人一组,然后各自启动实验主机,进入到Windows 2000操作系统.步骤2:系统启动完成之后,请查看各自实验主机的IP地址信息,并且请记住所同组组员实验主机的IP地址信息.例如在本实验中以实验组一为例,实验主机A的IP地址为172.16.32.61,实验主机B的IP地址为172.16.32.62.(查看本机IP地址等信息,可以在命令提示符中输入ipconfig/all命令进行查看)步骤3:以实验主机A为例,双击运行桌面上的“Ethereal”图标来启动网络分析器,如图:步骤4:启动完成之后,先进行配置.点击“Capture->Options”选项或图标,在弹出来的对话框中进行设置.步骤5:设置捕捉接口,在Interface栏中选择IP地址为172.16.32.61的接口,如图:在实验主机B中也是如此,选择IP地址为172.16.32.62的接口.步骤6:由于该实验中我们只需要捕获相对应的ICMP数据包,因此在“Capture Filter”栏中直接输入过滤条件“host 172.16.32.62”,172.16.32.62是实验主机B的IP地址,如图:如果是在实验主机B上则输入实验主机A的IP地址.步骤7:然后设置捕获过程中的包显示选项“Display Options”,选中“Update list of packets in real time”,“Automatic scrolling in live capture”和“Hide capture info dialog”该三个复选框,如图:在实验主机B中也是如此选择这些复选框.步骤8:这样所有配置就已经完成,然后就可以进行包捕获了,点击“Start”按钮来启动.步骤9:然后在其中一台实验主机上进行ping命令操作,例如在实验主机A中的命令提示符中进行ping实验主机B的IP地址操作.步骤10:观察在网络分析器上所捕获的报文,然后点击图标来停止报文捕获操作,观察网络分析器所捕捉的报文,将该结果保存下来,以1-学号.pcap进行命名,最后进行报文分析。

实验指导书 - 实验2

计算机网络:理论与实践实验指导书陈鸣编著高等教育出版社二〇一三年二月2链路层实验(4学时)实验3:分析Ethernet II帧1. 实验目的1)深入理解Ethernet II帧结构。

2)基本掌握使用Wireshark分析俘获的踪迹文件的基本技能。

2. 实验环境1)运行Windows 2008 Server/Windows XP/Windows 7操作系统的PC一台。

2)PC具有以太网卡一块,通过双绞线与网络相连;或者具有适合的踪迹文件。

3)每台PC运行程序协议分析仪Wireshark。

3. 实验步骤1)分析踪迹文件中的帧结构用Wireshark俘获网络上收发分组或者打开踪迹文件,选取感兴趣的帧进行分析。

如图18所示,选取第10号帧进行分析。

在首部细节信息栏中,可以看到有关该帧的到达时间、帧编号、帧长度、帧中协议和着色方案等信息。

在“帧中协议”中,看到该帧有“Ethernet:IP:ICMP:data”的封装结构。

图18 分析帧的基本信息为了进一步分析Ethernet II 帧结构,点击首部细节信息栏中的“Ethernet II”行,有关信息展开如图19所示。

图19 Ethernet II 帧详细信息其中看到源MAC 地址为00:20:e0:8a:70:1a ,目的MAC 地址为00:06:25:da:af:73;以太类型字段中值为0x0800,表示该帧封装了IP 数据报;以及MAC 地址分配的相关信息。

2)分析以太帧结构将计算机联入网络,打开Wireshark 俘获分组,从本机向选定的Web 服务器发送Ping 报文。

回答下列问题:(1) 本机的48比特以太网MAC 地址是什么?(2) 以太帧中目的MAC 地址是什么?它是你选定的远地Web 服务器的MAC 地址吗?(提示:不是)那么,该地址是什么设备的MAC 地址呢?(这是一个经常会误解的问题,希望搞明白。

)(3) 给出2字节以太类型字段的十六进制的值。

以太网帧格式分析实验报告

以太⽹帧格式分析实验报告IP,⽽MAC地址就是伪造的,则当A接收到伪造的ARP应答后,就会更新本地的ARP缓存,这样在A瞧来B 的IP地址没有变,⽽它的MAC地址已经不就是原来那个了。

由于局域⽹的⽹络流通不就是根据IP地址进⾏,⽽就是按照MAC地址进⾏传输。

所以,那个伪造出来的MAC地址在A上被改变成⼀个不存在的MAC 地址,这样就会造成⽹络不通,导致A不能Ping通B!这就就是⼀个简单的ARP欺骗。

【实验体会】这次实验最⼤的感触就是体会到了⽹络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际⽣活中⼈们之间的对话。

尤其就是ARP帧,为了获得对⽅的MAC地址,乐此不疲地在⽹络中⼴播“谁有IP为XXX的主机?”,如果运⽓好,会收到⽹桥中某个路由器发来的回复“我知道,XXX的MAC地址就是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的⼀些概念有了全⾯的认识,如交换机、路由器的区别与功能,局域⽹各层次的传输顺序与规则等。

还有⼀点就就是,Wireshark不就是万能的,也会有错误、不全⾯的地⽅,这时更考验我们的理论分析与实践论证能⼒。

成绩优良中及格不及格教师签名: ⽇期:【实验作业】1 观察并分析通常的以太⽹帧1、1 以太⽹帧格式⽬前主要有两种格式的以太⽹帧:Ethernet II(DIX 2、0)与IEEE 802、3。

我们接触过的IP、ARP、EAP 与QICQ协议使⽤Ethernet II帧结构,⽽STP协议则使⽤IEEE 802、3帧结构。

Ethernet II就是由Xerox与DEC、Intel(DIX)在1982年制定的以太⽹标准帧格式,后来被定义在RFC894中。

IEEE 802、3就是IEEE 802委员会在1985年公布的以太⽹标准封装结构(可以瞧出⼆者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究⼆者都写进了IAB管理的RFC⽂档中)。

计算机网络实验2使用Wireshark分析以太网帧、ARP

计算机网络实验2使用Wireshark分析以太网帧、ARP计算机网络实验2使用Wireshark分析以太网帧、ARP实验二:使用Wireshark分析以太网帧、MAC地址与ARP协议一、实验目的分析以太网帧,MAC地址和ARP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验步骤:IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。

在链路层,有介质访问控制(Media Access Control,MAC)地址。

在局域网中,每个网络设备必须有唯一的MAC地址。

设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。

Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b属于Dell。

地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。

在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。

同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。

这通过地址解析协议ARP实现。

每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP 高速缓存中找到的MAC地址。

如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。

具有该IP 地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。

发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。

网关有多个网络接口卡,用它们同时连接多个本地网。

最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。

以太网帧格式分析实验报告

以太网帧格式分析实验报告【摘要】本实验主要对以太网帧格式进行了详细分析和实验验证。

首先,我们了解了以太网帧的基本概念和结构,并学习了以太网帧在网络中的传输过程。

然后,我们通过Wireshark工具对以太网帧进行捕获和分析,并对实验结果进行了解读。

最后,我们总结了实验过程中遇到的问题和经验教训,并对以太网帧格式进行了简要评价。

【关键词】以太网帧格式,Wireshark,捕获,分析一、引言以太网是目前最常用的局域网传输技术,而以太网帧则是以太网传输过程中的基本单位。

以太网帧格式的正确理解对于网络工程师来说非常重要。

本实验的目的是通过对以太网帧格式的分析和实验验证,加深对以太网帧的理解和应用能力。

二、以太网帧结构以太网帧是由头部(header)、数据(data)和尾部(trailer)三部分组成的。

头部包含了目的MAC地址、源MAC地址、帧类型等信息;数据部分是要传输的数据内容;尾部则包括了帧校验序列等信息。

三、以太网帧的传输过程以太网帧的传输是通过物理层和数据链路层进行的。

当数据从网络层传输到数据链路层时,会被封装成以太网帧的格式。

然后,以太网帧通过物理层的传输介质(如电缆)进行传输。

接收端收到以太网帧后,会解析帧头部来获取目的MAC地址,并将帧传输到上层。

四、Wireshark工具的使用Wireshark是一个常用的网络抓包工具,可以捕获网络中的数据包,并对数据包进行分析。

在本实验中,我们使用Wireshark来捕获和分析以太网帧。

五、实验步骤与结果1. 打开Wireshark并选择网络接口;2. 开始启动网络通信,在Wireshark中捕获数据包;3.分析捕获到的数据包,查看其中的以太网帧信息,如目的MAC地址、源MAC地址、帧类型等。

通过实验,我们成功捕获了多个以太网帧,并对其进行了分析。

我们发现,捕获到的以太网帧中的帧头部包含了各种重要信息,如源MAC地址、目的MAC地址、帧类型等。

这些信息对于实现正确的数据传输非常重要。

计算机网络实验2 分析 Ethernet帧.

实验2:使用包嗅探及协议分析软件Ethereal 分析Ethernet帧.实验内容:1. 在windows中安装Ethereal软件。

2、配置包捕获模式为混杂模式,捕获网络中所有机器的数据包当捕获到一定数量的数据报后,停止捕获,观察捕获到的数据包,并对照解析结果和原始数据包的具体字段(如了解本机网卡地址字段、IP地址字段、端口号等)3、配置包捕获过滤器,只捕获特定IP地址、特定端口或特定类型的包,然后重新开始捕获4. (a)捕捉任何主机发出的Ethernet 802.3格式的帧(帧的长度字段<=1500),Ethereal 的capture filter 的filter string设置为:ether[12:2] <= 1500(b)捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture filter 的filter string 设置为:ether[12:2] > 1500观察并分析帧结构,802.3格式的帧的上一层主要是哪些PDU?是IP、LLC还是其它哪种?观察并分析帧结构,Ethernet II的帧的上一层主要是哪些PDU?是IP、LLC还是其它哪种?5. 捕捉并分析局域网上的所有ethernet broadcast广播帧,Ethereal的capture filter 的filter string设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?主要做什么用处?(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?6. 捕捉局域网上的所有ethernet multicast帧,Ethereal的capture filter 的filter string 设置为:ether multicast(1). 观察并分析哪些节点在发multicast帧,这些帧的高层协议是什么?思考问题:1) 本地数据存放的字节顺序和网络包中的字节顺序是否相同?请按照字符型、短整数型和长整数型分别比较。

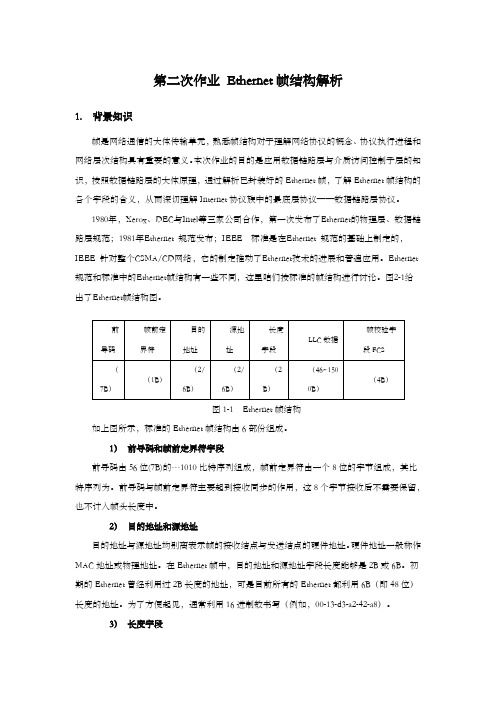

第二次作业Ethernet帧结构解析

第二次作业Ethernet帧结构解析1.背景知识帧是网络通信的大体传输单元,熟悉帧结构对于理解网络协议的概念、协议执行进程和网络层次结构具有重要的意义。

本次作业的目的是应用数据链路层与介质访问控制子层的知识,按照数据链路层的大体原理,通过解析已封装好的Ethernet帧,了解Ethernet帧结构的各个字段的含义,从而深切理解Internet协议族中的最底层协议——数据链路层协议。

1980年,Xerox、DEC与Intel等三家公司合作,第一次发布了Ethernet的物理层、数据链路层规范;1981年Ethernet 规范发布;IEEE 标准是在Ethernet 规范的基础上制定的,IEEE 针对整个CSMA/CD网络,它的制定推动了Ethernet技术的进展和普遍应用。

Ethernet 规范和标准中的Ethernet帧结构有一些不同,这里咱们按标准的帧结构进行讨论。

图2-1给出了Ethernet帧结构图。

图1-1 Ethernet帧结构如上图所示,标准的Ethernet帧结构由6部份组成。

1)前导码和帧前定界符字段前导码由56位(7B)的…1010比特序列组成,帧前定界符由一个8位的字节组成,其比特序列为。

前导码与帧前定界符主要起到接收同步的作用,这8个字节接收后不需要保留,也不计入帧头长度中。

2)目的地址和源地址目的地址与源地址均别离表示帧的接收结点与发送结点的硬件地址。

硬件地址一般称作MAC地址或物理地址。

在Ethernet帧中,目的地址和源地址字段长度能够是2B或6B。

初期的Ethernet曾经利用过2B长度的地址,可是目前所有的Ethernet都利用6B(即48位)长度的地址。

为了方便起见,通常利用16进制数书写(例如,00-13-d3-a2-42-a8)。

3)长度字段标准中的帧用2B 概念了数据字段包括的字节数。

长度字段描述了LLC 数据的实际长度。

4) LLC 数据字段协议规定LLC 数据的长度在46B 与1500B 之间。

计算机网络实验2使用Wireshark分析以太网帧、ARP

实验二:使用Wireshark分析以太网帧、MAC地址与ARP协议一、实验目的分析以太网帧,MAC地址和ARP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验步骤:IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。

在链路层,有介质访问控制(Media Access Control,MAC)地址。

在局域网中,每个网络设备必须有唯一的MAC地址。

设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。

Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b属于Dell。

地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。

在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。

同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。

这通过地址解析协议ARP实现。

每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP高速缓存中找到的MAC地址。

如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。

具有该IP地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。

发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。

网关有多个网络接口卡,用它们同时连接多个本地网。

最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。

1、俘获和分析以太网帧(1)选择工具->Internet 选项->删除文件(2)启动Wireshark 分组嗅探器(3)在浏览器地址栏中输入如下网址:/wireshark-labs会出现美国权利法案。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验2:使用包嗅探及协议分析软件Ethereal 分析Ethernet帧.实验内容:1. 在windows中安装Ethereal软件。

2、配置包捕获模式为混杂模式,捕获网络中所有机器的数据包当捕获到一定数量的数据报后,停止捕获,观察捕获到的数据包,并对照解析结果和原始数据包的具体字段(如了解本机网卡地址字段、IP地址字段、端口号等)3、配置包捕获过滤器,只捕获特定IP地址、特定端口或特定类型的包,然后重新开始捕获4. (a)捕捉任何主机发出的Ethernet 802.3格式的帧(帧的长度字段<=1500),Ethereal 的capture filter 的filter string设置为:ether[12:2] <= 1500(b)捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture filter 的filter string 设置为:ether[12:2] > 1500观察并分析帧结构,802.3格式的帧的上一层主要是哪些PDU?是IP、LLC还是其它哪种?观察并分析帧结构,Ethernet II的帧的上一层主要是哪些PDU?是IP、LLC还是其它哪种?5. 捕捉并分析局域网上的所有ethernet broadcast广播帧,Ethereal的capture filter 的filter string设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?主要做什么用处?(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?6. 捕捉局域网上的所有ethernet multicast帧,Ethereal的capture filter 的filter string 设置为:ether multicast(1). 观察并分析哪些节点在发multicast帧,这些帧的高层协议是什么?思考问题:1) 本地数据存放的字节顺序和网络包中的字节顺序是否相同?请按照字符型、短整数型和长整数型分别比较。

2) 怎样知道哪些数据包是MAC广播包或IP子网广播包?3) 通过包捕获软件能否捕获到通过交换机连接的计算机发出的包?能够捕捉到其他计算机发出的哪些包?实验时间:2机时。

参考资料:Ethereal自带的帮助文档附:EtheReal分析软件的使用方法ethereal可以用来从网络上抓包,并能对包进行分析。

下面介绍windows下面ethereal 的使用方法。

一、安装1、下载安装winpcap/download/hacker/aidance/2005/0805/87.html2、下载安装ethereal/download/hacker/sniffer/2005/1227/152.html说明:新版本ethereal已经整合winpcap,下载ethereal即可完成安装。

二、使用启动ethereal以后,选择菜单Capature->Start,就OK了。

当你不想抓的时候,按一下stop,抓的包就会显示在面板中,并且已经分析好了。

下面是一个截图:1、ethereal使用-capture选项nterface:指定在哪个接口(网卡)上抓包。

一般情况下都是单网卡,所以使用缺省的就可以了。

Limit each packet:限制每个包的大小,缺省情况不限制。

Capture packets in promiscuous mode:是否打开混杂模式。

如果打开,抓取所有本网卡接收和发送的数据包。

一般情况下只需要监听本机收到或者发出的包,此时可以关闭这个选项。

Filter:过滤器。

只抓取满足过滤规则的包。

File:如果需要将抓到的包写到文件中,在这里输入文件名称。

use ring buffer:是否使用循环缓冲。

缺省情况下不使用,即一直抓包。

注意,循环缓冲只有在写文件的时候才有效。

如果使用了循环缓冲,还需要设置文件的数目,文件多大时回卷。

其他的项选择缺省的就可以了。

2、ethereal的抓包过滤器抓包过滤器用来抓取感兴趣的包,用在抓包过程中。

抓包过滤器使用的是libcap 过滤器语言,在tcpdump的手册中有详细的解释,基本结构是:[not] primitive [and|or [not] primitive ...]个人观点:如果你想抓取某些特定的数据包时,可以有以下两种方法,你可以任选一种,个人比较偏好第二种方式:(1)在抓包的时候,就先定义好抓包过滤器,这样结果就是只抓到你设定好的那些类型的数据包;(2)先不管三七二十一,把本机收到或者发出的包一股脑的抓下来,然后使用下节介绍的显示过滤器,只让Ethereal 显示那些你想要的那些类型的数据包;3、ethereal的显示过滤器(重点内容)在抓包完成以后,显示过滤器可以用来找到你感兴趣的包,可以根据协议、是否存在某个域、域值、域值之间的比较来查找你感兴趣的包。

举个例子,如果你只想查看使用tcp协议的包,在ethereal窗口的左下角的Filter 中输入tcp,然后回车,ethereal就会只显示tcp 协议的包。

如下图所示:值比较表达式可以使用下面的操作符来构造显示过滤器自然语言类c 表示举例eq ==ip.addr==10.1.10.20ne !=ip.addr!=10.1.10.20gt >frame.pkt_len>10lt <lt < frame.pkt_len<10ge >=frame.pkt_len>=10le <=frame.pkt_len<=10表达式组合可以使用下面的逻辑操作符将表达式组合起来自然语言类c 表示举例and &&:逻辑与ip.addr=10.1.10.20&&tcp.flag.finor ||:逻辑或ip.addr=10.1.10.20||ip.addr=10.1.10.21xor ^^:异或tr.dst[0:3] == 0.6.29 xor tr.src[0:3] == not!:逻辑非!llc例如:我想抓取IP地址是192.168.2.10 的主机,它所接收收或发送的所有的HTTP报文,那么合适的显示Filter (过滤器)就是:4、在ethereal 使用协议插件ethereal 能够支持许多协议,但有些协议需要安装插件以后才能解,比如H.323,以H.323 协议为例:(1)首先下载ethereal 的H.323 插件,下载地址/(2)下载完了以后将文件(h323.dll) 解压到ethereal 安装目录的plugin\0.9.x 目录下面,比如我的是0.9.11。

(3)进行一下设置a、启动etherealb、菜单Edit->Preferencec、单击Protocols 前面的"+"号,展开Protocolsd、找到Q931 ,并单击e、确保"Desegment.... TCP segments" 是选中的(即方框被按下去)f、单击TCPg、确保"Allow....TCP streams" 是选中的h、确保没有选中"Check....TCP checksum" 和"Use....sequence numbers"i、单击TPKTj、确保"Desegment....TCP segments" 是选中的k、点击Save,然后点击Apply ,然后点击OKEthereal过滤器帮助文件:抓包时的过滤器设置抓包过滤器用于在抓取时过滤掉不感兴趣的帧。

这可以减小抓取文件的大小,特别在长时间抓取时或高流量网络中有用。

Ethereal使用pcap (libpcap/WinPcap)过滤语言来控制抓取过滤。

该语言详见tcpdump的主页()。

注意:抓取过滤器语言和Ethereal的显示过滤器并不相同。

通用例子:--------------------抓取物理地址为08:00:08:15:ca:fe接收和发送的所有数据帧:ether host 08:00:08:15:ca:fe抓取IP地址为192.168.0.10接收和发送的所有数据帧:host 192.168.0.10抓取tcp协议端口为80接收和发送的所有数据帧:tcp port 80综合例子:抓取Ip地址为192.168.0.10的所有数据,http数据除外host 192.168.0.10 and not tcp port 80抓取过滤器语法:---------------------以下为简介,详细介绍请参见: /tcpdump_man.html抓取过滤器采用用and/or/not等联结词来连接多个基本表达式primitive。

[not] primitive [and|or [not] primitive ...]基本表达式的形式:[src|dst] host <host>This primitive allows you to filter on a host IP address or name. You can optionally preceed the primitive with the keyword src|dst to specify that you are only interested in source or destination addresses. If these are not present, packets where the specified address appears as either the source or the destination address will be selected.ether [src|dst] host <ehost>This primitive allows you to filter on Ethernet host addresses. You can optionally include the keyword src|dst between the keywords ether and host to specify that you are only interested in source or destination addresses. If these are not present, packets where the specified address appears in either the source or destination address will be selected.gateway host <host>This primitive allows you to filter on packets that used host as a gateway. That is, where the Ethernet source or destination was host but neither the source nor destination IP address was host.[src|dst] net <net> [{mask <mask>}|{len <len>}]This primitive allows you to filter on network numbers. You can optionally preceed this primitive with the keyword src|dst to specify that you are only interested in a source or destination network. If neither of these are present, packets will be selected that have the specified network in either the source or destination address. In addition, you can specify either the netmask or the CIDR (Classless Inter-Domain Routing) prefix for the network if they are different from your own.[tcp|udp] [src|dst] port <port>This primitive allows you to filter on TCP and UDP port numbers. You can optionallypreceed this primitive with the keywords src|dst and tcp|udp which allow you to specify that you are only interested in source or destination ports and TCP or UDP packets respectively. The keywords tcp|udp must appear before src|dst.If these are not specified, packets will be selected for both the TCP and UDP protocols and when the specified address appears in either the source or destination port field.less|greater <length>This primitive allows you to filter on packets whose length was less than or equal to the specified length, or greater than or equal to the specified length, respectively.ip|ether proto <protocol>This primitive allows you to filter on the specified protocol at either the Ethernet layer or the IP layer.ether|ip broadcast|multicastThis primitive allows you to filter on either Ethernet or IP broadcasts or multicasts.<expr> relop <expr>This primitive allows you to create complex filter expressions that select bytes or ranges of bytes in packets. Please see the tcpdump man pages for more details.。