手把手教你Linux关闭防火墙命令

linux中关闭防火墙的几种方法

linux中关闭防火墙的几种方法

在Linux中关闭防火墙有以下几种方法:

1.使用命令行工具关闭防火墙。

常见的命令行工具有iptables 和firewalld。

为了关闭iptables,可以输入以下命令:sudo systemctl stop iptables。

对于firewalld,可以使用以下命令:sudo systemctl stop firewalld。

2.修改防火墙配置文件。

可以使用文本编辑器打开防火墙配置文件,并将相应的防火墙规则注释掉或删除。

在大多数Linux 发行版中,iptables的默认配置文件为/etc/sysconfig/iptables,而firewalld的配置文件为/etc/firewalld/firewalld.conf。

3.禁用防火墙服务。

可以使用以下命令禁用防火墙服务:sudo systemctl disable iptables(对于iptables)或sudo systemctl disable firewalld(对于firewalld)。

这将防止防火墙在系统启动时自动启动。

需要注意的是,关闭防火墙会使系统变得更加容易受到网络攻击。

因此,除非有特殊原因,一般不建议关闭防火墙。

如果需要临时关闭防火墙,可以使用上述方法之一,但在安全问题得到解决后应尽快重新启用防火墙。

linux关闭端口命令

linux关闭端口命令在linux中我们可以通过命令来启动和关闭端口,那么具体是哪个命令呢?下面由店铺为大家整理了linux关闭端口的相关命令,希望对大家有所帮助。

linux关闭端口命令前提:首先你必须知道,端口不是独立存在的,它是依附于进程的。

某个进程开启,那么它对应的端口就开启了,进程关闭,则该端口也就关闭了。

下次若某个进程再次开启,则相应的端口也再次开启。

而不要纯粹的理解为关闭掉某个端口,不过可以禁用某个端口。

1. linux查看端口状态命令netstat -anp(注:加参数'-n'会将应用程序转为端口显示,即数字格式的地址,如:nfs->2049, ftp->21,因此可以开启两个终端,一一对应一下程序所对应的端口号)2. 然后可以通过"lsof -i:$PORT"查看应用该端口的程序($PORT指对应的端口号)。

或者你也可以查看文件/etc/services,从里面可以找出端口所对应的服务。

(注:有些端口通过netstat查不出来,更可靠的方法是"sudo nmap -sT -O localhost")3. linux关闭某个端口命令1)通过iptables工具将该端口禁掉,如:"sudo iptables -A INPUT -p tcp --dport $PORT -j DROP""sudo iptables -A OUTPUT -p tcp --dport $PORT -j DROP"2)或者关掉对应的应用程序,则端口就自然关闭了,如:"kill -9 PID" (PID:进程号)如:通过"netstat -anp | grep ssh"有显示: tcp 0 127.0.0.1:2121 0.0.0.0:* LISTEN 7546/ssh则: "kill -9 7546"(可通过"chkconfig"查看系统服务的开启状态)。

SuSE Linux 11 开启SSH 关闭防火墙 开启FTP

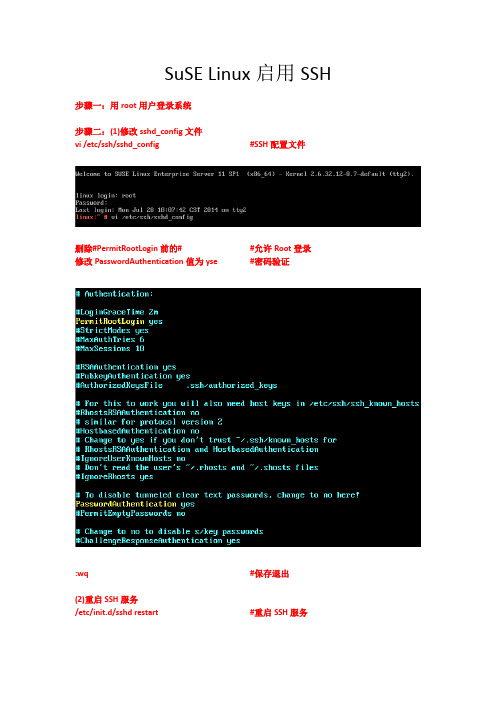

SuSE Linux启用SSH 步骤一:用root用户登录系统步骤二:(1)修改sshd_config文件vi /etc/ssh/sshd_config #SSH配置文件删除#PermitRootLogin前的# #允许Root登录修改PasswordAuthentication值为yse #密码验证:wq #保存退出(2)重启SSH服务/etc/init.d/sshd restart #重启SSH服务步骤三:(1)修改SuSEfirewall2文件vi /etc/sysconfig/SuSEfirewall2 #SuSE防火墙配置文件:wq #保存退出(2)重启防火墙/sbin/rcSuSEfirewall2 restart #重启防火墙——结束SuSE Linux禁用防火墙步骤一:停止防火墙程序/etc/init.d/SuSEfirewall2_setup stop/etc/init.d/SuSEfirewall2_init stop步骤二:禁止开机启动防火墙chkconfig SuSEfirewall2_setup offchkconfig SuSEfirewall2_init off——结束SuSE Linux启用FTP 步骤一:用root用户登录系统步骤二:进入YaSTYaST #进入YaST工具选择Network Services -> Network Services (xinetd)将Network Service Configuration (xinetd) 改为Enable启用ftp服务( server为/usr/sbin/vsftpd的一条)( 按Tab切到[Toggle Status (On or Off)] )选择[Finish] #完成设置选择[Quit] #退出YaST步骤三:修改vsftpd.conf文件vi /etc/vsftpd.conf #FTP配置文件在listen=YES前面加上#在末尾加入下列行write_enable=YES #允许写入local_enable=YES #允许本地用户登录local_umask=022 #默认权限设置ascii_upload_enable=YES #允许上传二进制文件ascii_download_enable=YES #允许下载二进制文件步骤四:修改ftpusers文件vi /etc/ftpusers #FTP用户配置文件在root前面加#:wq #保存退出步骤五:重启FTP服务rcxinetd restart #重启xinetd服务——结束。

linux关闭22端口方法

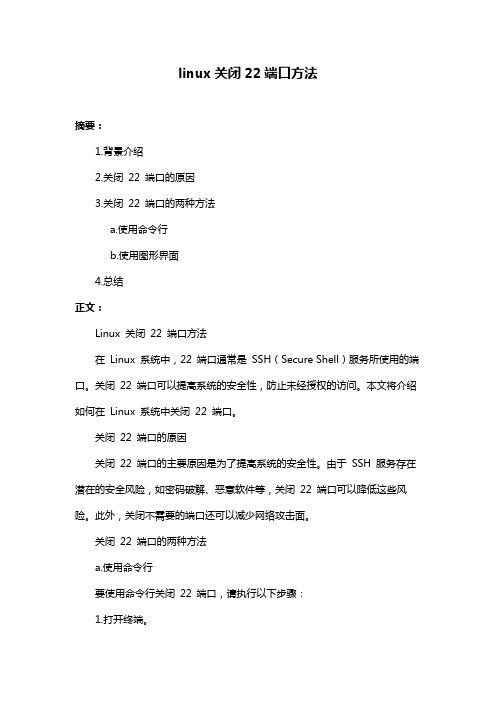

linux关闭22端口方法摘要:1.背景介绍2.关闭22 端口的原因3.关闭22 端口的两种方法a.使用命令行b.使用图形界面4.总结正文:Linux 关闭22 端口方法在Linux 系统中,22 端口通常是SSH(Secure Shell)服务所使用的端口。

关闭22 端口可以提高系统的安全性,防止未经授权的访问。

本文将介绍如何在Linux 系统中关闭22 端口。

关闭22 端口的原因关闭22 端口的主要原因是为了提高系统的安全性。

由于SSH 服务存在潜在的安全风险,如密码破解、恶意软件等,关闭22 端口可以降低这些风险。

此外,关闭不需要的端口还可以减少网络攻击面。

关闭22 端口的两种方法a.使用命令行要使用命令行关闭22 端口,请执行以下步骤:1.打开终端。

2.输入以下命令,将“your_server_ip”替换为您的服务器IP 地址:```sudo iptables -A INPUT -p tcp --dport 22 -j DROP```3.按Enter 键执行命令。

现在,22 端口已关闭。

要恢复22 端口的访问,只需删除相应的iptables 规则:1.打开终端。

2.输入以下命令,将“your_server_ip”替换为您的服务器IP 地址:```sudo iptables -D INPUT -p tcp --dport 22 -j DROP```3.按Enter 键执行命令。

b.使用图形界面要使用图形界面关闭22 端口,请执行以下步骤:1.打开终端。

2.输入以下命令,以root 身份启动图形界面:```sudo service gdm start```3.按Enter 键执行命令。

4.打开“系统设置”(System Settings)。

5.点击“防火墙”(Firewall)。

6.在“防火墙设置”(Firewall settings)页面中,找到“服务”(Services)部分。

7.取消选中“SSH”(SSH)服务。

linux防火墙删除规则

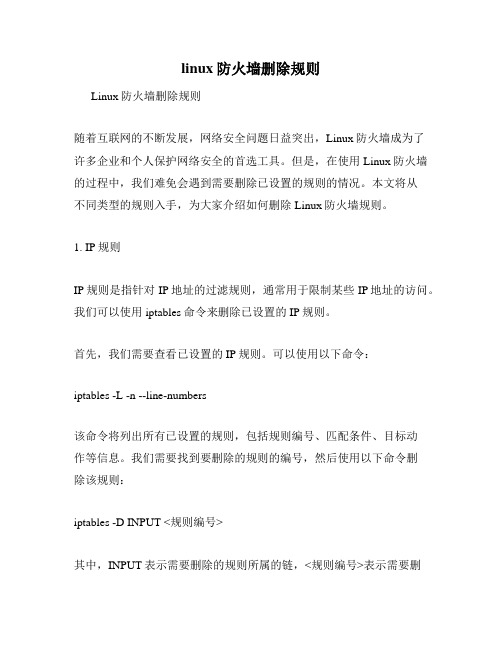

linux防火墙删除规则Linux防火墙删除规则随着互联网的不断发展,网络安全问题日益突出,Linux防火墙成为了许多企业和个人保护网络安全的首选工具。

但是,在使用Linux防火墙的过程中,我们难免会遇到需要删除已设置的规则的情况。

本文将从不同类型的规则入手,为大家介绍如何删除Linux防火墙规则。

1. IP规则IP规则是指针对IP地址的过滤规则,通常用于限制某些IP地址的访问。

我们可以使用iptables命令来删除已设置的IP规则。

首先,我们需要查看已设置的IP规则。

可以使用以下命令:iptables -L -n --line-numbers该命令将列出所有已设置的规则,包括规则编号、匹配条件、目标动作等信息。

我们需要找到要删除的规则的编号,然后使用以下命令删除该规则:iptables -D INPUT <规则编号>其中,INPUT表示需要删除的规则所属的链,<规则编号>表示需要删除的规则的编号。

2. 端口规则端口规则是指针对端口的过滤规则,通常用于限制某些端口的访问。

同样,我们可以使用iptables命令来删除已设置的端口规则。

首先,我们需要查看已设置的端口规则。

可以使用以下命令:iptables -L -n --line-numbers该命令将列出所有已设置的规则,包括规则编号、匹配条件、目标动作等信息。

我们需要找到要删除的规则的编号,然后使用以下命令删除该规则:iptables -D INPUT <规则编号>其中,INPUT表示需要删除的规则所属的链,<规则编号>表示需要删除的规则的编号。

3. 应用规则应用规则是指针对应用程序的过滤规则,通常用于限制某些应用程序的访问。

我们可以使用iptables命令来删除已设置的应用规则。

首先,我们需要查看已设置的应用规则。

可以使用以下命令:iptables -L -n --line-numbers该命令将列出所有已设置的规则,包括规则编号、匹配条件、目标动作等信息。

Linux端口以及防火墙端口的查看命令

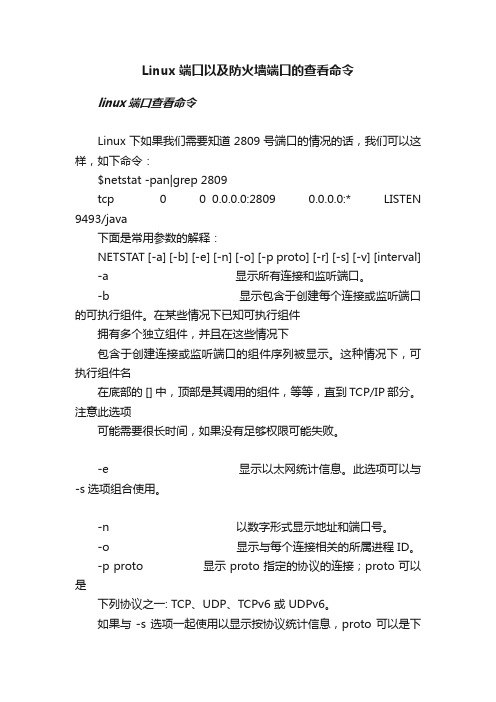

Linux端口以及防火墙端口的查看命令linux端口查看命令Linux下如果我们需要知道2809号端口的情况的话,我们可以这样,如下命令:$netstat -pan|grep 2809tcp00 0.0.0.0:28090.0.0.0:* LISTEN 9493/java下面是常用参数的解释:NETSTAT [-a] [-b] [-e] [-n] [-o] [-p proto] [-r] [-s] [-v] [interval] -a 显示所有连接和监听端口。

-b 显示包含于创建每个连接或监听端口的可执行组件。

在某些情况下已知可执行组件拥有多个独立组件,并且在这些情况下包含于创建连接或监听端口的组件序列被显示。

这种情况下,可执行组件名在底部的 [] 中,顶部是其调用的组件,等等,直到 TCP/IP 部分。

注意此选项可能需要很长时间,如果没有足够权限可能失败。

-e 显示以太网统计信息。

此选项可以与-s选项组合使用。

-n 以数字形式显示地址和端口号。

-o 显示与每个连接相关的所属进程 ID。

-p proto 显示 proto 指定的协议的连接;proto 可以是下列协议之一: TCP、UDP、TCPv6 或 UDPv6。

如果与 -s 选项一起使用以显示按协议统计信息,proto 可以是下列协议之一:IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 或 UDPv6。

-r 显示路由表。

-s 显示按协议统计信息。

默认地,显示IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 和UDPv6 的统计信息;-p 选项用于指定默认情况的子集。

-v 与 -b 选项一起使用时将显示包含于为所有可执行组件创建连接或监听端口的组件。

interval 重新显示选定统计信息,每次显示之间暂停时间间隔(以秒计)。

按 CTRL+C 停止重新显示统计信息。

如果省略,netstat 显示当前配置信息(只显示一次)netstat -nl | grep 110看到有结果的话就是可以使用了(则端口号开启了)先可以看看/etc/services文件,改文件定义了linux里所有的服务及其使用的端口防火墙端口:当Linux打开防火墙后,你会发现,从本机登录23端口是没有问题的,但是如果从另一台pc登录该linux系统后,你会发现提示这样的错误:不能打开到主机的连接,在端口 23: 连接失败因为linux防火墙默认是关闭23端口的,如果允许远程登录,可以关掉防火墙,也可以开防火墙开放23端口,具体如下:即时生效,重启后失效开启: service iptables start关闭: service iptables stop重启后生效开启: chkconfig iptables on关闭: chkconfig iptables off在开启了防火墙时,做如下设置,开启相关端口修改/etc/sysconfig/iptables 文件,添加以下内容:-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 23 -j ACCEPT查看防火墙 iptables -L------------------netstat -nupl (UDP类型的端口)netstat -ntpl (TCP类型的端口)你可以使用lsof 命令来查看某一端口是否开放。

永久关闭linux防火墙命令

永久关闭linux防火墙命令Linux操作系统想要关闭防火墙有很多命令。

下面由店铺为大家整理了linux中永久关闭防火墙命令的相关知识,希望对大家有帮助!Linux永久关闭防火墙命令1) 永久性生效,重启后不会复原开启:chkconfig iptables on关闭:chkconfig iptables off2) 即时生效,重启后复原开启:service iptables start关闭:service iptables stop需要说明的是对于Linux下的其它服务都可以用以上命令执行开启和关闭操作。

在开启了防火墙时,做如下设置,开启相关端口,修改/etc/sysconfig/iptables 文件,添加以下内容:-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT3)查看防火墙状态chkconfig iptables --list补充:CentOS Linux中防火墙配置及关闭执行”setup”命令启动文字模式配置实用程序,在”选择一种工具”中选择”防火墙配置”,然后选择”运行工具”按钮,出现防火墙配置界面,将”安全级别”设为”禁用”,然后选择”确定”即可.或者用命令:#/sbin/iptables -I INPUT -p tcp –dport 80 -j ACCEPT#/sbin/iptables -I INPUT -p tcp –dport 22 -j ACCEPT#/etc/rc.d/init.d/iptables save这样重启计算机后,防火墙默认已经开放了80和22端口这里应该也可以不重启计算机:#/etc/init.d/iptables restart防火墙的关闭,关闭其服务即可:查看防火墙信息:#/etc/init.d/iptables status关闭防火墙服务:#/etc/init.d/iptables stop永久关闭?不知道怎么个永久法:#chkconfig –level 35 iptables off。

linux 关闭端口方法

linux 关闭端口方法(原创版3篇)目录(篇1)1.关闭 Linux 端口的需求2.Linux 端口关闭的方法3.实际操作示例正文(篇1)在 Linux 系统中,端口是计算机上的逻辑端点,用于识别正在运行的网络服务。

当需要关闭某些端口以提高系统安全性或停止不必要的服务时,我们需要了解如何在 Linux 中关闭端口。

本文将介绍 Linux 关闭端口的方法及实际操作示例。

一、关闭 Linux 端口的需求在实际应用中,我们可能需要关闭某些端口,以降低系统风险或节省系统资源。

例如,在企业内部网络中,为防止员工私自访问外部网络,可以关闭部分端口。

此外,对于一些不再使用的服务,也可以关闭相应的端口,以提高系统性能。

二、Linux 端口关闭的方法在 Linux 中,有多种方法可以关闭端口。

以下是常见的几种方法:1.使用命令行工具:可以使用命令行工具如`ssh`、`scp`等直接关闭端口。

例如,使用`ssh`命令可以关闭 22 端口,使用`scp`命令可以关闭21 端口。

2.修改配置文件:可以直接修改服务的配置文件,禁用或删除相关端口的配置。

例如,要关闭 Apache 服务器的 80 端口,可以编辑`httpd.conf`配置文件,注释掉或删除相关配置。

3.重启服务:某些服务在启动时会自动打开端口,可以通过重启服务来关闭端口。

例如,要关闭 MySQL 数据库的 3306 端口,可以重启 MySQL 服务。

三、实际操作示例以下是一个实际操作示例,展示如何在 Linux 中关闭端口:1.关闭 22 端口:使用`ssh`命令关闭 22 端口。

执行以下命令:```sudo ssh -i /etc/ssh/sshd_config```在打开的配置文件中,找到`Port 22`这一行,将其修改为`Port 2222`,并保存文件。

这样,原来的 22 端口就被关闭了。

2.关闭 80 端口:编辑 Apache 服务器的配置文件`httpd.conf`,找到`Listen 80`这一行,将其修改为`Listen 8080`,并保存文件。

linux删除防火墙规则命令

linux删除防火墙规则命令摘要:1.介绍Linux 防火墙规则命令2.列举常用的删除防火墙规则命令3.详述如何使用这些命令删除防火墙规则4.总结正文:一、介绍Linux 防火墙规则命令Linux 防火墙是Linux 系统中一种重要的安全机制,它可以帮助用户有效地控制网络流量,保护系统的安全。

在Linux 系统中,防火墙规则通常存储在iptables 这个包中。

对于防火墙规则的增删改查,我们需要使用一些命令来进行操作。

本文主要介绍如何删除防火墙规则。

二、列举常用的删除防火墙规则命令1.iptables -D:该命令用于删除指定链(如:PREROUTING、POSTROUTING、INPUT、OUTPUT 等)上的所有规则。

2.iptables -F:该命令用于清空指定链上的所有规则。

3.iptables -t:该命令用于指定要操作的表(如:filter、mangle、nat 等),然后执行删除规则的操作。

4.iptables -A:该命令用于在指定链的末尾添加一条规则,如果该链不存在,则会自动创建。

5.iptables -C:该命令用于删除指定链上的第一条规则。

6.iptables -D:该命令用于删除指定链上的指定条目的规则。

三、详述如何使用这些命令删除防火墙规则1.使用iptables -D 命令删除规则例如,要删除INPUT 链上的所有规则,可以执行以下命令:```sudo iptables -D INPUT```2.使用iptables -F 命令删除规则例如,要清空INPUT 链上的所有规则,可以执行以下命令:```sudo iptables -F INPUT```3.使用iptables -t 命令删除规则例如,要删除mangle 表上的所有规则,可以执行以下命令:```sudo iptables -t mangle -F```4.使用iptables -A 命令删除规则例如,要删除PREROUTING 链上的第一条规则,可以执行以下命令:```sudo iptables -A PREROUTING 1```5.使用iptables -C 命令删除规则例如,要删除OUTPUT 链上的指定条目的规则,可以执行以下命令:```sudo iptables -C OUTPUT 2```6.使用iptables -D 命令删除规则例如,要删除POSTROUTING 链上的指定条目的规则,可以执行以下命令:```sudo iptables -D POSTROUTING 3```四、总结在Linux 系统中,我们可以使用多种命令来删除防火墙规则,包括iptables -D、iptables -F、iptables -t 等。

linux终止指令运行的方法

linux终止指令运行的方法在Linux中,可以通过多种方式来终止正在运行的指令。

这些方法可以帮助您中断无响应的指令、停止不需要的进程或关闭正在进行的任务。

下面将介绍几种常见的终止指令运行的方法。

1. 使用Ctrl+C终止指令:最常用的方法是使用Ctrl+C组合键来终止运行中的指令。

在终端窗口中,按下Ctrl键和字母C键,将强制停止当前正在运行的指令。

这在大多数情况下都会正常工作,但对于一些指令可能无法生效。

2. 使用Ctrl+Z暂停指令:仅适用于实时交互式指令。

在运行指令时,按下Ctrl键和字母Z键,将暂停正在运行的指令并返回到终端提示符。

可以使用`fg`命令恢复被暂停的指令,或使用`bg`命令将其转换为后台运行。

3. 使用kill命令终止进程:使用kill命令可以终止运行于后台的进程。

可以使用以下命令格式:`kill <进程ID>`,其中"<进程ID>"是待终止进程的ID。

要查看所有正在运行的进程及其ID,可以使用`ps aux`命令。

还可以使用`killall <进程名>`来终止指定名称的所有进程。

4. 使用pkill命令终止进程:类似于kill命令,pkill命令也用于终止正在运行中的进程。

它可以通过进程名来终止进程,而不需要指定进程ID。

例如,使用`pkill firefox`可以终止所有名为firefox的进程。

5. 使用xkill命令关闭图形界面应用程序:对于图形界面应用程序,可以使用xkill命令来终止运行中的应用程序。

在终端中运行xkill命令后,光标将变成一个“X”符号。

然后,将光标移动到要终止的应用程序窗口上并单击鼠标左键,即可立即终止该应用程序。

6. 使用systemctl命令关闭服务:对于Linux系统中的服务,可以使用systemctl命令来停止运行中的服务。

例如,使用`sudo systemctl stop <服务名称>`可以停止指定名称的服务。

查看Linux系统防火墙的命令详解

查看Linux系统防火墙的命令详解Linux系统的防火墙的状态我们可以使用命令来查看状态。

下面由店铺为大家整理了查看Linux系统防火墙的命令详解,希望对大家有帮助!查看Linux系统防火墙的命令详解查看Linux系统防火墙的命令一、service方式查看防火墙状态:[root@centos6 ~]# service iptables statusiptables:未运行防火墙。

开启防火墙:[root@centos6 ~]# service iptables start关闭防火墙:[root@centos6 ~]# service iptables stop查看Linux系统防火墙的命令二、iptables方式先进入init.d目录,命令如下:[root@centos6 ~]# cd /etc/init.d/[******************]#然后查看防火墙状态:[******************]#/etc/init.d/iptablesstatus暂时关闭防火墙:[******************]#/etc/init.d/iptablesstop重启iptables:[******************]#/etc/init.d/iptablesrestart补充:linux系统防火墙的配置方法一、开始配置我们来配置一个filter表的防火墙.(1)查看本机关于IPTABLES的设置情况[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destinationChain RH-Firewall-1-INPUT (0 references)target prot opt source destinationACCEPT all -- 0.0.0.0/0 0.0.0.0/0ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0 icmp type 255ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0ACCEPT ah -- 0.0.0.0/0 0.0.0.0/0ACCEPT udp -- 0.0.0.0/0 224.0.0.251 udp dpt:5353ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:631ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:80ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:25REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited可以看出我在安装linux时,选择了有防火墙,并且开放了22,80,25端口.如果你在安装linux时没有选择启动防火墙,是这样的[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination什么规则都没有.(2)清除原有规则.不管你在安装linux时是否启动了防火墙,如果你想配置属于自己的防火墙,那就清除现在filter的所有规则.[root@tp ~]# iptables -F 清除预设表filter中的所有规则链的规则[root@tp ~]# iptables -X 清除预设表filter中使用者自定链中的规则我们在来看一下[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination什么都没有了吧,和我们在安装linux时没有启动防火墙是一样的.(提前说一句,这些配置就像用命令配置IP一样,重起就会失去作用),怎么保存.[root@tp ~]# /etc/rc.d/init.d/iptables save这样就可以写到/etc/sysconfig/iptables文件里了.写入后记得把防火墙重起一下,才能起作用.[root@tp ~]# service iptables restart现在IPTABLES配置表里什么配置都没有了,那我们开始我们的配置吧(3)设定预设规则[root@tp ~]# iptables -P INPUT DROP[root@tp ~]# iptables -P OUTPUT ACCEPT[root@tp ~]# iptables -P FORWARD DROP上面的意思是,当超出了IPTABLES里filter表里的两个链规则(INPUT,FORWARD)时,不在这两个规则里的数据包怎么处理呢,那就是DROP(放弃).应该说这样配置是很安全的.我们要控制流入数据包而对于OUTPUT链,也就是流出的包我们不用做太多限制,而是采取ACCEPT,也就是说,不在着个规则里的包怎么办呢,那就是通过.可以看出INPUT,FORWARD两个链采用的是允许什么包通过,而OUTPUT链采用的是不允许什么包通过.这样设置还是挺合理的,当然你也可以三个链都DROP,但这样做我认为是没有必要的,而且要写的规则就会增加.但如果你只想要有限的几个规则是,如只做WEB服务器.还是推荐三个链都是DROP.注:如果你是远程SSH登陆的话,当你输入第一个命令回车的时候就应该掉了.因为你没有设置任何规则.怎么办,去本机操作呗!(4)添加规则.首先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要ACCETP(通过)的链为了能采用远程SSH登陆,我们要开启22端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT [root@tp ~]# iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT (注:这个规则,如果你把OUTPUT 设置成DROP的就要写上这一部,好多人都是望了写这一部规则导致,始终无法SSH.在远程一下,是不是好了.其他的端口也一样,如果开启了web服务器,OUTPUT设置成DROP的话,同样也要添加一条链:[root@tp ~]# iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT ,其他同理.)如果做了WEB服务器,开启80端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT 如果做了邮件服务器,开启25,110端口.[root@tp ~]# iptables -A INPUT -p tcp --dport 110 -j ACCEPT [root@tp ~]# iptables -A INPUT -p tcp --dport 25 -j ACCEPT如果做了FTP服务器,开启21端口[root@tp ~]# iptables -A INPUT -p tcp --dport 21 -j ACCEPT [root@tp ~]# iptables -A INPUT -p tcp --dport 20 -j ACCEPT 如果做了DNS服务器,开启53端口[root@tp ~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT 如果你还做了其他的服务器,需要开启哪个端口,照写就行了.上面主要写的都是INPUT链,凡是不在上面的规则里的,都DROP 允许icmp包通过,也就是允许ping,[root@tp ~]# iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话)[root@tp ~]# iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)允许loopback!(不然会导致DNS无法正常关闭等问题)IPTABLES -A INPUT -i lo -p all -j ACCEPT (如果是INPUT DROP) IPTABLES -A OUTPUT -o lo -p all -j ACCEPT(如果是OUTPUT DROP)下面写OUTPUT链,OUTPUT链默认规则是ACCEPT,所以我们就写需要DROP(放弃)的链.减少不安全的端口连接[root@tp ~]# iptables -A OUTPUT -p tcp --sport 31337 -j DROP[root@tp ~]# iptables -A OUTPUT -p tcp --dport 31337 -j DROP有些些特洛伊木马会扫描端口31337到31340(即黑客语言中的elite 端口)上的服务。

linux firewall删除规则

linux firewall删除规则

要删除Linux防火墙规则,可以使用iptables命令。

以下是删除规则的步骤:

1. 首先,打开终端并以root用户身份登录。

2. 使用以下命令列出当前防火墙规则:

```

iptables -L

```

3. 根据输出的规则列表,找到您想要删除的规则的编号或描述。

4. 使用以下命令删除规则(假设规则编号为3):

```

iptables -D <chain-name> 3

```

这里的 `<chain-name>` 是规则所属的链名称,例如INPUT,OUTPUT或FORWARD。

如果您使用的是IPv6防火墙,需要使用`ip6tables`命令而不是`iptables`。

5. 再次使用`iptables -L`命令验证规则是否已成功删除。

请注意,上述步骤只会在当前会话中删除规则。

要永久删除规则,您需要将规则从防火墙配置文件中删除。

这个文件的位置可能会根据您使用的Linux发行版和防火墙软件而有所不同。

linux443端口占用解决方法

linux443端口占用解决方法引言在Linux操作系统中,端口是用于网络通信的重要组成部分。

每个端口都有特定的用途,其中443端口通常用于HTTPS协议的安全通信,因此在进行Web服务器设置时,会经常使用该端口。

然而,有时候我们可能会遇到443端口被占用的情况,这将导致无法正常使用HTTPS服务。

接下来,我们将介绍几种常见的解决方法,帮助您快速解决这一问题。

解决方法一:查找占用443端口的进程我们需要找出占用443端口的进程,然后终止该进程以释放端口。

您可以使用netstat命令来查询系统中所有正在使用的端口及其对应的进程。

下面是具体的操作步骤:1. 打开终端窗口,并以root权限登录系统。

2. 输入以下命令来查找占用443端口的进程:```netstat -tuln | grep 443```这将列出所有占用443端口的进程及其PID。

3. 根据PID使用kill命令终止进程。

例如,如果PID为1234,则使用以下命令终止进程:```kill 1234```请注意,终止进程可能会中断正在进行的任务,请确保在终止进程之前保存好相关数据。

解决方法二:修改占用443端口的进程如果您发现占用443端口的进程是您需要保留的进程,您可以尝试修改该进程的配置文件,将其占用的端口修改为其他可用的端口。

以下是具体的操作步骤:1. 打开终端窗口,并以root权限登录系统。

2. 定位占用443端口的进程的配置文件。

常见的配置文件包括Apache的httpd.conf或nginx的nginx.conf等。

3. 使用文本编辑器打开配置文件。

4. 在配置文件中,查找并修改监听端口的设置。

将其修改为其他未被占用的端口,例如8443。

5. 保存并关闭配置文件。

6. 重新启动占用443端口的进程,以使修改生效。

解决方法三:使用防火墙规则如果您无法找到占用443端口的进程,或者无法修改该进程的配置文件,您可以尝试使用防火墙规则来解决该问题。

Ubuntu20.04防火墙设置简易教程(小白)

Ubuntu20.04防⽕墙设置简易教程(⼩⽩)前⾔ 在现在这个⽹络越发便捷的社会,各种⽹络勒索病毒层出不穷,即使是Google浏览器也是在不断的更新版本修复漏洞。

很多⼈认为只有Windows系统才容易中病毒,若使⽤Linux系统就不容易中病毒,经常让⾃⼰的电脑裸奔运⾏,既不装杀毒软件,也不开启防⽕墙。

其实Linux下也是存在中病毒的可能的,只是那些病毒⼏乎是⽆法像在Windows系统下⼀样⾃动运⾏的,Linux的特性决定了很多时候都需要你给予root权限软件才能运⾏,这确实使电脑中病毒的⼏率⼤⼤降低了,但是不管你的Linux系统是ubuntu还是其它发⾏版本,即使你不安装杀毒软件,防⽕墙也是必须要开启的,可惜我们很多⼈的电脑都是关闭了防⽕墙,今天这篇博客主要教⼤家怎么开启Ubuntu系统的防⽕墙,避免电脑重要⽂件遭到窃取。

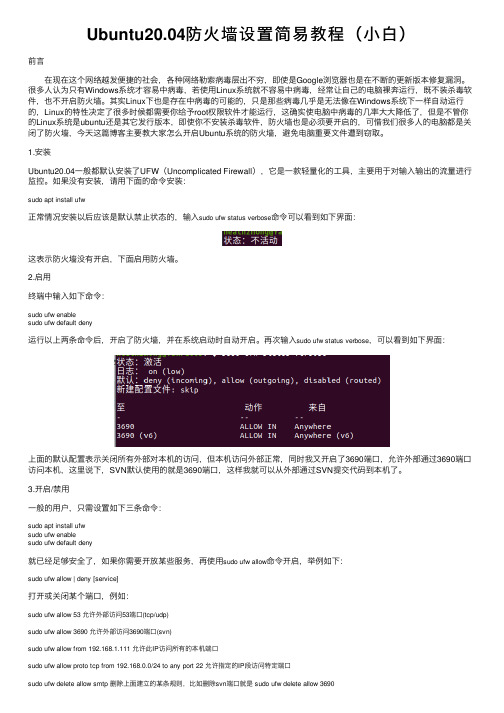

1.安装Ubuntu20.04⼀般都默认安装了UFW(Uncomplicated Firewall),它是⼀款轻量化的⼯具,主要⽤于对输⼊输出的流量进⾏监控。

如果没有安装,请⽤下⾯的命令安装:sudo apt install ufw正常情况安装以后应该是默认禁⽌状态的,输⼊sudo ufw status verbose命令可以看到如下界⾯:这表⽰防⽕墙没有开启,下⾯启⽤防⽕墙。

2.启⽤终端中输⼊如下命令:sudo ufw enablesudo ufw default deny运⾏以上两条命令后,开启了防⽕墙,并在系统启动时⾃动开启。

再次输⼊sudo ufw status verbose,可以看到如下界⾯:上⾯的默认配置表⽰关闭所有外部对本机的访问,但本机访问外部正常,同时我⼜开启了3690端⼝,允许外部通过3690端⼝访问本机,这⾥说下,SVN默认使⽤的就是3690端⼝,这样我就可以从外部通过SVN提交代码到本机了。

3.开启/禁⽤⼀般的⽤户,只需设置如下三条命令:sudo apt install ufwsudo ufw enablesudo ufw default deny就已经⾜够安全了,如果你需要开放某些服务,再使⽤sudo ufw allow命令开启,举例如下:sudo ufw allow | deny [service]打开或关闭某个端⼝,例如:sudo ufw allow 53 允许外部访问53端⼝(tcp/udp)sudo ufw allow 3690 允许外部访问3690端⼝(svn)sudo ufw allow from 192.168.1.111 允许此IP访问所有的本机端⼝sudo ufw allow proto tcp from 192.168.0.0/24 to any port 22 允许指定的IP段访问特定端⼝sudo ufw delete allow smtp 删除上⾯建⽴的某条规则,⽐如删除svn端⼝就是 sudo ufw delete allow 36904.开启/关闭防⽕墙sudo ufw enable | disable5.⽰例下⾯是ufw命令⾏的⼀些⽰例:ufw enable/disable:打开/关闭ufwufw status:查看已经定义的ufw规则ufw default allow/deny:外来访问默认允许/拒绝ufw allow/deny 20:允许/拒绝访问20端⼝,20后可跟/tcp或/udp,表⽰tcp或udp封包。

如何关闭SUSE防火墙

如何关闭SUSE防火墙我想关闭掉SUSE防火墙,用什么方法去关闭最好呢?下面由店铺给你做出详细的关闭SUSE防火墙方法介绍!希望对你有帮助!关闭SUSE防火墙方法一:关闭SuSE Linux管理防火墙的服务1. 检查 SuSE防火墙是否设置为启动chkconfig --list | grep firewall2. 关闭防火墙服务chkconfig SuSEfirewall2_init offchkconfig SuSEfirewall2_setup off关闭SUSE防火墙方法二:SUSE Linux 默认不会开启 SELinuxYaST-->系统-->运行级别-->关闭SELinux 即可.如果你用了内核参数的形式的,必须修改GRUB,在引导代码后添加: selinux=0相关阅读:防火墙使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

但是如果这种更改抵消了之前的协议更改,会导致宕机吗?这是一个相当高发的状况。

防火墙管理产品的中央控制台能全面可视所有的防火墙规则基础,因此团队的所有成员都必须达成共识,观察谁进行了何种更改。

这样就能及时发现并修理故障,让整个协议管理更加简单和高效。

二、以最小的权限安装所有的访问规则。

另一个常见的安全问题是权限过度的规则设置。

防火墙规则是由三个域构成的:即源(IP地址),目的地(网络/子网络)和服务(应用软件或者其他目的地)。

为了确保每个用户都有足够的端口来访问他们所需的系统,常用方法是在一个或者更多域内指定打来那个的目标对象。

当你出于业务持续性的需要允许大范围的IP地址来访问大型企业的网络,这些规则就会变得权限过度释放,因此就会增加不安全因素。

linux关闭代理方法

linux关闭代理方法

要关闭代理,可以按照以下方法进行操作:

1. 使用命令行关闭代理:打开终端,然后输入以下命令并按下回车键:

```

export http_proxy=

export https_proxy=

```

2. 桌面环境下的网络设置:打开系统设置,找到网络设置或网络连接选项,然后找到代理设置,将代理设置为“关闭”或“不使用代理”。

3. 编辑网络配置文件:使用文本编辑器(如vi,emacs等)打开系统的网络配置文件。

在大多数Linux发行版中,它通常位于`/etc/environment`或`/etc/profile.d/proxy.sh`。

在文件中找到设置代理的行,然后将其注释掉或删除。

4. 使用图形化工具:如果您使用的是GNOME桌面环境,可以在系统设置中找到“网络”选项。

在网络设置中,将代理设置为“关闭”或“不使用代理”。

请注意,以上方法中的具体步骤可能会因Linux发行版和桌面环境的不同而有所变化。

linux 禁用防火墙出站规则

linux 禁用防火墙出站规则如何在Linux中禁用防火墙出站规则?防火墙是网络安全的重要组成部分,它可以保护我们的系统免受未经授权的访问和恶意攻击。

然而,有时候我们可能需要在特定情况下禁用防火墙的出站规则。

在本文中,我们将一步一步地介绍如何在Linux中禁用防火墙出站规则。

第一步:了解Linux防火墙架构在我们开始之前,让我们了解一下Linux防火墙的架构以及防火墙规则的工作原理。

在Linux中,我们通常使用iptables或nftables工具来配置防火墙规则。

iptables是一个基于控制包过滤的工具,它允许我们在网络上设置规则,以允许或阻止特定类型的流量。

iptables使用不同的表和链来组织规则,例如filter表、nat表和mangle表等。

在filter表中,我们可以定义内置链(INPUT、FORWARD和OUTPUT)或自定义链来处理特定类型的流量。

第二步:了解防火墙规则的概念防火墙规则由规则集组成,每条规则定义了要对流量进行的操作以及应用该操作的条件。

规则的条件通常由源地址、目标地址、源端口、目标端口等组成。

操作可以是允许或拒绝流量,也可以是转发流量到指定的链。

第三步:查看当前防火墙规则在我们禁用出站规则之前,让我们先查看当前的防火墙规则,以便了解当前的配置情况。

我们可以使用iptables或nftables命令来查看规则。

使用以下命令查看iptables规则:shelliptables -L使用以下命令查看nftables规则:shellnft list ruleset这些命令将显示当前的防火墙规则,包括输入、输出和转发规则。

第四步:禁用防火墙出站规则要禁用防火墙的出站规则,我们需要找到相应的规则并将其移除或禁用。

根据您使用的防火墙工具,可以采取不同的方法。

对于iptables,我们可以使用以下命令来删除规则:shelliptables -D OUTPUT [rule_number]其中[rule_number]是要删除的规则的序号。

openBSD4.8 Linux系统做路由及防火墙

openBSD4.8 Linux操作系统做网关服务及配置防火墙一、openBSD4.8做路由及防火墙1、openBSD4.8系统的安装2、硬件要求:旧电脑一台、网卡两张、MODEL一台3、安装openBSD4.8系统成功后,进入/etc目录下,配置以下文件4、#vi /etc/hostname.rl0(连接内网的网卡,也称为网关)inet 192.168.0.1 255.255.255.0 NONE:wq#注意,此网卡本身为网关地址,因此不需要配置网关地址。

将系统默认的网关地址删除#rm /etc/mygate5、#vi /etc/hostname.rl1(连接外网的网卡)updescription “ADSL Port”:wq#此网卡设置为拨号网卡6、#vi /etc/hostname.pppoe0inet 0.0.0.0 255.255.255.255 NONE pppoedev rl1 authproto pap authname…拨号用户名‟authkey …拨号密码‟up!/sbin/route add default –ifp pppoe0 0.0.0.1:wq#新建拨号文件,并设置拨号信息7、#vi /etc/sysctl.confnet.inet.ip.forwarding=1 #1=Permit forwarding (routing) of IPv4 packetsnet.inet.ip.mforwarding=1 #1=Permit forwarding (routing) of IPv4 multicast packetsnet.inet.gre.allow=1net.inet.gre.wccp=1:wq#去掉前面的“#”,开启路由转发功能(NA T)8、#vi /etc/resolv.confLookup file bindnameserver 202.96.134.133nameserver 202.96.128.86:wq#配置DNS服务器9、#vi /etc/dhcpd.conf此文件为配置DHCP服务器文件,将此文件里面的IP改为内网IP段192.168.0.0/2410、#vi /etc/rc.confpf=YESpf_rules=/etc/pf.conf#加载系统开机运行文件,开启防火墙11、防火墙的配置(pf.conf文件)#vi /etc/pf.conf###marcos:STARTWAN=”pppoe0”LAN=”rl0”###marcos:END###Options: tune the behavior of pf, default values are given.set limit { states 100000, frags 50000}set skip on lo0set skip on gre0###Tables:STARTtable <ALLOW_REMOTE_DOMAIN> persist file “/etc/pf/ALLOW_REMOTE_DOMAIN”table <ALLOW_REMOTE_HOST> persist file “/etc/pf/ALLOW_REMOTE_HOST”table <BADLIST_HOST> persist file “/etc/pf/BADLIST_HOST”table <BADLIST_USER> persist file “/etc/pf/BADLIST_USER”table <BADLIST_DOMAIN> persist file “/etc/pf/BADLIST_DOMAIN”table <PROXY_USER> persist file “/etc/pf/PROXY_USER”table <HK_USER> persist file “/etc/pf/HK_USER”table <ERP_USER> persist file “/etc/pf/ERP_USER”table <MSN_USER> persist file “/etc/pf/MSN_USER”table <QQ_USER> persist file “/etc/pf/QQ_USER”table <TCP_USER> persist file “/etc/pf/TCP_USER”table <UDP_USER> persist file “/etc/pf/UDP_USER”table <MSN_SRV> persist file “/etc/pf/MSN_SRV”table <tax_website> persist file “/etc/pf/tax_websiste”table <direct_website> persist file “/etc/pf/direct_website”###Tables:END###NAT:STARTmatch out on $WAN inet from 192.168.0.0/24 to any nat-to ($WAN)###NAT:END###RULES:START## start system default rulesblock in allpass quick on {gif0,gif1,tun0} inet allpass out quick inet keep state#WAN interfacepass in quick on $W AN inet proto ipencap from any to ($WAN) keep statepass in quick on $W AN inet proto esp from any to ($WAN) keep statepass in quick on $W AN inet proto tcp from any to ($W AN) port {80,822,443} flags S/SA keep statepass in quick on $W AN inet proto icmp from any to ($WAN) keep statepass in quick on $W AN inet proto udp from any to ($WAN) port {1194} keep state##LANpass in quick on $LAN inet proto tcp from any to <direct_website>pass in quick on $LAN inet proto tcp from any to <MSN_SRV>pass in quick on $LAN inet proto tcp from any to 202.67.155.136## for Accountingpass in quick on $LAN inet proto tcp from 192.168.0.165 to <tax_website> keep state pass in quick on $LAN inet proto tcp from 192.168.0.3 to <tax_website> keep state pass in quick on $LAN inet proto tcp from 192.168.0.3 to any port 80 keep statepass in quick on $LAN inet from 192.168.0.3 to any keep statepass in quick on $LAN inet proto tcp from 192.168.0.3 to any port {82,7001,7002,5678,8001} keep state##MSNpass in quick on $LAN inet proto tcp from 192.168.0.0/24 to <MSN_SRV> keep state pass in quick on $LAN inet proto tcp from 192.168.0.0/24 to any port {https} keep state pass in quick on $LAN inet proto tcp from 192.168.0.0/24 to any port {1863} keep state ##Secure WEB-stiepass in quick on $LAN inet proto tcp from <TCP_USER> to any keep statepass in quick on $LAN inet proto udp from <TCP_USER> to any port {8000,8001} keep statepass in quick on $LAN inet proto udp from <QQ_USER> to any port {8000,8001} keep state##TO HK Print SERVERpass in quick on $LAN inet from 192.168.0.0/24 to 192.168.1.223 keep statepass in quick on $LAN inet proto tcp from 192.168.0.147 to any port {7001,5678} keep state##for accountingpass in quick on $LAN inet from 192.168.0.165 to any keep state##TO mail.saihe.cmpass in quick on $LAN inet proto tcp from 192.168.0.0/24 to 202.82.144.87 port {25,110,443,465,995} keep state#RULES:END#sh /etc/netstart #启动网络接口#ifconfig rl0 up #打开rl0网卡#pfctl –f /etc/pf.conf #重新加载防火墙配置#pfctl –e #开启防火墙#pfctl –d #关闭防火墙安装及配置防火墙一、操作系统:openBSD4.8二、硬件要求:DELL电脑一台、网卡两张三、安装系统及配置防火墙1、OpenBSD4.8操作系统的安装(此省略);2、配置第一张网卡(hostname.rl0)此网卡做内网网关。

linuxfirewalld规则删除

linuxfirewalld规则删除Linux防火墙(firewalld)是一种用于管理网络连接的软件,它可以防止未经授权的访问和攻击。

在使用Linux防火墙时,我们可以根据自己的需求添加、修改或删除规则。

本文将重点介绍如何使用firewalld删除规则。

要删除firewalld规则,我们首先需要了解当前系统中已存在的规则。

可以使用以下命令查看当前所有的防火墙规则:```shellsudo firewall-cmd --list-all```该命令将显示当前系统中的所有防火墙规则,包括已启用的和已停用的规则。

在规则列表中,我们可以看到每个规则的详细信息,如规则的名称、源IP地址、目标IP地址、端口等。

接下来,我们需要找到要删除的规则的名称。

可以通过查看规则列表或者使用以下命令来查找规则名称:```shellsudo firewall-cmd --list-all | grep "要删除的规则的关键字"```在上述命令中,将"要删除的规则的关键字"替换为实际要删除的规则的关键字或特征。

找到要删除的规则的名称后,我们可以使用以下命令来删除规则:```shellsudo firewall-cmd --remove-rich-rule='rule family="ipv4" source address="源IP地址" port port="端口号" protocol="协议" accept'```在上述命令中,将"源IP地址"、"端口号"和"协议"替换为要删除的规则的实际值。

例如,要删除源IP地址为192.168.1.100、端口号为80、协议为TCP的规则,可以使用以下命令:```shellsudo firewall-cmd --remove-rich-rule='rule family="ipv4" source address="192.168.1.100" port port="80" protocol="tcp" accept'```执行上述命令后,系统将删除指定的规则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

手把手教你Linux关闭防火墙命令

2010-04-28 22:04

1) 重启后永久性生效:

开启: chkconfig iptables on

关闭: chkconfig iptables off

2) 即时生效,重启后失效:

开启: service iptables start

关闭: service iptables stop

需要说明的是对于Linux下的其它服务都可以用以上命令执行开启和关闭操作。

在开启了防火墙时,做如下设置,开启相关端口,

修改/etc/sysconfig/iptables 文件,添加以下内容:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

或者:

/etc/init.d/iptables status 会得到一系列信息,说明防火墙开着。

/etc/rc.d/init.d/iptables stop 关闭防火墙

最后:

在根用户下输入setup,进入一个图形界面,选择Firewall configuration,进入下一界面,选择Security Level为Disabled,保存。

重启即可。

======================================================

———————————————————————————————

fedora下

/etc/init.d/iptables stop

=======================================================

ubuntu下:

由于UBUNTU没有相关的直接命令

请用如下命令

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

暂时开放所有端口

Ubuntu上没有关闭iptables的命令

=======

iptables 是linux下一款强大的防火墙,在不考虑效率的情况下,功能强大到足可以替代大多数硬件防火墙,但是强大的防火墙如果应用不当,可能挡住的可不光是那些潜在的攻击,还有可能是你自己哦.这个带来的危害对于普通的个人PC 来说可能无关紧要,但是想象一下,如果这是一台服务器,一旦发生这样的情况,不光是影院正常的服务,还需要到现场去恢复,这会给你带来多少损失呢?

所以我想说的是,当你敲入每一个iptables 相关命令的时候都要万分小心.

1.应用每一个规则到 DROP target时,都要仔细检查规则,应用之前要考虑他给你带来的影响.

2.在redhat中我们可以使用service iptables stop来关闭防火墙,但是在有些版本如ubuntu中这个命令却不起作用,大家可能在网上搜索到不少文章告诉你用iptables -F这个命令来关闭防火墙,但是使用这个命令前,千万记得用iptables -L查看一下你的系统中所有链的默认target,iptables -F这个命令只是清除所有规则,只不会真正关闭iptables.想象一下,如果你的链默认target是DROP,本来你有规则来允许一些特定的端口,但一旦应用iptables -L ,清除了所有规则以后,默认的target就会阻止任何访问,当然包括远程ssh管理服务器的你.

所以我建议的关闭防火墙命令是

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

iptables -F

总之,当你要在你的服务器上做任何变更时,最好有一个测试环境做过充分的测试再应用到你的服务器.除此之外,要用好iptables,那就要理解iptables的运

行原理,知道对于每一个数据包iptables是怎么样来处理的.这样才能准确地书写规则,避免带来不必要的麻烦

在开启了防火墙时,做如下设置,开启相关端口,

修改/etc/sysconfig/iptables 文件,添加以下内容:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT。