1-WatchGuard防火墙操作步骤

WatchGuard--快速安装向导

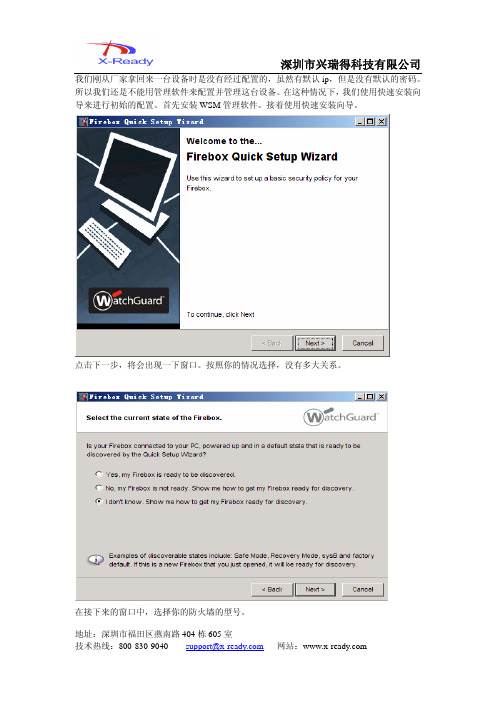

地址:深圳市福田区燕南路404栋605室我们刚从厂家拿回来一台设备时是没有经过配置的,虽然有默认ip ,但是没有默认的密码。

所以我们还是不能用管理软件来配置并管理这台设备。

在这种情况下,我们使用快速安装向导来进行初始的配置。

首先安装WSM 管理软件。

接着使用快速安装向导。

点击下一步,将会出现一下窗口。

按照你的情况选择,没有多大关系。

在接下来的窗口中,选择你的防火墙的型号。

地址:深圳市福田区燕南路404栋605室地址:深圳市福田区燕南路404栋605室目前最新的版本为10.2.6 。

所以推荐选择10.2 以上将你的电脑接到防火墙的Trusted 端口上。

地址:深圳市福田区燕南路404栋605室按住防火墙面板上的按钮,接着关掉电源,然后打开。

(如果你是第一次使用快速安装向导,则按住向上键,若你是想恢复一下出厂设置,则按住向下键,因为当你是第一次使用时,设备里没有feature key ,而你想恢复时,设备里有feature key )直到前面面板的指示灯出现安全模式字眼时,就可以松手,不用按住向上键了。

地址:深圳市福田区燕南路404栋605室选择pc 上的网络接口。

然后设备会自动查找。

地址:深圳市福田区燕南路404栋605室若找到设备了,就会显示设备的型号,版本号,序列号。

在这个窗口中,你可以为这个设备取个名字,方便记忆就可以,同时写上防火墙的位置,联系人。

一般我没有写。

地址:深圳市福田区燕南路404栋605室好了,现在就可以填写有点用的东西了,在这个窗口中,请你为外网口选择获取ip 地址的方式,有DHCP, PPPOE,或者使用静态的ip 地址。

按照你的具体情况而定吧!因为我是选择使用静态ip 地址的,所以它需要我填上ip 地址和默认网关。

(其实在这里都可以随便填写的,当你进入设备时还是可以改正的。

)地址:深圳市福田区燕南路404栋605室这个窗口是要你配置Trusted/optional 口的ip 地址。

watchguard防火墙网桥(switch)接口配置

一、网络拓扑图:

DMZ

二、网桥(switch)接口配置步骤:

首先点击网络下面的“配置”,打开接口配置

打开后选择“网桥”,然后点击“添加”:

添加后为新的桥接命名(如:trusted_1),安全区域一般选可信任,然后添加一个ip段(如:10.0.1.1/24 注:添加的IP段要与接口的网段不一样,或是禁止接口中这个网段的接口)

确定后在网络配置中选择“接口”,然后选择需要配置成网桥口的几个接口(如:接口1和接口2),分别点击配置

先是选择接口1,然后选择接口类型为“网桥”模式后选择勾上我们刚才创建的桥接信息(如:trusted_1)

再选择接口二进行配置,与接口一配置一样

点击确定后

点击确定后保存到防火墙后接口1跟接口2就配置成网桥模式。

watchguard防火墙培训中文资料

10,000 25

5/55 55/55 无限 Pro版 20-50

可扩展的Firebox平台

FB X8500e-F

FB X8500e

FB X6500e FB X5500e

Peak e Series

Performance

FB X1250e

FB X750e FB X550e

FB X55e

FB X20e FB X10e

• SSL

• 保证移动用户在任何地点都可以通过Internet建立VPN

• PPTP

• 支持Microsoft PPTP拨号程序,实现移动用户通过Internet建立 VPN

IPSec VPN的应用

• 集中管理、建立大 型VPN网络 • VPN网关的冗余设 计

• 如对病毒、木马、蠕虫、间谍软件、IM、P2P通讯实施有效地 控制

在上网浏览网页方面的控制

• 通过HTTP Proxy

• • • • • 控制在线观看电影 控制在线听广播 控制下载文件类型 启用病毒扫描 启用入侵防御

控制可访问到的网站分类

• 分类达到54个,对多达2000 万的网站与IP地址进行控制 • 优势

防火墙 VPN SSL 病毒网关

反垃圾邮件

上网过滤 网管系统 报告系统 …… 企业网络

集中威胁管理设备(Unified Threat Management )

单点解决方案

防火墙/VPN 入侵检测和阻止 防病毒 网页过滤 反垃圾邮件

vs

集成方案

IPS 防火墙 防病毒

集中威胁管理

网页过滤

反垃圾邮件

VPN

WatchGuard UTM 预防御保护 零日攻击威胁 基于签名的传统保护技术

WatchGuard设置限制流量

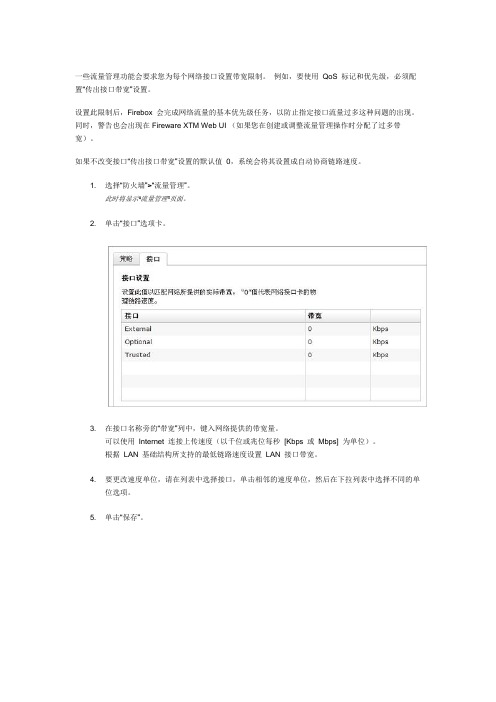

一些流量管理功能会要求您为每个网络接口设置带宽限制。

例如,要使用QoS标记和优先级,必须配置“传出接口带宽”设置。

设置此限制后,Firebox 会完成网络流量的基本优先级任务,以防止指定接口流量过多这种问题的出现。

同时,警告也会出现在 Fireware XTM Web UI (如果您在创建或调整流量管理操作时分配了过多带宽)。

如果不改变接口“传出接口带宽”设置的默认值0,系统会将其设置成自动协商链路速度。

1. 选择“防火墙”>“流量管理”。

此时将显示“流量管理”页面。

2. 单击“接口”选项卡。

3. 在接口名称旁的“带宽”列中,键入网络提供的带宽量。

可以使用Internet 连接上传速度(以千位或兆位每秒[Kbps 或Mbps] 为单位)。

根据LAN 基础结构所支持的最低链路速度设置LAN 接口带宽。

4. 要更改速度单位,请在列表中选择接口,单击相邻的速度单位,然后在下拉列表中选择不同的单

位选项。

5. 单击“保存”。

WatchGuard--配置隔离服务器

在防火墙上启用了防垃圾邮件和网关防毒功能时,就要启用隔离服务器功能。

例如:防垃圾模块会先检查每一封进来的邮件,若发现邮件有病毒或是一封可疑的垃圾邮件,就会被发送到隔离服务器里(自己设定)。

等待管理员的处理。

首先安装WSM,安装的过程中选择安装Quarantine Server 。

创建隔离服务器。

安装了Quarantine Server隔离服务器的管理工作站必须要用固定ip,并且不能开启桌面防火墙。

接着点击系统托盘的按钮。

创建隔离服务器。

点击下一步。

输入主密码。

输入管理密码。

取个别名。

向导正在创建隔离服务器。

完成向导。

右击隔离服务器图标。

点击配置。

输入管理密码。

点击OK。

进入Server Setting标签。

如图所示,在数据库中输入划分给隔离服务器的空间。

如:1G。

当隔离服务器的容量超过90%时将发送一封邮件给lin@ 邮件服务设置中填写邮件服务器的ip地址或域名。

如果邮件服务器要求身份验证,请选择“User login information for the E-mail server///电子邮件服务器的用户登录信息”复选框,然后键入该电子邮件服务器的用户名和密码。

如果 SMTP 服务器不要求输入用户名和密码,请保留字段为空切换到到期设置。

消息保留天数字段中,指定 Quarantine Server 中保留消息的天数,如30天。

删除过期时刻的消息字段中,输入删除过期消息的时间。

也就说,当隔离服务器中的消息超过了30天,然后在第31天的上午1:00 钟将会删除隔离服务器中保留的消息。

(这是在隔离服务器的容量还有剩余的情况下,当在30 天内隔离服务器的容量已经用完了,系统将会采用覆盖的方式将保留中的消息从最先到最后的形式覆盖)下面域设置中,填上公司所使用的域名。

只有在所列出的域里面的用户才能将消息发送至 Quarantine Server。

发送至不属于这些域之一的用户的消息将被删除。

也就说,当防垃圾模块扫描到一封垃圾邮件时,它先判断这封邮件的接受者是不是属于这些域里面的用户,若是就转发到隔离服务器,若不是就把它删除。

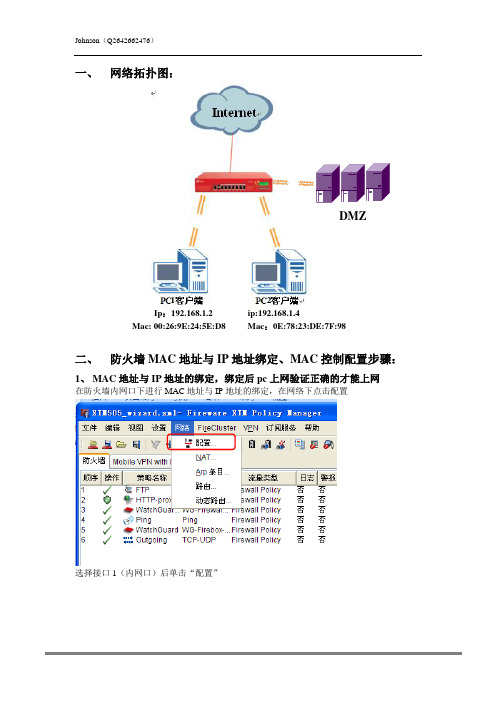

Watchguard防火墙Mac地址绑定和Mac地址控制

一、网络拓扑图:

DMZ

1 2

Ip:192.168.1.2 ip:192.168.1.4

Mac:00:26:9E:24:5E:D8 Mac:0E:78:23:DE:7F:98

二、防火墙MAC地址与IP地址绑定、MAC控制配置步骤:

1、MAC地址与IP地址的绑定,绑定后pc上网验证正确的才能上网

在防火墙内网口下进行MAC地址与IP地址的绑定,在网络下点击配置

选择接口1(内网口)后单击“配置”

打开后选择“高级”,然后拉到最下面,在“静态MAC/IP地址绑定”里选择“添加”

ip:192.168.1.4 Mac:0E:78:23:DE:7F:98)

要记住勾上“只允许来自或发往这些MAC/IP地址的流量”

点击确定后就保存到防火墙,在绑定列表上的pc可以访问外网,否则就不可以上外网2、MAC地址控制,将MAC地址绑定到防火墙,而且只允许绑定的MAC地

址上外网

在防火墙内网口下进行MAC地址与IP地址的绑定,在网络下点击配置

选择接口1(内网口)后单击“配置”

打开后选择“MAC访问控制”,勾上“按MAC地址限制访问”,然后点击“添加”

0E:78:23:DE:7F:98)

点击确定后就添加了MAC地址

点击确定后保存在防火墙上,只有在MAC访问列表里有添加的MAC地址的PC才可以访问到外网,否则不能访问外网。

WG(config)#interface fastEthernet 1 \\如接口1是连的内网,那么我们绑定就要先进行到接口模式

WG(config/if-fe1)#mac-ip-binding 10.0.1.111 00:26:9E:24:5E:D8 \\绑定IP与MAC对应关系。

1-WatchGuard防火墙操作步骤

WatchGuard防火墙操作步骤实例:WatchGuard e-peak 5500e一.注册防火墙二.安装控制台及Fireware三.初始化配置一.注册防火墙:当你拿到一台WatchGuard防火墙,要进行实施时,首先你要注意的是要对防火墙进行注册,目前Core X系列在不使用Vpn时可先不注册,但我们建议用户拿到墙首先注册,注册的同时可获得WatchGuard管理控制台(WSM)、Fireware及初始化配置所需的License。

二.安装控制台及Fireware:三.初始化配置:根据客户网络情况按需求进行初始化配置:首先打开WatchGuard快速安装向导:Next选择墙属于哪个系列的产品 Next选择正确的型号范围 NextNext确认信任区是否已连接好 Next打开防火墙电源,按住向上的按钮,直到启动至SysB模式进入安全模式Next搜索硬件Next输入防火墙的名字输入LicenseNext输入外口地址、掩码、网关Next上一个选项是使用和外口相同的地址,这个到时候配置成透明模式;选择下一个可以输入内网地址,自定义口的地址Next输入只读密码和写密码 Next临时分配一个同网段地址以便上传配置给防火墙Next整体配置显示Next传配置完成配置。

打开控制台:点击上面的连接设备按纽。

出现对话框输入防火墙的内口地址,确保你的电脑已经设置成同网段地址,输入只读密码,Login。

出现连接的防火墙,如图可看到每个以太网口的信息。

在控制台可看到图标栏的Policy Manager、Firebox system manager(看日志及其他信息)。

如下图所示:打开Policy Manager你可以进行策略配置。

下面我们从配置里面把Nat模式改成透明模式:选择策略ÆNetworkÆConfiguration:出现如下对话框,选择Interface下面的Configure Interface in Drop-in mode(透明模式):在IP Address中输入地址和网关:Ok!保存配置到防火墙,输入写入密码:防火墙保存配置后会重新启动,然后你把电脑设置成和刚才设置的地址同网段,你可以通过WSM管理防火墙,如图所示:或者你要直接从初始化配置的时候直接配置成透明模式,你可以参照下图:你初始化配置中设置内网地址的那一步,你选择上面用和外网地址相同的地址,你就可以配置成透明模式:最后你可以通过刚才设定的地址去管理他。

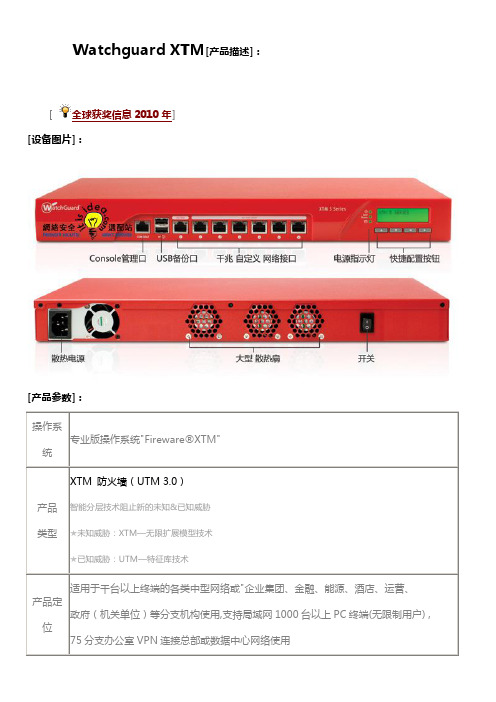

WatchGuard防火墙 XTM 介绍

这就意味着,占用较高系统资源的服务,例如入侵防御引擎,他们所处理的数据流减少了很多

模型技术

前言:当今的网络攻击、网络病毒,已经变成一种行为。

一、零日威胁保护(Zero Day Protection)

新的或未知的攻击,它们出现的时候,还没有写好相应的补丁程序或者攻击特征。

(4)网页内容过滤Web Filtering特征吞吐量:400Mpbs

(5)反垃圾邮件Anti Spam特征吞吐量:400Mpbs

二、关闭XTM保护防火墙吞吐量(防火墙+路由进出口):1.4Gpbs

三、WPN吞吐量:350Mpbs

四、SSL-VPN吞吐量:350Mpbs

五、IPsec-vpn吞吐量:350Mpbs

七、前瞻性地识别并拦截黑客

1、识别攻击

WatchGuard ILS结构的效力体现在其分布式智能分析能力。每一个层都具有分析和

报告攻击者IP地址的能力,同时可以拦截这些攻击性的IP地址通讯。这个能力应用

于大量的不同级别攻击行为,例如DoS攻击、IP选项攻击、基于PAD的协议异常

攻击,甚至被防病毒/入侵防御系统识别到的攻击等。

政府(机关单位)等分支机构使用,支持局域网1000台以上PC终端(无限制用户) ,

75分支办公室VPN连接总部或数据中心网络使用

吞吐量

性能

一、启用XTM保护设备吞吐量(XTM+UTM):400Mpbs

(1)预防御模型集吞吐量:400Mpbs

(2)反病毒Anti-Virus特征吞吐量:400Mpbs

(3)入侵防护iPS特征吞吐量:400Mpbs

自身应带有抗攻击模块,应可以抵御已知的各种类型攻击。

华为防火墙操作手册-系统管理

目录第1章系统维护管理 ............................................................................................................... 1-11.1 系统维护管理介绍 ............................................................................................................. 1-11.2 配置文件管理..................................................................................................................... 1-11.2.1 配置文件内容及格式............................................................................................... 1-11.2.2 查看防火墙的当前配置和起始配置 ......................................................................... 1-11.2.3 修改和保存当前配置............................................................................................... 1-21.2.4 擦除配置文件.......................................................................................................... 1-21.2.5 配置文件使用.......................................................................................................... 1-31.3 维护调试............................................................................................................................ 1-41.3.1 配置防火墙名称和系统时钟 .................................................................................... 1-41.3.2 正则表达式的使用................................................................................................... 1-41.3.3 系统状态信息收集................................................................................................... 1-71.3.4 网络连接的测试工具............................................................................................... 1-71.3.5 系统调试功能.......................................................................................................... 1-91.4 补丁软件升级................................................................................................................... 1-111.4.1 补丁软件升级........................................................................................................ 1-111.5 信息中心功能................................................................................................................... 1-121.5.1 信息中心简介........................................................................................................ 1-121.5.2 信息中心配置........................................................................................................ 1-121.5.3 显示终端的配置 .................................................................................................... 1-171.5.4 信息中心配置举例................................................................................................. 1-171.6 日志维护.......................................................................................................................... 1-191.6.1 日志简介 ............................................................................................................... 1-191.6.2 二进制流日志配置................................................................................................. 1-211.6.3 日志维护的显示和调试 ......................................................................................... 1-221.6.4 日志典型配置举例................................................................................................. 1-221.7 VPN Manager适配 .......................................................................................................... 1-251.7.1 VPN Manager简介................................................................................................ 1-251.7.2 Eudemon防火墙上的VPN Manager适配 ............................................................ 1-26第2章文件管理 ...................................................................................................................... 2-12.1 文件系统............................................................................................................................ 2-12.1.1 文件系统简介.......................................................................................................... 2-12.1.2 目录操作 ................................................................................................................. 2-12.1.3 文件操作 ................................................................................................................. 2-12.1.4 存储设备操作.......................................................................................................... 2-22.1.5 文件系统提示方式................................................................................................... 2-22.1.6 文件系统使用举例................................................................................................... 2-22.2 FTP配置............................................................................................................................ 2-32.2.1 FTP简介 ................................................................................................................. 2-32.2.2 FTP服务器配置....................................................................................................... 2-42.2.3 FTP服务器的显示和调试........................................................................................ 2-52.2.4 FTP连接典型举例................................................................................................... 2-52.3 TFTP配置.......................................................................................................................... 2-92.3.1 TFTP简介 ............................................................................................................... 2-92.3.2 TFTP协议配置........................................................................................................ 2-92.4 XModem协议配置 ........................................................................................................... 2-102.4.1 XModem协议简介................................................................................................. 2-102.4.2 XModem协议配置................................................................................................. 2-11第3章NTP配置 ..................................................................................................................... 3-13.1 NTP协议简介 .................................................................................................................... 3-13.2 NTP协议配置 .................................................................................................................... 3-23.2.1 配置NTP工作模式................................................................................................. 3-23.2.2 配置NTP身份验证功能.......................................................................................... 3-63.2.3 配置NTP验证密钥................................................................................................. 3-63.2.4 配置指定密钥是可信的 ........................................................................................... 3-73.2.5 配置本地发送NTP消息的接口............................................................................... 3-73.2.6 配置NTP主时钟 .................................................................................................... 3-73.2.7 配置禁止/允许接口接收NTP消息 .......................................................................... 3-83.2.8 配置对本地防火墙服务的访问控制权限.................................................................. 3-83.2.9 配置本地允许建立的sessions数目........................................................................ 3-93.3 NTP显示与调试................................................................................................................. 3-93.4 NTP典型配置举例 ........................................................................................................... 3-103.4.1 配置NTP服务器 .................................................................................................. 3-103.4.2 配置NTP对等体举例 ........................................................................................... 3-123.4.3 配置NTP广播模式............................................................................................... 3-133.4.4 配置NTP组播模式............................................................................................... 3-143.4.5 配置带身份验证的NTP服务器模式 ..................................................................... 3-16第4章SNMP配置 .................................................................................................................. 4-14.1 协议简介............................................................................................................................ 4-14.1.1 SNMP协议介绍....................................................................................................... 4-14.1.2 SNMP版本及支持的MIB ........................................................................................ 4-14.2 SNMP配置 ........................................................................................................................ 4-34.2.1 启动或关闭SNMP Agent服务................................................................................ 4-34.2.2 使能或禁止SNMP协议的相应版本........................................................................ 4-34.2.3 配置团体名(Community Name) ......................................................................... 4-44.2.4 配置/删除SNMP组 ................................................................................................ 4-44.2.5 添加/删除用户......................................................................................................... 4-54.2.6 配置管理员的标识及联系方法(sysContact) ....................................................... 4-54.2.7 允许/禁止发送Trap报文 ........................................................................................ 4-64.2.8 配置本地设备的引擎ID........................................................................................... 4-64.2.9 配置Trap目标主机的地址...................................................................................... 4-74.2.10 配置防火墙位置(sysLocation).......................................................................... 4-74.2.11 指定发送Trap的源地址 ....................................................................................... 4-74.2.12 视图信息配置........................................................................................................ 4-84.2.13 配置消息包的最大值............................................................................................. 4-84.2.14 配置Trap报文的消息队列的长度......................................................................... 4-84.2.15 配置Trap报文的保存时间.................................................................................... 4-94.3 SNMP显示和调试.............................................................................................................. 4-94.4 SNMP典型配置举例........................................................................................................ 4-10第5章RMON配置.................................................................................................................. 5-15.1 RMON简介........................................................................................................................ 5-15.2 RMON配置........................................................................................................................ 5-35.2.1 使能/禁止RMON接口统计..................................................................................... 5-35.2.2 统计表的配置.......................................................................................................... 5-35.2.3 历史控制表的配置................................................................................................... 5-45.2.4 事件表的配置.......................................................................................................... 5-45.2.5 告警表的配置.......................................................................................................... 5-55.2.6 扩展告警表的配置................................................................................................... 5-55.3 RMON显示和调试............................................................................................................. 5-65.4 RMON典型配置举例 ......................................................................................................... 5-75.5 RMON故障诊断与排除.................................................................................................... 5-10第6章RMON2配置................................................................................................................ 6-16.1 RMON2简介...................................................................................................................... 6-16.2 RMON2配置...................................................................................................................... 6-16.2.1 协议目录表的配置................................................................................................... 6-16.2.2 主机控制表的配置................................................................................................... 6-36.3 RMON2显示和调试........................................................................................................... 6-46.4 RMON2典型配置举例 ....................................................................................................... 6-46.5 RMON2故障诊断与排除.................................................................................................... 6-7第1章系统维护管理1.1 系统维护管理介绍系统维护管理主要包括以下几项内容:●配置文件管理●系统状态信息的收集和维护调试简单工具的使用●补丁升级管理●系统信息中心的维护管理●日志的维护和管理1.2 配置文件管理1.2.1 配置文件内容及格式配置文件为一文本文件,其格式如下:●以命令格式保存。

WatchGuard 防火墙详细介绍

新的或未知的攻击,它们出现的时候,还没有写好相应的补丁程序或者攻击特征。

零日威胁保护指在发现漏洞,以及在建立和发起真正的攻击之前,就阻止新的或未知的威胁

二、协议异常检测(Protocol Anomaly Detection)

协议定义了两个系统交换数据的方法。一些服务器不能够正确地处理畸形数据流。很

并发会话数:30,000

策略数:无限制

VLAN:50个

配置

管理

(方式)

一、专用WSM管理软件(WatchGuard System Manager & WatchGuard Server Center)

1、WatchGuard System Manager专业XTM防火墙精细化管理软件

2、WatchGuard Server Center

报表功能

交互式强大多样的实时监控和报表功能(无须额外费用,区别于其他品牌都要昂贵的费用)

以前所未有(最先进)的视图方式提供网络安全活动状态,便于网管及时采取预防或纠正措施。

网络访问

控制

一、当用户流量具有带病毒的内容被检测到时,可以配置拒绝该用户继续使用网络一段时间或

直到管理员对其解禁前永久不能使用

二、当设备检测到入侵攻击行为时,可以配置拒绝来自攻击者IP的数据流一段时间或

(4)Protocol Commands & File Transfer:

HTTP POST, GET, PUT, DELETE, CONNECT

RPC UUID, ProgramID, FTP PUT, GET,…

(5)Others:

Toolbars, Proxies, Remote access, Media players , Encrypted connections,…

watchguard防火墙IPsecVPN建立配置文档

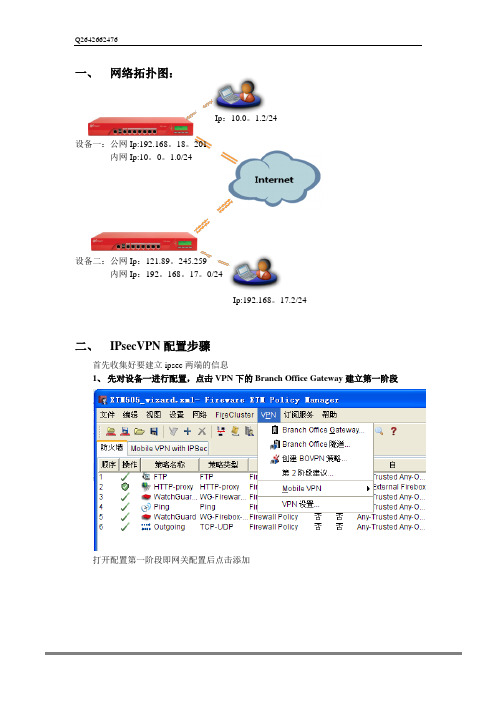

一、网络拓扑图:Ip:10.0。

1.2/24设备一:公网Ip:192.168。

18。

201内网Ip:10。

0。

1.0/24设备二:公网Ip:121.89。

245.259内网Ip:192。

168。

17。

0/24Ip:192.168。

17.2/24二、IPsecVPN配置步骤首先收集好要建立ipsec两端的信息1、先对设备一进行配置,点击VPN下的Branch Office Gateway建立第一阶段打开配置第一阶段即网关配置后点击添加首先先对第一阶段命名,也就是网关名称,再设置一个预共享密钥(如:12345678),再点击添加,添加对端网关和信息(1)可以按照IP地址进行设置,也可以按照域名信息来进行设置,先用IP地址来配,本地网关输入本地的公网IP,远程就输入对端的公网IP,如果对端是动态IP就勾上选动态IP(如:ADSL),但是如果是动态IP的话只能用按照域名来配置.(2)是按照域名来配置的,本地网关和远程网关均勾上“按域信息”点击本地网关的按域信息“配置”后勾上“按域名”,然后可以输入域名点击远程网关的按域信息“配置”后勾上“按域名”,然后可以输入域名点击确定后便可以了接下来配置第二阶段,点击VPN下Branch Office隧道后点击添加为第二阶段重命名,并在网关那选择刚才创建第一阶段时的网关(名为TO_hk),然后在下面点击添加添加本地内网建立IPSec VPN的IP段和对端的内网IP段,其他的按照默认的配置建立后默认是勾上“添加策略"其他的一些默认设置如果两端都是watchguard产品就按照默认配置,如果有一端不是便要设置成两端一样的参数点击确定后会自动创建两条策略2、再对设备二进行配置,点击VPN下的Branch Office Gateway建立第一阶段打开配置第一阶段即网关配置后点击添加首先先对第一阶段命名,也就是网关名称,再设置一个预共享密钥(如:12345678),再点击添加,添加对端网关和信息(1)可以按照IP地址进行设置,也可以按照域名信息来进行设置,先用IP地址来配,本地网关输入本地的公网IP,远程就输入对端的公网IP,如果对端是动态IP就勾上选动态IP(如:ADSL),但是如果是动态IP的话只能用按照域名来配置.(2)是按照域名来配置的,本地网关和远程网关均勾上“按域信息”点击本地网关的按域信息“配置”后勾上“按域名",然后可以输入域名,记住要跟对端设置的一样点击远程网关的按域信息“配置"后勾上“按域名”,然后可以输入域名点击确定后便可以了接下来配置第二阶段,点击VPN下Branch Office隧道后点击添加为第二阶段重命名,并在网关那选择刚才创建第一阶段时的网关(名为TO_DG),然后在下面点击添加添加本地内网建立IPSec VPN的IP段和对端的内网IP段,其他的按照默认的配置建立后默认是勾上“添加策略”其他的一些默认设置如果两端都是watchguard产品就按照默认配置,如果有一端不是便要设置成两端一样的参数点击确定后会自动创建两条策略两端建立完成后在VPN隧道里会出现对端网关的信息便可以完成。

WatchGuard快速设置文档

Firewall Basics with Fi 11Presenter Name,P Ti l Fireware XTM Presenter Title Quick SetupUpgrade To XTM入门准备管理主机与Firebox学标学习目标•使用快速配置向导完成初始化•使用WSM连接设备与服务器•使用策略编辑器使用各个应用•WSM•登录XTM Web界面注册Firebox必须拥有个有效的账户•必须拥有一个有效的账户•在配置Firebox 前,必须对设备进行注册•准备好Firebox 的序列号管理工作站管作站•使用WSM管理•管理工作站运行Windows Vista(32‐bit)、Windows XP SP2、Windows Server2003•安装WSM软件•安装Fireware XTM软件使管•使用Web管理•支持浏览器的工作站•使用命令行管理•支持SSH协议WSM 软件介绍WSM软件介绍•下载必要的软件•https:///archive/softwarecenter.asp •选择对应的设备型号,并下载软件选择对应的设备型号并下载软件•WSM为管理器•Fireware是Firebox的OS•使用新软件版本前,请仔细阅读Release Note 文档Upgrade to XTM学标学习目标•Edge的XTM OS升级Ed•Edge的XTM OS降级•Core/Peak的XTM OS升级•Core/Peak的XTM OS降级将Edge的OS升级到XTM‐适用于Edge e Series注意事项•确认License文件的LSS许可在有效期内•确认当前Edge系统所运行的版本•Edge当前运行的OS版本低于v10.2.9时,请先升级OS到v10.2.9或更高版本•Edge当前运行的OS版本为XTM v11.0、v11.0.1,请先升版本或降级到更高版本级OS到v11.0.2版本,或降级到v10.2.9及更高版本•WatchGuard Management Server管理的Edge不由h可以集中统一升级到XTM,需要按照后面的步骤做单台设备升级的载设备OS的下载•Edge的OS文件从下载,这里Ed t h d下载这里有3个不同的升级文件包,请根据Edge当前的OS 版本和您的目的,选择下载。

WatchGuard设备基础配置

通过向导工具进行设备初始化

配置最少8位数密 码,状态密码与配 置密码不可相同

通过向导工具进行设备初始化

1 2 3

注:设备在整个升级过程会重启2次,然后可通过WSM管理软件进行管理

通过向导工具进行设备初始化

通过向导工具进行设备初始化

策略配置界面,以 下都是默认策略, 可根据自身的需要 进行修改

通过向导查寻 到防火墙信息 (注:如没有查 到设备信息是 无法完成向导 的)

通过向导工具进行设备初始化

可对设备进行注 释

配置设备Eth0接 口类型,本次我 们选静态IP

通过向导工具进行设备初始化

设定Eth0外部IP(ISP 所提供的IP)

设定Eth1内部 IP(局域网IP)

如内网想要配置多个网 段可对Eth2进行配置, 并且可以为内网接口 网段启用DHCP进行 地址分配

通过向导工具进行设备初始化

把我们电脑与防火墙的 Eth1用双绞线相连进行下 一步配置

通过向导工具进行设备初始化

参照左图先关闭防 火墙的电源,用手 按住上翻键,再开 启电源待防火墙液 晶屏显示Recovery Mode模式

通过向导工具进行设备初始化

选择与防火墙直连的 网卡,并事先设定好 一个ip地址用于与防 火墙初始化上传配置 文件用

通过向导工具进行设备初始化

DNS信息配置

Management server管理服务器 需要license才能使 用,功能为管理多 台防火墙,可进行 IPSEC VPN拖拽式 配置等

通过向导工具进行设备初始化

可设定只允许特定 的计算机IP对防火 墙进行管理,除此 之外将无法对设备 进管理

加入设备license, 密钥在 www.watchguard .com上面注册后可 获得

防火墙的使用方法

防火墙的使用方法

防火墙是一种用于保护计算机网络安全的工具,它可以监控网络流量并控制网络通信。

以下是防火墙的使用方法:

1. 安装防火墙软件或硬件:选择并安装适合网络环境的防火墙软件或硬件。

2. 配置防火墙规则:根据网络安全需求,配置防火墙规则。

常见的规则包括允许或禁止特定的IP地址、端口和协议进行通信。

3. 启用网络监控:开启防火墙的网络监控功能,让防火墙可以监视网络流量和通信。

4. 更新和维护:定期更新防火墙软件或固件以获得最新的安全性补丁和功能。

同时,进行常规性的维护,如备份防火墙配置和日志。

5. 监控和检测:定期监控防火墙的日志和报警信息以发现任何异常或潜在的安全威胁。

6. 配合其他安全措施:防火墙应被视为网络安全的一部分,应与其他安全措施如入侵检测系统(IDS)和安全漏洞扫描器等结合使用。

7. 周期性评估和更新:定期评估防火墙的配置和安全策略,并根据需要进行更新和优化。

需要注意的是,每个网络环境和安全需求都不同,所以在使用防火墙时需要根据实际情况进行合理配置和调整。

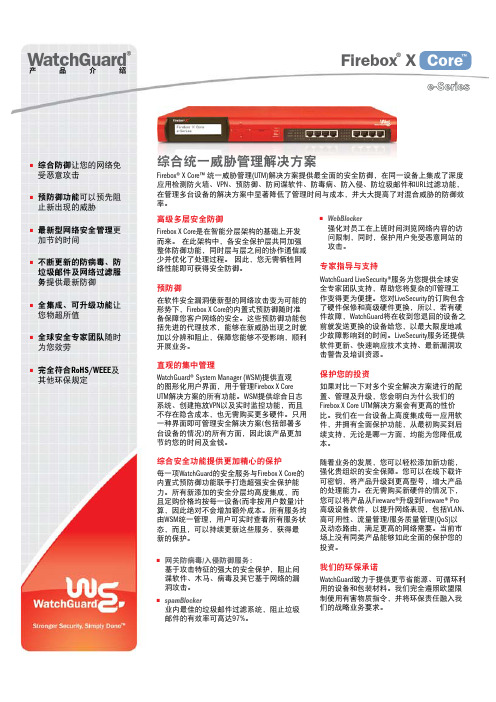

WatchGuard Firebox X Core防火墙 说明书

Firebox ® X Core™WatchGuard ®产品介绍高级多层安全防御Firebox X Core 是在智能分层架构的基础上开发而来。

在此架构中,各安全保护层共同加强整体防御功能,同时层与层之间的协作通信减少并优化了处理过程。

因此,您无需牺牲网络性能即可获得安全防御。

预防御在软件安全漏洞使新型的网络攻击变为可能的形势下,Firebox X Core 的内置式预防御随时准备保障您客户网络的安全。

这些预防御功能包括先进的代理技术,能够在新威胁出现之时就加以分辨和阻止,保障您能够不受影响,顺利开展业务。

直观的集中管理WatchGuard® System Manager (WSM)提供直观的图形化用户界面,用于管理Firebox X Core UTM 解决方案的所有功能。

WSM 提供综合日志系统、创建拖放VPN 以及实时监控功能,而且不存在隐含成本,也无需购买更多硬件。

只用一种界面即可管理安全解决方案(包括部署多台设备的情况)的所有方面,因此该产品更加节约您的时间及金钱。

综合安全功能提供更加精心的保护每一项WatchGuard 的安全服务与Firebox X Core 的内置式预防御功能联手打造超强安全保护能力。

所有新添加的安全分层均高度集成,而且定购价格均按每一设备(而非按用户数量)计算,因此绝对不会增加额外成本。

所有服务均由WSM 统一管理,用户可实时查看所有服务状态,而且,可以持续更新这些服务,获得最新的保护。

•网关防病毒/入侵防御服务: 基于攻击特征的强大的安全保护,阻止间谍软件、木马、病毒及其它基于网络的漏洞攻击。

•spamBlocker业内最佳的垃圾邮件过滤系统,阻止垃圾邮件的有效率可高达97%。

•WebBlocker强化对员工在上班时间浏览网络内容的访问限制,同时,保护用户免受恶意网站的攻击。

专家指导与支持WatchGuard LiveSecurity®服务为您提供全球安全专家团队支持,帮助您将复杂的IT 管理工作变得更为便捷。

WatchGuard Firebox 防火墙安装实施文档

WatchGuard Firebox 防火墙安装实施文档一、实施目的针对企业网络面临的主要安全威胁,构建安全的防火墙安全体系,保护企业网络安全。

目前企业网络面临的主要安全威胁分为两类:来自的外部和来自内部的安全威胁。

在企业对外网关处安装防火墙可以有效地抵御来自外部的安全威胁;解决内部安全问题主要通过加强网络管理来解决,也可在重要部门网络前端添加防火墙以保护其数据安全。

这里主要针对企业网关对外安全问题实施防火墙安全策略。

企业网络面临的主要安全威胁:1.端口和IP空间扫描2.网络监听3.IP欺骗4.缓存区溢出5.拒绝服务6.电子邮件攻击7.病毒攻击我们将针对这些安全威胁部署企业防火墙,解决网络安全问题。

二、安装规划客户公司要求保护公司网络安全,阻止外部网络的非法访问,同时需要和电信IDC 机房的服务器进行安全的数据通信。

针对这些需求我们在公司网关和IDC机房的服务器前部署两台WatchGuard Firebox III 700防火墙,然后在它们之间建立VPN隧道,保证数据通信安全。

三、安装步骤检查安装步骤. 选择防火墙配置模式. 收集网络信息. 设置管理工作站. 连接到Firebox X. 运行QuickSetup Wizard. 将Firebox X 部署到您的网络. 注册LiveSecurity® 服务1、分析企业网络需求,确定实施项目要完成的项目有配置HTTP,FTP,SMTP,POP3,DataBase,RemoteCortrol,VPN2、了解网络现状,收集相关网络信息收集局域网内的IP地址分配,代理服务器IP,网关IP,网段划分,ADSL帐号,IDC机房服务器应用类型和IP地址,IDC分配的可用地址3、配置防火墙1)WatchGuard Firebox防火墙网络逻辑结构External Interface: 外网口(WAN);Tusted Interface: 受信口(LAN);Optional Interface: 可选口(DMZ)对Firebox X系列则是:2)准备:◆License Keys( LiveSecurity,MobileUser,HA等);◆记录外网(Wan )、内外(Lan)、路由器和服务器IP地址;当使用ADSL拨号时需要帐号信息:或参照下表收集信息:◆确定防火墙接入模式(Routed Mode或 Drop-in Mode);路由模式(Routed Mode )透明模式(Drop-in Mode)3)连接Firebox 与控制工作站Firebox防火墙与控制工作站有两种通信方式:串行口和TCP/IP 。

51CTO学院-美国WatchGuard防火墙VPN视频教程(支持中文)

51cto学院-美国WatchGuard防火墙VPN视频教程(支持中文)课程目标通过学习watchguard设备课程,可以掌握VPN的设计与部署,可以掌握访问控制列表,可以防攻击,可以掌握上网行为的管理。

适用人群系统工程师、网络工程师、信息安全工程师、网络管理员、计算机网络方向在职教师、在校学生、网络爱好者课程简介美国watchguard(沃奇卫士)公司出品的Firebox安全设备,也是支持多国语言,面向全球销售的高端企业级防火墙VPN设备。

本课程以设备型号Firebox-XTM5-520为例,操作系统以Fi rebox-OS-11.74为例,进行讲述与演示。

本课程讲述了沃奇卫士防火墙基本的UTM标配功能,还讲述了向互联网发布常用服务器的方法,特别是搭建VPN的方法,不仅支持IPSec-VPN和SSL-VPN,还讲述了PPTP协议的VPN。

另外还演示了web认证、应用控制、网页过滤、流量管理……。

适合对象:在工作岗位中,想学会防火墙调试和VPN搭建的系统运维工程师或网络工程师。

学习条件:零基础也可快速学会。

课程1第1讲:Watchguard公司产品线介绍[免费观看]18分钟2第2讲:Watchguard-XTM主要功能(支持多国语言)[免费观看]19分钟3第3讲:防火墙Firebox-XTM-520面板接口介绍[免费观看]24分钟4第4讲:怎样恢复到出厂默认值[免费观看]10分钟5第5讲:恢复出厂值后,利用向导配置网络接口[免费观看]24分钟6第6讲:Firebox-XTM的web界面[免费观看]42分钟7第7讲:按计划自动重启(每隔多少天设备自动重启)[免费观看]4分钟8第8讲:备份镜像与还原镜像[免费观看]2分钟9第9讲:怎样配置网络接口IP相关信息[免费观看]13分钟10第10讲:WAN接口开启外地web管理(出厂默认是关闭web-UI)[免费观看]11第11讲:LAN接口开启DHCP和DNS(支持多个DHCP)19分钟12第12讲:一个内网接口可以绑定多个IP地址5分钟13第13讲:保留固定IP分给指定经理使用(IP与MAC绑定)8分钟14第14讲:怎样实现NAT上网(动态NAT)12分钟15第15讲:怎样让LAN区和DMZ区都能上网4分钟16第16讲:实现LAN区与DMZ区可以相互访问23分钟17第17讲:让LAN区PC加入到DMZ区AD域服务器(跨网段加入域)14分钟18第18讲:发布远程桌面24分钟19第19讲:发布web服务器19分钟20第20讲:发布FTP或mail服务器18分钟21第21讲:多台服务器的负载平衡20分钟22第22讲:自定义IP地址对象(包括IP地址池)18分钟23第23.1讲:两个点的IPSec-VPN(总部的配置)27分钟24第23.2讲:两个点的IPSec-VPN(分部的配置)10分钟25第23.3讲:两个点的IPSec-VPN(最后检验两地的内网互访)8分钟26第24.1讲:两个点的IPSec-VPN(总部是公网IP,分部是ADSL)15分钟27第24.2讲:两个点的IPSec-VPN(分部防火墙的配置)13分钟28第24.3讲:检验两个点IPSec-VPN是否成功4分钟29第25讲:三个点的IPSec-VPN(首先配置总部的防火墙)37分钟30第26讲:三个点的IPSec-VPN(然后配置北京分支的防火墙)11分钟31第27讲:三个点的IPSec-VPN(最后配置深圳分支的防火墙)9分钟32第28讲:三个点的IPSec-VPN(检验三个地方内网的互访)13分钟33第29讲:基于SSL协议的移动VPN(出差或家庭办公的VPN)48分钟34第30讲:基于IPSec协议的移动VPN(出差或家庭办公的VPN)49分钟35第31讲:基于PPTP协议的移动VPN(出差或家庭办公的VPN)33分钟36第32讲:本地用户与用户组的创建(自定义用户组)14分钟37第33讲:本地用户web认证(防火墙配成web认证服务器)36分钟38第34讲:怎样注销在线的web认证用户(强制下线)8分钟39第35讲:页面重定向(跳转到指定的广告页面)10分钟40第36讲:指定OA网站不需进行web认证(OA网站绕过认证)19分钟41第37讲:HR总监不需要web认证,并且可访问任何网页21分钟42第38讲:QC帐号可以访问任何网页,但需要经过web认证18分钟43第39讲:只许指定帐号上网,不许收发邮件(针对用户进行控制)9分钟44第40讲:只允许访问指定的网站22分钟45第41讲:怎样把领导的上网帐号用户名与MAC绑定5分钟46第42讲:只能针对IP地址进行封锁,不能针对MAC进行封锁6分钟47第43讲:针对URL(域名)进行上网控制4分钟48第44讲:防火墙与AD服务器对接,用AD用户进行web身份验证44分钟49第45讲:把防火墙内网某个接口开启Hotspot热点服务20分钟50第46讲:防火墙的DHCP中继49分钟51第47讲:封锁QQ类IM即时通信软件15分钟52第48讲:封锁P2P应用程序8分钟53第49讲:禁止各类网页的下载9分钟54第50讲:封锁在线的网页游戏3分钟55第51讲:流量管理8分钟56第52讲:Watchguard-XTM防火墙的小结15分钟课程地址:/course/course_id-1932.html。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

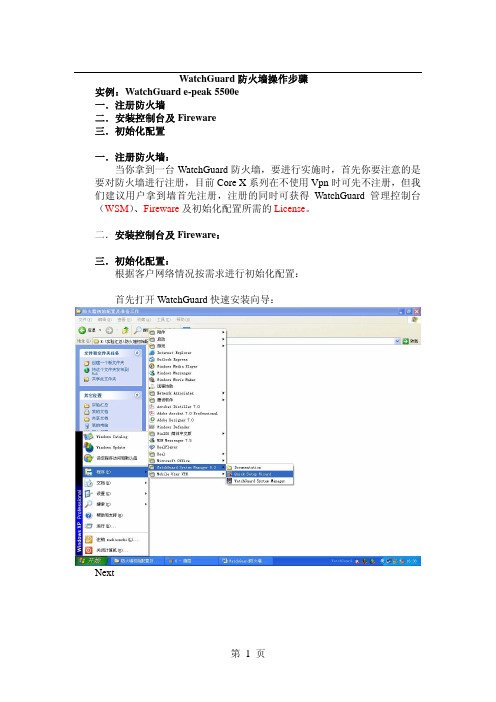

WatchGuard防火墙操作步骤

实例:WatchGuard e-peak 5500e

一.注册防火墙

二.安装控制台及Fireware

三.初始化配置

一.注册防火墙:

当你拿到一台WatchGuard防火墙,要进行实施时,首先你要注意的是要对防火墙进行注册,目前Core X系列在不使用Vpn时可先不注册,但我们建议用户拿到墙首先注册,注册的同时可获得WatchGuard管理控制台(WSM)、Fireware及初始化配置所需的License。

二.安装控制台及Fireware:

三.初始化配置:

根据客户网络情况按需求进行初始化配置:

首先打开WatchGuard快速安装向导:

Next

选择墙属于哪个系列的产品 Next

选择正确的型号范围 Next

Next

确认信任区是否已连接好 Next

打开防火墙电源,按住向上的按钮,直到启动至SysB模式

进入安全模式Next

搜索硬件

Next

输入防火墙的名字

输入License

Next

输入外口地址、掩码、网关Next

上一个选项是使用和外口相同的地址,这个到时候配置成透明模式;选择下一个可以输入内网地址,自定义口的地址

Next

输入只读密码和写密码 Next

临时分配一个同网段地址以便上传配置给防火墙Next

整体配置显示Next

传配置

完成配置。

打开控制台:

点击上面的连接设备按纽。

出现对话框输入防火墙的内口地址,确保你的电脑已经设置成同网段地址,输入只读密码,Login。

出现连接的防火墙,如图可看到每个以太网口的信息。

在控制台可看到图标栏的Policy Manager、Firebox system manager(看日志及其他信息)。

如下图所示:

打开Policy Manager你可以进行策略配置。

下面我们从配置里面把Nat模式改成透明模式:

选择策略ÆNetworkÆConfiguration:

出现如下对话框,选择Interface下面的Configure Interface in Drop-in mode(透明模式):

在IP Address中输入地址和网关:

Ok!

保存配置到防火墙,输入写入密码:

防火墙保存配置后会重新启动,然后你把电脑设置成和刚才设置的地址同网段,你可以通过WSM管理防火墙,如图所示:

或者你要直接从初始化配置的时候直接配置成透明模式,你可以参照下图:

你初始化配置中设置内网地址的那一步,你选择上面用和外网地址相同的地

址,你就可以配置成透明模式:

最后你可以通过刚才设定的地址去管理他。