网络抓包实验

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

Wireshark抓包实验

Wireshark抓包实验⼀、实验名称利⽤Wireshark抓包并分析 TCP/IP 协议⼆、实验⽬的通过实验,了解和掌握报⽂捕获⼯具 Wireshark 的使⽤⽅法和基本特点,使⽤ Wireshark 捕获⽹络报⽂,并分析各种⽹络协议的报⽂格式和⼯作过程。

三、实验内容使⽤ Wireshark 捕获⽹络报⽂,分析以太⽹、ARP、IP、TCP、DNS 和 HTTP 等协议的报⽂格式和⼯作过程。

四、实验步骤DNS分析在 cmd 下运⾏:nslookup –type=Anslookup –type=NS nslookup –type=MX nslookup –type=A 然后⽤Wireshark捕获报⽂并分析DNS和UDP协议的报⽂格式和⼯作过程。

ICMP分析在cmd下运⾏pingtracert然后⽤Wireshark捕获报⽂并分析 ICMP 报⽂格式和⼯作过程。

TCP/IP分析a) 在浏览器输⼊ ⽹址后,然后⽤ Wireshark 捕获报⽂并分析HTTP,TCP,IP,ARP和以太⽹等协议的报⽂格式和⼯作过程。

b) 运⾏各⾃编写的 UDP 和 TCP 客户/服务器程序并进⾏抓包分析。

五、实验结果及分析(⼀)DNS分析通过ipconfig命令查看IP、⽹关地址IP地址192.168.43.217默认⽹关192.168.43.1DNS报⽂格式DNS分析⼤体相同,就选择其⼀进⾏分析1.在cmd下运⾏nslookup -type=A ⾮权威应答:110.53.188.133 113.247.230.248 202.197.9.133应答服务器地址为192.168.43.1,为默认⽹关地址利⽤wireshark进⾏抓包分析,筛选DNS报⽂,本次运⾏有4个DNS报⽂,可以看出对应请求包和响应包的源IP与⽬的IP刚好相反。

Query这是⼀个请求报⽂。

⾸先主机发送⼀个 DNS 报⽂。

DNS 采⽤ UDP 协议⽀持。

电子科大网络安全实验2Wireshark抓包分析实验完整分析

电⼦科⼤⽹络安全实验2Wireshark抓包分析实验完整分析实验2 Wireshark抓包分析实验⼀、实验原理TCP三次握⼿准则介绍TCP是因特⽹中的传输层协议,使⽤三次握⼿协议建⽴连接。

当主动⽅发出SYN连接请求后,等待对⽅回答SYN,ACK。

这种建⽴连接的⽅法可以防⽌产⽣错误的连接,TCP使⽤的流量控制协议是可变⼤⼩的滑动窗⼝协议。

第⼀次握⼿:建⽴连接时,客户端发送SYN包(SEQ=x)到服务器,并进⼊SYN_SEND状态,等待服务器确认。

第⼆次握⼿:服务器收到SYN包,必须确认客户的SYN(ACK=x+1),同时⾃⼰也送⼀个SYN包(SEQ=y),即SYN+ACK包,此时服务器进⼊SYN_RECV状态。

第三次握⼿:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ACK=y+1),此包发送完毕,客户端和服务器进⼊Established状态,完成三次握⼿。

HTTP协议介绍HTTP协议⽤于在Internet上发送和接收消息。

HTTP协议是⼀种请求-应答式的协议 ——客户端发送⼀个请求,服务器返回该请求的应答,所有的请求与应答都是HTTP包。

HTTP协议使⽤可靠的TCP 连接,默认端⼝是80。

HTTP的第⼀个版本是HTTP/0.9,后来发展到了HTTP/1.0,现在最新的版本是HTTP/1.1。

HTTP/1.1由RFC 2616 定义。

⼆、实验⽬的1、了解并会初步使⽤Wireshark,能在所⽤电脑上进⾏抓包。

2、了解IP数据包格式,能应⽤该软件分析数据包格式。

3、了解HTTP请求中的三次握⼿准则,并能利⽤该软件对该过程进⾏简要分析。

三、实验内容(1)安装wireshark软件,并使⽤该软件捕获HTTP请求中的报⽂,分析该过程中TCP建⽴连接的握⼿过程以及报头各字段的含义,记录实验结果和数据。

(2)尝试利⽤wireshark软件捕获Ping请求中的报⽂,并分析报⽂中各字段的含义,记录实验结果和数据。

抓包作业

网络抓包实验报告一、实验目的:学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解。

二、实验内容:通过使用抓包工具软件对网络数据进行抓包,观看其结果并进行分析,加深对互连网体系结构的理解。

三、实验工具:Ethereal数据抓包软件四、实验步骤1.下载Ethereal软件在网络搜索引擎上搜索Ethereal软件的相关下载。

并找到较新版本0.99.下载并且保存到指定位置。

2.安装Ethereal软件双击打开下载的文件进行安装。

通过安装提示选择最适合你的配置。

最后完成安装。

3.对Ethereal软件进行设置在使用Ethereal软件进行网络抓包前,我们要对它进行简单的设置。

(1)首先双击打开Ethereal。

点击Edit→Preferences然后在跳出的对话框中选择Capture。

在default interfaces中选择你常用的网卡(如果是笔记本无线上网,请选择无线网卡,一般的都是Broadcom开头的网卡).在Capture packets in promisecuous mode选项中。

把勾去掉。

然后点击APPLY退出(2)点击Capture→options,在跳出的框中选择Capture Filter(3)在跳出的对话框中,Filter name一栏输入一个名字,比如“abc”在下一行输入host 空格加上你要抓包的网络IP(IP获取方式可以是才DOS下ping对方域名得到)然后点击NEW 会发现多出了一个您输入的名字。

点SAVE然后离开4.利用Ethereal对网络进行抓包在都设置好以后,就要开始抓包了。

点击Capture→start就开始抓包了。

此时会显示您已经抓到的包,并且显示是什么类型的。

稍微等一会以后就会有了。

多等一些时间抓到的包就会多。

5.对抓到的数据包进行分析(1)DNS请求报文序号:234Time 50.427507源IP:192.168.1.101目的IP:218.2.135.1Response : Message is a query 请求报文OPCode :Standard Query (0) 标准查询,正向解析 Truncated :Message is not truncated 报文没有被截断Recursion desired :Do query recursively RD=1 请求服务器进行递归解析帧,网络接口层报头这是一个请求报文,详见下面注解Response : Message is a response 这是一个响应报文 OPcode=0 表示标准查询,正向解析 Truncated=0 报文没有被截断 RD=1 请求递归解析RA=1 表示服务器支持递归解析 Rcode=0000 表示没有错误五 试验总结通过这次试验,自己对网络抓包工具Ethereal 从下载到安装的全过程有了比较清晰的认识,培养了自己动手的能力,另外,通过对其的使用,用其来抓取数据包,对以太网的工作原理有了一部的认识,对三次握手建立TCP 连接建立过程有了切实的体会,通过对IP 首部和TCP 首部的分析,是课本上多学的理论知识与实践结合起来,是以前的知识得到深化和巩固,为以后学习新的知识打下基础,也提高了学习的兴趣,收获很大。

电子科大网络安全实验2 Wireshark抓包分析实验完整分析

实验2 Wireshark抓包分析实验一、实验原理TCP三次握手准则介绍TCP是因特网中的传输层协议,使用三次握手协议建立连接。

当主动方发出SYN连接请求后,等待对方回答SYN,ACK。

这种建立连接的方法可以防止产生错误的连接,TCP使用的流量控制协议是可变大小的滑动窗口协议。

第一次握手:建立连接时,客户端发送SYN包(SEQ=x)到服务器,并进入SYN_SEND状态,等待服务器确认。

第二次握手:服务器收到SYN包,必须确认客户的SYN(ACK=x+1),同时自己也送一个SYN包(SEQ=y),即SYN+ACK包,此时服务器进入SYN_RECV状态。

第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ACK=y+1),此包发送完毕,客户端和服务器进入Established状态,完成三次握手。

HTTP协议介绍HTTP协议用于在Internet上发送和接收消息。

HTTP协议是一种请求-应答式的协议 ——客户端发送一个请求,服务器返回该请求的应答,所有的请求与应答都是HTTP包。

HTTP协议使用可靠的TCP连接,默认端口是80。

HTTP的第一个版本是HTTP/0.9,后来发展到了HTTP/1.0,现在最新的版本是HTTP/1.1。

HTTP/1.1由RFC 2616 定义。

二、实验目的1、了解并会初步使用Wireshark,能在所用电脑上进行抓包。

2、了解IP数据包格式,能应用该软件分析数据包格式。

3、了解HTTP请求中的三次握手准则,并能利用该软件对该过程进行简要分析。

三、实验内容(1)安装wireshark软件,并使用该软件捕获HTTP请求中的报文,分析该过程中TCP建立连接的握手过程以及报头各字段的含义,记录实验结果和数据。

(2)尝试利用wireshark软件捕获Ping请求中的报文,并分析报文中各字段的含义,记录实验结果和数据。

四、实验步骤1、打开wireshark,点击“start”开始抓包,并打开浏览器输入①分析TCP协议建立的三次握手过程,并进行报文分析;②使用Wireshark软件分析HTTP报文内容:2、利用wireshark软件捕获Ping请求中的报文,并分析报文中各字段的含义,记录实验结果和数据。

Wireshark抓包工具计算机网络实验

Wireshark抓包⼯具计算机⽹络实验实验⼀ Wireshark 使⽤⼀、实验⽬的1、熟悉并掌握Wireshark 的基本使⽤;2、了解⽹络协议实体间进⾏交互以及报⽂交换的情况。

⼆、实验环境与因特⽹连接的计算机,操作系统为Windows ,安装有Wireshark 、IE 等软件。

三、预备知识要深⼊理解⽹络协议,需要观察它们的⼯作过程并使⽤它们,即观察两个协议实体之间交换的报⽂序列,探究协议操作的细节,使协议实体执⾏某些动作,观察这些动作及其影响。

这种观察可以在仿真环境下或在因特⽹这样的真实⽹络环境中完成。

Wireshark 是⼀种可以运⾏在Windows, UNIX, Linux 等操作系统上的分组嗅探器,是⼀个开源免费软件,可以从/doc/d2530113af45b307e871976b.html 下载。

运⾏Wireshark 程序时,其图形⽤户界⾯如图2所⽰。

最初,各窗⼝中并⽆数据显⽰。

Wireshark 的界⾯主要有五个组成部分:图1命令和菜单协议筛选框捕获分组列表选定分组⾸部明细分组内容左:⼗六进制右:ASCII 码●命令菜单(command menus):命令菜单位于窗⼝的最顶部,是标准的下拉式菜单。

●协议筛选框(display filter specification):在该处填写某种协议的名称,Wireshark 据此对分组列表窗⼝中的分组进⾏过滤,只显⽰你需要的分组。

●捕获分组列表(listing of captured packets):按⾏显⽰已被捕获的分组内容,其中包括:分组序号、捕获时间、源地址和⽬的地址、协议类型、协议信息说明。

单击某⼀列的列名,可以使分组列表按指定列排序。

其中,协议类型是发送或接收分组的最⾼层协议的类型。

●分组⾸部明细(details of selected packet header):显⽰捕获分组列表窗⼝中被选中分组的⾸部详细信息。

包括该分组的各个层次的⾸部信息,需要查看哪层信息,双击对应层次或单击该层最前⾯的“+”即可。

计算机网络实验

计算机网络实验 IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】试验一利用wireshark抓包工具抓包一、实验名称使用网络协议分析仪 Wireshark二、实验目的1. 掌握安装和配置网络协议分析仪Wireshark的方法;2. 熟悉使用Wireshark工具分析网络协议的基本方法,加深对协议格式、协议层次和协议交互过程的理解。

三、实验内容和要求1. 安装和配置Wireshark的网络协议分析仪,下载地址。

2. 使用并熟悉Wireshark分析协议的部分功能。

四、实验环境1.Windows7 操作系统PC机器。

机器具有以太网卡一块,通过双绞线与局域网连接。

软件。

五、操作方法与实验步骤1:安装网络协议分析仪,从官网下载exe软件双击安装。

2:启用Wireshark进行试验。

:启动初始如下显示::分组捕获数据,并将捕获的数据保存为文件抓包实验数据.pcapng,当再次需要捕获时,可以打开文件在进行实验抓包。

:对数据进行协议分析。

在上部“俘获分组的列表”窗口中,有编号(No)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)、长度(Length)和信息(Info)等列(栏目),各列下方依次排列着俘获的分组。

中部“所选分组首部的细节信息”窗口给出选中帧的首部详细内容。

下部“分组内容”窗口中是对应所选分组以十六进制数和 ASCII 形式的内容。

无线网连接抓包实验数据如下图1本地连接网页抓包实验数据如下图2图 1图 2六、实验数据记录和结果分析1:网络抓包实验获取的数据如下图3图 32:使用过滤器过滤数据比如以下图4中的Time=4 作为过滤条件,可以将图2过滤为图三,如果你需要符合某些条件的数据,这种方案可以分组,减少数据量,因此可以提高效率。

图 4七、实验体会、质疑和建议1:通过使用抓包实验工具基本上掌握了有关网络的一些协议,然后接下来的实验依次对实验的数据进行分析,对协议进行分析,然后分析网络中的五层结构进行探究。

实验二 WireShark(Ethereal)抓包实验

WireShark的安装很简单,安装 过程中会提示安装WinPcap,一切 都按默认设置即可。

10

10

(二)捕获数据包的一般操作

步骤 01 启动Wireshark,显示图2-1所示的主界面。

图2-1 启动Wireshark

11

11

(二)捕获数据包的一般操作

步骤 02

首先设置捕获参数。选择“Capture”(捕获)菜单中的“Options”(选项)命令,打开“Capture Option”(捕获选项)对话框。“Capture Option”对话框显示了多项设置和过滤器,用于确定捕获的数 据通信类型及数量等,如图2-2所示。

即“途经”该网卡但不发往该计算机的数据包)。

13

13

(二)捕获数据包的一般操作

步骤 05 步骤 06

“Capture”设置区的“Capture Filter”栏用来设置是抓包过虑,除非需要过虑特定的数据包,否则一 般情况下可以保持默认设置,即留空。 单击“Start”(开始)按钮即可开始数据包捕获。图2-3所示为开启捕获后的Wireshark的主显示窗 口,主要有五个组Байду номын сангаас部分。

与上一次显示 帧的时间间隔

帧号为6 捕获长度为74字节

与上一次被捕获帧的时间间隔

与参考帧或第1帧的时间间隔 帧长为74字节 帧不会被忽略

帧没有被标记

图2-7 物理层数据帧概况

帧内封装的协 议层次结构 被着色字符串为icmp, icmpv6

19

被着色规则名 称为ICMP

19

(三)ping PDU数据的捕获和分析

菜单和工具命令 协议筛选 数据包列表

数据包首部明细 数据包内容

14 图2-3 开启捕获后的主显示窗口

Wireshark抓包实验报告.

第一次实验:利用Wireshark软件进行数据包抓取1.3.2 抓取一次完整的网络通信过程的数据包实验一,实验目的:通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。

二,实验环境:操作系统为Windows 7,抓包工具为Wireshark.三,实验原理:ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。

四,验步骤:1.确定目标地址:选择作为目标地址。

2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1图 1-13.启动抓包:点击【start】开始抓包,在命令提示符下键入ping , 如图 1-2图 1-2停止抓包后,截取的数据如图 1-3图 1-34,分析数据包:选取一个数据包进行分析,如图1- 4图1-4每一个包都是通过数据链路层DLC协议,IP协议和ICMP协议共三层协议的封装。

DLC协议的目的和源地址是MAC地址,IP协议的目的和源地址是IP地址,这层主要负责将上层收到的信息发送出去,而ICMP协议主要是Type和Code来识别,“Type:8,Code:0”表示报文类型为诊断报文的请求测试包,“Type:0,Code:0”表示报文类型为诊断报文类型请正常的包。

ICMP提供多种类型的消息为源端节点提供网络额故障信息反馈,报文类型可归纳如下:(1)诊断报文(类型:8,代码0;类型:0代码:0);(2)目的不可达报文(类型:3,代码0-15);(3)重定向报文(类型:5,代码:0--4);(4)超时报文(类型:11,代码:0--1);(5)信息报文(类型:12--18)。

1.4.1,TCP协议的分析实验一,实验目的:通过本次实验,掌握使用Wireshark抓取TCP协议的数据包的技能,能够在深入分析“TCP的三次握手”,TCP的四次挥手协议在网络数据流的基础上,进一步提高理论联系实践的能力。

网络连接抓包实验(2014)

实验一网络连接抓包实验实验目的及要求:1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;实验内容:1)启动wireshark, 熟悉软件各部分的功能和使用;打开邮箱、qq或其他网络应用软件, 进行抓包, 并根据抓获的数据分析网络连接的原理。

格式要求:根据实验报告格式填写各部分内容。

其中, 总结是针对实验过程中存在的问题或解决方法或者经验给出总结。

附:实验报告格式:实验名称一、实验目的1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;二、实验步骤1.使用wireshark, 进行抓包, 并在抓的数据中, 找到成功三次握手的数据:2.TCP是主机对主机层的传输控制协议, 提供可靠的连接服务, 采用三次握手确认建立一个连接:位码即tcp标志位,有6种标示:SYN(synchronous建立联机) ACK(acknowledgement 确认) PSH(push传送) FIN(finish结束) RST(reset重置) URG(urgent紧急)Sequence number(顺序号码) Acknowledge number(确认号码)3.第一次握手: 主机A发送位码为syn=1数据包到服务器, 主机B由SYN=1知道, A要求建立联机;4.第二次握手: 主机B收到请求后要确认联机信息, 向A发送ack number=(主机A的seq+1),syn=1,ack=15.第三次握手: 主机A收到后检查ack number是否正确, 即第一次发送的seq number+1,以及位码ack 是否为1, 若正确, 主机A会再发送ack number=(主机B的seq+1),ack=1, 主机B收到后确认seq值与ack=1则连接建立成功。

6.完成三次握手, 主机A与主机B开始传送数据。

网络抓包 实验报告

网络抓包实验报告网络抓包实验报告一、实验目的网络抓包是一种常见的网络分析技术,通过截获和分析网络通信数据包,可以深入了解网络通信过程中的细节和问题。

本实验旨在通过抓包实践,掌握网络抓包的基本原理和操作方法,并能够利用抓包工具进行网络数据分析。

二、实验环境本次实验使用了一台运行Windows 10操作系统的电脑,并安装了Wireshark作为网络抓包工具。

Wireshark是一款开源的网络协议分析软件,可以截获并分析网络数据包。

三、实验步骤1. 安装Wireshark:从官方网站下载Wireshark安装包,并按照提示完成安装过程。

2. 打开Wireshark:双击Wireshark桌面图标,启动软件。

3. 选择网络接口:在Wireshark界面的主菜单中,点击“捕获”选项,选择要进行抓包的网络接口。

4. 开始抓包:点击“开始”按钮,Wireshark开始截获网络数据包。

5. 进行网络通信:在另一台电脑上进行网络通信,例如访问一个网站或发送电子邮件。

6. 停止抓包:在Wireshark界面的主菜单中,点击“停止”按钮,停止截获网络数据包。

7. 分析数据包:在Wireshark界面的数据包列表中,可以看到截获的网络数据包,点击其中的一条数据包,可以查看其详细信息。

四、实验结果与分析通过实验,我们成功截获了多个网络数据包,并进行了分析。

在分析过程中,我们发现了一些有趣的现象。

首先,我们观察到了HTTP通信中的明文传输问题。

在抓包过程中,我们截获了一些HTTP请求和响应的数据包,其中包含了网页的内容。

通过查看数据包的详细信息,我们发现这些数据包中的内容并没有进行加密处理,因此存在信息泄漏的风险。

这提醒我们在进行网络通信时,应尽量使用HTTPS等加密协议来保护数据的安全性。

其次,我们还观察到了TCP连接的建立和断开过程。

在进行网络通信时,客户端和服务器之间需要建立TCP连接来传输数据。

通过分析数据包中的TCP协议头部信息,我们可以清晰地看到连接的建立过程,包括三次握手和连接的断开过程,包括四次挥手。

计算机网络抓包实验报告

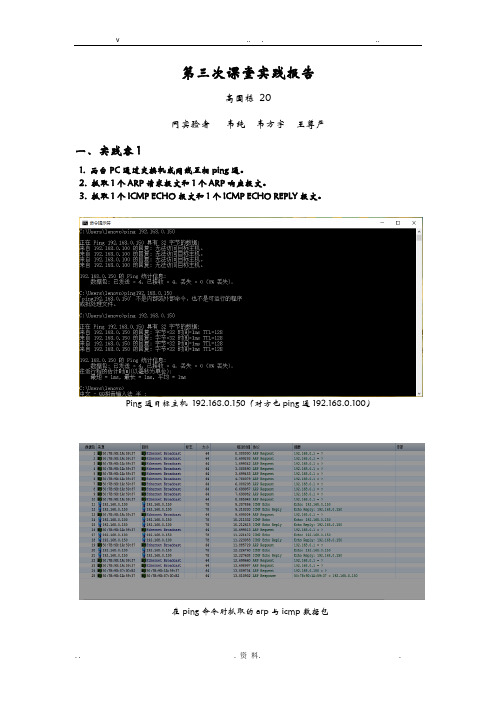

第三次课堂实践报告高国栋20同实验者韦纯韦方宇王尊严一、实践容11. 两台PC通过交换机或网线互相ping通。

2. 抓取1个ARP请求报文和1个ARP响应报文。

3. 抓取1个ICMP ECHO报文和1个ICMP ECHO REPLY报文。

Ping通目标主机192.168.0.150(对方也ping通192.168.0.100)在ping命令时抓取的arp与icmp数据包分别选择其中的任意一个ARP请求报文、ARP响应报文、ICMP ECHO报文、ICMP ECHO REPLY报文,并打开其数据包。

4. 要求:(1) 列出上述报文对应MAC帧原始数据,附上对应截图。

对应的帧原始数据为框中的容:ARP请求报文:ARP响应报文:IMP ECHO 报文ICMP ECHO REPLY报文:(2) 找出上述报文对应MAC帧的源MAC地址、目的MAC地址、类型、数据长度,附上与原始数据的对应图。

ARP请求报文ARP响应报文IMP ECHO 报文ICMP ECHO REPLY报文(3) 找出ICMP ECHO和ECHO REPLAY报文的首部长度、总长度、生存时间、协议、首部校验和、源IP地址、目的IP地址,计算单次成功ping的时间,附上与原始数据的对应图。

ICMP ECHO报文数据包如下:可看到时间标记为10:28:06.312741400ECHO REPLAY报文:时间标记为10:28:06.314322400单次成功ping的时间=10:28:06.314322400-10:28:06.312741400=0.002570000s 所以单次成功ping的时间0.00257秒(4) 找出ARP请求报文希望获得的MAC地址及其对应的IP地址,附上对应截图。

从图中可以知道ARP请求报文希望获得的MAC地址为50:7B:9D:07:D0:B2。

它对应的IP地址为:192.168.0.100。

因为此时是IP地址为192.168.0.150在ping 192.168.0.100,所以是192.168.0.150给192.168.0.100发送ARP请求报文,所以捕获到的目的IP地址为192.168.0.100。

winpcap计算机网络实验

实验一 wireshark抓包工具使用[实验目的]学习wireshark抓包工具的使用了解wireshark抓包工具的功能通过学习,进一步理解协议及网络体系结构思想[实验原理]Wireshark是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

主要应用:网络管理员用来解决网络问题网络安全工程师用来检测安全隐患开发人员用来测试协议执行情况用来学习网络协议[实验内容]下载WIRESHARK,学习工具的使用和功能。

[习题与思考题]1、网络工程师能通过WIRESHARK做哪些工作?书名2实验二 WINPCWP编程[实验目的]了解WINPCAP的架构学习WINPCAP编程[实验原理]WinPcap是一个基于Win32平台的,用于捕获网络数据包并进行分析的开源库.大多数网络应用程序通过被广泛使用的操作系统元件来访问网络,比如sockets。

这是一种简单的实现方式,因为操作系统已经妥善处理了底层具体实现细节(比如协议处理,封装数据包等等),并且提供了一个与读写文件类似的,令人熟悉的接口。

然而,有些时候,这种“简单的方式”并不能满足任务的需求,因为有些应用程序需要直接访问网络中的数据包。

也就是说,那些应用程序需要访问原始数据包,即没有被操作系统利用网络协议处理过的数据包。

WinPcap产生的目的,就是为Win32应用程序提供这种访问方式;WinPcap提供了以下功能1.捕获原始数据包,无论它是发往某台机器的,还是在其他设备(共享媒介)上进行交换的2.在数据包发送给某应用程序前,根据用户指定的规则过滤数据包3.将原始数据包通过网络发送出去4.收集并统计网络流量信息章名3以上这些功能需要借助安装在Win32内核中的网络设备驱动程序才能实现,再加上几个动态链接库DLL。

所有这些功能都能通过一个强大的编程接口来表现出来,易于开发,并能在不同的操作系统上使用。

这本手册的主要目标是在一些程序范例的帮助下,叙述这些编程接口的使用。

计算机网络实验报告-实验四:(1) 学习IPTool网络抓包工具

实验报告(实验4)实验人:学号:日期:院(系):计算机与信息科学学院专业(班级):实验题目:实验四:学习IPTool网络抓包工具一. 实验目的学习IPTool网络抓包分析工具;二. 实验环境(工具)IPTool抓包工具、包含Windows系统、网卡的电脑一台三. 实验步骤步骤一:捕包选项:1、选择捕包网卡:(如上图,选择好捕包网卡,左连还有一些其它捕包条件供选择,如果当所选网卡不支持“杂项接收”功能,系统会出现相应提示信息,出现该情况将无法获取与本网卡无关的数据包,换言之,将无法获取其他电脑之间的通讯包,所以建议更换网卡,不支持“杂项接收”的多为一部分无线网卡及少数专用服务器/笔记本网卡。

)2、协议过滤:(通常情况下,可不选,除非对协议类型较为熟悉,TCP/UDP/ICMP/SMTP/POP3/FTP/TELNET等等)针对Internet通讯部分,常见的IP包类型为:TCP/UDP/ICMP。

绝大部分是TCP连接的,比如HTTP(s)/SMTP/POP3/FTP/TELNET等等;一部分聊天软件中除了采用TCP通讯方式外,也采用了UDP的传输方式,如QQ/SKYPE等;而常见的ICMP包是由客户的Ping产生的。

设置界面如下:3、IP过滤:设置想要捕包的IP地址或是设置要排除的IP地址等信息。

5、端口过滤:设置想要捕包的端口或是设置要排除过滤的端口等信息。

6、数据区大小:可不设置,也可设置多个条件:7、数据块匹配:比较麻烦,默认即可:步骤二:捕包分析:1、完成设置后就可捕捉数据包,按下“开始”按钮启动捕包功能后,列表框中会自动显示出符合条件的数据包,并附带简单的解析。

选中左边某一条目时,在右边二进制区域的色块和其一一对应。

2、当我们选中一条数据包(选中“分析”):左边和右下部分是分析结果,右上部是原始二进制代码:3、当选中左边某一条目时,在右边二进制区域的色块和其一一对应。

五. 实验结果实验结果部分贴图:六. 实验心得整理的部分捕包分析过程中条件及作用:(1)IP包回放1、有助于了解原始包通讯的地理分布情况。

Sniffer网络抓包实验报告

一、Sniffer软件的安装

在网上下载Sniffer软件后,直接运行安装程序,系统会提示输入个人信息和软件注册码,安装结束后,重新启动,之后再安装Sniffer汉化补丁。运行Sniffer程序后,系统会自动搜索机器中的网络适配器,点击确定进入Sniffer主界面。

二、Sniffer软件的使用

(1)网络适配器的选择

在使用Sniffer软件之前必须要做的一件工作是为计算机选择合适的网络适配器,确定数据的接收渠道。用户可以通过命令File/Select Setting…来实现(如图1)。

图1

(2)捕获报文

Sniffer软件提供了两种最基本的网络分析操作,即报文捕获和网络性能监视(如图2)。在这里我们首先对报文的捕获加以分析,然后再去了解如何对网络性能进行监视。

五、Sniffer在网络维护中的应用——解决网络传输质量问题

Sniffer在网吧网络中的应用,主要是利用其流量分析和查看功能,解决网吧中出现的网络传输质量问题。

1、广播风暴:广播风暴是网吧网络最常见的一个网络故障。网络广播风暴的产生,一般是由于客户机被病毒攻击、网络设备损坏等故障引起的。可以使用Sniffer中的主机列表功能,查看网络中哪些机器的流量最大,合矩阵就可以看出哪台机器数据流量异常。从而,可以在最短的时间内,判断网络的具体故障点。

图6

图7

回到图15所示界面,此时,用户可首先查看Detail所显示的将要发送的信息,然后选择Animation界面,单击发送按钮 就可以形象地看到捕获的报文被发送到指定地点。

(2)捕获报文的直接编辑发送

当然也可以将捕获到的报文直接转换成发送包文,然后做一些修改也是可以的。操作如图8所示。

图8

可以选中某个捕获的报文,用鼠标右键激活菜单,选择Send Current Packet,这是,该报文的内容已经被原封不动地送到“发送编辑窗口”了。这是在做一些修改就比全部填充报文省事多了。

网络抓包与ping测试[教学]

![网络抓包与ping测试[教学]](https://img.taocdn.com/s3/m/ccd3bb77dcccda38376baf1ffc4ffe473268fd59.png)

一、实验目的:1、通过wireshark进行TCP报文抓包,分析TCP连接的三次握手以及关闭TCP2、利用wireshark分析ICMP报文3、利用ping测试网络联通性:1)ping 本机回环地址2)ping本机ip地址3)ping 网关ip4)ping 远程ip通过这几项可以检查网络是不是通的,以及如果不通,网络的问题出在哪熟悉ping的参数的使用;4、traceroute测试,同理(3)二、实验原理1、TCP握手协议在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接。

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确认;第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV 状态;第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手。

还要再发送一次确认是为了,防止已失效的连接请求报文段突然又传到了B,因而产生错误。

已失效的报文段:正常情况下:A发出连接请求,但因为丢失了,故而不能收到B的确认。

于是A重新发出请求,然后收到确认,建立连接,数据传输完毕后,释放连接,A发了2个,一个丢掉,一个到达,没有“已失效的报文段”但是,某种情况下,A的第一个在某个节点滞留了,延误到达,本来这是一个早已失效的报文段,但是在A发送第二个,并且得到B的回应,建立了连接以后,这个报文段竟然到达了,于是B就认为,A又发送了一个新的请求,于是发送确认报文段,同意建立连接,假若没有三次的握手,那么这个连接就建立起来了(有一个请求和一个回应),此时,A收到B的确认,但A知道自己并没有发送建立连接的请求,因为不会理睬B的这个确认,于是呢,A也不会发送任何数据,而B呢却以为新的连接建立了起来,一直等待A发送数据给自己,此时B 的资源就被白白浪费了。

wireshark抓包实验机协议分析[1].doc

![wireshark抓包实验机协议分析[1].doc](https://img.taocdn.com/s3/m/094c70d228ea81c758f578d5.png)

Wireshark抓包及分析实验学生姓名:学号:___________________任务分配日期:______________课程名称:计算机组网技术WireShark实验报告: 用Wireshark完成计算机网络协议分析报告开始时间: __________报告截至日期: ______________一.实验的目的本次实验的目的就是要学会wireshark抓包软件的基本使用方法,wireshark抓包的基本过程,以及对所抓到的数据包进行详细的分析并能很好的李杰一些基本的数据的含义。

能达到对网络数据的基本的监控和查询的能力。

实验一802.3协议分析和以太网(一)实验目的1、分析802.3协议2、熟悉以太网帧的格式、了解ARP、ICMP、IP数据包格式实验步骤:1、捕获并分析以太帧(1)清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。

如下图(2)启动WireShark,开始分组捕获。

(3)在浏览器的地址栏中输入:/浏览器将显示华科大主页。

如下图所示:(4)停止分组捕获。

首先,找到你的主机向服务器发送的HTTP GET消息的Segment序号,以及服务器发送到你主机上的HTTP 响应消息的序号。

http的segement段序号是47 45 54如下图:由下图可以得到服务器发送到我主机上的http响应消息的序号是:由上图可知为44:1、你的主机的48位以太网地址(MAC地址)是多少?我的主机的mac地址是:2、目标MAC地址是服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?不是服务器的MAC地址;该地址是网关的地址。

3、给出Frame头部Type字段(2字节)的十六进制值。

十六进制的值是08 00如图所示:4、在包含“HTTP GET”的以太网帧中,字符“G”的位置(是第几个字节,假设Frame头部第一个字节的顺序为1)?如果frame得头部为顺序1,则“G”的位置为67。

Sniffer网络抓包实验报告

实验报告填写时间:图1(2)捕获报文Sniffer软件提供了两种最基本的网络分析操作,即报文捕获和网络性能监视(如图2)。

在这里我们首先对报文的捕获加以分析,然后再去了解如何对网络性能进行监视。

图2捕获面板报文捕获可以在报文捕获面板中进行,如图2中蓝色标注区所示即为开始状态的报文捕获面板,其中各按钮功能如图3所示图3捕获过程的报文统计在报文统计过程中可以通过单击Capture Panel 按钮来查看捕获报文的数量和缓冲区的利用率(如图4、5)。

图4图5三、Sniffer菜单及功能简介Sniffer进入时,需要设置当前机器的网卡信息。

进入Sniffer软件后,会出现如图2的界面,可以看到Sniffer软件的中文菜单,下面是一些常用的工具按钮。

在日常的网络维护中,使用这些工具按钮就可以解决问题了。

1、主机列表按钮:保存机器列表后,点击此钮,Sniffer会显示网络中所有机器的信息,其中,Hw地址一栏是网络中的客户机信息。

网络中的客户机一般都有惟一的名字,因此在Hw地址栏中,可以看到客户机的名字。

对于安装Sniffer的机器,在Hw地址栏中用“本地”来标识;对于网络中的交换机、路由器等网络设备,Sniffer只能显示这些网络设备的MAC 地址。

入埠数据包和出埠数据包,指的是该客户机发送和接收的数据包数量,后面还有客户机发送和接收的字节大小。

可以据此查看网络中的数据流量大小。

2、矩阵按钮:矩阵功能通过圆形图例说明客户机的数据走向,可以看出与客户机有数据交换的机器。

使用此功能时,先选择客户机,然后点击此钮就可以了。

3、请求响应时间按钮:请求响应时间功能,可以查看客户机访问网站的详细情况。

当客户机访问某站点时,可以通过此功能查看从客户机发出请求到服务器响应的时间等信息。

4、警报日志按钮:当Sniffer监控到网络的不正常情况时,会自动记录到警报日志中。

所以打开Sniffer软件后,首先要查看一下警报日志,看网络运行是否正常。

实验二 WireShark(Ethereal)抓包实验

与上一次显示 帧的时间间隔

帧号为6 捕获长度为74字节

与上一次被捕获帧的时间间隔

与参考帧或第1帧的时间间隔 帧长为74字节 帧不会被忽略

帧没有被标记

图2-7 物理层数据帧概况

帧内封装的协 议层次结构 被着色字符串为icmp, icmpv6

19

被着色规则名 称为ICMP

19

(三)ping PDU数据的捕获和分析

即“途经”该网卡但不发往该计算机的数据包)。

13

13

(二)捕获数据包的一般操作

步骤 05 步骤 06

“Capture”设置区的“Capture Filter”栏用来设置是抓包过虑,除非需要过虑特定的数据包,否则一 般情况下可以保持默认设置,即留空。 单击“Start”(开始)按钮即可开始数据包捕获。图2-3所示为开启捕获后的Wireshark的主显示窗 口,主要有五个组成部分。

展开数据链路层以太网帧信息,如图2-8所示。其中,Ethernet II表示以太网协议版本;Src(Source)

显示了源网卡的厂名_序号和物理地址(位于括号内);DST(Destination)显示了目标网卡的;Type:IP (0x0800)表示帧内封装的上层协议类型为IP,并在括号内显示了IP的十六进制码。

Wireshark的“数据包列表”窗格显示的内容如图2-13所示。从捕获的信息可以看出,计算机192.168.32.5 是用guoya用户登录ftp://192.168.32.1,密码是12345678。

图2-13 主窗口显示的内容

26

26

(四)通过Wireshark 捕获、嗅探FTP密码

至此,最简单的Wireshark捕获、FTP 密码嗅探就基本完成了,同学们可以继续 按需要捕获并分析其他数据。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《网络信息与安全》

实验名称:

网络流量分析和监测程序的实现。

指导老师:

张兰萍

设计学生:许欣学号:07202123

班级:07行知网络

日期:2010.11.30

实验要求:

学会利用编程工具进行网络数据包的捕获并析出报文信息。

结出所实现程序的功能结构图:

给出程序设计的思想:

网络层上有各种各样的数据包,它们以不同的帧格式在网络层上进行传输,但是在传输时它们都遵循相同的格式,即有相同的长度,如果一种协议的帧格式达不到这种长度,就让其补齐,以达到我们的要求。

我的这个网络抓包程序是图形化操作界面,在菜单栏点击抓包按钮后选择网卡和过滤字还有最长字长,点击开始,然后就可以开始抓包了,在主界面中就会显示出一行又一行的数据,这些数据就是抓获到的数据包。

捕获Java程序中的网络包,是需要一些辅助工具,因为核心Java API不能访问底层的网络数据。

Jpcap是一种提供在Windows或UNIX系统上进行这种访问的Java API。

在程序设计之初就下载

了该包。

Jpcap使用一个事件模型来处理包,首先创建一个执行接口jpcap.JpcapHandler的类。

为了捕获包,需要告诉Jpcap你想用哪个网络设备来监听。

API 提供了jpcap.Jpcap.getDeviceList()方法以满足这一目的。

这个方法返回一列字符串。

选择一个设备之后,通过Jpcap.openDevice()方法打开它。

openDevice()方法需要四个参数:即将打开的设备名,从设备上一次读取的最大字节数,说明是否将设备设为混杂模式的Boolean值,和以后调用processPacket()方法要使用到的超时值。

如果调用processPacket(),那么Jpcap将一直捕获包,直到超过openDevice中规定的时限或达到了规定的最大包数。

loopPacket()则将一直捕获包,直到达到最大包数,如果没有最大数限制,它将永远运行下去。

关键程序说明:

抓包程序package netcap;

import java.io.File;

import java.util.Vector;

import javax.swing.JFileChooser;

import javax.swing.JOptionPane;

import jpcap.JpcapCaptor;

import jpcap.PacketReceiver;

import jpcap.JpcapWriter;

import jpcap.packet.Packet;

public class Netcaptor {

JpcapCaptor jpcap = null;

JFrameMain frame;

public void setJFrame(JFrameMain frame){

this.frame=frame;

}

public void capturePacketsFromDevice() {

if(jpcap!=null)

jpcap.close();

jpcap = Jcapturedialog.getJpcap(frame);

if (jpcap != null) {

startCaptureThread();

}

}

private Thread captureThread;

private void startCaptureThread(){

if(captureThread != null)

return;

captureThread = new Thread(new Runnable(){

public void run(){

while(captureThread != null){

jpcap.processPacket(1, handler);

}

}

});

captureThread.setPriority(Thread.MIN_PRIORITY);

captureThread.start();

}

void stopcaptureThread(){

captureThread = null;

}

public void stopCapture(){

System.out.println(2);

stopcaptureThread();

}

private PacketReceiver handler=new PacketReceiver(){

public void receivePacket(Packet packet) {

//System.out.println(packet);

frame.dealPacket(packet);

}

};

}

定义一个抓包对象JpcapCaptor jpcap = null;但点击开始时调用private void startCaptureThread()方法开始抓包,jpcap.processPacket(1, handler);语句能够反复调用handler所指向的方法,这个方法中定义的packet就是网络上抓到的数据包,经过frame.dealPacket(packet);就可以显示在主界面上。

给出实验验证结果:

基本实现JA V A程序数据包流量的时间变化,程序结构清晰,运行结果正确,输出用较为直观的统计图表示出来。

基本达到试验设计目的。

实验总结:

经过长期的不断尝试,终于完成了数据包的抓捕实验。

过

程比较艰辛,在把数据包进行抓捕析出阶段更是本次实验的难点,查阅了很多资料在同学的帮助下才共同完成了实验。

随后,为了直观的观察出数据包流量的时间变化,我们还加入了动态的统计图表对,对流量加以监视。

虽然很艰难,但是确实学到了不少知识,让我掌握了如何抓包析出,进行流量分析统计,乐在其中。