网络抓包常用命令

linux服务器抓包命令tcpdump

linux服务器抓包命令tcpdump tcpdump -i any -s0 -w /home/tcp.pcap单独总结tcpdump抓包的常⽤命令主要语法过滤主机/IP:tcpdump -i eth1 host 172.16.7.206抓取所有经过⽹卡1,⽬的IP为172.16.7.206的⽹络数据过滤端⼝:tcpdump -i eth1 dst port 1234抓取所有经过⽹卡1,⽬的端⼝为1234的⽹络数据过滤特定协议:tcpdump -i eth1 udp抓取所有经过⽹卡1,协议类型为UDP的⽹络数据抓取本地环路数据包tcpdump -i lo udp 抓取UDP数据tcpdump -i lo udp port 1234 抓取端⼝1234的UDP数据tcpdump -i lo port 1234 抓取端⼝1234的数据特定协议特定端⼝:tcpdump udp port 1234抓取所有经过1234端⼝的UDP⽹络数据抓取特定类型的数据包:tcpdump -i eth1 ‘tcp[tcpflags] = tcp-syn’抓取所有经过⽹卡1的SYN类型数据包tcpdump -i eth1 udp dst port 53抓取经过⽹卡1的所有DNS数据包(默认端⼝)逻辑语句过滤:tcpdump -i eth1 ‘((tcp) and ((dst net 172.16) and (not dst host 192.168.1.200)))’抓取所有经过⽹卡1,⽬的⽹络是172.16,但⽬的主机不是192.168.1.200的TCP数据抓包存取:tcpdump -i eth1 host 172.16.7.206 and port 80 -w /tmp/xxx.cap抓取所有经过⽹卡1,⽬的主机为172.16.7.206的端⼝80的⽹络数据并存储。

抓包软件Wireshark常用过滤使用方法命令

抓包软件Wireshark常⽤过滤使⽤⽅法命令抓包软件Wireshark常⽤过滤使⽤⽅法命令过滤源ip、⽬的ip。

在wireshark的过滤规则框Filter中输⼊过滤条件。

如查找⽬的地址为192.168.101.8的包,ip.dst192.168.101.8;查找源地址为ip.src1.1.1.1端⼝过滤。

如过滤80端⼝,在Filter中输⼊,tcp.port80,这条规则是把源端⼝和⽬的端⼝为80的都过滤出来。

使⽤tcp.dstport80只过滤⽬的端⼝为80的,tcp.srcport==80只过滤源端⼝为80的包协议过滤⽐较简单,直接在Filter框中直接输⼊协议名即可,如过滤HTTP的协议http模式过滤。

如过滤get包,http.request.method"GET",过滤post包,http.request.method"POST"连接符and的使⽤。

过滤两种条件时,使⽤and连接,如过滤ip为192.168.101.8并且为http协议的,ip.src==192.168.101.8 and http。

⼯作中,⼀些使⽤⽅式调整时间格式然后再排序下。

根据时间字段根据端⼝过滤服务端端⼝是7018,和客户端建⽴socket连接,根据服务端的端⼝找到2者通信的所有socket数据(客户端进⼊房间后会异常断开,判断是客户端导致的还是服务端导致的)tcp.port==7018,最后的RST报⽂是服务端发起的,说明是服务端主动断开的,缩⼩问题范围仅从抓包信息看是服务器的⼀个流量控制机制启动了。

服务器发回rst位,同时win置为0,是告诉客户端不要发包。

按tcp流控机制来说,此时客户端应该停⽌发包,直⾄服务器发送信息告诉客户端可以继续发送。

TCP连接:SYN ACK RST UTG PSH FIN三次握⼿:发送端发送⼀个SYN=1,ACK=0标志的数据包给接收端,请求进⾏连接,这是第⼀次握⼿;接收端收到请求并且允许连接的话,就会发送⼀个SYN=1,ACK=1标志的数据包给发送端,告诉它,可以通讯了,并且让发送端发送⼀个确认数据包,这是第⼆次握⼿;最后,发送端发送⼀个SYN=0,ACK=1的数据包给接收端,告诉它连接已被确认,这就是第三次握⼿。

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包在Linux系统中,网络监控是一项非常关键的工作。

通过对网络数据包进行抓取和分析,可以帮助我们解决网络故障、优化网络性能以及保障网络安全。

本文将介绍两个常用的网络监控工具:tcpdump和wireshark,并介绍它们在Linux系统中的使用技巧。

一、tcpdumptcpdump是一个强大的命令行工具,可以在Linux系统中用于抓取和分析网络数据包。

它可以监控网络接口上的所有数据包,并将它们以各种格式进行展示,帮助我们深入了解网络通信过程。

安装tcpdump:在大多数Linux发行版中,tcpdump都默认安装在系统中。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:```sudo apt-get install tcpdump```抓取数据包:使用tcpdump抓取网络数据包非常简单,只需在命令行中输入以下命令:```sudo tcpdump```这样,tcpdump会开始在默认网络接口上抓取数据包,并将它们以默认格式输出到终端。

设置过滤器:有时候,我们只关注特定的网络流量或协议。

tcpdump支持设置过滤器来实现按需抓取。

例如,我们只想抓取目标IP地址为192.168.1.100的数据包,可以使用以下命令:```sudo tcpdump host 192.168.1.100```类似地,我们可以通过端口号、协议等设置更详细的过滤条件。

输出到文件:tcpdump默认将抓取的数据包输出到终端,但有时我们希望将数据保存到文件中进行离线分析。

可以使用以下命令将数据包输出到文件:```sudo tcpdump -w output.pcap```这样,tcpdump会将抓取到的数据包保存到output.pcap文件中。

二、wiresharkwireshark是一个功能强大的图形化网络分析工具,可以在Linux系统中使用。

常用抓包工具及其用途

常用抓包工具及其用途

抓包工具是一种网络安全工具,主要用于捕获和分析网络数据包。

以下是几种常用的抓包工具及其用途:

1. Wireshark:是一款流行的开源抓包工具。

它可以捕获网络上的所有数据包,并对其进行解析和分析。

Wireshark可以用于诊断网络故障、检测网络攻击和监控网络流量等任务。

2. tcpdump:是一个命令行工具,用于捕获和分析网络数据包。

它可以实时监控网络流量,并生成纪录文件以供分析。

tcpdump可以用于网络监控、调试和分析等任务。

3. Fiddler:是一个免费的代理服务器,用于捕获和分析网络数据包。

它可以监控HTTP和HTTPS流量,并提供一些有用的调试工具,例如请求和响应的查看器、断点、自动响应等。

4. Burp Suite:是一组集成的工具,用于测试Web应用程序的

安全性。

它可以拦截和修改HTTP和HTTPS的请求和响应,并提供一

系列的漏洞扫描和攻击工具,例如SQL注入、XSS攻击等。

总之,抓包工具可以帮助网络管理员和安全研究人员更好地了解网络流量和数据包,从而加强网络安全和保护敏感数据。

- 1 -。

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析Linux是一款广泛应用于服务器和嵌入式设备的操作系统,具有强大的功能和灵活性。

与其他操作系统相比,Linux提供了丰富的命令行工具,其中之一就是tcpdump命令。

tcpdump是一款用于抓取网络数据包并进行分析的强大工具,它可以帮助用户深入了解网络通信,解决网络故障和排查安全问题。

在本文中,我们将介绍如何使用tcpdump 命令进行网络抓包和分析。

一、什么是网络抓包?网络抓包是指在计算机网络中捕获和保存网络数据包的过程。

网络数据包是信息在网络中传输的基本单位,它包含了源IP地址、目标IP 地址、协议类型、端口号等重要信息。

通过抓包,我们可以观察和分析网络通信的行为,帮助我们了解网络设备之间的交互过程,诊断网络故障,以及排查安全问题。

二、tcpdump命令的基本用法tcpdump命令是一款基于命令行的工具,用于捕获和分析网络数据包。

下面是tcpdump命令的基本用法:```tcpdump [选项] [表达式]```其中,选项用于配置tcpdump的行为,表达式用于过滤需要捕获的数据包。

下面是一些常用的选项:- `-i`:指定要监听的网络接口。

- `-n`:禁用主机名解析,显示ip地址而非域名。

- `-X`:以16进制和ASCII码显示数据包内容。

- `-c`:指定捕获数据包的数量。

- `-s`:指定捕获数据包的最大长度。

例如,我们可以使用以下命令来捕获网络接口eth0上的前10个数据包,并以16进制和ASCII码显示数据包内容:```tcpdump -i eth0 -c 10 -X```三、tcpdump命令的高级用法除了基本用法外,tcpdump命令还提供了一些高级的用法,帮助用户更加灵活和精确地进行网络抓包和分析。

1. 根据协议过滤数据包tcpdump支持根据不同协议类型进行数据包的过滤。

常见的协议包括TCP、UDP、ICMP等。

Linux命令技巧高级网络封包分析和抓包

Linux命令技巧高级网络封包分析和抓包在Linux系统中,网络封包分析和抓包是网络管理员和安全专家必备的技能之一。

通过深入了解网络封包和分析工具,我们可以更好地理解和解决网络故障以及发现潜在的安全漏洞。

本文将介绍一些Linux 命令技巧,帮助您进行高级网络封包分析和抓包。

一、前言网络封包是网络通信中的基本单元,它包含了从源主机到目标主机的数据。

网络封包的分析可以帮助我们了解数据包的传输过程以及它们所携带的信息。

而抓包则是指在网络上捕获和记录封包,以便进行后续的分析和研究。

二、网络封包分析工具Linux系统提供了许多强大的网络封包分析工具,其中一些是开源的,可以免费使用。

以下是几个常用的网络封包分析工具:1. WiresharkWireshark 是一个功能强大的网络封包分析工具。

它可以运行在多个平台上,并提供了直观的图形界面。

Wireshark 可以捕获网络封包并显示它们的详细信息,包括源地址、目标地址、协议类型等。

除了基本的封包分析功能,Wireshark 还支持过滤器功能,以便您只查看感兴趣的封包。

2. tcpdumptcpdump 是一个命令行工具,它可以在终端中捕获和显示网络封包。

尽管它没有图形界面,但tcpdump 提供了丰富的过滤器选项和输出格式控制。

通过tcpdump,您可以根据协议、源地址、目标地址等条件过滤封包,并将结果保存到文件中供后续分析。

3. tsharktshark 是 Wireshark 的命令行版本,它提供了与 Wireshark 类似的封包分析功能。

tshark 可以读取 pcap 文件(Wireshark 的默认文件格式)并进行封包分析。

通过命令行选项,您可以指定要显示的字段、过滤要显示的封包等。

三、高级网络封包分析技巧除了常规的封包分析外,以下是几个高级网络封包分析技巧:1. 分析网络流量使用Wireshark等工具,我们可以捕获整个网络流量,包括各种协议的封包。

Linux命令高级技巧使用tcpdump进行网络抓包

Linux命令高级技巧使用tcpdump进行网络抓包TCPDump是一种常用的网络抓包工具,可以在Linux系统中使用。

它可以捕获网络数据包,并提供详细的分析和监测功能。

本文将介绍一些高级技巧,帮助您更好地使用tcpdump工具进行网络抓包。

1. 安装和基本使用要使用tcpdump,首先需要在Linux系统上安装它。

在终端中输入以下命令来安装tcpdump:```sudo apt-get install tcpdump```安装完成后,输入以下命令来开始抓包:```sudo tcpdump -i <interface>```其中,<interface>是要抓取网络流量的网络接口,如eth0或wlan0。

2. 抓取指定端口的数据包有时候,我们只对某个特定端口的网络流量感兴趣。

您可以使用以下命令来抓取指定端口的数据包:```sudo tcpdump -i <interface> port <port_number>```其中,<port_number>是您感兴趣的端口号。

3. 根据源IP或目标IP过滤数据包如果您只想抓取特定源IP或目标IP的数据包,可以使用以下命令进行过滤:```sudo tcpdump -i <interface> src <source_IP>```或```sudo tcpdump -i <interface> dst <destination_IP>```其中,<source_IP>是源IP地址,<destination_IP>是目标IP地址。

4. 保存抓包结果为文件您可以将抓到的数据包保存到文件中,以便稍后分析。

使用以下命令将数据包保存到文件:```sudo tcpdump -i <interface> -w <output_file>```其中,<output_file>是保存数据包的文件名。

wireshark抓包语句

wireshark抓包语句

Wireshark是一款功能强大的网络协议分析工具,可以捕获和分析网络数据包。

通过使用Wireshark抓包语句,可以获取网络通信中的各种信息,包括协议类型、源IP地址、目标IP地址、端口号等。

以下是一些使用Wireshark抓包语句的示例:

1. 抓取所有传输层协议为TCP的数据包:

`tcp`

2. 抓取源IP地址为192.168.1.1的数据包:

`ip.src == 192.168.1.1`

3. 抓取目标IP地址为192.168.1.1的数据包:

`ip.dst == 192.168.1.1`

4. 抓取源端口号为80的数据包:

`tcp.srcport == 80`

5. 抓取目标端口号为80的数据包:

`tcp.dstport == 80`

6. 抓取源IP地址为192.168.1.1且目标IP地址为192.168.1.2的数据包:

`ip.src == 192.168.1.1 && ip.dst == 192.168.1.2`

7. 抓取HTTP协议的数据包:

`http`

8. 抓取FTP协议的数据包:

`ftp`

9. 抓取所有传输层协议为UDP的数据包:

`udp`

10. 抓取包含特定关键词的数据包:

`contains "keyword"`

通过使用这些Wireshark抓包语句,可以根据实际需要捕获和分析特定的网络数据包,以便进行网络故障排除、网络安全分析等工作。

使用Wireshark抓包语句可以帮助我们更好地理解网络通信过程,并解决与网络相关的问题。

tcpdump常用命令用法

tcpdump常用命令用法tcpdump是一个常用的网络抓包工具,可以用来分析网络流量,下面是一些常见的tcpdump命令用法:1. 抓取指定网卡的所有流量:```tcpdump -i eth0```这里的eth0是网卡的名称,可以根据实际情况替换。

2. 抓取指定源IP和目标IP的流量:```tcpdump src <source_ip> and dst <destination_ip>```source_ip和destination_ip分别是源IP和目标IP地址。

3. 抓取指定端口的流量:```tcpdump port <port_number>```port_number是要抓取的端口号。

4. 抓取指定协议的流量:```tcpdump -v icmp```这里的icmp是要抓取的协议,可以是icmp、tcp、udp等。

5. 抓取指定主机的流量:```tcpdump host <hostname>```hostname是要抓取的主机名。

6. 抓取指定长度的流量:```tcpdump less <length>```length是要抓取的数据包长度。

7. 将抓包结果保存到文件中:```tcpdump -w <output_file>```output_file是保存抓包结果的文件名。

8. 从文件中读取抓包结果进行分析:```tcpdump -r <input_file>```input_file是要读取的抓包结果文件名。

这些命令用法只是tcpdump的一部分功能,更详细的使用方法可以参考tcpdump的帮助文档。

网络数据包分析工具常用应用的快捷键大全

网络数据包分析工具常用应用的快捷键大全网络数据包分析工具是网络工程师和安全专家常用的一种工具,它们可以帮助人们监控和分析网络通信数据。

在使用这些工具时,熟练掌握常用的快捷键可以大大提高工作效率。

本文将介绍网络数据包分析工具常用应用的快捷键大全,以供读者参考和使用。

一、WiresharkWireshark是目前最常用的网络数据包分析工具之一。

下面是一些Wireshark的常用快捷键:1. 开始抓包:Ctrl + E2. 停止抓包:Ctrl + C3. 回放抓包文件:Ctrl + P4. 过滤数据包:Ctrl + L5. 清空捕获数据:Ctrl + K6. 查找数据包:Ctrl + F7. 复制选中的数据包:Ctrl + Shift + C8. 粘贴数据包:Ctrl + Shift + V9. 修改选中的数据包:Ctrl + Shift + E10. 查看数据包详细信息:双击相应的数据包二、TCPDumpTCPDump是一款命令行工具,适用于各种操作系统。

下面是一些TCPDump的常用快捷键:1. 开始抓包:tcpdump -i eth02. 过滤数据包:tcpdump <filter>3. 将抓包结果保存到文件:tcpdump -w output.pcap4. 读取抓包文件:tcpdump -r input.pcap5. 在控制台显示详细信息:tcpdump -ttttt -v -i eth06. 抓包时限制数据包数量:tcpdump -c 1007. 抓包时限制数据包大小:tcpdump -s 15008. 显示过滤器规则:tcpdump -d <filter>9. 根据源地址过滤数据包:tcpdump src host 192.168.0.110. 根据目的地址过滤数据包:tcpdump dst host 192.168.0.2三、TsharkTshark是Wireshark的命令行版本,具有类似的功能和快捷键。

tcpdump常用抓包命令

tcpdump常用抓包命令一、什么是tcpdumptcpdump是一款用于抓取网络数据包的功能强大的命令行工具。

它可以通过监听网络接口,捕获和分析传输过程中的数据包,对网络问题进行排查和故障分析。

二、安装tcpdump在大多数Linux发行版中,tcpdump已经默认安装。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:sudo apt-get install tcpdump # Debian/Ubuntusudo yum install tcpdump # CentOS/RHEL三、tcpdump的基本用法1. 抓取数据包使用tcpdump进行抓包非常简单,只需要在命令行中输入tcpdump命令即可开始捕获所有的数据包。

tcpdump2. 指定网络接口如果有多个网络接口可以选择,可以使用-i参数指定要监听的网络接口。

例如,要监听eth0接口的数据包,可以使用以下命令:tcpdump -i eth03. 保存捕获的数据包默认情况下,tcpdump会将捕获的数据包输出到标准输出。

如果需要将数据包保存到文件中,可以使用-w参数指定文件名。

例如,将数据包保存到capture.pcap文件中:tcpdump -w capture.pcap4. 显示捕获的数据包内容通过默认设置,tcpdump只会以十六进制格式显示捕获的数据包。

如果想要查看更多的信息,可以使用-A参数以ASCII格式显示数据包内容。

例如:tcpdump -A5. 显示源和目标IP地址如果只需要查看数据包的源和目标IP地址,而不关心其他详细内容,可以使用-n 参数。

例如:tcpdump -n四、高级用法1. 指定抓包数量默认情况下,tcpdump会一直抓包直到用户终止程序。

如果只需要抓取固定数量的数据包,可以使用-c参数指定要抓取的包数量。

例如,只抓取10个数据包:tcpdump -c 102. 使用过滤器tcpdump可以使用过滤器来指定要抓取的数据包的条件。

tcpdump抓包常用命令列举

tcpdump抓包常⽤命令列举情形⼀、采集指定⽹络接⼝和端⼝的数据包sudo tcpdump -s 0 -x -n -tttt -i bond0 port 55944 -w /tmp/mysql_tmp.tcp情形⼆、采集指定ip(来源或⽬标)和⽹络接⼝的数据包sudo tcpdump -s 0 -x -n -tttt -i bond0 host 10.15.189.191 -w /tmp/mysql_3.tcp情形三、采集多个ip(来源或⽬标)和⽹络接⼝的数据包sudo tcpdump -s 0 -x -n -tttt -i bond0 \(host 192.168.1.10 or host 192.168.1.11\) -w /tmp/mysql_3.tcpps:使⽤()⼀定要⽤ \ 转义。

情形四、采集指定协议、⽹络接⼝和端⼝的数据包sudo tcpdump -s 0 -x -n -tttt tcp -i eth0 port 55944 -w /tmp/mysql_tmp1.tcpsudo tcpdump -s 0 port 55944 and dst 10.15.72.125 -x -n -tttt -C 256 -w /tmp/tcpdump_$(date +"%Y%m%d-%H%M%S").pcap tcpdump过滤语句介绍:过滤表达式⼤体可以分成三种过滤条件,“类型”、“⽅向”和“协议”,这三种条件的搭配组合就构成了我们的过滤表达式。

1、关于类型的关键字,主要包括host,net,port。

例如 host 210.45.114.211,指定主机 210.45.114.211,net 210.11.0.0 指明210.11.0.0是⼀个⽹络地址,port 21 指明端⼝号是21。

如果没有指定类型,缺省的类型是host.2、关于传输⽅向的关键字,主要包括src , dst ,dst or src, dst and src ,这些关键字指明了传输的⽅向。

linux常用抓包命令

linux常用抓包命令在Linux系统中,抓包是网络诊断和分析的常见操作。

以下是一些常用的Linux抓包命令:1. tcpdump:一款常用的网络抓包工具,可以捕获和显示网络数据包。

例如:`sudo tcpdump -i eth0`,其中`eth0`是网络接口。

2. wireshark:图形界面抓包工具,功能强大,可以以图形方式显示抓取的数据包。

可以使用命令`wireshark`或者`sudo wireshark`来启动。

3. tshark:Wireshark的命令行版本,可以在没有图形界面的情况下进行抓包分析。

例如:`tshark -i eth0`。

4. tcpflow:根据TCP连接抓取数据流,更方便分析通信内容。

例如:`sudo tcpflow -c -i eth0`。

5. ngrep:类似于grep的网络抓包工具,可以根据正则表达式搜索网络数据。

例如:`sudo ngrep -q 'GET|POST' port 80`。

6. dumpcap:Wireshark的命令行抓包工具,可以捕获数据包并保存为pcap文件。

例如:`sudo dumpcap -i eth0 -w capture.pcap`。

7. ss:显示当前网络套接字信息,可以用于查看网络连接状态。

例如:`ss -tuln`。

8. netstat:显示网络连接、路由、接口信息。

例如:`netstat -tuln`。

9. dstat:显示实时系统资源使用情况,包括网络流量。

例如:`dstat -n`。

10. iftop:实时监控网络流量,显示当前连接的带宽使用情况。

例如:`sudo iftop -i eth0`。

这些命令可以帮助您在Linux系统中抓包并分析网络数据,用于网络故障排除、安全审计等。

请注意,在使用这些命令时,需要有足够的权限,有些命令可能需要以超级用户权限(使用`sudo`)运行。

抓包命令tcpdump

Tcpdump命令格式System>tcpdump -i any port 23 –n先用这个来确定本地地址,再来抓包tcpdump -i eth0 port 22 and src host 192.168.1.100 –ntcpdump -i eth0 port 22 and dst host 192.168.1.100 –n-i -----interfaceR是接收X是转发根据目的地址抓包TopsecOS# system tcpdump -i any host 172.16.1.20 -ntcpdump: WARNING: Promiscuous mode not supported on the "any" devicetcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on any, link-type LINUX_SLL (Linux cooked), capture size 68 bytes02:13:31.934485 R@eth0 IP 172.16.1.20.8002 > 198.100.100.200.1241: F 2607699394: 2607699394(0) ack 908633180 win 6512302:13:31.934501 X@eth1 IP 172.16.1.20.8002 > 47.17.225.30.1241: F 2607699394:260 7699394(0) ack 908633180 win 6512302:13:31.934644 R@eth0 IP 172.16.1.20.8002 > 198.100.100.200.1243: F 683368251:6 83368251(0) ack 2932894753 win 6512302:13:31.934652 X@eth1 IP 172.16.1.20.8002 > 47.17.225.30.1243: F 683368251:683368251(0) ack 2932894753 win 6512302:13:31.934850 R@eth0 IP 172.16.1.20.8002 > 198.100.100.200.1242: F 3204228935: 3204228935(0) ack 378320269 win 6512302:13:31.934863 X@eth1 IP 172.16.1.20.8002 > 47.17.225.30.1242: F 3204228935:320 4228935(0) ack 378320269 win 6512302:13:31.935053 R@eth0 IP 172.16.1.20.8002 > 198.100.100.200.1239: F 302027424:3 02027424(0) ack 737677523 win 6510002:13:31.935060 X@eth1 IP 172.16.1.20.8002 > 47.17.225.30.1239: F 302027424:302027424(0) ack 737677523 win 65100首先,在“系统”→“开放服务”中,添加需要telnet区域的相应的telnet权限,“开始”→“运行”→“cmd”,输入telnet 10.0.0.1。

tcpdump常用抓包命令

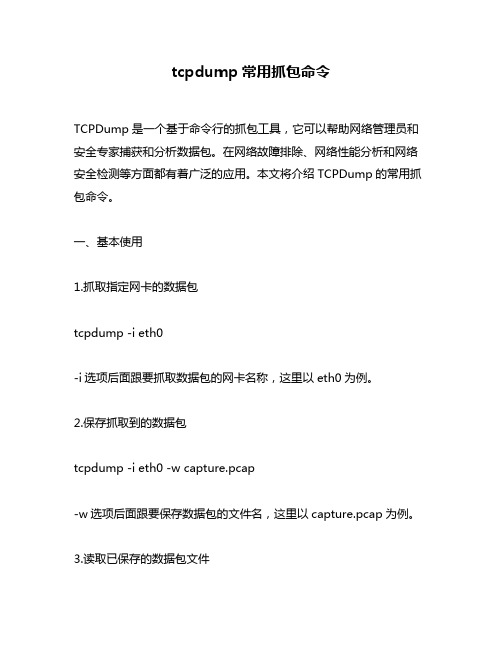

tcpdump常用抓包命令TCPDump是一个基于命令行的抓包工具,它可以帮助网络管理员和安全专家捕获和分析数据包。

在网络故障排除、网络性能分析和网络安全检测等方面都有着广泛的应用。

本文将介绍TCPDump的常用抓包命令。

一、基本使用1.抓取指定网卡的数据包tcpdump -i eth0-i选项后面跟要抓取数据包的网卡名称,这里以eth0为例。

2.保存抓取到的数据包tcpdump -i eth0 -w capture.pcap-w选项后面跟要保存数据包的文件名,这里以capture.pcap为例。

3.读取已保存的数据包文件tcpdump -r capture.pcap-r选项后面跟要读取的数据包文件名,这里以capture.pcap为例。

二、过滤器使用1.根据IP地址过滤数据包tcpdump host 192.168.1.1host选项后面跟要过滤的IP地址,这里以192.168.1.1为例。

2.根据端口号过滤数据包tcpdump port 80port选项后面跟要过滤的端口号,这里以80为例。

3.根据协议类型过滤数据包tcpdump icmpicmp表示Internet控制报文协议。

4.组合使用多个条件进行过滤tcpdump host 192.168.1.1 and port 80and表示“与”的关系,即同时满足两个条件。

tcpdump host 192.168.1.1 or port 80or表示“或”的关系,即满足其中一个条件即可。

5.使用逻辑运算符进行复杂过滤tcpdump 'src net 192.168.1 and (dst net 10 or dst net 172)'这里使用了括号和逻辑运算符进行复杂的过滤,筛选出源IP地址为192.168.1开头,目的IP地址为10或172开头的数据包。

三、高级使用1.抓取指定数量的数据包tcpdump -c 100-c选项后面跟要抓取的数据包数量,这里以100为例。

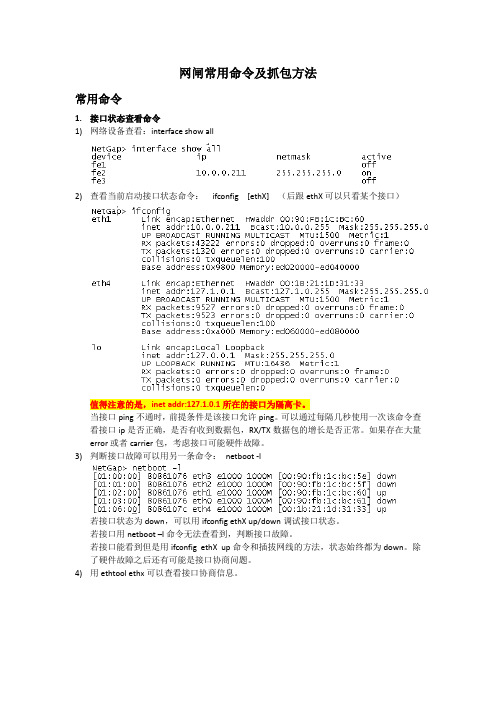

网闸常用命令及抓包方法

网闸常用命令及抓包方法常用命令1.接口状态查看命令1)网络设备查看:interface show all2)查看当前启动接口状态命令:ifconfig [ethX] (后跟ethX可以只看某个接口)值得注意的是,inet addr:127.1.0.1所在的接口为隔离卡。

当接口ping不通时,前提条件是该接口允许ping。

可以通过每隔几秒使用一次该命令查看接口ip是否正确,是否有收到数据包,RX/TX数据包的增长是否正常。

如果存在大量error或者carrier包,考虑接口可能硬件故障。

3)判断接口故障可以用另一条命令:netboot -l若接口状态为down,可以用ifconfig ethX up/down调试接口状态。

若接口用netboot –l命令无法查看到,判断接口故障。

若接口能看到但是用ifconfig ethX up命令和插拔网线的方法,状态始终都为down。

除了硬件故障之后还有可能是接口协商问题。

4)用ethtool ethx可以查看接口协商信息。

自适应协商失败的情况下,可以手动强制两端接口的工作模式和链路速度。

2.检查隔离卡状态。

排错步骤中不可缺的一部分,当数据穿过网闸不通时,首先需要检查的就是内网端和外网端的隔离卡状态。

Web界面截图当隔离卡状态从变成时,表示隔离卡状态异常。

通过命令行最直观的确认方法是ping一下隔离卡的地址:网闸后台支持长ping,命令如下:cd /bin./ping X.X.X.X3.查看进程及CPU使用率命令1)查看当前进程所占CPU:ps –aux2)查看CPU利用率实时状态:top3)查看当前一侧网闸启动后运行多长时间:w4)查看详细路径下进程所占CPU使用率:ps –euxfw5)关闭进程命令(谨慎使用):kill -9 PID4.导入导出配置命令导出配置命令:config export 1.txt encypt [off/on]导入配置命令:config import 1.txt导入配置前需要将配置文件上传到网闸里,SecureCRT软件的上传命令为rz5.管理主机命令1)显示管理主机:admhost show2)添加管理主机:admhost add ip x.x.x.x netmask x.x.x.x3)删除管理主机:admhost del ip x.x.x.x netmask x.x.x.x6.让对端学到网闸的MAC地址(主要用于通告别名设备IP/MAC地址)gwarp interface fe2ethdstmac ff:ff:ff:ff:ff:ff ethsrcmac 00:90:FB:03:CC:A7arpop request arpdstaddr 122.224.131.1 arpsrcaddr 122.224.131.20 arpsrcmac 00:90:FB:03:CC:A7 repeat 5说明(斜体标注的部分请根据实际环境修改,其余勿动):fe2 别名设备所绑定的接口00:90:FB:03:CC:A7 绑定接口的MAC地址122.224.131.1 需要学习到别名设备MAC地址的对端网口IP122.224.131.20 需要通告给对端设备的别名地址该命令常用于解决别名设备添加之后ping不通的问题。

linux抓包方法

linux抓包方法

在Linux系统中,有多种工具可以用来抓包,以下是其中常用

的几种方法:

1. tcpdump:这是一个命令行工具,可以捕获网络数据包并将

其输出到终端窗口。

使用tcpdump时,可以指定要抓取的网络接口、抓取的数据包数量和过滤条件等选项。

2. Wireshark:Wireshark是一个功能强大的网络协议分析工具,可以在图形界面下捕获和分析网络数据包。

Wireshark可以显

示抓取到的数据包的详细信息,包括源IP地址、目标IP地址、协议类型、数据长度等。

3. tshark:tshark是Wireshark的命令行版本,与Wireshark具

有相似的功能,可以用来捕获和分析网络数据包。

tshark可以

以不同的格式输出抓包数据,如文本、CSV、JSON等。

4. ngrep:ngrep是一个强大的网络数据包搜索工具,可以根据

指定的正则表达式搜索网络数据包,并将匹配的数据包输出到终端。

ngrep支持TCP、UDP和ICMP等协议。

这些工具在Linux系统中都可以通过包管理器(如apt、yum 等)进行安装。

根据具体需要,选择适合自己的工具来进行抓包操作。

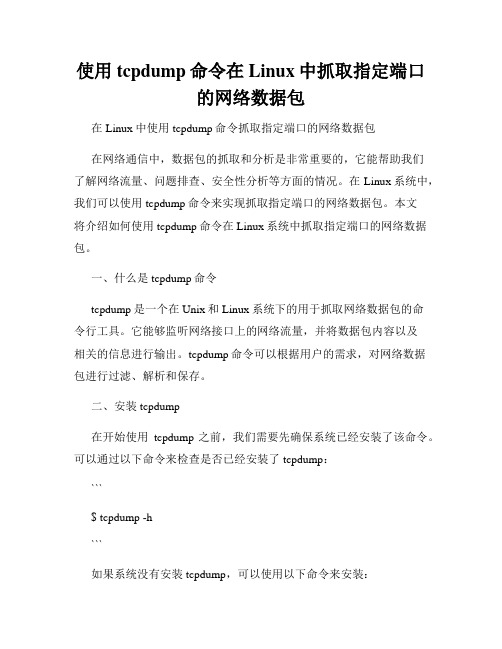

使用tcpdump命令在Linux中抓取指定端口的网络数据包

使用tcpdump命令在Linux中抓取指定端口的网络数据包在Linux中使用tcpdump命令抓取指定端口的网络数据包在网络通信中,数据包的抓取和分析是非常重要的,它能帮助我们了解网络流量、问题排查、安全性分析等方面的情况。

在Linux系统中,我们可以使用tcpdump命令来实现抓取指定端口的网络数据包。

本文将介绍如何使用tcpdump命令在Linux系统中抓取指定端口的网络数据包。

一、什么是tcpdump命令tcpdump是一个在Unix和Linux系统下的用于抓取网络数据包的命令行工具。

它能够监听网络接口上的网络流量,并将数据包内容以及相关的信息进行输出。

tcpdump命令可以根据用户的需求,对网络数据包进行过滤、解析和保存。

二、安装tcpdump在开始使用tcpdump之前,我们需要先确保系统已经安装了该命令。

可以通过以下命令来检查是否已经安装了tcpdump:```$ tcpdump -h```如果系统没有安装tcpdump,可以使用以下命令来安装:```$ sudo apt-get install tcpdump```三、tcpdump命令的基本用法tcpdump命令的基本语法如下:```$ tcpdump [选项] [表达式]```其中,选项用于指定tcpdump命令的具体行为,而表达式用于过滤所抓取的网络数据包。

下面介绍一些常用的选项和表达式:1. 选项- -i:指定网络接口,如eth0、wlan0等。

- -c:指定抓取数据包的数量。

- -v:输出详细的数据包信息。

- -X:以16进制和ASCII格式显示数据包内容。

2. 表达式- host:按照主机进行过滤,如host 192.168.0.1。

- port:按照端口进行过滤,如port 80。

- src/dst:按照源地址或目的地址进行过滤,如src 192.168.0.1或dst 192.168.0.2。

- and/or/not:用于进行逻辑运算,如host 192.168.0.1 and port 80。