Sniffer抓包中文教程

Packet_Sniffer_用户手册(中文)

CC2420 CC2430 CC2431 CC2520 CC2530 CC2531

RF4CE

1.0

CC2430DB CC2430EM + SmartRF04EB/SmartRF05EB CC2431EM + SmartRF04EB/SmartRF05EB CC2530EM + SmartRF04EB/SmartRF05EB CC2520EM + SmartRF05EB CC2531 USB Dongle

CC1110EM + SmartRF04EB/SmartRF05EB * CC1111 USB Dongle* CC Debugger + SmartRFCC1110TB*

Packet Sniffer

1 介绍

SmartRF™数据包嗅探器是一个PC应用软件,用于显示和存储通过射频硬件节点侦听而 捕获的射频数据包。支持多种射频协议。数据包嗅探器对数据包进行过滤和解码,最后用一 种简洁的方法显示出来。过滤包含几种选项,以二进制文件格式储存。

安装Packet Sniffer时与SmartRF® Studio分开,而且必须在Texas Instruments网站下载. 安装完成后,支持信令协议的所有快捷键被显示在"Start menu"窗口下 注意: 选择“IEEE802.15.4/ZigBee (CC2420)” 协议后启动的Packet Sniffer是独特的.最突出的不 同点是: 数据包只储存在RAM 缓存区里. 欲了解Packet Sniffer CC2420的更多细节请参阅 CC2420的用户手册. 1.1 硬件平台

3 FORMAT OF PACKETS SAVED TO FILE............................................................................................20

ble sniffer抓包原理

ble sniffer抓包原理摘要:1.抓包工具简介2.ble sniffer工作原理3.使用ble sniffer进行抓包的步骤4.抓包实例分析5.注意事项与技巧正文:随着物联网技术的发展,蓝牙(Bluetooth)已成为日常生活中不可或缺的无线通信手段。

在这个过程中,ble sniffer这类抓包工具应运而生,帮助我们更好地理解和分析蓝牙通信的细节。

本文将详细介绍ble sniffer的抓包原理、使用方法以及实际应用案例。

1.抓包工具简介抓包工具主要用于捕捉网络数据包,从而分析网络通信的详细信息。

在众多抓包工具中,ble sniffer是一款针对蓝牙(BLE)协议的抓包工具,适用于Windows、Linux和MacOS等操作系统。

它可以帮助开发者分析蓝牙设备的通信状态、数据包内容等信息,为优化蓝牙应用提供有力支持。

2.ble sniffer工作原理ble sniffer的工作原理主要是通过捕获蓝牙设备之间传输的数据包,解析数据包内容,从而获取通信双方的信息。

它依赖于操作系统提供的蓝牙设备驱动程序和底层蓝牙协议栈,实现对蓝牙数据的监听和捕获。

在捕获到数据包后,ble sniffer会显示数据包的详细信息,如源地址、目的地址、数据长度等,并允许用户查看和分析数据包内容。

3.使用ble sniffer进行抓包的步骤使用ble sniffer进行抓包分为以下几个步骤:1)安装ble sniffer:根据操作系统选择合适的版本下载并安装。

2)连接蓝牙设备:确保ble sniffer 与要抓包的蓝牙设备处于连接状态。

3)启动ble sniffer:运行ble sniffer软件,等待其自动发现并连接到附近的蓝牙设备。

4)开始抓包:在抓包界面设置过滤规则,选择需要捕获的蓝牙设备,点击开始抓包按钮。

5)分析数据包:捕获到的数据包将显示在界面中,可以查看数据包的详细信息,包括地址、协议、数据内容等。

此外,ble sniffer还支持将数据包导出为CSV或XML格式,方便进一步分析。

SNIFFER的中文使用说明

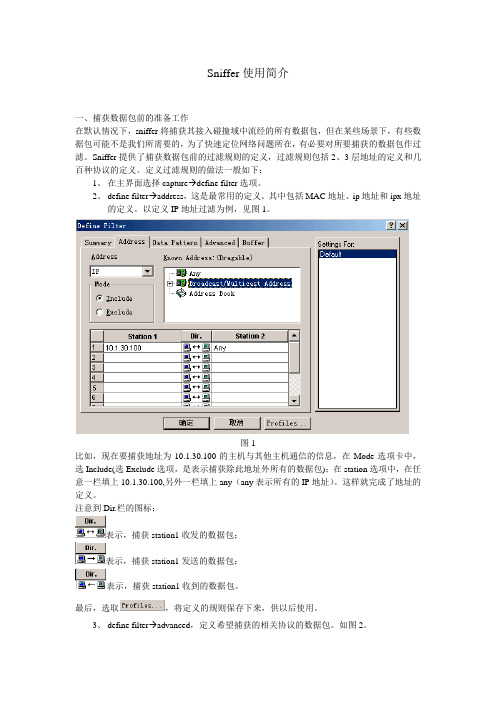

Sniffer使用简介一、捕获数据包前的准备工作在默认情况下,sniffer将捕获其接入碰撞域中流经的所有数据包,但在某些场景下,有些数据包可能不是我们所需要的,为了快速定位网络问题所在,有必要对所要捕获的数据包作过滤。

Sniffer提供了捕获数据包前的过滤规则的定义,过滤规则包括2、3层地址的定义和几百种协议的定义。

定义过滤规则的做法一般如下:1、在主界面选择capture→define filter选项。

2、define filter→address,这是最常用的定义。

其中包括MAC地址、ip地址和ipx地址的定义。

以定义IP地址过滤为例,见图1。

图1比如,现在要捕获地址为10.1.30.100的主机与其他主机通信的信息,在Mode选项卡中,选Include(选Exclude选项,是表示捕获除此地址外所有的数据包);在station选项中,在任意一栏填上10.1.30.100,另外一栏填上any(any表示所有的IP地址)。

这样就完成了地址的定义。

注意到Dir.栏的图标:表示,捕获station1收发的数据包;表示,捕获station1发送的数据包;表示,捕获station1收到的数据包。

最后,选取,将定义的规则保存下来,供以后使用。

3、define filter→advanced,定义希望捕获的相关协议的数据包。

如图2。

图2比如,想捕获FTP、NETBIOS、DNS、HTTP的数据包,那么说首先打开TCP选项卡,再进一步选协议;还要明确DNS、NETBIOS的数据包有些是属于UDP协议,故需在UDP选项卡做类似TCP选项卡的工作,否则捕获的数据包将不全。

如果不选任何协议,则捕获所有协议的数据包。

Packet Size选项中,可以定义捕获的包大小,图3,是定义捕获包大小界于64至128bytes 的数据包。

图34、define filter buffer,定义捕获数据包的缓冲区。

如图4:图4Buffer size选项卡,将其设为最大40M。

指导手册-SnifferPro 数据包捕获与协议分析

网络分析工具Sniffer Pro一、训练目标1、了解常用网络分析工具2、会使用网络分析工具Sniffer Pro二、实训环境要求利用VMware软件虚拟出一台计算机(称为“虚拟机”或“虚拟系统”),与物理机组成一个最小的网络实验环境,作为网络攻击的目标计算机,物理机作为实施网络攻击的主机。

建议安装方式:在XP系统中,安装虚拟的windows2003/2000 Server系统三、实训内容任务1:网络分析工具Sniffer Pro的使用Sniffer Pro是一种很好的网络分析程序,允许管理员逐个数据包查看通过网络的实际数据,从而了解网络的实际运行情况。

它具有以下特点:1. 可以解码至少450种协议。

除了IP、IPX和其它一些“标准”协议外,Sniffer Pro还可以解码分析很多由厂商自己开发或者使用的专门协议,比如思科VLAN中继协议(ISL)。

2. 支持主要的局域网(LAN)、城域网(WAN)等网络技术(包括高速与超高速以太网、令牌环、802.11b无线网、SONET传递的数据包、T-1、帧延迟和ATM)。

3. 提供在位和字节水平上过滤数据包的能力。

4. 提供对网络问题的高级分析和诊断,并推荐应该采取的正确措施。

5. Switch Expert可以提供从各种网络交换机查询统计结果的功能。

6. 网络流量生成器能够以千兆的速度运行。

7. 可以离线捕获数据,如捕获帧。

因为帧通常都是用8位的分界数组来校准,所以SnifferPro只能以字节为单位捕获数据。

但过滤器在位或者字节水平都可以定义。

需要注意的是,使用Sniffer捕获数据时,由于网络中传输的数据量特别大,如果安装Sniffer的计算机内存太小,会导致系统交换到磁盘,从而使性能下降。

如果系统没有足够的物理内存来执行捕获功能,就很容易造成Sniffer系统死机或者崩溃。

因此,网络中捕获的流量越多,Sniffer系统就应该运行得更快、功能更强。

sniffer经典教程第一章1

我们看一下,Sniffer究竟有什么用?第一,Sniffer可以帮助我们评估业务运行状态,如果你能告诉老板说,我们的业务运行正常,性能良好,比起你跟老板报告说网络没有问题,我想老板会更愿意听前面的报告,但我们要做这样的报告,光说是不行的,必须有根据,我们能提供什么样的根据呢。

比如各个应用的响应时间,一个操作需要的时间,应用带宽的消耗,应用的行为特征,应用性能的瓶颈等等,到第二门课,我会告诉大家怎么做到有根有据。

第二,Sniffer能够帮助我们评估网络的性能,比如,各连路的使用率,网络的性能的趋势,网络中哪一些应用消耗最多带宽,网络上哪一些用户消耗最多带宽,各分支机构流量状况,影响我们网络性能的主要因素,我们可否做一些相应的控制,等等第三,Sniffer帮助我们快速定位故障,这个大家比较有经验,我们记住Sniffer 的三大功能:monitor,expert,decode这三大功能都可以帮助我们快速定位故障,我后面通过案例演示给大家看,大家再做做实验,很快就上手了(同学问:范老师,是否要学Sniffer必须对协议很熟,)不一定,我们可以通过Sniffer 来学习各种协议,比如ospf,以前学网络的时候,讲OSPF的LSA好像很复杂,你用Sniffer看看,其实他的协议结构还是不复杂的,一般情况下,我会要求学Sniffer的学员有CCNP的基础,或者有几年的网络管理经验,我自己也是这样,刚开始只是用Sniffer抓抓包,抓下来也不知道怎么分析,当我学完CCNP后,学了CIT,以为自己不错了,会排除很多网络故障,但实际上很多问题我还是解决不了,比如网络慢,他又不断,断了我很快能解决,网络慢,或者丢包,一般的排错知识还是很难的,那时候开始学Sniffer,才发现很好用第四,Sniffer可以帮助我们排除潜在的威胁,我们网络中有各种各样的应用,有一些是关键应用,有一些是OA,有一些是非业务应用,还有一些就是威胁,他不但对我们的业务没有帮助,还可能带来危害,比如病毒、木马、扫描等,Sniffer可以快速地发现他们,并且发现攻击的来源,这就为我们做控制提供根据,比如我们要做QOS,不是说随便根据应用去分配带宽就解决了,我们要知道哪一些应用要多少带宽,带宽如何分配,要有根有据。

sniffer用法教程

Sniffer软件是NAI公司推出的功能强大的协议分析软件,具有捕获网络流量进行详细分析、实时监控网络活动、利用专家分析系统诊断问题、收集网络利用率和错误等功能。

Sniffer Pro 4.6可以运行在各种Windows平台上,只要安装在网络中的任何一台机器上,都可以监控到整个网络。

以下以Sniffer 4.70汉化版本为例,介绍一下Snffer在网吧网络维护中的具体应用。

一、Sniffer软件的安装在网上下载Sniffer软件后,直接运行安装程序,系统会提示输入个人信息和软件注册码,安装结束后,重新启动,之后再安装Sniffer汉化补丁。

运行Sniffer程序后,系统会自动搜索机器中的网络适配器,点击确定进入Sniffer主界面。

二、Sniffer软件的使用打开Sniffer软件后,会出现主界面,显示一些机器列表和Sniffer软件目前的运行情况,上面是软件的菜单,下面有一些快捷工具菜单,左侧还有一排快捷菜单按钮。

由于使用的是汉化版软件,因此部分词语汉化不是太准确。

1、获取网络中的机器列表Sniffer软件运行后,首先要搜索网络中的机器。

在“工具”菜单中找到“地址簿”选项并运行,在“地址簿”中的左侧工具菜单中,可以找到一个“放大镜”的图标,这是“自动搜索”的按钮。

运行“自动搜索”功能后,在IP地址段中输入网络的开始IP地址和结束地址,然后系统会自动搜索。

搜索完成后,会出现一个如图1的机器列表。

2、保存机器列表Sniffer搜索网络中所有的机器列表后,可以在“数据库”菜单中选择“保存地址簿”选项,将当前的机器列表保存,以备日后使用。

由于Sniffer的地址簿保存了网络中客户机的IP地址、网卡的MAC地址等信息,如果网络中的客户机更换了网卡,则必须重新搜索机器列表并重新保存地址簿。

如果网络中没有新机器增加,就无需更新此地址簿。

三、Sniffer菜单及功能简介Sniffer进入时,需要设置当前机器的网卡信息。

用Sniffer命令抓包分析操作说明_Jimmy

FortiGate 用Sniffer 命令命令抓包分析说明文档抓包分析说明文档说明说明::本文档针对FortiGate 产品的后台抓包命令使用进行说明,相关详细命令参照相关手册。

在使用后台抓包分析命令时,建议大家使用如SecureCRT 这样的远程管理工具,通过telnet 或者ssh 的方式登陆到网关,由于UTM 本身不支持将抓包的结果保存在设备自身的存储空间,因此需要借助SecureCRT 这样远程管理工具接收文件。

1.基本命令命令: diagnose sniffer packet.# diag sniffer packet <interface> <'filter'> <verbose> <count>2.参数说明2.1 interface<interface> 指定实际的接口名称,可以是真实的物理接口名称,也可以是VLAN 的逻辑接口名称,当使用“any ”关键字时,表示抓全部接口的数据包。

例:#diag sniffer packet port1 //表示抓物理接口为port1的所有数据包#diag sniffer packet any //表示抓所有接口的所有数据包#diag sniffer packet port1-v10 //当在物理接口建立一个VLAN 子接口,其逻辑接口名为port1-v10,此时表示抓port1-v10接口的所有数据包,此处一定注意一个问题,由于抓包命令中的空格使用来区分参数字段的,但是在逻辑接口创建时,接口名称支持空格,考虑到今后抓包分析的方便,建议在创建逻辑接口时不要带有空格。

2.2 verbose<verbose> 指控制抓取数据包的内容1: print header of packets, //只抓取IP的原地址、源端口、目的地址、目的端口和数据包的Sequence numbers 为系统缺省设置2: print header and data from ip of packets, //抓取IP数据包的详细信息,包括IP数据的payload。

(完整word版)Sniffer 网络抓包

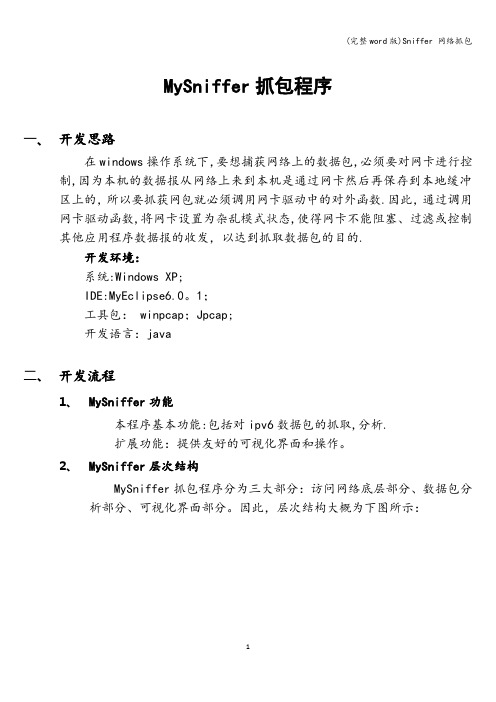

MySniffer抓包程序一、开发思路在windows操作系统下,要想捕获网络上的数据包,必须要对网卡进行控制,因为本机的数据报从网络上来到本机是通过网卡然后再保存到本地缓冲区上的,所以要抓获网包就必须调用网卡驱动中的对外函数.因此,通过调用网卡驱动函数,将网卡设置为杂乱模式状态,使得网卡不能阻塞、过滤或控制其他应用程序数据报的收发,以达到抓取数据包的目的.开发环境:系统:Windows XP;IDE:MyEclipse6.0。

1;工具包: winpcap;Jpcap;开发语言:java二、开发流程1、MySniffer功能本程序基本功能:包括对ipv6数据包的抓取,分析.扩展功能:提供友好的可视化界面和操作。

2、MySniffer层次结构MySniffer抓包程序分为三大部分:访问网络底层部分、数据包分析部分、可视化界面部分。

因此,层次结构大概为下图所示:图一、MySniffer抓包程序层次结构图从MySniffer抓包程序层次结构图可知,程序各部分的主要功能包括:●可视化界面部分:提供友好界面显示,抓包操作(网卡选择、开始抓包、停止抓包)及显示数据包分析结果。

●数据包分析部分:负责分析数据包及保存抓取到的数据包.●访问网络底层部分:提供底层服务,检测网卡设备及抓取网络中的原始数据包.3、MySniffer操作流程MySniffer操作流程具体为:初始化界面—〉检测网卡—〉调用网卡抓包—〉对抓到的数据包即时统计、分析->停止抓包—〉显示数据包内容。

如下图所示:图二、MySniffer抓包程序操作流程图4、MySniffer具体实现MySniffer抓包程序包括4个类,分别是IPV6Main(主函数)、IPV6Frame(界面)、IPV6Packet(数据包信息)、IPV6Captor(抓包)。

IPV6Frame提供界面显示,有以下方法:startButton()//开始按钮触发方法,调用doCapture()。

sniffer经典教程第一章

前言:范老师现在是Sniffer中国技术服务中心的技术总监,是中国唯一的Sniffer大师(SCM),他有丰富的经验和经典案例,讲课讲得不错。

我是范老师的学生,我2005年学习了Sniffer,发现收获很大,但我不能透露我的单位,因为我想范老师不会允许我把他的讲课内容公开。

以下内容是我根据上课录音编写的,基本上是范老师的原话。

我整理了一个星期才整理出来,因为范老师在上课时有很多笔书,整理起来很困难,有人会问,为什么不把录音共享出来,主要是课程中很多实验,只有录音,作用不大,我把他整理成文字,看起来会方便一些,当我全部整理完,估计可以出书了,版权费给谁呢?哈哈我希望大家喜欢,如果反应良好,我把后面的内容也贴出来,很辛苦的,大家要珍惜。

大家不要放映,精华内容都在注释里。

大家有什么问题,可以发E-mail给范老师,fanweidao@,记住如果他问你是谁,你说是北京移动或广东移动或工商银行随便一个省分行的,因为这些单位的学生特别多,他肯定搞不清楚。

哈哈,对不起了!范老师,我只是想帮你推广Sniffer.大家好!欢迎大家参加Sniffer的认证课程!先自我介绍一下!我叫范伟导,这是我的邮件,我现在没有工作(同学们:自由职业者)可以这么说。

介绍一下我的经历:毕业后我在一个台资电脑厂工作了一年,做硬件的。

后来到了日本三洋工作,作X400的软件开发,做ERP,用RPG开发,做了4年后来到了神州数码,作CISCO网络,原来在技术中心做实施,后来在培训中心做讲师,一共做了5年。

现在我是CISCO和Sniffer的授权讲师,不过现在我不想做CISCO了,想做Sniffer,因为我觉得网络分析是一个很好的技术方向。

等一下我还会跟大家聊一聊我们该往哪一个方向发展。

先看一下我们这个课程,这个课程事实上是两门课,第一门我们介绍怎样用Sniffer来做网络故障诊断,还有网络管理的一些方法和思路,第二门课我们介绍如何做应用的分析,这是Sniffer的新课程,我个人觉得非常好,以前的几个班学员也很喜欢。

Sniffer软件的功能和使用方法

Sniffer软件的功能和使用方法6.2.3 Sniffer软件的功能和使用方法一、Sniffer基本概念Sniffer,中文可以翻译为嗅探器,是一种基于被动侦听原理的网络分析方式。

使用这种技术方式,可以监视网络的状态、数据流动情况以及网络上传输的信息。

当信息以明文的形式在网络上传输时,便可以使用网络监听的方式来进行攻击。

将网络接口设置在监听模式,便可以将网上传输的源源不断的信息截获。

Sniffer技术常常被黑客们用来截获用户的口令,据说某个骨干网络的路由器网段曾经被黑客攻入,并嗅探到大量的用户口令。

但实际上Sniffer技术被广泛地应用于网络故障诊断、协议分析、应用性能分析和网络安全保障等各个领域。

二、Sniffer功能Sniffer Pro主要包含4种功能组件(1)监视:实时解码并显示网络通信流中的数据。

(2)捕获:抓取网络中传输的数据包并保存在缓冲区或指定的文件中,供以后使用。

(3)分析:利用专家系统分析网络通信中潜在的问题,给出故障症状和诊断报告。

(4)显示:对捕获的数据包进行解码并以统计表或各种图形方式显示在桌面上。

网络监控是Sniffer的主要功能,其他功能都是为监控功能服务的,网络监控可以提供下列信息。

(1)负载统计数据,包括一段时间内传输的帧数、字节数、网络利用率、广播和组播分组计数等。

(2)出错统计数据,包换CRC错误、冲突碎片、超长帧、对准出错、冲突计数等。

(3)按照不同的底层协议进行统计的数据。

(4)应用程序的响应时间和有关统计数据。

(5)单个工作站或会话组通信量的统计数据。

(6)不同大小数据包的统计数据。

三、 Sniffer Pro 网络监控的几种模式1.1 moniter host table图中不同颜色的区块代表了同一网段内与你的主机相连接的通信量的多少。

本次以 IP 地址为测量基准。

1.2 monitor matrix 监听矩阵显示该兰色圆中的各点连线表明了当前处于活跃状态的点对点连接,也可通过将鼠标放在IP地址上点右键showselectnodes查看特定的点对多点的网络连接,如下图,表示出与192.168.0.250相连接的IP 地址1.3、monitor protocol distribution查看协议分布状态,可以看到不同颜色的区块代表不同的网络协议1.4、monitor dashboard该表显示各项网络性能指标包括利用率、传输速度、错误率Network:显示网络利用率等统计信息。

sniffer抓包

抓Telnet密码本例从192.168.113.208 这台机器telnet到192.168.113.50,用Sniff Pro 抓到用户名和密码。

步骤1:设置规则如图12所示,选择Capture菜单中的Defind Filter,出现图13界面,选择图13中的ADDress项,在station1和2中分别填写两台机器的IP地址,如图14所示选择Advanced选项,选择选IP/TCP/Telnet ,将 Packet Size设置为Equal 55, Packet Type 设置为 Normal.。

图12图13图14步骤2:抓包按F10键出现图15界面,开始抓包步骤3:运行telnet命令本例使telnet到一台开有telnet服务的Linux机器上。

telnet 192.168.113.50login: testPassword:步骤4:察看结果图16中箭头所指的望远镜图标变红时,表示已捕捉到数据,点击该图标出现图17界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

可以清楚地看出用户名为test密码为123456。

解释telnet的数据包大小=DLC(14字节)+IP(20字节)+TCP(20字节)+数据(一个字节)=55字节抓FTP密码运行FTP命令FTP到一台开有FTP服务的Linux机器上D:\>ftp 192.168.113.50Connected to 192.168.113.50. 220test1 FTP server (Version wu-2.6.1(1) Wed Aug 9 05:54:50 EDT 2000) ready.User (192.168.113.50:(none)): test331 Password required for test.Password:口令的数据包长度为70字节,其中协议头长度为:14+20+20=54,与telnet的头长度相同。

frontline sniffer抓包方法V1.0

软件安装在使用FTS之前要先要在本地安装Frontline Sniffer的安装包,一直按提示进行,安装完成后可以检查一下版本号。

安装程序和更新可以去如下链接下载:/一般安装好以后系统会自动更新。

使用方法1. 打开应用程序打开应用程序后会出现如下界面,有两个选项可以选择,如果是抓数据就选择上面的“Combined Connection(classic/low energy)”;如果只是想看以前抓过的数据就选择第二个选项“FTS sides”;选择好以后点“Run”按钮进入下一步(一般都是选择第一项,所以下面着重将抓数据的过程)2.查找Master和Slave设备1)使Master和Slave设备都处于可被发现的状态,蓝牙耳机进入可配对状态,然后点击如图2-2所示的查找按钮,FTS会将周围所有处于可发现状态的设备找到,然后在所有查找到的设备里选择Master和Slave设备2)选择主从设备,在Master和Slave设备下拉列表里选择设备,FTS会将以前抓过数据的设备和最近查找的设备分开,如图2-3,From last discovery项下面的设备是最新查找到的设备,Other Devices项下面是以前抓过数据的设备,如果想要查找的设备以前有记录,并且Bd_addr没改过,就可以直接选出来3)输入link key,BT2.1以上的设备都需要link key,BT2.1以下的设备输入Pin code就可以了,link key是两个蓝牙设备配对连接过程中双方交互协商产生的,每次重新配对连接就会产生新的link key,所以每次从耳机里读出Link key后就不要重新配对连接了,可以先让Slave发起回连->回连成功->断连连接->Master设备再发起连接;开始抓数据当Master和Slave设备选好并且输入link key后就可以开始抓数据了,操作顺序是:1.点击如图2-2上工具栏上的红色圆球装按钮,让FTS开始抓数据,此时红色的圆球会置灰,旁边蓝色的方块会高亮2.Master设备开始发起连接请求,如果Slave是BT2.1以下的设备需要输入Pin code,如果是BT2.1以上的设备(包括BT2.1)就不需要做任何操作了3.判断FTS是否在正确抓数据,FTS有没有在抓数据可以根据图2-2界面上那个比较大的圆球来判断,如果是蓝色快闪的状态就说明已经开始抓数据了,如果一直是绿色的就说明数据没有抓好分析数据确定FTS开始抓数据后,按照图2-5的两个Step操作,展开Frame Viewer,在这个界面可以详细分析各个协议层的内容,如图2-6。

sniffer实验-一、实验目的:练习sniffer工具的基本使用方法,用

一、实验目的:练习sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

二、实验环境:通过集线器连接的多台PC,预装Windows 2000 Professional。

三、实验内容:

1、捕获数据包

(1)选择Monitor|Matrix命令,此时可看到网络中的Traffic Map 视图。

(2)选择Capture|Define Filter命令,然后在Advanced选项卡中选中IP,从而定义要捕捉的数据包类型。

(3)回到Traffic Map视图中,选中要捕捉的主机IP地址,然后单击鼠标右键,选择Capture命令,sniffer则开始捕捉指定IP地址的主机的数据包。

2、分析捕获的数据包

(1)从Capture Panel中看到捕获的数据包达到一定数量后,停止

捕捉,单击Stop and Display按钮,就可以停止捕获包。

(2)窗口中列出了捕捉到的数据,选中某一条数据后,下面分别

显示出相应的数据分析和原始的数据包。

单击窗口中的某一条数

据,可以看到下面相应的地方的背景变成灰色,表明这些数据与

之对应。

四、实验界面:

五、结论

sniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer支持的协议丰富,解码分析速度快。

其中sniffer pro版可以运行在各种windows平台上。

Sniffer是一种常用的收集有用数据的方法,这些数据可以是用户的帐号和密码,还可以是一些商用机密数据等。

Sniffer_Pro中文使用教程

Sniffer Pro中文使用教程第1章 Sniffer软件简介 .............................................................................................................. 1-11.1 概述 ............................................................................................................................. 1-11.2 功能简介...................................................................................................................... 1-1第2章报文捕获解析.................................................................................................................. 2-12.1 捕获面板...................................................................................................................... 2-12.2 捕获过程报文统计 ....................................................................................................... 2-12.3捕获报文查看.............................................................................................................. 2-22.4设置捕获条件.............................................................................................................. 2-3第3章报文放送 ........................................................................................................................ 3-13.1 编辑报文发送............................................................................................................... 3-13.2捕获编辑报文发送....................................................................................................... 3-2第4章网络监视功能.................................................................................................................. 4-14.1 Dashbord ..................................................................................................................... 4-14.2 Application Response Time (ART) ............................................................................. 4-1第5章数据报文解码详解 .......................................................................................................... 5-15.1数据报文分层.............................................................................................................. 5-15.2以太报文结构.............................................................................................................. 5-15.3 IP协议.......................................................................................................................... 5-35.4 ARP协议...................................................................................................................... 5-45.5 PPPOE协议 ................................................................................................................... 5-65.6 Radius协议.................................................................................................................. 5-9第1章 Sniffer软件简介1.1 概述Sniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer抓包分数据包分析手册

xxi

该数据包有以下特征: 1. 在 IP 的内容中,源地址(source address)为交换机(NAS)的 IP 地址,目的地址(destination address)为 SAM 服务器的 IP 地址。 UDP 的内容中,源端口(source port)为 1812,目的端口(destination port)为 1812。 3. Radius 的内容中,code 的值标识为 1 Radius 的内容中,Identifier 的值为 2,说明该数据包为二次请求包。 具备以上特征的数据包认定为交换机(NAS)向 SAM 服务器发起的二次接入请求包(RADIUS Access-request)。 四.SAM 服务器向交换机(NAS)发送的接入允许包(RADIUS access-accept) 数据包如图:

sniffer使用教程

Sniffer使用教程测试中心:黄铧焕2005.01.01目 录一 SNIFFER(嗅探器)基础知识 (3)1预备知识 (3)1.1 HUB工作原理 (3)1.2 网卡工作原理 (4)1.3 局域网工作原理 (4)2S NIFFER原理 (5)二 SNIFFER PRO软件软件说明 (7)1S NIFFER P RO网络监控的几种模式 (7)1.1 moniteràhost table (7)1.2 monitoràmatrix (7)1.3 monitoràprotocol distribution 查看协议分布状态,可以看到不同颜色的区块代表不同的网络协议81.4 monitoràdashboard (9)1.5 monitor-size distribution (9)1.6 monitoràapplication responsetime (10)2S NIFFER P RO抓包使用说明 (10)2.1 捕获数据包前的准备工作 (10)2.2 捕获数据包时观察到的信息 (14)2.3 捕获数据包后的分析工作 (15)2.4 sniffer提供的工具应用 (16)2.4.1 包发生器使用详解 (16)一SNIFFER(嗅探器)基础知识Sniffer(嗅探器)是一种常用的收集有用数据方法,这些数据可以是用户的帐号和密码,可以是一些商用机密数据等等。

Snifffer可以作为能够捕获网络报文的设备,ISS为Sniffer这样定义:Sniffer是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种工具。

Sniffer的正当用处主要是分析网络的流量,以便找出所关心的网络中潜在的问题。

例如,假设网络的某一段运行得不是很好,报文的发送比较慢,而我们又不知道问题出在什么地方,此时就可以用嗅探器来作出精确的问题判断。

在合理的网络中,sniffer的存在对系统管理员是致关重要的,系统管理员通过sniffer可以诊断出大量的不可见模糊问题,这些问题涉及两台乃至多台计算机之间的异常通讯有些甚至牵涉到各种的协议,借助于sniffer%2C 系统管理员可以方便的确定出多少的通讯量属于哪个网络协议、占主要通讯协议的主机是哪一台、大多数通讯目的地是哪台主机、报文发送占用多少时间、或着相互主机的报文传送间隔时间等等,这些信息为管理员判断网络问题、管理网络区域提供了非常宝贵的信息。

FortiGate 用Sniffer 命令抓包分析说明文档-FGT、系统管理、培训

FortiGate 用Sniffer 命令抓包分析说明文档更多:说明:本文档针对FortiGate 产品的后台抓包命令使用进行说明,相关详细命令参照相关手册。

在使用后台抓包分析命令时,建议大家使用如SecureCRT 这样的远程管理工具,通过telnet 或者ssh 的方式登陆到网关,由于UTM 本身不支持将抓包的结果保存在设备自身的存储空间,因此需要借助SecureCRT 这样远程管理工具接收文件。

1.基本命令命令: diagnose sniffer packet.# diag sniffer packet <interface> <'filter'> <verbose> <count>2.参数说明2.1 interface<interface> 指定实际的接口名称,可以是真实的物理接口名称,也可以是VLAN 的逻辑接口名称,当使用“any”关键字时,表示抓全部接口的数据包。

例:#diag sniffer packet port1 //表示抓物理接口为port1 的所有数据包#diag sniffer packet any //表示抓所有接口的所有数据包#diag sniffer packet port1-v10 //当在物理接口建立一个VLAN 子接口,其逻辑接口名为port1-v10,此时表示抓port1-v10 接口的所有数据包,此处一定注意一个问题,由于抓包命令中的空格使用来区分参数字段的,但是在逻辑接口创建时,接口名称支持空格,考虑到今后抓包分析的方便,建议在创建逻辑接口时不要带有空格。

2.2 verbose<verbose> 指控制抓取数据包的内容1: print header of packets, //只抓取IP的原地址、源端口、目的地址、目的端口和数据包的Sequence numbers 为系统缺省设置2: print header and data from ip of packets, //抓取IP数据包的详细信息,包括IP数据的payload。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1捕获面板

报文捕获功能可以在报文捕获面板中进行完成,如下是捕获面板的功能图:图中显示的是处于开始状态的面板

2捕获过程报文统计

在捕获过程中可以通过查看下面面板查看捕获报文的数量和缓冲区的利用率。

3捕获报文查看

Sniffer软件提供了强大的分析能力和解码功能。

如下图所示,对于捕获的报文提供了一个Expert专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

专家分析

专家分分析系统提供了一个只能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

在下图中显示出在网络中WINS查询失败的次数及TCP重传的次数统计等内容,可以方便了解网络中高层协议出现故障的可能点。

对于某项统计分析可以通过用鼠标双击此条记录可以查看详细统计信息且对于每一项都可以通过查看帮助来了解起产生的原因。

解码分析

下图是对捕获报文进行解码的显示,通常分为三部分,目前大部分此类软件结构都采用这种结构显示。

对于解码主要要求分析人员对协议比较熟悉,这样才能看懂解析出来的报文。

使用该软件是很简单的事情,要能够利用软件解码分析来解决问题关键是要对各种层次的协议了解的比较透彻。

工具软件只是提供一个辅助的手段。

因涉及的内容太多,这里不对协议进行过多讲解,请参阅其他相关资料。

对于MAC地址,Snffier软件进行了头部的替换,如00e0fc开头的就替换成Huawei,这样有利于了解网络上各种相关设备的制造厂商信息。

功能是按照过滤器设置的过滤规则进行数据的捕获或显示。

在菜单上的位置分别为 Capture->Define Filter和Display->Define Filter。

过滤器可以根据物理地址或IP地址和协议选择进行组合筛选。

统计分析

对于Matrix,Host Table,Portocol Dist. Statistics等提供了丰富的按照地址,协议等内容做了丰富的组合统计,比较简单,可以通过操作很快掌握这里就不再详细介绍了。

4设置捕获条件

基本捕获条件

基本的捕获条件有两种:

1、链路层捕获,按源MAC和目的MAC地址进行捕获,输入方式为十六进制连续输入,如:00E0FC123456。

2、IP层捕获,按源IP和目的IP进行捕获。

输入方式为点间隔方式,

如:10.107.1.1。

如果选择IP层捕获条件则ARP等报文将被过滤掉。

高级捕获条件

在“Advance”页面下,你可以编辑你的协议捕获条件,如图:

高级捕获条件编辑图

在协议选择树中你可以选择你需要捕获的协议条件,如果什么都不选,则表示忽略该条件,捕获所有协议。

在捕获帧长度条件下,你可以捕获,等于、小于、大于某个值的报文。

在错误帧是否捕获栏,你可以选择当网络上有如下错误时是否捕获。

在保存过滤规则条件按钮“Profiles”,你可以将你当前设置的过滤规则,进行保存,在捕获主面板中,你可以选择你保存的捕获条件。

任意捕获条件

在Data Pattern下,你可以编辑任意捕获条件,如下图:

用这种方法可以实现复杂的报文过滤,但很多时候是得不偿失,有时截获的报文本就不多,还不如自己看看来得快。