用Sniffer抓包分析以太网帧-抓包分析ICMP错误响应

实验一sniffer抓包工具的应用

洛阳理工学院实验报告

系别计算机与信

息工程系

班级学号姓名

课程名称网络安全实验日期2014.10.23 实验名称Sniffer抓包工具的应用成绩

实验目的:

通过实验掌握Sniffer工具的使用,理解TCP/IP 协议中TCP、IP、ICMP数据包的结构,以及TCP三次握手的过程。

实验条件:

虚拟机平台,Windows Server 2003和XP

实验内容:

一、 ICMP包

1.先将虚拟机Windows Server 2003和XP ping通。

(如图1、2)

图1 在XP上ping Windows Server显示

图2 ICMP包死亡之ping

2.打开XP中的Sniffer程序,点击开始按钮进行抓包。

(如图3)

图3 抓包结果

二、TCP三次握手

1.在windows server上建ftp,然后在XP上架设ftp,打开Sniffer的过滤器进行双向抓包。

(如图4、5)

图4 windows server的ftp显示图5 打开Filter设置ip

2.第一次握手如图6所示。

图6 第一次握手显示结果 3.第二次握手如图7所示。

图7 第二次握手显示结果4.第三次握手如图8所示。

图8 第三次握手显示结果5.过滤器显示如图9、10。

图9 过滤器(TOP10 总比特数)

图10 Traffic Map 的IP地址显示

实验总结:

通过这次试验我了解到Sniffer工具的使用以及TCP三次握手的过程,在这次试验中其实有许多不懂的地方,还好在同学的帮助下解决了许多问题,关于这方面我觉得知识方面有些欠缺,以后会多加努力。

网络抓包分析实验报告(IP,icmp)

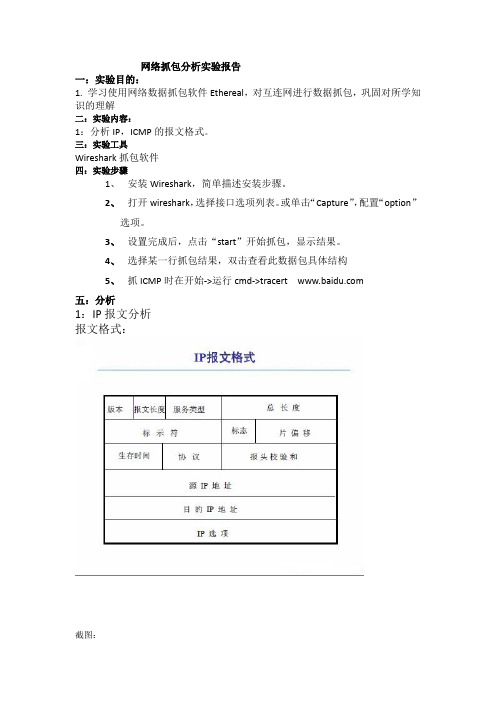

网络抓包分析实验报告一:实验目的:1. 学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解二:实验内容:1:分析IP,ICMP的报文格式。

三:实验工具Wireshark抓包软件四:实验步骤1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构5、抓ICMP时在开始->运行cmd->tracert 五:分析1:IP报文分析报文格式:截图:分析:由图可知:IP报文版本号是IPV4,首部长度:20 bytes,数据包总长度:58,标示符:0x7335,标志:0x00,比特偏移:0,寿命:112,上层协议:UDP,首部校验和:0x071d,并且是正确的。

源IP地址:61.142.208.196目的IP地址:192.168.1.102二:ICMP报文分析截图如下:ICMP格式有抓包显示截图可知:类型:8 (回显请求)代码/编码:0校验和:0xf2ff(正确的校验和)标示符:0x0300;序列号:512(0x0200)通过这次试验,培养了自己动手的能力,另外,通过对wireshark抓包软件的使用,用其来抓取数据包,对ip, icmp报文的格式有了进一步的了解,通过对报文格式的分析,并且把课本上多学的理论知识与实践结合起来,对以前的知识得到深化和巩固,为以后学习新的知识打下基础,也提高了学习的兴趣,收获很大。

网络分析SNIFFER软件的使用介绍

网络分析SNIFFER软件的使用介绍Sniffer(嗅探器)就是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种技术。

该技术被广泛应用于网络维护和管理方面,它工作的时候就像一部被动声纳,默默的接收着来自网络的各种信息,通过对这些数据的分析,网络管理员可以深入了解网络当前的运行状况,以便找出所关心的网络中潜在的问题。

Sniffer技术简介数据在网络上是以很小的称为“帧”(又称:包)的单位传输的,帧由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网的前12个字节存放的是源地址和目的地址,这些数据告诉网络该帧的来源和去处。

其余的部分存放实际用户数据、TCP/IP 的报头或IPX报头等等。

帧是根据通讯所使用的协议,由网络驱动程序按照一定规则生成,然后通过网络接口卡(网络接口卡,在局域网中一般指网卡)发送到网络中,通过网线传送到它们的目的主机,在目的主机的一端按照同样的通讯协议执行相反的过程。

接收端机器的网络接口卡捕获到这些帧,并告诉操作系统有新的帧到达,然后对其进行存储。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的地址(这里的目的地址是指物理地址而非IP地址,该地址是网络设备的唯一性标志)和自己的物理地址一致或者是广播地址(就是被设定为一次性发送到网络所有主机的特殊地址,当目标地址为该地址时,所有的网络接口卡都会接收该帧),网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

我们可以想象到这样一种特别的情况:如果网络中某个网络接口卡的物理地址不确定呢(这可以通过本地网络接口卡设置成“混杂”状态来实现)?网络接口卡会如何处理收到的帧呢?实际的情况是该网络接口卡将接收所有在网络中传输的帧,无论该帧是广播的还是发向某一指定地址的,这就形成了监听。

如果某一台主机被设置成这种监听模式,它就成了一个Sniffer。

网络抓包--sniffer pro的使用

实验二 网络抓包——sniffer pro 的使用实验目的:1. 了解网络嗅探的原理;2. 掌握Sniffer Pro 嗅探器的使用方法;实验学时:2课时实验形式:上机实验器材: 联网的PC 机实验环境:操作系统为Windows2000/XP实验内容:任务一 熟悉Sniffer Pro 工具的使用任务二 使用Sniffer Pro 抓获数据包实验步骤:任务一 熟悉Sniffer Pro 工具的使用1. Sniffer Pro 工具简介Sniffer 软件是NAI 公司推出的功能强大的协议分析软件,具有捕获网络流量进行详细分析、利用专家分析系统诊断问题、实时监控网络活动和收集网络利用率和错误等功能,实验中使用Sniffer Pro4.7.5来截获网络中传输的FTP 和HTTP 数据包,并进行分析。

2. 使用说明在sniffer pro 初次启动时,可能会提示选择一个网络适配器进行镜像,如图1所示,此时正确选择接入网络的网卡,这样sniffer pro 才可以把网卡设置为混杂(Promiscuous )模式,以接收在网络上传输的数据包。

Sniffer Pro 运行后的主界面如图2所示。

(1)工具栏简介如图3所示。

图1 网卡设置图2 sniffer pro 主界面图3工具栏快捷键的含义如图4所示。

(2)网络监视面板简介在捕获过程中可以通过Capture Panel 查看网络的利用率、捕获报文的数量和缓冲区的利用率,如图5所示。

(3)捕获数据包窗口简介Sniffer 软件提供了强大的分析能力和解码功能。

如图6所示,对于捕获的报文提供了一个Expert 专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

专家分析专家分析系统提供了一个智能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

在图7中显示出在网络中WINS 查询失败的次数及TCP 重传的次数统计等内容,可以方便了解网络中高层协议出现故障的可能点。

用sniffer查找网络故障的基本思路

1、察看整体网络流量状态。

2、找出进包和出包异常的主机ip或mac地址3、对其进行协议分析。

找出异常的网络协议。

1、2步用sniffer pro的Host Table、Matrix3步用Sniffer的解码(Decode)功能cain 用于嗅探明文协议密码比较直观有效举例:1. 蠕虫病毒流量分析1.1. 环境简介这是一个对某网络系统中广域网部分的日常流量分析,我们在其广域网链路上采用Sniffer 进行流量捕获,并把产生流量最多的协议HTTP协议的网络流量过滤出来加以分析,分析过程及结果如下。

1.2. 找出产生网络流量最大的主机我们分析的第一步,找出产生网络流量最大的主机,产生网络流量越大,对网络造成的影响越重,我们一般进行流量分析时,首先关注的是产生网络流量最大的那些计算机。

我们利用Sniffer的Host Table功能,将所有计算机按照发出数据包的包数多少进行排序,结果如下图。

图6从图6中我们可以清楚的看到网络中计算机发出数据包数量多少的统计列表,我们下面要做的是对列表中发出数据包数量多的计算机产生的流量进行分析。

通过Host Table,我们可以分析每台计算机的流量情况,有些异常的网络流量我们可以直接通过Host Table来发现,如排在发包数量前列的IP地址为22.163.0.9的主机,其从网络收到的数据包数是0,但其向网络发出的数据包是445个,这对HTTP协议来说显然是不正常的,HTTP协议是基于TCP 的协议,是有连接的,不可能是光发不收的,一般来说光发包不收包是种类似于广播的应用,UDP 这种非连接的协议有可能。

同样,我们可以发现,如下IP地址存在同样的问题:IP地址发包数量收包数量22.96.76.155 300 021.202.96.250 243 3021.211.36.252 221 022.57.1.119 189 022.11.134.72 147 021.199.151.90 129 422.1.224.202 109 1321.204.80.42 109 0这样的主机还有很多。

实验八--网络性能监测分析工具Sniffer捕获高层协议数据包并分析

实验八-网络性能监测分析工具Sniffer捕获高层协议数据包并分析实验目的: 使用Sniffer抓取ftp的数据报分析FTP的三次“握手”的过程。

分析FTP客户端和服务器端通信过程实验环境: Windows环境下常用的协议分析工具: sniffer 搭建Serv-U FTP Server, 在计算机上建立FTP服务器VMware虚拟机, 用虚拟机进行登录FTP。

实验内容和步骤:1. 建立网络环境。

用Serv-U FTP Server在计算机上建立一台FTP服务器, 设置IP地址为: 192.168.0.10。

在Serv-U FTP Server中已设定用户xyz, 密码123123。

(也可以自行设定其他帐号)2. 在此计算机上安装了sniffer。

3.启动该机器上的虚拟机作为一台FTP客户端, 设置IP地址为: 192.168.0.12。

4. 使用ping命令看是否连通。

记录结果。

5. 使用虚拟机登录FTP服务器。

6. 运行sniffer嗅探器, 并在虚拟机的“运行”中输入ftp://192.168.0.10, 点确定后出现如下图的登录窗口:在登录窗口中输入:用户名(xyz), 密码(123123)使用sniffer抓包, 再在sniffer软件界面点击“stop and display”, 选择“Decode”选项, 完成FTP命令操作过程数据包的捕获。

8.在sniffer嗅探器软件上点击Objects可看到下图, 再点击“DECODE(反解码)。

记录FTP三次握手信息, 写出判断这三个数据包的依据(如syn及ack)。

记录端口信息等内容。

9.找出数据包中包含FTPUSER命令的数据包, 记录显示的用户名。

10.捕获用户发送PASS命令的数据包, 记录显示的密码。

11. 找出FTP服务器端与客户端端口20进行三次握手打开数据传输。

记录数据信息。

实验四snifferpro数据包捕获与协议分析

实验四SnifferPro数据包捕获与协议分析一. 实验目的1.了解Sniffer的工作原理。

2.掌握SnifferPro工具软件的基本使用方法。

3.掌握在交换以太网环境下侦测、记录、分析数据包的方法。

二、实验原理数据在网络上是以很小的被称为“帧”或“包”的协议数据单元(PDU)方式传输的。

以数据链路层的“帧”为例,“帧”由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网帧的前12个字节存放的是源MAC地址和目的MAC地址,这些数据告诉网络该帧的来源和去处,其余部分存放实际用户数据、高层协议的报头如TCP/IP的报头或IPX报头等等。

帧的类型与格式根据通信双方的数据链路层所使用的协议来确定,由网络驱动程序按照一定规则生成,然后通过网络接口卡发送到网络中,通过网络传送到它们的目的主机。

目的主机按照同样的通信协议执行相应的接收过程。

接收端机器的网络接口卡一旦捕获到这些帧,会告诉操作系统有新的帧到达,然后对其进行校验及存储等处理。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的MAC地址和自己的物理地址一致或者是广播地址,网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

如果网络中某个网络接口卡被设置成“混杂”状态,网络中的数据帧无论是广播数据帧还是发向某一指定地址的数据帧,该网络接口卡将接收所有在网络中传输的帧,这就形成了监听。

如果某一台主机被设置成这种监听(Snfffing)模式,它就成了一个Sniffer。

一般来说,以太网和无线网被监听的可能性比较高,因为它们是一个广播型的网络,当然无线网弥散在空中的无线电信号能更轻易地截获。

三、实验内容及要求要求:本实验在虚拟机中安装SnifferPro4.7版本,要求虚拟机开启FTP、Web、Telnet等服务,即虚拟机充当服务器,物理机充当工作站。

物理机通过Ping命令、FTP访问及网页访问等操作实验网络数据帧的传递。

实验三使用Sniffer工具进行TCPIP、ICMP数据包分析

实验三使用Sniffer工具进行TCP/IP、ICMP数据包分析1、实验目的通过实验掌握Sniffer工具的安装及使用,1)实现捕捉ICMP、TCP等协议的数据报;2)理解TCP/IP协议中TCP、IP、ICMP数据包的结构,会话连接建立和终止的过程,TCP序列号、应答序号的变化规律,了解网络中各种协议的运行状况;3)并通过本次实验建立安全意识,防止明文密码传输造成的泄密。

2、实验环境两台安装Windows2000/XP的PC机,其中一台上安装有Sniffer软件,两台PC是通过HUB或交换机处于联网状态。

3、实验任务1)了解Sniffer安装和基本使用方法,监测网络中的传输状态;2)定义过滤规则,进行广义的数据捕获,分析数据包结构;3)定义指定的捕获规则,触发并进行特定数据的捕获:●ping ip-address●ping ip-address –l 1000●ping ip-address –l 2000●ping ip-address –l 2000 –f●(在IE地址栏中,输入)4、实验步骤:(1)、打开Sniffer软件,点击捕获——过滤设置——选择TCP和IP。

图(一)图(二)图(三)图(四)(2)定义指定的捕获规则,触发并进行特定数据的捕获:●ping ip-address●ping ip-address –l 1000●ping ip-address –l 2000●ping ip-address –l 2000 –f●(在IE地址栏中,输入)5、实验总结:由图(一)可以知道:帧捕获的时间、帧长、源和目的,以及IP的信息。

由图(二)可以知道:TCP的信息,源端口号(80)、目的端口号(1234)、序列号(2602531683)、偏移量等由图(三)可以知道:ICMP的信息,Type=8,序列号(2048)图(四)是IP的详细信息。

ping 172.16.26.60Ping -l 1000 172.16.26.60 (-l :发送指定数据量的ECHO数据包。

Sniffer抓包分数据包分析手册

现在大家在一线解决故障过程中,经常会利用 sniffer 软件来分析网络中的数据包,从而 为故障的解决及相关的部门(如研发)提供更有说服力的数据。应该来说,sniffer 的包文对 于解决问题确实起到了很大的作用,但很多时候有些人所提供的 sniffer 数据包什么数据都抓, 很混,要花很大的力气才能对看明白该数据包,另外,很多时候没有给出相应的抓包的网络拓 扑图,数据包中的源端口、目的端口、IP 地址等方面的说明,这样不利于相关人员的分析和定 位。为此,我做个这方面的 case,供大家参考,望大家能够提供更有价值的数据给相关的人员。

十、分析捕获所得到的数据包: 1、首先分析客户端软件发起认证时的 802.1X EAPOL-START 数据包

vii

报文说明: A、 一般来说,由客户端发起一个带有组播地址为 0180-C200-0003 的 EAPOL-START 数据帧。 B、 在数据包中,整个 EAPOL 数据包封装在普通 802.3 以太网帧中。首先是一个普通以太网相 关的源 MAC 地址和目的 MAC 地址,其中目的 MAC 地址是 802.1X 协议申请了一个组播地址 0180-C200-0003。后面是 802.1X 协议包头内容:(1)802.1X 协议版本:0000 0001;(2)802.1X 报文类型:0000 0001 表示是一个 EAPOL-START 报文;(3)802.1X 报文长度为 0,表示是 PACKET BODY FIELD 没有实际内容,全部采用零来填充。(4)在 802.1X 报文中,版本字段长度是一个 字节,指明现今 EAPOL 的版本号,一般来说填充的是:0000 00001。(4)包类型字段(Packet Type):其中长度为一个字节,表示的正在传输包的类型,主要有以下几种数据类型:

sniffer抓包分析讲解

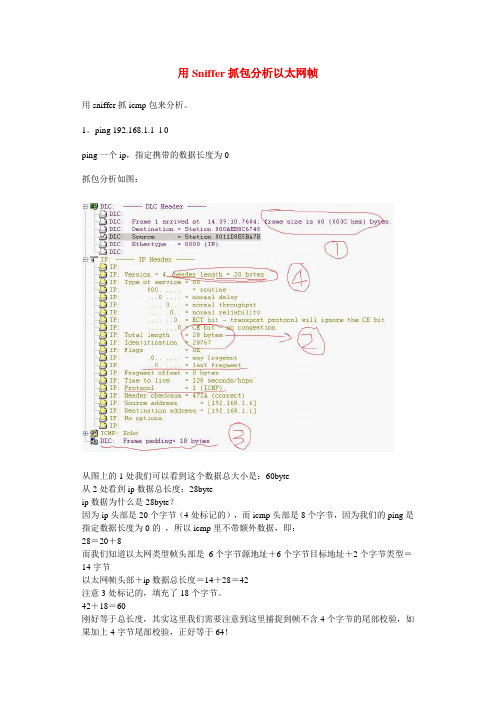

用Sniffer抓包分析以太网帧用sniffer抓icmp包来分析。

1。

ping 192.168.1.1 -l 0ping一个ip,指定携带的数据长度为0抓包分析如图:从图上的1处我们可以看到这个数据总大小是:60byte从2处看到ip数据总长度:28byteip数据为什么是28byte?因为ip头部是20个字节(4处标记的),而icmp头部是8个字节,因为我们的ping是指定数据长度为0的,所以icmp里不带额外数据,即:28=20+8而我们知道以太网类型帧头部是6个字节源地址+6个字节目标地址+2个字节类型=14字节以太网帧头部+ip数据总长度=14+28=42注意3处标记的,填充了18个字节。

42+18=60刚好等于总长度,其实这里我们需要注意到这里捕捉到帧不含4个字节的尾部校验,如果加上4字节尾部校验,正好等于64!64恰好是以太类型帧最小大小。

在图中我们还可以看到这个帧没有分割,flags=0x,因为不需要分割。

再分析一个ping 192.168.1.1 -l 64数据大小106byte106-14(以太类型帧头部)=92刚好等于ip部分的显示大小92-20(ip)-8(icmp头)=64刚好等于我们指定的64字节ping 包以太网帧实际承载数据部分最大为1500,这里面还包含其他协议的报头,所以实际承载数据肯定小于1500,如果ping 192.168.1.1 -l 1500,那么数据必要会被分割,但计算方法还是一样的,只是需要特别注意,后续帧无需包含第一个帧所包含的icmp报头。

所以第一个帧的大小会是1500(实际数据部分大小,含ip和icmp报头)+14(以太类型帧头部)=1514,在第一个帧里实际携带了多少数据的是1500-20(IP 报头)-8(icmp 报头)=1472,剩余28bytes数据会在后续帧中后续帧大小:14(以太类型头)+20(ip头)+28(实际数据)=62注意上面的计算我们都不计算尾部4字节校验的。

绝技!广播风暴或者环路的快速检测方法!~

绝技!广播风暴或者环路的快速检测方法!~就是在核心交换机上所有网线都拔下来,在旁边的插入一台手提电脑上用ping -t命令一直ping一根根网线插上去,每根网线等待20秒。

等到某根网线插入后,ping命令无法到达,或者终端,就是这跟网线下面的交换机问题。

然后再次向下检测,一直到故障点。

SNIFFERSNIFFERSNIFFERSNIFFERSNIFFER方法很直观,不过稍微有些笨拙。

其实如果广播风暴的话,在交换机上看到所有接入网络的灯都是狂闪的,如果平时留意的话,大致看一下哪些电脑是稳定的,新接进来的有哪些电脑,只把新接进来的电脑一个一个排除一下就行了。

直到拔了哪个其他的灯都不狂闪了,就说明是哪台电脑在作怪~ 省时省力...用SNIFFER工具呗,哪个连接数多一般就是哪个了。

VLAN!这个方法是解决方法之一,也是比较简便的一种方法。

你的问题分两个广播风暴和环路。

环路的检测,其实,你可以用更简便的方法。

环路形成时,所有交换机都狂闪了,你只要把核心交换机上的所有接入层交换机断开,这样每个接入层交换机就是单独了,那些不闪了的就说明没问题,马上插回去,那个还在狂闪的就是有问题的接入层设备了,你就按照你的网路信息点图纸查吧,这样最快,影响面最小。

至于广播风暴论坛里有论述的很详细的。

所有方法都是帮你最快定位问题源,或缩小故障源的范围。

小心局域网环路引起的广播风暴来源:互联网笔者公司局域网采用的是星型拓扑结构千兆以太网技术,中心机房配备一台华为6506三层路由交换机,各楼层采用华为3026或者背板堆叠的2026接入核心交换机,各部门计算机通过直接接入或用级连方式通过接入层交换机接进网络。

中心的服务器有多台,提供FTP、文件服务、Web等多项服务。

全网分为5个VLAN,根据业务不同为不同网段定义了IP地址。

随着接进网络PC的不断增多及信息流量的增加,在网络维护中遇到过各类问题及故障,现在分析其中影响较大的一个故障,谈谈在管理与维护上的一点经验和体会。

防火墙Sniffer使用分析

IP首部信息

可见IP头部的内容中包含了协议的版本(目前一般都是IPV4)、包总长度为 77bytes,源地址的IP(192.168.1.101)、目标地址的IP(124.240.144.135)、包 头校验和(0B28(correct))等内容。

TCP首部信息

在TCP协议的头部信息中,包含了源端口号(52255)、目的端的端口 号(1248)、初始序列号(2056036996)、下一个希望得到的包的序 列号(2056036997)、校验和(Checksum=8C58(correct))等信息。

4. Sniffer的网络监视功能

网络监视功能能够时刻监视网络流量统计、网络上资源的利用率,并 能够监视网络流量的异常状况,其主要功能由Dashbord和ART实现,其他 功能可以参看在线帮助。 Dashbord可以监控网络的利用率、流量及错误报文等内容。通过图形 界面可以清楚看到此功能,如图所示。

捕获主机列表

主机列表,显示出所连主机详细信息,IP地址,入埠数据包个数、字节 数,出埠数据包的个数,出埠字节数,数据包总数,字节总数。

Proctocal Dist

Protocol Dist显示出与所连主机所有流量信息。

统计表

3. Sniffer的抓包分析

DLC首部信息

从图中可以看到数据包的头部是DLC层协议的内容:标明了第7 个帧Frame到达的时间、Frame 的大小、源数据链路层号(可以看出 自己的数据链路层号为001FD0371D21,目的主机的数据链路层号为 F8D111F8ABCC。

1.Sniffer的启动界面和抓包界面

启动界面

进入sniffer首先要定义过滤属性,单击Capture→Define filter,新建一个过滤,可以配置自己主机的IP,如下图所示

Sniffer网络抓包实验报告

一、Sniffer软件的安装

在网上下载Sniffer软件后,直接运行安装程序,系统会提示输入个人信息和软件注册码,安装结束后,重新启动,之后再安装Sniffer汉化补丁。运行Sniffer程序后,系统会自动搜索机器中的网络适配器,点击确定进入Sniffer主界面。

二、Sniffer软件的使用

(1)网络适配器的选择

在使用Sniffer软件之前必须要做的一件工作是为计算机选择合适的网络适配器,确定数据的接收渠道。用户可以通过命令File/Select Setting…来实现(如图1)。

图1

(2)捕获报文

Sniffer软件提供了两种最基本的网络分析操作,即报文捕获和网络性能监视(如图2)。在这里我们首先对报文的捕获加以分析,然后再去了解如何对网络性能进行监视。

五、Sniffer在网络维护中的应用——解决网络传输质量问题

Sniffer在网吧网络中的应用,主要是利用其流量分析和查看功能,解决网吧中出现的网络传输质量问题。

1、广播风暴:广播风暴是网吧网络最常见的一个网络故障。网络广播风暴的产生,一般是由于客户机被病毒攻击、网络设备损坏等故障引起的。可以使用Sniffer中的主机列表功能,查看网络中哪些机器的流量最大,合矩阵就可以看出哪台机器数据流量异常。从而,可以在最短的时间内,判断网络的具体故障点。

图6

图7

回到图15所示界面,此时,用户可首先查看Detail所显示的将要发送的信息,然后选择Animation界面,单击发送按钮 就可以形象地看到捕获的报文被发送到指定地点。

(2)捕获报文的直接编辑发送

当然也可以将捕获到的报文直接转换成发送包文,然后做一些修改也是可以的。操作如图8所示。

图8

可以选中某个捕获的报文,用鼠标右键激活菜单,选择Send Current Packet,这是,该报文的内容已经被原封不动地送到“发送编辑窗口”了。这是在做一些修改就比全部填充报文省事多了。

使用PacketSniffer抓包和分析(z-stack协议)

使⽤PacketSniffer抓包和分析(z-stack协议)以下内容仅是⾃⼰学习总结,可能会有错误,有发现问题的欢迎指正(图⽚可以⾃⼰放⼤,还是⽐较清晰的)。

1、协调器上电,其他设备均不上电,抓包如下:通过观察可以发现,协调器建⽴⽹络成功后,会以15秒为周期告知⾃⼰的⽹络连接状态,2、关闭协调器,路由器上电,抓包如下:路由器会不断的发送Beacon request来请求⽹络信息。

3、为了抓完整的包,先将协调器上电,然后再将路由器上电,抓完整组⽹包如下:从头开始看,1)⾸先协调器建⽴好⽹络,并且以15S的间隔⼴播⾃⼰的⽹络连接状态NWK Link Status2)路由器连续发了3个Beacon request,协调器分别回应了3次,3)然后路由器将⾃⼰的MAC地址信息加⼊,发送了Association request,即请求连接,协调器回复⼀个ACK信号4)路由器将⾃⼰的MAC地址信息加⼊(0x00124B000AF859CD),发送了Data request,协调器再回复⼀个ACK信号5)协调器根据Data request,给路由分配⼀个short addr(0x4D13)发送给路由器(0x0000)。

路由器收到后给予⼀个ACK回应6)接着路由器和协调器分别⼴播⼀个APS CLUSTER ID = 0x0013的数据信息7)组⽹已经全部完成,这时候路由器和协调器分别会以15秒的间隔不断的⼴播⾃⼰的⽹路状态,8) 此时,⽤户可以发送⾃⼰的数据,我这⾥发送数据是截图的最后⼀帧(上⾯截图没有截完全,下⾯是上⾯最后⼀帧截图的补充),可以观看,MAC payload即MAC层接收到的数据,它左右的信息是物理层PHY头部解析后的表现形式,MAC payload⼜解析成了NWK头部和NWK payload(MAC payload黄⾊区域右边),同样NWK payload⼜分解成了APS头部和APS payload(NWK payload黄⾊区域右边),观察这些数据,发现不正是我们在⽤户程序⾥⾯⾃⼰定义的端点号,簇ID,和数据内容吗,这些数据我们将在⾃⼰的程序中解析并且处理我这⾥的端点号是0x0B,簇ID是0x0002,prifile ID 是0x0F05,数据内容是EA EB 4D 13 D9 5B F8 0A 00 4B 12 00(EA EB是头部,4D 13是路由器的短地址,D9 5B F8 0A 00 4B 12 00是路由器的长地址;仅测试使⽤,所以数据格式叫简单,没有数据长度,数据校验等信息)9)以上过程就完成了路由器,协调器组⽹,并且数据传送的整个过程。

Sniffer网络抓包实验报告

实验报告填写时间:图1(2)捕获报文Sniffer软件提供了两种最基本的网络分析操作,即报文捕获和网络性能监视(如图2)。

在这里我们首先对报文的捕获加以分析,然后再去了解如何对网络性能进行监视。

图2捕获面板报文捕获可以在报文捕获面板中进行,如图2中蓝色标注区所示即为开始状态的报文捕获面板,其中各按钮功能如图3所示图3捕获过程的报文统计在报文统计过程中可以通过单击Capture Panel 按钮来查看捕获报文的数量和缓冲区的利用率(如图4、5)。

图4图5三、Sniffer菜单及功能简介Sniffer进入时,需要设置当前机器的网卡信息。

进入Sniffer软件后,会出现如图2的界面,可以看到Sniffer软件的中文菜单,下面是一些常用的工具按钮。

在日常的网络维护中,使用这些工具按钮就可以解决问题了。

1、主机列表按钮:保存机器列表后,点击此钮,Sniffer会显示网络中所有机器的信息,其中,Hw地址一栏是网络中的客户机信息。

网络中的客户机一般都有惟一的名字,因此在Hw地址栏中,可以看到客户机的名字。

对于安装Sniffer的机器,在Hw地址栏中用“本地”来标识;对于网络中的交换机、路由器等网络设备,Sniffer只能显示这些网络设备的MAC 地址。

入埠数据包和出埠数据包,指的是该客户机发送和接收的数据包数量,后面还有客户机发送和接收的字节大小。

可以据此查看网络中的数据流量大小。

2、矩阵按钮:矩阵功能通过圆形图例说明客户机的数据走向,可以看出与客户机有数据交换的机器。

使用此功能时,先选择客户机,然后点击此钮就可以了。

3、请求响应时间按钮:请求响应时间功能,可以查看客户机访问网站的详细情况。

当客户机访问某站点时,可以通过此功能查看从客户机发出请求到服务器响应的时间等信息。

4、警报日志按钮:当Sniffer监控到网络的不正常情况时,会自动记录到警报日志中。

所以打开Sniffer软件后,首先要查看一下警报日志,看网络运行是否正常。

sniffer 抓包分析

Tcp协议的数据包GET / HTTP/1.1(“GET”表示我们所使用的HTTP动作,其他可能的还有“POST”等,GET的消息没有消息体,而POST消息是有消息体的,消息体的内容就是要POST的数据,HTTP1.1表示使用的是HTTP1.1协议)Accept: */* (什么都接收)Accept-Language: zh-cn (接受的语言形式)Accept-Encoding: gzip, deflate (代表本地可以接收压缩格式的数据)User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR3.0.04506.648; .NET CLR 3.5.21022; .NET CLR 2.0.50727) (本机信息)Host: 210.43.0.10 (请求的主机IP地址)Connection: Keep-Alive (表示使用Keep-Alive方式,即数据传递完并不立即关闭连接) Cookie: ASPSESSIONIDACSSDCBR=APMJMJMAIGOGBOAPIBPMDGGL (cookie信息,用于记录用户在该网站的浏览足迹)HTTP/1.1 200 OK (“HTTP/1.1”表示所使用的协议,后面的“200 OK”是HTTP返回代码,200就表示操作成功,还有其他常见的如404表示对象未找到,500表示服务器错误,403表示不能浏览目录等)Date: Sun, 05 Jun 2011 06:00:24 GMT (处理此请求的时间)Server: Microsoft-IIS/6.0 (主机服务器版本)X-Powered-By: (的一个附加提示,没什么实际用处)Content-Length: 22876 (表示消息体的长度,从空行以后的内容算起,以字节为单位,浏览器接收到它所指定的字节数的内容以后就会认为这个消息已经被完整接收了)Content-Type: text/html (浏览器会根据它来决定如何处理消息体里面的内容,例如这里是text/html,那么浏览器就会启用HTML解析器来处理它,如果是image/jpeg,那么就会使用JPEG的解码器来处理)Cache-control: private (当指定cache-control的值为private、no-cache、must-revalidate,那么打开新窗口访问时都会重新访问服务器)(以下为所得网页数据,由于太多省略中间body部分)<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN""/TR/xhtml1/DTD/xhtml1-transitional.dtd"><html xmlns="/1999/xhtml"><head><meta http-equiv="Content-Type" content="text/html; charset=gb2312" /><title>..............Henan University of Science and Technology</title><metacontent="HAUST,............,........,......,....,..................,................,. .................,................,....................,....................,........, ........,..........," name="Keywords"/><meta content="............................................" name="Description"/><meta http-equiv="X-UA-Compatible" content="IE=EmulateIE7" /><link href="/2010/images/style.css(样式)" rel="stylesheet" type="text/css"></head><body></body></html>ftp协议的数据包TCP 192.168.2.153 192.168.2.154 2975 21 ftp 13 240 字节806 字节2011/6/5 13:58:59:468 2011/6/5 13:58:59:843noop200 NOOP command successful.CWD /250 CWD command successful.TYPE A200 Type set to A.PASV227 Entering Passive Mode (192,168,2,154,8,133).LIST125 Data connection already open; Transfer starting.226 Transfer complete.TCP 192.168.2.153 192.168.2.154 2986 2181 5 219 字节678 字节2011/6/5 13:58:59:468 2011/6/5 13:58:59:46812-19-09 03:36PM <DIR> Adobe PDF06-05-11 01:51PM 57309 ha_smartsniff1.71_lewen.rar12-24-08 01:22PM <DIR> My Music12-24-08 01:21PM <DIR> My PicturesUdp协议数据包UDP 192.168.2.153 210.43.0.8 50502 53 domain 2 257 字节372 字节2011/6/5 14:02:32:468 2011/6/5 14:02:32:46800000000 12 E3 01 00 00 01 00 00 00 00 00 00 03 77 77 77 ........ .....www 00000010 05 62 61 69 64 75 03 63 6F 6D 00 00 01 00 01 .baidu.c om.....(向目的网站发送请求)00000000 12 E3 81 80 00 01 00 03 00 04 00 04 03 77 77 77 ........ .....www 00000010 05 62 61 69 64 75 03 63 6F 6D 00 00 01 00 01 C0 .baidu.c om...... 00000020 0C 00 05 00 01 00 00 00 00 00 0F 03 77 77 77 01 ........ ....www. 00000030 61 06 73 68 69 66 65 6E C0 16 C0 2B 00 01 00 01 a.shifen ...+.... 00000040 00 00 02 53 00 04 3D 87 A9 69 C0 2B 00 01 00 01 ...S..=. .i.+.... 00000050 00 00 02 53 00 04 3D 87 A9 7D C0 2F 00 02 00 01 ...S..=. .}./.... 00000060 00 00 2D 55 00 06 03 6E 73 36 C0 2F C0 2F 00 02 ..-U...n s6././.. 00000070 00 01 00 00 2D 55 00 06 03 6E 73 32 C0 2F C0 2F ....-U.. .ns2././ 00000080 00 02 00 01 00 00 2D 55 00 06 03 6E 73 34 C0 2F ......-U ...ns4./ 00000090 C0 2F 00 02 00 01 00 00 2D 55 00 06 03 6E 73 35 ./...... -U...ns5 000000A0 C0 2F C0 78 00 01 00 01 00 00 00 A6 00 04 7B 7D ./.x.... ......{} 000000B0 71 42 C0 8A 00 01 00 01 00 00 00 6A 00 04 7B 7D qB...... ...j..{} 000000C0 71 43 C0 9C 00 01 00 01 00 00 00 51 00 04 DC B5 qC...... ...Q.... 000000D0 03 B2 C0 66 00 01 00 01 00 00 00 C7 00 04 DC B5 ...f.... ........ 000000E0 04 B2 ..。

实验3抓ICMP包及动态路由包并进行协议分析

实验3抓ICMP包及动态路由包并进行协议分析

福建工程学院国脉信息学院实验指导书

实验三抓ICMP包及动态路由包并进行协议分析

一、实验目的

1、掌握仿真环境中抓包工具的应用

2、掌握抓常见ICMP报文并进行分析

3、掌握抓RIP报文并进行协议分析

二、实验环境

TCP/IP协议分析仿真实验平台(DY、Linux、Win2003、wireshark或Sniffer 等)

三、实验任务

1、实验环境的配置与整合[注意在两个路由器之间启用RIPv2协议]

2、抓网络不可达的ICMP差错报告报文并进行分析

3、抓主机不可达的ICMP差错报告报文并进行分析

4、抓端口不可达的ICMP差错报告报文并进行分析

5、抓通信正常的ICMP查询报文并进行分析

6、抓RIPv2路由协议并进行分析

四、实验步骤

1、实验环境的配置与整合[注意在两个路由器之间启用RIPv2协议]

2、抓网络不可达的ICMP差错报告报文并进行分析

3、抓主机不可达的ICMP差错报告报文并进行分析

4、抓端口不可达的ICMP差错报告报文并进行分析

5、抓通信正常的ICMP查询报文并进行分析

6、抓RIPv2路由协议并进行分析

【思考题】

1、请简述ICMP协议的功能及其所处在TCP/IP中的位置。

2、请简述ICMP报文的种类?

3、请简述Tracerroute的原理和功能。

五、实验小结(实验过程中遇到什么问题?如何解决?)。

FortiGate 用Sniffer 命令抓包分析说明文档-FGT、系统管理、培训

FortiGate 用Sniffer 命令抓包分析说明文档更多:说明:本文档针对FortiGate 产品的后台抓包命令使用进行说明,相关详细命令参照相关手册。

在使用后台抓包分析命令时,建议大家使用如SecureCRT 这样的远程管理工具,通过telnet 或者ssh 的方式登陆到网关,由于UTM 本身不支持将抓包的结果保存在设备自身的存储空间,因此需要借助SecureCRT 这样远程管理工具接收文件。

1.基本命令命令: diagnose sniffer packet.# diag sniffer packet <interface> <'filter'> <verbose> <count>2.参数说明2.1 interface<interface> 指定实际的接口名称,可以是真实的物理接口名称,也可以是VLAN 的逻辑接口名称,当使用“any”关键字时,表示抓全部接口的数据包。

例:#diag sniffer packet port1 //表示抓物理接口为port1 的所有数据包#diag sniffer packet any //表示抓所有接口的所有数据包#diag sniffer packet port1-v10 //当在物理接口建立一个VLAN 子接口,其逻辑接口名为port1-v10,此时表示抓port1-v10 接口的所有数据包,此处一定注意一个问题,由于抓包命令中的空格使用来区分参数字段的,但是在逻辑接口创建时,接口名称支持空格,考虑到今后抓包分析的方便,建议在创建逻辑接口时不要带有空格。

2.2 verbose<verbose> 指控制抓取数据包的内容1: print header of packets, //只抓取IP的原地址、源端口、目的地址、目的端口和数据包的Sequence numbers 为系统缺省设置2: print header and data from ip of packets, //抓取IP数据包的详细信息,包括IP数据的payload。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

用Sniffer抓包分析以太网帧-抓包分析ICMP错误响应

2007-08-22 10:02

用sniffer抓icmp包来分析。

1。

ping 192.168.1.1 -l 0

ping一个ip,指定携带的数据长度为0

抓包分析如图:

从图上的1处我们可以看到这个数据总大小是:60byte

从2处看到ip数据总长度:28byte

ip数据为什么是28byte?

因为ip头部是20个字节(4处标记的),而icmp头部是8个字节,因为我们的ping是指定数据长度为0的,所以icmp里不带额外数据,即:

28=20+8

而我们知道以太网类型帧头部是6个字节源地址+6个字节目标地址+2个字节类型=14字节

以太网帧头部+ip数据总长度=14+28=42

注意3处标记的,填充了18个字节。

42+18=60

刚好等于总长度,其实这里我们需要注意到这里捕捉到帧不含4个字节的尾部校验,如果加

上4字节尾部校验,正好等于64!

64恰好是以太类型帧最小大小。

在图中我们还可以看到这个帧没有分割,flags=0x,因为不需要分割。

第15个字节TOS的含义如下:

15 00 // TOS ( type of service,

//bit 0 = 0, CE bit - no congestion;

//bit1 = 0, ECT bit - transport protocol will ignore the CE bit;

//bit 2 =0, normal reliability;

//bit 3 = 0, normal throughtput;

//bit 4 = 0, normal delay;

//bit 5 ~ bit 7 = 000, routine.

再分析一个

ping 192.168.1.1 -l 64

数据大小106byte

106-14(以太类型帧头部)=92

刚好等于ip部分的显示大小

92-20(ip)-8(icmp头)=64

刚好等于我们指定的64字节ping 包

以太网帧实际承载数据部分最大为1500,这里面还包含其他协议的报头,所以实际承载数据肯定小于1500,如果ping 192.168.1.1 -l 1500,那么数据必要会被分割,但计算方法还是一样的,只是需要特别注意,后续帧无需包含第一个帧所包含的icmp报头。

所以第一个帧的大小会是1500(实际数据部分大小,含ip和icmp报头)+14(以太类型帧头部)=1514,在第一个帧里实际携带了多少数据的是1500-20(IP 报头)-8(icmp报头)=1472,剩余28bytes数据会在后续帧中

后续帧大小:14(以太类型头)+20(ip头)+28(实际数据)=62

注意上面的计算我们都不计算尾部4字节校验的。

可以实际抓包验证上面的分析。

-------------------------------------------------------------------------------------------------------------------------------

用Sniffer抓包分析ICMP错误响应

从192.168.1.2telnet192.168.1.1上的一个没开放的端口

下图返回的端口不可达ICMP错误返回数据帧,可以看出该帧不算以太网帧尾部的4字节一共是70字节.

以太网帧封装的IP-ICMP的信息格式:

以太帧头部(14字节)---IP包头部(20字节)--{ICMP头部(8字节)---[产生差错原始IP报文头(20字节)--原始IP中数据部分的头8字节]}

注解:{}表示IP头后跟的IP数据报文部分

[]表示ICMP头后跟的ICMP报文部分

更具体的解释请参看TCP/IP协议详解卷一CHAP6。