公司渗透测试方案

渗透测试服务方案

渗透测试服务方案项目背景渗透测试是指通过模拟黑客攻击的方式,评估目标系统中的安全漏洞和风险,并提供相应的修复建议和安全加固方案。

在当今信息化时代,随着网络技术的迅速发展,企业和组织越来越依赖于互联网和信息系统来进行日常工作。

然而,互联网和信息系统的安全性仍然面临着严峻的挑战。

因此,渗透测试服务成为了保护信息资产和数据安全的重要手段。

目标本文档旨在提供一份完整的渗透测试服务方案,以帮助企业或组织评估其信息系统的安全性,并提供相应的修复建议和安全加固方案。

服务范围本渗透测试服务方案的服务范围包括但不限于以下方面:1.应用程序安全测试:通过验证目标系统的应用程序是否存在安全漏洞, 如跨站脚本(XSS)、跨站请求伪造(CSRF)等;2.网络安全测试:测试目标网络的网络设备和配置是否存在安全漏洞,如不安全的网络协议、弱密码等;3.社交工程测试:通过模拟攻击者进行社交工程手段,测试目标系统的员工是否容易受到攻击和欺骗;4.无线网络安全测试:测试目标组织的无线网络是否存在安全漏洞,如无线网络的身份验证机制是否脆弱等;5.物理安全测试:通过模拟攻击者的物理入侵方式,测试目标系统的物理安全措施是否健全,如门禁系统、监控系统等。

服务流程本渗透测试服务方案的服务流程如下:1.需求分析阶段:与客户进行沟通,了解客户的需求和目标,确定渗透测试的范围和目标。

2.系统信息收集阶段:对目标系统进行信息收集,包括网络拓扑图、IP地址段、应用程序版本等。

3.漏洞扫描与评估阶段:使用专业的漏洞扫描工具对目标系统进行扫描和评估,识别系统中的安全漏洞和风险。

4.渗透测试阶段:针对目标系统的漏洞和风险,采用合适的渗透测试手段和工具进行攻击和测试。

5.结果分析与报告编写阶段:对渗透测试结果进行分析,并编写详细的测试报告,包括发现的安全漏洞、攻击路径和修复建议。

6.报告提交与解释阶段:向客户提交测试报告,并解释测试结果,提供相应的修复建议和安全加固方案。

渗透测试实施方案

渗透测试实施方案渗透测试(Penetration Testing)是指对计算机系统、网络或应用程序的安全性进行评估的过程。

其主要目的是模拟黑客的攻击手段,发现系统中存在的安全漏洞,以及评估系统对安全威胁的抵抗能力。

渗透测试通过模拟攻击者的行为,发现系统漏洞并提供修复建议,是保障信息系统安全的重要手段之一。

一、准备工作在进行渗透测试之前,首先需要明确测试的目标和范围,明确测试的目的是为了发现系统中存在的安全漏洞,还是为了评估系统的整体安全性。

同时,需要充分了解被测试系统的架构、技术栈、业务流程等相关信息,以便有针对性地进行测试。

二、信息收集信息收集是渗透测试的第一步,通过收集目标系统的相关信息,包括域名、IP地址、子域名、开放端口、系统架构等,为后续的攻击模拟和漏洞利用提供基础。

信息收集的方式包括但不限于网络侦察、端口扫描、漏洞扫描等。

三、漏洞扫描与分析在信息收集的基础上,对目标系统进行漏洞扫描和分析,以发现系统中存在的安全漏洞。

漏洞扫描工具可以帮助测试人员快速地发现系统中存在的已知漏洞,同时也需要进行手工的漏洞挖掘,以发现系统中的潜在安全隐患。

四、攻击模拟与漏洞利用在发现系统中存在的安全漏洞后,测试人员需要进行攻击模拟和漏洞利用,以验证漏洞的真实性和危害性。

攻击模拟可以包括但不限于SQL注入、跨站脚本攻击、文件包含漏洞等,通过模拟攻击者的行为,验证系统对安全威胁的抵抗能力。

五、报告撰写与修复建议渗透测试结束后,测试人员需要撰写测试报告,详细记录测试过程中发现的安全漏洞和漏洞利用的结果,同时提出修复建议和安全加固措施。

报告应该清晰、准确地呈现测试结果,为系统管理员和开发人员提供有效的安全建议。

六、定期复审与持续改进渗透测试并非一次性的工作,随着系统的更新和漏洞的修复,安全威胁也在不断演变。

因此,定期的渗透测试和安全审计是必不可少的,只有不断地发现问题并及时修复,才能保障系统的安全性。

总结渗透测试是保障信息系统安全的重要手段,通过模拟攻击者的行为,发现系统中存在的安全漏洞,并提供修复建议,帮助系统管理员和开发人员及时修复漏洞,提高系统的安全性。

渗透测试方案

渗透测试方案渗透测试方案一、背景和目标渗透测试是一种通过模拟攻击者的方法,评估系统的安全性,并发现和修补潜在的漏洞和风险。

本渗透测试方案的目标是评估公司的网络和应用程序的安全性,发现潜在的漏洞和风险,以便采取适当的修补措施。

二、测试范围和方法1. 网络渗透测试- 主机扫描:扫描公司网络中的主机,发现存在的漏洞和风险。

- 漏洞扫描:使用自动化工具扫描公司网络中的服务器和应用程序,发现已知的漏洞和风险。

- 弱口令攻击:通过尝试常见的弱口令,评估公司网络中的账户安全性。

- 社交工程攻击:通过伪装成合法员工,尝试获取公司机密信息。

- 无线网络攻击:评估公司的无线网络安全性,发现存在的漏洞和风险。

2. 应用程序渗透测试- Web应用程序测试:评估公司网站和Web应用程序的安全性,发现可能存在的漏洞和风险。

- 数据库测试:评估公司数据库的安全性,发现可能存在的漏洞和风险。

- API测试:评估公司的API接口的安全性,发现可能存在的漏洞和风险。

- 移动应用程序测试:评估公司的移动应用程序的安全性,发现可能存在的漏洞和风险。

三、测试计划和时间安排1. 测试计划- 确定测试的目标、范围和方法。

- 就测试计划与公司相关人员进行协商和确认。

- 编制详细的测试方案和步骤。

2. 时间安排- 进行网络渗透测试需要1周的时间。

- 进行应用程序渗透测试需要2周的时间。

- 总共需要3周的时间完成全部测试。

四、测试环境和工具1. 测试环境- 虚拟机环境:用于搭建测试环境,确保测试过程不会影响实际环境。

- 模拟攻击者工作站:用于进行漏洞扫描、弱口令攻击、社交工程攻击等测试活动。

2. 测试工具- Nessus:用于进行漏洞扫描和自动化渗透测试。

- Burp Suite:用于进行Web应用程序测试,包括代理、扫描、拦截等功能。

- sqlmap:用于进行数据库渗透测试,发现SQL注入等漏洞。

- Metasploit:用于进行网络渗透测试,包括远程攻击、漏洞利用等功能。

公司内部渗透测试工作流程

公司内部渗透测试工作流程英文回答:Penetration testing, also known as ethical hacking, is an important process for assessing the security of a company's internal systems and networks. It involves simulating real-world attacks to identify vulnerabilities and weaknesses that could be exploited by malicious actors. In this response, I will outline the workflow for conducting internal penetration testing within a company.1. Scope definition: The first step is to clearly define the scope of the penetration testing engagement. This includes identifying the systems, networks, and applications that will be tested, as well as any specific objectives or restrictions.For example, if I were conducting a penetration testfor a financial institution, the scope might includetesting the company's internal network, web applications,and email servers, while excluding any production systems that could cause disruption to business operations.2. Reconnaissance: Once the scope is defined, the next step is to gather information about the target systems and networks. This can involve passive techniques such as searching for publicly available information, as well as active techniques like port scanning and network mapping.During this phase, it is important to be mindful of legal and ethical boundaries. For instance, I would avoid attempting any unauthorized access or conducting any activities that could disrupt the target systems.3. Vulnerability scanning: After gathering initial information, the next step is to conduct vulnerability scanning. This involves using automated tools to identify known vulnerabilities in the target systems and networks.For example, I might use a vulnerability scanner like Nessus to scan the company's internal network for common vulnerabilities such as outdated software, weak passwords,or misconfigurations.4. Exploitation: Once vulnerabilities are identified, the next step is to attempt to exploit them. This involves using various techniques and tools to gain unauthorized access to the target systems.For instance, if I discover a vulnerable web application, I might use a tool like Metasploit to exploit the vulnerability and gain remote access to the application server.5. Privilege escalation: After gaining initial access, the next step is to escalate privileges and gain further access to sensitive systems or data. This can involve exploiting misconfigurations or weak access controls.For example, if I have gained access to a user account with limited privileges, I might attempt to exploit a misconfigured server to gain administrative privileges and access to critical systems.6. Post-exploitation: Once access to sensitive systemsor data is achieved, the next step is to perform post-exploitation activities. This can involve conductingfurther reconnaissance, lateral movement within the network, and data exfiltration.For instance, I might use tools like Mimikatz toextract credentials from compromised systems and use themto move laterally within the network and access additional sensitive data.7. Reporting: Finally, the penetration testing process concludes with the preparation of a detailed report. This report should include a summary of the findings, including any vulnerabilities discovered, the impact of these vulnerabilities, and recommendations for remediation.For example, the report might highlight critical vulnerabilities that could lead to unauthorized access or data breaches, and provide recommendations for patching or mitigating these vulnerabilities.中文回答:渗透测试,也被称为道德黑客,是评估公司内部系统和网络安全的重要过程。

XXX公司渗透测试方案

我们相信,凭借某某多年的安全技术积累和丰富的安全服务项目经验,能够圆满的完成本次安全服务项目。同时,我们也希望能继续保持和XXX在信息安全项目上长期的合作,共同为XXX信息系统的安全建设贡献力量。

报告输出

渗透测试人员根据测试的过程结果编写直观的渗透测试服务报告。内容包括:具体的操作步骤描述;响应分析以及最后的安全修复建议。

安全复查

渗透测试完成后,某某协助XXX对已发现的安全隐患进行修复。修复完成后,某某渗透测试工程师对修复的成果再次进行远程测试复查,对修复的结果进行检验,确保修复结果的有效性。

七.渗透测试流程

方案制定

某某获取到XXX的书面授权许可后,才进行渗透测试的实施。并且将实施范围、方法、时间、人员等具体的方案与XXX进行交流,并得到XXX的认同。

在测试实施之前,某某会做到让XXX对渗透测试过程和风险的知晓,使随后的正式测试流程都在XXX的控制下。

信息收集

这包括:操作系统类型指纹收集;网络拓扑结构分析;端口扫描和目标系统提供的服务识别等。可以采用一些商业安全评估系统(如:ISS、极光等);免费的检测工具(NESSUS、Nmap等)进行收集。

三.实施目的

信息安全越来越成为保障企业网络的稳定运行的重要元素。XXX信息系统经过多年的实践和摸索,已经初具规模,在技术上、产品方面取得了很大的成就,但随着企业面临的安全威胁不断变化,单纯地靠产品来解决各类信息安全问题已经不能满足XXX的实际安全需求。从根本上解决目前企业所面临的信息安全难题,只靠技术和产品是不够的,服务将直接影响到解决各类安全问题的效果。

信息系统渗透测试服务方案

信息系统渗透测试服务方案一、背景和目标随着信息系统的快速发展和普及,网络安全威胁也不断增加。

为了保护企业的关键信息资产,增强网络安全防护能力,信息系统的渗透测试变得尤为重要。

本文将提出一套包括计划、方法、步骤和报告的信息系统渗透测试服务方案,旨在通过模拟攻击来确定系统安全性并提出改进措施。

二、服务计划1.预研阶段:收集客户需求,了解系统结构和架构,评估系统风险等级,确定测试范围和目标。

2.环境搭建阶段:在实验室环境搭建与客户系统相似的测试环境,包括硬件、软件和网络拓扑。

3.信息收集阶段:通过各种手段收集目标系统的信息,包括网络扫描、应用程序分析、漏洞挖掘等。

4.代码审查阶段:对目标系统的源代码进行审查,发现潜在的安全漏洞和隐患。

5.渗透测试阶段:使用合法手段模拟黑客攻击,寻找系统中的漏洞和弱点,包括网络攻击、应用程序攻击、社会工程学等。

6.漏洞分析阶段:对渗透测试阶段发现的漏洞进行深入分析,确定漏洞的影响范围和危害程度。

7.报告编制阶段:根据测试结果编制详细的报告,包括漏洞描述、修复建议、风险评估等,并向客户提供解决方案。

三、测试方法和技术1.传统渗透测试方法:使用网络扫描、端口扫描、漏洞扫描等传统渗透测试工具,寻找系统中潜在的漏洞。

2.无线网络测试:测试目标系统的无线网络安全性,包括无线路由器安全性、无线网络可用性和无线数据传输加密等。

3. 服务与应用程序测试:测试目标系统的各类服务和应用程序的安全性,包括Web应用程序测试、数据库应用程序测试等。

4.社会工程学测试:通过模拟社会工程学攻击,测试目标系统中员工的安全意识和应对能力。

5.存储和移动设备测试:测试目标系统的存储设备和移动设备的安全性,包括硬件设备和操作系统的安全性。

四、步骤和流程1.系统规划:确定测试目标和测试范围,制定渗透测试计划和时间表。

2.信息收集:对目标系统进行信息收集,收集目标系统的IP地址、域名、网络拓扑等信息。

3.漏洞挖掘:使用各种渗透测试工具和手段发现目标系统的漏洞和弱点。

信息系统渗透测试方案

信息系统渗透测试方案___重要信息系统渗透测试方案目录1.概述1.1 渗透测试概述1.2 为客户带来的收益2.涉及的技术2.1 预攻击阶段2.2 攻击阶段2.3 后攻击阶段概述渗透测试是一种通过模拟攻击来评估系统安全性的测试方法。

本方案旨在对___的重要信息系统进行渗透测试,以发现系统中存在的安全漏洞和弱点,为后续的安全加固提供参考。

为客户带来的收益通过本次渗透测试,客户可以了解到系统中存在的安全风险,及时采取措施加固系统,避免被黑客攻击造成的损失。

同时,也可以提高员工的安全意识,加强对信息安全的重视。

涉及的技术本次渗透测试涉及以下技术:预攻击阶段:信息搜集、目标识别、漏洞探测等。

攻击阶段:密码破解、漏洞利用、提权等。

后攻击阶段:数据挖掘、覆盖痕迹等。

本方案将在以上三个阶段进行测试,以全面评估系统的安全性。

同时,我们将采用多种测试工具和技术手段,确保测试结果的准确性和全面性。

其他手法在进行渗透测试时,还有许多其他手法可以使用。

例如,社会工程学、无线网络渗透、物理安全测试等。

这些手法可以帮助测试人员更全面地评估目标系统的安全性。

操作中的注意事项在进行渗透测试时,需要注意以下几点:1.测试前提供给渗透测试者的资料在进行测试之前,需要向测试人员提供目标系统的相关资料,包括系统架构、网络拓扑图、IP地址、用户名密码等信息。

这些资料可以帮助测试人员更好地了解目标系统,从而更准确地评估其安全性。

2.黑箱测试黑箱测试是指测试人员只知道目标系统的外部信息,而对内部信息一无所知。

测试人员需要通过各种手段来获取系统的内部信息,并尝试利用漏洞进行攻击。

3.白盒测试白盒测试是指测试人员可以获得目标系统的内部信息,包括源代码、数据库结构等。

测试人员可以通过分析代码等方式来评估系统的安全性。

4.隐秘测试隐秘测试是指测试人员在未经授权的情况下进行测试,目的是评估系统的安全性。

这种测试方式可能会涉及到非法行为,因此需要测试人员谨慎操作。

渗透测试实施解决方案

渗透测试实施方案目录1、渗透测试项目范围 ------------------------------------------------------------------------------------------------------- 32、渗透测试说明 -------------------------------------------------------------------------------------------------------------- 4渗透测试的必要性 --------------------------------------------------------------------------------------------------------- 4渗透测试的可行性 --------------------------------------------------------------------------------------------------------- 4渗透测试的原理------------------------------------------------------------------------------------------------------------- 53、渗透测试流程 -------------------------------------------------------------------------------------------------------------- 5客户委托----------------------------------------------------------------------------------------------------------------------- 7信息收集分析 ---------------------------------------------------------------------------------------------------------------- 7提升权限----------------------------------------------------------------------------------------------------------------------- 74、工具介绍--------------------------------------------------------------------------------------------------------------------- 7系统自带网络工具 --------------------------------------------------------------------------------------------------------- 8自由软件和渗透测试工具 ----------------------------------------------------------------------------------------------- 85、渗透测试常用方法 ------------------------------------------------------------------------------------------------------- 9注入漏洞----------------------------------------------------------------------------------------------------------------------- 9文件上传----------------------------------------------------------------------------------------------------------------------- 9 5.3目录遍历----------------------------------------------------------------------------------------------------------------- 9 5.4XSS跨站攻击 -------------------------------------------------------------------------------------------------------- 10 5.5弱口令漏洞 ----------------------------------------------------------------------------------------------------------- 10 5.6溢出漏洞--------------------------------------------------------------------------------------------------------------- 105.7嗅探攻击--------------------------------------------------------------------------------------------------------------- 10拒绝服务攻击 -------------------------------------------------------------------------------------------------------------- 10 5.9DNS劫持攻击 ------------------------------------------------------------------------------------------------------- 11 5.10旁注攻击------------------------------------------------------------------------------------------------------------- 11 5.11字符集转换并发盲注攻击 ------------------------------------------------------------------------------------- 11 5.12诱导攻击------------------------------------------------------------------------------------------------------------- 11 5.13已知漏洞利用 ------------------------------------------------------------------------------------------------------ 125.14其它渗透方法 ------------------------------------------------------------------------------------------------------ 126、实施日程------------------------------------------------------------------------------------------------------------------- 127、输出结果------------------------------------------------------------------------------------------------------------------- 128、服务与质量控制--------------------------------------------------------------------------------------------------------- 129.信息保密和风险控制措施---------------------------------------------------------------------------------------------- 13信息保密--------------------------------------------------------------------------------------------------------------------- 13实施风险控制 -------------------------------------------------------------------------------------------------------------- 15 10.服务与支持---------------------------------------------------------------------------------------------------------------- 161、渗透测试项目范围本次渗透测试主要对象如下:2、渗透测试说明安全工程人员利用安全扫描器、渗透测试工具结合人工对第一创业证券有限责任公司指定的IP进行非破坏性质的黑客模拟攻击,目的是尝试入侵系统并获取机密信息并将入侵的过程和技术细节产生报告提供给第一创业证券有限责任公司信息技术部门。

渗透测试方案范文

渗透测试方案范文一、需求分析:在开始渗透测试之前,需明确渗透测试的目的、范围和目标。

交流与客户寻求共识,并确保测试期间不会对系统造成无法修复的损害。

二、信息收集:通过收集目标系统有关的信息,如IP地址、域名、子域名、网络拓扑图等。

还需要了解目标系统上运行的服务、操作系统、应用程序以及相关安全配置等。

三、漏洞扫描:使用自动扫描工具对目标系统进行漏洞扫描,识别出系统中存在的已知漏洞。

这些工具可以帮助快速发现系统中的安全问题,并提供进一步的分析与评估。

四、渗透测试:采用手动方式,模拟潜在攻击者的行为,评估系统的安全性。

通过尝试各种攻击技术,例如密码破解、注入攻击、跨站脚本等,以寻找系统中的潜在漏洞。

五、漏洞利用与权限提升:在发现系统漏洞之后,进行漏洞利用和权限提升,以验证系统对攻击的抵抗能力。

这一步骤主要是为了确定系统的实际安全性,以及需要采取何种方式进行修复和防范。

七、报告撰写与总结:根据测试结果,编写渗透测试报告,详细说明测试过程中发现的问题和漏洞,并提出相应的修复建议。

总结测试的经验教训,为后续的安全措施提供参考。

八、远程漏洞评估:除了对目标系统进行本地渗透测试外,还可以通过远程方式进行漏洞评估。

通过结合网络嗅探、端口扫描等技术,模拟针对目标系统的远程攻击,评估系统的安全性。

十、安全审计:定期对系统进行安全审计,检查安全策略的有效性以及系统安全控制的完整性。

通过追踪安全事件和日志分析,发现潜在的攻击活动。

总结:渗透测试方案主要通过需求分析、信息收集、漏洞扫描、渗透测试、报告撰写与总结等步骤来检测和评估系统的安全性。

在执行过程中,需要使用合适的工具和技术来模拟攻击,并对发现的漏洞提出修复建议,以保障系统的安全性。

同时,还需要关注用户的安全意识和安全行为,通过社会工程学测试和安全审计来提高整体系统的安全性。

渗透测试方案

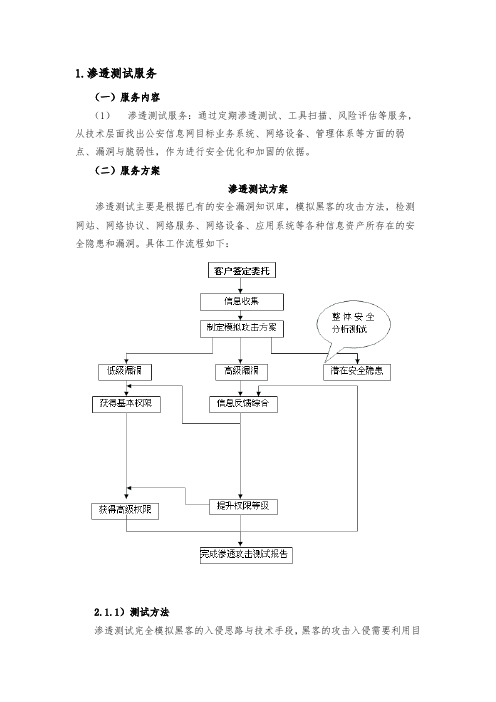

1.渗透测试服务(一)服务内容(1)渗透测试服务:通过定期渗透测试、工具扫描、风险评估等服务,从技术层面找出公安信息网目标业务系统、网络设备、管理体系等方面的弱点、漏洞与脆弱性,作为进行安全优化和加固的依据。

(二)服务方案渗透测试方案渗透测试主要是根据已有的安全漏洞知识库,模拟黑客的攻击方法,检测网站、网络协议、网络服务、网络设备、应用系统等各种信息资产所存在的安全隐患和漏洞。

具体工作流程如下:2.1.1)测试方法渗透测试完全模拟黑客的入侵思路与技术手段,黑客的攻击入侵需要利用目标网络的安全弱点,渗透测试也是同样的道理。

以人工渗透为主,辅助以攻击工具的使用,这样保证了整个渗透测试过程都在可以控制和调整的范围之内。

针对各应用系统的渗透测试方法包括以下方法但不局限于以下方法:2.1.2)测试内容本项目渗透测试包括但不限于以下内容:2.1.3)测试方式透测试服务根据测试的位置不同可以分为现场测试和远程测试;根据测试的方法不同分为黑盒测试和白盒测试两类;现场测试是指经过用户授权后,测试人员到达用户工作现场或接入用户工作内网,根据用户的期望测试的目标直接接入到用户的办公网络甚至业务网络中。

这种测试的好处就在于免去了测试人员从外部绕过防火墙、入侵保护等安全设备的工作。

一般用于检测内部威胁源和路径。

远程测试与现场测试相反,测试人员无需到达客户现场或接入用户内部网络,直接从互联网访问用户的某个接入到互联网的系统并进行测试即可。

这种测试往往是应用于那些关注门户站点和互联网应用的用户,主要用于检测外部威胁源和路径。

黑盒测试是指测试人员对除目标系统的IP或域名以外的信息一无所知的情况下对系统发起的测试工作,这种方式可以较好的模拟黑客行为,了解外部恶意用户可能对系统带来的威胁。

白盒测试则是指测试人员通过用户授权获取了部分信息的情况下进行的测试,如:目标系统的帐号、配置甚至源代码。

这种情况用户模拟并检测内部的恶意用户可能为系统带来的威胁。

渗透测试实施方案

渗透测试实施方案渗透测试是指通过模拟黑客攻击的方式,对系统、网络或应用程序进行安全审计,发现系统漏洞并提出修复建议的过程。

下面将详细介绍一个渗透测试的实施方案。

1.收集信息首先,需要对目标进行全面的信息收集。

可以通过引擎、社交媒体、WHOIS查询等方式收集目标的基本信息,如IP地址、域名、服务器架构等。

同时,也要了解目标的业务情况、网络拓扑结构、安全设备配置等重要信息。

2.制定测试策略根据收集到的信息,制定合理的测试策略。

确定测试目的、范围和方法。

例如,决定是否进行外部渗透测试、内部渗透测试或社会工程学测试。

3.漏洞扫描进行漏洞扫描是渗透测试的重要环节之一、使用专业的漏洞扫描工具进行扫描,发现目标系统、网络或应用程序中的已知漏洞。

扫描结果将会作为后续渗透测试的重要依据。

4.漏洞利用在完成漏洞扫描后,需要根据扫描结果选择可利用的漏洞进行攻击测试。

这个阶段需要具备专业的技术和经验,以免对目标系统产生损害。

5.访问权限提升渗透测试的目标之一是模拟黑客获取系统或网络的最高管理员权限。

通过提升访问权限,可以进一步测试系统的安全性和鲁棒性。

6.数据获取在渗透测试的过程中,如果成功入侵目标系统或网络,需要获取一些关键数据,如敏感信息、账户密码等。

这样可以进一步证明目标系统的漏洞风险,向客户提出修复建议。

7.报告编写渗透测试结束后,需要根据测试结果编写详尽的报告。

报告应该包括测试目的、范围、方法、漏洞扫描结果、漏洞利用过程和结果、访问权限提升情况、数据获取情况等重要信息。

报告应该清晰、简洁、准确,并提出修复建议。

8.结果验证完成测试报告编写后,需要与客户进行结果验证。

测试人员应向客户详细解释渗透测试过程和结果,并帮助客户理解报告中的修复建议。

需要注意的是,渗透测试应该遵循道德和合法原则,不得进行未经授权的攻击行为。

测试人员应与客户签署保密协议,并确保测试过程和结果的安全性。

渗透测试是一项复杂的工作,需要专业的知识和经验。

渗透测试方案

第1篇

渗透测试方案

一、项目背景

随着信息技术的飞速发展,信息安全问题日益凸显。为评估我国某机构信息系统安全性能,找出潜在安全漏洞,提高系统安全防护能力,降低安全风险,现对该机构进行一次全面的渗透测试。

二、测试目标

1.评估目标系统安全性能,发现潜在的安全隐患和漏洞。

2.验证目标系统的安全防护措施是否有效,对已采取的安全措施进行有效性评估。

第2篇

渗透测试方案

一、引言

信息技术的广泛应用,使得信息安全成为组织内部稳定运作的重要保障。为确保信息系统抵御外部攻击的能力,及时发现并修复潜在安全漏洞,本方案旨在制定一套详细的渗透测试计划,以评估目标系统的安全性,并提供相应的改进措施。

二、测试目的

1.识别目标系统中的潜在安全漏洞,评估系统面临的外部威胁。

3.手动测试:3周

4.漏洞利用:3周

5.数据整理与分析:2周

6.报告编制:2周

7.结果沟通:1周

总计:15周

八、合规性与伦理

1.测试活动严格遵守国家相关法律法规,确保合法合规。

2.测试团队遵循行业伦理标准,保护客户隐私,不泄露任何敏感信息。

3.测试过程中,确保不对目标系统造成不可逆的损害。

九、风险评估与管理

4.漏洞利用过程和潜在影响分析。

5.系统安全性能的整体评估。

6.改进建议和最佳实践。

7.测试活动的总结和经验教训。

十一、结论

本渗透测试方案旨在为目标组织提供全面的安全评估,通过严谨的测试流程和专业的方法,揭示系统潜在的安全风险,并提供切实可行的改进措施。测试团队将确保测试活动的合规性、专业性和有效性,以帮助组织提升信息安全水平。

1.风险评估:测试可能揭示严重的安全漏洞,导致数据泄露、服务中断等风险。

渗透测试服务方案

渗透测试服务方案1. 服务概述渗透测试是一种评估系统安全的方法,通过模拟攻击者的行为,发现并验证系统存在的安全风险和漏洞。

本文档将介绍我们的渗透测试服务方案,包括服务范围、服务流程、技术工具等。

2. 服务范围我们的渗透测试服务主要包括以下方面:2.1 网络渗透测试对客户的网络基础设施进行评估,包括外网和内网环境,发现可能存在的漏洞和安全风险,如未经授权的访问、拒绝服务攻击、弱口令等。

2.2 Web应用程序渗透测试通过模拟攻击者的行为,评估客户的Web应用程序的安全性,并及时发现潜在的安全漏洞和风险,如跨站脚本攻击、SQL注入、文件包含等。

2.3 移动应用程序渗透测试对客户的移动应用程序进行评估,包括Android和iOS平台,发现可能存在的漏洞和安全风险,如数据泄露、密码破解、逆向工程等。

2.4 社会工程学测试通过模拟攻击者的社会工程学手段,对客户的员工进行测试,评估员工对安全威胁的认知和应对能力,如钓鱼邮件、电话欺骗、USB攻击等。

3. 服务流程我们的渗透测试服务流程如下:3.1 需求收集和分析与客户沟通,了解其需求和要求,并进行初步分析,确定渗透测试的范围和目标。

3.2 测试准备根据客户的要求,准备测试环境和必要的工具,如虚拟机、渗透测试框架和安全扫描器。

3.3 渗透测试执行根据测试计划,对目标进行渗透测试,包括网络渗透测试、Web应用程序渗透测试、移动应用程序渗透测试和社会工程学测试。

3.4 漏洞分析和报告编写对测试结果进行分析,发现和验证潜在的安全漏洞和风险,并编写详细的测试报告,包括漏洞描述、威胁级别和修复建议。

3.5 报告提交和讲解向客户提交测试报告,并与客户进行讲解,解释测试结果和提供相应的建议和指导。

4. 技术工具我们在渗透测试过程中使用的主要技术工具包括:•Metasploit:用于执行网络渗透测试和漏洞利用。

•Burp Suite:用于进行Web应用程序渗透测试和攻击。

•Nessus:用于进行漏洞扫描和评估。

网络安全公司渗透测试操作手册

网络安全公司渗透测试操作手册概述:本操作手册旨在向网络安全公司的渗透测试团队提供一个综合的指南,以帮助他们在客户委托的渗透测试项目中更加高效和具有成果。

渗透测试是一种评估网络系统安全性的手段,它模拟了真实黑客攻击的场景,以检测潜在的安全漏洞和弱点。

1. 项目准备在开始渗透测试项目之前,团队需要进行一系列的准备工作,以确保项目的顺利展开。

1.1 客户沟通与委托方的代表进行详细的会议,以了解其需求、目标和期望。

确保团队对客户的业务模式、网络架构和安全要求有准确的理解。

1.2 控制和合规性确认渗透测试的范围和限制,并将其明确记录在合同或服务协议中。

获取有关法规和合规性要求的背景信息,以确保测试符合相关规定。

1.3 授权和公正确保团队成员获得适当的授权,以便在渗透测试期间执行必要的操作。

保持测试的公正性,遵守团队的道德准则和行业最佳实践。

2. 渗透测试工具和技术2.1 环境设置搭建实验环境,包括渗透测试平台、工具和漏洞数据库。

确保这些环境隔离并且可靠,以防止对目标系统产生任何不良影响。

2.2 扫描和侦察使用开源或商业工具进行目标系统的主动扫描和信息收集,以获取有关目标的详细信息。

这些信息包括IP地址、子网、操作系统、开放端口、应用程序和服务的版本等。

2.3 漏洞利用基于扫描结果进行漏洞验证和利用。

利用漏洞来突破目标系统的安全防护,以获取更高级别的权限或访问敏感信息。

2.4 社交工程通过社交工程手段,如钓鱼、欺骗和人际交往,获取目标系统中的敏感信息。

这些信息可能包括用户名、密码和其他凭证。

3. 渗透测试步骤在进行渗透测试时,团队需要按照一系列步骤进行,以确保全面而系统地评估目标系统的安全性。

3.1 信息收集收集关于目标系统的各种信息,包括域名、子域名、电子邮件地址、人员联系信息等。

这些信息可以通过公开来源、搜索引擎和社交媒体等渠道获取。

3.2 漏洞分析利用自动化工具和手动技术,对目标系统进行漏洞扫描和分析。

行业渗透测试做法

行业渗透测试做法

行业渗透测试的做法可以分为以下几个步骤:

1. 明确目标:确定测试的范围,如IP、域名、内外网、测试账户等;确定

规则,包括能渗透到什么程度、所需要的时间、能否修改上传、能否提权等;确定需求,如web应用的漏洞、业务逻辑漏洞、人员权限管理漏洞等。

2. 信息收集:利用主动扫描、开放搜索等方式收集基础信息,如IP、网段、域名、端口等;应用信息,如各端口的应用;系统信息,如操作系统版本;版本信息,如探测到的东西的版本;服务信息,如中间件的各类信息、插件信息;人员信息,如域名注册人员信息、web应用中发帖人的id、管理员

姓名等;防护信息,如探测到防护设备。

3. 漏洞探测:利用上一步中列出的各种系统、应用等使用相应的漏洞探测方法。

4. 漏洞验证:将上一步中发现的有可能可以成功利用的全部漏洞都验证一遍。

结合实际情况,搭建模拟环境进行试验。

成功后再应用于目标中。

5. 信息分析:为下一步实施渗透做准备,包括精准打击、绕过防御机制、定制攻击路径、绕过检测机制和攻击代码等。

6. 获取所需:实施攻击,根据前几步的结果进行攻击,获取内部信息、进一步渗透和持续性存在。

7. 信息整理:整理渗透过程中用到的代码、poc、exp等,整理渗透过程中收集到的一切信息,整理渗透过程中遇到的各种漏洞和脆弱位置信息。

8. 形成报告:按需整理资料,并将资料形成报告。

补充介绍漏洞成因、验证过程和带来危害,并对所有产生的问题提出合理高效安全的解决办法。

请注意,在执行渗透测试之前,必须获得相应的授权,并确保测试不会对目标系统造成损害。

渗透测试方案

渗透测试方案四川品胜安全性渗透测试___2015年12月目录一、项目背景二、测试目标三、测试范围四、测试方法五、测试成果六、测试总结七、测试建议八、参考文献一、项目背景本次安全性渗透测试是为了保障客户的信息安全,发现并修复系统中可能存在的安全漏洞。

本次测试由___负责实施。

二、测试目标本次测试的目标是发现系统中可能存在的安全漏洞,包括但不限于:SQL注入、跨站脚本攻击、文件包含、命令执行等。

三、测试范围本次测试的范围包括客户提供的所有系统,包括但不限于:网站、数据库、应用程序等。

四、测试方法本次测试采用黑盒测试和白盒测试相结合的方式进行。

黑盒测试主要是模拟攻击者的行为,测试系统的安全性;白盒测试主要是通过代码审计等方式,发现系统中的安全漏洞。

五、测试成果本次测试共发现了X个安全漏洞,包括但不限于:XSS漏洞、SQL注入漏洞、文件包含漏洞等。

所有漏洞已经及时报告给客户,并得到了及时的修复。

六、测试总结本次测试充分发挥了___的专业技术和丰富经验,为客户提供了全方位的安全性渗透测试服务。

在测试中,我们发现了客户系统中存在的安全漏洞,并及时报告给客户,帮助客户修复了这些漏洞,提高了系统的安全性。

七、测试建议为了进一步提高系统的安全性,我们建议客户在系统开发和维护过程中,加强对安全性的重视,采用安全编码规范,及时修复漏洞,定期进行安全性渗透测试。

八、参考文献1.《Web应用安全测试指南》2.《白帽子讲Web安全》3.《黑客攻防技术宝典:Web实战篇》目录21.引言41.1 项目概述本项目旨在开发一款能够满足用户需求的手机应用程序。

该应用程序主要功能包括浏览、搜索、购买商品等。

为了确保该应用程序的质量和稳定性,我们进行了一系列的测试工作。

2.测试概述2.1 测试简介本次测试旨在发现和解决应用程序中存在的问题,包括功能缺陷、性能问题和安全漏洞等。

测试的主要目标是确保应用程序达到预期的质量标准,满足用户的需求。

渗透测试-方案

渗透测试1.概述1.1实施目的信息安全越来越成为保障企业网络的稳定运行的重要元素。

以对公司的应用系统及内网进行安全测试,以便于发现潜在的漏洞,提供整改报告,同时可以检查公司的安全监控及安全防护能力。

2.远程渗透测试介绍2.1渗透测试原理渗透测试过程主要依据渗透测试人员已经掌握的安全漏洞信息,模拟黑客的真实攻击方法对系统和网络进行非破坏性质的攻击性测试。

2.2渗透测试流程方案制定并且将实施范围、方法、时间、人员等具体的方案与XXX进行交流,并得到XXX的认同。

信息收集这包括:操作系统类型指纹收集;网络拓扑结构分析;端口扫描和目标系统提供的服务识别等。

可以采用一些商业安全评估系统(如:ISS、极光等);免费的检测工具(NESSUS、Nmap等)进行收集。

测试实施在规避防火墙、入侵检测、防毒软件等安全产品监控的条件下进行:操作系统可检测到的漏洞测试、应用系统检测到的漏洞测试(如:Web应用),此阶段如果成功的话,可能获得普通权限。

渗透测试人员可能用到的测试手段有:扫描分析、溢出测试、口令爆破、社会工程学、客户端攻击、中间人攻击等,用于测试人员顺利完成工程。

在获取到普通权限后,尝试由普通权限提升为管理员权限,获得对系统的完全控制权。

一旦成功控制一台或多台服务器后,测试人员将利用这些被控制的服务器作为跳板,绕过防火墙或其他安全设备的防护,从而对内网其他服务器和客户端进行进一步的渗透。

此过程将循环进行,直到测试完成。

最后由渗透测试人员清除中间数据。

报告输出渗透测试人员根据测试的过程结果编写直观的渗透测试服务报告。

内容包括:具体的操作步骤描述;响应分析以及最后的安全修复建议。

安全复查渗透测试完成后,渗透测试人员协助技术创新群对已发现的安全隐患进行修复。

修复完成后,渗透测试工程师对修复的成果再次进行远程测试复查,对修复的结果进行检验,确保修复结果的有效性。

下图是更为详细的步骤拆分示意图:2.3渗透测试的风险规避在渗透测试过程中,虽然会尽量避免做影响正常业务运行的操作,也会实施风险规避的计策,但是由于测试过程变化多端,渗透测试服务仍然有可能对网络、系统运行造成一定不同程度的影响,严重的后果是可能造成服务停止,甚至是宕机。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

■ 版本变更记录时间版本 说明 修改人■ 适用性声明本文档是(以下简称“某某”)为XXX (以下简称“XXX ”)提交的渗透测试方案,供XXX 的项目相关人员阅读。

XXX 渗透测试方案■ 文档编号■ 密级 ■ 版本编号■ 日期 !目录一.概述 (1)1.1 项目背景 (1)1.2 实施目的 (2)1.3 服务目标 (2)二.远程渗透测试介绍 (3)2.1 渗透测试原理 (3)2.2 渗透测试流程 (3)2.3 渗透测试的风险规避 (7)2.4 渗透测试的收益 (8)2.5 渗透工具介绍 (9)2.5.1 系统自带工具 (10)2.5.2 自由软件和渗透测试工具 (11)三.项目实施计划 (12)3.1 方案制定 (14)3.2 信息收集 (14)3.3 测试实施 (16)3.4 报告输出 (25)3.5 安全复查 (26)四.交付成果 (26)五.某某渗透测试的优势 (26)附录A某某公司简介............................. 错误!未定义书签。

一.概述1.1 项目背景XXX成立于1992年,注册资金7亿元,具有中国房地产开发企业一级资质,总资产300多亿元,是一个涵盖房地产开发、商业管理、物业管理、商贸代理、综合投资业务的大型集团企业。

多年来,XXX信息系统的发展与信息化的建设密不可分,并且通过领导重视、业务需求、自身努力已经将信息化程度提高到一定的水平。

但近年来针对XXX信息系统的安全事件时有发生,网络面临的安全威胁日益严重。

随着业务需求不断地增加、网络结构日趋复杂,信息系统面临的安全威胁、威胁的主体及其动机和能力、威胁的客体等方面都变得更加复杂和难于控制。

XXX信息系统的建设是由业务系统的驱动建设而成的,初始的网络建设大多没有统一的安全规划,而业务系统的业务特性、安全需求和等级、使用的对象、面对的威胁和风险各不相同。

在支持业务不断发展的前提下,如何保证系统的安全性是一个巨大的挑战,对系统进行区域划分,进行层次化、有重点的保护是保证系统和信息安全的有效手段,信息安全体系化的建设与开展迫在眉睫。

1.2 实施目的信息安全越来越成为保障企业网络的稳定运行的重要元素。

XXX信息系统经过多年的实践和摸索,已经初具规模,在技术上、产品方面取得了很大的成就,但随着企业面临的安全威胁不断变化,单纯地靠产品来解决各类信息安全问题已经不能满足XXX的实际安全需求。

从根本上解决目前企业所面临的信息安全难题,只靠技术和产品是不够的,服务将直接影响到解决各类安全问题的效果。

对于已经实施了安全防护措施(安全产品、安全服务)或者即将实施安全防护措施的XXX而言,明确网络当前的安全现状对下一步的安全建设具有重大的指导意义。

所以本次项目的目的是通过远程渗透测试全面检测XXX信息系统目前存在安全隐患,为下一步信息安全建设提供依据。

我们相信,凭借某某多年的安全技术积累和丰富的安全服务项目经验,能够圆满的完成本次安全服务项目。

同时,我们也希望能继续保持和XXX在信息安全项目上长期的合作,共同为XXX信息系统的安全建设贡献力量。

1.3 服务目标某某在本次XXX信息安全服务项目中将达到以下的目标:通过远程渗透测试全面检测XXX信息系统直接暴露在互联网上的安全隐患,并提供实际可行的安全修复建议。

二.远程渗透测试介绍2.1 渗透测试原理渗透测试过程主要依据某某安全专家已经掌握的安全漏洞信息,模拟黑客的真实攻击方法对系统和网络进行非破坏性质的攻击性测试。

这里,所有的渗透测试行为将在客户的书面明确授权和监督下进行。

2.2 渗透测试流程方案制定某某获取到XXX的书面授权许可后,才进行渗透测试的实施。

并且将实施范围、方法、时间、人员等具体的方案与XXX进行交流,并得到XXX的认同。

在测试实施之前,某某会做到让XXX对渗透测试过程和风险的知晓,使随后的正式测试流程都在XXX的控制下。

信息收集这包括:操作系统类型指纹收集;网络拓扑结构分析;端口扫描和目标系统提供的服务识别等。

可以采用一些商业安全评估系统(如:ISS、极光等);免费的检测工具(NESSUS、Nmap等)进行收集。

测试实施在规避防火墙、入侵检测、防毒软件等安全产品监控的条件下进行:操作系统可检测到的漏洞测试、应用系统检测到的漏洞测试(如:Web应用),此阶段如果成功的话,可能获得普通权限。

渗透测试人员可能用到的测试手段有:扫描分析、溢出测试、口令爆破、社会工程学、客户端攻击、中间人攻击等,用于测试人员顺利完成工程。

在获取到普通权限后,尝试由普通权限提升为管理员权限,获得对系统的完全控制权。

一旦成功控制一台或多台服务器后,测试人员将利用这些被控制的服务器作为跳板,绕过防火墙或其他安全设备的防护,从而对内网其他服务器和客户端进行进一步的渗透。

此过程将循环进行,直到测试完成。

最后由渗透测试人员清除中间数据。

报告输出渗透测试人员根据测试的过程结果编写直观的渗透测试服务报告。

内容包括:具体的操作步骤描述;响应分析以及最后的安全修复建议。

安全复查渗透测试完成后,某某协助XXX对已发现的安全隐患进行修复。

修复完成后,某某渗透测试工程师对修复的成果再次进行远程测试复查,对修复的结果进行检验,确保修复结果的有效性。

下图是更为详细的步骤拆分示意图:某某渗透测试流程图2.3 渗透测试的风险规避在渗透测试过程中,虽然我们会尽量避免做影响正常业务运行的操作,也会实施风险规避的计策,但是由于测试过程变化多端,渗透测试服务仍然有可能对网络、系统运行造成一定不同程度的影响,严重的后果是可能造成服务停止,甚至是宕机。

比如渗透人员实施系统权限提升操作时,突遇系统停电,再次重启时可能会出现系统无法启动的故障等。

因此,我们会在渗透测试前与XXX详细讨论渗透方案,并采取如下多条策略来规避渗透测试带来的风险:时间策略:为减轻渗透测试造成的压力和预备风险排除时间,一般的安排测试时间在业务量不高的时间段。

测试策略:为了防范测试导致业务的中断,可以不做一些拒绝服务类的测试。

非常重要的系统不建议做深入的测试,避免意外崩溃而造成不可挽回的损失;具体测试过程中,最终结果可以由测试人员做推测,而不实施危险的操作步骤加以验证等。

备份策略:为防范渗透过程中的异常问题,测试的目标系统需要事先做一个完整的数据备份,以便在问题发生后能及时恢复工作。

对于核心业务系统等不可接受可能风险的系统的测试,可以采取对目标副本进行渗透的方式加以实施。

这样就需要完整的复制目标系统的环境:硬件平台、操作系统、应用服务、程序软件、业务访问等;然后对该副本再进行渗透测试。

应急策略:测试过程中,如果目标系统出现无响应、中断或者崩溃等情况,我们会立即中止渗透测试,并配合XXX技术人员进行修复处理等。

在确认问题、修复系统、防范此故障再重演后,经XXX方同意才能继续进行其余的测试。

沟通策略:测试过程中,确定测试人员和XXX方配合人员的联系方式,便于及时沟通并解决工程中的难点。

2.4 渗透测试的收益渗透测试是站在实战角度对XXX指定的目标系统进行的安全评估,可以让XXX相关人员直观的了解到自己网络、系统、应用中隐含的漏洞和危害发生时可能导致的损失。

通过我们的渗透测试,可以获得如下增益:⏹安全缺陷:从黑客的角度发现XXX安全体系中的漏洞(隐含缺陷),协助XXX 明确目前降低风险的措施,为下一步的安全策略调整指明了方向。

⏹测试报告:能帮助XXX以实际案例的形式来说明目前安全现状,从而增加XXX 对信息安全的认知度,提升XXX人员的风险危机意识,从而实现内部安全等级的整体提升。

⏹交互式渗透测试:我们的渗透测试人员在XXX约定的范围、时间内实施测试,而XXX 人员可以与此同时进行相关的检测监控工作,测试自己能不能发现正在进行的渗透测试过程,从中真实的评估自己的检测预警能力。

2.5 渗透工具介绍渗透测试人员模拟黑客入侵攻击的过程中使用的是操作系统自带网络应用、管理和诊断工具、黑客可以在网络上免费下载的扫描器、远程入侵代码和本地提升权限代码以及某某自主开发的安全扫描工具。

这些工具经过全球数以万计的程序员、网络管理员、安全专家以及黑客的测试和实际应用,在技术上已经非常成熟,实现了网络检查和安全测试的高度可控性,能够根据使用者的实际要求进行有针对性的测试。

但是安全工具本身也是一把双刃剑,为了做到万无一失,我们也将针对系统可能出现的不稳定现象提出相应对策,以确保服务器和网络设备在进行渗透测试的过程中保持在可信状态。

2.5.1 系统自带工具以下列出了主要应用到的系统自带网络应用、管理和诊断工具,某某渗透测试工程师将用到但不限于只使用以下系统命令进行渗透测试。

工具名称风险等级获取途径主要用途存在风险描述风险控制方法ping无系统自带获取主机信息无无telnet无系统自带登录系统无无ftp无系统自带传输文件无无tracert无系统自带获取网络信息无无net use无系统自带建立连接无无net user无系统自带查看系统用户无无echo无系统自带文件输出无无nslookup无系统自带获取主机信息无无IE无系统自带获得web信息、无无进行SQL 注入2.5.2 自由软件和渗透测试工具以下列出了渗透测试中常用到的网络扫描工具、网络管理软件等工具,这些工具都是网络上的免费软件。

某某渗透测试工程师将可能利用到但是不限于利用以下工具。

远程溢出代码和本地溢出代码需要根据具体系统的版本和漏洞情况来选择,由于种类繁杂并且没有代表性,在这里不会一一列出。

工具 名称 风险 等级 获取途径 主要用途 存在风险描述 风险控制方法nmap无获取主机开放的服务、端口信息无 无nessus 低对主机进行漏洞扫描可能造成网络资源的占用如果主机负载过高,停止扫描。

Retina 低对主机进行漏洞扫描可能造成网络资源的如果主机负载过高,占用停止扫描。

nc无端口连接工具无 无远程溢出工具中packetstormsecurity.nl通过漏洞远程进入系统 溢出程序可能造成服务不稳定备份数据,服务异常时重启服务。

本地溢出工具中packetstormsecurity.nl通过漏洞本地提升权限 溢出程序可能造成服务不稳定备份数据,服务异常时重启服务。

三. 项目实施计划XXX 信息系统服务器主要包括域控、DNS 、Mail 、ERP 、OA 、档案、桌面管理、节点监控、财务和Web 等约12台,其中DNS 、Mail 、ERP 、OA 和Web 等6台服务器可以通过互联网直接访问。

根据项目服务目标和项目服务内容,可将整个项目包括项目沟通、方案制定、信息收集、测试实施、报告输出和安全复查,项目实施计划表如下:3.1 方案制定某某远程渗透测试小组根据XXX信息系统的规模和实际业务情况制定详细的渗透测试方案,包括测试方法的选择、测试工具的准备已经分析测试过程中可能带来的风险分析和相应的风险规避方法。