sniffer_pro使用教程

使用Sniffer Pro工具软件进行网络检测和扫描

实验:使用Sniffer Pro工具软件进行网络检测和扫描

实验环境

1台带有活动网络连接(插有网卡且工作正常)、安装有VMware虚拟机软件的PC机,其中主机环境的配置如表5-1所示:

通过该实验,掌握使用工具软件进行网络检测扫描的基本方法;进一步加深对TCP/IP 协议的理解和认识。

实验步骤和内容

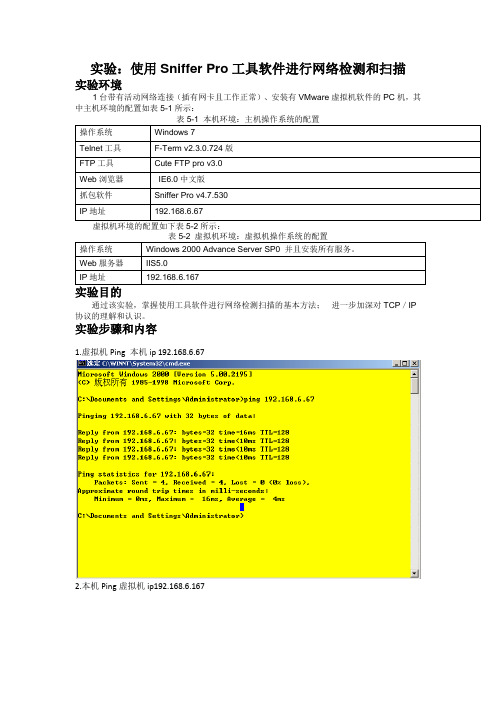

1.虚拟机Ping本机ip 19

2.168.6.67

2.本机Ping虚拟机ip192.168.6.167

3.进入Sniffer主界面在Capture下的Define Filter菜单

3.1 Capture-Define Filter中进行设置

3.2 Dis-Define Filter

4.本机Ping 虚拟机IP 192.168.6.167抓包结果

5.打开网络教学综合平台抓包结果

6.打开 并用户登录抓包结果

7.DNS抓包结果

实验心得:

了解Sniffer 抓包软件的应用,和虚拟机的相关操作。

并了解和会分析相关Sniffer 软件的结果。

实验十 sniffer网络嗅探软件的使用

实验十 sniffer网络嗅探软件的使用

【实验目的】

1.熟悉网络监听工具Sniffer Pro操作界面;

2.了解Sniffer Pro捕获与监听网络数据方法;

3.强化网络安全意识。

【实验内容】

1.安装Sniffer Pro,执行SnifferPro.exe安装程序,完成注册和安装。

2.运用Sniffer pro的一些基本操作命令

【实验步骤】

(一)安装和运行Sniffer Pro

1.启动软件,先选择一个网卡,点击确定

2.Sniffer Pro主界面如图所示

(二)运用Sniffer Pro的操作命令

1.Ping操作:ping也属于一个通信协议,是TCP/IP协议的一部分。

利用“ping”命令可以检查网络是否连通,可以很好地帮助我们分析和判定网络故障。

应用格式:Ping空格IP地址。

该命令还可以加许多参数使用,具体是键入Ping按回车即可看到详细说明。

2.Dns look up:域名查询解析工具

3.Traceroute:traceroute (Windows 系统下是tracert) 命令利用ICMP 协议定位您的计算机和目标计算机之间的所有路由器。

TTL 值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP 呼叫报文的TTL 值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

Sniffer Pro软件的报文捕获及解码分析功能

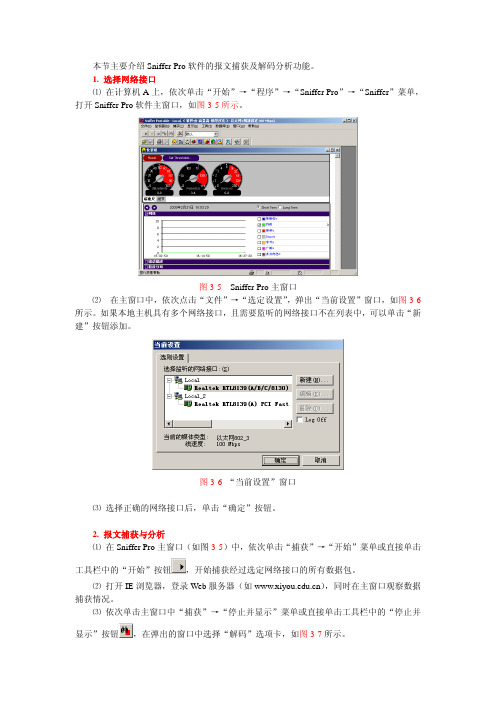

本节主要介绍Sniffer Pro软件的报文捕获及解码分析功能。

1. 选择网络接口⑴在计算机A上,依次单击“开始”→“程序”→“Sniffer Pro”→“Sniffer”菜单,打开Sniffer Pro软件主窗口,如图3-5所示。

图3-5 Sniffer Pro主窗口⑵在主窗口中,依次点击“文件”→“选定设置”,弹出“当前设置”窗口,如图3-6所示。

如果本地主机具有多个网络接口,且需要监听的网络接口不在列表中,可以单击“新建”按钮添加。

图3-6 “当前设置”窗口⑶选择正确的网络接口后,单击“确定”按钮。

2. 报文捕获与分析⑴在Sniffer Pro主窗口(如图3-5)中,依次单击“捕获”→“开始”菜单或直接单击工具栏中的“开始”按钮,开始捕获经过选定网络接口的所有数据包。

⑵打开IE浏览器,登录Web服务器(如),同时在主窗口观察数据捕获情况。

⑶依次单击主窗口中“捕获”→“停止并显示”菜单或直接单击工具栏中的“停止并显示”按钮,在弹出的窗口中选择“解码”选项卡,如图3-7所示。

图3-7 “解码”选项卡⑷在上侧的窗格中,选中向Web服务器请求网页内容的HTTP报文,在中间的窗格中选中一项,在下方的窗格将有相应的十六进制和ASCII码的数据与之相对应。

⑸从图3-7中间窗格的TCP报文段描述中可以看出,数据偏移为20字节,即TCP报文段的首部长度为20字节。

对照图3-3所示的TCP报文段的格式,可以清楚地分析捕获的报文段的十六进制代码,如图3-8所示。

z“源端口”字段的值0420,即为客户端(IP地址为222.24.21.129)进程使用的端口号;z“目的端口”字段的值0050(十进制表示为80),表示Web服务器(IP地址为202.117.128.8)使用了HTTP的默认端口;z“数据偏移”字段的值5,指出了TCP报文段首部的长度为20字节。

3. 定义过滤器有时我们并不关心经过网络接口的所有数据,可以通过定义过滤器来捕获指定的数据包。

snifferpor的使用

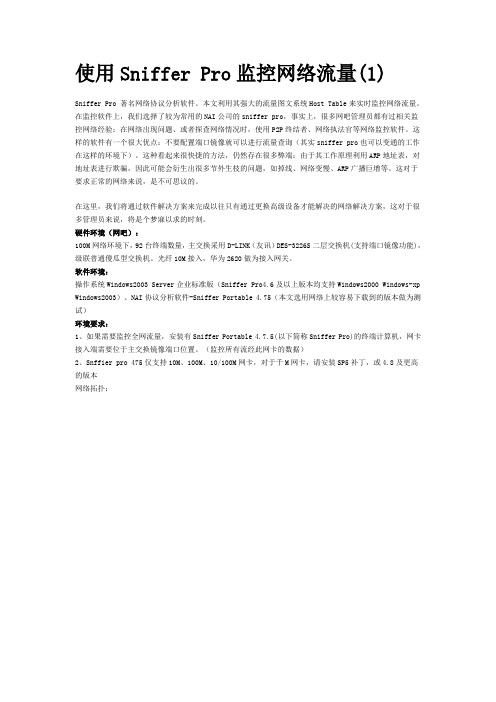

使用Sniffer Pro监控网络流量(1)Sniffer Pro 著名网络协议分析软件。

本文利用其强大的流量图文系统Host Table来实时监控网络流量。

在监控软件上,我们选择了较为常用的NAI公司的sniffer pro,事实上,很多网吧管理员都有过相关监控网络经验:在网络出现问题、或者探查网络情况时,使用P2P终结者、网络执法官等网络监控软件。

这样的软件有一个很大优点:不要配置端口镜像就可以进行流量查询(其实sniffer pro也可以变通的工作在这样的环境下)。

这种看起来很快捷的方法,仍然存在很多弊端:由于其工作原理利用ARP地址表,对地址表进行欺骗,因此可能会衍生出很多节外生枝的问题,如掉线、网络变慢、ARP广播巨增等。

这对于要求正常的网络来说,是不可思议的。

在这里,我们将通过软件解决方案来完成以往只有通过更换高级设备才能解决的网络解决方案,这对于很多管理员来说,将是个梦寐以求的时刻。

硬件环境(网吧):100M网络环境下,92台终端数量,主交换采用D-LINK(友讯)DES-3226S二层交换机(支持端口镜像功能),级联普通傻瓜型交换机。

光纤10M接入,华为2620做为接入网关。

软件环境:操作系统Windows2003 Server企业标准版(Sniffer Pro4.6及以上版本均支持Windows2000 Windows-xp Windows2003)、NAI协议分析软件-Sniffer Portable 4.75(本文选用网络上较容易下载到的版本做为测试)环境要求:1、如果需要监控全网流量,安装有Sniffer Portable 4.7.5(以下简称Sniffer Pro)的终端计算机,网卡接入端需要位于主交换镜像端口位置。

(监控所有流经此网卡的数据)2、Snffier pro 475仅支持10M、100M、10/100M网卡,对于千M网卡,请安装SP5补丁,或4.8及更高的版本网络拓扑:监控目的:通过Sniffer Pro 实时监控,及时发现网络环境中的故障(例如病毒、攻击、流量超限等非正常行为)。

实验4 Siniffer Pro的使用

专家分析 系统

捕获报文的 图形分析

捕获报文的其他 统计信息

专家分分析系统提供了一个智能的分析平台, 对网络上的流量进行了一些分析

双击此记录可以 查看详细信息

捕获的 报文

报文解 码

二进制 内容

报文解析界面

实验4 使用Sniffer Pro网络分析器

实验目的:

(1)掌握Sniffer工具的安装与使用方法。 (2)理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构。 (3)掌握ICMP协议的类型和代码 (4)理解网络中数据留流的封包格式与输出字段。 (5)掌握碎片的原理和重组过程。 (6)充分理解采用加密和不加密和技术数据的传播状态。

Sniffer Pro主界面

2)定义要捕捉的目的地址和数据包类型 在Capture菜单中选中Define Filter。 目的地址:Address选项 数据包类型 :Advanced选项

Sniffer的抓包过滤器设置完毕后,接下来就开始发送和接收数据包。 并使用Sniffer报文捕获命令捕获报文

3)报文捕获解析

报文捕获功能可以在报文捕获面板或Capture菜单中进行完成

捕获条件 编辑

选择捕获 条件

捕获开始

捕获暂停 捕获停止 捕获停止 并查看 捕获查看

网络性能监 视快捷键

捕获面板

定义要捕捉目的地址的另一种方法

选中Monitor菜单下的Matrix,可以查看网络中的Traffic Map视图

Sniffer Pro简介

Sniffer软件是NAI(美国网络联盟)公司推出 的功能强大的协议分析软件。 主要功能

– –

–

–

捕获网络流量进行详细分析 利用专家分析系统诊断问题 实时监控网络活动 收集网络利用率和错误等

Sniffer_Pro中文使用教程

Sniffer_Pro中文使用教程Sniffer Pro中文使用教程第1章Sniffer软件简介............................................................................................................ 1-11.1 概述 .......................................................................................................................... ... 1-11.2 功能简介...................................................................................................................... 1-1第2章报文捕获解析................................................................................................................ 2-12.1 捕获面板...................................................................................................................... 2-12.2 捕获过程报文统计 ....................................................................................................... 2-12.3捕获报文查看.............................................................................................................. 2-22.4设置捕获条件.............................................................................................................. 2-3第3章报文放送...................................................................................................................... 3-13.1 编辑报文发送............................................................................................................... 3-13.2捕获编辑报文发送....................................................................................................... 3-2第4章网络监视功能................................................................................................................ 4-14.1Dashbord ........................................................................................................... .......... 4-14.2 Application Response Time (ART) ............................................................................. 4-1第5章数据报文解码详解......................................................................................................... 5-15.1数据报文分层.............................................................................................................. 5-15.2以太报文结构.............................................................................................................. 5-15.3 IP协议......................................................................................................................... 5-35.4 ARP协议..................................................................................................................... 5-45.5 PPPOE协议 .................................................................................................................. 5-65.6 Radius协议................................................................................................................. 5-9第1章 Sniffer软件简介1.1 概述Sniffer软件是NAI公司推出的功能强大的协议分析软件。

sniffer_pro使用教程

sniffer pro的使用先来看看, sniffer proDashboard 网络流量表Host Table 网络连接表,可以直观的看出连接你的主机,还可以用MAC/IP/IPX,三种显示。

Applicatien Response Time 主机回应指数,可以选择协议的, TCP/UDP下的http.Ftp 等等。

Matrix (让我想到黑客帝国)这里是查看网路连结,很立体的那种。

Protocol Distribution 显示网络中协议的使用量, IP/ARP/IPXGlobal statistics 整体网络使用显示下面是Capture 下的选项:Start 开始捕捉Display 显示Define Filter 设置过滤下面是Tools 下的选项:Address Book 地址本Packet Generator 数据发送机Ping 工具 (这些都是常用的工具)Trace RouteDns lookupFingerWho isCustomize user Tools 用户自定义工具,可自己把工具加上去。

选项高级选项大体上是这样了!现就抓几个包来看看啦!1. Telnet密码1.1 由本机连接到别的开telnet的主机和netxray的用法一样, Define filter ---> advanced在协议中选上 IP/TCP/TELNET, 然后Packet Size --> Equal 55, Packet Type --> Normal.截取的数据包:当你想停止sniff时,按capture --> stop en display , 然后会选Decode 就可一看到数据包的内容了!你就可一在 Summary 中看到用户和密码,从上往下, chi就是用户名。

1.2 本地主机开了Telnet, 并进行监听这里也许会麻烦点,不过是为了过滤掉没用的Tcp数据包,好,Capture --> Define filter -> Advanced选IP/TCP/Telnet , Packet Size --> Equal 67, Packet Type --> Normal.然后用Data Pattern --> Add Pattern, 大家可以看到,这里有2个and 关系的Pattern, 上面这个name: TCP : Flags = 18 的意思就是 PSH ACK 的数据包,大家看图啦,还有一个Name: IP: Type of service = 10 , 开了Telnet, 好了,设好后就可以,抓包了!看看数据包,一目了然,一看就知道是 administrator.2。

用sniffer pro进行网络流量扫描

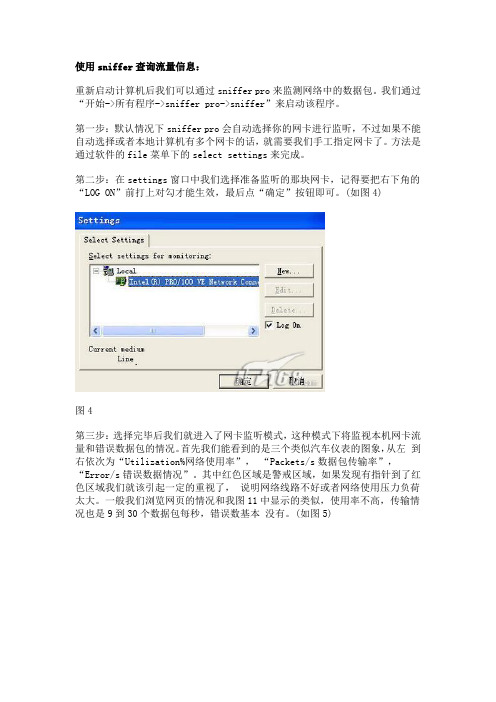

使用sniffer查询流量信息:重新启动计算机后我们可以通过sniffer pro来监测网络中的数据包。

我们通过“开始->所有程序->sniffer pro->sniffer”来启动该程序。

第一步:默认情况下sniffer pro会自动选择你的网卡进行监听,不过如果不能自动选择或者本地计算机有多个网卡的话,就需要我们手工指定网卡了。

方法是通过软件的file菜单下的select settings来完成。

第二步:在settings窗口中我们选择准备监听的那块网卡,记得要把右下角的“LOG ON”前打上对勾才能生效,最后点“确定”按钮即可。

(如图4)图4第三步:选择完毕后我们就进入了网卡监听模式,这种模式下将监视本机网卡流量和错误数据包的情况。

首先我们能看到的是三个类似汽车仪表的图象,从左到右依次为“Utilization%网络使用率”,“Packets/s数据包传输率”,“Error/s错误数据情况”。

其中红色区域是警戒区域,如果发现有指针到了红色区域我们就该引起一定的重视了,说明网络线路不好或者网络使用压力负荷太大。

一般我们浏览网页的情况和我图11中显示的类似,使用率不高,传输情况也是9到30个数据包每秒,错误数基本没有。

(如图5)图5第四步:在三个仪表盘下面是对网络流量,数据错误以及数据包大小情况的绘制图,我们可以通过点选右边一排参数来有选择的绘制相应的数据信息,可选网络使用状况包括数据包传输率,网络使用率,错误率,丢弃率,传输字节速度,广播包数量,组播包数量等,其他两个图表可以设置的参数更多,随着时间的推移图象也会自动绘制。

(如图6)图6第五步:为了更好更详细的看出差别,笔者决定通过FTP来下载大量数据,由于是内网传输所以速度非常快,在这种情况下我们继续通过sniffer pro来查看本地网络流量情况,FTP下载速度接近4Mb/s。

(如图7)图7第六步:网络传输速度提高后在sniffer pro中的显示也有了很大变化,utiliazation使用百分率一下到达了30%左右,由于我们100M网卡的理论最大传输速度为12.5Mb/s,所以4Mb/s刚好接近这个值的30%,实际结果和理论符合;数据包传输速度也从原来的几十变成了3500到5200,当然令人满意的是错误数据包依然没有出现,这说明网络负载并不大,网卡性能不错。

SnifferPro安装图解

1、单击SnifferPro4.7.5.exe 。

2、单击Next按钮,进入欢迎画面。

3、Sniffer安装中。

4、Sniffer安装加载中。

5、单击Next按钮。

6、单击Yes按钮。

7、计算机名默认,单击Next按钮。

8、选择Sniffer安装路径,单击Next按钮。

9、Sniffer安装过程中。

10、输入英文名字,*号为必填内容,随便输入一些就可以,单击下一步。

11、以下文本框按要求填写,单击下一步。

12、以下是输入的地址、电话等,按要求输入,单击下一步。

13、这些也都是随便输入,问的是如何知道Sniffer的,下面的是Sniffer序列号,单击下一步。

14、让Sniffer连接网络,单击下一步。

15、全部选中,使Sniffer的功能更加强大,单击下一步。

16、单击Finish,完成安装。

17、单击Finish,完成安装。

18、是否重启计算机,使Sniffer生效。

Sniffer_pro_使用说明 图解

1.与自己硬件地址相匹配的数据祯

2.发向所有机器的广播数据帧。

在一个实际的系统中,数据的收发是由网卡来完成的,网卡接收到传输来的数据,网卡内的单片程序接收数据帧的目的MAC地址,根据计算机上的网卡驱动程序设置的接收模式判断该不该接收,认为该接收就接收后产生中断信号通知CPU,认为不该接收就丢掉不管,所以不该接收的数据网卡就截断了,计算机根本就不知道。CPU得到中断信号产生中断,操作系统就根据网卡的驱动程序设置的网卡中断程序地址调用驱动程序接收数据,驱动程序接收数据后放入信号堆栈让操作系统处理。而对于网卡来说一般有四种接收模式:

第一、地址类型,选择IP了。选择模式,如果选包括,其意义就是指sniffer在捕获的时候就会只对你在Station1中和Station2中所列的节点包进行捕获。选择除外则恰相反。也就是说它在捕获的时候会过滤掉Station1和Station2中所列及的地址数据包的。

第二、在Station1和Station2以及DIR的设置中,你可以指定地址对,而我要对它截获的是与他连接的所有主机,也就是说这个Any代表的是任何主机的意思。至于Dir,则是要选择你要捕获的目标主机与其连接主机间的信息流向,这里选的是互流,即为要截获的是与之所连接的所有主机与它的信息数据.

广播方式:该模式下的网卡能够接收网络中的广播信息。组播方式:设置在该模式下的网卡能够接收组播数据。直接方式:在这种模式下,只有目的网卡才能接收该数据。混杂模式:在这种模式下的网卡能够接收一切通过它的数据,而不管该数据是否是传给它的。

总结一下,首先,我们知道了在以太网中是基于广播方式传送数据的,也就是说,所有的物理信号都要经过我的机器,再次,网卡可以置于一种模式叫混杂模式(promiscuous),在这种模式下工作的网卡能够接收到一切通过它的数据,而不管实际上数据的目的地址是不是他。这实际上就是我们SNIFF工作的基本原理:让网卡接收一切他所能接收的数据。

sniffer Pro的使用

”。也可以使用工具栏图标来执行同样的功能,这个图标的样子就像 (捕

带望远镜的黑色的方盒。 因为我们先停止了捕获过程, 所以也可以在停止后选择 获)菜单中的“ ”,按下 键,或者只使用工具栏中的“

”。在这里,我们使

用的是第一种方法,选择了“

”后,Sniffer Pro 高级窗口会迅速地一直最小化,然后

2) 利用 Sniffer Pro 进行数据包结构分析。

1.首先,打开 Sniffer Pro 程序,如果系统要求的话,还要选择一个适配器(使用哪个网 卡)。打开了程序后,会看到图中的屏幕。

图 1 浏览 Sniffer Pro 程序 2.打开 Sniffer Pro 程序后,选择 或者是工具栏上的 (捕获)- (开始),或者使用 键,

图6

查看解码卷标

了解了帧的内容,现在让我们来看看从数据的表格视图中可以得到哪些信息。 利用 sniffer 数据捕获功能捕获数据并进行数据桢解析分析,例如:

图 8 专家分析系统 (1)如上图所示,你会看到 IP 文件头的各部分内容。现在把它们与图中的数据相对应,结 合我们在 tcp/ip 协议中学习到知识回答下面各个段的值: (根据自己的 Sniffer 专家分析

(2) TCP 文件头可以分成几个部分。 现在可以查看 TCP 文件头的所有详细内容。 在 TCP 中, 需要使用端口序号来识别并建立 与上层协议之间的连接。这个文件头会像 IP 文件头一样被分解来查看各部分内容,现在我 们来了其中各项的详细内容: � � � � � � � � � 来源端口 目的端口 顺序序号 顺序序号(和下一个期望顺序序号)用来进行顺序控制。 确认号 因为已经设定了 ACK 字节(在下面几行中, 确认字节设定为 1),确认号代表。 差距 数据差设定为 20 个字节,可以说明。 标记 标记为 10。 U 紧急指针(URG)设定为? A 确认字节(ACK)设定为? P 入栈程序(PSH)设定为?

网络嗅探使用SnifferPro监控ARP协议

banker将向网友介绍如何使用sniffer pro来监控ARP欺骗行为。

文中会介绍一些更为简便和直接的snffer程序,它们都属于snffer程序的一种,只是在功能上更有针对性。

一、使用sniffer pro监控ARP实际上,使用sniffer pro程序的监控功能可以更方便、更为迅速的帮助我们定位问题。

步骤一:首先,我们在已经做了端口镜像的机器上启动snffer pro程序。

选择菜单栏中Monitor→Define Filter 来定义我们需要的过滤器。

在弹出的define Filter对话框中选择Profiles→New 来新建一个过滤器,我们这里取名为ARP。

图1步骤二:点击Advanced高级标签,我们这里选中ARP协议。

单击OK后完成过滤器的新建。

图2步骤三:系统默认过滤器为Default,我们来选择刚才新建过滤器ARP。

首先,选择Monitor →Select Filter。

图3步骤四:在弹出的对话框中点击ARP。

在这里要注意的是:一定要把Apply monitor勾选。

点击确定后,过滤器定义和选择工作准备完毕。

图4步骤五:鼠标点击工具栏中Host Table按钮(联网图标),在弹出的子窗口中选择Detail工具(放大镜图标)。

注意观察本图同之前程序使用默认Default Filter过滤器的不同之处。

现在,按照我们的定义,监视器内Protocol(协议类型)仅包括IP_ARP.这对于我们查找问题,层次上更加分明。

这里需要注意的是:①这里的Address(地址)以IP或者机器名的形式显示,如果显示MAC,请先使用Tools →Address book进行扫描,IP-MAC的显示转换后,将有利于我们快速定位节点。

②网内终端中所有ARP广播包的和,合计后等于Broadcast数据包(广播包)。

图5步骤六:我们先来观察,在正常网络状况下,ARP协议的TOP流量分布图,这将方便我们的区分、判断。

Sniffer_Pro中文使用教程

Sniffer Pro中文使用教程第1章 Sniffer软件简介 .............................................................................................................. 1-11.1 概述 ............................................................................................................................. 1-11.2 功能简介...................................................................................................................... 1-1第2章报文捕获解析.................................................................................................................. 2-12.1 捕获面板...................................................................................................................... 2-12.2 捕获过程报文统计 ....................................................................................................... 2-12.3捕获报文查看.............................................................................................................. 2-22.4设置捕获条件.............................................................................................................. 2-3第3章报文放送 ........................................................................................................................ 3-13.1 编辑报文发送............................................................................................................... 3-13.2捕获编辑报文发送....................................................................................................... 3-2第4章网络监视功能.................................................................................................................. 4-14.1 Dashbord ..................................................................................................................... 4-14.2 Application Response Time (ART) ............................................................................. 4-1第5章数据报文解码详解 .......................................................................................................... 5-15.1数据报文分层.............................................................................................................. 5-15.2以太报文结构.............................................................................................................. 5-15.3 IP协议.......................................................................................................................... 5-35.4 ARP协议...................................................................................................................... 5-45.5 PPPOE协议 ................................................................................................................... 5-65.6 Radius协议.................................................................................................................. 5-9第1章 Sniffer软件简介1.1 概述Sniffer软件是NAI公司推出的功能强大的协议分析软件。

sniffer pro协议分析新手教程、工具及文档

sniffer pro (学习笔记)边学边记系列~~~好戏马上就开始喽~~~一:sniffer pro问题集锦1.为什么SNIFFER4.75在我的机子上用不了?4.7.5 With SP5以上支持千兆以太网,一般我们从网络上下载的4.75不支持千M 网卡2.如何导入导出snifferPro定义的过滤器的过滤文件?方法一、强行覆盖法C:\Program Files\NAI\SnifferNT\Program\下面有很多Local打头的目录,对应select settings里各个profile,进入相应的local目录,用sniffer scan.csf 去覆盖Sniffer.csf(捕获过滤)或者snifferdisplay.csf(显示过滤)方法二、声东击西法C:\Program Files\NAI\SnifferNT\Program\下面有个文件Nxsample.csf,备份。

用Sniffer scan.csf替换nxsample.csf启动Sniffer新建过滤器在新建过滤器对话框的sample选择里选择相应的过滤器,建立新过滤。

反复新建,直到全部加入3.sniffer的警报日志是些做什么用的??sniffer警报日志也是sniffer专家系统的一部分,通常不正常的TCP/IP通讯会产生警报和日志.比如: ping 的反映时间太长, 某一个会话中丢包或者重传数过多,单位时间产生的广播/多播数过多等等.4.利用ARP检测混杂模式的节点文章很长,原贴位于:/viewthread.php?tid=1605.sniffer 中,utilization是按什么计算的?Octect就是字节的意思。

Sniffer表盘的利用率是根据你的网卡的带宽来计算的,如果要监测广域网带宽的话,需要使用Sniffer提供的相应的广域网接口设备:比如 Snifferbook用来接入E1、T1、RS/V等链路,这时它所显示出的带宽就是正确的广域网带宽(如非信道化E1它会显示2.048Mbs)。

Sniffer_Pro的基本使用和实例

实验三: Sniffer Pro的基本使用和实例一、实验目的:练习sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

二、实验环境:通过交换机连接的多台PC,预装Windows XP操作系统。

三、运行环境及安装:Sniffer Pro可运行在局域网的任何一台机器上,如果是练习使用,网络连接最好用交换机且在一个子网,这样能抓到连到交换机上每台机器传输的包。

本文用的版本是 4.7.5,Sniffer Pro软件的获取可在或 中输入Sniffer Pro 4.7.5,查找相应的下载站点来下载。

四、常用功能介绍1、Dashboard (网络流量表)点击图1中①所指的图标,出现三个表,第一个表显示的是网络的使用率(Utilization),第二个表显示的是网络的每秒钟通过的包数量(Packets),第三个表显示的是网络的每秒错误率(Errors)。

通过这三个表可以直观的观察到网络的使用情况,红色部分显示的是根据网络要求设置的上限。

选择图1中②所指的选项将显示如图2所示的更为详细的网络相关数据的曲线图。

每个子项的含义无需多言,下面介绍一下测试网络速度中的几个常用单位。

在TCP/IP协议中,数据被分成若干个包(Packets)进行传输,包的大小跟操作系统和网络带宽都有关系,一般为64、128、256、512、1024、1460等,包的单位是字节。

很多初学者对Kbps、KB、Mbps 等单位不太明白,B 和 b 分别代表Bytes(字节) 和bits(比特),1比特就是0或1。

1 Byte = 8 bits 。

1Mbps (megabits per second兆比特每秒),亦即1 x 1024 / 8 = 128KB/sec(字节/秒),我们常用的ADSL下行512K指的是每秒512K比特(Kb),也就是每秒512/8=64K字节(KB)图1图22、Host table(主机列表)如图3所示,点击图3中①所指的图标,出现图中显示的界面,选择图中②所指的IP选项,界面中出现的是所有在线的本网主机地址及连到外网的外网服务器地址,此时想看看192.168.113.88这台机器的上网情况,只需如图中③所示单击该地址出现图4界面。

Sniffer Pro的基本使用和实例

图15

步骤3:运行 步骤 :运行telnet命令 命令

• 本例使tபைடு நூலகம்lnet到一台开有telnet服务的Linux 机器上。 • telnet 192.168.113.50 • login: test • Password:

步骤4: 步骤 :察看结果

• 图16中箭头所指的望远镜图标变红时,表 示已捕捉到数据,点击该图标出现图17界 面,选择箭头所指的Decode选项即可看到 捕捉到的所有包。可以清楚地看出用户名 为test密码为123456。

图31

• 步骤 :抓包 步骤2: • 按F10 键开始抓包。 • 步骤 : 步骤3: • 访问网站 访问 网站

步骤4: 步骤 :察看结果

• 图16中箭头所 指的望远镜图标变红时,表 示已捕捉到数据,点击该图标出现图31界 面,选择箭头所指的Decode选项即可看到 捕捉到的所有包。在Summary中找到含有 POST关键字的包,可以清楚地看出用户名 为qiangkn997,密码为?,这可是我邮箱的 真实密码!当然不能告诉你,不过欢迎来 信进行交流。

Sniffer Pro的基本使用和实例 的基本使用和实例

1.抓Telnet密码

• 本例从192.168.113.208 这台机器telnet到 192.168.113.50,用Sniff Pro抓到用户名和 密码。

步骤1: 步骤 :设置规则

图12

图13

图14

步骤2: 步骤 :抓包

• 按F10键出现图15界面,开始抓包。

2.抓FTP密码 抓 密码

• 本例从192.168.113.208 这台机器ftp到 192.168.113.50,用Sniff Pro抓到用户名和 密码。

步骤1:设置规则

Sniffer_pro_47入门指南14

创建筛选配置文件

每次创建新筛选时,请一定通过单击“定义筛选”对话框的配置文件按钮开始。

然后,单击新建按钮打开对话框,为筛选配置文件命名。

明明筛选配置文件后,该配置文件将显示在“定义筛选”对话框的设置窗格中,您可以通过该窗格对筛选设置进行微调。

此外,该筛选还会显示在“选择筛选”对话框中,您可通过该对话框将其应用于所需的给定监视、捕获或解码会话。

创建筛选配置文件:

1.从“监视”、“捕获”或“显示”菜单中选择定义筛选命令(取决于要创建的筛选类

型)

2.单击配置文件按钮

随即出现捕获配置文件对话框,其中列出了已定义的筛选配置文件(图1-1)

图1-1.捕获配置文件对话框

3.单击新建按钮创建新的筛选配置文件

新建捕获配置文件对话框出现(图1-2)

图1-2.新建捕获配置文件对话框

4.在“新建捕获配置文件”对话框中输入筛选配置文件的名称。

此外,您还可以通过

现有的已定义配置文件(复制现有配置文件选项)或通过Sniffer Pro随附的示例(复制配置文件示例选项)为此筛选复制设置

5.单击确定。

6.在“捕获配置文件”对话框中,单击完成。

该筛选随即显示在“定义筛选”对话框的设置窗格中。

此时,您可以在“定义筛选”对话框的其他选项卡(地址、数据模式、高级等等)上对此筛选的设置进行微调。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

sniffer pro的使用

先来看看, sniffer pro

Dashboard 网络流量表

Host Table 网络连接表,可以直观的看出连接你的主机,还可以用MAC/IP/IPX,三种显示。

Applicatien Response Time 主机回应指数,可以选择协议的, TCP/UDP下的http.Ftp 等等。

Matrix (让我想到黑客帝国)这里是查看网路连结,很立体的那种。

Protocol Distribution 显示网络中协议的使用量, IP/ARP/IPX

Global statistics 整体网络使用显示

下面是Capture 下的选项:

Start 开始捕捉

Display 显示

Define Filter 设置过滤

下面是Tools 下的选项:

Address Book 地址本

Packet Generator 数据发送机

Ping 工具 (这些都是常用的工具)

Trace Route

Dns lookup

Finger

Who is

Customize user Tools 用户自定义工具,可自己把工具加上去。

选项

高级选项

大体上是这样了!现就抓几个包来看看啦!

1. Telnet密码

1.1 由本机连接到别的开telnet的主机

和netxray的用法一样, Define filter ---> advanced

在协议中选上 IP/TCP/TELNET, 然后Packet Size --> Equal 55, Packet Type --> Normal.截取的数据包:

当你想停止sniff时,按capture --> stop en display , 然后会选Decode 就可一看到数据包的内容了!你就可一在 Summary 中看到用户和密码,从上往下, chi就是用户名。

1.2 本地主机开了Telnet, 并进行监听

这里也许会麻烦点,不过是为了过滤掉没用的Tcp数据包,好,

Capture --> Define filter -> Advanced

选IP/TCP/Telnet , Packet Size --> Equal 67, Packet Type --> Normal.

然后用Data Pattern --> Add Pattern, 大家可以看到,这里有2个and 关系的Pattern, 上面这个name: TCP : Flags = 18 的意思就是 PSH ACK 的数据包,大家看图啦,还有一个

Name: IP: Type of service = 10 , 开了Telnet, 好了,设好后就可以,抓包了!

看看数据包,一目了然,一看就知道是 administrator.

2。

Ftp密码

2.1 从本地电脑登陆别的开了ftp的主机

Capture --> Define filter --> Advanced

选择 IP/TCP/FTP , Packet Size --> In Between 63 < Size <69, Packet Type --> Normal.

图中的, TCP: Flags = 18, 和telnet中的一样,不同的是Add not --> 加个 IP : services = 10,

抓包如下:

2。

监听开了Ftp的主机

选 IP/TCP/FTP , Packet Size --> All, Packet Type --> Normal.

和Telnet中的那个一样!............

3。

Http密码

和别的一样,选上你要的协议就可以!IP/TCP/HTTP -->

Data Pattern 下有 1. TCP: Flags = 18, 过滤 PSH ACK

2. TCP: DEstination port 80 , 目标的端口 80

过掉别的信息后就可以了!

过滤后,抓包,还是有很多信息包,那你就在 Summary 里找 POST 类型的数据包。

(看图中那个),大多数的密码都在下面,图中划线部分就是了!。