H3C电信网通双出口配置实现负载分担

H3C 互联网双出口方案

运营商的很多客户,特别是网吧老板,都是靠网络连接来营业的,网络连接可靠性对这些boss而言尤其重要,常见的单线路(链路)连接互联网就变得不那么给力,一旦线路故障,整个业务就歇菜了,他们选择往往是双运营商双线路,这种模式我们也称为互联网双出口。

双出口情况下有几种解决方案,应该如何在解决方案中选择是我们这期专栏要讨论的内容。

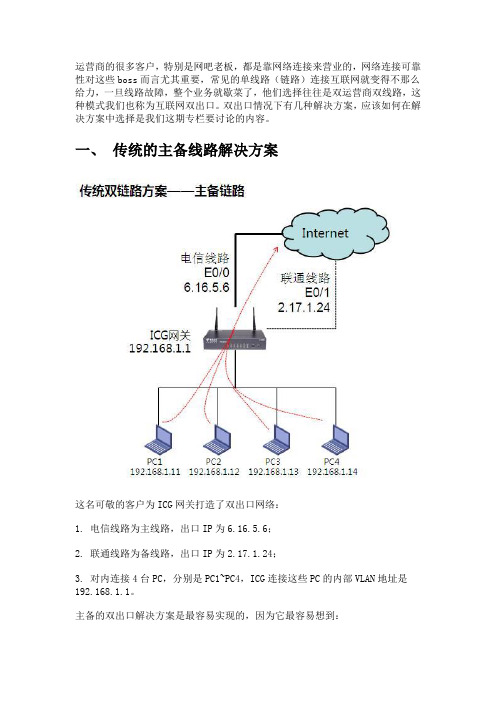

一、传统的主备线路解决方案这名可敬的客户为ICG网关打造了双出口网络:1. 电信线路为主线路,出口IP为6.16.5.6;2. 联通线路为备线路,出口IP为2.17.1.24;3. 对内连接4台PC,分别是PC1~PC4,ICG连接这些PC的内部VLAN地址是192.168.1.1。

主备的双出口解决方案是最容易实现的,因为它最容易想到:1. 电信出口默认路由优于联通出口默认路由,因此在电信线路连接正常情况下,所有PC都是从电信线路访问互联网;2. 当电信线路发生故障,那么电信出口默认路由失效,联通出口默认路由生效,所有PC切换到联通线路访问互联网。

如上图所示,电信线路故障,所有PC都从联通线路访问互联网。

这种方案虽然简单,但是怎么看都觉得不是特别带感,因为2条线路在同一时刻只能使用1条,可是敬业的客户可是同时为2条线路掏钱的,同时使用2条线路可以增加带宽,可以带来更客观的生意,网吧老板对传统解决方案有些生气,我们需要让传统解决方案变得更紧实一些,我们能完成这项任务吗?请相信科技的力量,我们为此而生。

二、让2条线路都用起来的解决方案——等价路由在传统的解决方案中,电信、联通两条默认路由是不等价的,而是主备,电信的优于联通,如果要让2条线路都用起来,那么我们很容易想到使用等价路由,即电信、联通的默认路由是一视同仁的,选择谁做出口都一样,这个看起来的确要比传统解决方案要带感一些。

在ICG网关正确的调度下,这2条链路的确都可以利用起来,而且流量可以近似于平分秋色,那这么做是不是就可以达到网吧老板的期望了呢?我不得不说,选择这项解决方案的同学可能过不久又会接到网吧老板的抱怨电话“很多网游玩不了了,客人都围着老子退款呢,还不如用传统解决方案呢”。

H3C AR 18-21路由器快速配置

H3C AR 18-21路由器产品介绍H3C AR 18-21路由器是华为3Com公司开发的新一代专业的宽带路由器,它将路由和交换设备有机地结合在一起,为中小企业和网吧提供交换及接入的一体化解决方案。

AR 18-21宽带路由器采用全新的硬件和软件平台,具备更高的数据转发性能和数据加密性能,并且其4个交换网口支持VLAN划分。

该产品功能特性丰富,并支持Web网管、端口镜像等特性,AR 18-21宽带路由器是中小企业和网吧等用户的理想选择。

产品特点多WAN口(1-3个WAN口),支持负载分担和端到端线路检测的备份机制(Auto-detect)高处理性能,CPU主频从200M到400M,带机数量高支持端口镜像、Web网管、DDNS和防BT等功能特征交换端口支持VLAN划分,带S的机型支持硬件加密功能◆路由和交换一体化AR 18-21路由器产品支持4个不等的交换以太网接口,这是一种典型的路由器集成交换机的路由交换一体化产品,特别适合中小企业、企业分支机构和网吧等的综合应用组网。

18-21有4个10/100M以太网交换端口,这些产品的交换端口均支持VLAN的划分,可以满足大多数中小企业的组网及隔离不同业务的要求。

用户只需一台交换路由器,无需购买交换机设备,便可实现多用户接入Internet,节约用户网络建设的费用、增强用户应用的方便性。

AR 18-21具有1个10/100M以太网WAN接口,可实现单出口线路的通信。

这完美地解决了中小企业和网吧用户实现双线路或多线路的通信接入中的负载分担和备份的问题。

◆VPN解决方案AR 18-21路由器集成了VPN网关的功能,通过在路由器上面建立VPN隧道,可以将远程分支机构通过Internet安全、廉价地接入总部网络。

因此对于有大量分支机构需要接入总部的企业,可以用VPN技术来代替昂贵的专线接入。

支持L2TP VPN、GRE VPN、IPSec VPN,轻松的实现企业的各种类型的VPN接入要求。

电信、移动网络双出口解决方案

电信、移动网络双出口解决方案网络双出口解决方案在这互联网时代,信息数据的传输至关重要,这时网络连接的可靠性对一个企业而言将尤为重要,而我们一般企业现有的都是单线路(链路)连接生产网络就变得不那么给力,一旦线路故障,整个业务就瘫痪了,这将严重地影响了一个企业的生产经营。

这时我们就应该考虑来解决单线路所面临的问题。

面对双线路的几种解决方案,应该如何在解决方案中选择将是接下来我们要谈论的。

一、传统的主备线路解决方案这是ICG网关打造了双出口网络:1. 电信线路为主线路,出口IP为6.16.5.6;2. 移动线路为备线路,出口IP为2.17.1.24;3. 对内连接4台PC,分别是PC1—PC4,ICG连接这些PC的内部VLAN地址是192.168.1.1。

主备线路解决方案是最容易实现的:1. 电信出口默认路由优于移动出口默认路由,因此在电信线路连接正常情况下,所有PC都是从电信线路访问生产网络;2. 当电信线路发生故障,那么电信出口默认路由失效,移动出口默认路由生效,所有PC切换到移动线路访问生产网络。

如上图所示,电信线路故障,所有PC都从移动线路访问生产网络。

这种方案虽然可行,但是,因为这2条线路在同一时刻只能使用1条,而我们将要同时为2条线路付费的,同时使用2条线路又不能增加带宽来获得更完美的带宽体验。

所以我们对传统解决方案将需要改进,我们需要让传统解决方案变得更紧实一些。

二、让2条线路都用起来的解决方案——等价路由在传统的解决方案中,电信、移动两条默认路由是不等价的,而是主备,电信的优于移动,如果要让2条线路都用起来,那么我们很容易想到使用等价路由,即电信、移动的默认路由是一视同仁的,选择谁做出口都一样,这个看起来的确要比传统解决方案要好一点。

在ICG网关正确的调度下,这2条链路的确都可以利用起来,而且流量可以近似于平分秋色,那这么做是不是就可以达到我们所期望的呢?我不得不说,选择这项解决方案可能过不久又会面临很多问题,有些页面会打不开,这时还不如用传统解决方案呢。

TPLINK 企业路由器应用 电信网通双线接入负载均衡

TPLINK 企业路由器应用电信网通双线接入负载均衡(本文适用于TL-ER6120 V1.0、TL-ER5120 V1.0、TL-ER5520G V1.0、TL-R483 V3.0、TL-R478+ V5.0、TL-WVR300 V1.0)网络游戏的玩家都知道,用电信线路去网通游戏服务器玩游戏会很“卡”(延迟大),反之用网通线路去电信游戏服务器玩游戏也会“卡”,原因正是电信网通之间的访问瓶颈。

为了解决这个问题,可选择多WAN口路由器,同时接入双线,利用路由器的负载均衡功能满足不同网络游戏玩家的需要。

本文将以TL-ER5120为例来展示ISP负载均衡的配置过程。

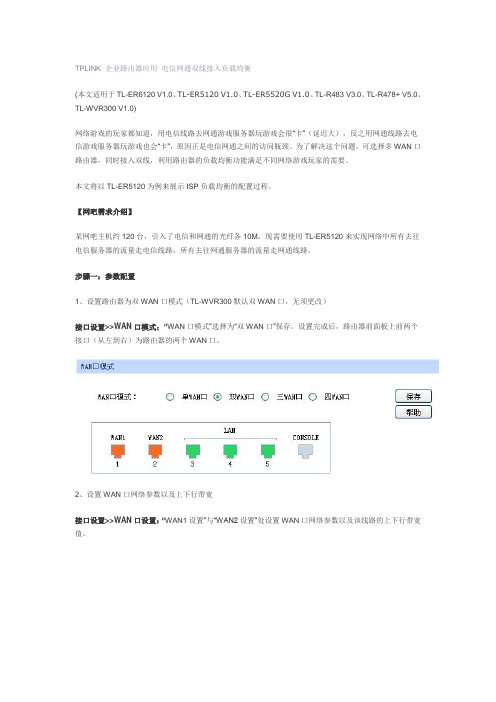

【网吧需求介绍】某网吧主机约120台,引入了电信和网通的光纤各10M,现需要使用TL-ER5120来实现网络中所有去往电信服务器的流量走电信线路,所有去往网通服务器的流量走网通线路。

步骤一:参数配置1、设置路由器为双WAN口模式(TL-WVR300默认双WAN口,无须更改)接口设置>>WAN口模式:“WAN口模式”选择为“双WAN口”保存。

设置完成后,路由器前面板上前两个接口(从左到右)为路由器的两个WAN口。

2、设置WAN口网络参数以及上下行带宽接口设置>>WAN口设置:“WAN1设置”与“WAN2设置”处设置WAN口网络参数以及该线路的上下行带宽值。

步骤二:均衡配置1、启用智能均衡流量均衡>>综合设置页面:启用“特殊应用程序选路功能”与“智能均衡”2、启用ISP选路功能流量均衡>>ISP选路页面:启用“IS P选路功能”。

TL-ER5120内嵌了ISP数据库,启用ISP选路功能后,访问电信站点的流量由电信线路转发,访问网通站点的流量由网通线路转发,可以提高访问速度。

至此,全部配置已经完成,完美解决电信网通之间的访问瓶颈。

如果您还有功能的配置需求,请参考产品用户手册或网络教室中的其他文档。

H3C MSR 系列路由器 Web配置指导-R2104(V1.04)-基于用户的负载分担

目录1 基于用户的负载分担.........................................................................................................................1-11.1 概述..................................................................................................................................................1-11.2 配置基于用户的负载分担..................................................................................................................1-11 基于用户的负载分担1.1 概述基于用户的负载分担是指,当设备上存在多条等价路由时,可以根据报文中的用户信息(源IP地址)进行负载分担。

1.2 配置基于用户的负载分担在导航栏中选择“高级配置 > 基于用户的负载分担”,进入如图1-1所示的页面,页面显示接口的配置信息。

单击图标,进入修改接口配置的页面,如图1-2所示。

图1-1基于用户的负载分担图1-2修改接口配置基于用户的负载分担的详细配置如表1-1所示。

表1-1基于用户的负载分担的详细配置配置项说明接口显示要配置基于用户负载分担的接口名称负载分担状态设置是否在接口上启用基于用户的负载分担带宽设置接口的负载带宽值各个接口流量负载分担的比例根据接口设置的带宽比例计算得出,如设置Ethernet0/0为200kbps,Ethernet0/1为100kbps,则最终分担的比例为2:1。

路由负载分担配置

路由负载分担配置主要分为等价负载分担和非等价负载分担两种。

等价负载分担(ECMP,Equal-Cost Multiple Path)是指到达同一目的地有多条等价链路,流量在这些等价链路上平均分配,不会考虑链路带宽的差异。

这种功能通常由路由协议实现,不需要做特殊配置。

非等价负载分担(UCMP,Unequal-Cost Multiple Path)是指到达同一目的地有多条带宽不同的等价链路,流量根据带宽按比例分担到各条链路上。

这种负载分担需要通过命令行使能。

在配置负载分担时,可以选择逐包负载分担或逐流负载分担模式。

逐包负载分担是指每个数据包都独立选择一条路径进行传输,而逐流负载分担则是根据数据流的特征选择一条路径,然后该数据流的所有数据包都沿该路径传输。

需要注意的是,在配置负载分担时,还需要选择适当的哈希算法,以便将流量均匀地分配到各个路径上。

用户可以根据流量模型选择合适的哈希算法来进行负载分担。

同时,在二级负载分担场景下,第一级和第二级负载分担的哈希算法不能配置成一样的,否则将造成第二级负载分担路由器的负载分担功能失

效。

完成一组配置后,应该执行保存命令,将当前配置保存到配置文件中,以便在需要时恢复配置。

以上信息仅供参考,具体的配置方法可能因设备型号和操作系统版本而有所不同。

在实际操作中,建议参考设备厂商提供的官方文档或咨询技术支持人员以获取准确的配置指导。

静态路由实现路由负载分担主备备份案例

静态路由实现路由负载分担/主备备份案例本文以华为设备为例静态路由简介静态路由是一种需要管理员手工配置的特殊路由。

静态路由比动态路由使用更少的带宽,并且不占用CPU资源来计算和分析路由更新。

但是当网络发生故障或者拓扑发生变化后,静态路由不会自动更新,必须手动重新配置。

静态路由有5个主要的参数:目的地址和掩码、出接口和下一跳、优先级。

使用静态路由的好处是配置简单、可控性高,当网络结构比较简单时,只需配置静态路由就可以使网络正常工作。

在复杂网络环境中,还可以通过配置静态路由改进网络的性能,并且可以为重要的应用保证带宽。

配置注意事项一般情况下两个设备之间的通信是双向的,因此路由也必须是双向的,在本端配置完静态路由以后,请不要忘记在对端设备上配置回程路由。

在企业网络双出口的场景中,通过配置两条等价的静态路由可以实现负载分担,流量可以均衡的分配到两条不同的链路上;通过配置两条不等价的静态路由可以实现主备份,当主用链路故障的时候流量切换到备用链路上。

静态路由实现路由负载分担组网需求如图1所示,PC1和PC2通过4台Switch相连,从拓扑图中可以看出,数据从PC1到PC2有两条路径可以到达,分别是PC1-SwitchA-SwitchB-SwitchC-PC2和PC1-SwitchA-SwitchD-SwitchC-PC2,为了有效利用链路,要求从PC1到PC2的数据流平均分配到两条链路上,而且当一条链路故障之后数据流自动切换到另一条链路上去。

说明:请确保该场景下互联接口的STP处于未使能状态。

因为在使能STP的环形网络中,如果用交换机的VLANIF接口构建三层网络,会导致某个端口被阻塞,从而导致三层业务不能正常运行。

图1 配置静态路由实现路由负载分担组网图配置思路采用如下的思路配置静态路由实现路由负载分担:创建VLAN并配置各接口所属VLAN,配置各VLANIF接口的IP地址。

配置数据流来回两个方向的静态路由。

H3C 负载分担、链路备份的实现过程详解

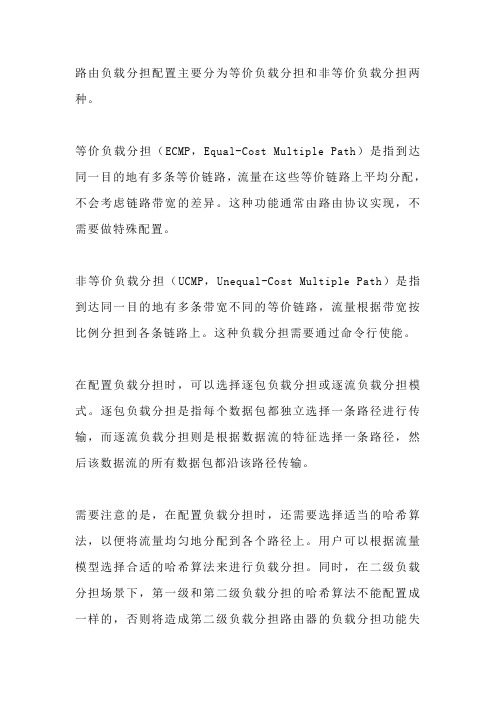

H3C MSR20/30/50系列路由器负载分担、链路备份的实现过程详解实验背景:随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在出口路由器上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。

实验网络拓扑图:配置说明:由于MSR20/30/50路由器暂不支持基于用户的负载分担特性,可以使用NQA自动侦测与静态路由和策略路由通过Track联动实现负载分担和链路备份功能。

原理说明:原理:NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。

NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。

IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。

如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。

ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。

ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。

NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echorequest报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。

NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。

ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测结果和历史记录。

H3C 路由器 使用手册(适用型号:ER5000系列)

H3C 路由器使用手册(适用型号:ER5000系列)主要特性1 高处理性能er5000 系列采用64 位双核网络处理器,主频高达500mhz,处理能力相当于1ghz 的专业网络处理器,同时配合ddrii 高速ram 进行高速转发(er5100 可以达到100m 的线速转发,er5200 可以达到双wan 口200m 的线速转发)。

在实际应用中,er5000 系列的典型的带机量为300 台。

2 双wan 口负载均衡(仅er5200 支持)负载均衡可以让企业网用户根据线路实际带宽分配网络流量,达到充分利用带宽的目的。

针对国内网络用户的使用习惯和特点,er5200 提供智能负载均衡和手动负载均衡两种均衡模式,满足了需要灵活应用带宽的双线路接入用户的需求。

3 源地址路由(仅er5200 支持)er5200 提供独创的源地址路由功能,即可以通过指定局域网内计算机的出口来达到负载分担的效果。

4 策略路由(手动负载均衡)(仅er5200 支持)er5200 支持策略路由,可以将访问网通和电信的流量分别从不同的wan 口转发,实现“电信走电信,网通走网通”,充分利用双线路的优势。

5 arp 攻击防护er5000 系列通过ip/mac 地址绑定功能,固定了er5000 系列的arp 表项,可以有效防止arp 攻击。

6 arp 欺骗防护er5000 系列通过定时发送免费arp 报文,有效避免局域网计算机中毒后引发的arp 欺骗。

7 网络流量限速bt、迅雷等p2p 软件对网络带宽的过度占用会影响到网内其他用户的正常业务,er5000 系列通过基于ip 或基于nat 表项的网络流量限速机制,可以有效地控制单台计算机的上/下行流量或建立的nat 表项的个数,限制p2p 软件对网络带宽的过度占用。

8 多种管理方式er5000 系列支持两种管理方式:基于web 页面和命令行(cli)。

除了本地管理,er5000 系列还支持远程管理,在因特网上的计算机也可以对er5000 系列进行远程管理前面板er5100 前面板如下图所示。

H3C双线外网出口配置

policy-based-route internet permit node 2 if-match acl 3001 apply ip-address next-hop 10.10.20.254 track 2

对于 MSR网关,可以使用策略路由和自动侦测实现负载分担和链路备份功能。同样以其中一条

WAN

连接地址为 142.1.1.2/24,网关为 142.1.1.1,另外一条 WAN 连接地址为 162.1.1.2/24,网关为 162.1.1.1,

使用 MSR2010做为网关设备为例,配置方法如下::

1、 配置自动侦测组,对 WAN 连接状态进行侦测:

pe trigger-only

[H3C]nqa schedule wan1 1 start-time now lifetime forever

[H3C]track 1 nqa entry wan1 1 reaction 1

2、 配置 ACL,对业务流量进行划分,以根据内网主机单双号进行划分为例:

[H3C]acl number 3200

interface Ethernet0/0 port link-mode route nat outbound ip address 172.33.13.15 255.255.0.0 load-bandwidth 1000 #

2. 以太网链路+ PPPoE链路接入

1) MSR配置方法

与以太网链路接入方式配置相似,只有部分地方需要进行调整。同样以其中一条

1.10 双 WAN 接入路由配置

配置案例

目前越来越多的企业和网吧采用双 WAN 上行接入的方式,这种组网方式既可以实现链路的负载分担

H3C手册-路由负载分担与备份

路由负载分担与备份引入通过在路由表中生成具有多个不同下一跳的等值路由,路由可以在多路径上实现负载分担。

同时,合静动路协议中实现理的配置静态与动态路由协议,可以在网络中实现路由备份,提高路由可靠性。

本章介绍静态等值路由的配置,如何通过浮动静态路由对动态路由实现由的配置如何通过浮动静态路由对动态路由实现备份,如何对拨号网络中的动态路由实现备份。

课程目标学习完本课程,您应该能够:⏹掌握路由负载分担原理⏹掌握路由备份的原理和应用⏹掌握浮动静态路由的原理及应用掌握动路份⏹掌握动态路由备份的原理及应用目录⏹路由负载分担⏹路由备份ECMPG0/1G0/040.0.0.0/24G1/010.0.0.2/24目的地址/掩码下一跳地址出接口度量值20.0.0.1/32127.0.0.1InLoop0040.0.0.0/2420.0.0.2G0/12 30.0.0.2G1/02●通过ECMP(多路径等值路由),系统可实现路由负载分担●分担方式有基于流和基于包两种路由备份G0/140000/24G0/040.0.0.0/24G1/010.0.0.2/24目的地址/掩码优先级下一跳地址出接口40.0.0.0/246030.0.0.2G1/0G0/140.0.0.0/24G0/0G1/010.0.0.2/24下一跳地址目的地址/掩码优先级下跳地址出接口40.0.0.0/2410020.0.0.2G0/1目录⏹路由负载分担⏹路由备份[Router]ip route-static 40.0.0.0 255.255.255.0 S2/0 preference 120S2/0ISP40.0.0.0/24G0/0G1/010.0.0.2/24目的地址/掩码来源优先级下一跳地址出接口来优先接40.0.0.0/24RIP10030.0.0.2G1/0配置的备份静态路由优先级小于当前路由,称为浮动静态路由[Router]ospf 1[Router-ospf-1]preference 120G0/140.0.0.0/24G0/0G1/010.0.0.2/24目的地址/掩码来源优先级下一跳地址出接口来优先接40.0.0.0/24RIP10030.0.0.2G1/0配置的备份动态路由优先级小于当前路由,称为动态路由备份拨号链路上动态路由备份[Router] standby routing-rule 1 ip 40.0.0.1 24[Router-Bri3/0] standby routing-group 1Bri3/0ISDN40.0.0.0/24G0/0G1/010.0.0.2/24目的地址/掩码来源优先级下一跳地址出接口来优先接40.0.0.0/24OSPF6030.0.0.2G1/0拨号链路上,可使用standby routing 特性来实现动态路由备份本章总结⏹通过等值路由可实现负载分担⏹通过浮动静态路由可对动态路由实行备份⏹动态路由间可实现互相备份动路间可实现相备份⏹拨号链路上可使用standby routing 特性实现动态路由备份。

双出口负载均衡-Route Map-电信联通双出口案例

int lo0

ip add2.2.2.2 255.255.255.0

exit

ip route1.1.1.0 255.255.255.0 13.1.1.1

R2

en

conf t

int f0/0

ip add 61.181.252.42 255.255.255.252

no shu

int f0/1

match interfacef0/0

!

route-map cisco2 permit 10#从f0/1口出去的流量

match interfacef0/1

!

route-map cisco permit 10#列表100定义的去网通的流量下

match ip address 100一跳接口为61.181.252.42,如果接

set ip next-hop 61.181.252.41 221.239.88.57口是down的,在选择下一跳接口

!为221.239.88.57

route-map cisco permit 20#列表100定义的去网通的流量下

match ip address 101一跳接口为221.239.88.57,如果接

ip add 221.239.88.58 255.255.255.252

no shu

int f0/2

ip address 192.168.2.2

no shu

R1

en

conf t

int f0/0

no shu

ip add 192.168.2.1 255.255.255.0

exit

ip route0.0.0.0 0.0.0.0 192.168.2.2

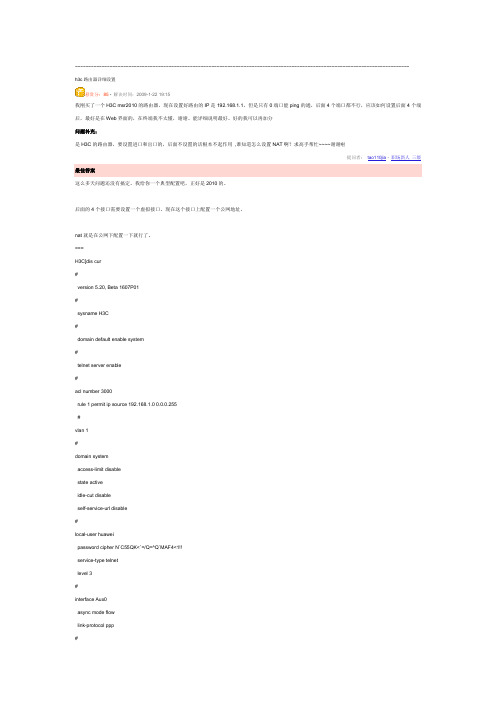

H3C部分配置源地址IP设置-负载分担

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~h3c路由器详细设置悬赏分:85 - 解决时间:2009-1-22 19:15我刚买了一个H3C msr2010的路由器,现在设置好路由的IP是192.168.1.1,但是只有0端口能ping的通,后面4个端口都不行,应该如何设置后面4个端后,最好是在Web界面的,在终端我不太懂,谢谢。

能详细说明最好。

好的我可以再加分问题补充:是H3C的路由器,要设置进口和出口的,后面不设置的话根本不起作用,谁知道怎么设置NAT啊?求高手帮忙~~~~谢谢啦提问者:tao110jia - 职场新人三级最佳答案这么多天问题还没有搞定。

我给你一个典型配置吧,正好是2010的。

后面的4个接口需要设置一个虚拟接口。

现在这个接口上配置一个公网地址。

nat就是在公网下配置一下就行了。

===H3C]dis cur#version 5.20, Beta 1607P01#sysname H3C#domain default enable system#telnet server enable#acl number 3000rule 1 permit ip source 192.168.1.0 0.0.0.255#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#local-user huaweipassword cipher N`C55QK<`=/Q=^Q`MAF4<1!!service-type telnetlevel 3#interface Aux0async mode flowlink-protocol ppp#interface Ethernet0/0port link-mode routenat outbound 3000ip address 222.*.100.2 255.255.255.0#interface NULL0#interface Vlan-interface1ip address 192.168.1.1 255.255.255.254#interface Ethernet0/1port link-mode bridge#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#ip route-static 0.0.0.0 0.0.0.0 222.*.100.1#user-interface aux 0user-interface vty 0 4authentication-mode scheme#return[H3C]H3C交换机路由器常用命令及注释网络 2009-06-01 21:00 阅读605 评论1字号:大中小H3C交换机常用命令注释1、system-view 进入系统视图模式2、sysname 为设备命名3、display current-configuration 当前配置情况4、language-mode Chinese|English 中英文切换5、interface Ethernet 1/0/1 进入以太网端口视图6、port link-type Access|Trunk|Hybrid 设置端口访问模式7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、vlan 10 创建VLAN 10并进入VLAN 10的视图模式11、port access vlan 10 在端口模式下将当前端口加入到vlan 10中12、port E1/0/2 to E1/0/5 在VLAN模式下将指定端口加入到当前vlan中13、port trunk permit vlan all 允许所有的vlan通过H3C路由器############################################################# #########################1、system-view 进入系统视图模式2、sysname R1 为设备命名为R13、display ip routing-table 显示当前路由表4、language-mode Chinese|English 中英文切换5、interface Ethernet 0/0 进入以太网端口视图6、ip address 192.168.1.1 255.255.255.0 配置IP地址和子网掩码7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、ip route-static 192.168.2.0 255.255.255.0 192.168.12.2 description To.R2 配置静态路由11、ip route-static 0.0.0.0 0.0.0.0 192.168.12.2 description To.R2 配置默认的路由H3C S3100 SwitchH3C S3600 SwitchH3C MSR 20-20 Router############################################################# #############################1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-mode Chinese|English 中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>reset save ;<H3C>reboot ;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

H3C防火墙基于用户的负载分担典型配置

<H3C>disp cu# sysname H3C8 X3x*G3C#43 63_7 _undo info-center enable#firewall packet-filter enable#nat aging-time tcp 300nat aging-time pptp 300nat aging-time dns 10nat aging-time ftp-ctrl 300nat aging-time tcp-fin 10nat aging-time tcp-syn 10 8 $X7w% L$7~3#undo icmp redirect send kwd8z$ A&@undo icmp unreach send#ip user-based-sharing enable m&& Fb7Nip user-based-sharing route 0.0.0.0 0.0.0.0 9N%g++~2#firewall defend enable# flow-interval 5 3 y5G53u{4 v4h0Z#qos carl 1 source-ip-address range 192.168.0.1 to 192.168.0.240 per-address K4L8Q #Y*@{qos carl 2 destination-ip-address range 192.168.0.1 to 192.168.0.240 per-address qos carl 3 source-ip-address range 192.168.1.1 to 192.168.1.240 per-address6 Oa53 8K% +AW#dH+g3nqos carl 4 destination-ip-address range 192.168.1.1 to 192.168.1.240 per-addres _+ OA2@3#dns server 202.96.128.86dns server 202.96.128.16669 A 1@#radius scheme system E& g%@*_4 E#C$7#domain system9X6xn3U7v& R3{$#local-user adminpassword simple adminsjwl 4 x$K4%D0# 1}74T}1F service-type telnet W0@9B& T"G7b3wy level 3V1}&x($h 2O 3E#PV —acl number 2000rule 0 permit source 192.168.0.0 0.0.1.255#acl number 3101rule 10 permit icmp icmp-type echorule 20 permit icmp icmp-type echo-reply " n4p$@ *Frule 30 permit icmp icmp-type ttl-exceeded 3* 4@3Srule 40 deny icmprule 110 deny tcp destination-port eq 135rule 120 deny udp destination-port eq 135rule 130 deny udp destination-port eq netbios-ns rule 140 deny udp destination-port eq netbios-dgm rule 150 deny tcp destination-port eq 139rule 160 deny udp destination-port eq netbios-ssn 8HVHW #2q5}7K rule 170 deny tcp destination-port eq 445 +F${ ~m S rule 180 deny udp destination-port eq 445rule 190 deny udp destination-port eq 593 U% W1n7L%U4q rule 200 deny tcp destination-port eq 593 82~u y5q0@# 7C~5 7Yq rule 210 deny tcp destination-port eq 1433rule 220 deny tcp destination-port eq 1434rule 230 deny tcp destination-port eq 4444rule 240 deny tcp destination-port eq 1025 k #S% prule 250 deny tcp destination-port eq 1068rule 260 deny tcp destination-port eq 707rule 270 deny tcp destination-port eq 5554 % x4g5b%}wrule 280 deny tcp destination-port eq 9996 mSN_+Y2Z0x1 P&5Z rule 2000 permit ip source 192.168.0.0 0.0.1.255rule 3000 deny ipacl number 3102 _%{7L UxL5{* {rule 10 permit icmp icmp-type echorule 20 permit icmp icmp-type echo-replyrule 30 permit icmp icmp-type ttl-exceeded #L9Y14@&S*rule 40 deny icmp 8A}95KSgm" w%7xWrule 110 deny tcp destination-port eq 135rule 120 deny udp destination-port eq 135rule 130 deny udp destination-port eq netbios-ns 8 {&X Z4U* rule 140 deny udp destination-port eq netbios-dgmrule 150 deny tcp destination-port eq 139 2Y#D#OQwrule 160 deny udp destination-port eq netbios-ssnrule 170 deny tcp destination-port eq 445rule 180 deny udp destination-port eq 445 …rule 190 deny udp destination-port eq 593rule 200 deny tcp destination-port eq 593 3{+0Zh%n7D5yxrule 210 deny tcp destination-port eq 1433 $H7 FDF rule 220 deny tcp destination-port eq 1434 5Z3W&9w1SX5y%3w rule 230 deny tcp destination-port eq 4444 …”rule 240 deny tcp destination-port eq 1025rule 250 deny tcp destination-port eq 1068rule 260 deny tcp destination-port eq 707rule 270 deny tcp destination-port eq 5554rule 280 deny tcp destination-port eq 9996rule 2000 permit ip destination 192.168.0.0 0.0.1.255 rule 2010 permit tcp destination-port eq telnet 2 8 {+rule 3000 deny ip 2 Q99dZ2Agacl number 3103rule 10 permit icmp icmp-type echorule 20 permit icmp icmp-type echo-reply S#Z4{ *}+U0Grule 30 permit icmp icmp-type ttl-exceededrule 40 deny icmp 3 O%GL x6B7q+m5y2 krule 110 deny tcp destination-port eq 135rule 120 deny udp destination-port eq 135rule 130 deny udp destination-port eq netbios-nsrule 140 deny udp destination-port eq netbios-dgmrule 150 deny tcp destination-port eq 139rule 160 deny udp destination-port eq netbios-ssn 9R+v2 Z~"T rule 170 deny tcp destination-port eq 445rule 180 deny udp destination-port eq 445 … rule 190 deny udp destination-port eq 593 5O8*_M* ~+m+x7 o rule 200 deny tcp destination-port eq 593 4&C G{0g{*W rule 210 deny tcp destination-port eq 1433rule 220 deny tcp destination-port eq 1434rule 230 deny tcp destination-port eq 4444 &k_%2n40@rule 240 deny tcp destination-port eq 1025rule 250 deny tcp destination-port eq 1068 +u*D P rule 260 deny tcp destination-port eq 707 %B_ W2A4R0&8V rule 270 deny tcp destination-port eq 5554rule 280 deny tcp destination-port eq 9996 2q#W9*~mn rule 2000 permit ip destination 192.168.0.0 0.0.1.255 2 rule 2010 permit tcp destination-port eq telnetrule 3000 deny ip# interface Aux0 5F7@*&Xy+X9Q async mode flow#interface GigabitEthernet1/0 7 z+p+ y2Y1Kip address 192.168.1.254 255.255.254.0*u(kVbM9}&R arp send-gratuitous-arp 1 0M*ph(Y% Z7kq1Oyfirewall packet-filter 3101 inbound 3 q(5B7D&h945AM4 Yqos car inbound carl 1 cir 800000 cbs 800000 ebs 0 gree n pass red discard — qos car inbound carl 3 cir 800000 cbs 800000 ebs 0 green pass red discard GL1O%4{ *0 qos car outbound carl 2 cir 800000 cbs 800000 ebs 0 green pass red discardqos car outbound carl 4 cir 800000 cbs 800000 ebs 0 green pass red discard #2 kD&P_O interface GigabitEthernet2/0 2 G3m6$GDhM NmLPloadbandwidth 10240 + Oo $u_%ip address 125.93.77.202 255.255.255.248arp send-gratuitous-arp 1firewall packet-filter 3102 inbound & K7q vQ%B6nat outbound 2000#interface GigabitEthernet3/0loadbandwidth 2048#,%ip address 125.93.66.210 255.255.255.252firewall packet-filter 3103 inboundnat outbound 2000#0 x0H23 Oe1a0Vdinterface GigabitEthernet4/0 6 A0#y%o6 L Q9#in terface NULL0 - • ” ■#firewall zone localset priority 100#firewall zone trustadd interface GigabitEthernet1/0 + u%9Hv h7&O _7G wadd interface GigabitEthernet4/0 P9o5 #SYh4Wset priority 85#* $4KMY Bu6k6}%6FVfirewall zone untrustadd interface GigabitEthernet2/0 o,w+K@ 3e3oQadd interface GigabitEthernet3/0set priority 5 $qG7Pd8~9H#firewall zone DMZset priority 50#undo dhcp enable v#L/5A8~Y$p#ip route-static 0.0.0.0 0.0.0.0 125.93.77.201 preference 60ip route-static 0.0.0.0 0.0.0.0 125.93.66.209 preference 60ip route-static 10.0.0.0 255.0.0.0 NULL 0 preference 60 7K$DL#F% Z ip route-static 169.254.0.0 255.255.0.0 NULL 0 preference 60ip route-static 172.16.0.0 255.240.0.0 NULL 0 preference 60ip route-static 192.168.0.0 255.255.0.0 NULL 0 preference 60firewall defend land Q6T+V9NBq0 #M%}firewall defend smurf 1V& AU9q 6~2o firewall defend fragglefirewall defend winnuke 8 n~% D2B8n OSfirewall defend icmp-redirect 2%bB G8R firewall defend icmp-unreachablefirewall defend source-route 3 1D~Q3 k+$Z&firewall defend route-recordfirewall defend tracertfirewall defend ping-of-death 4R1+@ $p0firewall defend tcp-flagfirewall defend ip-fragment R D1S%T5_{7firewall defend large-icmpfirewall defend teardropfirewall defend ip-sweep 3V 8Op90_+{+?+DMfirewall defend port-scan 4q9WS3~&@&v*e5q9p dhfirewall defend arp-spoofing * Pp7@M5Z firewall defend arp-reverse-queryfirewall defend arp-flood # 1R q$m77Mfirewall defend frag-floodfirewall defend syn-flood enable …firewall defend udp-flood enablefirewall defend icmp-flood enablefirewall defend syn-flood zone trust E630E@*0h4u5Hfirewall defe nd udp-flood zone trustfirewall defend icmp-flood zone trustfirewall defend syn-flood zone untrust firewall defend udp-flood zone untrust firewall defend icmp-flood zone untrust *P75q#Q4xSB#user-interface con 0 user-interface aux 0user-interface vty 0 4 N9H8E%~6H7nauthentication-mode scheme idle-timeout 100 0 U1P(wq2protocol inbound telnet# return。

MSR常见应用场景配置指导(双出口组网典型配置篇)

MSR常见应用场景配置指导(双出口组网典型配置篇)适用产品:H3C MSR20、MSR30、MSR50 各系列的所有产品适应版本:2008.8.15日之后正式发布的版本。

绝大部分配置也适用之前发布的版本。

使用方法:根据实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在特殊要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010 产品, 2008.8.15日ESS 1710软件版本为案例(1710以后的版本同样支持)。

H3C Comware Platform SoftwareComware Software, Version 5.20, ESS 1710Comware Platform Software Version COMWAREV500R002B58D001SP01H3C MSR2010 Software Version V300R003B01D004SP01Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE1.1双出口组网典型配置用户为了同时实现负载分担和链路备份,一般会选择双WAN接入的组网方式。

当两条链路都正常的情况下为负载分担,当任意一条链路出现故障时,所有流量可以转发到另外一条链路进行转发,实现动态备份。

下面就两种常见的组网给出配置实例。

1.1.1MSR5006双以太网链路接入网络拓扑图如图3所示,MSR5006有两条到同一运营商的链路,G1/0网络地址为142.1.1.0/30,G2/0网络地址为162.1.1.0/30。

正常工作时流量分别从两个接口发出,当任意一条链路出现故障时,流量全部转移到另外一条链路发送。

配置需求如下:1、对内网主机进行限速,上行限制512kbps,下行限制1024kbps;2、启用防火墙对攻击报文进行过虑;3、启动ARP防攻击功能和ARP绑定功能,防止ARP欺骗攻击;4、优化NAT表项老化时间;5、启用自动侦测功能,检测WAN链路状态;6、启用基于用户负载分担功能,对流量进行负载分担;图4 双以太网链路接入拓扑图[H3C]dis cur#sysname H3C#firewall packet-filter enable#nat aging-time tcp 300nat aging-time udp 180nat aging-time pptp 300nat aging-time ftp-ctrl 300#ip user-based-sharing enableip user-based-sharing route 0.0.0.0 0.0.0.0#qos carl 1 source-ip-address range 192.168.1.1 to 192.168.1.254 per-addressqos carl 2 destination-ip-address range 192.168.1.1 to 192.168.1.254 per-address#radius scheme system#domain system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!service-type telnetlevel 3#detect-group 1detect-list 1 ip address 142.1.1.1 nexthop 142.1.1.1#detect-group 2detect-list 1 ip address 162.1.1.1 nexthop 162.1.1.1#acl number 3000rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1000 deny ipacl number 3001 name WAN1Defendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-ns rule 5 deny udp destination-port eq netbios-dgm rule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssn rule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 43 deny udp destination-port eq 1433rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 300 permit udp source-port eq dnsrule 310 permit tcp destination-port eq telnetrule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ipacl number 3002 name WAN2Defendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 9996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 36 deny tcp destination-port eq 6129rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 300 permit udp source-port eq dnsrule 310 permit tcp destination-port eq telnetrule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ipacl number 3003 name LANDefendrule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 4444rule 2 deny tcp destination-port eq 135rule 3 deny udp destination-port eq 135rule 4 deny udp destination-port eq netbios-nsrule 5 deny udp destination-port eq netbios-dgmrule 6 deny tcp destination-port eq 139rule 7 deny udp destination-port eq netbios-ssnrule 8 deny tcp destination-port eq 445rule 9 deny udp destination-port eq 445rule 10 deny udp destination-port eq 593rule 11 deny tcp destination-port eq 593rule 12 deny tcp destination-port eq 5554rule 13 deny tcp destination-port eq 9995rule 14 deny tcp destination-port eq 996rule 15 deny udp destination-port eq 1434rule 16 deny tcp destination-port eq 1068rule 17 deny tcp destination-port eq 5800rule 18 deny tcp destination-port eq 5900rule 19 deny tcp destination-port eq 10080rule 22 deny tcp destination-port eq 3208rule 23 deny tcp destination-port eq 1871rule 24 deny tcp destination-port eq 4510rule 25 deny udp destination-port eq 4334rule 26 deny tcp destination-port eq 4331rule 27 deny tcp destination-port eq 4557rule 28 deny udp destination-port eq 4444rule 29 deny udp destination-port eq 1314rule 30 deny tcp destination-port eq 6969rule 31 deny tcp destination-port eq 137rule 32 deny tcp destination-port eq 389rule 33 deny tcp destination-port eq 138rule 34 deny udp destination-port eq 136rule 35 deny tcp destination-port eq 1025rule 37 deny tcp destination-port eq 1029rule 38 deny tcp destination-port eq 20168rule 39 deny tcp destination-port eq 4899rule 40 deny tcp destination-port eq 45576rule 41 deny tcp destination-port eq 1433rule 42 deny tcp destination-port eq 1434rule 43 deny udp destination-port eq 1433rule 200 permit icmp icmp-type echorule 201 permit icmp icmp-type echo-replyrule 202 permit icmp icmp-type ttl-exceededrule 210 deny icmprule 1000 permit ip source 192.168.1.0 0.0.0.255rule 1001 permit udp destination-port eq bootpsrule 2000 deny ip#interface Aux0async mode flow#interface GigabitEthernet1/0ip address 142.1.1.2 255.255.255.252firewall packet-filter 3001 inboundnat outbound 3000#interface GigabitEthernet2/0ip address 162.1.1.2 255.255.255.252firewall packet-filter 3002 inboundnat outbound 3000#interface GigabitEthernet3/0ip address 192.168.1.1 255.255.255.0firewall packet-filter 3003 inboundqos car inbound carl 1 cir 512000 cbs 32000 ebs 0 green pass red discardqos car outbound carl 2 cir 1024000 cbs 64000 ebs 0 green pass red discard#interface GigabitEthernet4/0#interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85#firewall zone untrustset priority 5#firewall zone DMZset priority 50#ip route-static 0.0.0.0 0.0.0.0 142.1.1.1 preference 60 detect-group 1ip route-static 0.0.0.0 0.0.0.0 162.1.1.1 preference 60 detect-group 2ip route-static 10.0.0.0 255.0.0.0 NULL 0 preference 60ip route-static 169.254.0.0 255.255.0.0 NULL 0 preference 60ip route-static 172.16.0.0 255.240.0.0 NULL 0 preference 60ip route-static 192.168.0.0 255.255.0.0 NULL 0 preference 60ip route-static 198.18.0.0 255.254.0.0 NULL 0 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return[H3C]1.1.2MSR20/30/50双以太网链路接入网络拓扑图如图4所示,MSR2010有两条到同一运营商的链路,E0/0网络地址为142.1.1.0/30,E0/1网络地址为162.1.1.0/30。

H3C路由器设置负载分担模式VRRP应用示例

H3C路由器设置负载分担模式VRRP应用示例负载分担模式VRRP(Virtual Router Redundancy Protocol)是一种常用的网络冗余技术,通过将多台路由器组成一个虚拟路由器来提供高可靠性和负载均衡的服务。

下面,我将为您提供一个关于H3C路由器设置负载分担模式VRRP应用示例的详细介绍。

假设我们有两台H3C路由器,分别为Router1和Router2,它们的IP 地址分别为192.168.0.1和192.168.0.2、我们将配置VRRP来实现这两台路由器之间的负载分担。

第一步,配置VRRP组在Router1上,输入以下指令:```[H3C] interface gigabitethernet 0/0/1[H3C-GigabitEthernet0/0/1] vrrp vrid 1 virtual-ip192.168.0.10[H3C-GigabitEthernet0/0/1] vrrp vrid 1 priority 110[H3C-GigabitEthernet0/0/1] vrrp vrid 1 preempt-mode[H3C-GigabitEthernet0/0/1] vrrp vrid 1 track interface gigabitethernet 0/0/2```在Router2上,输入以下指令:```[H3C] interface gigabitethernet 0/0/1[H3C-GigabitEthernet0/0/1] vrrp vrid 1 virtual-ip192.168.0.10[H3C-GigabitEthernet0/0/1] vrrp vrid 1 priority 100[H3C-GigabitEthernet0/0/1] vrrp vrid 1 preempt-mode[H3C-GigabitEthernet0/0/1] vrrp vrid 1 track interface gigabitethernet 0/0/2```在上述配置中,vrid表示VRRP组的ID,virtual-ip表示虚拟路由器的IP地址,priority表示路由器的优先级,preempt-mode表示该路由器具有抢占模式,track interface表示该路由器将监控另一台路由器的接口状态。

h3csecpath防火墙在双出口下通过策略路由实现负载分担的典型配置

H3C S e c P a t h防火墙在双出口下通过策略路由实现负载分担的典型配置-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIANSecPath安全产品在双出口下通过策略路由实现负载分担的典型配置一、组网需求:SecPath1000F防火墙部署在出口,有电信和网通两个出口,要求PC1通过电信的出口,PC2通过网通的出口,在任意一个出口出现故障的时候,需要能够自动切换到另外一个出口。

二、组网图radius scheme system#domain system#acl number 3000 //配置nat转换地址范围rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 permit ip source 172.16.1.0 0.0.0.255rule 2 deny ipacl number 3001 //配置策略路由的ACLrule 0 permit ip source 172.16.1.0 0.0.0.255rule 1 deny ip#interface Aux0async mode flow#interface GigabitEthernet0/0ip address 202.38.1.1 255.255.255.0nat outbound 3000#interface GigabitEthernet0/1ip address 61.1.1.1 255.255.255.0nat outbound 3000#interface GigabitEthernet1/0ip address 10.0.0.1 255.255.255.0ip policy route-policy test //应用策略路由#interface GigabitEthernet1/1#interface Encrypt2/0#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface GigabitEthernet1/0set priority 85#firewall zone untrustadd interface GigabitEthernet0/0add interface GigabitEthernet0/1set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DM#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#route-policy test permit node 10 //配置策略路由if-match acl 3001apply ip-address next-hop 61.1.1.2#ip route-static 0.0.0.0 0.0.0.0 202.38.1.2 preference 60ip route-static 0.0.0.0 0.0.0.0 61.1.1.2 preference 70ip route-static 172.16.1.0 255.255.255.0 10.0.0.2 preference 60ip route-static 192.168.1.0 255.255.255.0 10.0.0.2 preference 60#四、配置关键点1. 在配置nat outbound的时候,必须允许所有的网段进行地址转换;2. 在内网口应用策略路由;3. 配置策略路由时,必须应用下一跳地址,不能应用接口地址。

H3C双线出口配置

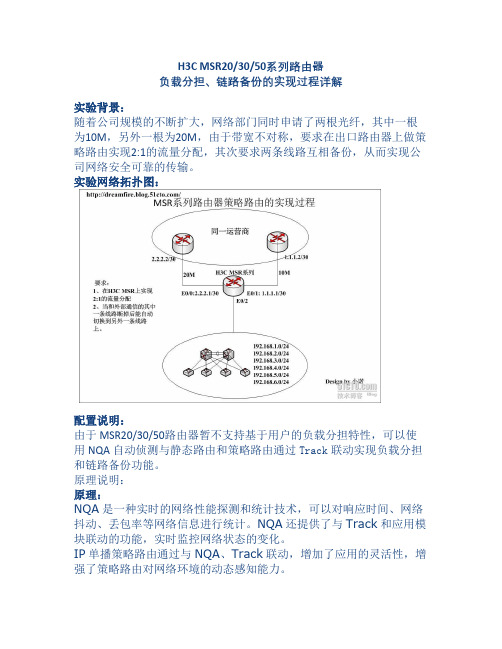

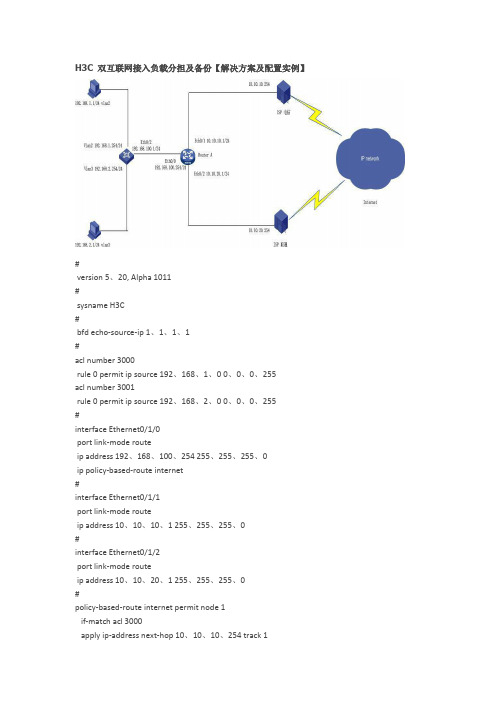

H3C 双互联网接入负载分担及备份【解决方案及配置实例】#version 5、20, Alpha 1011#sysname H3C#bfd echo-source-ip 1、1、1、1#acl number 3000rule 0 permit ip source 192、168、1、0 0、0、0、255acl number 3001rule 0 permit ip source 192、168、2、0 0、0、0、255#interface Ethernet0/1/0port link-mode routeip address 192、168、100、254 255、255、255、0ip policy-based-route internet#interface Ethernet0/1/1port link-mode routeip address 10、10、10、1 255、255、255、0#interface Ethernet0/1/2port link-mode routeip address 10、10、20、1 255、255、255、0#policy-based-route internet permit node 1if-match acl 3000apply ip-address next-hop 10、10、10、254 track 1policy-based-route internet permit node 2if-match acl 3001apply ip-address next-hop 10、10、20、254 track 2#ip route-static 0、0、0、0 0、0、0、0 10、10、10、254 track 1ip route-static 0、0、0、0 0、0、0、0 10、10、20、254 track 2ip route-static 192、168、0、0 255、255、0、0 192、168、100、1#track 1 bfd echo interface Ethernet0/1/1 remote ip 10、10、10、254 local ip 10、10、10、1 track 2 bfd echo interface Ethernet0/1/2 remote ip 10、10、20、254 local ip 10、10、20、1配置案例1、10 双WAN接入路由配置目前越来越多的企业与网吧采用双WAN上行接入的方式,这种组网方式既可以实现链路的负载分担又可以实现链路的动态备份,受到用户的普遍欢迎。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

[Quidway-detect-group-2]quit

[Quidway]

注:以上以地址61.1.1.1最为电信网关地址,地址202.1.1.1为网通网关地址为例, 可以根据实际组网情况修改。

配置步骤:

1

定义监测组,分别监测电信和网通网关

进入系统视图,创建detect-group 1,监测电信网关:

<Quidway>system

Page 4 of 14

System View: return to User View with Ctrl+Z.

[Quidway] detect-group 1

2

配置两条默认路由互为备份,优先走电信线路:

[Quidway]ip route-static 0.0.0.0 0.0.0.0 61.1.1.1 preference 60 detect-group 1

[Quidway]ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 preference 100 detect-group 2 注:以上以地址61.据实际组网情况修改。

3配置静态路由与监测组关联,使访问网通流量优先走网通线路:

以下配置较多,配置过程中可以用实际网通网关地址替换地址202.1.1.1后直接复制粘贴: ip route-static 58.16.0.0 255.248.0.0 202.1.1.1 preference 60 detect-group 2

[Quidway-detect-group-1]

[Quidway-detect-group-1]detect-list 1 ip address 61.1.1.1

[Quidway-detect-group-1]quit

创建detect-group 1,监测网通网关:

[Quidway]detect-group 2

H3C电信网通双出口配置实现负载分担,实现备份功能 ...

发表于 2012-7-7 10:35 | 来自 51CTO网页 [复制链接]

[只看他] 楼主

一组网需求:

在很多地区,网吧用户同时申请了中国电信和中国网通两条宽带接入线路,如果此时双线路采用常规的“负载均衡”方式,就会发生访问网通站点走电信线路,访问电信站点走网通线路的情况,由于当前网通和电信两个运营商之间存在着互联互通速度慢的问题,造成速度瓶颈。如何实现“访问网通站点走网通线路,访问电信站点走电信线路”呢?在AR18系列路由器上可以通过配置策略路由的方式满足以上需要。