sniffer数据包捕获

实验三网络数据包的捕获与分析

实验三 网络数据包的捕获与分析一、实验目的和要求通过本次实验,了解sniffer 的基本作用,并能通过sniffer 对指定的网络行为所产生的数据包进行抓取,并分析所抓取的数据包。

二、实验内容A :1、首先打开sniffer 软件,对所要监听的网卡进行选择2、选择网卡按确定后,进入sniffer 工作主界面,对主界面上的操作按钮加以熟悉。

B :设置捕获条件进行抓包基本的捕获条件有两种:1、链路层捕获,按源MAC 和目的MAC 地址进行捕获,输入方式为十六进制连续输入,如:00E0FC123456。

2、IP 层捕获,按源IP 和目的IP 进行捕获。

输入方式为点间隔方式,如:10.107.1.1。

如果选择IP 层捕获条件则ARP 等报文将被过滤掉。

链任意捕获条件编辑协议捕获编辑缓冲区编辑基本捕获条件路层捕获IP 层捕获数据流方向链路层捕获地址条件高级捕获条件在“Advance ”页面下,你可以编辑你的协议捕获条件,如图:选择要捕获的协议捕获帧长度条件错误帧是否捕获保存过滤规则条件高级捕获条件编辑图在协议选择树中你可以选择你需要捕获的协议条件,如果什么都不选,则表示忽略该条件,捕获所有协议。

在捕获帧长度条件下,你可以捕获,等于、小于、大于某个值的报文。

在错误帧是否捕获栏,你可以选择当网络上有如下错误时是否捕获。

在保存过滤规则条件按钮“Profiles”,你可以将你当前设置的过滤规则,进行保存,在捕获主面板中,你可以选择你保存的捕获条件。

C:捕获报文的察看:Sniffer软件提供了强大的分析能力和解码功能。

如下图所示,对于捕获的报文提供了一个Expert专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

专家分析系统专家分析系统捕获报文的图形分析捕获报文的其他统计信息专家分析专家分分析系统提供了一个只能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

在下图中显示出在网络中WINS查询失败的次数及TCP重传的次数统计等内容,可以方便了解网络中高层协议出现故障的可能点。

sniffer 实验报告

sniffer 实验报告Sniffer实验报告引言:在当今数字化时代,网络安全问题备受关注。

Sniffer作为一种网络安全工具,被广泛应用于网络流量监测、数据包分析和安全漏洞发现等领域。

本报告旨在介绍Sniffer的原理、应用以及实验结果,并探讨其在网络安全中的重要性。

一、Sniffer的原理与工作方式Sniffer是一种网络数据包嗅探器,它能够截获经过网络的数据包,并对其进行分析和解码。

其工作原理主要包括以下几个步骤:1. 网络接口监听:Sniffer通过监听网络接口,获取经过该接口的数据包。

这可以通过底层网络协议(如以太网、无线网络等)提供的API实现。

2. 数据包截获:一旦Sniffer监听到网络接口上的数据包,它会将其截获并保存在内存或磁盘中,以便后续分析。

3. 数据包解析:Sniffer对截获的数据包进行解析,提取其中的关键信息,如源IP地址、目标IP地址、协议类型、端口号等。

这些信息可以帮助分析人员了解网络流量的来源、目的和内容。

4. 数据包分析:通过对解析得到的数据包进行深入分析,Sniffer可以检测网络中的异常行为、安全漏洞以及潜在的攻击。

二、Sniffer的应用领域Sniffer作为一种功能强大的网络安全工具,在各个领域都有广泛的应用。

以下是几个典型的应用场景:1. 网络管理与监控:Sniffer可以用于监测网络流量,分析网络性能和带宽利用情况。

通过对数据包的分析,可以及时发现网络故障和异常,提高网络管理的效率。

2. 安全漏洞发现:Sniffer可以检测网络中的异常流量和未经授权的访问行为,帮助发现系统的安全漏洞。

它可以捕获潜在的攻击数据包,并通过分析判断是否存在安全威胁。

3. 网络流量分析:Sniffer可以对网络流量进行深入分析,了解用户的行为习惯、访问偏好以及网络应用的使用情况。

这对于网络服务提供商和广告商来说,有助于优化服务和精准投放广告。

4. 数据包调试与故障排查:在网络通信过程中,数据包传输可能会出现错误或丢失。

ble sniffer抓包原理

ble sniffer抓包原理摘要:1.抓包工具简介2.ble sniffer工作原理3.使用ble sniffer进行抓包的步骤4.抓包实例分析5.注意事项与技巧正文:随着物联网技术的发展,蓝牙(Bluetooth)已成为日常生活中不可或缺的无线通信手段。

在这个过程中,ble sniffer这类抓包工具应运而生,帮助我们更好地理解和分析蓝牙通信的细节。

本文将详细介绍ble sniffer的抓包原理、使用方法以及实际应用案例。

1.抓包工具简介抓包工具主要用于捕捉网络数据包,从而分析网络通信的详细信息。

在众多抓包工具中,ble sniffer是一款针对蓝牙(BLE)协议的抓包工具,适用于Windows、Linux和MacOS等操作系统。

它可以帮助开发者分析蓝牙设备的通信状态、数据包内容等信息,为优化蓝牙应用提供有力支持。

2.ble sniffer工作原理ble sniffer的工作原理主要是通过捕获蓝牙设备之间传输的数据包,解析数据包内容,从而获取通信双方的信息。

它依赖于操作系统提供的蓝牙设备驱动程序和底层蓝牙协议栈,实现对蓝牙数据的监听和捕获。

在捕获到数据包后,ble sniffer会显示数据包的详细信息,如源地址、目的地址、数据长度等,并允许用户查看和分析数据包内容。

3.使用ble sniffer进行抓包的步骤使用ble sniffer进行抓包分为以下几个步骤:1)安装ble sniffer:根据操作系统选择合适的版本下载并安装。

2)连接蓝牙设备:确保ble sniffer 与要抓包的蓝牙设备处于连接状态。

3)启动ble sniffer:运行ble sniffer软件,等待其自动发现并连接到附近的蓝牙设备。

4)开始抓包:在抓包界面设置过滤规则,选择需要捕获的蓝牙设备,点击开始抓包按钮。

5)分析数据包:捕获到的数据包将显示在界面中,可以查看数据包的详细信息,包括地址、协议、数据内容等。

此外,ble sniffer还支持将数据包导出为CSV或XML格式,方便进一步分析。

sniffer工作原理

sniffer工作原理

Sniffer是一种网络数据包捕捉工具,用于监控和分析网络通信的内容。

其工作原理如下:

1. 网络数据包捕获:Sniffer通过在网络接口上设置混杂模式(promiscuous mode),接收并记录通过网络传输的数据包。

在这种模式下,网卡将接收到的所有数据包都传递给操作系统,而不仅仅是针对该网卡的目的地地址或广播地址的数据包。

2. 数据包过滤与捕获:Sniffer会根据用户预定义的规则对接收到的数据包进行过滤处理,只保留满足规则要求的数据包。

这些规则可以是源/目的IP地址、端口号、协议类型等。

3. 数据包解析:Sniffer对捕获到的数据包进行解析,将网络数据包的各个部分进行拆解,并生成能够被阅读和分析的格式。

解析后的数据包可以展示源IP地址、目的IP地址、源端口号、目的端口号、协议类型、数据内容等相关信息。

4. 数据包分析:Sniffer对解析后的数据包进行进一步的分析,包括但不限于检测网络流量、监测网络通信行为、捕获网络攻击等。

通过分析这些信息,可以帮助网络管理员识别安全隐患、优化网络性能、调查网络故障等。

需要注意的是,由于Sniffer在网络上实时监控和捕获数据包,因此在使用过程中需要遵守法律法规,确保合法使用,并保护用户隐私与数据安全。

指导手册-SnifferPro 数据包捕获与协议分析

网络分析工具Sniffer Pro一、训练目标1、了解常用网络分析工具2、会使用网络分析工具Sniffer Pro二、实训环境要求利用VMware软件虚拟出一台计算机(称为“虚拟机”或“虚拟系统”),与物理机组成一个最小的网络实验环境,作为网络攻击的目标计算机,物理机作为实施网络攻击的主机。

建议安装方式:在XP系统中,安装虚拟的windows2003/2000 Server系统三、实训内容任务1:网络分析工具Sniffer Pro的使用Sniffer Pro是一种很好的网络分析程序,允许管理员逐个数据包查看通过网络的实际数据,从而了解网络的实际运行情况。

它具有以下特点:1. 可以解码至少450种协议。

除了IP、IPX和其它一些“标准”协议外,Sniffer Pro还可以解码分析很多由厂商自己开发或者使用的专门协议,比如思科VLAN中继协议(ISL)。

2. 支持主要的局域网(LAN)、城域网(WAN)等网络技术(包括高速与超高速以太网、令牌环、802.11b无线网、SONET传递的数据包、T-1、帧延迟和ATM)。

3. 提供在位和字节水平上过滤数据包的能力。

4. 提供对网络问题的高级分析和诊断,并推荐应该采取的正确措施。

5. Switch Expert可以提供从各种网络交换机查询统计结果的功能。

6. 网络流量生成器能够以千兆的速度运行。

7. 可以离线捕获数据,如捕获帧。

因为帧通常都是用8位的分界数组来校准,所以SnifferPro只能以字节为单位捕获数据。

但过滤器在位或者字节水平都可以定义。

需要注意的是,使用Sniffer捕获数据时,由于网络中传输的数据量特别大,如果安装Sniffer的计算机内存太小,会导致系统交换到磁盘,从而使性能下降。

如果系统没有足够的物理内存来执行捕获功能,就很容易造成Sniffer系统死机或者崩溃。

因此,网络中捕获的流量越多,Sniffer系统就应该运行得更快、功能更强。

实验四snifferpro数据包捕获与协议分析

实验四SnifferPro数据包捕获与协议分析一. 实验目的1.了解Sniffer的工作原理。

2.掌握SnifferPro工具软件的基本使用方法。

3.掌握在交换以太网环境下侦测、记录、分析数据包的方法。

二、实验原理数据在网络上是以很小的被称为“帧”或“包”的协议数据单元(PDU)方式传输的。

以数据链路层的“帧”为例,“帧”由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网帧的前12个字节存放的是源MAC地址和目的MAC地址,这些数据告诉网络该帧的来源和去处,其余部分存放实际用户数据、高层协议的报头如TCP/IP的报头或IPX报头等等。

帧的类型与格式根据通信双方的数据链路层所使用的协议来确定,由网络驱动程序按照一定规则生成,然后通过网络接口卡发送到网络中,通过网络传送到它们的目的主机。

目的主机按照同样的通信协议执行相应的接收过程。

接收端机器的网络接口卡一旦捕获到这些帧,会告诉操作系统有新的帧到达,然后对其进行校验及存储等处理。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的MAC地址和自己的物理地址一致或者是广播地址,网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

如果网络中某个网络接口卡被设置成“混杂”状态,网络中的数据帧无论是广播数据帧还是发向某一指定地址的数据帧,该网络接口卡将接收所有在网络中传输的帧,这就形成了监听。

如果某一台主机被设置成这种监听(Snfffing)模式,它就成了一个Sniffer。

一般来说,以太网和无线网被监听的可能性比较高,因为它们是一个广播型的网络,当然无线网弥散在空中的无线电信号能更轻易地截获。

三、实验内容及要求要求:本实验在虚拟机中安装SnifferPro4.7版本,要求虚拟机开启FTP、Web、Telnet等服务,即虚拟机充当服务器,物理机充当工作站。

物理机通过Ping命令、FTP访问及网页访问等操作实验网络数据帧的传递。

sniffer pro的工作原理

sniffer pro的工作原理

Sniffer Pro是一种网络分析工具,用于在计算机网络上捕获、分析和解码网络数据包。

它的工作原理主要包括以下几个步骤:

1. 捕获数据包:Sniffer Pro通过网络接口卡或者网络设备,如交换机、路由器等,实时监听网络通信流量,并捕获经过的数据包。

2. 数据包过滤:Sniffer Pro可以根据用户定义的过滤规则来筛选感兴趣的数据包。

例如,可以根据源IP地址、目标IP地址、协议类型、端口号等条件进行过滤,以便只关注特定的网络流量。

3. 解析和重组数据包:Sniffer Pro对捕获到的数据包进行解析和重组,将二进制数据转换成可读的格式,显示出数据包的各个字段和内容。

它可以支持多种协议解析,如TCP/IP、HTTP、FTP、DNS等。

4. 分析网络流量:Sniffer Pro提供了丰富的分析功能,可以对网络流量进行统计、绘图和报表生成。

用户可以通过这些分析结果来查找网络问题、检测安全漏洞、优化网络性能等。

5. 高级功能:除了基本的捕获和分析功能,Sniffer Pro 还提供了一些高级功能,如会话重建、流量重放、协议模拟等。

这些功能可以帮助用户更深入地了解网络通信过程,并

进行相关的测试和调试工作。

总之,Sniffer Pro通过捕获、分析和解码网络数据包,提供了一个全面的工具集,用于帮助用户监控和分析计算机网络中的数据流量,以实现网络故障排查、网络性能优化和网络安全等目的。

sniffer工作原理

sniffer工作原理Sniffer是一种网络安全工具,它可以截获网络数据包并分析其中的内容。

Sniffer的工作原理是通过网络接口卡(NIC)将数据包从网络中截获,然后将数据包传递给分析程序进行分析。

Sniffer的工作流程可以分为以下几个步骤:1. 捕获数据包Sniffer通过网络接口卡(NIC)截获网络数据包。

NIC是计算机与网络之间的接口,它可以将计算机发送的数据转换成网络数据包,并将网络数据包转换成计算机可以理解的数据。

Sniffer通过NIC截获网络数据包,然后将数据包传递给分析程序进行分析。

2. 分析数据包Sniffer将截获的数据包传递给分析程序进行分析。

分析程序可以根据需要对数据包进行过滤、排序、统计等操作,并将分析结果输出到屏幕或保存到文件中。

分析程序可以根据需要对数据包进行深度分析,例如分析数据包中的协议、源地址、目的地址、端口号等信息。

3. 显示分析结果Sniffer将分析程序输出的结果显示到屏幕上。

分析结果可以以图形化界面或命令行方式呈现,用户可以根据需要选择不同的显示方式。

分析结果可以帮助用户了解网络中的流量情况,发现网络中的异常行为,提高网络安全性。

Sniffer的应用场景非常广泛,可以用于网络管理、网络安全、网络故障排除等方面。

例如,网络管理员可以使用Sniffer来监控网络流量,发现网络中的异常行为,及时采取措施保障网络安全;网络安全专家可以使用Sniffer来分析网络攻击行为,发现攻击者的攻击手段和目的,提高网络安全性;网络工程师可以使用Sniffer来排查网络故障,快速定位故障点,提高网络可靠性。

总之,Sniffer是一种非常实用的网络安全工具,它可以帮助用户了解网络中的流量情况,发现网络中的异常行为,提高网络安全性。

Sniffer的工作原理是通过网络接口卡(NIC)将数据包从网络中截获,然后将数据包传递给分析程序进行分析。

Sniffer的应用场景非常广泛,可以用于网络管理、网络安全、网络故障排除等方面。

ble sniffer抓包原理

ble sniffer抓包原理

摘要:

1.蓝牙sniffer 简介

2.蓝牙sniffer 抓包原理

3.蓝牙sniffer 的应用

4.蓝牙sniffer 的局限性

正文:

蓝牙sniffer 是一种能够捕获蓝牙设备之间通信数据的工具,可以通过抓取蓝牙数据包来监视蓝牙设备之间的通信,通常被用于安全测试和分析蓝牙设备的通信过程。

蓝牙sniffer 的抓包原理基于蓝牙设备的广播特性。

蓝牙设备在通信过程中会不断地发送数据包,其中包括设备的地址、通信协议、数据等信息。

蓝牙sniffer 通过捕获这些数据包来获取蓝牙设备之间的通信内容。

蓝牙sniffer 可以用于许多应用,例如监视蓝牙设备的通信过程、分析蓝牙设备的通信协议、检测蓝牙设备的安全漏洞等。

蓝牙sniffer 可以帮助安全测试人员更好地了解蓝牙设备的通信过程,从而更好地保护蓝牙设备的安全性。

然而,蓝牙sniffer 也有一些局限性。

例如,它只能捕获蓝牙设备之间的通信数据,无法捕获设备内部的数据;同时,它也需要蓝牙设备正在进行通信才能够抓取数据包,因此需要选择合适的时机进行抓取。

sniffer详解第三天

今天的课程是snifffer详解第三天1、数据包的捕获2、专家模式的应用3、解码分析如何捕获数据包捕获数据的机制相对比较简单,需要做的就是实际分析虽然sniffer是一款强大的网络嗅探软件,但是它不能监测网络任意点的所有流量,sniffer主要用于捕获该工具所在的网络链路的流量并进行分析。

在显示捕获信息的窗口中,包括:高级、解码、矩阵、主机列表、协议分布、统计{Expert}高级专家模式在没有捕获到数据之前,这个窗口不会显示任何信息,捕获的信息和过滤器相关联Diagnoses 产生一些错误或者问题Symptoms 征兆Objects 可以得到数据包在各个层的信息常见的一些征兆:ack too long(180ms)“ACK 过长”这个问题是由于发送方没能在指定时内收到预期的回应而引起的。

这个问题在比较慢的LAN 区段或者WAN 链接中经常出现。

这里,我们会与一个流量受到限制的Novell NetWare 服务器进行通讯,这里得到TCP ACK 回应就需要长一点时window Frozen“窗口冻结”这条信息说明一个应用程序可能存在性能上的问题,原因是接收方的主机可能不能跟上发送方主机传输数据的速度WIND No Response当你的主机找不到WINS 服务器或者设置的WINS 服务器有错误时,经常会出现这条信息解码{Decode}:单击Decode选项,显示解码窗口,其显示了所有被sniffer pro 按照过滤器规则捕获的解码窗口从上到下分为三个部分:总结:给出了捕获的数据,源地址、目标地址、时间和长度详细资料:可以详细查看所捕获的协议信息HEX窗口:以十六进制表示的解码时间标记:绝对时间(Abs.Time)表明了数据包捕获的时间,和当前系统时间一样相对时间(Rel.Time)表明了捕获过程中某个被标记的帧和当前帧的时间差差值间距时间(Delta Time)表明的是两个相邻数据包之间的时间差。

sniffer数据包捕获

实训报告一、sniffer的功能认知;1. 实时网络流量监控分析Sniffer Portable LAN能够对局域网网络流量进行实时监控和统计分析,对每个链路上的网络流量根据用户习惯,可以提供以表格或图形(条形图、饼状图和矩阵图等)方式显示的统计分析结果,内容包括:·网络总体流量实时监控统计:如当前和平均网络利用率、总的和当前的帧数、字节数、总网络节点数和激活的网络节点数、当前和总的平均帧长等。

·协议使用和分布统计:如协议类型、协议数量、协议的网络利用率、协议的字节数以及每种协议中各种不同类型的帧的数量等。

Sniffer包含通用的TCP和UDP网络应用协议如HTTP, Telnet, SNMP, FTP等。

同时,Sniffer 也具有特有的灵活性允许增加自定义的应用。

一旦应用协议加入Sniffer,针对应用的所有的监控、报警和报告便自动生效;·包尺寸分布统计:如某一帧长的帧所占百分比,某一帧长的帧数等。

·错误信息统计:如错误的CRC校验数、发生的碰撞数、错误帧数等;·主机流量实时监控统计:如进出每个网络节点的总字节数和数据包数、前x个最忙的网络节点等;话节点对等;·Sniffer还提供历史统计分析功能,可以使用户看到网络中一段时间内的流量运行状况,帮助用户更好的进行流量分析和监控。

2.应用响应时间监控和分析Sniffer 在监控网络流量和性能的同时,更加关注在网络应用的运行状况和性能管理,应用响应时间(ART)功能是Sniffer中重要的组成部分,不仅提供了对应用响应时间的实时监控,也提供对于应用响应时间的长期监控和分析能力。

首先ART监控功能提供了整体的应用性能响应时间,让用户以多种方式把握当前网络通讯中的各类应用响应时间的对比情况,如客户机/服务器响应时间、服务器响应时间,最快响应时间、最慢响应时间、平均响应时间和90%的请求的响应时间等。

数据包捕获实验实验报告

我们在语言,界面,协议方面都充分考虑到了其可扩展性。所以,要在这个版本的基 础上开发新的版本相对来说还是不难的。这样可以很好的复用现在的代码。 5. 操作方便

实验报告

学生姓名:

学 号:

一、实验室名称:软件实验室

二、实验项目名称:数据包捕获实验

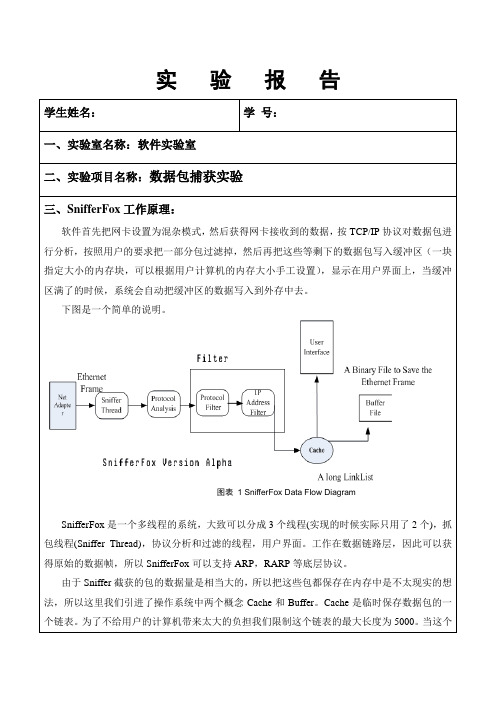

三、SnifferFox 工作原理:

软件首先把网卡设置为混杂模式,然后获得网卡接收到的数据,按 TCP/IP 协议对数据包进 行分析,按照用户的要求把一部分包过滤掉,然后再把这些等剩下的数据包写入缓冲区(一块 指定大小的内存块,可以根据用户计算机的内存大小手工设置),显示在用户界面上,当缓冲 区满了的时候,系统会自动把缓冲区的数据写入到外存中去。

报告评分:

指导教师签字:

下图是一个简单的说明。

图表 1 SnifferFox Data Flow Diagram

SnifferFox 是一个多线程的系统,大致可以分成 3 个线程(实现的时候实际只用了 2 个),抓 包线程(Sniffer Thread),协议分析和过滤的线程,用户界面。工作在数据链路层,因此可以获 得原始的数据帧,所以 SnifferFox 可以支持 ARP,RARP 等底层协议。

这是我们考虑得比较多的一个问题,我们在尽量地让系统的操作方式符合人们的习惯, 使得用户觉得它方便好用。 6. 支持了比较多的协议

以太网中,SnifferFox 分析了 TCP/IP 族的几乎应用层以下的所有协议,应用层的协议 能够识别 112 个。

SnifferPro数据包捕获与协议分析

四、实验总结

1)体会Sniffer的危险性; 2)学习使用Cain & Abel 4.9软件,并与 SnifferPro4.7进行比较

Sniffer Pro数据包捕获与协议分析

一、实验目的

(1)了解Sniffer的工作原理。 (2)掌握SnifferPro工具软件的基本使用 方法。 (3)掌握在非交换以太网环境下侦测、记 录、分析数据包的方法。

二、实验设备与器具

本实验在虚拟机中安装SnifferPro4.7版本, 要求虚拟机开启FTP、HTTP等服务。 物理机通过Ping命令、FTP访问及网页访 问等操作实验网络数据帧的传递。

三、实训内容和要求

(5)监测分析网络中传输的HTTP数据 1)在服务器的Web目录下放置一网页文件。 2)定义过滤规则:点击菜单“Capture”“Define Filter”,在对话框中点“Advanced”选项卡,在该项下 选择“IP”→“TCP”→“HTTP”。设置完成后点击菜单中 “Capture”→“Start'’开始记录监测数据。 3)从工作站用浏览器访问服务器上的网页文件。 4)观察监测到的结果:点击菜单中“Capture”→“Stop and display”,将进入记录结果的窗口,点击下方各选 项卡可观察各项记录。点击“File”→Save”保存记录。 5)记录监测到的HTTP传输记录:点击记录窗口下方的 解码“Decode”选项,进入解码窗口,分析记录,找到 工作站向服务器发出的网页请求命令并记录有关信息。

三、实训内容和要求

(6)监测分析网络中传输的FTP数据 1)启用服务器的Serv-U软件,在FTP服务目录下放置一个文本文件。 2)定义过滤规则:点击菜单“Capture”→“Define Filter”,在 “Summary”选项卡下点击“Reset"按钮将过滤规则恢复到初始状 态,然后在“Advanced”选项卡下选择“IP”→“TCP”→“FTP”。设 置完成后点击菜单“Capture”→“Start”开始记录监测数据。 3)从工作站用FTP下载服务器上的文本文件。 4)观察监测到的结果:点击菜单“Capture”→“Stop and display”,进入记录结果的窗口,点击下方各选项卡观察各项记录并 保存记录。 5)记录监测到的FTP传输记录:点击记录窗口下方的解码 “Decode”选项,进入解码窗口,分析记录,找到工作站向服务器 发出的FTP命令并记录。

Sniffer使用简介

Sniffer使用简介(上)一、捕获数据包前的准备工作在默认情况下,sniffer将捕获其接入碰撞域中流经的所有数据包,但在某些场景下,有些数据包可能不是我们所需要的,为了快速定位网络问题所在,有必要对所要捕获的数据包作过滤。

Sniffer提供了捕获数据包前的过滤规则的定义,过滤规则包括2、3层地址的定义和几百种协议的定义。

定义过滤规则的做法一般如下:1、在主界面选择captureàdefinefilter选项。

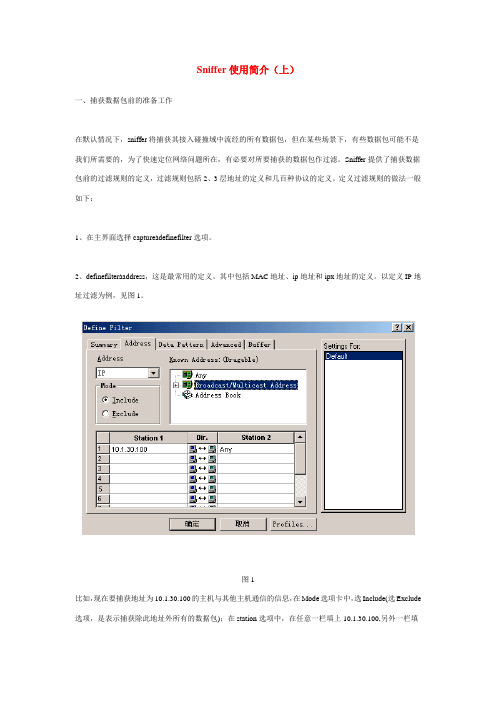

2、definefilteràaddress,这是最常用的定义。

其中包括MAC地址、ip地址和ipx地址的定义。

以定义IP地址过滤为例,见图1。

图1比如,现在要捕获地址为10.1.30.100的主机与其他主机通信的信息,在Mode选项卡中,选Include(选Exclude 选项,是表示捕获除此地址外所有的数据包);在station选项中,在任意一栏填上10.1.30.100,另外一栏填上any(any表示所有的IP地址)。

这样就完成了地址的定义。

注意到Dir.栏的图标:表示,捕获station1收发的数据包;表示,捕获station1发送的数据包;表示,捕获station1收到的数据包。

最后,选取,将定义的规则保存下来,供以后使用。

3、definefilteràadvanced,定义希望捕获的相关协议的数据包。

如图2。

图2比如,想捕获FTP、NETBIOS、DNS、HTTP的数据包,那么说首先打开TCP选项卡,再进一步选协议;还要明确DNS、NETBIOS的数据包有些是属于UDP协议,故需在UDP选项卡做类似TCP选项卡的工作,否则捕获的数据包将不全。

如果不选任何协议,则捕获所有协议的数据包。

PacketSize选项中,可以定义捕获的包大小,图3,是定义捕获包大小界于64至128bytes的数据包。

图34、definefilteràbuffer,定义捕获数据包的缓冲区。

简述sniffer的工作原理

简述sniffer的工作原理Sniffer的工作原理Sniffer是一种网络工具,用于监控和分析网络数据流量。

它可以捕获网络数据包,并提取其中的信息,帮助网络管理员识别和解决网络问题。

本文将简述Sniffer的工作原理。

Sniffer工作的第一步是在网络上监听数据包的传输。

它可以通过多种方式进行监听,比如将网卡设置为混杂模式或者通过集线器进行监听。

一旦Sniffer开始监听,它就能够捕获通过网络传输的数据包。

捕获到的数据包包含了源IP地址、目标IP地址、源端口号、目标端口号以及数据内容等信息。

这些信息对于分析网络流量非常重要。

Sniffer通过解析数据包的各个字段,将其转化为可读的格式,并提取出关键信息。

这些信息可以帮助网络管理员识别网络中的异常情况,比如网络拥塞、安全漏洞等。

Sniffer的另一个重要功能是过滤数据包。

在大规模的网络环境中,网络流量非常庞大,有许多不相关的数据包。

为了减少分析的复杂性,Sniffer可以根据预先设定的规则对数据包进行过滤。

比如,可以只捕获来自特定IP地址或特定端口号的数据包。

通过过滤,Sniffer可以快速定位到用户感兴趣的数据包,提高分析的效率。

除了捕获和过滤数据包,Sniffer还可以对数据包进行分析和展示。

它可以统计数据包的数量、流量的大小、协议的分布等信息。

这些统计信息对于了解网络的使用情况非常有帮助。

此外,Sniffer还可以对数据包的内容进行解码,以便分析和审查。

它可以识别各种网络协议,比如TCP、UDP、HTTP等,并将其转化为易于阅读的形式。

Sniffer工作的最后一步是呈现分析结果。

它可以以文本或图形的形式展示分析结果。

文本形式可以提供详细的数据包信息,包括源IP 地址、目标IP地址、端口号、协议等。

图形形式可以以柱状图、饼状图等形式展示统计结果,使得分析结果更加直观和易于理解。

Sniffer是一种强大的网络工具,通过捕获、过滤和分析网络数据包,帮助网络管理员监控和解决网络问题。

ble sniffer抓包原理

ble sniffer抓包原理

BLE Sniffer抓包的原理是通过捕获无线空中信号来实现的。

具体来说,BLE (蓝牙低能量)设备通过在2.4 GHz的ISM频段上进行广播和通信。

当一个BLE 设备发送或接收数据时,这些数据会在空气中以无线电信号的形式传播。

BLE Sniffer通过天线和无线电设备(例如接收器或适配器)捕获这些空中信号,并将其转换为计算机可以处理的数字数据。

抓包设备通常使用特殊的硬件设备,例如带有无线电接收器的USB适配器或专用的BLE Sniffer设备。

这些设备可以连接到计算机上,并通过特定的软件进行配置和操作。

在抓取BLE数据包时,抓包设备会将捕获的信号转换为可以存储和分析的数据格式。

这些数据包可以被保存到计算机上以供进一步分析或解析,从而帮助开发人员调试问题、了解设备的行为或进行其他相关的任务。

需要注意的是,由于BLE信号是在空中传播的,因此抓包设备需要在物理上靠近目标BLE设备才能捕获到信号。

此外,由于BLE信号可能会受到噪声和其他因素的干扰,因此抓包设备的性能和稳定性也会对抓包结果产生影响。

sniffer实验-一、实验目的:练习sniffer工具的基本使用方法,用

一、实验目的:练习sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

二、实验环境:通过集线器连接的多台PC,预装Windows 2000 Professional。

三、实验内容:

1、捕获数据包

(1)选择Monitor|Matrix命令,此时可看到网络中的Traffic Map 视图。

(2)选择Capture|Define Filter命令,然后在Advanced选项卡中选中IP,从而定义要捕捉的数据包类型。

(3)回到Traffic Map视图中,选中要捕捉的主机IP地址,然后单击鼠标右键,选择Capture命令,sniffer则开始捕捉指定IP地址的主机的数据包。

2、分析捕获的数据包

(1)从Capture Panel中看到捕获的数据包达到一定数量后,停止

捕捉,单击Stop and Display按钮,就可以停止捕获包。

(2)窗口中列出了捕捉到的数据,选中某一条数据后,下面分别

显示出相应的数据分析和原始的数据包。

单击窗口中的某一条数

据,可以看到下面相应的地方的背景变成灰色,表明这些数据与

之对应。

四、实验界面:

五、结论

sniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer支持的协议丰富,解码分析速度快。

其中sniffer pro版可以运行在各种windows平台上。

Sniffer是一种常用的收集有用数据的方法,这些数据可以是用户的帐号和密码,还可以是一些商用机密数据等。

嗅探实验报告-利用Sniffer嗅探工具实现捕捉

利用Sniffer嗅探工具实现捕捉FTP、、HTTP等协议的数据包一、实验目的1. 掌握Sniffer(嗅探器)工具的使用方法,实现FTP、HTTP数据包的捕捉。

2. 掌握对捕获数据包的分析方法,了解FTP、HTTP数据包的数据结构和连接过程,了解FTP、HTTP协议明文传输的特性,以建立安全意识。

二、实验原理网络嗅探器Sniffer的原理(1)网卡有几种接收数据帧的状态:unicast(接收目的地址是本级硬件地址的数据帧),Broadcast(接收所有类型为广播报文的数据帧),multicast(接收特定的组播报文),promiscuous(目的硬件地址不检查,全部接收)(2)以太网逻辑上是采用总线拓扑结构,采用广播通信方式,数据传输是依靠帧中的MAC地址来寻找目的主机。

(3)每个网络接口都有一个互不相同的硬件地址(MAC地址),同时,每个网段有一个在此网段中广播数据包的广播地址(4)一个网络接口只响应目的地址是自己硬件地址或者自己所处网段的广播地址的数据帧,丢弃不是发给自己的数据帧。

但网卡工作在混杂模式下,则无论帧中的目标物理地址是什么,主机都将接收(5)通过Sniffer工具,将网络接口设置为“混杂”模式。

可以监听此网络中传输的所有数据帧。

从而可以截获数据帧,进而实现实时分析数据帧的内容。

三、实验环境1. 实验室所有机器安装了Windows操作系统,并组成了一个局域网,并且都安装了SnifferPro软件、FLASHFXP(FTP下载软件)、Flashget 下载工具(或者其他软件下载工具)和IE浏览器。

2. 每两个学生为一组:其中学生A进行Http或者Ftp连接,学生B运行SnifferPro软件监听学生A主机产生的网络数据包。

完成实验后,互换角色重做一遍。

四、实验内容和步骤任务一:熟悉SnifferPro工具的使用任务二:捕获FTP数据包并进行分析任务三:捕获HTTP数据包并分析撰写实验报告任务一:熟悉SnifferPro的使用Sniffer 主界面从文件菜单中选择适配器,标题栏将显示激活的探测器选择适配器.. 文件菜单----选择网络探测器/适配器(N)----显示所有在Windows中配置的适配器菜单与工具栏状态栏.. 监视右下角的实时计数网络监控面板Dashboard红色显示统计数据的阀值使用Dashboard作为网络状况快速浏览选择上图中②所指的选项将显示如图所示的更为详细的网络相关数据的曲线图。

sniffer工作的基本原理

sniffer工作的基本原理Sniffer工作的基本原理Sniffer,也被称为网络嗅探器或数据包嗅探器,是一种用于捕获和分析网络数据包的工具。

它可以监听网络上的数据流量,并提供一种方法来分析和识别通过网络传输的数据。

那么,Sniffer工作的基本原理是什么呢?我们需要了解数据包是什么。

数据包是计算机网络中传输的基本单位,它包含了发送和接收数据的相关信息。

数据包通常由首部和载荷组成。

首部包含了控制信息,如源IP地址、目标IP地址、协议类型等。

载荷则是实际传输的数据。

Sniffer工具通过嗅探网络接口上的数据包来进行工作。

它可以捕获网络上的所有数据包,无论是从本地主机发送还是接收的。

Sniffer 的工作原理可以分为以下几个步骤:步骤一:网络接口的监听Sniffer工具通过打开网络接口的监听模式,可以捕获经过该接口的所有数据包。

它可以监听以太网、无线网卡等不同类型的网络接口。

步骤二:数据包的捕获一旦网络接口处于监听模式,Sniffer工具就会开始捕获经过该接口的数据包。

它会将捕获到的数据包保存到缓冲区中,以便进行后续的分析和处理。

步骤三:数据包的分析捕获到数据包后,Sniffer工具会对数据包进行分析。

它会解析数据包的首部信息,提取出源IP地址、目标IP地址、协议类型等相关信息。

此外,Sniffer还可以解析传输层协议,如TCP和UDP,以及应用层协议,如HTTP和FTP。

步骤四:数据包的记录和展示分析完成后,Sniffer工具会将数据包的相关信息记录下来,并以易于阅读的方式展示给用户。

这包括了数据包的源IP地址、目标IP 地址、协议类型、传输层端口等信息。

此外,Sniffer还可以将数据包的载荷展示出来,用户可以查看传输的实际数据。

步骤五:过滤和筛选Sniffer工具通常提供了过滤和筛选功能,以便用户可以只关注特定的数据包。

用户可以根据源IP地址、目标IP地址、协议类型、传输层端口等条件进行过滤,只显示满足条件的数据包。

实验四SnifferPro数据包捕获与协议分析(2)报告

3)“42 5E”表示数据包中ICMP部分上的一个16位检验和。

4)“02 00”表示示数据包中ICMP部分的16位识别号。

5)“0B 00”表示示数据包中ICMP部分的16位报文序列号。

6)“41 42……表示示数据包中ICMP数据包中的的可选项内容。

04 30 00 15 3C F3 42 08 00 00 00 00 70 02

FA F0 81 35 00 00 02 04 05 B4 01 01 04 02

TCP协议的头结构

由上截图和TCP协议的头部结构图,可进行一下详细分析:

TCP包头占有20个字节,后面02 04 05 B4 01 01 04 02部分是可选项和数据部分。

实验步骤及内容:

一、规划IP地址,使得虚拟机与主机通信(自定义模式)主机使用虚拟网卡1,主机IP为192.168.1.100子网掩码255.255.255.0,共享的VMNET1虚拟机IP为192.168.1.4子网掩码255.255.255.0默认网关为192.168.1.4,首选DNS为114.114.114.114。

以下截取的是TP头部的部分对应的详细信息。

(2)抓取ICMP协议数据包,分析ICMP协议的头部信息。

由上抓包截图可知,ICMP的报头头为:08 00 42 5E 02 00 0B 00 41 42……

参照以上图并结合ICMP报文头部格式可以进行详细的ICMP数据报格式分析;

1)“08”表示一个8位类型字段,表示ICMP数据包类型。

3)“00 3C”,为IP数据报文总长,包含头部以及数据,这里表示60字节。这60字节由20字节的IP头部以及40字节的TCP头构成(最后的一个字节为数据)。因此目前最大的IP数据包长度是65535字节。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实训报告一、sniffer的功能认知;1. 实时网络流量监控分析Sniffer Portable LAN能够对局域网网络流量进行实时监控和统计分析,对每个链路上的网络流量根据用户习惯,可以提供以表格或图形(条形图、饼状图和矩阵图等)方式显示的统计分析结果,内容包括:·网络总体流量实时监控统计:如当前和平均网络利用率、总的和当前的帧数、字节数、总网络节点数和激活的网络节点数、当前和总的平均帧长等。

·协议使用和分布统计:如协议类型、协议数量、协议的网络利用率、协议的字节数以及每种协议中各种不同类型的帧的数量等。

Sniffer包含通用的TCP和UDP网络应用协议如HTTP, Telnet, SNMP, FTP等。

同时,Sniffer 也具有特有的灵活性允许增加自定义的应用。

一旦应用协议加入Sniffer,针对应用的所有的监控、报警和报告便自动生效;·包尺寸分布统计:如某一帧长的帧所占百分比,某一帧长的帧数等。

·错误信息统计:如错误的CRC校验数、发生的碰撞数、错误帧数等;·主机流量实时监控统计:如进出每个网络节点的总字节数和数据包数、前x个最忙的网络节点等;话节点对等;·Sniffer还提供历史统计分析功能,可以使用户看到网络中一段时间内的流量运行状况,帮助用户更好的进行流量分析和监控。

2.应用响应时间监控和分析Sniffer 在监控网络流量和性能的同时,更加关注在网络应用的运行状况和性能管理,应用响应时间(ART)功能是Sniffer中重要的组成部分,不仅提供了对应用响应时间的实时监控,也提供对于应用响应时间的长期监控和分析能力。

首先ART监控功能提供了整体的应用性能响应时间,让用户以多种方式把握当前网络通讯中的各类应用响应时间的对比情况,如客户机/服务器响应时间、服务器响应时间,最快响应时间、最慢响应时间、平均响应时间和90%的请求的响应时间等。

3.强大的流量捕捉和实时协议解码能力Sniffer 具备强大的网络流量捕捉能力,可以将网络流量捕捉至计算机内存或直接存贮到硬盘上,从而进行解码分析。

分布式Sniffer可以对在各种网络以及Bridge/Router上运行的500多种协议进行实时解码,同时不断增加协议解码支持,Sniffer的主要协议解码包括:·IP上的TCP和UDPIP Internet ProtocolIP_AUTH IP Authentication HeaderSSL v3 SSL v3 – security standardIP_MIN_ENCAP Minimal Encapsulation for IPICMP Internet Control Message ProtocolTRLR Trailer header for IPBOOTP Bootstrap ProtocolDHCP Dynamic Host Configuration ProtocolTCP Transmission Control ProtocolUDP User Datagram ProtocolIMAP Internet Message Access ProtocolIP_RIP Routing Information ProtocolBGPv4 BGP Border Gateway Protocol GGP Gateway-to-Gateway Protocol EGP Exterior Gateway ProtocolOSPFv2 Open Shortest Path First ProtocolMOSPF Multicast Open Shortest Path Routing ProtocolIGRP Inter-Gateway Routing ProtocolIGMP Internet Group Management Protocol DVMRP Distance Vector Multicast Routing Protocol GOPHER GOPHER ProtocolNNTP NNTP Network News Transfer ProtocolPOP3 Post Office Protocol Version 3EIGRP Enhanced Interior Gateway Routing Protocol NTP Simple Network Time ProtocolGDP Gateway Discovery ProtocolTFTP TFTP Trivial File Transfer Protocol TELNET TELNETFTP File Transfer protocolSMTP Simple Mail Transfer ProtocolHTTP Hyper Text Transfer ProtocolHSRP Hot Standby Routing ProtocolIP_NETBIOS NetBIOSSERVICEON A TCP/UDP TRANSPORTDNS Domain Name ServiceDLSW Data Link Switching Over TCP/IPDCAP Data Link Switching Client Access ProtocolUNIX_RWH RWHOUNIX_RSH RSHELLUNIX_RLO RLOGINUNIX_REX REXECUNIX_RPR RPRINT ISODE ISO Over TCPSNMP Simple Network Management Protocol, up to version 3CMOT Common Management Information Services and Protocol over TCP/IPCDPD Cellular Digital Packet DataMDLP Mobile Data Link ProtocolMNRP Mobile Network Registration Protocol MNLP Mobile Network Location ProtocolSME Security Management EntityCDPD_SNDCP Subnetwork Dependent Convergence Protocol AUTH Internet Authentication ProtocolFINGER Internet Finger Information Protocol LDAP Lightweight Directory Access ProtocolCLDAP Connectionless LightWeight Directory Access ProtocolRADIUS Remote Authentication Dial In User Service YP Yellow Pages or Network Information Services SLP Service Location ProtocolGRE Generic Routing EncapsulationDSMCC Digital Storage Media Command and Control VRRP Virtual Router Redundancy ProtocolL2TP Layer 2 Tunneling ProtocolPPTP Point-to-Point Tunneling ProtocolTSQL Teradata network messagesEAP PPP Extensible Authentication Protocol PPPOE PPP Over EthernetISAKMP Internet Security Association and Key Management ProtocolATMP Ascend Tunnel Management Protocol ICP Internet Cache ProtocolSAP_R3 SAP R/3 protocolPGM Pragmatic General MulticastPIM Protocol Independent Multicast, Sparse/Dense Mode SCSP Server Cache Synchronization ProtocolL2F Layer Two Forwarding ProtocolRCP Remote Cellblaster ProtocolHCP Host Command ProtocolKERBEROS Kerberos ProtocolFCIP Fiber Channel Over IPISCSI Internet SCSI over IPCitrix ICA Citrix ICA·Novell(IPX和NetWare 5)·MicrosoftNETBIOS_LLC NETBIOS LLCNETBEUI_OTHER NETBEUI3NBP 3NBPSMB SMBSMB_OTHER SMBSMB_BROWSER SMB BROWSERSMB_NETLOGON SMB NETLOGONSMB_MSRAP SMB MSRAPDCE_RPC DCE RPCSMB_MAILSLOTS SMB MAIL SLOTSSMB_NAMED_PIPES SMB NAMED PIPESWINS WINSCRAYNETBIOS CRAY NETBIOSMS_LSARPC MS Local Security Authority Remote Procedure CallMS_WINSIF MS WINSIFMS_NETRLOGON MS NETRLOGONMS_SRVSVC MS Server serviceMS_SPOOLSS MS Spool ServiceMS_XCHG_STORE MS Exchange StoreMS_XCHG_DIRECTORY MS Exchange DirectoryMS_XCHG_MAPPER MS Exchange MapperMS_XCHG_MTA MS Exchange Message Transfer Agent SMB_ON_TCP SMB ON TCPMS_CL_DCERPC MS Distributed Computing Environment / Remote Procedure CallMS_DCOM MS_DCOM·数据库(Oracle, Sybase和MS SQL Server)TO_TNS ORACLE Transparent Network SubstrateTO_SQLNET_V2 ORACLE SQL Network for FirewallsTO_TDS Tabular Data Stream·ATM(AAL, LANE, 和PNN)·WAN(帧中继, PPP, X.25, HDLC, ISDN, SDLC, 和Cisco HDLC)·桥/路由器·Cisco(路由VLAN)CISCO_DISL Dynamic Inter-Switch Link ProtocolCISCO_ISL Inter-Switch LinkCISCO_VTP VLAN Trunk ProtocolCISCO_CDP Cisco Discovery ProtocolCISCO_DRIP Dual Ring Protocol80210 VLAN StandardizationCISCO_CGMP CISCO Group Management ProtocolCISCO_PAGP Port Aggregation Protocol·Banyan·核心路由协议MPLS_UNK_L2 MultiProtocol Label SwitchingRSVP-TE Resource Reservation Protocol Traffic Engineering extensionsLDP Label Distribution ProtocolCR-LDP Label Distribution Protocol / Constraint-basedOSPF-TE OSPF Traffic Engineering extensions IP_RIP Routing Information ProtocolBGPv4 BGP Border Gateway ProtocolGGP Gateway-to-Gateway ProtocolEGP Exterior Gateway ProtocolOSPFv2 Open Shortest Path First ProtocolMOSPF Multicast Open Shortest Path Routing ProtocolIGRP Inter-Gateway Routing ProtocolIGMP Internet Group Management Protocol DVMRP Distance Vector Multicast Routing Protocol·VoIP的可选插件包括:H.323, H.225, H.245, RAS, SIP, SCCP(Cisco Skinny), RTP/RICP和SDP/SAPSCCP Cisco Skinny Client Control Protocol (SCCP).SIP Session Initiation ProtocolSAP Session Announcement ProtocolSDP Session Description ProtocolRTSP Real Time Streaming ProtocolH323v4 ITU IP Telephony protocol suite comprised of: H.225, H.245, RAS, H.235, etc.H225_RASv4 H225 Registration, Admission and Status (RAS) ProtocolH225_USERINFO H225 call signalling User information H225_CALLSIGv4 H225 call signalingFaststart H.225 Signaling where the logical channel is opened in the Setup messageH245_CALLCTL v8 H245 Call controlRTP Real-Time Transport ProtocolRTCP Real-Time Control ProtocolH261 Video Bitstream Compression and Content CodecH263 Video Bitstream Compression and Content Codec - with performance and error recovery improvements over H.261H235 v3 Security and Encryption for H.Series ProtocolsMEGACO Media Gateway Control ProtocolMGCP Media Gateway Control ProtocolITB301 Duetsche Bahn AGSniffer可以在OSI全部七层上进行协议解码。