国际安全标准-v4

TCP IP协议的描述

Transmission Control Protocol/Internet Protocol的简写,中译名为传输控制协议/因特网互联协议,又名网络通讯协议,是Internet最基本的协议、Internet国际互联网络的基础,由网络层的IP协议和传输层的TCP协议组成。

TCP/IP 定义了电子设备如何连入因特网,以及数据如何在它们之间传输的标准。

协议采用了4层的层级结构,每一层都呼叫它的下一层所提供的网络来完成自己的需求。

通俗而言:TCP负责发现传输的问题,一有问题就发出信号,要求重新传输,直到所有数据安全正确地传输到目的地。

而IP是给因特网的每一台电脑规定一个地址从协议分层模型方面来讲,TCP/IP由四个层次组成:网络接口层、网络层、传输层、应用层。

TCP/IP协议并不完全符合OSI的七层参考模型。

OSI是传统的开放式系统互连参考模型,是一种通信协议的7层抽象的参考模型,其中每一层执行某一特定任务。

该模型的目的是使各种硬件在相同的层次上相互通信。

这7层是:物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

而TCP/IP通讯协议采用了4层的层级结构,每一层都呼叫它的下一层所提供的网络来完成自己。

由于ARPNET的设计者注重的是网络互联,允许通信子网(网络接口层)采用已有的或是将来有的各种协议,所以这个层次中没有提供专门的协议。

实际上,TCP/IP协议可以通过网络接口层连接到任何网络上,例如X.25交换网或IEEE802局域网物理层是定义物理介质的各种特性:1、机械特性。

2、电子特性。

3、功能特性。

4、规程特性。

数据链路层是负责接收IP 数据报并通过网络发送之,或者从网络上接收物理帧,抽出IP数据报,交给IP 层。

常见的接口层协议有:Ethernet 802.3、Token Ring 802.5、X.25、Frame relay、HDLC、PPP ATM等。

网络层负责相邻计算机之间的通信。

实验室生物安全管理培训班题库答案-2024年华医网继续教育

实验室生物安全管理培训班题库答案2024年华医网继续教育目录一、实验室生物安全概论 (1)二、生物安全法框架下的实验室生物安全管理 (3)三、实验室风险管理(一) (5)四、实验室风险管理(二) (7)五、生物安全实验室分级、设计与设施要求(一) (9)六、生物安全实验室分级、设计与设施要求(二) (10)七、生物安全实验室分级、设计与设施要求(三) (12)八、生物安全实验室分级、设计与设施要求(四) (14)九、病原微生物实验室的生物安全与消毒(一) (16)十、病原微生物实验室的生物安全与消毒(二) (18)十一、实验室生物安全发展现状与趋势 (19)十二、《生物安全法》与实验室生物安全 (21)十三、实验室生物安全防护 (24)十四、实验室风险管理与生物安全事故处置 (26)一、实验室生物安全概论1.《生物安全法》第()章规定了病原微生物实验室生物安全的要求A.三B.四C.五D.六E.七参考答案:C2.《生物安全实验室建筑技术规范》共()章A.七B.八C.九D.十E.十一参考答案:D3.()规定了对不同生物安全防护级别实验室的设施、设备和安全管理的基本要求A.《人间传染的病原微生物名录》B.《实验室生物安全通用要求》C.《生物安全实验室建筑技术规范》D.《病原微生物实验室生物安全管理条例》E.《生物安全法》参考答案:B4.()规定了不同实验活动所需生物安全实验室的级别A.《人间传染的病原微生物名录》B.《实验室生物安全通用要求》C.《生物安全实验室建筑技术规范》D.《病原微生物实验室生物安全管理条例》E.《生物安全法》参考答案:A5.《病原微生物实验室生物安全管理条例》共()章A.三B.四C.五D.六E.七参考答案:E二、生物安全法框架下的实验室生物安全管理1.运输高致病性病原微生物菌(毒)种或者样本,应当由不少于()人的专人护送,并采取相应的防护措施A.1B.2C.3D.4E.5参考答案:B2.在省、自治区、直辖市行政区域内运输的,由()人民政府卫生主管部门批准。

7、CTCAE讲课

* 对应MedDRA术语

CTCAE:Common Terminology Criteria for Adverse Events

发展历程: ● 2003 CTCAE v3.0 1059 AE terms* 大大增加了内容 加入简称 按照器官系统进行分类 完善了1-5级的分级体系,新加入了死亡这一分级 在外科、儿科方面有较大的完善 是国际上第一个包括急性和迟发性不良反应的分级体系

15

常用的评价标准

● WHO标准(1979):在我国使用时间较长,但内容 相对简单,不够全面(9类,50项) ● RTOG/EORTC标准(1984):急性及慢性毒性判定标 准 ● CTCAE标准:目前最全面的评价体系,近年来使 用广泛 1.0,2.0版本:通用毒性标准(CTC) 3.0版开始:通用不良事件术语标准(CTCAE)

LCMC(中位OS3.5年)

3.5年

2.4年 2.1年

JAMA May 21, 2014 Volume 311, Number 19

4

肿瘤免疫治疗

免疫检查点抑制剂: 抗CTLA-4 单抗: Ipilimumab 抗PD-1单抗: Pembrolizumab Nivolumab 抗PD-L1单抗: MDPL3280 MEdI 4736 CAR-T-cells

CTCAE V4 更新-分级

V3

V4

40

小结:CTCAE V3 vs. V4

CTCAE v3

28个分类(病理生理) 复合型AE条目 AE有缩写 AE有下一级选项

CTCAE v4

26个系统器官分类(SOC) AE条目为单项 MedDRA LLT 无 无

不全有

AE条目1059

每一项AE都给予定义

BS_OHSAS18001-2007版全文

BS OHSAS18001-2007版全文1 适用范围 10( W) V'2 参考资料 103 术语与定义 104 OH&S 管理体系要素 134.1 总的要求 134.2 OH&S 方针 134.3 策划 142 m8 F4 T24.4 实施与运行 15( r# d" s*4.5 检查 184.6 管理评审 206 X7 {" \! j' V&附录A(资料性附录)OHSAS 18001:2007、ISO 14001:2004 与ISO 9001:2000 的对应关系 22附录B(资料性附录)OHSAS 18001、OHSAS 18002 和ILO-OSH:2000 职业健康安全管理体系指南的对应关系 249参考书目 27附图图1—OHSAS 标准所采用的职业健康安全管理模型 8附表表A.1—OHSAS 18001:2007、ISO 14001:2004 和ISO 9001:2000的对应关系 22.表B.1—OHSAS 18001、OHSAS 18002和ILO-OSH: 2000 职业健康安全管理体系指南的对应关系化 254前言职业健康安全评估系列(OHSAS)标准及相关标准OHSAS18002:OHSAS18001 实施指南,是应顾客迫切需要有能对其职业健康安全管理体系进行评估和认证的可认可的职业健康安全管理体系标准之要求制定的。

%OHSAS18001 的制定考虑了与ISO9001:2000(质量)和ISO14001:2004(环境)管理体系标准, y 的相容性,以便组织将质量、环境及职业安全卫生管理体系整合一体,也许组织希望这样做。

OHSAS 标准在适当的时候进行审查或修改。

当ISO9001 或ISO14001 出版新版本时将对OHSAS 标准进行审查,以保证持续相容性。

当OHSAS 标准的内容在国际标准中公布或其作为国际标准时,它将被撤回。

《汽车材料中六价铬的检测方法》

《汽车材料中六价铬的检测方法》征求意见稿编制说明(一)工作简况(包括任务来源、主要工作过程、主要参加单位和工作组成员及其所做的工作等)1.1 任务来源随着我国汽车产业的快速发展,汽车产销量和社会保有量持续提高,每年汽车报废量也不断增加。

为节约资源,保护环境,建设资源节约型、环境友好型两型社会,落实科学发展观,发改委、科技部和环保总局等三部委于2006年联合发布了《汽车产品回收利用技术政策》,以指导汽车生产和销售及相关企业开展并推动汽车产品报废回收工作。

为了加强车辆回收利用方面标准的研究制定工作,更好地完成车辆回收利用方面标准的起草任务,国家标准化管理委员会批复全国汽标委于2008年4月筹备成立了“道路车辆回收利用工作组”,工作组下设“车辆回收与再利用研究”、“禁限用物质控制”和“零部件再制造”三个标准及技术研究小组。

2019年工业和信息化部下达了QC/T 942 《汽车材料中六价铬的检测方法》修订计划,项目编号2019-0783T-QC。

标准性质为汽车行业标准,本标准由中国汽车技术研究中心有限公司、上海汽车集团股份有限公司乘用车分公司等单位负责起草。

1.2 标准主要编制过程1.2.1 标准任务分工2019年工业和信息化部下达了QC/T 942 《汽车材料中六价铬的检测方法》修订计划,项目编号2019-0783T-QC。

该项目由中国汽车技术研究中心有限公司、上海汽车集团股份有限公司牵头进行修订,在汽标委道路车辆回收利用工作组框架内开展相关工作,来自国内主要整车企业、检测机构及零部件企业联合成立了一个标准起草组,开展标准具体技术内容研究工作,完善标准草稿和编制说明,进行标准征求意见及反馈意见处理等。

1.2.2 标准修订启动会2019年12月13日,汽标委道路车辆回收利用工作组在天津市召开了《汽车禁用物质要求》&《汽车材料中六价铬的检测方法》标准起草组会议。

会议上,起草单位介绍了现行标准中存在的问题,比对了国际上通行的试验方法,同时对第一版工作组讨论稿中修改的地方进行了解释和说明。

TCPIP

定义TCP/IP 是供已连接因特网的计算机进行通信的通信协议。

TCP/IP 指传输控制协议/网际协议(Transmission Control Protocol / Internet Protocol)。

TCP/IP 定义了电子设备(比如计算机)如何连入因特网,以及数据如何在它们之间传输的标准。

TCP/IP(传输控制协议/网际协议)是互联网中的基本通信语言或协议。

在私网中,它也被用作通信协议。

当你直接网络连接时,你的计算机应提供一个TCP/IP程序的副本,此时接收你所发送的信息的计算机也应有一个TCP/IP程序的副本。

TCP/IP是一个两层的程序。

高层为传输控制协议,它负责聚集信息或把文件拆分成更小的包。

这些包通过网络传送到接收端的TCP层,接收端的TCP层把包还原为原始文件。

低层是网际协议,它处理每个包的地址部分,使这些包正确的到达目的地。

网络上的网关计算机根据信息的地址来进行路由选择。

即使来自同一文件的分包路由也有可能不同,但最后会在目的地汇合。

TCP/IP使用客户端/服务器模式进行通信。

TCP/IP通信是点对点的,意思是通信是网络中的一台主机与另一台主机之间的。

TCP/IP与上层应用程序之间可以说是―没有国籍的‖,因为每个客户请求都被看做是与上一个请求无关的。

正是它们之间的―无国籍的‖释放了网络路径,才是每个人都可以连续不断的使用网络。

许多用户熟悉使用TCP/IP协议的高层应用协议。

包括万维网的超文本传输协议(HTTP),文件传输协议(FTP),远程网络访问协议(Teln et)和简单邮件传输协议(SMTP)。

这些协议通常和TCP/IP协议打包在一起。

使用模拟电话调制解调器连接网络的个人电脑通常是使用串行线路接口协议(SLIP)和点对点协议(P2P)。

这些协议压缩IP包后通过拨号电话线发送到对方的调制解调器中。

与TCP/IP协议相关的协议还包括用户数据报协议(UDP),它代替TCP/IP协议来达到特殊的目的。

CISP信息安全管理习题0001

1•根据相关标准,信息安全风险管理可以分为背景建立、风险评估,风险处理,批准监督、监控审查和沟通咨询等阶段。

模拟该流程。

文档《风险分析报告》应属于哪个阶段的输出成果()。

A风险评估B风险处理C批准监督D监控审查2.<p>某单位在实施信息安全风险评估后,形成了若干文档,下面()中的文档不应属于风险评估&dquo;准备”阶段输出的文档。

</p>A《风险评估工作计划》,主要包括本次风险评估的目的、意义、范围、目标、组织结构、角色进度安排等内容B《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容C《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容D《风险评估准则要求》,主要包括风险评估参考标准、采用的风险分析方法、风险计算方法、分类准则等内容3•规范的实施流程和文档管理,是信息安全风险评估结果取得成果的重要基础,vspan style="line-height: 20.8px;"> 按照规范v/span>的风险评估实施流程,下面哪个文档应当是风险要素识别阶段的输出成果()A《风险评估方案》B《重要保护的资产清单》C《风险计算报告》D《风险程度等级列表》4.定量风险分析是从财务数字上对安全风险进行评估,得出可以量化的风险分析结果,准确度量风险的可能性和损失量,小王采用该方法来为单位机房计算火灾的风险大小,假设单位机房的总价值为200万元人民币,暴露系数(ErpomireFactor,EF )是x,年度发生率(Annualixed Rato ofOccurrence,ARO )为0.1,而小王计算的年度预期损失(Annualixed Loss Rrpectancy,ALE )值为5万元人民币。

由此x值应该是 ()5.不同的信息安全风险评估方法可能得到不同的风险评估结果,所以组织机构应当根据各自的实际情况,选择适当的风险评估方法,下面的描述中,错误的是() A定量风险分析是用从财务数字上对安全风险进行评估,得出可以量化的风险分析结果,以度量风险的可能性和损失量B定量风险分析相比定性风险分析能得到准确的数值,所以在实际工作中应使用定量风险分析,而不应选择定性风险分析C定性风险分析过程中,往往需要凭借分析者的经验直接进行,所以分析结果和风险评估团队的素质、经验和知识技能密切相关D定性风险分析更具有主观性,而定量风险分析更具客观性6•某单位在一次信息安全风险管理活动中,风险评估报告提出服务器A的PTP 服务存在高风险的漏洞,随后该单位在风险处理时选择了关闭PTP服务的处理措施,请问该措施属于哪种风险处理方式()A风险降低B风险规避C风险转移D风险接受7.残余风险是风险管理中的一个重要概念,在信息安全风险管理中,关于残余风险描述错误的是()A残余风险是采取了安全措施后,仍然可能存在的风险,一般来说,是在综合考虑了安全成本与效益后不去控制的风险B残余风险应受到密切监理,它会随着时间的推移而发生变化,可能会在将来诱发新的安全事件C实施风险处理时,应将残余风险清单告知信息系统所在组织的高管,使其了解残余风险的存在和可能造成的后果D信息安全风险处理的主要准则是尽可能降低和控制信息安全风险,以最小的残余风险值作为风险管理效果评估指标9•某公司正在进行信息安全风险评估,在决定信息资产的分类与分级时,谁负有最终责任?A:部门经理B:高级管理层C:信息资产所有者D:最终用户10.以下对信息安全风险管理理解最准确的说法是:A: 了解风险B:转移风险C: 了解风险并控制风险D: 了解风险并转移风险11.在信息安全风险管理工作中,识别风险时主要重点考虑的要素应包括:A:资产及其价值、威胁、脆弱性、现有的和计划的控制措施B:资产及其价值、系统的漏洞、脆弱性、现有的和计划的控制措施C:完整性、可用性、机密性、不可抵赖性D:以上都不正确12.以下哪一项不是信息安全风险分析过程中所要完成的工作:A:识别用户B:识别脆弱性C:评估资产价值D:计算机安全事件发生的可能性13.王工是某单位系统管理员,他在某次参加了单位组织的风险管理工作时,发现当前案例中共有两个重要资产:资产A1和资产A2 ;其中资产A1面临两个主要威胁:威胁T1和威胁T2;而资产A2面临一个主要威胁:威胁T3;威胁T1 可以利用的资产A1存在的两个脆弱性;脆弱性V1和脆弱性V2 :威胁T2可以利用资产A1存在的三个脆弱性,脆弱性V3、脆弱性V4和脆弱性V5;威胁T3 可以利用的资产A2存在的两个脆弱性,脆弱性V6和脆弱性V7.根据上述条件,请问:使用相乘法时,应该为资产A1计算几个风险值()B 3C 5D 614.A:内部计算机处理B:系统输入输出C:通讯和网络D:外部计算机处理15•《信息安全技术信息安全风险评估规范GB /T 20984-2007》中关于信息系统生命周期各阶段的风险评估描述不正确的是:A:规划阶段风险评估的目的是识别系统的业务战略,以支撑系统安全需求及安全战略等。

云安全联盟(CSA)云计算安全知识认证(CCSK)v4

CCSK V4版本CSA(Cloud Security Alliance)2008年12月在美国发起,是中立的非盈利世界性行业组织,致力于国际云计算安全的全面发展。

全球500多家单位会员,9万多个个人会员。

CSA 聚焦在云安全领域的基础标准研究和产业最佳实践。

CSA发布的“云计算关键领域安全指南”是云安全领域奠基性的研究成果,得到全球普遍认可,具有广泛的影响力,被翻译成6国语言。

结合《云计算关键领域安全指南》所有主要领域、CSA《云控制矩阵(CCM)》和ENISA《云计算:信息安全收益风险和建议》等,于2011年推出了CCSK云计算安全知识认证。

CCSK(Certificate of Cloud Security Knowledge))云计算安全知识认证旨在确保与云计算相关的从业人员对云安全威胁和云安全最佳实践有一个全面的了解和广泛的认知。

2018年更新发布CCSK V4版本,中国与全球同步,推出中英文对照考试,助力学员荣获国际云安全认证证书。

*云计算行业面向个人用户的全球首个安全认证*中英文考试上线,首个汉化的厂商中立云安全认证*教考分离,保证知识水平培训对象:1、云供应商和信息安全服务公司。

获得云安全证书,可以成为竞争优势,员工持有CSA认证可以为他们的潜在客户增强信心,能够给未来的项目带来必要的支持。

2、政府监管部门及第三方评估机构。

员工拥有CSA认证,帮助他们建立一个客观、一致的云安全知识水平和掌握良好的实践技能。

3、云服务用户。

客户面临着越来越多的可供选择的云服务供应商,获得CSA认证特别有助于建立最佳实践的安全基线,范围从云治理到技术安全控制配置等多个方面。

4、提供审计或认证服务的企业。

随着越来越多的系统迁移到云端,未来可以通过一个全球公认的认证来扩展业务。

5、信息部门主管或IT负责人、CIO、CTO、企业信息系统管理人员、IT人员、IT审计人员、云计算信息化咨询顾问、云计算服务提供商系统管理和维护人员、云计算安全厂商开发人员与产品经理、云安全服务提供商售前与售后服务工程人员、云系统开发人员与架构师、系统运维服务人员、通过CSA云安全培训认证,学员可以获取如下收益:1)云计算领域的安全可信的标志获得CSA颁发的认证有助于确认您作为一名已认证授权的云安全专家资格。

X.509标准简介

X.509标准简介PKI是遵循标准的公钥基础设施,国内外有很多标准化组织为PKI的实施和应⽤制定了⼀系列的有关标准。

这些标准互相关联,其中包括国际标准:X.509标准信息技术-开放系统互连-⽬录-第8部分:鉴别框架,编号为idt ISO/IEC 9594-8:1998 ITU-T Rec.X.509:1997。

X.509标准是定义证书格式的,此外有关定义证书格式的标准还有SPKI、OrenPG及EDIFACT,它们在很⼤程度上是独⽴制定的。

此外,还有为专门环境和⽤途制定的描述性证书标准,包括PKIX、TC68、S/MIME、IPec和TLS等,它们在某些程度上有重叠。

还有证书撤销列表存储的X.500和⽬录服务标准。

PKI的标准规定了PKI的设计、实施和运营,规定了PKI各种⾓⾊的“游戏规则”。

如果两个PKI 应⽤程序之间要想进⾏交互,只有相互理解对⽅的数据含义,标准就提供了数据语法和语义的共同约定。

其中最重要的流⾏标准是X.509标准,因为它定义了公钥证书的基本结构;其次是PKCS标准,它定义了数据通信协议的主要标准。

这些标准定义了如何恰当地格式化私钥或者公钥。

其他重要标准包括PKIX证书和CRL概要⽂件、IEEE P1363项⽬对密码算法的定义,以及IETF⼯作组研究的XML数字签名等。

X.509标准X.509是国际电信联盟-电信(ITU-T)部分标准和国际标准化组织(ISO)的证书格式标准。

作为ITU-ISO⽬录服务系列标准的⼀部分,X.509是定义了公钥证书结构的基本标准。

1988年⾸次发布,1993年和1996年两次修订。

当前使⽤的版本是X.509 V3,它加⼊了扩展字段⽀持,这极⼤地增进了证书的灵活性。

X.509 V3证书包括⼀组按预定义顺序排列的强制字段,还有可选扩展字段,即使在强制字段中,X.509证书也允许很⼤的灵活性,因为它为⼤多数字段提供了多种编码⽅案。

X.509 V4版已经推出。

ICH M4(R4)指导原则 中文版

四阶段直接对编号和章节标题进行

更改,无需再公开征求意见。

2002 年 09 月 12 日

M4(R1)

增加了粒度文件作为附件。

指导委员会批准了附件的修订:粒度

文件。

2003 年 11 月 11 日

M4(R2)

指导委员会批准了所修订附件的更

正内容:粒度文件。

2004 年 01 月 13 日

M4(R3)

现行第四阶段版本

交文件(文件可在该层级撰写,但是

3.2.S.2.2

必须在更高的层级提交)。

3.2.S.2.3 3.2.S.2.4 3.2.S.2.5 3.2.S.2.6

注 1:在选择本模块的文件粒度 的层级时,申请人应该考虑到,在产 品生命周期的任何一个时间点,如

3.2.S.3 3.2.S.4 注 3

3.2.S.3.1 3.2.S.3.2 3.2.S.4.1 3.2.S.4.2 3.2.S.4.3 3.2.S.4.4

4 4.1 目录

模块 5 临床 研究报告

5 5.1 目录

4

通用技术文档的组织

人用药品注册通用技术文档的组织

模块 1:行政管理信息 1.1 模块 1 所提交文件的目录 1.2 各地区的相关文件(如申请表、处方信息)

模块 2:通用技术文档总结 2.1 通用技术文档目录(模块 2-5) 2.2 CTD 前言 2.3 质量综述 2.4 非临床综述 2.5 临床综述 2.6 非临床文字总结和列表总结 药理学 药代动力学 毒理学 2.7 临床总结 生物药剂学研究及相关分析方法 临床药理学研究 临床有效性 临床安全性 参考文献 单项研究摘要

首次编码 M4 M4

M4

M4 M4

M4(R3) 文件历史

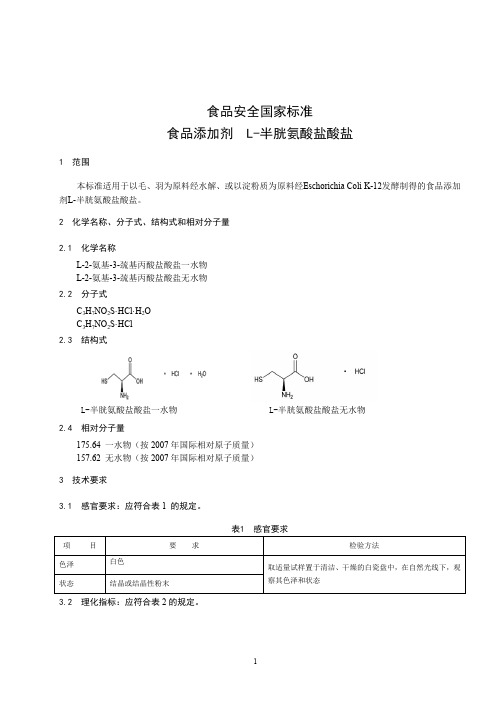

食品添加剂 L-半胱氨酸盐酸盐标准文本(食品安全国家标准)

食品安全国家标准食品添加剂 L-半胱氨酸盐酸盐1 范围本标准适用于以毛、羽为原料经水解、或以淀粉质为原料经Eschorichia Coli K-12发酵制得的食品添加剂L-半胱氨酸盐酸盐。

2 化学名称、分子式、结构式和相对分子量2.1 化学名称L-2-氨基-3-巯基丙酸盐酸盐一水物L-2-氨基-3-巯基丙酸盐酸盐无水物2.2 分子式C3H7NO2S·HCl·H2OC3H7NO2S·HCl2.3 结构式L-半胱氨酸盐酸盐一水物 L-半胱氨酸盐酸盐无水物2.4 相对分子量175.64 一水物(按2007年国际相对原子质量)157.62 无水物(按2007年国际相对原子质量)3 技术要求3.1 感官要求:应符合表1 的规定。

3.2 理化指标:应符合表2的规定。

表2 理化指标附 录 A 检验方法A.1 一般规定本标准所用试剂和水,在没有注明其他要求时,均指分析纯试剂和GB/T 6682-2008规定的三级水。

试验中所用标准溶液、杂质标准溶液、制剂及制品,在没有标注其他要求时,均按GB/T 601、GB/T 602、GB/T 603的规定制备。

实验中所用溶液在未注明用何种溶剂配制时,均指水溶液。

A.2 鉴别试验称取试样约1 mg ,加溴化钾约120 mg ,研磨均匀,压片,录制试样的红外光谱图,应与L-半胱氨酸盐酸盐一水物标准红外光谱图一致,见附录B 。

A.3 L-半胱氨酸盐酸盐含量(以干基计)的测定 A.3.1 方法提要采用碘作氧化剂将待测的试样氧化,再用硫代硫酸钠标准溶液滴定剩余的碘,间接计算出氧化试样所消耗碘的量,根据氧化试样所消耗的碘量,最后计算出试样的含量。

A.3.2 试剂和材料A.3.2.1 盐酸溶液:量取盐酸234 mL ,加水稀释至1000 mL 。

A.3.2.2 硫代硫酸钠标准滴定液:C(0.1 mol/L)。

A.3.2.3 碘标准滴定溶液:C (0.05 mol/L)。

民航专业术语解释

民航专业术语解释由于机场障碍或飞机本身发生故障(常见的是起落架放不下来),以及其他不宜降落的条件存在时,飞机中止着陆重新拉起转入爬升的过程,称为复飞。

飞机在着陆前有一个决断高度,在飞机下降到这一高度时,仍不具备着陆条件时,就应加大油门复飞,然后再次进行着陆,这一过程同起飞、着陆的全过程是一样的,一般经过一转弯、二转弯、三转弯、四转弯,然后对准跑道延长线再次着陆。

如果着陆条件仍不具备,则可能再次复飞或飞到备用机场降落。

需要明确指出的是,复飞并不可怕,按程序进行复飞不会有任何危险,民航飞机降落前都预先设定了复飞程序,自动化程度高,这是一个很基本的飞行操作程序。

备降:当飞机不能或不宜飞往预定着陆机场或在该机场着陆时,而降落在其他机场,就称为备降。

发生备降的原因很多,主要有航路交通管制、天气状况不佳、预定着陆机场不接收、天气状况差、飞机发生故障等等。

备降机场:Alternate airport当飞机不能或不宜飞往预定着陆机场或在该机场着陆时可以飞往的另一个机场。

备降机场包括起飞备降机场、航路备降机场和目的地备降机场。

备降机场一般在起飞前都已预先选定好,只有发生某些特殊或紧急情况才会临时选择非计划中的备降机场降落。

可控飞行撞地:CFIT(Controlled flight into terrain)在机组操纵原因造成的飞行事故中有一种叫做"可操纵的飞机撞地事故",即CFIT,就是在飞行中并不是由于飞机本身的故障,或发动机失效等原因发生的事故,而是由于机组在毫无觉察危险的情况下,操纵飞机撞山、撞地或飞入水中,而造成飞机坠毁或严重损坏和人员伤亡的事故。

这类CFIT事故在整个飞行事故中的比例也是比较大的,据国外统计的资料,客机死亡人数约80%是由CFIT造成的。

缩小垂直间隔:RVSM(Reduced Vertical Separation Minimum)即将现代喷气式民航客机巡航阶段所在用的飞行高度层FL290至FL410(含)之间的垂直间隔标准由2000英尺缩小到1000英尺,从而增加空域容量,提高航空公司的运行效益,减轻空中交通管制指挥的工作负荷。

PKI技术

第一讲 综述

什么是PKI?

Public Key Infrastructure

公开密钥基础设施 普适性、系统

是用公钥概念与技术来实施和提供安全服务的普遍适用的 安全基础设施 (Carlistle Adams) 产生、管理、存储、分发和撤销基于公开密钥密码学的公 钥证书所必须的软件、硬件、人、策略和处理过程的集合 (IETF) 是硬件、软件、策略和人组成的系统,当完全并且正确的 实施后,能够提供一整套的信息安全保障,这些保障对保 护敏感的通信和交易是非常重要的 (GAO:美国审计总署 )

行业型

国家根CA

中国的PKI建设(2)

获证机构和发证数量,逐年增加

至2005年底,15家CA,发证总量236万 至2006年底,21家CA,累计发证546万 至2007年底,26家CA,初步统计发证约740 多万

上海CA累计发证突破90万(2007年7月) CFCA累计发证突破100万(2006年7月) 山东CA已发放证书40多万张(2006年1月) ……

《电子签名法》的重要内容

第一,确立了电子签名的法律效力

明确了在众多的电子签名方法和手段中,满足什么 条件的电子签名才具有与手写签名或者盖章同等的 效力

第二,对于电子数据,对电子形式的文件作了 相关规定

电子文件在什么情况下才具有法律效力 电子文件在什么情况下可以作为证据使用 规定了确定电子文件发送人、发送时间和发送地点 的标准

国内外PKI发展

二十世纪八十年代,美国学者提出了PKI(公开密 钥基础设施)的概念

MMOG-LE V4中文-无水印版

全球物料管理运行指南/物流评估全球物料管理运行指南/物流评估M-7 第4版, 发行 0 日期:5/2014首次解锁MMOG/LE评估时,必须启用宏命令。

要正常运行宏命令需要Excel 2007或更高版本。

宏安全设置在Microsoft Excel信任中心中。

然而,为了防止随意更改设置,系统管理员可能已经更改默认设置。

更多关于启用宏命令的信息,请联系系统管理员或参考Excel帮助信息。

国际版权声明本指南受国际版权法保护,未经许可 不得复制。

如需讨论有关复制许可的问题,可以与以下组织联系。

如需翻译为他国语言,则译文只作辅助性翻译出版发行文件以帮助理解英文原版文件的使用。

AIAG 版权和商标声明:出版物内容的版权为美国汽车工业行动集团(AIAG)所有,除非另有所示,任何参与本出版物编写的美国政府或州政府官员或雇员不得因其个人的官方职责而声称对本出版物的版权所有。

美国汽车工业行动集团保留所有权利,不得修改或传播、发布或翻译文件中的任何部分。

不得将全部信息或部分信息出售给所在单位或其他单位人员。

侵犯版权是违反联邦法律的行为,可追究刑事或民事责任。

AIAG 和 Automotive Industry Action Group都是美国汽车工业行动集团的已注册的服务商标。

© 2014 美国汽车工业行动集团© 2014 Odette 国际公司。

版权所有Yolanda Wilson Chrysler Group LLC Jean-Claude Fichera ASAPPAlisa Clemons Ford Motor Company Valéry Braem Continental Automotive Tyese Doby General Motors David Eyes Data Interchange Terry Onica QADMarcus EiffFord Motor Company Aidan HughesStackpole InternationalAlessandra Kelz Ford Motor Company Beysun Şen DuruFord Otosan Jean-Fran ҫois Tahon GALIA Patrick Reilhac GALIAJeff Turner Odette InternationalSascha GröbelVDA Verband Der Automobilindu全球物料管理运行指南/物流评估致谢AIAG和Odette衷心感谢以下所列公司的代表为MMOG/LE的第4版的完成所做的贡献和帮助。

BRC全球食品标准

等级评定 第五版标注中对 B, C, D 等级评定更为严格,详见附录 1。

要求条款 新版标准中条款数增加到 326 条(第四版中为 270 条),要求更为具体和明确,这有助于认证机构和 企业更好的理解标准。第五版标准中章节号与第四版中有所不同,以下为具体内容:

1. 管理承诺和持续改进 (8 条增加到 14 条) 该部分从原先的质量管理体系中提出来单独组成第一部分内容,说明 BRC 标准对其更高的要求及重视 (原标准中的 2.5, 2.7 和 2.8 条款) 新增的要求: • 企业能够展示出清晰的交流沟通渠道 • 管理评审明确规定至少一年一次 对审核新增的要求 • 工厂是否持有最新版 BRC 标准文件 • 认证有效期的维持且及时更新(一旦复审时间超出上一张证书的有效期,判为一个主要不符合项) • 生产负责人/厂长必须参加审核会议(首次/末次会议) • 查看上次审核发现的不符合项的完成情况

08.05.30

• 对文件方面提出了更具体的要求,如监控记录上有签名和日期,纠正措施记录上包含对不安全产品 的处理。

• 每年进行评审

3 质量管理体系

3.1 食品安全和质量方针 (5 条变为 2 条) • 要求持续改进 • 质量方针必须有总经理的签名及日期

3.2 食品安全和质量手册 (4 条变为 3 条) • 按照计划的频率进行评审

门的设备和人员。 • 对过敏源声明进行确认证实。 • 确认清洁方法是有效的,包括垃圾处理和溢漏处置。 • 对员工进行过敏源操作方面的培训。 • 对涉及过敏源的不符合项进行评审。 • 对原料的风险评估中应包括种源保证。 • 对种源保证原料的污染途径进行风险评估。

5.3 异物探测 (仍为 6 条) • 要求必须有异物探测器(金探等),除非证实有其他的方式进行控制。 • 要求有具体的检查规范 – 频率和灵敏度,人员经过培训并有相关证明文件。

tcpip4和ip6的区别

本质上两种不同版本ip的功能是不变的,都是为了三层寻址,但是在世界网络结构越来越庞杂,受v4版本的局限性以及历史遗留问题的多重影响,导致ip地址的分配出现危机!所以提出128位的V6版本,解决这个问题,注意是解决而不是减缓(和nat有区别)!但是整个网络的骨干还是采用V4版本,所以V6的普及还是要走迂回路线,所以提出了V6穿越V4的技术,但是我相信,在我们的有生之年,V6将会逐渐普及,最终占据主体地位!您问的应该是IPv6和IPv4的区别对吗?IPv4中规定IP地址长度为32,即有2^32-1个地址;而IPv6中IP地址的长度为128,即有2^128-1个地址。

一、扩展了路由和寻址的能力IPv6 把IP 地址由32 位增加到128 位,从而能够支持更大的地址空间,估计在地球表面每平米有4*10^18 个IPv6 地址,使IP 地址在可预见的将来不会用完。

IPv6 地址的编码采用类似于CIDR 的分层分级结构,如同电话号码。

简化了路由,加快了路由速度。

在多点传播地址中增加了一个“范围”域,从而使多点传播不仅仅局限在子网内,可以横跨不同的子网,不同的局域网。

二、报头格式的简化IPv 4 报头格式中一些冗余的域或被丢弃或被列为扩展报头,从而降低了包处理和报头带宽的开销。

虽然IPv6 的地址是IPv4 地址的 4 倍。

但报头只有它的2 倍大。

三、对可选项更大的支持IPv6 的可选项不放入报头,而是放在一个个独立的扩展头部。

如果不指定路由器不会打开处理扩展头部. 这大大改变了路由性能。

IPv6 放宽了对可选项长度的严格要求(IPv4 的可选项总长最多为40 字节) ,并可根据需要随时引入新选项。

IPV6 的很多新的特点就是由选项来提供的,如对IP 层安全(IPSEC) 的支持,对巨报(jumbogram) 的支持以及对IP 层漫游(Mobile-IP) 的支持等。

四、QoS 的功能因特网不仅可以提供各种信息,缩短人们的距离. 还可以进行网上娱乐。

鉴 别 服 务

X.509鉴别服务

单向鉴别(one-way authentication)

涉及一个用户到另一个用户的一次消息传输,只鉴别发送者身份: A→B:tA ||rA|| IDB || sgnData || EKUb[Kab] || signatureA

双向鉴别(two-way authentication)

Kerberos服务器的数据库中有所有用户的ID和(散列的)口令, 所有用户都向Kerberos服务器注册; Kerberos服务器与每个应用服务器有一个共享的密钥,所有应用 服务器都向Kerberos服务器注册。

Kerberos提供了一种支持域之间鉴别的机制,两个支持域 间鉴别的域必须满足第3个条件:

A→B:tA || rA || IDB || sgnData || EKUb [Kab] || signatureA B→A:tB || rB || IDA || rA|| sgnData || EKUa[Kba] || signatureB A→B:rB || signatureA

PKI的最简单形式是分级CA结构。

Root

RA 2 is approved. Its public key is 47383AE349...

Root’ s signature

RA 1

CA 1

CA 2

CA 3

RA 2

CA 5 is approved. Its public key is 6384AF863B...

允许通信的双方相互鉴别: A→B:tA || rA || IDB || sgnData || EKUb [Kab] || signatureA B→A:tB || rB || IDA || rA|| sgnData || EKUa[Kba] || signatureB

常规心电图检查标准化操作方法

常规心电图检查标准化操作方法为了获得质量合格的心电图及准确的报告结果,除了使用标准仪器(—年检合格的心电图机)外,还要求周围环境符合条件,受检者的配合、正确的操作方法、合理的结果判断及必要的随访验证。

方法、合理的结果判断及必要的随访验证。

以下为常规心电图检查标准化操作。

以下为常规心电图检查标准化操作。

01适应证适应证I 类 1. 胸痛、胸闷、上腹不适等可疑急性冠状动脉综合征、急性肺栓塞者。

合征、急性肺栓塞者。

2. 心律不齐可疑期前收缩、心动过速、传导阻滞者。

黑蒙、晕厥、头晕可疑窦房结功能降低或病态窦房结综合征者。

房结综合征者。

3. 了解某些药物对心脏的影响,如洋地黄、奎尼丁及其他抗心律失常药物。

丁及其他抗心律失常药物。

4. 了解某些电解质异常对心脏的影响,如血钾、血钙等。

血钙等。

5. 心肌梗死的演变与定位。

心肌梗死的演变与定位。

6. 心脏手术或其他大型手术的术前、术后检查及术中检测。

术中检测。

7. 心脏起搏器植入术前、后及随访。

心脏起搏器植入术前、后及随访。

8. 各种心血管疾病的临床和随访。

各种心血管疾病的临床和随访。

Ⅱ a 类1. 高血压、先天性心脏病、先天性心脏病、风湿性心脏病、风湿性心脏病、风湿性心脏病、肺心肺心病。

病。

2. 心血管以外其他系统危重症患者的临床检测。

3. 对心脏可能产生影响的疾病,如急性传染病,呼吸、血液、神经、内分泌及肾脏疾病等。

呼吸、血液、神经、内分泌及肾脏疾病等。

4. 运动医学及航天医学。

运动医学及航天医学。

5. 正常人群体检。

正常人群体检。

6. 心血管疾病的科研与教学。

心血管疾病的科研与教学。

Ⅱ b 类1. 大面积的皮肤感染、烧伤。

大面积的皮肤感染、烧伤。

2. 某些全身性皮肤疾病,如全身性重症银屑病、中毒性表皮坏死松解症、恶性大泡性红斑等。

中毒性表皮坏死松解症、恶性大泡性红斑等。

02基本技术参数标准基本技术参数标准1. 安全性:按照国际电工技术委员会安全性:按照国际电工技术委员会(IEC)(IEC)(IEC)的要的要求,与人体直接接触的医用电器设备的电源与信号采集、放大部分之间应有一定的安全隔离措施,根据应用部分的隔离程度,医用电气设备分属三型:用部分的隔离程度,医用电气设备分属三型:B B 型、BF 型及CF 型)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

安全要素

Assets(资产) Threats(威胁) Vulnerabilities(脆弱性) Impact(影响) Risk(风险) Safeguards(防护措施) Residual Risk(残余风险) Constraints(限制条件)

14

风险管理关系模型

公司安全 目标—战略—策略

公司财务 目标—战略—策略

公司IT安全 目标—战略—策略

公司人员安全 目标—战略—策略

IT系统安全-1 目标—战略—策略

……

IT系统安全-N 目标—战略—策略

12

信息安全主题

ISO/IEC TR 13335-1给出了IT安全6个方面 的含义:

Confidentiality(保密性) Integrity(完整性) Availability(可用性) Accountability(可记账性) Authenticity(确实性) Reliability(可靠性)

8

ISO/IEC TR 13335

ISO/IEC13351:1996

IT安全概 念和模型

ISO/IEC13355:2001 ISO/IEC13352:1997

网络安全 管理指南ISO/IEC13335系列

IT安全管 理和规划

ISO/IEC13354:2000

ISO/IEC13353:1998

选择安全 措施

9

9

IT安全管 理技术

ISO/IEC TR 13335

第一部分:IT安全概念和模型 (Part 1—Concepts and Models for IT Security ),发布于1996年12月15日 第二部分:IT安全管理和规划 (Part 2—Managing and Planning IT Security),发布于1997年12月15日 第三部分:IT安全管理技术(Part 3—Techniques for the Management of IT Security),发布于1998年6月15日 第四部分:选择控制措施 (Part 4—Selection of Safeguards), 发布于2000年3月1日 第五部分:网络安全管理指南(Part 5—Management Guidance on Network Security),发布于2001年1月2日 其中第一部分分别于1997年和2004年发布了更新版本

BS 7799-1:1999 BS 7799-2:1999

ISO/IEC

2000.12 2002 2005

ISO 17799

BS7799 Part 2 version C

ISO 17799-2005

ISO 27001-2005

2007

23

ISO 27002-2007

ISO 27000标准族的体系

概述和词汇

(指导如何进行安全管理实践)

– ISO27001:2005 (BS7799-2:2002)

Information security management systems –Requirements 信息安全管理体系要求

(建立的信息安全管理体系必须符合的要求)

25

ISO 27001/ISO 27002

27000:ISMS基础和词汇

主要以ISO/IEC 13335-1:2004《信息和 通信技术安全管理第1部分:信息和通 信技术安全管理的概念和模型》为基础 进行研究 将规定27000系列标准所共用的基本原 则、概念和词汇

27

27001:信息安全管理体系要求

2005年10月15日发布 规定了一个组织建立、实施、运行、监视、评 审、保持、改进信息安全管理体系的要求 基于风险管理的思想,旨在通过持续改进的过 程(PDCA模型)使组织达到有效的信息安全 使用了和ISO 9001、ISO 14001相同的管理体 系过程模型 是一个用于认证和审核的标准

ISO 7498-2

X.800 1997

ISO 15408 2000 1999

ISO 13335-1:2004

ISO 17799:2005

1989

1991

2004 ISO 17799:2000

2005

ISO TR 13335-2:1997 定义获取和维护保 密性、完整性、可 用性、可核查性、 真实性和可靠性。

适合所有负责IT安全的管理和/或实施人员

19

ISO/IEC TR 13335-4

为选择防护措施提供指南

如何形成组织范围基线安全手册

适用于为IT系统选择防护措施时

20

ISO/IEC TR 13335-5

指导如何识别和分析建立网络安全要求时 要考虑的通讯相关要素 为潜在的防护措施领域提供指导

29

ISO/IEC 27001 内容框架

引言

总则 过程方法 与其他管理体系的兼容性

5

管理职责

5.1 管理承诺 5.2 资源管理 5.2.1 资源提供 5.2.2 培训、意识和能力

1

范围

1.1 总则 1.2 应用 Nhomakorabea6 7

ISMS内部审核 ISMS的管理评审

7.1 总则 7.2 评审输入 7.3 评审输出

信息安全管理标准

ISO/IEC 27001:2005 GB/T 22080-2008 信息安全管理体系要求

ISO/IEC 27002:2007 GB/T 22081-2008 信息安全管理实施细则

管理体系构架 明确控制要求 用于体系认证

26

各类安全控制手段实施指南 包括管理制度要求 建立管理体系的参考 不用于认证

国际重要信息安全标准

大纲要求

考察是否了解ISO/IEC TR 13335、ISO/IEC 17799、ISO/IEC 27001等指导风险评估工 作的国际标准

2

信息安全与安全标准

目录

ISO/IEC TR 13335 ISO/IEC 27000系列 国际其他重要信息安全标准

3

“安全”与标准

“安全” 是指将 资产或资源的脆弱 性降到最低限度。 当对信息进行正确的控制以确保它能 防止冒险,诸如不必要的或无保证的传 播、更改或遗失,IT产品和系统应执行 它们的功能. “IT安全”用于概括防御 和缓解这些及类似的冒险。 信息安全-保证信息的保 密性,完整性,可用性; 另外也可包括诸如真实性, 可核查性,不可否认性和 可靠性等特性.

威胁

利用

脆弱性

抗击

增加

增加

暴露

防护措施

减小

风险

增加

增加

资产

具有

满足

提出

安全要求

价值影响

15

IT安全管理

风险管理 业务连续性计划 变更管理 配置管理 监 视 安全意识 防护措施的选择 风险分析

16

如何使用13335

ISO/IEC TR 13335-1:

描述在IT安全管理领域内的各种主题,并提供 一个对基本IT安全概念和模型的简单介绍 适合最组织信息安全负有责任的高层管理者 基于第1部分中阐述的概念和模型 提供更为丰富的信息和资料 适合直接负责实施和监视IT安全的人员

IS治理框 27005 架

ISMS审核指南

27014

E-GOV服务ISM 指南

应用

27011

24

27015

ISO 27001/ISO 27002

– ISO27002:2007(BS7799-1:1999)

Code of Practice for Information Security Management 信息安全管理实用规则

“IT 安全管理指南”(Guidelines for theManagement of IT Security,GMITS) 新版称作“信息和通信技术安全管理” ( Management of Information and Communications Technology Security,MICTS)

Cobit

COSO

ITIL

5

企业合规与遵循框架

27号文 147号令 等级保护 SOX法案 …… COSO-ERM COBIT ISO 27000系列 框架标准 ISO 13335系列 等级保护标准 信息安全国标 …… 组织人员 业务应用 主机和系统 网络区域 IT基础设施 物理环境 企业IT相关资源或元素 自身现状及特点

6

政策法规 ITIL 策略制度 实践指南 ISO 27002 风险评估规范 风险管理指南

信息安全与安全标准

目录

ISO/IEC TR 13335 ISO/IEC 27000系列 国际其他重要信息安全标准

7

ISO/IEC TR 13335

ISO/IEC TR 13335是由ISO/IEC JTC1制定的 技术报告,是一个信息安全管理方面的指 导性标准,其目的是为有效实施IT安全管理 提供建议和支持

17

第2、3、4、5部分:

ISO/IEC TR 13335-2

介绍与IT安全管理和规划相关的各种活动, 以及组织内的相关角色和职责 适合负责IT系统的获得、设计、实施或运行 的管理人员

18

ISO/IEC TR 13335-3

介绍并推荐用于成功实施IT安全管理的技术

用于评估安全要求和风险 有助于建立并保持适宜的安全防护措施

词汇 要求

ISMS要求 ISMS实用 规则 ISMS控制 审核指南

27000