kerberos 密钥表文件的绝对路径

kerberos实现原理(转载)

kerberos实现原理(转载)1. 背景在Hadoop1.0.0或者CDH3 版本之前, hadoop并不存在安全认证⼀说。

默认集群内所有的节点都是可靠的,值得信赖的。

⽤户与HDFS或者M/R进⾏交互时并不需要进⾏验证。

导致存在恶意⽤户伪装成真正的⽤户或者服务器⼊侵到hadoop集群上,恶意的提交作业,修改JobTracker状态,篡改HDFS上的数据,伪装成NameNode 或者TaskTracker接受任务等。

尽管在版本0.16以后, HDFS增加了⽂件和⽬录的权限,但是并没有强认证的保障,这些权限只能对偶然的数据丢失起保护作⽤。

恶意的⽤户可以轻易的伪装成其他⽤户来篡改权限,致使权限设置形同虚设。

不能够对Hadoop集群起到安全保障。

在Hadoop1.0.0或者CDH3版本后,加⼊了Kerberos认证机制。

使得集群中的节点就是它们所宣称的,是信赖的。

Kerberos可以将认证的密钥在集群部署时事先放到可靠的节点上。

集群运⾏时,集群内的节点使⽤密钥得到认证。

只有被认证过节点才能正常使⽤。

企图冒充的节点由于没有事先得到的密钥信息,⽆法与集群内部的节点通信。

防⽌了恶意的使⽤或篡改Hadoop集群的问题,确保了Hadoop集群的可靠安全。

2. Hadoop 安全问题2.1 ⽤户到服务器的认证问题NameNode,,JobTracker上没有⽤户认证⽤户可以伪装成其他⽤户⼊侵到⼀个HDFS 或者MapReduce集群上。

DataNode上没有认证Datanode对读⼊输出并没有认证。

导致如果⼀些客户端如果知道block的ID,就可以任意的访问DataNode上block的数据JobTracker上没有认证可以任意的杀死或更改⽤户的jobs,可以更改JobTracker的⼯作状态2.2 服务器到服务器的认证问题没有DataNode, TaskTracker的认证⽤户可以伪装成datanode ,tasktracker,去接受JobTracker, Namenode的任务指派。

kerberos 协议的特点及执行过程。

kerberos 协议的特点及执行过程01Kerberos 协议的概述Kerberos协议最初是在麻省理工学院开发的,现已成为一种广泛使用的网络认证协议。

它基于对称密钥加密算法,使用第三方认证服务器来管理和颁发安全票据。

Kerberos协议提供了一种强大的身份验证机制,可以防止各种网络攻击,并为用户提供了单点登录功能。

02Kerberos 协议的工作原理Kerberos协议的工作可以分为以下步骤:认证(Authentication):用户向认证服务器请求一个 TGT (Ticket Granting Ticket)。

用户通常需要提供用户名和密码来进行身份验证。

认证服务器验证用户的身份,并生成一个 TGT,其中包含一个会话密钥(Session Key)。

获取服务票据(Getting a Service Ticket):一旦用户获得 TGT,他们可以向票据授权服务器请求访问特定服务的服务票据。

用户向TGS(Ticket Granting Server)发送一个包含 TGT 和目标服务的标识的请求。

服务票据验证(Service Ticket Validation):票据授权服务器验证 TGT,并确定用户有权访问所请求的服务。

如果验证成功,票据授权服务器生成一个服务票据,其中包含一个用于与服务进行安全通信的会话密钥。

访问服务(Accessing the Service):用户使用服务票据向目标服务请求访问。

目标服务使用票据中的会话密钥验证用户的身份,并与用户建立安全通信通道。

这种方式使得用户能够使用唯一的身份验证实体(Kerberos)来访问多个服务,而不需要为每个服务提供明文密码。

03Kerberos 协议的优点Kerberos 协议具有以下优点,使其成为网络安全中的重要协议:单点登录(Single Sign-On):Kerberos 允许用户只需进行一次身份验证,即可访问多个资源,无需重复输入密码。

kerberos认证常用命令

kerberos认证常用命令Kerberos是一种网络身份验证协议,通常用于实现单点登录(Single Sign-On,SSO)。

下面是一些Kerberos认证中常用的命令,这些命令通常在Kerberos客户端上执行。

1. 获取票据授予票据(Ticket Granting Ticket,TGT):```bashkinit [username]```这个命令会提示你输入密码,成功后会获取到TGT,该票据可以用来获取其他服务票据。

2. 销毁票据:```bashkdestroy```这个命令会销毁当前用户的Kerberos票据,注销用户的身份认证。

3. 查看票据信息:```bashklist```这个命令用于查看当前用户的Kerberos票据信息,包括TGT和其他服务票据。

4. 获取服务票据:```bashkinit -S servicename```这个命令用于获取特定服务的票据,`servicename`是目标服务的名称。

5. 检查主机服务密钥:```bashklist -k```这个命令用于查看当前主机上已注册的服务的密钥列表。

6. 修改密码:```bashkpasswd```这个命令用于修改Kerberos账户的密码,会提示用户输入旧密码和新密码。

7. Kerberos配置文件位置:Kerberos客户端配置文件通常位于`/etc/krb5.conf` 或者`/etc/krb5/krb5.conf`。

这个文件包含Kerberos的配置信息,如KDC服务器地址等。

8. 测试Kerberos连接:```bashkinit -k -t keytabfile principal```这个命令用于测试使用Keytab文件进行Kerberos认证。

`keytabfile`是包含服务主体密钥的Keytab文件,`principal`是服务的主体名称。

这只是一些常见的Kerberos命令,实际使用时可能会有一些额外的参数或者特定的配置。

Kerberos配置

1 前言假设你的Openldap已经配置好并成功运行,本文只是介绍如何使Openldap使用Kerberos 来验证用户身份。

本配置在FC5上通过,在使用rhe时,很可能会有不同的情况。

2 名词解释Kerberos基于共享密钥的安全机制,由MIT发明,现在已经被标准化,最新是版本5,简称krb5。

Kerberos特别适合局域网络,Windows2k及以上系统的安全机制即基于kerberos。

Kerberos 有多个实现版本,本文使用的一个它的实现叫做mit-kerberos。

SASL简单认证和安全层(Simple Authentication and Security Layer)。

也是一套RFC定义的标准。

它的核心思想是把用户认证和安全传输从应用程序中隔离出来。

像SMTP协议在定义之初都没有考虑到用户认证等问题,现在SMTP可以配置使用SASL来完成这方面的工作。

Openldap同样如此。

SASL支持多种认证方法,比如ANONYMOUS: 无需认证。

PLAIN:明文密码方式(cleartext password)DIGEST-MD5: HTTP Digest 兼容的安全机制,基于MD5,可以提供数据的安全传输层。

这个是方便性和安全性结合得最好的一种方式。

也是默认的方式。

GSSAPI:Generic Security Services Application Program InterfaceGssapi本身是一套API,由IETF标准化。

其最主要也是着名的实现是基于Kerberos的。

所以一般说到gssapi都暗指kerberos实现。

EXTERNAL:认证已经在环境中实现了,比如SSL/TLS, IPSec.Cyrus SASLCyrus-SASL是SASL协议最常用的一个实现。

其他实现还有GNU SASL等。

3 环境准备环境安装软件包Kerberos server: Krb5-serverSasl-gssapi: Cyrus-sasl-gssapiKerberos client: Krb5-client如果依赖于别的包,也一并安装4 配置Kerberos server配置文件包括下面3个文件1. /etc/2. /var/kerberos/krb5kdc/3. /var/kerberos/krb5kdc/配置/etc/这个配置文件设置整个kerberos环境的,所以不但server,而且client也会使用它。

认证协议Kerberos认证

Kx[m]

以x的秘密密钥加密的m

Ticketx

x的票据

Authenticatorx x的鉴别码

5

共享的密钥

TGS与S共享长期密钥Ks AS与TGS共享长期密钥Ktgs AS与C共享长期密钥Kc 会话密钥Kc,tgs, Kc,s

6

Kerberos凭证

票据(ticket) :Ticket用来安全的在认证服务器和用 户请求的服务之间传递用户的身份,同时也传递附加 信息。用来保证使用ticket的用户必须是Ticket中指 定的用户。Ticket一旦生成,在生存时间指定的时间 内可以被client多次使用来申请同一个server的服务。

鉴别码(authenticator):提供信息与Ticket中的信 息进行比较,一起保证发出Ticket的用户就是Ticket 中指定的用户。Authenticator只能在一次服务请求中 使用,每当client向server申请服务时,必须重新生 成Authenticator。

7

Kerberos中的票据

11

Authenticator只能在一次服务请求中使用,每当client向server申请服务时,必须重新生成Authenticator。

互通域中的 Kerberos 服务器之间必须共享一个密钥;

Kerberos V4认证过程(3) TicketS = EKS [ KC,S‖IDC‖ADC‖IDS‖TS4‖LT4]

互通域中的 Kerberos 服务器之间必S须共享一个K密S钥; C,S

Kerberos提供了一个集中式的认证服务器结构,认证服务器的功能是实现用户与其访问的服务器间的相互鉴别。

TicketS = EKS [ KC,S‖IDC‖ADC‖IDS‖TS4‖LT4]

Kerberos概述

Kerberos概述Kerberos 是一种计算机网络授权协议,是一套应用对称密钥的管理系统,并需要一个值得信赖的第三方, 它使用一个由两个独立的逻辑部分:认证服务器AS和票据授权服务器TGS组成的可信赖第三方KDC,KDC持有所有的无论是客户还是服务器共享的一套只有实体本身和KDC知道的密钥,密钥用于证实实体身份,KDC会在实体间交互信息中产生一个会话密钥来加密这些交互信息。

在win server 2003中它扮演的是一个安全支持提供方的角色(ssp),可用于在非安全网络中对客户端和服务器端进行身份验证的一个机制,也就是说为互相不认识的通讯双方提供安全认证工作,并且可以相互认证,即客户端和服务端,客户和客户间或服务端与服务端之间,当有N个用户在使用该系统时,任意两人间的对话都有共享密码,所以所需的最少会话密钥数为N*(N-1) /2个。

它对防止窃听,replay攻击,和保护数据的完整性提供保护。

Kerberos V5中还有许多新特性。

用户可以在另一个网络中安全的提交他们的票;并且,用户可以把他们的一部分认证权转给服务器,这样服务器就可以作为用户的代理proxy。

其它的新特性包括:用更好的加密算法替换了DES加密算法,三重DES-CBC-MD5加密。

Kerberos交互流程第一步 kerberos认证服务请求:用户登陆后,发送票据请求到KDC请求一个短周期票据叫做TGT(包含用户身份信息)。

第二步 Kerberos认证服务响应:AS构造TGT并创建一个会话密钥用于加密客户和TGS通讯。

TGT的生命周期是有限的。

当客户收到TGT时,他还没有被授予使用任何资源,哪怕是本地计算机上的资源。

为何要使用一个TGT,可以让AS直接发布票据给目标服务器吗?是可以,但是如果AS直接发布票据,那用户每请求新服务或者服务器的时候需要输入一次登陆密码。

发布一个短周期的(10hours)TGT给予用户一个有效的票据用于票据授予服务TGS,可以依次发布目标服务器的票据。

Kerberos安装及使用

Kerberos安装及使⽤2. 安装 Kerberos2.1. 环境配置 安装kerberos前,要确保主机名可以被解析。

主机名内⽹IP ⾓⾊Vmw201 172.16.18.201 Master KDCVmw202 172.16.18.202 Kerberos clientVmw203 172.16.18.203 Kerberos client2.2 Configuring a Kerberos Server2.2.1 确保环境可⽤ 确保所有的clients与servers之间的时间同步以及DNS正确解析2.2.2 选择⼀个主机来运⾏KDC,并在该主机上安装krb-5libs,krb5-server,已经krb5-workstation:yum install krb5-server krb5-libs krb5-auth-dialog KDC的主机必须⾮常⾃⾝安全,⼀般该主机只运⾏KDC程序。

本⽂中我们选择vmw201作为运⾏KDC的主机。

在安装完上述的软件之后,会在KDC主机上⽣成配置⽂件/etc/krb5.conf和/var/kerberos/krb5kdc/kdc.conf,它们分别反映了realm name 以及domain-to-realm mappings。

2.2.3 配置kdc.conf默认放在 /var/kerberos/krb5kdc/kdc.conf。

或者通过覆盖KRB5_KDC_PROFILE环境变量修改配置⽂件位置。

配置⽰例:[kdcdefaults]kdc_ports = 88kdc_tcp_ports = 88[realms] = {#master_key_type = aes256-ctsacl_file = /var/kerberos/krb5kdc/kadm5.acldict_file = /usr/share/dict/wordsadmin_keytab = /var/kerberos/krb5kdc/kadm5.keytabmax_renewable_life = 7dsupported_enctypes = aes128-cts:normal des3-hmac-sha1:normal arcfour-hmac:normal des-hmac-sha1:normal des-cbc-md5:normal des-cbc-crc:normal}说明::是设定的realms。

kerberos

Kerberos 工作原理Kerberos介绍Kerberos 源自于麻省理工学院的阿西娜计划,截至目前为止已经有十几年的历史,之前的版本仅供内部使用,第一次公开的版本是第四版,而目前的版本为第五版。

Kerberos 第五版是 Windows 2000 开始加入的预设认证协议,Windows Server 2003 也继续采用 Kerberos 作为认证机制。

Kerberos 是 Windows Server System 系统安全的核心,所有的网域使用者在登入 Windows 2000 Server 或 Windows Server 2003 时,都必须先经过 Kerberos 这一关来确认身份,接着系统才能根据用户的身份授予相关的权限。

Kerberos 的历史Kerberos 其实是希腊神话中看守地狱大门的三头猛犬的名字,这头猛犬除了比一般狗狗多出两个狗头外,还有喷火与喷硫酸的特异功能。

总之呢,除非是像海格力士这号超级肌肉男,否则一般寻常百姓绝非 Kerberos 的对手。

由于Kerberos 象征着看门、守卫的意思,也因此当初 MIT 阿西娜小组便以此来命名他们所开发的认证协议。

简而言之,Kerberos 是一套认证的协议,利用「对称式加密法」(或称为「传统式加密法」、「秘钥加密法」)的原理,提供客户端与伺服端之间相互认证的功能。

也就是说,伺服端可透过此协议来确认客户端的身份,而客户端也可藉此确认伺服端的身份。

利用对称式加密法实作认证对称式加密法的定义为加密与解密时,必须使用相同的秘钥(secret key),以及相同或类似的算法,也就是利用秘钥将明文文字变成加密文字。

秘钥通常是一串固定长度(例如,128个位)的数据所组成。

在实际应用上,一般是以哈希函数(Hash function),将用户的密码加以运算求得哈希值(Hash code),再以哈希值作为为秘钥。

由于哈希函数为单向运算的函数,也就是说,其他人无法利用秘钥来反推原始的密码。

Kerberos入门实战(1)--Kerberos基本原理

Kerberos⼊门实战(1)--Kerberos基本原理Kerberos 是⼀种由 MIT(⿇省理⼯⼤学)提出的⽹络⾝份验证协议,它旨在通过使⽤密钥加密技术为客户端和服务器应⽤程序提供强⾝份验证,本⽂主要介绍 Kerberos 的基本原理。

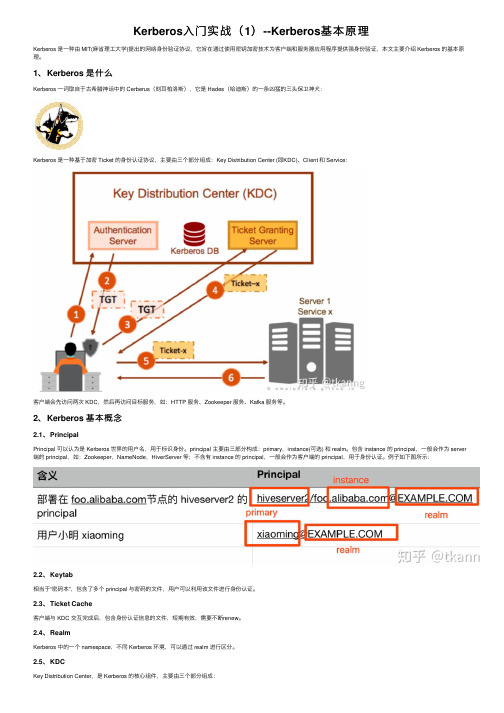

1、Kerberos 是什么Kerberos ⼀词取⾃于古希腊神话中的 Cerberus(刻⽿柏洛斯),它是 Hades(哈迪斯)的⼀条凶猛的三头保卫神⽝:Kerberos 是⼀种基于加密 Ticket 的⾝份认证协议,主要由三个部分组成:Key Distribution Center (即KDC)、Client 和 Service:客户端会先访问两次 KDC,然后再访问⽬标服务,如:HTTP 服务、Zookeeper 服务、Kafka 服务等。

2、Kerberos 基本概念2.1、PrincipalPrincipal 可以认为是 Kerberos 世界的⽤户名,⽤于标识⾝份。

principal 主要由三部分构成:primary,instance(可选) 和 realm。

包含 instance 的 principal,⼀般会作为 server 端的 principal,如:Zookeeper,NameNode,HiverServer 等;不含有 instance 的 principal,⼀般会作为客户端的 principal,⽤于⾝份认证。

例⼦如下图所⽰:2.2、Keytab相当于“密码本”,包含了多个 principal 与密码的⽂件,⽤户可以利⽤该⽂件进⾏⾝份认证。

2.3、Ticket Cache客户端与 KDC 交互完成后,包含⾝份认证信息的⽂件,短期有效,需要不断renew。

2.4、RealmKerberos 中的⼀个 namespace,不同 Kerberos 环境,可以通过 realm 进⾏区分。

2.5、KDCKey Distribution Center,是 Kerberos 的核⼼组件,主要由三个部分组成:Kerberos Database: 包含了⼀个 Realm 中所有的 principal、密码与其他信息;默认是 Berkeley DB。

Kerberos基本原理、安装部署及用法

Kerberos基本原理、安装部署及⽤法1. 概述 Kerberos是⼀种认证机制。

⽬的是,通过密钥系统为客户端/服务器应⽤程序提供强⼤的认证系统:保护服务器防⽌错误的⽤户使⽤,同时保护它的⽤户使⽤正确的服务器,即⽀持双向验证;Kerberos协议的整个认证过程实现不依赖于主机操作系统的认证,⽆需基于主机地址的信任,不要求⽹络上所有主机的物理安全,并假定⽹络上传送的数据包可以被任意地读取、修改和插⼊数据,简⽽⾔之,Kerberos通过传统的加密技术(共享密钥)实现了⼀种可信任的第三⽅认证服务。

KDC(key distribution center):是⼀个⽹络服务,提供ticket和临时会话密钥。

AS(Authentication Server):认证服务器 TGS(Ticket Grantion Server):许可证服务器 TGT:Ticket-grantion Ticket realm name:包含KDC和许多客户端的Kerberos⽹络,类似于域,俗称为领域;也是principal的⼀个“容器”或者“命名空间”。

相对应的,principal的命名规则是"what_name_you_like@realm"。

在kerberos,⼤家都约定俗成⽤⼤写来命名realm,⽐如“” password:某个⽤户的密码,对应于kerberos中的master_key。

password可以存在⼀个keytab⽂件中。

所以kerberos中需要使⽤密码的场景都可以⽤⼀个keytab作为输⼊。

credential:credential是“证明某个⼈确定是他⾃⼰/某⼀种⾏为的确可以发⽣”的凭据。

在不同的使⽤场景下,credential的具体含义也略有不同:对于某个principal个体⽽⾔,他的credential 就是他的password;在kerberos认证的环节中,credential就意味着各种各样的ticket。

科友加密机接口

编程手册编程手册 (1)第一篇编程指南 (6)1.1简要介绍 (6)1.2一般说明 (6)1.3三倍DES运算 (7)1.3.1密钥的用法 (7)1.3.2密钥的加密方案 (7)1.ANSI X9.17方式 (7)2.变量方式 (7)YYYY YYYY YYYY YYYY (8)BBBB BBBB BBBB BBBB (8)YYYY YYYY YYYY YYYY (8)BBBB BBBB BBBB BBBB (8)CCCC CCCC CCCC CCCC (8)YYYY YYYY YYYY YYYY (8)ZZZZ ZZZZ ZZZZ ZZZZ (8)BBBB BBBB BBBB BBBB (8)CCCC CCCC CCCC CCCC (8)1.4密钥的生成、输入和输出 (8)1.5命令消息格式 (9)1.5.1TCP/IP方式 (9)1.5.2串口Async方式 (9)1.6响应消息格式 (10)1.6.1TCP/IP方式 (10)1.6.2串口Async方式 (11)1.7数据的表示 (11)1.7.1ASCII字符编码 (12)1.7.2EBCDIC字符编码 (12)1.7.3EBCDIC码至ASCII码的转换表 (14)1.8输入/输出流控制 (16)1.9错误控制 (16)1.10多HSM的使用 (17)1.11用户存储 (17)1.11.1分配和使用索引 (18)1.11.2指定存储数据 (19)1.12通过一台连接在HSM上的打印机打印 (20)1.13禁止弱密钥和半弱密钥 (20)1.13.1DES弱密钥 (20)1.13.2DES半弱密钥 (21)1.14本地主密钥 (21)1.14.1LMK表 (21)1.14.2标准测试用LMK集 (22)1.15本地主密钥变种 (23)1.16本地主密钥三DES变量方案 (24)1.16.1一般说明 (24)1.16.2密钥类型表 (25)1.16.3密钥方案表 (26)第二篇主机命令 (27)2.1一般说明 (27)2.2通用密钥管理命令 (27)2.2.1生成密钥 (28)2.2.2生成并打印一个成份 (29)2.2.3由密的成份组成一个密钥 (31)2.2.4输入一个密钥 (32)2.2.5输出一个密钥 (33)2.3区域主密钥(ZMK)管理 (34)2.3.1生成并打印一个ZMK成份 (35)2.3.2由三个ZMK成份组成一个ZMK (37)2.3.3由2到9个ZMK成份组成一个ZMK (38)2.3.4将ZMK由ZMK转为LMK加密 (40)2.4区域PIN密钥(ZPK)管理 (42)2.4.1生成一个ZPK (43)2.4.2将ZPK由ZMK转为LMK加密 (44)2.4.3将ZPK由LMK转为ZMK加密 (46)2.5区域加密密钥,区域认证密钥管理 (47)2.5.1生成一个ZEK/ZAK (48)2.5.2将ZEK/ZAK从ZMK转为LMK加密 (49)2.5.3将ZEK/ZAK从LMK转为ZMK加密 (50)2.6终端主密钥,终端PIN密钥和终端认证密钥管理 (51)2.6.1生成并打印一个TMK、TPK或PVK (52)2.6.2生成一个TMK、TPK或PVK (54)2.6.3将TMK、TPK或PVK从LMK转为另一TMK、TPK或PVK加密542.6.4将TMK、TPK或PVK从ZMK转为LMK加密 (55)2.6.5将TMK、TPK或PVK从LMK转为ZMK加密 (56)2.6.6生成一对PVKs (57)2.7终端认证密钥管理 (60)2.7.1生成一个TAK (61)2.7.2将TAK从ZMK转为LMK加密 (62)2.7.3将TAK从LMK转为ZMK加密 (63)2.7.4将TAK从LMK转为TMK加密 (64)2.8PIN和Offset的生成 (65)2.8.1生成一个随机的PIN (66)2.8.2生成一个VISA的PIN校验值 (67)2.9PIN校验 (68)2.9.1校验一个用VISA方式的终端PIN (68)2.9.2校验一个用VISA方式的、用于交换的PIN (69)2.9.3校验一个用比对方式的终端PIN (70)2.9.4校验一个用比对方式的、用于交换的PIN (71)2.10PIN翻译 (72)2.10.1将PIN从一个ZPK翻译到另一个ZPK(已升级) (73)2.10.2将PIN从TPK翻译到ZPK (75)2.10.3将PIN从ZPK翻译到LMK (76)2.10.4将PIN从TPK翻译到LMK (77)2.10.5将PIN从LMK翻译到ZPK (78)2.11PIN请求数据处理 (79)2.12清除PIN支持 (81)2.12.1加密一个明文的PIN (82)2.13主机口令支持 (82)2.14消息认证码支持 (83)2.14.1生成一个MAC (84)2.14.2校验一个MAC (85)2.14.3校验并转换一个MAC (85)2.14.4用ANSI X9.19方式对大消息生成MAC(MAB) (86)2.14.5用银联方式对大消息生成MAC(MAB) (88)2.15打印输出的格式 (92)2.15.1字格式打印PINs (95)ONE TWO THREE FOUR (95)2.15.2以列形式打印PINs (96)2.15.3装载格式化数据至HSM (97)2.15.4装载附加格式化数据至HSM (98)2.16复合命令 (99)2.16.1退出授权状态 (99)2.16.2生成密钥校验值(非双倍长度ZMK) (100)2.16.3生成密钥校验值 (101)2.16.4完成诊断 (102)2.16.5HSM状态 (103)2.17VISA卡校验值 (104)2.17.1生成CVK对 (105)2.17.2将CVK对由LMK下加密转换为ZMK下加密 (105)2.17.3将CVK对由ZMK下加密转换为LMK下加密 (106)2.17.4生成VISA CVV (107)2.17.5校验VISA CVV (108)2.17.6用EDK密钥加解密数 (109)第三篇PIN格式 (110)3.1一般说明 (110)3.2格式01 (110)3.3格式02 (111)3.4格式03 (111)3.5格式04 (112)3.6格式05 (113)1NP1...PNR...R . (113)第四篇错误代码 (113)4.1错误代码表 (113)第五篇名词表 (115)5.1一般说明 (115)文档修订记录版本创建日期作者校订备注1.02007/12/21第一篇编程指南1.1 简要介绍HSM(Host Security Module)称为主机安全模块(注:以下将主机安全模块均称为HSM),作为主机的外围设备,为主机在一个物理上安全的环境中实现加/解密运算的功能。

kerberos原理

Kerberos原理详解1. 概述Kerberos是一种网络认证协议,用于在不安全的网络中安全地进行身份验证。

它通过使用对称密钥加密技术,为用户和服务提供了安全的通信渠道。

Kerberos的设计目标是提供强大的身份验证、数据完整性和保密性。

Kerberos的基本原理可以简单描述为以下几个步骤: 1. 用户向Kerberos服务器请求身份验证。

2. Kerberos服务器通过密钥库验证用户身份,并生成一个临时票据(Ticket Granting Ticket,TGT)。

3. 用户使用TGT请求访问特定服务。

4. Kerberos服务器通过TGT生成一个服务票据(Service Ticket),该票据包含了用户的身份信息和用于与服务通信的会话密钥。

5. 用户将Service Ticket发送给服务,服务使用会话密钥解密Service Ticket并验证用户身份。

下面将详细介绍每个步骤。

2. 用户向Kerberos服务器请求身份验证当用户希望访问某个受保护的服务时,首先需要向Kerberos服务器请求身份验证。

这个过程通常发生在用户登录时。

用户向Kerberos服务器发送一个初始请求(Authentication Request),其中包含用户名和密码等凭证信息。

3. Kerberos服务器验证用户身份并生成TGTKerberos服务器接收到初始请求后,会从密钥库中查找用户的密钥,并使用该密钥验证用户身份。

如果验证成功,Kerberos服务器会为用户生成一个临时票据(TGT),并使用Kerberos服务器的密钥对TGT进行加密。

TGT包含以下信息: - 用户标识(User Identifier,UID) - Kerberos服务器标识- 会话密钥(Session Key)Kerberos服务器将加密后的TGT发送给用户。

4. 用户使用TGT请求访问特定服务在获得TGT后,用户可以使用它来请求访问特定服务。

oracle_databasae_wallet使用指南_概述及解释说明

oracle databasae wallet使用指南概述及解释说明1. 引言1.1 概述在现代信息技术的发展中,数据库安全性是一个至关重要的问题。

Oracle Database Wallet 是Oracle 数据库提供的一种身份验证方式,它通过加密和储存用户凭据(如密码、证书等)来确保对数据库系统的安全访问。

本文将介绍Oracle Database Wallet 的使用指南,帮助读者了解它的基本概念、功能和配置方法。

1.2 文章结构本文共分为五个部分,每个部分都有多个小节:第一部分是引言部分,主要介绍文章的背景、目的以及整体结构;第二部分将详细介绍Oracle Database Wallet 的概念和作用;第三部分将指导读者如何配置和创建Oracle Database Wallet;第四部分将解释如何使用Oracle Database Wallet 来连接数据库系统;第五部分将提供常见问题和故障排除指南。

1.3 目的本文旨在向读者提供一个全面而实用的指南,以便轻松理解和掌握Oracle Database Wallet 的使用方法。

通过阅读本文,读者将能够了解到Oracle Database Wallet 的核心概念、配置步骤以及故障排除方法,从而更好地利用该工具来保护数据库系统的安全性。

不仅如此,本文还将为读者提供解决常见问题的实用建议,帮助他们在使用过程中遇到问题时能够快速解决。

通过本文的学习,读者将能够了解Oracle Database Wallet 的基本知识,并具备配置和管理该工具所需的技能。

无论是初学者还是有一定经验的专业人士,都可以通过本文全面而系统地掌握Oracle Database Wallet 的使用方法,从而提升数据库系统的安全性和可靠性。

2. Oracle Database Wallet 简介:2.1 什么是Oracle Database WalletOracle Database Wallet是Oracle数据库中的一个安全工具,用于存储和管理敏感信息,如SSL证书、密钥、凭据等。

kerberos 密钥表文件的绝对路径

kerberos 密钥表文件的绝对路径【最新版】目录1.Kerberos 简介2.Kerberos 密钥表文件的作用3.获取 Kerberos 密钥表文件的绝对路径的方法4.注意事项正文1.Kerberos 简介Kerberos(Key Distribution Center,密钥分发中心)是一种网络身份验证协议,主要用于在非安全网络环境中安全地进行身份验证。

它通过使用加密技术在客户端和服务器之间传输用户凭据,从而确保数据传输的安全性。

Kerberos 在计算机网络中广泛应用,特别是在校园网和企业内部网络中。

2.Kerberos 密钥表文件的作用Kerberos 密钥表文件是用于存储 Kerberos 客户端与 Kerberos 服务器之间通信所需的加密密钥和认证信息。

当客户端需要连接到服务器时,它会向 Kerberos 服务器发送请求,请求获取一个用于验证服务器身份的票证。

服务器收到请求后,会根据客户端提供的身份信息,查询Kerberos 密钥表文件,生成相应的票证并发送给客户端。

客户端收到票证后,可验证服务器的身份,并确保后续通信的安全性。

3.获取 Kerberos 密钥表文件的绝对路径的方法要获取 Kerberos 密钥表文件的绝对路径,可以按照以下步骤进行操作:(1)首先,需要确定您所使用的操作系统。

不同的操作系统,其Kerberos 密钥表文件的路径可能不同。

(2)对于 Windows 操作系统,Kerberos 密钥表文件通常位于以下路径:```C:WindowsSystem32configsystemprofileScriptsKerberos tickets ```请注意,这里的路径可能会因系统版本和安装方式而有所不同。

(3)对于 Linux 操作系统,Kerberos 密钥表文件通常位于以下路径:```/etc/krb5/k票根目录```同样,请注意,这里的路径可能会因发行版和安装方式而有所不同。

kerberos 密钥表文件的绝对路径

kerberos 密钥表文件的绝对路径摘要:I.密钥表文件的概念与作用A.密钥表文件的定义B.密钥表文件的作用II.kerberos 密钥表文件的绝对路径A.密钥表文件的位置B.获取密钥表文件的路径III.密钥表文件的常见使用方法A.使用密钥表文件进行身份验证B.使用密钥表文件进行数据加密和解密IV.密钥表文件的安全性和保护A.密钥表文件的安全保护措施B.防止密钥表文件被篡改或泄露V.总结正文:密钥表文件是Kerberos 认证系统中的一种关键文件,用于存储用户密钥和其它认证信息。

它是一个重要的安全文件,对于Kerberos 用户来说,保护密钥表文件的安全性至关重要。

在本文中,我们将详细介绍密钥表文件的概念和作用,以及如何获取Kerberos 密钥表文件的绝对路径。

密钥表文件,通常被称为keytab 文件,是一个包含加密密钥的文件。

在Kerberos 认证系统中,它用于存储用户的加密密钥、服务密钥和其它认证信息。

密钥表文件的主要作用是在客户端和服务器之间进行身份验证时,用于加密和验证用户密码。

此外,密钥表文件还可以用于加密传输的数据,以保证数据的安全性。

在Kerberos 认证系统中,密钥表文件通常存储在服务器的/etc/security/keytabs 目录下。

要获取Kerberos 密钥表文件的绝对路径,可以通过以下命令来实现:```klist -kte /etc/security/keytabs/hive.service.keytab```在这个例子中,hive.service.keytab 是密钥表文件的名称。

请注意,不同服务器和不同Kerberos 服务可能会有不同的密钥表文件名称。

密钥表文件的常见使用方法包括:1.使用密钥表文件进行身份验证:当用户需要访问受Kerberos 保护的服务时,Kerberos 客户端会使用用户的密钥和密钥表文件中的服务密钥进行身份验证。

2.使用密钥表文件进行数据加密和解密:在Kerberos 认证系统中,密钥表文件用于加密传输的数据。

kerberos

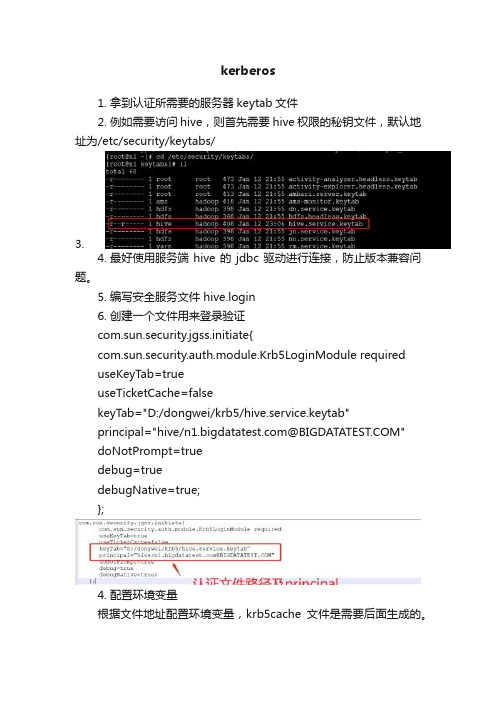

kerberos1.拿到认证所需要的服务器keytab文件2.例如需要访问hive,则首先需要hive权限的秘钥文件,默认地址为/etc/security/keytabs/3.4.最好使用服务端hive的jdbc驱动进行连接,防止版本兼容问题。

5.编写安全服务文件 hive.login6.创建一个文件用来登录验证com.sun.security.jgss.initiate{com.sun.security.auth.module.Krb5LoginModule requireduseKeyTab=trueuseTicketCache=falsekeyTab="D:/dongwei/krb5/hive.service.keytab"principal="hive/**********************************"doNotPrompt=truedebug=truedebugNative=true;};4. 配置环境变量根据文件地址配置环境变量,krb5cache文件是需要后面生成的。

只需要创建好temp目录即可变量名:KRB5_CONFIG,变量值:D:\krb5\krb5.ini变量名:KRB5CCNAME,变量值:C:\temp\krb5cache1.配置登录地址及参数地址: jdbc:hive2://:10000/default;principal=hi ve/**********************************参数:-Djava.security.auth.login.config=D:/dongwei/krb5/hive.login -Djava.security.krb5.realm=-Djava.security.krb5.kdc=eSubjectCredsOnly=false1.调试及日志查看2.可能因为某些不可描述的原因,有些同学按照操作还是不能成功连接。

内网横向移动常见方法

内⽹横向移动常见⽅法最近事情积压太多,想要做些什么,却不知从哪⾥开始索性啥也不⼲了,来,你尽管来,我就整理(⽔)⼀下内⽹渗透横向移动常见的⽅法来happy⼀下吧横向移动,根据定义是指获取内⽹某台机器的控制权之后,以被攻陷主机为跳板,通过搜集域内凭证,找办法访问到域内其他机器,再依次循环往复,直到获得域控权限甚⾄控制内⽹当然成功的横向移动的前提是先窃取好了凭证,⽆论明⽂密⽂,没有凭证,横向移动⽆从谈起(本⽂语境中不做特殊说明,默认已取得凭证,且不考虑⽊马⼯具免杀和跳板机;关于凭证窃取⽇后有机会再说)(填坑:在windows中抓取hash⼩结)实际上,关于横向移动,实际操作过程中可以分析的细节太多,有很多⼤佬说的⾮常详细,可以去看XX社区,本⽂侧重于整理思路和⼀些朴素的思想,观点仅代表我个⼈⼜ workgroup和domain环境下部分⽅法想要成功使⽤可能条件存在差异,本⽂默认讨论域环境0x01 IPC$+计划任务/系统服务⾸先不得不提windows⾃带的远程连接命令IPC$。

IPC$(Internet Process Connection) 是为了让进程之间通信的⼀种“管道”,通过提供⽤户名密码建⽴了⼀条安全的、加密的、⽤于数据交换的通道。

当然,还是在同⼀个时间,还是同样的两个IP,他们之间只能建⽴⼀个IPC$连接,脚踏多条船⽆论什么时候都是不可取的。

通过这个连接,可以实现在被连接的⽬标机器上搞⽂件上传、下载、命令执⾏......啊,关于IPC$+计划任务的横向,我们的⽬的⾮常明确,思路⾮常美好:(1)⾸先建⽴向⽬标主机的IPC$连接(2)其次把命令执⾏的脚本传到⽬标主机(3)再次创建计划任务在⽬标机器上执⾏命令脚本(4)最后过河拆桥删除IPC$连接当然想要⽤IPC$来横向是有条件的:(1)⽬标机器没有禁⽤IPC$连接,没有什么防⽕防盗拦截IPC$,139 445 端⼝也开了(能⾛445⾛445,不能则⾛139)(2)⽬标机器⼩管理员开了IPC$默认共享服务(逻辑盘、系统⽬录;都不开我访问个啥?)(图1)(3)获取了⽬标机器的⼩管理员的管理员权限的账号密码(最好是域管理员账号密码),明⽂的(4)⽬标系统能⽀持IPC$,且和攻击机能彼此互通(废话)建⽴连接命令:net use \\ip\ipc$ "password" /user:"administrator"当然也可以net use \\ip\c$ 。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Kerberos是一种网络认证协议,用于通过网络的安全验证。

Kerberos 使用一种称为密钥表文件的文件来存储用户和服务的安全凭证。

密钥

表文件包含了加密的密钥,用于验证用户和服务的身份,并确保通信

的安全性。

在Kerberos中,密钥表文件被用来存储主体和密钥的映射关系。

主体是指用户或服务的身份,而密钥则是用于加密和解密通信内容的密钥。

密钥表文件通常会在Kerberos服务器上创建,然后分发给网络中的各个节点,以便它们能够进行安全的通信。

密钥表文件的绝对路径是指文件在文件系统中的完整路径,包括了文

件名和所在文件夹的路径。

密钥表文件通常以.keytab为扩展名,并且存储在Kerberos服务器的安全目录中。

在Windows系统上,密钥表文件通常存储在C:\Windows目录下,而在Linux系统上,则通常存

储在/etc/krb5.keytab或者/var/kerberos/krb5kdc/krb5.keytab等

目录下。

要获得密钥表文件的绝对路径,可以通过以下步骤进行查找:

1. 登录到Kerberos服务器的管理界面,使用管理员权限进行操作。

2. 找到密钥表文件所在的目录,一般可以在Kerberos服务器的配置

文件中找到该信息。

在Linux系统上,可以通过查看krb5.conf配置

文件来获取密钥表文件的位置。

3. 可以使用文件管理工具或者命令行来查看密钥表文件的完整路径。

通过以上步骤,就可以轻松地找到密钥表文件的绝对路径,并且确保网络中的各个节点都能够正确地访问到该文件,以确保安全的通信。

总结起来,密钥表文件的绝对路径是Kerberos中必不可少的一部分,它存储了用户和服务的安全凭证,确保了网络通信的安全性。

通过仔细查找和管理密钥表文件的绝对路径,可以有效地提高网络通信的安全性和可靠性。

Kerberos是一种网络认证协议,用于通过网络的安全验证。

它是一个开放式标准,旨在保护网络上的资源免受未经授权的访问和恶意攻击。

Kerberos使用加密技术来确保用户和服务之间的安全通信。

其核心原则是采用密钥表文件存储用户和服务的安全凭证,以及管理它们的安全性。

密钥表文件包含了加密后的密钥,用于验证用户和服务的身份,并确保通信的安全性。

用户和服务需要经过认证才能使用网络上的资源,从而确保网络的安全性。

在Kerberos中,密钥表文件起着至关重要的作用。

它存储了主体和密钥的映射关系,主体表示用户或服务的身份,而密钥则是用于加密和解密通信内容的密钥。

密钥表文件通常在Kerberos服务器上创建,然后分发给网络中的各个节点,以确保它们能够进行安全的通信。

密钥表文件的绝对路径是指文件在文件系统中的完整路径,其中包括了文

件名和所在文件夹的路径。

对于Windows系统和Linux系统,密钥表文件的存储路径可能有所不同,需要通过特定的步骤进行查找和确认。

要获取密钥表文件的绝对路径,首先需要登录到Kerberos服务器的管理界面,并使用管理员权限进行操作。

可以通过查看Kerberos服务器的配置文件或krb5.conf配置文件来获取密钥表文件的位置。

可以使用文件管理工具或命令行来查看密钥表文件的完整路径。

通过仔细查找和确认密钥表文件的绝对路径,可以确保网络中的各个节点都能正确访问到该文件,从而确保网络通信的安全性。

密钥表文件的管理也十分重要,需要定期更新、备份和监控,以及严格控制文件的访问权限,以提高网络通信的安全性和可靠性。

密钥表文件的绝对路径在Kerberos中扮演着重要的角色,它是网络通信安全的基石。

通过对密钥表文件进行认真的管理和控制,可以有效提高网络通信的安全性和可靠性,避免未经授权的访问和恶意攻击。

密钥表文件的存储位置需要确保是安全可靠的,以防止文件被未经授权的访问或篡改。

密钥表文件的绝对路径管理是保障网络通信安全的重要一环。