linux crt 数字证书格式

数字证书标准

数字证书标准

《数字证书标准》

一、什么是数字证书

数字证书是由数字认证机构(CA)颁发的电子文件,它将受证者的身份信息和公钥绑定在一起,经过CA的认证和签名后,证书持有者可以通过使用证书发出和验证电子签名。

数字证书也可以用于加密通信,保证数据的安全传输。

二、数字证书的作用

1、认证:证书可以用于确定网站的真实性,以及发送方的身份,以防止欺诈和中间人攻击。

2、签名:证书可以用于生成电子签名,以证明电子文件的真实性和有效性。

3、加密:证书可以用来加密数据,保证通信中数据的安全性和机密性。

三、数字证书标准

数字证书标准包括数字证书的格式、编码、申请程序及认证机构的责任等。

各国有不同的数字证书标准,主要有X.509、PKCS#7、PKCS#12等标准。

1、X.509:X.509是由ITU-T推出的一个数字证书标准,它定义了数字证书的结构、格式及证书拥有者的责任等。

2、PKCS#7:PKCS#7是一个由RSA数据安全公司出台的标准,它定义了数字签名的格式和加密的方式。

3、PKCS#12:PKCS#12是一个由RSA数据安全公司出台的标准,它定义了数字证书存储的格式。

四、数字证书的安全

数字证书本身可以防止伪造、篡改和盗用,但是为了防止中间人攻击,数字证书必须有良好的安全措施。

其中,CA应当采取有效的安全措施,确保数字证书的安全性,以及防止证书被伪造或被盗用。

此外,证书持有者还应当采取有效的安全措施,妥善保管证书,以防止泄露或被窃取。

常见数字证书类型

常见数字证书类型1 数字证书1.1 概述 数字证书就是互联⽹通讯中标志通讯各⽅⾝份信息的⼀串数字,提供了⼀种在Internet上验证通信实体⾝份的⽅式,数字证书不是,⽽是⾝份认证机构盖在数字⾝份证上的⼀个章或印(或者说加在数字⾝份证上的⼀个签名)。

它是由权威机构——CA机构,⼜称为证书授权(Certificate Authority)中⼼发⾏的,⼈们可以在⽹上⽤它来识别对⽅的⾝份。

2 证书格式2.1 证书格式分类分为2⼤类:密钥库(含私钥,也可能有公钥)和公钥证书(仅含公钥)2.1.1 密钥库⽂件格式【Keystore】格式 : JKS扩展名 : .jks/.ks描述 : 【Java Keystore】密钥库的Java实现版本,provider为SUN特点 : 密钥库和私钥⽤不同的密码进⾏保护格式 : JCEKS扩展名 : .jce描述 : 【JCE Keystore】密钥库的JCE实现版本,provider为SUN JCE特点 : 相对于JKS安全级别更⾼,保护Keystore私钥时采⽤TripleDES格式 : PKCS12扩展名 : .p12/.pfx描述 : 【PKCS #12】个⼈信息交换语法标准特点 : 1、包含私钥、公钥及其证书2、密钥库和私钥⽤相同密码进⾏保护格式 : BKS扩展名 : .bks描述 : Bouncycastle Keystore】密钥库的BC实现版本,provider为BC特点 : 基于JCE实现格式 : UBER扩展名 : .ubr描述 : 【Bouncycastle UBER Keystore】密钥库的BC更安全实现版本,provider为BC2.2.2 证书⽂件格式【Certificate】格式 : DER扩展名 : .cer/.crt/.rsa描述 : 【ASN .1 DER】⽤于存放证书特点 : 不含私钥、⼆进制格式 : PKCS7扩展名 : .p7b/.p7r描述 : 【PKCS #7】加密信息语法标准特点 : 1、p7b以树状展⽰证书链,不含私钥2、p7r为CA对证书请求签名的回复,只能⽤于导⼊格式 : CMS扩展名 : .p7c/.p7m/.p7s描述 : 【Cryptographic Message Syntax】特点 : 1、p7c只保存证书2、p7m:signature with enveloped data3、p7s:时间戳签名⽂件格式 : PEM扩展名 : .pem描述 : 【Printable Encoded Message】特点 : 1、该编码格式在RFC1421中定义,其实PEM是【Privacy-Enhanced Mail】的简写,但他也同样⼴泛运⽤于密钥管理2、ASCII⽂件3、⼀般基于base 64编码格式 : PKCS10扩展名 : .p10/.csr描述 : 【PKCS #10】公钥加密标准【Certificate Signing Request】特点 : 1、证书签名请求⽂件2、ASCII⽂件3、CA签名后以p7r⽂件回复格式 : SPC扩展名 : .pvk/.spc描述 : 【Software Publishing Certificate】特点 : 微软公司特有的双证书⽂件格式,经常⽤于代码签名,其中1、pvk⽤于保存私钥2、spc⽤于保存公钥2.3 常⽤证书⽂件格式 CA中⼼普遍采⽤的规范是X.509[13]系列和PKCS系列,其中主要应⽤到了以下规范:2.3.1 X.509(1993) X.509是由国际电信联盟(ITU-T)制定的数字证书标准。

linux系统中ca-certificates 详解

linux系统中ca-certificates 详解在Linux操作系统中,CACertificates(Certificate Authority Certificates)是指用于验证数字证书真实性和有效性的根证书和中间证书集合。

CA证书是专门由可信任的权威机构(Certificate Authority)签发的数字证书,被广泛应用在安全通信领域,如SSL/TLS协议的实施和数字签名验证等。

本文将详细介绍CACertificates在Linux系统中的作用、安装、配置和使用方法,以及常见问题的解决方案。

一、CACertificates的作用和意义CACertificates在Linux系统中扮演着重要的角色,主要有以下几个作用和意义:1. 身份验证:CACertificates通过验证数字证书的签发机构(CA)的可信度,确保通信双方的身份真实且有效。

这在互联网上进行网站访问、电子邮件发送和接收以及在线交易等安全通信场景中至关重要。

2. 数据传输安全:CACertificates可确保传输信道的安全性,通过SSL/TLS协议对数据进行加密和解密,防止敏感信息在网络传输过程中被黑客窃取、篡改或劫持。

3. 数字签名验证:CACertificates可以验证数字签名的真实性,确保接收方得到的数据在传输过程中没有被篡改,同时也能确定数据的签署者身份。

4. CA信任链建立:CACertificates通过建立可信的链式结构,将根证书和中间证书与服务器证书进行关联,形成信任链,确保证书的完整性和可信度。

二、CACertificates的安装和配置方法1. 安装CACertificates软件包:在大多数的Linux发行版中,CACertificates是作为一个独立的软件包进行发布的,可以使用包管理器进行安装。

例如,在Debian/Ubuntu系统中,可以通过以下命令安装CACertificates:sudo apt-get updatesudo apt-get install ca-certificates2. 更新CACertificates:由于CA证书往往有一定的有效期限制,为了及时获取最新的CA证书,我们需要定期更新CACertificates。

证书主要的文件类型和协议

证书主要的文件类型和协议有: PEM、DER、PFX、JKS、KDB、CER、KEY、CSR、CRT、CRL、OCSP、SCEP等。

PEM– Openssl使用 PEM(Privacy Enhanced Mail)格式来存放各种信息,它是 openssl 默认采用的信息存放方式。

Openssl 中的 PEM 文件一般包含如下信息:1.内容类型:表明本文件存放的是什么信息内容,它的形式为“——-BEGIN XXXX——”,与结尾的“——END XXXX——”对应。

2.头信息:表明数据是如果被处理后存放,openssl 中用的最多的是加密信息,比如加密算法以及初始化向量 iv。

3.信息体:为 BASE64 编码的数据。

可以包括所有私钥(RSA 和 DSA)、公钥(RSA 和 DSA)和 (x509) 证书。

它存储用 Base64 编码的 DER 格式数据,用ascii 报头包围,因此适合系统之间的文本模式传输。

使用PEM格式存储的证书:—–BEGIN CERTIFICATE—–MIICJjCCAdCgAwIBAgIBITANBgkqhkiG9w0BAQQFADCBqTELMAkGA1UEBhMCV VMx………1p8h5vkHVbMu1frD1UgGnPlOO/K7Ig/KrsU=—–END CERTIFICATE—–使用PEM格式存储的私钥:—–BEGIN RSA PRIVATE KEY—–MIICJjCCAdCgAwIBAgIBITANBgkqhkiG9w0BAQQFADCBqTELMAkGA1UEBhMCV VMx………1p8h5vkHVbMu1frD1UgGnPlOO/K7Ig/KrsU=—–END RSA PRIVATE KEY—–使用PEM格式存储的证书请求文件:—–BEGIN CERTIFICATE REQUEST—–MIICJjCCAdCgAwIBAgIBITANBgkqhkiG9w0BAQQFADCBqTELMAkGA1UEBhMCV VMx………1p8h5vkHVbMu1frD1UgGnPlOO/K7Ig/KrsU=—–END CERTIFICATE REQUEST—–DER–辨别编码规则 (DER) 可包含所有私钥、公钥和证书。

win和linux的序列号格式

win和linux的序列号格式

Windows和Linux操作系统的序列号格式是不同的。

对于Windows操作系统,序列号通常是一个25个字符的密钥,由五组每组五个字符的字母和数字组成,以及一个短横线分隔。

例如,XXXXX-XXXXX-XXXXX-XXXXX-XXXXX。

这个序列号用于激活Windows操作系统,确保其合法性。

而对于Linux操作系统,序列号通常是由硬件制造商预先安装在计算机固件中的。

这个序列号通常被称为"BIOS序列号"或"系统序列号",它是一个由字母和数字组成的唯一标识符,用于识别计算机硬件。

在Linux系统中,可以通过命令行工具如dmidecode来获取这个序列号。

总的来说,Windows的序列号是用于激活操作系统的密钥,而Linux的序列号通常是用于识别硬件的唯一标识符。

这些序列号的格式和用途在两种操作系统中是不同的。

cer证书格式 -回复

cer证书格式-回复如何创建和安装符合CER证书格式的数字证书。

第一步:理解CER证书格式CER是一种常见的数字证书格式,它主要用于存储和传输公钥证书。

CER 证书包含了持有者的公钥、证书颁发机构(CA)的签名以及其他与证书相关的元数据。

它通常以二进制的形式存在,并且可以被用于验证和加密通信。

第二步:选择合适的工具要创建和安装CER证书,您需要选择适合的工具。

常见的工具包括OpenSSL、Microsoft Certificate Services、Java Keytool等。

选择不同的工具将会有不同的操作步骤和命令。

第三步:创建证书请求(CSR)在创建CER证书之前,您需要先创建一个证书请求(CSR),用于向证书颁发机构申请证书。

CSR包含了与证书相关的信息,比如名称、组织、国家等。

您可以使用以下命令来创建CSR:openssl req -new -newkey rsa:2048 -nodes -out csr.csr -keyout private.key在执行上述命令之后,您将获得一个名为csr.csr的文件,其中包含了您的证书请求信息。

第四步:将CSR发送给证书颁发机构一旦您创建了CSR文件,您需要将它发送给证书颁发机构。

通常情况下,证书颁发机构会要求您提供一些额外的信息,以验证您的身份和所有权。

一旦验证通过,证书颁发机构将会生成一个CER证书文件并发回给您。

第五步:安装CER证书一旦您收到CER证书文件,您可以将其安装到您的系统或应用程序中。

具体的安装步骤将取决于您使用的操作系统或应用程序。

以下是一些常见的安装步骤:- 对于Windows操作系统,您可以双击CER文件,然后按照向导提示完成安装。

- 对于Linux操作系统,您可以使用OpenSSL命令来安装CER证书,具体命令如下:openssl x509 -in cert.cer -inform DER -out cert.crt -outform PEM以上命令将会将DER格式的CER证书转换为PEM格式,并且输出到一个名为cert.crt的文件中。

证书格式区别

PKCS 全称是 Public-Key Cryptography Standards ,是由 RSA 实验室与其它安全系统开发商为促进公钥密码的发展而制订的一系列标准,PKCS 目前共发布过 15 个标准。

常用的有:PKCS#12 Personal Information Exchange Syntax StandardX.509是常见通用的证书格式。

所有的证书都符合为Public Key Infrastructure (PKI) 制定的 ITU-T X509 国际标准。

PKCS#12 常用的后缀有: .P12 .PFXX.509 DER 编码(ASCII)的后缀是: .DER .CER .CRTX.509 PAM 编码(Base64)的后缀是: .PEM .CER .CRT.cer/.crt是用于存放证书,它是2进制形式存放的,不含私钥。

.pem跟crt/cer的区别是它以Ascii来表示。

.der是windows下的证书格式,以2进制形式存放。

pfx/p12用于存放个人证书/私钥,他通常包含保护密码,2进制方式p10是证书请求一用openssl创建CA证书的RSA密钥(PEM格式):openssl genrsa -des3 -out ca.key 1024二用openssl创建CA证书(PEM格式,假如有效期为一年):openssl req -new -x509 -days 365 -key ca.key -out ca.crt -config fopenssl是可以生成DER格式的CA证书的,最好用IE将PEM格式的CA证书转换成DER格式的CA证书。

三 x509到pfxpkcs12 -export –in keys/client1.crt -inkey keys/client1.key -out keys/client1.pfx四 PEM格式的ca.key转换为Microsoft可以识别的pvk格式。

routeros证书用法

RouterOS证书用法一、引言RouterOS是MikroTik路由器操作系统的名称,提供了一系列强大的网络管理功能。

其中,RouterOS证书是用于增强网络安全的重要工具。

本文将详细介绍如何配置、使用和管理RouterOS证书,帮助用户更好地保障网络安全。

二、RouterOS证书简介RouterOS证书是一种数字证书,用于在网络通信中验证设备或用户的身份。

通过使用证书,可以确保数据在传输过程中的机密性、完整性和不可否认性。

三、生成RouterOS证书登录RouterOS管理界面,进入“System”菜单。

在“Certificates”子菜单中,点击“Create New”按钮。

输入证书的相关信息,如名称、有效期等。

选择证书类型(如RSA或ECDSA)和密钥长度。

点击“Apply”按钮,生成证书。

四、安装RouterOS证书将生成的证书文件(通常为.crt格式)复制到需要安装证书的设备上。

登录目标设备的RouterOS管理界面。

进入“System”菜单,选择“Certificates”子菜单。

点击“Import”按钮,选择证书文件进行安装。

安装完成后,证书将显示在证书列表中。

五、配置RouterOS证书在需要使用证书的服务或应用中,选择已安装的证书作为身份验证方式。

根据服务或应用的要求,配置证书的相关参数,如私钥密码等。

保存配置并重启服务或应用,使证书生效。

六、常见问题及解决方法证书无法生成:请检查RouterOS版本是否支持证书生成功能,并确保输入的信息正确无误。

证书无法安装:请检查证书文件是否完整且格式正确,同时确保目标设备与RouterOS版本兼容。

证书无法验证:请检查证书的有效期、颁发机构等信息是否正确,并确保通信双方都已正确配置证书。

私钥丢失:如果私钥丢失,将无法正常使用证书。

请务必妥善保管私钥文件,并定期备份。

七、总结本文详细介绍了RouterOS证书的生成、安装、配置以及常见问题解决方法。

linux 自签证书流程

linux 自签证书流程Linux自签证书流程引言:自签证书是一种由自己生成的数字证书,用于在加密通信中验证服务器或客户端的身份。

在Linux系统中,我们可以使用OpenSSL工具来生成和签名自己的证书。

本文将介绍如何在Linux系统中使用OpenSSL工具来自签数字证书,并提供一步一步的指导。

第一步:安装OpenSSL要开始生成自签证书,首先需要在Linux系统上安装OpenSSL工具。

在大多数Linux发行版上,可以使用包管理器来安装OpenSSL。

具体命令可能因发行版而异,下面是一些常用发行版上的安装命令示例:- Debian/Ubuntu:sudo apt-get install openssl- CentOS/Fedora:sudo yum install openssl- Arch Linux:sudo pacman -S openssl- openSUSE:sudo zypper install openssl第二步:生成私钥生成自签证书的第一步是生成一个私钥。

私钥是一个关键的安全文件,用于对证书进行加密和解密操作。

使用以下命令在Linux系统中生成一个私钥:openssl genpkey -algorithm RSA -out private.key此命令将使用RSA算法生成一个私钥,并将其保存在名为private.key的文件中。

您可以将privte.key替换为您喜欢的任何文件名。

第三步:生成证书请求生成私钥后,下一步是生成一个证书请求。

证书请求是包含有关服务器或客户端身份信息的文件,用于生成数字证书。

以下是在Linux系统上生成证书请求的命令:openssl req -new -key private.key -out request.csr此命令将使用前面生成的私钥文件private.key生成一个证书请求,并将其保存在名为request.csr的文件中。

您可以将request.csr替换为您喜欢的任何文件名。

什么是数字证书

什么是数字证书数字证书就是⽹络通讯中标志通讯各⽅⾝份信息的⼀系列数据,其作⽤类似于现实⽣活中的⾝份证。

它是由⼀个权威机构发⾏的,⼈们可以在互联⽹上⽤它来识别对⽅的⾝份。

证书的格式遵循ITUTX.509国际标准⼀个标准的X.509数字证书包含以下⼀些内容:证书的版本信息;证书的序列号,每个证书都有⼀个唯⼀的证书序列号;证书所使⽤的签名算法;证书的发⾏机构名称,命名规则⼀般采⽤X.500格式;证书的有效期,现在通⽤的证书⼀般采⽤UTC时间格式,它的计时范围为1950-2049;证书所有⼈的名称,命名规则⼀般采⽤X.500格式;证书所有⼈的公开密钥;证书发⾏者对证书的签名。

密码学1.1.密码学在密码学中,有⼀个五元组:{明⽂、密⽂、密钥、加密算法、解密算法},对应的加密⽅案称为密码体制(或密码)。

明⽂:是作为加密输⼊的原始信息,即消息的原始形式所有可能明⽂的有限集称为明⽂空间。

密⽂:是明⽂经加密变换后的结果,即消息被加密处理后的形式,所有可能密⽂的有限集称为密⽂空间。

密钥:是参与密码变换的参数,⼀切可能的密钥构成的有限集称为密钥空间。

加密算法:是将明⽂变换为密⽂的变换函数,相应的变换过程称为加密,即编码的过程。

解密算法:是将密⽂恢复为明⽂的变换函数,相应的变换过程称为解密,即解码的过程。

对称算法:加密和解密使⽤同⼀密钥主要算法包括:DES、3DES、RC2、RC4加/解密速度快,但密钥分发问题严重⾮对称算法:不需要⾸先共享秘密两个密钥同时产⽣:⼀把密钥(公钥)是公开的,任何⼈都可以得到。

另⼀把密钥(私⼈密钥)只有密钥的拥有者知道。

⽤其中⼀把密钥(公钥或者是私钥)加密的信息,只能⽤另⼀把打开。

RSA算法,ECC(椭圆曲线)算法由已知的公钥⼏乎不可能推导出私钥强度依赖于密钥的长度很慢-不适合加密⼤数据公钥可以⼴泛地、开放地分发⽤于加密,签名/校验,密钥交换数字摘要:把可变输⼊长度串转换成固定长度输出串的⼀种函数。

SecureCRT使用证书管理linux

1、SecureCRT设置在SecureCRT中建立证书文件,操作如下:新建一个快速连接,设置如下所示,选择“属性”按钮;出现下面的界面后,选择:“创建身份文件”按钮;设置如下所示,选择:“RSA”选项;输入通行短语,随便输,通行短语以后会作为登陆密码;按下图设置;选择一个目录存放证书文件,然后点完成;完成时会在指定目录生成两个文件,默认名称为:私钥Identity和公钥Identity.pub。

2、SSH服务器设置,登陆到Linux服务器如果不存在/root/.ssh目录,则自行建立。

# mkdir /root/.ssh# chmod 700 /root/.ssh3、将公钥Identity.pub拷贝到Linux服务器。

4、将SSH2兼容格式的公钥转换成为Openssh兼容格式。

# ssh-keygen -i -f Identity.pub >> /root/.ssh/authorized_keys# chmod 600 /root/.ssh/authorized_keys5、重启Linux服务器的ssh服务# service sshd restart6、设置ssh配置文件,为了安全建议只使用密钥登录,去掉默认的密码登录。

# vi /etc/ssh/sshd_configProtocol 2 //仅允许使用SSH2 PubkeyAuthentication yes //启用PublicKey认证AuthorizedKeysFile .ssh/authorized_keys //PublicKey文件路径PasswordAuthentication no //禁止密码验证登7、重启Linux服务器的ssh服务# service sshd restart。

数字证书的格式、分发与撤销

X.509 证书格式

ASN.1 编码

• X.509 证书使用 ASN.1(抽象语法标记一)编码,这是一种标准化的数据描述语言,能够有效地表示复杂的数据结构。此 外,X.509 证书通常使用 PEM(Privacy Enhanced Mail)或 DER(Distinguished Encoding Rules)格式进行存储和传 输。

其他证书格式

特定场景应用

VS

• 除了 X.509 和 PKCS#7,还有一些 其他的数字证书格式,如 PGP( Pretty Good Privacy)证书、 SPKI(Simple Public Key Infrastructure)证书等。这些格 式通常在特定的应用场景下使用, 如电子邮件加密、安全网页浏览等 。

撤销。

证书被篡改

若证书的内容被篡改,其完整 性和可信度受损,必须撤销。

身份认证失效

当证书持有者的身份认证信息 不再有效时,证书也应撤销。

证书已过期

合法的证书都有一定的有效期 ,过了有效期自然需要撤销。

CRL(证书撤销列表)

01

02

03

CRL概述

CRL(Certificate Revocation List)是一个 由证书颁发机构(CA)发 布的列表,其中包含了所 有被撤销的证书。

在线分发

在线分发数字证书是通过网络进行证书的分发和安装。 以下是在线分发的一些主要特点

自动化:在线分发通常可以配合自动化工具或流程,简 化证书的分发和管理过程,提高工作效率。

实时性:在线分发方式可以实时获取最新的数字证书, 确保证书的有效性和安全性。

更新便捷:在线分发方式可以方便地更新和替换证书, 以适应不断变化的安全需求。

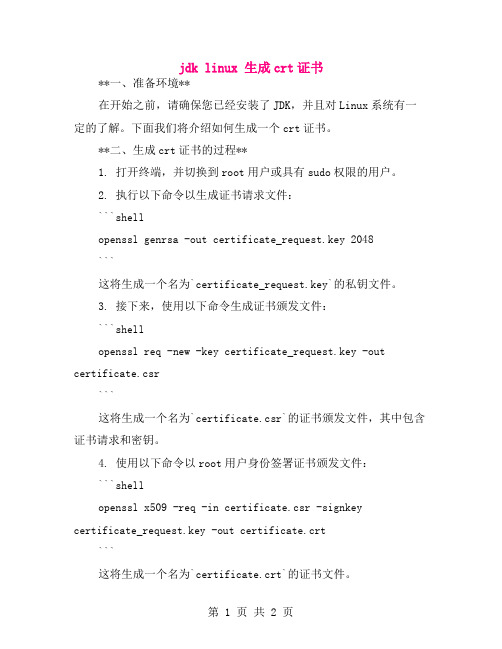

jdk linux 生成crt证书

jdk linux 生成crt证书**一、准备环境**在开始之前,请确保您已经安装了JDK,并且对Linux系统有一定的了解。

下面我们将介绍如何生成一个crt证书。

**二、生成crt证书的过程**1. 打开终端,并切换到root用户或具有sudo权限的用户。

2. 执行以下命令以生成证书请求文件:```shellopenssl genrsa -out certificate_request.key 2048```这将生成一个名为`certificate_request.key`的私钥文件。

3. 接下来,使用以下命令生成证书颁发文件:```shellopenssl req -new -key certificate_request.key -out certificate.csr```这将生成一个名为`certificate.csr`的证书颁发文件,其中包含证书请求和密钥。

4. 使用以下命令以root用户身份签署证书颁发文件:```shellopenssl x509 -req -in certificate.csr -signkeycertificate_request.key -out certificate.crt```这将生成一个名为`certificate.crt`的证书文件。

**三、注意事项**请注意,上述过程可能需要一些时间来完成,具体取决于您的系统性能和网络连接速度。

此外,为了保护您的私钥文件,我们建议您将其存储在一个安全的位置,例如受密码保护的文件夹中。

**四、总结**现在您已经成功地在Linux系统上生成了一个crt证书。

您可以使用该证书在Java开发中使用,例如在Java Web应用程序中进行身份验证和加密通信。

请确保将生成的证书文件和私钥文件妥善保管,并遵循最佳实践来保护您的敏感信息。

总的来说,这个过程是一个简单的步骤,可以帮助您在Linux系统上生成一个有效的crt证书。

如果您遇到任何问题或需要进一步的帮助,请随时联系我们。

root ca证书格式

root ca证书格式什么是根证书(Root CA)根证书(Root Certificate Authority,简称Root CA)是一种特殊类型的数字证书,用于验证其他数字证书的真实性。

根证书包含特定的密钥和加密算法,可以生成和签发其他数字证书,形成数字证书链。

根证书的格式根证书的格式一般为X.509格式,这是一种国际标准的数字证书格式。

X.509根证书通常以.pem或.cer作为文件扩展名,其中.pem是以Base64编码的DER格式文本文件,而.cer是DER二进制编码的文件。

根证书的结构根证书由多个字段组成,这些字段包含了根证书的基本信息和公钥。

以下是根证书的主要字段:- 序列号(Serial Number):用于标识证书的唯一序列号。

- 签名算法(Signature Algorithm):用于校验证书的完整性和真实性的算法。

- 颁发者(Issuer):颁发根证书的实体名称。

- 有效期(Validity):证书的起始日期和终止日期。

- 公钥(Public Key):用于验证其他证书及其签名的公钥。

- 主题(Subject):与颁发者类似,表示根证书的拥有者。

- 主题公钥标识符(Subject Public Key Identifier):用于标识证书的公钥。

- 扩展字段(Extensions):提供了额外的证书信息,如密钥用途、策略信息等。

根证书的生成和签发根证书是由受信任的证书颁发机构(Certificate Authority,简称CA)生成和签发的。

CA是一个可信任的实体,负责验证申请者身份并签发数字证书。

生成根证书的过程如下:1. CA生成一个密钥对,包括公钥和私钥。

2. 使用CA的私钥对一个根证书请求进行签名,创建一个根证书。

3. 将根证书安全地存储在CA的证书存储库中。

签发根证书的过程如下:1. 申请者提交根证书请求,包括申请者的身份信息和公钥。

2. CA验证申请者的身份,并使用CA的私钥对根证书请求进行签名,生成根证书。

linux 自签证书流程 -回复

linux 自签证书流程-回复Linux 自签证书流程是指在Linux 系统上创建和使用自己的数字证书。

数字证书是一种加密技术,用于验证和保护数据的安全性,它通常用于安全通信、网站身份验证和数据加密。

本文将为您介绍Linux 自签证书的详细步骤。

步骤一:安装必要的软件和工具首先,我们需要在Linux 系统上安装必要的软件和工具。

常用的工具包括OpenSSL、OpenSSL-devel 以及Apache 或Nginx 等网络服务软件。

使用包管理器如apt、yum 或dnf 可以方便地安装这些软件和工具。

步骤二:创建证书颁发机构(CA)要创建自签证书,首先需要创建自己的证书颁发机构(CA)。

证书颁发机构是负责颁发和管理证书的机构,它是数字证书体系的核心。

创建自己的CA 时,您需要生成一个根证书。

使用OpenSSL 工具可以生成根证书的私钥和自签证书。

打开终端,运行以下命令:openssl genrsa -out ca.key 2048openssl req -new -x509 -days 365 -key ca.key -out ca.crt在运行以上命令后,您需要按照提示输入一些信息,如国家、州/省、城市、公司名等。

然后,您将得到一个名为ca.key 的私钥和一个名为ca.crt 的自签证书。

步骤三:创建服务器证书请求(CSR)在创建根证书后,下一步是创建服务器证书请求(CSR),即服务器要求CA 签发证书。

要创建CSR,您需要生成一个私钥文件和一个证书签名请求文件。

首先,创建私钥文件,运行以下命令:openssl genrsa -out server.key 2048然后,生成证书签名请求文件,运行以下命令:openssl req -new -key server.key -out server.csr同样,根据提示输入必要的信息,如主机名、组织名称等。

步骤四:从根证书签发服务器证书当您生成了CSR 后,可以将其发送给CA,并请求签发证书。

.net 证书格式

.net 证书格式.NET证书格式通常指的是用于数字签名和加密的X.509证书格式。

X.509证书是一种公钥基础设施(PKI)中常用的标准格式,它包含了公钥、证书持有者的信息、颁发者的信息以及有效期等内容。

在.NET框架中,常见的证书格式包括以下几种:1. DER格式(Distinguished Encoding Rules),DER是一种二进制格式的证书编码方式,通常以.cer或.der作为文件扩展名。

它是一种紧凑的编码格式,适合在网络上传输和存储。

2. PEM格式(Privacy-Enhanced Mail),PEM是一种基于Base64编码的证书格式,通常以.crt、.pem或.key作为文件扩展名。

PEM格式的证书可以包含在-----BEGIN CERTIFICATE-----和-----END CERTIFICATE-----之间的文本块中。

3. PFX格式(Personal Information Exchange),PFX是一种用于存储私钥和相关证书的加密格式,通常以.pfx或.p12作为文件扩展名。

PFX格式的证书可以包含私钥和公钥,通常用于在应用程序之间安全地传输和存储证书。

在.NET开发中,可以使用.NET框架提供的System.Security.Cryptography命名空间中的类来处理和操作这些证书格式,例如X509Certificate2类用于加载和操作X.509证书。

同时,还可以使用.NET框架提供的工具如MakeCert.exe和Pvk2Pfx.exe来生成和转换不同格式的证书。

总之,了解和熟悉不同的证书格式对于.NET开发人员来说是非常重要的,因为它们通常在安全通信和身份验证等方面发挥着关键作用。

ie 导出证crt书 -回复

ie 导出证crt书-回复如何导出证书.crt文件。

首先,我们需要了解一下证书.crt文件是什么。

证书.crt文件是一种用于存储和传输公钥和相关信息的文件格式。

它通常用于证书颁发机构(CA)签发和存储数字证书。

数字证书是一种用于加密和身份验证的安全协议,常用于网站和网络通信中。

接下来,我们将一步一步地说明如何导出证书.crt文件。

第一步:打开您所使用的服务器或证书颁发机构(CA)的管理界面。

具体操作步骤可能因不同的服务器或颁发机构而有所不同。

常见的服务器管理界面包括Apache、Nginx等,常见的颁发机构包括Let's Encrypt、GoDaddy等。

第二步:在管理界面中,找到证书相关的选项或菜单。

通常,这些选项或菜单可能命名为“证书管理”或类似的名称。

第三步:在证书管理界面中,找到您想要导出的证书。

可能有多个证书可用,所以请确保选择正确的证书。

第四步:选择“导出证书”或类似的选项。

在某些情况下,您可能需要提供证书密码或其他身份验证信息,以确保只有授权人员可以导出证书。

第五步:选择导出证书.crt文件的存储位置和名称。

建议选择一个易于识别和访问的位置,例如您的桌面或特定的文件夹。

第六步:点击“导出”或类似的按钮,开始导出证书.crt文件。

导出过程可能需要一些时间,具体时间取决于证书的大小和服务器/CA的性能。

第七步:导出完成后,在您选择的存储位置中找到导出的证书.crt文件。

您可以通过双击文件来验证导出的证书是否有效。

在导出证书.crt文件后,您可以使用它来部署在其他服务器上、用于身份验证等。

请确保妥善保存导出的证书文件,以防止任何潜在的安全风险和丢失。

总结起来,导出证书.crt文件需要在服务器或颁发机构的管理界面中进行操作。

通过选择正确的证书并提供必要的身份验证信息,您可以导出证书.crt文件。

随后,您可以使用导出的证书.crt文件进行相关操作。

确保妥善保存导出的证书文件以保证安全性。

常见的数字证书格式

常见的数字证书格式cer后缀的证书⽂件有两种编码-->DER⼆进制编码或者BASE64编码(也就是.pem)p7b⼀般是证书链,⾥⾯包括1到多个证书pfx是指以pkcs#12格式存储的证书和相应私钥。

在Security编程中,有⼏种典型的密码交换信息⽂件格式:DER-encoded certificate: .cer, .crtPEM-encoded message: .pemPKCS#12 Personal Information Exchange: .pfx, .p12PKCS#10 Certification Request: .p10PKCS#7 cert request response: .p7rPKCS#7 binary message: .p7b.cer/.crt是⽤于存放证书,它是2进制形式存放的,不含私钥。

.pem跟crt/cer的区别是它以Ascii来表⽰。

pfx/p12⽤于存放个⼈证书/私钥,他通常包含保护密码,2进制⽅式p10是证书请求p7r是CA对证书请求的回复,只⽤于导⼊p7b以树状展⽰证书链(certificate chain),同时也⽀持单个证书,不含私钥。

其中,我介绍如何从p12/pfx⽂件中提取密钥对及其长度:1,⾸先,读取pfx/p12⽂件(需要提供保护密码)2,通过别名(Alias,注意,所有证书中的信息项都是通过Alias来提取的)提取你想要分析的证书链3,再将其转换为⼀个以X509证书结构体4,提取⾥⾯的项,如果那你的证书项放在第⼀位(单⼀证书),直接读取 x509Certs[0](见下⾯的代码)这个X509Certificate对象5,X509Certificate对象有很多⽅法,tain198127⽹友希望读取RSA密钥(公私钥)及其长度(见/thread.shtml? topicId=43786&forumId=55&#reply),那真是太Easy了,X509Certificate keyPairCert = x509Certs[0];int iKeySize = X509CertUtil.getCertificateKeyLength(keyPairCert);System.out.println("证书密钥算法="+keyPairCert.getPublicKey().getAlgorithm());System.out.println("证书密钥长度="+iKeySize);提取了他所需要的信息。

证书格式区别

证书格式区别第一篇:证书格式区别PKCS 全称是 Public-Key Cryptography Standards,是由 RSA 实验室与其它安全系统开发商为促进公钥密码的发展而制订的一系列标准,PKCS 目前共发布过 15 个标准。

常用的有:PKCS#12 Personal Information Exchange Syntax StandardX.509是常见通用的证书格式。

所有的证书都符合为Public Key Infrastructure(PKI)制定的 ITU-T X509 国际标准。

PKCS#12 常用的后缀有:.P12.PFXX.509 DER 编码(ASCII)的后缀是:.DER.CER.CRTX.509 PAM 编码(Base64)的后缀是:.PEM.CER.CRT.cer/.crt是用于存放证书,它是2进制形式存放的,不含私钥。

.pem跟crt/cer的区别是它以Ascii来表示。

.der是windows下的证书格式,以2进制形式存放。

pfx/p12用于存放个人证书/私钥,他通常包含保护密码,2进制方式p10是证书请求一用openssl创建CA证书的RSA密钥(PEM格式):openssl genrsa-des3-out ca.key 1024二用openssl创建CA证书(PEM格式,假如有效期为一年):openssl req-new-x509-days 365-key ca.key-out ca.crt-config fopenssl是可以生成DER格式的CA证书的,最好用IE将PEM 格式的CA证书转换成DER格式的CA证书。

三 x509到pfxpkcs12-export –in keys/client1.crt-inkey keys/client1.key-out keys/client1.pfx四 PEM格式的ca.key转换为Microsoft可以识别的pvk格式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

linux crt 数字证书格式

摘要:

1.引言

2.Linux CRT 数字证书格式简介

3.CRT 文件的结构和内容

4.CRT 文件的使用和维护

5.总结

正文:

Linux CRT 数字证书格式是Linux 系统中一种常用的数字证书格式,主要用于加密和签名等安全方面的应用。

CRT(Certificate Revocation List,证书吊销列表)文件是基于X.509 证书标准的一种证书格式,包含了证书的颁发机构、证书的有效期以及与该证书相关的所有信息。

1.引言

Linux 系统中的数字证书主要用于确保网络通信的安全性,其中CRT 文件格式是一种广泛应用的证书格式。

了解CRT 文件格式对于在Linux 系统中进行安全相关的配置和维护具有重要意义。

2.Linux CRT 数字证书格式简介

CRT 文件格式遵循X.509 证书标准,是一种基于ASN.1 编码格式的文本文件。

CRT 文件包含了证书的颁发机构(Issuer)、证书的有效期(Validity)、与该证书相关的所有信息(如Subject Alternative Name 等),以及一个或多个用于吊销该证书的证书撤销列表(CRL)。

3.CRT 文件的结构和内容

CRT 文件的结构主要包括以下几个部分:

- 开始标签(Begin Certificate Revocation List)

- 证书序列号(Serial Number)

- 颁发机构(Issuer)

- 有效期(Validity)

- 主题(Subject)

- 证书所包含的扩展信息(Extensions)

- 证书撤销列表(CRL)

- 结束标签(End Certificate Revocation List)

4.CRT 文件的使用和维护

在Linux 系统中,CRT 文件通常用于以下场景:

- 验证客户端与服务器之间的通信安全,如SSL/TLS 协议

- 验证邮件服务器之间的通信安全,如SMTP 协议

- 签名和加密文件等

要维护CRT 文件,需要定期更新证书撤销列表(CRL),以确保证书的有效性。

此外,还需要检查证书的有效期,并在证书过期之前及时更新。

5.总结

Linux CRT 数字证书格式是一种重要的安全文件格式,用于确保网络通信的安全性。