指纹识别系统(文献综述)

指纹识别电子密码锁的设计文献综述

《指纹识别电子密码锁的设计》文献综述王文锐(机电工程学院指导老师李琳)关键词:单片机STC89C52 黑匣子指纹扫描模块矩阵键盘串行通信前言随着信息技术的飞速发展,单片机的应用技术日益渗透到社会生产生活的各个领域。

单片机的全称是单片微型计算机,国际上统称为微控制器。

它采用超大规模集成电路技术把具有数据处理能力(如算术运算、逻辑运算、数据传送、中断处理)的微处理器(CPU),随机存取数据存储器(RAM)、只读程序存储器(ROM)、输入/输出电路(I/O),可能还包括定时/计数器、串口通信口(SCI)、显示驱动电路、脉宽调制电路(PWM)、A/D转换电路等电路集成到一片芯片上,构成就一个最小而完善的计算机系统。

因此,它具有体积小、功能强、价格低等的特点。

其中最大的特点是它可以单独地完成现代工业控制所要求的智能化控制功能。

因此,选用单片机作为控制核心是较为理想的设计理念。

正文在设计系统中主要由单片机系统、矩阵键盘、LED显像管和报警系统组成。

设置开锁密码,利用软件与硬件结合的方法来实现。

系统能完成本机开锁、超时报警、超次锁定、管理员解密、修改用户密码基本的密码锁的功能。

除上述基本的密码锁功能外,依据实际的情况还可以添加调电存储、声光提示、遥控控制等功能。

本系统成本低廉,功能实用。

系统方框图如下:电子防盗锁应用于金融业,其根本的作用是“授权”,即被“授权”的人才可以存取钱、物。

广义上讲,金融业的“授权”主要包括以下三种层次的内容:1、授予保管权,如使用保管箱、保险箱和保险柜;2、授予出入权,如出入金库、运钞车和保管室;3、授予流通权,如自动存取款。

目前,金融行业电子防盗锁的应用主要集中在前两个层面上。

下面将介绍几种在金融行业中使用较多的电子防盗锁以及它们的技术发展方向。

当然,以上所说的授权技术再高超,都必须由精良的“锁具”担当承载结构部件,实现开启、闭锁的功能,而且承担实体防护作用,抵抗住或尽量延迟破坏行为,让电子防盗锁“软、硬不吃”。

基于单片机的指纹识别系统设计-文献综述

开题报告(文献综述)苏州大学应用技术学院 10电子(学号1016405061)陆易庭1. 引言随着时代的发展,社会越来越高效的生活方式,快速、有效的识别方式更受到了关注。

传统的身份证、IC卡、钥匙、口令等识别方式由于其可假冒、可伪造、可盗用、可破译的弱点。

生物识别技术以便捷安全的特点被应用大众生活中。

本设计的目的是设计基于单片机的指纹识别系统硬件电路,达到可以识别用户、添加用户、识别用户等功能。

选用STC89C52单片机,STC89C52是一种低功耗、高性能CMOS8位微控制器,具有8K系统可编程 Flash存储器。

系统主要由MCU (Microcontroller Unit,微程序控制器)、液晶屏、指纹模块组成。

系统的工作过程主要是当检测到有按键按下时先由MCU通过串口通信控制指纹模块对指纹进行采集、录入、存储、比对。

然后,根据所得的数据对其它接口器件,如显示屏、蜂鸣器、指示灯进行响应操作。

1.1 研究的背景及意义我国在广泛应用指纹的历史中,随着对外文化的交流,应用指纹的传统习惯传播到了世界上许多国家。

中国是世界公认的指纹发源地之一。

人们使用指纹进行个人身份鉴定已经有很长的历史.早在公元650年,唐代作家贾公秀在其作品中就着重提到了指纹是确认个人身份的方法[1]。

我国历史中对指纹的主要应用在于民间的契约,缺乏专门的研究,未能将指纹识别提升到一门学科。

现代指纹识别起源于16世纪后期。

苏格兰医生Henry Fauld[2]于1880年10月28日首次在英国《Nature》上发表论文,指出指纹人各不同,恒久不变,并利用现场指纹来鉴定罪犯。

接着,WilliamHerschel[2]也在《Nature》上发表了他本人关于指纹研究20多年来的成果,从此揭开了现代指纹识别的序幕。

1892年,英国Sir Francis Galton[2]对指纹进行了系统地研究,并提出了指纹细节特征分类,将指纹分为斗(whorl)、箕(loop)、弧(arch)三大类,使指纹识别应用进入了一个崭新的时期。

关于指纹识别技巧的参考文献综述[优质文档]

![关于指纹识别技巧的参考文献综述[优质文档]](https://img.taocdn.com/s3/m/97cf911703020740be1e650e52ea551811a6c955.png)

关于指纹识别技术的参考文献综述一引言指纹识别技术不但是一门目前被广泛应用的实用性技术,更是一个不断面临挑战的研究方向,因为在国内它相对于其他学科来说,是相当新的,无论是从理论方面还是在技术方面都有很多值得做大量研究的地方。

近年来,国际模式识别学会组织的FVC,即国际指纹识别算法竞赛,吸引了越来越多的厂商和科研机构对该方面的研究。

这也说明了学术界和产业界对此技术的关注和重视。

从大量的资料中显示,指纹识别技术除了在传统的公安司法等部门得到应用之外,已经越来越多地被应用于银行,社保,门禁,考勤和信息安全等许多行业,正逐渐步入人门的日常生活,因此,指纹识别根据用途的不同,被分为了警用自动指纹识别系统,即警用AFIS,和民用指纹识别系统,即民用AFIS。

二指纹应用历史据介绍,利用指纹进行身份认证已有很长一段历史了。

考古证实,公元前7000年到公元前6000年,指纹作为身份鉴别已在古中国和古叙利亚使用。

从那时出土的粘土陶器上留有的陶艺匠人的指纹,纸稿上印有的起草者的大拇指指纹,古城市的房屋留下的砖匠一对大拇指指纹的印记中可以看出,指纹认证已被应用于当时社会的许多领域里。

19世纪初,科学发现了至今仍被承认的指纹的两个重要特征,即两个不同手指的指纹纹脊的式样不同,和指纹纹脊的式样终生不改变。

这个有关指纹唯一性和终身不变性的研究成果在指纹鉴别犯罪中得到正式应用。

19世纪末到20世纪初,阿根廷、苏格兰等国相继将指纹识别技术应用于罪犯鉴别。

最初的指纹识别采用手工方法,即将指纹卡片存放在指纹库中,需要时在指纹库中人工查找由指纹专家比对指纹卡。

20世纪60年代后,人们利用计算机代替了效率低、投入高的手工方式来处理指纹,个人电脑和光学扫描仪成为指纹取像工具。

90年代后期,低价位取像设备的出现,为个人身份识别技术的发展提供了舞台。

三典型产品及国际问题当前市场上已有了相当一部分比较完善的指纹识别产品。

如,在指纹传感器类的AFS 系列电场式指纹传感器;指纹采集类的AST2100型指纹采集仪;指纹采集认证设备类的AST1000型PCI指纹处理卡;嵌入式指纹识别模块中的FP-DSP指纹识别模块;指纹门锁和门禁控制类的ES2000指纹门禁;指纹考勤设备类的BIOCLOCKIII指纹考勤门禁机;指纹算法软件类的BIOKEY指纹识别算法SDK,以及指纹应用软件类的EBIOGUARDPC指纹卫士等,都是同类产品中的具有代表性的典型产品。

指纹识别技术现状及发展趋势研究

指纹识别技术现状及发展趋势研究指纹识别技术是一种利用个体指纹独特性进行身份鉴别的技术。

它基于指纹纹理特征的独立性和稳定性,已被广泛应用于各个领域,如手机解锁、门禁系统和个人身份认证等。

本文旨在研究指纹识别技术的现状及发展趋势。

目前,指纹识别技术已经取得了显著的进展。

传统的滚动指纹采集技术已经逐渐被平面和背景照明技术所取代。

这种技术可以更好地保留指纹图像的细节和清晰度。

随着计算机硬件和图像处理算法的不断发展,指纹识别系统的速度和准确性也得到了大幅提升。

结合人工智能和深度学习技术,指纹识别系统可以通过学习和分析大量的指纹数据,实现更精确的识别和更高的安全性。

指纹识别技术依然存在一些挑战和限制。

指纹采集的触摸式传感器对于残疾人和年龄较大的人来说可能不太友好,因为他们的指纹可能不够清晰。

指纹识别技术在湿润、粘稠或创伤性皮肤条件下的识别能力较差。

指纹识别系统的安全性也面临一些挑战,例如通过使用假指纹或更高级别的攻击方法欺骗系统。

针对这些挑战,指纹识别技术在未来的发展中有很大的潜力。

非接触式的指纹采集技术可能会逐渐替代传统的触摸式传感器。

这种技术可以通过无线或摄像机来收集指纹图像,使得指纹采集过程更加方便和自然。

结合心电图、指静脉或掌纹等生物特征,可以构建多模式的生物识别系统,提高识别的准确性和可靠性。

随着量子计算机和量子密码学的发展,指纹识别系统的安全性将得到显著提升,可以有效防止假指纹攻击和其他高级攻击方法。

指纹识别技术在不断发展和完善中。

随着科技的进步和创新的推动,指纹识别技术将更加普及和成熟,应用范围也会进一步扩大。

未来,指纹识别系统有望成为智能安防领域的重要组成部分,为人们的生活和工作带来更多便利和安全。

指纹识别分析论文(全文)

指纹识别分析论文一、指纹的密钥量十分巨大,具有充分可靠的个人鉴别能力关于指纹的密钥量计算,有不同的计算方法,但密钥量十分巨大是共同的。

1910年,法国巴黎大学教授勃太柴就按照人完整指纹上有平均100个的特征点(实际75个-175个),且每个特征点存在4种特征类型计算,构成的排列总数为4100=1.6069×1060,这显然是一个天文数字,完全可以保证全人类都不可能有相同的指纹。

实际上现代对指纹密钥量的计算还远远高于勃太柴的大致计算,因为勃太柴没有将100个特征出现部位的变化计算进去,如果包含位置的变化,两枚指纹所有特征都相同的概率只有1.684×10-114。

这样高的密钥量是目前其他个人识别特征无法比拟的。

而且,指纹细节特征的特异性并不受遗传基因的制约,即使是孪生关系,也不可能存在相同的指纹。

二、指纹细节特征稳定不变,能够保证经济活动凭证的识别长期有效指纹纹线细节特征取决于真皮乳头的结构,胚胎发育完成以后,人的一生不会发生实质的变化,外界的摩擦损伤只要不伤及真皮层,就不影响外表指纹的细节特征。

如果真皮受到局部损伤,所形成的疤痕组织只限于伤痕的部位,并不会影响指纹其他部位的特征。

在指纹识别中只要避开受伤变化的部分,就能够正确进行指纹的鉴别。

如果指纹数据库得到充分的开发应用,个人完整的指纹信息资料建档以后,指纹识别就可以调用档案中的样本指纹进行比对,指纹受伤变化就完全不会影响个人的识别了。

指纹的这种稳定特性对经济活动凭证识别的长期有效具有重要的作用。

三、指纹反映明显、外在,在经济活动中方便易行指纹特征比较宏观、明显,作为个人识别标记直观清楚。

而且,指纹随时随身“携带”,留痕方法简便,效果容易掌握,不受文化程度的限制,作为最为有效的个人识别手段,非常方便。

现代指纹的留痕和采集主要有油墨捺印和电子扫描,油墨捺印是商业活动中进行留痕的主要方式,油墨捺印的指纹特征清楚,便于观察。

电子扫描是目前收集样本指纹的方法,在商业活动中,需要鉴别某份文件上指纹的时候,可以很方便地进行指纹取样,特征清楚,不会污染手指。

文献综述

基于指纹识别的图书馆借阅系统文献综述摘要:随着高校教学管理体制的不断改革和学生培养机制的调整,高校的教学部门对各种教学信息的处理与分析工作越趋于繁琐、复杂,工作量大。

传统的图书管理系统中,读者需要出示各种证件来证明其身份,在这种场合中,经常存在着不安全的问题。

在证件丢失,密码失窃或者忘记的情况下,将造成图书管理的困难和不安全;证件的伪造和盗用,不正当的转借现象也很普遍,这些都会给读者个人的权益上造成伤害。

作为信息管理工作的重要环节——对象身份鉴定处理的信息化、科学化、标准化日趋成为人们普遍重视的问题。

在这种情况下,引入一种他人无法冒充的手段来验证身份成为解决问题的主要方法,以个人体征进行身份验证理所当然成为身份验证工作研究的主要内容。

《基于指纹识别的图书馆借阅系统》是关于学生借阅图书和管理员管理图书的一种新型的管理方式。

本文提出的基于指纹识别的读者身份的验证方法能够有效地识别读者的身份,大大减少盗用等现象,同时也方便了图书馆管理员的操作。

关键字:指纹识别;身份认证;图书借阅1 系统开发背景1.1图书管理系统的发展现状目前,在现有的图书管理系统中,大多使用的借阅证条形码技术和智能卡技术对读者信息进行管理,而对读者的身份认证则仍旧使用人工识别模式,即由图书管理人员人工识别借阅者身份。

由于受照片质量和拍摄时间等因素的影响,加之学生越来越多,使得读者的身份识别工作越来越困难,盗用和误用他人证件借书或丢失证件而无法借阅书籍也经常发生,这样就给图书馆和读者借阅带来损失和困难。

为了解决这些问题,在图书馆系统中必须建立一套行之有效的方法,即采用指纹识别技术,指纹识别能够取代过去的人工辨认的模式,使得图书的借阅变得更及时,更正确,更完整,也节省了时间,提高了图书管理的质量和效率。

运用基于指纹识别的图书馆借阅系统可以减轻图书管理者的工作量,提高工作效率和准确率。

1.2指纹识别的相关概念人的指纹具有两大基本特点:(1)唯一性,每个人的指纹独一无二,两者之间不存在相同的指纹。

指纹识别综述

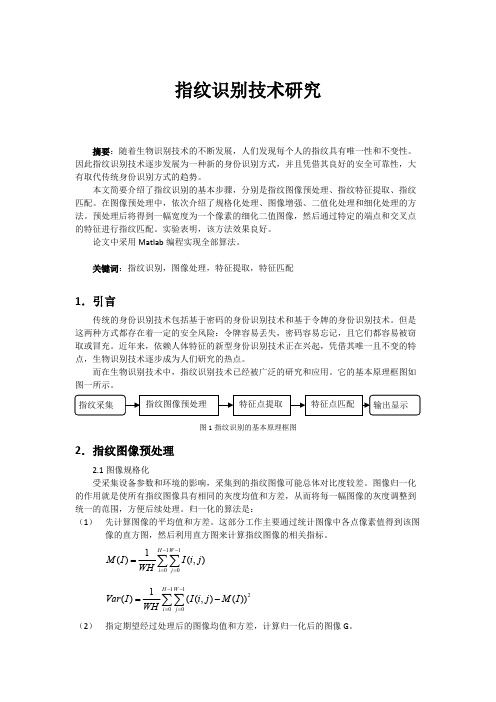

指纹识别方法的综述摘要: 对在指纹的预处理和特征提取、指纹分类、指纹的匹配过程中的方向图、滤波器、神经网络等关键性原理和技术做了详细的说明,并对在各个过程中用到的方法做了进一步的比较,讨论了各种方法的优越性。

关键词: 指纹识别; 模式识别; 图象处理0 引言自动指纹识别是上世纪六十年代兴起的,利用计算机取代人工来进行指纹识别的一种方法。

近年来,随着计算机技术的飞速发展,低价位指纹采集仪的出现以及高可靠算法的实现,更使得自动指纹识别技术越来越多地进入到人们的生活和工作中,自动指纹识别系统的研究和开发正在成为国内外学术界和商业界的热点。

相对于其他生物特征鉴别技术例如语音识别及虹膜识别,指纹识别具有许多独到的优点,更重要的是它具有很高的实用性和可行性,已经被认为是一种理想的身份认证技术,有着十分广泛的应用前景,是将来生物特征识别技术的主流。

1 指纹取像图1 是一个自动指纹识别系统AFIS(Automated Fingerprint Identification System) 的简单流程。

将一个人的指纹采集下来输入计算机进行处理是指纹自动识别的首要步骤。

指纹图像的获取主要利用设备取像,方便实用,比较适合AFIS。

利用设备取像的主要方法又利用光学设备、晶体传感器和超声波来进行。

光学取像设备是根据光的全反射原理来设计的。

晶体传感器取像是根据谷线和脊线皮肤与传感器之间距离不同而产生的电容不同来设计的。

超声波设备取像也是采用光波来取像,但由于超声波波长较短,抗干扰能力较强,所以成像的质量非常好。

图1 AFIS 流程简图2 图像的预处理与特征提取无论采取哪种方法提取指纹,总会给指纹图像带来各种噪声。

预处理的目的就是去除图像中的噪音,把它变成一幅清晰的点线图,以便于提取正确的指纹特征。

预处理是指纹自动识别过程的第一步,它的好坏直接影响着指纹识别的效果。

常用的预处理与特征提取( Image Preprocessing and Feature Ex2t raction) 方法的主要步骤包括方向图计算、图像滤波、二值化、细化、提取特征和后处理。

指纹识别技术综述

指纹识别技术综述——生物认证姓名:班级:专业:教师:引言生物认证技术又称为生物识别技术,是通过计算机利用人体所固有的生理特征或行为特征来进行个人身份鉴定。

而其中的指纹识别技术则是目前人们使用最为普遍的一种生物认证技术简介指纹识别技术是把一个人(待识别者)同他的指纹对应起来,利用特定的识别系统(例如安装了某种指纹识别软件、服务器的计算机)将他的指纹和预先保存的指纹(数据库中保存的正确的指纹数据)进行比较,就可以验证他的真实身份。

这是由于,每个人(包括指纹在内)皮肤纹路在图案、断点和交叉点等生理特征上各不相同,也就是说,是唯一的、可完全区分的,并且终生不变的——正因如此,依靠这种生理上的唯一性和稳定性,我们开发出了指纹识别技术!在这里,指纹识别主要是根据人体指纹的纹路、断点、交叉点等生物特征信息对操作或被操作者进行身份鉴定,而且得益于现代电子集成制造技术和快速而可靠的算法研究,已经开始走入并且普遍流行于我们的日常生活之中,在各种出入认证、机密事务操作等活动中都可以看见它的身影,不仅如此,指纹识别技术成为目前生物检测学中研究最为深入,应用最为广泛,发展最为成熟的技术!每个指纹都有几个独一无二、具有可测量性的特征点,每个特征点都有大约5~7个特征,我们的十个手指可以产生最少4900个独立可测量的特征,这足以说明指纹识别是一个十分可靠的鉴别方式。

个人理解“生物识别技术是把人体本身所具备的生理性状及行为特性当作长在我们身体上的钥匙一样,开启人们身份鉴定的大门。

生理性状包括有指纹、掌纹、脸貌、虹膜等;行为特征包括有语音、步态、签名等。

在生物识别过程中,需通过很多学科的结合来进行识别认证。

”——摘自[1] 陈婧,张苏.自动指纹识别技术综述[J].黑龙江科技信息, 2013(1).【维普】我们知道,生物识别和身份证识别、银行卡识别有很多相似之处,但更多的是不同,很多时候生物识别的可靠性比起那些物理硬件的识别的可靠性更高,具有高强的防伪造、防窃取、防篡改性能,也因此备受人们,尤其是需要从事机密任务的人士(相对于商业)的青睐,研究者们在这方面也是乐此不疲。

指纹识别研究报告

指纹识别研究报告第一点:指纹识别技术的起源与发展指纹识别技术的历史可以追溯到古代中国、印度和埃及,当时的人们通过指纹来标识身份和验证身份。

然而,真正意义上的指纹识别技术是在20世纪初开始的。

1924年,英国警官弗雷德里克·亨利·古德费洛首次提出了指纹识别的现代概念,并建立了世界上第一个指纹档案库。

自那时以来,指纹识别技术得到了迅速的发展和广泛的应用。

在过去的几十年里,指纹识别技术经历了多次重大的突破。

最初,指纹识别主要依赖于人工对比的方法,即由专业人员对指纹图像进行分析和比对。

然而,随着计算机技术和光学技术的进步,指纹识别逐渐向自动化和计算机化方向发展。

1991年,美国麻省理工学院的研究人员首次成功开发出了指纹识别的传感器,这标志着指纹识别技术进入了商业化阶段。

随着半导体技术和图像处理技术的不断进步,现代指纹识别系统已经取得了显著的改进。

目前的指纹识别技术主要包括以下几个步骤:首先,通过指纹传感器采集指纹图像;然后,利用图像处理算法对指纹图像进行预处理,包括去噪、增强和特征提取等;接下来,通过特征提取算法提取出指纹的特征点,如纹路起点、交叉点等;最后,通过特征比对算法将提取出的特征点与指纹库中的模板进行比对,以验证身份。

第二点:指纹识别技术的应用领域与挑战指纹识别技术在各个领域都有广泛的应用,主要包括安全认证、刑侦调查、边境控制和个人信息管理等方面。

首先,指纹识别技术在安全认证领域得到了广泛的应用。

在智能手机和电脑等电子设备中,指纹识别技术被用作解锁和身份验证的手段。

此外,指纹识别技术还被应用于门禁系统、保险柜等安全设备中,以保护个人和企业的财产安全。

其次,指纹识别技术在刑侦调查中发挥着重要的作用。

警方可以通过采集犯罪现场的指纹,与指纹数据库进行比对,以确定犯罪嫌疑人的身份。

此外,指纹识别技术还可以用于辨认无名尸体和失踪人员等。

此外,指纹识别技术在边境控制和个人信息管理方面也有着广泛的应用。

计算机专业指纹识别操作系统毕业论文外文文献翻译及原文

毕业设计(论文)外文文献翻译文献、资料中文题目:指纹识别操作系统文献、资料英文题目:文献、资料来源:文献、资料发表(出版)日期:院(部):专业:班级:姓名:学号:指导教师:翻译日期: 2017.02.14摘要:本文拟在提出一种可以区分protocol指纹识别的方法,用帧描述指纹识别代替建立帧系统获得主机信息与系统配对从而分辨出主机操作系统的类别。

实验的结果表明这种方法能够有效的辨别操作系统,这一方法比其他例如nmap 和xprobe的系统更为隐秘。

关键词:传输控制)协议/ 协议指纹识别操作系统辨别远程主机的操作系统,这是一个很重要的领域。

了解主机操作系统可以分析和获取一些信息,例如记忆管理,CPU的类型。

这些信息对于计算机网络的攻击与防御非常重要。

主要的辨别是通过TCP/IP指纹识别来完成的。

几乎所有的操作系统的定制他们自己的协议栈都通过以下的RFC。

这种情况导致一个实例,每个协议栈会有细节上的不同。

这些不同的细节就是所知道的使辨别操作系统称为可能的指纹识别。

Nmap、Queso在传输层里使用指纹。

他们将特殊数据包发送到目标并分析返回的数据包,在指纹库中寻找配对的指纹,以便得到的结果。

指纹库中的信息受指定的探测信息的影响.很难区分类似的操作系统(例如:windows98/2000/xp)Xprobe主要是利用ICMP协议,这是利用五种包来识别操作系统。

它能够提供的在所有可能的情况下确实是操作系统的概率。

主要不足是它过分依赖ICMP协议议定书。

SYNSCAN是在应用协议中与目标主机联系时,使用的一些典型的指纹识别方法。

指纹库对在这个领域有限制。

Ring,Ttbit查明操作系统所使用TCP / IP 的性能特点。

因为这种性能受网络环境极大。

其结果往往是不完全确定的。

文献分析资料中的行动而获得的拦截(如一些同步的要求,一个封闭的端口如何响应连接请求)。

虽然这种方式是有效,它在少数特定操作系统区分上述的各种系统,都没有完整的描述指纹系统,引起他们进行分辨的主要是依靠部分的TCP/IP。

文献翻译--指纹识别系统

Fingerprint Recognition SystemAbstractFingerprint recognition system consist of image preprocessing, features extraction and features matching that runs effectively and accurately on personal computer. The image preprocessing includes noise removal, histogram equalization, global thresholding and ridgeline thinning which are necessary for the features extraction. Extracted features are then stored in a file for fingerprint matching. Matching algorithm presented here is a simple, fast and accurate. Experimental results for matching are accurate, reliable and fast for implementation using a personal computer and fingerprint reader. The proposed fingerprint algorithm can provide an effective way of automated identification and can be extended to other security or identification applications. Further the algorithm can be implanted on a FPGA platform for a real time personal automated identification system.Keywords:biometric recognition;histogram equalization;ridge thinning;ridge ending;ridge bifurcation.1. INTRODUCTIONFingerprint recognition systems are termed under the umbrella of biometrics. Biometric recognition refers to the distinctive physiological (e.g. fingerprint, face, iris, retina) and behavioral (e.g. signature, gait) characteristics, called biometric identifiers or simply biometrics, for automatically recognizing individuals. In 1893, it was discovered that no two individuals have same fingerprints. After this discovery fingerprints were used in criminal identification and till now fingerprints are extensively used in various identification applications in various fields of life. Fingerprints are graphical flow-like ridges present on human fingers. They are fully formed at about seventh month of fetus development and fingerprint configuration do not change throughout the life except due to accidents such as bruises or cut on fingertips.Because of immutability and uniqueness, the use of fingerprints for identification has always been of great interest to pattern recognition researchers and law enforcement agencies. Conventionally, fingerprint recognition has been conducted via either statistical or syntactic approaches. In statistical approach a fingerprint’s features are extracted and stored in an n-dimensional feature vector and decision making process is determined by some similarity measures. In syntactic approach, a pattern is represented as a string, tree [1], or graph [2] of fingerprint features or pattern primitives and their relations. The decision making process is then simply a syntax analysis or parsing process.This paper suggests the statistical approach. Experimental results prove the effectiveness of this method on a computer platform, hence making it suitable for security applications with a relatively small database. The preprocessing of fingerprints is carried out using modified basic filtering methods which are substantially good enough for the purpose of our applications with reasonable computational time. Block diagram for the complete process is shown in Figure.1.2. IMAGE PREPROCESSINGFor the proper and true extraction of minutiae, image quality is improved and image preprocessing is necessary for the features extraction because we cannot extract the required points from the original image. First of all, any sort of noise present in the image is removed. Order statistics filters are used to remove the type of noise which occurs normally at image acquisition. Afterwards the following image preprocessing techniques are applied to enhance the fingerprint images for matching.2.1 Histogram EqualizationThis method is used where the unwanted part of the image is made lighter in intensity so as to emphasize the desired the desired part. Figure 2(a) shows the original image and Figure 2(b) histogram equalization in which the discontinuities in the small areas are removed. For the histogram equalization, let the input and the output level for an arbitrary pixel be i and l, respectively. Then the accumulation of histogram from 0 to i ( 0 ≤i ≤255,0 ≤k ≤255) is given bywhere H(k) is the number of pixel with gray level k, i.e. histogram of an area, and C(i) is also known as cumulative frequency.2.2 Dynamic ThresholdingBasic purpose of thresholding is to extract the required object form the background. Thresholding is simply the mapping of all data points having gray level more that average graylevel. The results of thresholding are shown in Figure 3.2.3 Ridgeline ThinningBefore the features can be extracted, the fingerprints have to be thinned or skeletonised so that all ridges are one pixel thick. When a pixel is decided as a boundary pixel, it is deleted directly form the image [3-5] or flagged and not deleted until the entire image been scanned [6-7]. There are deficiencies in both cases. In the former, deletion of each boundary pixel will change the object in the image and hence affect the object symmetrically. To overcome this problem, some thinning algorithms use several passes in one thinning iteration. Each pass is an operation to remove boundary pixels from a given direction. Pavlidis [8] and Fiegin and Ben-Yosef [9] have developed effective algorithms using this method. However, both the time complexity and memory requirement will increase. In the latter, as the pixels are only flagged, the state of the bitmap at the end of the last iteration will used when deciding which pixel to delete. However, if this flag map is not used to decide whether a current pixel is to be deleted, the information generated from processing the previous pixels in current iteration will be lost. In certain situations the final skeleton may be badly distorted. For example, a line with two pixels may be completely deleted. Recently, Zhou, Quek and Ng [10] have proposed an algorithm that solves the problem described earlier and is found to perform satisfactorily while providing a reasonable computational time. The thinning effect is illustrated in Figure 43. FEATURES EXTRACTIONThe two basic features extracted from the image are ridge endings and ridge bifurcation. For fingerprint images used in automated identification, ridge endings and bifurcation are referred to as minutiae. To determine the location of these features in the fingerprint image, a 3x3 window mask is used (Figure 5). M is the detected point and X1… X8 are its neighboring points in a clockwise direction. If X n is a black pixel, then its response R (n) will be 1 or otherwise it will be 0.If M is an ending, the response of the matrix will bewhere R(9)=R(1). For M to be a bifurcation,for example, if a bifurcation is encountered during extraction, mask will contain the pixel information such as R(1) = R(3)= R(4) = R(6) = R(7) = 0, R(2) = R(5) = R(8) = R(9) = 1, andFor all the minutiae detected in the interpolated thinned image, the coordinates and their minutiae type is save as feature file. At the end of feature extraction, a feature record of the fingerprint is formed.4. MATCHINGFingerprint matching is the central part of this paper. The proposed technique is based on structural model of fingerprints [11]. One of the major breakthroughs of this method is its ability to mach fingerprints that are shifted, rotated and stretched. This is achieved by a different matching approach. As it is clear that this algorithm matches the two fingerprint images captured at different time. This matching is based on the minutiae identification and minutiae type matching. Matching procedure is complex due to two main reasons;1) The minutiae of the fingerprint captured may have different coordinates2) The shape of the fingerprint captured at different time may be different due to stretching.An automated fingerprint identification system that is robust must have following criteria:1) Size of features file must be small2) Algorithm must be fast and robust3) Algorithm must be rotationally invariant4) Algorithm must be relatively stretch invariantTo achieve these criteria, the structural matching method described by Hrechak and McHugh [11] is adopted as the basis of our recognition algorithm, with changes made to the algorithm, to provide more reliable and improving overall matching speed. This matching represents the localidentification approach, in which local identified features, their type and orientation is saved in features file, is correlated with the other image’s extracted fe atures file. The model is shown in Figure 6.For each extracted features on the fingerprint, a neighborhood of some specified radius R about the central feature is defined and then Euclidean distance and relative angles between the central point and the other point is noted with the point’s type. Since the distance among the point remains the same throughout the life. So this technique works well for the rotated and shifted images.5. CONCLUSIONA fingerprint recognition algorithm that is fast, accurate and reliable has been successfully implemented. This algorithm can be modified, introducing the ridgeline count, and then could be used in online and real time automated identification and recognition system.REFERENCES[1] MOAYER, B., and FU, K.S.: ‘A tree system approach for fingerprint pattern recognition’, IEEE Trans., 1986,PAMT-8, (3), pp. 376-387[2] ISENOR, D.K., and ZAKY, S.G.: ‘Fingerprint identification using graph matching’, Pattern Recognit., 1986,19, (2) pp. 113-122[3] TAMURA, H.: ‘A comparison of line thinning algorithms from digital geometry viewpoint’. Proceedings of fourth international joint conference on Pattern Recognition, Kyoto, Nov. 1978, pp. 715-719[4] HILDITCH, C.J.: ’Linear skeleton from square cupboards’, Machine Intel., 1969, 4, pp.403-420[5] NACCACHE, N.J., and SHINCHAL, R.: ‘An investigation into the skeletonization approach of Hilditch’,Pattern Recognit., 1984, 17, (3), pp. 279-284[6] JANG, B.K., and CHIN, P.T.: ‘Analysis of thinning algorithms using mathematical morphology’, IEEE Trans.,Pattern Anal. Machine Intel., 1990, 12, (6), pp. 541-551[7] XU, W., and WANG, C.: ‘CGT: a fast thinning algorithm implemented on sequential computer’, IEEETrans.,1987, SMC-17, (5), pp. 847-851[8] PAVLIDIS, T.: ‘Algorithm for graphical and image processing’, Comput. Graph. Image Process., 1982, 20,pp133-157[9] FEIGIN, G., and BEN YOSEF, N.: ‘Line thinning algorithm’, Proc. SPIE – Int. Soc. Opt. Eng., 1984, 397, pp.108-112[10]ZHOU, R.W., QUEK, C., and NG, G.S.: ‘Novel single-pass thinning a lgorithm’, Pattern Recognit. Lett., 1995,16, (12), pp.1267-1275[11]HRECHAK, A.K., and MCHUGH, J.A.: ‘Automated fingerprint recognition using structural matching’,Pattern Recognit., 1990, 23, (8), pp. 893-904[12]GOUNZALEZ, R.C., and WOOD, R.E.: ‘Digital image processing’ (Pearson Education, 2002)指纹识别系统摘要指纹识别系统包括图像预处理、特征提取和在个人计算机上进行有效、准确地匹配的功能。

文献翻译--指纹识别系统

Fingerprint Recognition SystemAbstractFingerprint recognition system consist of image preprocessing, features extraction and features matching that runs effectively and accurately on personal computer. The image preprocessing includes noise removal, histogram equalization, global thresholding and ridgeline thinning which are necessary for the features extraction. Extracted features are then stored in a file for fingerprint matching. Matching algorithm presented here is a simple, fast and accurate. Experimental results for matching are accurate, reliable and fast for implementation using a personal computer and fingerprint reader. The proposed fingerprint algorithm can provide an effective way of automated identification and can be extended to other security or identification applications. Further the algorithm can be implanted on a FPGA platform for a real time personal automated identification system.Keywords:biometric recognition;histogram equalization;ridge thinning;ridge ending;ridge bifurcation.1. INTRODUCTIONFingerprint recognition systems are termed under the umbrella of biometrics. Biometric recognition refers to the distinctive physiological (e.g. fingerprint, face, iris, retina) and behavioral (e.g. signature, gait) characteristics, called biometric identifiers or simply biometrics, for automatically recognizing individuals. In 1893, it was discovered that no two individuals have same fingerprints. After this discovery fingerprints were used in criminal identification and till now fingerprints are extensively used in various identification applications in various fields of life. Fingerprints are graphical flow-like ridges present on human fingers. They are fully formed at about seventh month of fetus development and fingerprint configuration do not change throughout the life except due to accidents such as bruises or cut on fingertips.Because of immutability and uniqueness, the use of fingerprints for identification has always been of great interest to pattern recognition researchers and law enforcement agencies. Conventionally, fingerprint recognition has been conducted via either statistical or syntactic approaches. In statistical approach a fingerprint’s features are extracted and stored in an n-dimensional feature vector and decision making process is determined by some similarity measures. In syntactic approach, a pattern is represented as a string, tree [1], or graph [2] of fingerprint features or pattern primitives and their relations. The decision making process is then simply a syntax analysis or parsing process.This paper suggests the statistical approach. Experimental results prove the effectiveness of this method on a computer platform, hence making it suitable for security applications with a relatively small database. The preprocessing of fingerprints is carried out using modified basic filtering methods which are substantially good enough for the purpose of our applications with reasonable computational time. Block diagram for the complete process is shown in Figure.1.2. IMAGE PREPROCESSINGFor the proper and true extraction of minutiae, image quality is improved and image preprocessing is necessary for the features extraction because we cannot extract the required points from the original image. First of all, any sort of noise present in the image is removed. Order statistics filters are used to remove the type of noise which occurs normally at image acquisition. Afterwards the following image preprocessing techniques are applied to enhance the fingerprint images for matching.2.1 Histogram EqualizationThis method is used where the unwanted part of the image is made lighter in intensity so as to emphasize the desired the desired part. Figure 2(a) shows the original image and Figure 2(b) histogram equalization in which the discontinuities in the small areas are removed. For the histogram equalization, let the input and the output level for an arbitrary pixel be i and l, respectively. Then the accumulation of histogram from 0 to i ( 0 ≤i ≤255,0 ≤k ≤255) is given bywhere H(k) is the number of pixel with gray level k, i.e. histogram of an area, and C(i) is also known as cumulative frequency.2.2 Dynamic ThresholdingBasic purpose of thresholding is to extract the required object form the background. Thresholding is simply the mapping of all data points having gray level more that average graylevel. The results of thresholding are shown in Figure 3.2.3 Ridgeline ThinningBefore the features can be extracted, the fingerprints have to be thinned or skeletonised so that all ridges are one pixel thick. When a pixel is decided as a boundary pixel, it is deleted directly form the image [3-5] or flagged and not deleted until the entire image been scanned [6-7]. There are deficiencies in both cases. In the former, deletion of each boundary pixel will change the object in the image and hence affect the object symmetrically. To overcome this problem, some thinning algorithms use several passes in one thinning iteration. Each pass is an operation to remove boundary pixels from a given direction. Pavlidis [8] and Fiegin and Ben-Yosef [9] have developed effective algorithms using this method. However, both the time complexity and memory requirement will increase. In the latter, as the pixels are only flagged, the state of the bitmap at the end of the last iteration will used when deciding which pixel to delete. However, if this flag map is not used to decide whether a current pixel is to be deleted, the information generated from processing the previous pixels in current iteration will be lost. In certain situations the final skeleton may be badly distorted. For example, a line with two pixels may be completely deleted. Recently, Zhou, Quek and Ng [10] have proposed an algorithm that solves the problem described earlier and is found to perform satisfactorily while providing a reasonable computational time. The thinning effect is illustrated in Figure 43. FEATURES EXTRACTIONThe two basic features extracted from the image are ridge endings and ridge bifurcation. For fingerprint images used in automated identification, ridge endings and bifurcation are referred to as minutiae. To determine the location of these features in the fingerprint image, a 3x3 window mask is used (Figure 5). M is the detected point and X1… X8 are its neighboring points in a clockwise direction. If X n is a black pixel, then its response R (n) will be 1 or otherwise it will be 0.If M is an ending, the response of the matrix will bewhere R(9)=R(1). For M to be a bifurcation,for example, if a bifurcation is encountered during extraction, mask will contain the pixel information such as R(1) = R(3)= R(4) = R(6) = R(7) = 0, R(2) = R(5) = R(8) = R(9) = 1, andFor all the minutiae detected in the interpolated thinned image, the coordinates and their minutiae type is save as feature file. At the end of feature extraction, a feature record of the fingerprint is formed.4. MATCHINGFingerprint matching is the central part of this paper. The proposed technique is based on structural model of fingerprints [11]. One of the major breakthroughs of this method is its ability to mach fingerprints that are shifted, rotated and stretched. This is achieved by a different matching approach. As it is clear that this algorithm matches the two fingerprint images captured at different time. This matching is based on the minutiae identification and minutiae type matching. Matching procedure is complex due to two main reasons;1) The minutiae of the fingerprint captured may have different coordinates2) The shape of the fingerprint captured at different time may be different due to stretching.An automated fingerprint identification system that is robust must have following criteria:1) Size of features file must be small2) Algorithm must be fast and robust3) Algorithm must be rotationally invariant4) Algorithm must be relatively stretch invariantTo achieve these criteria, the structural matching method described by Hrechak and McHugh [11] is adopted as the basis of our recognition algorithm, with changes made to the algorithm, to provide more reliable and improving overall matching speed. This matching represents the localidentification approach, in which local identified features, their type and orientation is saved in features file, is correlated with the other image’s extracted fe atures file. The model is shown in Figure 6.For each extracted features on the fingerprint, a neighborhood of some specified radius R about the central feature is defined and then Euclidean distance and relative angles between the central point and the other point is noted with the point’s type. Since the distance among the point remains the same throughout the life. So this technique works well for the rotated and shifted images.5. CONCLUSIONA fingerprint recognition algorithm that is fast, accurate and reliable has been successfully implemented. This algorithm can be modified, introducing the ridgeline count, and then could be used in online and real time automated identification and recognition system.REFERENCES[1] MOAYER, B., and FU, K.S.: ‘A tree system approach for fingerprint pattern recognition’, IEEE Trans., 1986,PAMT-8, (3), pp. 376-387[2] ISENOR, D.K., and ZAKY, S.G.: ‘Fingerprint identification using graph matching’, Pattern Recognit., 1986,19, (2) pp. 113-122[3] TAMURA, H.: ‘A comparison of line thinning algorithms from digital geometry viewpoint’. Proceedings of fourth international joint conference on Pattern Recognition, Kyoto, Nov. 1978, pp. 715-719[4] HILDITCH, C.J.: ’Linear skeleton from square cupboards’, Machine Intel., 1969, 4, pp.403-420[5] NACCACHE, N.J., and SHINCHAL, R.: ‘An investigation into the skeletonization approach of Hilditch’,Pattern Recognit., 1984, 17, (3), pp. 279-284[6] JANG, B.K., and CHIN, P.T.: ‘Analysis of thinning algorithms using mathematical morphology’, IEEE Trans.,Pattern Anal. Machine Intel., 1990, 12, (6), pp. 541-551[7] XU, W., and WANG, C.: ‘CGT: a fast thinning algorithm implemented on sequential computer’, IEEETrans.,1987, SMC-17, (5), pp. 847-851[8] PAVLIDIS, T.: ‘Algorithm for graphical and image processing’, Comput. Graph. Image Process., 1982, 20,pp133-157[9] FEIGIN, G., and BEN YOSEF, N.: ‘Line thinning algorithm’, Proc. SPIE – Int. Soc. Opt. Eng., 1984, 397, pp.108-112[10]ZHOU, R.W., QUEK, C., and NG, G.S.: ‘Novel single-pass thinning a lgorithm’, Pattern Recognit. Lett., 1995,16, (12), pp.1267-1275[11]HRECHAK, A.K., and MCHUGH, J.A.: ‘Automated fingerprint recognition using structural matching’,Pattern Recognit., 1990, 23, (8), pp. 893-904[12]GOUNZALEZ, R.C., and WOOD, R.E.: ‘Digital image processing’ (Pearson Education, 2002)指纹识别系统摘要指纹识别系统包括图像预处理、特征提取和在个人计算机上进行有效、准确地匹配的功能。

指纹识别系统(文献综述)

指纹识别方法的综述摘要: 对在指纹的预处理和特征提取、指纹分类、指纹的匹配过程中的方向图、滤波器、神经网络等关键性原理和技术做了详细的说明,并对在各个过程中用到的方法做了进一步的比较,讨论了各种方法的优越性。

0 引言自动指纹识别是上世纪六十年代兴起的,利用计算机取代人工来进行指纹识别的一种方法。

近年来,随着计算机技术的飞速发展,低价位指纹采集仪的出现以及高可靠算法的实现,更使得自动指纹识别技术越来越多地进入到人们的生活和工作中,自动指纹识别系统的研究和开发正在成为国内外学术界和商业界的热点。

相对于其他生物特征鉴别技术例如语音识别及虹膜识别,指纹识别具有许多独到的优点,更重要的是它具有很高的实用性和可行性,已经被认为是一种理想的身份认证技术,有着十分广泛的应用前景,是将来生物特征识别技术的主流。

1 指纹取像图AFIS(AutomatedFingerprint的简→→↓↑————将一个人的指纹采集下来输入计算机进行处理是指纹自动识别的首要步骤。

指纹图像的获取主要利用设备取像,方便实用,比较适合AFIS。

利用设备取像的主要方法又利用光学设备、晶体传感器和超声波来进行。

光学取像设备是根据光的全反射原理来设计的。

晶体传感器取像是根据谷线和脊线皮肤与传感器之间距离不同而产生的电容不同来设计的。

超声波设备取像也是采用光波来取像,但由于超声波波长较短,抗干扰能力较强,所以成像的质量非常好。

2 图像的预处理与特征提取无论采取哪种方法提取指纹,总会给指纹图像带来各种噪声。

预处理的目的就是去除图像中的噪音,把它变成一幅清晰的点线图,以便于提取正确的指纹特征。

预处理是指纹自动识别过程的第一步,它的好坏直接影响着指纹识别的效果。

常用的预处理与特征提取( Image Preprocessing and Feature Ex2t raction) 方法的主要步骤包括方向图计算、图像滤波、二值化、细化、提取特征和后处理。

当然这些步骤可以根据系统和应用的具体情况再进行适当变化。

指纹识别毕业论文

指纹识别毕业论文指纹识别毕业论文指纹识别技术是一种广泛应用于生物特征识别领域的技术,它通过分析和比对人体指纹特征,实现对个体身份的准确识别。

指纹识别技术以其高度准确性和可靠性,被广泛应用于各个领域,如刑侦、安防、金融等。

本文将探讨指纹识别技术的原理、应用以及未来发展趋势。

一、指纹识别技术的原理指纹识别技术的原理基于每个人指纹独特的纹路和特征点。

人体指纹主要由脊线和脊间区域组成,脊线是指纹纹路的主干,脊间区域则是指纹纹路之间的空隙。

指纹纹路具有多样性和复杂性,每个人的指纹纹路都是独一无二的,即使是同卵双胞胎也具有不同的指纹特征。

指纹识别技术主要包括图像采集、特征提取和匹配三个步骤。

首先,通过指纹采集设备获取人体指纹图像,然后对图像进行预处理,如去噪、增强等,以提高后续处理的准确性。

接下来,通过特征提取算法,从指纹图像中提取关键特征点,如脊线、脊间区域等。

最后,将提取的特征与数据库中的指纹特征进行比对,以确定个体的身份。

二、指纹识别技术的应用指纹识别技术在各个领域都有广泛的应用。

在刑侦领域,指纹识别技术被用于破案和犯罪嫌疑人的身份确认。

通过与现场指纹数据库的比对,可以快速准确地找到嫌疑人的身份信息,为案件侦破提供重要线索。

在安防领域,指纹识别技术被应用于门禁系统和智能锁等设备中。

通过指纹识别,可以实现对特定人群的准确身份认证,提高安全性和便利性。

此外,指纹识别技术还可以应用于手机解锁、电子支付等场景,为用户提供更加安全和便捷的服务。

在金融领域,指纹识别技术被用于银行的身份认证和交易授权。

通过指纹识别,可以确保用户身份的真实性,防止身份冒用和欺诈行为。

指纹识别技术的应用,为金融行业提供了更高的安全性和可靠性,保护了用户的财产和隐私。

三、指纹识别技术的未来发展趋势随着科技的不断进步,指纹识别技术也在不断发展和完善。

未来,指纹识别技术可能在以下几个方面有更大的突破和应用。

首先,随着深度学习和人工智能的发展,指纹识别技术的准确性和鲁棒性将得到进一步提升。

(完整版)指纹识别完整论文(82页,无需修改)

第一章绪论指纹识别技术是生物特征识别领域中最为成熟的一门应用技术,具有悠久的历史。

长期以来,指纹识别技术主要应用于刑事侦查与司法鉴定领域,不被大多数人所了解。

计算机与信息处理技术的飞速发展,为这门历史悠久的应用技术开拓了更为广阔的市场,指纹识别技术与相关产品越来越多地应用于民用市场。

1.1生物特征识别技术简介1.1.1生物特征识别的意义生物识别技术(Biometric Identification Technology)是利用人体生物特征进行身份认证的一种技术[1]。

生物特征是唯一的(与他人不同)、可以测量或可以自动识别和验证的生理特性或行为方式,分为生理特征和行为特征。

生物识别系统对生物特性进行取样,提取其唯一特征并进行身份认证。

典型的生物识别系统的系统结构如图1.1:图1.1 生物识别系统结构框图现行的许多计算机系统中,包括许多非常机密的系统,都是使用"用户ID+密码"的方法来进行用户的身份认证和访问控制的。

实际上,这种方案隐含着一些问题。

例如,密码容易被忘记,也容易被别人窃取。

而且,如果用户忘记了他的密码,他就不能进入系统,当然可以通过系统管理员重新设定密码来重新开始工作,但是一旦系统管理员忘记了自己的密码,整个系统也许只有重新安装后才能工作。

有关机构的调查表明,因为忘记密码而产生的问题已经成为IT厂商售后服务的最常见问题之一[2]。

除了计算机网络及其应用系统外,一些传统的需要进行身份验证的场合,也存在着类似的安全性问题。

例如证件的伪造和盗用、不正当的转借等。

一些犯罪通过伪造证件进入机密场所以窃取机密信息,有的犯罪伪造签证和护照非法入境或移民,这是因为传统的证件使用了易于伪造、未经加密的纸制证件。

为了防范这类事件的发生,人们需要一种直接的身份认证手段,这就是“人体生物特征识别技术”。

他根据每个人自身所具有的生物特征来对每个人的真实身份进行鉴别。

这些生物特征大都具有“人格有异”、“终身不变”和“随身携带”的特点,确保认证的精确性和可靠性。

指纹识别系统毕业论文

指纹识别系统毕业论文摘要随着时代的发展,社会越来越需要高效、可靠的身份识别系统。

传统的个人身份鉴别手段如钥匙、口令、密码、身份证件,甚至IC卡等识别方式,由于它们具有可假冒、可伪造、可盗用、可破译的弱点,已不能完全满足现代社会经济活动和社会安全防范的需要。

随着识别技术的不断成熟和计算机技术的飞速发展,各种基于人体生理特征的身份识别系统如:指纹、手掌、声音、视网膜、瞳孔和面纹等识别技术纷纷从实验室中走出来。

目前,从实用的角度看,指纹识别技术是优于其它生物识别技术的身份鉴别方法。

关键词:指纹识别;单片机;图像处理绪论 (2)一、指纹识别的概述 (2)(一)指纹识别的历史 (2)(二)指纹识别的发展前景 (3)(三)指纹识别中的基本概念 (4)二、单片机MCS-51系统 (7)(一)MCS系列单片机简介 (7)(二)MCS-51存储器结构 (8)(三)MCS-51单片机的引脚功能 (12)(四)MCS-51单片机的中央处理器 (16)三、指纹识别系统的硬件设计 (18)(一)指纹识别系统硬件结构概述 (18)(二)指纹识别功能描述 (18)(三)指纹识别系统工作原理及硬件特性 (20)四、指纹识别系统的软件设计 (24)(一)识别指纹的总体特征和局部特征 (24)(二)指纹识别系统的流程 (25)(三)指纹识别系统串行口工作方式 (26)(四)单片机图像处理设计 (27)结论 (30)参考文献 (31)致谢.............................................. 错误!未定义书签。

进入21世纪后,由于国际反恐、互联网应用等因素的推动,在全球范围内,指纹识别技术得到了更加广泛的应用,指纹识别市场进入高速发展阶段。

据国际生物认证组织(International Biometric Group)的预测,到2008年,整个生物认证市场的总量将达到46亿美元,并将保持每年36%以上增长速度。

指纹识别技术研究论文

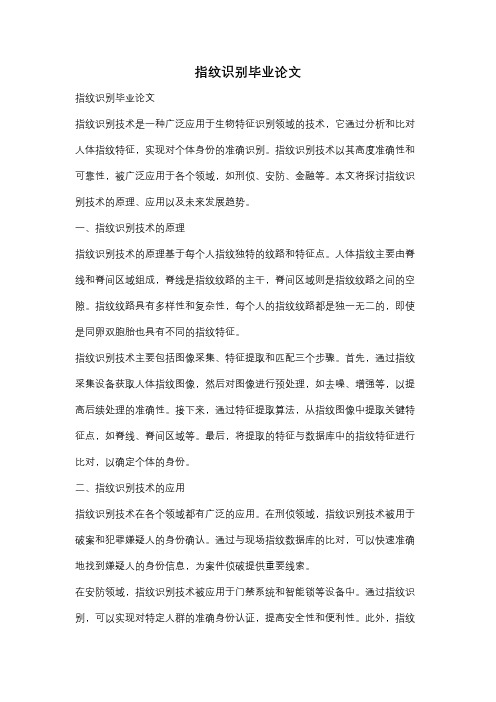

指纹识别技术研究摘要:随着生物识别技术的不断发展,人们发现每个人的指纹具有唯一性和不变性。

因此指纹识别技术逐步发展为一种新的身份识别方式,并且凭借其良好的安全可靠性,大有取代传统身份识别方式的趋势。

本文简要介绍了指纹识别的基本步骤,分别是指纹图像预处理、指纹特征提取、指纹匹配。

在图像预处理中,依次介绍了规格化处理、图像增强、二值化处理和细化处理的方法。

预处理后将得到一幅宽度为一个像素的细化二值图像,然后通过特定的端点和交叉点的特征进行指纹匹配。

实验表明,该方法效果良好。

论文中采用Matlab 编程实现全部算法。

关键词:指纹识别,图像处理,特征提取,特征匹配1.引言传统的身份识别技术包括基于密码的身份识别技术和基于令牌的身份识别技术。

但是这两种方式都存在着一定的安全风险:令牌容易丢失,密码容易忘记,且它们都容易被窃取或冒充。

近年来,依赖人体特征的新型身份识别技术正在兴起,凭借其唯一且不变的特点,生物识别技术逐步成为人们研究的热点。

而在生物识别技术中,指纹识别技术已经被广泛的研究和应用。

它的基本原理框图如图一所示。

图1指纹识别的基本原理框图2.指纹图像预处理2.1图像规格化受采集设备参数和环境的影响,采集到的指纹图像可能总体对比度较差。

图像归一化的作用就是使所有指纹图像具有相同的灰度均值和方差,从而将每一幅图像的灰度调整到统一的范围,方便后续处理。

归一化的算法是:(1)先计算图像的平均值和方差。

这部分工作主要通过统计图像中各点像素值得到该图像的直方图,然后利用直方图来计算指纹图像的相关指标。

11001()(,)H W i j M I I i j WH --===∑∑112001()((,)())H W i j Var I I i j M I WH--===-∑∑(2)指定期望经过处理后的图像均值和方差,计算归一化后的图像G 。

指纹采集指纹图像预处理特征点提取特征点匹配输出显示200200((,)()),(,)(,)((,)()),Var I i j M I M I i j M Var G i j Var I i j M I M others Var ⎧-+>⎪⎪=⎨-⎪-⎪⎩图像规格化的Matlab 程序如下(其中方差取Var0=2000,M0=150):% 归一化M=0;var=0;%图像的平均值和方差开始进行初始化for x=1:mfor y=1:nM=M+I(x,y);endendM1=M/(m*n);%计算图像的平均值for x=1:mfor y=1:nvar=var+(I(x,y)-M1).^2;%计算图像的方差endendvar1=var/(m*n);for x=1:mfor y=1:nif I(x,y)>=M1I(x,y)=150+sqrt(2000*(I(x,y)-M1)/var1);%处理后的图像均值elseI(x,y)=150-sqrt(2000*(M1-I(x,y))/var1);%处理后的图像方差endendendfigure, imshow(uint8(I)) ;%显示归一化后的图像带入指纹图像’zhiwen1.bmp’后得到的原始图像和归一化图像见图2和图3:图2原始指纹图像图3规格化后的指纹图像2.2图像分割指纹图像通常包括纹线区域和周边的无用区域。

指纹识别系统论文

指纹识别系统论文- I -指纹识别算法研究摘要随着计算机和网络的迅速发展,人们对身份认证的准确性、安全性与实用性提出了更高的要求。

基于生物特征识别的智能身份认证技术也逐渐受到广泛的关注。

在众多的生物识别技术中,指纹识别技术是发展最早、应用最广泛的一种。

指纹识别技术充分利用了指纹的普遍性、唯一性和永久性的生物特征,已逐步取代了传统的基于标志和数字的识别方式,目前在网络、银行、金融、医疗和安检等行业均得到了广泛应用。

本文对指纹识别系统的原理和基本过程进行了分析研究,重点研究了指纹图像预处理算法,并且进行了验证。

在指纹图像预处理部分,论文对预处理的各个步骤包括规格化、图像分割、中值滤波、二值化、细化等以及各个步骤的方法进行了深入的分析和研究,选择了一种图像预处理方案。

在指纹特征提取部分,采用基于Matlab实现的指纹细节特征提取方法,并给出了去伪算法。

指纹特征提取是从细化后的指纹图中得到细节特征点(即端点和分叉点),此特征点含有大量的伪特征,既耗时又影响匹配精度。

采用了边缘去伪和距离去伪,使得特征点去伪前后减小了近1/3,然后提取可靠特征点信息,以便实现指纹匹配。

在指纹匹配部分,本文采用基于细节点的指纹匹配算法,并进行研究。

关键词指纹识别;预处理;特征提取;匹配- II -Fingerprint Recognition AlgorithmAbstractWith the rapid Progress of computer science and network technique,An accurate,secure and practical techno1ogy of Personal identification becomes more and more important. Technology of Personal identification based on Biometrics has received extensive attention. Technology of Fingerprint recognition is the earliest one and is app1ied widely in the all techniques of biometrics recognition, then is taking full advantage of the universality, uniqueness and permanency of the fingerprint, and gradually has taken place of traditional identification method that is based on symbol and number. Nowadays the technology of fingerprint identification is fully used in network, bank, finance, insurance and security. This paper research the basic principles and process of the fingerprint identification system,and focus on the pre-processing algorithms of fingerprint image and finally verify. In the fingerprint image processing section, thesis on preprocessing steps including specifications, image segmentation, median filtering, binarization, refinement, and so on, and each step of the way to in-depth analysis and research, is an image processing program.Part of the fingerprint feature extraction, fingerprint-based Matlab implementation details of feature extraction methods, and gives to the pseudo-algorithm. Fingerprint feature extraction is refined to get the details of fingerprint feature points (the endpoint and bifurcation points), this feature points contain a large number of false features, time-consuming and will affect the matching accuracy. Used and the distance to the edge of the false and counterfeit, makes the feature points to reduce the false front of nearly 1 / 3, and then extract a reliable feature point information, in order to achieve the fingerprint match.Part of the fingerprint match, the paper-based fingerprint minutiae matching algorithm, and conduct research.Keywords Fingerprint recognition; Pretreatment; Feature extraction; Matching- III -目录摘要 (I)Abstract (II)第1章绪论 (6)1.1 指纹识别技术的背景 (6)1.2 指纹识别研究的目的和意义 (6)1.3 指纹识别在国内外的研究现状及分析 (7)1.3.1 国外研究现状 (7)1.3.2 国内研究现状 (8)1.3.3 研究现状分析 (8)1.4 本文研究的主要内容及工作安排 (9)1.4.1 研究的主要内容 (9)1.4.2 工作安排 (9)第2章指纹识别的组成及原理分析 (10)2.1 指纹识别系统的组成 (10)2.2 指纹识别的基本原理 (10)2.2.1 指纹的基本特征 (10)2.2.2 全局特征 (10)2.2.3 局部特征 (12)2.2.4 指纹识别的一般算法 (14)2.3 本章小结 (15)第3章指纹图像预处理 (16)3.1 对指纹图像进行分割 (16)3.2 对指纹图像进行二值化处理 (17)3.3 对指纹图像进行细化处理 (19)3.4 实验结果 (22)3.5 本章小结 (23)第4章指纹图像特征提取与匹配 (24)4.1 指纹图像特征提取 (24)4.1.1 指纹图像特征提取的方法 (24)4.1.2 特征点的提取 (24)4.1.3 指纹图像特征的去伪 (25)4.2 指纹图像的匹配 (27)4.2.1 指纹匹配算法综述 (27)4.2.2 指纹匹配过程 (28)4.3 实验结果 (29)4.4 本章小结 (31)- IV -结论 (32)致谢 (33)参考文献 (34)附录 (35)- V -第1章绪论1.1指纹识别技术的背景指纹识别是依据人的手指尖表面的脊、谷线分布状态来识别和验证人身份的方法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

21112图像滤波

图像滤波的方法很多,而且应用到指纹识别的很多步骤中。对于噪声很大的指纹,还要在计算方向图之前对原始图像进行一次滤波,一般采用高斯滤波初步除噪。在进行后续处理中常用的滤波方法有均值滤波、中值滤波、最小均方差滤波等。

由于高斯函数的傅立叶变换仍是高斯函数,因此高斯函数能构成一个在频域具有平滑性能的低通滤波器。可以通过在频域做乘积来实现高斯滤波。

3指纹分类

指纹识别常常需要在大规模的数据库上进行计算。如果没有一种有效的数据库分类机制,输入的指纹图像将不得不同数据库中大量的指纹数据逐一进行比对,系统工作将非常繁重。为了减少时间和计算的复杂度,必须对指纹进行分类。这样查询只需在指纹数据库中的一个相应子集中进行,从而节省了运算时间并降低了复杂度。

按照西方学者的惯例,在这篇文章中将指纹分为5类:螺旋型(Whorl)、右旋型(Right Loop)、左旋型(Left Loop)、弓型(Arch)、帐型( Tented Arch)。

最小均方差滤波器,亦称维纳滤波器,其设计思想是使输入信号乘响应后的输出,与期望输出的均方误差为最小。文献[ 6 ]通过在不同区域内计算该区域的标准差和灰度平均值,取标准差最小区域的灰度平均值作为点(i,j)的灰度。

21113二值化和细化

以上所得的是增强后的256级灰度图像,还需要将其进一步转变为二值图像(前景点取作1 ,背景点取作0) ,提取指纹脊线,便于后续处理。

中值滤波是常用的非线性滤波方法,也是图像处理技术中最常用的预处理技术。它在平滑脉冲噪声方面非常有效,同时它可以保护图像尖锐的边缘。加权中值滤波能够改进中值滤波的边缘信号保持效果。但对方向性很强的指纹图像进行滤波处理时,有必要引入方向信息,即利用指纹方向图来指导中值滤波的进行。文献[5 ]采用方向加权中值滤波运用指纹方向图和模糊理论的思想来构造滤波模板,不同的前景点方向选择不同权值的模板。

广泛的应用前景,是将来生物特征识别技术的主流。

1指纹取像

图1是一个自动指纹识别系统AFIS(Automated Fingerprint Identification System)的简单流程。

→ → →

↓ ↑

————

将一个人的指纹采集下来输入计算机进行处理是指纹自动识别的首要步骤。指纹图像的获取主要利用设备取像,方便实用,比较适合AFIS。利用设备取像的主要方法又利用光学设备、晶体传感器和超声波来进行。光学取像设备是根据光的全反射原理来设计的。晶体传感器取像是根据谷线和脊线皮肤与传感器之间距离不同而产生的电容不同来设计的。超声波设备取像也是采用光波来取像,但由于超声波波长较短,抗干扰能力较强,所以成像的质量非常好。

由于这些方向图的噪声很大,所以还必须进行平滑处理。为便于进行下一步处理,计算各像素点方向角α(α∈[ 0 ,180 ]) ,并用一个单位矢量υ= [cos2α,sin2α]来表示该点的方向。

对于低质量的图像,不经过一定的图像增强,很难进行后续的处理工作。指纹增强的目的是对低质量的灰度指纹图进行增强,得到清晰的脊线结构。一般对灰度图的增强算法都要用到方向场和频率场的计算,如文献[ 4 ]提出的基于Gabor滤波器的增强算法。由于增强算法计算量很大,通常是整个系统时间性能上的瓶颈.

向一般只可能在p和q这两个方向上。用C代表该点的灰度值,那么可

通过公式(2)得到该点的方向d。如果该点位于脊沟上,那么该点的方向定义为p否则为q。如此可以得到每一个像素点的方向。

q其他(2)

文献[3 ]介绍了另外一种估计方向场的方法。这种方法也将指纹脊线的走向分为类似图2的8个方

向。但在处理上大为不同。他首先计算8个方向的灰度平均值Gmean[i] (i= 0 ,1 ,⋯,7) ,然后将这8个平均值按两两垂直的方向分为4组(0和4、1和5、2和6、3和7) ,计算每组中两个平均值的差值,取差值的绝对值比较大的两个方向为可能的脊线方向,然后再取这两个方向中灰度平均值与该像素的灰度值比较接近的方向作为该像素处的脊线方向。

来,随着计算机技术的飞速发展,低价位指纹采集仪的出现以及高可靠算法的实现,更使得自动指纹识

别技术越来越多地进入到人们的生活和工作中,自动指纹识别系统的研究和开发正在成为国内外学术

界和商业界的热点。相对于其他生物特征鉴别技术例如语音识别及虹膜识别,指纹识别具有许多独到

的优点,更重要的是它具有很高的实用性和可行性,已经被认为是一种理想的身份认证技术,有着十分

的灰度和Si(slit sums ,i= 0 ,1 ,⋯,7) ,I(i,j)代表点(i,j)的灰度值。

例如计算S3的公式如下:

S3=I(i- 2 ,j- 4) +I(i- 1 ,j- 2) +

I(i+ 1 ,j+ 2) +I(i+ 2 ,j+ 4)(1)

设Sp和Sq分别代表8个方向中最小的与最大的灰度和。该点的方

4指纹库的建立与指纹的比对

提取的指纹存储在数据库中。指纹识别系统中数据的存放方式不仅需要像一般数据库中的数据一样,保障其安全性和一致性,还应能以高速读取,以满足高速查询比对的需要。大型指纹识别系统的数据库很大,并行分布式数据库和指纹分类技术可以减少检索时间。建立指纹数据库,一般要采集同一枚指纹的3~5个样本,分别对这些样本进行预处理和特征抽取,从所有样本图像中找出权值大于一给定阀值的特征点,以这些特征为模板建立指纹数据库样本。

2图像的预处理与特征提取

无论采取哪种方法提取指纹,总会给指纹图像带来各种噪声。预处理的目的就是去除图像中的噪

音,把它变成一幅清晰的点线图,以便于提取正确的指纹特征。预处理是指纹自动识别过程的第一步,

它的好坏直接影响着指纹识别的效果。常用的预处理与特征提取( Image Preprocessing and Feature Ex2

指纹分类的实现பைடு நூலகம்法很多,大致上可以分为4类:基于神经网络的分类方法、基于奇异点进行分类的方法、语法分析的方法和其他的方法。

3.1基于神经网络的分类方法[9 ,10 ]

神经网络的方法一般是基于多层感知器或Kohonen自组织网络。由于人工神经网络具有与人脑相似的高度并行性和良好的容错性,特别是以改进型BP网络为代表的神经网络具有良好的自学习能力、强大的分类能力和容错能力。运用BP网络进行指纹分类是很可行的,但是在采用BP算法训练连接权值时,由于BP算法存在易于陷入局部极值的缺点,因而可能使最终的分类结果达不到理想状态。遗传算法( GA)是一种自适应的启发式全局搜索算法,能从问题的解空间而不是单个解开始进行鲁棒性搜索,可以有效地防止寻优结果收敛于局部最优解。该算法不依赖于问题模型特性,没有解析寻优算法要求目标函数连续光滑的限制,具有较好的自适应性。文献[ 9 ]提出了一种利用多个多层感知器来进行分类。每个感知器都试图将指纹图像分类到不同的类中,然后再通过感知器对前面的分类结果进行分析处理。

指纹特征的提取采用链码搜索法对指纹纹线进行搜索,提取出各种特征及其特征的坐标位置。最终形成指纹特征文件,文件中包含指纹特征点的种类、大小、坐标、方向等有用的识别信息。在有的系统中,还将细节特征与中心之间、或细节特征之间的纹线数提取并记录下来。

扫描完整幅图像后,可得其全部的特征点,这些特征点绝大部分是真实的,但其中也包括由噪音引入的伪特征点,因此,还需进一步根据以下规则去除伪特征点:

基于奇异点的数量和位置的启发式规则被用来进行指纹分类。其他的一些诸如脊线形状和方向的细节特征被用来改善分类的性能。由于这些方法严重依赖奇异点,所以在一些噪声比较大和局部图像和残缺图像中,这种方法会出现比较大误差。在文献[ 2 ]中提出了一种迭代方法来降低噪声以增强分类的准确性,取得了一定的效果。

313语法分析的方法和其他的方法

指纹识别方法的综述

摘 要:对在指纹的预处理和特征提取、指纹分类、指纹的匹配过程中的方向图、滤波器、神经网络等关

键性原理和技术做了详细的说明,并对在各个过程中用到的方法做了进一步的比较,讨论了各种方法的优越性。

0引 言

自动指纹识别是上世纪六十年代兴起的,利用计算机取代人工来进行指纹识别的一种方法。近年

t raction)方法的主要步骤包括方向图计算、图像滤波、二值化、细化、提取特征和后处理。当然这些步骤

可以根据系统和应用的具体情况再进行适当变化。文献[ 1 ]提出了基于脊线跟踪的方法能够从灰度指纹图像中直接抽取细节点及其相关信息。

211常用的方法

21111方向图的计算

6

5

4

3

2

7

6

5

4

3

2

1

7

1

①纹线断点删除:若具有同一方向的两个端点之间的距离小于某一阀值,则认为是伪特征点。

②毛刺删除:若连接于分支上的端点且其到分支的距离小于某一阀值,则认为是伪特征点。

③位于前景区域边界的特征点应删除。

经以上步骤的处理,可删除大部分假特征点。

212基于脊线跟踪的方法

基于脊线跟踪的方法[1 ,8 ]是直接从灰度及图像获取细节信息的新颖算法,试验结果表明这种直接从灰度图像提取细节特征的方法比传统的先二值化再细化的方法具有明显的优点。算法的基本思想是沿纹线方向自适应地追踪指纹脊线,在追踪过程中,局部增强指纹图像,最后得到一幅细化后的指纹脊线骨架图和附加在其上的细节点信息。由于该算法只在占全图比例很少的点上估算方向并滤波处理,计算量相对较少,在时间复杂度上具有一定的优势。