IT用户安全手册

IT6000C系列 用户手册

环境条件 操作温度 操作湿度 存放温度 海拔高度 污染度 安装类别

要求 0℃~40℃ 20%~80%(非冷凝) -10℃~70℃ 操作海拔最高2000米 污染度2 II

版权所有 © 艾德克斯电子有限公司

III

IT6000C系列 用户手册

为了保证测量精度,建议温机半小时后开始操作。

法规标记

CE标记表示产品符合所有相关的欧洲法律规 定(如果带有年份,则表示批准此设计的年 份)。 此仪器符合WEEE指令(2002/96/EC)标记要 求,此附加产品标签说明不得将此电器/电子产 品丢弃在家庭垃圾中。

• 若需要送回ITECH公司作保固服务的产品,顾客须预付寄送到ITECH维修部

的单程运费,ITECH公司将负责支付回程运费。

• 若从其它国家送回ITECH公司做保固服务,则所有运费、关税及其它税赋均

须由顾客负担。

保证限制

保固服务不适用于因以下情况所造成的损坏:

• 顾客自行安装的电路造成的损坏,或顾客使用自己的产品造成的瑕疵; • 顾客自行修改或维修过的产品; • 顾客自行安装的电路造成的损坏或在指定的环境外操作本产品造成的损坏; • 产品型号或机身序列号被改动、删除、移除或无法辨认; • 由于事故造成的损坏,包括但不限于雷击、进水、火灾、滥用或疏忽。

“警告”标志表示有危险。它要 求在执行操作步骤时必须加以 注意,如果不正确地执行操作 或不遵守操作步骤,则可能导 致人身伤亡。在没有完全理解 指定的条件且不满足这些条件 的情况下,请勿继续执行“警 告”标志所指示的任何不当操 作。

美国政府限制性权限。授权美国 政府使用的软件和技术数据权限 仅包括那些定制提供给最终用户 的权限。ITECH 在软件和技术数 据中提供本定制商业许可时遵循 FAR 12.211(技术数据)和 12.212(计算机软件)以及用于 国防的 DFARS252.227-7015 (技术数据-商业制品)和 DFARS 227.7202-3(商业计算 机软件或计算机软件文档中的权 限)。

IT8511使用手册

版权所有 © 艾德克斯电子有限公司

iv

IT8500 用户手册

目录

认证与质量保证 ........................................................................................................................................................ 1 保固服务 .................................................................................................................................................................... 1 保证限制 .................................................................................................................................................................... 1 安全标志 .................................................................................................................................................................... 1 安全注意事项 ............................................................................................................................................................ 2 环境条件 .................................................................................................................................................................... 2 法规标记 .................................................................................................................................................................... 3 废弃电子电器设备指令(WEEE) ........................................................................................................................3 符合性信息 ................................................................................................................................................................ 3

IT运维管理系统用户使用手册

IT运维管理系统-用户使用手册IT运维管理系统用户使用手册中国石油大学12月2017年页26 共页1 第IT运维管理系统-用户使用手册前言衷心感谢您选用该软件产品,我们将竭诚为您提供最优质的服务。

本用户手册旨在给予用户产品使用,故障处理方面的说明指导。

为了您使用方便并能充分利用本软件的功能,敬请仔细阅读本使用手册,并放于方便位置,以供日后参考。

本用户手册的内容仅供参考,本公司不断改善产品功能与质量,版本时有更新而手册未能及时修正,或有包含技术上不准确或疏漏之处,敬请凉解,也真诚地希望您能把宝贵的意见反馈给我们,在以后的版本中,我们会加以充实或改进。

页26 共页2 第IT运维管理系统-用户使用手册目录3............................................................................................................................................. 录.目41. ................................................................................................................................. 系统概述52. ..................................................................................................................... 软件和硬件环境53. ............................................................................................................. 系统访问与提报方法64. ................................................................................................................................. 操作说明6................................................................................................................................ 4.1.登录6................................................................................................................................ 4.2 .首页74.3.........................................................................................................................事件管理....................................................................................................................... 11变更管理4.48....................................................................................................................... 1问题管理4.53................................................................................................................... 24.6配置项管理4....................................................................................................................... 4.72系统管理页26 共页3 第IT运维管理系统-用户使用手册1.系统概述IT运维管理系统包括事件管理、变更管理、问题管理、配置管理、紧急变更管理和系统管理,共六个管理模块。

IT8512+ 用户手册

直流可编程电子负载IT8500+系列用户手册型号:IT8511+/IT8511A+/IT8511B+/IT8512+/IT8512A+/IT8512B+/IT8512C+/IT8512H+/IT8513C+/IT8514C+/IT8514B+/IT8516C+版本号:4.1声明© Itech Electronics, Co., Ltd. 2014根据国际版权法,未经Itech Electronics, Co., Ltd. 事先允许和书面同意,不得以任何形式(包括电子存储和检索或翻译为其他国家或地区语言)复制本手册中的任何内容。

手册部件号IT8500+-402008版本第4版,2015 年05月18日发布Itech Electronics, Co., Ltd.商标声明Pentium是Intel Corporation在美国的注册商标。

Microsoft、Visual Studio、Windows 和MS Windows是Microsoft Corporation 在美国和/或其他国家/地区的商标。

担保本文档中包含的材料“按现状”提供,在将来版本中如有更改,恕不另行通知。

此外,在适用法律允许的最大范围内,ITECH 不承诺与本手册及其包含的任何信息相关的任何明示或暗含的保证,包括但不限于对适销和适用于某种特定用途的暗含保证。

ITECH对提供、使用或应用本文档及其包含的任何信息所引起的错误或偶发或间接损失概不负责。

如ITECH与用户之间存在其他书面协议含有与本文档材料中所包含条款冲突的保证条款,以其他书面协议中的条款为准。

技术许可本文档中描述的硬件和/或软件仅在得到许可的情况下提供并且只能根据许可进行使用或复制。

限制性权限声明美国政府限制性权限。

授权美国政府使用的软件和技术数据权限仅包括那些定制提供给最终用户的权限。

ITECH 在软件和技术数据中提供本定制商业许可时遵循FAR 12.211(技术数据)和12.212(计算机软件)以及用于国防的DFARS252.227-7015(技术数据-商业制品)和DFARS 227.7202-3(商业计算机软件或计算机软件文档中的权限)。

IT维护手册

IT维护手册一、引言IT维护是保障信息系统正常运行不可或缺的环节。

本手册旨在提供清晰的指导,帮助维护人员了解和执行IT维护任务。

通过正确的维护措施,确保系统的稳定性和安全性,提高整体运行效率。

二、重要提示1. 在进行任何维护操作之前,务必备份系统数据,以防意外情况发生。

2. 确定维护时间,在用户使用较少的时段进行操作,以避免影响正常工作。

3. 严格遵守公司的安全规定和政策,确保在授权的范围内进行维护操作。

三、硬件维护1. 定期检查服务器和网络设备的物理连接,确保连接稳定可靠。

2. 清洁服务器和网络设备的内部和外部,防止灰尘和杂物对其正常工作的影响。

3. 定期更换电池、风扇等易损件,以确保设备的长期稳定运行。

4. 检查电源和UPS供应电源,确保供电正常,以避免因电力不稳定而导致的故障。

四、软件维护1. 及时升级操作系统和软件补丁,修复安全漏洞和BUG,提高系统安全性和稳定性。

2. 清理临时文件和无用文件,释放磁盘空间,提高系统性能。

3. 定期进行病毒和恶意软件扫描,确保系统的安全性。

4. 定期备份系统和重要数据,保证数据的可恢复性。

五、网络维护1. 监控网络流量和带宽使用情况,及时调整网络资源分配,以满足各部门的需求。

2. 定期检查网络设备的配置和性能,及时发现并解决潜在的故障点。

3. 限制不必要的网络访问和流量,确保网络资源的安全和稳定。

六、安全维护1. 定期更新防火墙和入侵检测系统的规则,防止未授权访问和攻击。

2. 配置强密码策略,确保用户账户的安全性。

3. 定期对用户的权限进行审查和更新,避免权限滥用。

4. 实施数据备份和恢复策略,以应对数据丢失或故障的情况。

七、故障处理1. 建立故障处理队列,及时响应用户的故障报告。

2. 根据故障的类型和紧急程度,分配优先级和处理时限,确保故障及时解决。

3. 记录故障处理过程和解决方案,以便未来参考和总结经验。

八、总结本维护手册提供了IT维护的基本指导和要点,但在实际操作中,需根据具体情况灵活应用。

ITA1-3kVA用户手册

艾默生网络能源有限公司 版权所有,保留一切权利。内容如有改动,恕 不另行通知。

艾默生网络能源有限公司 地址:深圳市南山区科技工业园科发路一号 邮编:518057 公司网址: 客户服务热线:4008876510 E-mail:service@

安全注意事项

本手册包含重要安全指导,用户在安装维护 UPS 和电池时需严格遵守。安装运行 UPS 前,请阅读手册全文。

UPS注意事项

1.除了内置电池盒,UPS 内部没有用户可操作的部件,请勿擅自打开 UPS 盖板,否则会有触电的危险,且由此导 致的 UPS 故障不属于保修范围。 2.UPS 内含电池,即使在未接交流市电的情况下,其输出端仍可能会有电压存在。 3.当 UPS 需要移动或重新接线时,必须切断市电输入和电池输入,并保证 UPS 已完全关机。否则输出端仍可能有 电,有触电的危险。 4.为确保人身安全和保证 UPS 的正常使用,在使用之前应对 UPS 进行可靠接地。 5.UPS 应用于 IT 配电系统时,必须在中线上安装短路保护装置。 6.使用环境对 UPS 的使用寿命及可靠性有一定的影响。因此,请注意避免长期在下列工作环境中使用 UPS:

Copyright © 2009 by Emerson Network Power Co., Ltd. All rights reserved. The contents in this document are subject to change without notice.

Emerson Network Power Co., Ltd. Address: No.1 Kefa Rd., Science & Industry Park, Nanshan District 518057, Shenzhen China Homepage: E-mail: support@

IT6300B 用户手册说明书

用户使用手册三路可编程直流电源IT6300B系列型号IT6322B/IT6332B/IT6333B© 版权归属于艾德克斯电子有限公司目录第一章验货与安装 (6)1.1验货 (6)1.2清洁 (6)1.3安装位臵 (6)第二章快速入门 (9)2.1前面板及后面板描述 (9)2.2键盘按键介绍 (10)2.3VFD指示灯功能描述 (11)第三章通电检查 (12)3.1开机预先检查 (12)3.2输出检查 (14)第四章技术规格 (15)4.1主要技术参数 (15)4.2补充特性 (18)第五章面板操作 (19)5.1前面板操作介绍 (19)5.2通道切换操作 (20)5.3OUT ON/OFF输出设定 (20)5.4定时器操作 (20)5.5电压操作 (20)5.6电流操作 (21)5.7数据保存/读取设臵 (21)5.8过电压操作 (21)5.9键盘锁定功能 (21)5.10过热保护 (22)5.11菜单描述 (22)5.12菜单功能描述 (24)5.13后面板远端补偿端子功能 (29)第六章电源与PC间的通讯 (30)6.1RS-232接口 (30)6.2USB接口 (31)6.3GPIB接口 (32)6.4标准软件及SCPI指令 (32)IT6300B系列三路直流可编程电源供应器设备及材料污染控制声明O:表示该有毒有害物质在该部件所有均质材料中的含量在SJ/T11363-2006与EU 2005/618/EC 规定的限量要求以下。

X:表示该有毒有害物质至少在该部件的某一均质材料中的含量超出SJ/T11363-2006与EU 2005/618/EC 规定的限量要求。

1. ITECH无铅焊锡已全面完成,外壳材料尚未全面完成转换,故部品含铅量未全面符合限量要求。

2. 产品在使用手册所定义之使用环境条件下,可确保其环保使用期限。

处臵切勿将本设备处理为未分类的废弃物,本设备需做分类回收。

有关废弃物收集系统的讯息,请联络贵公司所在地的相关政府机关。

IT6900 用户手册

IT6900 用户手册

预防措施或本手册其他部分说明的特定警告,则会违反有关仪器的设计、制造和 用途方面的安全标准。艾德克斯公司对用户不遵守这些预防措施的行为不承担任 何责任。 请勿使用已损坏的设备。在使用设备之前,请先检查其外壳。检查是否存在 裂缝或缺少塑胶。请勿在含有易爆气体、蒸汽或粉尘的环境中操作本设备。 电源出厂时提供了一个三芯电源线,您的电源供应器应该被连接到三芯的接 线盒上。在操作电源供应器之前,您应首先确定电源供应器接地良好! 请始终使用所提供的电缆连接设备。 在连接设备之前,请观察设备上的所有标记。 使用具有适当额定负载的电线,所有负载电线的容量必须能够承受电源的最 大短路输出电流而不会发生过热。如果有多个负载,则每对负载电线都必须 能安全承载电源的满载额定短路输出电流。 为减少起火和电击风险,请确保市电电源的电压波动不超过工作电压范围的 10%。 如果用电源给电池充电, 在接线时要注意电池的正负极性, 否则会烧坏电源! 请勿自行在仪器上安装替代零件,或执行任何未经授权的修改。 请勿在可拆卸的封盖被拆除或松动的情况下使用本设备。 请仅使用制造商提供的电源适配器以避免发生意外伤害。 严禁将本设备使用于生命维持系统或其他任何有安全要求的设备上。

IT6900 用户手册

认证与质量保证

IT6900 系列电源完全达到手册中所标称的各项技术指标。

保固服务

ITECH 公司对本产品的材料及制造,自出货日期起提供一年的质量保固服务(保 固服务除以下保固限制内容) 。 本产品若需保固服务或修理,请将产品送回 ITECH 公司指定的维修单位。 1. 若需要送回 ITECH 公司作保固服务的产品,顾客须预付寄送到 ITECH 维修 部的单程运费,ITECH 公司将负责支付回程运费。 2. 若从其它国家送回 ITECH 公司做保固服务,则所有运费、关税及其它税赋均 须由顾客负担。

Kaspersky IT安全手册说明书

Hunting the huntersLearn more on #bringonthefuture A systemic approach to protectionIntroductionAs corporate processes undergo extensive, across-the-board automation, businesses are becoming increasingly dependent on information technologies. This, in turn, means the risks associated with disruption to core business processes are steadily shiftingto the IT field. The developers of automation tools are aware of this and, in an attempt to address possible risks, are increasingly investing in IT security – a key characteristic of any IT system along with reliability, flexibility and cost. The last couple of decades have seen a dramatic improvement in the security of software products - virtuallyall global software manufacturers now publish documents dedicated to safety configurations and the secure use of their products, while the information security market is flooded with offers to ensure protection in one form or another.On the flipside, the more a company’s business is dependent on IT, the more attractive the idea of hacking its information systems, justifying any additional investmentin resources required to carry out a successful attack in the face of increased IT security levels.A systemic approach to protectionIncreased software security levels and constantly evolving protection technologies make mounting a successful attack more challenging. So cybercriminals, having invested in penetrating multiple layers of defenses, want to spend plenty of time inside the target infrastructure, maximizing their profits by doing as much damage as possible. Hencethe emergence of targeted attacks.These attacks are carefully planned and implemented - along with automated tools, they require the direct and deep involvement of professional attackers to penetrate the systems. Counteracting these professional attackers can only be undertaken effectively by professionals who are no less qualified and who are equippedwith the latest tools for detecting and preventing computer attacks.From a risk management standpoint, an organization’s security goals are considered achieved when the cost to the attacker of compromising the system exceeds the value to that attacker of the information assets gained. And, as we’ve said, penetrating multiple security layers is expensive and challenging. But there is a way of dramatically cutting the costs of an advanced attack, while almost certainly remaining undetected by built-in security software. You simply incorporate a combination of widely known legitimate tools and techniques into your advanced attack armory.Today’s operating systems actually contain everything needed to attack them, without having to resort to malicious tools, dramatically cutting the cost of hacking. This ‘dual functionality’ of OS built-in tools is what system administrators work with, so distinguishing their legitimate activities from those of a threat actor is very difficult, and virtually impossible through automation alone. The only way to counter such threats is to adopt a systemic approach to protection (Figure 1). This implies prompt detection if a threat is impossible to prevent, and if automatic detection is impossible, then having proactiveHiding in plain sightAt Kaspersky, we can say with a degree of confidence that the list of threat detection and prevention technologies we’ve developed over the years, including the latest research on big data and machine learning, means our security products can neutralize any attack that can be detected and prevented automatically. But automatic detection and prevention is just the beginning. More than 20 years of researching and preventing computer attacks have given us an even more powerful tool to tackle those areas when automation just isn’t enough – unequalled human expertise.Targeted attacks take the protection tools available to their victims into consideration and are developed accordingly, bypassing automatic detection and prevention systems. These kinds of attack are often carried out without any software being used, and the attackers’ actions are barely distinguishable from those that an ITor information security officer would normally perform.The following are just some of the techniques applied in today’s attacks:• The use of tools to hamper digital forensics, e.g. by securely deleting artefactson the hard drive or by implementing attacks solely within a computer’s memory• The use of legitimate tools that IT and information security departments routinely use • Multi-stage attacks, when traces of preceding stages are securely deleted• Interactive work by a professional team (similar to that used during penetration testing)Such attacks can only be identified after the target asset has been compromised,as only then can suspicious behavior indicative of malicious activity be detected. A key element here is the involvement of a professional analyst. A human presence withinthe event analysis chain helps compensate for weaknesses inherent in automated threat detection logic. And when pentest-like attacks involve an active human attacker, that human undoubtedly has an advantage when it comes to bypassing automated technologies. The opposing presence of a suitable armed human analyst then becomes the only sure way to counter the attack.IT security talent crunchMeanwhile, IT security personnel recruitment is at crisis levels. The number of unfilled positions globally stands at 4.07 million, up from 2.93 million this time last year.The growing demand for IT security expertise also means that it’s tough not justto find skilled professionals, but also to justify the high costs involved in hiring them. So if you don’t currently have a full complement of security specialists for threat hunting, investigation and response, it’s no good banking on being able to attract more. You need to find another way.Managed Detection and Response (MDR) products and services can be an effective solution for organizations seeking to establish and to improve their early, effective threat detection and response but lacking sufficient internal expert IT security resources (Figure 2). Outsourcing skills-hungry security tasks, e.g. threat hunting, to an experiencedThe needle in the haystackThe Kaspersky SOC continuously monitors more than 250k endpoints worldwide, and this number is constantly growing. We collect and process a huge amount of telemetry from each of these sensors. While the majority of threats are detected and prevented automatically, and only a small number of them go to human validation, the amount of raw telemetry requiring additional review is still enormous, and analyzing all this manually to provide threat hunting to customers in the form of an operational service would be impossible. The answer is to single out for further review by the SOC analyst those raw events which are in some way related to known (or even just theoretically possible) malicious activity.In our SOC, we call these types of event ‘hunts’, officially known as ‘Indicators of Attack’ or IoAs, as they help to automate the threat hunting process. IoA creation is an art, and like most art forms there’s more to it than just systematic performance. Questions need to be asked and answered, like ‘Which techniques need detecting as a priority, and which can wait a little?’ or ‘Which techniques would a real attacker be most likely to use’? This is where a knowledge of adversary methods is of so much value.Kaspersky identifies almost half of all incidents through the analysis of malicious actions or objects detected using IoAs, demonstrating the general efficiency of this approach in detecting advanced threats and sophisticated malware-less attacks. However, the more a malicious behavior mimics the normal behavior of users and administrators, the higher the potential rate of false positives and, consequently, the lower the conversion rate from alerts. So this is something that needs to be addressed.Jumping the queueAdvanced attackers often use the same tools, from the same workstations, addressing the same systems, and at the same time intervals as a real system administrator would – with no anomalies, no outliers - nothing. Faced with this, only a human analyst can make the final decision, attributing observed activity as malicious or legitimate, or even doing something as simple as asking the IT staff if they really performed these actions.However, SOC analysts can only work with finite throughput. As a human analyst is needed to verify and prioritize automatic detections for further investigation and response, it’s very important to determine as soon as possible whether the observed behavior is normal for a particular IT infrastructure. Having a baseline for what’s normal activity will help reduce the number of false alerts and raise the effectiveness of threat detection.High false positive rates and significant alert flows requiring verification and investigation can significantly affect the mean-time-to-respond to real incidents. This is where Machine Learning (ML) comes in. ML models can be trained on alerts previously validated and labeled by SOC analysts. By providing alerts with specific scoring ML model can assist with prioritization, filtering, queuing and so on. Kaspersky’s proprietary ML model enables the automation of the initial incident triage and minimizes the mean-time-to-respond by significantly increasing analyst throughput.IoA-based detection is applied to post-exploitation activity, where the tools used by attackers are not explicitly malicious, but their hostile usage is. Standard but suspicious functionality is identified in legitimate utilities, where classifying the observed behavior as malicious through automation would be impossible.Examples of IoAs:• Start command line (or bat/PowerShell) script within a browser, office application or server application (such as SQL server, SQL server agent, nginx, JBoss, Tomcat, etc.);• Suspicious use of certutil for file download (example command: certutil -verifyctl -f -split https[:]///wce.exe);• File upload with BITS (Background Intelligent Transfer Service);• whoami command from SYSTEM account, and many others.The devil is in the detailAlerts from protected assets require correlation as attackers move laterally from host to host. To define the most effective response strategy, it’s important to identify all affected hosts and gain complete visibility into their actions. In some cases, additional investigation may be required. Analysts gather as much context as possible to determine the severity of an incident. Incident severity is based on a combination of factors, including threat actor, attack stage at the time of incident detection (e.g. cyber kill chain), the number and types of assets affected, details about the threat and how it may be relevant to a customer’s business, the identified impact on infrastructure, complexity of remediation measures and more. To understand what’s actually going on, you need to maintain access to continuously updated knowledge about your attackers, their motivation, their methods and tools, and the potential damage they could inflict. Generating this intelligence requires constant dedication and high levels of expertise.Kaspersky SOC analyzes the received data utilizing all our knowledge about tactics, techniques and procedures used by adversaries worldwide (Figure 3). We gather information from constant threat research, the MITRE ATT&CK knowledge base, dozens Pulling the switchOnce the response strategy is defined, it’s time to take action. Usually, MDR services end here. Customers receive incident reports with response recommendations – then it’s their responsibility to apply them to their systems. Considering that a lack of IT security expertise may have caused the customer to opt for MDR in the first place, and the fact that such recommendations can be highly technical and not always clear and actionable, timely and effective response may be jeopardized. Absence of a centralized automated response capability adds to the problem significantly, compromising the potential benefits gained from such engagements.Kaspersky MDR relies on leading-edge security technologies based on unique ongoing threat intelligence and advanced machine learning. It automatically prevents the majority of threats while validating all product alerts to ensure the effectiveness of automatic prevention, and proactively analyzes system activity metadata for any signs of an active or impending attack. Our MDR shares the same agent with Kaspersky Endpoint Detection and Response and Kaspersky Sandbox, providing extended functionality once activated. The agent allows infected hosts to be isolated, unauthorized processes to be terminated, and malicious files to be quarantined and deleted – all done remotely at a single click.Depending on your requirements, the service offers a completely managed or guided disruption and containment of threats, while keeping all response actions under your full control. Incident response guidelines are actionable and delivered in plain English allowing for quick and effective execution. Kaspersky MDR customers can use the functionality of the EDR agent to centrally initiate recommended response actions themselves, or authorize Kaspersky to automatically launch remote incident response for certain types of incidents.KASPERSKYAnalysis workflow:•Situational awareness •Investigation of borderline cases•Overall process improvement Macro correlation, hypotheses:All TTP knowledge:•MITRE ATT&CK •Internal research •Security assessment/red teaming •Incident response practice•Security monitoring practiceCUSTOMERMicro correlation:•All EPP and network detection technologies •Reputation (through cloud)AUTOMATED AND GUIDED INCIDENTRESPONSEFigure 3. Incident analysis flow in Kaspersky MDRConclusionNeither automated threat detection and prevention tools nor cyberthreat hunting alone is a silver bullet for the entire spectrum of today’s threats. However, a combinationof traditional detection and prevention tools activated before a compromise occurs, plus a post-compromise iterative process of searching for new threats missed by automated tools, can be highly effective. Kaspersky Managed Detection and Response maximizes the value of your Kaspersky security solutions by delivering fully managed, individually tailored ongoing detection, prioritization, investigation and response.Countering targeted attacks requires extensive experience as well as constant learning. As the first vendor to establish, almost a decade ago, a dedicated center for investigating complex threats, Kaspersky has detected more sophisticated targeted attacks than any other security solution provider. Leveraging this unique expertise, you can gain allthe major benefits from having your own Security Operations Center without havingto actually establish one. 2021 A O K A S P E R S K Y L A B . R E G I S T E R E D T R A D E M A R K S A N D S E R V I C E M A R K S A R E T H E P R O P E R T Y O F T H E I R R E S P E C T I V E O W N E R S .Cyber Threats News: IT Security News: /。

IT8000系列 用户手册说明书

回馈式直流电子负载IT8000系列用户手册型号:IT8000系列版本:V1.1/11,2019声明©Itech Electronic,Co.,Ltd. 2019根据国际版权法,未经Itech Electronic,Co.,Ltd.事先允许和书面同意,不得以任何形式(包括电子存储和检索或翻译为其他国家或地区语言)复制本手册中的任何内容。

手册部件号商标声明Pentium是Intel Corporation 在美国的注册商标。

Microsoft、Visual Studio、Windows和MS Windows是Microsoft Corporation在美国和/或其他国家/地区的商标。

担保本文档中包含的材料“按现状”提供,在将来版本中如有更改,恕不另行通知。

此外,在适用法律允许的最大范围内,ITECH不承诺与本手册及其包含的任何信息相关的任何明示或暗含的保证,包括但不限于对适销和适用于某种特定用途的暗含保证。

ITECH对提供、使用或应用本文档及其包含的任何信息所引起的错误或偶发或间接损失概不负责。

如ITECH与用户之间存在其他书面协议含有与本文档材料中所包含条款冲突的保证条款,以其他书面协议中的条款为准。

技术许可本文档中描述的硬件和/或软件仅在得到许可的情况下提供并且只能根据许可进行使用或复制。

限制性权限声明美国政府限制性权限。

授权美国政府使用的软件和技术数据权限仅包括那些定制提供给最终用户的权限。

ITECH在软件和技术数据中提供本定制商业许可时遵循FAR12.211(技术数据)和12.212(计算机软件)以及用于国防的DFARS252.227-7015(技术数据-商业制品)和DFARS227.7202-3(商业计算机软件或计算机软件文档中的权限)。

安全声明“小心”标志表示有危险。

它要求在执行操作步骤时必须加以注意,如果不正确地执行或不遵守操作步骤,则可能导致产品损坏或重要数据丢失。

在没有完全理解指定的条件且不满足这些条件的情况下,请勿继续执行小心标志所指示的任何不当操作。

IT8513、8514用户手册

直流可编程电子负载 型号IT8513/14系列

IT8513B/IT8514B/IT8513C/IT8514C/IT8514F

© 版权归属于艾德克斯电子有限公司 Ver1.1 /APR, 2008/ IT8500-401

1

第一章 快速入门 ...........................................................................................................................6 1.1 开机自检..................................................................................................................................6 1.1.1 介绍 ..................................................................................................................................6 1.1.2 自检步骤...........................................................................................................................6 1.1.3 如果负载不能启动 ............................................................................................................6 1.2 前面板介绍..............................................................................................................................7 1.3 后面板介绍 ..............................................................................................................................8 1.4 VFD 指示灯功能描述 ...............................................................................................................8 1.5 键盘介绍 .................................................................................................................................9 1.6 快速功能键 ..............................................................................................................................9 1.7 菜单操作..................................................................................................................................9 1.8 选件和配件 ............................................................................................................................11

IT系统操作手册

IT系统操作手册第一章:引言IT系统操作手册是为了帮助用户熟悉和操作特定的IT系统而编写的指南。

本手册旨在提供详细的操作说明,以确保用户能够正确、高效地使用系统。

在本手册中,将介绍系统的基本功能、操作流程和常见问题解决方法,以帮助用户快速上手并解决可能遇到的困难。

第二章:系统概述2.1 系统简介本节将对系统进行简要介绍,包括系统的名称、版本、功能特点等。

同时,还将提供系统所适用的操作系统平台和硬件要求,以确保系统能够正常运行。

2.2 系统安装与配置本节将详细介绍系统的安装和配置过程。

包括安装前的准备工作、安装步骤、配置选项等。

同时,还将介绍系统的初始化设置和必要的参数配置,以确保系统能够按照用户的需求正常运行。

第三章:系统功能3.1 登录与注销本节将介绍系统的登录和注销操作。

包括用户身份验证、登录界面的说明、密码修改等内容。

同时,还将介绍注销操作的步骤和注意事项,以确保用户的账户安全。

3.2 界面导航本节将详细介绍系统的界面导航功能。

包括主界面的布局、菜单栏和工具栏的使用方法等。

同时,还将介绍系统中各个模块的导航方法和功能说明,以帮助用户快速找到所需的功能。

3.3 数据管理本节将介绍系统中的数据管理功能。

包括数据的导入、导出、备份和恢复等操作。

同时,还将介绍数据查询、筛选和排序等功能,以帮助用户高效地管理和利用系统中的数据。

3.4 任务调度本节将详细介绍系统中的任务调度功能。

包括任务的创建、编辑和删除等操作。

同时,还将介绍任务的调度方式和执行结果的查看方法,以帮助用户管理和监控系统中的任务。

第四章:系统维护与故障排除4.1 系统维护本节将介绍系统的常规维护工作。

包括系统日志的查看和清理、数据库的优化和备份等操作。

同时,还将介绍系统更新和升级的方法,以确保系统的稳定性和安全性。

4.2 故障排除本节将详细介绍系统故障排除的方法和步骤。

包括常见故障的诊断和解决方案,以及故障报告的提交和处理流程。

同时,还将介绍系统支持和维护团队的联系方式,以便用户在遇到问题时能够及时获得帮助。

ISMS手册-信息安全管理IT服务管理体系手册

信息安全管理IT服务管理体系手册发布令本公司按照ISO20000:2005《信息技术服务管理—规范》和ISO27001:2005《信息安全管理体系要求》以及本公司业务特点编制《信息安全管理&IT服务管理体系手册》,建立与本公司业务相一致的信息安全与IT服务管理体系,现予以颁布实施。

本手册是公司法规性文件,用于贯彻公司信息安全管理方针和目标,贯彻IT 服务管理理念方针和服务目标。

为实现信息安全管理与IT服务管理,开展持续改进服务质量,不断提高客户满意度活动,加强信息安全建设的纲领性文件和行动准则。

是全体员工必须遵守的原则性规范。

体现公司对社会的承诺,通过有效的PDCA活动向顾客提供满足要求的信息安全管理和IT服务。

本手册符合有关信息安全法律法规要求以及ISO20000:2005《信息技术服务管理—规范》、ISO27001:2005《信息安全管理体系要求》和公司实际情况。

为能更好的贯彻公司管理层在信息安全与IT服务管理方面的策略和方针,根据ISO20000:2005《信息技术服务管理—规范》和ISO27001:2005《信息安全管理体系要求》的要求任命XXXXX为管理者代表,作为本公司组织和实施“信息安全管理与IT服务管理体系”的负责人。

直接向公司管理层报告。

全体员工必须严格按照《信息安全管理&IT服务管理体系手册》要求,自觉遵守本手册各项要求,努力实现公司的信息安全与IT服务的方针和目标。

管理者代表职责:a) 建立服务管理计划;b) 向组织传达满足服务管理目标和持续改进的重要性;e) 确定并提供策划、实施、监视、评审和改进服务交付和管理所需的资源,如招聘合适的人员,管理人员的更新;1.确保按照ISO207001:2005标准的要求,进行资产识别和风险评估,全面建立、实施和保持信息安全管理体系;按照ISO/IEC 20000 《信息技术服务管理-规范》的要求,组织相关资源,建立、实施和保持IT服务管理体系,不断改进IT服务管理体系,确保其有效性、适宜性和符合性。

IT运维管理系统用户使用手册

IT运维管理系统用户使用手册中国石油大学2017年12月前言衷心感谢您选用该软件产品,我们将竭诚为您提供最优质的服务。

本用户手册旨在给予用户产品使用,故障处理方面的说明指导。

为了您使用方便并能充分利用本软件的功能,敬请仔细阅读本使用手册,并放于方便位置,以供日后参考。

本用户手册的内容仅供参考,本公司不断改善产品功能与质量,版本时有更新而手册未能及时修正,或有包含技术上不准确或疏漏之处,敬请凉解,也真诚地希望您能把宝贵的意见反馈给我们,在以后的版本中,我们会加以充实或改进。

目录目录 (3)1.系统概述 (4)2.软件和硬件环境 (5)3.系统访问与提报方法 (5)4.操作说明 (6)4.1登录 (6)4.2首页 (6)4.3事件管理 (7)4.4变更管理 (11)4.5问题管理 (18)4.6配置项管理 (23)4.7系统管理 (24)1.系统概述IT运维管理系统包括事件管理、变更管理、问题管理、配置管理、紧急变更管理和系统管理,共六个管理模块。

经过反复的研发、讨论、总结,结合公司的实际需求,管理系统一期已经开发完成。

管理模块的功能概述如下:1)事件管理:完成事件管理中产生事件、收集信息、一线尝试解决、升级二线、受理请求、二线尝试解决、联系专家/供应商、专家/供应商解决方案、实施方案、用户确认、执行关闭、事件经理监控功能的研发、部署及上线工作。

2)配置管理:完成配置管理中配置管理数据库的建立和维护、配置项范围确定、配置项的定义和识别、更新配置管理项、定期检查和验证、定期的配置管理回顾、定期生成配置管理报告功能的研发、部署及上线工作。

3)问题管理:完成问题管理中产生问题、问题识别与确认、问题分派、分析并诊断、开发、确认、实施解决方案、问题回顾、问题监控、问题总结与关闭功能的研发、部署及上线工作。

4)变更管理:完成变更管理中变更发起、检查/测试和计划、评估/审批变更、变更委员会评估/审批、收集审批意见、安排和分派任务、实施变更任务、变更回顾、关闭变更功能的研发、部署及上线工作。

IT系统运维技术支持服务规范与操作手册范本

IT系统运维技术支持服务规范与操作手册范本一、引言IT系统运维技术支持服务规范与操作手册旨在确保IT系统在安全、稳定和高效的状态下运行。

本手册旨在为技术支持团队提供操作指南,规范服务流程,并为用户提供准确的技术支持。

本手册的目标是提供一致性和标准化的技术支持服务。

二、服务准则1. 服务态度- 在与用户交流时,需以友好、礼貌和专业的态度进行沟通。

- 尽量使用清晰、简洁的语言解释技术问题。

- 对于用户提出的问题,需积极主动地提供解决方案或建议。

2. 服务响应时间- 对于用户提交的服务请求,需在规定时间内及时响应。

- 对于紧急问题,需立即做出响应,并积极解决。

3. 问题诊断与解决- 对于用户报告的问题,技术支持人员需要进行诊断并提供解决方案。

- 诊断过程需要记录在案,以备将来参考。

4. 团队合作- 技术支持人员需要与其他团队成员紧密合作,确保问题在最短时间内得到解决。

- 在团队合作过程中,需相互协作,共享知识和经验。

三、服务流程1. 服务请求接收与记录- 用户向技术支持团队提交服务请求后,技术支持人员应及时接收请求并记录相关信息。

- 记录的内容包括:请求的日期、用户姓名、具体问题描述等。

2. 问题诊断与解决- 技术支持人员根据问题的描述和现象开展诊断工作。

- 运用专业知识和工具,迅速定位问题并提供解决方案。

3. 问题解决与反馈- 在解决问题后,技术支持人员需将解决方案或操作步骤反馈给用户。

- 反馈内容应当简明扼要,易于用户理解和操作。

4. 问题跟踪与关闭- 在解决问题后,技术支持人员需要跟踪用户的反馈情况,确保问题得到有效解决。

- 当用户确认问题已解决或未再提出相关问题后,将问题标记为关闭状态。

四、技术支持工具和资源1. 知识库- 维护一个知识库,收集和整理常见的技术问题和解决方案。

- 不断更新和补充知识库,以便技术支持人员快速查询和解决问题。

2. 远程协助工具- 尽可能使用远程协助工具解决用户的问题,以减少对用户的干扰。

IT行业安全事故处理手册1

IT行业安全事故处理手册1一、简介IT行业安全事故处理手册二、前言随着信息技术的迅猛发展,IT行业安全事故频发,为了保障信息系统的安全可靠运行,本手册旨在提供IT行业安全事故处理的指导原则和流程。

三、安全事故分类IT行业的安全事故可分为以下几个主要分类:1. 网络攻击类事故:如黑客入侵、拒绝服务攻击等;2. 数据泄露类事故:包括内部员工非法获取或泄露重要数据;3. 系统故障类事故:包括硬件故障、软件错误导致的系统崩溃等;4. 病毒感染类事故:包括恶意软件感染、勒索软件攻击等。

四、IT安全事故处理原则在IT行业安全事故处理中,需遵循以下原则:1. 及时响应:对安全事故进行及时响应,最大程度减少损失;2. 切勿封锁信息:不可隐瞒或删除任何与安全事件有关的信息,否则会对事故调查产生不良影响;3. 经验总结:针对发生的安全事故,及时总结经验教训,加强后续的安全防御工作。

五、IT安全事故处理流程以下是IT安全事故处理的基本流程,仅供参考:1. 发现和报告:一旦发现安全事故,及时报告给信息安全负责人或安全团队;2. 评估和分类:对安全事故进行评估和分类,确定安全事故的影响程度和紧急性;3. 应急处理:根据事故的紧急程度,采取相应的应急处理措施,包括隔离受感染的系统、封堵攻击源等;4. 证据保全:确保对现场和相关数据的采集、保存和保全,以便后续的取证和分析;5. 事故调查:对安全事故进行调查,分析攻击手段、攻击路径等,找出安全漏洞和改进方案;6. 恢复和修复:尽快恢复受影响的系统和数据,并对系统进行修复和升级;7. 事故总结:总结安全事故处理过程中的经验教训,改进现有的安全措施和管理机制。

六、安全事故处理的技术支持1. 安全监控系统:搭建完善的安全监控系统,实时监测网络和系统的安全状况,及时预警并阻止潜在的安全威胁;2. 防火墙和入侵检测系统:搭建防火墙和入侵检测系统,防范外部攻击,并能够及时发现入侵行为;3. 数据加密和备份:对关键数据进行加密保护,并定期进行备份,以防数据丢失或泄露;4. 安全培训和意识提升:定期开展员工的安全培训和意识提升,提高员工对安全事故的处理能力和风险意识。

《IT6000系列人机界面用户手册》

注 意

设计

◆ 请勿在触摸面板上设计可能导致操作员人身伤害或设备损坏的开关,请单独设计执行重要操作的开关, 否则错误输出或故障可能引发事故; 警 ◆ 请勿创建用于控制设备安全操作的触摸面板开关,如紧急停止开关。请单独设置硬件开关来执行此类操 告 作,否则可能造成严重的人身伤害或设备损坏; 注意 ◆ 请勿将本产品用作可能造成严重人身伤害、设备损坏或系统停机等重大报警的警示设备。请使用独立的 硬件与/或机械互锁来设计重要的报警指示以及它们的控制/触发设备。 ◆ 请正确安装本产品,本产品限于室内使用,请确保使用环境符合硬件规范中的限制条件(详情请参考 “基本参数:一般规格”); 警 ◆ 请勿安装于磁场过强、阳光直射、高温的场所,请勿在有易燃气体、蒸汽或者粉尘的场合使用本产品, 告 否则有爆炸危险; 危险 ◆ 请勿在可能发生温度剧烈变化或者湿度很大的环境中使用本产品,否则可能导致设备内部产生冷凝水, 导致设备损坏; ◆ 请确保所有电缆接头都牢固连接到本产品上。如果连接松动,可能会产生错误的输入或输出信号。 注意

(1) (2) (3) (4) (5) (6)

请按照本手册建议的储存温度范围内安装本产品,否则可能造成LCD屏显示故障。

后视图

配线

◆ 安装、配线等作业,请务必在切断全部电源后进行;避免带电状态进行接线、插拔电缆插头,否则容易 导致电击,或导致电路损坏; 警 ◆ 请按本手册所述,将直流电源的配线接于专用端子上; 告 危险 ◆ 在进行螺丝孔加工和接线时,勿使金属屑或电线头掉入HMI内部,以免发生故障、电子元件损坏或火 灾; ◆ 接线完成后应仔细检查,确保工作电压和接线端子的位置均正确无误。否则可能会引起火灾或事故。 为避免触电,在连接本产品的电源前,请先切断电源; ◆ 本产品的输入电源是DC24V,如果所供应的电源不在DC24V±20%内,将会严重损坏本产品,因此, 注意 请定时检查交换式电源供应器所提供的DC电源是否稳定。

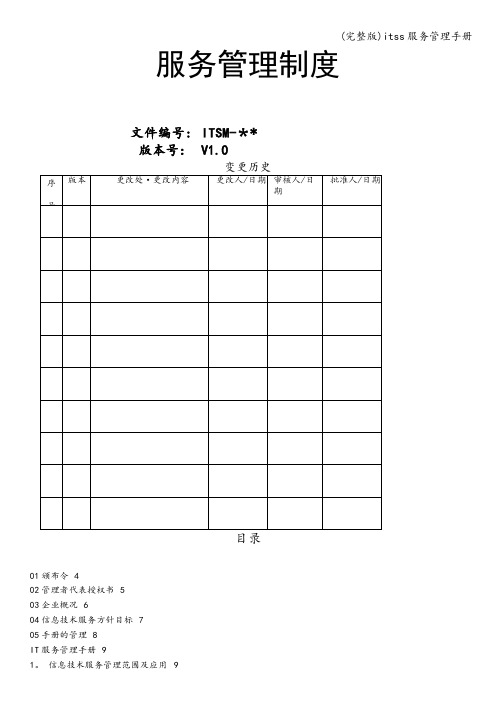

(完整版)itss服务管理手册

服务管理制度文件编号:ITSM-**版本号:V1.0目录01颁布令 402管理者代表授权书 503企业概况 604信息技术服务方针目标705手册的管理 8IT服务管理手册91。

信息技术服务管理范围及应用92. 规范性引用93. 术语和定义94. 服务管理体系的总体要求134.1 管理责任134。

1.1 管理承诺 134。

1.2 服务管理策略 134.1。

3 权力,责任和沟通134。

1。

4 管理者代表134。

2 治理各利益相关方的操作流程144。

3 文件管理144。

3.1 文件的建立和维护144.3。

2 文件控制 144。

3。

3 记录控制 154。

4 资源管理154.4.1 资源供给 154.4.2 人力资源 154.5 建立和改进SMS. 154。

5.1 定义范围 154.5。

2 计划SMS(P) 164。

5.3 实施运作SMS(D) 194。

5。

4 监控审查SMS(C) 194.5.5 持续改进SMS(A) 205. 设计和转化新的或变更的服务215.1 概述 215.2 新的或变更的服务计划225.3 设计和开发新的或变更的服务235。

4 新的或变更的服务的转化236。

服务交付过程 236.1 服务水平管理 236。

2 服务报告246。

3 服务连续性和可用性管理246.3。

1 服务连续性和可用性需求246。

3.2服务的连续性和可用性的监控和测试25 6.4 服务的预算和核算266.5 容量管理266。

6 信息安全管理 276。

6.1 信息安全策略 276.6。

2 信息安全控制措施276。

6.3 信息安全的变更和事件287. 关系过程 287。

1 业务关系管理 287.2 供应商管理298. 解决过程 308.1 事件和服务请求管理308。

2 问题管理319. 控制过程 319.1 配置管理319.2 变更管理339.3 发布和部署管理33附录A:IT服务管理职能关系架构图35附录B:组织架构图36附录C:ITSM职能分配表37附录D:IT服务管理程序文件清单3901 颁布令随着公司*****等全新领域的开拓,为满足顾客有关信息技术服务的相关要求,提高公司信息技术服务管理水平,防止由于信息技术服务的不及时等导致的公司和客户的损失.公司开展贯彻ISO/IEC 20000《信息技术服务管理-规范》国际标准工作,建立、实施和持续改进文件化的信息技术服务管理体系,制定了****公司《IT服务管理手册》.《IT 服务管理手册》是企业的法规性文件,是指导企业建立并实施信息技术服务管理体系的纲领和行动准则,用于贯彻企业的信息技术服务管理方针、目标,实现信息技术服务管理体系有效运行、持续改进,体现企业对社会的承诺.《IT 服务管理手册》符合有关信息安全法律、法规要求及 ISO/IEC 20000 《信息技术服务管理-规范》标准和企业实际情况,现正式批准发布,自2011 年12 月1 日起实施。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

⏹

⏹

IT用户安全手册

一、目的

为确保公司信息系统安全稳定的运行,规范员工合理安全的使用公司IT资源。

1二、范围

本规范适用公司所有员工。

三、细则

(一)通则

1. 员工应自觉遵守职业道德,有高度的责任心并自觉维护公司的利益;

2. 员工不应私自收集、泄露公司机密信息;

3. 员工不应利用公司网络传播和散布与工作无关的文章和评论,特

别是破坏社会秩序的文章或政治性评论;

4. 员工不应下载、使用、传播与工作无关的文件,如:屏幕保护文件、图片文件、小说、音乐文件等;

5. 未经允许员工不应使用未经公司许可的软件。

(二) 计算机使用

熋口令的设置:

1. 员工在使用自己所属的计算机时,应该设置开机、屏幕保护、目录共享口令,口令长度不能少于6个字符;

2. 用户口令应为同时包含大、小写字母和数字的至少6位的字符串,如:w4hwyg;口令必须难猜,且方便记忆(一般不写在纸上或文件中),建议使用引导词,如前面的口令就是用“我是华为员工”作提示,在口令中推荐使用键盘上的符号,如!@#$%^&等;

3. 在口令中不使用以下组合:用户名、姓名的拼音、英文名、身份证号码、常用词、电话号码、日期、以及其他系统已使用的口令;

4. 口令至少每个月更改一次,6个月内不得重复。

煟计算机设备使用

1. 员工不得私自使用软驱、可读写光驱、磁带机、磁光盘机等外置存储设备;

2. 员工如须使用外置存储设备,研发系统员工向各部门文档室申请,其他系统员工向各部门干部部提出申请,并备案;

3. 员工不应私自携带便携机、软盘、硬盘、光盘等设备离开公司,需要携带此类物品离开公司的,须办理携物出门单;

4. 员工不应私自开启计算机机箱,如需拆机箱,研发系统员工向各部门文档室申请,其他系统员工向本部门干部部申请。

煟软件使用

1. 员工应安装、运行公司标准规定的防病毒软件并及时升级,对公司公布的防病毒措施应及时完成;

2. 员工不应安装未经公司许可的防病毒软件;

3. 如果员工发现公司规定的防病毒软件不能清除的病毒,应立即报告管理工程部IT热线,在问题处理之前,应禁止使用感染该病毒的文件,同时将这些文件隔离,等待处理。

4. 员工不应制造、传播计算机病毒;

5. 在安装完公司的防病毒软件后,员工应立即进行查毒、杀毒工作;

6. 在收到公司内部员工发来的文件中发现病毒,除自己进行杀毒之外,还应及时通知对方杀毒;

7. 外部EMail邮件的附件在使用前应进行防病毒检查,确保无病毒之后才能使用;

8. 员工不应安装和使用黑客工具软件,也不应安装影响或破坏公司网络运行的软件,如:NetxRay、Sniffer、Netspy或类似功能的软件;

9. 员工的计算机网络设置应符合公司制定的标准,不应使用可以隐含和伪造上网终端基本信息的软件;

10. 员工不得私自编制与其工作职责不相符的软件。

11. 对于本机上的机密文件,应采取适当的加密措施,妥善存放,如对Wordpro文档可用WordPro的设置文件访问口令方式进行加密,也可用WinZip对文件进行压缩并加密,发送机密文件之前可用PGP软件进行加密。

煟网络使用

1. 公司规定个人计算机的IP地址获取方式为自动获取,员工不应擅自给自己的计算机配置固定IP地址;

2. 如果员工确因工作需要使用固定IP地址,须向当地网络管理员或指定授权人申请,按照管理员指定的IP地址设置,以避免擅自设置的IP地址与其它员工计算机的IP地址或服务器的IP地址冲突;

3. 公司的网络标准协议为TCP/IP,未经管理工程部许可,不得启动除公司标准协议外的任何其他网络协议,如SPX/IPX,NETBIOS等;

4. 员工在第一次使用计算机或重新安装操作系统之后,应立即查看自己的网络配置,删除TCP/IP协议之外的任何网络协议,如IPX/SPX,NETBIOS,AppleTalk等,如果没有TCP/IP协议,应安装该协议;

5. 员工应经常查看自己的网络配置,特别是在进行了软件安装之后,确认网络配置的协议符合相关的管理规定;

6. 如果员工有使用其他网络协议的需要,应向管理工程部提出申请,并应严格按照批准的方式(包括地点、时间、使用人、环境)执行,在使用期限之后,应立即恢复为规定的网络协议配置;

7. 未经批准,员工不应在公司私自拨号上网,确因工作需要上网的,可申请公司Proxy代理帐号上网;

8. 对经批准可以拨号上网的,与外部网络连接时,使用的计算机应与公司网络断开。

以免受到来自Internet上的攻击而影响公司网络运行。

(三)网络基础结构安全

1. 员工需要增加、拆离或更换HUB等网络设备时,须向管理工程部提出申请,由网络管理人员负责设备的安装和调试;

2. 员工需要用网线连接两台或多台网络设备(HUB、交换机、路由器)时,应向管理工程部提出申请,由网络管理人员负责设备的安装和调测;

3. 开发和测试公司网络产品的人员在测试研发网络产品或其它网络产品时,注意不要将其连接到公司网络上;

4. 员工安装的Windows NT、Windows 2000、Unix、Linux等网络操作系统,不得启动动态路由(RIP、OSPF、EIGRP等)服务;

5. 员工在计算机上安装两块或多块网卡时,应注意不要启动路由/

网关功能;

6. 员工如安装了Windows NT 、Windows 2000、Unix、Linux等网络操作系统,应注意查看是否安装和启动DNS、WINS、DHCP等网络服务,如已安装,应立即删除或禁止启动该服务;

7. 员工在测试一些应用系统时,如须启动WINS、DHCP、DNS等网络服

务时,应注意不要和公司网络连接。

(四)网上服务

燅Notes系统

1. 员工应设置Notes ID搁置10分钟自动锁定功能;

2. 当启动了Notes时员工需要暂时离开自己的计算机,应按下“F5”或使用相应的功能进行标识符锁定;

3. 对于在Notes中发送机密文件应进行加密并设置回执;

4. 应妥善保存自己的Notes ID文件,并定期更改口令,Notes ID文件可在更改口令后,通过部门秘书进行备份;

5. Notes本地邮箱的邮件应加密存放;

6. 员工不应使用NOTES发送与工作无关的邮件,如:屏幕保护文件、图片文件、小说、音乐文件等。

煟MRPII、SAP等系统

1. 员工在使用MRPII系统时,不应利用BROWSER或其他客户端工具进行大量的数据下载,如工作需要应向IT系统管理部提出申请;

2. MRPII、SAP等应用系统中支撑公司运作的各类数据,包括:销售合同、采购订单、价格、客户、供应商、产品结构、财务数据等均属公司内部保密信息,不得私自下载和对外泄露,用户只能下载自己所负责业务范围内的数据,数据用完之后,应该马上删除。

煟EMail、Proxy系统

1. 员工Email邮箱的设置应符合公司的配置要求,回复地址应设置为本人的邮箱地址;

2. 员工如收到可疑的EMail邮件,不要打开并及时通知管理工程部处理,以免感染上可能存在的病毒;

3. 对发送到公司外部的涉及公司机密信息的邮件必须加密,可用PGP 进行高强度的密钥加密,也可使用Winzip进行压缩并加上口令加密;

4. 员工不应利用公司Proxy服务访问与工作无关的站点,特别是淫秽、游戏、聊天等类型的网站;

5. 员工不应利用公司Proxy服务下载屏幕保护文件、图片文件、小说、音乐文件等与工作无关的文件。

煟其他

1. 员工不应私自设立WWW、FTP、BBS、NEWS、Domino等应用服务;

2. 员工不得设立网上游戏服务,如Doom等;

3. 员工注意查看自己机器是否启动了WWW等服务,如已启动安装,应删除或停止该服务,WWW服务可由以下软件提供:Windows NT或Windows 2000的IIS、Windows98的Personal Web Server(PWS)、Unix 操作系统下的Apache Web Server等;

4. 员工不得私自设立拨号接入服务;

5. 员工应正常使用公司的应用系统,不应在公司网络上运行有攻击公司应用系统

(Email、Proxy、Notes、MRPII等)的黑客软件。

6. 员工之间不应私下互相转让、借用公司IT资源的帐号,如MRPII 帐户、Notes 帐户、 Email帐户、PROXY帐户等。

7. 对公司应用系统(Notes、MRPII、SAP、PROXY、EMail等)的帐户口令,应相应的要求定期更改。

8. 对工作需要授权他人查看自己的邮箱或授权他人他人使用应用系统的信息时,应尽量通过增加对方权限的方式,而不应将自己的帐户和密码告诉被授权人。

9. 在工作岗位调动或离职时,应主动移交公司各种应用系统的帐号,部门秘书应主动协助。

10. 员工完成应用系统的操作或离开工作岗位时,应及时退出应用系统。

11. 用户在使用公司应用系统时应该输入或下载与自己工作有关

的信息,不应输入一些与工作无关的信息。

四、附则

1. 员工在遇到IT问题不能解决时,均可拨打IT热线(6670)进行咨询。

2. 本手册修改、解释权归IT安全工作组。

二零零零年九月六日。