Sophos Anti-Virus vShield安装配置手册

睿视行为安全分析和防御系统 网络入侵检测 说明书

网络入侵检测用户手册目录1文档介绍 (1)1.1.文档目的 (1)1.2.文档范围 (1)1.3.读者对象.................................................................................................. 错误!未定义书签。

1.4.参考文档.................................................................................................. 错误!未定义书签。

1.5.术语与缩写解释...................................................................................... 错误!未定义书签。

2.系统概述 (1)3.运行环境 (2)3.1.硬件 (2)3.2.软件 (2)3.3.网络 (2)4.安装 (2)5.启动 (2)5.1.管理端的启动 (3)6.Insight管理端使用说明 (3)6.1.操作界面概述 (3)6.2.用户登录 (4)6.2.1操作步骤 (5)6.2.2异常处理 (5)6.3.实时监控安全事件 (5)6.3.2安全事件邮件转发 (6)6.3.3查看安全事件 (7)6.3.4确认安全事件 (8)6.3.5关闭安全事件 (8)6.3.6关联安全事件 (8)6.3.7查看关联安全事件 (9)6.3.8查看经验库 (10)6.3.9添加处理记录 (11)6.3.10查看处理记录 (12)6.3.11查看攻击手段场景 (13)6.3.12查看原始入侵行为 (14)6.3.13发送通知类消息 (15)6.3.14发送控制类消息 (16)6.3.15查看运行状态 (17)6.3.16查看配置信息 (18)6.3.17查看设备信息 (19)6.3.18查看流量信息 (20)6.3.19查看相关的安全事件 (21)6.4.查询安全事件 (22)6.4.1描述 (22)6.4.2进入方式 (22)6.4.3操作步骤 (22)6.4.4相关操作 (22)6.4.5异常处理 (22)6.4.6输入数据 (23)6.4.7输出数据 (23)6.4.8操作举例 (23)6.5.查看安全事件数量报告 (24)6.5.1描述 (24)6.5.2进入方式 (24)6.5.3操作步骤 (24)6.5.4相关操作 (25)6.5.5异常处理 (25)6.5.6输入数据 (25)6.5.7输出数据 (25)6.5.8操作举例 (25)6.6.查看安全事件等级报告 (26)6.6.2进入方式 (26)6.6.3操作步骤 (26)6.6.4相关操作 (26)6.6.5异常处理 (27)6.6.6输入数据 (27)6.6.7输出数据 (27)6.6.8操作举例 (27)6.7.查看安全事件状态报告 (28)6.7.1描述 (28)6.7.2进入方式 (28)6.7.3操作步骤 (28)6.7.4相关操作 (29)6.7.5异常处理 (29)6.7.6输入数据 (29)6.7.7输出数据 (29)6.7.8操作举例 (29)6.8.查询入侵行为 (30)6.8.1描述 (30)6.8.2进入方式 (30)6.8.3操作步骤 (30)6.8.4相关操作 (30)6.8.5异常处理 (31)6.8.6输入数据 (31)6.8.7输出数据 (31)6.8.8操作举例 (32)6.9.查看入侵行为数量报告 (32)6.9.1描述 (32)6.9.2进入方式 (32)6.9.3操作步骤 (33)6.9.4相关操作 (33)6.9.5异常处理 (33)6.9.6输入数据 (33)6.9.7输出数据 (33)6.9.8操作举例 (33)6.10.查看入侵行为等级分析报告 (34)6.10.2进入方式 (34)6.10.3操作步骤 (34)6.10.4相关操作 (35)6.10.5异常处理 (35)6.10.6输入数据 (35)6.10.7输出数据 (35)6.10.8操作举例 (35)6.11.查看入侵手段分布报告 (36)6.11.1描述 (36)6.11.2进入方式 (36)6.11.3操作步骤 (36)6.11.4相关操作 (37)6.11.5异常处理 (37)6.11.6输入数据 (37)6.11.7输出数据 (37)6.11.8操作举例 (37)6.12.查看入侵行为源和目的地址分布报告 (38)6.12.1描述 (38)6.12.2进入方式 (38)6.12.3操作步骤 (38)6.12.4相关操作 (39)6.12.5异常处理 (39)6.12.6输入数据 (39)6.12.6输出数据 (39)6.12.7操作举例 (39)6.13.查看入侵行为源地址分布报告 (40)6.13.1描述 (40)6.13.2进入方式 (40)6.13.3操作步骤 (40)6.13.4相关操作 (41)6.13.5异常处理 (41)6.13.6输入数据 (41)6.13.7输出数据 (41)6.13.8操作举例 (41)6.14.查看入侵行为目的地址分布报告 (42)6.14.2进入方式 (42)6.14.3操作步骤 (42)6.14.4相关操作 (43)6.14.5异常处理 (43)6.14.6输入数据 (43)6.14.7输出数据 (43)6.14.8操作举例 (43)6.15.查询流量信息 (44)6.15.1描述 (44)6.15.2进入方式 (44)6.15.3操作步骤 (44)6.15.4相关操作 (45)6.15.5异常处理 (45)6.15.6输入数据 (45)6.15.7输出数据 (46)6.15.8操作举例 (46)6.16.查看协议流量分布报告 (47)6.16.1描述 (47)6.16.2进入方式 (47)6.16.3操作步骤 (47)6.16.4相关操作 (48)6.16.5异常处理 (48)6.16.6输入数据 (48)6.16.7输出数据 (49)6.16.8操作举例 (49)6.17.查看流量变化趋势报告 (49)6.17.1描述 (49)6.17.2进入方式 (50)6.17.3操作步骤 (50)6.17.4相关操作 (50)6.17.5异常处理 (50)6.17.6输入数据 (50)6.17.7输出数据 (51)6.17.8操作举例 (51)6.18.查看流量TOP3报告 (51)6.18.2进入方式 (51)6.18.3操作步骤 (52)6.18.4相关操作 (52)6.18.5异常处理 (52)6.18.6输入数据 (52)6.18.7输出数据 (52)6.18.8操作举例 (53)6.19.查看探针安装版本分布报告 (53)6.19.1描述 (53)6.19.2进入方式 (53)6.19.3操作步骤 (54)6.19.4相关操作 (54)6.19.5异常处理 (54)6.19.6输入数据 (54)6.19.7输出数据 (54)6.19.8操作举例 (54)6.20.查看探针安装趋势报告 (55)6.20.1描述 (55)6.20.2进入方式 (55)6.20.3操作步骤 (55)6.20.4相关操作 (56)6.20.5异常处理 (56)6.20.6输入数据 (56)6.20.7输出数据 (56)6.20.8操作举例 (56)6.21.查看未安装探针设备报告 (57)6.21.1描述 (57)6.21.2进入方式 (57)6.21.3操作步骤 (57)6.21.4相关操作 (57)6.21.5异常处理 (57)6.21.6输入数据 (58)6.21.7输出数据 (58)6.21.8操作举例 (58)6.22.查看非最新版本探针报告 (58)6.22.2进入方式 (59)6.22.3操作步骤 (59)6.22.4相关操作 (59)6.22.5异常处理 (59)6.22.6输入数据 (59)6.22.7输出数据 (59)6.22.8操作举例 (59)6.23.查询探针信息 (60)6.23.1描述 (60)6.23.2进入方式 (60)6.23.3操作步骤 (60)6.23.4相关操作 (60)6.23.5异常处理 (61)6.23.6输入数据 (61)6.23.7输出数据 (61)6.23.8操作举例 (61)6.24.查询设备信息 (62)6.24.1描述 (62)6.24.2进入方式 (62)6.24.3操作步骤 (62)6.24.4相关操作 (62)6.24.5异常处理 (63)6.24.6输入数据 (63)6.24.7输出数据 (63)6.24.1操作举例 (63)6.25.查询配置信息 (64)6.25.1描述 (64)6.25.2进入方式 (64)6.25.3操作步骤 (64)6.25.4相关操作 (64)6.25.5异常处理 (65)6.25.6输入数据 (65)6.25.7输出数据 (65)6.25.8操作举例 (66)6.26.IP地址变更查询 (66)6.26.2进入方式 (66)6.26.3操作步骤 (66)6.26.4相关操作 (67)6.26.5异常处理 (67)6.26.6输入数据 (67)6.26.7输出数据 (67)6.26.8操作举例 (67)6.27.查看IP地址变更频度报告 (68)6.27.1描述 (68)6.27.2进入方式 (68)6.27.3操作步骤 (68)6.27.4相关操作 (68)6.27.5异常处理 (69)6.27.6输入数据 (69)6.27.7输出数据 (69)6.27.8操作举例 (69)6.28.查看IP地址变更趋势报告 (70)6.28.1描述 (70)6.28.2进入方式 (70)6.28.3操作步骤 (70)6.28.4相关操作 (71)6.28.5异常处理 (71)6.28.6输入数据 (71)6.28.7输出数据 (71)6.28.8操作举例 (71)6.29.修改密码 (72)6.29.1描述 (72)6.29.2进入方式 (72)6.29.3操作步骤 (72)6.29.4相关操作 (72)6.29.5异常处理 (73)6.29.6输入数据 (73)6.29.7输出数据 (73)6.29.8操作举例 (73)6.30.网络流量监视 (73)6.30.2进入方式 (74)6.30.3操作步骤 (74)6.30.4相关操作 (74)6.30.5异常处理 (74)6.30.6输入数据 (74)6.30.7输出数据 (74)6.30.8操作举例 (74)6.31.安全事件数量监视 (75)6.31.1描述 (75)6.31.2进入方式 (75)6.31.3操作步骤 (75)6.31.4相关操作 (75)6.31.5异常处理 (75)6.31.6输入数据 (76)6.31.7输出数据 (76)6.31.8操作举例 (76)6.32.查看终端消息 (76)6.32.1描述 (76)6.32.2进入方式 (76)6.32.3操作步骤 (77)6.32.4相关操作 (77)6.32.5异常处理 (77)6.32.6输入数据 (77)6.32.7输出数据 (77)6.32.8操作举例 (77)6.33.查询日志信息 (78)6.33.1描述 (78)6.33.2进入方式 (78)6.33.3操作步骤 (78)6.33.4相关操作 (78)6.33.5异常处理 (79)6.33.6输入数据 (79)6.33.7输出数据 (79)6.33.8操作举例 (79)6.34.软件更新 (80)6.34.1描述 (80)6.34.2进入方式 (80)6.34.3操作步骤 (80)6.34.4相关操作 (80)6.34.5异常处理 (81)6.34.6输入数据 (81)6.34.7输出数据 (81)6.34.8操作举例 (81)1文档介绍1.1.文档目的睿视行为安全分析和防御系统 (以下简称Insight) 使用全面的知识库分析桌面探针行为,提供及时的报警及响应机制。

VMware-vShield 5.0 安装与部署

VMware-vShield 5.0 安装与部署vShield 产品包括:VMware vShield App:保护虚拟数据中的应用程序免受网络威胁的侵扰VMware vShield App with Data Security:跨虚拟化资源增强了 vShield App Sensitive Data Discovery 的功能VMware vShield Edge:增强对虚拟数据中心外围的保护VMware vShield Endpoint:通过将重要的防病毒和防恶意软件功能负载卸载到安全虚拟机上,消除了防病毒代理在虚拟机中占用空间的必要,从而提高了性能VMware vShield Manager:所有 vShield 产品均包含此安全管理框架VMware vShield 套件: 包括所有的vShield产品– vShield App with Data Security, vShield Edge, vShield Endpoint 和 vShield ManagervShield Manager 5.0vShield App 5.0vShield Edge 5.0vShield Endpoint 5.0基于VMware vSphere构建的虚拟数据中心部署vShield安全产品共包括以下四个步骤:下载vShield、登录vSphere Client安装vShield Manager、配置vShield Manager,现在我们来看看如何安装配置vShield。

从网站上下载的是一个ova的虚拟机文件。

点击‘文件’部署虚拟机模版选择ova文件默认下一步选择存储开始部署模版部署成功后,会自动启动启动好后输入用户名:admin 密码:adfault进入编辑模式:enable设置IP地址:setup输入IP地址,子网掩码,网关和DNS选择y来确定之后esxi退出admin登录生效通过IE连接manage可以看到登录界面用户名:admin密码:default首先要绑定vc。

sophos安装指南

5.22015 3目录1 关于本指南 (4)2 安装什么 (4)3 哪些是主要步骤 (5)4 下载 Enterprise Console 安装程序 (6)5 检查系统要求 (6)5.1 硬件和操作系统 (6)5.2 Microsoft 系统软件 (7)5.3 端口要求 (7)6 您需要的帐户 (8)6.1 数据库帐户 (8)6.2 更新管理器帐户 (8)7 做好安装准备 (9)8 安装 Enterprise Console (9)9 加强数据安全 (10)10 下载保护和加密软件 (11)11 创建计算机组 (12)12 设置安全策略 (12)12.1 设置防火墙策略 (12)13 查找计算机 (13)14 保护计算机的准备 (13)14.1 删除第三方软件的准备 (14)14.2 检查您是否有可用于安装软件的帐户 (14)14.3 准备安装防病毒软件 (14)15 保护计算机 (15)15.1 自动保护Windows 计算机 (15)15.2 手动保护Windows 或 Mac 计算机 (16)15.3 保护 Linux 计算机 (17)216 在计算机上安装加密软件 (17)16.1 预订加密软件 (17)16.2 准备安装加密软件 (18)16.3 自动安装加密软件 (19)16.4 手动安装加密软件 (20)16.5 安装后首次登录 (20)17 检查网络的健康状况 (21)18 故障排除 (22)19 就通常的任务获得帮助 (22)20 技术支持 (23)21 法律声明 (23)3Sophos Enterprise Console1关于本指南本指南将告诉您怎样使用 Sophos 安全软件保护您的网络。

本指南可供您使用 如果■您是首次安装这些软件。

■您将安装保护和加密功能 加密功能是选项 。

如果您要进行升级 请参见Sophos Enterprise Console 升级指南。

您可能需要的其它文件如果您具有非常大的网络 您可能会考虑Sophos Enterprise Console 高级安装指南中说明的各种安装选项。

VMware vShield App 产品手册

• 第 2 层防火墙(也称为透明防火墙)可防范多种攻击类型, 例如密码嗅探、DHCP 监听、地址解析协议 (ARP) 欺骗和下 毒攻击。它还可以完全隔离 SNMP 流量。

• 可以根据网络、应用程序端口、协议类型(TCP、UDP)或 应用程序类型实施保护。

• 在虚拟机迁移时提供动态保护。 • 基于 IP 的有状态防火墙和应用层网关支持广泛的协议,包

• 保持可识别更改的保护 — 在主机间迁移虚拟机时可以为这 些虚拟机持续提供防火墙保护,从而帮助确保网络拓扑的更 改不会影响应用程序的安全性。

产品介绍 /1

VMware vShield App

• 高效管理动态策略 — 管理员拥有丰富的环境信息,以便随 企业发展的需要定义和细化各种内部防火墙策略。

• 降低僵尸网络风险 — 安全管理员可通过为可信应用程序动 态分配端口来防范僵尸网络和其他攻击。

括 Oracle、Sun 远程过程调用 (RPC)、Microsoft RPC、LDAP 和 SMTP。网关可通过仅在需要时才打开会话(端口)来提 高安全性。要获取受支持协议的完整列表,请参阅《VMware vShield 管理指南》。

流量监控

• 管理员可以观察虚拟机之间的网络活动,以帮助定义和优化 防火墙策略,识别僵尸网络,并通过详细报告应用程序流量 (应用程序、会话、字节数)来保护业务流程的安全。

vShield App 是一款基于虚拟化管理程序并且可识别应用程序 的虚拟数据中心防火墙解决方案。管理员可以使用这款产品扫 描数据中心、集群或资源池中的敏感数据,以满足法规遵从性 审核的要求。

sophos防火墙操作手册

sophos防火墙操作手册一、介绍Sophos防火墙是一种网络安全设备,用于保护企业内部网络免受恶意攻击和未经授权的访问。

本操作手册将指导用户熟悉Sophos防火墙的基本功能和操作方法,以便能够有效地配置和管理防火墙,确保网络的安全性和稳定性。

二、安装与设置1. 安装Sophos防火墙- 确保设备符合系统要求,并从官方网站下载最新的Sophos防火墙软件。

- 按照安装向导的指示,将软件安装到防火墙设备上。

2. 连接与初始化- 将Sophos防火墙与企业内部网络连接,并确保连接稳定。

- 首次启动Sophos防火墙后,根据界面提示完成初始化设置。

三、功能配置1. 设置网络接口- 进入Sophos防火墙管理界面,在网络设置中配置外部和内部网络接口,分配各个接口的IP地址和子网掩码。

2. 创建防火墙规则- 在防火墙规则设置中,创建和管理规则以控制网络流量的访问权限。

- 根据企业需求,设置允许或拒绝不同协议、端口和IP地址的访问。

3. 配置虚拟专用网络(VPN)- 通过设置VPN,实现远程办公和安全访问企业内部网络的需求。

- 配置VPN连接的加密方式、身份验证和访问权限。

4. 建立安全区域- Sophos防火墙支持创建安全区域,用于将不同部门、服务或区域划分为独立的网络区域。

- 在安全区域设置中,配置不同区域之间的访问规则,确保网络的安全和数据的隔离。

四、日志与监控1. 查看安全日志- 在安全日志界面,可以查看Sophos防火墙所记录的安全事件和操作日志。

- 根据需要,设置日志记录级别和存储周期,以及发送警报的方式。

2. 进行流量分析- 使用Sophos防火墙提供的流量分析工具,监控网络流量的状态和趋势。

- 通过流量分析,可以及时发现异常情况和潜在的安全威胁。

五、固件升级与维护1. 升级Sophos防火墙固件- 定期检查Sophos官方网站,获取最新的防火墙固件版本。

- 在固件升级界面,下载并安装最新的固件,以获得更好的性能和安全性。

sophos防火墙设置防火墙的典型配置

sophos防火墙设置防火墙的典型配置总结了防火墙基本配置十二个方面的内容。

硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单地说是一种PC式的电脑主机加上闪存(Flash)和防火墙操作系统。

它的硬件跟共控机差不多,都是属于能适合24小时工作的,外观造型也是相类似。

闪存基本上跟路由器一样,都是那中EEPROM,操作系统跟Cisco IOS相似,都是命令行(Command)式。

我第一次亲手那到的防火墙是Cisco Firewall Pix 525,是一种机架式标准(即能安装在标准的机柜里),有2U的高度,正面看跟Cisco 路由器一样,只有一些指示灯,从背板看,有两个以太口(RJ-45网卡),一个配置口(console),2个USB,一个15针的Failover口,还有三个PCI扩展口。

如何开始Cisco Firewall Pix呢?我想应该是跟Cisco 路由器使用差不多吧,于是用配置线从电脑的COM2连到PIX 525的console口,进入PIX操作系统采用windows系统里的“超级终端”,通讯参数设置为默然。

初始使用有一个初始化过程,主要设置:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,如果以上设置正确,就能保存以上设置,也就建立了一个初始化设置了。

进入Pix 525采用超级用户(enable),默然密码为空,修改密码用passwd 命令。

防火墙是处网络系统里,因此它跟网络的结构密切相关,一般会涉及的有Route(路由器)、网络IP 地址。

还有必须清楚标准的TCP[RFC793]和UDP[RFC768]端口的定义。

下面我讲一下一般用到的最基本配置1、建立用户和修改密码跟Cisco IOS路由器基本一样。

2、激活以太端口必须用enable进入,然后进入configure模式PIX525>enablePassword:PIX525#config tPIX525(config)#interface ethernet0 autoPIX525(config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

SophosUTM基本防火墙上手手册

内容过滤

总结词

过滤网络流量中的恶意内容,保护网络免受攻击。

详细描述

防火墙具备内容过滤功能,能够检测并过滤网络流量中的恶意内容,如病毒、 蠕虫、间谍软件等。通过实时监控和扫描网络流量,防火墙能够识别并阻止恶 意软件的传播,保护网络免受潜在威胁。

入侵检测与防御

总结词

检测和防御网络攻击行为,提高网络安全防护能力。

常见问题处理

防火墙连接问题

检查网络连接是否正常,防火墙 IP地址是否配置正确,防火墙端 口是否开放等。

防火墙规则配置错

误

检查防火墙规则配置是否正确, 包括允许或拒绝的IP地址、端口、 协议等。

防火墙性能问题

检查防火墙硬件资源使用情况, 如CPU、内存、磁盘等,根据需 要进行优化或升级。

系统监控与性能优化

报告生成

定期生成防火墙运行报告,展示网络流量、安全事件等信息,帮助管理员了解网络安全 状况。

用户与权限管理

用户管理

创建和管理用户账户,设置不同的权限 级别和访问控制策略,确保用户只能访 问其所需资源。

VS

权限控制

根据用户角色和职责,分配相应的管理权 限,实现精细化管理,降低安全风险。

05

故障排除与维护

sophosutm基本防火墙上手 手册

• 引言 • 安装与配置 • 功能与使用 • 安全策略与管理 • 故障排除与维护 • 高级特性与扩展

01

引言

防火墙简介

防火墙定义

防火墙是用于阻止未经授权的网络通信通过的网络安 全设备。

工作原理

防火墙通过检查网络流量中的数据包,根据预设的安 全规则来决定是否允许该数据包通过。

重要性

在网络安全防护中,防火墙是第一道防线,能够有效 地防止恶意软件、黑客攻击和未经授权的访问。

增霸卡说明书

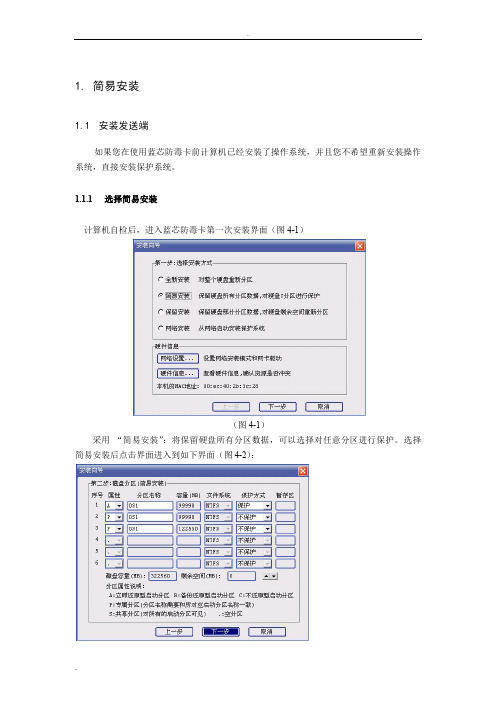

1.简易安装1.1 安装发送端如果您在使用蓝芯防毒卡前计算机已经安装了操作系统,并且您不希望重新安装操作系统,直接安装保护系统。

1.1.1选择简易安装计算机自检后,进入蓝芯防毒卡第一次安装界面(图4-1)(图4-1)采用“简易安装”:将保留硬盘所有分区数据,可以选择对任意分区进行保护。

选择简易安装后点击界面进入到如下界面(图4-2):(图4-2)蓝芯防毒卡会自动读取出现有操作系统的分区大小,启动分区C盘默认为A属性立即还原性启动分区,分区名称默认为OS1可修改,容量不可修改,文件系统格式不可修改,保护方式可修改,暂存区将采用动态暂存策略。

1.对于一些新的Windows操作系统,第一分区会是100MB的引导分区,请将真正的C盘改成A型,100MB分区改成P型,如(图4-3)(图4-3)(图4-4)选择对应的网卡类型和硬盘接口类型,点击“完成”。

(图4-5)点击确定后,电脑自动重启,出现画面如下图(图4-6)(图4-6)蓝芯防毒卡底层驱动安装完成。

1.1.2安装蓝芯防毒卡系统驱动请参照 3.1.3安装蓝芯防毒卡系统驱动。

1.2 网络克隆接收端请参照 3.2网络克隆接收端1.2.1.1开放模式在开放模式下,用户对操作系统数据所作任何修改都将直接被写入磁盘。

对于立即还原方式保护的操作系统,如果用户还没有安装蓝芯防毒卡Windows上层驱动,那么用户总是以开放模式进入此操作系统(Ctrl+K,Ctrl+R,Ctrl+B功能失效)。

1.2.1.2保护模式在保护模式下,用户(或者病毒)对操作系统数据所作的任何改动都将被写入蓝芯防毒卡缓存中。

如果计算机重新启动,再次进入同一操作系统,这些改动将被还原。

1.2.1.3总管模式总管模式是一种特殊的工作模式,当操作系统支持增量拷贝后,为了不破坏增量拷贝的统一性,蓝芯防毒卡将暂时关闭“开放模式”,取而代之用总管模式。

总管模式下,用户修改的数据会存到特殊的地方,用户所有操作都和开放模式一样效果。

客户端安装说明

客户端安装说明

安博士病毒防护系统客户端安装指南

1.打开浏览器

2.在地址栏中输入防病毒服务器IP地址:http://172.16.1.119

3.根据说明在文件一列选中您所在组的客户端安装程序

4.单击“打开”按钮,下载完毕后自动安装agent,安装期间不要按取消,安装好后会在右下角跳出图标,此时说明agent已经安装成功;之后过3-5分钟会自动安装防病毒客户端,安装期间不要按取消,安装好后会在右下角跳出图标,此时说明安装已经成功结束。

注意:如果客户端装有软件防火墙,如在agent 通讯时出现询问是否通过,请打勾允许,让防火

墙对朝华防病毒软件的通讯永远通过。

sophos防火墙操作手册

Sophos防火墙操作手册一、简介Sophos防火墙是网络安全领域的一款强大产品,能够为企业和个人用户提供全面的网络防护。

本操作手册旨在为用户提供Sophos防火墙的基本操作和使用指南。

二、安装与配置1、硬件和软件要求:确保您的系统满足Sophos防火墙的最低硬件和软件要求。

下载并安装Sophos防火墙软件。

2、配置网络接口:根据您的网络环境,正确配置网络接口。

3、设置管理账户:创建一个具有适当权限的管理账户以便进行后续操作。

三、基本操作1、登录Sophos防火墙管理界面:使用管理账户登录防火墙管理界面。

2、查看防火墙状态:查看防火墙的运行状态、网络流量等信息。

3、配置网络规则:根据需要设置入站和出站网络的规则,包括允许或拒绝特定IP、端口等。

4、配置安全策略:创建安全策略以定义在不同情境下如何处理网络流量。

5、更新与升级:定期检查并安装防火墙的更新和升级,以确保安全性。

四、高级操作1、配置VPN:设置虚拟私人网络(VPN),以便远程用户安全地访问公司网络。

2、配置入侵检测与防御:启用并配置入侵检测与防御功能,提高网络安全防护能力。

3、配置应用控制:控制网络流量,以阻止不必要的应用程序访问网络。

4、自定义日志:根据需求,自定义日志记录,以便于问题排查和审计。

5、多防火墙管理:使用中央管理控制台管理多个Sophos防火墙,实现统一配置和管理。

五、故障排除与支持1、查看日志文件:查看防火墙的日志文件,以便发现和解决潜在问题。

2、使用支持服务:如有需要,可联系Sophos技术支持以获得帮助。

3、软件故障排除:尝试重新启动防火墙或重新安装软件以解决常见故障。

4、网络问题排查:检查网络连接、接口配置等,以确保网络正常运行。

六、注意事项1、安全更新:始终保持防火墙软件为最新版本,以获取最新的安全更新和补丁。

2、定期审查:定期审查防火墙规则和安全策略,以确保其仍然符合组织的安全需求。

3、文档记录:记录所有防火墙配置和更改,以便于后续审计和故障排查。

Sophos Server Protection用户手册说明书

Server ProtectionDefend your data from malware without sacrificing server performance. Sophos Server Protection protects your server environment from malicious attacks while keeping your servers running at optimum performance. Designed to secure business-critical servers, Sophos Server Protection includes server application whitelisting, advanced anti-malware, and behavior analysis. It’s server security made simple, providing protection for your Windows, Linux, and UNIX systems, whether you’re running physical or virtualized servers, on premise, or in the cloud, including Amazon Web Services (AWS) and Azure.HighlightsÌProtects Windows, Linux, and UNIX systems with minimal resource useÌP rotects against ransomware running locally or remotelyÌSynchronized Security with Destination HeartbeatÌProtects and manage server policies for auto-scaling groups in AWSÌProtects server images in AzureÌS erver Lockdown with application whitelistingÌA dvanced,policy-b ased rulesÌS implified management from the cloud or anon-premise console Better protectionSophos Server Protection offers innovative features like anti-ransomware and pre-execution emulation for identifying suspicious behavioral patterns, giving you the broadest protectionfor your servers and data, including from zero-day attacks. Our CryptoGuard anti-ransomware detects and intercepts unsolicited encryption of files, resulting from ransomware running on a remote endpoint that is connected to the server. Server Lockdown uses application whitelisting to secure servers with a default deny policy, preventing all unauthorized applications from executing. Once a server is locked down, anti-malware and a Host Intrusion Prevention System (HIPS) behavior analysis prevent content-based threats (such as an infected PDF or Word document) that could otherwise exploit vulnerabilities within whitelisted applications.Sophos Server Protection also includes Malicious Traffic Detection, which monitors for traffic associated with malware. This feature enables early detection and removal of malware, along with Synchronized Security with Security Heartbeat to accelerate threat discovery, isolation, and remediation.High-performance security built for serversServers are the repositories for the majority of most organizational data. With users needing continuous access, maximum uptime and optimal performance are of utmost importance.The server-specific policies provide out-of-the-box protection, giving you granular control of the lightweight agent. A variety of server-specific techniques enable small and fast updates, designed to require fewer server resources and mitigate any impact. Automatic application exclusions for key business applications, like Exchange or SQL, prevent false positives and needless rescanning of files.Simple to use, including one-click Server LockdownSophos Server Protection Advanced is the only solution that locks down your server with a single click, securing servers in a safe state and preventing unauthorized applications from running. With that click, Sophos automatically scans the system, establishes an inventory of known-good applications, and whitelists just those applications. Other whitelisting applications require the manual creation of rules to secure scripts and other system files, but Sophos manages the connections between applications and the associated files, such as DLLs, data files, and scripts. Server Lockdown is only an example of how Sophos has made server security simple. With policy-based rules for server groups, as well as application, peripheral, and web control, Sophos makes it easy to control what happens on your servers, whether they be physical, virtual, or in the cloud.Server ProtectionTry it now for freeRegister for a free 30-day evaluation at /serverCloud or on-premises managementWhen it comes to managing your servers, you have options.Our cloud-based Sophos Central, hosted by Sophos, provides instant access to new features with no console servers to set up and maintain. It also manages other Sophos products, including Endpoint, Mobile, Wireless, Email, and Web — all from a single pane of glass.If you prefer to manage your servers with an on-premises console, Sophos Enterprise Console provides you with thatoption. Either way, you get sophisticated functionality coupled with a simple, intuitive interface for your servers and your users’ workstations, too.Security for every platformWith support for a broad range of platforms, you can protect every server in your organization. In addition to Windows Server, Sophos Server Protection secures the most common variants of Linux and Unix-based operating systems.1Servers, whether physical or virtual, in your environment or hosted in the cloud/AWS.2All features available on Windows; not all features are currently available on Linux.3CryptoGuard is available as an Add-on Endpoint Exploit Prevention license for Windows Servers.United Kingdom and Worldwide Sales Tel: +44 (0)8447 671131Email:****************North American SalesToll Free: 1-866-866-2802Email:******************Australia and New Zealand Sales Tel: +61 2 9409 9100Email:****************.auAsia SalesTel: +65 62244168Email:********************© Copyright 2017. Sophos Ltd. All rights reserved.Registered in England and Wales No. 2096520, The Pentagon, Abingdon Science Park, Abingdon, OX14 3YP, UK Sophos is the registered trademark of Sophos Ltd. All other product and company names mentioned are trademarks or registered trademarks of their respective owners.17-04 DSNA (MP)Optrics is a Sophos Reseller Toll Free (CDA): 1.877.463.7638 Toll Free (USA): 1.877.386.3763 ****************。

Sophos XG Firewall Virtual Appliance 安装指南说明书

ContentsChange Log (3)Preface (4)Base Configuration (4)Pre-requisite (4)Installation Procedure (4)Step 1: Download and Extract QCOW2 Disks (4)Step 2: Add QEMU/KVM connection (5)Step 3: Start KVM and create new virtual machine (5)Step 4: Browse to locate the primary disk (5)Step 5: Import the primary disk (6)Step 6: Choose virtual memory and CPU for the appliance (6)Step 7: Choose the Advanced options for more settings (7)Step 8: Configure advanced settings for primary disk (7)Step 9: Add auxiliary disk (8)Step 10: Configure network settings for the appliance (8)Step 11: Configure network interface card (9)Step 12: Start the installation (10)Step 13: Accept EULA (10)Configuring XG Firewall (11)Activation and Registration (11)Step 1: License Agreement (11)Step 2: Register Your Firewall (11)Step 3: Complete basic setup (12)Basic Configuration (13)a. Setting up Interfaces (13)b. Creating Zones (14)c. Creating Firewall Rules (14)d. Setting up a Wireless Network (14)Copyright Notice (19)Change LogPrefaceThe Getting Started Guide describes how to download and deploy Sophos XG Firewall Virtual Appliance on KVM.Base ConfigurationIf the following minimum server requirements are not met, XG Firewall will go into failsafe mode:1.One vCPU2.2GB vRAM3.2 vNIC4.Primary Disk: Minimum 4GB5.Auxiliary Disk: Minimum 80GBNote: For optimal XG Firewall performance, configure vCPU and vRAM according to the license you have purchased. Do not exceed the maximum number of vCPUs specified in the license.Pre-requisite1.Make sure you have an x86 machine running a recent Linux kernel on an Intel processor with VT (virtualization technology) extensions, or an AMD processor with SVM extensions (also called AMDV).e commands given below to check if your CPU supports Intel VT or AMD-V:3.For Intel VT: grep --color vmx /proc/cpuinfo4.For AMD-V: grep --color svm /proc/cpuinfo5.Install Virtual Machine Manager (virt-manager), a desktop Graphical User Interface (GUI) application for managing Kernel Based Virtual Machines.6.For more information, refer to the FAQ section on KVM website:/page/FAQInstallation ProcedureStep 1: Download and Extract QCOW2 DisksDownload the .zip file containing the QCOW2 disk fromhttps:///en-us/products/next-gen-firewall/free-trial.aspx and save in your machine.Step 2: Add QEMU/KVM connectionOpen Virt-manager. Go to File -> Add Connection.Step 3: Start KVM and create new virtual machineIt opens New Virtual Machine Wizard.Step 4: Browse to locate the primary diskSelect location of the .qcow2 file for XG Firewall. Click Open.Step 5: Import the primary diskBrowse to the location of Primary disk. Click Forward.Step 6: Choose virtual memory and CPU for the applianceSelect vRAM as 2048 MB (recommended) or higher and CPU as 1. Click Forward.Step 7: Choose the Advanced options for more settingsSelect the options as shown in the image below. Select Customize configuration before install and click Finish. You will be redirected to the Customization configuration screen as shown in the step 8 below.Step 8: Configure advanced settings for primary diskIn Disk 1, click Advanced options and set the following:∙Disk bus: Virtio∙Storage format: qcow2Step 9: Add auxiliary diskGo to Add Hardware -> Storage.Click Select managed or other existing storage and browse to add the auxiliary disk. Click Finish.You will be redirected to the Customize configuration screen.Step 10: Configure network settings for the applianceGo to Add Hardware -> Network and configure as shown in the image below. Click Finish.You will be redirected to the Customize configuration screen.Step 11: Configure network interface cardIn Customize configuration screen, set the following for Virtual Network Interface (NIC 1):∙Device model: Hypervisor defaultIn Customize configuration screen, set the following for Virtual Network Interface (NIC 2):∙Device model: VirtioStep 12: Start the installationAfter configuring all options, click Begin Installation to start the installation.Sophos XG Firewall has been installed on your virtual machine.To continue to the Main MenuStep 13: Accept EULAConfiguring XG FirewallBrowse to https://172.16.16.16:4444 from the management computer. Click Start to begin the wizard and follow the on-screen instructions.Note: The wizard will not start if you have changed the default administrator password from the console.Activation and RegistrationStep 1: License AgreementTo proceed, you must accept the Sophos End User License Agreement (EULA).Step 2: Register Your FirewallEnter the serial number, if you have it. You can also use your UTM 9 license if you are migrating. Otherwise, you can skip registration for 30 days or start a free trial.You will be redirected to the MySophos portal website. If you already have a MySophosComplete the registration process.Step 3: Complete basic setupAfter you register the device, the license is synchronized and basic setup is complete.Click Continue and complete the configurations through the wizard. When you finish the process, the Network Security Control Center appears.You can now use the navigation pane to the left to navigate and configure further settings.Basic Configurationa.Setting up Interfaces1.Add network interfaces and RED connections: Configure > Network > Interfaces.2.Add wireless networks: Protect > Wireless > Wireless Networks. The SSIDs that you create will appear on the interfaces menu.3.Add access points: Protect > Wireless > Access Points.b.Creating ZonesZones are essential to creating firewall rules. The device provides default zones. To create custom zones, go to Configure > Network > Zones.c.Creating Firewall RulesYou can create the following types of firewall rules in Protect > Firewall > Add Firewall Rule:1.Business Application Rule: To secure a server or service, and control access to it.er/Network Rule: To control user access to web and application content, or to control traffic by source, service, destination, zone, and user.d.Setting up a Wireless NetworkTo create wireless networks from the XG Firewall Wizard, refer to theinstructions below:1.Go to Protect > Wireless > Wireless Networks.2.Click Add to add a new wireless network.3.Configure the wireless network as shown in the image.The wireless network will be added.1. Similarly, add another wireless network for guest access.You can see both wireless networks on Protect > Network > Wireless Networks .2. Go to Protect > Wireless > Access Point Groups .3. Click Add to add a new access point group.4. Add both the wireless networks, and the new access point.You can view newly-installed APs on the Control Center.5.Click the pending APs to accept the new access points.6.To configure the settings of new APs, refer to the image.7.Click Save.Copyright NoticeCopyright 2015-2017 Sophos Limited. All rights reserved.Sophos is registered trademarks of Sophos Limited and Sophos Group. All other product and company names mentioned are trademarks or registered trademarks of their respective owners.No part of this publication may be reproduced, stored in a retrieval system, or transmitted, in any form or by any means, electronic, mechanical, photocopying, recording or otherwise unless you are either a valid licensee where the documentation can be reproduced in accordance with the license terms or you otherwise have the prior permission in writing of the copyright owner.。

安装病毒软件使用说明

安装病毒软件使用说明

第一步缷载还原卡:

计算机启动后听到“嘟”声后按小键盘中的“HOME”键,输入密码12345678,按向上方向键选择“还原卡”后回车,在“其它设置中”的“安装模式”框中找勾,按F10保存并退出。

第二步缷载Antiarp(针对原安装过ARP软件,但已过期,如本机没有ARP,跳过此步)

1.计算机启动后,右键点击“网上邻居”选“属性”,出现本地连接信息,右键点击“本地连接”,选属性,取消“Antiarp Firwall Driver”的勾,点击下方的“缷载”,完成后重启。

2.计算机重启后缷载ARP程序,开始程序“AntiARP Stand-alone Edition”

“Uninstall”,缷载AntiARP。

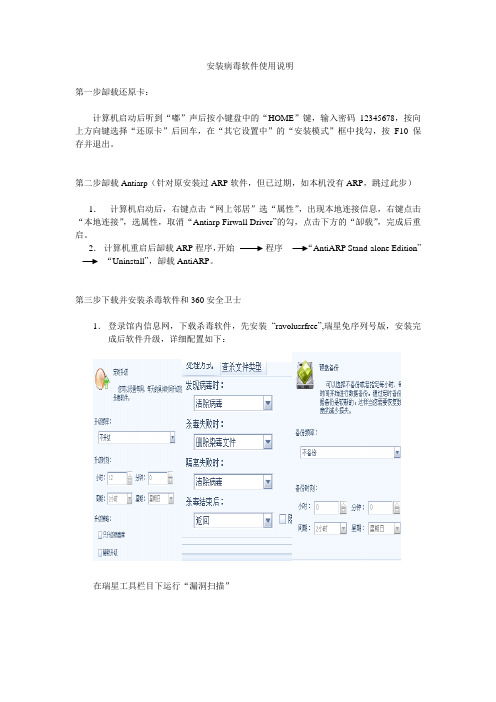

第三步下载并安装杀毒软件和360安全卫士

1.登录馆内信息网,下载杀毒软件,先安装“ravolusrfree”,瑞星免序列号版,安装完成后软件升级,详细配置如下:

在瑞星工具栏目下运行“漏洞扫描”

2.安装“奇虎360安全卫士”,默认安装即可。

360安全卫士软件(由奇虎公司推出的完全免费的安全类上网辅助工具软件),它拥有查杀流行木马、局域网ARP拦截防护等功能。

安装后运行,点击“保护”按钮,在“局域网ARP攻击拦截”和“U盘病毒免疫”后点击“开启”按钮,然后重启电脑。

第四步:还原卡安装模式取消,与第一步相仿,取消安装模式框中的勾即可。

最后,建议大家每一到二星期升级杀毒软件和系统漏洞补丁,谢谢!。

Sophos Endpoint Security and Control 獨立電腦 安裝指南

Sophos Endpoint Security and Control 獨立電腦安裝指南Sophos Endpoint Security and Control 9.5Mac OS X 系統的 Sophos Anti-Virus 7:文件日期:2010 年 6 月目錄1 操作前準備事項 (3)2 防護Windows 電腦 (4)3 防護 Mac OS X 電腦 (9)4 技術支援 (11)5 法律聲明 (12)2獨立電腦安裝指南1操作前準備事項1.1系統需求如欲瞭解系統需求的相關資訊,請參閱 Sophos 網站的系統需求頁面(http://ww /products/all-sysreqs.html)。

另外,您必須連結至網際網路,才能透過 Sophos 網站下載防護軟體。

1.2您需要的資訊您將需要以下資訊,以便進行安裝與配置:■所需的Sophos Endpoint Security and Control獨立電腦安裝程式與/或Sophos Anti-Virus Mac OS X 獨立電腦安裝程式的網址與下載憑證。

■更新來源的位址 (除非您要直接透過 Sophos 網站下載)■需要用來存取更新來源的憑證■您可能用於存取更新來源的 proxy 伺服器資訊 (位址與埠號,使用者憑證)。

3Sophos Endpoint Security and Control2防護 Windows 電腦2.1安裝Sophos Endpoint Security and Control您必須以系統管理員身分登入,才能安裝Sophos Endpoint Security and Control.如果您已經安裝其他廠牌的安全防護軟體:■確保該廠牌的使用者介面已經關閉。

■請確保其他廠牌的防火牆與 HIPS 已經關閉,或者已經配置為許可 Sophos 安裝程式執行。

1.使用 Sophos 或您系統管理員所提供的網頁位址與下載憑證,並前往 Sophos網站,為您使用的Windows 系統版本下載獨立電腦安裝程式至您的電腦上。

杀毒软件安装SOP

1. 目的

提高信息管理人员对杀毒软件安装的熟练度与杀毒软件的安装流程。

2. 适用范围

适用于信息管理人员

3. 职责

3.1信息管理部

3.1.1 对财务部、研发部、服务器电脑进行安装McAfee杀毒软件;

3.1.2 信息管理员每天登陆杀毒服务器查看杀毒情况及电脑病毒的感染情况;

4. 定义

无

5. 杀毒软件安装流程

1、打开电脑共享公共文件“Y:\网络维护专用\杀毒软件→鼠标左键双击FramePkg文件(如图1)”杀毒软件代理即可安装成功,服务器自动下发杀毒软件安装程序;

(图1)

3、如何将安装的电脑配置到分组,“远程登录杀毒软件服务器10.10.52.36,输入账号:administrator,密码:sunliky1!点击登录(如图2)→选择启动McAfee ePolicy Orchestrator 5.3.2控制台并登录账号:admin密码:sunliky!(如图3)→登录后选择系统树(如图4)→选择WORKGROUP→勾选栏框的用户→操作→目录管理→移动系统(如图5)→选择分组点击右下角的确定(如图6)”用户端电脑分组即可完成

(图2)(图3)(图4)

(图5)(图6)

4、如何生成FramePkg文件“选择系统树(如图7)→新建系统(图8)→创建并下载代理安装包点击右下角确定(如图9)→左键点击代理包,会跳出保存文件→保存文件”FramePkg文件即可生成;

(图7)(图8)(图9)

(图10)

6、相关文件

无

7、相关记录

《IT申请单》OA电子版。

中国移动SCS防病毒产品安全配置手册

密级:档编号:目代号:中国移动SCS防病毒产品安全配置手册Version 0.2中国移动通信有限公司二零零四年十二月文档信息版本变更记录时间版本说明修改人目录第一章 SCS概况 (8)1.1保护对象 (8)1.2产品运维架构 (8)1.3产品实施步骤 (10)第二章 SCS SERVER安装 (11)2.1安装前的准备 (11)2.2安装步骤 (12)2.2.1 安装Symantec系统中心SSC (13)2.2.2安装隔离控制台 (16)2.2.3本地安装中央隔离区 (18)2.2.4安装LiveUpdate 管理工具 (22)2.2.5安装SCS服务器程序 (24)2.2.6安装Symantec Client Firewall Administrator302.3服务器使用的关键参数 (32)2.3.1关于升级端病毒库升级 (32)2.3.2关于实时防护的配置 (33)2.3.3关于本地和远程的调度扫描和病毒清毒计划 . 332.3.4关于隔离区的配置 (34)2.3.5关于应用的防火墙策略参数 (34)2.4使用SCS控制台参数配置步骤 (36)2.4.1配置调度扫描 (36)2.4.2配置客户端实时防护选项 (38)2.4.3配置客户端管理员专用选项 (40)2.4.4配置客户端登录扫描和安装 (42)2.4.5配置病毒定义管理器 (46)2.4.6服务器隔离区选项 (49)2.4.7客户端隔离区选项 (51)2.4.8建立客户端组 (53)2.5使用防火墙管理模块配置防火墙策略模板 (54)2.5.1创建全新的策略 (54)2.5.2打开现有的策略 (55)2.5.3保存自定义的策略 (56)2.5.4将策略文件导出到“当前客户端” (57)2.5.5用Symantec系统中心分发策略 (57)2.6清除工具及系统安全补丁的分发 (58)2.6生成客户机安装包 (58)第三章 SCS 客户端安装 (60)3.1安装前的准备 (60)3.2安装步骤 (61)3.3安装之后 (62)3.4客户端使用的配置参数 (64)3.5更改防病毒客户端管理的步骤 (64)第四章管理员日常维护工作 (67)4.1扫描安装防毒软件的机器 (67)4.1.1 搜索计算机和刷新控制台 (67)4.2.2使用查找计算机功能 (70)4.2分发最新的清除工具至每个客户机 (73)4.3留意病毒传染源 (73)4.4关心SCS成功登录后状态的统计界面 (74)4.5关心SCS更新的统计界面 (74)第五章 SCS服务器硬件故障恢复操作流程 (76)第六章防病毒服务器变换IP操作流程 (77)第七章防病毒服务器迁移操作流程 (78)第八章如何手动更新SCS的病毒代码 (79)第九章手动卸载SCS客户端 (84)9.1SCS W IN2000/XP客户端手动卸载 (84)9.2SCS W IN95/98客户端手动卸载 (90)附录SCS2.0 之CCPA 技术说明书 (93)第一章 SCS概况1.1保护对象当前与互联网相联的主要是windows终端,windows终端分布在BOSS、网管、短信、客服、智能网、CMnet、OA等各个业务系统,按功能分为办公、维护、座席三类,数量大约为6000台。

SEP防病毒系统安装操作指南

SEP防病毒系统安装操作指南SEP防病毒系统安装操作指南⼀、安装前检查1.检查操作系统配置(1)主机检查:检查当前主机为64位还是32位,以下载相应的安装程序(2)磁盘空间检查:检查计算机系统盘是否有⾜够的磁盘空间800M,建议1G以上。

(3)安装权限检查:当前计算机⽤户是否有⾜够的安装权限,应使⽤管理员权限进⾏安装。

(4)检查是否安装了其他的防病毒软件在安装前请检查计算机上是否安装了其他的防病毒软件,如:天⽹和Kaspersky(卡巴斯基)以及瑞星等,请在安装SEP客户端之前请先卸载其他的防病毒软件,对系统造成如运⾏变慢等不必要的影响。

具体操作为:点击桌⾯左下⾓“开始”,选择“设置”,再次选择“控制⾯板”,在控制⾯板中请双击选择“添加删除程序”,找到其他防病毒软件卸载,将其删除。

⼆、SEP 11.0客户端安装⽅法注意:在安装过程中,SEP11.0客户端安装程序如果发现系统中已安装旧版的Symantec防病毒软件SA V 10.0,⾸先会⾃动卸载旧版的防病毒软件(仅限于Symantec产品,对其它品牌产品⽆效),然后再⾃动安装新版本SEP11.0。

在IE浏览器直接访问URL地址:http://10.243.15.142,如下:请选择您所在地市安装包进⾏安装,如您是⼴州地市公司⽤户,并且是32位客户端请选择“GZ_32Bit_Client”,点击后会⾃动链接⾄安装包,请选择下载⾄本地,如下:在弹出的对话框中,点击“运⾏”按钮,直接从服务器下载SEP11.0客户端,推荐点击“保存”按钮,把SEP11.0客户端安装程序先保存到本地后,再双击该程序进⾏安装。

(5)选择“运⾏”,SEP11.0客户端安装程序开始安装,从这以后安装过程全部⾃动完成⽆须⼿⼯⼲预。

(在安装过程中如果检测系统已安装Symantec旧版防病毒软件,⾸先⾃动卸载该软件,再⾃动完成安装),如下图:接下来,约等待5~10分钟(因为卸载旧版软件也需要时间)完成安装,待安装完毕后,建议保存好所有⽂档,重新启动计算机完成配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Sophos Anti-Virus for vShield安装配置手册Sophos Anti-Virus vShield安装配置手册文档修订记录修改记录批准记录Sophos Anti-Virus for vShield安装配置手册目录1.关于Sophos Anti-Virus VMware vShield (3)1.1关于Sophos Anti-Virus VMware vShield (3)1.2支持的Guest VM平台 (3)1.3安装中的关键步骤 (4)1.4系统要求说明 (4)1.4.1VMware要求 (4)1.4.2vMotion (6)1.4.3Guest VM要求 (6)1.4.4检查防病毒产品不兼容 (6)1.4.5Sophos 软件要求及设置 (6)2.安装Sophos security VM (7)2.1环境说明 (8)2.2参数配置图文说明 (8)2.3下载并安装SSVM (10)2.4检查系统时间同步 (19)2.5检查是否安装成功 (20)2.6设置SEC管理SSVM (20)3.安装vShield Endpoint Thin Agent (22)3.1检查是否安装 (23)3.2准备安装 (23)3.3安装Agent (24)3.3.1手动安装 (24)3.3.2自动安装 (25)4.检查SSVM是否工作正常 (26)4.1检查SSVM是否工作正常 (26)4.1.1查看防护效果 (27)4.1.2停止、启用vShield Endpoint Agent (27)4.2查看Agent是否启用 (27)5.反安装SSVM (29)5.1删除SSVM主机 (29)6.参考引用与术语 (33)6.1参考引用 (33)6.2术语 (34)7.技术支持 (34)Sophos Anti-Virus for vShield安装配置手册1.关于Sophos Anti-Virus VMware vShield1.1关于Sophos Anti-Virus VMware vShieldSophos Anti-Virus VMware vShield是一台安全虚拟机(SSVM),您可以设置如下:注意:Sophos security VM,安全虚拟机,以下简称为SSVM。

⏹安全虚拟机运行在VMware ESXi主机上,以便它可以保护在主机上运行的客户虚拟机。

⏹Sophos Enterprise Console是运行在另外一台计算机上的管理服务器,负责管理和更新的安全虚拟机。

1.2支持的Guest VM平台Sophos的安全虚拟机可以保护运行以下操作系统的客户虚拟机:/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1036847⏹Windows Vista (32 bit)⏹Windows 7 (32 bit)Sophos Anti-Virus for vShield安装配置手册⏹Windows 7 (64 bit)⏹Windows XP (32 bit)⏹Windows 2003 (32/64 bit)⏹Windows 2003 R2 (32/64 bit)⏹Windows 2008 (32/64 bit)⏹Windows 2008 R2 (32/64 bit)⏹Windows 8 (32/64 bit) (vSphere 5.5 only)⏹Windows 2012 (64 bit) (vSphere 5.5 only)1.3安装中的关键步骤安装涉及以下这些关键步骤,分别在后面的章节中进行描述:⏹检查系统要求。

⏹检查防病毒产品不兼容⏹安装Sophos的要求⏹下载、安装Sophos的安全虚拟机SSVM⏹安装vShield Endpoint Thin Agent(如果尚未安装)⏹检查SSVM运行是否正常1.4系统要求说明1.4.1VMware要求本节说明你需要的VMware软件。

注:关于VMware vShield快速入门指南,请参见:/support/pubs/vsz_pubs.html检查vShield是否安装成功。

安装vShield Endpoint:1.4.2vMotionSophos安全虚拟机SSVM自动排除vMotion。

这将确保一个安全的虚拟机始终保持在ESXi主机保护虚拟机。

不需要改变您任何的设置。

1.4.3Guest VM要求Sophos的安全虚拟机可以保护运行以下操作系统的客户虚拟机:/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1036847⏹Windows Vista (32 bit)⏹Windows 7 (32 bit)⏹Windows 7 (64 bit)⏹Windows XP (32 bit)⏹Windows 2003 (32/64 bit)⏹Windows 2003 R2 (32/64 bit)⏹Windows 2008 (32/64 bit)⏹Windows 2008 R2 (32/64 bit)⏹Windows 8 (32/64 bit) (vSphere 5.5 only)⏹Windows 2012 (64 bit) (vSphere 5.5 only)1.4.4检查防病毒产品不兼容你不能用Sophos Anti-Virus for VMware vShield保护运行其它防病毒产品的VM。

你不能保护运行客户虚拟机:⏹Sophos Endpoint Security and Control for Windows (包括Sophos-Virus for Windows).⏹PureMessage for Microsoft Exchange.⏹PureMessage for Lotus Domino.⏹Sophos for Sharepoint.⏹Sophos Anti-Virus for NetApp.⏹Any third-party software that integrates SAV Interface1.4.5Sophos 软件要求及设置您需要以下的Sophos软件才可以安装和使用的Sophos安全虚拟机。

Sophos Enterprise Console的安装及设置Sophos Anti-Virus for Linux network share设置参见其他文档。

注意:在guest VMs的机器不能安装Sophos Anti-Virus for Windows软件,会引起软件冲突。

设置更新管理器:要安装SSVM,您可以按以下步骤完成:■检查,有你所需要的IP地址、主机账号及密码。

■下载安装文件。

■安装的SSVM。

■设置SEC管理SSVM。

2.1环境说明2.2参数配置图文说明每个环境的信息都不太一样,详细情况请咨询VM管理员。

--datastore=datastore1网络信息vCcenter管理员和只读管理员信息网络共享路径:\\ENDPOINT\SophosUpdate\CIDs\S000或用IP地址:\\172.31.1.15\SophosUpdate\CIDs\S0002.3下载并安装SSVM注:如果SSVM安装过,出现问题,需要重新安装。

请用Remove existing Sophos Securiyt VMs删除,并在Sophos SEC控制台删除此SSVM机器。

因为重装后机器名相同,SSVM如果用的动态IP地址,重装后的IP地址不一样,用SEC可能管理不到。

➢下载SSVM安装文件;➢解压SSVM文件。

C:\ ssvm_1_1_4\\ENDPOINT\SophosUpdate\CIDs\S000 Sophoschina\ SophosUpdateMgr这个密码用于登录到SSVM主机,用户是root。

建议采用静态IP地址:2.3.1对比1.1.6的不同说明Sophos Anti-Virus for vShield安装配置手册2.4检查系统时间同步您必须确保SEC服务器跟装在ESXi主机上的SSVM时间同步。

您可以使用NTP(网络时间协议),保障vCenter服务器或每个主机的时间同步。

警告:如果时间不同步,你可以安装SSVM,但你不能从SEC控制台进行管理。

2.5检查是否安装成功2.6设置SEC管理SSVM1. 在SEC控制台, 新建一个更新策略、防病毒和HIPS策略; 重置每一条策略:注:以下是SSVM 1.0版本的截图。

. 注:以下是SSVM 1.1.4版本的截图。

2. 新建包含SSVM机器的组;3. 给新建分配新的安全策略;4. 把SSVM分配到新建的安全组;3.安装vShield Endpoint Thin Agent3.1检查是否安装通过查看,确定是否已安装Agent。

3.2准备安装如果您已经有反病毒软件:如果您的guest虚拟机已经有反病毒软件(Sophos软件的是否或其他供应商的软件),按以下步骤处理:⏹确保guest虚拟机已开机;⏹卸载防病毒软件。

⏹不需重新启动guest虚拟机时,系统会提示您:现在,您可以安装代理。

如果你没有杀毒软件:⏹如果你没有防病毒软件保护您的来宾VM,您可以直接安装代理程序。

3.3安装Agent3.3.1手动安装如果Agent已安装,选择修改;如果是第一次安装,选择自定义安装。

3.3.2自动安装请参见文档:VMware vSphere 5.1 Documentation Center.> vSphere 5.1 的其他资源> 安装和配置VMware Tools > 安装和升级VMware Tools4.检查SSVM是否工作正常4.1检查SSVM是否工作正常4.1.1查看防护效果在安装Agent的机器,打开浏览器/86-0-Intended-use.html4.1.2停止、启用vShield Endpoint Agent停止vShield Endpoint Thin Agent,删除病毒文件net stop vsepflt启用vShield Endpoint Thin Agentnet start vsepflt4.2查看Agent是否启用2013年11月19日星期二5.反安装SSVM5.1删除SSVM主机在C:\ ssvm_1_1_4目录执行:ssvmtool.exe6.参考引用与术语6.1参考引用以下参考资料为Sophos Anti-Virus VMware vShield-系统需求Antivirus protection for Windows/en-us/support/knowledgebase/118621.aspx -Enterprise Console/en-us/support/documentation/enterprise-console.aspx6.2术语7.技术支持➢中国区售后技术支持电话:400 650 6598➢访问SophosTalk社区:/查找其它用户同样的问题。