IKE协议(因特网密钥交换协议)

IKE协议的安全策略配置

IKE协议的安全策略配置IKE(Internet Key Exchange)协议是一种用于建立VPN连接的安全协议,它通过交换密钥和认证信息来确保网络通信的安全性。

在部署VPN网络时,配置正确的IKE安全策略至关重要,这将直接影响到网络的安全性和性能。

本文将介绍如何对IKE协议进行安全策略配置。

一、制定安全策略在开始配置之前,首先需要明确网络的安全需求。

根据实际情况,制定相应的IKE策略。

以下是一些常见的安全策略:1. 密钥长度:选择合适的密钥长度是确保IKE安全性的关键。

常见的密钥长度有128位和256位,选择更长的密钥长度能提供更高的安全性,但在一些旧的硬件设备上可能会影响性能。

因此,根据实际情况和需求,选择适当的密钥长度。

2. 加密算法:IKE支持多种加密算法,如DES、3DES、AES等。

要选择强大且安全性好的加密算法,以确保数据的机密性。

AES是当前最常用的加密算法,推荐选择AES。

3. 认证算法:IKE支持多种认证算法,如预共享密钥、数字证书等。

预共享密钥是一种简单且易于部署的方法,但安全性相对较低。

数字证书基于公钥基础设施(PKI)提供了更高的安全性。

根据实际需求选择适当的认证算法。

4. Diffie-Hellman密钥交换算法:Diffie-Hellman密钥交换算法用于在IKE中协商共享密钥。

IKE支持多种不同长度的Diffie-Hellman密钥交换算法,如DH Group 1、2、5等。

选择适当的Diffie-Hellman密钥交换算法以确保安全性和性能之间的平衡。

二、配置IKE协议的安全策略在了解了安全策略之后,将其应用到IKE协议的配置中。

以下是一些常见的配置步骤:1. 配置IKE策略集:在VPN设备上创建IKE策略集,定义所需的安全策略。

在配置时,需要提供如下信息:密钥长度、加密算法、认证算法和Diffie-Hellman密钥交换算法等。

2. 配置IKE策略:在IKE策略集中创建IKE策略,指定对等方和本地设备之间的策略。

密钥交换协议之IKEv2

密钥交换协议之IKEv21. IKEv21.1 IKEv2简介IKEv2(Internet Key Exchange Version 2,互联⽹密钥交换协议第 2 版)是第 1 版本的 IKE 协议(本⽂简称 IKEv1)的增强版本。

IKEv2与 IKEv1 相同,具有⼀套⾃保护机制,可以在不安全的⽹络上安全地进⾏⾝份认证、密钥分发、建⽴ IPsec SA。

相对于 IKEv1, IKEv2 具有抗攻击能⼒和密钥交换能⼒更强以及报⽂交互数量较少等特点。

1.2 IKEv2的协商过程要建⽴⼀对 IPsec SA, IKEv1 需要经历两个阶段,⾄少需要交换 6 条消息。

在正常情况下, IKEv2只需要进⾏两次交互,使⽤ 4 条消息就可以完成⼀个 IKEv2 SA 和⼀对 IPsec SA 的协商建⽴,如果要求建⽴的 IPsec SA 的数⽬⼤于⼀对,则每增加⼀对 IPsec SA 只需要额外增加⼀次交互,也就是两条消息就可以完成,这相⽐于 IKEv1 简化了设备的处理过程,提⾼了协商效率。

IKEv2 定义了三种交互:初始交换、创建⼦ SA 交换以及通知交换。

下⾯简单介绍⼀下 IKEv2 协商过程中的初始交换过程。

如上图所⽰,IKEv2的初始交换过程中包含两个交换:IKE_SA_INIT交换(两条消息)和 IKE_AUTH交换(两条消息)。

IKE_SA_INIT 交换:完成 IKEv2 SA 参数的协商以及密钥交换;IKE_AUTH 交换:完成通信对等体的⾝份认证以及 IPsec SA 的创建。

这两个交换过程顺序完成后,可以建⽴⼀个 IKEv2 SA 和⼀对IPsec SA。

创建⼦ SA 交换:当⼀个 IKE SA 需要创建多个 IPsec SA 时,使⽤创建⼦ SA 交换来协商多于⼀个的 SA,另外还可⽤于进⾏ IKE SA 的重协商功能。

通知交换:⽤于传递控制信息,例如错误信息或通告信息。

1.3 IKEv2 引⼊的新特性1.3.1 IKEv2 ⽀持DH猜想在 IKE_SA_INIT 交换阶段,发起⽅采⽤“猜”的办法,猜⼀个响应⽅最可能使⽤的 DH 组携带在第⼀条消息中发送。

IKE协议的密钥交换机制

IKE协议的密钥交换机制IKE(Internet Key Exchange)是一种用于在IPsec(Internet Protocol Security)网络中进行安全通信的协议。

它通过密钥交换机制实现双方之间的身份认证和密钥分发,从而确保通信的保密性、完整性和可用性。

本文将重点探讨IKE协议的密钥交换机制。

一、背景介绍在传统的通信网络中,往往存在着许多安全隐患,例如信息窃听、篡改和冒用等问题。

为了解决这些安全威胁,IPsec协议应运而生。

然而,IPsec并没有提供一个统一而完整的安全解决方案,它只是一个框架,需要进一步配合其他协议来实现具体的安全功能。

在IPsec中,IKE协议扮演着至关重要的角色,它负责管理和维护通信双方之间的安全关系。

二、密钥交换过程IKE协议的密钥交换过程可以分为两个阶段:第一阶段为建立安全关联,第二阶段为建立安全通道。

1. 第一阶段:建立安全关联第一阶段主要用于协商双方之间的身份认证和建立相互之间的信任关系。

在该阶段,通信双方使用预共享密钥(PSK)或者公钥加密等方式进行身份验证,并生成一个临时的主密钥(Master Key)和随机数(Nonce)。

通过Diffie-Hellman密钥交换算法,双方可以使用这些信息生成一个共享的密钥材料,称为ISAKMP SA(Internet Security Association and Key Management Protocol Security Association)。

2. 第二阶段:建立安全通道第二阶段主要用于在双方之间建立一个安全的通信通道。

在该阶段,双方使用第一阶段协商生成的主密钥和随机数进行进一步的密钥派生,从而生成用于加密和认证数据报的会话密钥(Session Key)。

同时,双方还通过协商选择一种对称加密算法,例如AES(Advanced Encryption Standard)或者3DES(Triple Data Encryption Standard),以及一种消息认证码算法,例如HMAC(Hash-based Message Authentication Code)。

第四课:IKE介绍

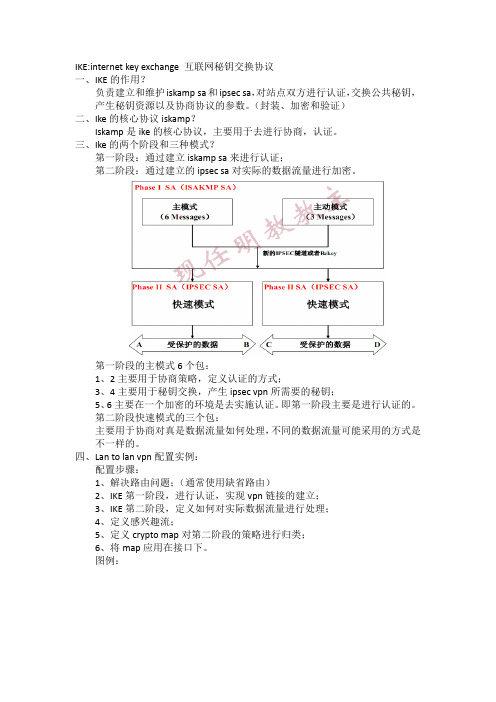

IKE:internet key exchange 互联网秘钥交换协议一、IKE的作用?负责建立和维护iskamp sa和ipsec sa,对站点双方进行认证,交换公共秘钥,产生秘钥资源以及协商协议的参数。

(封装、加密和验证)二、Ike的核心协议iskamp?Iskamp是ike的核心协议,主要用于去进行协商,认证。

三、Ike的两个阶段和三种模式?第一阶段:通过建立iskamp sa来进行认证;第二阶段:通过建立的ipsec sa对实际的数据流量进行加密。

第一阶段的主模式6个包:1、2主要用于协商策略,定义认证的方式;3、4主要用于秘钥交换,产生ipsec vpn所需要的秘钥;5、6主要在一个加密的环境是去实施认证。

即第一阶段主要是进行认证的。

第二阶段快速模式的三个包:主要用于协商对真是数据流量如何处理,不同的数据流量可能采用的方式是不一样的。

四、Lan to lan vpn配置实例:配置步骤:1、解决路由问题;(通常使用缺省路由)2、IKE第一阶段,进行认证,实现vpn链接的建立;3、IKE第二阶段,定义如何对实际数据流量进行处理;4、定义感兴趣流;5、定义crypto map对第二阶段的策略进行归类;6、将map应用在接口下。

图例:配置命令:Site1:定义协商认证策略Crypto isakmp policy 10Encryption des|3des|aesHash md5|shaAuthentication pre-share|rsa-sigGroup 2配置认证秘钥:Crypto isakmp key 0 cisco address 202.100.1.2配置ipsec 策略(转换集)Crypto ipsec transform-set trans esp-des esp-md5-hmac定义感兴趣流:Ip access-list extended vpnPermit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255配置crypto mapCrypto map aaa 10 ipsec-isakmp(加密的秘钥由谁产生)Match address vpnSet transform-set transSet peer 202.100.1.2进行接口的调用:Crypto map aaaSite2 同site1。

IKEv与IKEv区别

IKEv与IKEv区别IKEv1与IKEv2的区别IPSec是一种用于建立和管理虚拟专用网络(VPN)的协议。

而IKE(Internet Key Exchange)是IPSec中用于建立安全通信的协议。

在IKE中,有两个版本被广泛使用,即IKEv1和IKEv2。

本文将介绍IKEv1与IKEv2的区别。

一、密钥交换方式的不同在IKEv1中,密钥交换方式采用两次交换的方式,即先进行主模式(Main Mode)的交换,再进行快速模式(Quick Mode)的交换。

主模式的目的是验证对等方的身份,并协商用于保护IKE和IPSec的密钥材料。

而快速模式则用于协商通信双方的加密算法、认证算法和时钟同步等参数。

而在IKEv2中,密钥交换方式采用了一种更高效的方式,即使用四次交换的方式。

这种方式将主模式和快速模式的信息交换合并到了一起,减少了握手次数并加快了连接的建立速度。

二、消息格式的不同在IKEv1中,消息格式相对复杂,包含了多个阶段和多个消息类型。

每个消息类型都有特定的格式和作用。

这种设计使得IKEv1的协议规范相对冗长和复杂,实现和配置起来较为困难。

而在IKEv2中,消息格式更加简洁和直观。

它引入了新的消息类型和头部格式,使得消息交换更加高效和灵活。

同时,IKEv2还引入了消息片段的概念,可以将消息分成多个片段进行传输,提高传输效率和可靠性。

三、加密和认证算法的灵活性在IKEv1中,加密和认证算法的选择相对有限。

这限制了IKEv1的灵活性,在某些特定场景下可能无法满足需求。

而在IKEv2中,加密和认证算法的选择更加灵活。

它支持更多的加密和认证算法,可以根据实际需求进行配置,以满足不同安全策略的要求。

四、移动性支持的改进在IKEv1中,对于移动设备的支持相对不足。

当移动设备切换网络时,需要重新建立IKE和IPSec的连接,导致连接断开期间的数据丢失。

而在IKEv2中,针对移动设备的支持得到了改进。

通过引入了新的SA(Security Association)和子SA的概念,IKEv2能够更好地支持移动设备的快速切换,并在切换过程中保持连接的连续性。

IKE协议的实际使用案例

IKE协议的实际使用案例IKE(Internet Key Exchange)是一种用于在虚拟私人网络(VPN)环境下进行安全密钥交换的协议。

它主要用于在不安全的公共网络上建立安全的通信连接。

在本文中,我们将探讨IKE协议在实际应用中的一些案例。

1. 企业VPN在现代企业中,VPN是一种常见的远程连接解决方案。

通过建立VPN连接,远程员工可以安全地访问公司内部资源,如文件、应用程序和内部网站。

IKE协议用于在客户端和VPN服务器之间建立安全通信信道,并确保数据传输的机密性和完整性。

2. 跨国公司通信对于跨国公司而言,安全和保护机密信息的需求尤为重要。

IKE协议可以用于建立跨国公司之间的安全通信连接。

通过使用IKE协议,公司可以确保敏感信息在跨国传输过程中不被窃听或篡改。

3. 移动设备连接在现代社会中,移动设备的使用已经成为我们日常生活中不可或缺的一部分。

然而,这些设备的安全性问题也越来越受到关注。

通过使用IKE协议,移动设备可以建立安全的连接到无线网络或VPN服务器,确保传输的数据安全性。

4. 智能家居安全智能家居设备的流行也推动了对其安全性的需求。

通过使用IKE协议,智能家居设备可以与智能手机或家庭网络安全地通信。

这有助于防止黑客入侵、数据泄漏或未经授权的访问。

5. 医疗保健行业在医疗保健行业,保护患者隐私和敏感信息至关重要。

医疗机构使用VPN连接来共享患者数据和病历。

IKE协议可以确保这些数据在传输过程中不被窃听或篡改。

总结:IKE协议在现代网络安全中发挥着重要的作用。

通过在不安全的网络环境下建立安全的通信连接,它确保了数据的机密性和完整性。

企业VPN、跨国公司通信、移动设备连接、智能家居安全和医疗保健行业都是IKE协议实际应用的案例。

通过使用IKE协议,这些行业可以提供安全的数据传输,并保护用户的隐私和敏感信息。

通过以上案例的介绍,我们可以看到IKE协议的普遍适用性和重要性。

随着网络安全需求的不断增长,IKE协议将继续发挥着关键的作用,确保互联网上的通信连接安全可靠。

IKE协议的密钥交换流程

IKE协议的密钥交换流程IKE(Internet Key Exchange)协议是在IPSec(Internet Protocol Security)协议中用于实现安全通信的关键协议之一。

它负责在通信双方建立安全通道的过程中交换密钥。

本文将详细介绍IKE协议的密钥交换流程。

1. IKE协议概述IKE协议是基于公钥基础设施(PKI)的密钥协商协议,用于确保通信双方之间的数据传输的机密性、完整性和真实性。

它使用Diffie-Hellman密钥交换算法来生成共享密钥,并使用数字证书对身份进行认证。

2. IKE协议的两个阶段IKE协议的密钥交换流程分为两个阶段:建立安全关联(SA)和生成密钥材料。

在第一阶段中,通信双方将协商建立安全关联所需的参数,包括加密算法、HASH算法、Diffie-Hellman组等。

在第二阶段中,通过Diffie-Hellman密钥交换算法生成共享密钥,并使用数字证书对身份进行认证。

3. 第一阶段:建立安全关联在第一阶段中,通信双方进行一系列的协商和交换,以确保双方拥有相同的参数,并建立安全的通信环境。

(1) 提交协议(SA Proposal)通信双方向对方发送自己所支持的加密算法、HASH算法和Diffie-Hellman组等参数。

这些参数将用于后续的密钥交换和身份认证过程。

(2) Diffie-Hellman密钥交换通信双方使用Diffie-Hellman密钥交换算法生成临时的共享密钥。

该密钥将用于后续的身份认证和建立真正的安全通道。

(3) 身份认证通信双方使用数字证书对对方的身份进行认证。

每个通信方都向对方发送自己的数字证书,对方可以通过验证证书的合法性来确认对方的身份。

(4) 密钥确认通信双方使用生成的共享密钥对协商过程进行确认。

这是确保密钥交换没有被篡改的重要步骤。

4. 第二阶段:生成密钥材料在第一阶段完成后,通信双方已经建立了安全关联并进行了身份认证。

第二阶段的目标是生成用于加密和解密数据的密钥材料。

IKE协议的快速模式流程

IKE协议的快速模式流程IKE(Internet Key Exchange)协议是一种在IPSec(Internet Protocol Security)网络中用于建立安全连接的协议。

它通过安全交换密钥和建立安全通道来确保数据的机密性、完整性和身份认证。

快速模式是IKE协议中的一部分,用于协商并建立IPSec SA(Security Association)。

在本文中,将详细介绍IKE协议的快速模式流程,以帮助读者了解其工作原理。

1. 预备阶段在快速模式开始之前,需要进行预备阶段以准备进行IKE协商。

首先,需要建立ISAKMP SA(ISAKMP Security Association),该SA用于IKE协议本身的安全通信。

双方将使用ISAKMP消息进行认证和密钥交换,以确保协商的安全性。

在此阶段,还需要确定IKE SA (IKE Security Association)的参数,包括算法、密钥长度和模式等。

2. 第一次交换快速模式的第一次交换在ISAKMP SA之上进行。

以下是第一次交换的流程:a) 发起方向对方发送第一个消息(Message 1),其中包含对方的身份证明和其所支持的加密算法等信息。

b) 接收方根据消息1的内容进行身份验证,并选择加密算法等参数。

然后,向发起方发送第二个消息(Message 2),该消息包含自己的身份证明以及协商后的对称密钥。

3. 第二次交换快速模式的第二次交换用于交换协商过程中使用的密钥材料。

以下是第二次交换的流程:a) 发起方使用对称密钥对第二个消息进行加密,然后将其发送给接收方(Message 3)。

b) 接收方解密第三个消息,并验证发起方的身份。

然后,生成自己的随机数和随机秘钥,并用随机数加密这些信息。

接收方将其作为第四个消息(Message 4)发送给发起方。

4. 第三次交换快速模式的第三次交换用于验证双方协商的密钥材料,并建立IPSec SA。

以下是第三次交换的流程:a) 发起方解密并验证第四个消息,确保接收方的身份和协商的密钥材料未被篡改。

IPSec和IKE基础知识介绍

数据

数据

ESP尾部 ESP验证

ESP尾部 ESP验证

0

ESP协议包结构

8

16

24

安全参数索引(SPI)

序列号

有效载荷数据(可变)

填充字段(0-255字节)

填充字段长度 下一个头

验证数据

Page7

IKE

IKE(Internet Key Exchange,因特网密钥交换协议) 为IPSec提供了自动协商交换密钥、建立安全联盟的服务 通过数据交换来计算密钥

Page2

I P S e c 的组 成

IPSec 提供两个安全协议

AH (Authentication Header)报文认证头协议

MD5(Message Digest 5) SHA1(Secure Hash Algorithm)

ESP (Encapsulation Security Payload)封装安全载荷协议

[RouterA ] ip route-static 10.1.2.0 255.255.255.0 202.38.162.1

Page18

I P S e c 的监控与调 试

显示安全联盟的相关信息 display ipsec sa { all | brief | remote ip-address | policy policy-name [ sequence-number ] }

[Quidway] display ipsec sa brief Src Address Dst Address SPI Protocol Algorithm 202.38.162.1 202.38.163.1 54321 NEW_ESP E:DES; A:HMAC-SHA1-96; 202.38.163.1 202.38.162.1 12345 NEW_ESP E:DES; A:HMAC-SHA1-96;#

IKE协议(因特网密钥交换协议)

IKE协议(因特网密钥交换协议)因特网密钥交换协议(IKE)是一份符合因特网协议安全(IPSec)标准的协议。

它常用来确保虚拟专用网络VPN(virtual private network)与远端网络或者宿主机进行交流时的安全。

对于两个或更多实体间的交流来说,安全协会(SA)扮演者安全警察的作用。

每个实体都通过一个密钥表征自己的身份。

因特网密钥交换协议(IKE)保证安全协会(SA)内的沟通是安全的。

因特网密钥交换协议(IKE)是结合了两个早期的安全协议而生成的综合性协议。

它们是:Oakley协议和SKEME协议。

因特网密钥交换协议(IKE)是基于因特网安全连接和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)中TCP/IP框架的协议。

因特网安全连接和密钥管理协议ISAKMP包含独特的密钥交换和鉴定部分。

Oakley协议中指定了密钥交换的顺序,并清楚地描述了提供的服务,比如区别保护行为和鉴定行为。

SKEME协议说明了密钥交换的具体方法。

尽管没有要求因特网密钥交换协议(IKE)符合因特网协议安全(IPSec)的内容,但是因特网密钥交换协议(IKE)内的自动实现协商和鉴定、否则重发服务(请参考否则重发协议)、凭证管理CA(Certification Authority)支持系统和改变密码生成方法等内容均得益于因特网协议安全(IPSec)。

Intenet密钥交换协议(IKE)是用于交换和管理在VPN中使用的加密密钥的.到目前为止,它依然存在安全缺陷.基于该协议的重要的现实意义,简单地介绍了它的工作机制,并对它进行了安全性分析;对于抵御中间人攻击和DoS攻击,给出了相应的修正方法;还对主模式下预共享密钥验证方法提出了新的建议;最后给出了它的两个发展趋势:JFK和IKEv2.Internet key exchange (IKE) is the protocol used to set up a security association in the IPsec protocol suite, which is in turn a mandatory part of the IETF IPv6 standard, which is being adopted (slowly) throughout the Internet. IPsec (and so IKE) is an optional part of the IPv4 standard. But in IPv6 providing security through IPsec is a must.Internet密钥交换(IKE)解决了在不安全的网络环境(如Internet)中安全地建立或更新共享密钥的问题。

IKE协议IPsec密钥交换协议的解析

IKE协议IPsec密钥交换协议的解析IKE协议 IPsec 密钥交换协议的解析随着互联网的发展,网络安全问题日益突显。

在这个信息时代,保护网络数据的安全性变得至关重要。

而加密通信是实现网络数据安全传输的一种重要手段。

IKE协议(Internet Key Exchange)作为IPsec (Internet Protocol Security)中用于密钥交换的协议,起到了至关重要的作用。

本文将对IKE协议以及IPsec密钥交换协议进行详细解析。

一、IKE协议概述IKE协议作为一种网络协议,主要用于在IPsec安全传输中进行身份认证以及密钥交换。

它的设计目标是确保通信双方的身份可信且实现安全的密钥交换过程。

其所采用的密钥交换算法能够有效地保证被传输数据的安全性。

IKE协议是建立在UDP 500端口上的,并且具有两个主要的阶段:1. 第一阶段(Main Mode):在这个阶段中,双方首先通过互相验证来确保彼此的身份。

然后进行密钥交换,生成协商的安全参数,用于建立相应的安全关联。

2. 第二阶段(Quick Mode):在这个阶段中,双方进一步对建立的安全关联进行完善,并且约定一致的加密方式以及其他相关参数。

此外,还进行了相应的密钥刷新。

二、IPsec密钥交换协议概述IPsec是一种用于保护网络数据传输安全的协议套件,其主要包括AH(Authentication Header)和ESP(Encapsulating Security Payload)两个协议。

AH主要用于提供数据完整性验证和防篡改,而ESP用于提供数据的机密性和源认证。

而IPsec的密钥交换采用的就是IKE协议。

通过IPsec密钥交换协议的建立,双方能够根据预先约定的密钥材料来生成对称密钥,从而实现后续通信数据的加密和解密。

密钥交换的过程中,还会确保密钥的安全传输,防止被攻击者窃取或者篡改。

三、IKE的运行过程下面将详细介绍IKE协议的运行过程,以便更好地理解其在IPsec安全传输中的作用。

ike协议

ike协议IKE(Internet Key Exchange)协议是一种用于建立、协商和管理IPsec(Internet Protocol Security)VPN连接的安全协议。

它是一个在计算机网络中非常重要的协议,用于保护网络通信的机密性、完整性和身份认证等方面。

IKE协议的主要功能是在VPN的两端,也就是进出本地或外地的两台设备之间进行密钥交换。

密钥是加密和解密数据的基础,通过密钥交换,IKE协议确保在VPN建立连接的两端设备之间共享相同的密钥,从而保障数据的安全传输。

此外,IKE协议还负责在两个设备之间进行身份认证,确保只有经过认证的设备可以建立安全连接。

IKE协议有两个版本,分别是IKEv1和IKEv2。

IKEv1是最早的版本,比较成熟和稳定,在许多VPN部署中仍然被广泛使用。

而IKEv2则是在IKEv1的基础上进行了改进和增强。

相比于IKEv1,IKEv2更加灵活、高效和安全,适用于更复杂和多变的网络环境。

IKE协议的工作流程如下:1. 设备A向设备B发送连接请求。

2. 设备B回复设备A的请求,并返回一组加密安全参数(Security Parameters,简称SP)。

3. 设备A使用这些SP中的参数生成一组共享密钥,同时验证设备B的身份。

4. 设备A将生成的密钥传输给设备B,确保在两者之间建立安全连接。

5. 具有共享密钥的设备A和设备B可以开始进行加密通信。

以上是IKE协议的基础流程,当然在实际应用中,还会涉及到更多的细节和扩展功能,以满足不同的安全需求。

例如,IKE协议支持不同的加密算法和哈希函数,以及各种认证机制。

此外,IKE协议还支持VPN中的移动设备连接,使得用户可以在不同网络环境下访问受保护的资源。

总的来说,IKE协议是构建安全VPN连接的重要组成部分,通过为VPN设备提供安全的密钥交换和身份认证功能,保障了网络通信的安全性和隐私性。

随着网络威胁的不断增加,IKE协议也在不断发展和完善,以应对日益复杂的安全挑战。

IKE协议深度解析IPsec密钥协商的标准协议

IKE协议深度解析IPsec密钥协商的标准协议IKE(Internet Key Exchange)是一种用于IPsec(Internet Protocol Security)密钥协商的标准协议。

本文将深入解析IKE协议,并探讨其在IPsec中的作用和重要性。

一、引言IPsec是一种网络层协议,旨在为互联网通信提供机密性、数据完整性和源验证等安全服务。

而为了实现这些安全服务,IPsec需要进行密钥协商,以确保通信双方在数据传输期间使用的密钥是安全的、机密的和随机的。

而IKE协议正是用于实现IPsec中密钥协商的标准协议。

二、IKE协议的基本原理IKE协议采用了非对称密钥密码体制,包括两个阶段的协商过程。

首先,在第一阶段中,IKE使用Diffie-Hellman密钥交换算法来协商一个共享秘密密钥,同时根据安全策略确认双方身份。

这个共享秘密密钥将用于加密第二阶段的IKE协商过程。

在第二阶段中,IKE使用共享秘密密钥对称加密算法,如AES (Advanced Encryption Standard)或3DES(Triple Data Encryption Standard)来协商会话密钥。

会话密钥将用于后续IPsec协议的数据加密和解密。

三、IKE协议的主要功能1. 安全参数协商:IKE协议允许通信双方协商并共享所需的安全参数,如身份验证方法、加密算法、Hash算法和Diffie-Hellman组等。

2. 密钥材料生成:IKE协议利用安全参数生成加密和验证所需的密钥材料。

3. 安全关联建立:IKE协议通过交换和确认相应的消息来建立安全关联,确保通信双方共享相同的密钥材料。

4. 会话密钥协商:IKE协议使用共享秘密密钥对称加密算法来协商会话密钥,提供IPsec数据的加密和解密功能。

四、IKE协议的优势1. 强大的安全性:IKE协议采用了先进的密码学算法和安全策略,确保通信双方在数据传输期间的安全性。

2. 灵活性:IKE协议允许通信双方根据实际需求选择合适的安全参数和加密算法,以满足不同的安全要求。

IKEv与IKEv协议对比

IKEv与IKEv协议对比IKEv1与IKEv2协议对比引言:网络安全是当前互联网发展中的关键问题之一。

而在网络安全中,VPN(Virtual Private Network,虚拟专用网络)被广泛应用于保护数据的传输安全性。

IKE(Internet Key Exchange,互联网密钥交换)协议作为VPN中的一种关键技术,扮演着重要的角色。

本文将对IKEv1与IKEv2协议进行对比,以便更好地理解它们的优缺点。

一、概述IKEv1:IKEv1是最早被广泛采用的IKE协议版本,其目标是为IPsec提供密钥交换和身份验证。

它建立在ISAKMP(Internet Security Association and Key Management Protocol,互联网安全关联与密钥管理协议)之上,采用两阶段的协商过程。

IKEv2:IKEv2是IKE协议的下一代版本,旨在改进IKEv1的效率和安全性。

它只需要一次往返(one roundtrip)即可建立安全关联,并引入了更多的灵活性和可扩展性。

二、性能对比1. 协商过程:IKEv1协商过程需要两个消息交换阶段。

在第一阶段,双方协商算法,建立安全关联;在第二阶段,双方进行密钥交换和身份验证。

由于两个阶段的消息传输,导致了协商过程的相对较长。

(2) IKEv2:IKEv2协议只需要一次往返的通信即可建立安全关联。

当客户端发起连接请求时,服务器可以在单个消息中完成密钥交换和身份验证。

这大大减少了协商过程的时间。

2. 重连能力:(1) IKEv1:在IKEv1中,如果与对等方的连接中断,需要重新执行整个协商过程,包括密钥交换和身份验证。

这增加了重连的时间和复杂性。

(2) IKEv2:IKEv2协议在连接中断后可以快速重连,只需要进行一个更简单的重连接过程。

它可以恢复之前建立的安全关联,从而更快地重新建立连接。

3. 移动性支持:(1) IKEv1:在移动网络中,IKEv1通常需要重新协商新的安全关联,以适应新的IP地址。

IKEvVPN协议的优势与劣势

IKEvVPN协议的优势与劣势IKEvVPN 协议的优势与劣势VPN(Virtual Private Network)是一种通过公共网络实现安全连接的技术,它通过加密和隧道技术,为用户提供了安全、私密的通信环境。

而在 VPN 技术中,IKEvVPN(Internet Key Exchange version:Internet 密钥交换协议)作为一种重要的 VPN 协议,被广泛应用于各种领域。

本文将探讨 IKEvVPN 协议的优势和劣势,以帮助读者更好地理解该协议。

一、优势1. 安全性高:IKEvVPN 协议使用了一系列的安全机制,包括数据加密、身份认证和密钥管理等,以确保通信的安全性。

通过使用IKEvVPN,用户可以在跨不同网络的情况下,实现加密数据传输,有效防止数据的窃听和篡改。

2. 兼容性强:IKEvVPN 协议被广泛支持并应用于各种操作系统和设备上,包括 Windows、Mac、Linux 和 iOS 等。

其兼容性强,使得用户可以在多个平台上无缝连接 VPN,并获得相同的加密和身份验证功能。

3. 高效的密钥管理:IKEvVPN 协议采用了基于公钥和密钥交换的方式进行自动密钥管理。

在 VPN 连接建立时,IKEvVPN 协议能够自动协商和分配密钥,并在通信过程中及时地更新和管理密钥,提供安全有效的通信环境。

4. 灵活性和可扩展性:IKEvVPN 协议支持多种加密算法和认证机制,用户可以根据实际需求选择不同的加密方式和认证方式。

此外,IKEvVPN 协议还支持多种网络模式,例如站点到站点、站点到客户端和客户端到客户端等,具有灵活性和可扩展性。

二、劣势1. 复杂性:IKEvVPN 协议相对于其他 VPN 协议来说,设置和配置较为复杂。

对于非专业人员来说,可能需要一定的学习和实践才能正确配置 IKEvVPN,以确保通信的安全性和稳定性。

2. 性能损失:由于 IKEvVPN 协议需要进行加密和解密操作,以及密钥管理等复杂计算过程,会对通信的性能产生一定程度的损失。

IKE安全关联协议

IKE安全关联协议IKE(Internet Key Exchange)是一种网络安全协议,用于在IPSec (Internet Protocol Security)扩展中建立和管理安全关联。

本文将详细介绍IKE安全关联协议的工作原理、其在网络安全中的重要性以及一些常见的应用示例。

一、协议的工作原理IKE协议是在IPSec扩展中用于认证、建立和维护安全关联的重要协议。

它的主要工作流程如下:1. 安全关联初始化阶段:在此阶段,两个通信节点(通常是虚拟专用网络或远程访问客户端)通过互联网相互协商建立IKE安全关联的初始参数。

2. 预共享密钥协商阶段:在此阶段,通信节点通过交换预共享密钥以确保双方之间的身份验证和数据机密性。

此过程使用Diffie-Hellman密钥交换算法,以生成对称加密密钥。

3. 安全参数协商阶段:在此阶段,通信节点使用公钥密码体制进行身份验证,以确保消息的完整性和真实性。

其主要任务是协商并同步加密算法、HASH算法、Diffie-Hellman组以及其他相关参数。

4. 安全关联建立阶段:在此阶段,通过交换第三阶段中协商的参数,通信节点建立并激活IKE安全关联。

此过程中还包括敏感数据的传输,例如加密密钥和证书。

5. 安全关联维护阶段:在安全关联建立后,IKE协议会定期发送心跳消息以保持关联的活跃状态。

同时,如果需要重新协商或更新关联参数,也会通过此阶段进行。

二、IKE安全关联在网络安全中的重要性IKE安全关联作为IPSec扩展中的核心协议之一,具有以下重要作用:1. 身份验证:通过预共享密钥和公钥密码体制的组合使用,确保通信节点的身份验证,防止中间人攻击和相应的安全威胁。

2. 数据加密:IKE协议能够协商并建立加密算法,确保通信节点之间的数据传输过程中的机密性,防止数据被窃听或篡改。

3. 安全参数协商:通过安全参数协商阶段,IKE协议可以协商不同通信节点之间的安全参数,以适应各种网络环境和安全需求。

IKE安全关联建立协议

IKE安全关联建立协议随着互联网的高速发展,数据传输的安全性显得尤为重要。

为了确保数据的安全性和完整性,网络通信过程中的安全关联建立协议变得不可或缺。

在这篇文章中,我们将探讨IKE安全关联建立协议的定义、功能和协议流程。

一、IKE安全关联建立协议的定义IKE(Internet Key Exchange)安全关联建立协议是一种用于建立IPSec VPN(Virtual Private Network,虚拟专用网络)中安全关联的协议。

它采用了公钥加密和数字签名等技术,确保网络通信的机密性、完整性和可用性。

二、IKE安全关联建立协议的功能1. 身份认证:在IKE协商过程中,通过数字证书或预共享密钥等方式进行身份验证,确保通信双方的身份合法性,防止非法入侵和篡改。

2. 密钥协商:IKE协助通信双方协商生成对称密钥、非对称密钥和会话密钥等,并确保密钥的安全性,保证后续的数据传输过程的机密性。

3. 安全参数协商:在IKE协商过程中,通信双方对网络通信中所需的安全参数进行协商,包括加密算法、散列算法、Diffie-Hellman组、生存周期等。

三、IKE安全关联建立协议的协议流程IKE安全关联建立协议一般包括两个阶段:IKE建立阶段和IKE认证阶段。

下面将详细介绍这两个阶段的具体流程。

1. IKE建立阶段:a) 第一步:密钥交互初始化(Main Mode):发送端和接收端进行身份验证,交换密钥材料,并协商加密算法、散列算法和Diffie-Hellman组等参数。

b) 第二步:Diffie-Hellman密钥交换:通过Diffie-Hellman算法生成共享密钥,并确保密钥的安全性。

c) 第三步:主模式密钥确认:双方交换密钥和证书,并确认密钥交换的完整性。

d) 第四步:建议安全参数:双方选择合适的加密算法、散列算法和Diffie-Hellman组,并验证对方的身份。

2. IKE认证阶段:a) 第一步:快速模式初始化:发送端和接收端进行额外的身份验证,并生成加密和散列密钥。

Internet密钥交换协议

IKE协议(因特网密钥交换协议)因特网密钥交换协议(IKE)是一份符合因特网协议安全(IPSec)标准的协议。

它常用来确保虚拟专用网络VPN(virtual private network)与远端网络或者宿主机进行交流时的安全。

对于两个或更多实体间的交流来说,安全协会(SA)扮演者安全警察的作用。

每个实体都通过一个密钥表征自己的身份。

因特网密钥交换协议(IKE)保证安全协会(SA)内的沟通是安全的。

因特网密钥交换协议(IKE)是结合了两个早期的安全协议而生成的综合性协议。

它们是:Oakley协议和SKEME协议。

因特网密钥交换协议(IKE)是基于因特网安全连接和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)中TCP/IP框架的协议。

因特网安全连接和密钥管理协议ISAKMP 包含独特的密钥交换和鉴定部分。

Oakley协议中指定了密钥交换的顺序,并清楚地描述了提供的服务,比如区别保护行为和鉴定行为。

SKEME协议说明了密钥交换的具体方法。

尽管没有要求因特网密钥交换协议(IKE)符合因特网协议安全(IPSec)的内容,但是因特网密钥交换协议(IKE)内的自动实现协商和鉴定、否则重发服务(请参考否则重发协议)、凭证管理CA(Certification Authority)支持系统和改变密码生成方法等内容均得益于因特网协议安全(IPSec)。

Intenet密钥交换协议(IKE)是用于交换和管理在VPN中使用的加密密钥的.到目前为止,它依然存在安全缺陷.基于该协议的重要的现实意义,简单地介绍了它的工作机制,并对它进行了安全性分析;对于抵御中间人攻击和DoS攻击,给出了相应的修正方法;还对主模式下预共享密钥验证方法提出了新的建议;最后给出了它的两个发展趋势:JFK和IKEv2. Internet密钥交换(IKE)解决了在不安全的网络环境(如Internet)中安全地建立或更新共享密钥的问题。

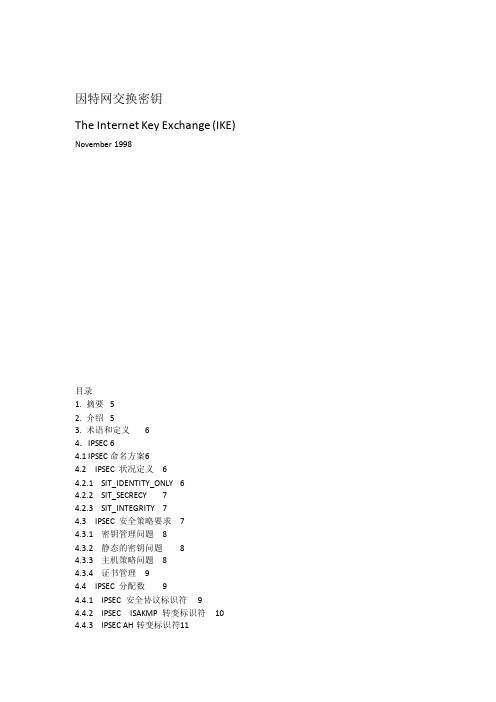

RFC2407- 因特网交换密钥(IKE)

因特网交换密钥The Internet Key Exchange (IKE) November 1998目录1. 摘要 52. 介绍 53. 术语和定义 64.IPSEC 64.1 IPSEC命名方案64.2 IPSEC 状况定义 64.2.1 SIT_IDENTITY_ONLY 64.2.2 SIT_SECRECY 74.2.3 SIT_INTEGRITY 74.3 IPSEC 安全策略要求74.3.1 密钥管理问题84.3.2 静态的密钥问题84.3.3 主机策略问题84.3.4 证书管理94.4 IPSEC 分配数94.4.1 IPSEC 安全协议标识符94.4.2 IPSEC ISAKMP 转变标识符10 4.4.3 IPSEC AH转变标识符114.4.4 IPSEC ESP 转变标识符124.4.5 IPSEC IPCOMP 转变标识符154.5 IPSEC 安全关联属性164.5.1 要求的属性支持184.5.2 分析要求的属性( 一生) 194.5.3 属性协商194.5.4 一生通知204.6 IPSEC 有效负载内容204.6.1 安全关联有效负载204.6.2 鉴定有效负载内容234.6.3 IPSEC通报信息类型264.7 IPSEC 密钥交换要求295.安全考虑296.IANA 需要考虑的事项296.1 IPSEC位置定义306.2 IPSEC 安全协议标识符 306.3 IPSEC ISAKMP 转移标志符306.4 IPDEC AH 转移标识符316.5 IPSEC ESP转移标识符316.7 IPSEC安全相连属性326.8 IPSEC 标签范围标识符 326.9 IPSEC 标识符类型 326.10 OPSEC通报信息类型327.改变LOG 337.1 从V9中改变337.2 从V8 中改变337.3 从V7 中变化337.4 从V6 中改变347.5 从V5中变化357.6 从V4中的变化357.7 从V3 到V4的变化36致谢36参考书目37全部版权陈述391. 摘要因特网安全关联和关密钥的管理协议( ISAKMP ) 为因特网安全关联管理和密钥建立定义一个框架。

IKE协议原理简要介绍

IKE协议原理简要介绍IKE(Internet Key Exchange)协议是用于安全地建立和管理IPsec (Internet Protocol Security)VPN(Virtual Private Network)连接的关键协议之一。

它提供了建立和维护安全通信的机制,以确保数据在网络中传输时不会被窃取或篡改。

本文将对IKE协议的原理进行简要介绍。

一、概述IKE协议是在IPsec协议框架下运行的,主要用于协商和建立安全连接所需的密钥和参数。

它使用两个独立的阶段进行密钥协商和身份验证,以确保安全通信。

二、IKE协议阶段1. 第一阶段(Main Mode)第一阶段主要用于建立IKE安全关联(SA),该SA用于后续的IKE消息传输。

在第一阶段中,两个通信节点(通常是VPN网关)通过交换相关信息来确立安全通信的基础。

首先,通信节点之间会进行身份验证,确保彼此的合法性。

然后,它们会协商加密算法、身份验证方法和其他相关参数,从而达成共识并建立安全连接。

最后,双方会交换密钥材料,用于后续的数据加密和解密。

2. 第二阶段(Quick Mode)在第一阶段建立安全关联后,通信节点可以进入第二阶段进行更详细的密钥协商。

第二阶段通常涉及到多个SA的建立,每个SA用于不同的IPsec传输机制(如AH或ESP)。

在第二阶段中,双方会进一步协商加密算法、哈希算法和其他参数,以及生成用于数据加密和解密的密钥。

双方还会对建立的SA进行确认,确保安全通信的完整性。

三、数据传输建立了安全关联和密钥之后,IKE协议允许通信节点之间进行安全的数据传输。

数据传输过程中,通信节点使用协商好的密钥对数据进行加密和解密,同时还会根据协商的参数进行完整性校验和身份验证。

四、总结IKE协议是建立和管理IPsec VPN连接的关键协议,通过密钥协商和身份验证确保安全通信。

它的阶段性设计使得节点之间可以协商参数、建立安全连接和进行数据传输。

通过使用IKE协议,可以在公共网络中实现安全的数据传输,保护机密信息和网络连接的完整性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IKE协议(因特网密钥交换协议)

因特网密钥交换协议(IKE)是一份符合因特网协议安全(IPSec)标准的协议。

它常用来确保虚拟专用网络VPN(virtual private network)与远端网络或者宿主机进行交流时的安全。

对于两个或更多实体间的交流来说,安全协会(SA)扮演者安全警察的作用。

每个实体都通过一个密钥表征自己的身份。

因特网密钥交换协议(IKE)保证安全协会(SA)内的沟通是安全的。

因特网密钥交换协议(IKE)是结合了两个早期的安全协议而生成的综合性协议。

它们是:Oakley协议和SKEME协议。

因特网密钥交换协议(IKE)是基于因特网安全连接和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)中TCP/IP框架的协议。

因特网安全连接和密钥管理协议ISAKMP包含独特的密钥交换和鉴定部分。

Oakley协议中指定了密钥交换的顺序,并清楚地描述了提供的服务,比如区别保护行为和鉴定行为。

SKEME协议说明了密钥交换的具体方法。

尽管没有要求因特网密钥交换协议(IKE)符合因特网协议安全(IPSec)的内容,但是因特网密钥交换协议(IKE)内的自动实现协商和鉴定、否则重发服务(请参考否则重发协议)、凭证管理CA(Certification Authority)支持系统和改变密码生成方法等内容均得益于因特网协议安全(IPSec)。

Intenet密钥交换协议(IKE)是用于交换和管理在VPN中使用的加密密钥的.到目前为止,它依然存在安全缺陷.基于该协议的重要的现实意义,简单地介绍了它的工作机制,并对它进行了安全性分析;对于抵御中间人攻击和DoS攻击,给出了相应的修正方法;还对主模式下预共享密钥验证方法提出了新的建议;最后给出了它的两个发展趋势:JFK和IKEv2.

Internet key exchange (IKE) is the protocol used to set up a security association in the IPsec protocol suite, which is in turn a mandatory part of the IETF IPv6 standard, which is being adopted (slowly) throughout the Internet. IPsec (and so IKE) is an optional part of the IPv4 standard. But in IPv6 providing security through IPsec is a must.

Internet密钥交换(IKE)解决了在不安全的网络环境(如Internet)中安全地建立或更新共享密钥的问题。

IKE是非常通用的协议,不仅可为IPsec协商安全关联,而且可以为SNMPv3、RIPv2、OSPFv2等任何要求保密的协议协商安全参数。

一、IKE的作用当应用环境的规模较小时,可以用手工配置SA;当应用环境规模较大、参与的节点位置不固定时,IKE可自动地为参与通信的实体协商SA,并对安全关联库(SAD)维护,保障通信安全。

二、IKE的机制IKE属于一种混合型协议,由Internet安全关联和密钥管理协议(ISAKMP)和两种密钥交换协议OAKLEY与SKEME组成。

IKE创建在由ISAKMP定义的框架上,沿用了OAKLEY 的密钥交换模式以及SKEME的共享和密钥更新技术,还定义了它自己的两种密钥交换方式。

IKE使用了两个阶段的ISAKMP:第一阶段,协商创建一个通信信道(IKE SA),并对该信道进行验证,为双方进一步的IKE通信提供机密性、消息完整性以及消息源验证服务;第二阶段,使用已建立的IKE SA建立IPsec SA(如图1所示)。

IKE共定义了5种交换。

阶段1有两种模式的交换:对身份进行保护的“主模式”交换以及根据基本ISAKMP 文档制订的“野蛮模式”交换。

阶段2 交换使用“快速模式”交换。

IKE 自己定义了两种交换:1为通信各方间协商一个新的Diffie Hellman 组类型的“新组模式”交换;2在IKE 通信双方间传送错误及状态消息的ISAKMP信息交换。

1.主模式交换主模式交换提供了身份保护机制,经过三个步骤,共交换了六条消息。

三个步骤分别是策略协商交换、Diffie Hellman共享值、nonce交换以及身份验证交换(如图2所示)。

2.野蛮模式交换野蛮模式交换也分为三个步骤,但只交换三条消息:头两条消息协商策略,交换

Diffie Hellman公开值必需的辅助数据以及身份信息;第二条消息认证响应方;第三条消息认证发起方,并为发起方提供在场的证据(如图3所示)。

3.快速模式交换快速模式交换通过三条消息建立IPsec SA:头两条消息协商IPsec SA的各项参数值,并生成IPsec 使用的密钥;第二条消息还为响应方提供在场的证据;第三条消息为发起方提供在场的证据(如图4所示)。

4.新组模式交换通信双方通过新组模式交换协商新的Diffie-Hellman组。

新组模式交换属于一种请求/响应交换。

发送方发送提议的组的标识符及其特征,如果响应方能够接收提议,就用完全一样的消息应答

(如图5所示)。

5.ISAKMP信息交换参与IKE通信的双方均能向对方发送错误及状态提示消息。

这实际上并非真正意义上的交换,而只是发送单独一条消息,不需要确认(如图6所示)。

三、IKE的安全1.机密性保

护IKE使用Diffie Hellman组中的加密算法。

IKE共定义了五个Diffie Hellman组,其中三个组使用乘幂

算法(模数位数分别是768、1024、1680位),另两个组使用椭圆曲线算法(字段长度分别是155、185位)。

因此,IKE的加密算法强度高,密钥长度大。

2.完整性保护及身份验证在阶段1、2交换中,IKE 通过交换验证载荷(包含散列值或数字签名)保护交换消息的完整性,并提供对数据源的身份验证。

IKE 列举了四种验证方法:1预共享密钥;2数字签名;3公钥加密;4改进的公钥加密。

3.抵抗拒绝服务攻击对任何交换来说,第一步都是cookie交换。

每个通信实体都生成自己的cookie,cookie提供了一定程度的抗拒绝服务攻击的能力。

如果在进行一次密钥交换,直到完成cookie交换,才进行密集型的运算,比如Diffie Hellman交换所需的乘幂运算,则可以有效地抵抗某些拒绝服务攻击,如简单使用伪造IP源地址进行的溢出攻击。

4.防止中间人攻击中间人攻击包括窃听、插入、删除、修改消息,反射消息回到发送者,重放旧消息以及重定向消息。

ISAKMP的特征能阻止这些攻击成功。

5.完美向前保密完美向前保密(PFS),指即使攻击者破解了一个密钥,也只能还原这个密钥加密的数据,而不能还原其他的加密数据。

要达到理想的PFS,一个密钥只能用于一种用途,生成一个密钥的素材也不能用来生成其他的密钥。

我们把采用短暂的一次性密钥的系统称为“PFS”。

如果要求对身份的保护也是PFS,则一个IKE SA只能创建一个IPsec

SA。

四、IKE的实现IKE是一个用户级的进程。

启动后,作为后台守护进程运行。

在需要使用IKE 服务前,它一直处于不活动状态。

可以通过两种方式请求IKE服务:1当内核的安全策略模块要求建立SA 时,内核触发IKE。

2当远程IKE实体需要协商SA时,可触发IKE。

1.IKE与内核的接口内核为了进行安全通信,需要通过IKE建立或更新SA。

IKE 同内核间的接口有:1同SPD通信的双向接口。

当IKE得到SPD的策略信息后,把它提交给远程IKE对等实体;当IKE收到远程IKE对等实体的提议后,为进行本地策略校验,必须把它交给SPD。

2同SAD通信的双向接口。

IKE 负责动态填充SAD,要向SAD发送消息(SPI请求和SA实例),也要接收从SAD返回的消息(SPI 应答)。

2.IKE 对等实体间接口IKE 为请求创建SA的远程IKE对等实体提供了一个接口。

当节点需要安全通信时,IKE与另一个IKE对等实体通信,协商建立IPsec SA。

如果已经创建了IKE SA,就可以直接通过阶段2 交换创建新的IPsec SA;如果还没有创建IKE SA,就要通过阶段1、2交换创建新的IKE SA及IPsec SA。