管理vlan和业务vlan

EPON培训课件VLAN基本原理V

VLAN隔离与互通的配置实例

总结词

配置实例是针对实际网络环境,根据VLAN隔离与互通原理进行配置,实现网络隔离与 互通。

详细描述

在配置VLAN隔离与互通时,需要根据实际网络环境进行配置。例如,可以将交换机端 口配置为Access端口或Trunk端口,将不同端口加入不同的VLAN,从而实现网络隔离。 同时,也可以配置交换机或路由器,将不同VLAN连接在一起,实现不同VLAN之间的

配置VLAN成员

将交换机上的端口分配给相应 的VLAN,以便在该VLAN内 通信。

确定VLAN需求

根据网络拓扑和业务需求,确 定需要创建的VLAN数量和类 型。

配置VLAN间路由

根据需要配置VLAN间的路由, 以确保不同VLAN之间的通信。

测试与验证

通过ping命令或其他测试工具 验证VLAN配置的正确性。

VLAN的配置实例与注意事项

实例1

在企业网络中,根据部门和业务需求划分 不同的VLAN,以提高网络的安全性和管理 效率。

注意事项3

要注意VLAN间的路由配置,确保不同 VLAN之间的通信畅通。同时,要合理规 划路由协议,避免产生路由环路等问题。

实例2

在校园网中,根据宿舍楼、教学楼等建筑 划分不同的VLAN,以实现更好的网络隔离 和管理。

数据通信。在实际应用中,需要根据具体需求进行配置,以达到最佳的网络效果。

05

VLAN的安全与管理策略

VLAN的安全威胁与防范措施

ARP欺骗攻击

ARP欺骗攻击是VLAN中常见的 安全威胁,攻击者通过伪造MAC 地址,截获数据包,获取敏感信 息。防范措施包括使用静态ARP

绑定、启用ARP检测机制等。

VS

详细描述

浅谈江西电信宽带业务VLAN数据的管理

当一个终端从物理 上移 动到新的位置 , 它的特征 可以从网络 : 推荐 使用 P S P V方式规划 部署 , 在城域 网内或一 定的区域 内 同一 管理工作 站中重新定义 。而对于在同一个 V L A N中移动 的终端来 一 种业 务使用 同一 V L A N承载 。 说, 它仍然保持以前定义的特征 。

一

“ 光纤到小区 、 光纤到大楼 、 光纤到家庭” 。 由于 订T x 是基于共享机 作容易 出错。 t 问 题

: 不从心。

1 . 网络安 全性 问题

一

些用 户恶意对网络进行攻 击 , 造成 网络 瘫痪或其他 用户的 :

业务无法正常运行。 2 . 用户数据的隔离 问题

2 . 控 制通 信 活 动

3 . 统一管理

宽带 业 务 V L A N资 源 要 求 统 一 规 划 、 统一管理 , 由 省 中 心 集 中

广播 、 多播通信被限制在 V L AN内部 , 只有属于同一 V L A N的 : 进行管理。

终端才能接收到这些信息。 3 . 提高了网络的安全性

: 及 网络状况 , 在集团规划原则内 , 以省或城域 网为单位进行二次规 : 划 。V L A N规划要求在尽量不影 响现有业务 的基础 上 , 统筹考 虑 , : 保证各层级设备问 , 各类业务间清晰不冲突 , 同一 兼顾 以后业务增 减和迁移 、 网络优化和割接 的便利性 。 2 . 实现精确化管理 V L A N规划应能达到精确识别业务 、 用 户及安 全隔离的要求 ,

息将被 L A N上的每一个用 户接 收 , 但 是不能传 出此广播域之外 。: V L A N技术 允许 网络管理者 将一个 L A N从逻辑 上划 分为几个 不 一 同的广播域。这是一个逻辑上 的划分 , 不是物理上的划分。 1 . 简化 了终端的删除 、 增加和改动操作

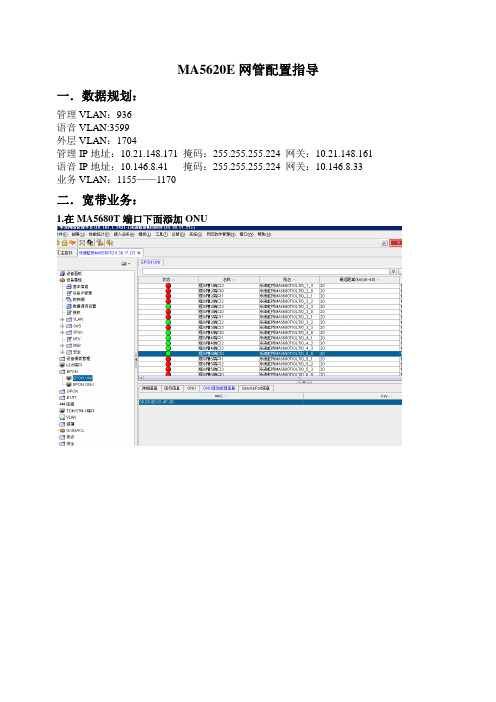

MA5620E网管配置指导书

MA5620E网管配置指导一.数据规划:管理VLAN:936语音VLAN:3599外层VLAN:1704管理IP地址:10.21.148.171 掩码:255.255.255.224 网关:10.21.148.161 语音IP地址:10.146.8.41 掩码:255.255.255.224 网关:10.146.8.33 业务VLAN:1155——1170二.宽带业务:1.在MA5680T端口下面添加ONU置3.在MA5680T上找到该设备,定位到设备所在节点,进入MA5620E设备面板。

4.在MA5620E上批量配置MA5620E的宽带业务VLAN添加业务VLAN:1155—1170设置业务VLAN的从属端口,透传业务VLAN5.在MA5620E上做宽带业务VLAN的业务流Serviceport:(注:该项暂时不支持批量增加功能,只能手动一条一条添加)二.语音1.在MA5620E上增加VOIP VLAN(语音VLAN)添加语音VLAN3599设置VLAN3599的从属端口,透传3599配置VLAN3599的地址2.在MA5620E上配置静态路由3.在MA5620E上配置媒体和信令地址配置MA5620E的媒体地址配置MA5620E的信令地址4.在MA5620E上配置媒体网关5.配置媒体网关的MGC属性信息只需配置第一个MGC端口6.添加语音用户7.在MA5680T上配置语音vlan 3599业务流service-port数据规划:管理VLAN:936语音VLAN:3599外层VLAN:1704管理IP地址:10.21.148.171 掩码:255.255.255.224 网关:10.21.148.161语音IP地址:10.146.8.41 掩码:255.255.255.224 网关:10.146.8.33业务VLAN:1155——1170命令行配置:MA5620E挂在0/2/2下面ONT ID=5MA5680T配置:WZ-WZ-JFJ-OLT-MA5680T-1.EPON(config)#display current-configuration{ <cr>|section<K>||<K> }:Command:display current-configuration[MA5600V800R105: 5033]#[global-config]<global-config>sysname WZ-WZ-JFJ-OLT-MA5680T-1.EPONterminal user name buildrun_new wzdx *[)!X'6S+.:4E("*R.XZ7J'!!!* 1 2008:10:08: 08:4 4:35 2008:10:08:08:44:35 root 2 13 -----adsl mode switch-to ADSLalarm statistics alarmid 0x023000eaalarm statistics alarmid 0x023000ebalarm alarmlevel 0x3d310016 majoront-profile quickadd epon profile-id 17 profile-name "HG810E" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 18 profile-name "HG813E" 3 2 0 14 0 0 1-4 -ont-profile quickadd epon profile-id 19 profile-name "HG850E" 3 2 2 14 0 0 1-4 -ont-profile quickadd epon profile-id 20 profile-name "H810E" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 21 profile-name "MA5620E" 1 1 0 14 0 0 - -ont-profile quickadd epon profile-id 22 profile-name "810E" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 23 profile-name "HG810F" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 24 profile-name "HG810G" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 25 profile-name "HG813F" 3 2 0 14 0 0 1-4 -ont-profile quickadd epon profile-id 26 profile-name "HG810H" 3 2 0 14 0 0 - 1ont-profile quickadd epon profile-id 27 profile-name "MA5606T" 3 1 0 14 0 0 - -dba-profile add profile-id 10 profile-name "dba_profile_14" type1 fix 4096dba-profile add profile-id 11 profile-name "dba_profile_16" type1 fix 6144dba-profile add profile-id 12 profile-name "dba_profile_10" type1 fix 10240dba-profile add profile-id 13 profile-name "dba_profile_11" type1 fix 1024dba-profile add profile-id 14 profile-name "dba_profile_12" type1 fix 2048dba-profile add profile-id 15 profile-name "dba_profile_15" type1 fix 5120dba-profile add profile-id 16 profile-name "dba_profile_32" type1 fix 32768dba-profile add profile-id 17 profile-name "10M" type1 fix 10240dba-profile add profile-id 18 profile-name "dba_profile_1000" type1 fix 1024000dba-profile add profile-id 19 profile-name "dba_profile_100" type2 assure 102400dba-profile add profile-id 20 profile-name "12M" type4 max 12288dba-profile add profile-id 21 profile-name "20M" type1 fix 20480dba-profile add profile-id 23 profile-name "6M" type1 fix 6144dba-profile add profile-id 24 profile-name "50M" type1 fix 51200dba-profile add profile-id 25 profile-name "2M" type1 fix 512dba-profile add profile-id 26 profile-name "15M" type1 fix 15360dba-profile add profile-id 27 profile-name "4M" type1 fix 4096dba-profile add profile-id 30 profile-name "8M" type1 fix 8192snmp-profile add profile-id 1 profile-name "MA5620E" v1 "public" "private" 10. 163.1.243 162 "wzdx"#[device-config]<device-config>board add 0/1 H801EPBAboard add 0/2 H801EPBAboard add 0/3 H801EPBAboard add 0/4 H801EPBAboard add 0/5 H801EPBAboard add 0/6 H801EPBAboard add 0/7 H801EPBAboard add 0/19 H801GICGboard add 0/20 H801GICGboard add standby#[public-config]<public-config>snmp-agent local-engineid 800007DB030018826D2932snmp-agent community read publicsnmp-agent community write privatesnmp-agent sys-info contact "HuaWei ShenZhen China,Tel:800-8302118"snmp-agent sys-info location "WenZhou Telecom,WZ_JiuFenJuJiFang_MA5680T_EPON O ffice"snmp-agent target-host trap address 10.163.1.243 securityname wzdx v1snmp-agent trap enable standard#[vlan-config]<vlan-config>vlan 50 smartvlan 931 smartvlan 936 smartvlan 1732 smartvlan 1734 to 1738 smartvlan 3201 to 3400 smartvlan 3883 to 3884 smartvlan 3887 to 3888 smartvlan 4000 smartvlan attrib 1732 q-in-qvlan attrib 1734 to 1738 q-in-qport vlan 50 0/19 0port vlan 931 0/19 0port vlan 936 0/19 0port vlan 1732 0/19 0port vlan 1734 to 1738 0/19 0port vlan 3201 to 3400 0/19 0port vlan 3883 to 3884 0/19 0port vlan 3887 to 3888 0/19 0port vlan 4000 0/19 0port vlan 50 0/20 0port vlan 931 0/20 0port vlan 936 0/20 0port vlan 1732 0/20 0port vlan 1734 to 1738 0/20 0port vlan 3201 to 3400 0/20 0port vlan 3883 to 3884 0/20 0port vlan 3887 to 3888 0/20 0port vlan 4000 0/20 0#[giu]<giu-0/19>interface giu 0/19auto-neg 0 disableshutdown 1#<giu-0/20>interface giu 0/20auto-neg 0 disableshutdown 1#[epon]<epon-0/1>interface epon 0/1port 0 ont-auto-find enableport 0 tag-based-vlanport 1 ont-auto-find enableport 1 tag-based-vlanont add 1 0 mac-auth 001D-6A39-9987 profile-id 17 desc "wzgayo.86531236" dba-profile 12ont add 1 1 mac-auth 001D-6A39-997C profile-id 17 desc "wzgayo.86531241"dba-profile 12ont add 1 2 mac-auth 001D-6A39-9995 profile-id 17 desc "KaPuFuFuShi.LTD"dba-profile 11ont add 1 3 mac-auth 001D-6A39-9994 profile-id 17 desc "ChuangYiXieYe.LTD" dba-profil e 11ont add 1 4 mac-auth 001D-6A39-99FE profile-id 17 desc "WanShengDaWenTiYongPin.LT D" dba-profile 10ont add 1 5 mac-auth 0018-82A2-D0A5 profile-id 21 desc "WZ_XOYYYXGS_1_MA5620E" dba-profile 24ont snmp 1 5 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 6 mac-auth 0018-82A2-05FA profile-id 21 desc "WZ_XOYYYXGS_2_MA5620E" dba-profile 24ont snmp 1 6 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 7 mac-auth 001D-6A39-9A4B profile-id 22 desc "XingOuYaoYe.epon" dba- profil e 12ont add 1 8 mac-auth 001D-6A39-9B8E profile-id 22 desc "ONT_NO_DESCRIPTION" dba -profile 30ont add 1 9 mac-auth 0018-82A2-05F8 profile-id 21 desc "WZ_MCYJC_MA5620E" dba- pr ofile 24ont snmp 1 9 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 10 mac-auth 0018-82A2-06BE profile-id 21 desc "WZ_MCYJC_2_MA5620E" dba-profile 24ont snmp 1 10 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 11 mac-auth 0018-8270-0AA0 profile-id 21 desc"WZ_HaoLiDengYouXianGongSi_MA5620E" dba-profile 21ont snmp 1 11 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 12 mac-auth 0018-82A2-05E4 profile-id 21 desc "HongDeLiHeChengGongSi_MA 5620E" dba-profile 21ont snmp 1 12 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 1 13 mac-auth 001D-6A57-B6BB profile-id 17 desc "HongDeLi" cir 10240dba-profile 12ont port quickadd-vlan 1 0 1011 ge 1ont port quickadd-vlan 1 1 1012 ge 1ont port quickadd-vlan 1 2 1013 ge 1ont port quickadd-vlan 1 3 1014 ge 1ont port quickadd-vlan 1 4 1015 ge 1ont port quickadd-vlan 1 7 3887 ge 1ont port quickadd-vlan 1 8 1017 ge 1ont port quickadd-vlan 1 13 3884 ge 1ont port native-vlan 1 0 ge 1 vlan 1011ont port native-vlan 1 1 ge 1 vlan 1012ont port native-vlan 1 2 ge 1 vlan 1013ont port native-vlan 1 3 ge 1 vlan 1014ont port native-vlan 1 4 ge 1 vlan 1015ont port native-vlan 1 7 ge 1 vlan 3887ont port native-vlan 1 8 ge 1 vlan 1017ont port native-vlan 1 13 ge 1 vlan 3884ont ipconfig 1 5 ip-address 10.24.17.16 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936ont ipconfig 1 6 ip-address 10.24.17.17 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936ont ipconfig 1 9 ip-address 10.24.17.18 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936ont ipconfig 1 10 ip-address 10.24.17.19 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936ont ipconfig 1 11 ip-address 10.24.17.20 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936ont ipconfig 1 12 ip-address 10.24.17.29 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936port 2 ont-auto-find enableport 2 tag-based-vlanport 3 ont-auto-find enableport 3 tag-based-vlanont add 3 0 mac-auth 001D-6A57-B6CD profile-id 17 desc "ONT_NO_DESCRIPTION" dba -profile 23ont port quickadd-vlan 3 0 1459 ge 1ont port native-vlan 3 0 ge 1 vlan 1459#<epon-0/2>interface epon 0/2port 0 ont-auto-find enableport 0 tag-based-vlanont add 0 0 mac-auth 001E-E3CC-939F profile-id 25 desc "ONT_NO_DESCRIPTION" dba-profile 12ont port quickadd-vlan 0 0 931 fe 1-4ont port quickadd-vlan 0 0 3201 fe 1-4port 1 ont-auto-find enableport 1 tag-based-vlanont add 1 0 mac-auth 001D-6A39-99EC profile-id 17 desc "HaoWangJiaoFangChanTouZi.LTD" dba-profile 10ont deactivate 1 0ont add 1 1 mac-auth 001D-6A39-9CE3 profile-id 17 desc "ZhenXiaoJie"dba-profile 10ont port quickadd-vlan 1 0 1011 ge 1ont port quickadd-vlan 1 1 1012 ge 1ont port quickadd-vlan 1 1 1013 ge 1ont port native-vlan 1 0 ge 1 vlan 1011ont port native-vlan 1 1 ge 1 vlan 1012port 2 ont-auto-find enableont add 2 0 mac-auth 001D-6A39-9AFA profile-id 17 desc "KangShengQiChe.LTD" dba-pr ofile 23ont add 2 1 mac-auth 001D-6A57-B692 profile-id 17 desc "ONT_NO_DESCRIPTION" dba-profile 23ont add 2 3 mac-auth 0018-82EB-AA60 profile-id 21 desc "HuaKeGongYeYouXianGongSi_MA5620E" dba-profile 21ont snmp 2 3 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 2 4 mac-auth 0018-82EB-AA7C profile-id 21 desc "HuaKeGongYeYouXianGongSi_MA5620E" dba-profile 21ont snmp 2 4 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 2 5 mac-auth 0018-82F0-9E50 profile-id 21 desc "ZheJiangTong MingDianqi_MA5620E" dba-profile 21ont snmp 2 5 v1 "public" "private" 10.163.1.243 162 "wzdx"ont port quickadd-vlan 2 0 1011 ge 1ont port quickadd-vlan 2 1 1012 ge 1ont port native-vlan 2 0 ge 1 vlan 1011ont port native-vlan 2 1 ge 1 vlan 1012ont ipconfig 2 3 ip-address 10.24.17.195 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936ont ipconfig 2 4 ip-address 10.24.17.196 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936ont ipconfig 2 5 ip-address 10.24.17.197 mask 255.255.255.0 gateway 1 0.24.17.1manage-vlan 936port 3 ont-auto-find enableport 3 tag-based-vlan#<epon-0/3>interface epon 0/3port 0 ont-auto-find enableport 0 tag-based-vlanont add 0 0 mac-auth 001D-6A57-AC9B profile-id 24 desc "ONT_NO_DESCRIPTION" dba-profile 27ont add 0 1 mac-auth 001E-E3CC-9339 profile-id 25 desc "ONT_NO_DESCRIPTION" dba-profile 12ont add 0 2 mac-auth 001D-6A57-B72B profile-id 17 desc "XiangGangKangLi.epon.ZX-hw " cir 10240 dba-profile 12ont port quickadd-vlan 0 0 1012 ge 1ont port quickadd-vlan 0 1 931 fe 1-4ont port quickadd-vlan 0 1 3202 fe 1-4ont port quickadd-vlan 0 2 3883 ge 1ont port native-vlan 0 0 ge 1 vlan 1012ont port native-vlan 0 2 ge 1 vlan 3883port 1 ont-auto-find enableont add 1 0 mac-auth 001D-6A57-B699 profile-id 17 desc "ONT_NO_DESCRIPTION" dba-profile 27ont port quickadd-vlan 1 0 1211 ge 1ont port native-vlan 1 0 ge 1 vlan 1211port 2 ont-auto-find enableport 2 tag-based-vlanont add 2 0 mac-auth 001D-6A39-9B13 profile-id 22 desc "ONT_NO_DESCRIPTION" cir 1 0000 dba-profile 12ont port quickadd-vlan 2 0 3888 ge 1ont port native-vlan 2 0 ge 1 vlan 3888port 3 ont-auto-find enableport 3 tag-based-vlanont add 3 0 mac-auth 001D-6A57-B5EF profile-id 17 desc "ONT_NO_DESCRIPTION" dba-profile 30ont add 3 1 mac-auth 0018-82EB-AB84 profile-id 21 desc "ZhuLiChuanMeiYouXianGongSi_MA5620E" dba-profile 21ont snmp 3 1 v1 "public" "private" 10.163.1.243 162 "wzdx"ont port quickadd-vlan 3 0 1043 ge 1ont port native-vlan 3 0 ge 1 vlan 1043ont ipconfig 3 1 ip-address 10.24.17.226 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936#<epon-0/4>interface epon 0/4port 0 ont-auto-find enableport 0 tag-based-vlanont add 0 0 mac-auth 0018-82EC-E29A profile-id 21 desc "FeiLongCheLiangYouXianGongSi_MA5620E" dba-profile 21ont snmp 0 0 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 0 1 mac-auth 001D-6A57-B5C1 profile-id 17 desc "ONT_NO_DESCRIPTION" dba-profile 23ont add 0 2 mac-auth 0018-82F9-4397 profile-id 21 desc "DongOuJingMaoXueXiao_MA5620E" dba-profile 21ont snmp 0 2 v1 "public" "private" 10.163.1.243 162 "wzdx"ont port quickadd-vlan 0 1 1076 ge 1ont port native-vlan 0 1 ge 1 vlan 1076ont ipconfig 0 0 ip-address 10.24.17.161 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936ont ipconfig 0 2 ip-address 10.24.17.162 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936port 1 ont-auto-find enableport 1 tag-based-vlanport 2 ont-auto-find enableport 2 tag-based-vlanport 3 ont-auto-find enableport 3 tag-based-vlanont add 3 0 mac-auth 0018-82A2-06C4 profile-id 21 desc"WZ_XTY_SZT_22#1_1_MA5626E" dba-profile 24ont snmp 3 0 v1 "public" "private" 10.163.1.243 162 "wzdx"ont add 3 1 mac-auth 0018-8270-0C4E profile-id 21 desc "LiPaiNiuZai_MA5620E_2"dba-profile 24ont snmp 3 1 v1 "public" "private" 10.163.1.243 1 "defaut1"ont add 3 2 mac-auth 0018-82EB-9BA4 profile-id 21 desc "FangTaiXianShiJiShuYouXianGongSi_MA5620E" dba-profile 21ont snmp 3 2 v1 "public" "private" 10.163.1.243 162 "wzdx"ont ipconfig 3 0 ip-address 10.24.17.97 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936ont ipconfig 3 1 ip-address 10.24.17.98 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936ont ipconfig 3 2 ip-address 10.24.17.99 mask 255.255.255.0 gateway 10.24.17.1 manag e-vlan 936#<epon-0/5>interface epon 0/5port 0 ont-auto-find enableport 0 tag-based-vlanont add 0 1 mac-auth 001D-6A3C-A7B4 profile-id 26 desc "ONT_NO_DESCRIPTION" cir 4 000 dba-profile 27ont port quickadd-vlan 0 1 1011 ge 1ont port native-vlan 0 1 ge 1 vlan 1011port 1 ont-auto-find enableport 1 tag-based-vlanport 2 ont-auto-find enableport 2 tag-based-vlanont add 2 0 mac-auth 0018-82E2-4137 profile-id 21 desc "ONT_NO_DESCRIPTION" dba-p rofile 24ont snmp 2 0 v1 "public" "private" 10.163.1.243 162 "wzdx"ont ipconfig 2 0 ip-address 10.24.17.113 mask 255.255.255.0 gateway 10.24.17.1 mana ge-vlan 936port 3 ont-auto-find enableport 3 tag-based-vlan#<epon-0/6>interface epon 0/6port 0 ont-auto-find enableport 0 tag-based-vlanport 1 ont-auto-find enableport 1 tag-based-vlanport 2 ont-auto-find enableport 2 tag-based-vlanport 3 ont-auto-find enableport 3 tag-based-vlan#<epon-0/7>interface epon 0/7port 0 ont-auto-find enableport 0 tag-based-vlanport 1 ont-auto-find enableport 1 tag-based-vlanport 2 ont-auto-find enableport 2 tag-based-vlanport 3 ont-auto-find enableport 3 tag-based-vlan#[platform-config]<platform-config>autosave interval on#[port-config]<port-config>port desc 0/19/0 description "WZ-WZ-JFJ-SW2-S6502-1.MAN-0/0/1"port desc 0/20/0 description "WZ-WZ-JFJ-SW2-S6502-1.MAN-0/0/2"#[emu-config]<emu-config>emu add 0 fan 0 1 "back"#[fan]<fan-0>interface emu 0fan speed mode automatic#[bbs-config]<bbs-config>service-port 0 vlan 1732 epon 0/1/1 ont all multi-service user-vlan 1011 to1110service-port 1 vlan 936 epon 0/1/1 ont 9 multi-service user-vlan 936service-port 2 vlan 1732 epon 0/1/1 ont 9 multi-service user-vlan 3599service-port 3 vlan 936 epon 0/1/1 ont 10 multi-service user-vlan 936service-port 4 vlan 1732 epon 0/1/1 ont 10 multi-service user-vlan 3599service-port 5 vlan 1734 epon 0/2/2 ont all multi-service user-vlan 1011 to 2200service-port 6 vlan 1735 epon 0/2/1 ont all multi-service user-vlan 1011 to2200service-port 7 vlan 3888 epon 0/3/2 ont 0 multi-service user-vlan 3888service-port 8 vlan 1737 epon 0/4/3 ont 0 multi-service user-vlan 3599service-port 9 vlan 1737 epon 0/4/3 ont all multi-service user-vlan 1011 to 2200service-port 10 vlan 936 epon 0/4/3 ont 0 multi-service user-vlan 936service-port 11 vlan 936 epon 0/1/1 ont 5 multi-service user-vlan 936service-port 12 vlan 1732 epon 0/1/1 ont 5 multi-service user-vlan 3599service-port 13 vlan 936 epon 0/1/1 ont 6 multi-service user-vlan 936service-port 14 vlan 1732 epon 0/1/1 ont 6 multi-service user-vlan 3599service-port 15 vlan 936 epon 0/4/3 ont 1 multi-service user-vlan 936service-port 16 vlan 1737 epon 0/4/3 ont 1 multi-service user-vlan 3599service-port 17 vlan 3887 epon 0/1/1 ont 7 multi-service user-vlan 3887service-port 18 vlan 931 epon 0/3/0 ont 1 multi-service user-vlan 931service-port 19 vlan 3202 epon 0/3/0 ont 1 multi-service user-vlan 3202service-port 20 vlan 936 epon 0/4/0 ont 0 multi-service user-vlan 936service-port 21 vlan 1736 epon 0/4/0 ont 0 multi-service user-vlan 3599service-port 22 vlan 1736 epon 0/4/0 ont all multi-service user-vlan 1011 to 2200service-port 23 vlan 936 epon 0/1/1 ont 11 multi-service user-vlan 936service-port 24 vlan 1732 epon 0/1/1 ont 11 multi-service user-vlan 3599service-port 25 vlan 936 epon 0/1/1 ont 12 multi-service user-vlan 936service-port 26 vlan 1732 epon 0/1/1 ont 12 multi-service user-vlan 3599service-port 27 vlan 3884 epon 0/1/1 ont 13 multi-service user-vlan 3884service-port 28 vlan 936 epon 0/4/3 ont 2 multi-service user-vlan 936service-port 29 vlan 1737 epon 0/4/3 ont 2 multi-service user-vlan 3599service-port 30 vlan 3883 epon 0/3/0 ont 2 multi-service user-vlan 3883service-port 31 vlan 936 epon 0/4/0 ont 2 multi-service user-vlan 936service-port 32 vlan 1736 epon 0/4/0 ont 2 multi-service user-vlan 3599service-port 33 vlan 936 epon 0/2/2 ont 3 multi-service user-vlan 936service-port 34 vlan 1734 epon 0/2/2 ont 3 multi-service user-vlan 3599service-port 35 vlan 936 epon 0/2/2 ont 4 multi-service user-vlan 936service-port 36 vlan 1734 epon 0/2/2 ont 4 multi-service user-vlan 3599service-port 37 vlan 936 epon 0/3/3 ont 1 multi-service user-vlan 936service-port 38 vlan 1736 epon 0/3/3 ont 1 multi-service user-vlan 3599service-port 39 vlan 1736 epon 0/3/3 ont all multi-service user-vlan 1011 to 1042service-port 40 vlan 1736 epon 0/3/3 ont all multi-service user-vlan 1044 to 2200 service-port 41 vlan 936 epon 0/2/2 ont 5 multi-service user-vlan 936service-port 42 vlan 1734 epon 0/2/2 ont 5 multi-service user-vlan 3599 service-port 1044 vlan 1738 epon 0/3/0 ont 0 multi-service user-vlan 1012service-port 1046 vlan 931 epon 0/2/0 ont 0 multi-service user-vlan 931service-port 1047 vlan 3201 epon 0/2/0 ont 0 multi-service user-vlan 3201service-port 1059 vlan 1737 epon 0/5/0 ont 1 multi-service user-vlan 1011service-port 1077 vlan 936 epon 0/5/2 ont 0 multi-service user-vlan 936service-port 1078 vlan 931 epon 0/5/2 ont 0 multi-service user-vlan 931service-port 1079 vlan 3203 epon 0/5/2 ont 0 multi-service user-vlan 3203service-port 1080 vlan 1738 epon 0/3/1 ont 0 multi-service user-vlan 1211service-port 1081 vlan 1736 epon 0/1/3 ont 0 multi-service user-vlan 1459service-port 1082 vlan 1734 epon 0/2/2 ont 1 multi-service user-vlan 1012 service-port 1083 vlan 1736 epon 0/4/0 ont 1 multi-service user-vlan 1076 service-port 1085 vlan 1736 epon 0/3/3 ont 0 multi-service user-vlan 1043 link-aggregation 0/19 0 0/20 0 egress-ingress workmode lacp-static#[abs-config]<abs-config>ring check enablepitp port 0/1/1 epon 8 disabledhcp option82 port 0/1/1 epon 8 disablepitp port 0/1/3 epon 0 disabledhcp option82 port 0/1/3 epon 0 disablepitp port 0/2/0 epon 0 disabledhcp option82 port 0/2/0 epon 0 disablepitp port 0/2/2 epon 1 disabledhcp option82 port 0/2/2 epon 1 disablepitp port 0/3/0 epon 0 disabledhcp option82 port 0/3/0 epon 0 disablepitp port 0/3/0 epon 1 disabledhcp option82 port 0/3/0 epon 1 disablepitp port 0/3/1 epon 0 disabledhcp option82 port 0/3/1 epon 0 disablepitp port 0/3/2 epon 0 disabledhcp option82 port 0/3/2 epon 0 disablepitp port 0/3/3 epon 0 disabledhcp option82 port 0/3/3 epon 0 disablepitp port 0/4/0 epon 1 disabledhcp option82 port 0/4/0 epon 1 disablepitp port 0/5/0 epon 1 disabledhcp option82 port 0/5/0 epon 1 disablepitp port 0/5/2 epon 0 disabledhcp option82 port 0/5/2 epon 0 disable#[config]<config>firewall enablefirewall default deny#dot1x-template 1#[vlanif]<vlanif50>interface vlanif50description "to "JFJ_S6502_1_0/0/1.2""ip address 10.39.2.10 255.255.255.192firewall packet-filter 2000 inbound#[meth]<meth0>interface meth0description "MEth0 Interface"ip address 10.11.104.2 255.255.255.0#[null]<null0>interface null0#[acl-basic]<acl-basic>acl 2000description FangWengLieBiao-->TELENTrule 0 permit source 202.107.222.64 0.0.0.7rule 1 permit source 61.153.176.96 0.0.0.15rule 2 permit source 61.175.206.0 0.0.0.63rule 5 permit source 10.163.1.243 0#[aaa]<aaa>aaaauthentication-scheme default#accounting-scheme default#domain default#[post-system]<post-system>ip route-static 0.0.0.0 0.0.0.0 10.39.2.1#ntp-service unicast-server 202.96.106.8 preference ntp-service unicast-server 202.96.106.18#ssh user wzdx authentication-type password#[source-interface]<source-interface>sysman source trap vlanif 50#returnWZ-WZ-JFJ-OLT-MA5680T-1.EPON(config)#MA5620E配置:WZ_ZhejiangTongMingDianQi_MA5620E(config)#display current-configuration{ <cr>|section<K>||<K> }:Command:display current-configuration[MA5600V800R305: 12301]#[global-config]<global-config>sysname WZ_ZhejiangTongMingDianQi_MA5620E#[public-config]<public-config>snmp-agent local-engineid 800007DB03001882F09E51snmp-agent community read publicsnmp-agent community write privatesnmp-agent target-host trap-hostname 1MTU.10.163.1.243 address 10.163.1.243 udp -port 162 trap-paramsname 1MTU.10.163.1.243snmp-agent target-host trap-paramsname 1MTU.10.163.1.243 v1 securityname wzdx snmp-agent trap enable standard#[vlan-config]<vlan-config>vlan 936vlan 1015vlan 3599port vlan 936 0/0 1port vlan 1015 0/0 1port vlan 3599 0/0 1#[bbs-config]<bbs-config>service-port 0 vlan 1015 eth 0/1/1 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 1 vlan 1015 eth 0/1/2 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 2 vlan 1015 eth 0/1/3 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 3 vlan 1015 eth 0/1/4 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 4 vlan 1015 eth 0/1/5 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 5 vlan 1015 eth 0/1/6 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 6 vlan 1015 eth 0/1/7 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 7 vlan 1015 eth 0/1/8 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 8 vlan 1015 eth 0/1/9 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 9 vlan 1015 eth 0/1/10 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 10 vlan 1015 eth 0/1/11 user-vlan untagged rx-cttr 6 tx-cttr 6service-port 11 vlan 1015 eth 0/1/12 user-vlan untagged rx-cttr 6 tx-cttr 6 service-port 12 vlan 1015 eth 0/1/13 user-vlan untagged rx-cttr 6 tx-cttr 6 service-port 13 vlan 1015 eth 0/1/14 user-vlan untagged rx-cttr 6 tx-cttr 6 service-port 14 vlan 1015 eth 0/1/15 user-vlan untagged rx-cttr 6 tx-cttr 6 service-port 15 vlan 1015 eth 0/1/16 user-vlan untagged rx-cttr 6 tx-cttr 6 #[voip]<voip>voipip address media 10.144.14.230 10.144.14.225ip address signaling 10.144.14.230#[h248]<h248-0>interface h248 0if-h248 attribute mgip 10.144.14.230 mgport 2944 transfer udpif-h248 attribute mgcip_1 10.159.255.2 mgcport_1 2944if-h248 attribute mg-media-ip 10.144.14.230if-h248 attribute start-negotiate-version 1#[esl-user]<esl-user>esl usermgpstnuser add 0/2/1 0 terminalid 0mgpstnuser add 0/2/2 0 terminalid 1mgpstnuser add 0/2/3 0 terminalid 2mgpstnuser add 0/2/4 0 terminalid 3mgpstnuser add 0/2/5 0 terminalid 4mgpstnuser add 0/2/6 0 terminalid 5mgpstnuser add 0/2/7 0 terminalid 6mgpstnuser add 0/2/8 0 terminalid 7mgpstnuser add 0/2/9 0 terminalid 8mgpstnuser add 0/2/10 0 terminalid 9mgpstnuser add 0/2/11 0 terminalid 10mgpstnuser add 0/2/12 0 terminalid 11mgpstnuser add 0/2/13 0 terminalid 12mgpstnuser add 0/2/14 0 terminalid 13mgpstnuser add 0/2/15 0 terminalid 14mgpstnuser add 0/2/16 0 terminalid 15#[vlanif]<vlanif936>interface vlanif 936ip address 10.24.17.197 255.255.255.0#<vlanif3599>interface vlanif 3599ip address 10.144.14.230 255.255.255.224#[post-system]<post-system>ip route-static 0.0.0.0 0.0.0.0 10.24.17.1ip route-static 10.159.255.0 255.255.255.0 10.144.14.225 #returnWZ_ZhejiangTongMingDianQi_MA5620E(config)#。

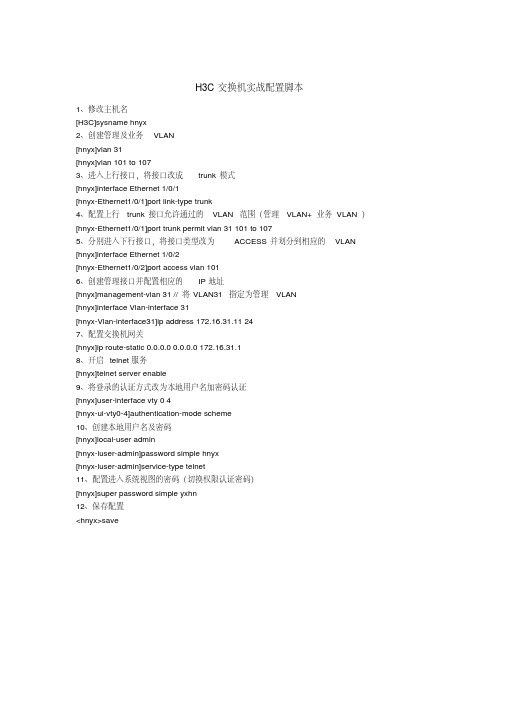

H3C交换机实战配置脚本

H3C交换机实战配置脚本1、修改主机名[H3C]sysname hnyx2、创建管理及业务VLAN[hnyx]vlan 31[hnyx]vlan 101 to 1073、进入上行接口,将接口改成trunk模式[hnyx]interface Ethernet 1/0/1[hnyx-Ethernet1/0/1]port link-type trunk4、配置上行trunk接口允许通过的VLAN范围(管理VLAN+业务VLAN)[hnyx-Ethernet1/0/1]port trunk permit vlan 31 101 to 1075、分别进入下行接口,将接口类型改为ACCESS并划分到相应的VLAN [hnyx]interface Ethernet 1/0/2[hnyx-Ethernet1/0/2]port access vlan 1016、创建管理接口并配置相应的IP地址[hnyx]management-vlan 31 //将VLAN31指定为管理VLAN[hnyx]interface Vlan-interface 31[hnyx-Vlan-interface31]ip address 172.16.31.11 247、配置交换机网关[hnyx]ip route-static 0.0.0.0 0.0.0.0 172.16.31.18、开启telnet服务[hnyx]telnet server enable9、将登录的认证方式改为本地用户名加密码认证[hnyx]user-interface vty 0 4[hnyx-ui-vty0-4]authentication-mode scheme10、创建本地用户名及密码[hnyx]local-user admin[hnyx-luser-admin]password simple hnyx[hnyx-luser-admin]service-type telnet11、配置进入系统视图的密码(切换权限认证密码)[hnyx]super password simple yxhn12、保存配置<hnyx>save。

《精确化绑定VLAN规划》

《精确化绑定VLAN规划》结合精确化绑定的部署,原有的vlan规划原则需进行调整,对qinq外层vlan进行分为三类:设备管理互连dot1qvlan、专线静态ip 业务dot1qvlan、qinq外层vlan。

qinq内层vlan分为三类:设备管理vlan、固定ip用户业务vlan、动态ip用户vlan。

具体划分原则如下:1、外层vlan划分:vlan1~vlan99:用作网络设备的管理、互联dot1qvlan;vlan100~vlan699:qinq业务vlan;(用于lan接入方式的pppoe 用户)vlan700~vlan999:专线静态ip方式的用户vlan1000~vlan1099:用作网络设备的管理vlan;vlan1100~vlan1699:qinq业务vlan;(用于lan接入方式的pppoe 用户)vlan1700~vlan1900;专线静态ip方式的用户vlan1901~vlanxx:ngn预留vlan202x~vlan2099;用作网络设备的管理、互联dot1qvlan;vlan2100~vlan3999;动态用户vlan(注:vlan3100-3999专用于ip-dslam的qinq外层vlan)(上网vlan范围3100-3299、终端管理vlan3300-3499、voipvlan3500-3699、iptvvlan3700-3899)vlan4000~vlan4095;用作组播及ip-tv业务预留;2、内层vlan划分:vlan1~vlan99:用作网络设备的管理vlan;vlan100~vlan699:动态ip用户;vlan700~vlan849:网吧、idc等静态ip方式的用户其中vlan799用于全球眼vlan850~vlan899:用户预留;vlan900~vlan949:作为wlan热点识别;(wifi业务使用)vlan950~vlan999:为将来其它业务暂预留;vlan1000~vlan1099:用作网络设备的管理vlan;青云dslam管理vlan1001大公路管理vlan202x(建议进行修改)vlan1100~vlan1399:网吧、idc等静态ip方式的用户;vlan1400~vlan1499:作为用户预留;vlan1500~vlan1699:作为wlan热点识别;(wifi业务使用)vlan1700~vlan1900:为将来其它业务暂预留;vlan1901~vlanxx:ngn预留vlan202x~vlan3999:动态ip用户、ip-dslam内层(上网vlan2100、itmsvlan202x-2049、voipvlan2050-2099、iptvvlan1100-xx)vlan4000~vlan4096:为将来其它业务暂预留e8-2dslamvlan规划:业务类别上网itmsvoipiptv青云管理vlan1001大公路管理vlan202xpvc0/328/468/458/43外层vlan范围3100-32993300-34993500-36993700-38993900-3999预留内层vlan范围2100-3500202x-20492050-20993501-35501-1000、3600-4096预留内容仅供参考。

VLAN的配置与管理

实验要求

• 根据实验拓扑结构图,通过进行VTP的配 置、VLAN Trunk的配置,VLAN的创建、 交换机端口的分配步骤,最终使得属于 同一个VLAN的主机可以直接进行通信, 而不属于同一个VLAN的主机不能直接通 信。

网络的物理连接

• 实训环境图中左边的交换机为2950A,右边的交 换机为2950B • 2950A 的FastEthernet0/12 端口 和 交 换 机 2950B 的 FastEthernet0/12端口通过交叉线连接 FastEthernet0/12 • PC1连接到交换机2950A的FastEthenet0/2端口 • PC2连接到交换机2950A的FastEthenet0/3端口 • PC3连接到交换机2950B的FastEthenet0/2端口 • PC4连接到交换机2950B的FastEthenet0/3端口

课题三:VLAN的功能及其应用

跨交换机的V理解VLAN、VTP、Trunk等基本概念 熟悉VLAN的实现与配置方法 学会VTP、VLAN Trunk的配置 理解VLAN 链路的功能

VLAN配置基础 知识

第一部分

VLAN的基本概念

• 虚拟局域网VLAN(Virtual Local Area Network)是以局域网交换机为基础,通 过交换机软件实现根据功能、部门、应 用等因素将设备或用户组成虚拟工作组 或逻辑网段的技术。其最大的特点是在 组成逻辑网时无须考虑用户或设备在网 络中的物理位置。

配置的参数要求

• • • • • • • • PC1的IP地址:172.16.1.1 PC1的子网掩码:255.255.255.0 PC2的IP地址: 172.16.1.2 PC2的子网掩码:255.255.255.0 PC3的IP地址: 172.16.1.3 PC3的子网掩码:255.255.255.0 PC24的IP地址: 172.16.1.4 PC2的子网掩码:255.255.255.0

浅谈江西电信宽带业务VLAN数据的管理

2013-03方法交流浅谈江西电信宽带业务VLAN数据的管理文/游宇当前,随着互联网应用的不断丰富,中国电信网络规模的不断扩大,以及各种宽带业务产品不断推出,给传统的宽带业务网络部署及维护模式带来了极大的挑战。

为了有效利用网络资源,实现网络数据的统一规划、统一部署,精确进行业务和用户识别,中国电信集团公司对宽带业务的VLAN资源进行了规划。

由于历史遗留原因,江西电信各地市仍采用本地区的VLAN 规划进行管理,而各地市接入网网络结构复杂、业务众多、接入方式多样,导致VLAN的管理和分配越来越复杂。

实现宽带接入的技术有很多种,其中FTTx是目前最热门的技术之一。

所谓FTTx技术,是利用光纤以及以太网交换技术,实现“光纤到小区、光纤到大楼、光纤到家庭”。

由于FTTx是基于共享机制的以太网技术,在组网、计费、安全性和可管理性方面暴露出较多问题,通过VLAN技术,实现对上述问题的解决。

一、宽带接入网存在的问题1.网络安全性问题一些用户恶意对网络进行攻击,造成网络瘫痪或其他用户的业务无法正常运行。

2.用户数据的隔离问题为了保证数据的安全、方便接入控制和计费等,要求所有数据均送往上层交换机处理。

3.用户业务的服务质量保证问题以太网机制难以满足实时业务的要求。

4.用户管理问题5.用户计费、认证问题二、VLAN技术介绍LAN通常被定义为单一的广播域。

也就是说,用户的广播信息将被LAN上的每一个用户接收,但是不能传出此广播域之外。

VLAN技术允许网络管理者将一个LAN从逻辑上划分为几个不同的广播域。

这是一个逻辑上的划分,不是物理上的划分。

1.简化了终端的删除、增加和改动操作当一个终端从物理上移动到新的位置,它的特征可以从网络管理工作站中重新定义。

而对于在同一个VLAN中移动的终端来说,它仍然保持以前定义的特征。

2.控制通信活动广播、多播通信被限制在VLAN内部,只有属于同一VLAN的终端才能接收到这些信息。

3.提高了网络的安全性将网络划分为不同的域可以增加安全性,通过控制VLAN的大小和组成,可以限制同一广播域的用户数量。

FS726TPVLAN设置

FS726TP网管和业务VLAN设置网管VLAN:88 业务VLAN:40。

假设1-12口连AP,26口作为上连口1. 建议先将FS726T恢复出厂设置,方法为:通电情况下,按住交换机右边(靠近千兆口那边)的Factory defaults按钮15秒后松开。

2. 进入交换机管理界面,到VLAN页,选择IEEE 802.1Q VLAN方式,并选ADD new VLAN3. 新建VLAN 40(业务VLAN),将1-12端口和26号端口以“Tagged”方式添加进去,即打上了VLAN 40的Tag。

4. 再新建VLAN 88,同样也是将端口1-12和26以“Tagged”方式添加进去(如果AP的网管VLAN也是88的话)上述步骤即可完成FS726TP上网管和业务VLAN的配置。

故障排除若发现在上层交换机的VLAN 88中无法管理FS726TP,我们可以先在FS726TP本地的VLAN 88上看能不能管理。

这样要先开一个VLAN 88的Untagged端口,方法为:1. 在VLAN 88中设置一个Untagged端口,例如图中端口24。

2. 选择PVID Setting3. 将24口的PVID设为88如果能在FS726TP的24口中管理到FS726TP,则说明交换机是可以在VLAN 88中管理的。

如果上层交换机的VLAN 88不能管理到FS726TP,可以从上层交换机的VLAN 88来ping FS726TP 第24口的电脑(电脑关闭网络防火墙),看能否ping通。

如果不通,那么可能是两个交换机802.1Q兼容的问题。

(以前遇到过华为交换机版本太老与WG102有兼容性问题,后来升级交换机的固件就解决了)。

vlan的作用

vlan的作用VLAN(Virtual Local Area Network)是一种在物理网络上创建逻辑分区的技术,它可以将网络设备分组到不同的虚拟网络中,从而提供更好的网络管理和安全性。

VLAN的作用主要体现在以下几个方面。

首先,VLAN可以实现网络分割,将一个大型网络划分为多个小型逻辑网络。

通过将不同的设备划分到不同的VLAN中,可以降低网络中广播风暴的发生频率,减少网络拥堵,提高网络性能和稳定性。

此外,VLAN还可以根据不同的业务需求划分虚拟网络,如将部门、项目组、客户等划分到不同的VLAN中,使得网络更加灵活和可管理。

其次,VLAN可以提供更好的网络安全性。

通过将敏感数据和设备放入特定的VLAN中,可以限制非授权设备或用户的访问。

例如,将公司的财务系统和服务器放入一个独立的VLAN中,只允许授权的用户或设备进行访问,从而保护财务数据的安全。

此外,VLAN还可以根据需要实施不同的安全策略,如访问控制列表(ACL)和防火墙等,进一步增强网络的安全性。

另外,VLAN还可以简化网络管理。

通过将不同的设备和部门划分到不同的VLAN中,可以更方便地管理网络资源和配置网络设备。

管理员可以根据需要对每个VLAN进行独立的配置,如IP地址、子网掩码、路由器等,提高了网络的灵活性和可管理性。

此外,VLAN还支持虚拟专用网(VPN)和远程访问技术,可以通过互联网连接分布在不同地点的VLAN,实现远程办公和资源共享。

最后,VLAN还可以降低网络成本。

传统的物理网络需要更多的网络设备和电缆来满足不同设备和部门的连接需求,增加了网络部署和扩展的成本。

而使用VLAN技术可以在现有的物理网络基础上实现多个虚拟网络,节省了硬件设备和电缆的使用,降低了网络部署和维护的成本。

总之,VLAN的作用不仅可以提高网络性能、安全性和灵活性,同时还可以简化网络管理和降低网络成本。

对于企业和组织来说,使用VLAN技术可以更好地满足不同部门和业务需求,提供更高效、安全和可管理的网络环境。

vlan作用、优点和配置

vlan作用、优点和配置

VLAN是虚拟局域网的缩写,是一种虚拟化技术,用于将不同的网络设备划分到不同的虚拟网段中,实现逻辑隔离和物理隔离。

其主要作用是提高网络的安全性、可管理性和灵活性。

下面是VLAN的优点和配置介绍:

【优点】

1.安全性:VLAN可以将不同的网络设备划分到不同的虚拟网段中,实现逻辑隔离和物理隔离,降低网络攻击和数据泄露的风险。

2.可管理性:VLAN可以将网络设备按照不同的逻辑划分为不同的虚拟网段,可以更加灵活地管理和控制网络设备,根据业务需求进行配置和管理。

3.灵活性:VLAN可以根据不同的业务需求对网络设备进行划分和管理,可以快速适应不同的业务需求,并且可以在不影响其他设备的情况下对某个设备进行调整配置。

【配置】

VLAN的配置主要分为以下几个步骤:

1.创建VLAN:需要在交换机上创建VLAN,并设置VLAN的ID和名称。

2.将端口划分到VLAN中:将需要加入VLAN的端口进行配置,并将其划分到对应的VLAN中。

3.配置VLAN间的通信:通过VLAN间的交换机端口进行连接,实现不同VLAN之间的通信。

4.配置VLAN上的协议:可以进行VLAN上的协议配置,如VLAN 间的路由、DHCP、ACL等。

【总结】

VLAN是一种实现逻辑隔离和物理隔离的虚拟化技术,具有安全性、可管理性和灵活性等优点。

其配置主要包括创建VLAN、将端口划分到VLAN中、配置VLAN间的通信和配置VLAN上的协议。

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network)是一种虚拟的局域网技术,可以将一个物理局域网划分为多个逻辑上的子网。

通过VLAN的配置,可以实现网络资源的合理分配和安全隔离。

本文将介绍VLAN 的配置方法。

一、VLAN的基本概念VLAN是一种逻辑上的划分,将一个物理局域网划分为多个虚拟的子网,每个子网相互隔离,互不干扰。

VLAN可以根据不同的需求进行划分,比如按部门、按功能等。

VLAN的划分可以基于端口、MAC地址或者子网等方式进行。

二、VLAN的配置方法1. 创建VLAN首先需要创建VLAN,可以通过交换机的管理界面或者命令行进行配置。

在交换机的管理界面中,找到VLAN配置的选项,点击创建新VLAN。

输入VLAN的ID和名称,点击确认即可创建。

2. 配置端口创建VLAN后,需要将端口划分到相应的VLAN中。

在交换机的管理界面中,找到端口配置的选项,选择要配置的端口,将其绑定到相应的VLAN中。

可以选择将端口设置为访问模式或者特定VLAN 模式。

3. 配置端口模式端口模式分为访问模式和特定VLAN模式。

访问模式下,端口只能属于一个VLAN,数据包只能在该VLAN中传输。

特定VLAN模式下,端口可以属于多个VLAN,数据包可以在多个VLAN之间传输。

根据需求选择相应的端口模式。

4. 配置VLAN间的互通不同VLAN之间默认是隔离的,无法直接通信。

如果需要实现不同VLAN之间的互通,可以通过三层交换机或者路由器进行配置。

在交换机或者路由器上配置虚拟接口,将不同VLAN的虚拟接口进行绑定,即可实现VLAN间的互通。

5. 配置VLAN间的安全为了增强网络的安全性,可以配置VLAN间的访问控制列表(ACL)或者端口安全。

ACL可以限制不同VLAN之间的通信,只允许特定的IP地址或者端口进行通信。

端口安全可以限制端口上的设备数量,防止未授权设备接入。

6. 配置VLAN的管理在配置VLAN时,还需要考虑VLAN的管理。

中国移动有线宽带VLAN规划原则及限速配置建议

中国移动有线宽带VLAN规划原则及限速配置建议(2017版)中国移动通信集团公司网络部2016年8月目录前言 (1)一、有线宽带业务VLAN规划与管理原则 (2)(一)VLAN规划整体原则 (2)(二)VLAN管理原则 (4)二、有线宽带业务VLAN规划方案 (4)(一)家客业务VLAN规划 (4)(二)集客业务VLAN规划 (6)(三)网管业务VLAN规划 (7)(四)其他业务VLAN规划 (7)三、家庭宽带业务限速配置建议 (8)(一)限速配置原则 (8)(二)带宽限速方案 (9)附表1:OLT直挂BRAS/SR组网模式的VLAN整体规划表 (10)附表2:OLT通过汇聚交换机接入BRAS/SR组网模式的VLAN整体规划表 (12)前言随着互联网应用越来越丰富,接入方式多样化,各种有线宽带业务不断推出,给宽带业务的快速便利部署及维护带来了极大的挑战。

为有效利用网络资源,规范逻辑资源使用,实现网络数据统一规划、合理部署,做到精确识别业务和用户,总部组织制定了有线宽带业务的VLAN规划,为防止VLAN冲突,对同一个冲突域内的其他业务也给出了相应的VLAN规划建议。

此外,根据GPON网络上下行带宽不对称的特点及业务发展、客户感知的需要,总部组织制定了家庭宽带限速配置建议。

由于组网模式的不同对业务VLAN的规划影响较大,本指导意见对两种通用的组网模式:OLT直接接入BRAS/SR和OLT通过汇聚交换机接入BRAS/SR,给出了VLAN划段的参考样例,具体详见附表1和附表2,供各省规划时参考使用,对于家客业务刚开始发展的省份,可直接参照执行。

请各省根据自身情况,参照总部整体规划原则,制定省内具体的有线宽带业务VLAN规划及限速配置原则并完成落地部署工作,要求省内各地市VLAN规划及限速配置原则统一。

一、有线宽带业务VLAN规划与管理原则有线宽带业务是指中国移动以CMNET骨干网、城域网及接入网为基础,所开发的为公众及政企客户提供的互联网接入服务、电视、电话、VPN组网等服务,具体的产品形态包含家庭宽带、互联网电视、VOIP语音、互联网专线、MPLS VPN专线、语音专线等,业务主要通过GPON网络接入,从接入网到城域网BRAS/SR,通过基于VLAN的二层网络承载。

公司内部进行VLAN的划分实例

公司内部进行VLAN的划分实例某公司现在有工程部、销售部、财务部、业务部、客户服务部……多个部门通过以太网连接,每部门的计算机只可以访问的各自网段。

为了解决以太网的广播问题和安全性等问题,并需要隔离不同的部门之间的通讯,并限制广播范围,实现动态管理网络。

需要通过VLAN来实现网段的隔离,不同VLAN间可通过路由器实现可过滤及可控制访问。

VLAN的划分:工程部VLAN10,销售部VLAN20,财务部VLAN30,业务部VLAN40,客户服务部VLAN50,……,并且各部门还可以相互通讯。

现有设备如下:Cisco 3640路由器,Cisco Catalyst 2924交换机若干台,二级交换机若干台。

在所有的交换机上配置VTP的操作,创建VTP 域,及VTP密码,配置一台交换机启用VTP Server 模式,其它则启用VTP client模式,在服务器端添加、编辑VLAN,则VLAN的配置参数将周期性通过Trunk线路将传输给其它的交换机。

1.VTP服务器端交换机配置文件中的部分代码如下:Switch# vlan databaseSwitch(vlan)# vtp domain domain-nameSwitch(vlan)# vtp domain domain-name password password-valueSwitch(vlan)# vtp serverSwitch# show vtp status2.VTP客户端交换机配置文件中的部分代码如下:Switch# vlan databaseSwitch(vlan)# vtp domain domain-nameSwitch(vlan)# vtp domain domain-name password password-valueSwitch(vlan)# vtp client3.增加VLAN。

Catalyst 2900XL系列交换机最大支持64个激活的VLAN,VLAN ID 号从1-1005。

VLAN的功能、应用及特点

VLAN的功能、应用及特点VLAN(Virtual Local Area Network)的中文名为"虚拟局域网"。

VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

一、VLAN的功能:1.控制广播域的范围利用VLAN可以建立隔离机制,防止网络间的过量广播。

使用VLAN后,通过限制一个VLAN中的设备的数量,VLAN内的广播率便可受到控制,一个VLAN中的广播不会送到该VLAN之外。

同样,同组的端口不会收到其他VLAN产生的广播,这样可以减少广播的数量,释放带宽给需要的应用。

2.网络安全因为一个VLAN就是一个单独的广播域,VLAN之间相互隔离,大大地提高了网络的安全保密性。

网络管理人员能够限制VLAN中的用户的数量,禁止用户未经允许而访问VLAN中的应用。

交换端口可以基于应用类型和访问特权来进行分组,使被限制的应用程序和资源能够处于安全的VLAN中。

此外,数据包要跨越VLAN到达另一个VLAN,必须使用三层路由功能。

中国移动有线宽带VLAN规划原则及限速配置建议...

中国移动有线宽带VLAN规划原则及限速配置建议...中国移动有线宽带VLAN规划原则及限速配置建议(2016版)中国移动通信集团公司⽹络部2016年8⽉⽬录前⾔ (1)⼀、有线宽带业务VLAN规划与管理原则 (2)(⼀)VLAN规划整体原则 (2)(⼆)VLAN管理原则 (4)⼆、有线宽带业务VLAN规划⽅案 (4)(⼀)家客业务VLAN规划 (4)(⼆)集客业务VLAN规划 (6)(三)⽹管业务VLAN规划 (7)(四)其他业务VLAN规划 (7)三、家庭宽带业务限速配置建议 (8)(⼀)限速配置原则 (8)(⼆)带宽限速⽅案 (9)附表1:OLT直挂BRAS/SR组⽹模式的VLAN整体规划表 (10)附表2:OLT通过汇聚交换机接⼊BRAS/SR组⽹模式的VLAN整体规划表.12前⾔随着互联⽹应⽤越来越丰富,接⼊⽅式多样化,各种有线宽带业务不断推出,给宽带业务的快速便利部署及维护带来了极⼤的挑战。

为有效利⽤⽹络资源,规范逻辑资源使⽤,实现⽹络数据统⼀规划、合理部署,做到精确识别业务和⽤户,总部组织制定了有线宽带业务的VLAN规划,为防⽌VLAN冲突,对同⼀个冲突域内的其他业务也给出了相应的VLAN规划建议。

此外,根据GPON⽹络上下⾏带宽不对称的特点及业务发展、客户感知的需要,总部组织制定了家庭宽带限速配置建议。

由于组⽹模式的不同对业务VLAN的规划影响较⼤,本指导意见对两种通⽤的组⽹模式:OLT直接接⼊BRAS/SR和OLT通过汇聚交换机接⼊BRAS/SR,给出了VLAN划段的参考样例,具体详见附表1和附表2,供各省规划时参考使⽤,对于家客业务刚开始发展的省份,可直接参照执⾏。

请各省根据⾃⾝情况,参照总部整体规划原则,制定省内具体的有线宽带业务VLAN规划及限速配置原则并完成落地部署⼯作,要求省内各地市VLAN规划及限速配置原则统⼀。

⼀、有线宽带业务VLAN规划与管理原则有线宽带业务是指中国移动以CMNET⾻⼲⽹、城域⽹及接⼊⽹为基础,所开发的为公众及政企客户提供的互联⽹接⼊服务、电视、电话、VPN组⽹等服务,具体的产品形态包含家庭宽带、互联⽹电视、VOIP语⾳、互联⽹专线、MPLS VPN专线、语⾳专线等,业务主要通过GPON⽹络接⼊,从接⼊⽹到城域⽹BRAS/SR,通过基于VLAN的⼆层⽹络承载。

VLAN的配置与管理

数据中心中的应用

服务器隔离

在数据中心中,通过VLAN将不同的服务 器划分到不同的VLAN中,实现服务器之 间的网络隔离,提高网络安全性和管理 效率。

VS

虚拟机隔离

在虚拟化环境中,通过VLAN技术将虚拟 机划分到不同的VLAN中,实现虚拟机之 间的网络隔离,提高网络安全性和管理效 率。

谢谢观看

VLAN的配置与管理

目录

• VLAN的基本概念 • VLAN的配置 • VLAN的管理 • VLAN的故障排除 • VLAN的应用场景

01

VLAN的基本概念

VLAN的定义

总结词

虚拟局域网(VLAN)是一种通过将局域网(LAN)内的设备逻辑地划分成不同的网段,从而实现虚拟工 作组的技术。

详细描述

03

配置接口IP地址

为接口配置IP地址,用于管理该 接口。

03

VLAN的管理

VLAN的静态管理

静态配置

手动配置VLAN的成员资格 ,通常在交换机上使用命令 行界面进行设置。

优点

简单易行,适用于小型网络 或固定配置。

缺点

需要手动管理,缺乏灵活性 ,不适合大型网络或动态变 化的场景。

VLAN的动态管理

优点

提供高级别的安全保护,防止未经授权的访问 和攻击。

缺点

需要专业的安全知识和技能,并可能增加网络的复杂性和管理难度。

04

VLAN的故障排除

故障排除工具

网络分析仪

用于检测网络中的数据包,分析 数据包的类型、大小、来源和目 的,从而定位故障。

命令行接口

通过交换机命令行界面,执行 VLAN配置、查看VLAN状态等操 作,以诊断和解决问题。

网管软件

网络管理软件可以监控网络设备 的状态和性能,提供故障预警和 故障排除功能。

【销售业务】胖A管理LAN和业务LAN配置方法

胖AP管理VLAN和业务VLAN配置方法

一、无线连接ap的管理ssid方法

1、确保电脑的无线网卡可用

2、双击无线网络图标,点击属性,弹出如下图提示框。

依次点击无线网络配置→添加

输入网络名:management,勾选即使此网络未广播,也进行连接

网络身份验证:选择WPA-PSK

数据加密:选择TKIP

网络密钥:management

3、点击确定

4、如下图,将首选网络中的其他ssid删除,仅留下management

5、查看无线网络,确认已连接上的是management,如下图:

6、如下图,点击属性→常规→Internet协议→属性

配置ip地址为192.168.1.X网段(例如:192.168.1.22)

7、打开ie浏览器,输入ip地址192.168.1.1/

用户名:admin密码:password。

如下图:

8、确认连接到了正确的AP,如下图,比较mac地址,是否为配置的AP的mac地址。

(当附近有多台AP时,可能会连接到了其他的ap上。

)

二、配置管理VLAN和业务VLAN

1、根据需要添加vlanid

方法如下图:(以管理vlan为10,业务vlan为20为例) 2、删除原有的管理WAN

如下图:

3、添加新的管理WAN(带VLAN)

配置如下

管理WAN默认配置如下:

4、添加新的业务VLAN

a、添加新的Group(即常说的桥)

b、将无线ssid从GroupLan1中移到GroupLan2中从Lan1中删除

在Lan2中添加

c、将有线VLAN加入到桥中

三、最终结果。

使用ifconfig命令在Linux中配置和管理VLAN接口

使用ifconfig命令在Linux中配置和管理VLAN接口使用ifconfig命令配置和管理VLAN接口在Linux中,ifconfig命令是一个常用的网络配置工具,可以用于配置和管理网络接口。

在本文中,我们将介绍如何使用ifconfig命令来配置和管理VLAN(Virtual LAN,虚拟局域网)接口。

1. 确认VLAN接口支持首先,在使用ifconfig命令配置和管理VLAN接口之前,我们需要确认当前系统的网卡驱动是否支持VLAN接口。

可以通过执行以下命令来检查:$ ifconfig -a如果输出中存在类似"eth0.10"的接口,则表示当前的网卡驱动支持VLAN接口。

如果没有相关输出,您可能需要更新或替换您的网卡驱动。

2. 创建VLAN接口接下来,我们可以使用ifconfig命令来创建一个VLAN接口。

首先,执行以下命令创建一个VLAN ID为10的VLAN接口:$ sudo ifconfig eth0.10 up这里的"eth0"是您主机上的物理接口名称,您可以根据实际情况进行替换。

"10"是您想要创建的VLAN ID,可以根据您的需求进行调整。

3. 配置VLAN接口IP地址一旦创建了VLAN接口,我们可以使用ifconfig命令为该接口分配IP地址。

执行以下命令配置一个IP地址:$ sudo ifconfig eth0.10 192.168.0.1 netmask 255.255.255.0这里的"eth0.10"是您创建的VLAN接口名称,"192.168.0.1"是您想要为该接口设置的IP地址,"255.255.255.0"是子网掩码。

4. 启用VLAN接口在进行配置之后,我们需要启用VLAN接口以确保其正常工作。

可以使用以下命令来启用接口:$ sudo ifconfig eth0.10 up这将使VLAN接口处于活动状态,并准备好和其他网络设备进行通信。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1.1 管理vlan

如果用户要通过telnet、网管等方式对以太网交换机进行远程管理,则交换机上必须要设置ip地址。h3c系列二层以太网交换机同时只能有一个vlan对应的vlan接口可以配置ip地址,而该vlan即为管理vlan。

管理vlan接口可以通过三种方式来获取ip地址:

通过ip地址配置命令得到

热点用户的业务VLAN通过AC口和BRAS连接。

业务VLAN应该是负责传送WLAN用户上网时的数据,管理VLAN传送的是网管服务器或网管终端与AP之间的管理数据。胖AP或者本地转发的瘦AP需要划分管理和业务VLAN,集中转发的瘦AP应该是不用通过VLAN区分管理和业务流。

默认情况下Vlan1为管理Vlan.

TRUNK是实现不同交换机之间相同VLAN的互通

如果需要在交换机之间传输多个Vlan的信息,则交换机和交换机之间的连接必须设置为Trunk,Trunk可以传输多个vlan的数据。cisco设备的trunk分为2种技术,ISL(cisco私有)和802.1Q 。Native vlan是802.1Q特有的。先解释802.1Q的工作原理。比如有switchA和switchB两个交换机,switchA上的pcC和switchB上的pcD属于同一vlan。pcC发出的以太网帧通过交换机到达switchB,switchB必须分辨出该以太网帧是属于哪个vlan的,所以当以太网帧离开switchA的trunk时,switchA会在以太网帧头插入一个4Byte的字段,其中12位表示vlan号,表明该帧是从哪个vlan发出来的。这样当switchB从Trunk口接收该帧后,可以判断该转发给哪个VLAN,同时switchB在将以太网帧传给主机时,会拿掉switchA加上的tag,pcD主机收到的帧是标准的以太网帧。所谓Native Vlan指从该VLAN发出的数据帧在通过Trunk时,交换机不会做任何标记,当成一个普通的以太网帧。默认Native VLAN 为VLAN1,而且只能有一个Native VLAN。在Trunk两端交换机的Native VLAN应该一致。

VLAN规划包括热点AP的管理VLAN和热点用户业务VLAN。与胖AP不同,瘦AP无需在热点同时提供管理VLAN和业务VLAN。在瘦AP部署中,热点AP的管理VLAN无需在BRAS在汇聚交换机之间透传,BRAS上只需要配置用户的业务VLAN

热点AP的上联口为Access口,属于管理VLAN。在两层部署的情况下,热点AP的管理VLAN和AC属于一个VLAN。

通过bootp分配得ቤተ መጻሕፍቲ ባይዱip地址(当交换机为bootp客户端时)

通过dhcp分配得到ip地址(当交换机为dhcp客户端时)

这三种获取ip地址的方式是互斥的,新的配置方式会把原有的方式配置的ip地址释放掉。例如,首先通过ip地址配置命令得到了ip地址,接着使用bootp协议申请ip地址(使用ip address bootp-alloc命令),那么通过ip地址配置命令得到的ip地址会被删掉,vlan接口的ip地址将是通过bootp协议分配到的。

管理vlan一般是对于二层交换机来说的。华为的二层交换机能且只能设置一个三层虚接口(interface vlan vlan_number),所以必须设置一个vlan做为三层虚接口的管理vlan。

管理VLAN 中绑定了一个IP地址,这样我们可以远程管理交换机,例如登陆交换机查看相应的LOG日志,远程开闭端口,分析交换机状态,处理某些故障。