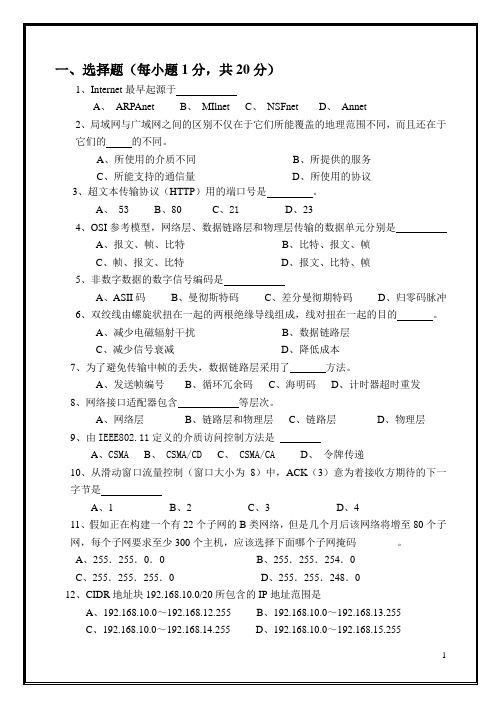

04751计算机网络安全试卷及答案(A)

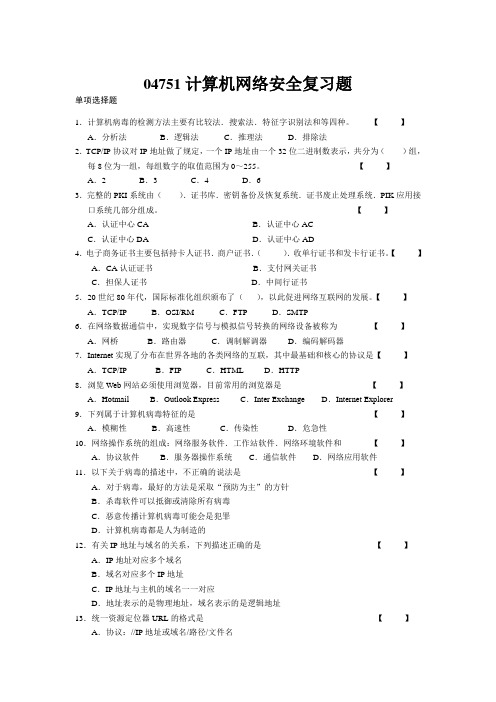

04751计算机网络安全复习题

04751计算机网络安全复习题单项选择题1.计算机病毒的检测方法主要有比较法.搜索法.特征字识别法和等四种。

【】A.分析法B.逻辑法C.推理法D.排除法2.TCP/IP协议对IP地址做了规定,一个IP地址由一个32位二进制数表示,共分为()组,每8位为一组,每组数字的取值范围为0~255。

【】A.2 B.3 C.4 D.63.完整的PKI系统由().证书库.密钥备份及恢复系统.证书废止处理系统.PIK应用接口系统几部分组成。

【】A.认证中心CA B.认证中心ACC.认证中心DA D.认证中心AD4.电子商务证书主要包括持卡人证书.商户证书.().收单行证书和发卡行证书。

【】A.CA认证证书B.支付网关证书C.担保人证书D.中间行证书5.20世纪80年代,国际标准化组织颁布了(),以此促进网络互联网的发展。

【】A.TCP/IP B.OSI/RM C.FTP D.SMTP6.在网络数据通信中,实现数字信号与模拟信号转换的网络设备被称为【】A.网桥B.路由器C.调制解调器D.编码解码器7.Internet实现了分布在世界各地的各类网络的互联,其中最基础和核心的协议是【】A.TCP/IP B.FIP C.HTML D.HTTP8.浏览Web网站必须使用浏览器,目前常用的浏览器是【】A.Hotmail B.Outlook Express C.Inter Exchange D.Internet Explorer9.下列属于计算机病毒特征的是【】A.模糊性B.高速性C.传染性D.危急性10.网络操作系统的组成:网络服务软件.工作站软件.网络环境软件和【】A.协议软件B.服务器操作系统C.通信软件D.网络应用软件11.以下关于病毒的描述中,不正确的说法是【】A.对于病毒,最好的方法是采取“预防为主”的方针B.杀毒软件可以抵御或清除所有病毒C.恶意传播计算机病毒可能会是犯罪D.计算机病毒都是人为制造的12.有关IP地址与域名的关系,下列描述正确的是【】A.IP地址对应多个域名B.域名对应多个IP地址C.IP地址与主机的域名一一对应D.地址表示的是物理地址,域名表示的是逻辑地址13.统一资源定位器URL的格式是【】A.协议://IP地址或域名/路径/文件名B.协议://路径/文件名C.TCP/IP协议D.http协议14.构建电子政务系统的安全体系结构主要从网络基础设施.()和电子政务应用系统三个层次进行规划和设计。

2018年10月自考04751计算机网络安全试题及答案含评分标准

2018年10月自考04751计算机网络安全试题及答案含评分标准2018年10月高等教育自学考试全国统一命题考试计算机网络安全试卷(课程代码04751)本试卷共3页,满分l00分,考试时间l50分钟。

考生答题注意事项:1.本卷所有试题必须在答题卡上作答。

答在试卷上无效,试卷空白处和背面均可作草稿纸。

2.第一部分为选择题。

必须对应试卷上的题号使用2B铅笔将“答题卡”的相应代码涂黑。

3.第二部分为非选择题。

必须注明大、小题号,使用0.5毫米黑色字迹签字笔作答。

4.合理安排答题空间。

超出答题区域无效。

第一部分选择题一、单项选择题:本大题共l5小题。

每小题2分,共30分。

在每小题列出的备选项中只有一项是最符合题目要求的,请将其选出。

1.“攻击者发掘系统的缺陷或安全脆弱性”所描述的网络安全威胁是A.篡改 B.非授权访问C.行为否认 D.旁路控制2.术语RPC的中文含义是A.文件传输协议 B.电子邮件C.远程程序通信规则 D.网络文件系统3.不可否认性服务主要由A .物理层提供 B.网络层提供C.传输层提供 D.应用层提供4.防火墙技术属于A.内外网隔离技术 B.入侵检测技术C .访问控制技术 D.审计技术5.IDEA的中文含义是A.数据传输标准 B.国际数据加密算法C.数据加密标准 D.数字签名算法6.作为加密输入的原始信息的是A.明文 B.密文 C.密钥 D.算法7.DES子密钥产生器的个数为A.2 8.4 C。

8 D.168·从参与电子政务与电子商务的用户实体出发,应用系统常规的安全需求中,保护资源,防止被非法使用和操作属于A.数据完整性需求 B.访闷控制需求C.保密需求 D.不可否认需求9.发生在密钥/证书生命周期取消阶段的是A.密钥备份 B.密钥恢复C.密钥更新 D.密钥历史档案10.为了侵入用屏蔽予网体系结构保护的内部网络,侵袭者必须要通过A·1个路由器 B.2个路由器 C.3个路由器 D.4个路由器11.代理防火墙工作于A·应用层 B.传输层 C.数据链路层 D.物理层12.由新一代的高速网络结合路由与高速交换技术构成的是A.基于主视的入侵检测系统 B.基予网络的入侵检测系统C.混合入侵检测系统 D.基予网关的入侵检测系统13·使用自适应学习技术来提取异常行为的特征,需要对训练数据集进行学习以得出正常的行为模式的检测技术是A.免疫学方法 B.数据挖掘方法C.神经网络 D.基因算法14.检查中断向量的变化主要是检查系统的中断向量表,其备份文件一般为A。

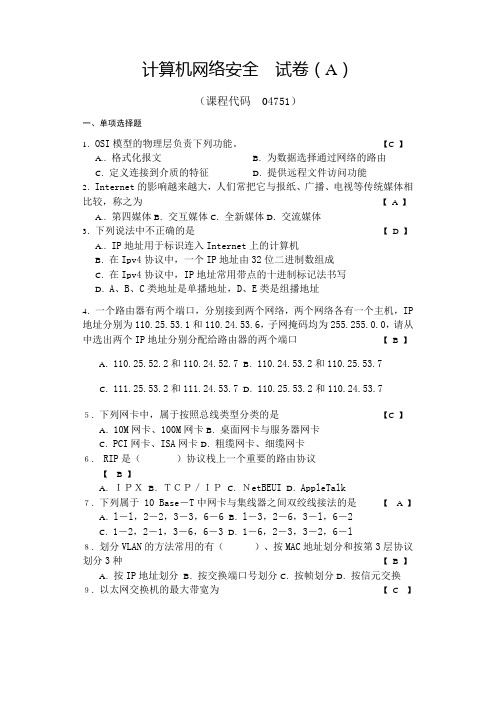

04751计算机网络安全试卷

计算机网络安全试卷(A)(课程代码04751)一、单项选择题1.OSI模型的物理层负责下列功能。

【C 】A..格式化报文B.为数据选择通过网络的路由C.定义连接到介质的特征D.提供远程文件访问功能2.Internet的影响越来越大,人们常把它与报纸、广播、电视等传统媒体相比较,称之为【 A 】A..第四媒体B.交互媒体C.全新媒体D.交流媒体3.下列说法中不正确的是【D 】A..IP地址用于标识连入Internet上的计算机B.在Ipv4协议中,一个IP地址由32位二进制数组成C.在Ipv4协议中,IP地址常用带点的十进制标记法书写D.A、B、C类地址是单播地址,D、E类是组播地址4.一个路由器有两个端口,分别接到两个网络,两个网络各有一个主机,IP 地址分别为110.25.53.1和110.24.53.6,子网掩码均为255.255.0.0,请从中选出两个IP地址分别分配给路由器的两个端口【 B 】A.110.25.52.2和110.24.52.7 B.110.24.53.2和110.25.53.7C.111.25.53.2和111.24.53.7 D.110.25.53.2和110.24.53.75.下列网卡中,属于按照总线类型分类的是【C 】A.10M网卡、100M网卡B.桌面网卡与服务器网卡C.PCI网卡、ISA网卡D.粗缆网卡、细缆网卡6.RIP是()协议栈上一个重要的路由协议【 B 】A.IPXB.TCP/IPC.NetBEUI D.AppleTalk7.下列属于 10 Base-T中网卡与集线器之间双绞线接法的是【 A 】A.l-l,2-2,3-3,6-6 B.l-3,2-6,3-l,6-2C.1-2,2-1,3-6,6-3 D.1-6,2-3,3-2,6-l8.划分VLAN的方法常用的有()、按MAC地址划分和按第3层协议划分3种【 B 】A.按IP地址划分B.按交换端口号划分C.按帧划分D.按信元交换9.以太网交换机的最大带宽为【 C 】A.等于端口带宽B.大于端口带宽的总和C.等于端口带宽的总和D.小于端口带宽的总和10.某公司位于A市,其分公司位于距A市120公里的B市,总部与分公司之间在上班时间内要经常性地进行大量电子表格传递,则应选择的合理通信连接方式为【 C 】A.普通电话拨号联网B.光缆快速以太网C.帧中继D.星形网二、多项选择题1.在建网时,设计IP地址方案首先要【 B.D】A.给每一硬件设备分配一个IP地址B.选择合理的IP寻址方式C.保证IP地址不重复D.动态获得IP地址时可自由安排2.下列关于中继器的描述正确的是【 A.B.C 】A.扩展局域网传输距离B.放大输入信号C.检测到冲突,停止传输数据到发生冲突的网段D.增加中继器后,每个网段上的节点数可以大大增加3.如果发现网络变得很慢,经过观察,发现网络冲突增加很多,以下哪些情况会引起此类故障【 A.B.C 】A.电缆太长B.有网卡工作不正常C.网络流量增大D.电缆断路4.下列说法中属于ISO/OSI七层协议中应用层功能的是【 B.D 】A.拥塞控制B.电子邮件C.防止高速的发送方的数据把低速的接收方淹没D.目录查询5.网络按通信方式分类,可分为【 A.B 】A.点对点传输网络B.广播式传输网络C.数据传输网D.对等式网络三、填空题1. 在下列括号中填入局域网或广域网(局域网)通常为一个单位所拥有,(广域网)限制条件是传输通道的速率,(广域网)跨越无限的距离,(局域网)通常使用广播技术来替代存储转发的路由选择。

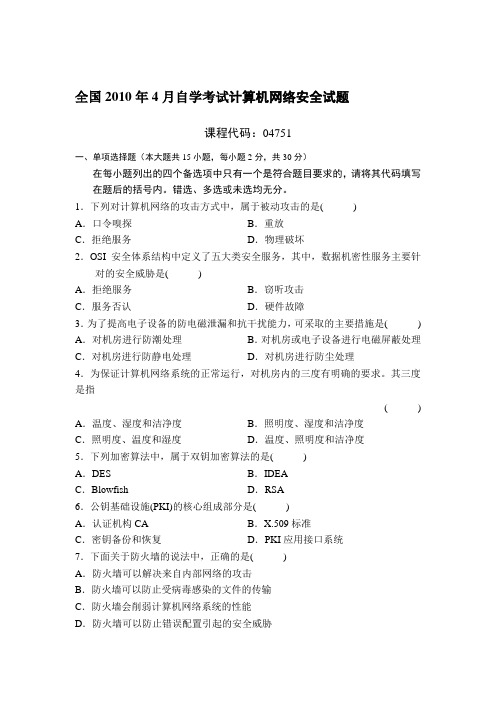

自考计算机网络安全历年真题及答案

全国2010年4月自学考试计算机网络安全试题课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.下列对计算机网络的攻击方式中,属于被动攻击的是()A.口令嗅探B.重放C.拒绝服务D.物理破坏2.OSI安全体系结构中定义了五大类安全服务,其中,数据机密性服务主要针对的安全威胁是()A.拒绝服务B.窃听攻击C.服务否认D.硬件故障3.为了提高电子设备的防电磁泄漏和抗干扰能力,可采取的主要措施是() A.对机房进行防潮处理B.对机房或电子设备进行电磁屏蔽处理C.对机房进行防静电处理D.对机房进行防尘处理4.为保证计算机网络系统的正常运行,对机房内的三度有明确的要求。

其三度是指() A.温度、湿度和洁净度B.照明度、湿度和洁净度C.照明度、温度和湿度D.温度、照明度和洁净度5.下列加密算法中,属于双钥加密算法的是()A.DES B.IDEAC.Blowfish D.RSA6.公钥基础设施(PKI)的核心组成部分是()A.认证机构CA B.X.509标准C.密钥备份和恢复D.PKI应用接口系统7.下面关于防火墙的说法中,正确的是()A.防火墙可以解决来自内部网络的攻击B.防火墙可以防止受病毒感染的文件的传输C.防火墙会削弱计算机网络系统的性能D.防火墙可以防止错误配置引起的安全威胁8.包过滤技术防火墙在过滤数据包时,一般不.关心()A.数据包的源地址B.数据包的目的地址C.数据包的协议类型D.数据包的内容9.不.属于CIDF体系结构的组件是()A.事件产生器B.事件分析器C.自我防护单元D.事件数据库10.阈值检验在入侵检测技术中属于()A.状态转换法B.量化分析法C.免疫学方法D.神经网络法11.由于系统软件和应用软件的配置有误而产生的安全漏洞,属于() A.意外情况处置错误B.设计错误C.配置错误D.环境错误12.采用模拟攻击漏洞探测技术的好处是()A.可以探测到所有漏洞B.完全没有破坏性C.对目标系统没有负面影响D.探测结果准确率高13.下列计算机病毒检测手段中,主要用于检测已知病毒的是()A.特征代码法B.校验和法C.行为监测法D.软件模拟法14.在计算机病毒检测手段中,校验和法的优点是()A.不会误报B.能识别病毒名称C.能检测出隐蔽性病毒D.能发现未知病毒15.一份好的计算机网络安全解决方案,不仅要考虑到技术,还要考虑的是()A.软件和硬件B.机房和电源C.策略和管理D.加密和认证二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

全国自考2018年4月计算机网络安全04751真题及答案

2018年4月高等教育自学考试全国统一命题考试计算机网络安全试卷(课程代码04751)第一部分选择题近是最符合题一、单项选择题:本大题共15小题。

每小题2分,共30分。

在每小题列出的备选项中只有目要求的,请将其选出。

1. PPDR莫型的安全理论基于A •时间B •空间C •频率D •波形2•电源对用电设备安全的潜在威胁不包括A .脉动B .噪声C .线路短路D .电磁干扰3.计算机机房设计时首先要考虑的问题是A •选址时应避免靠近公共区域B .机房建筑物方圆100m内不能有危险建筑物C .如何减少无关人员进入机房的机会D .电梯和楼梯不能直接进入机房4.关于单钥密码体制,叙述正确的是A .单钥密码体制只可用于数据加密B . DES属于单钥密码体制C .单钥密码体制只可用于消息的认证D . DSA属于单钥密码体制5. RSA算法、A .属于单钥加密算法B .只能用于加密C .可用于数字签名D .安全性不高6 .端到端加强A .指对一对用户之间的数据连续地提供保护B .系统的价格昂贵,不易设计、实现和维护C .允许对消息的目的地址进行加密D .不如链路加密和节点加密可靠7.CMIP的中文含义为A .公用管理信息协议B .简单网络管理协议C .文件传输协议D .用户数据报协议8.防火墙的局限性之一体现在A .仅能防止受病毒感染的文件的传输B .不能防止自然或人为的故意破坏C .只能防止本身安全漏洞的威胁D .只能解决来自内部网络的攻击9.配置域名服务器使用的命令为A . pingB . ifconfigC . route D.dns10.多变量模型扩展了A .平均和标准偏差模型 B.操作模型C. Markov处理模型D.阈值检验和分析模型11.个人防火墙的优点之一是A .运行时不需占用内存、CPU时间等资源B .对公共网络只有一个物理接口C .能够保护网络系统D .不需要额外的硬件资源12 .复合型病毒是指A .寄生在磁盘引导区的计算机病毒B •寄生在主引导区的计算机病毒C •寄生在文件中的计算机病毒D •具有引导型病毒和文件型病毒寄生方式的计算机病毒13.FAT的中文含义为A •主引导记录区B •目录区C文件分配表 D. 数据区14,題意松码通过窑种方式传播就形成了扎木马H网烙)■虫C移胡代码D■逐令型病赤15,恶惹牝码的主要关锻技术中,模詡变换技术属于扎攻击技术B生存技术UBS繽技术D■輕测技术第二部分非选择题二•境密聽;本大豔共怦空,毎空[分、共加分@1乩OS[定文了八种基本的安全机制、包括盘、加密机制、访问控制机制、数擴完整性机制* 鉴刹交换机制、通信些备渕填充机制、路由控制和舍正机制•1兀整牛计界机殆培蒸赣安全的朗提是_△.安全.!&统+|■歎据表期’机闵SB度脛过规定柜圉时,每升肓算机的可靠性下降▲虬19.黑存柱利害冲宪时,单纯采用消息认旺拽术就无洙解涣掰酚,这时需宴借助于▲技术辜辑助进行更有歿的誚息认证。

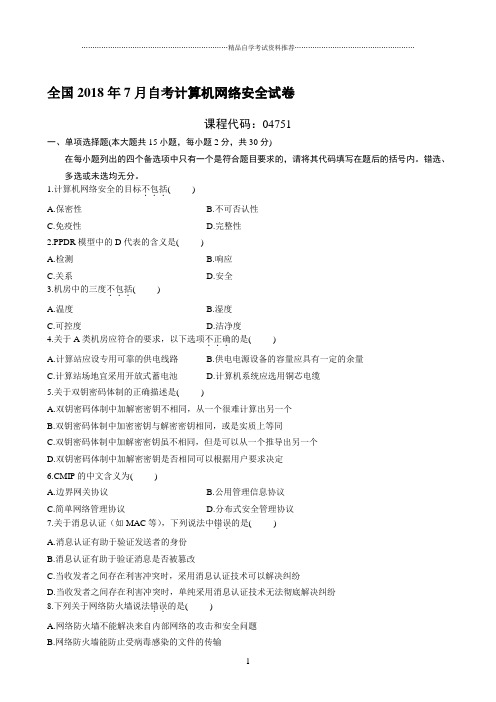

最新7月全国自考计算机网络安全试卷及答案解析

全国2018年7月自考计算机网络安全试卷课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.计算机网络安全的目标不包括...( )A.保密性B.不可否认性C.免疫性D.完整性2.PPDR模型中的D代表的含义是( )A.检测B.响应C.关系D.安全3.机房中的三度不包括...( )A.温度B.湿度C.可控度D.洁净度4.关于A类机房应符合的要求,以下选项不正确...的是( )A.计算站应设专用可靠的供电线路B.供电电源设备的容量应具有一定的余量C.计算站场地宜采用开放式蓄电池D.计算机系统应选用铜芯电缆5.关于双钥密码体制的正确描述是( )A.双钥密码体制中加解密密钥不相同,从一个很难计算出另一个B.双钥密码体制中加密密钥与解密密钥相同,或是实质上等同C.双钥密码体制中加解密密钥虽不相同,但是可以从一个推导出另一个D.双钥密码体制中加解密密钥是否相同可以根据用户要求决定6.CMIP的中文含义为( )A.边界网关协议B.公用管理信息协议C.简单网络管理协议D.分布式安全管理协议7.关于消息认证(如MAC等),下列说法中错误..的是( )A.消息认证有助于验证发送者的身份B.消息认证有助于验证消息是否被篡改C.当收发者之间存在利害冲突时,采用消息认证技术可以解决纠纷D.当收发者之间存在利害冲突时,单纯采用消息认证技术无法彻底解决纠纷8.下列关于网络防火墙说法错误..的是( )A.网络防火墙不能解决来自内部网络的攻击和安全问题B.网络防火墙能防止受病毒感染的文件的传输C.网络防火墙不能防止策略配置不当或错误配置引起的安全威胁D.网络防火墙不能防止本身安全漏洞的威胁9.若漏洞威胁描述为“低影响度,中等严重度”,则该漏洞威胁等级为( )A.1级B.2级C.3级D.4级10.端口扫描技术( )A.只能作为攻击工具B.只能作为防御工具C.只能作为检查系统漏洞的工具D.既可以作为攻击工具,也可以作为防御工具11.关于计算机病毒,下列说法错误..的是( )A.计算机病毒是一个程序B.计算机病毒具有传染性C.计算机病毒的运行不消耗CPU资源D.病毒并不一定都具有破坏力12.病毒的运行特征和过程是( )A.入侵、运行、驻留、传播、激活、破坏B.传播、运行、驻留、激活、破坏、自毁C.入侵、运行、传播、扫描、窃取、破坏D.复制、运行、撤退、检查、记录、破坏13.以下方法中,不适用...于检测计算机病毒的是( )A.特征代码法B.校验和法C.加密D.软件模拟法14.下列不属于...行为监测法检测病毒的行为特征的是( )A.占有INT 13HB.修改DOS系统内存总量C.病毒程序与宿主程序的切换D.不使用INT 13H15.恶意代码的特征不体现...( )A.恶意的目的B.本身是程序C.通过执行发生作用D.不通过执行也能发生作用二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

计算机网络试卷(A)及答案

(3)TCP Tahoe版本中,不采用快重传机制,当检测到拥塞发生时(网络出现超时),sstresh变为cwnd的一半,并将cwnd变为1,然后重新开始慢开始算法

3、交换机对收到的数据帧有两种处理方式,分别是和。

4、STDM的含义是、DWDM的含义是。

5、数据链路层的协议有很多种,但是有三个基本问题是共同的。这三个问题是、、。

6、外部网关协议是不同AS的路由器之间交换路由信息协议,目前使用最多的外部网管协议是,。

7、以太网中使用算法来解决碰撞问题。

8、透明网桥解决网络环路采取的方法是。

10、从滑动窗口流量控制(窗口大小为8)中,ACK(3)意为着接收方期待的下一字节是

A、1B、2C、3D、4

11、假如正在构建一个有22个子网的B类网络,但是几个月后该网络将增至80个子网,每个子网要求至少300个主机,应该选择下面哪个子网掩码________。

A、255.255.0.0B、255.255.254.0

4、答案:

1适配器从网络层获得一个分组,加上以太网的首部和尾部组成以太网帧;

2若检测到信道空闲(96比特时间内没检测到信号),就发送;若信道忙则继续检测,直到信道空闲持续96比特时间就发送这个帧;

3发送过程中未发现碰撞,则发送成功;若检测到碰撞,则终止数据发送,并发送干扰信号;

4在终止发送后,适配器执行退避算法,等待r倍512比特时间后转②。

3、答案:在PPP协议的帧结构中,若在帧起始和结束标志字段之间的比特串中,碰巧出现了和标志字段(均为为6个连续1加上两边各一个0)一样的比特组合,那么就会误认为是帧的边界。为了避免出现这种情况,PPP用在SONET/SDH链路时,采用零比特填充法使一帧中两个边界字段之间不会出现6个连续1。零比特填充法的具体做法是:在发送端,当一串比特流尚未加上标志字段时,先用硬件扫描整个帧。只要发现5个连续1,则立即填入一个0。因此经过这种零比特填充后的数据,就可以保证不会出现6个连续1。在接收一个帧时,先找到帧的起始边界。接着再用硬件对其中的比特流进行扫描。每当发现5个连续1时,就将这5个连续1后的一个0删除,以还原成原来的比特流。这样就保证了在所传送的比特流中,不管出现什么样的比特组合,也不至于引起帧边界的判断错误。

(04751)计算机网络安全串讲资料及课后习题答案

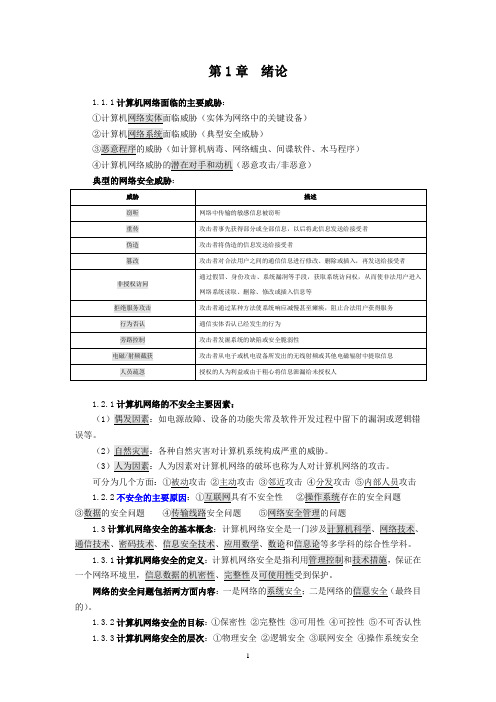

第1章绪论1.1.1计算机网络面临的主要威胁:/非恶意)典型的网络安全威胁:1.2.1计算机网络的不安全主要因素:(1误等。

(2(3可分为几个方面:①被动攻击②主动攻击③邻近攻击④分发攻击⑤内部人员攻击1.2.2不安全的主要原因1.3计算机网络安全的基本概念1.3.1计算机网络安全的定义网络的安全问题包括两方面内容:的)。

1.3.2计算机网络安全的目标:①保密性②完整性③可用性④可控性⑤不可否认性1.3.3计算机网络安全的层次:①物理安全②逻辑安全③联网安全④操作系统安全1.3.4网络安全包括三个重要部分:①先进的技术②严格的管理③威严的法律1.4计算机网络安全体系结构1.4.1网络安全基本模型:(P27图)1.4.2 OSI安全体系结构:①术语②安全服务③安全机制五大类安全服务,也称安全防护措施(P29):①鉴别服务②数据机密性服务③访问控制服务④数据完整性服务⑤抗抵赖性服务对付典型网络威胁的安全服务1.4.3 PPDR模型(P30)包含四个主要部分环。

PPDR模型通过一些典型的数学公式来表达安全的要求:①P t>D t+R t②E t=D t+R t,如果P t=0Pt:防护时间,入侵者攻击安全目标花费时间;Dt:入侵开始到系统检测到入侵行为花费时间;Rt:发现入侵到响应,并调整系统到正常状态时间;Et:系统晨露时间;安全的全新定义:及时的检测和响应就是安全;及时的检测和恢复就是安全;解决安全问题的方向:提高系统的防护时间Pt,降低检测时间Dt和响应时间Rt。

1.4.4网络安全的典型技术:①物理安全措施1.6.1网络安全威胁的发展趋势:①②③④⑤⑥⑦⑧⑨⑩11)网络管理安全问题日益突出。

1.6.2网络安全主要实用技术的发展:①物理隔离②逻辑隔离③身份认证④防御网络上的病毒⑤防御来自网络的攻击⑥加密通信和虚拟专用网⑦入侵检测和主动防卫⑧网管、审计和取证课后题:1、计算机网络面临的典型安全威胁有哪些?①窃听(传输中的敏感信息被窃听)②重传(事先获得部分或全部信息再发送给接收者)③伪造(伪造信息发送给接收者)④篡改(修改、删除或插入后再发送给接收者)⑤非授权访问(假冒、身份攻击、系统漏洞手段获取访问权,读取、删除、修改和插入信息)⑥拒绝服务攻击(使系统响应减慢或瘫痪,阻止合法用户获取服务)⑦行为否认(否认已经发生的行为)⑧旁路控制(发掘系统缺陷或脆弱性)⑨电磁/射频截获(无线射频或电磁辐射提取信息)⑩人员疏忽(利益或粗心泄秘)。

计算机网络安全a卷试题及答案

计算机网络安全a卷试题及答案一、选择题(每题2分,共30分)1. 计算机网络安全的基本特性是()。

A. 保密性B. 完整性C. 可用性D. 以上都是答案:D2. 防火墙是实施网络安全的重要手段,其作用是()。

A. 阻止网络攻击B. 监控网络数据传输C. 提高网络传输速度D. 限制网络访问权限答案:D3. 下列哪个是非对称加密算法()。

A. DESB. AESC. RSAD. RC4答案:C4. 以下哪个协议在网络通信过程中是用于进行身份验证的()。

A. HTTPB. HTTPSC. FTPD. DNS答案:B5. 钓鱼网站是一种()攻击手段。

A. 后门B. 拒绝服务C. SQL注入D. 社会工程答案:D二、填空题(每题2分,共20分)1. ARP欺骗是一种网络攻击手段,全称为()。

答案:地址解析协议欺骗2. 最常用的安全传输协议是()。

答案:SSL/TLS3. 数据包过滤是防火墙的()功能。

答案:基本4. 通过发起大量无效请求来耗尽服务器资源的攻击称为()。

答案:拒绝服务攻击5. 为了安全起见,密码应定期更换,这是为了保证()。

答案:密码时效性三、简答题(每题10分,共40分)1. 简述计算机网络安全的意义和作用。

答案:计算机网络安全是指保护计算机网络免受未经授权的访问、使用、披露、修改、破坏等威胁的一种保护措施。

它的意义在于确保信息系统的保密性、完整性和可用性,防止黑客攻击和网络病毒的侵害,保护企业和个人重要的网络资源和数据资产。

计算机网络安全的作用是提供安全的网络环境,防止信息泄露和损害,保护用户的网络隐私和数据安全,促进网络经济的发展。

2. 请简述防火墙的工作原理。

答案:防火墙是一种网络安全设备,其工作原理是通过设置访问规则和过滤策略来控制网络流量的进出,以达到保护内部网络免受非法访问和攻击的目的。

防火墙通过检测和过滤传入和传出的网络数据包,根据预设的规则判断是否允许通过,从而实现网络访问的控制和限制。

全国2010年4月高等教育自学考试 计算机网络安全试题 课程代码04751

全国2010年4月高等教育自学考试计算机网络安全试题课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.下列对计算机网络的攻击方式中,属于被动攻击的是()A.口令嗅探B.重放C.拒绝服务D.物理破坏2.OSI安全体系结构中定义了五大类安全服务,其中,数据机密性服务主要针对的安全威胁是()A.拒绝服务B.窃听攻击C.服务否认D.硬件故障3.为了提高电子设备的防电磁泄漏和抗干扰能力,可采取的主要措施是()A.对机房进行防潮处理B.对机房或电子设备进行电磁屏蔽处理C.对机房进行防静电处理D.对机房进行防尘处理4.为保证计算机网络系统的正常运行,对机房内的三度有明确的要求。

其三度是指() A.温度、湿度和洁净度B.照明度、湿度和洁净度C.照明度、温度和湿度D.温度、照明度和洁净度5.下列加密算法中,属于双钥加密算法的是()A.DES B.IDEAC.Blowfish D.RSA6.公钥基础设施(PKI)的核心组成部分是()A.认证机构CA B.X.509标准C.密钥备份和恢复D.PKI应用接口系统7.下面关于防火墙的说法中,正确的是()A.防火墙可以解决来自内部网络的攻击B.防火墙可以防止受病毒感染的文件的传输C.防火墙会削弱计算机网络系统的性能D.防火墙可以防止错误配置引起的安全威胁8.包过滤技术防火墙在过滤数据包时,一般不关心()A.数据包的源地址B.数据包的目的地址C.数据包的协议类型D.数据包的内容9.不属于CIDF体系结构的组件是()A.事件产生器B.事件分析器C.自我防护单元D.事件数据库10.阈值检验在入侵检测技术中属于()A.状态转换法B.量化分析法C.免疫学方法D.神经网络法11.由于系统软件和应用软件的配置有误而产生的安全漏洞,属于()A.意外情况处置错误B.设计错误C.配置错误D.环境错误12.采用模拟攻击漏洞探测技术的好处是()A.可以探测到所有漏洞B.完全没有破坏性C.对目标系统没有负面影响D.探测结果准确率高13.下列计算机病毒检测手段中,主要用于检测已知病毒的是()A.特征代码法B.校验和法C.行为监测法D.软件模拟法14.在计算机病毒检测手段中,校验和法的优点是()A.不会误报B.能识别病毒名称C.能检测出隐蔽性病毒D.能发现未知病毒15.一份好的计算机网络安全解决方案,不仅要考虑到技术,还要考虑的是() A.软件和硬件B.机房和电源C.策略和管理D.加密和认证二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

(安全生产)计算机网络安全试题及答案最全版

(安全生产)计算机网络安全试题及答案浙江省2009年4月高等教育自学考试计算机网络安全试题课程代码:04751壹、单项选择题(本大题共20小题,每小题2分,共40分)在每小题列出的四个备选项中只有壹个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.下面不是计算机网络面临的主要威胁的是(B)A.恶意程序威胁B.计算机软件面临威胁C.计算机网络实体面临威胁D.计算机网络系统面临威胁2.密码学的目的是(D)A.研究数据加密B.研究数据解密C.研究数据保密D.研究信息安全3.假设使用壹种加密算法,它的加密方法很简单:将每壹个字母加5,即a加密成f。

这种算法的密钥就是5,那么它属于(D)A.对称加密技术B.分组密码技术C.公钥加密技术D.单向函数密码技术4.根据美国联邦调查局的评估,80%的攻击和入侵来自(B)A.接入网B.企业内部网C.公用IP网D.个人网5.下面________不是机房安全等级划分标准。

(A)A.D类B.C类C.B类D.A类6.下面有关机房安全要求的说法正确的是(D)A.电梯和楼梯不能直接进入机房B.机房进出口应设置应急电话C.照明应达到规定范围D.之上说法都正确7.关于机房供电的要求和方式,说法不正确的是(A)A.电源应统壹管理技术B.电源过载保护技术和防雷击计算机C.电源和设备的有效接地技术D.不同用途的电源分离技术8.下面属于单钥密码体制算法的是(C)A.RSAB.LUCC.DESD.DSA9.对网络中俩个相邻节点之间传输的数据进行加密保护的是(A)A.节点加密B.链路加密C.端到端加密D.DES加密10.壹般而言,Internet防火墙建立在壹个网络的(A)A.内部网络和外部网络的交叉点B.每个子网的内部C.部分内部网络和外部网络的结合处D.内部子网之间传送信息的中枢11.下面是个人防火墙的优点的是(D)A.运行时占用资源B.对公共网络只有壹个物理接口C.只能保护单机,不能保护网络系统D.增加保护级别12.包过滤型防火墙工作在(C)A.会话层B.应用层C.网络层D.数据链路层13.入侵检测是壹门新兴的安全技术,是作为继________之后的第二层安全防护措施。

7月全国自考计算机网络安全试题及答案解析

全国2018年7月自学考试计算机网络安全试题课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.计算机网络安全的目标不包括...( )A.可移植性B.保密性C.可控性D.可用性2.针对窃听攻击采取的安全服务是( )A.鉴别服务B.数据机密性服务C.数据完整性服务D.抗抵赖服务3.下列不属于...数据传输安全技术的是( )A.防抵赖技术B.数据传输加密技术C.数据完整性技术D.旁路控制4.以下不属于...对称式加密算法的是( )A.DESB.RSAC.GOSTD.IDEA5.SNMP的中文含义为( )A.公用管理信息协议B.简单网络管理协议C.分布式安全管理协议D.简单邮件传输协议6.安全的认证体制需要满足的条件中,不包括...( )A.意定的接收者能够检验和证实消息的合法性、真实性和完整性B.消息的发送者对所发的消息不能抵赖C.除了合法的消息发送者外,其他人不能伪造发送的消息D.消息的接收者对所收到的消息不可以进行否认7.PKI的主要特点不包括...( )A.节省费用B.封闭性1C.互操作性D.可选择性8.下面属于网络防火墙功能的是( )A.过滤进、出网络的数据B.保护内部和外部网络C.保护操作系统D.阻止来自于内部网络的各种危害9.包过滤防火墙工作在( )A.网络层B.传输层C.会话层D.应用层10.当入侵检测分析引擎判断到有入侵后,紧接着应该采取的行为是( )A.记录证据B.跟踪入侵者C.数据过滤D.拦截11.入侵检测的分析处理过程不包括...( )A.构建分析器阶段B.对现场数据进行分析阶段C.反馈和提炼阶段D.响应处理阶段12.下面不属于...入侵检测构建过程的是( )A.预处理信息B.在知识库中保存植入数据C.收集或生成事件信息D.比较事件记录与知识库13.若漏洞威胁等级为1,则影响度和严重度的等级为( )A.低影响度,低严重度B.低影响度,中等严重度C.高影响度,高严重度D.中等影响度,低严重度14.关于特征代码法,下列说法错误..的是( )A.采用特征代码法检测准确B.采用特征代码法可识别病毒的名称C.采用特征代码法误报警率高D.采用特征代码法能根据检测结果进行解毒处理15.恶意代码的生存技术不包括...( )A.反跟踪技术B.三线程技术C.加密技术D.自动生产技术二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

计算机网络安全试题及答案汇总

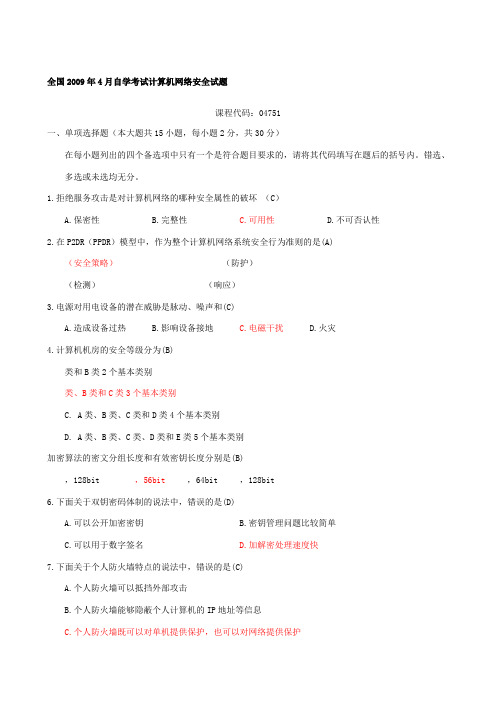

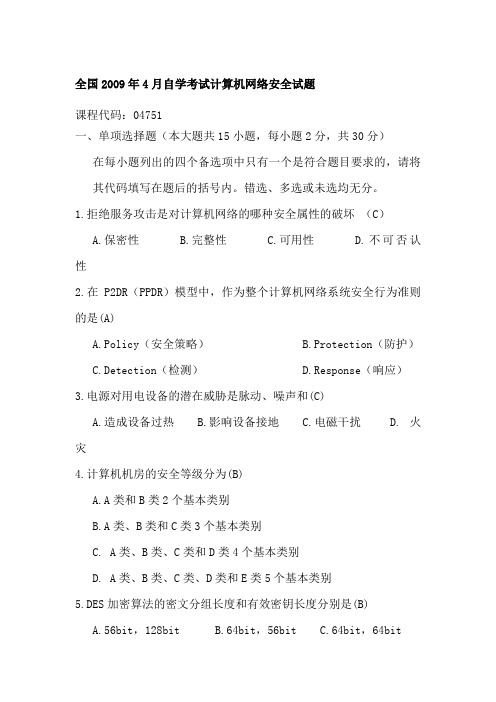

全国2009年4月自学考试计算机网络安全试题课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.拒绝服务攻击是对计算机网络的哪种安全属性的破坏(C)A.保密性B.完整性C.可用性D.不可否认性2.在P2DR(PPDR)模型中,作为整个计算机网络系统安全行为准则的是(A)(安全策略)(防护)(检测)(响应)3.电源对用电设备的潜在威胁是脉动、噪声和(C)A.造成设备过热B.影响设备接地C.电磁干扰D.火灾4.计算机机房的安全等级分为(B)类和B类2个基本类别类、B类和C类3个基本类别C. A类、B类、C类和D类4个基本类别D. A类、B类、C类、D类和E类5个基本类别加密算法的密文分组长度和有效密钥长度分别是(B),128bit ,56bit,64bit ,128bit6.下面关于双钥密码体制的说法中,错误的是(D)A.可以公开加密密钥B.密钥管理问题比较简单C.可以用于数字签名D.加解密处理速度快7.下面关于个人防火墙特点的说法中,错误的是(C)A.个人防火墙可以抵挡外部攻击B.个人防火墙能够隐蔽个人计算机的IP地址等信息C.个人防火墙既可以对单机提供保护,也可以对网络提供保护D.个人防火墙占用一定的系统资源8.下面关于防火墙的说法中,正确的是(D)A.防火墙不会降低计算机网络系统的性能B.防火墙可以解决来自内部网络的攻击C.防火墙可以阻止感染病毒文件的传送D.防火墙对绕过防火墙的访问和攻击无能为力9.下列说法中,属于防火墙代理技术缺点的是(B)A.代理不易于配置B.处理速度较慢C.代理不能生成各项记录D.代理不能过滤数据内容10.量化分析方法常用于(D)A.神经网络检测技术B.基因算法检测技术C.误用检测技术D.异常检测技术11.下面关于分布式入侵检测系统特点的说法中,错误的是(B)A.检测范围大B.检测准确度低C.检测效率高D.可以协调响应措施12.在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是(D)A.随着病毒种类增多,检测时间变长B.可以识别病毒名称C.误报率低D.可以检测出多态型病毒13.下面关于计算机病毒的说法中,错误的是(A)A.计算机病毒只存在于文件中B.计算机病毒具有传染性C.计算机病毒能自我复制D.计算机病毒是一种人为编制的程序14.下面关于信息型漏洞探测技术特点的说法中,正确的是(A)A.不会对探测目标产生破坏性影响B.不能应用于各类计算机网路安全漏洞扫描软件C.对所有漏洞存在与否可以给出确定性结论D.是一种直接探测技术15.在进行计算机网路安全设计、规划时,不合理的是(A)A.只考虑安全的原则B.易操作性原则C.适应性、灵活性原则D.多重保护原则二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

09--13年全国自考计算机网络安全试题及答案

全国2009年4月自学考试计算机网络安全试题课程代码:04751一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.拒绝服务攻击是对计算机网络的哪种安全属性的破坏(C)A.保密性B.完整性C.可用性D.不可否认性2.在P2DR(PPDR)模型中,作为整个计算机网络系统安全行为准则的是(A)A.Policy(安全策略)B.Protection(防护)C.Detection(检测)D.Response(响应)3.电源对用电设备的潜在威胁是脉动、噪声和(C)A.造成设备过热B.影响设备接地C.电磁干扰D.火灾4.计算机机房的安全等级分为(B)A.A类和B类2个基本类别B.A类、B类和C类3个基本类别C. A类、B类、C类和D类4个基本类别D. A类、B类、C类、D类和E类5个基本类别5.DES加密算法的密文分组长度和有效密钥长度分别是(B)A.56bit,128bitB.64bit,56bitC.64bit,64bitD.64bit,128bit6.下面关于双钥密码体制的说法中,错误的是(D)A.可以公开加密密钥B.密钥管理问题比较简单C.可以用于数字签名D.加解密处理速度快7.下面关于个人防火墙特点的说法中,错误的是(C)A.个人防火墙可以抵挡外部攻击B.个人防火墙能够隐蔽个人计算机的IP地址等信息C.个人防火墙既可以对单机提供保护,也可以对网络提供保护D.个人防火墙占用一定的系统资源8.下面关于防火墙的说法中,正确的是(D)A.防火墙不会降低计算机网络系统的性能B.防火墙可以解决来自内部网络的攻击C.防火墙可以阻止感染病毒文件的传送D.防火墙对绕过防火墙的访问和攻击无能为力9.下列说法中,属于防火墙代理技术缺点的是(B)A.代理不易于配置B.处理速度较慢C.代理不能生成各项记录D.代理不能过滤数据内容10.量化分析方法常用于(D)A.神经网络检测技术B.基因算法检测技术C.误用检测技术D.异常检测技术11.下面关于分布式入侵检测系统特点的说法中,错误的是(B)A.检测范围大B.检测准确度低C.检测效率高D.可以协调响应措施12.在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是(D)A.随着病毒种类增多,检测时间变长B.可以识别病毒名称C.误报率低D.可以检测出多态型病毒13.下面关于计算机病毒的说法中,错误的是(A)A.计算机病毒只存在于文件中B.计算机病毒具有传染性C.计算机病毒能自我复制D.计算机病毒是一种人为编制的程序14.下面关于信息型漏洞探测技术特点的说法中,正确的是(A)A.不会对探测目标产生破坏性影响B.不能应用于各类计算机网路安全漏洞扫描软件C.对所有漏洞存在与否可以给出确定性结论D.是一种直接探测技术15.在进行计算机网路安全设计、规划时,不合理的是(A)A.只考虑安全的原则B.易操作性原则C.适应性、灵活性原则D.多重保护原则二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

2022年4月高等教育自学考试《计算机网络安全》试题及参考答案

2022年4月高等教育自学考试《计算机网络安全》试题及参考答案(课程代码:04751)一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.被动攻击主要是监视公共媒体传输的信息,下列属于典型被动攻击的是()A.解密通信数据B.会话拦截C.系统干涉D.修改数据2.入侵检测的目的是()A.实现内外网隔离与访问控制B.提供实时的检测及采取相应的防护手段,阻止黑客的入侵C.记录用户使用计算机网络系统进行所有活动的过程D.预防、检测和消除病毒3.为保证设备和人身安全,计算机网络系统中所有设备的外壳都应接地,此接地指的是(A.保护地B.直流地C.屏蔽地D.雷击地4.在计算机网络的供电系统中使用UPS电源的主要目的是()A.防雷击B.防电磁干扰C.可靠供电D.防静电5.下列属于双密钥加密算法的是()A.DESB.IDEAC.GOSTD.RSA6.认证技术分为三个层次,它们是()A.安全管理协议、认证体制和网络体系结构B.安全管理协议、认证体制和密码体制C.安全管理协议、密码体制和网络体系结构D.认证体制、密码体制和网络体系结构7.网络地址转换(NAT)的三种类型是()A.静态NAT、动态NAT和混合NATB.静态NAT、网络地址端口转换NAPT和混合NATC.静态NAT、动态NAT和网络地址端口转换NAPTD.动态NAT、网络地址端口转换NAPT和混合NAT)8.下列各项入侵检测技术,属于异常检测的是()A.条件概率预测法C.产生式/专家系统B.Denning的原始模型D.状态转换方法9.下列缩略语,属于入侵检测系统标准(草案)的是()A.PPDRC.UMLB.CIDFD.DDoS1O.半连接(SYN)端口扫描技术显著的特点是()A.不需要特殊权限 C.不建立完整的TCP连接B.不会在日志中留下任何记录D.可以扫描UDP端口11.下列关于安全漏洞探测技术特点的论述,正确的是()A.信息型漏洞探测属于直接探测B.信息型漏洞探测可以给出确定性结论C.攻击型漏洞探测属于间接探测D.攻击型漏洞探测可能会对目标带来破坏性影响12.采用特征代码法检测计算机病毒的优点是()A.速度快C.能检查多态性病毒B.误报警率低D.能对付隐蔽性病毒13.恶意代码的特征有三种,它们是()A.恶意的目的、本身是程序、通过执行发挥作用B.本身是程序、必须依附于其他程序、通过执行发挥作用C.恶意的目的、必须依附于其他程序、本身是程序D.恶意的目的、必须依附于其他程序、通过执行发挥作用14.下列关于网络安全解决方案的论述,错误的是()A.一份好的网络安全解决方案,不仅要考虑到技术,还要考虑到策略和管理B.一个网络的安全体系结构必须与网络的安全需求相一致C.良好的系统管理有助于增强系统的安全性D.确保网络的绝对安全是制定一个网络安全解决方案的首要条件l5.下列网络系统安全原则,错误的是()A.静态性C.整体性B.严密性D.专业性二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

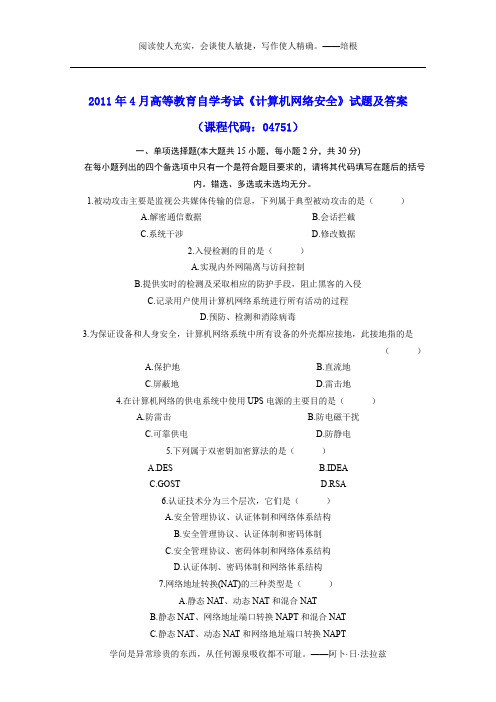

2011年4月高等教育自学考试《计算机网络安全》试题及参考答案

2011年4月高等教育自学考试《计算机网络安全》试题及答案(课程代码:04751)一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.被动攻击主要是监视公共媒体传输的信息,下列属于典型被动攻击的是()A.解密通信数据B.会话拦截C.系统干涉D.修改数据2.入侵检测的目的是()A.实现内外网隔离与访问控制B.提供实时的检测及采取相应的防护手段,阻止黑客的入侵C.记录用户使用计算机网络系统进行所有活动的过程D.预防、检测和消除病毒3.为保证设备和人身安全,计算机网络系统中所有设备的外壳都应接地,此接地指的是()A.保护地B.直流地C.屏蔽地D.雷击地4.在计算机网络的供电系统中使用UPS电源的主要目的是()A.防雷击B.防电磁干扰C.可靠供电D.防静电5.下列属于双密钥加密算法的是()A.DESB.IDEAC.GOSTD.RSA6.认证技术分为三个层次,它们是()A.安全管理协议、认证体制和网络体系结构B.安全管理协议、认证体制和密码体制C.安全管理协议、密码体制和网络体系结构D.认证体制、密码体制和网络体系结构7.网络地址转换(NAT)的三种类型是()A.静态NAT、动态NAT和混合NATB.静态NA T、网络地址端口转换NAPT和混合NA TC.静态NA T、动态NAT和网络地址端口转换NAPTD.动态NA T、网络地址端口转换NAPT和混合NA T8.下列各项入侵检测技术,属于异常检测的是()A.条件概率预测法B.Denning的原始模型C.产生式/专家系统D.状态转换方法9.下列缩略语,属于入侵检测系统标准(草案)的是()A.PPDRB.CIDFC.UMLD.DDoS1O.半连接(SYN)端口扫描技术显著的特点是()A.不需要特殊权限B.不会在日志中留下任何记录C.不建立完整的TCP连接D.可以扫描UDP端口11.下列关于安全漏洞探测技术特点的论述,正确的是()A.信息型漏洞探测属于直接探测B.信息型漏洞探测可以给出确定性结论C.攻击型漏洞探测属于间接探测D.攻击型漏洞探测可能会对目标带来破坏性影响12.采用特征代码法检测计算机病毒的优点是()A.速度快B.误报警率低C.能检查多态性病毒D.能对付隐蔽性病毒13.恶意代码的特征有三种,它们是()A.恶意的目的、本身是程序、通过执行发挥作用B.本身是程序、必须依附于其他程序、通过执行发挥作用C.恶意的目的、必须依附于其他程序、本身是程序D.恶意的目的、必须依附于其他程序、通过执行发挥作用14.下列关于网络安全解决方案的论述,错误的是()A.一份好的网络安全解决方案,不仅要考虑到技术,还要考虑到策略和管理B.一个网络的安全体系结构必须与网络的安全需求相一致C.良好的系统管理有助于增强系统的安全性D.确保网络的绝对安全是制定一个网络安全解决方案的首要条件l5.下列网络系统安全原则,错误的是()A.静态性B.严密性C.整体性D.专业性二、填空题(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络安全试卷(A)

(课程代码04751)

一、单项选择题

1.OSI模型的物理层负责下列功能。

【C 】

A..格式化报文B.为数据选择通过网络的路由

C.定义连接到介质的特征D.提供远程文件访问功能2.Internet的影响越来越大,人们常把它与报纸、广播、电视等传统媒体相比较,称之为【 A 】

A..第四媒体

B.交互媒体

C.全新媒体

D.交流媒体

3.下列说法中不正确的是【D 】

A..IP地址用于标识连入Internet上的计算机

B.在Ipv4协议中,一个IP地址由32位二进制数组成

C.在Ipv4协议中,IP地址常用带点的十进制标记法书写

D.A、B、C类地址是单播地址,D、E类是组播地址

4.一个路由器有两个端口,分别接到两个网络,两个网络各有一个主机,IP 地址分别为110.25.53.1和110.24.53.6,子网掩码均为255.255.0.0,请从中选出两个IP地址分别分配给路由器的两个端口【 B 】

A.110.25.52.2和110.24.52.7

B.110.24.53.2和110.25.53.7

C.111.25.53.2和111.24.53.7

D.110.25.53.2和110.24.53.7

5.下列网卡中,属于按照总线类型分类的是【 C 】A.10M网卡、100M网卡

B.桌面网卡与服务器网卡

C.PCI网卡、ISA网卡

D.粗缆网卡、细缆网卡

6.RIP是()协议栈上一个重要的路由协议【B】

A.IPX

B.TCP/IP

C.NetBEUI

D.AppleTalk

7.下列属于 10 Base-T中网卡与集线器之间双绞线接法的是【 A 】A.l-l,2-2,3-3,6-6

B.l-3,2-6,3-l,6-2

C.1-2,2-1,3-6,6-3

D.1-6,2-3,3-2,6-l

8.划分VLAN的方法常用的有( B )、按MAC地址划分和按第3层协议划分3种【 B 】A.按IP地址划分

B.按交换端口号划分

C.按帧划分

D.按信元交换

9.以太网交换机的最大带宽为【 C 】A.等于端口带宽

B.大于端口带宽的总和

C.等于端口带宽的总和

D.小于端口带宽的总和

10.某公司位于A市,其分公司位于距A市120公里的B市,总部与分公司之间在上班时间内要经常性地进行大量电子表格传递,则应选择的合理通信连接方式为【 C 】A.普通电话拨号联网

B.光缆快速以太网

C.帧中继

D.星形网

二、多项选择题

1.在建网时,设计IP地址方案首先要【 B D 】A.给每一硬件设备分配一个IP地址

B.选择合理的IP寻址方式

C.保证IP地址不重复

D.动态获得IP地址时可自由安排

2.下列关于中继器的描述正确的是【ABC 】A.扩展局域网传输距离

B.放大输入信号

C.检测到冲突,停止传输数据到发生冲突的网段

D.增加中继器后,每个网段上的节点数可以大大增加

3.如果发现网络变得很慢,经过观察,发现网络冲突增加很多,以下哪些情况会引起此类故障【ABC 】

A.电缆太长

B.有网卡工作不正常

C.网络流量增大

D.电缆断路

4.下列说法中属于ISO/OSI七层协议中应用层功能的是

【BD 】

A.拥塞控制

B.电子邮件

C.防止高速的发送方的数据把低速的接收方淹没

D.目录查询

5.网络按通信方式分类,可分为【BD 】A.点对点传输网络

B.广播式传输网络

C.数据传输网

D.对等式网络

三、填空题

请在每小题的空格中填上正确答案。

错填、不填均无分。

1. 在下列括号中填入局域网或广域网(局域网)通常为一个单位所拥有,(广域网)限制条件是传输通道的速率,(广域网)跨越无限的距离,(局域网)通常使用广播技术来替代存储转发的路由选择。

2. 虚拟主机服务是指为用户提供(域名注册)、(服务器空间租用)和网页设计制作等服务。

3. 衡量数据通信的主要参数有(数据通信速率)和(误码率)。

4. IP地址11011011,00001101,00000101,11101110用点分10进制表示可写为( 219,13,5,238 )。

5. 综合布线系统可划分为工作区子系统、骨干线子系统、(水平布线子系统)、管理子系统、(设备间子系统)和户外子系统。

6. 任何网络都有以下三个要素,即:共享服务、(传输介质)和(网络协议)。

7. IP地址分配有动态主机分配协议、(自动专用IP地址寻址)和(手工设置)三种IP寻址方式。

8. 防火墙的组成可以表示成(过滤器)+(安全策略)。

9. 认证主要包括实体认证和(消息认证)两大类。

10. Intranet分层结构包括网络、(服务)、应用三个层次。

11. 在TCP/IP网络中,测试连通性的常用命令是( PING )

四、判断说明题

1.城域网采用LAN技术。

【T 】2.TCP/IP体系有7个层次,ISO/OSI体系有4个层次。

【 F 】3.ARP协议的作用是将物理地址转化为IP地址。

【 F 】

4. 在差分曼彻斯特编码技术中,不需要增加额外的同步时钟。

【T 】

5.从理论上说,局域网的拓扑结构应当是指它的物理拓扑结构。

【 F 】

6. 在10Mb/s共享型以太网系统中,站点越多,带宽越窄。

【T 】

7.ADSL技术的缺点是离交换机越近,速度下降越快。

【 F 】

8. TCP连接的数据传送是单向的。

【 F 】

9. 匿名传送是FTP的最大特点。

【T 】

10. 网络管理首先必须有网络地址,一般可采用实名制地址。

【 F 】。