思科配置HSRP、ospf,rip,NAT,ACL.以及定时ACL配置和路由重分发大型网络综合实验题

cisco路由器配置ACL详解

cisco路由器配置ACL详解什么是ACL访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的;该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了;访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置;在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识;1、最小特权原则只给受控对象完成任务所必须的最小的权限;也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的;2、最靠近受控对象原则所有的层访问权限控制;也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句;3、默认丢弃原则在路由交换设备中默认最后一句为ACL中加入了DENYANYANY,也就是丢弃所有不符合条件的数据包;这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视;由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等;因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用;分类:标准访问控制列表扩展访问控制列表基于名称的访问控制列表反向访问控制列表基于时间的访问控制列表标准访问列表:访问控制列表ACL分很多种,不同场合应用不同种类的ACL;其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL访问控制列表ACL分很多种,不同场合应用不同种类的ACL;其中最简单的就是标准访问控制列表,他是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL;标准访问控制列表的格式:标准访问控制列表是最简单的ACL;它的具体格式如下:access-listACL号permit|denyhostip地址例如:access-list10denyhost当然我们也可以用网段来表示,对某个网段进行过滤;命令如下:0.0.00.0.0.255呢这是因为小提示:对于标准访问控制列表来说,默认的命令是HOST,也就是说access-list10deny标准访问控制列表实例一:环境介绍:我们采用如图所示的网络结构;实例1:路由器配置命令access-list1permithostaccess-list1denyany设置ACL,阻止其他一切IP地址进行通讯传输;inte1进入E1端口;ipaccess-group1 in将ACL1宣告;小提示:由于默认添加了DENYANY的语句在每个ACL中,所以上面的access-list1denyany这句命令可以省略;另外在路由器连接网络不多的情况下也可以在E0端口使用ipaccess-group1out命令来宣告,宣告结果和上面最后两句命令效果一样;标准访问控制列表实例二:配置任务:配置命令:access-list1denyhostaccess-list1permitany设置ACL,容许其他地址的计算机进行通讯inte1进入E1端口ipaccess-group1 in将ACL1宣告,同理可以进入E0端口后使用ipaccess-group1out来完成宣告;总结:标准ACL占用路由器资源很少,是一种最基本最简单的访问控制列表格式;应用比较广泛,经常在要求控制级别较低的情况下使用;如果要更加复杂的控制数据包的传输就需要使用扩展访问控制列表了,他可以满足我们到端口级的要求;扩展访问控制列表:上面我们提到的标准访问控制列表是基于IP地址进行过滤的,是最简单的ACL;那么如果我们希望将过滤细到端口怎么办呢或者希望对数据包的目的地址进行过滤;这时候就需要使用扩展访问控制列表了;使用扩展IP访问列表可以有效的容许用户访问物理LAN而并不容许他使用某个特定服务例如,FTP等;扩展访问控制列表使用的ACL号为100到199;扩展访问控制列表的格式:扩展访问控制列表是一种高级的ACL,配置命令的具体格式如下:access-listACL号permit|deny协议定义过滤源主机范围定义过滤源端口定义过滤目的主机访问定义过滤目的端口例如:access-list101denytcpanyhosteq这句命令是将所有主机访问这个地址网页服务TCP连接的数据包丢弃;小提示:同样在扩展访问控制列表中也可以定义过滤某个网段,当然和标准访问控制列表一样需要我们使用反向掩码定义IP地址后的子网掩码;扩展访问控制列表的实例:环境介绍:我们采用如图所示的网络结构;配置任务:路由器配置命令:0.0.0默认添加DENYANY的命令,所以ACL只写此一句即可;inte0进入E1端口ipaccess-group101out将ACL101宣告出去扩展ACL有一个最大的好处就是可以保护服务器,例如很多服务器为了更好的提供服务都是暴露在公网上的,如果所有端口都对外界开放,很容易招来黑客和病毒的攻击,通过扩展ACL可以将除了服务端口以外的其他端口都封锁掉,降低了被攻击的机率;如本例就是仅仅将80端口对外界开放;总结:扩展ACL功能很强大,他可以控制源IP,目的IP,源端口,目的端口等,能实现相当精细的控制,扩展ACL不仅读取IP包头的源地址/目的地址,还要读取第四层包头中的源端口和目的端口的IP;不过他存在一个缺点,那就是在没有硬件ACL加速的情况下,扩展ACL会消耗大量的路由器资源;所以当使用中低档路由器时应尽量减少扩展ACL的条目数,将其简化为标准ACL或将多条扩展ACL合一是最有效的方法;基于名称的访问控制列表不管是标准访问控制列表还是扩展访问控制列表都有一个弊端,那就是当设置好ACL的规则后发现其中的某条有问题,希望进行修改或删除的话只能将全部ACL信息都删除;也就是说修改一条或删除一条都会影响到整个ACL列表;这一个缺点影响了我们的工作,为我们带来了繁重的负担;不过我们可以用基于名称的访问控制列表来解决这个问题;一、基于名称的访问控制列表的格式:ipaccess-liststandard|extendedACL名称例如:ipaccess-liststandardsofter就建立了一个名为softer的标准访问控制列表;二、基于名称的访问控制列表的使用方法:当我们建立了一个基于名称的访问列表后就可以进入到这个ACL中进行配置了;例如我们添加三条ACL规则1.1.12.2.23.3.3如果我们发现第二条命令应该是2.2.2permitpermit总结:如果设置ACL的规则比较多的话,应该使用基于名称的访问控制列表进行管理,这样可以减轻很多后期维护的工作,方便我们随时进行调整ACL规则;反向访问控制列表:我们使用访问控制列表除了合理管理网络访问以外还有一个更重要的方面,那就是防范病毒,我们可以将平时常见病毒传播使用的端口进行过滤,将使用这些端口的数据包丢弃;这样就可以有效的防范病毒的攻击;不过即使再科学的访问控制列表规则也可能会因为未知病毒的传播而无效,毕竟未知病毒使用的端口是我们无法估计的,而且随着防范病毒数量的增多会造成访问控制列表规则过多,在一定程度上影响了网络访问的速度;这时我们可以使用反向控制列表来解决以上的问题;一、反向访问控制列表的用途反向访问控制列表属于ACL的一种高级应用;他可以有效的防范病毒;通过配置反向ACL可以保证AB两个网段的计算机互相PING,A可以PING通B而B不能PING通A;说得通俗些的话就是传输数据可以分为两个过程,首先是源主机向目的主机发送连接请求和数据,然后是目的主机在双方建立好连接后发送数据给源主机;反向ACL控制的就是上面提到的连接请求;二、反向访问控制列表的格式反向访问控制列表格式非常简单,只要在配置好的扩展访问列表最后加上established即可;我们还是通过实例为大家讲解;反向访问控制列表配置实例环境介绍:我们采用如图所示的网络结构;,我们通过反向ACL设置保护这些配置实例:路由器配置命令:0.0.0进入E1端口ipaccess-group101out将ACL101宣告出去小提示:通过上文配置的反向ACL会出现一个问题,那就是0.0.0这样根据“最靠近受控对象原则”基于时间的访问控制列表:上面我们介绍了标准ACL与扩展ACL,实际上我们只要掌握了这两种访问控制列表就可以应付大部分过滤网络数据包的要求了;不过实际工作中总会有人提出这样或那样的苛刻要求,这时我们还需要掌握一些关于ACL的高级技巧;基于时间的访问控制列表就属于高级技巧之一;一、基于时间的访问控制列表用途:可能公司会遇到这样的情况,要求上班时间不能上,下班可以上或者平时不能访问某网站只有到了周末可以;对于这种情况仅仅通过发布通知规定是不能彻底杜绝员工非法使用的问题的,这时基于时间的访问控制列表应运而生;二、基于时间的访问控制列表的格式:基于时间的访问控制列表由两部分组成,第一部分是定义时间段,第二部分是用扩展访问控制列表定义规则;这里我们主要讲解下定义时间段,具体格式如下:time-range时间段名称absolutestart小时:分钟日月年end小时:分钟日月年例如:time-rangesofterabsolutestart0:001may2005end12:001june2005意思是定义了一个时间段,名称为softer,并且设置了这个时间段的起始时间为2005年5月1日零点,结束时间为2005年6月1日中午12点;我们通过这个时间段和扩展ACL的规则结合就可以指定出针对自己公司时间段开放的基于时间的访问控制列表了;当然我们也可以定义工作日和周末,具体要使用periodic命令;我们将在下面的配置实例中为大家详细介绍;配置实例:要想使基于时间的ACL生效需要我们配置两方面的命令:1、定义时间段及时间范围;2、ACL自身的配置,即将详细的规则添加到ACL中;3、宣告ACL,将设置好的ACL添加到相应的端口中;环境介绍:我们采用如图所示的网络结构;配置任务:路由器配置命令:time-rangesofter定义时间段名称为softerperiodicweekend00:00to23:59定义具体时间范围,为每周周末6,日的0点到23点59分;当然可以使用periodicweekdays定义工作日或跟星期几定义具体的周几;0.0.0access-list101permitipanyany设置ACL,容许其他时间段和其他条件下的正常访问;inte1进入E1端口;ipaccess-group101out宣告ACL101;提供的FTP资源了,平时无法访问;访问控制列表流量记录网络管理员就是要能够合理的管理公司的网络,俗话说知己知彼方能百战百胜,所以有效的记录ACL 流量信息可以第一时间的了解网络流量和病毒的传播方式;下面这篇文章就为大家简单介绍下如何保存访问控制列表的流量信息,方法就是在扩展ACL规则最后加上LOG命令;实现方法:log为指定一个日志0.0.0在希望监测的扩展ACL最后加上LOG命令,这样就会把满足该条件的信息保存到指定的日志小提示:如果在扩展ACL最后加上log-input,则不仅会保存流量信息,还会将数据包通过的端口信息也进行保存;使用LOG记录了满足访问控制列表规则的数据流量就可以完整的查询公司网络哪个地方流量大,哪个地方有病毒了;简单的一句命令就完成了很多专业工具才能完成的工作;ACL百科名片访问控制列表AccessControlList,ACL是路由器和交换机接口的指令列表,用来控制端口进出的数据包;ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等;这张表中包含了匹配关系、条件和查询语句,表只是一个框架结构,其目的是为了对某种访问进行控制;目录ACL介绍信息点间通信,内外网络的通信都是企业网络中必不可少的业务需求,但是为了保证内网的安全性,需要通过安全策略来保障非授权用户只能访问特定的网络资源,从而达到对访问进行控制的目的;简而言之,ACL可以过滤网络中的流量,控制访问的一种网络技术手段;ACL的定义也是基于每一种协议的;如果路由器接口配置成为支持三种协议IP、AppleTa lk以及IPX的情况,那么,用户必须定义三种ACL来分别控制这三种协议的数据包;1ACL的作用ACL可以限制网络流量、提高网络性能;例如,ACL可以根据数据包的协议,指定数据包的优先级;ACL提供对通信流量的控制手段;例如,ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量;ACL是提供网络安全访问的基本手段;ACL允许主机A访问人力资源网络,而拒绝主机B访问;ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞;例如,用户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量;例如:某部门要求只能使用这个功能,就可以通过ACL实现;又例如,为了某部门的保密性,不允许其访问外网,也不允许外网访问它,就可以通过ACL实现;ACL的执行过程一个端口执行哪条ACL,这需要按照列表中的条件语句执行顺序来判断;如果一个数据包的报头跟表中某个条件判断语句相匹配,那么后面的语句就将被忽略,不再进行检查;数据包只有在跟第一个判断条件不匹配时,它才被交给ACL中的下一个条件判断语句进行比较;如果匹配假设为允许发送,则不管是第一条还是最后一条语句,数据都会立即发送到目的接口;如果所有的ACL判断语句都检测完毕,仍没有匹配的语句出口,则该数据包将视为被拒绝而被丢弃;这里要注意,ACL不能对本路由器产生的数据包进行控制;ACL的分类目前有两种主要的ACL:标准ACL和扩展ACL、通过命名、通过时间;标准的ACL使用1~99以及1300~1999之间的数字作为表号,扩展的ACL使用100~199以及2000~2699之间的数字作为表号;标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇比如IP的所有通信流量;扩展ACL比标准ACL提供了更广泛的控制范围;例如,网络管理员如果希望做到“允许外来的Web通信流量通过,拒绝外来的FTP和Telnet等通信流量”,那么,他可以使用扩展ACL 来达到目的,标准ACL不能控制这么精确;在标准与中均要使用表号,而在命名访问控制列表中使用一个字母或数字组合的字符串来代替前面所使用的数字;使用命名访问控制列表可以用来删除某一条特定的控制条目,这样可以让我们在使用过程中方便地进行修改;在使用命名访问控制列表时,要求路由器的IOS 在以上的版本,并且不能以同一名字命名多个ACL,不同类型的ACL也不能使用相同的名字;随着网络的发展和用户要求的变化,从开始,思科CISCO路由器新增加了一种基于时间的访问列表;通过它,可以根据一天中的不同时间,或者根据一星期中的不同日期,或二者相结合来控制网络数据包的转发;这种基于时间的访问列表,就是在原来的标准访问列表和扩展访问列表中,加入有效的时间范围来更合理有效地控制网络;首先定义一个时间范围,然后在原来的各种访问列表的基础上应用它;基于时间访问列表的设计中,用time-range命令来指定时间范围的名称,然后用absolu te命令,或者一个或多个periodic命令来具体定义时间范围;2正确放置ACLACL通过过滤数据包并且丢弃不希望抵达目的地的数据包来控制通信流量;然而,网络能否有效地减少不必要的通信流量,这还要取决于网络管理员把ACL放置在哪个地方;假设在的一个运行TCP/IP协议的网络环境中,网络只想拒绝从RouterA的T0接口连接的网络到RouterD的E1接口连接的网络的访问,即禁止从网络1到网络2的访问;根据减少不必要通信流量的通行准则,网管员应该尽可能地把ACL放置在靠近被拒绝的通信流量的来源处,即RouterA上;如果网管员使用标准ACL来进行网络流量限制,因为标准A CL只能检查源IP地址,所以实际执行情况为:凡是检查到源IP地址和网络1匹配的数据包将会被丢掉,即网络1到网络2、网络3和网络4的访问都将被禁止;由此可见,这个ACL控制方法不能达到网管员的目的;同理,将ACL放在RouterB和RouterC上也存在同样的问题;只有将ACL放在连接目标网络的RouterD上E0接口,网络才能准确实现网管员的目标;由此可以得出一个结论:标准ACL要尽量靠近目的端;网管员如果使用扩展ACL来进行上述控制,则完全可以把ACL放在RouterA上,因为扩展ACL能控制源地址网络1,也能控制目的地址网络2,这样从网络1到网络2访问的数据包在R outerA上就被丢弃,不会传到RouterB、RouterC和RouterD上,从而减少不必要的网络流量;因此,我们可以得出另一个结论:扩展ACL要尽量靠近源端;ACL的主要的命令命令描述ac cess-list定义访问控制列表参数ipaccess-group指派一个访问控制列表到一个接口ipacc ess-listextended定义一个扩展访问控制列表Remark注释一个访问控制列表showipaccess -list显示已配置的访问控制列表定义ACL时所应遵循的规范1ACL的列表号指出了是那种协议的ACL;各种协议有自己的ACL,而每个协议的ACL又分为标准ACL和扩展ACL;这些ACL是通过ACL列表号区别的;如果在使用一种访问ACL时用错了列表号,那么就会出错误;2一个ACL的配置是每协议、每接口、每方向的;路由器的一个接口上每一种协议可以配置进方向和出方向两个ACL;也就是说,如果路由器上启用了IP和IPX两种协议栈,那么路由器的一个接口上可以配置IP、IPX两种协议,每种协议进出两个方向,共四个ACL;3ACL的语句顺序决定了对数据包的控制顺序;在ACL中各描述语句的放置顺序是很重要的;当路由器决定某一数据包是被转发还是被阻塞时,会按照各项描述语句在ACL中的顺序,根据各描述语句的判断条件,对数据报进行检查,一旦找到了某一匹配条件就结束比较过程,不再检查以后的其他条件判断语句;4最有限制性的语句应该放在ACL语句的首行;把最有限制性的语句放在ACL语句的首行或者语句中靠近前面的位置上,把“全部允许”或者“全部拒绝”这样的语句放在末行或接近末行,可以防止出现诸如本该拒绝放过的数据包被放过拒绝的情况;5新的表项只能被添加到ACL的末尾,这意味着不可能改变已有访问控制列表的功能;如果必须改变,只有先删除已存在的ACL,然后创建一个新ACL,将新ACL应用到相应的接口上;6在将ACL应用到接口之前,一定要先建立ACL;首先在全局模式下建立ACL,然后把它应用在接口的出方向或进方向上;在接口上应用一个不存在的ACL是不可能的;7ACL语句不能被逐条的删除,只能一次性删除整个ACL;8在ACL的最后,有一条隐含的“全部拒绝”的命令,所以在ACL里一定至少有一条“允许”的语句;9ACL只能过滤穿过路由器的数据流量,不能过滤由本路由器上发出的数据包;10在路由器选择进行以前,应用在接口进入方向的ACL起作用;11在路由器选择决定以后,应用在接口离开方向的ACL起作用;。

思科路由器的六种模式及配置-路由交换net.ChinaUnix.net

思科路由器的六种模式及配置-路由交换路由器的六种模式:Router>普通模式查看有限的路由器信息Router>enaRouter#特权模式详细地查看、测试、调试和配置命令Router#conf tRouter(config)#全局模式Router(config)#interface e0/0Router(config-if)#端口模式Router(config)#line console 0Router(config-line)#线路模式Router(config)#router ripRouter(config-router)#路由引擎模式在路由器上绑定一个IP、MAC地址:Router(config)#arp 192.168.10.1 1820.0000.0F59 arpa如果在路由器上禁一台计算机的IP:Router(config)#arp 192.168.10.1 0000.0000.0000 arpa(将MAC地址全部写为零)(IP地址为PC机IP)查看接口情况:Router#show ip int b在这个信息中,最重要的是显示0x2102(正常启动)0x2142(非正常启动)改变路由器记录缓冲区的大小:(保存10条用过命令)Router#terminal history size 10在路由器中设置密码:1、控制密码2、telnet密码3、使能密码(普通模式进入特权模式的密码)明文4、使能密码(普通模式进入特权模式的密码)加密给路由器改名字Router(config)#hostname mbf加入欢迎词Router(config)#banner motd #..............#给一个端口配置IP地址Router(config)#interface e0(指向以太网接口,S为广域网接口)Router(config-if)#ip address IP地址MAC地址Router(config-if)#ip address IP地址MAC地址 secRouter(config-if)#no shutdown进入广域网,设置时钟频率:Router(config)#interface s0/1Router(config-if)#clock rate ?Router(config-if)#clock rate 5600保存配置:Router#write恢复出厂设置:Router#erase startRouter#reload(重新加载,选n)查看Router#show ip int b查看IP端口情况Router#show run查看系统配置我们系统的对一台路由器进行配置如下图:我们对RouterA的配置入下:RouterA>enaRouterA#show ip int bRouterA#conf tRouterA(config)#interface e0/0RouterA(config-if)#ip address 192.168.10.1 255.255.255.0 RouterA(config-if)#no shRouterA(config-if)#exitRouterA(config)#interface e0/1RouterA(config-if)#ip address 192.168.3.1 255.255.255.0 RouterA(config-if)#no shRouterA(config)#interface s0/0RouterA(config-if)#ip address 10.1.1.1 255.0.0.0RouterA(config-if)#clock rate 5600RouterA#writeRouterB>enaRouterB#show ip int bRouterB#conf tRouterB(config)#interface s0RouterB(config-if)#ip address 10.1.1.2 255.0.0.0RouterB(config-if)#no shRouterB(config)#interface e0RouterB(config-if)#ip address 192.168.2.1 255.255.255.0 RouterB#write(加静态路由表)RouterA>enaRouterA#conf tRouterA(config)#ip route 192.168.2.0 255.255.255.0 10.1.1.2 RouterB(config)#IP route 192.168.3.0 255.255.255.0 10.1.1.1RouterB(config)#ip route 192.168.10.0 255.255.255.0 10.1.1.1(使用动态路由rip协议)RouterA(config)#router ripRouterA(config-router)#network 192.168.10.0RouterA(config-router)#network 192.168.3.0RouterA(config-router)#network 10.0.0.0RouterB(config)#router ripRouterB(config-router)#network 192.168.2.0RouterB(config-router)#network 10.0.0.0(使用动态路由OSPF协议)RouterA(config)#router ospf 1RouterA(config-router)#network 192.168.10.0 0.0.0.255 area 0 RouterA(config-router)#network 192.168.3.0 0.0.0.255 area 0 RouterA(config-router)#network 10.0.0.0 0.255.255.255 area 0 RouterB(config)#router ospf 1RouterB(config-router)#network 192.168.2.0 0.0.0.255 area 0 RouterB(config-router)#network 10.0.0.0 0.255.255.255 area 0 在上面上设置中,我们已经将路由器A和路由器B的几个使用的端口配置上了IP地址,而且打开了。

思科路由器配置教程

引言概述:在现代网络中,路由器是连接计算机网络的关键设备之一。

其中思科路由器是业界认可的品牌,并且广泛应用于企业和家庭网络中。

本文将详细介绍如何配置思科路由器,帮助读者了解和掌握路由器配置的基本知识和技巧。

正文内容:一、连接路由器1.检查硬件连接:确保所有线缆正确插入路由器和计算机的相应端口。

2.配置本地网络:通过计算机的网络设置,将本地IP地质和子网掩码设置为与路由器相同的网段。

二、路由器基本设置1.登录路由器:通过输入默认的IP地质(一般为192.168.1.1或192.168.0.1)在浏览器中访问路由器的登录页面,输入管理员用户名和密码。

2.修改管理员密码:为了增加路由器的安全性,第一次登录时应该修改管理员密码。

3.更新路由器固件:使用最新的路由器固件可以提供更好的性能和安全性。

4.配置时间和日期:确保路由器的时间和日期正确,这对于日志记录和网络安全非常重要。

三、WAN设置1.配置接入类型:根据网络服务提供商的要求,选择正确的接入类型,例如DHCP、静态IP等。

2.配置PPPoE连接:如果使用PPPoE方式拨号上网,需要输入提供商提供的用户名和密码进行配置。

3.配置动态DNS:如果需要使用动态DNS功能,可以在此处输入相应的信息。

四、LAN设置1.设置局域网IP地质:为路由器设置一个唯一的IP地质,在同一网段内没有重复的IP。

2.配置DHCP服务器:启用DHCP服务器功能,为连接到路由器的设备动态分配IP地质。

3.设置无线网络:为无线网络设置SSID和安全密码,并配置其他相关选项,如频段、通道等。

五、高级设置1.配置端口转发:如果需要将外部访问域名映射到内部服务器,可以在此处进行端口转发配置。

2.配置虚拟专用网络(VPN):为用户提供远程访问网络的安全通道。

3.设置防火墙规则:根据网络需求设置适当的防火墙规则来保护网络安全。

4.配置质量服务(QoS):可以通过设置QoS规则提高特定应用程序或设备的网络性能。

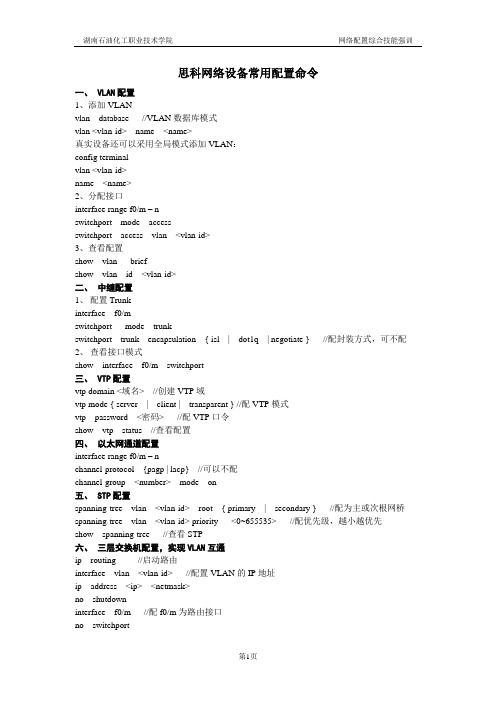

思科网络设备配置命令

思科网络设备常用配置命令一、VLAN配置1、添加VLANvlan database //VLAN数据库模式vlan <vlan-id> name <name>真实设备还可以采用全局模式添加VLAN:config terminalvlan <vlan-id>name <name>2、分配接口interface range f0/m – nswitchport mode accessswitchport access vlan <vlan-id>3、查看配置show vlan briefshow vlan id <vlan-id>二、中继配置1、配置Trunkinterface f0/mswitchport mode trunkswitchport trunk encapsulation { isl | dot1q | negotiate } //配封装方式,可不配2、查看接口模式show interface f0/m switchport三、VTP配置vtp domain <域名> //创建VTP域vtp mode { server | client | transparent } //配VTP模式vtp password <密码> //配VTP口令show vtp status //查看配置四、以太网通道配置interface range f0/m – nchannel-protocol {pagp | lacp} //可以不配channel-group <number> mode on五、STP配置spanning-tree vlan <vlan-id> root { primary | secondary } //配为主或次根网桥spanning-tree vlan <vlan-id> priority <0~655535> //配优先级,越小越优先show spanning-tree //查看STP六、三层交换机配置,实现VLAN互通ip routing //启动路由interface vlan <vlan-id> //配置VLAN的IP地址ip address <ip> <netmask>no shutdowninterface f0/m //配f0/m为路由接口no switchport七、静态路由与默认路由配置ip route <network> <netmask> <下一跳地址> //静态路由ip route 0.0.0.0 0.0.0.0 <下一跳地址> //默认路由八、单臂路由配置int f0/xno shutdown (模拟设备小凡用no switchport)int f0/x.1encapsulation dot1q <vlan-id>ip address <ip> <netmask>九、RIP协议配置router ripversion {1 | 2} //选择版本,默认为版本1no auto-summary //关闭路由汇总network <网络地址> //宣告网段redistribute ospf <ospf进程号> //重分发OSPF路由协议十、OSPF协议配置router ospf <进程号>network <网络地址> <反向掩码> area <区域号>redistribute rip //路由重分发十一、HSRP配置interface f0/mstandby <HSRP组号> ip <虚拟IP> //配为HSRP成员standby <HSRP组号> priority <0~255> //配优先级,高的为活跃路由器standby <HSRP组号> preempt //配占先权十二、访问控制列表1、标准ACLaccess-list <1~99> permit | deny <源地址> <反向掩码>interface f0/mip access-group <表号> {in | out }2、扩展ACLaccess-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口3、命名ACLip access-list {standard| extend } <ACL表名>permit | deny <源地址> <反向掩码>{permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口4、定时ACLtime-range <时间范围名称>periodic <星期X英文> hh:mm to <星期X英文> hh:mm //定义一个时间周期absolute [start hh:mm 日月年] [ end hh:mm 日月年] //定义绝对时间access-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口time-range <时间范围名称> //配ACL时引入时间范围十三、网络地址转换1、静态NATip nat inside soure static <私有IP> <公有IP>interface f0/m //内部端口启用NATip nat insideinterface s1/n //外部端口启用NATip nat outside2、动态NATaccess-list <1~99> permit | deny <源地址> <反向掩码>ip nat pool <地址池名> <开始公有IP> <结束公有IP> netmask <掩码>ip nat inside soure list <ACL表号> pool <地址池名> [overload] //配地址复用加overload 十四、PPP认证1、PAP认证interface serial 0/0encapsulation pppip address <IP地址> <掩码>主认证方:username user_name password 0 pass_wordppp authentication pap被认证方:配置认证用户名和密码Router(config-if)# ppp pap sent-username user_name password 0 pass_word2、CHAP认证主认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word启用CHAP认证Router(config-if)# ppp authentication chap配置认证用的用户名Router(config-if)# ppp chap hostname user_name被认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word配置认证用的密码Router(config-if)# ppp chap password 0 pass_word优先使用username设置的密码;没有再用ppp chap设置的。

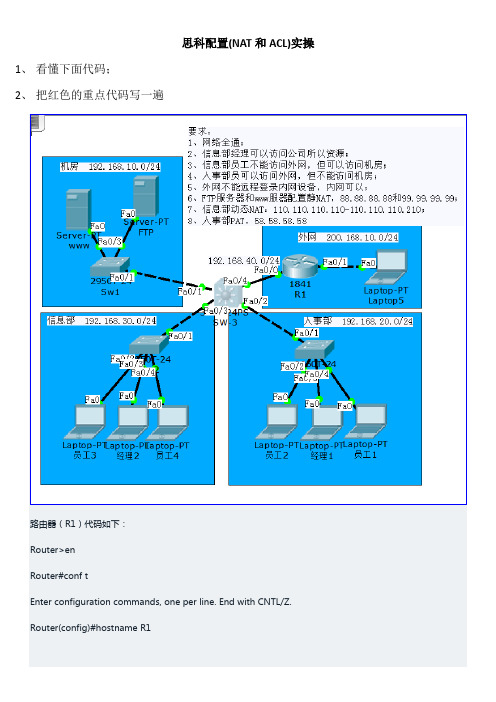

思科配置——NAT和ACL

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

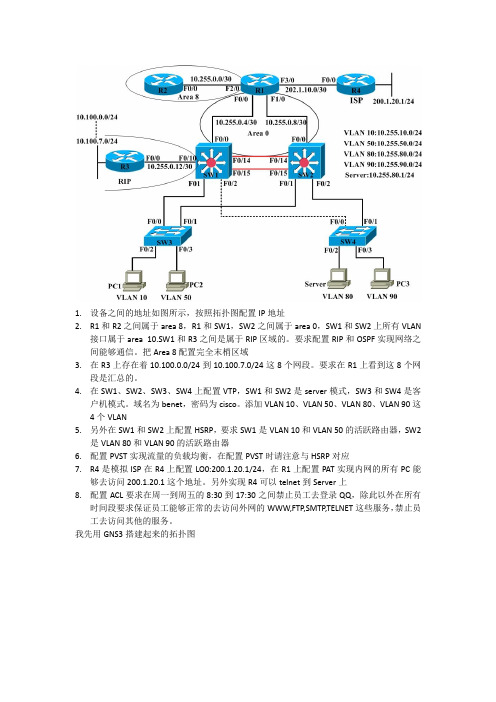

思科配置HSRP、ospf,rip,NAT,ACL.以及定时ACL配置和路由重分发大型网络综合实验题

1.设备之间的地址如图所示,按照拓扑图配置IP地址2.R1和R2之间属于area 8,R1和SW1,SW2之间属于area 0,SW1和SW2上所有VLAN接口属于area 10.SW1和R3之间是属于RIP区域的。

要求配置RIP和OSPF实现网络之间能够通信。

把Area 8配置完全末梢区域3.在R3上存在着10.100.0.0/24到10.100.7.0/24这8个网段。

要求在R1上看到这8个网段是汇总的。

4.在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

域名为benet,密码为cisco。

添加VLAN 10、VLAN 50、VLAN 80、VLAN 90这4个VLAN5.另外在SW1和SW2上配置HSRP,要求SW1是VLAN 10和VLAN 50的活跃路由器,SW2是VLAN 80和VLAN 90的活跃路由器6.配置PVST实现流量的负载均衡,在配置PVST时请注意与HSRP对应7.R4是模拟ISP在R4上配置LO0:200.1.20.1/24,在R1上配置PAT实现内网的所有PC能够去访问200.1.20.1这个地址。

另外实现R4可以telnet到Server上8.配置ACL要求在周一到周五的8:30到17:30之间禁止员工去登录QQ,除此以外在所有时间段要求保证员工能够正常的去访问外网的WWW,FTP,SMTP,TELNET这些服务,禁止员工去访问其他的服务。

我先用GNS3搭建起来的拓扑图注意,实验说明:本文中的所有命令都是简写的,因为思科的命令都是支持简写的先敲所有网络设备的预配命令先EnConfig tEnable password 1234No ip domain-loLine con 0Password 1234No exec-tLogging syn配置地址R1Inter f0/0Ip add 10.255.0.5 255.255.255.252No shutInter f1/0Ip add 10.255.0.9 255.255.255.252No shutInter f2/0Ip add 10.255.0.1 255.255.255.252No shutInter f3/0Ip add 202.1.10.1 255.255.255.252 No shutR2Inter f0/0Ip add 10.255.0.2 255.255.255.252 No shutR3Inter f0/0Ip add 10.255.0.13 255.255.255.252 No shutInter lo0Ip add 10.100.0.3 255.255.255.0 No shutInter lo1Ip add 10.100.1.3 255.255.255.0 No shutInter lo2Ip add 10.100.2.3 255.255.255.0 No shutInter lo3Ip add 10.100.3.3 255.255.255.0 No shutInter lo4Ip add 10.100.4.3 255.255.255.0 No shutInter lo5Ip add 10.100.5.3 255.255.255.0 No shutInter lo6Ip add 10.100.6.3 255.255.255.0 No shutInter lo7Ip add 10.100.7.3 255.255.255.0 No shutR4Inter f0/0Ip add 202.1.10.2 255.255.255.252 No shutInter lo0Ip add 200.1.20.1 255.255.255.255ExitSw1Ip routing (三层交换机开启路由功能)Inter f0/0No switchport (开启三层路由功能)Ip add 10.255.0.6 255.255.255.252No shutInter f0/10No switchport (开启三层路由功能)Ip add 10.255.0.14 255.255.255.252No shutInter range f0/14 -15 (做以太通道)Sw mo tr (接口做为trunk模式)Inter range f0/1 -2Sw mo trExitSw2Ip routingInter f0/0No swIp add 10.255.0.9 255.255.255.252No shutInter range f0/14 -15Sw mo trInter range f0/1 -2Sw mo trExitSw3Inter range f0/0 -1Sw mo trSw4Inter range f0/1 -2Sw mo trExit在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

干货!思科网络设备配置命令大全

干货!思科网络设备配置命令大全础配置1思科设备管理基础命令enable 从用户模式进入特权模式configure terminal 进入配置模式interface g0/0进入千兆以太网接口g0/0ip address 172.16.0.1 255.255.0.0配置接口的 ip 地址no shutdown 开启接口line vty 0 4进入虚拟终端 vty 0 - vty 4password CISCO配置认证密码login 用户要进入路由器,需要先进行登录exit 退回到上一级模式enable password CISCO配置进入特权模式的密码,密码不加密end 直接回到特权模式show int g0/0 显示 g0/0 接口的信息hostname Terminal-Server 配置路由器的主机名enable secret ccielab 配置进入特权模式的密码,密码加密no ip domain-lookup 路由器不使用 DNS 服务器解析主机的 IP地址logging synchronous 路由器上的提示信息进行同步,防止信息干扰我们输入命令no ip routing 关闭路由器的路由功能ip default-gateway 10.1.14.254 配置路由器访问其他网段时所需的网关show line 显示各线路的状态line 33 48 进入 33-48 线路模式transport input all 允许所有协议进入线路int loopback0 进入 loopback0 接口ip host R1 2033 1.1.1.1 为 1.1.1.1 主机起一个主机名alias exec cr1 clear line 33 为命令起一个别名privilege exec level 0 clear line把命令 clear line 的等级改为 0,在用户模式下也可以执行它banner motd 设置用户登录路由器时的提示信show ip int brief 查看接口状态2VLAN相关命令vlan X 创建VLAN Xname SPOTO 将VLAN X命名为SPOTOexit 退出当前模式interface e0/0 进入以太网接口e0/0switchport mode access 将二层接口设置为接入模式switchport access vlan X 将接口划入vlan Xinterface e0/1switchport trunk encapsulation dot1q trunk链路封装协议为 802.1qswitchport mode trunk 将二层接口配置模式为 trunkswitchport trunk allow vlan X trunk接口单独放行某个 vlan。

Cisco路由器静态、动态路由配置

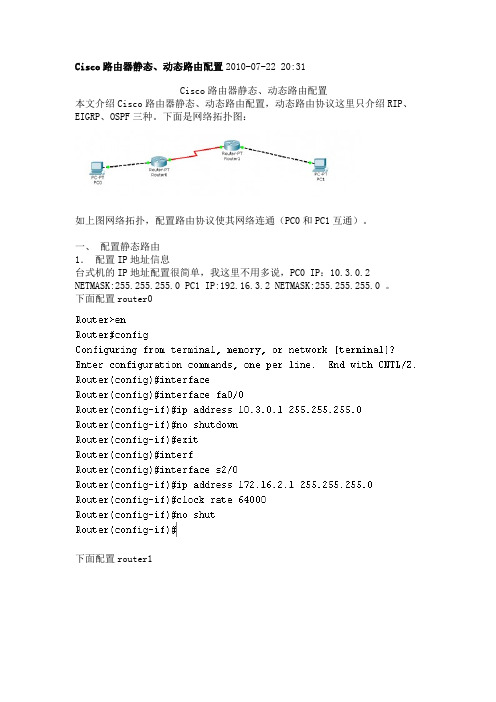

Cisco路由器静态、动态路由配置2010-07-22 20:31Cisco路由器静态、动态路由配置本文介绍Cisco路由器静态、动态路由配置,动态路由协议这里只介绍RIP、EIGRP、OSPF三种。

下面是网络拓扑图:如上图网络拓扑,配置路由协议使其网络连通(PC0和PC1互通)。

一、配置静态路由1.配置IP地址信息台式机的IP地址配置很简单,我这里不用多说,PC0 IP:10.3.0.2 NETMASK:255.255.255.0 PC1 IP:192.16.3.2 NETMASK:255.255.255.0 。

下面配置router0下面配置router1这里我们来试试PC0和PC1互通性PC0 ping PC1如图所示:这里我们看到PC0和PC1并不能相通。

PC1 ping PC0如图所示:这里我们看到PC1和PC0也并不能相通。

2.配置静态路由协议Router(config)#ip route 192.16.3.0 255.255.255.0 172.16.2.2 R1(config)#ip route 10.3.0.0 255.255.255.0 172.16.2.1 下面我们再来试试PC0和PC1互通性PC0 ping PC1如图所示:这里我们看到PC0和PC1能相通,我们配置的静态路由协议起作用了。

PC1 ping PC0如图所示:这里我们看到PC1和PC0能相通,我们配置的静态路由协议也起作用了。

二、 RIP路由协议的配置1. 配置IP地址信息配置IP地址信息见上面配置静态路由中配置IP地址信息,我这里不多说。

这里配置了ip地址以后如静态路由中一样,PC0和PC1不能相通。

2. 配置rip路由协议配置router0Router(config)#router ripRouter(config-router)#version 2Router(config-router)#network 10.3.0.0Router(config-router)#network 172.16.2.0配置router1R1(config)#router ripR1(config-router)#version 2R1(config-router)#network 192.16.3.0R1(config-router)#network 172.16.2.03. 查看rip路由信息查看router0查看router1这里我们可以看到R开头的路由信息即是通过rip协议得到的路由信息。

思科路由器配置命令详解及实例

思科路由器配置命令详解及实例思科路由器配置命令详解及实例一、路由器基本配置1.1 登录路由器为了配置和管理思科路由器,您需要登录到路由器的控制台或通过远程登录方式。

使用以下命令登录路由器,并进行必要的身份验证:```Router> enableRouterconfigure terminalEnter configuration commands, one per line: End with TL/Z:Router(config)hostname [路由器名称]Router(config)enable secret [密码]Router(config)line console 0Router(config-line)password [密码]Router(config-line)logging synchronousRouter(config-line)exitRouter(config)line vty 0 4Router(config-line)password [密码]Router(config-line)logging synchronous```1.2 配置接口接下来,您需要配置路由器的接口,以便与其他网络设备进行通信。

使用以下命令配置接口:```Router(config)interface [接口类型] [接口编号]Router(config-if)ip address [IP地址] [子网掩码]Router(config-if)no shutdownRouter(config-if)exit```二、路由配置2.1 静态路由静态路由是手动配置的路由项,将特定的网络目的地与下一跳路由器关联起来。

以下是配置静态路由的示例命令:```Router(config)ip route [目的网络] [子网掩码] [下一跳地址]```2.2 动态路由动态路由是通过路由协议动态学习并自动更新的路由项。

思科路由器配置教程

思科路由器配置教程思科路由器配置教程1、硬件准备1.1 路由器选购1.2 网线连接1.3 电源连接2、系统登录2.1 打开浏览器2.2 输入默认IP地质2.3 输入用户名和密码2.4 登录路由器管理界面3、基本配置3.1 修改设备名称3.2 设置系统时间3.3 配置DNS服务器3.4 设置路由器登录密码3.5 保存配置4、网络接口配置4.1 查看接口信息4.2 配置IP地质4.3 配置子网掩码4.4 配置默认网关4.5 激活接口4.6 保存配置5、路由配置5.1 静态路由配置5.2 动态路由配置5.3 路由优先级配置5.4 保存配置6、网络服务配置6.1 DHCP服务器配置 6.2 NAT配置6.3 ACL配置6.4 端口转发配置6.5 防火墙配置6.6 保存配置7、无线网络配置7.1 开启无线功能7.2 配置无线网络名称(SSID)7.3 配置无线密码7.4 保存配置8、安全性配置8.1 修改默认管理端口8.2 配置访问控制列表(ACL)8.3 开启SSH服务8.4 配置防火墙规则8.5 保存配置9、附件本文档附带了以下相关附件,供参考使用: - 配置示例文件- 路由器型号手册- 思科路由器常见问题解答集10、法律名词及注释- IP地质:Internet Protocol Address,即互联网协议地质,用于唯一标识网络上的设备。

- DNS服务器:Domn Name System Server,用于将域名解析为对应的IP地质。

- DHCP服务器:Dynamic Host Configuration Protocol Server,用于自动分配IP地质和其他网络配置信息给客户端设备。

- NAT:Network Address Translation,网络地质转换,用于将私有IP地质转换为公共IP地质。

- ACL:Access Control List,访问控制列表,用于控制网络流量的进出规则。

思科路由器配置教程

思科路由器配置教程1. 硬件准备1. 路由器型号选择2. 连接线材准备2. 基本网络设置1. 登录路由器管理界面- 输入默认IP地址和用户名密码进行登录2. 修改管理员账户信息及密码安全策略3. IP 地址分配与子网划分- 配置静态 IP 地址或启用 DHCP 动态获取4 . VLAN 设置- 创建虚拟局域网(VLAN)并为其指定端口5 . NAT 和 PAT 的配置- 启用 Network Address Translation (NAT) 6 . ACL(访问控制列表)的使用- 创建ACL规则,限制特定流量通过7 . VPN (Virtual Private Network)的建立a) Site-to-Site VPNi ) IPSec 加密协议ii ) GRE 协议iii ) IKE 密钥交换iv ) 认证方式8 . QoS(服务质量)设定a) 流分类i ) 标记化ii ) 分类方法iii ). DSCP码点IV). CoS值v). IPP Precedence vi.) ToS字段Vii.). MPLS EXP位VIII.).802.lp优先级 IX ).VLAN标签X ).源/目标MAC地址XI). 源/目标IP地址XII). 源/目标端口号XIII ).协议类型XIV) .应用程序b ) 流量控制i ) 速率限制ii ).拥塞避免iii.).队列管理iv.) 延迟敏感性v).带宽保证vi.)优先级调度Vii.)流量整形VIII.).排队方式9 . 路由配置- 配置静态路由或动态路由协议10 . 系统日志和监控a) 日志记录i ) 设置系统日志等级ii ). 远程登录服务器iii.) SNMP 监视器设置11. 安全策略与防火墙- 启用基本的安全功能,如访问列表、ACL 和 Zone-Based Firewall12. 文档维护及更新附件:1. 示例配置文件2. 图表和网络拓扑图示例法律名词及注释:1.NAT:Network Address Translation(网络地址转换),一种将私有 IP 地址映射为公共 IP 地址的技术。

思科路由器命令大全完整版

思科路由器命令大全完整版一、基本配置命令1、`enable`:进入特权模式。

2、`configure terminal`:进入全局配置模式。

3、`hostname 主机名`:设置路由器的主机名。

4、`interface 接口类型接口编号`:进入指定接口的配置模式,例如`interface ethernet 0/0`。

5、`ip address IP 地址子网掩码`:为接口配置 IP 地址和子网掩码。

6、`no shutdown`:启用接口。

二、路由配置命令1、`ip route 目标网络子网掩码下一跳地址`:添加静态路由。

2、`router ospf 进程号`:启用 OSPF 路由协议,并指定进程号。

3、`network 网络地址反掩码 area 区域号`:在 OSPF 中宣告网络。

三、访问控制列表(ACL)命令1、`accesslist 编号 permit|deny 源地址源掩码目的地址目的掩码协议端口`:创建访问控制列表规则。

2、`ip accessgroup 编号 in|out`:将访问控制列表应用到接口的入站或出站方向。

四、NAT 配置命令1、`ip nat inside source list 访问控制列表编号 interface 外部接口overload`:配置 PAT(端口地址转换)。

2、`interface 接口 ip nat inside`:指定接口为内部接口。

3、`interface 接口 ip nat outside`:指定接口为外部接口。

五、VLAN 配置命令1、`vlan VLAN 号`:创建 VLAN。

2、`name VLAN 名称`:为 VLAN 命名。

3、`interface vlan VLAN 号`:进入 VLAN 接口配置模式。

六、端口镜像命令1、`monitor session 会话号source interface 源接口`:指定源端口。

2、`monitor session 会话号 destination interface 目的接口`:指定目的端口。

思科路由器设置方法和常见配置命令

思科路由器设置方法和常见配置命令思科路由器设置方法和常见配置命令思科路由器怎么设置,是我们经常遇到的问题,下面店铺准备了关于思科路由器设置方法和常见配置命令,欢迎大家参考学习!一、基本设置方式一般来说,可以用5种方式来设置Cisco思科路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但Cisco思科路由器的第一次设置必须通过第一种方式进行,一般用超级终端通过com口进行控制。

此时终端的硬件设置如下: 波特率:9600数据位:8停止位:1奇偶校验: 无二、命令操作Cisco思科路由器所用的操作系统是IOS.共有以下几种状态:1、router>在router>提示符下,Cisco思科路由器处于用户命令状态,这时用户可以看Cisco思科路由器的连接状态,访问其它网络和主机,但不能看到和更改Cisco思科路由器的设置内容。

此时输入?并回车,可以查看到在此状态下可以用的命令。

(IOS允许你在任何时候用这种方式查看在某种状态下可以用的命令)。

在敲入enable并回车后,按照系统提示输入密码,(在新的Cisco思科路由器第一次进行调试的时候不需要输入密码,直接回车即可)进入#提示符,就可以对Cisco思科路由器进行各种操作了。

2、router#Cisco思科路由器进入特权命令状态router#后,不但可以执行所有的用户命令,还可以看到和更改Cisco思科路由器的设置内容。

此时就可以对Cisco思科路由器的名字、密码等进行设置。

3、router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时Cisco思科路由器处于全局设置状态,这时可以设置Cisco思科路由器的全局参数。

Cisco路由器配置命令大全

Cisco路由器配置命令大全本文档旨在提供一份最新最全的Cisco路由器配置命令范本,旨在帮助用户快速配置和管理Cisco路由器。

以下是具体的章节内容:⒈设置基本参数⑴主机名设置命令⑵控制台设置命令⑶用户密码设置命令⑷物理接口配置命令⒉配置IP网络⑴设置IP地质和子网掩码⑵配置静态路由⑶配置动态路由协议(如OSPF或EIGRP)⑷ ICMP设置命令⒊网络管理和监控⑴远程管理设置命令⑵ SNMP配置命令⑶日志记录命令⑷监控和排错命令⒋安全配置⑴访问控制列表(ACL)配置命令⑵ VPN配置命令⑶防火墙配置命令⑷加密和身份验证命令⒌功能扩展⑴ NAT配置命令⑵ QoS配置命令⑶ VLAN配置命令⑷ DHCP配置命令附件:本文档涉及附件,请参阅附件文件以获取更详细的配置示例和说明。

注释:⒈Cisco路由器:Cisco公司生产的用于网络互联的路由器设备。

⒉配置命令:指通过命令行界面输入的一系列指令,用于配置和管理Cisco路由器。

⒊IP地质:Internet协议地质,用于在网络中标识设备的唯一地质。

⒋子网掩码:用于确定IP地质中网络地质和主机地质的部分。

⒌静态路由:通过手动配置的路由信息,用于指定数据包的下一跳路径。

⒍动态路由协议:通过协议自动交换路由信息,动态更新路由表。

⒎OSPF:开放最短路径优先(Open Shortest Path First)协议,用于计算路径的最佳选择。

⒏EIGRP:增强型内部网关路由协议(Enhanced Interior Gateway Routing Protocol),Cisco公司开发的路由协议。

⒐ICMP:Internet控制报文协议,用于在IP网络中发送错误和控制消息。

⒑SNMP:简单网络管理协议,用于管理和监控网络设备。

1⒈ACL:访问控制列表,用于控制流经路由器的数据包的访问权限。

1⒉VPN:虚拟专用网络,通过加密和认证技术实现安全的远程连接。

1⒊防火墙:用于保护网络免受未经授权的访问和攻击的安全设备。

思科交换机HSRP配置

配置路由器 B: Router2(config-if-Ethernet0)# standby 1 ip 202.38.160.111 Router2(config-if-Ethernet0)# standby 1 preempt Router2(config-if-Ethernet0)# standby 1 authentication Router Router2(config-if-Ethernet0)# standby 1 timers 5 15

(3)配置说明 正常情况下,路由器 A 执行网关工作,当路由器 A 的接口 serial0 不可用时,路 由器 A 的优先级降低 30,低于路由器 B 优先级,路由器 B 将抢占成为活动路由 器执行网关工作。 当路由器 A 的接口 serial0 恢复工作后,路由器 A 能够继续成为活动路由器执行 网关工作。

思科交换机 HSRP 配置

1. HSRP 典型的配置实例

1.1. HSRP 单备份组举例 (1)配置需求

主机 A 把路由器 A 和路由器 B 组成的 HSRP 备份组作为自己的缺省网关,访问 Internet, 如主机 B。 HSRP 备份组构成: 备份组号为 0, 虚拟 IP 地址为 202.38.160.111,路由器 A 做活动路由器,路由器 B 做备份路由器, 允许抢占。

1.2. HSRP 监视接口举例

(1)配置需求 如上图, 即使路由器 A 仍然工作,但当其连接 Internet 的接口不可用时,可能 希望由路由器 B 来执行网关工作。可通过配置监视接口来实现上述需求。 为示例起见,备份组号为 1,并增加授权字和计时器的配置,在该应用中不是必 须的。 (2)配置步骤 配置路由器 A: Router1(config-if-Ethernet0)# standby 1 ip 202.38.160.111 Router1(config-if-Ethernet0)# standby 1 preempt Router1(config-if-Ethernet0)# standby 1 priority 120 Router1(config-if-Ethernet0)# standby 1 authentication Router

思科的路由器配置及H3C交换机命令详解

思科的路由器配置及H3C交换机命令详解思科路由器配置在网络设备中,路由器是一个重要的组件,用于将数据包从一个网络传输到另一个网络。

思科公司是一个广泛使用的路由器制造商,下面将详细介绍思科路由器的配置。

一、连接到路由器1. 打开终端程序,输入路由器的IP地址。

例如:192.168.1.12. 输入用户名和密码以登录路由器的管理界面。

默认情况下,用户名为"admin",密码为空。

3. 成功登录后,将进入路由器的配置界面。

二、基本配置1. 设置路由器的主机名。

使用以下命令:hostname 路由器名称2. 配置路由器的IP地址和子网掩码。

使用以下命令:interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0这里的“GigabitEthernet0/0”是代表路由器的接口名称,具体根据路由器型号和配置来定。

三、路由配置1. 配置静态路由。

使用以下命令:ip route 目标网络子网掩码下一跳IP地址例如,要将数据包发送到目标网络192.168.2.0/24,下一跳IP地址为192.168.1.2:ip route 192.168.2.0 255.255.255.0 192.168.1.22. 配置动态路由。

使用以下命令:router ospf 进程号network 目标网络区域号例如,将192.168.1.0/24和192.168.2.0/24添加到OSPF进程号为1的区域0:router ospf 1network 192.168.1.0 0.0.0.255 area 0network 192.168.2.0 0.0.0.255 area 0H3C交换机命令详解H3C交换机是一种高级网络设备,用于在局域网中转发数据包。

下面将详细介绍H3C交换机的配置命令。

一、连接到交换机1. 打开终端程序,使用Console或SSH连接到交换机。

思科交换机的基本配置

思科交换机的基本配置思科交换机的基本配置 H3C每年将销售额的15%以上⽤于研发投⼊,在中国的北京、杭州和深圳设有研发机构,在北京和杭州设有可靠性试验室以及产品鉴定测试中⼼。

下⾯⼩编整理⼀些思科交换机的基本配置,希望⼤家认真阅读! CISCO交换机基本配置:Console端⼝连接 ⽤户模式hostname# ; 特权模式hostname(config)# ; 全局配置模式hostname(config-if)# ; 交换机⼝令设置: switch>enable ;进⼊特权模式 switch#config terminal ;进⼊全局配置模式 switch(config)#hostname csico ;设置交换机的主机名 switch(config)#enable secret csico1 ;设置特权加密⼝令 switch(config)#enable password csico8 ;设置特权⾮密⼝令 switch(config)#line console 0 ;进⼊控制台⼝ switch(config-line)#line vty 0 4 ;进⼊虚拟终端 switch(config-line)#login ;虚拟终端允许登录 switch(config-line)#password csico6 ;设置虚拟终端登录⼝令csico6 switch#exit ;返回命令 交换机VLAN创建,删除,端⼝属性的设置,配置trunk端⼝,将某端⼝加⼊vlan中,配置VTP: switch#vlan database ;进⼊VLAN设置 switch(vlan)#vlan 2 ;建VLAN 2 switch(vlan)#vlan 3 name vlan3 ;建VLAN 3并命名为vlan3 switch(vlan)#no vlan 2 ;删vlan 2 switch(config)#int f0/1 ;进⼊端⼝1 switch(config)#speed ? 查看speed命令的⼦命令 switch(config)#speed 100 设置该端⼝速率为100mb/s (10/auto) switch(config)#duplex ? 查看duplex的⼦命令 switch(config)#duplex full 设置该端⼝为全双⼯(auto/half) switch(config)#description TO_PC1 这是该端⼝描述为TO_PC1 switch(config-if)#switchport access vlan 2 ;当前端⼝加⼊vlan 2 switch(config-if)#switchport mode trunk ;设置为trunk模式(access模式) switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继 switch(config)#vtp domain vtpserver ;设置vtp域名相同 switch(config)#vtp password ;设置发vtp密码 switch(config)#vtp server ;设置vtp服务器模式 switch(config)#vtp client ;设置vtp客户机模式 交换机设置IP地址,默认⽹关,域名,域名服务器,配置和查看MAC地址表: switch(config)#interface vlan 1 ;进⼊vlan 1 switch(config-if)#ip address 192.168.1.1 255.255.255.0 ;设置IP地址 switch(config)#ip default-gateway 192.168.1.6 ;设置默认⽹关 switch(config)#ip domain-name 设置域名 switch(config)#ip name-server 192.168.1.18 设置域名服务器 switch(config)#mac-address-table? 查看mac-address-table的⼦命令 switch(config)#mac-address-table aging-time 100 设置超时时间为100ms switch(config)#mac-address-table permanent 0000.0c01.bbcc f0/3 加⼊永久地址在f0/3端⼝ switch(config)#mac-address-table restricted static 0000.0c02.bbcc f0/6 f0/7 加⼊静态地址⽬标端⼝f0/6源端⼝f0/7 switch(config)#end switch#show mac-address-table 查看整个MAC地址表 switch#clear mac-address-table restricted static 清除限制性静态地址 交换机显⽰命令: switch#write ;保存配置信息 switch#show vtp ;查看vtp配置信息 switch#show run ;查看当前配置信息 switch#show vlan ;查看vlan配置信息 switch#show interface ;查看端⼝信息 switch#show int f0/0 ;查看指定端⼝信息 switch#show int f0/0 status;查看指定端⼝状态 switch#dir flash: ;查看闪存 Cisco路由器配置命令⼤全⽹络 2010-06-26 06:43:44 阅读657 评论0 字号:⼤中⼩订阅 . (1)模式转换命令 ⽤户模式----特权模式,使⽤命令"enable" 特权模式----全局配置模式,使⽤命令"config t" 全局配置模式----接⼝模式,使⽤命令"interface+接⼝类型+接⼝号" 全局配置模式----线控模式,使⽤命令"line+接⼝类型+接⼝号" 注: ⽤户模式:查看初始化的信息. 特权模式:查看所有信息、调试、保存配置信息 全局模式:配置所有信息、针对整个路由器或交换机的所有接⼝ 接⼝模式:针对某⼀个接⼝的配置 线控模式:对路由器进⾏控制的接⼝配置 (2)配置命令 show running config 显⽰所有的配置 show versin 显⽰版本号和寄存器值 shut down 关闭接⼝ no shutdown 打开接⼝ ip add +ip地址配置IP地址 secondary+IP地址为接⼝配置第⼆个IP地址 show interface+接⼝类型+接⼝号查看接⼝管理性 show controllers interface 查看接⼝是否有DCE电缆 show history 查看历史记录 show terminal 查看终端记录⼤⼩ hostname+主机名配置路由器或交换机的标识 config memory 修改保存在NVRAM中的启动配置 exec timeout 0 0 设置控制台会话超时为0 service password-encryptin ⼿⼯加密所有密码 enable password +密码配置明⽂密码 ena sec +密码配置密⽂密码 line vty 0 4/15 进⼊telnet接⼝ password +密码配置telnet密码 line aux 0 进⼊AUX接⼝ password +密码配置密码 line con 0 进⼊CON接⼝ password +密码配置密码 bandwidth+数字配置带宽 no ip address 删除已配置的IP地址 show startup config 查看NVRAM中的配置信息 copy run-config atartup config 保存信息到NVRAM write 保存信息到NVRAM erase startup-config 清除NVRAM中的配置信息 show ip interface brief 查看接⼝的谪要信息 banner motd # +信息 + # 配置路由器或交换机的描素信息 description+信息配置接⼝听描素信息 vlan database 进⼊VLAN数据库模式 vlan +vlan号+ 名称创建VLAN switchport access vlan +vlan号为VLAN为配接⼝ interface vlan +vlan号进⼊VLAN接⼝模式 ip add +ip地址为VLAN配置管理IP地址 vtp+service/tracsparent/client 配置SW的VTP⼯作模式 vtp +domain+域名配置SW的VTP域名 vtp +password +密码配置SW的密码 switchport mode trunk 启⽤中继 no vlan +vlan号删除VLAN show spamming-tree vlan +vlan号查看VLA怕⽣成树议 2. 路由器配置命令 ip route+⾮直连⽹段+⼦⽹掩码+下⼀跳地址配置静态/默认路由 show ip route 查看路由表 show protocols 显⽰出所有的被动路由协议和接⼝上哪些协议被设置 show ip protocols 显⽰了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使⽤ 的定时器 等信息 router rip 激活RIP协议 network +直连⽹段发布直连⽹段 interface lookback 0 激活逻辑接⼝ passive-interface +接⼝类型+接⼝号配置接⼝为被动模式 debug ip +协议动态查看路由更新信息 undebug all 关闭所有DEBUG信息 router eigrp +as号激活EIGRP路由协议 network +⽹段+⼦⽹掩码发布直连⽹段 show ip eigrp neighbors 查看邻居表 show ip eigrp topology 查看拓扑表 show ip eigrp traffic 查看发送包数量 router ospf +process-ID 激活OSPF协议 network+直连⽹段+area+区域号发布直连⽹段 show ip ospf 显⽰OSPF的进程号和ROUTER-ID encapsulation+封装格式更改封装格式 no ip admain-lookup 关闭路由器的域名查找 ip routing 在三层交换机上启⽤路由功能 show user 查看SW的在线⽤户 clear line +线路号清除线路 3. 三层交换机配置命令 配置⼀组⼆层端⼝ configure terminal 进⼊配置状态 nterface range {port-range} 进⼊组配置状态 配置三层端⼝ configure terminal 进⼊配置状态 interface {{fastethernet | gigabitethernet} interface-id} | {vlan vlan-id} | {port- channel port-channel-number} 进⼊端⼝配置状态 no switchport 把物理端⼝变成三层⼝ ip address ip_address subnet_mask 配置IP地址和掩码 no shutdown 激活端⼝ 例: Switch(config)# interface gigabitethernet0/2 Switch(config-if)# no switchport Switch(config-if)# ip address 192.20.135.21 255.255.255.0 Switch(config-if)# no shutdown 配置VLAN configure terminal 进⼊配置状态 vlan vlan-id 输⼊⼀个VLAN号, 然后进⼊vlan配态,可以输⼊⼀个新的VLAN号或旧的来进⾏修改 。

CISCO交换机路由器配置手册

CISCO交换机路由器配置手册王国栋编著……………… 目录………………交换机1、cisco 2950 交换机2、cisco 1950 交换机3、VLAN 间的通信路由器一、路由器配置1、路由器基本配置2、路由器的密码恢复3、恢复出厂设置4、备份IOS5、恢复IOS6、备份路由器配置7、静态路由的配置8、RIP路由协义配置9、IGRP路由协议配置10、EIGRP路由协议配置11、ospf路由协议基本配置12、点到点链路上的ospf13、广播链路上的ospf14、基于区域的ospf简单口今及MD5认证15、多区域的OSPF16、OSPF末节区域和完全末节区域17、OSPF命令汇总二、ACL NAT DHCP1、标准访问控制列表(Access Control Iists ) (list 列表)2、扩展访问控制列表(Access Control Iists ) (list 列表)3、命名ACL4、NAT(network address translation)网络地址翻译(1)、静态NAT配置(2)、动态NAT(3)、PAT(端口地址转换)配置5、DHCP (dynamic host configuration protocol) 动态主机配置协议三、远程接入、VPN1、HDLC (高级数据链路控制high-level data link control)2、路由器serial端口的基本配置3、PPP(1)、PPP的PAP认证(2)、PPP的CHAP认证4、帖中继(1)、帧中继基本配置(2)、点对多点帧中继(3)、|点对点帧中继上的RIP协议5、DDN(Digital Data Network 数字数据网)和数字链路6、ISDN7、ADSL Asymmetrical digital subscriber loop 非对称数字用户环路8、VPN 虚专用网络(Virtual Private Networks)交换机部分一、交换机配置图:二、环境说明:S2950-1 S2950-2 为12端口快速以太网交换机三、配置实例:1、cisco 2950 交换机当你no password 取消掉了密码,Ethernet路由器Router串口控制线8芯双绞线TFPTserver路由器Router8芯双绞线(网线) Ethernet串口控制线TFPTserverarea 0R1(config-router)# area 0 authenticationarea 0R2(config-router)# area 0 authenticationarea 0R1(config-router)#area 0 authentication message-digest area 0R1(config-router)#area 0 authentication message-digestnat inside source list 1 pool nat-name-pat overloadandwidth只是影响路由选择时,一些链路状态路由选路时,运算度量值有关,你不用特意去改动它.就算你改了,也不会影响实际带宽的。

思科路由器配置教程

思科路由器配置教程思科路由器是一种常见的网络设备,用于连接多个网络和设备,实现互联网的接入和共享。

想要正确地配置思科路由器,需要清楚了解路由器的基本知识和配置步骤。

下面是思科路由器配置的详细教程,帮助您正确地配置和管理路由器。

第一步,连接路由器。

将路由器的电源适配器插入电源插座,并连接路由器的WAN口(广域网口)与宽带调制解调器的LAN口(局域网口)通过以太网线相连。

然后,使用另一根以太网线将路由器的LAN口与计算机相连。

第二步,登录路由器。

打开您的计算机上的任一网页浏览器,输入路由器的默认管理地址(一般为192.168.1.1)并按下回车键。

系统将要求输入用户名和密码。

根据路由器型号,输入相应的用户名和密码(默认情况下用户名为admin,密码为空或admin)。

第三步,检查和修改路由器的基本配置。

在登录成功后,您将进入路由器的配置页面。

在该页面上,您可以查看和修改路由器的各项基本配置,如无线网络名称(SSID)、无线密码以及管理密码等。

请根据自己的需求进行相应的修改,并将新的配置保存。

第四步,配置互联网连接方式。

根据您的网络服务提供商的要求,选择适当的互联网连接类型。

一般情况下,可以选择DHCP自动获取IP地址。

如果您的网络需要静态IP地址,请选择PPPoE,并输入提供商提供的用户名和密码等相关信息。

第五步,设置路由器的无线网络。

在无线设置页面上,您可以配置无线网络的名称(SSID)、加密方式和密码等。

建议启用WPA2加密方式,并设置足够复杂的无线密码以提高网络安全性。

点击保存按钮,使设置生效。

第六步,配置网络地址转换(NAT)。

在NAT设置页面上,您可以配置路由器的NAT功能,用于将局域网内部的IP地址转换成全球唯一的公网IP地址。

默认情况下,路由器会自动启用NAT功能,一般不需要进行额外的设置。

第七步,配置端口转发(Port Forwarding)。

如果您需要在局域网内访问外部网络中的服务器,可以通过端口转发功能实现。

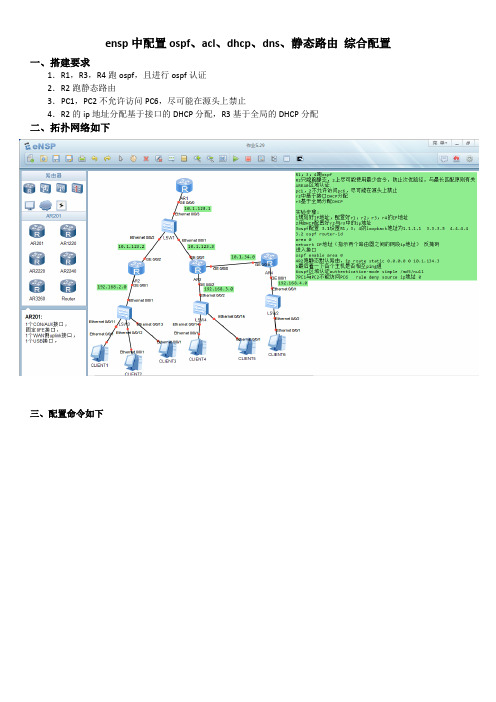

ensp中配置ospf、acl、dhcp、dns、静态路由 综合配置-打印

ensp中配置ospf、acl、dhcp、dns、静态路由综合配置一、搭建要求1.R1,R3,R4跑ospf,且进行ospf认证2.R2跑静态路由3.PC1,PC2不允许访问PC6,尽可能在源头上禁止4.R2的ip地址分配基于接口的DHCP分配,R3基于全局的DHCP分配二、拓扑网络如下三、配置命令如下[Huawei]system view //进入系统视图[Huawei]sysname r1 //给r1路由命名[r1]int g0/0/0 //进入接口[r1-GigabitEthernet0/0/0]ip address 10.1.123.1 24 //配置相应的ip地址[r1]int LoopBack 0//创建环回口[r1-LoopBack0]ip address 1.1.1.1 24 //给环回口创建ip地址<r1>disp ip int brief //查看ip地址配置[r1]ospf router-id 1.1.1.1 //启动ospf,配置相应的router ID[r1-ospf-1]area 0//进入到区域0[r1-ospf-1-area-0.0.0.0]network 10.1.123.1 0.0.0.0//宣布所拥有的网络地址,注意:后面接的是反掩码,//如果该网络是接口地址,反掩码为全0[r1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.255[r1-ospf-1-area-0.0.0.0]display thisreturn<r1>save //保存配置2、R2配置<Huawei> system view[Huawei]sysname r2[r2]int g0/0/2[r2-GigabitEthernet0/0/2]ip address 10.1.123.2 24[r2-GigabitEthernet0/0/2]quit[r2]int loopback 0[r2-LoopBack0] quit[r2]dhcp enable //DHCP使能[r2]int g0/0/1 //进入链接DHCP客户端的端口[r2-GigabitEthernet0/0/1]ip address 192.168.2.254 24[r2-GigabitEthernet0/0/1]dhcp select interface //用来关联接口和接口地址池,全局地址池global[r2-GigabitEthernet0/0/1]dhcp server dns-list 8.8.8.8//指定接口地址池下的DNS服务器地址[r2-GigabitEthernet0/0/1]display this // gateway-list ip 网关,excluded-ip-address ip1 ip2保留不分配return<r2>display ip interface brief //查看接口的IP地址[r2]ip route-static 0.0.0.0 0 10.1.123.3// 给R2配置默认静态路由,去往所有网络都通过10.1.123.3来寻找[r2]ping 10.1.123.1 //验证配置是否成功,能ping通即联网了[r2]ping 10.1.34.4 //验证ping通<r2>save //保存配置<Huawei><Huawei> system view[Huawei]sysname r3[r3]int g0/0/1[r3-GigabitEthernet0/0/1]ip address 10.1.123.3 24[r3-GigabitEthernet0/0/1]interface g0/0/0[r3-GigabitEthernet0/0/0]ip address 10.1.34.3 24[r3-GigabitEthernet0/0/0]q[r3]dhcp enable //DHCP使能[r3]int g0/0/2[r3-GigabitEthernet0/0/2]ip address 192.168.3.254 24[r3-GigabitEthernet0/0/2]quit[r3]ip pool test //给地址池命名为test[r3-ip-pool-test]network 192.168.3.0 mask 255.255.255.0//给地址池分配网段和掩码[r3-ip-pool-test]dns-list 8.8.8.8 //配置域名解析[r3-ip-pool-test]gateway-list 192.168.3.254 //配置出口网关地址[r3-ip-pool-test]lease day 3 //配置IP地址的租期为3天[r3-ip-pool-test]q[r3]int g0/0/2[r3-GigabitEthernet0/0/2]dhcp select global //使接口有DHCP服务器功能,DHCP关联全局地址池[r3-GigabitEthernet0/0/2]disp this //查看配置结果return[r3-GigabitEthernet0/0/2]quit[r3]int LoopBack 0[r3-LoopBack0]ip add 3.3.3.3 24[r3-LoopBack0] quit[r3]disp ip interface brief //查看接口IP地址[r3]ospf router-id 3.3.3.3[r3-ospf-1]area 0[r3-ospf-1-area-0.0.0.0]network 10.1.34.3 0.0.0.0[r3-ospf-1-area-0.0.0.0]network 10.1.123.3 0.0.0.0[r3-ospf-1-area-0.0.0.0]network 192.168.3.254 0.0.0.255[r3-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.255[r3-ospf-1-area-0.0.0.0]disp thisreturn[r3]int g0/0/1 //在r3上配置ospf认证[r3-GigabitEthernet0/0/1]ospf authentication-mode ?hmac-md5 Use HMAC-MD5 algorithmkeychain Keychain authentication modemd5 Use MD5 algorithmnull Use null authenticationsimple Simple authentication mode[r3-GigabitEthernet0/0/1]ospf authentication-mode md5 ?INTEGER<1-255> Key ID<cr> Please press ENTER to execute command[r3-GigabitEthernet0/0/1]ospf authentication-mode md5 123 ?STRING<1-255>/<20-392> The password (key)cipher Encryption type (Cryptogram)plain Encryption type (Plain text)[r3-GigabitEthernet0/0/1]ospf authentication-mode md5 123 cipher ?STRING<1-255>/<20-392> The password (key)[r3-GigabitEthernet0/0/1]ospf authentication-mode md5 123 cipher huawei[r3-GigabitEthernet0/0/1]q<r3>save4、R4配置<Huawei> system view[Huawei]sysname r4[r4]interface g0/0/0[r4-GigabitEthernet0/0/0]ip address 10.1.34.4 24[r4]int loopback 0[r4-LoopBack0]ip address 4.4.4.4 24[r4-LoopBack0]int g0/0/1[r4-GigabitEthernet0/0/1]ip address 192.168.4.254 24<r4>disp ip int brief[r4]ospf router-id 4.4.4.4[r4-ospf-1]area 0[r4-ospf-1-area-0.0.0.0]network 192.168.4.254 0.0.0.255[r4-ospf-1-area-0.0.0.0]network 10.1.34.4 0.0.0.0[r4-ospf-1-area-0.0.0.0]disp thisreturn[r4]acl 2000 match-order config//设置ACL为手动设置[r4-acl-basic-2000]rule deny source ?IP_ADDR<X.X.X.X> Address of sourceany Any source[r4-acl-basic-2000]rule deny source 192.168.2.253 0.0.0.0//规则,这里禁止IP地址为192.168.2.254的主机访问[r4-acl-basic-2000]rule deny source 192.168.2.252 0.0.0.0[r4-acl-basic-2000]disp this //查看配置结果return[r4-acl-basic-2000]q[r4]q<r4>save。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.设备之间的地址如图所示,按照拓扑图配置IP地址2.R1和R2之间属于area 8,R1和SW1,SW2之间属于area 0,SW1和SW2上所有VLAN接口属于area 10.SW1和R3之间是属于RIP区域的。

要求配置RIP和OSPF实现网络之间能够通信。

把Area 8配置完全末梢区域3.在R3上存在着10.100.0.0/24到10.100.7.0/24这8个网段。

要求在R1上看到这8个网段是汇总的。

4.在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

域名为benet,密码为cisco。

添加VLAN 10、VLAN 50、VLAN 80、VLAN 90这4个VLAN5.另外在SW1和SW2上配置HSRP,要求SW1是VLAN 10和VLAN 50的活跃路由器,SW2是VLAN 80和VLAN 90的活跃路由器6.配置PVST实现流量的负载均衡,在配置PVST时请注意与HSRP对应7.R4是模拟ISP在R4上配置LO0:200.1.20.1/24,在R1上配置PAT实现内网的所有PC能够去访问200.1.20.1这个地址。

另外实现R4可以telnet到Server上8.配置ACL要求在周一到周五的8:30到17:30之间禁止员工去登录QQ,除此以外在所有时间段要求保证员工能够正常的去访问外网的WWW,FTP,SMTP,TELNET这些服务,禁止员工去访问其他的服务。

我先用GNS3搭建起来的拓扑图注意,实验说明:本文中的所有命令都是简写的,因为思科的命令都是支持简写的先敲所有网络设备的预配命令先EnConfig tEnable password 1234No ip domain-loLine con 0Password 1234No exec-tLogging syn配置地址R1Inter f0/0Ip add 10.255.0.5 255.255.255.252No shutInter f1/0Ip add 10.255.0.9 255.255.255.252No shutInter f2/0Ip add 10.255.0.1 255.255.255.252No shutInter f3/0Ip add 202.1.10.1 255.255.255.252 No shutR2Inter f0/0Ip add 10.255.0.2 255.255.255.252 No shutR3Inter f0/0Ip add 10.255.0.13 255.255.255.252 No shutInter lo0Ip add 10.100.0.3 255.255.255.0 No shutInter lo1Ip add 10.100.1.3 255.255.255.0 No shutInter lo2Ip add 10.100.2.3 255.255.255.0 No shutInter lo3Ip add 10.100.3.3 255.255.255.0 No shutInter lo4Ip add 10.100.4.3 255.255.255.0 No shutInter lo5Ip add 10.100.5.3 255.255.255.0 No shutInter lo6Ip add 10.100.6.3 255.255.255.0 No shutInter lo7Ip add 10.100.7.3 255.255.255.0 No shutR4Inter f0/0Ip add 202.1.10.2 255.255.255.252 No shutInter lo0Ip add 200.1.20.1 255.255.255.255ExitSw1Ip routing (三层交换机开启路由功能)Inter f0/0No switchport (开启三层路由功能)Ip add 10.255.0.6 255.255.255.252No shutInter f0/10No switchport (开启三层路由功能)Ip add 10.255.0.14 255.255.255.252No shutInter range f0/14 -15 (做以太通道)Sw mo tr (接口做为trunk模式)Inter range f0/1 -2Sw mo trExitSw2Ip routingInter f0/0No swIp add 10.255.0.9 255.255.255.252No shutInter range f0/14 -15Sw mo trInter range f0/1 -2Sw mo trExitSw3Inter range f0/0 -1Sw mo trSw4Inter range f0/1 -2Sw mo trExit在SW1、SW2、SW3、SW4上配置VTP,SW1和SW2是server模式,SW3和SW4是客户机模式。

域名为benet,密码为cisco。

添加VLAN 10、VLAN 50、VLAN 80、VLAN 90这4个VLAN 并按照要求配置vlan地址Sw1Vlan daVtp domain benetVtp password ciscoVlan 10 name vlan10Vlan 50 name vlan50Vlan 80 name vlan80Vlan 90 name vlan90ExitConfig tInter vlan 10Ip add 10.255.10.1 255.255.255.0 No shutInter vlan 50Ip add 10.255.50.1 255.255.255.0 No shutInter vlan 80Ip add 10.255.80.1 255.255.255.0 No shutInter vlan 90Ip add 10.255.90.1 255.255.255.0 No shutSw2Vlan daVtp domain benetVtp password ciscoExitConfig tInter vlan 10Ip add 10.255.10.2 255.255.255.0 No shutInter vlan 50Ip add 10.255.50.2 255.255.255.0 No shutInter vlan 80Ip add 10.255.80.2 255.255.255.0 No shutInter vlan 90Ip add 10.255.90.2 255.255.255.0 No shutSw3Vlan daVtp domain benetVtp password ciscoVtp clientExitSw4Vlan daVtp domain benetVtp password ciscoVtp clientExitSW1和SW2上配置HSRP,要求SW1是VLAN 10和VLAN 50的活跃路由器,SW2是VLAN 80和VLAN 90的活跃路由器Sw1Inter vlan 10Standby 1 ip 10.255.10.254Standby 1 priority 150Standby 1 preemptStandby 1 track f0/0 100Inter vlan 50Standby 5 ip 10.255.50.254Standby 5 priority 150Standby 5 preemptStandby 5 track f0/0 100Inter vlan 80Standby 8 ip 10.255.80.254Standby 8 pri 100Standby 8 preeInter vlan 90Standby 9 ip 10.255.90.254Standby 9 pri 100Standby 9 preeexitSw2Inter vlan 80Standby 8 ip 10.255.80.254Standby 8 priority 150Standby 8 preemptStandby 8 track f0/0 100Inter vlan 90Standby 9 ip 10.255.90.254Standby 9 priority 150Standby 9 preemptStandby 9 track f0/0 100Inter vlan 10Standby 1 ip 10.255.10.254Standby 1 pri 100Standby 1 preeInter vlan 50Standby 5 ip 10.255.50.254Standby 5 pri 100Standby 5 preeExit配置PVST实现流量的负载均衡,在配置PVST时请注意与HSRP对应Sw1Spanning-tree vlan 10 priority 4096Spanning-tree vlan 50 priority 4096Sw2Spanning-tree vlan 80 priority 4096Spanning-tree vlan 90 priority 4096Sw3Inter f0/2Switchport mode accessSw access vlan 10Inter f0/3Switchport mode accessSw acc vlan 50Sw4Inter f0/2Switchport mode accessSw acc vlan 80Inter f0/3Switchport mode accessSw acc vlan 90Pc1No ip routing (因为是路由器模拟的PC所以需要关闭路由功能,后面的都一样) Inter f0/0Ip add 10.255.10.10 255.255.255.0No shutIp default-ga 10.255.10.254Pc2No ip routingInter f0/0Ip add 10.255.50.50 255.255.255.0No shutIp default-g 10.255.50.254ServerNo ip routingInter f0/0Ip add 10.255.80.80 255.255.255.0No shutIp default-g 10.255.80.254Line vty 0 4Password 1234LoginExitPc3No ip routingInter f0/0Ip add 10.255.90.90 255.255.255.0No shutIp default-ga 10.255.90.254R1和R2之间属于area 8,R1和SW1,SW2之间属于area 0,SW1和SW2上所有VLAN接口属于area 10.SW1和R3之间是属于RIP区域的。