JAVA使用数字证书加密文件(含代码)

java 密码加密解密方法

java 密码加密解密方法在Java中,密码的加密和解密可以通过多种方式实现。

其中,常用的方法包括使用MessageDigest类进行加密,以及使用对称加密和非对称加密算法进行加密和解密。

一种常见的密码加密方法是使用MessageDigest类进行加密。

这可以通过以下步骤实现:首先,将密码转换为字节数组。

然后,使用MessageDigest类的getInstance方法获取特定的加密算法实例,例如SHA-256或MD5。

接下来,使用update方法将密码的字节数组传递给MessageDigest实例。

最后,使用digest方法获得加密后的字节数组,并将其转换为十六进制字符串或其他格式存储在数据库或其他地方。

另一种常见的方法是使用对称加密算法,例如AES或DES。

这些算法使用相同的密钥进行加密和解密。

在Java中,可以使用javax.crypto包中的类来实现对称加密。

通常,需要生成一个密钥并将其存储在安全的地方,然后使用该密钥对密码进行加密和解密。

此外,还可以使用非对称加密算法,例如RSA。

这种方法使用公钥对数据进行加密,然后使用私钥进行解密。

在Java中,可以使用java.security包中的类来实现非对称加密。

无论使用哪种方法,都需要注意密码安全的问题。

例如,密钥的安全存储和管理,以及密码传输过程中的安全性。

另外,还需要考虑密码的哈希加盐等技术来增加密码的安全性。

总之,在Java中实现密码的加密和解密有多种方法,开发人员可以根据实际需求和安全要求选择合适的加密算法和实现方式。

希望这些信息能够帮助你更好地理解Java中密码加密解密的方法。

使用Java实现安全性加密与解密

使用Java实现安全性加密与解密在当今信息时代,数据的安全性越来越受到重视。

无论是个人的隐私信息还是企业的商业机密,都需要得到有效的保护。

而加密与解密技术就是一种常用的保护数据安全的手段。

本文将介绍如何使用Java语言实现安全性加密与解密。

1. 加密与解密的基本概念加密是将明文转换为密文的过程,而解密则是将密文转换回明文的过程。

加密算法通常使用一个密钥,密钥用于控制加密过程的转换规则,只有拥有正确的密钥才能进行解密。

常见的加密算法有对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥进行加密和解密,速度较快,但密钥的传输和管理相对困难。

非对称加密算法使用一对密钥,公钥用于加密,私钥用于解密,安全性较高,但速度较慢。

2. 使用Java实现对称加密Java提供了多种对称加密算法的实现,如DES、AES等。

下面以AES算法为例,介绍如何使用Java实现对称加密。

首先,需要导入Java加密扩展(JCE)的包。

在Java 8及以上版本中,JCE已经被默认包含在JDK中,无需额外导入。

接下来,可以使用以下代码进行AES加密:```javaimport javax.crypto.Cipher;import javax.crypto.KeyGenerator;import javax.crypto.SecretKey;import javax.crypto.spec.SecretKeySpec;public class AESUtil {private static final String ALGORITHM = "AES";public static String encrypt(String plainText, String key) throws Exception {KeyGenerator keyGenerator = KeyGenerator.getInstance(ALGORITHM);keyGenerator.init(128);SecretKey secretKey = keyGenerator.generateKey();byte[] enCodeFormat = secretKey.getEncoded();SecretKeySpec secretKeySpec = new SecretKeySpec(enCodeFormat, ALGORITHM);Cipher cipher = Cipher.getInstance(ALGORITHM);cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec);byte[] encryptedBytes = cipher.doFinal(plainText.getBytes());return Base64.getEncoder().encodeToString(encryptedBytes);}public static String decrypt(String encryptedText, String key) throws Exception {KeyGenerator keyGenerator = KeyGenerator.getInstance(ALGORITHM);keyGenerator.init(128);SecretKey secretKey = keyGenerator.generateKey();byte[] enCodeFormat = secretKey.getEncoded();SecretKeySpec secretKeySpec = new SecretKeySpec(enCodeFormat, ALGORITHM);Cipher cipher = Cipher.getInstance(ALGORITHM);cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);byte[] encryptedBytes = Base64.getDecoder().decode(encryptedText);byte[] decryptedBytes = cipher.doFinal(encryptedBytes);return new String(decryptedBytes);}}```以上代码中,`encrypt`方法用于对明文进行加密,`decrypt`方法用于对密文进行解密。

java cfca证书路径 -回复

java cfca证书路径-回复Java CFCA证书路径指的是在Java程序中使用CFCA(中国金融认证中心)提供的数字证书进行加密和签名操作时所需的证书文件的存放路径。

在Java开发中,使用数字证书来确保通信的安全性是很常见的。

证书是由认证机构颁发的,用于证明某个公钥的合法性和所属信息。

CFCA作为我国知名的数字证书服务提供商,其证书路径在Java中的使用方法如下:Step 1: 下载CFCA数字证书首先,我们需要从CFCA的官方网站或者其他合法渠道下载CFCA数字证书。

下载完成后,通常会得到一个以.pfx或者.p12为后缀的文件。

Step 2: 创建Java KeyStoreJava KeyStore是Java程序用于管理和存储密钥(包括数字证书)的容器。

我们需要使用Java KeyStore来加载和保存CFCA证书。

可以使用Java KeyTool命令行工具来生成一个新的KeyStore,或者使用Java代码动态创建一个KeyStore对象。

以下是以Java代码创建KeyStore 对象的示例:KeyStore keyStore = KeyStore.getInstance("PKCS12"); keyStore.load(inputStream, password);在上述代码中,"PKCS12"是KeyStore的类型,inputStream是证书文件的输入流,password是访问KeyStore的密码。

Step 3: 获取证书别名证书别名是指证书在KeyStore中的唯一标识符。

我们可以通过以下代码获取证书别名:Enumeration<String> aliases = keyStore.aliases();String alias = "";while (aliases.hasMoreElements()) {alias = aliases.nextElement();}在上述代码中,我们通过aliases()方法获取所有证书的别名,然后使用nextElement()方法获取最后一个别名,得到CFCA证书的别名。

如何利用java程序实现加密所需的公钥、密钥、数字证书

如何利⽤java程序实现加密所需的公钥、密钥、数字证书本篇的主要⽬的在于实现pdf的数字签名问题,只是作为我学习知识的总结。

1、数字签名算法的概述数字签名:私钥⽤于签名,公钥⽤于验证。

数字签名的作⽤:验证数据的完整性,认证数据来源,抗否认。

数字签名实现的具体原理:1、将报⽂按双⽅约定的HASH算法计算得到⼀个固定位数的报⽂摘要。

在数学上保证,只要改动报⽂中任何⼀位,重新计算出的报⽂摘要值就会与原先的值不相符。

这样就保证了报⽂的不可更改性。

(详见参考资料的"公钥密码技术原理"章节)2、将该报⽂摘要值⽤发送者的私⼈密钥加密,然后连同原报⽂和数字证书(包含公钥)⼀起发送给接收者⽽产⽣的报⽂即称数字签名。

3、接收⽅收到数字签名后,⽤同样的HASH算法对报⽂计算摘要值,然后与⽤发送者的公开密钥进⾏解密解开的报⽂摘要值相⽐较,如相等则说明报⽂确实来⾃所称的发送者。

4、同时通过证书颁发机构CA确认证书的有效性即可确认发送的真实⾝份。

常⽤的数字签名有:RSA、DSA、ECDSA2、RSA算法概述RSA是⽬前为⽌应⽤最为⼴泛的⾮对称加密算法。

⾮对称加密算法简单的说就是分成公钥和私钥。

加密和解密采⽤不同的算法实现,这样的好处是不需要像传统对称加密算法⼀样将相同算法的密钥分发给对⽅,从⽽减少密钥被获取所带来的严重危害,⽬前基本上都是采⽤⾮对称算法,⽽RSA是最为⼴泛的。

理论上1024位以上的RSA是⽆法破解的(或者未公开)。

基本原理:⾮对称算法将密码将密码分为公钥和私钥,公钥发送给⽤户(可以是多个),⽤户⽤公钥加密想要发送的数据,然后发送给服务器,服务器通过私钥解密加密后的数据。

基本步骤:⽣成公钥和私钥步骤:1. 随机选择两个不相等的质数p和q2. 计算p和q的乘积n (n的长度就是密钥长度。

3233写成⼆进制是110010100001,⼀共有12位,所以这个密钥就是12位。

实际应⽤中,RSA密钥⼀般是1024位,重要场合则为2048位。

java 读取ca证书内容 -回复

java 读取ca证书内容-回复在Java中读取CA证书内容是一项重要而常见的任务。

CA证书,也称为数字证书,是由数字证书机构(CA)签发的一种电子文档,用于证明特定实体的身份和数字签名。

在网络通信和电子商务等领域,CA证书被广泛使用来确保数据的安全性和可信度。

本文将逐步介绍如何使用Java编程语言来读取CA证书的内容,并解释其中的每一个步骤。

首先,我们需要导入Java编程语言中与加密和证书相关的库。

在Java中,我们可以使用`java.security`和`java.security.cert`包来处理证书和加密相关的任务。

因此,我们需要添加以下导入语句:javaimport java.security.cert.CertificateException;import java.security.cert.CertificateFactory;import java.security.cert.X509Certificate;import java.io.FileInputStream;接下来,我们需要指定CA证书文件的路径,并创建一个`CertificateFactory`对象,该对象将用于解析证书文件。

可以通过`FileInputStream`类来读取文件,并与`CertificateFactory`类一起使用,将证书文件的内容加载到内存中。

下面是相关的代码:javaString certificateFilePath = "path/to/ca_certificate.crt"; FileInputStream fis = new FileInputStream(certificateFilePath); CertificateFactory certificateFactory =CertificateFactory.getInstance("X.509");X509Certificate caCertificate = (X509Certificate) certificateFactory.generateCertificate(fis);在上述代码中,我们使用了`CertificateFactory.getInstance("X.509")`方法来获取`CertificateFactory`实例,并指定证书的类型为X.509。

JAVA加密算法(DSA)

JAVA加密算法(DSA)Java中提供了多种加密算法,其中包括了DSA(Digital Signature Algorithm)数字签名算法。

DSA是一种非对称加密算法,用于数字签名的生成和验证。

下面将详细介绍Java中DSA加密算法的使用。

1.密钥对生成在Java中,可以使用`KeyPairGenerator`类生成DSA密钥对。

首先,需要指定生成密钥对的算法为DSA,然后使用`initialize(`方法设置密钥长度。

最后,通过调用`generateKeyPair(`方法生成密钥对。

```javaKeyPairGenerator kpg = KeyPairGenerator.getInstance("DSA");kpg.initialize(1024); // 设置密钥长度KeyPair keyPair = kpg.generateKeyPair(; // 生成密钥对```2.数字签名生成使用私钥对数据进行签名,可以保证数据的完整性和不可篡改性。

在Java中,可以使用`Signature`类进行数字签名的生成。

首先,需要指定签名算法为DSA,然后使用私钥初始化`Signature`对象。

接下来,使用`update(`方法更新要签名的数据,最后调用`sign(`方法生成签名数据。

```javaSignature signature = Signature.getInstance("DSA");signature.initSign(privateKey); // 使用私钥初始化signature.update(data); // 更新数据byte[] signatureData = signature.sign(; // 生成签名数据```3.数字签名验证使用公钥对签名进行验证,可以验证数据的完整性和真实性。

在Java中,可以使用`Signature`类进行数字签名的验证。

签名加密_Java_hutool(01代码实现)

签名加密_Java_hutool(01代码实现) 本⽂档不讲解签名/加密相关的理论知识, 仅列出通过Java实现的⽅式.对称加密加解密使⽤的是同⼀个秘钥基于“对称密钥”的加密算法主要有DES、3DES(TripleDES)、AES、RC2、RC4、RC5和Blowfish等。

本⽂只介绍最常⽤的对称加密算法DES、3DES(TripleDES)和AES。

⾮对称加密加解密使⽤的是不同的秘钥基于“⾮对称密钥”的加密算法主要有RSA、Elgamal、背包算法、Rabin、D-H、ECC(椭圆曲线加密算法)。

使⽤最⼴泛的是RSA算法,Elgamal是另⼀种常⽤的⾮对称加密算法。

使⽤场景在互联⽹后端技术中⾮对称加密技术主要⽤于登录、数字签名、数字证书认证等场景。

疑问: 既然堆成加密存在安全问题, 为什么还使⽤对称加密呢? ( 我同事告诉我, 当前功能不开放到外⽹, 使⽤对称加密即可 )使⽤到的依赖包hutool<!-- https:///artifact/cn.hutool/hutool-all --><dependency><groupId>cn.hutool</groupId><artifactId>hutool-all</artifactId><version>4.6.1</version></dependency>AES对称加密/解密public String encryptAES(String data, String key) throws Exception {//⽣成⼀个随机秘钥//byte[] keyRandom = SecureUtil.generateKey(SymmetricAlgorithm.AES.getValue()).getEncoded();//将秘钥转为Base64//String keyRandomEncode = Base64.encode(keyRandom);key = "EC/Z+S7c3EFJa2dtvLyekg==";//将Base64编码的秘钥的格式进⾏解码转换byte[] keyByte = Base64.decode(key);//加密AES aes = SecureUtil.aes(keyByte); //构建byte[] encryptData = aes.encrypt(data); //加密//加密后的数据转为Base64String encryptDataEncode = Base64.encode(encryptData);//将Base64编码加密数据和秘钥的格式进⾏解码转换byte[] data2 = Base64.decode(encryptDataEncode);byte[] key2 = Base64.decode(key);//解密AES aes2 = SecureUtil.aes(key2);byte[] decrypt = aes.decrypt(data2);return "秘钥: "+ key + ", 加密后的数据: "+ encryptDataEncode + ", 解密后的数据: "+ new String (decrypt);}其他@Override public String dataSign(MsgForm msgForm) throws Exception {String ywData = msgForm.getData();String prikeyYlf = msgForm.getPrivateKey();msgForm.getKeyLen();Sign sign = new Sign(SignAlgorithm.SHA1withRSA, prikeyYlf, null);byte[] encrypt = sign.sign(StrUtil.bytes(ywData, CharsetUtil.CHARSET_UTF_8));return Base64.encode(encrypt);}@Override public boolean verifySign(MsgForm msgForm) throws Exception {String ywData = msgForm.getData();String signData = msgForm.getSignData();String publicKey = msgForm.getPublicKey();msgForm.getKeyLen();Sign sign = new Sign(SignAlgorithm.SHA1withRSA, null, publicKey);boolean encrypt = sign.verify(StrUtil.bytes(ywData), Base64.decode(signData));//return Base64.encode(encrypt);return encrypt;}@Override public String encrypt(MsgForm msgForm) throws Exception {RSA rsa = new RSA(null, msgForm.getPublicKey());byte[] encrypt = rsa.encrypt(StrUtil.bytes(msgForm.getData(), CharsetUtil.CHARSET_UTF_8), KeyType.PublicKey);return Base64.encode(encrypt);}@Override public String decrypt(MsgForm msgForm) throws Exception {RSA rsa = new RSA(msgForm.getPrivateKey(), null);byte[] decrypt = rsa.decrypt(Base64.decode(msgForm.getData()), KeyType.PrivateKey);return Base64.encode(decrypt);}@Override public void dataReceive(MsgForm msgForm) throws Exception {SimpleDateFormat ft = new SimpleDateFormat("yyyyMMddHHmmsszzz");StringBuffer filePath = new StringBuffer(Config.getProperty("download.path"));filePath.append("99_");filePath.append(msgForm.getBusiCode()+"_"); //业务类型(6)filePath.append(ft.format(new Date())+"_"); //yyyyMMddhhmisszzz(17)filePath.append(new Random().nextInt(10)); //2位随机数filePath.append(new Random().nextInt(10));filePath.append(".XML"); //.XML//将数据写⼊到filePathFileWriter fw = new FileWriter(filePath.toString(),"UTF-8");byte[] pdfData = Base64.decode(msgForm.getData());fw.write(pdfData,0,pdfData.length);}@Override public String encryptAES(String data, String key) throws Exception {//⽣成⼀个随机秘钥//byte[] kkkkRandom = SecureUtil.generateKey(SymmetricAlgorithm.AES.getValue()).getEncoded();//将秘钥转为Base64//key = Base64.encode(kkkkRandom);//key = "7Df05RgSzVm8/wWzUeTDaA==";//将Base64编码的秘钥的格式进⾏解码转换byte[] keyByte = Base64.decode(key);//加密AES aes = SecureUtil.aes(keyByte); //构建byte[] encryptData = aes.encrypt(data); //加密//加密后的数据转为Base64return Base64.encode(encryptData);}@Override public String decryptAES(String data, String key) throws Exception {//key = "7Df05RgSzVm8/wWzUeTDaA==";//将Base64编码加密数据和秘钥的格式进⾏解码转换byte[] dataByte = Base64.decode(data);byte[] keyByte = Base64.decode(key);//解密AES aes = SecureUtil.aes(keyByte); //构建byte[] decrypt = aes.decrypt(dataByte); //加密return new String (decrypt); //转换为字符串返回}。

JAVA对于数字证书的常用操作方法

System.out.println("签发者:"+t.getIssuerDN());

System.out.println("有效期:"+t.getNotBefore());

System.out.println("签名算法:"+t.getSigAlgName());

byt/签名值

cinfo2.set(X509CertInfo.SERIAL_NUMBER,csn);

(8)设置新证书签发者

cinfo2.set(X509CertInfo.ISSUER+"."+CertificateIssuerName.DN_NAME,issuer);应用第三步的结果

(9)设置新证书签名算法信息

ks.store(output,storepass.toCharArray())将keystore对象内容写入新文件

八:JAVA程序检验别名和删除条目

FileInputStream in=new FileInputStream(".keystore");

KeyStore ks=KeyStore.getInstance("JKS");

PublicKey pk=t.getPublicKey();

byte [] pkenc=pk.getEncoded();

System.out.println("公钥");

for(int i=0;i

五:JAVA程序列出密钥库所有条目

String pass="123456";

CertificateFactory cf=CertificateFactory.getInstance("X.509");

java keystore证书命令

java keystore证书命令Java Keystore(即.jks文件)是Java中用于存储数字证书、私钥和公钥的文件格式。

使用Keystore可以管理和存储多个证书的安全性,这些证书可以用于安全通信、加密和身份验证。

以下是一些常用的Java Keystore管理命令和操作。

1. 创建一个新的Java Keystore文件:keytool -genkeypair -alias myalias -keyalg RSA -keystore mykeystore.jks这个命令会生成一个RSA非对称密钥对,并将私钥和公钥存储在mykeystore.jks文件中。

2. 导入已有的证书到Keystore:keytool -import -trustcacerts -file mycertificate.crt -alias myalias -keystore mykeystore.jks这个命令将一个已存在的证书文件mycertificate.crt导入到mykeystore.jks文件中,并使用别名myalias来标识该证书。

3. 导出Keystore中的证书:keytool -e某port -alias myalias -keystore mykeystore.jks -file mycertificate.crt这个命令将Keystore中的指定证书导出到mycertificate.crt文件中,以供其他应用程序使用。

4. 查看Keystore中的证书:keytool -list -keystore mykeystore.jks这个命令将列出Keystore中存储的所有证书的详细信息,包括证书别名、颁发者、有效期等。

5. 更改Keystore中证书的别名:keytool -changealias -alias oldalias -destalias newalias -keystore mykeystore.jks这个命令将Keystore中现有证书的别名从oldalias修改为newalias。

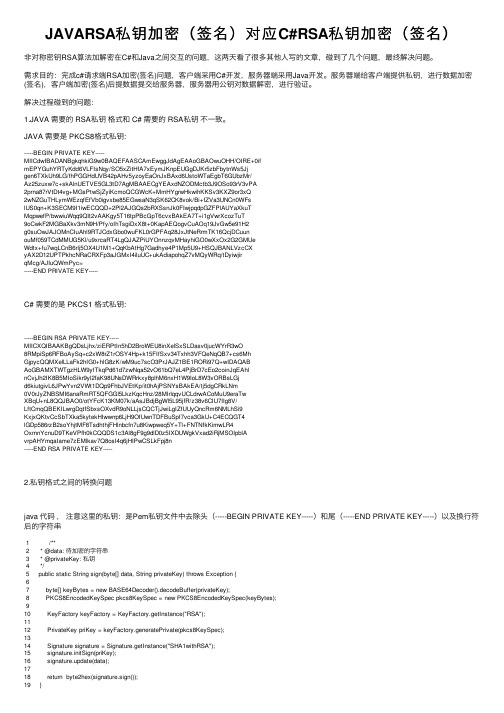

JAVARSA私钥加密(签名)对应C#RSA私钥加密(签名)

JAVARSA私钥加密(签名)对应C#RSA私钥加密(签名)⾮对称密钥RSA算法加解密在C#和Java之间交互的问题,这两天看了很多其他⼈写的⽂章,碰到了⼏个问题,最终解决问题。

需求⽬的:完成c#请求端RSA加密(签名)问题,客户端采⽤C#开发,服务器端采⽤Java开发。

服务器端给客户端提供私钥,进⾏数据加密(签名),客户端加密(签名)后提数据提交给服务器,服务器⽤公钥对数据解密,进⾏验证。

解决过程碰到的问题:1.JAVA 需要的 RSA私钥格式和 C# 需要的 RSA私钥不⼀致。

JAVA 需要是 PKCS8格式私钥:-----BEGIN PRIVATE KEY-----MIICdwIBADANBgkqhkiG9w0BAQEFAASCAmEwggJdAgEAAoGBAOwuOHH/OIRE+0ifmEPYGuhYRTyKdd6VLFIsNqy/SO5xZitHfA7xEymJKnpEUGgDJKr5zbFbytnWs5Jjgen6TXkUh9LG/fhPGGHdUVB42pAHv5yzoyEaOnJxBAxd6UstoWTaEgbT6GUbzMr/Az25zuxw7c+skAlnUETVE5GL3tD7AgMBAAECgYEAxdNZODMctb3J9OSo93rV3vPA2prna87rVtDt4vg+MGsPtwSjZyiKcmoQCGWcK+MmHYgrwHkwihKKSv3KXZ9or3xQ2wNZGuTHLymWEzqfEfVb0igvxbe85EGwsaN3qSK62CK8vok/Bi+fZVa3UNCn0WFslUS0qn+K3SECM9I1iwECQQD+2Pl2AJGQs2bRXSsnJk0FIwjpqdpGZFPlAUYaXkuTMqpwefP/bwwiuWqq9QIt2vAAKgy5T16tpPBcGpT6cvxBAkEA7T+i1gVwrXcozTuT9oCwkF2MGBaXkv3mN9H/Pfy/oIhTsgiDxX8t+0KapAEQogvCuAOq19JvGw5e91H2g0suOwJAJOMnCIuAhl9RTJCdxGbo0wuFKL0rGPFAq28JxJtNeRrmTK16QcjDCuunouMf059TCdMMUG5Kl/u9xrcaRT4LgQJAZPiUYOnnzqvMHayhiGO0wXxOx2G2GMUeWdtx+fu7wqLCnB6rlj5OX4U1M1+QqKbAtHg7Gadhye4P1Mp5U9+HSQJBANLVzcCXyAX2D12UPTPkhcNRaCRXFp3aJGMxI4iluUC+ukAdiapohqZ7vMQyWRq/tDyiwjirqMcg/AJIuQWmPyc=-----END PRIVATE KEY-----C# 需要的是 PKCS1 格式私钥:-----BEGIN RSA PRIVATE KEY-----MIICXQIBAAKBgQDsLjhx/ziERPtIn5hD2BroWEU8inXelSxSLDasv0jucWYrR3wO8RMpiSp6RFBoAySq+c2xW8rZ1rOSY4Hp+k15FIfSxv34Txhh3VFQeNqQB7+cs6MhGjpycQQMXelLLaFk2hIG0+hlG8zK/wM9uc7scO3PrJAJZ1BE1RORi97Q+wIDAQABAoGBAMXTWTgzHLW9yfTkqPd61d7zwNqa52vO61bQ7eL4PjBrD7cEo2coinJqEAhlnCvjJh2IK8B5MIoSikr9yl2faK98UNsDWRrkxy8plhM6nxH1W9IoL8W3vORBsLGjd6kiutgivL6JPwYvn2VWt1DQp9FhbJVEtKp/it0hAjPSNYsBAkEA/tj5dgCRkLNm0V0rJyZNBSMI6anaRmRT5QFGGl5LkzKqcHnz/28MIrlqqvUCLdrwACoMuU9eraTwXBqU+nL8QQJBAO0/otYFcK13KM07k/aAsJBdjBgWl5L95jfR/z38v6CIU7IIg8V/LftCmqQBEKILwrgDqtfSbxsOXvdR9oNLLjsCQCTjJwiLgIZfUUyQncRm6NMLhSi9KxjxQKtvCcSbTXka5kytekHIwwrrp6LjH9OfUwnTDFBuSpf7vca3GkU+C4ECQGT4lGDp586rzB2soYhjtMF8TsdhthjFHlnbcfn7u8Kiwpweq5Y+Tl+FNTNfkKimwLR4OxmnYcnuD9TKeVPfh0kCQQDS1c3Al8gF9g9dlD0z5IXDUWgkVxad2iRjMSOIpblAvrpAHYmqaIame7zEMlkav7Q8osI4q6jHIPwCSLkFpj8n-----END RSA PRIVATE KEY-----2.私钥格式之间的转换问题java 代码,注意这⾥的私钥:是Pem私钥⽂件中去除头(-----BEGIN PRIVATE KEY-----)和尾(-----END PRIVATE KEY-----)以及换⾏符后的字符串1 /**2 * @data: 待加密的字符串3 * @privateKey: 私钥4 */5 public static String sign(byte[] data, String privateKey) throws Exception {67 byte[] keyBytes = new BASE64Decoder().decodeBuffer(privateKey);8 PKCS8EncodedKeySpec pkcs8KeySpec = new PKCS8EncodedKeySpec(keyBytes);910 KeyFactory keyFactory = KeyFactory.getInstance("RSA");1112 PrivateKey priKey = keyFactory.generatePrivate(pkcs8KeySpec);1314 Signature signature = Signature.getInstance("SHA1withRSA");15 signature.initSign(priKey);16 signature.update(data);1718 return byte2hex(signature.sign());19 }c# 代码,注意这⾥的私钥:是Pem私钥⽂件中去除头(-----BEGIN RSA PRIVATE KEY-----)和尾(-----END RSA PRIVATE KEY-----)以及换⾏符后的字符串1 /// <summary>2 /// 签名3 /// </summary>4 /// <param name="data">待加密的字符串</param>5 /// <param name="privateKey">私钥</param>6 /// <returns></returns>7 public static string Sign(string data, string privateKey)8 {9 RSACryptoServiceProvider rsaCsp = LoadCertificate(privateKey);10 byte[] dataBytes = Encoding.UTF8.GetBytes(data);11 byte[] signatureBytes = rsaCsp.SignData(dataBytes, "SHA1");12 return Hex_2To16(signatureBytes);13 }1415 private static RSACryptoServiceProvider LoadCertificate(string privateKey)16 {17 byte[] res = res = Convert.FromBase64String(privateKey);18 try19 {20 RSACryptoServiceProvider rsa = DecodeRSAPrivateKey(res);21 return rsa;22 }23 catch (Exception ex)24 {25 }26 return null;27 }2829 private static RSACryptoServiceProvider DecodeRSAPrivateKey(byte[] privkey)30 {31 byte[] MODULUS, E, D, P, Q, DP, DQ, IQ;3233 // --------- Set up stream to decode the asn.1 encoded RSA private key ------34 MemoryStream mem = new MemoryStream(privkey);35 BinaryReader binr = new BinaryReader(mem); //wrap Memory Stream with BinaryReader for easy reading36 byte bt = 0;37 ushort twobytes = 0;38 int elems = 0;39 try40 {41 twobytes = binr.ReadUInt16();42 if (twobytes == 0x8130) //data read as little endian order (actual data order for Sequence is 30 81)43 binr.ReadByte(); //advance 1 byte44 else if (twobytes == 0x8230)45 binr.ReadInt16(); //advance 2 bytes46 else47 return null;4849 twobytes = binr.ReadUInt16();50 if (twobytes != 0x0102) //version number51 return null;52 bt = binr.ReadByte();53 if (bt != 0x00)54 return null;555657 //------ all private key components are Integer sequences ----58 elems = GetIntegerSize(binr);59 MODULUS = binr.ReadBytes(elems);6061 elems = GetIntegerSize(binr);62 E = binr.ReadBytes(elems);6364 elems = GetIntegerSize(binr);65 D = binr.ReadBytes(elems);6667 elems = GetIntegerSize(binr);68 P = binr.ReadBytes(elems);6970 elems = GetIntegerSize(binr);71 Q = binr.ReadBytes(elems);7273 elems = GetIntegerSize(binr);74 DP = binr.ReadBytes(elems);7576 elems = GetIntegerSize(binr);77 DQ = binr.ReadBytes(elems);7879 elems = GetIntegerSize(binr);80 IQ = binr.ReadBytes(elems);818283 // ------- create RSACryptoServiceProvider instance and initialize with public key -----84 CspParameters CspParameters = new CspParameters();85 CspParameters.Flags = eMachineKeyStore;86 RSACryptoServiceProvider RSA = new RSACryptoServiceProvider(1024, CspParameters);87 RSAParameters RSAparams = new RSAParameters();88 RSAparams.Modulus = MODULUS;89 RSAparams.Exponent = E;90 RSAparams.D = D;91 RSAparams.P = P;92 RSAparams.Q = Q;93 RSAparams.DP = DP;94 RSAparams.DQ = DQ;95 RSAparams.InverseQ = IQ;96 RSA.ImportParameters(RSAparams);97 return RSA;98 }99 catch (Exception ex)100 {101 return null;102 }103 finally104 {105 binr.Close();106 }107 }108109 private static int GetIntegerSize(BinaryReader binr)110 {111 byte bt = 0;112 byte lowbyte = 0x00;113 byte highbyte = 0x00;114 int count = 0;115 bt = binr.ReadByte();116 if (bt != 0x02) //expect integer117 return 0;118 bt = binr.ReadByte();119120 if (bt == 0x81)121 count = binr.ReadByte(); // data size in next byte122 else123 if (bt == 0x82)124 {125 highbyte = binr.ReadByte(); // data size in next 2 bytes126 lowbyte = binr.ReadByte();127 byte[] modint = { lowbyte, highbyte, 0x00, 0x00 };128 count = BitConverter.ToInt32(modint, 0);129 }130 else131 {132 count = bt; // we already have the data size133 }134135 while (binr.ReadByte() == 0x00)136 { //remove high order zeros in data137 count -= 1;138 }139 binr.BaseStream.Seek(-1, SeekOrigin.Current); //last ReadByte wasn't a removed zero, so back up a byte 140 return count;141 }142143144 /// <summary>145 /// 2进制转16进制146 /// </summary>147 public static String Hex_2To16(Byte[] bytes)148 {149 String hexString = String.Empty;150 Int32 iLength = 65535;151 if (bytes != null)152 {153 StringBuilder strB = new StringBuilder();154155 if (bytes.Length < iLength)156 {157 iLength = bytes.Length;158 }159160 for (int i = 0; i < iLength; i++)161 {162 strB.Append(bytes[i].ToString("X2"));163 }164 hexString = strB.ToString(); 165 }166 return hexString;167 }。

通过代码示例学习Java安全技术(第4部分:数字证书的典型应用)

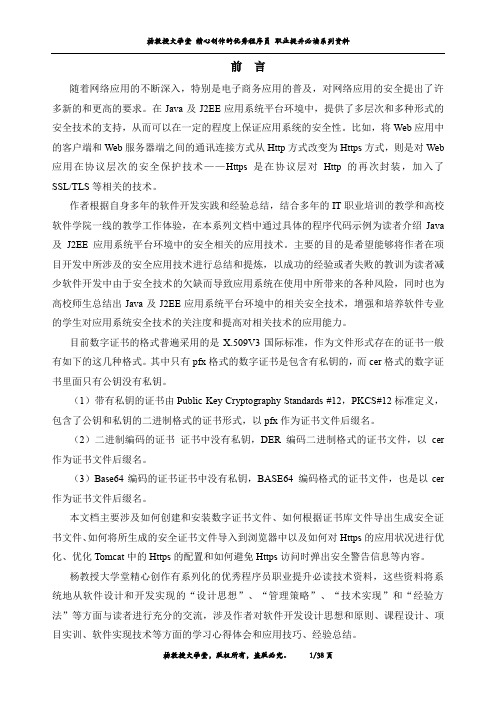

前言随着网络应用的不断深入,特别是电子商务应用的普及,对网络应用的安全提出了许多新的和更高的要求。

在Java及J2EE应用系统平台环境中,提供了多层次和多种形式的安全技术的支持,从而可以在一定的程度上保证应用系统的安全性。

比如,将Web应用中的客户端和Web服务器端之间的通讯连接方式从Http方式改变为Https方式,则是对Web 应用在协议层次的安全保护技术——Https是在协议层对Http的再次封装,加入了SSL/TLS等相关的技术。

作者根据自身多年的软件开发实践和经验总结,结合多年的IT职业培训的教学和高校软件学院一线的教学工作体验,在本系列文档中通过具体的程序代码示例为读者介绍Java 及J2EE应用系统平台环境中的安全相关的应用技术。

主要的目的是希望能够将作者在项目开发中所涉及的安全应用技术进行总结和提炼,以成功的经验或者失败的教训为读者减少软件开发中由于安全技术的欠缺而导致应用系统在使用中所带来的各种风险,同时也为高校师生总结出Java及J2EE应用系统平台环境中的相关安全技术,增强和培养软件专业的学生对应用系统安全技术的关注度和提高对相关技术的应用能力。

目前数字证书的格式普遍采用的是X.509V3国际标准,作为文件形式存在的证书一般有如下的这几种格式。

其中只有pfx格式的数字证书是包含有私钥的,而cer格式的数字证书里面只有公钥没有私钥。

(1)带有私钥的证书由Public Key Cryptography Standards #12,PKCS#12标准定义,包含了公钥和私钥的二进制格式的证书形式,以pfx作为证书文件后缀名。

(2)二进制编码的证书证书中没有私钥,DER 编码二进制格式的证书文件,以cer 作为证书文件后缀名。

(3)Base64编码的证书证书中没有私钥,BASE64 编码格式的证书文件,也是以cer 作为证书文件后缀名。

本文档主要涉及如何创建和安装数字证书文件、如何根据证书库文件导出生成安全证书文件、如何将所生成的安全证书文件导入到浏览器中以及如何对Https的应用状况进行优化、优化Tomcat中的Https的配置和如何避免Https访问时弹出安全警告信息等内容。

Java使用数字证书加密文件(含代码)

JA V A 使用数字证书加密解密文件总结目录1.编写目的 (3)2.JA V A生产数字证书 (4)2.1.1 keystore(JKS) 的生成 (4)2.1.2 导出公钥 (5)3.使用JKS私钥加密文件 (5)4.转换为PFX格式私钥 (6)5.使用PFX加密文件 (7)6 源代码 (8)6.1 用到的JAR包 (8)6.2 示例代码 (8)6.2.1 Test.java (8)6.2.2 RsaUtil.java (10)6.2.3 Base64.java (19)7.结束语 (26)1.编写目的学习RSA算法,读取数字证书中的私钥对文件进行加密,使用数字证书的公钥解密,这种方式就是RSA算法.自己对RSA算法的理解:⏹私钥加密公钥解密:如果用私钥对文件加密,发给别人,别人用我公布的公钥进行解密,实现这个文件就是我本人制作的,不是别人做的.⏹公钥加密私钥解密:如果别人用我的公钥加密文件,那么只能我一个人看,只有使用我的私钥进行解密,私钥一定是不能告诉其他人的.本文讲解如何用JKS私钥对文件进行加密,用对于CRT公钥进行解密,将JKS私钥转换为PFX格式私钥,并用PFX私钥对文件进行加密解密Jks:是JA V A的keytools证书工具支持的证书私钥格式pfx:是微软支持的私钥格式⏹2.JAVA生产数字证书为了实现数字证书加密文件,我们首先要制作几个数字证书,如果你已经有了pfx格式的数字证书并且知道其密码,以及对应crt或者cer格式的公钥证书则跳过本章.2.1 keytool 创建数字证书Keytool是一个Java数据证书的管理工具,Keytool将密钥(key)和证书(certificates)存在一个称为keystore的文件中在keystore里,包含两种数据:⏹密钥实体(Key entity):密钥(secret key)又或者是私钥⏹配对公钥(采用非对称加密):可信任的证书实体(trusted certificate entries),只包含公钥2.1.1 keystore(JKS) 的生成●分阶段生成:命令格式:keytool -genkey -alias yushan(别名) -keypass yushan(别名密码) -keyalg RSA(算法) -keysize 1024(密钥长度) -validity 365(有效期,天单位) -keystore e:\yushan.keystore(指定生成证书的位置和证书名称) -storepass 123456(获取keystore信息的密码);示例:1)cmd下进入java/bin2)输入命令keytool -genkey -alias myalias-keypass 123456-keyalg RSA-keysize 1024 -validity 365 -keystore d: \myalias.keystore -storepass 123456●一次性生成:keytool -genkey -alias yushan -keypass yushan -keyalg RSA -keysize 1024 -validity 365 -keystore e:\yushan.keystore -storepass 123456 -dname "CN=(名字与姓氏), OU=(组织单位名称), O=(组织名称), L=(城市或区域名称), ST=(州或省份名称), C=(单位的两字母国家代码)";(中英文即可)无例图2.1.2 导出公钥命令:keytool -export -alias myalias -keystore d:\myalias.keystore -file d:\myalias.crt -storepass 123456创建结果:3.使用JKS私钥加密文件//工具类RSAUtil rsa = new RSAUtil();//从jks私钥中获取私钥加密串PrivateKey priKeyFromKs = rsa.getPriKeyFromKS("d:\\myalias.keystore","123456", "myalias", "123456");//从jks私钥中获取公钥解密串PublicKey pubKeyFromKS = rsa.getPubKeyFromKS("d:\\myalias.keystore", "123456", "myalias");//从crt公钥中获取公钥解密串PublicKey pubKeyFromCrt = rsa.getPubKeyFromCRT("d:\\myalias.crt");//用私钥串加密rsa.encryptWithPrv("d:\\file.xml",priKeyFromKs,"d:\\file_encWithKSPri.xml", true);//用jks公钥串解密rsa.decryptWithPub("d:\\file_encWithKSPri.xml", pubKeyFromKS, true,"d:\\file_encWithKSPri_decKs.xml");//用crt公钥串解密rsa.decryptWithPub("d:\\file_encWithKSPri.xml", pubKeyFromCrt, true, "d:\\file_encWithKSPri_decCrt.xml");4.转换为PFX格式私钥如果你已经有了pfx格式的数字证书并且知道其密码,以及对应crt或者cer格式的公钥证书则跳过本章.4.1 转换工具转换工具我使用的是kestore-export下载kestore-export.rar 请百度搜索,我也会往CSDN上上传,请直接搜索kestore-export.rar。

.keystore文件用法 -回复

.keystore文件用法-回复使用keystore文件的一般步骤如下:第一步:了解.keystore文件的基本概念.keystore文件是Java开发中用于存储加密密钥和证书的文件。

它是一种由Java Keytool生成的二进制文件,包含了由数字证书授权中心(CA)签名的密钥和证书。

它通常用于在Java应用程序中实现身份验证、加密和数字签名。

第二步:生成.keystore文件在使用.keystore文件之前,我们需要首先生成它。

可以通过Java Keytool 工具来完成这个过程。

下面是生成.keystore文件的步骤:1. 打开终端或命令提示符,并导航到Java开发工具目录。

2. 运行以下命令以生成.keystore文件:keytool -genkey -alias myalias -keyalg RSA -keystore mykeystore.keystore这里,"myalias"是密钥的别名,"mykeystore.keystore"是要生成的.keystore文件的名称。

3. 按照提示输入密钥库口令,以及有关组织和个人的信息。

4. 生成成功后,.keystore文件将保存在当前目录下。

第三步:使用.keystore文件一旦生成了.keystore文件,我们可以将它用于各种Java开发相关的任务。

1. 在Java项目中使用.keystore文件:- 在项目的配置文件(如pom.xml文件或build.gradle文件)中配置.keystore文件的路径和密码。

- 在代码中使用.keystore文件中的证书和密钥进行身份验证、加密和数字签名操作。

2. 使用.keystore文件签署Android应用:- 打开Android Studio,并在“Project”视图中选择你的Android 项目。

- 选择“Build”菜单,然后选择“Generate Signed Bundle / APK”选项。

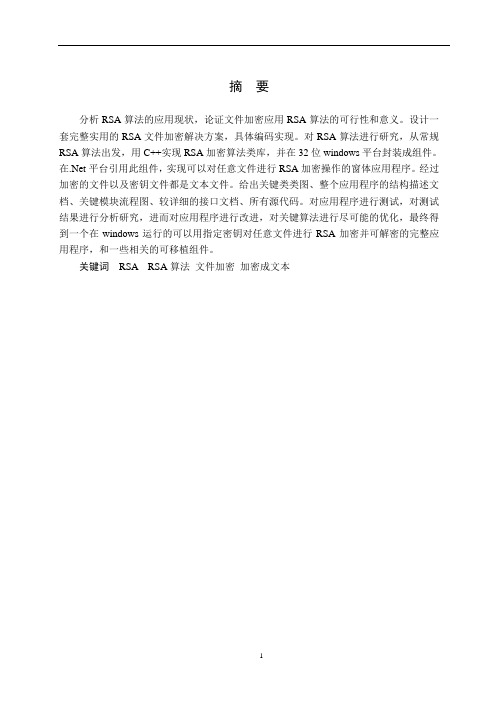

基于JAVA的RSA文件加密软件的设计与实现论文

摘要分析RSA算法的应用现状,论证文件加密应用RSA算法的可行性和意义。

设计一套完整实用的RSA文件加密解决方案,具体编码实现。

对RSA算法进行研究,从常规RSA算法出发,用C++实现RSA加密算法类库,并在32位windows平台封装成组件。

在.Net平台引用此组件,实现可以对任意文件进行RSA加密操作的窗体应用程序。

经过加密的文件以及密钥文件都是文本文件。

给出关键类类图、整个应用程序的结构描述文档、关键模块流程图、较详细的接口文档、所有源代码。

对应用程序进行测试,对测试结果进行分析研究,进而对应用程序进行改进,对关键算法进行尽可能的优化,最终得到一个在windows运行的可以用指定密钥对任意文件进行RSA加密并可解密的完整应用程序,和一些相关的可移植组件。

关键词RSA RSA算法文件加密加密成文本AbstractDo research about the application area of RSA encryption and reason that RSA can be used for file encryption. Design a RSA file-encrypt solution and complete an application on Microsoft Windows™. Design a C++ class based on normal RSA algorithm. And make a DLL module based on the class. Then complete a .Net Framework™ window-application using that DLL. The application can encrypt any file and decrypt them. The file after encryption can be saved as a text file. And the encryption-keys also can be saved as text.Provide pivotal classes chart, project description, core algorithm flowchart, all source code, and module interfaces document. Do application performance test and record the performance data. Analyze the result then optimize core algorithm and improve the application. Finally, create a practical application using RSA algorithm that can encrypt and decrypt any file. And several modules in the project can be reuse by other applications. For instance, the C++ class can be cross-compiled for handheld devices, the DLL can be referenced by other win32 applications, and the .Net class can be easily referenced by web server applications or web services.Keywords RSA RSA algorithm file encryption encrypt to text目录前言 (4)第1章RSA应用现状及应用于文件加密的分析 (5)1.1 RSA算法介绍与应用现状 (5)1.2 RSA应用于文件加密的分析 (6)1.2.1 文件加密使用RSA的可行性 (6)1.2.2 文件加密使用RSA的意义 (7)第2章RSA文件加密软件的设计与实现 (9)2.1 需求分析与总体设计 (9)2.1.1 功能分析 (9)2.1.2 工程方案选择 (10)2.2 各部分的设计与开发 (11)2.2.1 实现RSA加密算法的C++核心类库 (11)2.2.2 封装C++核心类库的DLL组件 (21)2.2.3 引用DLL的.Net类与实现文件操作功能的窗体应用程序 (22)第3章软件整体测试与分析改进 (23)3.1 编写测试各项性能需要的精确计时类 (23)3.2 测试数据与分析改进 (23)3.2.1 密钥生成测试 (23)3.2.2 数据输入输出测试 (26)3.2.3 加密解密测试 (26)3.2.4 性能分析与改进优化 (29)3.3 使用中国余数定理 (30)第4章可移植模块的简要说明与开发前景 (32)结束语 (33)谢辞 (34)参考文献 (35)附录 (36)前言RSA公钥加密算法是第一个既能用于数据加密也能用于数字签名的算法。

在Java中实现SSL端到端加密

,Bin 0 0 1 C /a) e ̄g 10 8 , hn ,

Ab出 c: T e po u t' t mpe n S ti a a a pi t n i it d cd, cu ig Jv e ue S c e xe sin, k y f t h re du o i lme tS L wi n a Jv p l ai s nr u e i ldn a a S c r o k tE tn t e h c o o n o e

一

的安全 验证 。一 个 S L传 输 过 程 需 要 先 握 手 : 公 钥 加 S 用 密算法 使 服务 器端 和 客户端 相 互 验 证 , 证 成 功 后 产 生 验 个 会话 密钥 , 后使 用这 个 会话 密钥 和对 称 密 钥 算 法 随 在通 信 中快 速 地加 密 、 解密 数据 。 在公钥 体 制 中 , 用 一 对 密 钥 : 钥 和 私 钥 。 公 钥 使 公 可 以公 开 发布 , 钥 必 须 由密 钥 的拥 有 者保 存 ( 可 泄 私 不

端 到 端 加 密 的方 法 。

() 2 服务 器将 试 图验 证 客 户 端 发 送 来 的 数 字 证 书 。

如果 客户 端不 能 获得 认 证 , 接 将 被 中止 。 连

( ) 务器 生 成 一 个 会话 密钥 ( es nK y , 为 此 3服 S so e ) 作 i 次 S L 接 后 双方 的通 信 密钥 。 S 连 ( ) 务 器 使 用 客 户端 的 公 钥 加 密这 个 会 话 密 钥 , 4服 并 传送 给客 户端 。 ( ) 户 端 用 服 务 器发 送 的 信 息 验 证 服 务 器 身 份 。 5客 如果 服务 器 不 能获得 认 证 , 连接 将 被 中止 。 ( ) 户 端 使 用 自己 的 私 钥 对 服 务 器 在 步 骤 ( ) 6客 4 发 送 的信息 进 行解 密 , 获得 会 话 密钥 。

java直接读取key中ca证书信息的方法 -回复

java直接读取key中ca证书信息的方法-回复Java是一种广泛使用的编程语言,提供了强大的功能和丰富的类库。

在使用Java开发网络应用程序或与外部系统通信时,经常需要读取和处理证书信息。

尤其是在安全通信中,需要使用SSL/TLS协议来建立安全连接,通常需要读取服务器端的CA证书信息来验证服务器的身份。

本文将介绍如何在Java中直接读取key中的CA证书信息。

首先,需要先了解一些与证书相关的概念。

CA(Certificate Authority,证书颁发机构)是一种可信的第三方机构,用于颁发数字证书并对其进行签名,以确保证书的真实性和可信性。

证书是一种包含公钥和相关身份信息的文件,用于验证服务器或客户端的身份。

在SSL/TLS握手过程中,服务器会向客户端发送自己的CA证书,客户端可以利用这个证书来验证服务器的身份。

因此,能够直接读取key中的CA证书信息对于确保通信安全至关重要。

接下来,我们将一步一步回答如何在Java中直接读取key中的CA证书信息。

一、获取SSLContext对象在Java中,使用SSL/TLS协议建立安全连接时,需要使用SSLContext 对象来管理加密和身份验证的配置。

可以通过以下代码片段来获取一个SSLContext对象:SSLContext sslContext = SSLContext.getInstance("TLS");二、加载证书库在获取SSLContext对象后,我们需要从证书库中加载CA证书。

证书库是一个包含密钥和证书的文件,常见的格式包括JKS(Java Key Store)和PKCS12(Public Key Cryptography Standards #12)。

可以使用Java 提供的KeyStore类来操作证书库。

通过以下代码片段来加载一个JKS格式的证书库:KeyStore keyStore = KeyStore.getInstance("JKS"); FileInputStream fileInputStream = newFileInputStream("path_to_your_keystore.jks");keyStore.load(fileInputStream, "keystore_password".toCharArray());注意,需要将"path_to_your_keystore.jks"替换为你的证书库文件的路径,并将"keystore_password"替换为你的证书库的密码。

java密码加密方法

java密码加密方法在现今的网络世界中,安全性是非常重要的一个问题,其中密码的安全性就尤为重要。

许多网站和应用程序都需要用户进行登录,需要输入用户名和密码来验证身份。

但是,用户往往习惯使用简单的密码,如生日、常用英文单词等。

这使得密码的安全性降低了很多,给黑客攻击、身份盗窃等带来了很大的风险。

为了提高密码安全性,需要对密码进行加密。

Java是一种非常流行的编程语言之一,有许多加密方法可以用来加密密码。

本文将介绍Java密码加密的几种方法。

1.MD5加密算法MD5是最常见的一种密码加密算法之一。

它可以将一个明文字符串加密成一个128位的哈希值,通常用32位的十六进制数字表示。

MD5被广泛使用,因为它是一个不可逆的算法,使用同样的密码加密出来的哈希值是唯一的,且不可反向推导出原始字符串。

以下是MD5加密的Java代码示例:```import java.security.MessageDigest;import java.security.NoSuchAlgorithmException;StringBuffer sb = new StringBuffer();for (int i = 0; i < b.length; i++) {int v = b[i] & 0xFF;if (v < 16) {sb.append("0");}sb.append(Integer.toHexString(v));}return sb.toString();}在以上代码中,toMD5方法接受一个明文字符串,返回一个MD5哈希串,可以在一个数据库中保存。

在登陆时,将用户输入的密码进行MD5加密,然后和数据库中的加密串比较,若相等则表示输入的密码是正确的。

需要注意的是,MD5算法虽然被广泛使用,但是安全性并不是十分高,因为它在被攻击时容易被破解。

因此,在一些敏感性较高的场合下,建议使用更加复杂的加密算法,如SHA-1、SHA-256等。

java相关加密解密方法

java相关加密解密方法Java加密解密方法是保护数据安全的重要手段,本文将详细介绍几种常见的Java加密解密方法。

一、对称加密算法对称加密算法是一种使用相同的密钥进行加密和解密的算法。

这种加密方式简单高效,但存在密钥管理的问题,因为所有用户都必须知道密钥。

在Java中,常用的对称加密算法有DES、3DES、AES等。

1. DES:Data Encryption Standard,数据加密标准,是一种使用56位密钥的对称块密码算法。

在Java中,我们可以使用javax.crypto.Cipher类来实现DES 加密解密。

2. 3DES:Triple Data Encryption Algorithm,三重数据加密算法,是DES的增强版本,使用三个不同的56位密钥进行三次加密。

在Java中,我们同样可以使用Cipher类来实现3DES加密解密。

3. AES:Advanced Encryption Standard,高级加密标准,是一种使用128、192或256位密钥的对称块密码算法。

在Java中,我们可以使用Cipher类来实现AES加密解密。

二、非对称加密算法非对称加密算法是一种使用一对密钥(公钥和私钥)进行加密和解密的算法。

公钥可以公开给所有人,而私钥需要保密。

在Java中,常用的非对称加密算法有RSA、DSA等。

1. RSA:Rivest-Shamir-Adleman,一种基于大数因子分解难题的非对称加密算法。

在Java中,我们可以使用java.security.KeyPairGenerator类生成RSA密钥对,然后使用Cipher类进行RSA加密解密。

2. DSA:Digital Signature Algorithm,数字签名算法,是一种基于整数有限域离散对数难题的非对称加密算法。

在Java中,我们可以使用KeyPairGenerator类生成DSA密钥对,然后使用Signature类进行DSA签名和验证。

java x509certificate用法

java x509certificate用法X509Certificate是Java中用于表示数字证书的类,它提供了一组方法来操作和验证数字证书。

在Java中,X509Certificate通常用于安全通信,如SSL/TLS连接、数字签名和证书验证等场景。

要使用X509Certificate,首先需要获取数字证书的字节数组。

这可以通过从文件中读取证书、从证书存储中获取证书或从证书请求中生成证书等方式获得。

一旦获得了证书字节数组,就可以使用X509Certificate类的构造函数创建一个新的对象。

以下是一个简单的示例,演示如何使用字节数组创建一个X509Certificate对象:```javaimportjava.security.cert.Certificate;importjava.security.cert.X509Certificate;//假设已经获得了证书字节数组byte[]certBytes=...;X509Certificatecertificate=newX509Certificate(certBytes);```二、验证数字证书X509Certificate类提供了一组方法来验证数字证书,如验证证书的有效期、签发者、主题等。

可以使用isValid()方法检查证书是否有效,使用getIssuerDN()方法获取证书的签发者信息,使用getSubjectDN()方法获取证书的主题信息等。

以下是一个示例,演示如何验证数字证书:```java//假设已经有一个X509Certificate对象X509Certificatecertificate=...;//验证证书有效性if(certificate.isValid()){System.out.println("证书有效");}else{System.out.println("证书无效");}//获取签发者信息X509CertInfocertInfo=(X509CertInfo)certificate.get(X509Ce );GeneralNameissuerName=(GeneralName)certInfo.getIssuerDN() .getName();Stringissuer=issuerName.getName(X509Name.RFC2253);System.out.println("签发者:"+issuer);//获取主题信息X509CertInfosubjectInfo=(X509CertInfo)certificate.get(X50 9CertInfo.SUBJECT);Stringsubject=((X509Name)subjectInfo.getSubjectDN().getNa me()).toString();System.out.println("主题:"+subject);```三、使用X509Certificate进行安全通信在安全通信中,可以使用X509Certificate进行SSL/TLS连接、数字签名和证书验证等操作。

java keystore用法

Java Keystore(密钥库)是用于存储加密凭证、公钥和私钥的安全存储区域。

它是一个加密文件,用于在 Java 应用程序中管理安全相关的数字证书。

以下是 Java Keystore 的一些常见用法:1.创建 Keystore:可以使用 keytool 工具来创建新的密钥库文件。

例如,使用以下命令创建一个新的密钥库:keytool -genkey-alias mydomain -keyalg RSA -keystore keystore.jk s -keysize 20482.向 Keystore 中添加证书:可以使用 keytool 工具将新的证书添加到现有的密钥库中。

例如,使用以下命令将一个证书添加到现有的密钥库中:keytool -import-trustcacerts-alias mydomain -file mydomain.crt -keystore keystore.jks3.从 Keystore 中删除证书:可以使用 keytool 工具从现有的密钥库中删除证书。

例如,使用以下命令从密钥库中删除一个证书:keytool -delete-alias mydomain -keystore keystore.jks4.查看 Keystore 中的内容:可以使用 keytool 工具查看密钥库中存储的证书列表。

例如,使用以下命令查看密钥库中的证书列表:keytool -list-v-keystore keystore.jks5.在 Java 程序中加载 Keystore:可以在 Java 程序中加载并使用密钥库中的证书。

例如,在 SSL/TLS 安全连接中,可以加载密钥库并使用其中的数字证书来建立安全连接。

Java Keystore 是管理和存储数字证书的重要工具,在 Java 应用程序中用于确保安全通信和数据传输。

了解如何创建、管理和使用 Java Keystore 可以帮助确保应用程序的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2.JAVA 生产数字证书

为了实现数字证书加密文件,我们首先要制作几个数字证书,如果你已经有了 pfx 格式 的数字证书并且知道其密码,以及对应 crt 或者 cer 格式的公钥证书则跳过本章. 2.1 keytool 创建数字证书

Keytool 是一个 Java 数据证书的管理工具 ,Keytool 将密钥(key)和证书(certificates) 存在一个称为 keystore 的文件中在 keystore 里,包含两种数据:

279535034@

生成结果,其中 pfx 格式为微软系统下可以安装,私钥密码为上一步两次填写的密码,

5.使用 PFX 加密文件

//从PFX私钥中获取私钥加密串 PrivateKey priKeyFromPfx = rsa.getPvkformPfx("d:\\myalia2.pfx","123456"); //从Pfx私钥中获取公钥解密串 PublicKey pubKeyFromPfx = rsa.getPukformPfx("d:\\myalia2.pfx","123456"); //从 Key 公钥钥中获取公钥解密串 //PublicKey pubKeyFromKey = rsa.getPubKeyFromCRT("d:\\myalia2.key"); //用私钥串加密 rsa.encryptWithPrv("d:\\file.xls",priKeyFromPfx,"d:\\file_encWithPfxPri.xls",true); //用pfx公钥串解密 rsa.decryptWithPub("d:\\file_encWithPfxPri.xls",pubKeyFromPfx,true, "d:\\file_encWithPfxPri_decPfx.xls"); //用crt公钥串解密 rsa.decryptWithPub("d:\\file_encWithPfxPri.xls",pubKeyFromCrt,true, "d:\\file_encWithPfxPri_decCrt.xls"); 运行结果:

rsa.decryptWithPub("d:\\file_encWithKSPri.xml", pubKeyFromCrt, true, "d:\\file_encWithKSPri_decCrt.xml");

279535034@

4.转换为 PFX 格式私钥

如果你已经有了 pfx 格式的数字证书并且知道其密码,以及对应 crt 或者 cer 格式的公钥证 书则跳过本章.

2.1.1 keystore(JKS) 的生成...............................................................................................4 2.1.2 导出公钥...................................................................................................................5 3.使用 JKS 私钥加密文件................................................................................................................. 5 4.转换为 PFX 格式私钥.................................................................................................................... 6 5.使用 PFX 加密文件........................................................................................................................ 7 6 源代码.............................................................................................................................................8 6.1 用到的 JAR 包.....................................................................................................................8 6.2 示例代码..............................................................................................................................8 6.2.1 Test.java..................................................................................................................... 8 6.2.2 RsaUtil.java..............................................................................................................10 6.2.3 Base64.java.............................................................................................................. 19 7.结束语............................................................................................................................................ 26

JKS2PFX d:\myalias.keystore 123456 myalias d:\myalias D:\Java\jre1.5.0\bin

需要输入两次密码,注意输入后看不到*号,但是已经输入,类似 Linux 系统更改密码。 (如果出错可能是 2.1.1 生成 keystore 时别名密码和和 keystore 密码不一致,我也没有找到 什么原因,应该是 JKS2PFX 用一个密码解密,所以设置成一样的吧)

2)输入命令 keytool -genkey -alias myalias -keypass 123456 -keyalg RSA -keysize 1024 -validity 365 -keystore d: \myalias.keystore -storepass 123456

一次性生成: keytool -genkey -alias yushan -keypass yushan -keyalg RSA Байду номын сангаасkeysize 1024 -validity 365

JAVA 使用数字证书加密解密文件 总结

目录

1.编写目的.......................................................................................................................................... 3 2.JAVA 生产数字证书....................................................................................................................... 4

2.1.2 导出公钥

命令:keytool -export -alias myalias -keystore d:\myalias.keystore -file d:\myalias.crt -storepass 123456

创建结果:

3.使用 JKS 私钥加密文件

//工具类 RSAUtil rsa = new RSAUtil();

279535034@

1.编写目的

学习 RSA 算法,读取数字证书中的私钥对文件进行加密,使用数字证书的公钥解密,这种 方式就是 RSA 算法.

自己对 RSA 算法的理解: 私钥加密公钥解密:如果用私钥对文件加密,发给别人,别人用我公布的公钥进行解

密,实现这个文件就是我本人制作的,不是别人做的. 公钥加密私钥解密:如果别人用我的公钥加密文件,那么只能我一个人看,只有使用

密钥实体(Key entity):密钥(secret key)又或者是私钥 配对公钥(采用非对称加密) :可信任的证书实体(trusted certificate entries),只

包含公钥

2.1.1 keystore(JKS) 的生成

分阶段生成: 命令格式:keytool -genkey -alias yushan(别名) -keypass yushan(别名密码) -keyalg RSA(算法) -keysize 1024(密钥长度) -validity 365(有效期,天单位) -keystore e:\yushan.keystore(指定生 成证书的位置和证书名称) -storepass 123456(获取 keystore 信息的密码); 示例: 1)cmd 下进入 java/bin