CISCO路由器NAT功能的配置案例

cisco静态路由配置,NAT实现

静态路由,NAT实现—PAT查看路由表命令:show ip route静态路由配置命令:Router(config)# ip route 目标网段目标网段子网掩码下一跳IP地址默认路由的配置:Router(config)# ip route 0.0.0.0 0.0.0.0 下一跳IP地址◆(注:0.0.0.0 0.0.0.0代表任何网络)浮动静态路由的配置:Router(config)# ip route 目标网段目标网段子网掩码下一跳IP地址管理距离(注:下一跳指目标网段的接口ip)(注:浮动静态路由关键点是管理距离,管理距离越大优先级越低取值范围:1-255)(注:点对点使用出接口也可使用下一跳,以太网必须使用下一跳) 配置完成后可通过命令:show ip route查看路由表✓C代表直连路由✓S代表静态配置的路由✓S*代表默认路由可通过ping命令进行验证,路由器ping命令默认发送5个数据包,如果回显的内容是“!”代表网络通信正常,回显的内容是“.”代表请求超时故障排查案例1:无法ping通✓排除物理故障(如接线)✓通过命令:show interface F0/0查看接口状态(administratorvely down 表示被down掉,没有打开,可通过no shutdown(no sh)✓排除IP故障:ping命令测试连通性,sh ip brief 查看口IP配置✓Default inf f0/0恢复接口默认配置✓重新配置IP故障排查案例2:R1和R2不同网段无法通信✓注意路由环路端口地址转换NAT(地址转换技术)✓将私网地址转换成公网地址✓实现公司内网访问公司外网NAT实现方式之一PAT技术(端口地址转换)不仅转IP,还要转端号,PAT的复用技术,是通过TCP连接或UDP会话的端口号进行转换而实现的特点:一对多,源端口号的转换PAT配置a)设置接口IP地址b)定义访问控制列表Cisco2811(config)# access-list 1 permit 192.168.1.0 0.0.0.255(限制那些范围内客户端的IP地址能够被转换)关键字:✓access-list—是配置访问列表的关键字✓“1”—是访问控制列表号,范围1-99间的整数✓Permit—允许的意思,该命令后跟一个地址的范围✓192.168.1.0 0.0.0.255—表示范围,0.0.0.255是通配掩码(255.255.255.255减去子网掩码得出通配掩码)c)实现外接口地址的复用及IP地址的动态转换Cisco2811(config)# ip nat inside source list 1 int f0/1 overload关键字:✓ip nat—配置PAT的关键字✓inside source list 1—表示从inside接口进入并符合access-list 1要求的数据包,它的源(source)地址将被进行转换✓interface fastethenet 0/1—表示在F0/1接口上进行接口复用✓overload—过载,正确配置overload,才能实现接口复用d)在接口上启用PAT✓Cisco2811(config)# int f0/0。

Cisco路由器NAT+DHCP+HSRP+ACL+NTP配置方法

NAT+DHCP+HSRP+ACL+NTP配置实例sh runBuilding configuration...Current configuration : 1664 bytes!! Last configuration change at 10:58:23 UTC Wed Dec 22 2004 ! NVRAM config last updated at 10:58:53 UTC Wed Dec 22 2004 !version 12.2service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname Router!enable secret 5 $1$FOJx$EaWLKlAfIHWh/JpXKMIaO/!ip subnet-zero!!ip dhcp excluded-address 1.1.1.1ip dhcp excluded-address 1.1.1.10ip dhcp excluded-address 1.1.1.254!ip dhcp pool wuyou--More-- network 1.1.1.0 255.255.255.0 dns-server 211.90.88.129 212.102.4.141default-router 1.1.1.10!!!!!!!!!!!interface Loopback0ip address 2.2.2.2 255.255.255.0ip broadcast-address 2.2.2.255!interface FastEthernet0/0ip address 222.1.8.200 255.255.0.0ip broadcast-address 222.1.255.255ip nat outsideduplex auto--More-- speed auto!interface FastEthernet0/1ip address 1.1.1.1 255.255.255.0ip broadcast-address 1.1.1.255ip nat insideduplex autospeed autostandby timers 100 101 advertise 100standby priority 200standby preemptstandby track Loopback0 100standby 1 ip 1.1.1.10!ip nat pool abc 222.1.8.200 222.1.8.250 netmask 255.255.0.0 ip nat inside source list 10 pool abc overloadip classlessip route 0.0.0.0 0.0.0.0 222.1.5.101ip route 1.1.1.0 255.255.255.0 FastEthernet0/1no ip http serverip pim bidir-enable!!--More-- access-list 10 permit 1.1.1.0 0.0.0.255 access-list 101 deny ip 222.1.0.0 0.0.255.255 1.1.1.0 0.0.0.255 log access-list 101 permit ip any any!dial-peer cor custom!!!!gatekeepershutdown!!line con 0line aux 0line vty 0 4password ciscologin!ntp authentication-key 1 md5 00071A150754 7ntp authenticatentp trusted-key 1ntp master 1--More-- !endRouter#telnet 1.1.1.254Trying 1.1.1.254 ... OpenUser Access VerificationPassword:Switch>enPassword:Switch#sh runBuilding configuration...Current configuration:!! Last configuration change at 09:04:49 UTC Wed Dec 22 2004 ! NVRAM config last updated at 15:37:59 UTC Tue Dec 21 2004 !version 12.0no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname Switch!enable password cisco!!!!!!ip subnet-zero!--More-- !!interface FastEthernet0/1port securityspanning-tree portfast!interface FastEthernet0/2 spanning-tree portfast!interface FastEthernet0/3 spanning-tree portfast!interface FastEthe rnet0/4 spanning-tree portfast!interface FastEthernet0/5 spanning-tree portfast!interface FastEthernet0/6 spanning-tree portfast!interface FastEthernet0/7 spanning-tree portfast--More-- ! interface FastEthernet0/8 spanning-tree portfast!interface FastEthernet0/9 spanning-tree portfast!interface FastEthernet0/10 spanning-tree portfast!interface FastEthernet0/11 spanning-tree portfast!interface FastEthernet0/12spanning-tree portfast!interface FastEthernet0/13spanning-tree portfast!interface FastEthernet0/14spanning-tree portfast!interface FastEthernet0/15--More-- spanning-tree portfast!interface FastEthernet0/16spanning-tree portfast!interface FastEthernet0/17spanning-tree portfast!interface FastEthernet0/18spanning-tree portfast!interface FastEthernet0/19spanning-tree portfast!interface FastEthernet0/20spanning-tree portfast!interface FastEthernet0/21spanning-tree portfast!interface FastEthernet0/22spanning-tree portfast!--More-- interface FastEthernet0/23 spanning-tree portfast!interface FastEthernet0/24spanning-tree portfast!interface GigabitEthernet0/1!interface GigabitEthernet0/2!interface VLAN1ip address 1.1.1.254 255.255.255.0ip access-group 101 inip helper-address 1.1.1.10ip directed-broadcastno ip route-cache!interface VLAN2no ip directed-broadcastno ip route-cacheshutdown!mac-address-table secure 0000.e8af.67f8 FastEthernet0/1 vlan 1 --More-- !line con 0transport input nonestopbits 1line vty 0 4password ciscologinline vty 5 15login!ntp authentication-key 1 md5 13061E010803 7ntp authenticatentp trusted-key 1ntp clock-period 11259402 ntp server 1.1.1.10 key 1 end。

Cisco设备静态NAT基本配置步骤

Cisco设备静态NAT根本配置步骤以下内容摘自笔者即将出版上市的《金牌网管师——大中型企业网络组建、配置与管理》一书,或者于明年将出版的《Cisco/H3C路由器配置与管理完全手册》一书。

当你与外部网络进展通信时,你可以转换自己的私有IP地址到全态NAT在内部本地址和内部全局地址之间建立一对一的映射关系,而动态NAT建立一个内部本地址到一个全局地址池的映射关系。

一、静态NAT工作原理静态NAT是最根本的NAT方式,也是最常用的NAT方式之一。

本节要利用网络拓扑结构和具体的示例介绍Cisco设备上的静态NAT根本配置步骤。

示例中的根本网络拓扑结构如图1所示。

NAT 路由器的两个接口〔s0和s1〕分别连接了内、外两个不同的网络〔10.10.10.0/24和171.16.68.1/24〕。

现要使内部网络中的10.10.01.1主机和外部网络中的171.16.68.5主机间进展数据包传输。

图1 静态NAT根本配置示例网络结构在上一篇说到了,NAT的应用可以是单方向〔包括正向或反向〕,也可以是双方向的地址转换。

我们把内部网络中的地址转换成外部网络中的地址,称之为正向转换,使用的NAT命令为“ip nat inside source static {local-ip global-ip}〞,把本地网络的本地址转换成外部网络的全局地址。

把外部网络中的地址转换成内部网络中的地址称之为反向转换,使用的NAT命令为“ip nat outside source static global-ip local-ip}〞,把外部网络的全地址转换本钱地网络的本地地址。

比照可以看出,两个命令中的本地IP地址〔local-ip〕和全局IP地址〔global-ip〕的位置是相互调换的。

而把需要同时具有两方面的转换,称之为双向转换。

正向转换时只需要定义内部本地址和内部全局地址;反方向的转换时如此需要定义外部本地址和外部全局地址;双向转换时如此需要同时定义内部本地址、内部全局地址、外部本地址和外部全局地址。

Cisco系列路由器NAT配置详解-电脑资料

Cisco系列路由器NAT配置详解-电脑资料INTERNET共享资源的方式越来越多,就大多数而言,DDN专线以其性能稳定、扩充性好的优势成为普遍采用的方式,DDN方式的连接在硬件的需求上是简单的,仅需要一台路由器(router)、代理服务器(proxyserver)即可,但在系统的配置上对许多的网络管理人员来讲是一个比较棘手的问题,。

下面以CISCO路由器为例,笔者就几种比较成功的配置方法作以介绍,以供同行借鉴:一、直接通过路由器访问INTERNET资源的配置1.总体思路和设备连接方法一般情况下,单位内部的局域网都使用INTERNET上的保留地址:10.0.0.0/8:10.0.0.0~10.255.255.255172.16.0.0/12:172.16.0.0~172.31.255.255192.168.0.0/16:192.168.0.0~192.168.255.255在常规情况下,单位内部的工作站在直接利用路由对外访问时,会因工作站使用的是互联网上的保留地址,而被路由器过滤掉,从而导致无法访问互联网资源。

解决这一问题的办法是利用路由操作系统提供的NAT (Network AddressTranslation)地址转换功能,将内部网的私有地址转换成互联网上的合法地址,使得不具有合法IP地址的用户可以通过NAT访问到外部Internet。

这样做的好处是无需配备代理服务器,减少投资,还可以节约合法IP地址,并提高了内部网络的安全性。

NAT有两种类型:Single模式和global模式。

使用NAT的single模式,就像它的名字一样,可以将众多的本地局域网主机映射为一个Internet地址,电脑资料《Cisco系列路由器NAT配置详解》(https://www.)。

局域网内的所有主机对外部Internet网络而言,都被看做一个Internet用户。

本地局域网内的主机继续使用本地地址。

使用NAT的global模式,路由器的接口将众多的本地局域网主机映射为一定的Internet地址范围(IP地址池)。

nat的配置案例

nat的配置案例一、网络环境说明。

咱这个办公室有个内部网络,好多电脑啊、打印机啥的都连着呢。

内部网络的IP 地址范围是192.168.1.0/24,这就好比是一个小区,里面住着好多“网络居民”(设备)。

然后呢,我们只有一个公网IP地址,比如说203.0.113.5,这个公网IP就像是这个小区对外的一个大招牌,所有内部设备要和外面的互联网世界打交道,都得靠这个招牌来帮忙。

二、路由器上的NAT配置(假设是基于Cisco路由器的命令行,其他设备原理类似哦)1. 我们要进入路由器的配置模式。

就像你要进入一个魔法房间,去施展网络魔法一样。

在路由器的命令行界面输入:enable.configure terminal.这就好比是先敲敲门(enable),然后走进房间(configure terminal)准备开始配置。

2. 接下来,我们要定义一下内部网络的接口,也就是那些连着内部设备的接口。

比如说这个接口是FastEthernet 0/0(这是接口名字,不同路由器可能会有不同的接口命名方式),我们就输入:interface FastEthernet 0/0.ip address 192.168.1.1 255.255.255.0.no shutdown.这里的“ip address”就是给这个接口设置内部网络的IP地址和子网掩码,“no shutdown”呢,就像是打开这个接口的开关,让它开始工作,不然这个接口就像睡着了一样,没法传递数据。

3. 然后,我们要定义外部网络的接口,这个接口连接着公网。

假设是FastEthernet 0/1,输入:interface FastEthernet 0/1.ip address 203.0.113.5 255.255.255.248.no shutdown.同样的,给这个接口设置公网的IP地址和子网掩码,再把开关打开。

4. 现在,重点来了,配置NAT。

我们要让内部网络的设备能够通过这个公网IP出去访问互联网。

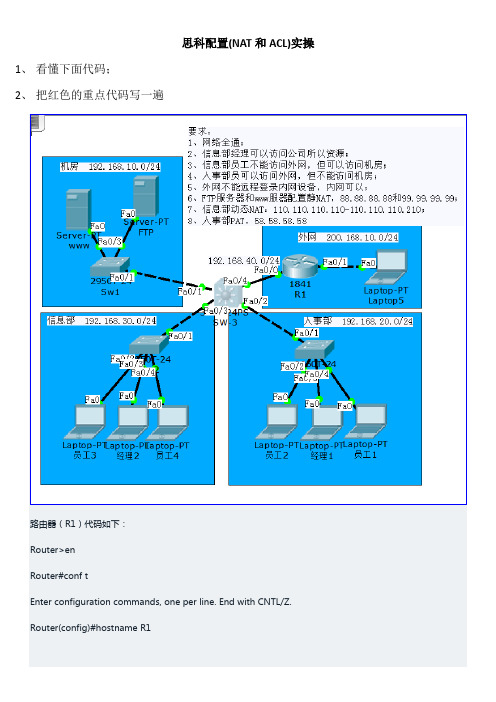

思科配置——NAT和ACL

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

思科NAT配置实例

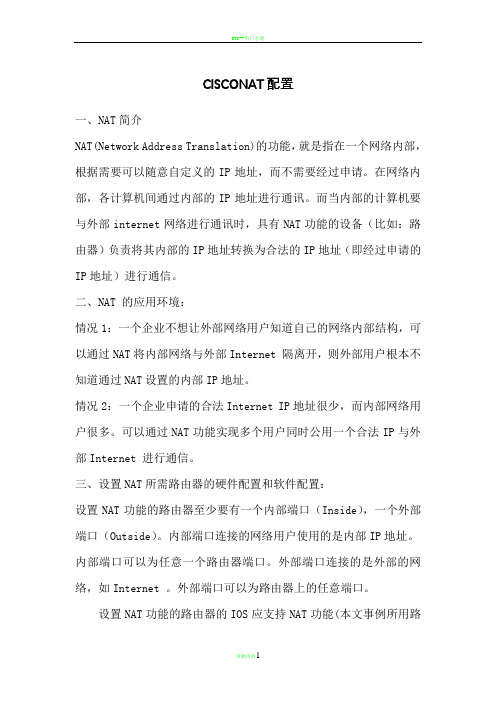

CISCONAT配置一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。

在网络内部,各计算机间通过内部的IP地址进行通讯。

而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。

二、NAT 的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。

情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。

可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。

三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。

内部端口连接的网络用户使用的是内部IP地址。

内部端口可以为任意一个路由器端口。

外部端口连接的是外部的网络,如Internet 。

外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。

四、关于NAT的几个概念:内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。

内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。

需要申请才可取得的IP地址。

五、NAT的设置方法:NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。

1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

cisco 路由器配置NAT

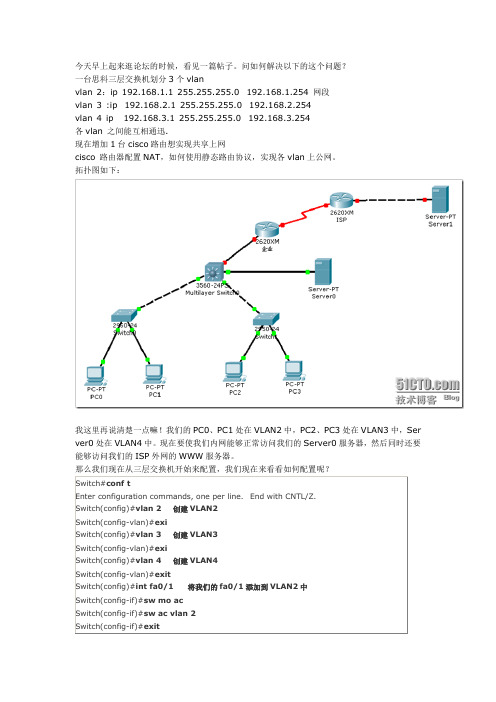

今天早上起来逛论坛的时候,看见一篇帖子。

问如何解决以下的这个问题?一台思科三层交换机划分3个vlanvlan 2:ip 192.168.1.1 255.255.255.0 192.168.1.254 网段vlan 3 :ip 192.168.2.1 255.255.255.0 192.168.2.254vlan 4 ip 192.168.3.1 255.255.255.0 192.168.3.254各vlan 之间能互相通迅.现在增加1台cisco路由想实现共享上网cisco 路由器配置NAT,如何使用静态路由协议,实现各vlan上公网。

拓扑图如下:我这里再说清楚一点嘛!我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Ser ver0处在VLAN4中。

现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。

那么我们现在从三层交换机开始来配置,我们现在来看看如何配置呢?我们现在去PC0上面看看能够分配到IP地址不?我们服务器的IP地址一般都得手工配置,如果使用DHCP来自动分配的话,到最后那台服务器的IP地址是那一个我们都不太添楚呢?所以我们一般都是手工输入。

我们现在来测试一下看看我们内网,通过三层交换机在不同的VLAN间互相访问有没有问题?从PC0上在我们可以看见,从PC0可以到达VLAN3与VLAN4,这就说明我们通过三层交换机,可以实现VLAN间路由,那么我们加一台路由器以后,我们怎么来解决呢?我们现在去路由器上面来看看它的配置。

我们在我们的路由器上面查看一下我们的路由表。

我们可以看见上面三条是我们在三层交换机上面配置的SVI接口。

我们在PC0上面再来测试一下看看能够ping通我们的路由器呢?及公网的WWW服务器。

以上这几条是允许192.168.1.0/24、192.168.2.0/24、192.168.3.0/24这三个网段可以通过NAT出去。

CISCO ASA 84 NAT配置示例

1、静态NATStep 1 Create a network object for the internal web server:hostname(config)# object network myWebServStep 2 Define the web server address:hostname(config-network-object)#Step 3 Configure static NAT for the object:hostname(config-network-object)# nat (inside,outside2、动态NATStep 1 Create a network object for the dynamic NAT pool to which you want to translate the inside addresses:hostname(config)# object network myNatPoolhostname(config-network-object)#Step 2 Create a network object for the inside network:hostname(config)# object network myInsNethostname(config-network-object)#Step 3 Enable dynamic NAT for the inside network:hostname(config-network-object)# nat (inside,outside) dynamic myNatPoolStep 4 Create a network object for the outside web server:hostname(config)# object network myWebServStep 5 Define the web server address:hostname(config-network-object)#Step 6 Configure static NAT for the web server:hostname(config-network-object)# nat (outside,inside3、端口NATStep 1 Create a network object for the FTP server address:hostname(config)# object network FTP_SERVERStep 2 Define the FTP server address, and configure static NAT with identity port translation for the FTP server:hostname(config-network-object)#hostname(config-network-object)# nat (inside,outside) static 209.165.201.3 service tcp ftpftpStep 3 Create a network object for the HTTP server address:hostname(config)# object network HTTP_SERVERStep 4 Define the HTTP server address, and configure static NAT with identity port translation for the HTTPserver:hostname(config-network-object)#hostname(config-network-object)# nat (inside,outside) static 209.165.201.3 service tcphttp httpStep 5 Create a network object for the SMTP server address:hostname(config)# object network SMTP_SERVERStep 6 Define the SMTP server address, and configure static NAT with identity port translation for the SMTPserver:hostname(config-network-object)#hostname(config-network-object)# nat (inside,outside) static 209.165.201.3 service tcpsmtp smtp。

cisco路由器nat配置

cisco路由器nat配置本文档涉及附件:1、NAT配置范例(附件1)2、Cisco路由器配置指南(附件2)本文所涉及的法律名词及注释:1、NAT:网络地质转换,是一种将私有IP地质转换为公有IP 地质的技术。

它允许私有网络中的多个设备共享一个公有IP地质,并通过在数据包中修改IP地质和端口号来实现通信。

2、Cisco路由器:Cisco公司生产的网络设备,用于在计算机网络中转发数据包。

3、IP地质:Internet Protocol Address的缩写,是互联网上每一个设备的唯一标识。

4、公有IP地质:用于公共互联网上的网络设备的IP地质,由互联网服务提供商分配。

5、私有IP地质:用于局域网内部设备的IP地质,根据RFC 1918标准规定为以下三个范围.10:0:0:0 - 10.255.255.255,172.16:0:0 - 172.31.255.255,192.168:0:0 -192.168.255.255:6、端口号:在计算机网络中,用于标识不同应用程序或服务的数字。

端口号范围从0到65535:7、ACL:访问控制列表(Access Control List)是一种网络安全机制,用于限制或允许网络流量通过网络设备。

它基于规则集对数据包进行过滤和重定向。

8、PAT:端口地质转换(Port Address Translation)是一种NAT技术,用于将多个私有IP地质映射到一个公有IP地质。

它通过修改数据包中的IP地质和端口号来实现。

9、NAT池:一组可用于NAT转换的公有IP地质。

10、NAT超时:NAT超时是指在NAT转换表中保留NAT会话的时间。

一旦超时时间到达,相应的NAT转换将被删除。

11、Source NAT:源地质转换(Source Network Address Translation)操作将源IP地质和端口号更改为公有IP地质和端口号。

12、Destination NAT:目的地质转换(Destination Network Address Translation)操作将目的IP地质和端口号更改为私有IP 地质和端口号。

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例思科交换机(Cisco Switch)是企业级网络设备中最常用的一种。

与传统的路由器不同,交换机主要用于在局域网(LAN)内部提供数据包的转发和过滤功能。

然而,在一些情况下,我们可能需要使用交换机进行网络地址转换(NAT)来实现特定的网络部署需求。

本文将介绍思科交换机的NAT配置方法,并提供实例说明。

1.NAT概述网络地址转换(NAT)是一种在不同网络之间转换IP地址的技术。

它主要用于解决IPv4地址空间的短缺问题,并允许多个主机通过一个公网IP地址来访问互联网。

NAT实现了将内部网络地址与外部IP地址之间进行映射,使得内部主机可以通过共享公网IP地址来与外部网络进行通信。

2.NAT配置方法在思科交换机上配置NAT通常涉及以下步骤:步骤1:创建访问控制列表(ACL)访问控制列表(Access Control List)用于定义需要进行NAT转换的数据包。

我们可以根据源地址、目标地址、端口等条件来配置ACL,以确定哪些数据包需要进行NAT转换。

例如,下面是一条配置ACL的命令示例:access-list 10 permit 192.168.1.0 0.0.0.255该命令表示允许192.168.1.0/24网段的内部主机进行NAT转换。

步骤2:创建NAT池NAT池用于定义可以被映射到的公网IP地址范围。

我们可以通过配置交换机的外部接口和NAT池来设置NAT转换的目标IP地址。

例如,下面是一条配置NAT池的命令示例:ip nat pool NAT_POOL 203.0.113.1 203.0.113.10 netmask255.255.255.0该命令表示创建一个名为NAT_POOL的NAT池,其中可用的IP地址范围为203.0.113.1至203.0.113.10。

步骤3:创建NAT规则NAT规则用于将内部网络的私有IP地址映射到NAT池的公网IP地址。

我们可以通过配置NAT类型(静态/动态)、内部地址、外部地址等参数来创建NAT规则。

Cisco–NAT和PAT的配置

Cisco–NAT和PAT的配置下面是实验拓扑图:相关说明:NAT用于提供几乎无限的地址空间并掩藏内部网络寻址方案,地址管理更加容易,它允许严格控制进入和离开网络的流量;但是静态或动态NAT都存在一个问题,它只能提供一对一的地址转换。

使用端口地址转换PA T可以实现地址复用的功能,使用PAT后,所有通过地址转换设备的机器都拥有了分配给它们相同IP地址,因此源端口号用来区分不同的连接。

实验过程:I:配置各路由器的IP地址,确保直连接口能Ping通。

II:KC-R1模拟企业网关路由器。

KC-R1(config)#ip route 0.0.0.0 0.0.0.0 173.16.1.128 #指向外网的静态路由IV:配置NAT。

方法一:静态NA TKC-R1(config)#int f0/0KC-R1(config-if)#ip nat inside #将f0/0设置为内网口*Mar 1 00:05:49.875: %LINEPROTO-5-UPDOWN: Line protocol on Interface NVI0, changed state to upKC-R1(config-if)#exitKC-R1(config)#int s1/0KC-R1(config-if)#ip nat outside #将s1/0设置为外网口KC-R1(config-if)#exitKC-R1(config)#ip nat inside source static 10.1.1.1 173.16.1.56 #静态NATKC-R1(config)#exitPing测试:PC-1#ping 202.101.1.149 #测试证明能通Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.101.1.149, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 120/122/132 ms此时PC-1能通,PC-2不能通。

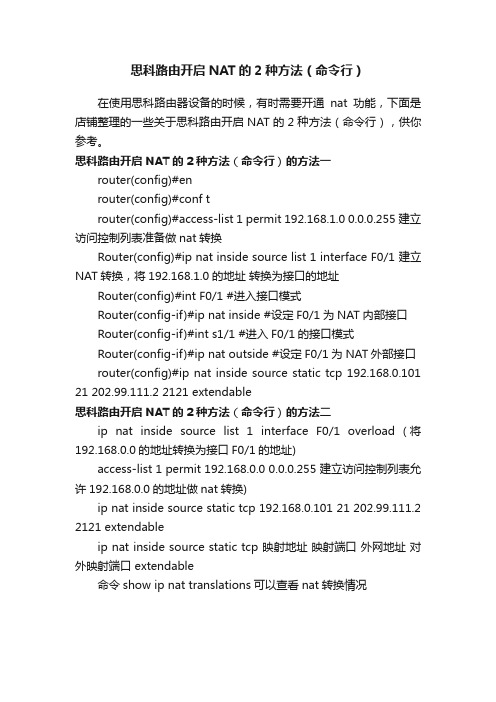

思科路由开启NAT的2种方法(命令行)

思科路由开启NAT的2种方法(命令行)在使用思科路由器设备的时候,有时需要开通nat功能,下面是店铺整理的一些关于思科路由开启NAT的2种方法(命令行),供你参考。

思科路由开启NAT的2种方法(命令行)的方法一router(config)#enrouter(config)#conf trouter(config)#access-list 1 permit 192.168.1.0 0.0.0.255 建立访问控制列表准备做nat转换Router(config)#ip nat inside source list 1 interface F0/1 建立NAT转换,将192.168.1.0的地址转换为接口的地址Router(config)#int F0/1 #进入接口模式Router(config-if)#ip nat inside #设定F0/1为NAT内部接口Router(config-if)#int s1/1 #进入F0/1的接口模式Router(config-if)#ip nat outside #设定F0/1为NAT外部接口router(config)#ip nat inside source static tcp 192.168.0.101 21 202.99.111.2 2121 extendable思科路由开启NAT的2种方法(命令行)的方法二ip nat inside source list 1 interface F0/1 overload (将192.168.0.0的地址转换为接口F0/1的地址)access-list 1 permit 192.168.0.0 0.0.0.255 建立访问控制列表允许192.168.0.0的地址做nat转换)ip nat inside source static tcp 192.168.0.101 21 202.99.111.2 2121 extendableip nat inside source static tcp 映射地址映射端口外网地址对外映射端口 extendable命令show ip nat translations可以查看nat转换情况。

NAT详解及CISCO路由器上的实现方法

NAT详解及CISCO路由器上的实现方法NAT(Network Address Translation)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现内部网络与外部网络的互联。

NAT的原理是通过在路由器或防火墙中进行IP地址转换,将内部网络的私有IP地址与公共IP地址进行映射。

这样,内部网络的用户可以通过公共IP地址访问互联网,而对外部网络来说,只能看到路由器的公共IP地址,无法直接访问内部网络的私有IP地址,从而提高了网络的安全性。

在CISCO路由器上,可以通过以下步骤实现NAT:1.确定内部网络和外部网络的接口:在CISCO路由器上,需要为内部和外部网络分配两个不同的接口。

内部网络通常是一个局域网,外部网络通常是连接到互联网的广域网接口。

2. 创建ACL(Access Control List):创建一个ACL,用于定义需要进行NAT转换的内部网络地址范围。

3.创建NAT池:创建一个NAT池,用于分配公共IP地址给内部网络的私有IP地址。

4.创建NAT转换规则:设置NAT转换规则,将内部网络的私有IP地址映射到NAT池中的公共IP地址。

5.将ACL与NAT转换规则绑定:将ACL与NAT转换规则进行绑定,以确保只有满足ACL条件的数据包才会进行NAT转换。

6.应用配置:最后,将配置应用到路由器上,使其生效。

下面是一个详细的例子,展示如何在CISCO路由器上配置NAT:```interface GigabitEthernet0/0ip address 192.168.10.1 255.255.255.0ip nat insideinterface GigabitEthernet0/1ip address 203.0.113.1 255.255.255.0ip nat outsideaccess-list 1 permit 192.168.10.0 0.0.0.255ip nat pool NATPOOL 203.0.113.5 203.0.113.10 netmask255.255.255.0ip nat inside source list 1 pool NATPOOL overload```在上述配置中,GigabitEthernet0/0接口为内部网络接口,GigabitEthernet0/1接口为外部网络接口。

cisco路由器nat配置(参考内容)

NAT包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。

静态NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP地址的不同端口上。

根据不同的需要,选择相应的NAT技术类型。

一般我们实际工作中都使用复用NAT,即复用断口NAT,也叫PNAT,所以掌握最后配置就可以了。

静态NAT配置步骤:首先,配置各接口的IP地址。

内网使用私有IP.外网使用公网IP.并指定其属于内外接口。

其次,定义静态建立IP地址之间的静态映射。

最后,指定其默认路由。

Router>en (进入特权模式)Router#config (进入全局配置模式)Configuring from terminal, memory, or network [terminal]?Enter configuration commands, one per line. End with CNTL/Z.Router(config)#ho R3 (命名为R3)R3(config)#no ip domain-lo(关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他)R3(config)#line c 0 (进入线路CONSOLE接口0下)R3(config-line)#logg syn (启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#exec-t 0 0 (防止超时,0 0 为永不超时)R3(config-line)#exitR3(config)#int e0 (进入以太网接口下)R3(config-if)#ip add 192.168.1.1 255.255.255.0 (设置IP地址)R3(config-if)#ip nat inside (设置为内部接口)R3(config-if)#no shutR3(config-if)#exitR3(config)#int ser1 (进入串口下)R3(config-if)#ip add 100.0.0.1 255.255.255.0R3(config-if)#no shutR3(config-if)#ip nat outside (设置为外部接口)R3(config-if)#exitR3(config)#ip nat inside source static 191.168.1.1 100.0.0.1(设置静态转换,其中ip nat inside source 为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classlessR3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址)R3(config)#exit动态NAT配置步骤:首先,配置各需要转换的接口的IP,设置内外网IP等。

CiscoNAT详细实验

NAT实验一.实验拓扑结构图二.IP地址规划PC0——192.168.10.10 默认网关——192.168.10.254PC1——202.20.20.10 默认网关——202.20.20.254Router0:Fa0/0——192.168.10.254 S1/0——202.10.10.10 Router1:Fa0/0——202.20.20.254 S1/0——202.10.10.20地址池:202.30.30.1——202.30.30.30 name changsha 三.配置过程1.Router0的配置:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int fa0/0Router(config-if)#ip address 192.168.10.254 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#int s1/0Router(config-if)#ip address 202.10.10.10 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut2.Router1的配置Router(config)#int fa0/0Router(config-if)#ip add 202.20.20.254 255.255.255.0Router(config-if)#no shutRouter(config-if)#int s1/0Router(config-if)#ip add 202.10.10.20 255.255.255.0Router(config-if)#no shut3.Router0配置NA T转换Router(config)#access-list 1 permit 192.168.10.0 0.0.0.255Router(config)#ip nat pool network 202.30.30.1 202.30.30.30 netmask 255.255.255.0 Router(config)#ip nat inside source list 1 pool networkRouter(config)#int fa0/0Router(config-if)#ip nat insideRouter(config-if)#int s1/0Router(config-if)#ip nat outside4.Router0配置静态路由Router(config)#ip route 202.20.20.0 255.255.255.0 202.10.10.205.Router1配置静态路由Router(config)#ip route 202.30.30.0 255.255.255.0 202.10.10.106.实验测试(1)在PC0上输入ping指令PC>ping 202.20.20.10Pinging 202.20.20.10 with 32 bytes of data:Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126 (2)在Router0中输入测试指令Router#debug ip natIP NAT debugging is onRouter#NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [13] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [4] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [14] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [5] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [15] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [6] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [16] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [7]。

CISCONAT(动态、静态)(讲解超详细)(个人学习心得)

CISCONAT(动态、静态)(讲解超详细)(个人学习心得)动态、静态NAT体会:1.静态路由:(1)将各个接口的IP地址配置好(并在serial接口设置“clock rate 9600”,各个serial接口的clock rate 值必须一样)。

Router(config)#interface serial 2/0Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shutdown(2)配置静态路由。

要连通几个与该路由器不直接相连的网段就必须设置几条路由。

Router(config)# ip route 192.168.1.0255.255.255.0192.168.3.1目标网段目标网络子网掩码下一跳IP地址(3)查看路由表:Router#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.1.0/24 is directly connected, FastEthernet1/0C 192.168.2.0/24 is directly connected, FastEthernet0/0S 192.168.3.0/24 [1/0] via 192.168.5.2S 192.168.4.0/24 [1/0] via 192.168.5.2C 192.168.5.0/24 is directly connected, Serial2/0(3)各个网段的终端要想相互ping得通,这些终端就得设置网关。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

interface Serial0/0

ip unnumbered Ethernet0/0

no ip directed-broadcast

ip accounting output-packets

ip nat outside

no ip directed-broadcast

ip nat inside

no ip mroute-cache

no cdp enable

!

interface Virtual-TokenRing35

no ip address

1.静态地址转换

静态地址转换将内部本地地址与内部合法地址进行一对一地转换,且需要指定和哪个合法地址进行转换。如果内部网络有WWW服务器或FTP服务器等可以为外部用户提供服务,则这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。

2.动态地址转换

hostname 2611

!

enable secret 5 $JIeG$UZJNjKhcptJXHPc/BP5GG0

enable password 2323ipro

!

ip subnet-zero

ip address 218.27.84.249 255.255.255.248

no ip directed-broadcast

ip accounting output-packets

no ip mroபைடு நூலகம்te-cache

no cdp enable

no ip directed-broadcast

no ip mroute-cache

shutdown

ring-speed 16

!

router rip

redistribute connected

ip nat inside source list 1 pool nat-pool overload

ip nat inside source static 192.168.2.254 218.27.84.249

ip classless

ip route 0.0.0.0 0.0.0.0 Serial0/0

no ip source-route

no ip finger

!

!

!

interface Ethernet0/0

ip address 192.168.10.254 255.255.255.0 secondary

动态地址转换也是将内部本地地址与内部合法地址一对一地转换,但是动态地址转换是从内部合法地址池中动态地选择一个未使用的地址来对内部本地地址进行转换的。

3.复用动态地址转换

复用动态地址转换首先是一种动态地址转换,但是它可以允许多个内部本地地址共用一个内部合法地址。对只申请到少量IP地址但却经常同时有多个用户上外部网络的情况,这种转换极为有用。

no ip mroute-cache

no fair-queue

no cdp enable

!

interface Ethernet0/1

ip address 192.168.2.254 255.255.255.0

PAT(Port Address Translation)也称为NAPT,就是将多个内部地址映射为一个公网地址,但以不同的协议端口号与不同的内部地址相对应。这种方式常用于拨号上Internet网。

以下是以2611路由器为例,配置清单如下: Current configuration:

password routr

login

!

end�

network 192.168.2.0

network 192.168.10.0

network 218.27.84.0

!

ip default-gateway 218.27.127.217

ip nat pool nat-pool 218.27.84.252 218.27.84.254 netmask 255.255.255.248

ip http server

ip http port 9091

ip ospf name-lookup

!

!

ip access-list extended filterin

permit tcp any host 218.27.84.249 eq www reflect httpfilter

access-list 1 permit 192.168.2.0 0.0.0.255

no cdp run

!

line con 0

transport input none

line aux 0

line vty 0 4

!

version 12.0

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!