Nginx 支持SSL加密代理 具体配置方法

nginx ssl编译

nginx ssl编译要编译NGINX以支持SSL,您需要遵循以下步骤:安装依赖项:确保您的系统上已安装所需的依赖项,包括OpenSSL。

在大多数Linux 发行版上,您可以使用包管理器安装这些依赖项。

例如,在Ubuntu上,可以使用以下命令安装OpenSSL:arduinosudo apt-get install openssl libssl-dev获取NGINX源代码:从NGINX官方网站或使用包管理器获取NGINX的源代码。

您可以从NGINX的官方网站下载最新版本的源代码,或者使用包管理器(如apt、yum 或dnf)安装NGINX软件包。

配置编译选项:打开NGINX源代码目录中的configure文件,并设置所需的编译选项。

要启用SSL支持,请添加--with-http_ssl_module选项。

例如:bash./configure --with-http_ssl_module此选项将启用NGINX的SSL模块,使NGINX能够处理通过SSL加密的请求。

4. 编译和安装NGINX:在配置完成后,使用以下命令编译和安装NGINX:gomakesudo make install这将编译NGINX并将其安装到您的系统上。

5. 配置NGINX:在安装完成后,您需要配置NGINX以使用SSL。

打开NGINX配置文件(通常位于/etc/nginx/nginx.conf),并添加以下内容:bashserver {listen 443 ssl;ssl_certificate /path/to/your/certificate.crt;ssl_certificate_key /path/to/your/private/key.key;# 其他配置选项...}确保将ssl_certificate和ssl_certificate_key的路径替换为您实际的证书和私钥文件的路径。

其他配置选项可根据您的需求进行更改。

nginx ssl反向代理原理

nginx ssl反向代理原理Nginx是一种高性能的开源Web服务器,可以用作反向代理服务器。

在使用Nginx作为反向代理时,SSL(安全套接字层)起着至关重要的作用,它旨在为客户端与Web服务器之间的通信提供加密和认证保护。

下面将详细介绍Nginx反向代理SSL的原理以及其实现步骤。

第一步:理解SSL的基本原理和概念在深入了解Nginx反向代理SSL的原理之前,我们应该先理解SSL的基本原理和概念。

SSL使得客户端和服务器之间的通信得以安全进行,它使用了公钥和私钥来加密数据传输过程中的敏感信息。

在SSL握手过程中,客户端将向服务器发送一个随机数,并利用服务器的公钥对其进行加密。

然后,服务器使用私钥解密此随机数,并用该随机数对通信过程中的数据进行加密和解密。

第二步:配置Nginx反向代理服务器要实现Nginx反向代理SSL,首先需要在服务器上安装Nginx。

然后,在Nginx的配置文件中进行必要的更改。

下面是一个简单的示例Nginx配置文件,用于将所有来自客户端的HTTP 请求转发到后端服务器,并启用SSL:events {worker_connections 1024;}http {server {listen 80;server_name example;return 301}server {listen 443 ssl;server_name example;ssl_certificate /path/to/ssl.crt;ssl_certificate_key /path/to/ssl.key;location / {proxy_passproxy_set_header Host host;proxy_set_header X-Real-IP remote_addr;proxy_set_header X-Forwarded-Forproxy_add_x_forwarded_for;}}}在上面的配置中,第一个server块将来自80端口的HTTP请求重定向到443端口的HTTPS上。

Nginx+tomcat+ssl安装配置手册

Nginx + tomcat + SSL 安装配置手册1.介绍Nginx ("engine x") 是一个高性能的 HTTP 和反向代理服务器,也是一个IMAP/POP3/SMTP 代理服务器。

nginx有以下几项基本特性:模块化结构过滤器包括gzipping, byte ranges, chunked responses,以及 SSI-filter等filter。

高性能支持内核Poll模型,能经受高负载的考验,有报告表明能支持高达 50,000个并发连接数。

高稳定性Nginx采取了分阶段资源分配技术,使得它的CPU与内存占用率非常低。

官方表示保持10,000个没有活动的连接,它只占2.5M内存。

多负载策略多种分配策略,并且分配均匀。

自Nginx 发布四年来,Nginx 已经因为它的稳定性、丰富的功能集、示例配置文件和低系统资源的消耗而闻名了。

目前国内各大门户网站已经部署了Nginx,如新浪、网易、腾讯等;国内几个重要的视频分享网站也部署了Nginx,如六房间、酷6等。

2.准备2.1 资源Nginx中文网站:/Nginx英文网站:/PCRE网站:/2.2 相关软件1)PCREPCRE(Perl Compatible Regular Expressions)中文含义:perl语言兼容正则表达式)是一个用C语言编写的正则表达式函数库。

neginx中使用正则表达式进行灵活配置,安装之前需要确认PCRE已安装。

下载地址:/,使用版本pcre-8.12.tar.gz2)nginx-upstream-jvm-routenginx_upstream_jvm_route 是一个 Nginx 的扩展模块,用来实现基于Cookie 的Session Sticky 的功能。

下载地址(svn):/svn/trunk/3.4.4.1 Windows版安装安装文件为.zip文件,解压缩后,运行目录中的nginx.exe(或使用命令),服务启动。

nginx代理方法

nginx代理方法

Nginx作为一个高性能的Web服务器和反向代理服务器,可以通过多种方法来进行代理。

以下是一些常见的Nginx代理方法:

1. 反向代理,Nginx可以作为反向代理服务器,将客户端的请求转发给后端的服务器。

这种代理方式可以用于负载均衡、缓存静态内容等。

配置反向代理需要在Nginx的配置文件中使用

`proxy_pass`指令来指定后端服务器的地址和端口。

2. 正向代理,Nginx也可以用作正向代理服务器,充当客户端和外部服务器之间的中间人。

这种代理方式可以用于控制对外部资源的访问、过滤内容等。

配置正向代理需要在Nginx的配置文件中使用`proxy_pass`指令来指定外部服务器的地址和端口,并可能需要配置访问控制列表等。

3. TCP代理,除了HTTP和HTTPS代理外,Nginx还可以进行TCP代理,用于代理其他TCP协议的连接,比如SMTP、POP3等。

配置TCP代理需要在Nginx的配置文件中使用`stream`模块来定义TCP代理的配置。

4. WebSocket代理,Nginx也可以代理WebSocket的连接,用于支持WebSocket协议的应用。

配置WebSocket代理需要在Nginx 的配置文件中使用`proxy_pass`指令,并且需要配置一些特殊的头部信息。

总的来说,Nginx提供了丰富的代理功能,并且可以通过灵活的配置来满足不同的代理需求。

在实际应用中,需要根据具体的场景和需求选择合适的代理方法,并进行相应的配置和调优。

希望以上信息能够帮助你更好地了解Nginx的代理方法。

在Linux虚拟机中搭建Nginx服务器以及SSL、反向代理和负载均衡的实现

在Linux虚拟机中搭建Nginx服务器以及SSL、反向代理和负载均衡的实现目录一、虚拟机下网络的网络配置 (2)1、Bridged模式 (2)2、NAT 模式 (3)3、host-only 模式: (4)4、作业环境网络拓扑图 (4)二、Nginx的安装与配置 (5)1、Nginx简介 (5)2、安装前的环境准备 (5)3、下载安装 (6)4、控制Nginx服务 (6)5、配置nginx (7)6、负载测试 (9)三、基于OpenSSL部署https网站 (9)1、OpenSSL以及SSL/TLS协议简介: (9)2、Linux下配置https (10)3、SSL/TSL协议分析 (12)四、用Nginx实现负载均衡和反向代理 (15)1、反向代理的实现 (15)2、负载均衡 (18)一、虚拟机下网络的网络配置1、Bridged模式在桥接模式下,VMware虚拟机里的系统就像是局域网中的一台独立的主机,它可以访问同一个网段内任何一台机器,即可以相互ping通。

在桥接模式下,你需要手工为虚拟系统配置IP地址、子网掩码,而且还要和宿主机器处于同一网段,这样虚拟系统才能和宿主机器进行通信。

同时,由于这个虚拟系统是局域网中的一个独立的主机系统,就可以手工配置它的IP,DNS服务器,网关等信息,以实现通过局域网的网关或通过交换机访问外网。

图1本地物理网卡和虚拟网卡通过虚拟交换机进行桥接,物理网卡和虚拟网卡在拓扑图上处于同等地位。

Vmware默认给虚拟系统提供了一个虚拟网卡(linux下默认为eth0设备),虚拟系统通过该网卡与外部通信。

图中虚拟交换机由vmware提供,其默认设备名为VMnet0。

如图1所示。

2、NAT 模式NAT 即Network Address Translation 缩写,即网络地址转换,由NAT服务完成,在vmware里默认为VMnet8虚拟交换机,它将虚拟系统的IP地址转换成宿主机的IP地址,从而借用宿主机访问其他主机。

nginx版ssl证书格式

nginx版ssl证书格式nginx是一款高性能的Web服务器,它还可以充当反向代理服务器、负载均衡服务器等角色。

在使用nginx搭建Web服务时,SSL证书是一个必备的配置项。

本文将介绍nginx支持的SSL证书格式。

首先,SSL证书是用于加密和验证网络通信的数字证书。

在建立HTTPS连接时,浏览器和Web服务器之间的通信会通过SSL协议进行加密,SSL证书就是用于验证服务器身份并提供公钥的证书。

nginx支持常见的SSL证书格式有:1. PEM格式PEM格式是一种常见的证书格式,它采用Base64编码并使用“-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”作为起始和结束标识。

PEM格式的证书文件通常以“.pem”或“.crt”后缀命名。

nginx也支持PEM格式的私钥文件。

PEM格式的证书文件包含以下内容:- 证书序列号:证书唯一标识符- 有效期:证书的有效期范围- 颁发者:颁发证书的机构- 主题:证书所属的域名或IP地址- 公钥:用于加密通信的公钥PEM格式的私钥文件包含以下内容:- 私钥:用于解密通信的私钥2. DER格式DER格式是一种二进制证书格式,它不采用Base64编码,而是使用ASN.1编码方式。

DER格式的证书文件通常以“.der”后缀命名。

3. PKCS#7格式PKCS#7格式是一种基于ASN.1的证书格式,它可以用于包含多个证书和CRL(证书撤销列表)。

PKCS#7格式的证书文件通常以“.p7b”或“.p7c”后缀命名。

4. PKCS#12格式PKCS#12格式(也称PFX格式)是一种基于ASN.1的证书格式,它通常用于包含证书、私钥以及可选的CA证书和CRL。

PKCS#12格式的证书文件通常以“.p12”或“.pfx”后缀命名。

在使用nginx配置SSL证书时,需要将证书和私钥合并到同一个文件中,称为PEM格式的证书链文件。

nginx ssl_ciphers语法规则

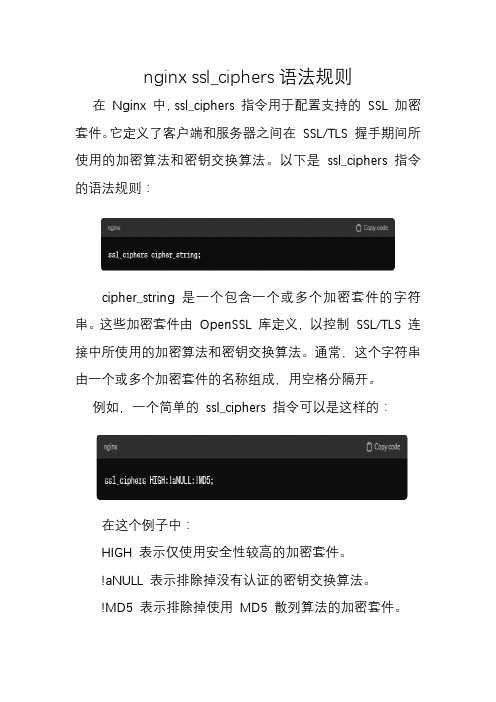

nginx ssl_ciphers语法规则在 Nginx 中,ssl_ciphers 指令用于配置支持的 SSL 加密套件。

它定义了客户端和服务器之间在 SSL/TLS 握手期间所使用的加密算法和密钥交换算法。

以下是 ssl_ciphers 指令的语法规则:

cipher_string 是一个包含一个或多个加密套件的字符串。

这些加密套件由 OpenSSL 库定义,以控制 SSL/TLS 连接中所使用的加密算法和密钥交换算法。

通常,这个字符串由一个或多个加密套件的名称组成,用空格分隔开。

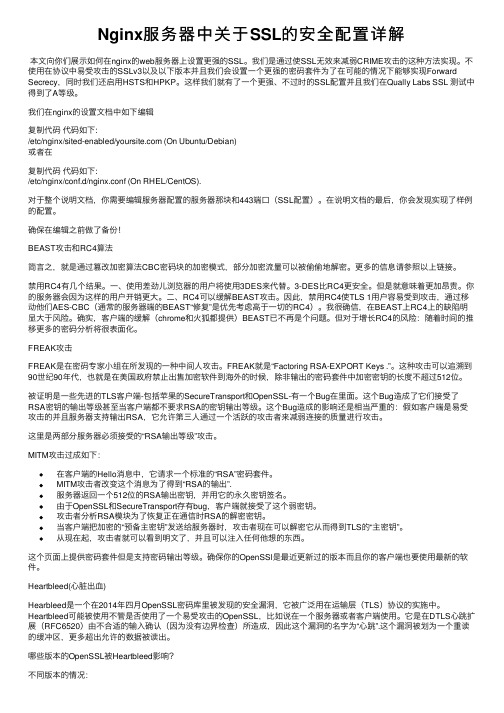

例如,一个简单的 ssl_ciphers 指令可以是这样的:

在这个例子中:

HIGH 表示仅使用安全性较高的加密套件。

!aNULL 表示排除掉没有认证的密钥交换算法。

!MD5 表示排除掉使用 MD5 散列算法的加密套件。

需要注意的是,ssl_ciphers 指令的具体配置应该根据实际的安全需求和 SSL/TLS 版本来选择。

同时,还应该避免使用弱加密算法和已知的安全漏洞。

建议根据安全最佳实践和最新的安全建议来配置 ssl_ciphers 指令,以确保 SSL/TLS 连接的安全性和可靠性。

nginx防护规则,拦截非法字符,防止sql注入、防xss-概述说明以及解释

nginx防护规则,拦截非法字符,防止sql注入、防xss-概述说明以及解释1.引言1.1 概述在当今互联网和信息技术发展的时代,网站安全问题越来越受到人们的关注。

随着网络攻击手段的不断升级和变化,网站安全问题也变得日益复杂和严重。

其中,SQL注入和XSS(跨站脚本攻击)是最常见和危害最大的两种安全漏洞。

当恶意攻击者利用这些漏洞成功攻击网站时,可能导致用户信息泄露、网站瘫痪、以及财产损失等严重后果。

为了有效防范这些安全威胁,nginx防护规则应运而生。

通过对nginx 服务器配置和规则的优化,可以有效地拦截非法字符、防止SQL注入攻击以及防护XSS攻击,提升网站的安全性和稳定性。

本文将详细介绍nginx 防护规则的重要性和实施方法,帮助网站管理员加强对安全漏洞的防范意识和能力。

1.2 文章结构文章结构是本文的框架和组织方式,有助于读者更好地理解和把握文章内容。

本文分为引言、正文和结论三大部分。

在引言部分,我们将首先对nginx防护规则进行概述,介绍文章的结构和目的。

接着,正文部分将详细讨论nginx防护规则、拦截非法字符以及防止SQL注入等内容。

最后,在结论部分,我们将总结本文的核心内容,强调对于网站安全的重要性,并提出一些建议性的措施。

通过这样的文章结构,读者可以系统性地了解nginx防护规则的重要性和实施方法,以提升网站的安全性。

1.3 目的本文的目的是介绍nginx防护规则,重点讨论如何利用nginx的功能来拦截非法字符、防止SQL注入和防止XSS攻击。

通过学习本文的内容,读者可以了解如何有效地保护网站和应用程序免受恶意攻击的威胁,提高系统的安全性和稳定性。

同时,本文也旨在帮助读者了解nginx的强大功能,提升其在网络安全领域的知识和技能。

希望读者通过本文的学习能够加强对网络安全的认识,为网站和应用程序的安全运行提供有效的保障。

2.正文2.1 nginx防护规则Nginx是一个高性能的开源Web服务器软件,也是一个反向代理服务器,它可以帮助我们有效地防护网站免受各种网络攻击。

Nginx服务器中关于SSL的安全配置详解

Nginx服务器中关于SSL的安全配置详解本⽂向你们展⽰如何在nginx的web服务器上设置更强的SSL。

我们是通过使SSL⽆效来减弱CRIME攻击的这种⽅法实现。

不使⽤在协议中易受攻击的SSLv3以及以下版本并且我们会设置⼀个更强的密码套件为了在可能的情况下能够实现Forward Secrecy,同时我们还启⽤HSTS和HPKP。

这样我们就有了⼀个更强、不过时的SSL配置并且我们在Qually Labs SSL 测试中得到了A等级。

我们在nginx的设置⽂档中如下编辑复制代码代码如下:/etc/nginx/sited-enabled/ (On Ubuntu/Debian)或者在复制代码代码如下:/etc/nginx/conf.d/nginx.conf (On RHEL/CentOS).对于整个说明⽂档,你需要编辑服务器配置的服务器那块和443端⼝(SSL配置)。

在说明⽂档的最后,你会发现实现了样例的配置。

确保在编辑之前做了备份!BEAST攻击和RC4算法简⾔之,就是通过篡改加密算法CBC密码块的加密模式,部分加密流量可以被偷偷地解密。

更多的信息请参照以上链接。

禁⽤RC4有⼏个结果。

⼀、使⽤差劲⼉浏览器的⽤户将使⽤3DES来代替。

3-DES⽐RC4更安全。

但是就意味着更加昂贵。

你的服务器会因为这样的⽤户开销更⼤。

⼆、RC4可以缓解BEAST攻击。

因此,禁⽤RC4使TLS 1⽤户容易受到攻击,通过移动他们AES-CBC(通常的服务器端的BEAST“修复”是优先考虑⾼于⼀切的RC4)。

我很确信,在BEAST上RC4上的缺陷明显⼤于风险。

确实,客户端的缓解(chrome和⽕狐都提供)BEAST已不再是个问题。

但对于增长RC4的风险:随着时间的推移更多的密码分析将很表⾯化。

FREAK攻击FREAK是在密码专家⼩组在所发现的⼀种中间⼈攻击。

FREAK就是“Factoring RSA-EXPORT Keys .”。

详解Nginx+TomcatHTTPSSSL配置方法

详解Nginx+TomcatHTTPSSSL配置⽅法这篇⽂章涉及到很多专业术语,例如密钥对,私钥,公钥,证书等等,关于加密的理论和概念请参考我之前写的《》,我在这篇⽂章中就不重复这些概念了。

1. 申请 SSL 证书你可以从很多⽹站购买到SSL证书,我经常使⽤的是。

证书都是收费的(据说有免费的,没试过),价格有贵的有便宜的。

它们的区别是发⾏证书的机构不同,贵的证书机构更权威,证书被否决的⼏率更⼩。

正规运营的⽹站建议购买好⼀点的证书,免了⿇烦,也贵不了多少。

1.1 ⽣成 CSR ⽂件申请证书的时候,证书的发⾏机构会要求你提供⼀个CSR(Certificate Signing Request)⽂件,这个⽂件包含了发⾏机构需要的所有信息。

在⽣成CSR之前,我们必须先创建密钥对:$JAVA_HOME/bin/keytool -genkey -alias <your_alias_name> -keyalg RSA -keystore <your_keystore_filename> -keysize 2048这⾥我们使⽤的是RSA⾮对称算法,2048位的密钥(好的证书机构强制2048位)。

<your_alias_name>可以是⽹站名,⽐如“linuxde”,同理<your_keystore_filename>可以是linuxde.keystore。

这个命令会让你输⼊私钥所有者的信息,也就是你的⽹站的信息,这⾥只有⼀个字段是关键的“Common Name(CN)”,这个字段应该是你的⽹站域名,例如“”,别的字段例如国家地区什么的你看着填就⾏了。

使⽤keytool⼯具的话,它提⽰输⼊“first and last name”就是让你输⼊“Common Name”。

在你填完信息以后,它会让你设置keystore和密钥的访问密码,你输⼊就⾏了,建议使⽤相同的密码。

如果不输⼊的话,默认密码是“changeit”。

Nginx+Winows配置wosign ssl证书方法

Winows+Nginx安装配置沃通SSL证书方法一、准备工作(1)安装SSL前请一定要备份好您需要修改的服务器配置文件;(2)需要用到的证书文件:1_root_bundle.crt、2_.key;注:这三个证书文件都在文件夹for Nginx.zip中,1_root_bundle.crt 是根证书链(公钥),2_ .key为私钥。

(其中:证书公钥、私钥文件一般以您的域名命名;证书后缀名crt和cer的性质是一样的)。

二、安装证书1.配置SSL证书(1)复制1_root_bundle.crt、2_.key文件到Nginx安装目录下的conf目录。

(2)打开Nginx安装目录下conf目录中的nginx.conf文件,找到:将其修改为:注:配置完成后的网站路径及默认页等配置请与80端口保持一致。

保存退出,并重启Nginx,然后通过https方式访问您的站点,测试站点证书的安装配置。

2.本地测试如果本地测试,请做本地解析访问:打开C:\Windows\System32\Drivers\etc\hosts文件,用文本编辑器修改,把证书绑定的域名解析到本地ip。

注:部署完毕后若网站无法通过https正常访问,可确认服务器443端口是否开启或被网站卫士等加速工具拦截。

(1)开启方法:防火墙设置-例外端口-添加443端口(TCP)。

(2)若被安全或加速工具拦截,可以在拦截记录中将443添加至信任列表。

重启后,重新通过https访问。

三、证书备份请保存好收到的证书压缩包文件及密码,以防丢失。

如有出入请参考沃通SSL证书部署指南,建议申请沃通免费SSL证书测试效果,其他SSL证书可提供长达60天的测试。

详解Nginx配置SSL证书实现Https访问

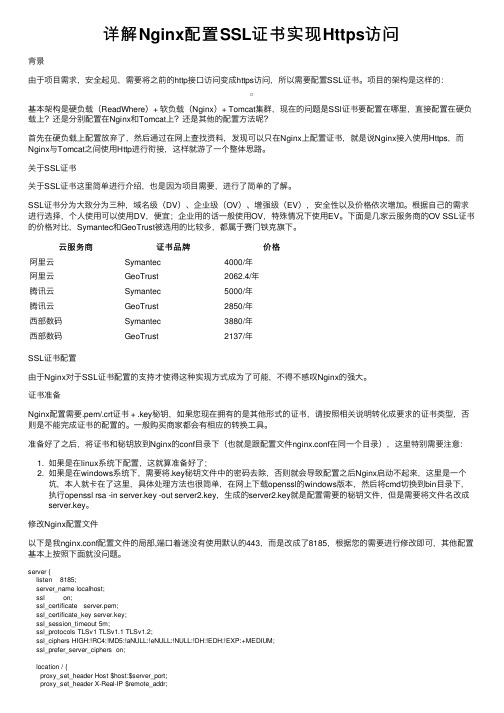

详解Nginx配置SSL证书实现Https访问背景由于项⽬需求,安全起见,需要将之前的http接⼝访问变成https访问,所以需要配置SSL证书。

项⽬的架构是这样的:基本架构是硬负载(ReadWhere)+ 软负载(Nginx)+ Tomcat集群,现在的问题是SSl证书要配置在哪⾥,直接配置在硬负载上?还是分别配置在Nginx和Tomcat上?还是其他的配置⽅法呢?⾸先在硬负载上配置放弃了,然后通过在⽹上查找资料,发现可以只在Nginx上配置证书,就是说Nginx接⼊使⽤Https,⽽Nginx与Tomcat之间使⽤Http进⾏衔接,这样就游了⼀个整体思路。

关于SSL证书关于SSL证书这⾥简单进⾏介绍,也是因为项⽬需要,进⾏了简单的了解。

SSL证书分为⼤致分为三种,域名级(DV)、企业级(OV)、增强级(EV),安全性以及价格依次增加。

根据⾃⼰的需求进⾏选择,个⼈使⽤可以使⽤DV,便宜;企业⽤的话⼀般使⽤OV,特殊情况下使⽤EV。

下⾯是⼏家云服务商的OV SSL证书的价格对⽐,Symantec和GeoTrust被选⽤的⽐较多,都属于赛门铁克旗下。

云服务商证书品牌价格阿⾥云Symantec4000/年阿⾥云GeoTrust2062.4/年腾讯云Symantec5000/年腾讯云GeoTrust2850/年西部数码Symantec3880/年西部数码GeoTrust2137/年SSL证书配置由于Nginx对于SSL证书配置的⽀持才使得这种实现⽅式成为了可能,不得不感叹Nginx的强⼤。

证书准备Nginx配置需要.pem/.crt证书 + .key秘钥,如果您现在拥有的是其他形式的证书,请按照相关说明转化成要求的证书类型,否则是不能完成证书的配置的。

⼀般购买商家都会有相应的转换⼯具。

准备好了之后,将证书和秘钥放到Nginx的conf⽬录下(也就是跟配置⽂件nginx.conf在同⼀个⽬录),这⾥特别需要注意:1. 如果是在linux系统下配置,这就算准备好了;2. 如果是在windows系统下,需要将.key秘钥⽂件中的密码去除,否则就会导致配置之后Nginx启动不起来,这⾥是⼀个坑,本⼈就卡在了这⾥,具体处理⽅法也很简单,在⽹上下载openssl的windows版本,然后将cmd切换到bin⽬录下,执⾏openssl rsa -in server.key -out server2.key,⽣成的server2.key就是配置需要的秘钥⽂件,但是需要将⽂件名改成server.key。

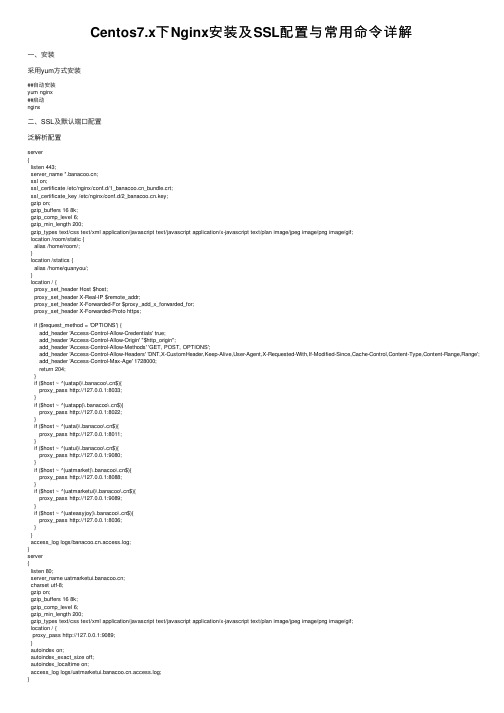

Centos7.x下Nginx安装及SSL配置与常用命令详解

Centos7.x下Nginx安装及SSL配置与常⽤命令详解⼀、安装采⽤yum⽅式安装##⾃动安装yum nginx##启动nginx⼆、SSL及默认端⼝配置泛解析配置server{listen 443;server_name *;ssl on;ssl_certificate /etc/nginx/conf.d/1__bundle.crt;ssl_certificate_key /etc/nginx/conf.d/2_.key;gzip on;gzip_buffers 16 8k;gzip_comp_level 6;gzip_min_length 200;gzip_types text/css text/xml application/javascript text/javascript application/x-javascript text/plan image/jpeg image/png image/gif;location /room/static {alias /home/room/;}location /statics {alias /home/quanyou/;}location / {proxy_set_header Host $host;proxy_set_header X-Real-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto https;if ($request_method = 'OPTIONS') {add_header 'Access-Control-Allow-Credentials' true;add_header 'Access-Control-Allow-Origin' "$http_origin";add_header 'Access-Control-Allow-Methods' 'GET, POST, OPTIONS';add_header 'Access-Control-Allow-Headers' 'DNT,X-CustomHeader,Keep-Alive,User-Agent,X-Requested-With,If-Modified-Since,Cache-Control,Content-Type,Content-Range,Range'; add_header 'Access-Control-Max-Age' 1728000;return 204;}if ($host ~ ^(uatapi)\.banacoo\.cn$){proxy_pass http://127.0.0.1:8033;}if ($host ~ ^(uatapp)\.banacoo\.cn$){proxy_pass http://127.0.0.1:8022;}if ($host ~ ^(uatai)\.banacoo\.cn$){proxy_pass http://127.0.0.1:8011;}if ($host ~ ^(uatui)\.banacoo\.cn$){proxy_pass http://127.0.0.1:9080;}if ($host ~ ^(uatmarket)\.banacoo\.cn$){proxy_pass http://127.0.0.1:8088;}if ($host ~ ^(uatmarketui)\.banacoo\.cn$){proxy_pass http://127.0.0.1:9089;}if ($host ~ ^(uateasyjoy)\.banacoo\.cn$){proxy_pass http://127.0.0.1:8036;}}access_log logs/.access.log;}server{listen 80;server_name ;charset utf-8;gzip on;gzip_buffers 16 8k;gzip_comp_level 6;gzip_min_length 200;gzip_types text/css text/xml application/javascript text/javascript application/x-javascript text/plan image/jpeg image/png image/gif;location / {proxy_pass http://127.0.0.1:9089;}autoindex on;autoindex_exact_size off;autoindex_localtime on;access_log logs/.access.log;}server{listen 80;server_name ;charset utf-8;gzip on;gzip_buffers 16 8k;gzip_comp_level 6;gzip_min_length 200;gzip_types text/css text/xml application/javascript text/javascript application/x-javascript text/plan image/jpeg image/png image/gif; location / {proxy_pass http://127.0.0.1:8088;}autoindex on;autoindex_exact_size off;autoindex_localtime on;access_log logs/.access.log;}三、常⽤命令##重新加载配置nginx -s reload##停⽌服务nginx -s stop以上就是本⽂的全部内容,希望对⼤家的学习有所帮助,也希望⼤家多多⽀持。

Windows下用Nginx配置https服务器及反向代理的问题

Windows下⽤Nginx配置https服务器及反向代理的问题请求逻辑前端 --> https⽅式请求nginxnginx --> 通过http请求后端服务安装OpenSSL然后配置环境变量。

在系统环境变量中添加环境变量:变量名:OPENSSL_HOME变量值:F:\OpenSSL-Win64\bin;(变量值为OPENSSL安装位置下的bin⽬录)⽣成证书⽤命令⾏随便打开⼀个⽬录, 使⽤如下命令⽣成证书# 创建私钥# test⽂件名是⾃⼰随便起即可, 这个命令会让你设置两次rsa的密码, 请务必记住该密码, 后续需要使⽤, 命令执⾏完毕, 会在当前⽬录⽣成 test.key 的⽂件openssl genrsa -des3 -out test.key 1024# 创建csr证书, 这⾥⽤到的 test.key 是上⼀个命令⽣成的那个. 执⾏这个命令后,需要输⼊⼀系列的信息。

输⼊的信息中最重要的为Common Name,这⾥输⼊的域名即为我们要使⽤https访问的域名,⽐如我输⼊的是localhost。

其它的内容随便填即可。

以上步骤完openssl req -new -key test.key -out test.csr# 去除密码# 在加载SSL⽀持的Nginx并使⽤上述私钥时除去必须的⼝令,否则会在启动nginx的时候需要输⼊密码。

# 复制test.key并重命名为test.copy.key# 在命令⾏中执⾏如下命令以去除⼝令(此时需要输⼊密码,这个密码就是上⽂中在创建私钥的时候输⼊的密码。

)openssl rsa -in test.copy.key -out test.key# ⽣成crt证书. 证书⽣成完毕。

我们发现,ssl⽂件夹中⼀共⽣成了4个⽂件。

下⾯,配置https服务器的时候,我们需要⽤到的是其中的test.crt和test.key这两个⽂件。

openssl x509 -req -days 365 -in test.csr -signkey test.key -out test.crt下载安装nginx, 修改nginx配置将⽣成的test.key和test.crt移动到$NGINX_ROOT/conf⽬录#user nobody;worker_processes 1;#error_log logs/error.log;#error_log logs/error.log notice;#error_log logs/error.log info;#pid logs/nginx.pid;events {worker_connections 1024;}http {include mime.types;default_type application/octet-stream;#log_format main '$remote_addr - $remote_user [$time_local] "$request" '# '$status $body_bytes_sent "$http_referer" '# '"$http_user_agent" "$http_x_forwarded_for"';#access_log logs/access.log main;sendfile on;#tcp_nopush on;#keepalive_timeout 0;keepalive_timeout 65;#gzip on;server {listen 80;server_name localhost;#charset koi8-r;#access_log logs/host.access.log main;location / {root D:/local-site;index index.html index.htm;}#error_page 404 /404.html;# redirect server error pages to the static page /50x.html#error_page 500 502 503 504 /50x.html;location = /50x.html {root html;}# proxy the PHP scripts to Apache listening on 127.0.0.1:80##location ~ \.php$ {# proxy_pass http://127.0.0.1;#}# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000##location ~ \.php$ {# root html;# fastcgi_pass 127.0.0.1:9000;# fastcgi_index index.php;# fastcgi_param SCRIPT_FILENAME /scripts$fastcgi_script_name;# include fastcgi_params;#}# deny access to .htaccess files, if Apache's document root# concurs with nginx's one##location ~ /\.ht {# deny all;#}}server {listen 8086;listen localhost:8086;server_name localhost;gzip on;gzip_buffers 4 16k;gzip_comp_level 6;gzip_vary on;gzip_types text/plain text/css application/json application/x-javascript application/javascript text/xml application/xml application/xml+rss text/javascript;location / {root D:/local-site/good-test;index index.html index.htm;}location ^~/api/ {rewrite ^~/api/(.*)$ /$1 break;proxy_pass http://localhost:8080/; #代理IP:端⼝}}# HTTPS server 配置, 这⾥使⽤了反向代理和跨域⽀持, 注意nginx和后端服务, 只需要在nginx设置跨域即可, 后端服务的跨域不要开启, 如果两边都开启了跨域, 会出问题 #server {listen 443 ssl;server_name localhost;ssl_certificate test.crt;ssl_certificate_key test.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;# location / {# root html;# index index.html index.htm;# }location / {# rewrite ^~/api/(.*)$ /$1 break;# add_header Access-Control-Allow-Origin *;# 允许客户端的请求⽅法add_header 'Access-Control-Allow-Methods' 'GET, POST, OPTIONS, DELETE, PUT';# 允许客户端提交的的请求头add_header 'Access-Control-Allow-Headers' 'Origin, x-requested-with, Content-Type, Accept, Authorization';# 允许客户端提交Cookieadd_header 'Access-Control-Allow-Credentials' 'true';# 允许客户端访问的响应头add_header 'Access-Control-Expose-Headers' 'Cache-Control, Content-Language, Content-Type, Expires, Last-Modified, Pragma';proxy_pass http://10.114.119.61:8080;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Port $server_port;proxy_set_header Host $host;proxy_set_header X-Real-IP $remote_addr;}}server {listen 8443 ssl;server_name localhost;ssl_certificate test.crt;ssl_certificate_key test.key;ssl_session_cache shared:SSL:1m;ssl_session_timeout 5m;ssl_ciphers HIGH:!aNULL:!MD5;ssl_prefer_server_ciphers on;# location / {# root html;# index index.html index.htm;# }location / {# rewrite ^~/api/(.*)$ /$1 break;# add_header Access-Control-Allow-Origin $http_origin;# 允许客户端的请求⽅法add_header 'Access-Control-Allow-Methods' 'GET, POST, OPTIONS, DELETE, PUT';# 允许客户端提交的的请求头add_header 'Access-Control-Allow-Headers' 'Origin, x-requested-with, Content-Type, Accept, Authorization';# 允许客户端提交Cookieadd_header 'Access-Control-Allow-Credentials' 'true';# 允许客户端访问的响应头add_header 'Access-Control-Expose-Headers' 'Cache-Control, Content-Language, Content-Type, Expires, Last-Modified, Pragma';# 这是是配置需要代理的服务proxy_pass http://10.114.119.61:7001;# proxy_pass https://172.16.46.38:8443;# proxy_pass http://10.114.119.61:8866;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_set_header X-Forwarded-Proto $scheme;proxy_set_header X-Forwarded-Port $server_port;proxy_set_header Host $host;proxy_set_header X-Real-IP $remote_addr;}}}重启nginx本地域名配置打开C:\Windows\System32\drivers\etc\hosts⽂件加⼊配置:10.114.119.61 10.114.119.61 到此这篇关于Windows下⽤Nginx配置https服务器及反向代理的⽂章就介绍到这了,更多相关Nginx配置https服务器内容请搜索以前的⽂章或继续浏览下⾯的相关⽂章希望⼤家以后多多⽀持!。

nginx证书认证机制

nginx证书认证机制NGINX证书认证机制是一种用于保护网络通信安全的重要技术。

它基于公钥加密算法,利用证书来验证通信双方身份,并确保数据传输的机密性和完整性。

本文将详细介绍NGINX证书认证机制,包括证书的生成与安装、HTTPS的工作原理以及NGINX的证书配置方法等内容。

第一部分:证书的生成与安装在NGINX证书认证机制中,证书扮演着关键角色。

证书一般由证书颁发机构(CA,Certificate Authority)签发,同时包含公钥和证书持有者的信息。

下面是生成和安装证书的步骤:1. 生成私钥:首先,需要生成私钥(private key),私钥是非常重要的机密信息,用于加密和解密数据。

可以使用openssl等工具生成私钥。

2. 证书签名请求(CSR)的生成:接下来,需要生成证书签名请求(CSR,Certificate Signing Request)。

CSR包含证书持有者的详细信息(如域名、公钥等),用于向证书颁发机构申请证书。

同样可以使用openssl生成CSR。

3. 向CA机构申请证书:将生成的CSR提交给CA机构,经过验证和审批后,CA机构会签发证书。

4. 安装证书:收到CA机构签发的证书后,将证书和私钥保存在适当的位置,以便在需要时进行配置。

第二部分:HTTPS的工作原理在理解NGINX证书认证机制之前,需要了解HTTPS的工作原理。

HTTPS 是基于HTTP协议的安全版本,它通过SSL/TLS协议实现加密数据传输。

以下是HTTPS的工作原理:1. 客户端发起请求:当用户在浏览器中输入HTTPS网址时,浏览器会向服务器发送HTTPS请求。

2. 服务器证书传输:服务器接收到请求后,将自己的证书发送给客户端。

证书中包含了服务器的公钥和其他相关信息。

3. 客户端验证证书:客户端收到服务器的证书后,首先会验证证书的有效性。

这个过程包括校验证书的签发机构、证书的有效期、域名与证书是否匹配等。

Nginx配置代理gRPC的方法

Nginx配置代理gRPC的⽅法Nginx 1.13.10新增了对gRPC的原⽣⽀持。

本⽂介绍如何配置Nginx的gRPC。

安装NginxNginx版本要求:1.13.10。

gRPC必须使⽤HTTP/2传输数据,⽀持明⽂和TLS加密数据,⽀持流数据的交互。

这是为了充分利⽤ HTTP/2 连接的多路复⽤和流式特性。

所以在安装部署nginx时需要安装http/2。

使⽤源码安装,编译时需要加⼊http_ssl和http_v2模块:$ auto/configure --with-http_ssl_module --with-http_v2_moduleNginx以明⽂的⽅式发布gRPC服务。

nginx是使⽤http服务器监听gRPC的请求。

⽰例:http {server {listen 80 http2;access_log logs/access.log main;location / {# The 'grpc://' prefix is optional; unencrypted gRPC is the defaultgrpc_pass grpc://localhost:50051;}}}指令grpc_pass⽤来指定代理的gRPC服务器地址,前缀协议有两种:1. grpc://:与gRPC服务器端交互是以明⽂的⽅式2. grpcs://:与gRPC服务器端交互式以TLS加密⽅式gRPC服务器地址的前缀“grpc://”是可以忽略,默认就是明⽂交互⽅式。

此⽰例⾥nginx以明⽂的⽅式在80端⼝发布gRPC,其中代理的gRPC在后端也是以明⽂的⽅式交互。

注意:Nginx是不⽀持在明⽂的端⼝上同时⽀持http1和http2的。

如果要⽀持这两种的http协议,需要设置为不同的端⼝。

Nginx以TLS加密⽅式公开gRPC服务在⽣成环境建议使⽤Nginx是以加密的⽅式发布gRPC。

这种情景需要在Nginx添加⼀个加密层。

nginx代理配证书

nginx代理配证书

当使用 Nginx 作为代理服务器时,配置证书是确保安全通信的

重要步骤。

您可以通过以下步骤来配置 Nginx 代理服务器的证书:

1. 获得SSL证书,首先,您需要从信任的证书颁发机构(CA)

获取SSL证书。

您可以购买商业SSL证书,或者使用免费的证书颁

发机构(如Let's Encrypt)来获取SSL证书。

2. 配置SSL证书文件,一旦获得SSL证书,您需要将证书文件

和私钥文件放置在安全的位置,并确保Nginx可以访问这些文件。

通常,SSL证书文件和私钥文件的路径会在Nginx配置文件中指定。

3. 配置Nginx虚拟主机,在Nginx配置文件中,您需要配置虚

拟主机的 SSL 相关设置,包括证书文件路径、私钥文件路径、SSL

协议版本、加密算法等。

您还需要确保将代理服务器的地址和端口

与SSL设置关联起来。

4. 重启Nginx服务,完成以上配置后,您需要重新加载或重启Nginx服务,以使配置生效。

总之,配置Nginx代理服务器的证书需要获取SSL证书、配置证书文件路径、配置Nginx虚拟主机的SSL设置,并确保Nginx服务重新加载或重启。

这样可以确保代理服务器与客户端之间的通信是安全加密的。

nginx证书格式

nginx证书格式Nginx作为一款优秀的Web服务器软件,在使用过程中经常会需要使用到SSL证书,以保障网络传输数据的安全性。

本文将从证书格式分类、Nginx如何支持证书及如何使用证书三个方面进行讲解。

1. 证书格式分类SSL证书格式有多种类型,最常见的有PEM、DER和PFX等格式,以下是三种格式的基本介绍:PEM格式:常见于Apache和Nginx等Web服务器,其包含有可读性的ASCII码和Base64编码的X.509证书以及RSA和DSA等私钥和公钥格式;DER格式:常见于Java平台,包含二进制编码的X.509证书,不包含私钥;PFX格式:常见于Windows系统,包含X.509证书和私钥等信息,通常以密码保护私钥。

2. Nginx如何支持证书Nginx支持使用SSL/TLS保护HTTP/HTTPS协议传输数据,使用SSL 层需要加载服务器私钥以及X.509证书。

SSL的配置主要有以下几个方面:使用SSL/TLS传输数据需要在Nginx中启用HTTPS支持,开启HTTPS支持只需要在Nginx.conf配置文件中添加listen指令的参数即可;在Nginx中使用SSL层进行加密,需要在Nginx.conf配置文件中添加ssl_certificate和ssl_certificate_key指令,分别指定证书文件和私钥文件的路径和文件名;使用SSL/TLS传输数据还需要开启各类安全配置,如启用SSL会话缓存,设置SSL协议的版本等等。

3. 如何使用证书使用证书前,需要进行证书格式转换。

可使用openssl命令将PEM格式的证书转换成Pkcs12或DER格式。

例子如下:# 将PEM格式证书转为DER格式openssl x509 -in certificate.pem -out certificate.der -outform der# 将PEM格式证书和RSA密钥扎成PKCS12格式openssl pkcs12 -export -in certificate.crt -inkey privateKey.key -out certificate.pfx使用转换后的文件,在Nginx.conf文件中配置相关SSL/TLS参数以及证书文件路径即可。

nginx 代理证书

nginx代理证书主要用于实现nginx反向代理功能,将客户端的请求转发到后端服务器,并确保通信的安全性。

要使用nginx代理证书,需要完成以下几个步骤:

1.获取证书:首先需要获取有效的SSL证书,可以选择购买商业证书或使用免

费的证书颁发机构(CA)提供的证书。

2.配置nginx:在nginx的配置文件中,需要将代理模块与SSL证书结合使

用。

具体来说,需要在http或server段中添加ssl_certificate和

ssl_certificate_key指令,分别指向证书和私钥文件的路径。

3.开启SSL代理:在nginx的配置文件中,需要将代理请求通过HTTPS协议进

行传输。

这需要在代理指令中添加ssl_pass指令,指定SSL协议使用的端口。

4.重新加载配置:完成以上配置后,需要重新加载nginx配置,使更改生效。

可以使用nginx命令行工具中的reload命令来完成这一操作。

通过以上步骤,就可以使用nginx代理证书实现反向代理和SSL加密通信。

这不仅可以提高数据传输的安全性,还可以通过负载均衡等功能提高网站的可靠性和性能。