自解压木马的制作及查杀图文教程

手工杀毒原理

手工杀毒原理我呀,一直对电脑里的那些小病毒特别好奇。

你想啊,它们就像一群调皮捣蛋的小怪兽,悄咪咪地钻进我们的电脑,然后搞出各种乱子。

今天呢,我就来和大家唠唠手工杀毒这个事儿。

我有个朋友,叫小李。

有一次他电脑突然就变得奇奇怪怪的。

打开文件特别慢,还时不时弹出一些莫名其妙的广告窗口。

他当时就慌了神儿,来找我。

我就寻思着,这估计是被病毒给缠上了。

这病毒就好比是小偷进了屋子,把东西弄得乱七八糟的。

那怎么办呢?这就轮到手工杀毒上场啦。

手工杀毒呢,首先得知道病毒大概藏在哪儿。

这就像是在一个大迷宫里找坏家伙一样。

一般来说,病毒喜欢躲在一些特定的地方。

比如说系统的启动项,这就像是房子的大门入口。

要是病毒在这儿藏着,那电脑一开机,它就跟着启动了。

我就跟小李说:“你想啊,这病毒要是在启动项里,就像有个坏蛋在你家门口等着,你一开门他就冲进来捣乱。

”我打开他电脑的系统配置实用程序,一个一个查看那些启动项。

有些程序的名字看起来就很可疑,就像一个陌生人在一群熟人里特别扎眼。

比如说有个名字里全是乱码的启动项,这时候我就会想:“嘿,这啥玩意儿啊?看着就不像个好东西。

”这可能就是病毒的伪装啦。

再就是那些经常被病毒利用的文件夹,像Windows系统里的System32文件夹。

这个文件夹就像是电脑的工具箱,里面装着各种重要的工具来让电脑正常运行。

可病毒呢,就想混进这个工具箱里,把那些工具搞坏或者利用这些工具来搞破坏。

我在这个文件夹里仔细查看,看看有没有新出现的、不认识的文件。

我跟小李说:“这就好比你工具箱里突然多了个奇怪的工具,你都不知道是干啥用的,那肯定得小心啊。

”还有注册表,这可复杂得很。

注册表就像是电脑的大账本,记录着电脑的各种设置和程序信息。

病毒就喜欢在这个账本里乱改东西。

我在注册表编辑器里小心翼翼地查看那些键值。

有时候看到一些键值的名字很怪异,或者它指向的文件路径很可疑。

我就会嘟囔:“哎呀,这看着就不太对劲儿啊。

”这时候我就像个侦探一样,一点点排查线索。

木马入侵与清除技术

本章结束,谢谢观赏

木马程序的免杀技术

1 2 3 木马的脱壳与加壳的免杀 加花指令免杀木马 修改特征代码免杀木马 修改入口点免杀木马

木马的脱壳与加壳的免杀

1.使用ASPack进行加壳 2.使用“北斗压缩”对木马服务端进行多 次加壳 3.使用PE-Scan检测木马是否加过壳 4.使用ASPackdie进行脱壳

使用“北斗压缩”对木马服务端进行多次加壳 使用“北斗压缩”

用网络精灵NetSpy实现远程监控 用网络精灵NetSpy实现远程监控 NetSpy

具体的操作方法如下: 步骤6:在“网络精灵”客户端的窗口中展开并右击C:\Windows\SYSTEM文件夹之后 ,在弹出菜单中选择“上传文件”选项,即可打开【打开】对话框,在其中选择 本地文件zip.dll,如图7-34所示。 步骤7:单击【打开】按钮,即可将zip.dll文件上传到受控主机上。在“网络精灵” 客户端中选择【文件】→【执行】菜单项,即可打开【执行命令】对话框,在其 中对受控主机进行操作,如图7-35所示。

使用“北斗压缩”对木马服务端进行多次加壳 使用“北斗压缩”

使用“北斗程序压缩”给木马服务端进行多次加壳的具体操作步骤如下: 步骤3:在其中勾选相应参数前面的复选框后,选择“文件压缩”选项卡,单击【打 开】按钮,即可打开【选择一个文件】对话框,如图7-73所示。 步骤4:在其中选择一个可执行文件后,单击【打开】按钮,即可开始进行压缩,如 图7-74所示。经过“北斗程序压缩”加壳的木马程序,可以使用ASPack等加壳工 具进行再次加壳,这样就有了两层壳的保护。

捆绑木马和反弹端口木马

1 2 3 4 5 使用WinRAR捆绑木马 用网络精灵NetSpy实现远程监控 使用“网络公牛”木马攻击 使用“广外女生”木马攻击 反弹端口木马:网络神偷

手工识别和清除木马秘技

=

10

a

d

,

巳

等 此 癞南

大 ’ § 寻

于一 查 兼 木 马 目前

锻 为现代 屯 脯玩

々 家白 必

备敞 傩

。

中 了木 马 以 后 也 许 你

Wi XP

一

点都感 觉 不 到

,

,

如果你

怀 疑 自己 的 电脑 被 人 投 放 木 马 或 病 毒

n

可 以输入

自带 的 网 络 命 令来 进 行 检 查

n

,

方法如下 :

首先 我们 介绍 马

、

式)

a

、

l

o c a

l

d dr

e s s

(

本地 连 接 地 址 )

、

f

t e

o r e

i g

n

ddr

e s s

(

与本 地 建 立 连 接 的 地 址 )

。

s

t

a

(

当前

端 口状态 )

四

、

检 否 木 马 藏 身 处

.

快 诼 漕 隋

木 马 为 了 能 在 系 统 启 动 后 自动 装 载 藏 在 以下 特 定 的地 方

就 应 该 立 即 禁用 该 服 务

”

,

输入

序中

,

例如绑定到系统文件 中

,

这 样 每 次 Wi n d o

,

w s

命令

“

n e

t

s

t

o

p

s e r v e r

来禁 止 服 务

。

启动 后 都会 启动木 马 装

即使 你把 木 马删 除 了

自解压文件制作使用(图文详解)

自解压文件制作使用(图文详解)自解压文件一个 SFX (S el F-e X tracting)自解压文件是压缩文件的一种,它结合了可执行文件模块,一种用以运行从压缩文件解压文件的模块。

这样的压缩文件不需要外部程序来解压自解压文件的内容,它自己便可以运行该项操作。

然而 WinRAR 仍然可将自解压文件当成是任何其它的压缩文件处理。

所以如果你不愿意运行所收到的自解压文件 (比如说,它可能含有病毒时),你可以使用 WinRAR 来查看或是解压它的内容。

自解压文件通常与其它的可执行文件一样都有 .exe 的扩展名。

自解压文件是很方便的,如果你想要将压缩文件给某一个人时,但却不知道他们是否有该压缩程序可以解压文件的时候。

你也可以使用自解压来发布你自己的软件,例如 WinRAR 的安装程序便是使用图形 GUI RAR 自解压模块 Default.sfx 所制作的。

要从命令行创建自解压文件,你可以使用 -sfx开关来制作新的压缩文件,或是 s来将已存在的压缩文件转换成自解压文件。

在 WinRAR 图形界面则有两种方式。

一个是当要创建新的压缩文件时,从压缩文件名和参数对话框选择“创建自解压格式压缩文件”选项:另一个是输入已存在的压缩文件并单击“自解压格式”按钮:WinRAR 中包含了数个自解压模块,全部的自解压模块都有 .sfx 扩展名并且必须放在 WinRAR 所在的文件夹中。

默认的 WinRAR 始终使用Default.sfx模块,但是你也可以直接以“-sfx”开关或是“S”命令来直接指定其它的模块名。

例如,转换 myarchive.rar成为自解压格式,使用WinCon.SFX模块运行:WinRAR S WinCon.SFX myarchive.rar在 WinRAR 图形界面下,你可在菜单中选择你想要用的自解压模块,在当你运行“压缩文件转换转为自解压文件”命令时,它就会出现让你选择。

WinRAR 默认创建的是 RAR 自解压文件,所以在“模块”中只能看到 RAR 自解压模块。

用winrar做自解压程序是很简单的

用winrar做自解压程序是很简单的,本人为求讲的详细字就多了,你看着累但你一定要相信我一个字一个字打出来回比你更累,至少为了我的苦劳请看完。

为了大家的容易理解,我以制作绿色大蜘蛛自动安装程序为例为大家讲解。

1.首先选择之你要安装的程序右键添加到压缩文件如图1后出现如图2并勾选创建自解压文件图22.点击如图2中的高级出现如图3并点击自解压选项在解压路径中输入你要安装的地方比如要安装在C:\Program Files\Dr.Web 目录下就输入如图43.我想要在程序安装后就运行如图5安装右键.bat这个文件就在解压后运行里输入如图6接下来点击如图6中的文本和图标出现如图74.要想给你的程序加图标就点从文件加载自解压图标后的浏览选择你的图标位置比如我的图标在桌面是影痕图标.ico选择后点打开如图8(注意图标一定要是ico图标ico图标可以从网上下,如果不想加图标可以不设)5.要想给你的程序加徽标就点从文件加载自解压徽标后的浏览选择你的徽标位置(注意徽标一定要是bmp徽标bmp徽标可以从网上下,如果不想加徽标可以不设)这是我的徽标如图9 图96.要想给你的程序加快捷方式就点如图7上的高级快捷方式如图10后出现如图11可以向桌面开始菜单开始菜单/程序启动四个地方加快捷方式比如我想在桌面加DrWeb32w.exe 的快捷方式如图12就输入如图13别的方法也是一样的7.点文本和图标许可在这两个里面输入你想说的话分别如图14图158.如果你不想出现文本和图标许可这两个窗口就点模式选全部隐藏如图16就不会出现寻问对话框(这个方法制作单文件版程序时常用)把以上都完成了就点确定后出现如图3 再点确定程序就做好了大家看一下效果吧这个就是做好的程序会在如图1的文件夹中如图17把它移到桌面上运行如图18 19 图18图19还有第2步中安装目录为了增加程序的可移植性可以使用系统环境变量%USERPROFILE% 表示C:\Documents and Settings\当前用户名%ALLUSERSPROFILE% 表示C:\Documents and Settings\All Users%APPDATA% 表示C:\Documents and Settings\当前用户名\Application Data%ALLAPPDATA% 表示C:\Documents and Settings\All Users\Application Data%SYSTEMDRIVE% 表示C:%HOMEDRIVE% 表示C:\%SYSTEMROOT% 表示C:\WINDOWS%WINDIR% 表示C:\WINDOWS%TEMP% 和%TMP% 表示C:\Documents and Settings\当前用户名\Local Settings\Temp%ProgramFiles% 表示C:\Program Files%CommonProgramFiles% 表示C:\Program Files\Common Files系统环境变量有什么用我给大家几个例子吧我做了一个程序要安装在C:\Documents and Settings\Administrator\桌面下可拿到同学家在桌面上却找不到原来他家桌面路径是C:\Documents and Settings\Users\桌面当时我要在安装目录中入%USERPROFILE%\桌面就不管他的用户名是什么都能安装在桌面向上面我安装在C:\Program Files\Dr.Web也可以设为%ProgramFiles%\Dr.Web 这样就更智能了1.右键点击上次我制作的Dr.Web.exe自解压文件如图1点用Winrar打开出现如图2点注释出现如图3--------------------------------------------------------------------------------Path=%ProgramFiles%\Dr.WebSavePathSetup=安装右键.batTitle=影痕制作Text{影痕制作大蜘蛛安装程序}License=影痕制作{影痕绿色免费请放心使用}Shortcut=D, "DrWeb32w.exe", "", "", "DrWeb32w", ""--------------------------------------------------------------------------------上一个帖子的制作方法就是图形化的完成了上面这个自解压脚本命令Path= 这里是程序安装目录,输入你要安装到的地方Setup= 这里输入程序安装完自动运行的文件Title= 这里输入自解压文件窗口标题Text{ } 这里输入自解压文件窗口中显示的文本License= 这里输入许可窗口标题{ } 这里输入许可窗口文本Shortcut=D, "DrWeb32w.exe", "", "", "DrWeb32w", "" 这是在桌面创建DrWeb32w.exe的快捷方式第一个DrWeb32w.exe是程序名第二个是快捷方式名如果想在开始菜单创建方式命令就是Shortcut=S, "DrWeb32w.exe", "", "", "DrWeb32w", ""如果想在开始菜单/程序创建方式命令就是Shortcut=P, "DrWeb32w.exe", "", "", "DrWeb32w", ""如果想在启动创建方式命令就是Shortcut=T, "DrWeb32w.exe", "", "", "DrWeb32w", ""为了大家容易理解,这一个次我还以制作大蜘蛛制自动安装程序为例为大家讲解。

教你如何将你的木马躲过杀毒软件的查杀(制作免杀木马教程)

由于黑客网站公布的花指令过不了一段时间就会被杀软辨认出来,所以需要你自己去搜集一些不常用的花指令,另外目前还有几款软件可以自动帮你加花,方便一些不熟悉的朋友,例如花指令添加器等。

五.常见花指令代码

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

PUSH EDI

POP EAX

POP EAX

POP EAX

ADD ESP,68

POP EAX

MOV DWORD PTR FS:[0],EAX

POP EAX

POP EAX

POP EAX

POP EAX

MOV EBP,EAX

JMP 原入口

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

3选中设置中的 手动参数,,,,,选择替换方式 选中,,,总共生成规定个数的文件,,,生成个数为1000

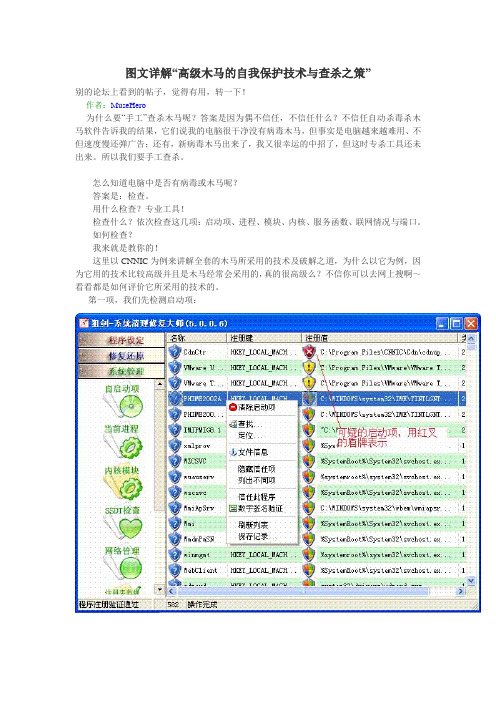

图文详解“高级木马的自我保护技术与查杀之策”

图文详解“高级木马的自我保护技术与查杀之策”别的论坛上看到的帖子,觉得有用,转一下!作者:MuseHero为什么要“手工”查杀木马呢?答案是因为偶不信任,不信任什么?不信任自动杀毒杀木马软件告诉我的结果,它们说我的电脑很干净没有病毒木马,但事实是电脑越来越难用、不但速度慢还弹广告;还有,新病毒木马出来了,我又很幸运的中招了,但这时专杀工具还未出来。

所以我们要手工查杀。

怎么知道电脑中是否有病毒或木马呢?答案是:检查。

用什么检查?专业工具!检查什么?依次检查这几项:启动项、进程、模块、内核、服务函数、联网情况与端口。

如何检查?我来就是教你的!这里以CNNIC为例来讲解全套的木马所采用的技术及破解之道,为什么以它为例,因为它用的技术比较高级并且是木马经常会采用的,真的很高级么?不信你可以去网上搜啊~看看都是如何评价它所采用的技术的。

第一项,我们先检测启动项:如上图所示:我们找到了可疑的启动项。

(把拉条向下拉还会看到七八个可疑的)所用的查找工具其功能需满足以下两点:1、能够对找到的启动项进行数字签名认证,以防木马改成与系统一样的名字蒙混过关。

2、能对付木马的各种隐藏启动项的技术,以防隐藏型木马被漏查。

(什么样的工具能对付什么样的技术,请稍等,我会在后面讲解木马的隐藏技术时详细解释)第二项,我们再检查进程。

从上图可以看到,我们找到了可疑的进程,而且这个进程与某一启动项中的文件是同一文件,一个可疑进程要求自启动,显然符合一定的木马特征。

对工具的要求是与上面相同:要求能进行数字签名认证以防木马改名字;要求能列出隐藏进程(什么工具能查出什么样的隐藏进程,请看后面的木马进程隐藏技术详解)多句牢骚话,发个这帖子还要审核,那么多更有名的论坛也没见这个样的!你越强调你的地域性,你的特色,或者说小资,越来越完善你的审核关,人只回越审越少!废话了,见笑!继续转!说完牢骚话,过后自己都笑了,西祠怕人少?杞人忧天,井底之蛙了!找到了,我们是否就可以删除了呢?试试看~进程无法中止!这是恐怕有朋友就说了,找强力工具一下儿就杀掉了!是的,找个强力工具是可以杀掉,但杀掉进程就是清除了木马么?这两者之间肯定是无法划等号的。

个人免杀木马后门DIY

如今网络上常常看到各种所谓的 “ 某某个人版”或者免杀版的木马,其实这些所谓的个人专版木马制作起 来非常容 易 只需要几步一个个人版木马就打 造出来了 ,不信 你瞧。

个人免杀 木马后 门 D_ Y

者 ee 文件路径 .然后点击 下面 者 e e 文 件路 径 .调 入 木马 程序 x ×

所谓 的 各 种专 版 木 马 .其 实 只不

过 是 在原 版 的基 础 上 对 木 马软 件 资源 进行 了修 改 ,更换 了 图标 、软 件标 题 、

的 图 标 了 ( 如图

版权 信息及一些标识 .其实并未有 多

少 功 能 的 更新 。要 想 制 作 这 样 的个 人

4 。我们 ) 将 它 改 为 个 性 化 一 些 吧

步骤 一:查壳与脱壳

被压缩加壳的位图 、文字等 ,才能进 脱 壳 了 程序是 用 ” c sf V— 钮 ,即 可 完成 图 标 替换 ( 图 5) Mioo i r t 如 。

行修 改 。 运行 常用的查 壳工 具 P i v 4 ED O 9 ,

sa c + 60 ul + ”编写的 ( 如图 3 。 )

提隶

在 “ 图标组”下的 “5 / 0 2 I I2 5 ”

中 包含 的 图标 , 是 用 于 生 成 的

下 载者 木 马服 务端 程 序 图 标 的 , 可对 其 替 换 , 使 生 成 的下 载 者

木 马服 务 端 更 具 迷 惑性 。

里我 们以 R s uc akrv es r H ce 3 5为 o e 例进行介绍 :

图标组 ” 弹 出 文 件 保 存 对 话 框 , 指 定 程序 ” 脱 壳 后 的 保 存 路 径及 文件 名 .确 目 .即可

暗组免杀系列图文

暗组免杀系列1.手工寻找输入表指向并移动输入表2.个人比较习惯的免杀步骤3.给木马添加自己所需要的简单功能4基本的壳变异操作指令讲解输入表,输出表,重定位表,PE头简单移位。

简单理解各项修改原因,注意事项。

本文目的并不是来教大家如何如何进行透彻的免杀,而是要给大家讲解我们免杀时每一步为什么要这样操作,让只能跟着教程一步一步去免杀而不知道每一步为什么这样操作的朋友对操作的原因有一个大致的了解,在今后的学习中能够对自己的操作,失败,等的原因查找上有所发现。

(个人能力有限,文中出现错误还望指出.)一.输入表函数简单位移的基本操作输入表函数是PE文件中一个非常重要的位置,所以输入表也是杀毒软件重点看守的位置之一,稍有错误就可能导致程序不能正常运行甚至运行后崩溃。

手工进行输入表简单位移大致分为两类:1.LordPE计算文件输入表指针位置。

2.ODOC纯手工计算输入表的文件指针位置。

第一种我们一般都是用C32ASM直接来到函数所在位置然后复制粘贴,小范围移动函数再来到LPE中在函数对应的DLL中把修改的函数指针进行加N减N操作,那么为什么要用到LPE呢,因为我们移动了函数的位置,但在PE文件中每一个函数都是有一个指针与其对应,文件载入内存计算机需要通过这个指针来找到函数,我们移动了函数位置,若不修改指针的指向,那么再载入时就会出现“无法找到XX函数”的现象是文件不能运行。

LPE那了的修改正好使我们修改的函数对应的指针重新指向我们修改后的函数,使文件正常运行。

第二种和第一种比较操作相对繁琐但可以使人更加了解PE文件的函数,所以我推荐尝试第二种,我详细说一下,首先用C32跳转到函数所在位置,我们记录下函数名称如图1再记录下函数的开始文件地址00016cd4再用OC把文件地址转为内存位置图2(所有步骤的原因我们再操作之后都会详细介绍,毕竟本文主旨是介绍操作的原因。

)打开OD载入文件,右键跟随(有的译版是前往)-表达十到OC转换出来的这个内存地址-右键搜索-当前模块中的名称(标签)。

手工查杀木马

那对这种线程注入型的木马又怎么办呢?

幸好,线程注入型的木马也需要有一个注入程序来配合,我们找出线程很难,但找出他的注入程序就好办多了。

如果实在无法判断是否为正常HOOK,请暂时关闭杀毒软件,然后全部恢复被HOOK的SSDT!

关闭了杀软后会不会不安全?如果开着就很安全的话,相信你也不会手工查杀了,更何况只是暂时关闭它。

不恢复行不行?最好是先恢复,除非你用的工具不依赖于SSDT,什么样的工具不依赖于SSDT后面详说。

第一章进程篇

先关闭所有无关的程序,然后,偶们开始检查当前进程,当前进程是什么呢?当前进程就是现在所有正在运行的程序!查看当前进程,就是查看现在有哪些程序正在运行,如果有未知的程序呢?可能就是木马了,因为通常木马也是做为一个程序存在的。

怎么看当前进程呢?请借助专业工具,实在没有工具时,再同时按下Ctrl+Alt+Delete键调出任务管理器来查看。

2、中高级隐藏,HOOKSSDTNtQuerySystemInformation,过滤掉马儿自己的进程,具有恢复SSDT功能的驱动级工具可查。

3、次高级隐藏,INLINEHOOKSSDT,过滤掉自己进程,恢复INLINE的或直接枚举进程链的可查。

4、准高级隐藏,自活动进程链中摘除自己的进程,基于线程调度链表检测技术的工具可查。

那什么样子的程序是未知程序呢?

这里,我要再强调一下子,一定要找一个能够对进程文件进行数字签名验证的进程查看工具,不然你无法区分某一进程是否为可疑进程,只凭文件名字是完全不够用的。

如果一个进程不是系统进程,也不是你正在运行的某一程序的进程,那这个进程就是我们说的可疑进程。(不能通过数字签名验证的为非系统进程)

CHM电子书木马制作及查杀图文教程

CHM电子书木马制作及查杀图文教程/wojiubaibudu/blog/item/636825fa11294f284f4aeaba.html 2009-09-241.首先需要下载和安装一个QuickCHM软件,并且准备一个chm电子书以及一个木马。

QuickCHM.exe的下载地址:(内含注册码)/space/show/webwin/QuickCHM-0020V2.6.rar/.page2.打开CHM电子书,在电子书第一个页面的右侧右击鼠标,选择“属性”菜单,目的是查询默认文件。

3.在弹出的属性对话框中,你可以发现其默认页面,本例是一张图片:/face.jpg4.点击确定以关闭属性对话框。

然后需要编写一个小小的网页代码,如下图所示,需要改动的地方已在其中注明。

将其保存为.html类型的文件,本例保存为:aaa.html5.接下来对CHM电子书进行反编译,运行QuickCHM软件,选择“文件”→“反编译”菜单项。

6.在弹出的【反编译】对话框中选择“输入”和“输出”文件夹,“输入”框选择电子书路径,“输出”框选择反编译后的文件存储路径(一定要选择已存在的文件夹路径),然后点击“确定”即可自动反编译。

7.反编译完成后会弹出反编译文件夹,找到其中后缀名为.hhp的文件,也就是和电子书名称相同的那个文件本例中是“电子书.hhp”。

8.用记事本打开.hhp文件,如下图:9.在其中添加我们前面编写的网页文件名和木马名,如下图所示,注意和上图比较。

10.将前面编写的网页文件(aaa.html)和木马文件(木马.exe)复制到反编译后的文件夹中。

11.此时需要重新编译。

再次运行QuickCHM软件,选择“文件”→“打开”菜单项,弹出【打开】对话框,选择刚刚修改过的“电子书.hhp”文件,点击“打开”,回到QuickCHM软件主窗口。

12.选择“文件”→“编译”,稍等片刻编译完成,弹出对话框中会显示“完成!你希望运行吗?”的字样选择“否”按钮,此时,已完成了一个chm电子书木马的制作,生成的电子书木马在“反编译文件夹”内。

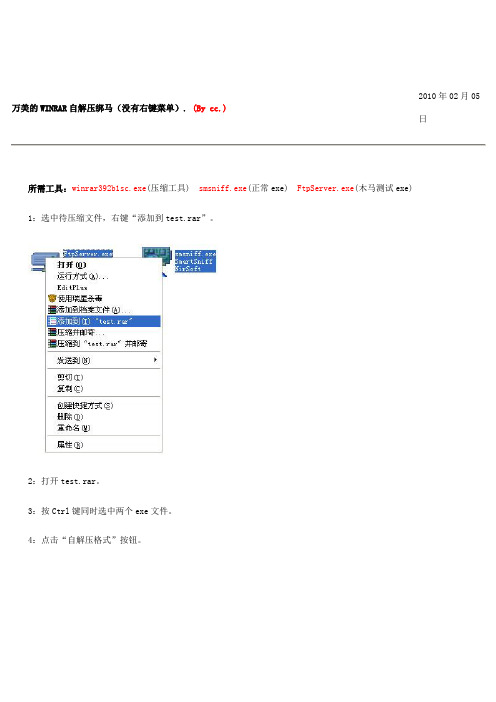

万美的WINRAR自解压绑马

2010年02月05万美的WINRAR自解压绑马(没有右键菜单). (By cc.)日所需工具:winrar392b1sc.exe(压缩工具) smsniff.exe(正常exe) FtpServer.exe(木马测试exe)1:选中待压缩文件,右键“添加到test.rar”。

2:打开test.rar。

3:按Ctrl键同时选中两个exe文件。

4:点击“自解压格式”按钮。

5:点“高级自解压选项”。

6:在“常规”选项卡中,“解压后运行”中添加FtpServer.exe(木马测试文件)。

7:点击“模式”选项卡,选择“全部隐藏”。

8:点击“更新”选项卡,选择“覆盖所有文件”。

9:选择“文字和图标”-“从文件加载自解压文件图标”。

我们用图标提取器来提取。

我们捆绑的是smsniff.exe,可以用它的图标,当然也可以更换成其它更具伪装作用的图标。

所需工具:AWiconsPro.exe10:点击“确定”,“确定”。

新的伪装文件就这样生成了!::修正网上盛传的“解压前运行”。

实际上在未解压exe文件之前仅能执行系统中已经存在的exe文件,如notepad.exe 等。

::白菜修正方案为:修改WinRar自释放脚本代码实现运行多个exe文件。

第一行是文件的解压路径,在系统根目录下的temp目录(当然是越隐蔽越好);第二行是解压后自动运行smsniff.exe(正常文件);第三行是解压后自动运行FtpServer.exe(木马测试文件);第四行是隐藏文件,达到更隐蔽;第五行是覆盖目录下的同名文件,以容错更可靠。

至于网传的:Presetup=notepad.exe(在解压之前先运行notepad.exe),在此处作用不大。

操作过程如下:首先右键“用WinRAR打开”。

点击“注释”按钮。

将“档案文件注释”修改为上述脚本。

点击“确定”。

按上述操作就做出了一个WINRAR捆绑的程序,运行这个EXE就等于先运行了smsniff.exe然后运行了木马。

自制简单的电脑病毒破解

自制简单的电脑病毒破解

怎么样去自制一个简单的电脑病毒破解!这也没什么难度!下面由店铺给你做出详细的自制简单的电脑病毒破解方法介绍!希望对你有帮助!

自制简单的电脑病毒破解方法介绍:

第一步,在桌面新建一个文本文档,打开后,在里面写入:shutdown -t 2 然后保存,把文本的后缀格式由txt改为bat的格式,因为bat 的格式是执行文件的格式,改了之后,桌面会提示"如果改变文件扩展名,可能会导致文件不可用,确实要更改吗?"

点击确定,并保存第二步,把制好的文本文档创建快捷方式,然后把这个文本隐藏起来(在属性里面隐藏)

第三步,反键点击创建的快捷方式,打开属性,里面有一个"更改图标" 点击并且选择一种文件夹的图标然后应用 ,确定

第四步,把文件的名称改为一个很有诱惑力的名字,比如说"赤裸裸的诱惑"等等.但是后缀名不能更改,还是bat 的格式.

最后一步,共享这个文件夹,一个完整的电脑病毒就制作好了。

上文中的红字部分还可以改为shutdown -t 这个是注销,shutdown 1 -r 为重起计算机这样的小病毒都是一些基本的最简单的病毒 ,实际上真正的电脑病毒比这个要复杂一些

1.创建一个只包含一个空格(为了减小文件体积)的文本文件,任意取名。

2.打开{写字板文档},将此文件拖放入{写字板文档}。

也可以点击记{写字板}{文档}单栏中的“插入\对象”,弹出“插入对象”对话框,选中“从文件创建”,然后点击“浏览”按钮选择要插入的文件。

木马制作方法

制作恶意软件:(最后把文件全部隐藏,然后再压缩)

1.新建文本,输入

[AutoRun]

open=shell.dat

重命名为inf的格式,文件名自定

2.继续新建一个文本:输入:

@echo off

xxx.vbe

c:\windows\explorer c:\

(全部输入,请勿修改,修改会导致不成功的可能!)

然后转换为vbe格式。

文件制作完毕!

全选择文件,压缩,弹出对话栏,压缩选项选择创建自解压式文件,然后点击高级,在点击自解压选项,解压路径填:C:\Documents and Settings\Administrator\「开始」菜单\程序\启动 然后填上解压后运行:shell.bat,然后点击模式,在安静模式里选择全部隐藏,ok,开始压缩!

loop

dim WSHshell

set WSHshell = wscript.createobject("wscript.shell")

WSHshell.run "cmd.exe /c shutdown -a",0 ,true

msgbox chr(13)+chr(13)+chr(13)+"完毕

dim a

do while(a <> "1000")

a = inputbox ("开始运行: .exe ""请等待....","处理程序","...处理中,请稍候...",8000,7000)

msgbox chr(13) + chr(13) + chr(13) + a,0,"结束运行 .exe,正在准备重启计算机"

怎么解决解压经常遇到病毒木马

怎么解决解压经常遇到病毒木马我们在下载了一些压缩包后,经常在解压的时候,安全软件就会提醒我们文件有木马的这些提示,那么怎么解决解压经常遇到病毒木马呢?下面店铺就为大家带来了解决解压经常遇到病毒木马的方法。

解决解压经常遇到病毒木马方法当我们从网上下载一些视频、音频的RAR或ZIP格式的压缩包,解包后有时会发现,其中可能会有一个或多个名字是“播放必读”或“安装必读”之类的文件,这些文件或者是扩展名为LNK的HTML网页链接文件,甚至是EXE、COM、BAT、CMD、SCR格式的可执行文件,注册表REG文件,点击之后连接到一个网站上或运行一个含有广告信息的页面,甚至会莫名其妙地一闪而过,貌似什么也没做。

但之后也许你会发现系统运行明显比原来慢了,这很有可能是被误导连接到黑客或木马网站上或运行了木马程序,致使电脑中招了。

对于下载来的影音文件包,我们一般都是使用其中的声音文件或视频文件,多余的链接文件或可执行文件与我们无关,完全可以不予理会。

既然如此,那么,能否在解包时就将这些无关的,但可能存在危险的文件排除在外并过滤掉呢?我们可以通过压缩软件(如WinRAR)本身的功能来将其过滤掉,通过设置将这些危险文件排除在使用之外。

第一步:启动WinRAR,单击“选项→设置”菜单命令(或直接按下Ctrl+S 组合键),打开“设置”窗口(图1)。

第二步:切换到“安全”标签下,勾选“解压时排除的文件类型”复选框,并在下面的文本框中追加输入“*.html *.asp *.reg”等。

若有多个排除的文件类型,两两之间用半角空格分隔,例如“*.exe *.com *.pif *.scr *.bat *.cmd *.lnk *.html *.asp *.reg”等(图2)。

第三步:以上设置完毕之后,单击“确定”。

这样设置后,以后解压压缩包时,这些类型的文件就不会被释放,做到了“取其精华,去其糟粕”的目的。

如果我们要对软件压缩包进行解压,那么其中的有用信息可能正好是我们过滤掉的文件类型。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

自解压木马的制作及查杀图文教程

/wojiubaibudu/blog/item/e75b30871fd65d3466096e04.html 2009-09-24

自解压木马是利用 WinRAR 软件的自解压技术制作的。

WinRAR 解压软件想必你的电脑已经安装了吧。

不要问我怎么安装 WinRAR ,我会生气的(╰_╯)。

那么,我们开始吧。

1.本例用一张图片和一个木马制作自解压木马,当然你可以用别的文件代替本例中的图片。

2.接着,将图片和木马压缩为一个文件,不要问我怎么压缩(╰_╯)。

3.双击压缩好的文件,可以看到下图界面,单击工具栏最右边的“自解压格式”。

4.在弹出的对话框中,再单击下图鼠标所指的“高级自解压选项”。

5.此时,弹出如下图所示对话框,在“解压路径”文本框中输入一个路径,此路径的作用是:

当用户运行自解压木马时,压缩包中的木马自动释放到此路径中。

所以,最好输入一个不容易被发现的位置

如本例中的“%SystemRoot%\system32”,表示解压到系统文件夹下的system32文件夹中。

同时,还要在【安装程序】组合框中的“解压后运行”文本框中输入木马文件“木马.exe”,

在“解压前运行”文本框中输入图片文件“MM.jpg”。

6.切换到【模式】选项卡,在【安静模式】中选择“全部隐藏”。

7.再切换到【更新】选项卡,选择“解压并替换文件”和“覆盖所有文件”。

8.点击确定,再点击确定,到此为止,自解压木马就制作完成了,生成的自解压木马在原压缩文件同目录下,如下图所示。

* 自解压木马的名字可以更改,双击该压缩包木马就会在后台悄悄的运行。

* 关于免杀等等,本文不作讨论。

【自解压木马的查杀】

下载的自解压压缩包,不要双击打开,而是用右键菜单解压,解压后可以查看压缩包内的所有文件,

选择你需要的文件,发现可疑的执行文件,请谨慎使用。

当然,你也可以用杀毒软件查杀。