华为USG防火墙配置完整版

华为USG2100 防火墙配置文档-配置基础

文档版本 01 (2009-12-25)

华为专有和保密信息

i

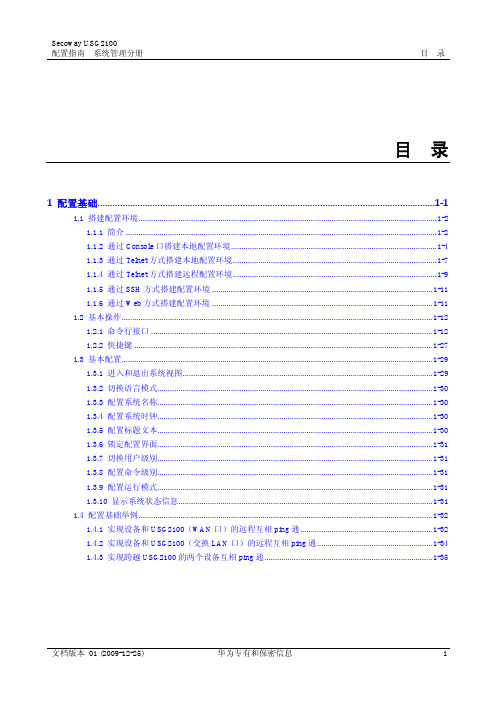

Secoway USG2100 配置指通过 Console 口搭建本地配置环境......................................................................................................1-4 图 1-2 新建连接 ................................................................................................................................................1-5 图 1-3 选择实际连接使用的微机串口.............................................................................................................1-5 图 1-4 端口通信参数配置.................................................................................................................................1-6 图 1-5 选择终端仿真类型.................................................................................................................................1-7 图 1-6 通过局域网搭建本地配置环境.............................................................................................................1-8 图 1-7 运行 Telnet 程序.....................................................................................................................................1-8 图 1-8 通过广域网搭建远程配置环境.............................................................................................................1-9 图 1-9 运行 Telnet 程序...................................................................................................................................1-10 图 1-10 系统维护相关视图关系.....................................................................................................................1-13 图 1-11 网络互连相关视图关系.....................................................................................................................1-15 图 1-12 AAA 认证相关视图关系 ....................................................................................................................1-17 图 1-13 安全相关视图关系.............................................................................................................................1-20 图 1-14 VPN/QoS 相关视图关系 ....................................................................................................................1-23 图 1-15 实现 ping 通 USG2100(WAN 口)的组网.....................................................................................1-32 图 1-16 实现 ping 通 USG2100(LAN 口)的组网......................................................................................1-35 图 1-17 实现跨越 USG2100 的两个设备互相 ping 通的组网......................................................................1-36

USG防火墙IPSec-VPN配置

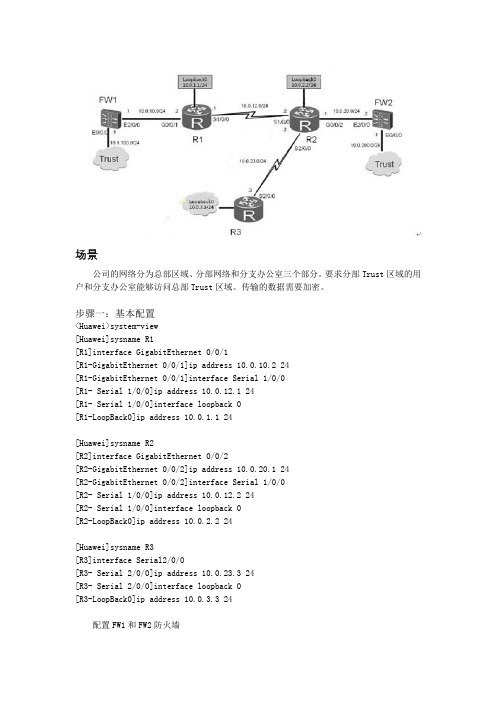

场景公司的网络分为总部区域、分部网络和分支办公室三个部分。

要求分部Trust区域的用户和分支办公室能够访问总部Trust区域。

传输的数据需要加密。

步骤一:基本配置<Huawei>system-view[Huawei]sysname R1[R1]interface GigabitEthernet 0/0/1[R1-GigabitEthernet 0/0/1]ip address 10.0.10.2 24[R1-GigabitEthernet 0/0/1]interface Serial 1/0/0[R1- Serial 1/0/0]ip address 10.0.12.1 24[R1- Serial 1/0/0]interface loopback 0[R1-LoopBack0]ip address 10.0.1.1 24[Huawei]sysname R2[R2]interface GigabitEthernet 0/0/2[R2-GigabitEthernet 0/0/2]ip address 10.0.20.1 24[R2-GigabitEthernet 0/0/2]interface Serial 1/0/0[R2- Serial 1/0/0]ip address 10.0.12.2 24[R2- Serial 1/0/0]interface loopback 0[R2-LoopBack0]ip address 10.0.2.2 24[Huawei]sysname R3[R3]interface Serial2/0/0[R3- Serial 2/0/0]ip address 10.0.23.3 24[R3- Serial 2/0/0]interface loopback 0[R3-LoopBack0]ip address 10.0.3.3 24配置FW1和FW2防火墙[FW1]interface Ethernet 0/0/0[FW1-Ethernet 0/0/0]ip address 10.0.100.1 24[FW1-Ethernet 0/0/0]interface Ethernet 2/0/0[FW1-Ethernet 2/0/0]ip address 10.0.10.1 24[FW1-Ethernet 2/0/0]interface vlanif 1[FW1-Vlanf1]undo ip address<USG2100>system-view[USG2100]sysname FW2[FW2]interface Ethernet 0/0/0[FW2-Ethernet 0/0/0]ip address 10.0.200.1 24[FW2-Ethernet 0/0/0]interface Ethernet 2/0/0[FW2-Ethernet 2/0/0]ip address 10.0.20.1 24[FW2-Ethernet 2/0/0]interface vlanif 1[FW2-Vlanf1]undo ip address[FW1]firewall zone untrust[FW1-zone-untrust]add interface Ethernet 2/0/0[FW1-zone-untrust]undo add interface Ethernet0/0/0[FW1-zone-untrust]quit[FW1]firewall zone trust[FW1-zone-trust]add interface Ethernet 0/0/0[FW2]firewall zone untrust[FW2-zone-untrust]add interface Ethernet 2/0/0[FW2-zone-untrust]undo add interface Ethernet0/0/0[FW2-zone-untrust]quit[FW2]firewall zone trust[FW2-zone-trust]add interface Ethernet 0/0/0步骤二:配置区域的安全过滤[FW1]firewall packet-filter default permit interzone trust untrust//允许trust访untrust区域[FW1]firewall packet-filter default permit interzone local untrust[FW2]firewall packet-filter default permit interzone trust untrust[FW2firewall packet-filter default permit interzone local untrust步骤三:配置路由[R1]ospf 1[R1-ospf-1]area 0.0.0.0[R1-ospf-1-area-0.0.0.0]network 10.0.10.0 0.0.0.255[R1-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255[R2]ospf 1[R2-ospf-1]area 0.0.0.0[R2-ospf-1-area-0.0.0.0]network 10.0.23.0 0.0.0.255[R2-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255[R2-ospf-1-area-0.0.0.0]network 10.0.20.0 0.0.0.255[R3]ospf 1[R3-ospf-1]area 0.0.0.0[R3-ospf-1-area-0.0.0.0]network 10.0.23.0 0.0.0.255[FW1]ospf 1[FW1-ospf-1]area 0.0.0.0[FW1-ospf-1-area-0.0.0.0]network 10.0.10.0 0.0.0.255[FW2]ospf 1[FW2-ospf-1]area 0.0.0.0[FW2-ospf-1-area-0.0.0.0]network 10.0.20.0 0.0.0.255步骤四:配置IPSec VPV[FW1]acl 3000[FW1-cal-adv-3000]rule permit ip source 10.0.100.0 0.0.0.255 destination 10.0.200.0 0.0.0.255[FW2]acl 3000[FW2-cal-adv-3000]rule permit ip source 10.0.200.0 0.0.0.255 destination 10.0.200.0 0.0.0.255[FW1]ip router-static 10.0.200.0 24 10.0.10.2 //配置静态路由[FW2]ip router-static 10.0.100.0 24 10.0.20.2[FW1]ipsec proposal tran1[FW1-ipsec-proposal-tran1]encapsulation-mode tunnel[FW1-ipsec-proposal-tran1]transform sep[FW1-ipsec-proposal-tran1]esp authentication-algorithm sha1 //验证算法使用SHA1 [FW1-ipsec-proposal-tran1]esp encryption-algorithm des //加密算法为DES[FW2]ipsec proposal tranl[FW2-ipsec-proposal-tran1]encapsulation-mode tunnel[FW2-ipsec-proposal-tran1]transform sep[FW2-ipsec-proposal-tran1]esp authentication-algorithm sha1[FW2-ipsec-proposal-tran1]esp encryption-algorithm des[FW1]ike proposal 10[FW1-ike-proposal-10]authentication-algorithm sha1[FW1-ike-proposal-10]encryption-algorithm des[FW2]ike proposal 10[FW2-ike-proposal-10]authentication-algorithm sha1[FW2-ike-proposal-10]encryption-algorithm des[FW1]ike peer fw12[FW1-ike-peer-fw12]ise-proposal 10[FW1-ike-peer-fw12]remote-address 10.0.20.2 //配置IKE安全提议,定义对端IP地址和与共享密码[FW1-ike-peer-fw12]pre-shared-key abcde[FW2]ike peer fw21[FW2-ike-peer-fw21]ise-proposal 10[FW2-ike-peer-fw21]remote-address 10.0.10.1[FW2-ike-peer-fw21]pre-shared-key abcde将ACL、IPSec安全提议及IKE对等体绑定[FW1]ipsec policy map1 10 isakmp[FW1-ipsec-policy-map1-10]security acl 3000[FW1-ipsec-policy-map1-10]proposal[FW1-ipsec-policy-map1-10]ike-peer fw12[FW2]ipsec policy map1 10 isakmp[FW2-ipsec-policy-map1-10]security acl 3000[FW2-ipsec-policy-map1-10]proposal[FW2-ipsec-policy-map1-10]ike-peer fw21[FW1]interface Ethernet2/0/0[FW1-Ethernet2/0/0]ipsec policy map1 //应用安全策略[FW2]interface Ethernet2/0/0[FW2-Ethernet2/0/0]ipsec policy map1步骤五:配置GRE over IPSec VPN[FW2]interface tunnel 2[FW2-Tunnel2]tunnel-protocol ger[FW2-Tunnel2]ip address 40.1.1.1 24[FW2-Tunnel2]source 10.0.20.2[FW2-Tunnel2]destination 10.0.23.3[FW2-Tunnel2]firewall zone untrust[FW2—zone-untrust]add interface Tunnel 2[FW2]rip //配置RIP[FW2-rip-1]version 2[FW2-rip-1]network 40.0.0.0[R3]rip[R3-rip-1]version 2[R3-rip-1]network 40.0.0.0[R3-rip-1]network 10.0.0.0配置安全策略,绑定新的ACL、IPSec安全提议[R3]acl 3001[R3-acl-adv-3001]rule permit gre source 10.0.23.3 0 destination 10.0.20.2 0 [R3-acl-adv-3001]quit[R3]ipsec policy map1 20 ikakmp[R3-ipsec-policy-ikakmp-map1-20]security acl 3001[R3-ipsec-policy-ikakmp-map1-20]proposal tran1[R3-ipsec-policy-ikakmp-map1-20]ike-peer r32[FW2]acl 3003[FW2-acl-adv-3003]rule permit gre source 10.0.20.2 0 destination 10.0.23.3 0 [FW2-acl-adv-3003]quit[FW2]ipsec policy map1 20 ikakmp[FW2-ipsec-policy-ikakmp-map1-20]security acl 3003[FW2-ipsec-policy-ikakmp-map1-20]proposal tran1[FW2-ipsec-policy-ikakmp-map1-20]ike-peer fw23(注:范文素材和资料部分来自网络,供参考。

华为USG防火墙基本配置

华为USG防火墙基本配置USG防火墙基本配置学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

<SRG>sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

<FW>clock timezone 1 add 08:00:0013:50:57 2014/07/04<FW>dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00<FW>clock datetime 13:53:442014/07/0421:53:29 2014/07/03<FW>dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

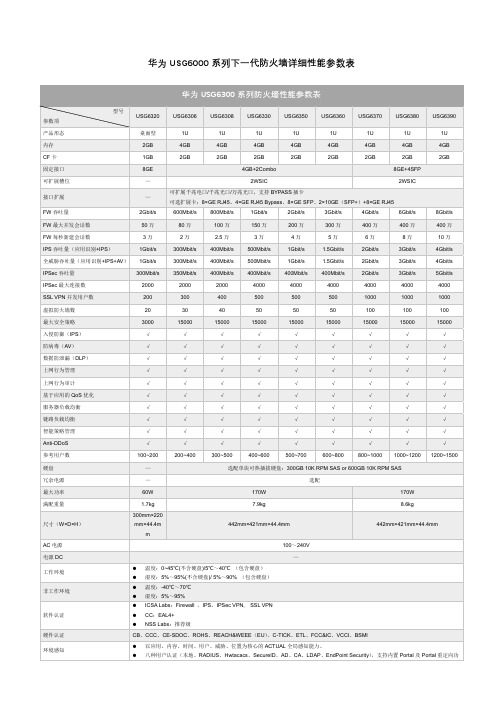

华为USG 系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表能,与Agile Controller配合可以实现微信认证。

应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升级。

注:USG6320可识别1600+应用。

●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。

●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。

入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。

●基于协议检测,支持协议自识别,基于协议异常检测。

●支持自定义IPS签名。

APT防御与沙箱联动,对恶意文件进行检测和阻断。

Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。

●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。

●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。

●提供URL关键字过滤,和URL黑白名单。

邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。

●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。

●支持对邮件附件进行病毒检查和安全性提醒。

数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。

●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。

安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。

网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP欺骗等。

●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。

华为USG5500防火墙配置实验一

华为USG5500防火墙配置实验1、实验拓扑内网:192.168.0.0/24外网:192.168.1.0/24其他设备地址规划如图,按照拓扑图搭建网络,并配置设备地址2、具体配置命令AR1<Huawei>system-view[Huawei]sysname AR1[AR1]interface g0/0/0[AR1-GigabitEthernet0/0/0]ip address 192.168.0.150 24[AR1-GigabitEthernet0/0/0]quit 退出[AR1]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 配置默认路由AR1开启Telnet服务[AR1]user-interface vty 0 4 开启远程线程[AR1-ui-vty0-4]au[AR1-ui-vty0-4]authentication-mode password 认证方式为password Please configure the login password (maximum length 16):888 登录密码 [AR1-ui-vty0-4]user privilege level 3 设置用户等级[AR1-ui-vty0-4]AR2<Huawei>system-view[Huawei]sysname AR2[AR2]interface g0/0/0[AR2-GigabitEthernet0/0/0]ip add[AR2-GigabitEthernet0/0/0]ip address 192.168.1.150 24[AR2-GigabitEthernet0/0/0]q[AR1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1AR2配置TelnetAR2]us[AR2]user-interface v[AR2]user-interface vty 0 4[AR2-ui-vty0-4]au[AR2-ui-vty0-4]authentication-mode p[AR2-ui-vty0-4]authentication-mode passwordPlease configure the login password (maximum length 16):666 或者[AR2-ui-vty0-4]set authentication password cipher 666[AR2-ui-vty0-4]user privilege level 3[AR2-ui-vty0-4]q防火墙配置:The device is running!<SRG>system-view[SRG]sysname FW1[FW1]interface g0/0/0[FW1-GigabitEthernet0/0/0]ip add 192.168.0.1 24Warning: Address already exists! 默认接口地址已经存在,不用管[FW1-GigabitEthernet0/0/0]q[FW1]interface g0/0/1[FW1-GigabitEthernet0/0/1]ip add 192.168.1.1 24[FW1-GigabitEthernet0/0/1]q[FW1]display zone 显示区域配置localpriority is 100#trustpriority is 85interface of the zone is (1):GigabitEthernet0/0/0#untrustpriority is 5interface of the zone is (0):#dmzpriority is 50interface of the zone is (0):#[FW1][FW1]firewall zone name outside 创建一个名字为outside的区域[FW1-zone-outside]set priority 30 设置安全等级为30[FW1-zone-outside]q[FW1]firewall zone name inside[FW1-zone-inside]set priority 90[FW1-zone-inside]q[FW1]display zone[FW1]firewall zone outside 进入outside区域,把接口g0/0/1接入该区域[FW1-zone-outside]add interface GigabitEthernet 0/0/1[FW1-zone-outside]display this 显示当前的配置#firewall zone name outsideset priority 30add interface GigabitEthernet0/0/1#return[FW1-zone-outside]q[FW1]display policy all 查看策略policy zone local#policy zone trust#policy zone untrust#policy zone dmz#policy zone outside#policy zone inside#policy interzone local trust inboundfirewall default packet-filter is permit#policy interzone local trust outboundfirewall default packet-filter is permit#policy interzone local untrust inboundfirewall default packet-filter is deny#policy interzone local untrust outbound firewall default packet-filter is permit #policy interzone local dmz inboundfirewall default packet-filter is deny#policy interzone local dmz outboundfirewall default packet-filter is permit #policy interzone local outside inboundfirewall default packet-filter is deny#policy interzone local outside outbound firewall default packet-filter is permit #policy interzone local inside inboundfirewall default packet-filter is deny#policy interzone local inside outboundfirewall default packet-filter is permit #policy interzone trust untrust inboundfirewall default packet-filter is deny#policy interzone trust untrust outbound firewall default packet-filter is deny#policy interzone trust dmz inboundfirewall default packet-filter is deny#policy interzone trust dmz outboundfirewall default packet-filter is deny#policy interzone trust outside inboundfirewall default packet-filter is deny#policy interzone trust outside outbound firewall default packet-filter is deny#policy interzone inside trust inboundfirewall default packet-filter is deny#policy interzone inside trust outboundfirewall default packet-filter is deny#policy interzone dmz untrust inboundfirewall default packet-filter is deny#policy interzone dmz untrust outboundfirewall default packet-filter is deny#policy interzone outside untrust inboundfirewall default packet-filter is deny#policy interzone outside untrust outboundfirewall default packet-filter is deny#policy interzone inside untrust inboundfirewall default packet-filter is deny#policy interzone inside untrust outboundfirewall default packet-filter is deny#policy interzone dmz outside inboundfirewall default packet-filter is deny#policy interzone dmz outside outboundfirewall default packet-filter is deny#policy interzone inside dmz inboundfirewall default packet-filter is deny#policy interzone inside dmz outboundfirewall default packet-filter is deny#policy interzone inside outside inboundfirewall default packet-filter is deny#policy interzone inside outside outboundfirewall default packet-filter is deny#[FW1]创建策略放行outbound流量[FW1]policy interzone trust outside outbound 定义outbound流量 [FW1-policy-interzone-trust-outside-outbound]poli[FW1-policy-interzone-trust-outside-outbound]policy 1[FW1-policy-interzone-trust-outside-outbound-1]poli[FW1-policy-interzone-trust-outside-outbound-1]policy so[FW1-policy-interzone-trust-outside-outbound-1]policy source192.168.0.150 001:27:13 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1]poli[FW1-policy-interzone-trust-outside-outbound-1]policy de[FW1-policy-interzone-trust-outside-outbound-1]policy destination any 01:27:25 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1]ac[FW1-policy-interzone-trust-outside-outbound-1]action p[FW1-policy-interzone-trust-outside-outbound-1]action permit01:27:34 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1][FW1-policy-interzone-trust-outside-outbound-1]q01:27:37 2016/11/15[FW1-policy-interzone-trust-outside-outbound][FW1-policy-interzone-trust-outside-outbound]q01:27:38 2016/11/15[FW1][FW1][FW1]dis[FW1]display po[FW1]display poli[FW1]display policy i[FW1]display policy interzone t[FW1]display policy interzone trust o[FW1]display policy interzone trust outside outbound01:27:55 2016/11/15policy interzone trust outside outboundfirewall default packet-filter is denypolicy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any[FW1]firewall packet-filter default permit interzone trust outside Warning:Setting the default packet filtering to permit poses security risks. Youare advised to configure the security policy based on the actual data flows. Are you sure you want to continue?[Y/N]y[FW1]dis[FW1]display policy interzone trust outside outbound01:28:23 2016/11/15policy interzone trust outside outboundfirewall default packet-filter is permitpolicy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any恢复默认值deny[FW1]firewall packet-filter default deny interzone trust outside [FW1]display policy interzone trust outside outbound01:32:06 2016/11/15policy interzone trust outside outboundfirewall default packet-filter is denypolicy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any用内网的路由Telnet AR2后,可以登录在防火墙查看会话状态[FW1]display firewall session table verbose00:58:32 2016/11/15Current Total Sessions : 2telnet VPN:public --> publicZone: trust--> outside TTL: 00:00:10 Left: 00:00:00Interface: GigabitEthernet0/0/1 NextHop: 192.168.1.150 MAC: 00-e0-fc-7a-0b-5a<--packets:18 bytes:867 -->packets:17 bytes:728192.168.0.150:49272-->192.168.1.150:23telnet VPN:public --> publicZone: trust--> outside TTL: 00:10:00 Left: 00:09:55Interface: GigabitEthernet0/0/1 NextHop: 192.168.1.150 MAC: 00-e0-fc-7a-0b-5a<--packets:16 bytes:725 -->packets:17 bytes:726192.168.0.150:49957-->192.168.1.150:23[FW1]如何允许外网的用户Telnet到内网的路由器[FW1]policy interzone trust outside inbound[FW1-policy-interzone-trust-outside-inbound]policy 1[FW1-policy-interzone-trust-outside-inbound-1]policy source 192.168.1.150 0[FW1-policy-interzone-trust-outside-inbound-1]policy destination 192.168.0.150 0[FW1-policy-interzone-trust-outside-inbound-1]policy service service-set telnet[FW1-policy-interzone-trust-outside-inbound-1]action permit验证试验效果。

网络安全之华为USG防火墙配置实例

网络安全之华为USG防火墙配置实例USG5500系列产品是华为技术有限公司面向大中型企业和下一代数据中心推出的新一代电信级统一安全网关设备。

USG5500系列产品部署于网络出口处,有效阻止Internet 上的黑客入侵、DDoS攻击,阻止内网用户访问非法网站,限制带宽,为内部网络提供一个安全可靠的网络环境。

这里华迪教育以此为例,给同学们讲解防火墙配置实例。

华为USG防火墙配置内容:(1)内部网络通过防火墙访问外部网络(NAT)(2)外部网络能够访问内部服务器的映射网站主要配置命令如下:Step 1: 设置内、外网接口IPinterface GigabitEthernet0/0/1ip address 192.168.10.1 255.255.255.0interface GigabitEthernet0/0/8ip address 211.95.1.200 255.255.255.0Step 2: 指定内网信任区和外网非信任区firewall zone trustdetect ftp (启用FTP应用层转换)add interface GigabitEthernet0/0/1firewall zone untrustadd interface GigabitEthernet0/0/8step 3 : 开启内网FTP服务映射到外网,开通区域间的通信许可firewall interzone trust untrustdetect ftp (开启内网到外网的FTP服务映射)firewall packet-filter default permit allstep 4:定义NAT地址池、配置NAT Server发布内网站点服务nat address-group 1 211.95.1.200 211.95.1.200nat server zone untrust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone untrust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpnat server zone trust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone trust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpStep 5 :配置nat转换,使得内网可以访问外网nat-policy interzone trust untrust outboundpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255address-group 1Step 6: 配置源地址转换,强制要求内网用户须通过映射地址访问内部服务器nat-policy zone trustpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255policy destination 211.95.1.254 0 address-group 1。

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为USG防火墙设置完整版

华为USG防火墙设置完整版1. 简介华为USG防火墙是一款功能强大的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

本文将提供华为USG 防火墙的完整设置步骤。

2. 连接防火墙首先,确保您正确地将USG防火墙连接到企业网络。

将防火墙的一个以太网口连接到您的局域网交换机上,并将另一个以太网口连接到网络边界路由器上。

3. 登录防火墙通过Web浏览器访问防火墙的管理界面。

输入防火墙的默认地址(一般为192.168.1.1)并按Enter键。

在登录页面中输入管理员用户名和密码,然后单击登录按钮。

4. 基本设置进入防火墙的管理界面后,首先进行基本设置。

点击"系统设置"选项卡,并在"基本设置"中进行如下配置:- 设置防火墙的名称和描述- 配置管理员密码、SNMP和NTP服务- 设置系统日志服务器5. 网络设置接下来,进行网络设置以确保防火墙与企业网络正常通信。

点击"网络对象"选项卡,并配置以下内容:- 配置局域网接口- 配置公网接口(如果有)- 配置NAT和端口映射规则6. 安全策略设置安全策略以保护企业网络免受未经授权的访问和恶意攻击。

点击"安全策略"选项卡,并完成以下步骤:- 创建访问控制规则,限制特定IP地址或IP地址范围的访问- 根据需求创建应用程序过滤规则和URL过滤规则- 配置反病毒、反垃圾邮件和反欺骗策略7. 其他配置除了上述步骤,您还可以进行其他配置以满足特定需求。

例如:- 配置VPN(虚拟专用网络)- 设置用户认证和权限管理- 配置远程访问8. 保存和应用配置在完成所有设置后,确保保存并应用配置更改。

点击"保存"按钮,并在确认弹窗中点击"应用"按钮。

防火墙将立即应用新的配置。

以上就是华为USG防火墙的完整设置步骤。

根据实际需求,您可以灵活配置并添加其他功能。

如果需要更详细的指导,请参考华为USG防火墙的官方文档。

华为USG6000系列防火墙共享上网及组网基本配置

华为USG6000系列防火墙共享上网及组网基本配置公司各楼层通过交换机汇聚到楼宇核心交换机,楼宇核心汇聚到总核心,然后通过USG6000安全策略访问外网路由器实现共享上网功能。

楼宇核心:划分楼层VLAN 配置网关上一跳路由<Huawei>sys[huawei]sysname hexinjiaohuan[hexinjiaohuan]vlan batch 10 20 30 40[hexinjiaohuan]int vlan 10[hexinjiaohuan-Vlanif10]ip address 192.168.10.254 24 [hexinjiaohuan]int vlan 20[hexinjiaohuan-Vlanif20]ip address 192.168.20.254 24 [hexinjiaohuan]int vlan 30[hexinjiaohuan-Vlanif30]ip address 192.168.30.254 24 [hexinjiaohuan]int vlan 40[hexinjiaohuan-Vlanif40]ip address 192.168.60.1 30 [hexinjiaohuan]int g0/0/3[hexinjiaohuan-GigabitEthernet0/0/3]port link-type access [hexinjiaohuan-GigabitEthernet0/0/3]port default vlan 10 [hexinjiaohuan]int g0/0/1[hexinjiaohuan-GigabitEthernet0/0/1]port link-type access [hexinjiaohuan-GigabitEthernet0/0/1]port default vlan 20 [hexinjiaohuan]int g0/0/4[hexinjiaohuan-GigabitEthernet0/0/4]port link-type access [hexinjiaohuan-GigabitEthernet0/0/4]port default vlan 30 [hexinjiaohuan]int g0/0/2[hexinjiaohuan-GigabitEthernet0/0/2]port link-type access [hexinjiaohuan-GigabitEthernet0/0/2]port default vlan 40 [hexinjiaohuan]ip route-static 0.0.0.0 0.0.0.0 192.168.60.2<hexinjiaohuan>saveThe current configuration will be written to the device.Are you sure to continue?[Y/N]y总核心交换机:配置上下访问端口和上下访问路由<Huawei>sys[Huawei]sysname zonghexin[zonghexin]vlan batch 40 50[zonghexin]int vlan 40[zonghexin-Vlanif40]ip address 192.168.60.2 30 [zonghexin]int g0/0/2[zonghexin-GigabitEthernet0/0/2]port link-type access [zonghexin-GigabitEthernet0/0/2]port default vlan 40 [zonghexin]int vlan 50[zonghexin-Vlanif50]ip address 192.100.50.2 30 [zonghexin]int g0/0/1[zonghexin-GigabitEthernet0/0/1]port link-type access [zonghexin-GigabitEthernet0/0/1]port default vlan 50 [zonghexin]ip route-static 192.168.10.0 255.255.255.0 192.168.60.1 [zonghexin]ip route-static 192.168.20.0 255.255.255.0 192.168.60.1[zonghexin]ip route-static 192.168.30.0 255.255.255.0 192.168.60.1 [zonghexin]ip route-static 0.0.0.0 0.0.0.0 192.100.50.1<zonghexin>saveThe current configuration will be written to the device.Are you sure to continue?[Y/N]y防火墙USG6000:配置访问策略允许内网所有PC访问外网(路由器)地址Username:adminPassword: (默认密码Admin@123)The password needs to be changed. Change now? [Y/N]: yPlease enter old password: (默认密码Admin@123)Please enter new password: 新密码Please confirm new password: 新密码确认[USG6000V1]int g1/0/1 //配置内网端口[USG6000V1-GigabitEthernet1/0/1]ip address 192.100.50.1 255.255.255.252 [USG6000V1-GigabitEthernet1/0/1]service-manage http permit[USG6000V1-GigabitEthernet1/0/1]service-manage https permit[USG6000V1-GigabitEthernet1/0/1]service-manage ping permit[USG6000V1]int g1/0/0 //配置外网端口[USG6000V1-GigabitEthernet1/0/0]ip address 10.128.60.5 255.255.255.252 [USG6000V1]firewall zone trust //把端口加入到安全域[USG6000V1-zone-trust]add interface GigabitEthernet 1/0/1[USG6000V1]firewall zone untrust //把端口加入到非安全域[USG6000V1-zone-untrust]add interface GigabitEthernet1/0/0[USG6000V1]ip route-static 0.0.0.0 0.0.0.0 10.128.60.6[USG6000V1]ip route-static 192.168.10.0 255.255.255.0 192.100.50.2[USG6000V1]ip route-static 192.168.20.0 255.255.255.0 192.100.50.2[USG6000V1]ip route-static 192.168.30.0 255.255.255.0 192.100.50.2[USG6000V1]security-policy //访问策略[USG6000V1-policy-security]rule name "trust to untrust"[USG6000V1-policy-security-rule-trust to untrust][USG6000V1-policy-security-rule-trust to untrust]source-zone trust[USG6000V1-policy-security-rule-trust to untrust]destination-zone untrust [USG6000V1-policy-security-rule-trust to untrust] action permit[USG6000V1-policy-security-rule-trust to untrust] rule name local[USG6000V1-policy-security-rule-local]source-zone local[USG6000V1-policy-security-rule-local]destination-zone trust[USG6000V1-policy-security-rule-local]action permit<USG6000V1>save路由器:[Huawei]int g0/0/1[Huawei-GigabitEthernet0/0/1]ip address 10.128.60.6 255.255.255.252 [Huawei]ip route-static 0.0.0.0 0.0.0.0 10.128.60.5<Huawei>savepc>ping 10.128.60.6Ping 10.128.60.6: 32 data bytes, Press Ctrl_C to breakFrom 10.128.60.6: bytes=32 seq=1 ttl=252 time=765 ms From 10.128.60.6: bytes=32 seq=2 ttl=252 time=141 ms From 10.128.60.6: bytes=32 seq=3 ttl=252 time=78 msFrom 10.128.60.6: bytes=32 seq=4 ttl=252 time=78 msFrom 10.128.60.6: bytes=32 seq=5 ttl=252 time=78 msPC机测试通过基本功能实现。

华为USG防火墙详细配置步骤

华为USG防火墙详细配置步骤

本文将介绍华为USG防火墙的详细配置步骤,包括以下几个方面:

1. 确认设备连接

- 确保USG防火墙已经正确连接至网络设备,可以通过网线或者光纤进行连接。

- 确认USG防火墙的电源已经连接并启动。

2. 登录管理界面

- 在计算机上打开浏览器,输入USG防火墙的管理界面地址。

- 输入正确的用户名和密码,登录到USG防火墙的管理界面。

3. 配置基本网络设置

- 在管理界面中,找到并点击“网络设置”选项。

- 在基本网络设置页面,根据网络需求配置IP地址、子网掩码、默认网关等基本网络参数。

4. 配置防火墙策略

- 在管理界面中,找到并点击“安全策略”或“防火墙策略”选项。

- 根据实际需求,配置防火墙策略,包括允许或禁止某些应用、网络服务或IP地址的访问。

5. 配置端口转发

- 在管理界面中,找到并点击“端口映射”或“端口转发”选项。

- 根据需要,配置端口映射规则,将外部请求的端口映射到内

部服务器的端口。

6. 配置虚拟专用网络(VPN)

- 在管理界面中,找到并点击“VPN”选项。

- 根据需求,配置VPN连接,包括设置加密方式、身份验证等

参数。

7. 保存配置并重启

- 在管理界面中,保存所有配置,并重启USG防火墙。

以上就是华为USG防火墙的详细配置步骤。

根据实际需求,可以进行相应的调整和扩展。

配置过程中,应注意安全设置和正确性,以确保USG防火墙的正常运行和网络的安全性。

华为USG的PPOE的经典配置

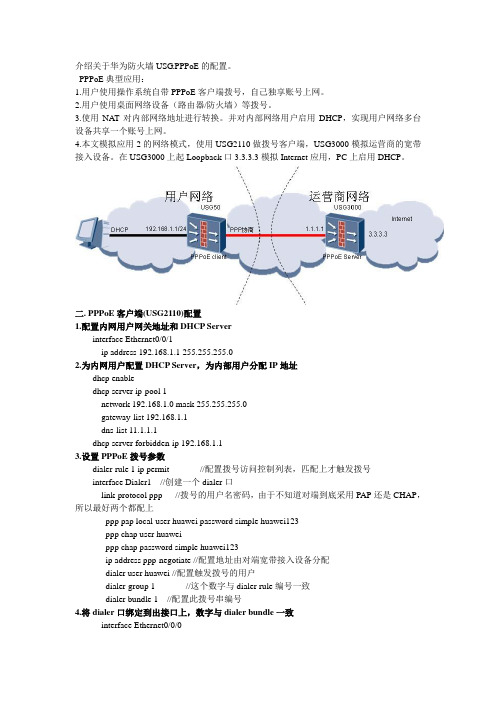

介绍关于华为防火墙USG.PPPoE的配置。

PPPoE典型应用:1.用户使用操作系统自带PPPoE客户端拨号,自己独享账号上网。

2.用户使用桌面网络设备(路由器/防火墙)等拨号。

3.使用NAT对内部网络地址进行转换。

并对内部网络用户启用DHCP,实现用户网络多台设备共享一个账号上网。

4.本文模拟应用2的网络模式,使用USG2110做拨号客户端,USG3000模拟运营商的宽带接入设备。

在USG3000上起Loopback口3.3.3.3模拟Internet应用,PC上启用DHCP。

二. PPPoE客户端(USG2110)配置1.配置内网用户网关地址和DHCP Serverinterface Ethernet0/0/1ip address 192.168.1.1 255.255.255.02.为内网用户配置DHCP Server,为内部用户分配IP地址dhcp enabledhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 11.1.1.1dhcp server forbidden-ip 192.168.1.13.设置PPPoE拨号参数dialer-rule 1 ip permit //配置拨号访问控制列表,匹配上才触发拨号interface Dialer1 //创建一个dialer口link-protocol ppp //拨号的用户名密码,由于不知道对端到底采用PAP还是CHAP,所以最好两个都配上ppp pap local-user huawei password simple huawei123ppp chap user huaweippp chap password simple huawei123ip address ppp-negotiate //配置地址由对端宽带接入设备分配dialer user huawei //配置触发拨号的用户dialer-group 1 //这个数字与dialer-rule编号一致dialer bundle 1 //配置此拨号串编号4.将dialer口绑定到出接口上,数字与dialer bundle一致interface Ethernet0/0/0pppoe-client dial-bundle-number5.将相关接口加入域firewall zone trustadd interface Ethernet0/0/1firewall zone untrustadd interface Dialer16.配置域间包过滤和NAT转换,采用easy ip方式,出口采用dialer口acl number 3001rule 5 permit ip source 192.168.1.0 0.0.0.255 logging firewall interzone trust untrustpacket-filter 3001 outboundnat outbound 3001 interface Dialer17.配置默认路由,由dialer口出去ip route-static 0.0.0.0 0.0.0.0 Dialer18.开启trust和untrust区域到local区域的默认包过滤firewall packet-filter default permit interzone local trustfirewall packet-filter default permit interzone local untrust三、PPPoE服务器端(USG3000)配置1.开启默认包过滤firewall packet-filter default permit all2.配置PPPoE Server参数interface Virtual-Template1 //创建一个VT接口ppp authentication-mode pap //采用的认证方式ip address 1.1.1.1 255.255.255.252 //配置VT口的IP地址remote address pool //为客户端分配的地址interface GigabitEthernet0/2pppoe-server bind Virtual-Template 1 //将VT口绑定到实接口上3.loopback口模拟Internet应用interface LoopBack0ip address 3.3.3.3 255.255.255.2554.将VT口加入域,实接口可不加firewall zone trustadd interface Virtual-Template15.配置本地的用户信息库,为客户端认证的账号和密码库local-user huawei password simple huawei123…6.配置地址池,客户端的地址从此池中分配ip pool 0 2.2.2.2 2.2.3.37.设置静态默认路由,由VT口出去ip route-static 0.0.0.0 0.0.0.0 Virtual-Template1四、验证效果1.PC上获得IP地址后,ping 3.3.3.3,查看效果C:\Documents and Settings\Administrator>ping 3.3.3.3Pinging 3.3.3.3 with 32 bytes of data:Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Ping statistics for 3.3.3.3:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 2ms, Maximum = 2ms, Average = 2ms2.在client上查看会话表,可查看出会话、NAT转换信息[PPPoE-Client]display firewall session tableicmp:192.168.1.2:768[2.2.2.2:13093]-->3.3.3.3:7683.在PPPoE Client上查看PPPoE会话信息[PPPoE-Client]display pppoe-client session summaryPPPoE Client Session:ID Bundle Dialer Intf Client-MAC Server-MAC State3 1 1 Eth0/0/0 0018827712a7 0018828243d0 PPPUP4.在PPPoE Server上查看会话信息,同client上对应[PPPoE-Server]display pppoe-server session allSID Intf State OIntf RemMAC LocMAC3 Virtual-Template1:0 UP GE0/2 0018.8277.12a7 0018.8282.43d0。

华为USG 系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表能,与Agile Controller配合可以实现微信认证。

应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升级。

注:USG6320可识别1600+应用。

●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。

●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。

入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。

●基于协议检测,支持协议自识别,基于协议异常检测。

●支持自定义IPS签名。

APT防御与沙箱联动,对恶意文件进行检测和阻断。

Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。

●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。

●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。

●提供URL关键字过滤,和URL黑白名单。

邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。

●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。

●支持对邮件附件进行病毒检查和安全性提醒。

数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。

●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。

安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。

网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP欺骗等。

●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。

华为USG防火墙IPsec怎么配置

华为USG防火墙IPsec怎么配置华为USG防火墙IPsec怎么配置华为的产品主要涉及通信网络中的交换网络、传输网络、无线及有线固定接入网络和数据通信网络及无线终端产品,那么你知道华为USG防火墙IPsec怎么配置吗?下面是学习啦我整理的一些关于华为USG防火墙IPsec怎么配置的相关资料,供你参考。

华为USG防火墙IPsec配置的案例实验拓扑使用华为ensp1.2.00.370模拟器来完成。

连接方式是client1-USG-1-AR1-USG-2-clent2链式组网构造。

实验需求USG-1和USG-2模拟企业边缘设备,分别在2台设备上配置NAT和IPsec实现2边私网能够通过相互通信。

实验配置R1的IP地址配置省略USG-1配置[USG-1]firewallzonetrust//配置trust区域[USG-1-zone-trust]addinterfaceg0/0/0//将接口参加trust区域[USG-1-zone-trust]quit[USG-1]firewallzoneuntrust//配置untrust区域[USG-1-zone-untrust]addintg0/0/1//将接口参加untrust 区域[USG-1-zone-untrust]quit[USG-1]intg0/0/0[USG-1-GigabitEthernet0/0/0]ipadd192.168.10.124[USG-1-GigabitEthernet0/0/0]intg0/0/1[USG-1-GigabitEthernet0/0/1]ipadd11.0.0.224[USG-1-GigabitEthernet0/0/1]quit[USG-1]iproute-static0.0.0.00.0.0.011.0.0.1//配置默认路由上公网[USG-1]nat-policyinterzonetrustuntrustoutbound//进入trust到untrust区域out方向的策略视图[USG-1-nat-policy-interzone-trust-untrust-outbound]pol icy1//创立一个策略[USG-1-nat-policy-interzone-trust-untrust-outbound-1]p olicysource192.168.10.00.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]p olicydestination192.168.20.00.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]a ctionno-nat//以上三条命令意思是不允许将源为192.168.10.0/24网段目的为192.168.20.0/24网段的数据包进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-1]q uit[USG-1-nat-policy-interzone-trust-untrust-outbound]pol icy2//创立策略2[USG-1-nat-policy-interzone-trust-untrust-outbound-2]a ctionsource-nat//允许对源IP进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-2]e asy-ipg0/0/1//对接口G0/0/1地址复用[USG-1-nat-policy-interzone-trust-untrust-outbound-2]q uit[USG-1-nat-policy-interzone-trust-untrust-outbound]qui t-------阶段一---------[USG-1]ikeproposal1//配置一个安全提议[USG-1-ike-proposal-1]authentication-methodpre-share //配置IKE认证方式为预分享密钥[USG-1-ike-proposal-1]authentication-algorithmsha1//配置IKE认证算法为sha1[USG-1-ike-proposal-1]integrity-algorithmaes-xcbc-96//配置IKE完好性算法[USG-1-ike-proposal-1]dhgroup2//配置IKE密钥协商DH 组[USG-1-ike-proposal-1]quit[USG-1]ikepeerUSG-2//创立一个IKE对等体名字为USG-2[USG-1-ike-peer-usg-2]pre-shared-keyabc123//配置预分享密钥[USG-1-ike-peer-usg-2]remote-address12.0.0.2//配置对等体IP地址[USG-1-ike-peer-usg-2]ike-proposal1//调用ike安全提议[USG-1-ike-peer-usg-2]quit----------阶段二----------[USG-1]ipsecproposaltest//配置一个ipsec安全提议[USG-1-ipsec-proposal-test]encapsulation-modetunnel//封装方式采用隧道[USG-1-ipsec-proposal-test]transformesp//配置IPSEC安全协议为ESP[USG-1-ipsec-proposal-test]espencryption-algorithmaes//配置ESP协议加密算法为aes[USG-1-ipsec-proposal-test]espauthentication-algorithm sha1//配置ESP协议认证算法[USG-1-ipsec-proposal-test]quit[USG-1]acl3000//创立一个ACL定义感兴趣流[USG-1-acl-adv-3000]rulepermitipsource192.168.10.00.0.0.255destination192.168.20.00.0.0.255[USG-1]ipsecpolicymap1isakmp//创立一个安全策略,名称为map[USG-1-ipsec-policy-isakmp-map-1]ike-peerUSG-2//调用ike对等体[USG-1-ipsec-policy-isakmp-map-1]proposaltest//调用IPsec安全提议[USG-1-ipsec-policy-isakmp-map-1]securityacl3000//配置感兴趣流[USG-1-ipsec-policy-isakmp-map-1]quit[USG-1]intg0/0/1[USG-1-GigabitEthernet0/0/1]ipsecpolicymap//在外网口上调用安全策略区域间策略配置[USG-1]policyinterzonetrustuntrustoutbound.//进入trust到untrust区域out方向策略视图[USG-1-policy-interzone-trust-untrust-outbound]policy1 //创立策略[USG-1-policy-interzone-trust-untrust-outbound-1]actio npermit//允许trust区域所有主机访问untrust区域[USG-1-policy-interzone-trust-untrust-outbound-1]quit[USG-1-policy-interzone-trust-untrust-outbound]quit[USG-1]policyinterzonetrustuntrustinbound//进入trust区域到untrust区域的in方向策略视图[USG-1-policy-interzone-trust-untrust-inbound]policy1[USG-1-policy-interzone-trust-untrust-inbound-1]policysource192.168.20.00.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]policyd estination192.168.10.00.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]action permit//以上命令为允许数据包源地址为192.168.20.0/24网段和目的地址为192.168.10.0/24网段的流量过[USG-1-policy-interzone-trust-untrust-inbound-1]quit[USG-1-policy-interzone-trust-untrust-inbound]quit[USG-1]policyinterzonelocaluntrustinbound//进入local区域到untrust区域的in方向策略视图[USG-1-policy-interzone-local-untrust-inbound]policy1[USG-1-policy-interzone-local-untrust-inbound-1]policys erviceservice-setesp[USG-1-policy-interzone-local-untrust-inbound-1]policys ource12.0.0.20[USG-1-policy-interzone-local-untrust-inbound-1]policydestination11.0.0.20[USG-1-policy-interzone-local-untrust-inbound-1]action permit//允许源地址是12.0.0.2目的地址是11.0.0.2的数据包访问esp协议USG-2配置[USG-2]firewallzonetrust[USG-2-zone-trust]addintg0/0/0[USG-2-zone-trust]quit[USG-2]firewallzoneuntrust[USG-2-zone-untrust]addintg0/0/1[USG-2-zone-untrust]quit[USG-2]intg0/0/0[USG-2-GigabitEthernet0/0/0]ipadd192.168.20.124[USG-2-GigabitEthernet0/0/0]intg0/0/1[USG-2-GigabitEthernet0/0/1]ipadd12.0.0.224[USG-2-GigabitEthernet0/0/1]quit[USG-2]iproute-static0.0.0.00.0.0.012.0.0.1[USG-2]nat-policyinterzonetrustuntrustoutbound[USG-2-nat-policy-interzone-trust-untrust-outbound]pol icy1[USG-2-nat-policy-interzone-trust-untrust-outbound-1]p olicysource192.168.20.00.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]p olicydestination192.168.10.00.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]a ctionno-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-1]q uit[USG-2-nat-policy-interzone-trust-untrust-outbound]pol icy2[USG-2-nat-policy-interzone-trust-untrust-outbound-2]a ctionsource-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-2]e asy-ipGigabitEthernet0/0/1[USG-2-nat-policy-interzone-trust-untrust-outbound-2]q uit[USG-2-nat-policy-interzone-trust-untrust-outbound]qui t[USG-2]ikeproposal1[USG-2-ike-proposal-1]authentication-methodpre-share[USG-2-ike-proposal-1]authentication-algorithmsha1[USG-2-ike-proposal-1]integrity-algorithmaes-xcbc-96[USG-2-ike-proposal-1]dhgroup2[USG-2-ike-proposal-1]quit[USG-2]ikepeerUSG-A[USG-2-ike-peer-usg-a]pre-shared-keyabc123[USG-2-ike-peer-usg-a]ike-proposal1[USG-2-ike-peer-usg-a]remote-address11.0.0.2[USG-2-ike-peer-usg-a]quit[USG-2]ipsecproposaltest[USG-2-ipsec-proposal-test]encapsulation-modetunnel[USG-2-ipsec-proposal-test]transformesp[USG-2-ipsec-proposal-test]espencryption-algorithmaes[USG-2-ipsec-proposal-test]espauthentication-algorithm sha1[USG-2-ipsec-proposal-test]quit[USG-2]acl3000[USG-2-acl-adv-3000]rulepermitipsource192.168.20.00.0.0.255destination192.168.10.00.0.0.255[USG-2-acl-adv-3000]quit[USG-2]ipsecpolicymap1isakmp[USG-2-ipsec-policy-isakmp-map-1]ike-peerUSG-A[USG-2-ipsec-policy-isakmp-map-1]proposaltest[USG-2-ipsec-policy-isakmp-map-1]securityacl3000[USG-2-ipsec-policy-isakmp-map-1]quit[USG-2]intg0/0/1[USG-2-GigabitEthernet0/0/1]ipsecpolicymap[USG-2-GigabitEthernet0/0/1]quit[USG-2]policyinterzonetrustuntrustoutbound[USG-2-policy-interzone-trust-untrust-outbound]policy1[USG-2-policy-interzone-trust-untrust-outbound-1]actio npermit[USG-2-policy-interzone-trust-untrust-outbound-1]quit[USG-2-policy-interzone-trust-untrust-outbound]quit[USG-2]policyinterzonetrustuntrustinbound[USG-2-policy-interzone-trust-untrust-inbound]policy1[USG-2-policy-interzone-trust-untrust-inbound-1]policys ource192.168.10.00.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]policyd estination192.168.20.00.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]action permit[USG-2-policy-interzone-trust-untrust-inbound-1]quit[USG-2-policy-interzone-trust-untrust-inbound]quit[USG-2]policyinterzonelocaluntrustinbound[USG-2-policy-interzone-local-untrust-inbound]policy1[USG-2-policy-interzone-local-untrust-inbound-1]policys ource11.0.0.20[USG-2-policy-interzone-local-untrust-inbound-1]policyd estination12.0.0.20[USG-2-policy-interzone-local-untrust-inbound-1]policys erviceservice-setesp[USG-2-policy-interzone-local-untrust-inbound-1]action permit使用C1(192.168.10.10)去pingC2(192.168.20.10)使用dispalyikesa和displayipsecsa来查看邻居建立情况看过文章华为USG防火墙IPsec怎么配置的人还看了:1.华为路由器配置命令大全2.华为路由器设置3.华为路由器设置wifi的具体方法4.华为路由器配置具体教程5.华为怎样设置连接两个无线路由器6.华为路由器具体介绍。

华为防火墙USG配置【范本模板】

内网:配置GigabitEthernet 0/0/1加入Trust区域[USG5300]firewall zone trust[USG5300-zone—untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2加入Untrust区域[USG5300]firewall zone untrust[USG5300—zone—untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300]firewall zone dmz[USG5300—zone—untrust] add interface GigabitEthernet 0/0/3[USG5300-zone—untrust]quit1。

4.1 Trust和Untrust域间:允许内网用户访问公网policy 1:允许源地址为10.10.10。

0/24的网段的报文通过[USG5300]policy interzone trust untrust outbound[USG5300—policy—interzone-trust—untrust-outbound] policy 1[USG5300-policy-interzone-trust-untrust-outbound-1] policy source 10。

10。

10。

0 0。

0。

0.255[USG5300-policy-interzone-trust—untrust-outbound-1]action permit[USG5300—policy—interzone-trust-untrust—outbound-1] quit如果是允许所有的内网地址上公网可以用以下命令:[USG2100]firewall packet-filter default permit interzone trust untrust direction outbound //必须1.4。

华为防火墙USG配置

内网:配置GigabitEthernet 0/0/1 加入Trust 地区[USG5300] firewall zone trust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2 加入Untrust 地区[USG5300] firewall zone untrust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300] firewall zone dmz[USG5300-zone-untrust] add interface GigabitEthernet 0/0/3[USG5300-zone-untrust] quitTrust 和Untrust 域间:同意内网用户接见公网policy 1:同意源地点为的网段的报文经过[USG5300] policy interzone trust untrust outbound[USG5300-policy-interzone -trust -untrust -outbound] policy 1[USG5300-policy-interzone -trust -untrust -outbound -1] policy source[USG5300-policy-interzone -trust -untrust -outbound -1] action permit[USG5300-policy-interzone -trust -untrust -outbound -1] quit假如是同意全部的内网地点上公网能够用以下命令:[USG2100]firewall packet -filter default permit interzone trust untrust direction outbound // 必须DMZ和Untrust 域间:从公网接见内部服务器policy 2:同意目的地点为,目的端口为21 的报文经过policy 3:同意目的地点为,目的端口为8080 的报文经过[USG5300] policy interzone untrust dmz inbound[USG5300-policy-interzone -dmz-untrust -inbound] policy 2[USG5300-policy-interzone -dmz-untrust -inbound -2] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -2] policy service service -set ftp [USG5300-policy-interzone -dmz-untrust -inbound -2] action permit[USG5300-policy-interzone -dmz-untrust -inbound -2] quit[USG5300-policy-interzone -dmz-untrust -inbound] policy 3[USG5300-policy-interzone -dmz-untrust -inbound -3] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -3] policy service service -set http [USG5300-policy-interzone -dmz-untrust -inbound -3] action permit[USG5300-policy-interzone -dmz-untrust -inbound -3] quit[USG5300-policy-interzone -dmz-untrust -inbound] quit配置内部服务器:<USG5300>system-view[USG5300] nat server protocol tcp global 8080 inside www[USG5300] nat server protocol tcp global ftp inside ftpNAT2、经过公网接口的方式创立Trust 地区和Untrust 地区之间的NAT 策略,确立进行NAT 变换的源地点范围网段,而且将其与外网接口GigabitEthernet 0/0/4 进行绑定。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为U S G防火墙配置 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

华为USG2000防火墙配置

USG2000防火墙基本设置:

外观

1个调试口(CONSOLE);

2个以太网口(GE0/0/0和GE0/0/1,电口或者SFP光口任取一);

1个reset按钮(操作不当访问不到防火墙时初始化出厂配置)。

初始配置

GE0/0/0配置为路由接口,IP地址为

防火墙访问IP为,登录用户名admin,密码Admin@123

USG2000防火墙配置过程中注意事项:

接口配置时,不要操作当前连接的端口,否则可能导致防火墙无法连接的情况。

这种情况下需要按‘reset’按钮初始化出厂配置。

USG2000防火墙配置步骤

一、配置防火墙的网络接口

1.连接GE0/0/0端口,访问登录防火墙。

登录过程中出现证书错误,点击‘继续浏览此网站’继续。

输入用户名admin密码Admin@123登录防火墙。

登录后,弹出修改用户的初始密码的提示及快速向导。

初始密码尽量不要修改。

快速向导适于配置路由器模式,不适合I区和II区之间,直接点取消。

以上为USG2000基本配置界面。

现场配置所需要用到的只有网络和防火墙两个主菜单。

2.配置GE0/0/1端口

选择菜单网络/接口,在GE0/0/1行最后点配置。

别名设置‘安全II区端口’,选择模式‘交换’,连接类型选择为

‘access’,点击应用。

3.添加Vlan接口

在接口页面中,点击新加,接口名称设置为‘配置接口’,类型设置为‘VLAN’,VALN ID设置为‘1’,接口成员选择‘GE0/0/1’,连接类型设置为‘静态IP’,IP地址设置为‘’,子网掩码设置为‘’,最后点击应用。

如下图所示

4.按照配置GE0/0/1的方法,配置GE0/0/0,将别名设为‘安全I

区端口’。

注意:配置完成后,点击应用后,由于GE0/0/0的IP地址已变更,将无法访问到。

5.关闭所有浏览器页面,然后重新开启浏览器,连接GE0/0/0,访

问。

修改刚添加的‘配置接口’的Vlan端口,将GE0/0/0添加到接口

成员中。

二、配置实现防火墙的IP地址和地址组

1.配置IP地址

登录防火墙后,在‘防火墙->地址->地址’中新建IP地址。

如下图

地址分类的基本原则:

只要访问设备或允许访问设备不完全相同的就需要分开,常规分组如下

I区监控主机

I区远动主机

I区测控装置

I区保护装置

II区综合应用服务器

II区网关机

II区一体化电源装置、在线监测和电能采集器等

II故障录波装置

2.配置IP地址组。