SYMANTEC整体安全解决方案

symantec医疗行业信息系统安全整体解决方案

symantec医疗行业信息系统安全整体解决方案医疗信息化建设是行业信息化建设过程中的重要组成部分。

目前正是医疗信息化的大进展时期。

以后几年中,我国将有超过70%的医院实现信息化治理。

依照医疗系统的信息化水平划分,医院信息化进展要经历三个时期:医院治理信息化(HIS)时期、临床治理信息化(CIS)时期、局域医疗卫生服务(GMIS)时期。

医院能否为病人提供方便、快捷的优质服务?这不仅是百姓关怀的问题,也是医院所重视的问题。

医院对信息化的要求是专门迫切的,对他们来说,信息化带来的不仅是便利,更把医院治理带向现代化轨道。

在HIS系统上,不仅护士和药品治理部门的人员能看到大夫的医嘱信息,大夫也能看到药品的报价情形,这完全改变了以往各个部门之间信息沟通不畅的问题,真正实现了业务透亮化。

据不完全统计,这种全新的治理方式每年为医院至少节约1000万元。

医院治理信息系统在20多年的进展中,历经了单机单任务、PC机+Foxbase +局域网+部门级信息系统,直到C/S、B/S结构的一体化医院信息系统。

网络也正在经历院内局域网扩展为医疗城域网,直至今后的全国联网的网络形状变化,其缘故是:一方面医院需要为患者提供更多的服务,需要为内部移动用户提供VPN接入,为病人提供网上预约挂号,为专家提供远程会诊等;另一方面由于医院是整个社会保证体系中必不可少的一环,又肩负着教、科、研的重任,要求医院信息化系统逐步从封闭走向开放。

因此,医院信息系统正变成医疗体系结构中不可或缺的基础架构,该架构的网络安全和数据可用变得专门重要。

任何的系统停机或数据丢失都会轻那么降低患者的中意度、损害医院的信誉,重那么引起医患纠纷、法律问题或社会问题。

和其他行业一样,医疗信息系统在日常运行中面临各种风险带来的应用服务停机和数据丢失或泄密,例如:●网络病毒、攻击造成停机与数据丢失●黑客入侵造成信息泄密●人为错误造成数据删除●储备损坏造成应用停机和数据丢失●服务器故障或交换机故障导致应用意外停机●不可抗因素如火灾、地震等造成信息中心毁坏随着医疗信息系统的深入进展,IT环境也变的越来越复杂。

赛门铁克解决方案

以我给的标题写文档,最低1503字,要求以Markdown 文本格式输出,不要带图片,标题为:赛门铁克解决方案# 赛门铁克解决方案## 简介赛门铁克(Symantec)是一家领先的全球性网络安全公司,提供了针对企业和个人的全面安全解决方案。

赛门铁克的产品和服务涵盖了反病毒软件、入侵防御系统、安全管理工具等领域,以保护用户的计算机和网络免受各种威胁。

本文档将介绍赛门铁克解决方案的主要特点和功能,以及该解决方案在各个领域的应用案例。

## 主要特点赛门铁克解决方案具有以下主要特点:1. 全面的防护能力:赛门铁克的产品和服务能够防止恶意软件、网络攻击、数据泄露等安全威胁,保护用户的计算机和网络安全。

2. 高级的威胁检测与防御:赛门铁克利用先进的威胁情报和机器学习算法,能够及时识别和阻止各种新型的威胁,保护用户免受零日攻击等高级威胁的影响。

3. 灵活的部署与管理:赛门铁克解决方案可以根据用户的需求灵活部署,支持本地部署或云服务,同时提供全面的安全管理工具,方便用户对安全策略和事件进行管理和监控。

4. 多平台支持:赛门铁克的产品和服务支持多个操作系统和平台,包括Windows、Mac、Linux等,适用于各种不同的使用场景和需求。

## 主要功能赛门铁克解决方案具有以下主要功能:### 1. 反病毒与反恶意软件赛门铁克提供了高效的反病毒和反恶意软件功能,能够实时监测和检测计算机上的恶意软件,并采取相应的措施进行清除和隔离。

同时,赛门铁克的威胁情报系统可以及时更新,提供最新的病毒特征和升级补丁,以应对不断变化的安全威胁。

### 2. 入侵防御和安全防火墙赛门铁克的入侵防御系统和安全防火墙功能可以监测和阻止网络中的入侵行为和攻击,包括端口扫描、DDoS攻击等。

通过利用高级的防御技术,如行为分析和实时流量监测,赛门铁克能够及时发现并应对各种威胁,保护用户的网络安全。

### 3. 数据泄露防护赛门铁克提供了数据泄露防护功能,能够监控和防止敏感数据的泄露。

赛门铁克整体防病毒解决方案SAVEE10.0

©2005 Symantec Corporation. All Rights Reserved

19

集合安全威胁的防护能力

扩展的安全威胁防护能力:

• • • • • • •

间谍软件 广告软件 拨号程序 黑客工具 远程连接 玩笑程序 ………

©2005 Symantec Corporation. All Rights Reserved

14

评估风险防护系统

Antivirus Spyware: 重要的变化

自动清除不是一直都适用 必须考虑内部允许的应用 一定要适合企业组织内的策略和业务模式 造成损失的威胁一定要被检测和清除.

广告软件防护强调灵活的方式

允许多参数灵活配置进行检测和清除 允许必须按照企业策略进行检测.

需要通过独特的方式改变风险的现状.

资料来源:《 最新互联网安全威胁报告》 资料来源:《Symantec最新互联网安全威胁报告》 :《 最新互联网安全威胁报告

©2005 Symantec Corporation. All Rights Reserved

6

新的安全挑战

蠕虫针对弱点的攻击正在增加频率,攻击方式更加灵活 蠕虫针对弱点的攻击正在增加频率 攻击方式更加灵活

资料来源:《 最新互联网安全威胁报告》 资料来源:《Symantec最新互联网安全威胁报告》 :《 最新互联网安全威胁报告

©2005 Symantec Corporation. All Rights Reserved

4

恶意代码形势

Netsky, MyDoom 和Beagle 的变种在2004 年后半年排行前10 位的恶意 代码中占多数。 赛门铁克记载的新Win32 病毒和蠕虫超过了7,360 个,比上半年增加了 64%。 暴露机密信息的恶意代码占到了前50 大恶意代码样本的54%,高出上一 个报告期的44% 。 本报告期结束时,针对移动应用的已知恶意代码有21 个,大大高出 2004 年6 月的一个。 在排名前10 的恶意代码样本中,有2 个Bot 恶意代码,而在上一个报告 期中只有一个。 有4,300 个截然不同的Spybot 新变种,比前6个月增长了180%

赛门铁克数字化医院整体安全解决方案

镜像

长期影像

镜像

Symantec Proprietary/Confidential

17 / 42

FC

DB & 近期影像

Symantec针对PACS系统的海 量存储方案

主PACS DB(SF HA)

高速LAN

PACS影像访问节点(File Store)

FC

FC

FC

FC

备PACS DB(SF HA)

• HIS、LIS、PACS、数据库等主服务器,都 有专门的热备服务器作为后备

• 将热备服务器部署在容灾机房,当第一机房 服务器发生大面积瘫痪的时候,在第二机房 可以保证HIS、LIS、PACS系统继续运行

Symantec Proprietary/Confidential

10 / 42

Symantec在医院案例中的几种容灾形式

PACS数据面临的几大问题

• PACS:Picture Archiving & Communication System

– Mini PACS:几台放射设备的联网

我们的客户

– Radiology PACS:放射科内所有影像设备的联网

– Hospital PACS:全院整体化PACS,实现全院影像资源的共享

我们的客户

– PACS与RIS和HIS融合,医院管理系统中,PACS系统将占据医学诊断分析主导地位

• 如何符合法规要求

– “门(急)诊病历档案的保存时间自患者最后一次就诊之日起不少于15年”

卫生部《医疗机构病历管理规定 》2002.9.1

– Filestor支持归档解决方案(enterprise Vault)

Symantec Proprietary/Confidential

Symantec核心安全解决方案

• 长时间的有针对性的有组织的复杂攻击 • 以窃取数据、机密信息和系统控制权为目的 • 数量较过去增长了 91%, 持续时间增长了 3倍 • 41%的攻击目标是 < 500人规模的企业 • 庞大的基数 • 机会主义的撒网方式

APT 攻击

针对性攻击

恶意软件

鱼叉式网络钓鱼的分布(按企业规模)

2014 2011

赛门铁克 核心安全产品介绍

王羽

Leo_wang@

企业安全解决方案领导者

1982年4月 / 成立 #1 全球最大的安全公司 378 / 财富500 9,800 / 全球员工数量 2,700 / 全球专利数量 最大的民用情报网络(GIN)

全球总部/ 加利福尼亚州山景城

Copyright © 2014 Symantec Corporation

57M

攻击探测器分 布在157个国家

2014年阻止182M web 攻击

3.7T

逐行自动检测 超过100 Billon/月

30%

全球企业邮件流量/天进行监 控

9

威胁响应中心

快速安全响应队伍

1.8 Billion web 请求

500+

赛门铁克企业安全 —— 安全战略

用户

网络安全服务

24X7 监控服务, 事件响应服务, 攻防演练服务, 威胁情报服务

终端安全将面向一个新起点

边界变得无关紧要,而数据保护将成为强制要求

安全即服务业务增长(Security as a Service)

政府和监管机构将起到更重要的作用

赛门铁克企业安全 —— 强大保障力

终端保护

市场占有率第一;

数据保护

市场占有率第一; 财富前100客户占有率

Symantec安全管理解决方案SSIM9600介绍

Measure and Report on Effectiveness

The SIM Wave

SSIM 4.5 is a Leader in the Forrester Wave Report Quotes SSIM is much improved this year with 4.5 SSIM is easier to deploy and configure Improved data management capabilities make it easier to perform historical analysis

+

+

SSIM 后台安全知识库 – 赛门铁克全球智能监控网络

事件收集-集中保存事件信息

集中保存原始日志数据… 用于事后取证 达到合规要求 支持长期日志保存需求 归档文件同时被压缩保存,压缩比率为50%-80% 灵活的存贮选择 (内置存贮或 SAN/NAS/DAS) 不再需要DBA 数据归档和备份更为方便,备份时间和复杂程序较数据库备份都有所减少 归档文件可以用于在线恢复,规则测试和搜索 不再需要数据库的日常维护

Driver: Compliance Compliance teams require proof of a incident response process with a focus on user & access control incident management Needed a mechanism to tie together a broad solution of several Symantec products Solution: Global SSIM Deployment 9 Appliance in 6 Locations across US, EMEA and JPAC SSIM turns millions of events into a handful of incidents daily, processing 7000+ EPS Professional Services delivered a tuned solution Result Limited Security Analyst team addresses top concerns Incident Response Process is fully documented and reports to auditors demonstrate due care

赛门铁克企业整体信息化安全解决方案

防护当前威胁所需的技术

网络访问控制 设备控制 入侵防护 防火墙 防间谍软件 防病毒

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

20

Symantec 全新的端点安全防护方案

史无前例的保护 降低了复杂度 主动威胁防护

赛门铁克企业信息安全解决方案

臧铁军

赛门铁克软件(北京)有限公司

今日议程

• 企业信息安全需求分析 • 赛门铁克信息完整性解决方案 • 选择Symantec

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

2

竞争激烈的企业面对的市场挑战

• 无线局域网提高了工作效率,但使得企业的网络暴露在无线电波中; • 制度无法保证每个客户端上的防护软件始终正常运行、及时更新; • 补丁程序的及时更新无法保证,即使已知的漏洞也没能堵住; • 不同终端访问资源难于控制 • 用户透过Internet, 即时聊天(MSN、QQ)携带病毒、木马程序直接

进企业网络 • 其它可能带病毒的电脑随意连入网络

24

简明易用的客户端用户界面

客户端用户界面

• 客户端用户界面 强调了最终用户 的易用性

• 用户能够快速的 查看设置并导航

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

25

企业信息系统常见的安全策略执行问题

11

今日议程

• 企业信息安全需求分析 • 赛门铁克信息完整性解决方案 • 选择Symantec

Symantec产品和解决方案概述

防病毒及 防间谍软件

主动性威胁保护

网络威胁保护

*

*

简明易用的客户端用户界面

客户端用户界面

客户端用户界面强调了最终用户的易用性 用户能够快速的查看设置并导航

*

*

客户端内存占用--21M

21MB

62MB

129MB

*

Symantec Endpoint Security Manager

SNAC解决方案的组成

Symantec 执行代理

+ Symantec Enterprise Protection Agent (Self-Enforcement 方法)

Microsoft SQL Server 数据库

强制器

使用802.1x的交换机

Symantec 局域网强制器

Symantec 网ntec DHCP强制器

*

Symantec服务中国 共同发展

1998年进入中国,在北京、上海、广州、深圳及成都设有分支机构,目前有超过1000名员工 1999年在北京成立技术支持中心,目前向大中国及日本和韩国用户提供技术支持 2004年在北京成立研发中心,2006年在成都成立研发中心 2007年在中国成立安全响应中心,迅速响应来自本地的威胁 完善的合作伙伴网络 与各行各业有广泛的合作: 新华社、广电、专利局、气象局、交通部、公安部、财政部…… 国家电网、吉林电力、辽宁电力、中石油、中石化…… 中国移动、中国联通、中国网通、中国电信…… 农行、建行、工行、中行、招行、交行、光大、民生……

*

BESR灵活的异地保护

增强了灾难恢复能力 最多选择两个异地存储目标 异地存储目标包括 USB、网络位置,甚至 FTP

受保护的系统

赛门铁克解决方案

赛门铁克解决方案

《赛门铁克解决方案》

赛门铁克(Symantec)是一家全球领先的网络安全公司,为企业和个人用户提供各种解决方案,帮助他们保护自己的计算机和网络免受网络威胁的侵害。

赛门铁克的解决方案涵盖了网络安全、终端安全、云安全、威胁情报等多个领域,为用户提供全面的安全保护。

首先,赛门铁克的网络安全解决方案可以帮助企业建立安全的网络基础设施,包括防火墙、入侵检测系统、虚拟私人网络等,有效地保护企业网络不受黑客攻击和恶意软件的侵害。

其次,赛门铁克还提供终端安全解决方案,帮助企业管理和保护员工的终端设备,防止数据泄露和未经授权的访问。

此外,赛门铁克的云安全解决方案可以帮助企业安全地管理云端数据和应用程序,提供强大的云安全保护。

此外,赛门铁克还利用其丰富的威胁情报资源,提供全面的安全威胁预警和应对方案,帮助企业及时发现和处理网络威胁。

通过不断分析最新的网络安全威胁和攻击方式,赛门铁克可以帮助企业及时采取相应的安全措施,保护自己的网络和数据免受损害。

总的来说,赛门铁克的解决方案可以帮助企业建立强大的网络安全防护体系,保护其网站和数据不受黑客攻击和恶意软件的侵害。

同时,赛门铁克也提供了全面的安全威胁情报和预警,帮助企业及时发现和处理网络威胁。

通过赛门铁克的解决方案,

企业和个人用户可以放心使用计算机和网络,不必担心网络安全问题带来的风险。

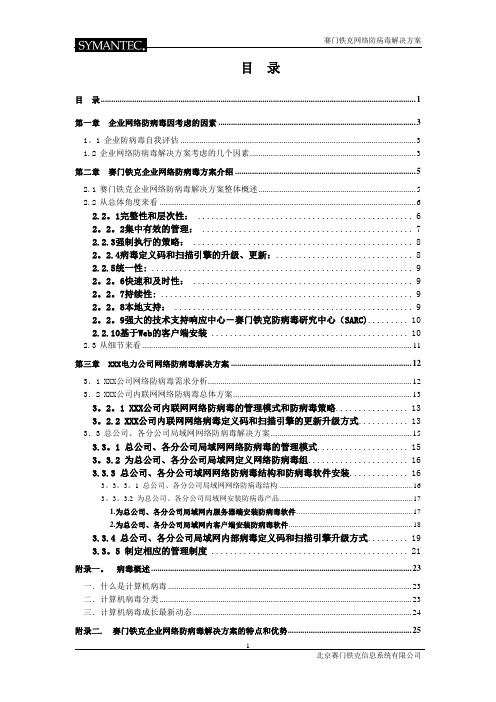

赛门铁克杀毒解决方案

目录目录 (1)第一章企业网络防病毒因考虑的因素 (3)1。

1企业防病毒自我评估 (3)1.2企业网络防病毒解决方案考虑的几个因素 (3)第二章赛门铁克企业网络防病毒方案介绍 (5)2.1赛门铁克企业网络防病毒解决方案整体概述 (5)2.2从总体角度来看 (6)2.2。

1完整性和层次性: (6)2。

2。

2集中有效的管理: (7)2.2.3强制执行的策略: (8)2。

2.4病毒定义码和扫描引擎的升级、更新: (8)2.2.5统一性: (9)2。

2。

6快速和及时性: (9)2。

2。

7持续性: (9)2。

2。

8本地支持: (9)2。

2。

9强大的技术支持响应中心-赛门铁克防病毒研究中心(SARC) (10)2.2.10基于Web的客户端安装 (10)2.3从细节来看 (11)第三章 XXX电力公司网络防病毒解决方案 (12)3.1XXX公司网络防病毒需求分析 (12)3.2XXX公司内联网网络防病毒总体方案 (13)3。

2。

1 XXX公司内联网网络防病毒的管理模式和防病毒策略 (13)3。

2.2 XXX公司内联网网络病毒定义码和扫描引擎的更新升级方式 (13)3.3总公司、各分公司局域网网络防病毒解决方案 (15)3.3。

1 总公司、各分公司局域网网络防病毒的管理模式 (15)3。

3.2 为总公司、各分公司局域网定义网络防病毒组 (16)3.3.3 总公司、各分公司域网网络防病毒结构和防病毒软件安装 (16)3。

3。

3。

1 总公司、各分公司局域网网络防病毒结构 (16)3。

3。

3.2 为总公司、各分公司局域网安装防病毒产品 (17)1.为总公司、各分公司局域网内服务器端安装防病毒软件 (17)2.为总公司、各分公司局域网内客户端安装防病毒软件 (18)3.3.4 总公司、各分公司局域网内部病毒定义码和扫描引擎升级方式 (19)3.3。

5 制定相应的管理制度 (21)附录一。

病毒概述 (23)一.什么是计算机病毒 (23)二.计算机病毒分类 (23)三.计算机病毒成长最新动态 (24)附录二. 赛门铁克企业网络防病毒解决方案的特点和优势 (25)一.先进的防病毒技术 (25)1. Autoprotect (自动防护) (25)2. Bloodhound(侦探)启发式扫描技术 (26)3. 神经网络技术-可检测和修复引导型未知病毒 (26)4. 宏病毒自动分析修复技术 (26)5。

Symantec信息安全整体解决方案

安全策略

Standards ISO 17799 HIPAA GLBA … Controls Passwords Permissions Services Files …

基于策略基准对系统设定和配置进行详尽的检查

-Windows - UNIX - Linux - Netware - VMS - AS/400

监控 和跟踪

业务 持续性

补丁程序 管理

映像制作、 部署和 配置

应用程序 打包和质量保证

软件管理 和虚拟化

客户端 查询和 清单

Symantec信息安全整体解决方案

Altiris CMS 终端管理套件主要功能

结果

Altiris™ Client Management Suite

对终端接入网络进行安全控制 持续的终端完整性检查 集中的终端遵充策略管理 自动修复 基于主机的访问控制策略强制 监控和报告 系统配置检查、修复和强制

Symantec Network Access Control 11.0

+

Symantec信息安全整体解决方案

SEP/SNAC特色

应对当前复杂的安全威胁提供多层次的终端安全保护 主动威胁防护防范零日攻击和未知威胁 一个客户端一个控制台, 更简单, 更容易管理, 更低成本, 更多保护

Altiris™ Client Management Suite 7

映像制作和 部署

智能软件和 补丁程序管理

远程 协助

资产管理

Symantec信息安全整体解决方案

议程

数据中心安全解决方案

3

Symantec信息安全整体解决方案

数据中心安全管理

Control Compliance Suite 安全遵从套件 Symantec Critical System Protection(SCSP) 安全加固 Symantec Security Information Manager(SSIM) 统一安全主控台 Altiris Server Management Suite 服务器运维管理

SYMANTEC构建全面安全的系统

SGS 5600

防病毒

深度包检测防火墙

V P N

入侵检测

入侵防护

内容过滤

反垃圾邮件

内部网络攻击防护

出口的安全控制无法对内网的攻击做控制 移动电脑的流行,威胁的爆发点较多 不同网段间的安全策略不一,需要进行实时监控,拦截攻击行为 对网络蠕虫等传播范围大、攻击力度强的威胁进行防护 安全补丁的分发部署总是顾此失彼,内网的安全隐患不容忽视 内部网络安全的第一需求是终止安全威胁在网络内快速传播

内网IDS/IPS 安全方案

Symantec 网络安全产品: SNS 7100 In-Line(透明)模式下,自动阻截攻击行为

准确的发现和阻断网络入侵(包括零日攻击 zero-day attacks)

Firewall provides access control

Deny Traffic

Allow Traffic

“赛门铁克的信息完整性是向安全性和系统管理一体化迈出的大胆的一步…赛门铁克的构想还力图解决令客户头疼的补丁程序管理、法规遵从性以及业务连续性等的问题。” --Chris Christiansen, IDC

赛门铁克公司简要介绍

信息安全性

主动防护各层基础架构免受安全威胁 为新出现的威胁提供早期预警 监视系统的遵从性

SEP vs. SNAC

产品功能

Sygate Enterprise Protection

终端保护

网络准入控制

终端修复

终端管理

主机防火墙

主机入侵防御

系统安全检查

自适应策略

网络程统加固、修复

软件分发

关键补丁强制

安全问题通告

边界准入与隔离

局域网准入与隔离

Symantec终端管理和安全解决方案技术规范书

Symantec终端管理及安全解决方案技术规范书赛门铁克软件(北京)有限公司2020年04月文档信息文档编号:文档版本:版本日期:文档状态:制作人:审阅人:版本变更记录目录第1章概述 (44)第2章产品功能简介 (66)2.1端点保护系统S YMANTEC E NDPOINT P ROTECTION (66)2.1.1产品简介 (66)2.1.2产品主要优势 (77)2.1.3主要功能 (88)2.2终端准入控制S YMANTEC N ETWORK A CCESS C ONTROL 11 (99)2.2.1主要优势 (99)2.2.2主要功能 (1010)2.3S YMANTEC A LTIRIS(IT生命周期管理解决方案) (1111)2.3.1Altiris管理架构—Notifications Server (1111)2.3.2解决方案的主要市场、技术定位 (1414)2.3.3解决方案的专利技术和优势 (1414)2.3.4厂商的完整IT运维产品线,产品在该产品线中的位置,与其他产品的关系1414第3章终端安全系统体系结构 (1515)3.1管理系统功能组件说明 (1515)3.2系统管理架构设计 (1717)3.2.1两级管理体系 (1818)3.2.2二级 VS 两级以上的管理 (1818)3.2.3策略的同步与复制 (1919)3.2.4服务器的负载均衡 (2121)3.2.5客户端的漫游 (2222)3.2.6容灾与灾备系统 (2424)3.3准入控制设计 (2828)3.3.1Symantec Network Access Control 架构 (2828)3.3.2赛门铁克端点评估技术:灵活性和全面性 (3030)3.3.3永久代理 (3131)3.3.4可分解的代理 (3232)3.3.5远程漏洞扫描 (3333)3.3.6Symantec Enforcers:用于消除 IT 和业务中断的灵活实施选件 (3434)3.3.7Gateway Enforcer (3636)3.3.8DHCP Enforcer (3737)3.3.9LAN Enforcer—802.1x (3838)3.3.10网络准入控制行业框架支持 (3939)3.3.11端到端的端点遵从 (4040)3.4安全管理策略架构 (4141)3.4.1域及管理员分级 (4141)3.4.2管理权限策略 (4343)3.4.3组织结构设计 (4343)3.4.4安全策略 (4444)3.5赛门铁克策略管理:全面、集成的端点安全管理 (4646)3.5.1一个管理控制台 (4747)3.5.2统一代理 (4747)3.5.3消除网络准入控制障碍 (4848)3.6服务器的硬件配置需求 (4848)第4章终端管理系统体系结构 (5050)4.1管理架构 (5050)4.2架构阐述 (5454)4.2.1架构比较 (5454)4.2.2多级管理 (5555)4.2.3Altiris管理服务器 (5656)4.3管理模式 (5656)4.4管理职能............................... 错误!未定义书签。

赛门铁克综合产品解决方案

• 对于系统而言,”卷”表现 为一个在/dev树下的 “块设备”和“字符设 备” : /dev/vx/[r]dsk/…

Application Volume

• 存储的管理

– 创建卷 – 增加,缩小卷的空间 – 挂接到不同主机

• 卷的日常操作

– 为卷增加或移出磁盘 – 数据的复制、拷贝和迁移 – 镜像/分割

Site 3

通过自动化作业来消除 人为的操作失误

通过实时,持续的资源 报表监控来提高存储资 源使用效率

8

一个解决方案,涵盖从业务高可用到业务容灾

本地 HA

ASPAPP4

APP 3

APP 2

APP 1

Global Clustering

城域 HA

(Stretch Cluster)

SAP

广域DR

(Global Cluster)

赛门鉄克金融行业解决方案

1

议程

1 金融行业数据中心解决方案 2 Symantec业务连续性解决方案 3 虚拟化环境下数据管理解决方案

2

金融行业数据中心解决方案

3

新技术浪潮下数据中心的存储发展趋势

基础架构的规模扩大

• 存储一直保持最高的增长率 • 存储的衍生成本不断膨胀 • 主机虚拟化增加了存储压力 • 大量非结构化数据爆炸性增长

采用CFS HA

实际效果: 恢复实际缩短90%

23

SFCFS的扩展:城域共享文件系统

Cluster Heartbeats

• VCS +CVM Mirroring – RPO=0 – 自动切换 – 节约硬件成本 – 支持容灾演习 – 阵列本地读优先

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

策略 制定

策略 执行

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

7

信息系统常见的安全策略执行问题

• 无线局域网提高了工作效率,但使得网络暴露在无线电波中; • 制度无法保证每个客户端上的防护软件始终正常运行、及时更新; • 补丁程序的及时更新无法保证,即使已知的漏洞也没能堵住; • 不同终端访问资源难于控制 • 用户透过Internet, 即时聊天(MSN、QQ)携带病毒、木马程序直接 Internet MSN QQ 进网络 • 其它可能带病毒的电脑随意连入网络

保护技术

策略符合性检查 和自动修复

威胁

移动终端、非法接入、外设管 理、外联管理、行为监控 零日攻击、恶意软件、 特洛伊 木马、 应用程序注入

保护对象

行为

赛门铁克解决方案

赛门铁克网络准入控制

SNAC

统 一 端 点

赛门铁克端点保护

应用软件

主机IPS

Slurping、IP 窃取、恶意软件 缓冲溢出攻击、程序注入、 按键记录 恶意软件、Rootkits、零日漏洞 蠕虫、 探寻和攻击

1 2 3 4 5

捕捉恢复点 Server 1 SCSI PCI Single Processor

将还原点转换到 虚拟环境

在虚拟环境启动 系统

转换工具

在虚拟环境中测 试或者顶替生产 环境 将虚拟环境转换 成物理环境

虚拟机

Symantec software (Beijing) Co. Ltd.,

22

在无人值守的环境中执行远程恢复

• 用户终端安全设置是否符合企业信息安全策略

– 系统漏洞与补丁缺失 – 病毒等终端安全软件缺失 – 病毒定义未更新 – 空密码与默认共享 周期性安全审计

• 用户终端网络行为是否合法

– 已感染蠕虫病毒的移动终端 – 内网外联 – 网络滥用:海量下载,游戏,闲聊 – 恶意程序:ARP欺骗 保障成果的方式低效

Presentation Identifier Goes Here

18

Backup Exec System Recovery 8 Windows 系统全面恢复领域的金牌标准

• 快速、可靠的恢复—甚至可以恢复到不同的硬件 快速、可靠的恢复 甚至可以恢复到不同的硬件 和虚拟环境 • 灵活的异地保护和增强的恢复功能 • 与市场领先的技术进行创新的多产品相集成

I/O 设备 内存/程序

外设控制

安 全 管 理 SPM

防反堆栈溢出

SEP

操作系统 O/S 保护 网络IPS 客户防火墙

网络连接

病毒、特洛伊木马、恶意软件 和间谍软件

数据和文件系统

反间谍软件 防病毒

Presentation Identifier Goes Here 11

Symantec software (Beijing) Co. Ltd.,

SEP

防病毒 及防间谍软件

防火墙 设备控制

网络访问控制

Symantec 防病毒 10.2

Symantec software (Beijing) Co. Ltd.,

Symantec Sygate Enterprise Protection 5.1

Presentation Identifier Goes Here 12

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

8

新的威胁和攻击动机促成了新的保护技术

终端安全威胁演化的进程

犯罪

网络钓鱼

网络钓鱼爆 发

IPS犯罪软件 (主机)

零时差的漏洞 利用和威胁

应用控制

广告软件 间谍软件 间谍软件和广告软件 防间谍软件 爆发 Rootkits 处于上升势头

威胁的种类

傀儡计算 机和傀儡 网络

IPS ( (网络) )

DDoS Attacks

傀儡爆发

设备控制 付费的

漏洞 研究

垃圾邮 件

Tracking Cookies

垃圾邮件爆发

漏洞 公开讨论的

防病毒

海量邮件蠕虫

防火墙

网络蠕虫

好奇

病毒

破坏性病毒

宏病毒 攻击的动机

名声

1986

Symantec software (Beijing) Co. Ltd.,

赛门铁克整体安全解决方案

信息系统面临挑战

访问

信息安全、 信息安全、可靠 服务质量

风险

网络安全威胁 人为失误 设备故障 意外事故 法规遵从

复杂性

客户端

网络

应用

数据库

服务器

存储

2

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

USB / Firewire

一旦发生紧急情况, 一旦发生紧急情况 选择要恢复的时 间点数据 恢复整个系统

Flash Memory

CD/DVD

Symantec software (Beijing) Co. Ltd., 20

恢复到不同硬件上 –如何运行 如何运行

服务器 1

1 2 3 4

确定恢复点

(恢复任意硬件) 紧急情况 在不同硬件上插 入恢复磁盘

Symantec software (Beijing) Co. Ltd.,

19

Backup Exec System Recovery: 工作方式

NAS / SAN Device

1 2 3 4 5

安装客户代理 • 服务器 • 桌面机 • 笔记本 建立恢复点

I/SCSI, SATA, ATA

储存恢复点到介质 上

网络信息安全系统架构 信息系统的发展阶段

遵从

确保充分有效控制 实现自动证据收集

可用性

保持系统正常运行 确保业务迅速恢复

信息

基础设施

IT

• 端点安全标准化——SEP 端点安全标准化——SEP —— • 邮件系统安全管理——SMS 邮件系统安全管理——SMS ——

抵御恶意代码侵入 保持重要信息流通

优化系统资源 • 系统安全恢复系统——BESR 系统安全恢复系统——BESR —— 确保正确配置

23

灵活的异地保护 (offsite copy)

• 增强了灾难恢复能力

– 最多选择两个异地存储目标

– 异地存储目标包括 USB、网络位置,甚至 FTP

1 2 3 4

将恢复环境安装 到硬盘上

HP iLO

通过Server远程 访问卡启动服务 器上的还原环境 通过还原环境中 的瘦客户端PC AnyWhere执行还 原操作 选择还原点恢复 系统

Dell DRAC II

HP Riloe II

Symantec software (Beijing) Co. Ltd.,

议程

Symantec 解决方案 Symantec 解决方案 为什么选择Symantec

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

3

网络信息安全系统架构 信息系统的发展阶段

遵从

确保充分有效控制 实现自动证据收集

AV Spyware Policy Enforce Remediation Buffer Overflow OS Behavior Host Protection Network Protection PFW ALS IPS NAC Virtualized

Encryption DRM Phishing Pharming Info Protection

可用性

保持系统正常运行 确保业务迅速恢复

IT 策 略 与 外部法规 信息

自然灾害与 系统故障

内部与外部 恶意威胁

基础设施

IT

抵御恶意代码侵入 保持重要信息流通

安全

Symantec software (Beijing) Co. Ltd., Presentation Identifier Goes Here 4

保护单一的设备

保护设备, 保护设备 程序 & 网络

统一的遵从框架 设备、程序、网络、 设备、程序、网络、信息等保护和遵从性要求

Presentation Identifier Goes Here 10

Symantec software (Beijing) Co. Ltd.,

Symantec端点安全解决方案 端点安全解决方案

简明易用的客户端用户界面

客户端用户界面

• 客户端用户界面 强调了最终用户 的易用性 • 用户能够快速的 查看设置并导航

Symantec software (Beijing) Co. Ltd.,

Presentation Identifier Goes Here

13

客户端内存占用-- 客户端内存占用--21M --

SCSI PCI 单处理器

恢复点保存

恢复 新硬件上的恢 复点 系统启动

整个系统在几分 钟内恢复到新 的硬件上

服务器2 服务器

SATA PCIx 双处理器

Symantec software (Beijing) Co. Ltd.,

21

Backup Exec System Recovery and 虚拟环境

物质收益

Presentation Identifier Goes Here 2006 9

终端安全的技术演变

AV AV Spyware Policy Enforce Host Protection Remediation Buffer Overflow Host Protection Network Protection PFW ALS IPS